명령줄 인터페이스를 통해 스위치에서 MAC 기반 인증 구성

목표

802.1X는 목록 장치를 허용하여 네트워크에 대한 무단 액세스를 방지하는 관리 툴입니다.이 문서에서는 CLI(Command Line Interface)를 사용하여 스위치에서 MAC 기반 인증을 구성하는 방법을 보여줍니다.

Radius 작동 방식

802.1X 인증, 신청자(클라이언트), 인증자(스위치 같은 네트워크 장치) 및 인증 서버(RADIUS)에 대한 세 가지 주요 구성 요소가 있습니다. RADIUS(Remote Authentication Dial-In User Service)는 관리를 지원하는 AAA(Authentication, Authorization, and Accounting) 프로토콜을 사용하는 액세스 서버이며 인증자는 정적 IP 주소가 192.168.1.100이고 인증자는 정적 IP 주소가 192.168.1.101입니다.

적용 가능한 디바이스

· SX350X 시리즈

· SG350XG 시리즈

· SX550X 시리즈

· SG550XG 시리즈

소프트웨어 버전

· 2 .4.0.94

스위치에서 RADIUS 서버 구성

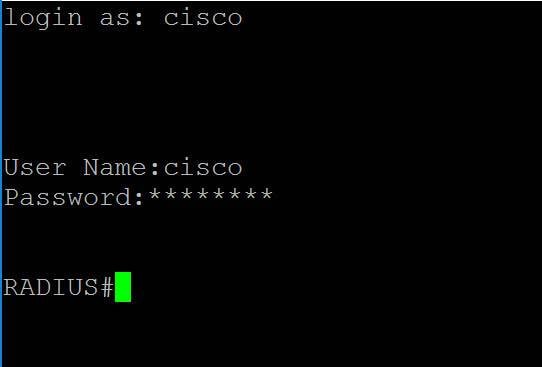

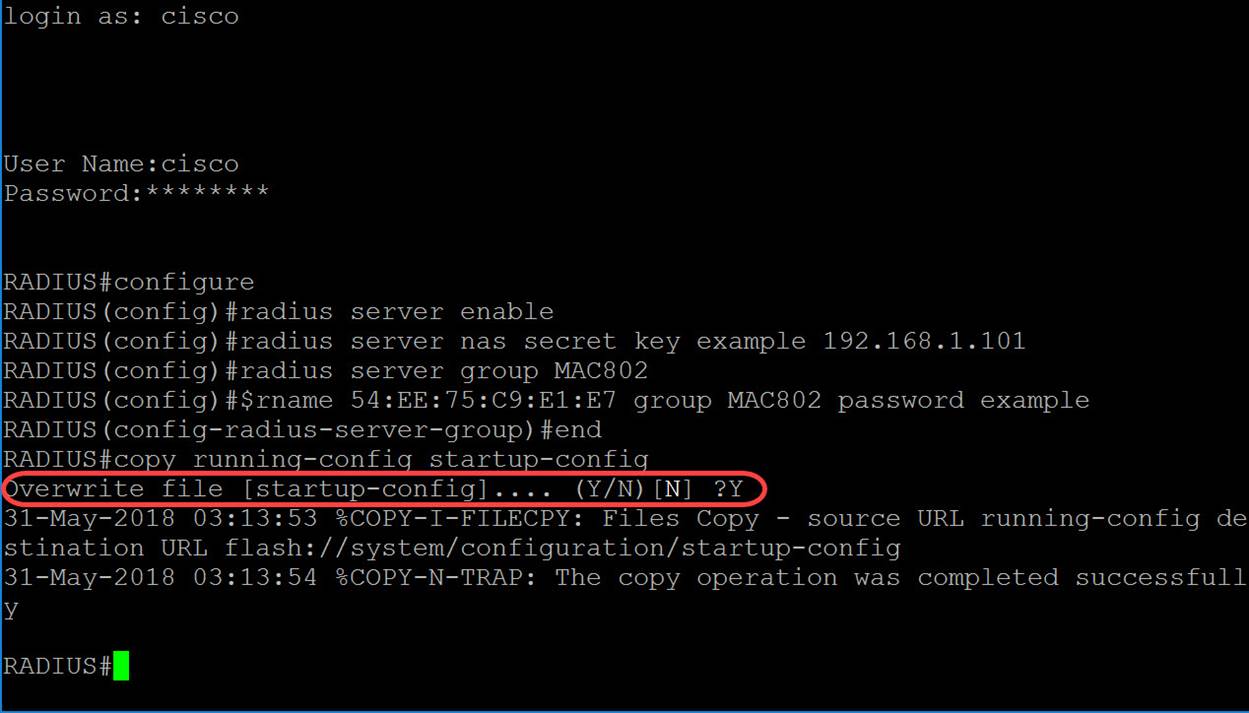

1단계. RADIUS 서버가 될 스위치에 대한 SSH입니다.기본 사용자 이름 및 비밀번호는 cisco/cisco입니다.새 사용자 이름 또는 비밀번호를 구성한 경우 대신 자격 증명을 입력합니다.

참고: SSH 또는 텔넷을 통해 SMB 스위치에 액세스하는 방법을 알아보려면 여기.

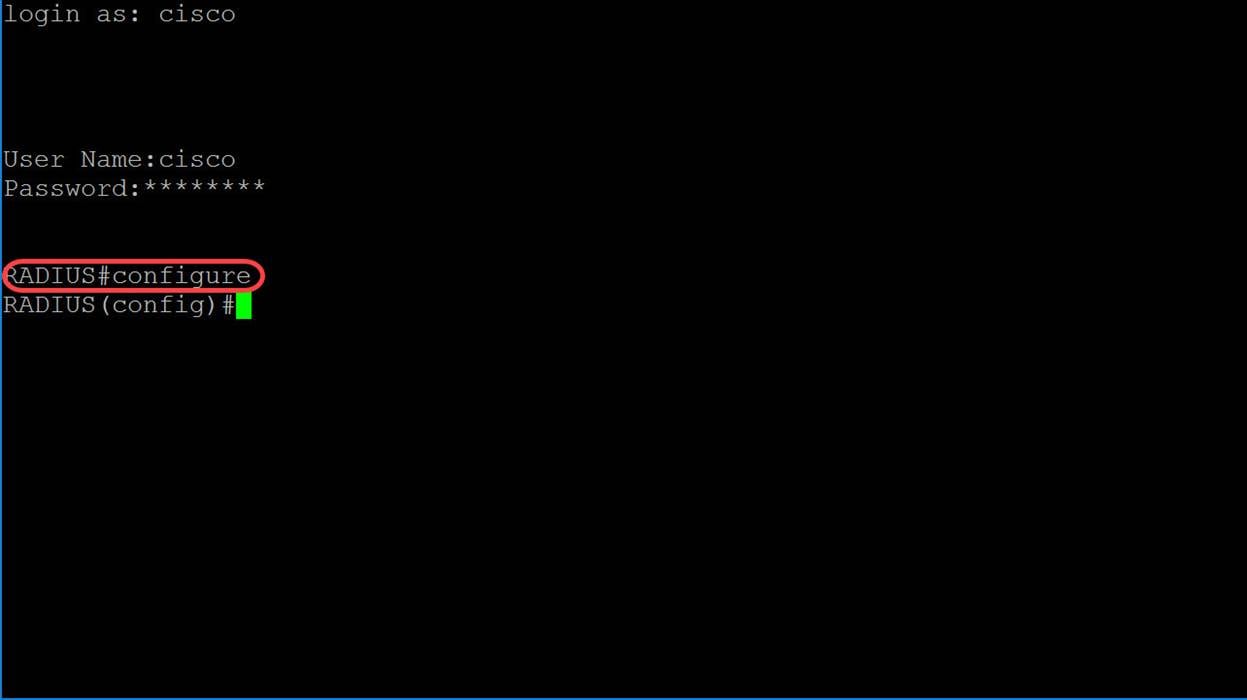

2단계. 스위치의 Privileged EXEC 모드에서 다음을 입력하여 Global Configuration 모드로 들어갑니다.

RADIUS#구성

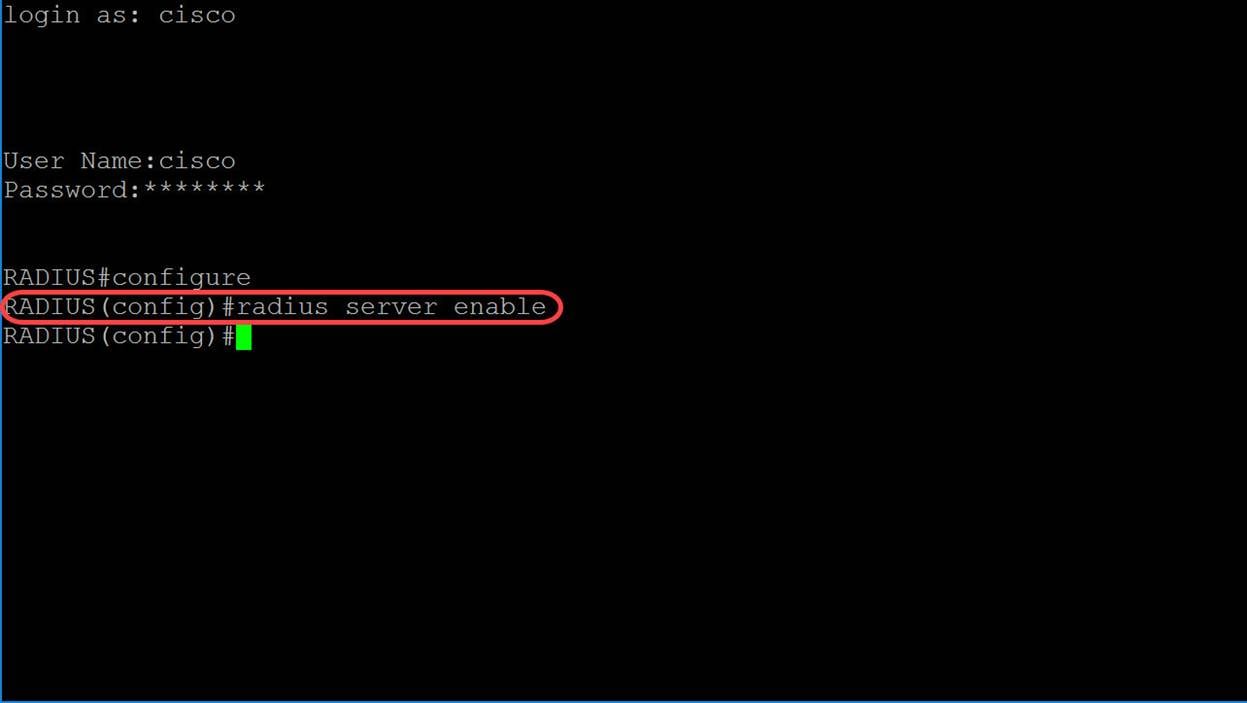

3단계. RADIUS server enable 명령을 사용하여 RADIUS 서버를 활성화합니다.

RADIUS(config)#radius 서버 활성화

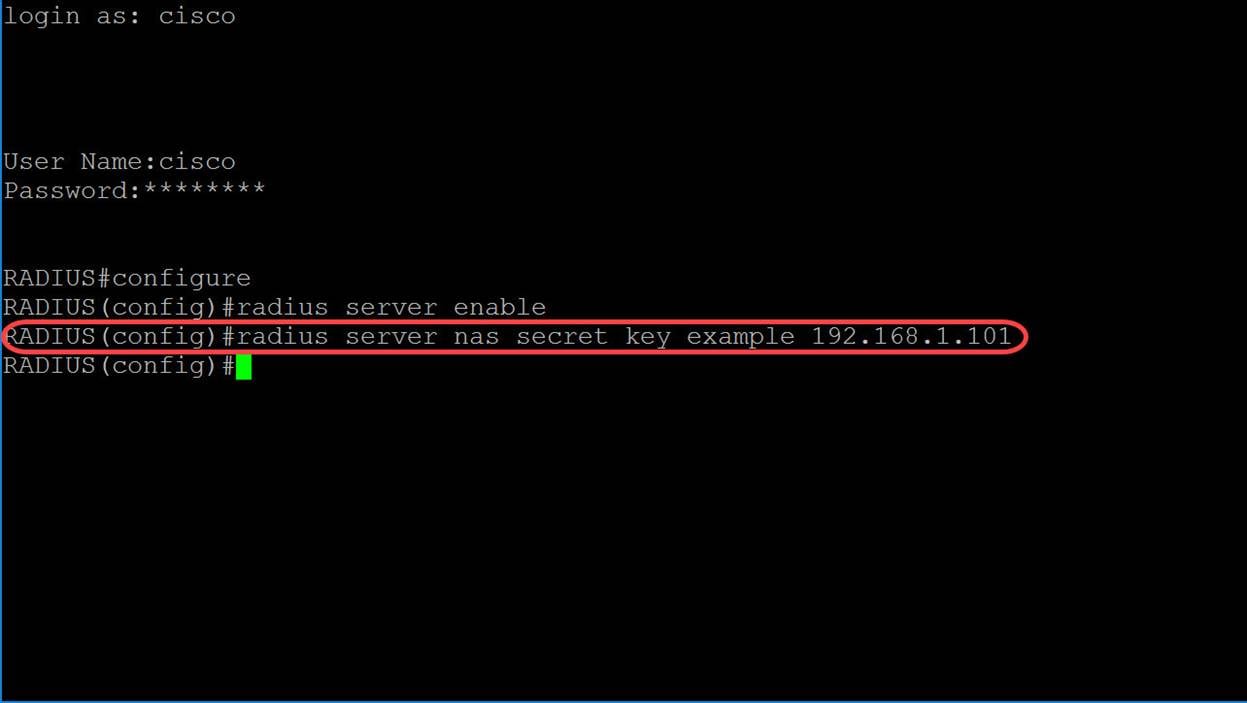

4단계. 비밀 키를 만들려면 글로벌 컨피그레이션 모드에서 radius server nas secret key 명령을 사용합니다.매개변수는 다음과 같이 정의됩니다.

· key — 디바이스와 지정된 그룹의 사용자 간의 통신을 위한 인증 및 암호화 키를 지정합니다.범위는 0~128자입니다.

· default — 개인 키가 없는 NAS와의 통신에 적용할 기본 비밀 키를 지정합니다.

· ip-address — RADIUS 클라이언트 호스트 IP 주소를 지정합니다.IP 주소는 IPv4, IPv6 또는 IPv6z 주소일 수 있습니다.

radius 서버 nas 암호 키 키 { 0}기본|ip-address}이 예에서는 예를 키로 사용하고 192.168.1.101을 인증자의 IP 주소로 사용합니다.

RADIUS(config)#radius 서버 nas 비밀 키 예 192.168.1.101

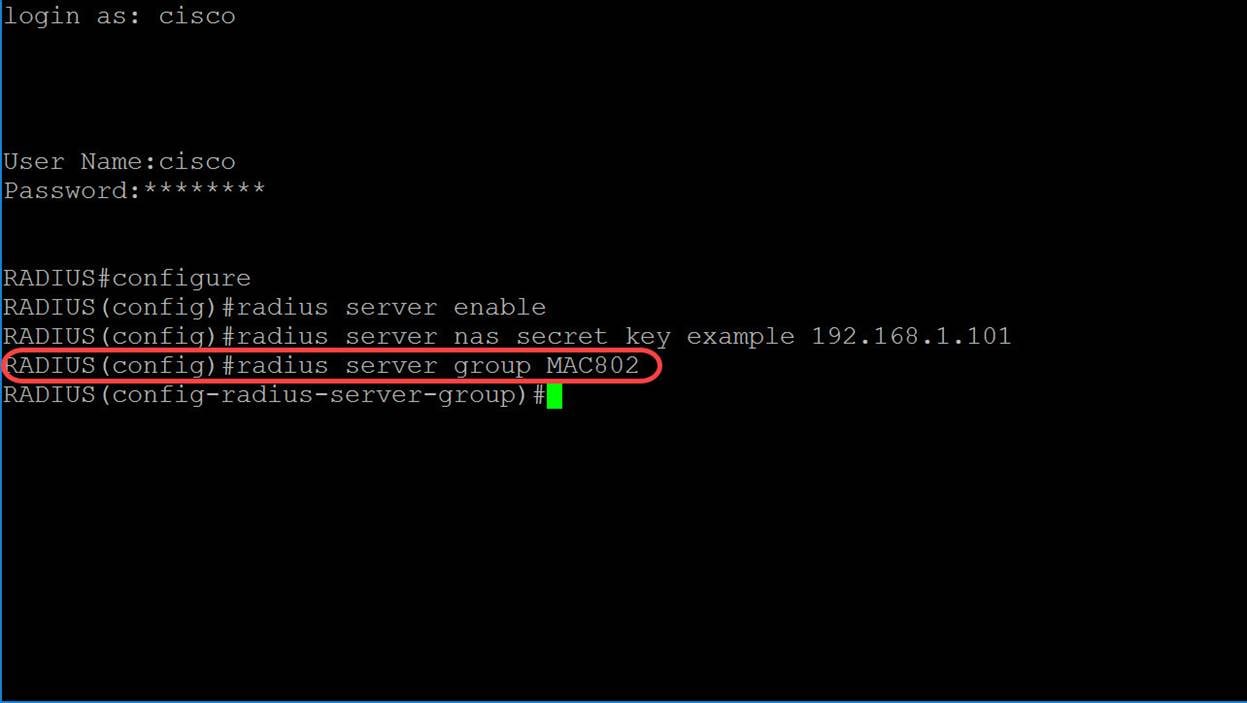

5단계. RADIUS 서버 그룹 컨피그레이션 모드로 들어가서 그룹이 없는 경우 그룹을 만들려면 글로벌 컨피그레이션 모드에서 radius server group 명령을 사용합니다.

radius 서버 그룹 그룹 이름이 문서에서는 그룹 이름으로 MAC802를 사용합니다.

RADIUS(config-radius-server-group)#radius 서버 그룹 MAC802

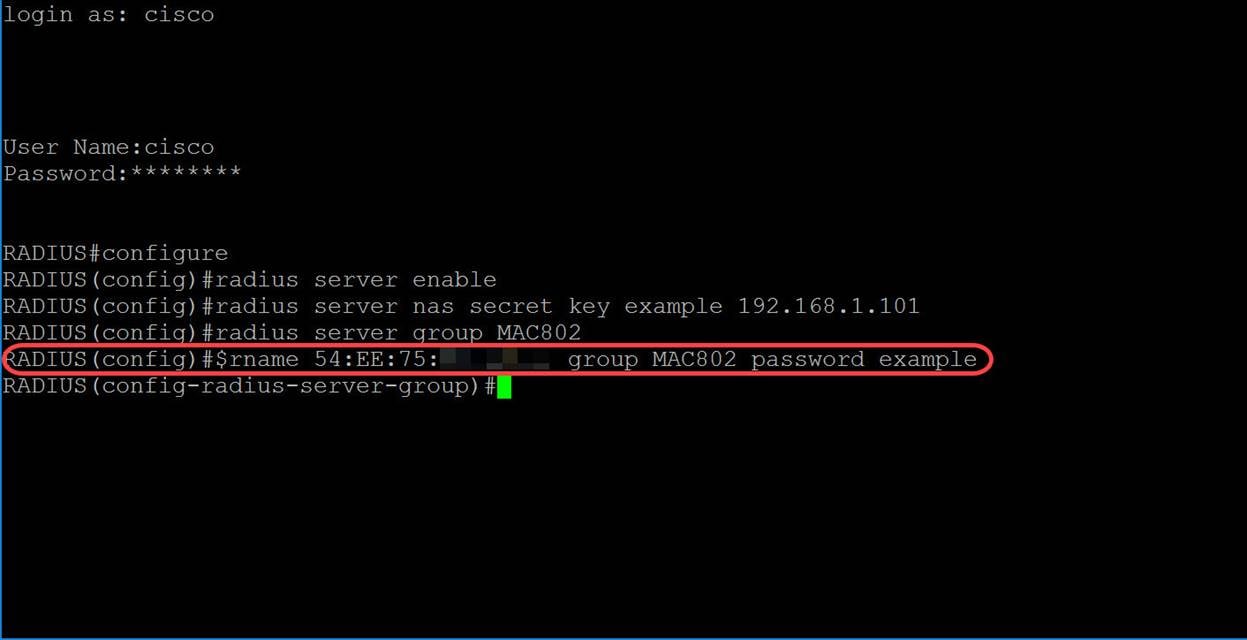

6단계. 사용자를 생성하려면 글로벌 컨피그레이션 모드에서 radius server user 명령을 사용합니다.매개변수는 다음과 같이 정의됩니다.

· user-name — 사용자 이름을 지정합니다.길이는 1~32자입니다.

· group-name —사용자 그룹 이름을 지정합니다.그룹 이름의 길이는 1-32자입니다.

· unencrypted-password — 사용자 비밀번호를 지정합니다.길이는 1~64자 사이여야 합니다.

radius 서버 사용자 사용자 이름 사용자 이름 그룹 이름 암호 암호화되지 않은 암호이 예제에서는 이더넷 포트의 MAC 주소를 사용자 이름으로 사용하고 MAC802를 그룹 이름으로 사용하고 암호화되지 않은 암호를 예로 사용합니다.

RADIUS(config-radius-server-group)#radius 서버 사용자 사용자 이름 54:EE:75:XX:XX:XX 그룹 MAC802 비밀번호 예참고: MAC 주소의 8진수 중 일부가 흐리게 표시됩니다.비밀번호 예는 강력한 비밀번호가 아닙니다.예시로만 사용되었으므로 더 강력한 비밀번호를 사용하십시오.또한 그림에서 명령이 너무 길어서 명령이 자동으로 래핑되었습니다.

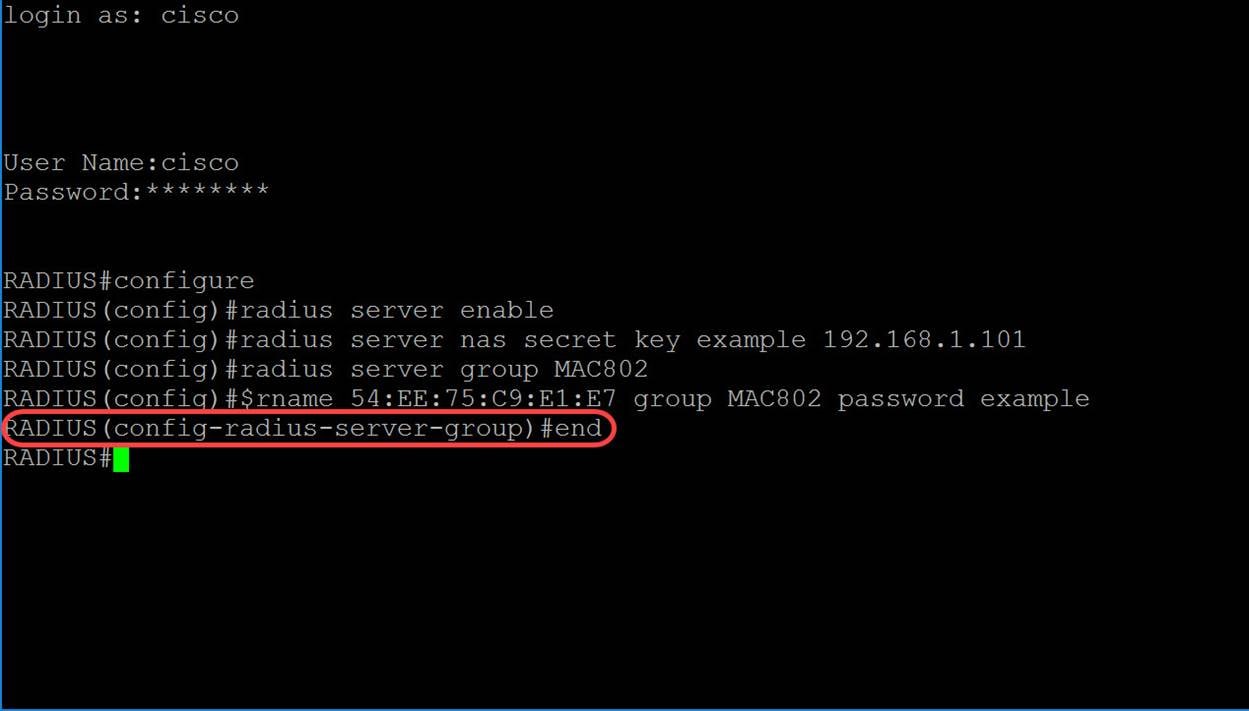

7단계. (선택 사항) 현재 컨피그레이션 세션을 종료하고 특별 권한 EXEC 모드로 돌아가려면 end 명령을 사용합니다.

RADIUS(config-radius-server-group)#end

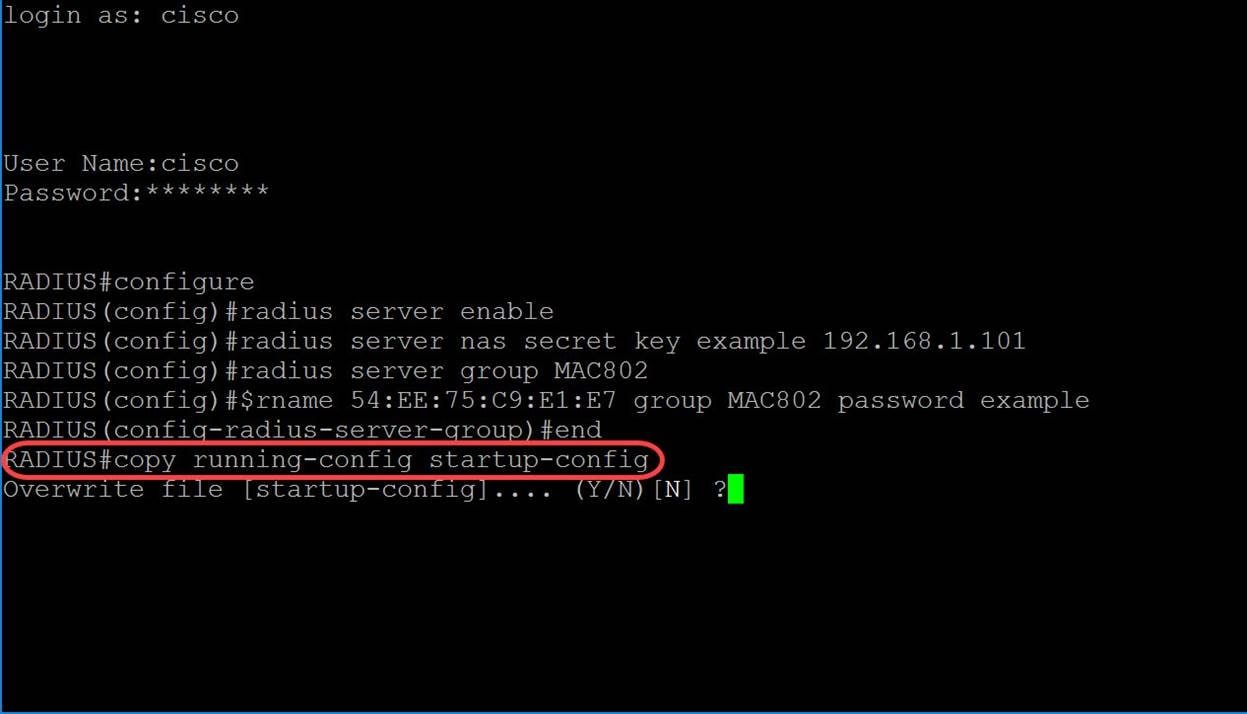

8단계. (선택 사항) 소스에서 대상으로 파일을 복사하려면 특별 권한 EXEC 모드에서 copy 명령을 사용합니다.이 예에서는 실행 중인 컨피그레이션을 startup-config에 저장합니다.

RADIUS#copy running-config startup-config

9단계. (선택 사항) startup-config 파일을 덮어쓸지 묻는 메시지가 나타납니다.yes에 Y를 입력하고 N은 no를 입력합니다. Y를 입력하여 startup-config 파일을 덮어씁니다.

인증자 스위치 구성

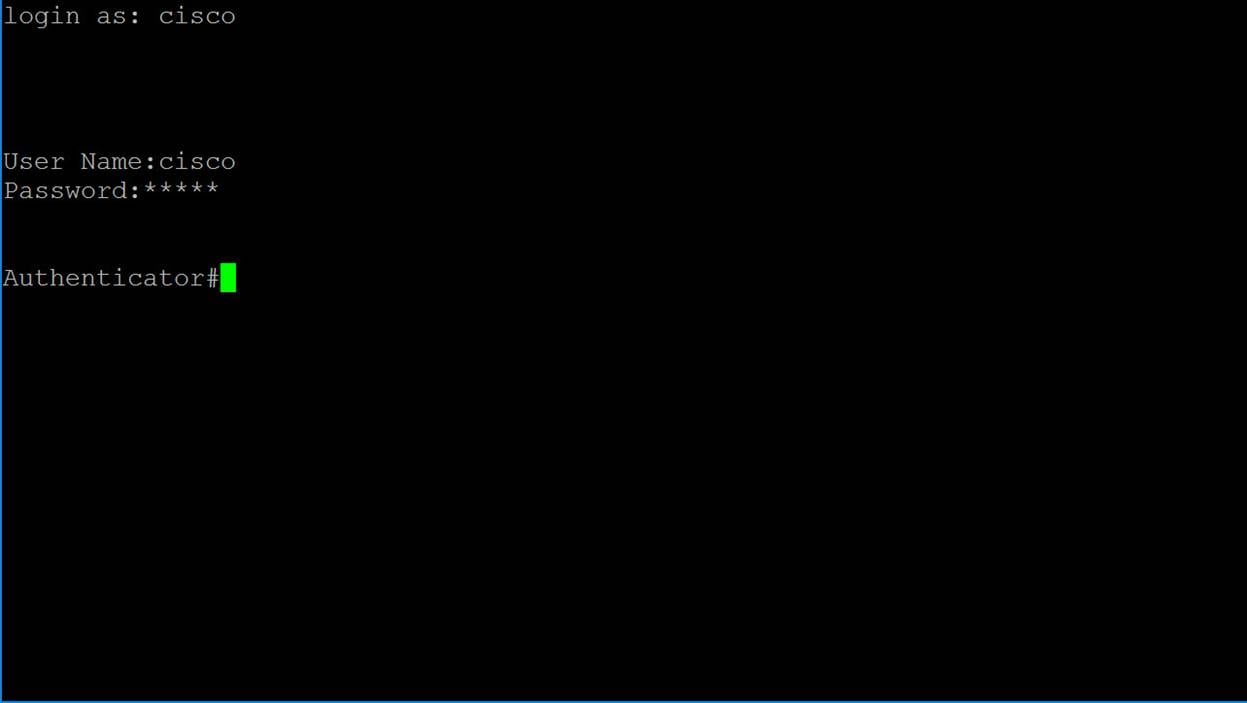

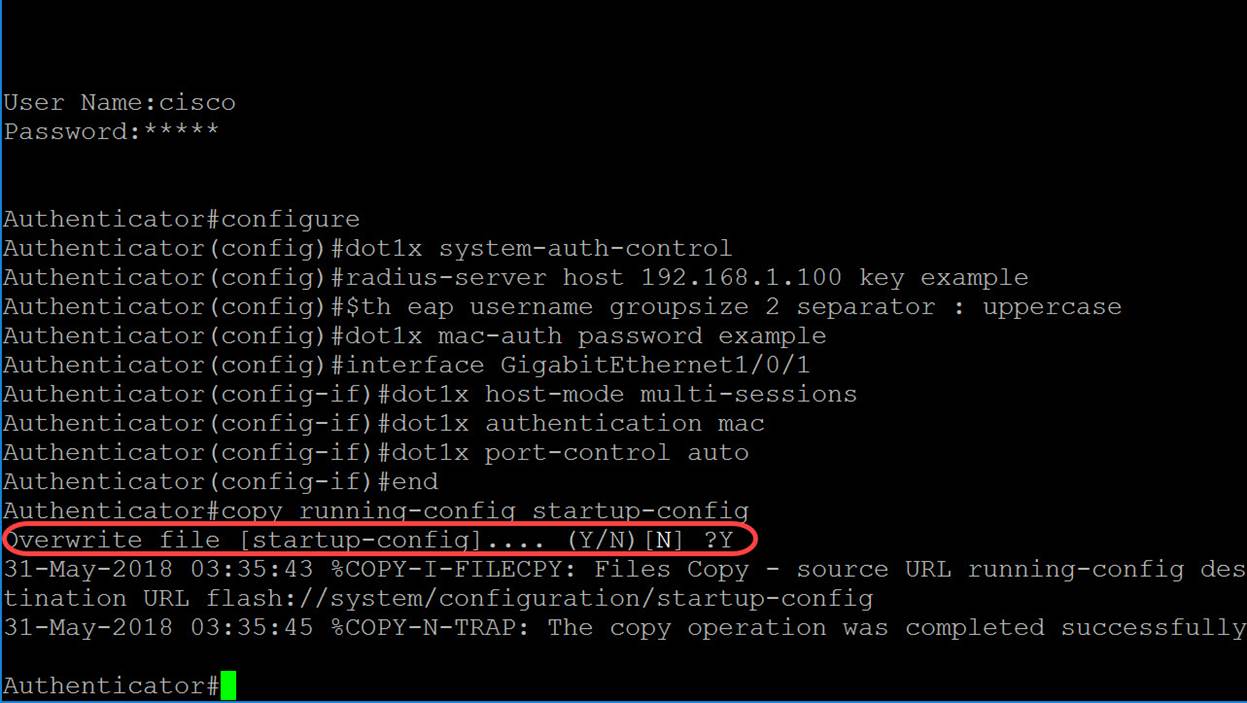

1단계. 인증자가 될 스위치에 SSH를 적용합니다.기본 사용자 이름 및 비밀번호는 cisco/cisco입니다.새 사용자 이름 또는 비밀번호를 구성한 경우 대신 해당 자격 증명을 입력합니다.

참고: SSH 또는 텔넷을 통해 SMB 스위치에 액세스하는 방법을 알아보려면 여기.

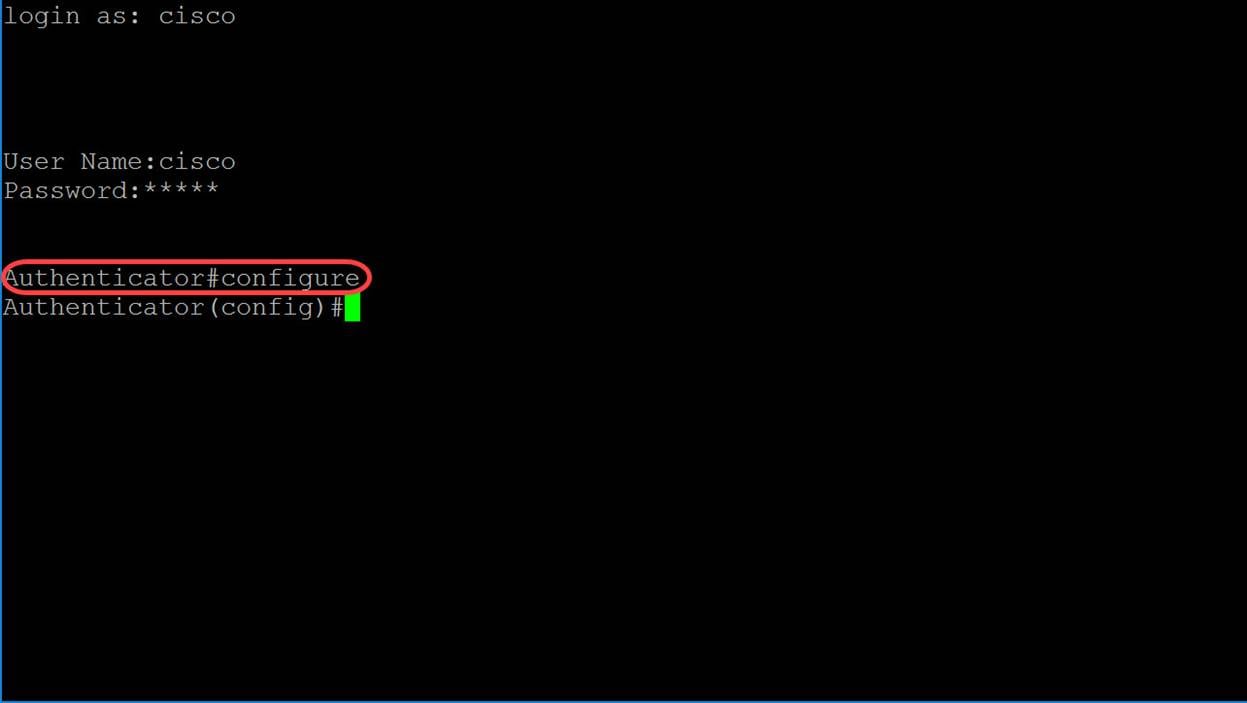

2단계. 스위치의 Privileged EXEC 모드에서 다음을 입력하여 Global Configuration 모드로 들어갑니다.

인증자#구성

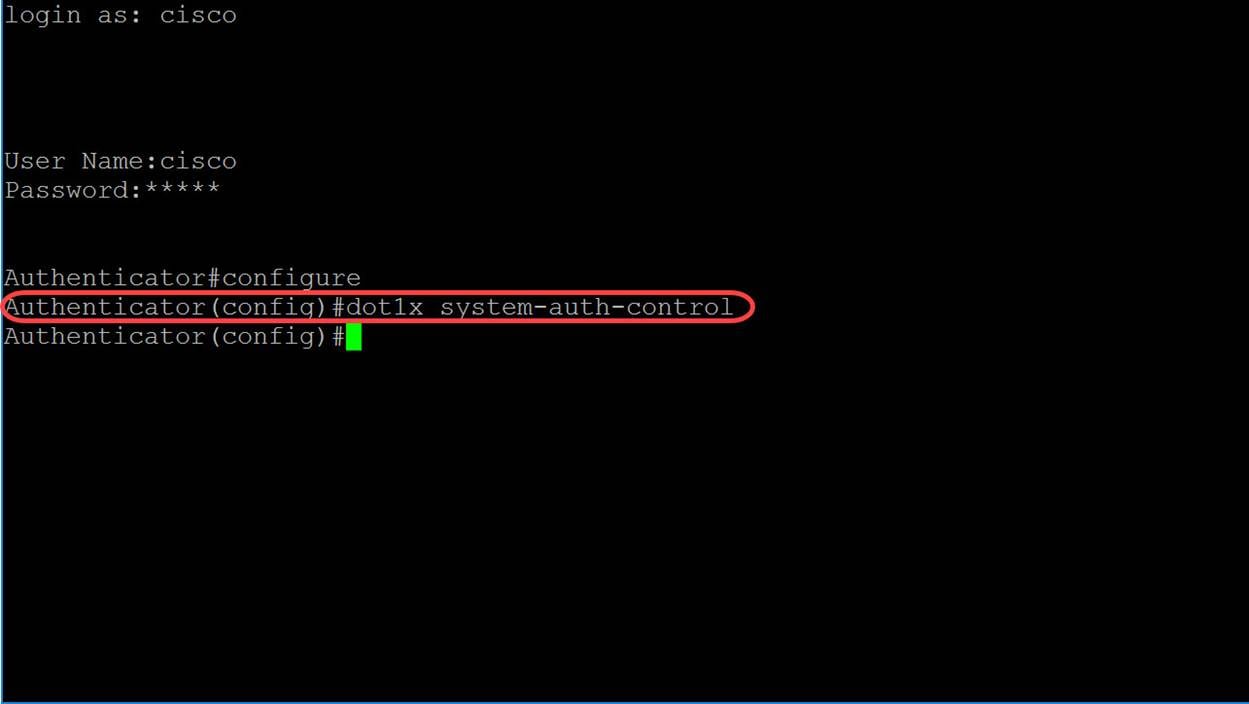

3단계. 802.1X를 전역적으로 활성화하려면 글로벌 컨피그레이션 모드에서 dot1x system-auth-control 명령을 사용합니다.

인증자(config)#dot1x system-auth-control

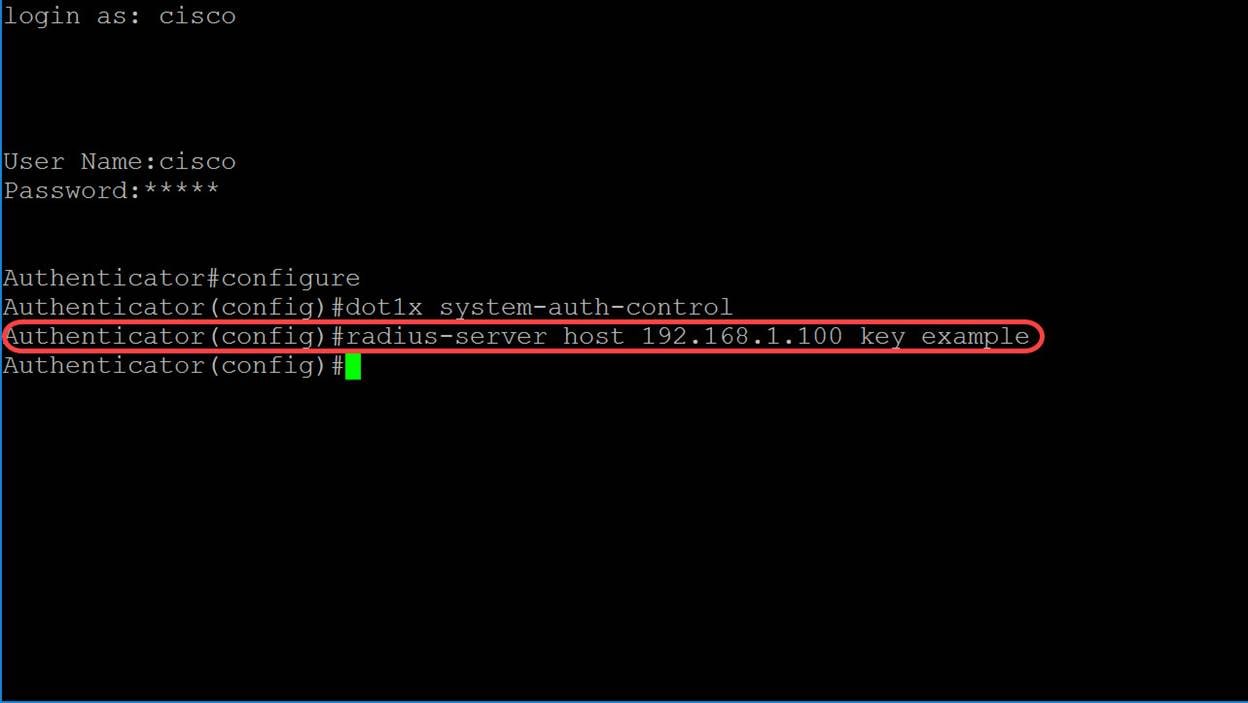

4단계. radius-server host Global Configuration mode 명령을 사용하여 RADIUS 서버 호스트를 구성합니다.매개변수는 다음과 같이 정의됩니다.

· ip-address — RADIUS 서버 호스트 IP 주소를 지정합니다.IP 주소는 IPv4, IPv6 또는 IPv6z 주소일 수 있습니다.

· hostname — RADIUS 서버 호스트 이름을 지정합니다.IPv4 주소로의 변환은 지원되지만길이는 1~158자이며 호스트 이름의 각 부분의 최대 레이블 길이는 63자입니다.

· auth-port auth-port-number — 인증 요청의 포트 번호를 지정합니다.포트 번호를 0으로 설정하면 호스트가 인증에 사용되지 않습니다.범위는 0~65535입니다.

· acc-port acct-port-number — 어카운팅 요청의 포트 번호입니다.호스트가 0으로 설정된 경우 어카운팅에 사용되지 않습니다. 지정되지 않은 경우 포트 번호의 기본값은 1813입니다.

· timeout timeout — 시간 제한 값을 초 단위로 지정합니다.범위는 1~30입니다.

· retransmit retries — 재전송 재시도 횟수를 지정합니다.범위는 1~15입니다.

· deadtime deadtime — 트랜잭션 요청에 의해 RADIUS 서버를 건너뛴 기간을 분 단위로 지정합니다.범위는 0~2000입니다.

· key key-string — 디바이스와 RADIUS 서버 간의 모든 RADIUS 통신에 대한 인증 및 암호화 키를 지정합니다.이 키는 RADIUS 데몬에서 사용되는 암호화와 일치해야 합니다.빈 문자열을 지정하려면 ""을 입력합니다.길이는 0~128자입니다.이 매개변수를 생략하면 전역적으로 구성된 반지름 키가 사용됩니다.

· key encrypted-key-string — key-string과 동일하지만 키는 암호화된 형식입니다.

· priority priority — 서버가 사용되는 순서를 지정합니다. 여기서 0은 가장 높은 우선순위를 가집니다.우선순위 범위는 0~65535입니다.

· usage {login|dot1.x|all} — RADIUS 서버 사용 유형을 지정합니다.가능한 값은 다음과 같습니다.

o login — RADIUS 서버가 사용자 로그인 매개변수 인증에 사용되도록 지정합니다.

o dot1.x — RADIUS 서버가 802.1x 포트 인증에 사용되도록 지정합니다.

o all — RADIUS 서버가 사용자 로그인 인증 및 802.1x 포트 인증에 사용되도록 지정합니다.

radius-server 호스트 {ip-address|hostname} [auth-port auth-port-number][acct-port acct-port-number][timeout][retransmit retries][deadtime deadtime deadtime][key-string][priority][usage {로그인|dot1.x|all}]이 예에서는 호스트 및 키 매개변수만 사용됩니다.IP 주소 192.168.1.100을 RADIUS 서버 IP 주소로 사용하고 예를 key-string으로 사용합니다.

Authenticator(config)#radius-server host 192.168.1.100 키 예

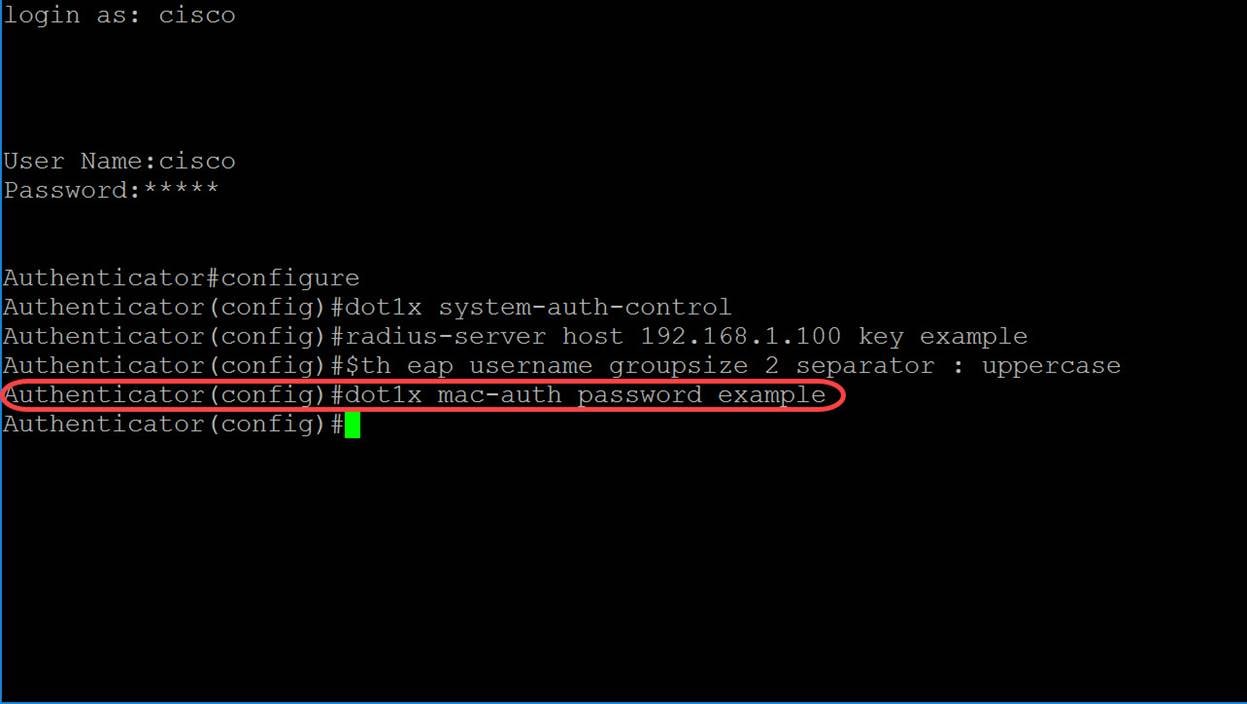

5단계. MAC 기반 인증에서 신청자의 사용자 이름은 신청자 디바이스 MAC 주소를 기반으로 합니다.다음은 인증 프로세스의 일부로 스위치에서 RADIUS 서버로 전송되는 이 MAC 기반 사용자 이름의 형식을 정의합니다.다음 필드는 로 정의됩니다.

· mac-auth type — MAC 인증 유형을 선택합니다.

o eap — MAC 기반 신청자를 인증하는 스위치(RADIUS 클라이언트)와 RADIUS 서버 간의 트래픽에 대해 EAP 캡슐화와 함께 RADIUS를 사용합니다.

o radius — MAC 기반 신청자를 인증하는 스위치(RADIUS 클라이언트)와 RADIUS 서버 간의 트래픽에 대해 EAP 캡슐화 없이 RADIUS를 사용합니다.

· groupsize — 사용자 이름으로 전송된 MAC 주소의 구분 기호 사이의 ASCII 문자 수입니다.옵션은 구분 기호 사이의 1, 2, 4 또는 12개의 ASCII 문자입니다.

· 구분 기호 — MAC 주소의 정의된 문자 그룹 사이에 구분 기호로 사용되는 문자입니다.옵션은 구분 기호로 하이픈, 콜론 또는 점으로 구성됩니다.

· case — 사용자 이름을 소문자 또는 대문자로 전송합니다.옵션은 소문자 또는 대문자입니다.

dot1x mac 인증 mac-auth 유형 username groupsize groupsize separator separator case를 입력합니다.이 예에서는 eap를 mac 인증 유형, 그룹 크기 2, 콜론을 구분 기호로 사용하고 사용자 이름을 대문자로 보냅니다.

인증자(config)#dot1x mac-auth eap 사용자 이름 그룹 크기 2 구분 기호:대문자

6단계. 아래 명령을 사용하여 스위치가 호스트 MAC 주소 대신 MAC 기반 인증에 사용할 비밀번호를 정의합니다.여기서는 example이라는 단어를 비밀번호로 사용합니다.

인증자(config)#dot1x mac-auth 비밀번호 예

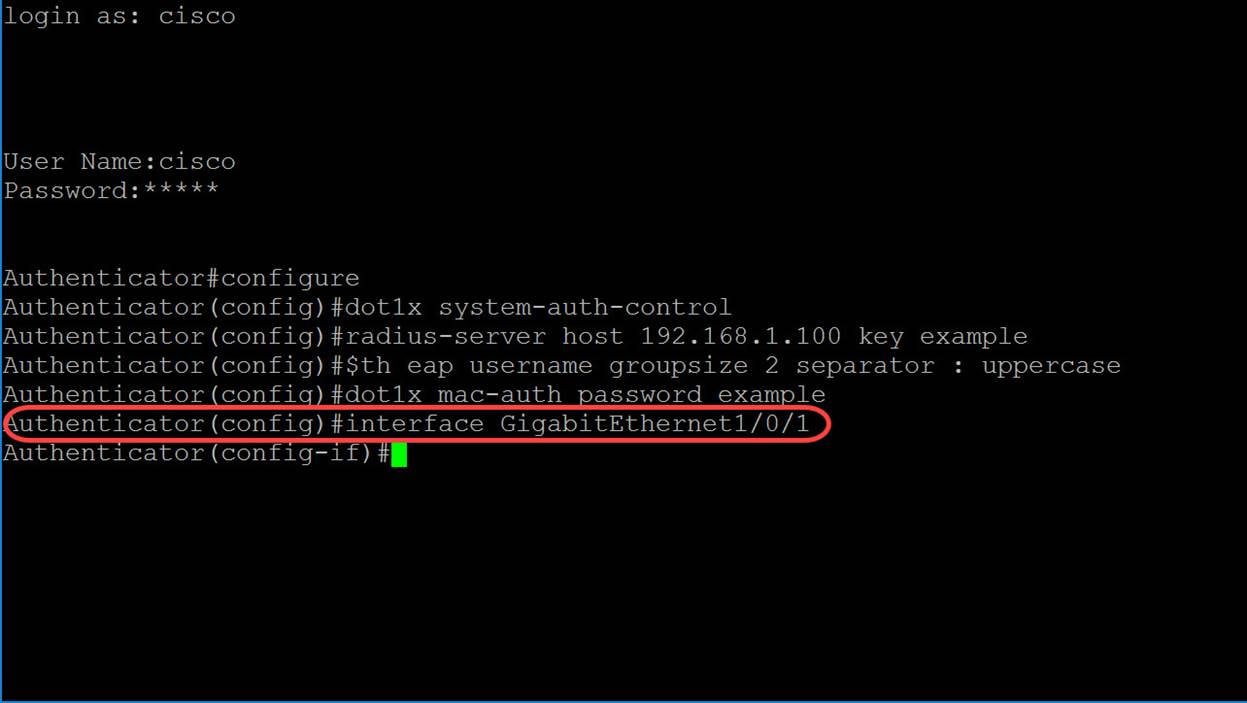

7단계. 인터페이스를 구성하기 위해 인터페이스 컨피그레이션 모드로 들어가려면 interface Global Configuration mode 명령을 사용합니다.엔드 호스트가 연결되어 있으므로 GigabitEthernet1/0/1을 구성합니다.

참고: RADIUS 서버에 연결된 포트를 구성하지 마십시오.

인증자(config)#interface GigabitEthernet1/0/1

참고: 여러 포트를 동시에 구성하려면 interface range 명령을 사용합니다.

range 명령을 사용하여 포트 1-4를 구성하려면 아래 예를 참조하십시오.

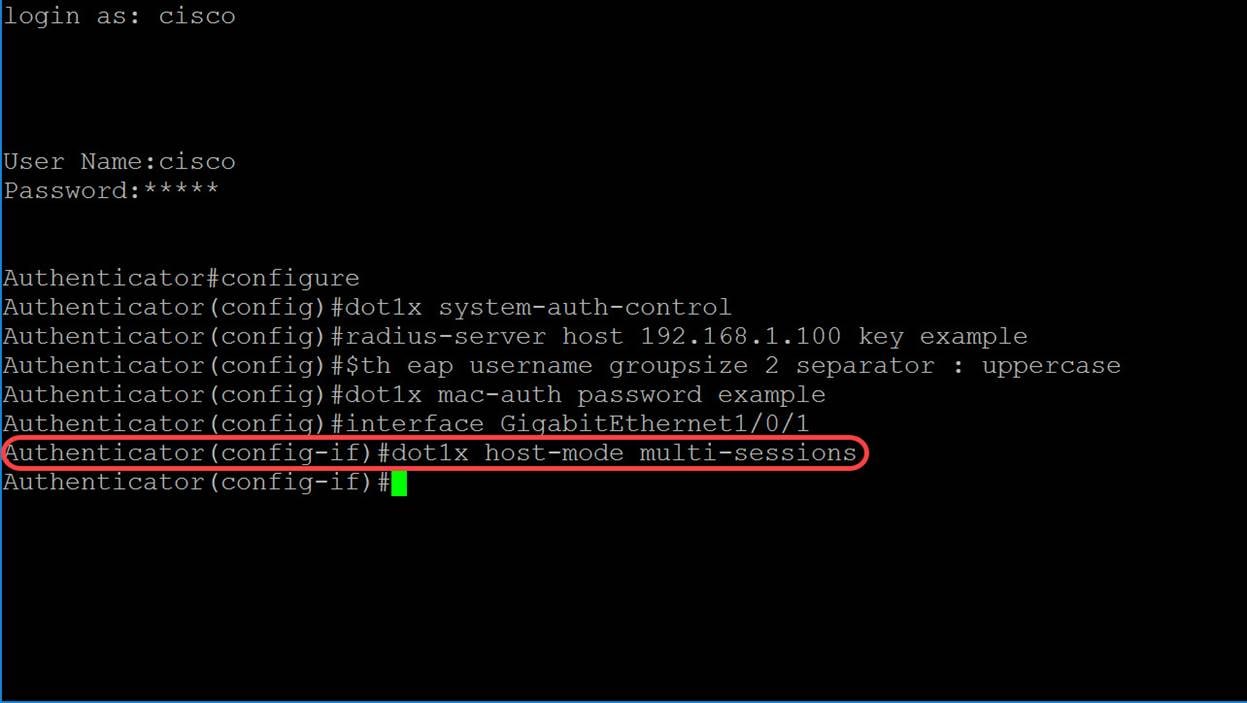

인증자(config)#interface 범위 GigabitEthernet1/0/1-48단계. IEEE802.1X 인증 포트에서 단일 호스트(클라이언트) 또는 여러 호스트를 허용하려면 인터페이스 컨피그레이션 모드에서 dot1x host-mode 명령을 사용합니다.매개변수는 다음과 같이 정의됩니다.

· multi-host — 다중 호스트 모드 활성화

o 하나 이상의 인증된 클라이언트가 있는 경우 포트가 인증됩니다.

o 포트가 승인되지 않고 게스트 VLAN이 활성화되면 태그 없는 트래픽은 게스트 VLAN에 다시 매핑됩니다.태그가 지정된 트래픽은 게스트 VLAN 또는 인증되지 않은 VLAN에 속하지 않는 한 삭제됩니다.게스트 VLAN이 포트에서 활성화되지 않은 경우 인증되지 않은 VLAN에 속한 태그 처리된 트래픽만 브리징됩니다.

o 포트가 인증되면 고정 VLAN 멤버십 포트 컨피그레이션을 기반으로, 포트에 연결된 모든 호스트의 태그 없는 트래픽 및 태그가 지정된 트래픽이 브리지됩니다.

o 인증 프로세스 중에 RADIUS 서버에서 할당한 VLAN에 태그가 지정되지 않은 트래픽이 리디렉션되도록 지정할 수 있습니다.태그가 지정된 트래픽은 RADIUS 할당 VLAN 또는 인증되지 않은 VLAN에 속하지 않는 한 삭제됩니다.포트의 RADIUS VLAN 할당은 Port Authentication 페이지에서 설정됩니다.

· single-host — 단일 호스트 모드 활성화

o 인증된 클라이언트가 있는 경우 포트가 인증됩니다.한 포트에서 하나의 호스트만 인증할 수 있습니다.

o 포트가 승인되지 않고 게스트 VLAN이 활성화되면 태그 없는 트래픽은 게스트 VLAN에 다시 매핑됩니다.태그가 지정된 트래픽은 게스트 VLAN 또는 인증되지 않은 VLAN에 속하지 않는 한 삭제됩니다.게스트 VLAN이 포트에서 활성화되지 않은 경우 인증되지 않은 VLAN에 속한 태그 처리된 트래픽만 브리징됩니다.

o 포트가 인증되면, 인증된 호스트의 태그 없는 트래픽 및 태그가 지정된 트래픽은 고정 VLAN 멤버십 포트 컨피그레이션을 기반으로 브리지됩니다.다른 호스트의 트래픽이 삭제됩니다.

o 사용자는 인증 프로세스 중에 RADIUS 서버에서 할당한 VLAN에 인증된 호스트의 태그 없는 트래픽을 다시 매핑하도록 지정할 수 있습니다.태그가 지정된 트래픽은 RADIUS 할당 VLAN 또는 인증되지 않은 VLAN에 속하지 않는 한 삭제됩니다.포트의 RADIUS VLAN 할당은 Port Authentication Page에서 설정됩니다.

· 다중 세션 — 다중 세션 모드 활성화

o 단일 호스트 및 다중 호스트 모드와 달리 다중 세션 모드의 포트에는 인증 상태가 없습니다.이 상태는 포트에 연결된 각 클라이언트에 할당됩니다.

o 인증되지 않은 VLAN에 속하는 태그 처리된 트래픽은 호스트의 권한 부여 여부에 관계없이 항상 브리징됩니다.

o 인증되지 않은 VLAN에 속하지 않은 호스트의 태그 지정 및 태그가 지정되지 않은 트래픽은 VLAN에서 정의 및 활성화된 경우 게스트 VLAN에 다시 매핑되거나, 게스트 VLAN이 포트에서 활성화되지 않은 경우 삭제됩니다.

o 인증 프로세스 중에 RADIUS 서버에서 할당한 VLAN에 태그가 지정되지 않은 트래픽이 리디렉션되도록 지정할 수 있습니다.태그가 지정된 트래픽은 RADIUS 할당 VLAN 또는 인증되지 않은 VLAN에 속하지 않는 한 삭제됩니다.포트의 RADIUS VLAN 할당은 Port Authentication 페이지에서 설정됩니다.

dot1x 호스트 모드 호스트 모드이 예에서는 호스트 모드를 다중 세션으로 구성합니다.

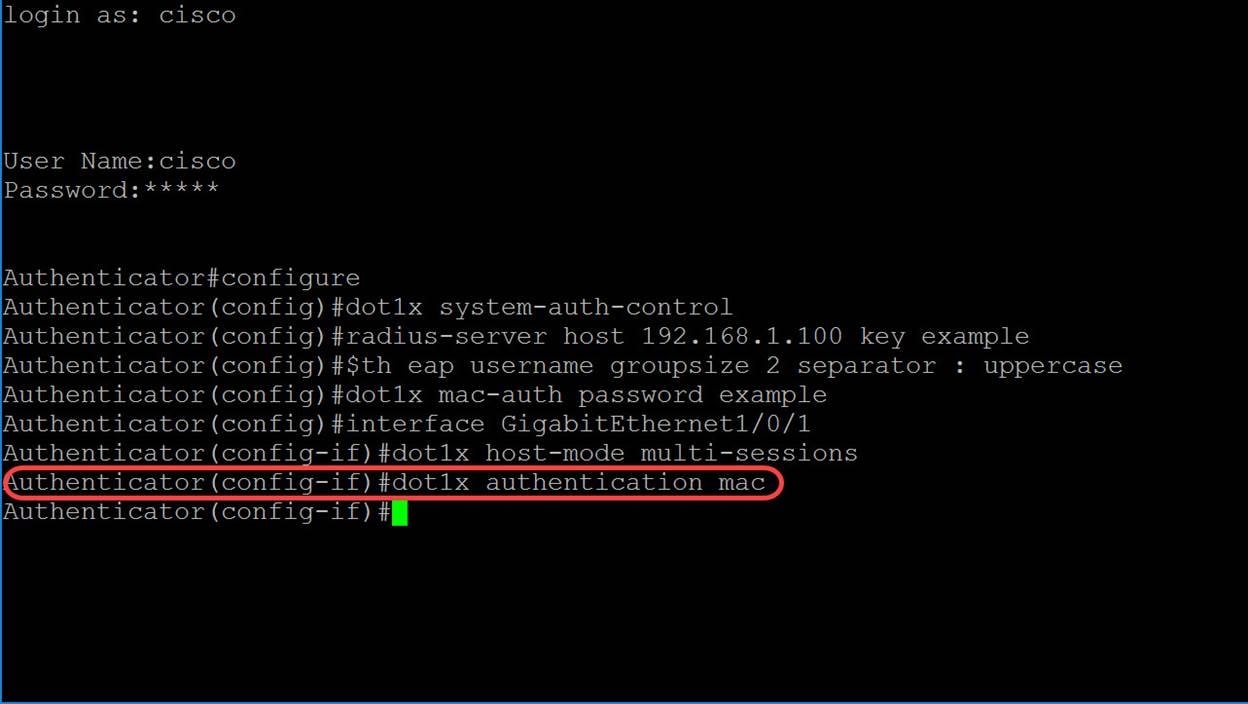

인증(config-if)#dot1x host-mode multi-sessions

9단계. 포트에서 인증 방법을 구성하려면 아래 명령을 사용하여 MAC 기반 인증을 활성화합니다.

인증(config-if)#dot1x 인증 mac

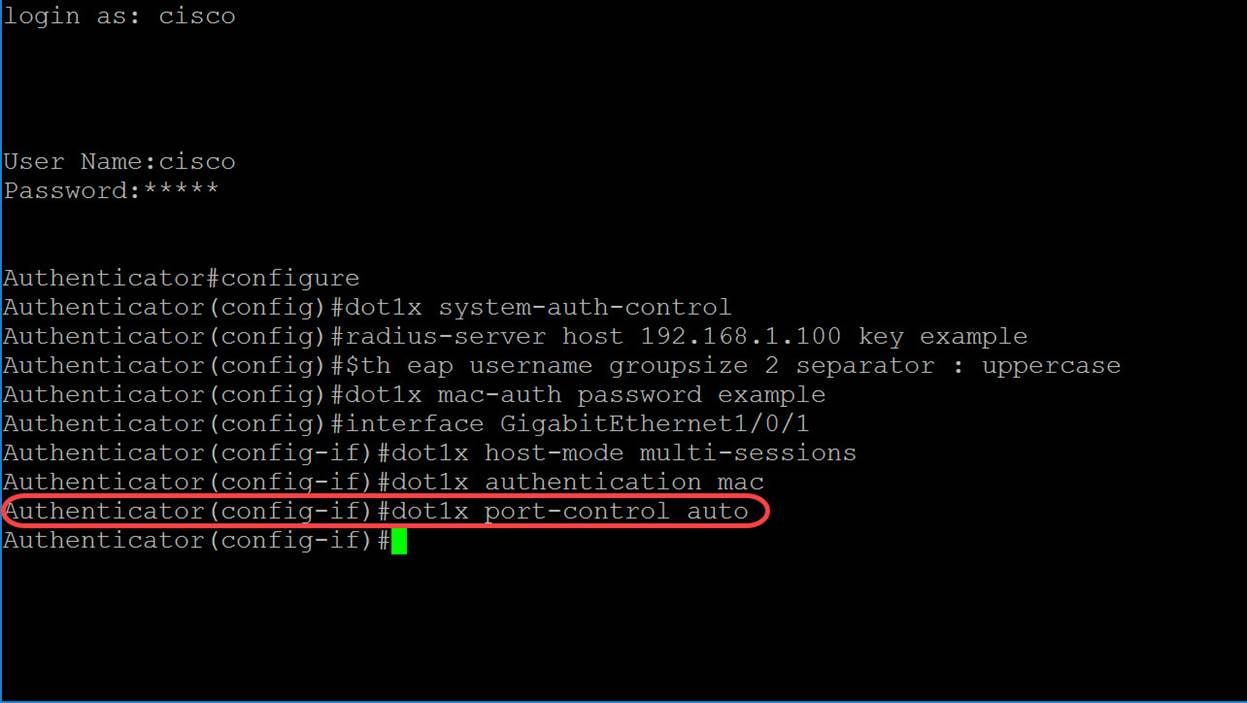

10단계. 디바이스에서 포트 기반 인증 및 권한 부여를 활성화하려면 port-control 명령을 사용하여 포트 제어 값을 구성합니다.관리 포트 인증 상태를 auto로 선택하겠습니다.이렇게 하면 디바이스에서 포트 기반 인증 및 권한 부여를 활성화할 수 있습니다.이 인터페이스는 디바이스와 클라이언트 간의 인증 교환을 기반으로 권한 있는 또는 권한 없는 상태 간에 이동합니다.

인증(config-if)#dot1x 포트 제어 자동

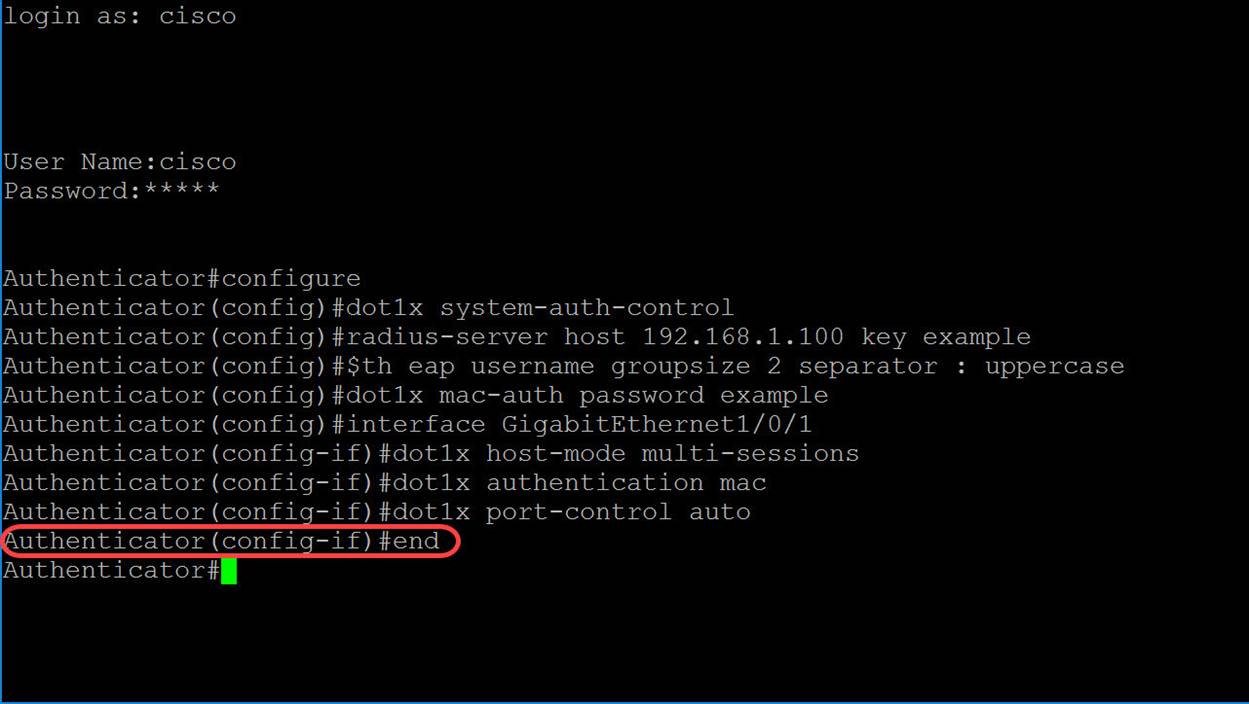

11단계(선택 사항) 현재 컨피그레이션 세션을 종료하고 특별 권한 EXEC 모드로 돌아가려면 end 명령을 사용합니다.

인증(config-if)#end

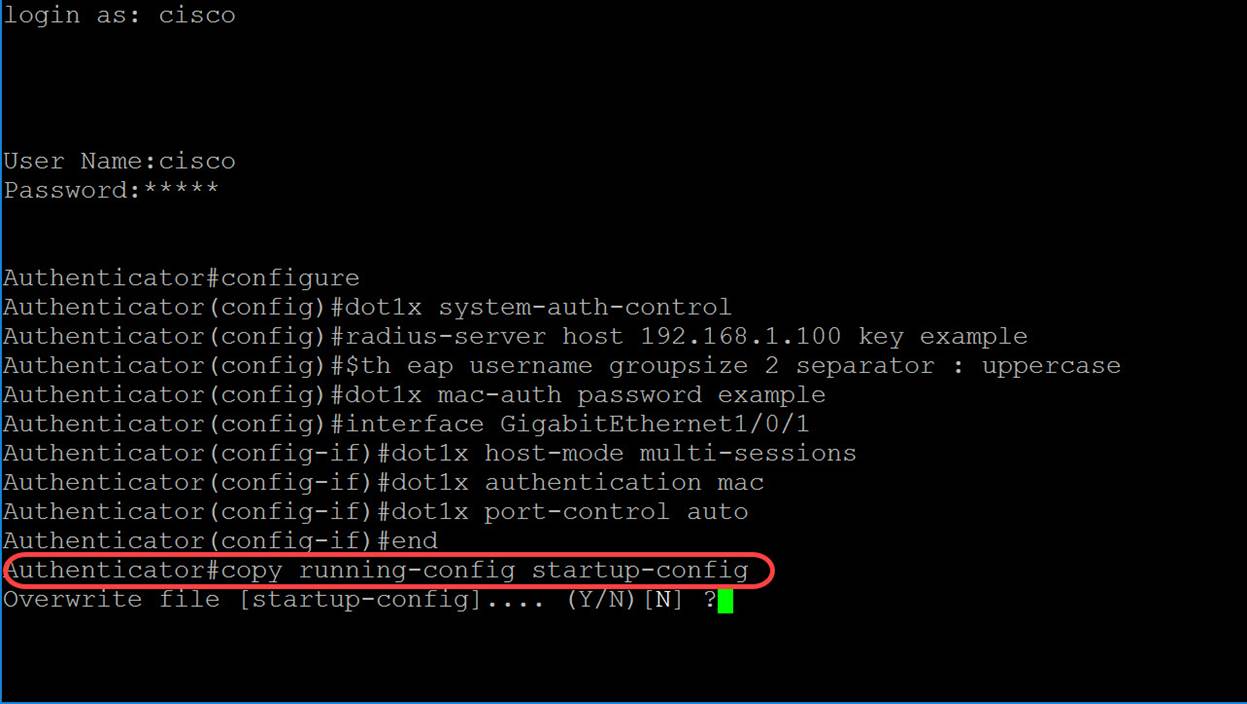

12단계(선택 사항) 소스에서 대상으로 파일을 복사하려면 특별 권한 EXEC 모드에서 copy 명령을 사용합니다.이 예에서는 실행 중인 컨피그레이션을 startup-config에 저장합니다.

Authentication#copy running-config startup-config

13단계(선택 사항) 시작 구성 파일을 덮어쓸지 묻는 메시지가 나타납니다.yes에 Y를 입력하고 N은 no를 입력합니다. Y를 입력하여 startup-config 파일을 덮어씁니다.

결론

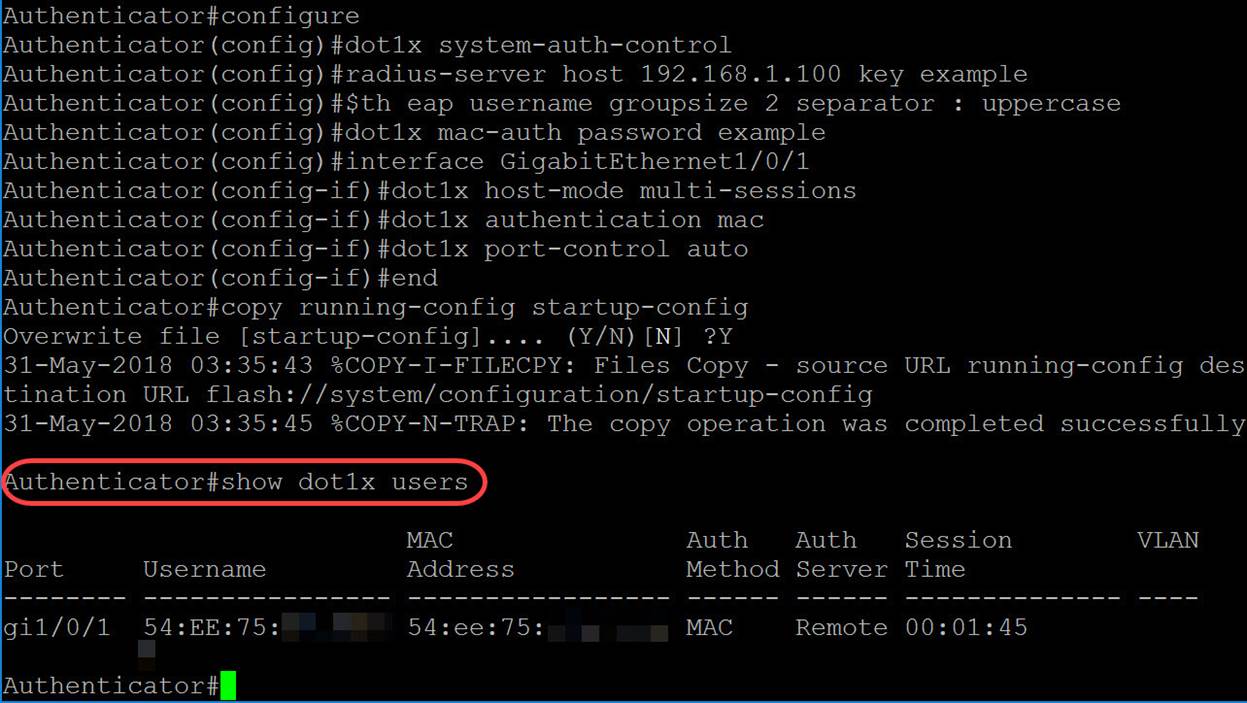

이제 CLI를 사용하여 스위치에 MAC 기반 인증을 구성해야 합니다.MAC 기반 인증이 작동하는지 확인하려면 다음 단계를 수행하십시오.

1단계. 디바이스에 대해 활성 802.1X 인증된 사용자를 표시하려면 특권 EXEC 모드에서 show dot1x users 명령을 사용합니다.

인증자#show dot1x 사용자

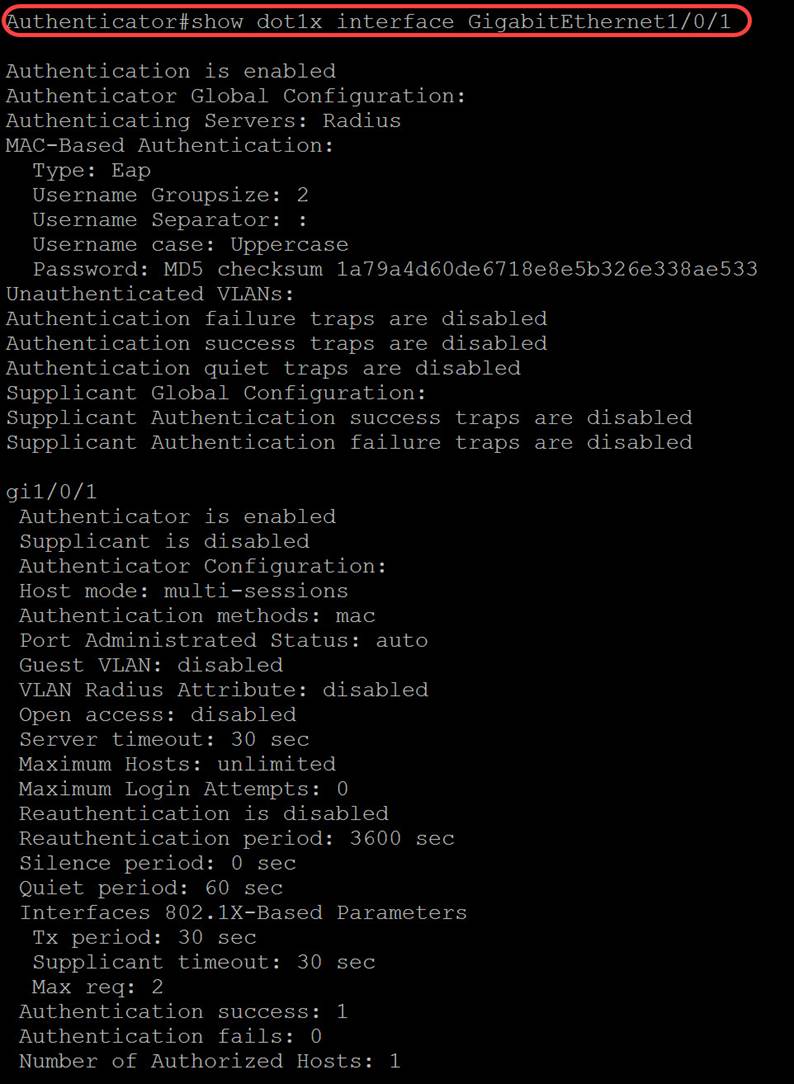

2단계. 802.1X 인터페이스 또는 지정된 인터페이스 상태를 표시하려면 특권 EXEC 모드에서 show dot1x 명령을 사용합니다.

인증자#show dot1x interface gigabitethernet1/0/1

피드백

피드백