ASDM에서 관리하는 ASA에 인증서 설치 및 갱신

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 ASDM으로 관리되는 Cisco ASA Software에서 특정 유형의 인증서를 요청, 설치, 신뢰 및 갱신하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

- ASA(Adaptive Security Appliance)에 올바른 클록 시간, 날짜 및 표준 시간대가 있는지 확인하기 전에 NTP(Network Time Protocol) 서버를 사용하여 ASA의 시간을 동기화하는 것이 좋습니다. 관련 정보를 참조하십시오.

- CSR(Certificate Signing Request)을 사용하는 인증서를 요청하려면 신뢰할 수 있는 내부 또는 서드파티 CA(Certificate Authority)에 대한 액세스 권한이 있어야 합니다. 서드파티 CA 벤더의 예로는 Entrust, Geotrust, GoDaddy, Thawte, VeriSign 등이 있습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- ASAv 9.18.1

- PKCS12 생성에는 OpenSSL이 사용됩니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서의 주소 인증서 유형은 다음과 같습니다.

- 자체 서명 인증서

- 서드파티 인증 기관 또는 내부 CA에서 서명한 인증서

EAP 인증 프로토콜용 SSL(Secure Socket Layer), TLS(Transport Layer Security) 및 IKEv2 rfc7296에서는 SSL/TLS/IKEv2 서버가 클라이언트에 서버 인증을 수행할 서버 인증서를 제공하도록 요구합니다. 이를 위해 신뢰할 수 있는 서드파티 CA를 사용하여 ASA에 SSL 인증서를 발급하는 것이 좋습니다.

Cisco에서는 사용자가 실수로 비인가 서버의 인증서를 신뢰하도록 브라우저를 구성할 수 있기 때문에 자체 서명 인증서의 사용을 권장하지 않습니다. 사용자가 보안 게이트웨이에 연결할 때 보안 경고에 대응해야 하는 불편도 있다.

신뢰할 수 있는 CA 보안 고려 사항

인증서 인증 위험 및 권장 사항

기본 신뢰 지점 검증-사용 동작

신뢰할 수 있는 CA 인증서가 설치된 경우 인증서 인증을 사용하여 여러 유형의 VPN 연결을 인증하는 데 사용할 수 있습니다. 이 명령은 trustpoint 명령validation-usage으로 제어됩니다(Configuration > Device Management > Certificate Management > CA Certificates > Add -> More Options... > Advanced > 원하는 Validation Usage 선택).

검증 사용 유형은 다음과 같습니다.

ipsec-client: IPsec 클라이언트 연결을 확인합니다.ssl-client: SSL 클라이언트 연결을 검증합니다.ssl-server: SSL 서버 인증서를 검증합니다.

기본적으로 이 명령은 ipsec-client 및 ssl-client에 대한 검증을 허용합니다.

기본 컨피그레이션 위험

- 신뢰할 수 있는 것으로 설치된 모든 CA 인증서는 인증서 인증을 사용하여 모든 터널 그룹에 대해 들어오는 클라이언트 ID 인증서를 인증하는 데 기본적으로 사용될 수 있습니다.

- 이 기본 설정을 알지 못하는 경우 보안 위험이 될 수 있습니다.

권장 조치

의도하지 않은 신뢰 지점에 대해 validation-usage를 비활성화합니다. CA 인증서가 VPN 피어 또는 사용자를 인증하기 위한 것이 아닌 경우 해당 신뢰 지점에 대해 validation-usage를 비활성화합니다.

컨피그레이션 예:

Navigate to: Configuration > Device Management > Certificate Management > CA Certificates.

a) Select a wanted trustpoint and click Edit.

b) Navigate to Advanced and uncheck all Validation Usage options.

trustpoint public-root-ca no validation-usage

권한 부여 위험 및 권장 사항

기본적으로 트러스트된 CA 인증서를 사용하여 모든 터널 그룹에 연결하는 VPN 피어 또는 사용자를 인증할 수 있습니다. 적절한 권한 부여를 설계해야 합니다.

권장 조치

인증서 맵 및 터널 그룹 맵을 사용하여 특정 터널 그룹에 대해 인증된 인증서만 사용하도록 합니다. 무단 액세스를 제한하기 위해 no-access 터널 그룹을 가리키는 기본 터널 그룹 맵 규칙을 설정합니다.

컨피그레이션 예

인증서 인증은 다음에 대해서만 허용됩니다.

- CN=example.com에서 발급한 인증서가 있고 인증서 주체의 OU=machine이 있는 시스템.

- cn=example.com에서 발급한 인증서를 가진 사용자 및 인증서 주체의 OU=users를 가진 사용자.

다른 인증서가 있는 사용자는 기본적으로 no_access tunnel-group에 지정됩니다(명령tunnel-group-map default-group no_access사용). 인증서 맵 규칙은 명령 덕분에 group-url보다 우선순위가tunnel-group-map enable rules높습니다. group-url을 알고 있으면 인증서 맵 규칙을 우회하는 데 도움이 되지 않습니다.

! Configure group-policy preventing VPN access:

Navigate to: Configuration > Remote Access VPN > Network (Client) Access > Group Policies > Add > General > More Options

a) Uncheck Inherit next to Simultaneous Logins and set the value 0.

b) Uncheck Inherit next to Banner and set a wanted massage, for example NO ACCESS GROUP POLICY.

group-policy no_access_gp internal

group-policy no_access_gp attributes

banner value NO ACCESS GROUP POLICY

vpn-simultaneous-logins 0

! Configure tunnel-groups for users and tunnel-group preventing VPN access:

Navigate to: Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profiles. Click Add and configure:

a) Authentication method as Certificate.

a) Client Address Pools.

b) DNS Servers.

c) Group Policy - for the no_access tunnel group use no_access_gp where simultaneous logins is set to 0.

d) Group URLs - only for the mgmt-tunnel and users_access tunnel groups. Navigate to: Advanced > Group Alias/Group URL, click Add in the Group URLs section and configure a group URL.

tunnel-group mgmt-tunnel type remote-access tunnel-group mgmt-tunnel general-attributes address-pool vpn_pool default-group-policy mgmt-tunnel tunnel-group mgmt-tunnel webvpn-attributes authentication certificate group-url https://ftd.example.com/mgmt enable ! tunnel-group users_access type remote-access tunnel-group users_access general-attributes default-group-policy user_access_gp address-pool vpn_pool tunnel-group users_access webvpn-attributes authentication certificate group-url https://ftd.example.com/users enable ! tunnel-group no_access type remote-access tunnel-group no_access general-attributes default-group-policy no_access_gp address-pool vpn_pool tunnel-group no_access webvpn-attributes authentication certificate

! Create certificate maps for users and use the certificate maps for tunnel-group mapping:

Navigate to: Configuration > Remote Access VPN > Advanced > Certificate to AnyConnect and Clientless SSL VPN Connection Profile Maps.

a) Click Add to configure Certificate to Connection Profile Maps.

b) Select New and configure a certificate group map name, for example mgmt_tunnel_map or users_access_map.

c) Select a corresponding connection profile/tunnel group from the drop-down menu at Mapped to Connection Profile.

d) Click Add to configure Mapping Criteria.

e) Select: Field: Subject, Component: Organizational Unit (OU), Operator: Equals, Value: machines or users.

d) Select: Field: Issuer, Component: Common Name (CN), Operator: Equals, Value: example.com.

crypto ca certificate map mgmt_tunnel_map 10

issuer-name attr cn eq example.com

subject-name attr ou eq machines

crypto ca certificate map users_access_map 10

issuer-name attr cn eq example.com

subject-name attr ou eq users

!

webvpn

(...)

certificate-group-map mgmt_tunnel_map 10 mgmt-tunnel

certificate-group-map users_access_map 10 users_access

! Enable tunnel-group maps and set the default tunnel-group preventing access if a user certificate did not match any other certificate map:

Navigate to: Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPsec > Certificate to Connection Profile Maps > Policy.

a) Check Use the configure rules to match a certificate to a Connection Profile.

b) Check Defult to Connection Profile and select from the drop-down menu the no-access connection profile/tunnel group.

tunnel-group-map enable rules tunnel-group-map default-group no_access

추가 리소스

자세한 컨피그레이션 지침은 Cisco 설명서를 참조하십시오.

- 유효성 검사 사용 구성 - Cisco Secure Firewall ASA Series 명령 참조, T - Z 명령

- 인증서 맵 컨피그레이션 - Cisco Secure Firewall ASA Series 명령 참조, T - Z 명령

- 터널 그룹 맵 컨피그레이션 - Cisco Secure Firewall ASA Series 명령 참조, T - Z 명령

- Tunnel-Group-Map Enable Configuration -Cisco Secure Firewall ASA Series 명령 참조, T - Z 명령

ASDM을 사용하여 새 ID 인증서 요청 및 설치

인증서는 CA(Certificate Authority)에서 요청하고 ASA에 설치하는 두 가지 방법으로 사용할 수 있습니다.

- CSR(Certificate Signing Request)을 사용합니다. 키 쌍을 생성하고, CSR을 사용하여 CA에서 ID 인증서를 요청하며, CA에서 얻은 서명된 ID 인증서를 설치합니다.

- CA에서 가져왔거나 다른 디바이스에서 내보낸 PKCS12 파일을 사용합니다. PKCS12 파일에는 키 쌍, ID 인증서, CA 인증서가 들어 있습니다.

CSR(Certificate Signing Request)을 사용하여 새 ID 인증서 요청 및 설치

CSR은 ID 인증서가 필요한 디바이스에 생성되며, 디바이스에 생성된 키 쌍을 사용합니다.

CSR에는 다음이 포함됩니다.

- 인증서 요청 정보 - 요청된 주체 및 기타 특성, 키 쌍의 공개 키.

- 서명 알고리즘 정보

- 키 쌍의 개인 키로 서명된 인증서 요청 정보의 디지털 서명.

CSR은 CA(Certificate Authority)에 전달되어 PKCS#10 형식으로 서명합니다.

서명된 인증서는 CA에서 PEM 형식으로 반환됩니다.

참고: CA는 CSR에 서명하고 서명된 ID 인증서를 생성할 때 신뢰 지점에 정의된 FQDN 및 주체 이름 매개변수를 변경할 수 있습니다.

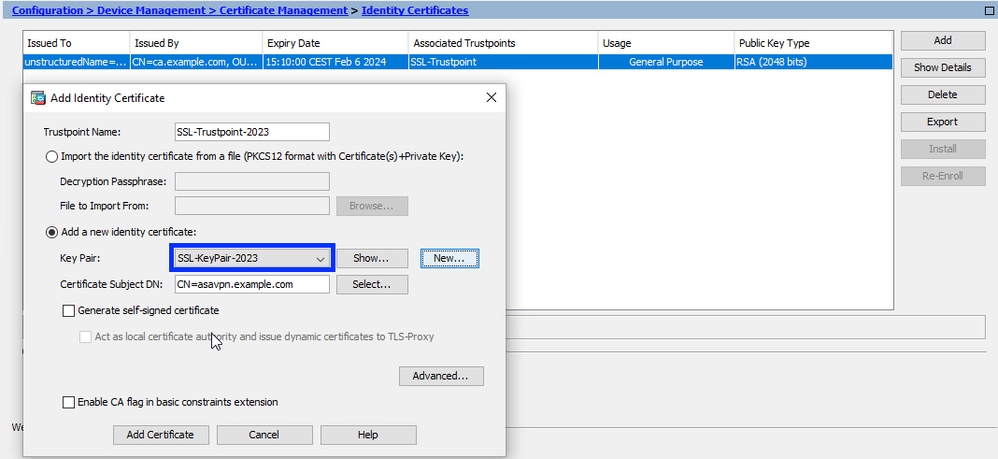

ASDM으로 CSR 생성

-

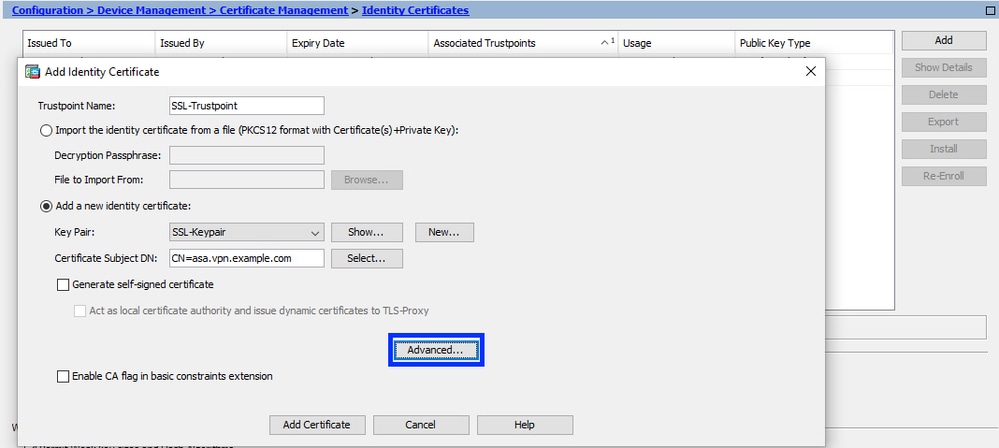

특정 이름으로 신뢰 지점 만들기

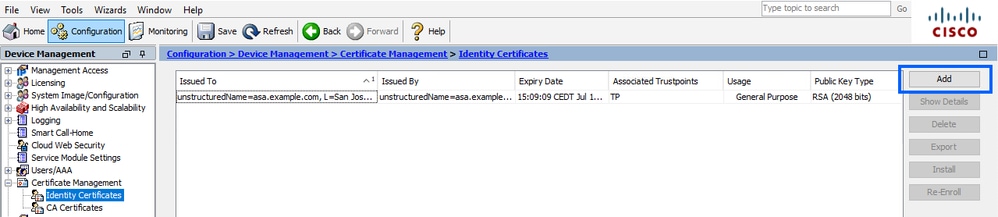

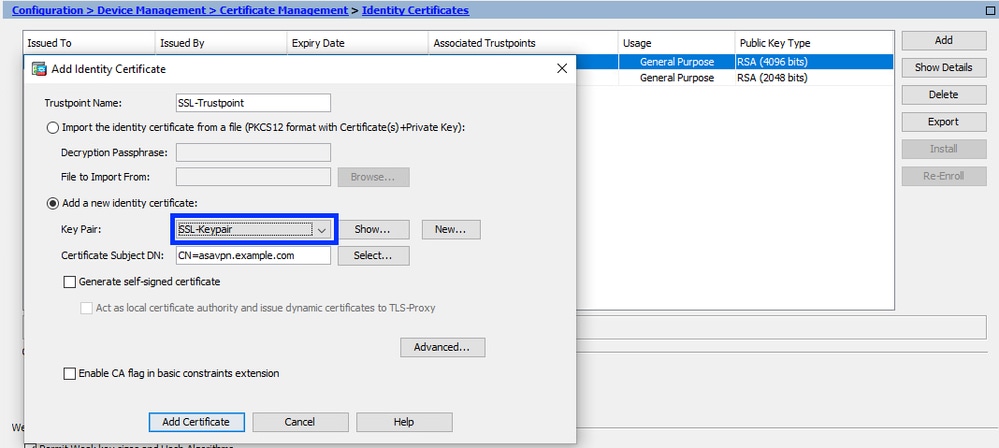

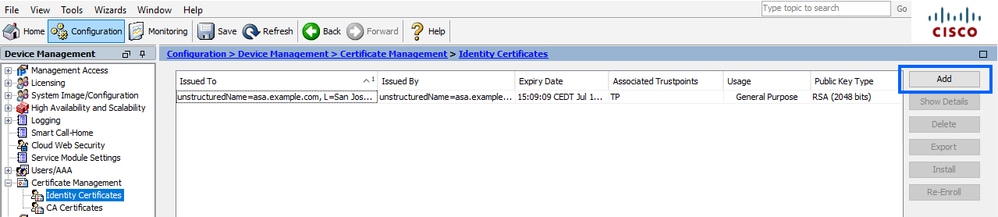

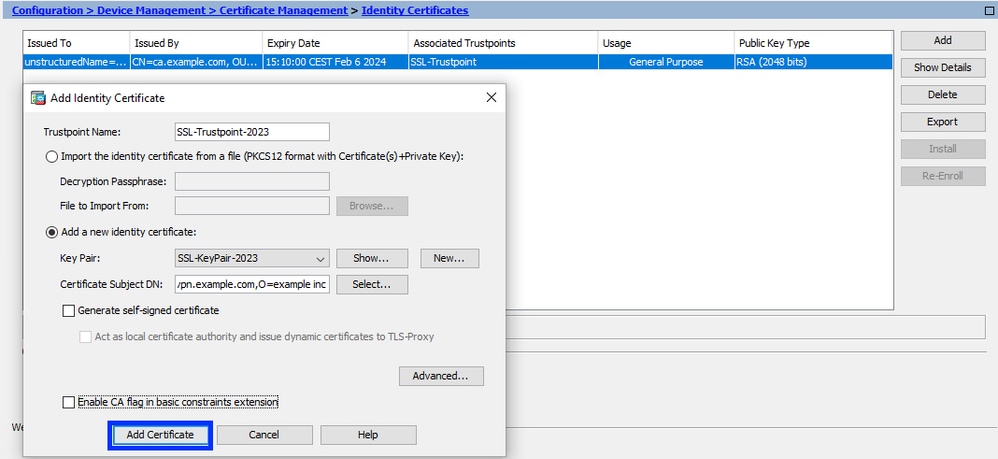

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동합니다.

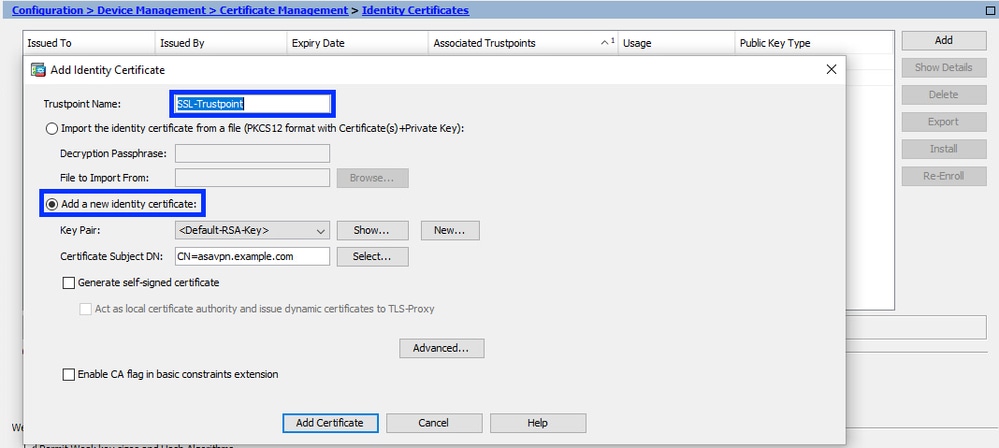

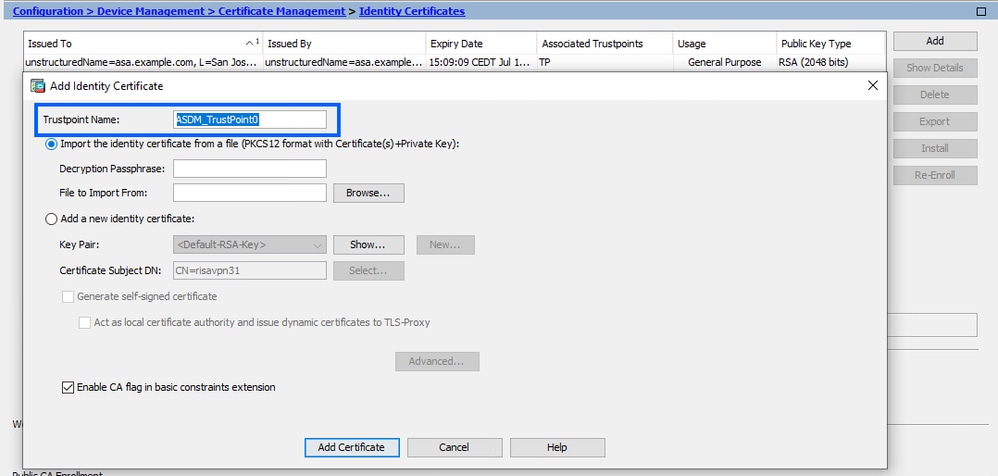

- Add(추가)를 클릭합니다.

- 신뢰 지점 이름을 정의합니다.

- Add a New Identity Certificate(새 ID 인증서 추가) 라디오 버튼을 클릭합니다.

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동합니다.

-

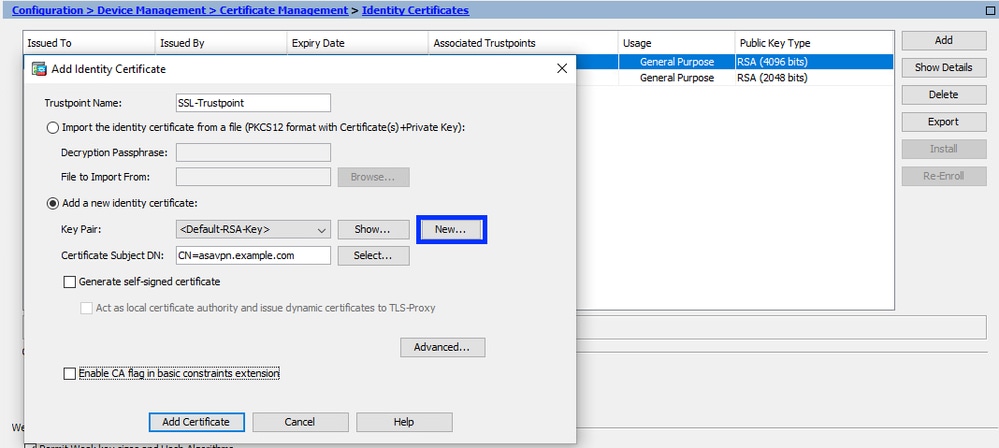

(선택 사항) 새 키 쌍 생성

참고: 기본적으로 이름이 Default-RSA-Key이고 크기가 2048인 RSA 키가 사용됩니다. 그러나 각 ID 인증서에 대해 고유한 개인/공개 키 쌍을 사용하는 것이 좋습니다.

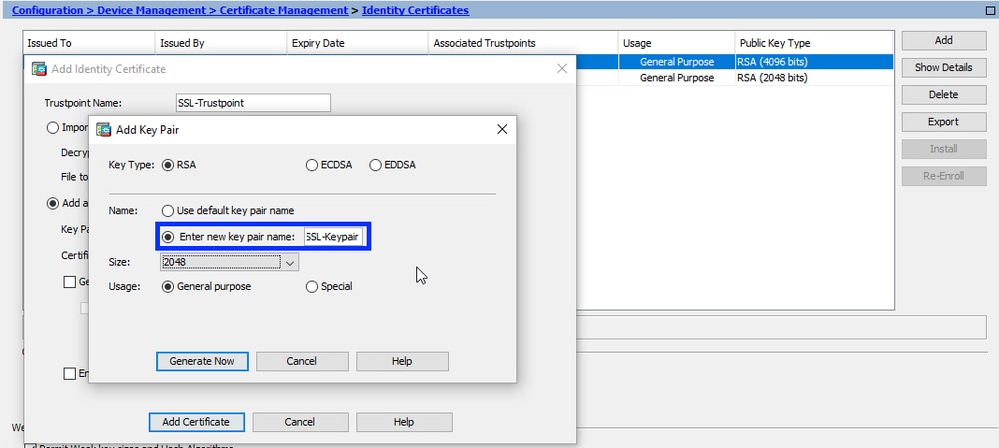

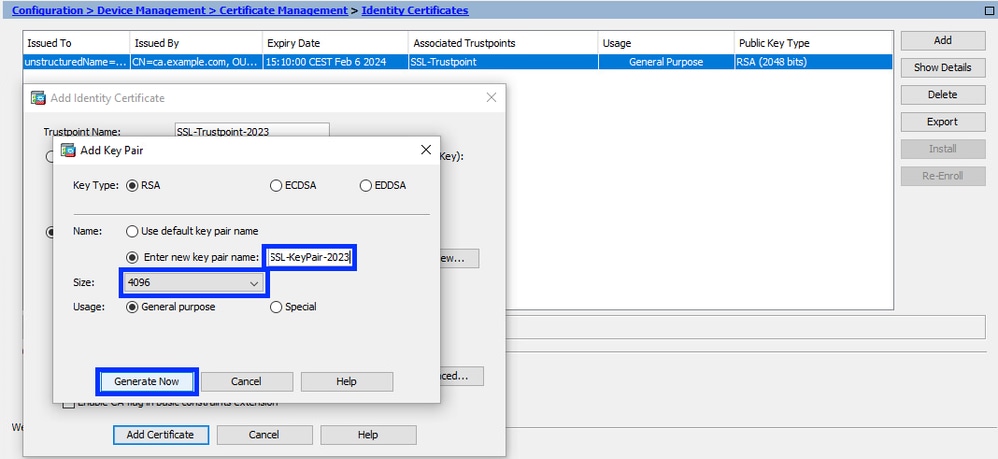

- New(새로 만들기)를 클릭하여 새 키 쌍을 생성합니다.

- Enter new Key Pair name(새 키 쌍 이름 입력) 옵션을 선택하고 새 키 쌍의 이름을 입력합니다.

- Key Type(키 유형) - RSA 또는 ECDSA를 선택합니다.

- 키 크기를 선택합니다. rsa의 경우 General purpose for Usage를 선택합니다.

- Generate Now(지금 생성)를 클릭합니다. 이제 키 쌍이 생성됩니다.

- New(새로 만들기)를 클릭하여 새 키 쌍을 생성합니다.

-

키 쌍 이름 선택

- CSR에 서명하고 새 인증서와 바인딩할 키 쌍을 선택합니다.

- CSR에 서명하고 새 인증서와 바인딩할 키 쌍을 선택합니다.

-

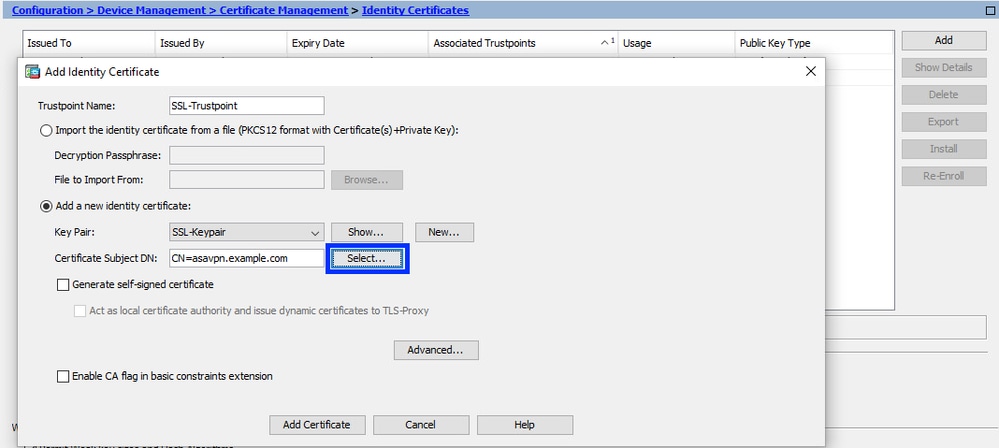

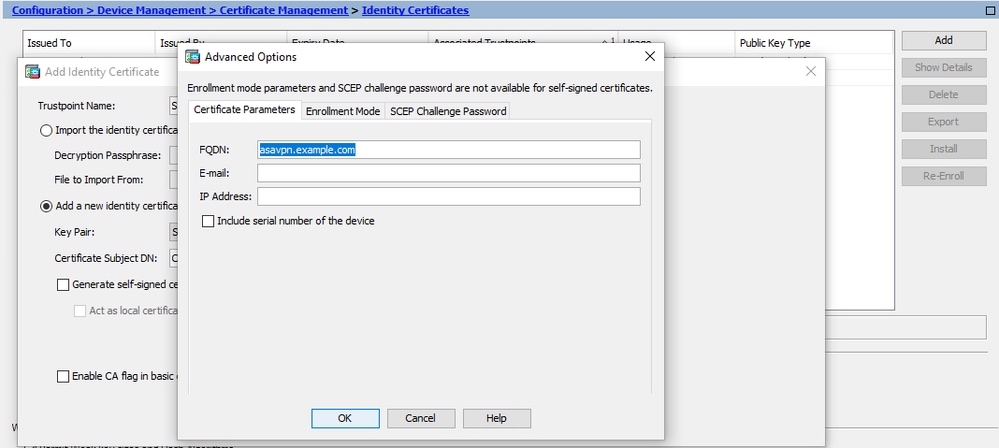

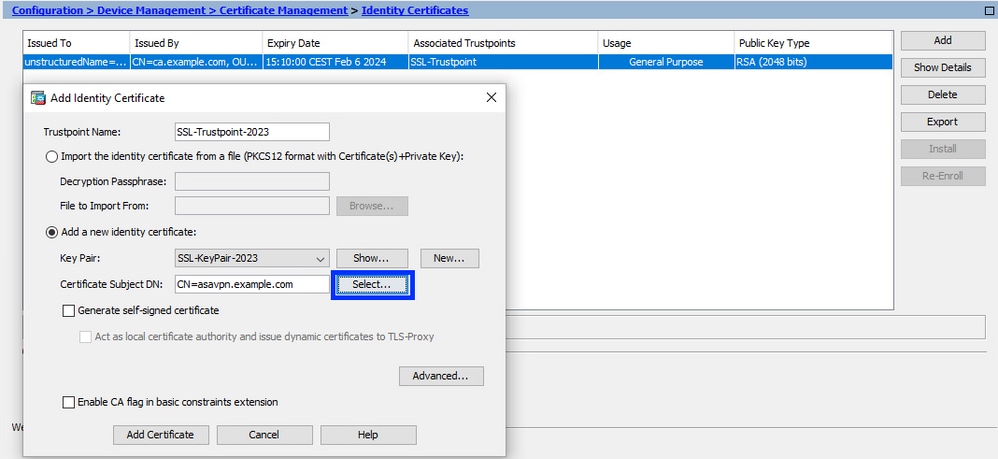

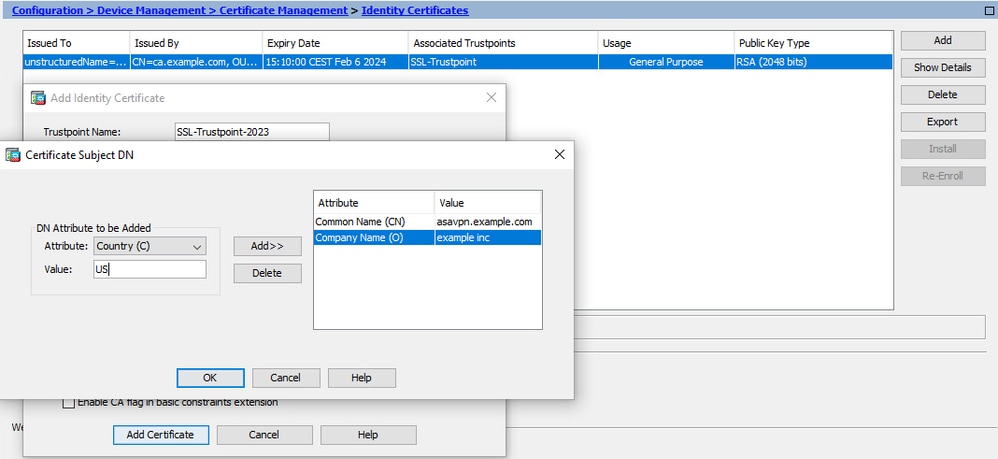

인증서 주체 및 FQDN(정규화된 도메인 이름)을 구성합니다

주의: FQDN 매개변수는 ID 인증서가 사용되는 ASA 인터페이스의 FQDN 또는 IP 주소와 일치해야 합니다. 이 매개변수는 ID 인증서에 대해 요청된 SAN(Subject Alternative Name) 확장을 설정합니다. SAN 확장은 SSL/TLS/IKEv2 클라이언트에서 인증서가 연결되는 FQDN과 일치하는지 확인하는 데 사용됩니다.

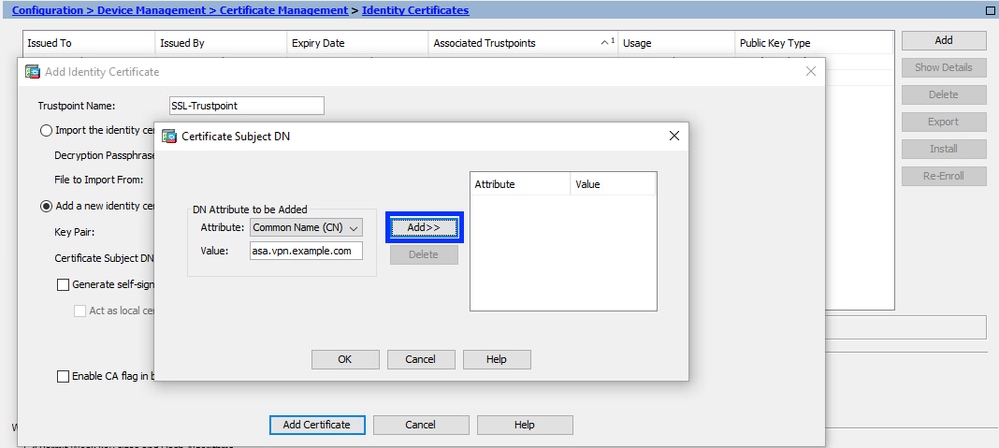

- 선택을 클릭합니다.

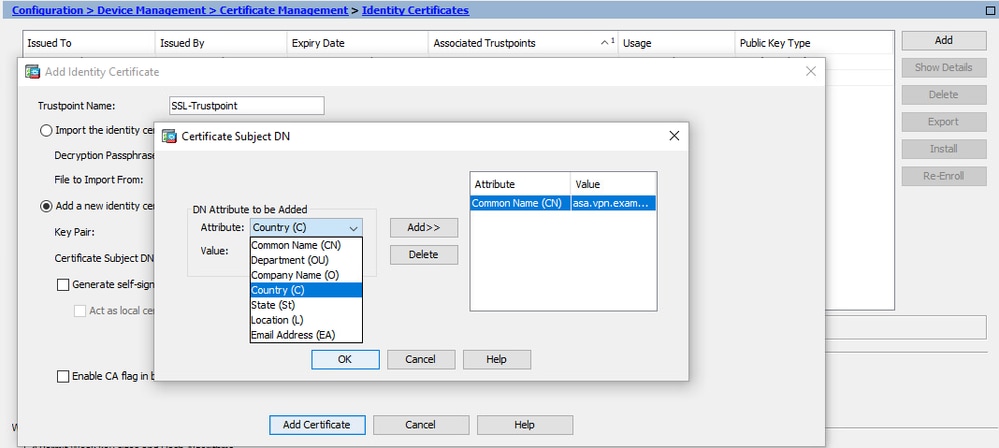

- Certificate Subject DN(인증서 주체 DN) 창의 인증서 특성 구성 - 드롭다운 목록에서 특성을 선택하고 값을 입력한 다음 Add(추가)를 클릭합니다.

속성 설명 CN 방화벽에 액세스할 수 있는 이름(일반적으로 정규화된 도메인 이름(예: vpn.example.com). 오우 조직 내 부서의 이름입니다. O 합법적으로 등록된 조직/회사의 이름입니다. C 국가 코드(문장 부호 없는 2자 코드). ST 조직이 위치한 상태입니다. L 조직이 위치한 도시입니다. EA 이메일 주소 참고: 이전 필드 값은 64자 제한을 초과할 수 없습니다. 값이 길면 ID 인증서 설치에 문제가 발생할 수 있습니다. 또한 모든 DN 특성을 정의할 필요는 없습니다.

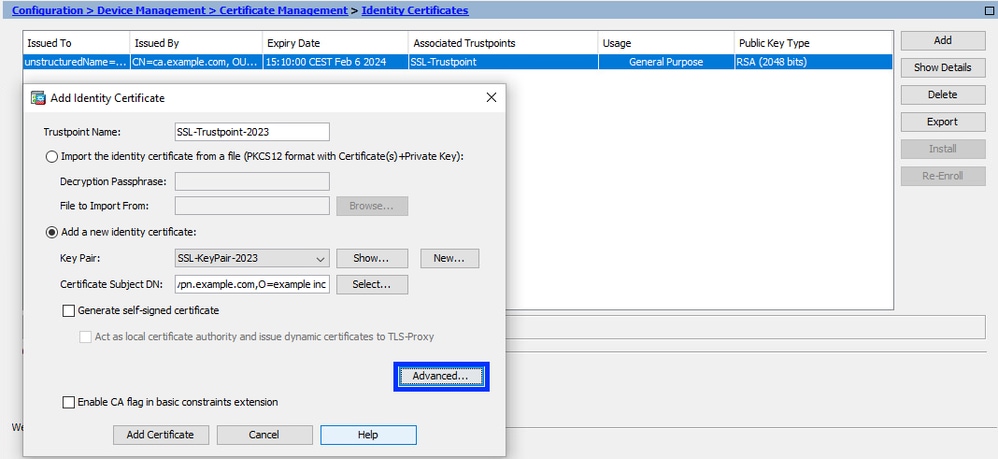

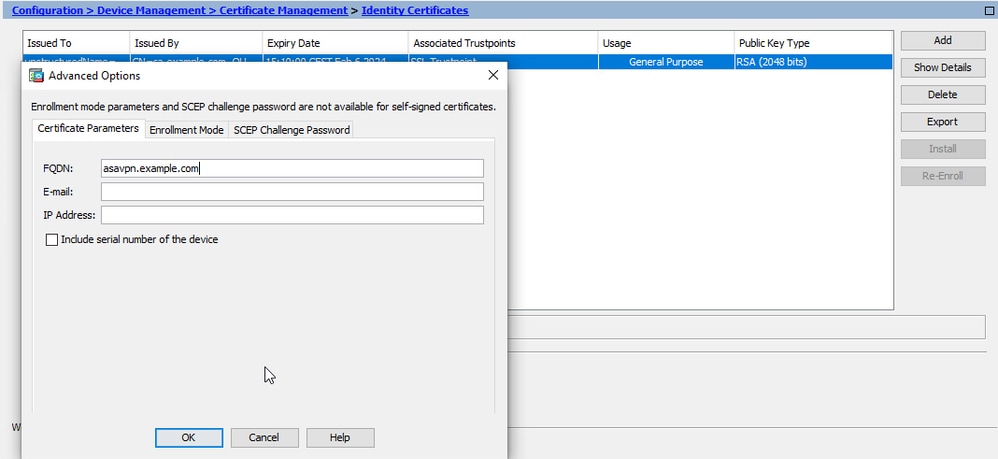

모든 특성을 추가한 후 OK를 클릭합니다. - 디바이스 FQDN을 구성합니다. Advanced(고급)를 클릭합니다.

- FQDN 필드에 인터넷에서 디바이스에 액세스할 수 있는 정규화된 도메인 이름을 입력합니다. OK(확인)를 클릭합니다.

- 선택을 클릭합니다.

-

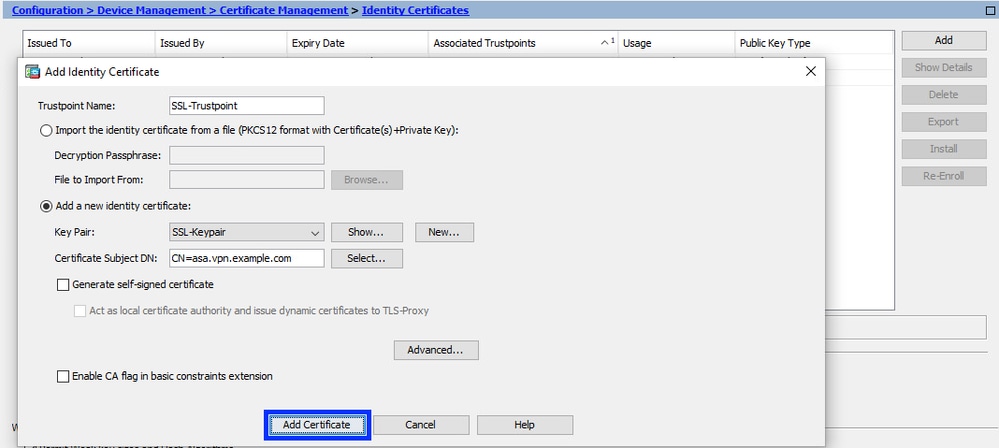

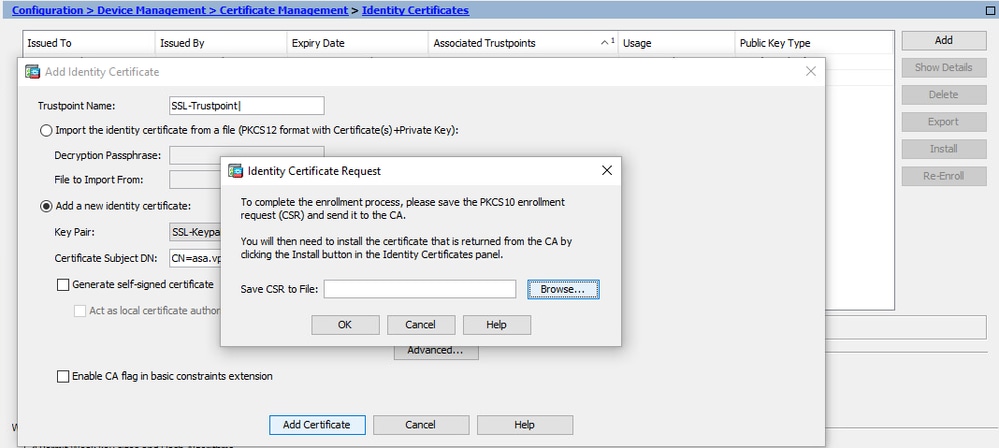

CSR 생성 및 저장

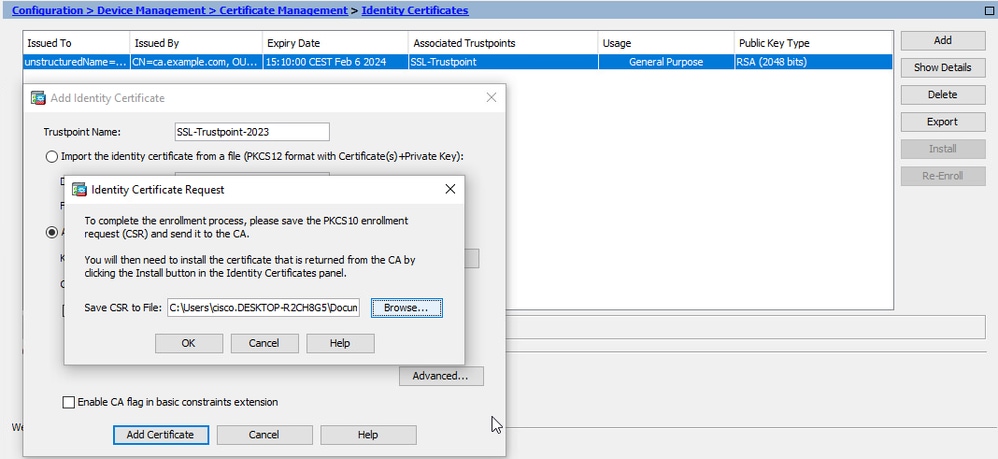

- Add Certificate(인증서 추가)를 클릭합니다.

- CSR을 로컬 시스템의 파일에 저장하기 위한 프롬프트가 표시됩니다.

Browse(찾아보기)를 클릭하고 CSR을 저장할 위치를 선택한 다음 .txt 확장자로 파일을 저장합니다.

참고: 파일이 .txt 확장자로 저장되면 PKCS#10 요청을 열고 텍스트 편집기(예: 메모장)로 볼 수 있습니다.

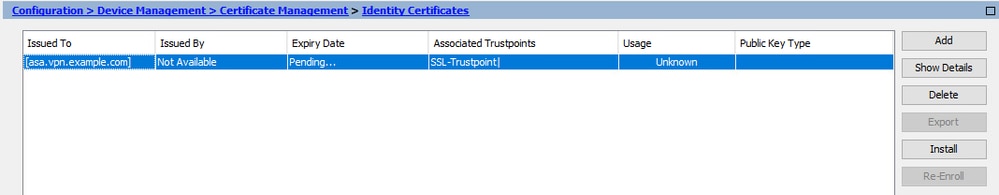

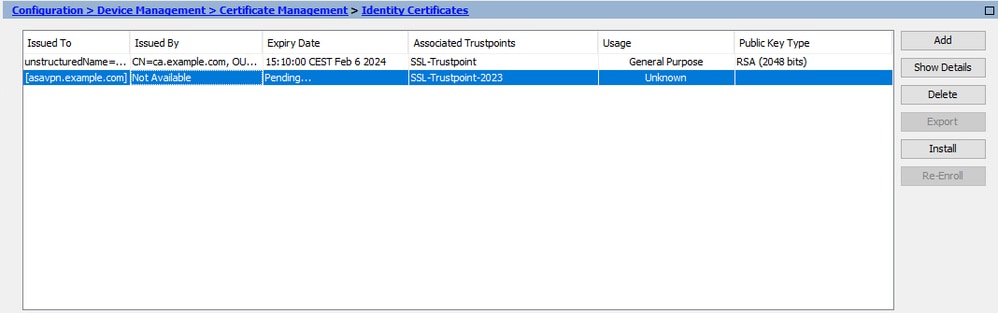

- 이제 새 신뢰 지점이 보류 중 상태로 표시됩니다.

- Add Certificate(인증서 추가)를 클릭합니다.

ASDM을 사용하여 PEM 형식의 ID 인증서 설치

설치 단계에서는 CA가 CSR에 서명하고 PEM 인코딩(.pem,.cer, .crt) ID 인증서 및 CA 인증서 번들을 제공했다고 가정합니다.

-

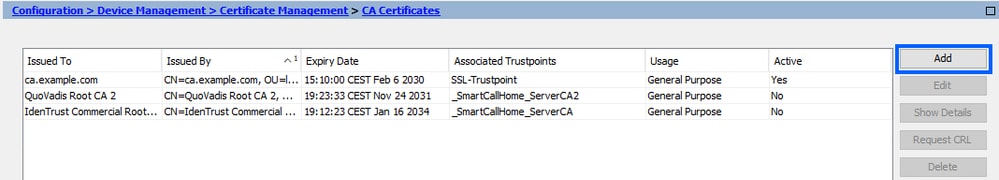

CSR에 서명한 CA 인증서 설치

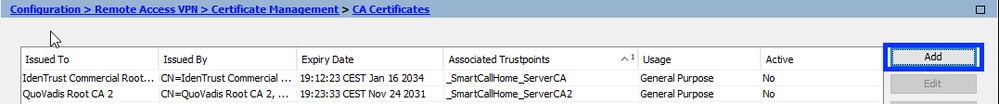

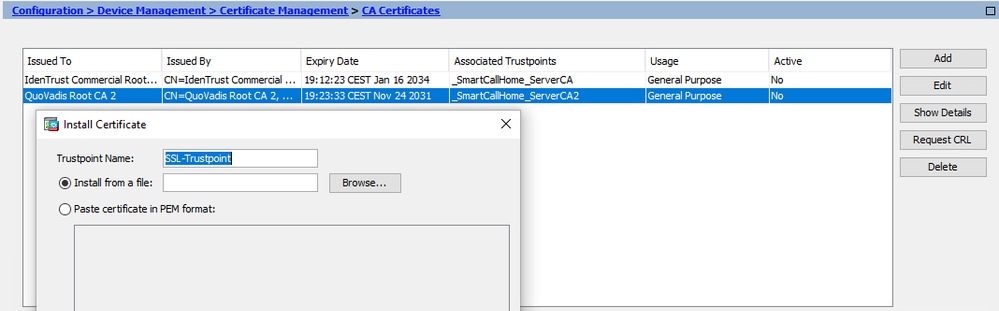

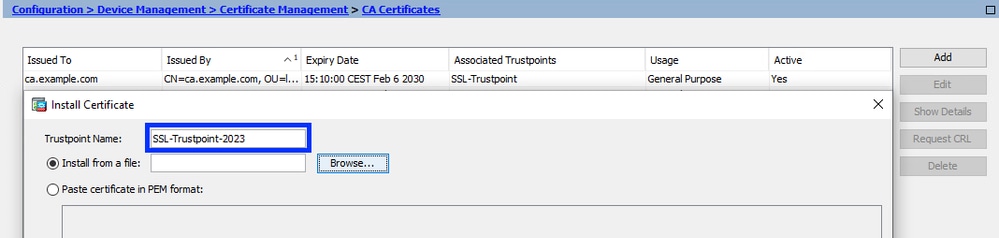

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) >로 이동하고 CA Certificates(CA 인증서)를 선택합니다. Add(추가)를 클릭합니다.

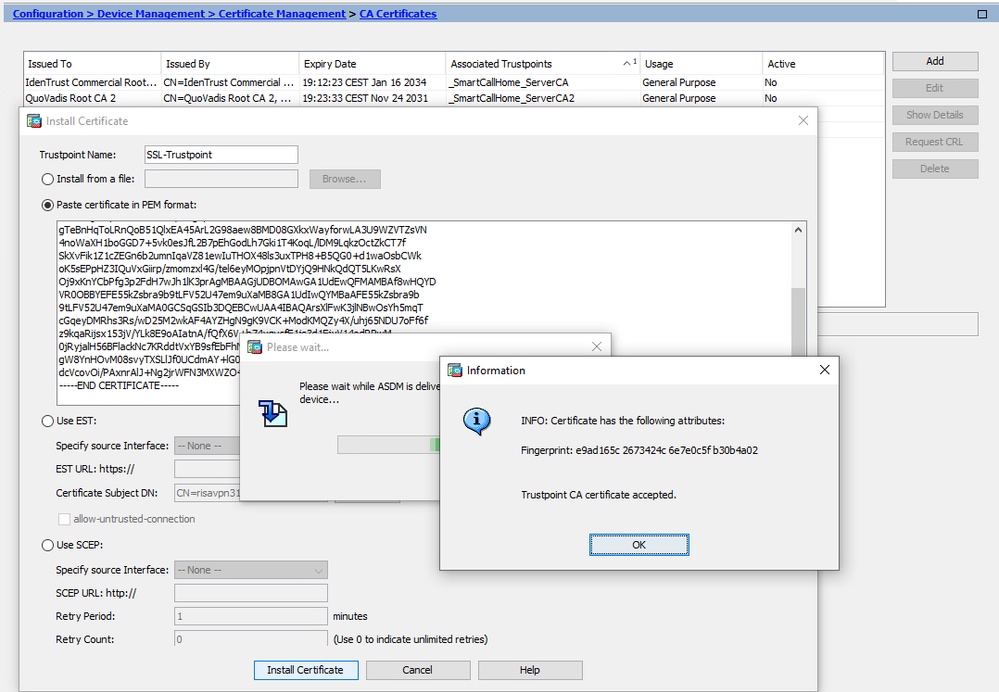

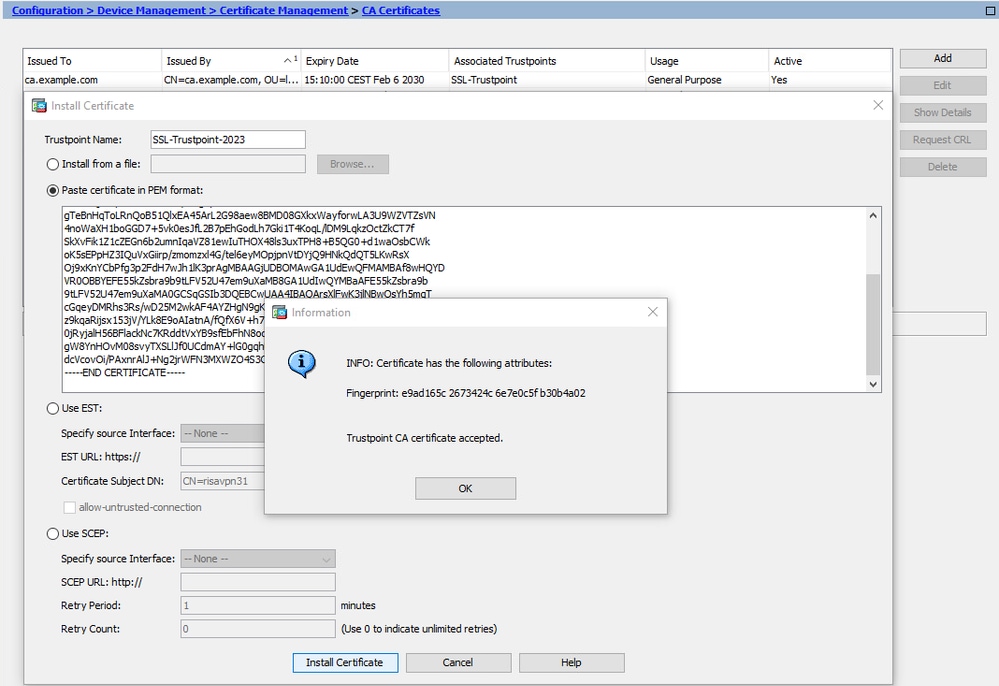

- 신뢰 지점 이름을 입력하고 Install From File(파일에서 설치)을 선택한 다음 Browse(찾아보기) 버튼을 클릭하고 중간 인증서를 선택합니다¶ 또는 텍스트 파일에서 PEM으로 인코딩된 CA 인증서를 텍스트 필드에 붙여넣습니다.

참고: CSR에 서명한 CA 인증서를 설치합니다. ID 인증서와 동일한 신뢰 지점 이름을 사용합니다. PKI 계층 구조의 다른 CA 인증서는 별도의 신뢰 지점에 설치할 수 있습니다.

- Install Certificate를 클릭합니다.

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) >로 이동하고 CA Certificates(CA 인증서)를 선택합니다. Add(추가)를 클릭합니다.

-

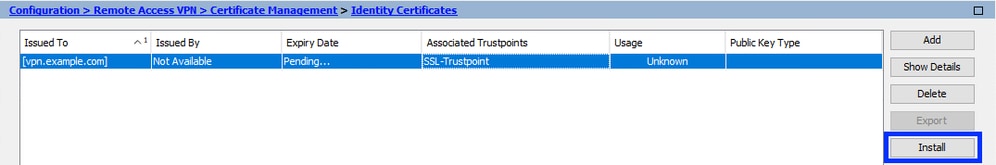

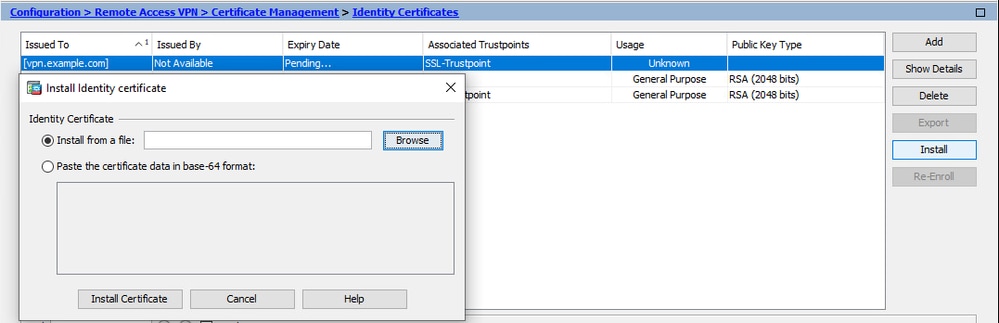

ID 인증서 설치

-

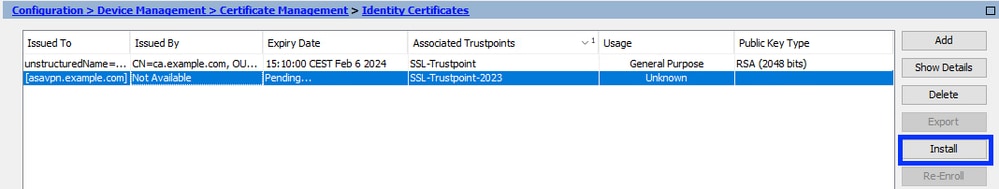

CSR 생성 중에 이전에 생성 된 ID 인증서를 선택 합니다. Install(설치)을 클릭합니다.

참고: ID 인증서는 Issued By(발급자) 필드를 Not available(사용할 수 없음)로, Expiry Date(만료일) 필드를 Pending(보류 중)으로 지정할 수 있습니다.

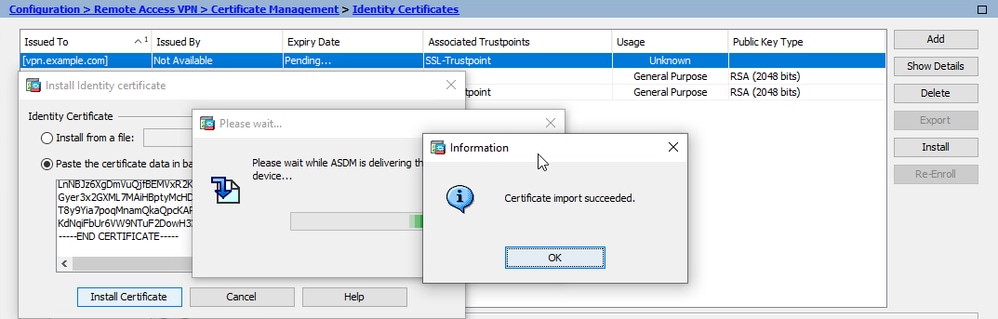

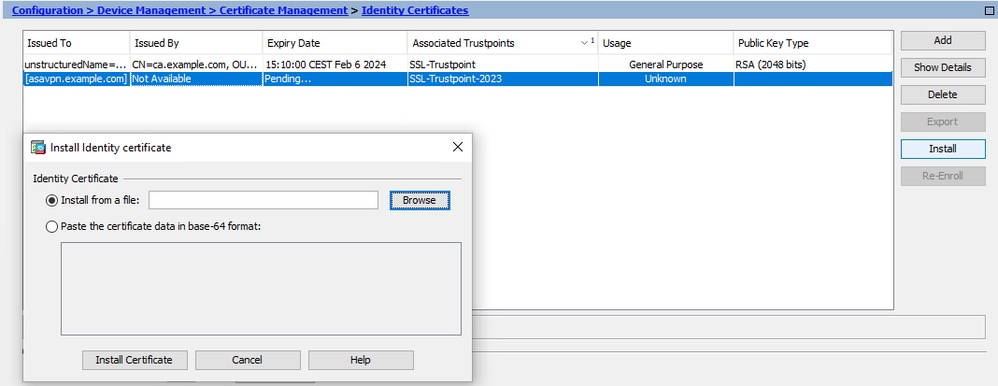

- CA로부터 받은 PEM 인코딩 ID 인증서가 포함된 파일을 선택하거나 PEM 인코딩 인증서를 텍스트 편집기에서 열고 CA에서 제공한 ID 인증서를 복사하여 텍스트 필드에 붙여넣습니다.

참고: ID 인증서는 설치할 .pem, .cer, .crt 형식일 수 있습니다.

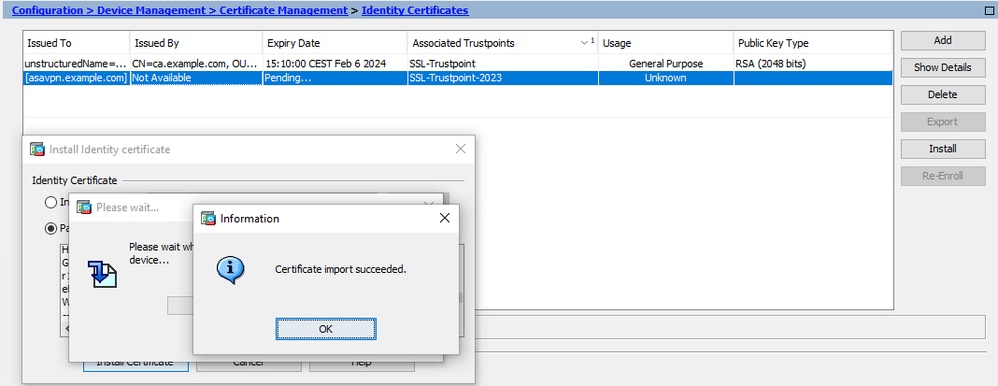

- Install Certificate를 클릭합니다.

-

-

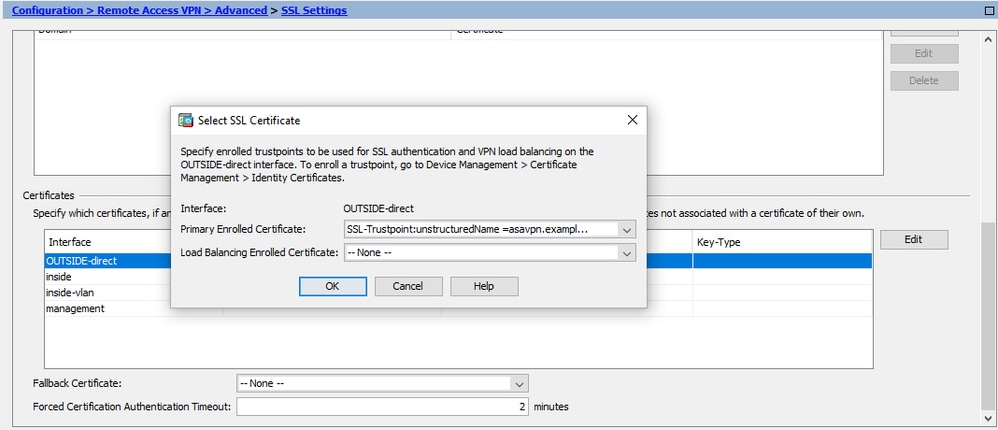

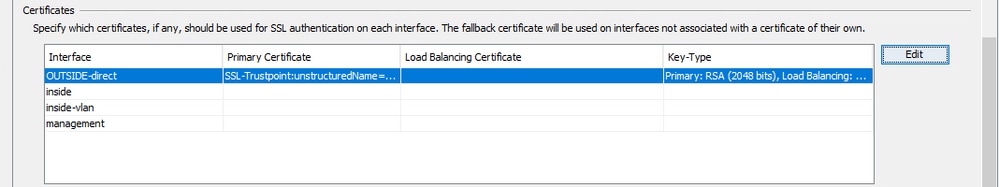

새 인증서를 ASDM을 통해 인터페이스에 바인딩

지정된 인터페이스에서 종료되는 WebVPN 세션에 대해 새 ID 인증서를 사용하도록 ASA를 구성해야 합니다.-

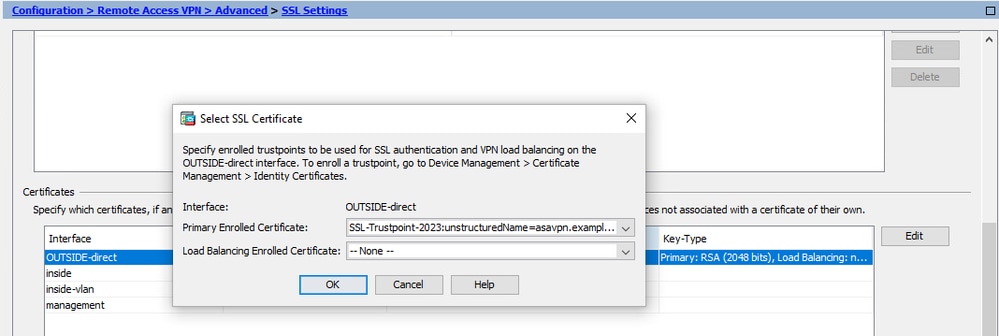

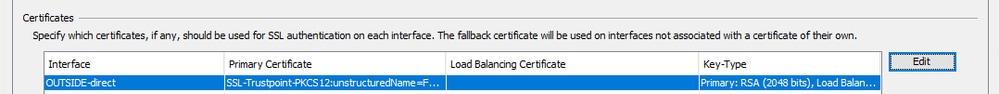

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Advanced(고급) > SSL Settings(SSL 설정)로 이동합니다.

-

Certificates(인증서)에서 WebVPN 세션을 종료하는 데 사용되는 인터페이스를 선택합니다. 이 예에서는 외부 인터페이스가 사용됩니다.

Edit를 클릭합니다. -

Certificate 드롭다운 목록에서 새로 설치된 인증서를 선택합니다.

-

OK(확인)를 클릭합니다.

-

적용을 클릭합니다.

이제 새 ID 인증서가 사용 중입니다.

-

ASDM을 사용하여 PKCS12 형식으로 받은 ID 인증서 설치

PKCS12 파일(.p12 또는 .pfx 형식)에는 ID 인증서, 키 쌍 및 CA 인증서가 포함되어 있습니다. 와일드카드 인증서의 경우 CA에 의해 생성되거나 다른 디바이스에서 내보내집니다. 이진 파일이며 텍스트 편집기로 볼 수 없습니다.

-

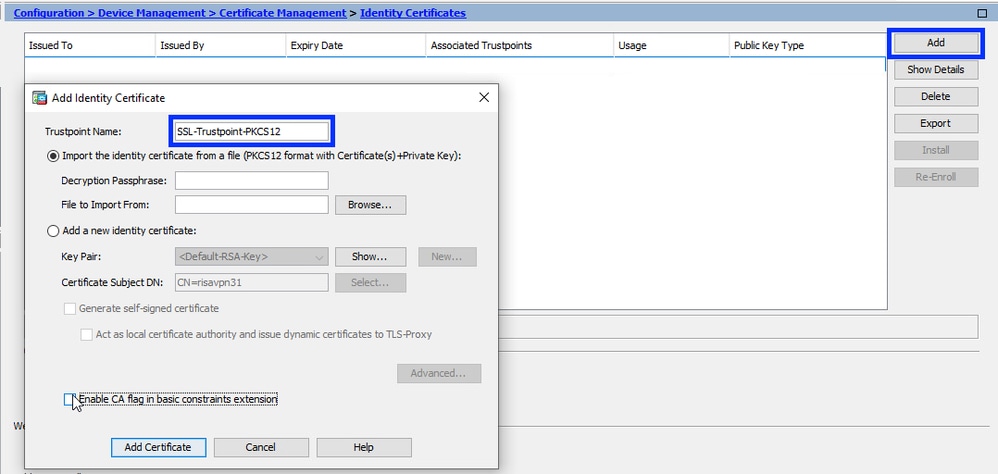

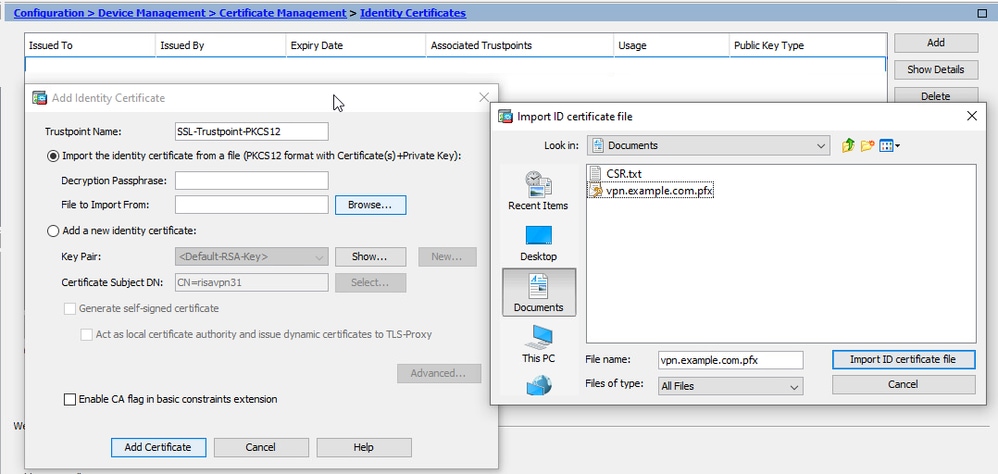

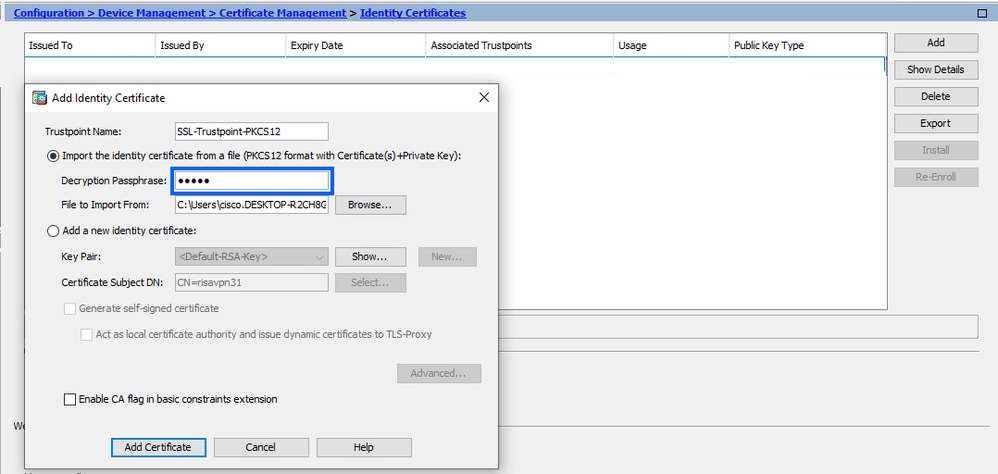

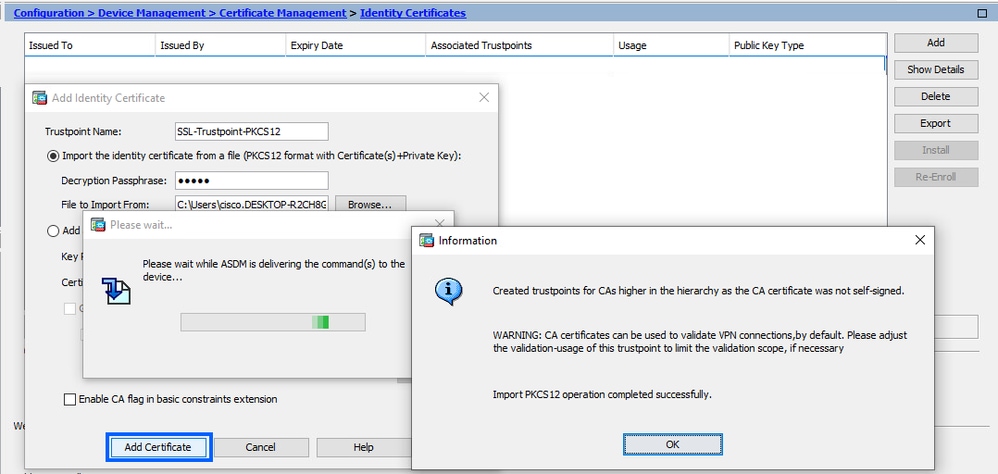

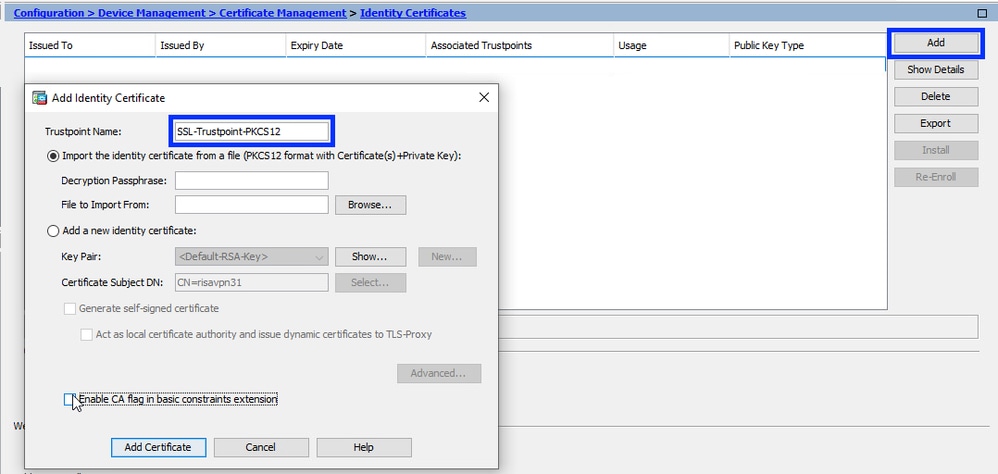

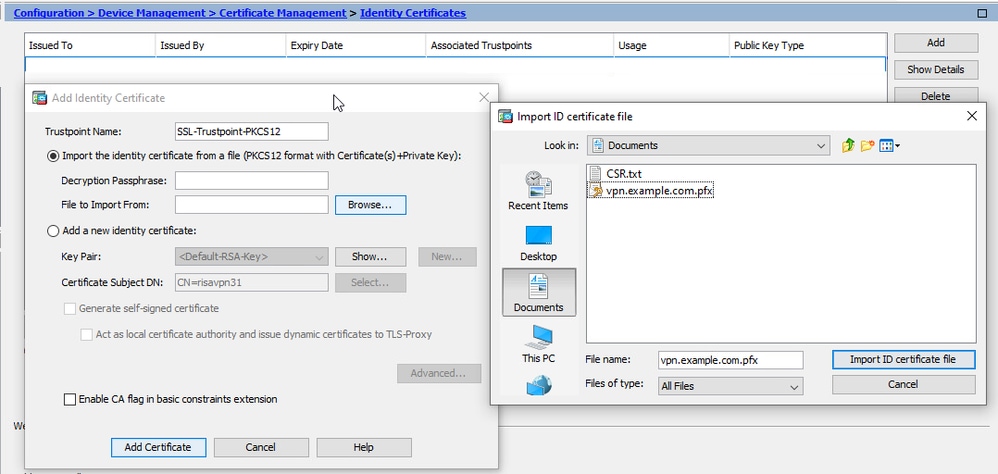

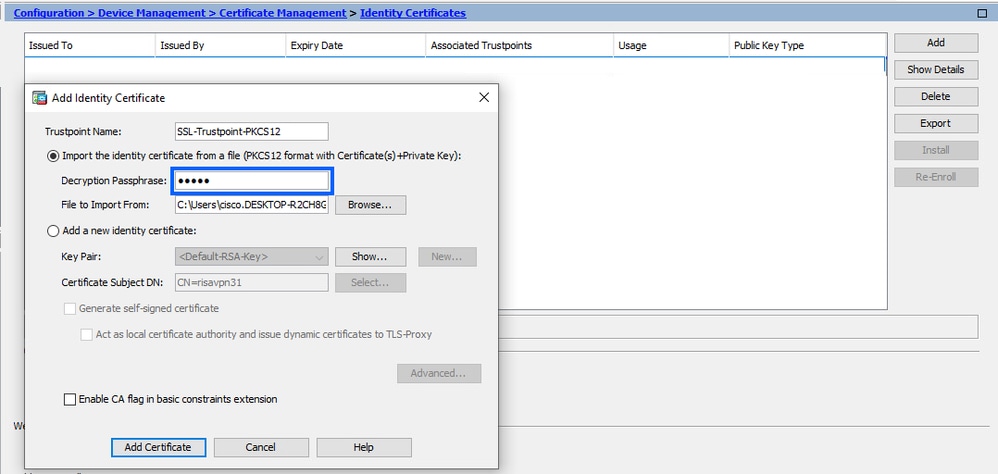

PKCS12 파일에서 ID 및 CA 인증서 설치

ID 인증서, CA 인증서 및 키 쌍은 단일 PKCS12 파일에 번들로 묶어야 합니다.- Configuration(컨피그레이션) > Device Management(디바이스 관리) > Certificate Management(인증서 관리)로 이동하고 Identity Certificates(ID 인증서)를 선택합니다.

- Add(추가)를 클릭합니다.

- 신뢰 지점 이름을 지정합니다.

- Import The Identity Certificate from a File(파일에서 ID 인증서 가져오기) 라디오 버튼을 클릭합니다.

- PKCS12 파일을 생성하는 데 사용되는 패스프레이즈를 입력합니다.

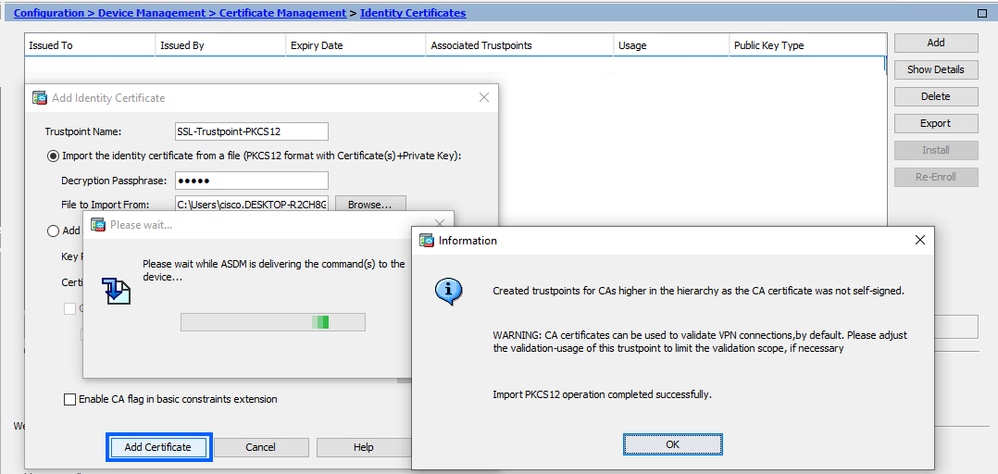

- Add Certificate를 클릭합니다.

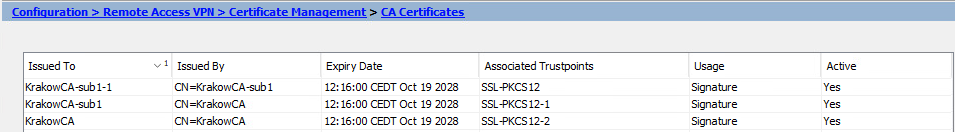

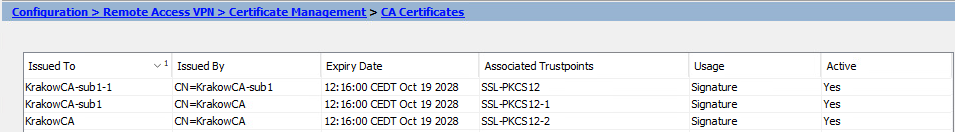

참고: CA 인증서 체인이 포함된 PKCS12를 가져오면 ASDM은 -number 접미사가 추가된 이름과 함께 업스트림 CA 신뢰 지점을 자동으로 생성합니다.

-

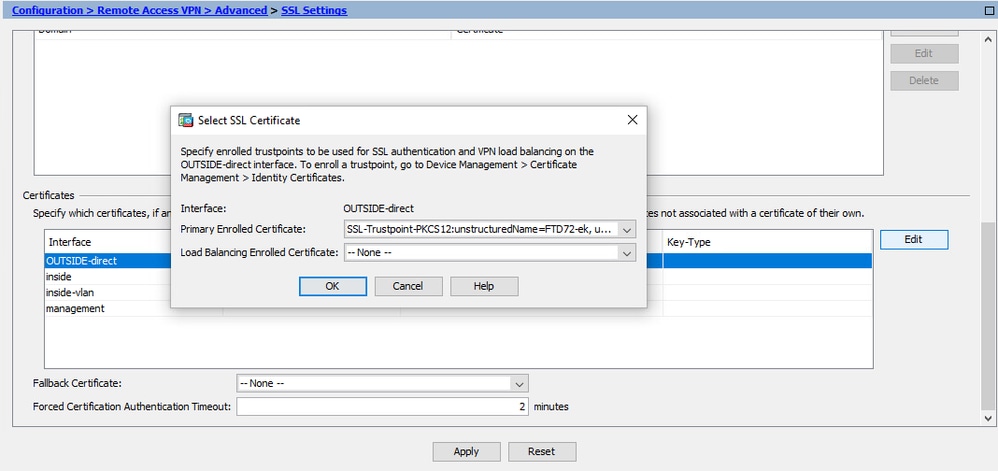

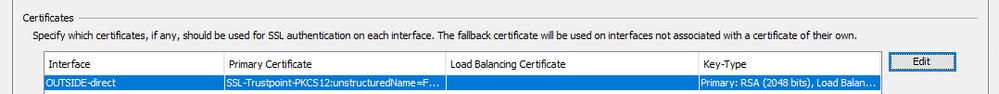

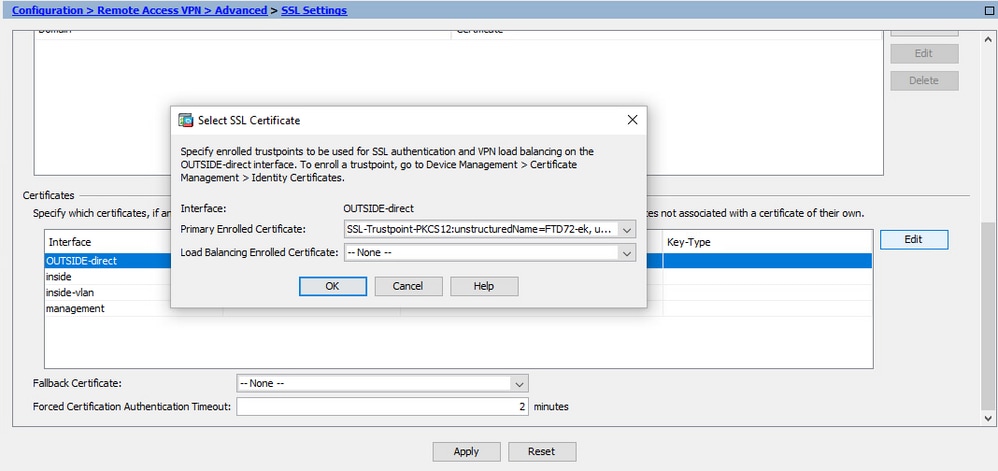

새 인증서를 ASDM을 통해 인터페이스에 바인딩

지정된 인터페이스에서 종료되는 WebVPN 세션에 대해 새 ID 인증서를 사용하도록 ASA를 구성해야 합니다.-

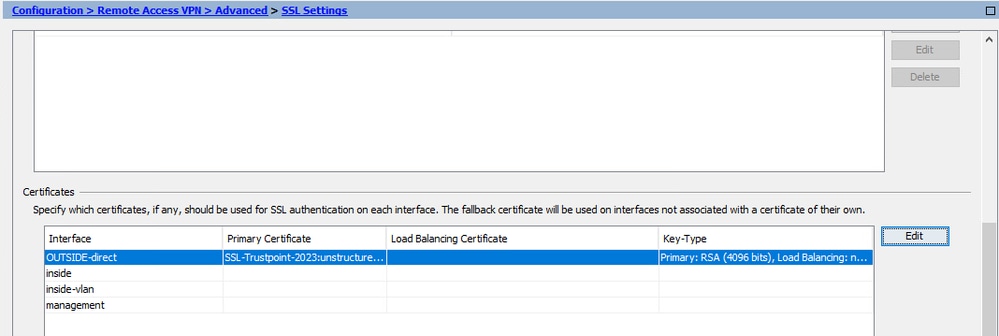

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Advanced(고급) > SSL Settings(SSL 설정)로 이동합니다.

-

Certificates(인증서)에서 WebVPN 세션을 종료하는 데 사용되는 인터페이스를 선택합니다. 이 예에서는 외부 인터페이스가 사용됩니다.

Edit를 클릭합니다. -

Certificate(인증서) 드롭다운 목록에서 새로 설치된 인증서를 선택합니다.

-

OK(확인)를 클릭합니다.

-

적용을 클릭합니다.

이제 새 ID 인증서가 사용 중입니다.

-

인증서 갱신

ASDM을 사용하여 CSR(Certificate Signing Request)로 등록된 인증서 갱신

CSR 등록 인증서의 인증서 갱신에는 새 신뢰 지점을 생성하고 등록해야 합니다. 다른 이름(예: 등록 연도 접미사가 있는 이전 이름)이 있어야 합니다. 이전 인증서와 동일한 매개변수와 키 쌍을 사용하거나 다른 매개변수를 사용할 수 있습니다.

ASDM으로 CSR 생성

-

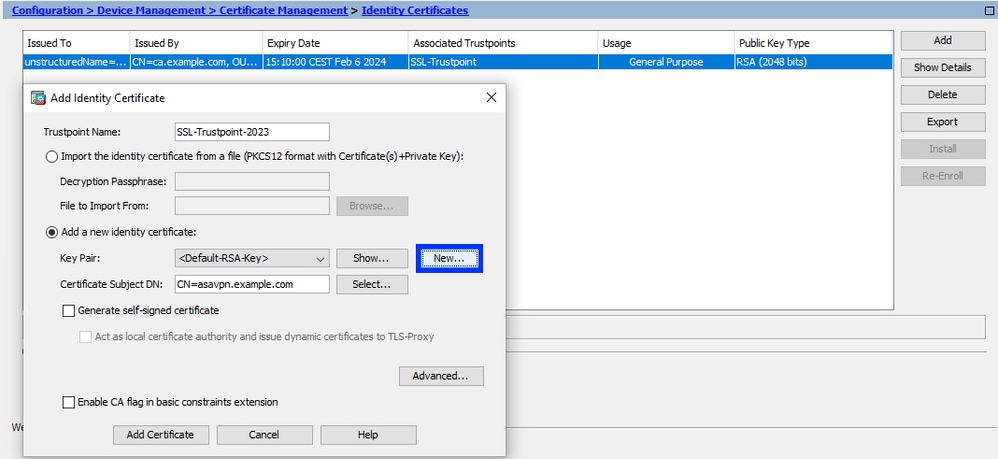

특정 이름으로 새 신뢰 지점 만들기

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동합니다.

- Add(추가)를 클릭합니다.

- 신뢰 지점 이름을 정의합니다.

- Add a New Identity Certificate(새 ID 인증서 추가) 라디오 버튼을 클릭합니다.

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동합니다.

-

(선택 사항) 새 키 쌍 생성

참고: 기본적으로 이름이 Default-RSA-Key이고 크기가 2048인 RSA 키가 사용됩니다. 그러나 각 ID 인증서에 대해 고유한 개인/공개 키 쌍을 사용하는 것이 좋습니다.

- New(새로 만들기)를 클릭하여 새 키 쌍을 생성합니다.

- Enter new Key Pair name(새 키 쌍 이름 입력) 옵션을 선택하고 새 키 쌍의 이름을 입력합니다.

- Key Type(키 유형) - RSA 또는 ECDSA를 선택합니다.

- 키 크기를 선택합니다. rsa의 경우 General purpose for Usage를 선택합니다.

- Generate Now(지금 생성)를 클릭합니다. 이제 키 쌍이 생성됩니다.

- New(새로 만들기)를 클릭하여 새 키 쌍을 생성합니다.

-

키 쌍 이름 선택

- CSR에 서명하고 새 인증서와 바인딩할 키 쌍을 선택합니다.

- CSR에 서명하고 새 인증서와 바인딩할 키 쌍을 선택합니다.

-

인증서 주체 및 FQDN(정규화된 도메인 이름)을 구성합니다

주의: FQDN 매개 변수는 인증서가 사용되는 ASA 인터페이스의 FQDN 또는 IP 주소와 일치해야 합니다. 이 매개변수는 인증서의 SAN(주체 대체 이름)을 설정합니다. SAN 필드는 SSL/TLS/IKEv2 클라이언트에서 인증서가 연결되는 FQDN과 일치하는지 확인하는 데 사용됩니다.

참고: CA는 CSR에 서명하고 서명된 ID 인증서를 생성할 때 신뢰 지점에 정의된 FQDN 및 주체 이름 매개변수를 변경할 수 있습니다.

- 선택을 클릭합니다.

- Certificate Subject DN(인증서 주체 DN) 창에서 인증서 특성을 구성합니다. 드롭다운 목록에서 특성을 선택하고 값을 입력한 후 Add(추가)를 클릭합니다.

속성

설명 CN

방화벽에 액세스할 수 있는 이름(일반적으로 정규화된 도메인 이름(예: vpn.example.com).

오우

조직 내 부서의 이름입니다.

O

합법적으로 등록된 조직/회사의 이름입니다.

C

국가 코드(문장 부호 없는 2자 코드)

ST

조직이 위치한 상태입니다.

L

조직이 위치한 도시입니다.

EA

이메일 주소

참고: 이전 필드는 64자 제한을 초과할 수 없습니다. 값이 길면 ID 인증서 설치에 문제가 발생할 수 있습니다. 또한 모든 DN 특성을 정의할 필요는 없습니다.

모든 특성을 추가한 후 OK를 클릭합니다. - 디바이스 FQDN을 구성하려면 Advanced(고급)를 클릭합니다.

- FQDN 필드에 인터넷에서 디바이스에 액세스할 수 있는 정규화된 도메인 이름을 입력합니다. OK(확인)를 클릭합니다.

- 선택을 클릭합니다.

-

CSR 생성 및 저장

- Add Certificate(인증서 추가)를 클릭합니다.

- 로컬 시스템의 파일에 CSR을 저장하기 위한 프롬프트가 표시됩니다.

[찾아보기]를 클릭합니다. CSR을 저장할 위치를 선택하고 .txt 확장자로 파일을 저장합니다.

참고: 파일이 .txt 확장자로 저장되면 PKCS#10 요청을 열고 텍스트 편집기(예: 메모장)로 볼 수 있습니다.

- 이제 새 신뢰 지점이 보류 중 상태로 표시됩니다.

- Add Certificate(인증서 추가)를 클릭합니다.

ASDM을 사용하여 PEM 형식의 ID 인증서 설치

설치 단계에서는 CA가 CSR에 서명하고 PEM 인코딩(.pem, .cer, .crt)된 새 ID 인증서 및 CA 인증서 번들을 제공했다고 가정합니다.

-

CSR에 서명한 CA 인증서 설치

ID 인증서에 서명한 CA 인증서는 ID 인증서에 대해 생성된 신뢰 지점에 설치할 수 있습니다. ID 인증서가 중간 CA에 의해 서명된 경우 이 CA 인증서를 ID 인증서 신뢰 지점에 설치할 수 있습니다. 모든 CA 인증서는 계층 구조에서 업스트림에 있으며 별도의 CA 신뢰 지점에 설치할 수 있습니다.- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) >로 이동하고 CA Certificates(CA 인증서)를 선택합니다. Add(추가)를 클릭합니다.

- 신뢰 지점 이름을 입력하고 Install From File(파일에서 설치)을 선택하고 Browse(찾아보기) 버튼을 클릭한 다음 중간 인증서를 선택합니다. 또는 텍스트 파일에서 PEM 인코딩 CA 인증서를 텍스트 필드에 붙여넣습니다.

참고: ID 인증서가 중간 CA 인증서에 의해 서명된 경우 ID 인증서 신뢰 지점 이름과 동일한 신뢰 지점 이름으로 중간 인증서를 설치합니다.

- Install Certificate를 클릭합니다.

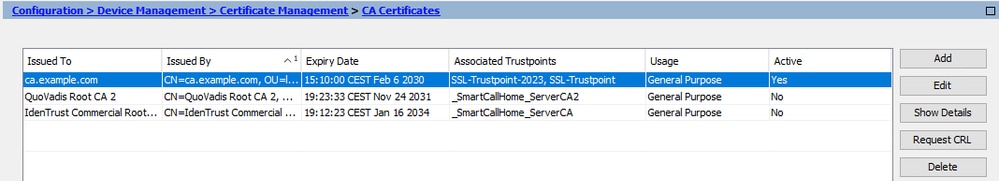

이 예에서 새 인증서는 이전 인증서와 동일한 CA 인증서로 서명됩니다. 동일한 CA 인증서가 이제 두 개의 신뢰 지점과 연결됩니다.

- Configuration(컨피그레이션) > Device Management(디바이스 관리) >Certificate Management(인증서 관리) >로 이동하고 CA Certificates(CA 인증서)를 선택합니다. Add(추가)를 클릭합니다.

-

ID 인증서 설치

-

이전에 CSR 생성으로 생성 된 ID 인증서를 선택 합니다. Install(설치)을 클릭합니다.

참고: ID 인증서는 Issued By(발급자) 필드를 Not available(사용 불가)로 지정할 수 있으며 Expiry Date(만료일) 필드는 Pending(보류 중)으로 지정할 수 있습니다.

- CA로부터 받은 PEM 인코딩 ID 인증서가 포함된 파일을 선택하거나 PEM 인코딩 인증서를 텍스트 편집기에서 열고 CA에서 제공한 ID 인증서를 복사하여 텍스트 필드에 붙여넣습니다.

참고: ID 인증서는 설치할 .pem, .cer, .crt 형식일 수 있습니다.

- Install Certificate를 클릭합니다.

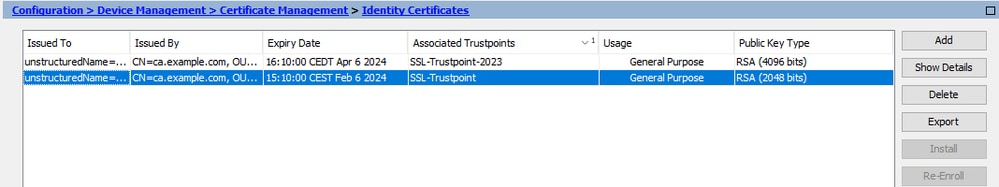

설치 후 이전 및 새 ID 인증서가 있습니다.

-

-

새 인증서를 ASDM을 통해 인터페이스에 바인딩

지정된 인터페이스에서 종료되는 WebVPN 세션에 대해 새 ID 인증서를 사용하도록 ASA를 구성해야 합니다.-

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Advanced(고급) > SSL Settings(SSL 설정)로 이동합니다.

-

Certificates(인증서)에서 WebVPN 세션을 종료하는 데 사용되는 인터페이스를 선택합니다. 이 예에서는 외부 인터페이스가 사용됩니다.

Edit를 클릭합니다. -

Certificate 드롭다운 목록에서 새로 설치된 인증서를 선택합니다.

-

OK(확인)를 클릭합니다.

-

적용을 클릭합니다. 이제 새 ID 인증서가 사용 중입니다.

-

ASDM을 사용하여 PKCS12 파일에 등록된 인증서 갱신

등록된 PKCS12 인증서의 인증서를 갱신하려면 새 신뢰 지점을 생성하고 등록해야 합니다. 다른 이름(예: 등록 연도 접미사가 있는 이전 이름)이 있어야 합니다.

PKCS12 파일(.p12 또는 .pfx 형식)에는 ID 인증서, 키 쌍 및 CA 인증서가 포함되어 있습니다. 예를 들어 와일드카드 인증서의 경우 CA가 생성하거나 다른 디바이스에서 내보냅니다. 이진 파일이며 텍스트 편집기로 볼 수 없습니다.

-

PKCS12 파일에서 갱신된 ID 인증서 및 CA 인증서 설치

ID 인증서, CA 인증서 및 키 쌍은 단일 PKCS12 파일에 번들로 묶어야 합니다.- Configuration(컨피그레이션) > Device Management(디바이스 관리) > Certificate Management(인증서 관리)로 이동하고 Identity Certificates(ID 인증서)를 선택합니다.

- Add(추가)를 클릭합니다.

- 새 신뢰 지점 이름을 지정합니다.

- Import The Identity Certificate from a File(파일에서 ID 인증서 가져오기) 라디오 버튼을 클릭합니다.

- PKCS12 파일을 생성하는 데 사용되는 패스프레이즈를 입력합니다.

- Add Certificate를 클릭합니다.

참고: CA 인증서 체인이 포함된 PKCS12를 가져오면 ASDM은 -number 접미사가 추가된 이름과 함께 업스트림 CA 신뢰 지점을 자동으로 생성합니다.

-

새 인증서를 ASDM을 통해 인터페이스에 바인딩

지정된 인터페이스에서 종료되는 WebVPN 세션에 대해 새 ID 인증서를 사용하도록 ASA를 구성해야 합니다.-

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Advanced(고급) > SSL Settings(SSL 설정)로 이동합니다.

-

Certificates(인증서)에서 WebVPN 세션을 종료하는 데 사용되는 인터페이스를 선택합니다. 이 예에서는 외부 인터페이스가 사용됩니다.

Edit를 클릭합니다. -

Certificate(인증서) 드롭다운 목록에서 새로 설치된 인증서를 선택합니다.

-

OK(확인)를 클릭합니다.

-

적용을 클릭합니다.

이제 새 ID 인증서가 사용 중입니다.

-

다음을 확인합니다.

타사 공급업체 인증서의 성공적인 설치를 확인하고 SSL VPN 연결에 을 사용하려면 다음 단계를 수행합니다.

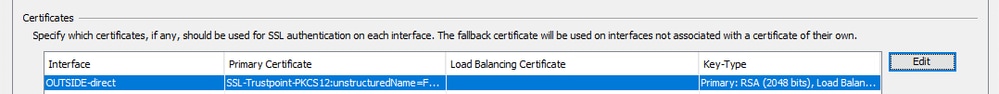

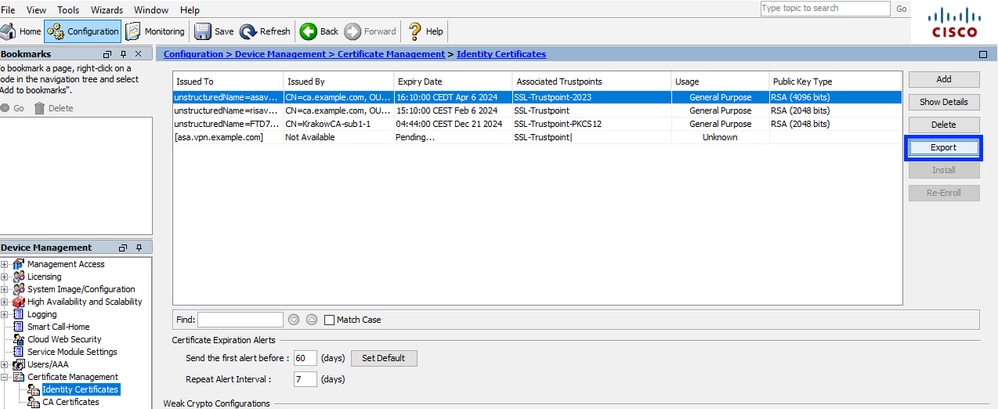

ASDM을 통해 설치된 인증서 보기

- Configuration(컨피그레이션) > Remote Access VPN(원격 액세스 VPN) > Certificate Management(인증서 관리)로 이동하고 Identity Certificates(ID 인증서)를 선택합니다.

- 서드파티 벤더에서 발급한 ID 인증서가 나타날 수 있습니다.

문제 해결

이 debug 명령은 SSL 인증서 설치 실패 시 CLI에서 수집됩니다.

- debug crypto ca 14

자주 묻는 질문(FAQ)

Q. PKCS12란 무엇입니까?

A. 암호학에서 PKCS12는 여러 암호학 객체를 하나의 파일로 저장하기 위해 만든 아카이브 파일 형식을 정의합니다. 개인 키를 해당 X.509 인증서와 함께 번들로 묶거나 신뢰 체인의 모든 멤버를 번들로 묶는 데 일반적으로 사용됩니다.

Q. CSR이란 무엇입니까?

A. PKI(Public Key Infrastructure) 시스템에서 CSR(Certificate Signing Request) 또는 인증 요청(Certification Request)은 디지털 ID 인증서를 신청하기 위해 신청자가 공용 키 인프라의 등록 기관에 보내는 메시지입니다. 일반적으로 인증서를 발급할 수 있는 공개 키, 서명된 인증서를 식별하는 데 사용되는 정보(예: Subject의 도메인 이름) 및 무결성 보호(예: 디지털 서명)가 포함됩니다.

Q. PKCS12의 비밀번호는 어디에 있습니까?

A. 인증서 및 키 쌍을 PKCS12 파일로 내보내면 export 명령에 암호가 지정됩니다. pkcs12 파일을 가져오려면 CA 서버의 소유자 또는 다른 디바이스에서 PKCS12를 내보낸 사람이 비밀번호를 전달해야 합니다.

Q. 루트와 ID의 차이점은 무엇입니까?

A. 암호화 및 컴퓨터 보안에서 루트 인증서는 루트 CA(Certificate Authority)를 식별하는 공개 키 인증서입니다. 루트 인증서는 자체 서명되며(교차 서명된 루트에서 발급한 인증서의 경우) 인증서에 여러 신뢰 경로가 있을 수 있음) X.509 기반 PKI(공개 키 인프라)의 기초가 됩니다. 공개 키 인증서(디지털 인증서 또는 ID 인증서라고도 함)는 공개 키의 소유권을 증명하는 데 사용되는 전자 문서입니다. 인증서에는 키에 대한 정보, 소유자(주체라고 함)의 ID에 대한 정보, 인증서의 내용을 확인한 엔티티(발급자라고 함)의 디지털 서명이 포함됩니다. 서명이 유효하고 인증서를 검사하는 소프트웨어가 발급자를 신뢰하는 경우 해당 키를 사용하여 인증서의 주체와 안전하게 통신할 수 있습니다.

Q. 인증서를 설치했는데, 왜 작동하지 않습니까?

A. 다음과 같은 여러 가지 이유 때문일 수 있습니다.

1. 인증서 및 신뢰 지점이 구성되었지만 이를 사용하는 프로세스에 바인딩되지 않았습니다. 예를 들어, 사용할 신뢰 지점은 Anyconnect 클라이언트를 종료하는 외부 인터페이스에 바인딩되지 않습니다.

2. PKCS12 파일이 설치되었지만 PKCS12 파일에 없는 중간 CA 인증서로 인해 오류가 발생합니다. 중간 CA 인증서를 신뢰할 수 있지만 루트 CA 인증서를 신뢰할 수 없는 클라이언트는 전체 인증서 체인을 확인하고 서버 ID 인증서를 신뢰할 수 없는 것으로 보고할 수 없습니다.

3. 잘못된 특성으로 채워진 인증서는 설치 실패 또는 클라이언트 측 오류를 일으킬 수 있습니다. 예를 들어, 특정 특성은 잘못된 형식을 사용하여 인코딩됩니다. 또 다른 이유는 ID 인증서에 SAN(주체 대체 이름)이 없거나 서버 액세스에 사용되는 도메인 이름이 SAN으로 존재하지 않기 때문입니다.

Q. 새 인증서를 설치하려면 유지 관리 기간이 필요합니까, 아니면 다운타임이 발생합니까?

A. 새 인증서(ID 또는 CA)를 설치하는 것은 방해가 되지 않으며 다운타임을 발생시키지 않으며 유지 관리 기간을 필요로 하지 않습니다. 기존 서비스에 새 인증서를 사용하도록 설정하려면 변경 사항이 있고 변경 요청/유지 관리 기간이 필요합니다.

Q. 인증서를 추가하거나 변경하면 연결된 사용자의 연결이 끊길 수 있습니까?

A. 아니요. 현재 연결된 사용자는 연결된 상태를 유지합니다. 인증서는 연결 설정 시 사용됩니다. 사용자가 다시 연결하면 새 인증서가 사용됩니다.

Q. 와일드카드로 CSR을 생성하려면 어떻게 해야 합니까? 또는 SAN(Subject Alternative Name)입니까?

A. 현재 ASA/FTD는 와일드카드로 CSR을 생성할 수 없습니다. 그러나 이 프로세스는 OpenSSL을 사용하여 수행할 수 있습니다. CSR 및 ID 키를 생성하려면 다음 명령을 실행할 수 있습니다.

openssl genrsa -out id.key 2048

openssl req -out id.csr -key id.key -new

신뢰 지점이 FQDN(Fully Qualified Domain Name) 특성으로 구성된 경우 ASA/FTD에서 생성한 CSR에 해당 값의 SAN이 포함됩니다. CSR에 서명할 때 CA가 더 많은 SAN 특성을 추가하거나 OpenSSL을 사용하여 CSR을 생성할 수 있습니다

Q. 인증서 교체는 즉시 적용됩니까?

A. 새 서버 ID 인증서는 새 연결에 대해서만 사용됩니다. 새 인증서는 변경 직후 사용할 준비가 되었지만 실제로 새 연결에서 사용됩니다.

Q. 설치가 제대로 되었는지 어떻게 확인할 수 있습니까?

A. 다음을 확인할 CLI 명령: show crypto ca cert <trustpointname>

Q. ID 인증서, CA 인증서 및 개인 키에서 PKCS12를 생성하려면 어떻게 해야 합니까?

A. PKCS12는 OpenSSL을 사용하여 다음 명령을 사용하여 생성할 수 있습니다.

openssl pkcs12 -export -out p12.pfx -inkey id.key -in id.crt -certfile ca.crt

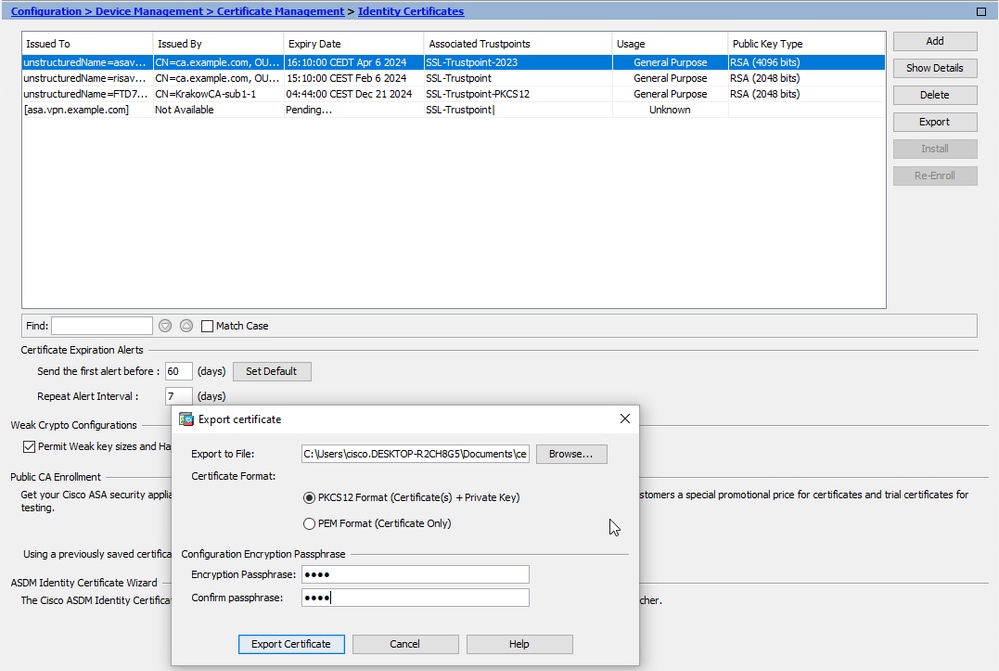

Q. 인증서를 내보내어 새 ASA에 설치하는 방법

A.

-

CLI 사용: 다음 명령을 사용하여: crypto ca export <trustpointname> pkcs12 <password>

-

ASDM의 경우:

- Configuration(컨피그레이션) > Device Management(디바이스 관리) > Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동하고 Identity Certificate(ID 인증서)를 선택합니다. Export(내보내기)를 클릭합니다.

- 파일을 내보낼 위치를 선택하고 내보내기 비밀번호를 지정한 다음 Export Certificate(인증서 내보내기)를 클릭합니다.

내보낸 인증서는 컴퓨터 디스크에 있을 수 있습니다. 암호는 안전한 곳에 넣어 주세요, 없으면 쓸모가 없습니다.

- Configuration(컨피그레이션) > Device Management(디바이스 관리) > Certificate Management(인증서 관리) > Identity Certificates(ID 인증서)로 이동하고 Identity Certificate(ID 인증서)를 선택합니다. Export(내보내기)를 클릭합니다.

Q. ECDSA 키를 사용하는 경우 SSL 인증서 생성 프로세스가 다릅니까?

A. 컨피그레이션의 유일한 차이점은 RSA 키 쌍 대신 ECDSA 키 쌍을 생성할 수 있는 키 쌍 생성 단계입니다. 나머지 단계는 동일하게 유지됩니다.

Q. 항상 새 키 쌍을 생성해야 합니까?

A.키 쌍 생성 단계는 선택 사항입니다. 기존 키 쌍을 사용할 수 있습니다. 또는 PKCS12의 경우 키 쌍을 인증서와 함께 가져옵니다. 해당 등록/재등록 유형에 대한 키 쌍 이름 선택 섹션을 참조하십시오.

Q. 새 ID 인증서에 대한 새 키 쌍을 생성해도 안전합니까?

A. 새 키 쌍 이름을 사용하는 한 프로세스는 안전합니다. 이 경우 이전 키 쌍은 변경되지 않습니다.

Q. 방화벽을 교체할 때(예: RMA) 키를 다시 생성해야 합니까?

A. 새로운 방화벽은 설계상 기존 방화벽에 키 쌍이 없습니다.

실행 중인 컨피그레이션의 백업에는 키 쌍이 포함되어 있지 않습니다. ASDM을 사용하여 수행한 전체 백업에는 키 쌍이 포함될 수 있습니다.

ASA에서 ASDM 또는 CLI를 사용하여 ID 인증서를 내보내면 오류가 발생합니다. 장애 조치 쌍의 경우 인증서 및 키 쌍은 write standby 명령을 사용하여 스탠바이 유닛에 동기화됩니다. 장애 조치 쌍의 노드 하나가 교체되는 경우 기본 장애 조치를 구성하고 새 디바이스에 컨피그레이션을 푸시하면 됩니다.

디바이스에서 키 쌍이 손실되고 백업이 없는 경우, 새 디바이스에 키 쌍이 있는 상태에서 새 인증서를 서명해야 합니다.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

4.0 |

15-Nov-2024

|

기계 번역 및 서식 업데이트. |

3.0 |

25-Jul-2024

|

대체 텍스트, 스타일 문제, 식 및 구두점/대문자화를 업데이트했습니다. |

2.0 |

22-Apr-2023

|

참가자 목록 업데이트 |

1.0 |

19-Apr-2023

|

최초 릴리스 |

피드백

피드백