소개

이 문서에서는 Cisco CES(Secure Email)를 Microsoft 365 격리와 통합하는 데 필요한 컨피그레이션 단계에 대해 설명합니다.

배경 정보

최신 이메일 인프라에서는 일반적으로 여러 보안 레이어가 구축되므로 서로 다른 시스템에서 메시지를 격리할 수 있습니다. 사용자 환경을 개선하고 일관성 있는 알림 워크플로를 유지하기 위해 단일 플랫폼 내에서 격리 관리를 중앙 집중화하는 것이 좋습니다.

이 설명서에서는 Cisco CES에서 탐지한 스팸 및 그레이메일과 같은 원치 않는 메시지를 Microsoft 365 사용자 격리로 리디렉션하는 프로세스에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- CES 게이트웨이의 활성 테넌트

- Microsoft Exchange Online의 활성 테넌트

- Microsoft 365(O365) 서비스 액세스

- Microsoft 365 Defender 라이센스(격리 정책 및 알림을 구성하는 데 필요)

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

Microsoft 365(O365) 구성

격리된 메시지를 수신 및 관리하기 위해 Microsoft 365를 설정하는 것으로 시작합니다.

Microsoft Exchange Online에서 쿼런틴 알림 사용

Microsoft 365 격리로 메시지를 보내는 방법을 제어하는 여러 구성 옵션이 있습니다.

최종 사용자가 격리된 메시지에 액세스하거나 격리 알림을 받지 못하게 하는 경우 메시지를 격리로 직접 리디렉션하는 메일 플로우(전송) 규칙을 구현하면 이를 달성할 수 있습니다.

반대로, 최종 사용자가 격리 알림을 수신하고 메시지를 릴리스할 수 있어야 하는 경우에는 규칙 컨피그레이션을 적절히 조정해야 합니다. 이 시나리오에서는 SCL(Spam Confidence Level) 값을 9로 설정해야 합니다. 그러면 메시지가 높은 신뢰도 스팸으로 지정되고 사용자 알림 및 릴리스 기능이 활성화됩니다.

이러한 구성은 Microsoft의 공식 문서에 자세히 설명되어 있습니다. Microsoft 격리 알림 구성.

이 예에서는 최종 사용자가 격리 알림을 수신하고 메시지를 릴리스할 수 있도록 하는 컨피그레이션을 보여줍니다.

메일 흐름 규칙 생성

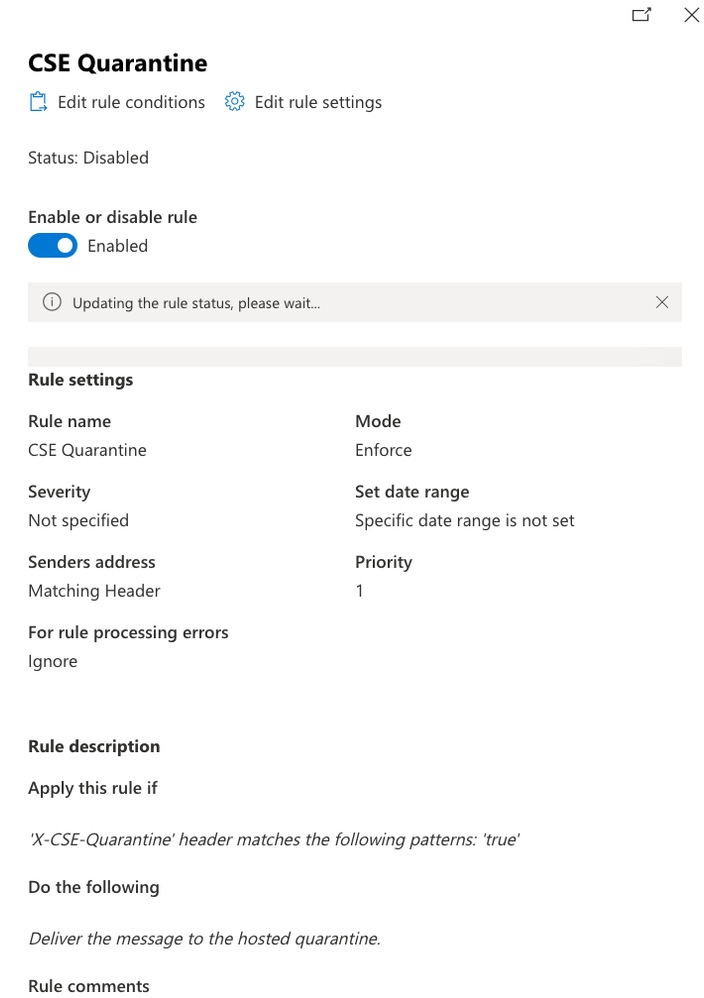

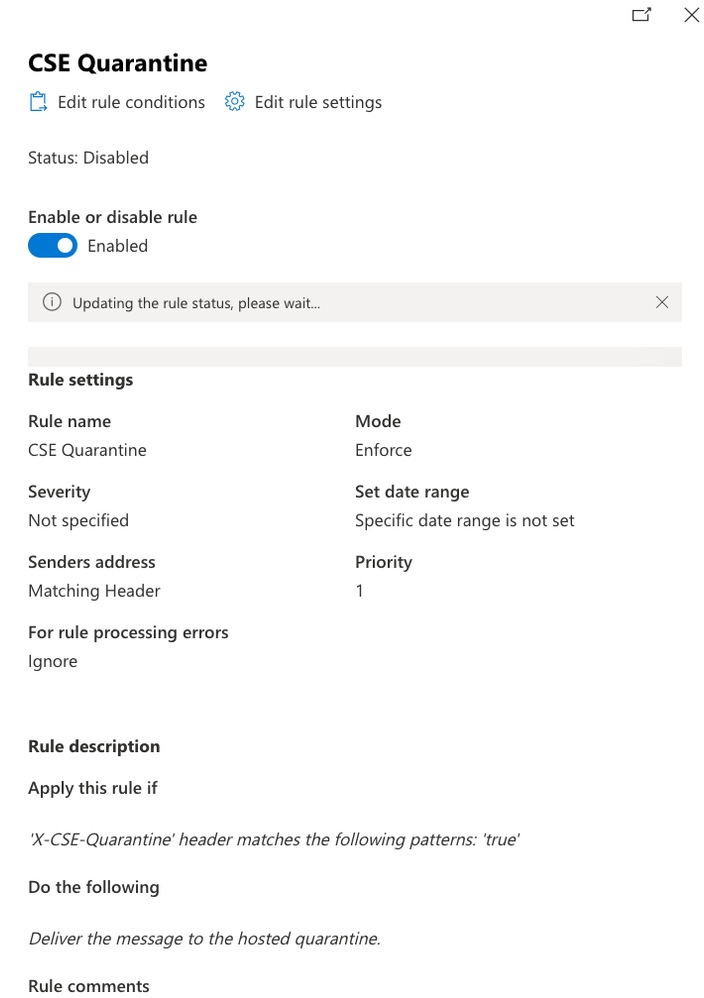

알림이 활성화되면 CES 게이트웨이로 표시된 메시지를 Microsoft에서 호스팅하는 격리로 리디렉션하는 규칙을 구성합니다.

- Microsoft Exchange 관리 센터를 엽니다.

- 왼쪽 메뉴에서 Mail Flow(메일 플로우) > Rules(규칙)로 이동합니다.

- Add a rule(규칙 추가)을 클릭한 다음 Create a new rule(새 규칙 생성)을 선택합니다.

- 규칙 이름을 CSE Quarantine Rule(CSE 격리 규칙)로 설정합니다.

- Apply this rule if에서 메시지 헤더를 선택한 다음 matches text patterns를 선택합니다.

- 헤더 이름에 X-CSE-Quarantine을 입력하고 값을 true와 일치하도록 설정합니다.

- 다음 작업 수행 아래에서 메시지 속성 수정, 스팸 신뢰도 수준 설정, 9를 선택합니다.

- 설정 저장.

- 저장 후 규칙이 활성화되었는지 확인합니다.

그림에서 규칙의 모양을 볼 수 있습니다.

Microsoft 규칙

Microsoft 규칙

Cisco Secure Email 구성

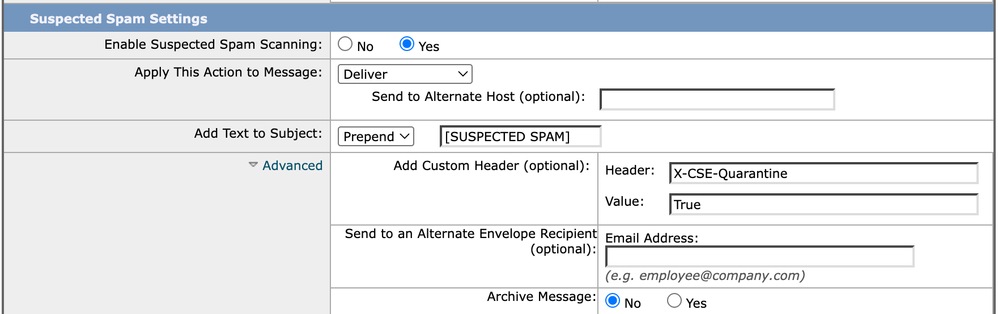

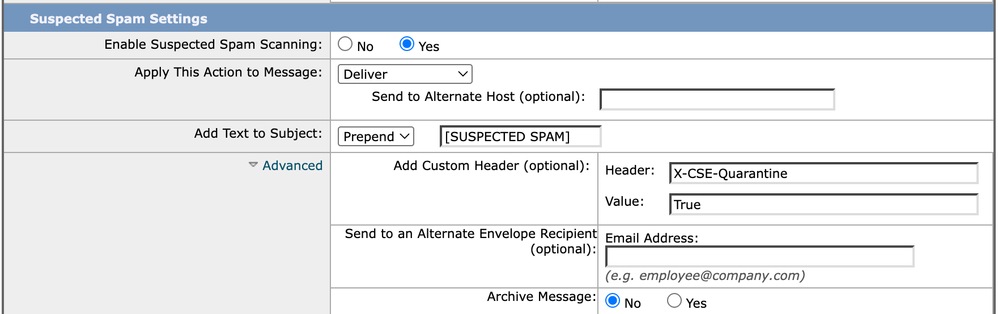

Cisco CES에서 맞춤형 헤더(X-CSE-Quarantine: Microsoft 쿼런틴으로 리디렉션해야 하는 모든 메시지에 True를 추가할 수 있습니다. 이러한 메시지는 CES의 모든 콘텐츠 필터 또는 엔진에 의해 플래그될 수 있습니다. 이 예에서는 Suspect Spam 메시지에 대해 구성됩니다.

- Cisco Secure Email Management Console을 엽니다.

- Mail Policies(메일 정책) > Incoming Mail Policies(수신 메일 정책)로 이동합니다.

- 수정할 정책을 수정합니다(예: Default Policy(기본 정책) 선택).

- 선택한 정책에 대한 스팸 설정을 클릭합니다.

- Suspect Spam(의심스런 스팸)에서 작업을 Quarantine(격리)에서 Deliver(전달)로 변경합니다.

- Advanced(고급)를 클릭하고 사용자 지정 헤더를 추가합니다.

- 헤더 이름: X-CSE-쿼런틴

- 가치: true(Microsoft 규칙에서 사용되는 값)

- 컨피그레이션을 적용하려면 Submit(제출)을 클릭한 다음 Commit Changes(변경 사항 커밋)를 클릭합니다.

이 그림에서는 컨피그레이션의 모양을 확인할 수 있습니다.

CES 컨피그레이션

CES 컨피그레이션

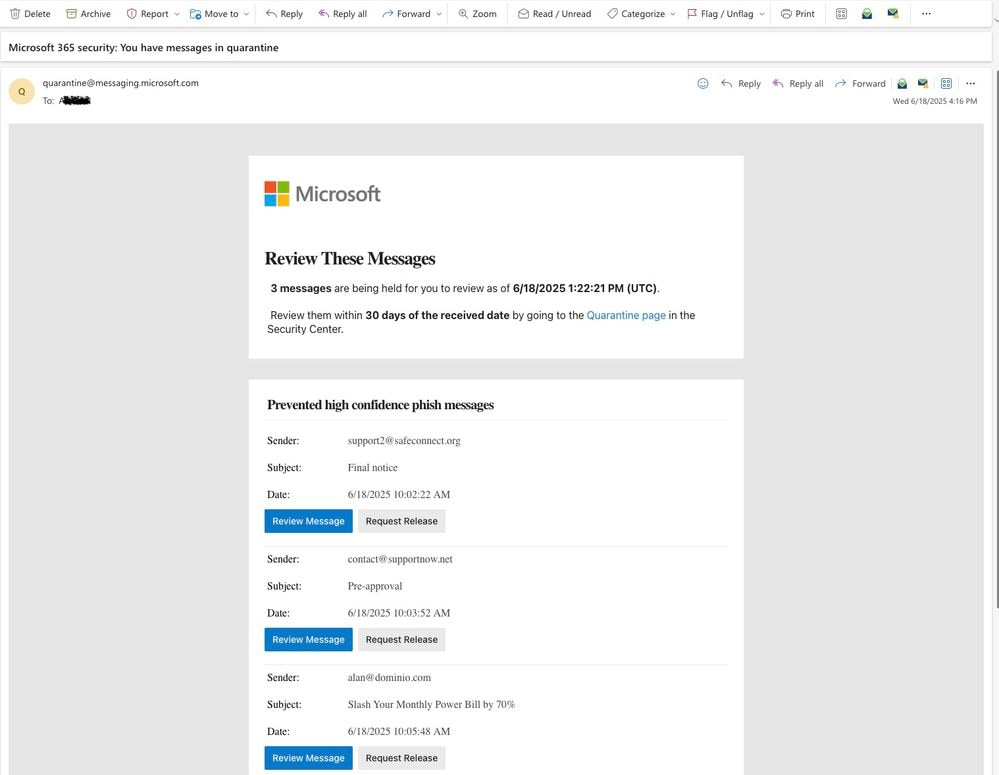

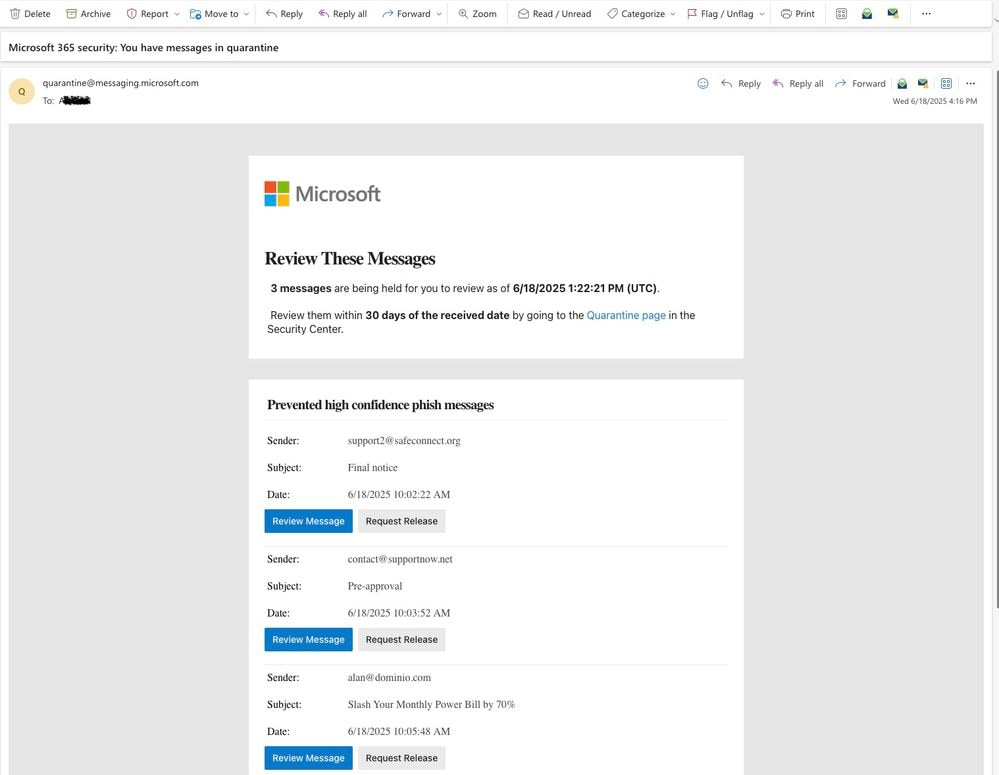

다음을 확인합니다.

이 시점부터 Cisco CES에서 잠재적 스팸으로 확인된 이메일에는 맞춤형 헤더가 태깅됩니다. Microsoft 365는 이 태그를 탐지하고 메시지를 Microsoft 격리로 리디렉션합니다.

사용자는 Microsoft 365 구성에 따라 격리 알림을 받게 됩니다.

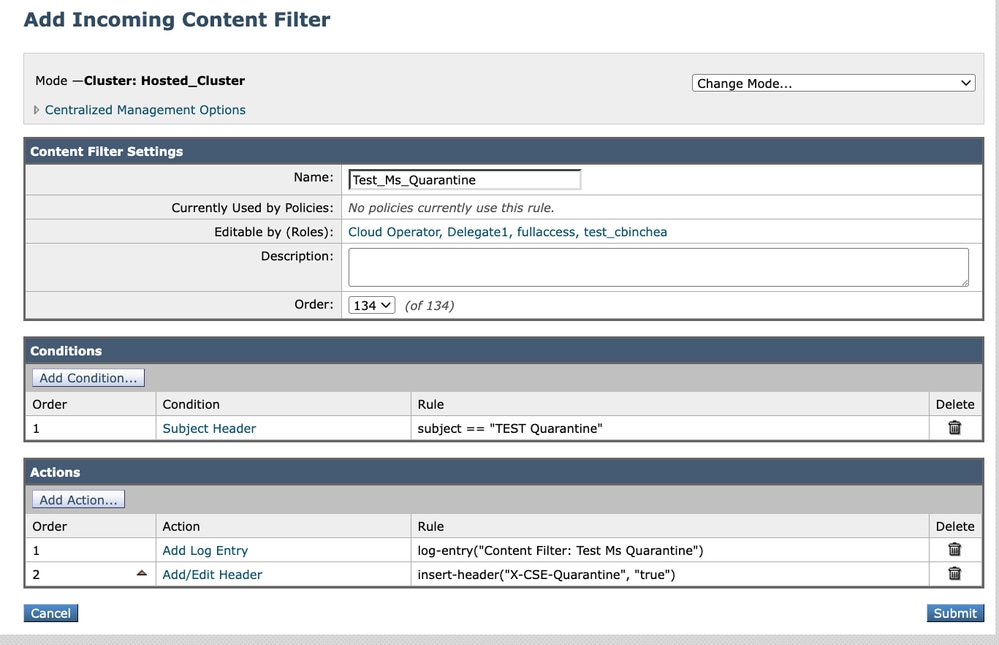

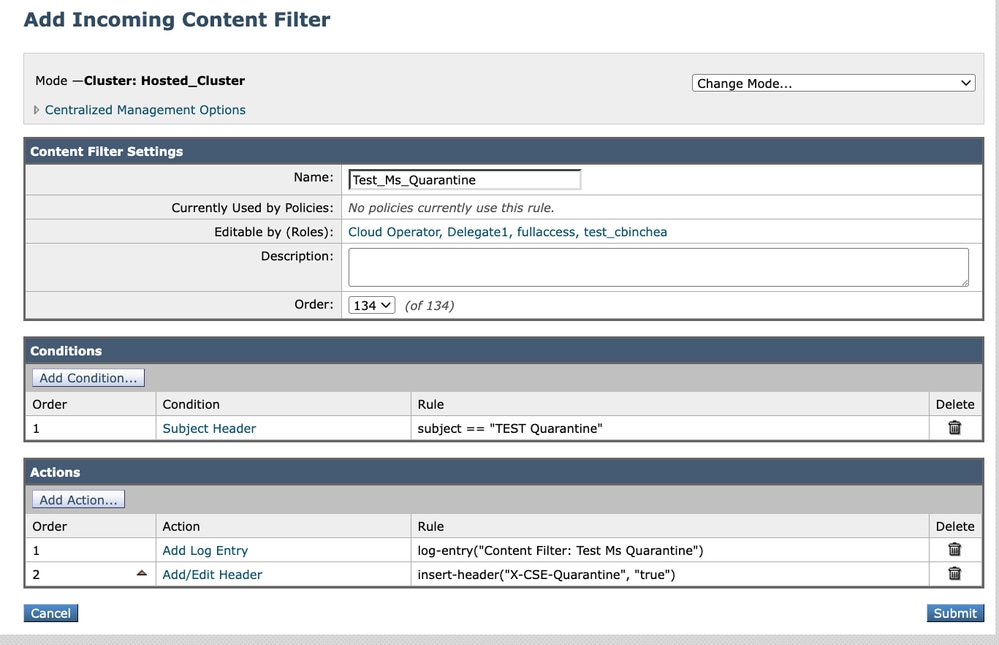

문제 해결

컨피그레이션의 유효성을 검사하고 Microsoft가 메시지를 의도한 격리로 라우팅하는지 확인하기 위해 메시지 주체가 특정 키워드 또는 패턴과 일치할 때 동일한 헤더를 삽입하도록 수신 콘텐츠 필터를 만들 수 있습니다.

이 필터를 구현하면 SEG(Secure Email Gateway)가 지정된 헤더를 추가하므로 Microsoft 365가 표준 안티스팸 논리에 따라 메시지를 처리할 수 있습니다. 즉, 기본 스팸 필터링 엔진에서 헤더를 주입할 경우 발생할 수 있는 동작을 효과적으로 복제합니다.

다음은 콘텐츠 필터의 예입니다.

콘텐츠 필터 테스트

콘텐츠 필터 테스트

피드백

피드백