ISE 프로파일링을 위한 디바이스 센서 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 ISE에서 프로파일링 목적으로 사용할 수 있도록 디바이스 센서를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Radius 프로토콜

- CDP(Cisco Discovery Protocol) 및 LLDP(Link Layer Discovery Protocol)

- Cisco ISE(Identity Service Engine)

- Cisco Catalyst 스위치 9300

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 버전 3.4 패치 3

- Cisco Catalyst Switch 9300-48P 버전 17.12.4

- Cisco IP Phone 8811 버전 12.8.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Device Sensor는 CDP(Cisco Discovery Protocol), LLDP(Link Layer Discovery Protocol) 및 DHCP(Dynamic Host Configuration Protocol)와 같은 프로토콜을 사용하여 네트워크 디바이스에서 원시 엔드포인트 데이터를 수집하는 데 사용되는 액세스 디바이스의 기능입니다. 엔드포인트 데이터는 네트워크 액세스 디바이스의 프로파일링 기능을 완료하는 데 유용합니다. 정보가 수집되면 RADIUS 어카운팅 패킷에서 캡슐화되어 이 문서에서 ISE가 될 프로파일링 서버로 전송될 수 있습니다.

참고: Device Sensor는 NAD(Network Access Device)에서 한 홉 떨어진 디바이스만 프로파일링합니다.

정보가 수집되면 RADIUS 어카운팅에서 캡슐화하여 프로파일링 서버로 전송할 수 있습니다. 이 문서에서는 ISE가 프로파일링 서버로 사용됩니다.

구성

1단계. 표준 AAA 컨피그레이션

AAA(Authentication, Authorization, and Accounting)를 구성하려면 다음 단계를 참조하십시오.

- aaa new-model 명령을 사용하여 AAA를 활성화하고 스위치에서 802.1X를 전역적으로 활성화합니다

- Radius 서버를 구성하고 동적 권한 부여(Change of Authorization - CoA)를 활성화합니다.

- CDP 및 LLDP 프로토콜을 활성화합니다. switchport 인증 컨피그레이션 추가

-

switchport 인증 컨피그레이션 추가

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

참고: ISE에 Cisco VSA(Vendor-Specific Attributes)를 전송하도록 스위치를 구성해야 합니다.

다음 명령을 구성하여 어카운팅 패킷 내에서 이러한 특성을 전송할 수 있습니다.

radius-server vsa send accounting2단계. 장치 센서 구성

1. 디바이스를 프로파일링하기 위해 CDP/LLDP에서 어떤 특성이 필요한지 결정합니다. Cisco IP Phone 8811의 경우 다음을 사용할 수 있습니다.

- LLDP SystemDescription 특성

- CDP CachePlatform 특성

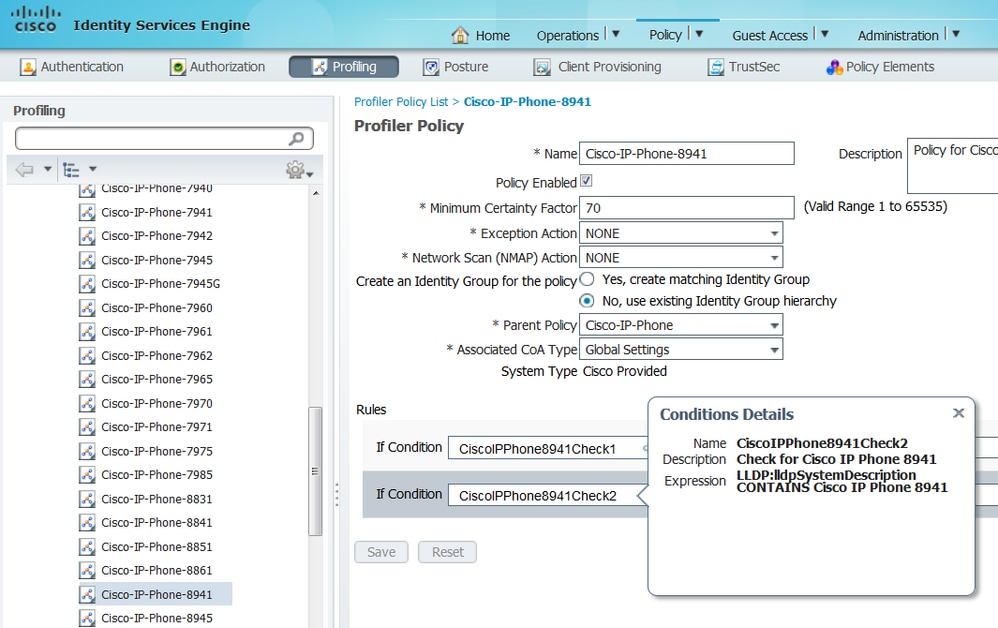

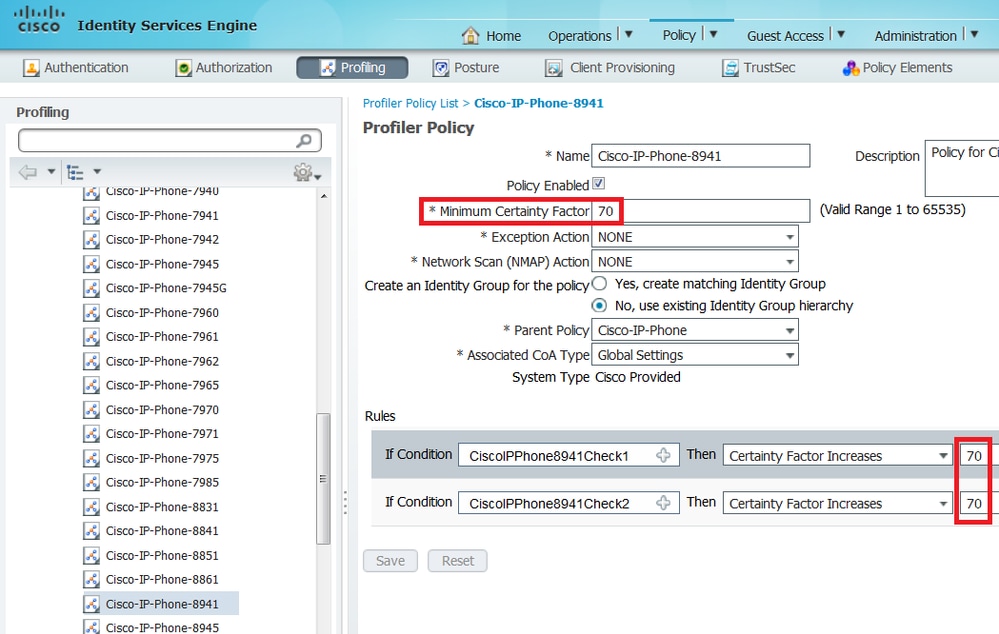

프로파일러 정책을 확인하여 디바이스를 프로파일링하는 데 사용되는 특성을 검증할 수 있습니다. 이를 위해 Work Centers(작업 센터) > Profiler(프로파일러) > Profiling Policies(프로파일링 정책)로 이동하고 매칭할 프로파일링 정책을 선택할 수 있습니다.

아래 스크린샷에서 엔드포인트가 Cisco-IP-Phone-8811로 프로파일링되는 데 필요한 Minimum Certainty Factory가 70임을 확인할 수 있습니다. 따라서 두 특성 모두 Certainty Factory가 70으로 증가하므로 다음 중 하나만 얻으면 됩니다.

참고: 특정 Cisco IP Phone으로 프로파일링하려면 모든 상위 프로필에 대한 최소 조건을 충족해야 합니다. 이는 프로파일러가 Cisco-Device(Minimum Certainty Factor 10) 및 Cisco-IP-Phone(Minimum Certainty Factor 20)과 일치해야 함을 의미합니다. 프로파일러가 이 두 프로파일과 일치하더라도 각 IP Phone 모델에 최소 Certainty Factor가 70이므로 특정 Cisco IP Phone으로 프로파일링해야 합니다. 디바이스는 Certainty Factor가 가장 높은 프로파일에 할당됩니다.

2. 두 개의 필터 목록을 구성합니다. 하나는 CDP용이고 다른 하나는 LLDP용입니다. 이는 Radius 어카운팅 메시지에 포함해야 할 특성을 나타냅니다. 이 단계는 선택 사항입니다.

3. CDP와 LLDP에 대한 두 개의 필터 사양을 만듭니다. filter-spec에서 어카운팅 메시지에 포함하거나 제외해야 하는 특성 목록을 표시할 수 있습니다. 이 예에는 다음 특성이 포함되어 있습니다.

-

CDP에서 제공하는 디바이스 이름 및 플랫폼 유형

- system-description from LLDP

필요한 경우 Radius를 통해 ISE로 전송할 추가 특성을 구성할 수 있습니다. 이 단계도 선택 사항입니다.

4.현재 세션에 대해 TLV가 추가, 수정 또는 제거될 때마다 업데이트를 트리거하려면 device-sensor notify all-changes 명령을 추가합니다.

5.디바이스 센서 기능을 통해 수집된 정보를 실제로 전송하려면 device-sensor accounting 명령을 사용하여 스위치에 이를 수행하도록 명시적으로 지시해야 합니다.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!3단계. ISE에서 프로파일링 구성

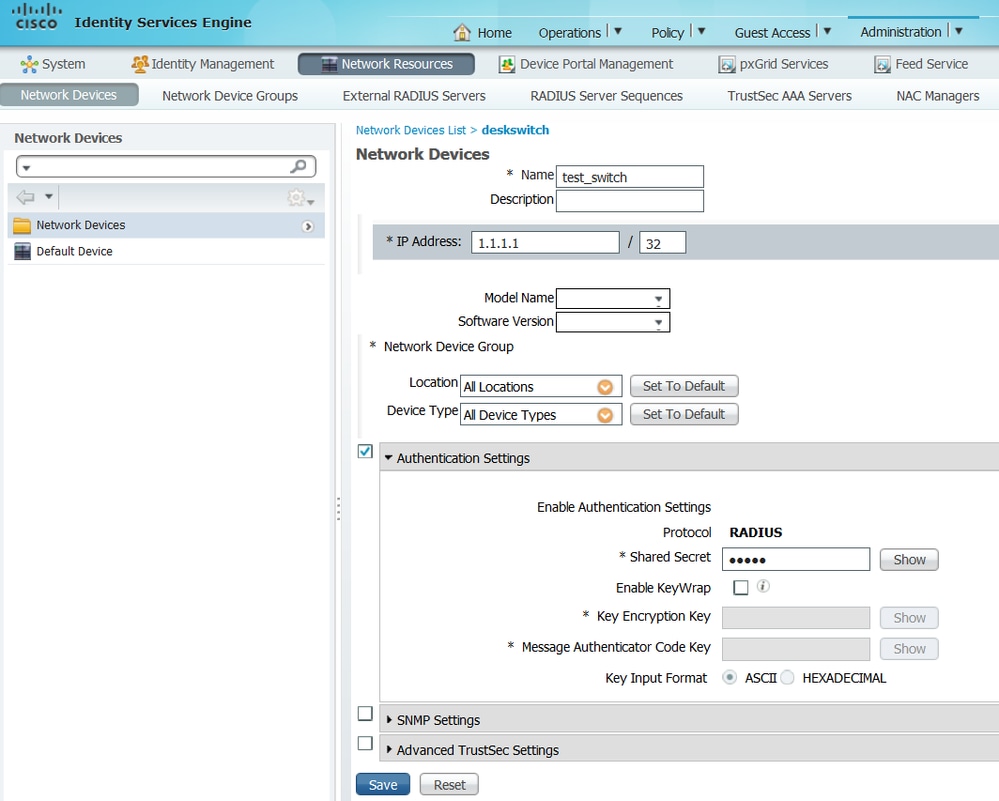

1. Administration(관리) > Network Resources(네트워크 리소스) > Network Devices(네트워크 디바이스)에서 스위치를 네트워크 디바이스로 추가합니다. 스위치의 radius 서버 키를 Authentication Settings(인증 설정)에서 공유 비밀로 사용합니다.

2. ISE 노드에서 프로파일링 서비스를 활성화합니다. 이렇게 하려면 Administration(관리) > System(시스템) > Deployment(구축)로 이동하여 ISE 노드를 선택하고 Policy Service(정책 서비스) 탭에서 Profiling Service(프로파일링 서비스) 옵션을 활성화합니다. 여러 PSN에 대한 프로파일링이 필요한 경우 각 PSN에 대해 이 서비스를 활성화할 수 있습니다. 그러나 더 많은 프로브를 추가하고 프로파일링 서비스를 활성화하는 노드를 늘릴수록 성능에 가장 큰 타격을 주므로 이를 현명하게 활성화합니다.

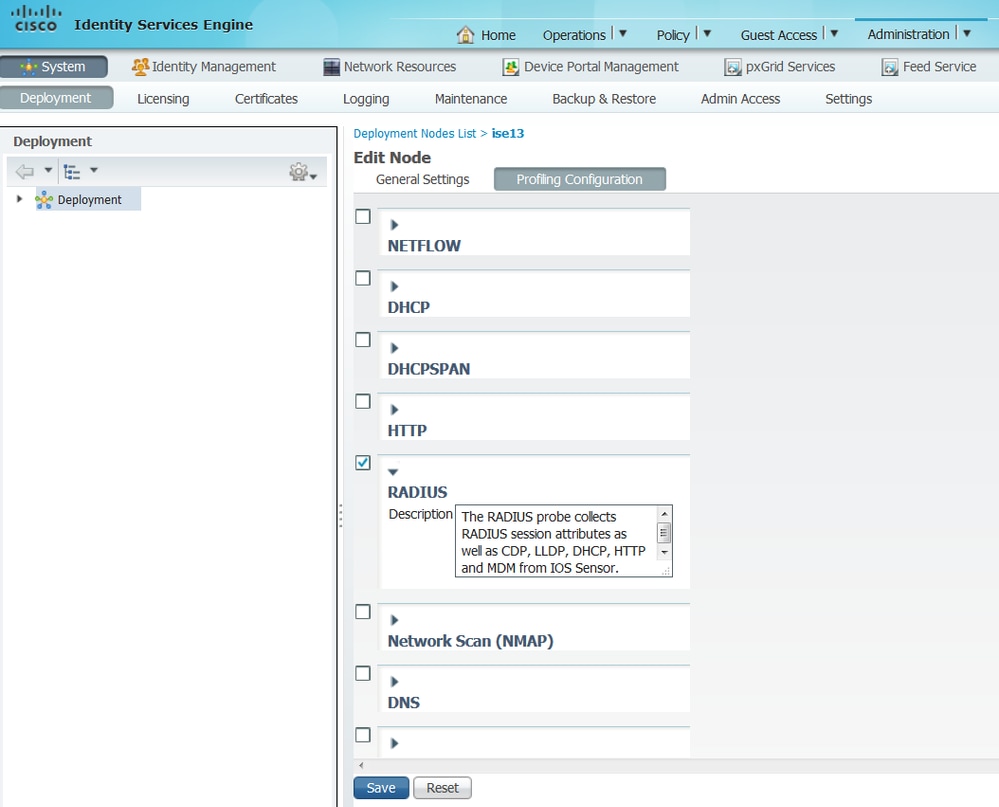

3. 프로파일링 노드에서 Radius 프로브를 활성화합니다. 이렇게 하려면 Administration(관리) > System(시스템) > Deployment(구축)로 이동하여 ISE 노드를 선택하고 Profiling Configuration(프로파일링 컨피그레이션) 탭을 클릭합니다.

4. CoA(Change of Authorization) 유형을 Reauth로 설정하여 프로파일이 작성될 때 엔드포인트의 재인증을 적용합니다. 또한 Endpoint Attribute Filter(엔드포인트 특성 필터)가 선택되어 있는지 확인합니다. 이렇게 하려면 Administration(관리) > System(시스템) > Settings(설정) > Profiling(프로파일링)으로 이동합니다.

참고: 필요하지 않은 프로파일러 데이터가 너무 많이 수집될 때 성능 문제가 발생하지 않도록 프로덕션 구축에서 엔드포인트 특성 필터를 활성화하는 것이 좋습니다. 현재 존재하지 않는 허용 목록에 특성을 추가하려면 해당 특성을 사용하는 새 프로파일러 조건 및 정책을 생성할 수 있습니다. 이 특성은 저장 및 복제된 특성의 화이트리스트에 자동으로 추가됩니다.

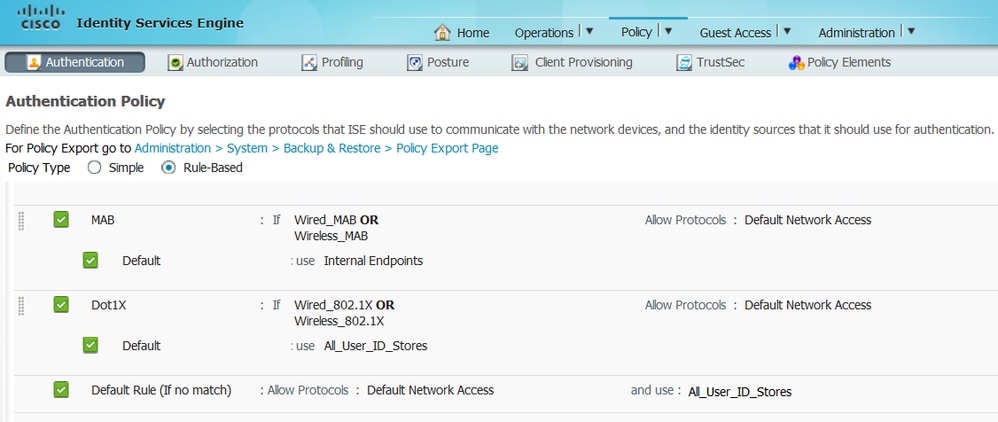

5. ISE 인증 규칙을 구성합니다.

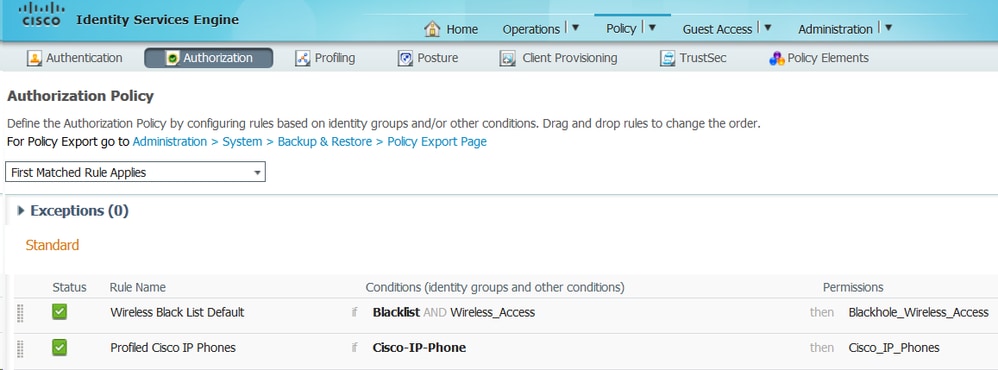

6. ISE 권한 부여 규칙을 구성합니다. 프로파일링된 Cisco-IP-Phone 규칙이 사용됩니다. 이는 ISE에서 미리 구성됩니다.

탐지 정책 역할을 하는 권한 부여 정책을 구성할 수 있습니다. 그러면 엔드포인트가 (제한된 액세스로) 네트워크에 대한 권한을 부여받아 특성이 계정 관리 패킷에서 전송되도록 할 수 있습니다. 또한 디바이스가 프로파일링되면 매칭할 다른 정책을 생성하여 네트워크에서 필요한 리소스에 액세스할 수 있도록 합니다.

다음을 확인합니다.

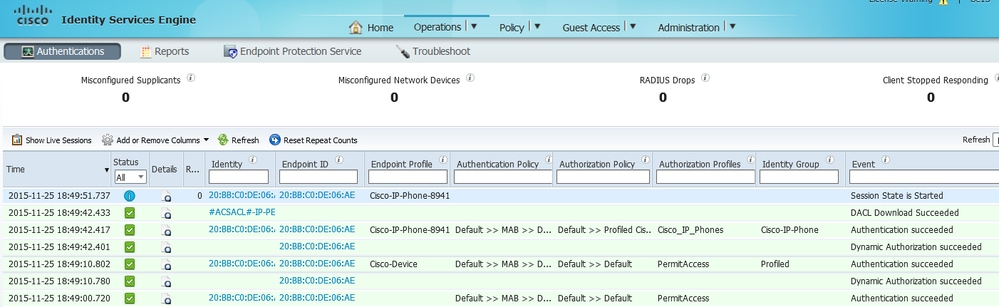

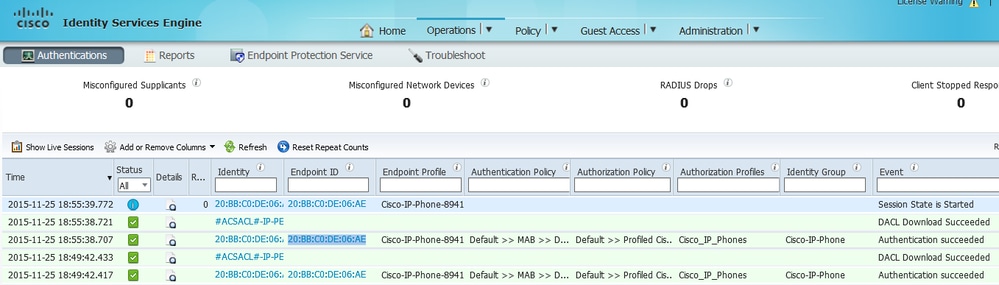

프로파일링이 올바르게 작동하는지 확인하려면 ISE의 Operations(운영) > Radius > Live Logs(라이브 로그)를 참조하십시오.

먼저, 스위치의 인증 방법 순서를 dot1x와 MAB로 구성했기 때문에 인증이 실패할 것으로 예상됩니다. 따라서 dot1x 인증에 실패한 후 IP Phone은 MAB를 사용하여 인증을 시도하고 오후 2시 36분 14초에 인증에 성공합니다. 이 라이브 로그에서는 OUI에 "Cisco"라는 단어가 포함되어 있으며 사전 정의된 Cisco 디바이스 프로파일링 정책과 일치하므로 디바이스가 Cisco 디바이스로 프로파일링됨을 확인할 수 있습니다. 이후 디바이스가 네트워크에 액세스할 수 있으므로 CDP 및 LLDP 특성은 Radius 계정 관리 패킷에서 전송됩니다. 따라서 오후 02:36:15에 디바이스가 프로파일링되고 ISE가 CoA를 전송하여 엔드포인트를 강제로 재인증합니다. CoA가 성공하면 디바이스가 네트워크에 인증되고 올바른 권한 부여 정책에 도달함을 확인할 수 있으며, 이는 Cisco IP Phone에만 예약되어 있습니다.

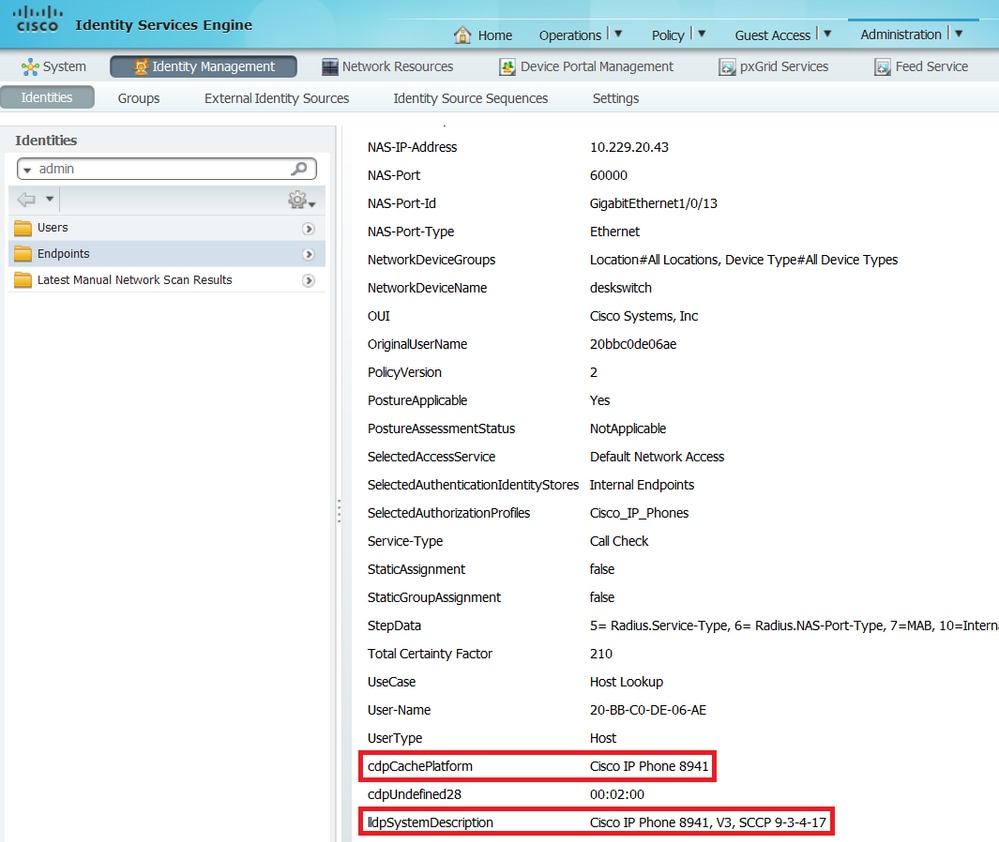

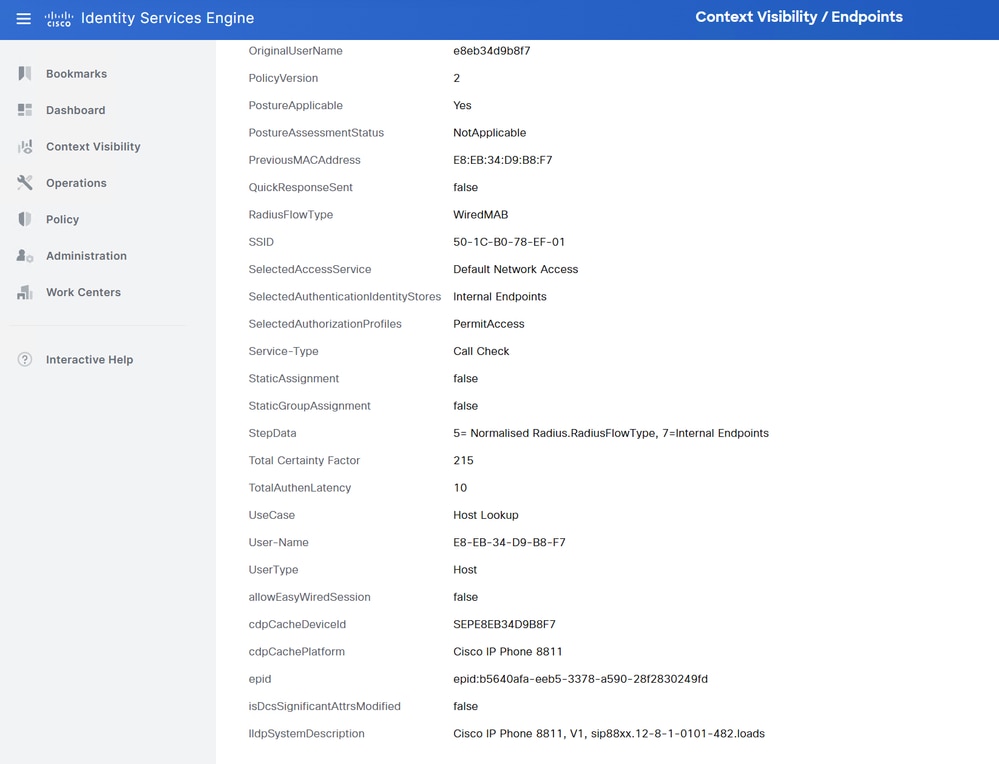

Administration(관리) > Identity Management(ID 관리) > Identities(ID) > Endpoints(엔드포인트)에서, 테스트된 엔드포인트 MAC 주소로 필터링할 수 있으며, Radius 프로브에서 수집한 특성의 종류와 해당 값은 다음과 같습니다.

관찰할 수 있듯이, 이 시나리오에서 계산된 총 확실성 요인은 215입니다. 이는 엔드포인트가 Cisco-Device 프로필(총 확실성 요인 30)과 Cisco-IP-Phone 프로필(총 확실성 요인 45)과도 일치한다는 사실에서 비롯되었습니다. 또한 프로파일러는 프로파일 Cisco-IP-Phone-8811에서 두 조건을 모두 충족했습니다. 이 프로파일에 대한 확실성 요소는 140(프로파일링 정책에 따라 각 특성에 대해 70)입니다. 요약하면 다음과 같습니다. 30+45+70+70=215.

문제 해결

1단계. CDP/LLDP에서 수집한 정보 확인

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1수집된 데이터를 볼 수 없는 경우 다음을 확인합니다.

- 스위치에서 인증 세션의 상태를 확인합니다(성공해야 함).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- CDP 및 LLDP 프로토콜이 활성화되어 있는지 확인합니다. CDP/LLDP와 관련된 기본이 아닌 명령이 있는지, 그리고 이러한 명령이 엔드포인트의 특성 검색에 어떤 영향을 미칠 수 있는지 확인합니다.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- CDP/LLDP 등을 지원하는 엔드포인트의 컨피그레이션 가이드에서 확인하십시오.

2단계. 장치 센서 캐시 확인

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7이 필드에 데이터가 표시되지 않거나 정보가 완전하지 않은 경우 device-sensor 명령을 확인합니다. 특히 필터 목록과 필터 사양이 있습니다.

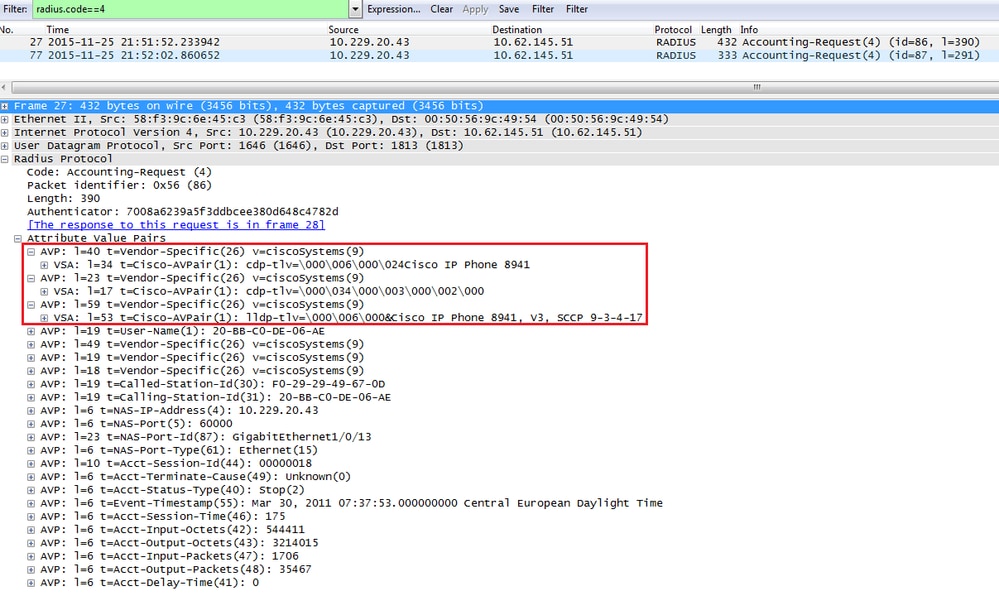

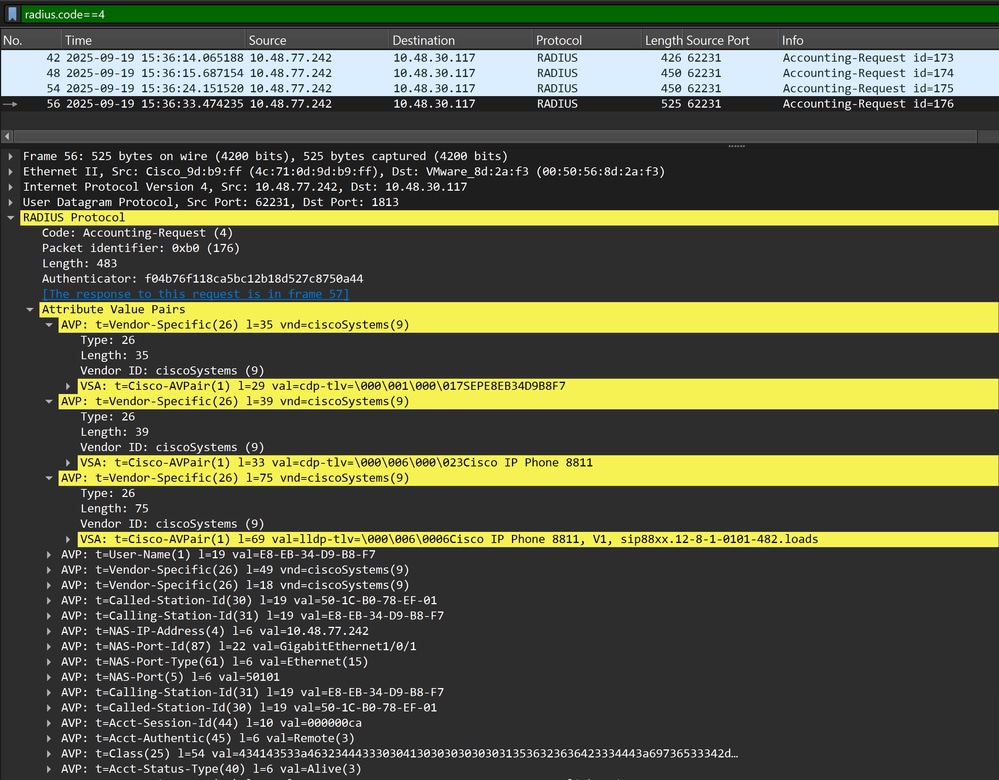

3단계. Radius 어카운팅에 특성이 있는지 확인

스위치에서 명령을 사용하거나debug radius스위치와 ISE 간에 패킷 캡처를 수행하는지 확인할 수 있습니다.

Radius 디버그

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun Notice디버그를 비활성화하려면 다음 명령을 실행할 수 있습니다.

Switch#set platform software trace all notice로그를 표시하려면

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeout패킷 캡처

4단계. ISE에서 프로파일러 디버깅 확인

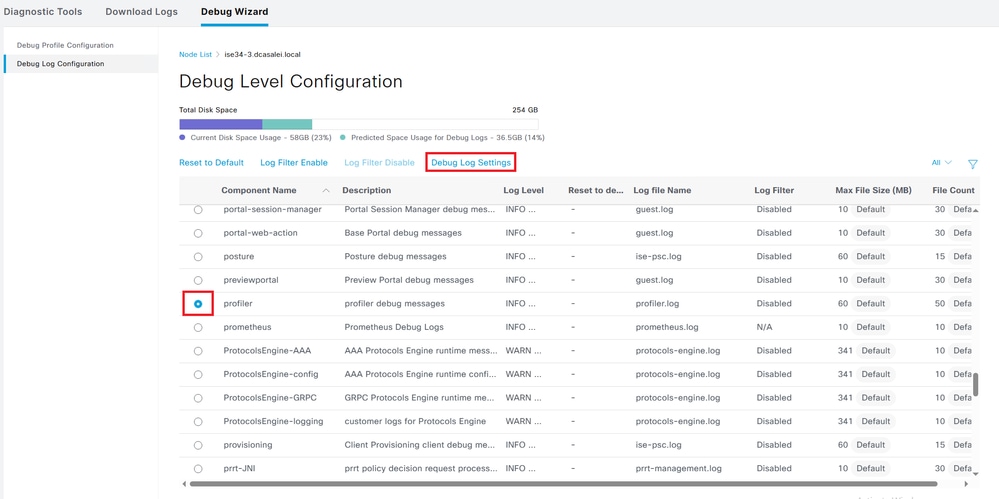

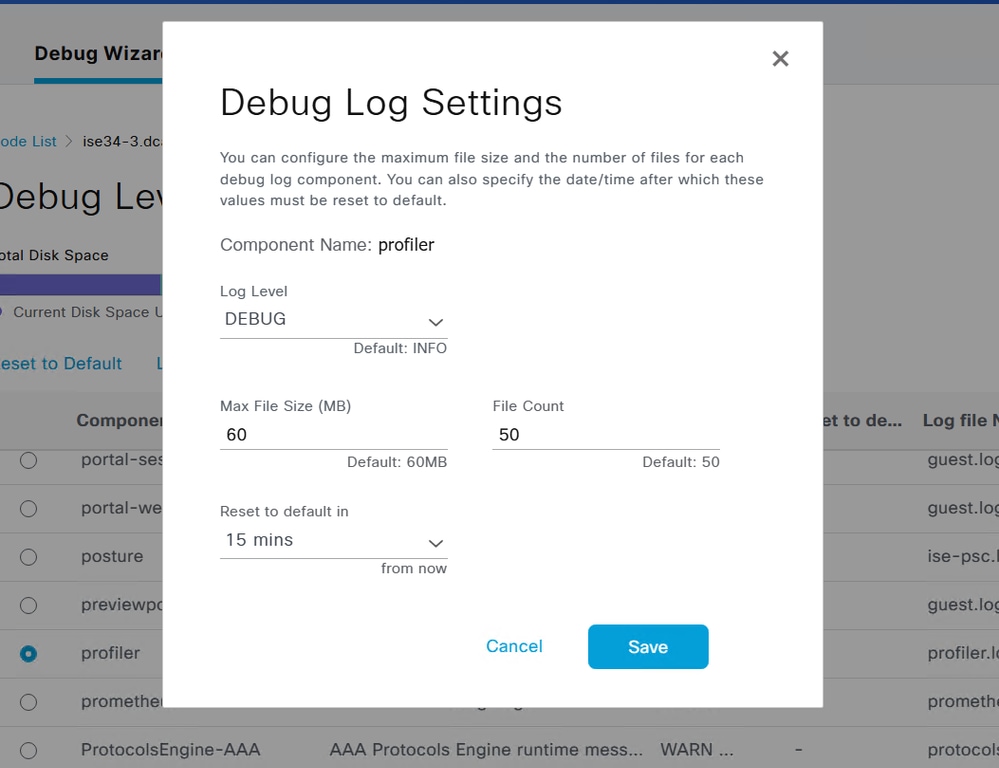

특성이 스위치에서 전송된 경우 ISE에서 수신되었는지 확인할 수 있습니다. 이를 확인하려면 올바른 PSN 노드(Administration(관리) > System(시스템) > Logging(로깅) > Debug Log Configuration(디버그 로그 컨피그레이션) > PSN > profiler(프로파일러) > debug(디버그))에 대한 프로파일러 디버그를 활성화하고 엔드포인트의 인증을 한 번 더 수행합니다.

다음 정보를 확인하십시오.

- Radius 프로브가 특성을 받았음을 나타내는 디버그:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- 특성이 성공적으로 구문 분석되었음을 나타내는 디버그:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- 전달자가 특성을 처리함을 나타내는 디버그:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

참고: 전달자는 Cisco ISE 데이터베이스에 엔드포인트를 해당 특성 데이터와 함께 저장한 다음, 네트워크에서 탐지된 새 엔드포인트를 분석기에 알립니다. 분석기는 엔드포인트를 엔드포인트 ID 그룹으로 분류하고 일치하는 프로필이 있는 엔드포인트를 데이터베이스에 저장합니다.

5단계. 새 특성 및 장치 할당 프로파일링

일반적으로 특정 디바이스의 기존 컬렉션에 새 특성이 추가되면 이 디바이스 또는 엔드포인트가 프로파일링 큐에 추가되어 새 특성에 따라 다른 프로필을 할당해야 하는지 확인합니다.

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:false관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

4.0 |

02-Oct-2025

|

업데이트된 서식, 헤더, 편중된 언어 |

3.0 |

14-Aug-2024

|

서식이 업데이트되고 문법이 개선되었습니다. |

1.0 |

14-Dec-2015

|

최초 릴리스 |

피드백

피드백