ISE 3.3을 DNAC와 통합

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 pxGrid 연결을 사용하여 ISE 3.3을 Cisco DNA Center(DNAC)와 통합하는 절차에 대해 설명합니다.

사전 요구 사항

- ERS 읽기 쓰기 액세스.

- ISE와 Catalyst Center 간에 프록시 서버가 없습니다.

- ISE에서 PxGrid를 활성화해야 합니다.

- FQDN은 IP 주소(인증서)뿐만 아니라 통합에 필요합니다.

- 엔터프라이즈 발급 인증서를 사용하는 경우 Catalyst Center Cluster에 VIP + 실제 ip가 필요합니다.

- ISE의 CLI 자격 증명은 더 이상 통합에만 사용되지 않으며 API 기반 액세스만 지원됩니다.

- Ip 연결이 필요합니다.

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Identity Services Engine 3.3

- Cisco DNA

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Identity Services Engine 버전 3.3

-

Cisco DNA

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

SD-Access 솔루션은 Cisco Catalyst Center, Cisco® ISE(Identity Services Engine) 및 패브릭 기능이 있는 유무선 장치 플랫폼의 조합을 통해 제공됩니다.

Cisco Catalyst Center의 자동화, 분석, 가시성 및 관리는 Cisco Catalyst Center 소프트웨어를 통해 구현됩니다. SD-Access는 이 소프트웨어의 일부이며, 정책을 설계, 프로비저닝, 적용하고 지능적인 유무선 캠퍼스 네트워크의 생성을 보증하는 데 사용됩니다.

ISE는 네트워크 액세스 제어 정책을 구현하기 위한 SD-Access의 필수 구성 요소입니다. ISE는 정책 구현을 수행하여 사용자 및 디바이스를 확장 가능한 그룹에 동적으로 매핑하고 엔드 투 엔드 보안 정책 적용을 간소화합니다. ISE에서는 사용자와 디바이스가 간단하고 유연한 인터페이스에 표시됩니다. ISE는 Cisco pxGrid(Platform Exchange Grid) 및 REST(Representational State Transfer) API를 사용하여 Cisco Catalyst Center와 통합되어 ISE에서 엔드포인트 이벤트 알림 및 정책 컨피그레이션 자동화를 지원합니다.

Cisco ISE(Identity Services Engine)가 Cisco DNA Center의 중요한 부분임을 이해하는 것은 필수적입니다. 다음과 같은 핵심 의도 기반 서비스를 제공합니다.

1. AAA(RADIUS 및 TACACS+)

2. 네트워크 가시성

3. 사용자 및 장치 온보딩

4. 보안 정책

5. 매크로 및 마이크로 세그멘테이션

이러한 서비스를 활용하려면 Cisco DNA Center를 ISE와 통합하여 신뢰할 수 있는 관계를 구축해야 합니다. 이 설명서에서는 통합 프로세스를 완료하는 방법에 대한 단계별 지침을 제공합니다.

구성

ISE 구성

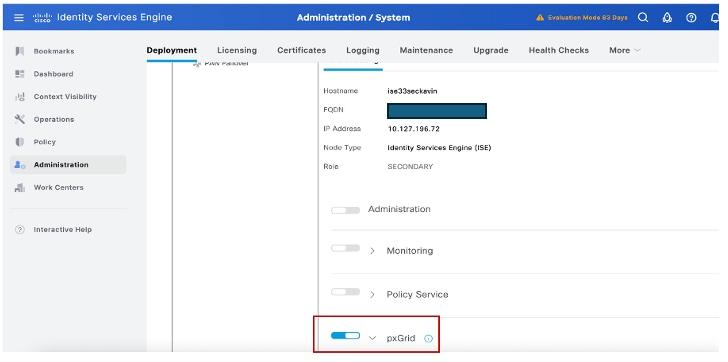

1단계: ISE에서 Pxgrid를 활성화해야 합니다.

이미지에 표시된 대로 System > Deployment > Edit Node > PxGrid에서 PxGrid 서비스를 활성화해야 합니다.

참고: 분산 환경의 경우 두 ISE 노드에서 실행 중인 pxgrid 페르소나를 가질 수 있습니다. 분산 환경의 권장 사항은 관리자가 아닌 노드에서 pxgrid 페르소나를 실행하는 것입니다.

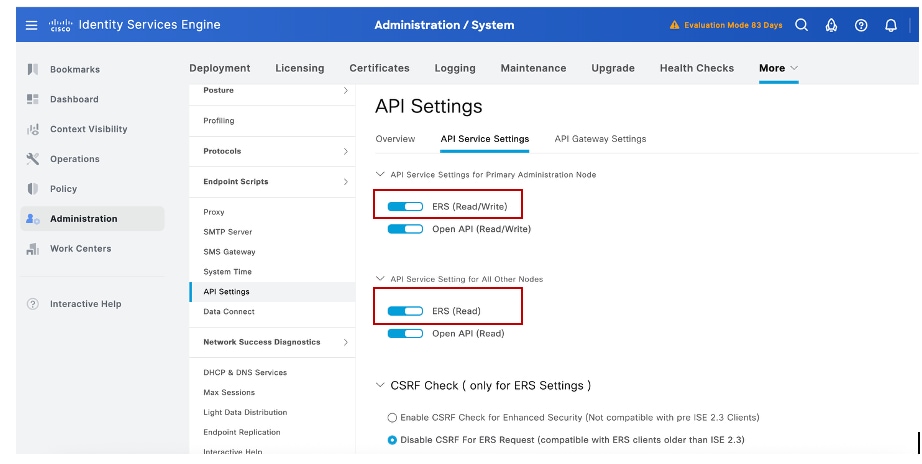

2단계: ERS(RESTful Services) 읽기/쓰기 활성화:

ISE에서 REST(Representational State Transfer) 및 API(Application Programming Interface) 서비스를 활성화하려면 이미지에 표시된 것처럼 Administration(관리) > System(시스템) > Settings(설정) > ERS Settings(ERS 설정) > Enable ERS for Read/Write(읽기/쓰기용 ERS 활성화)에서 ERS 읽기/쓰기를 활성화해야 합니다.

참고: 분산형 ISE 환경에서 Enable ERS for Read(ERS for 읽기 활성화)가 선택되어 있는지 확인합니다. 그렇지 않으면 ERS 세션이 보조 세션이 아닌 기본 관리에서 시작할 수 있습니다.

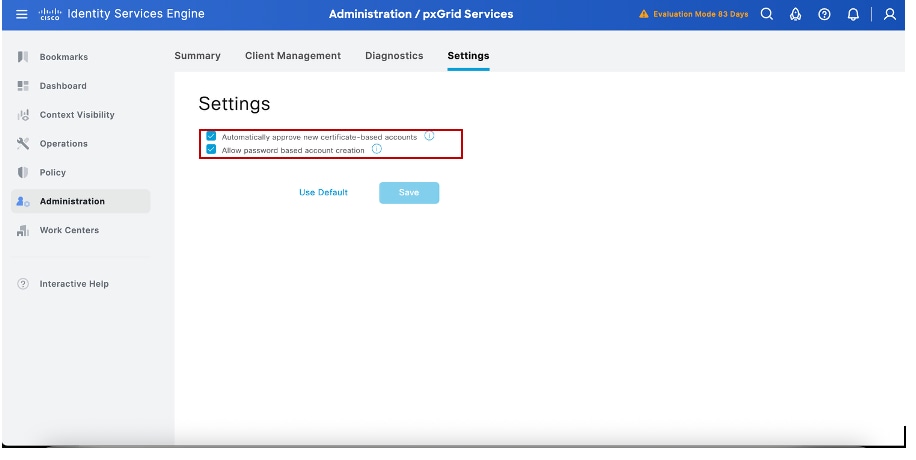

3단계: 관리 > pxGrid 서비스 > 설정에 표시된 대로 두 설정이 모두 활성화되었는지 확인합니다.

Automatically approve new certificate-based accounts를 활성화합니다.

Allow password based account creation(비밀번호 기반 계정 생성 허용)을 활성화합니다.

그러면 pxGrid 클라이언트가 자동으로 승인됩니다.

Cisco DNA 컨피그레이션

1단계: Cisco DNA에 로그인GUI.

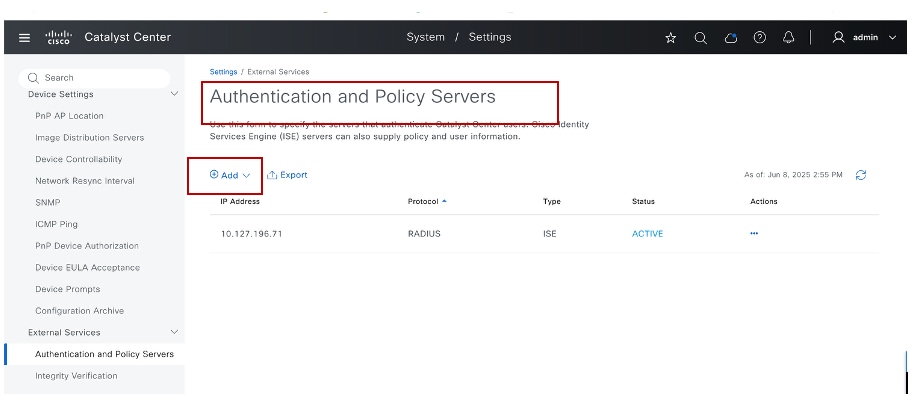

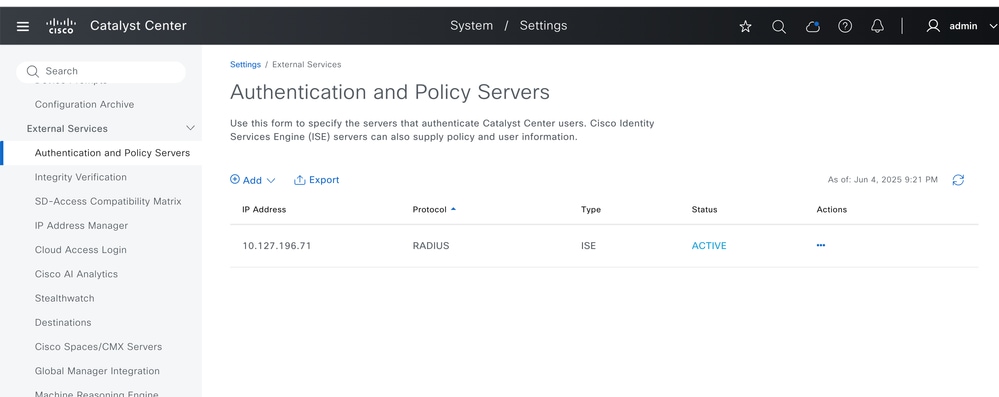

2단계: System Settings(시스템 설정) > Settings(설정) > Authentication and Policy Servers(인증 및 정책 서버)로 이동합니다.

3단계: Add(추가)를 클릭합니다. 드롭다운에서 ISE를 선택합니다.

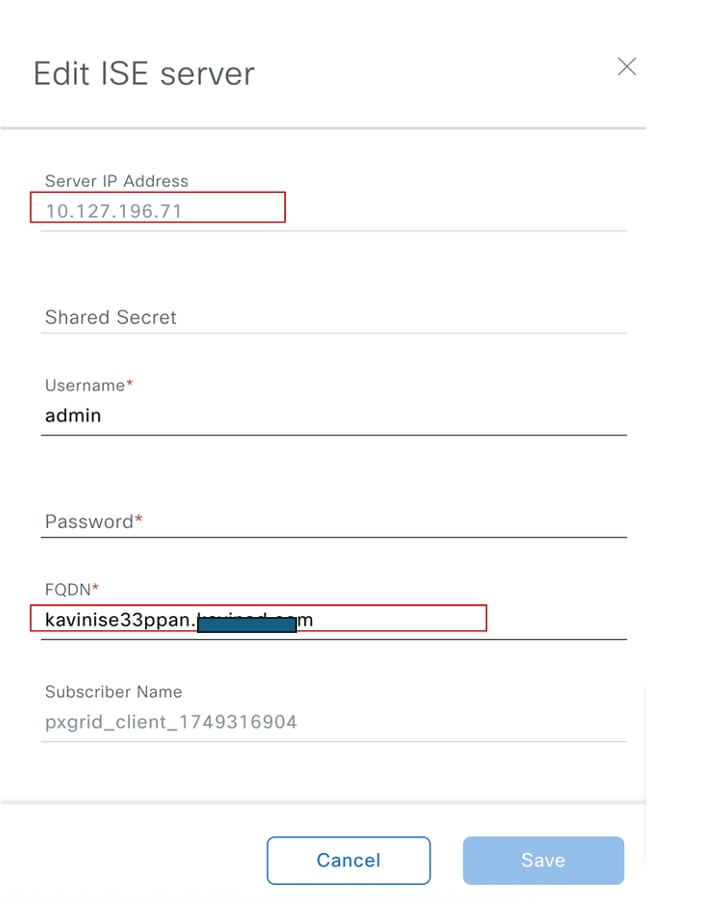

4단계: 표시된 대로 모든 세부 정보를 추가합니다.

서버 ip 주소: ISE 기본 관리 노드의 IP 주소입니다.

공유 암호: Cisco DNA가 네트워크 디바이스로 ISE에 푸시할 때 스위치의 Radius 공유 비밀입니다.

사용자 이름 /Password: ISE 관리자 자격 증명

FQDN: ISE 기본 관리 노드 FQDN

가입자 이름: Cisco DNA가 ISE Pxgrid에 대한 서브스크립션 요청을 시작할 때 ISE의 Pxgrid Services 아래에 표시되는 이름입니다.

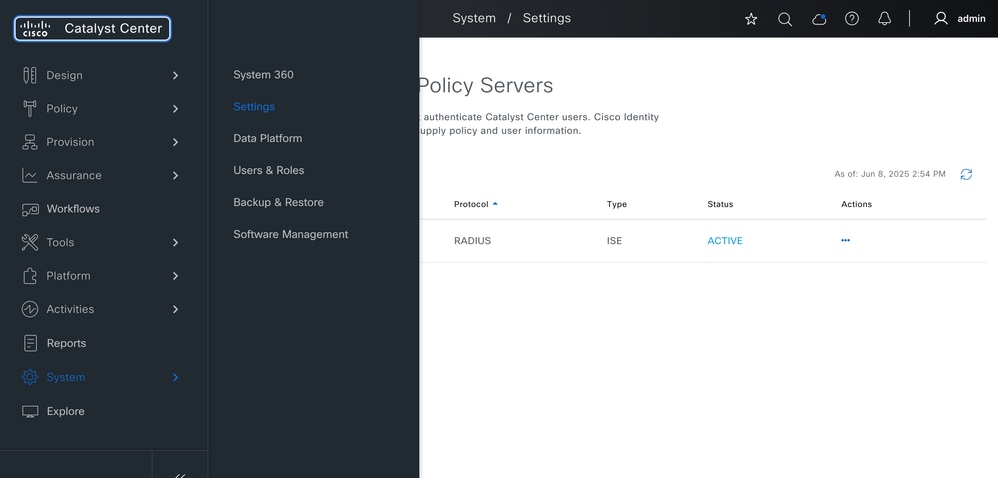

다음을 확인합니다.

- 로 이동합니다System Settings(시스템 설정) > Settings(설정) > Authentication and Policy Servers(인증 및 정책 서버).

- ISE 통합 상태는 Active로 표시됩니다.

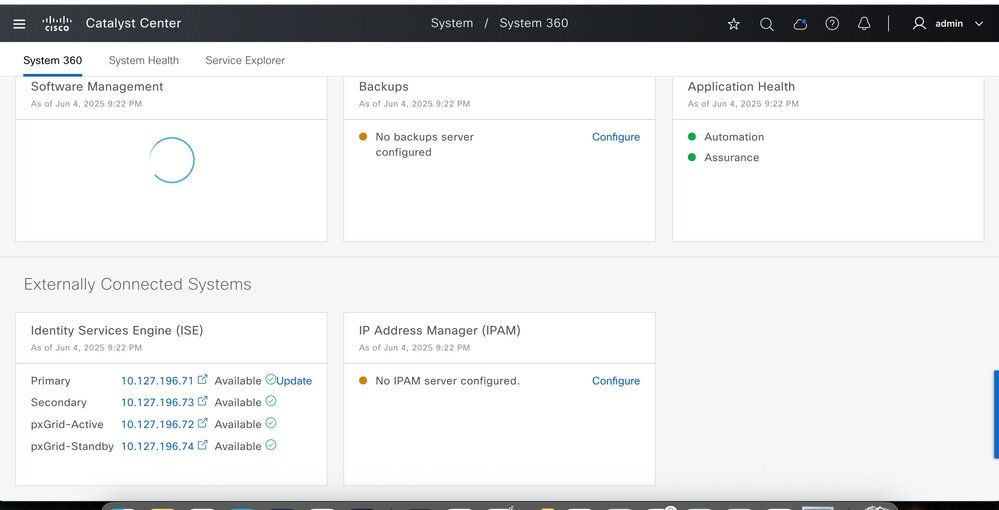

Settings(설정) >System 360(시스템 360)으로 이동합니다.

ISE 서버는 다음과 같이 Externally Connected Systems 아래에 Available로 표시됩니다.

문제 해결

ISE에서 다음 구성 요소를 디버그 수준으로 설정합니다.

- PxGrid

- 인프라

- 에르스

참고: Cisco DNA-ISE 통합을 시작하기 전에 다음 명령을 사용하여 서비스 로그를 테일링합니다.

Cisco DNA CLI에서 다음 명령을 사용하여 로그를 실시간으로 확인할 수 있습니다.

- maglev$ magctl 서비스 로그 - rf ise-bridge

- maglev$ magctl 서비스 로그 -rf 네트워크 설계 -c 네트워크 설계 서비스

섹션 A: 성공적인 통합을 위한 Cisco DNA의 로그 메시지 흐름

1단계: ISE 자격 증명 가져오기

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.impl.AAARasClientImpl | AAARasClientImpl - api를 생성합니다. RBAC uuid - null | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.trust.CiscoISEManager | 단계: iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn 가져오기 | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.trust.CiscoISEManager | ISE 트러스트 생성을 위한 GO 서비스 호출 | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | 정보 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | IP를 사용하여 ISE의 CREATE 요청에 대해 GO 서비스를 호출하기 위한 API 페이로드 구축: 10.127.196.71 및 호스트 이름: l | correlationId=1978f306-0857-467d-b974-6444a163f742

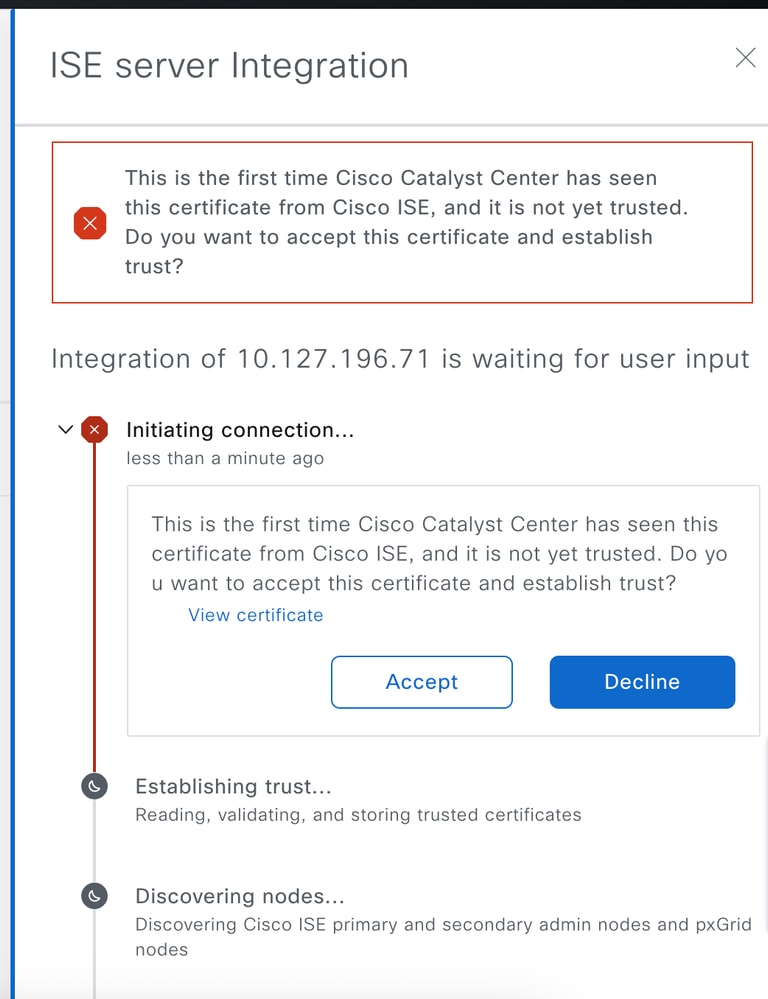

2단계: 인증서가 자체 서명된 인증서이며 신뢰할 수 없는 인증서인지 여부를 승인하는 동안 인증서 오류가 발생했습니다.

06/07 17:21:42 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [DEBUG] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | 정보 | qtp480903748-238 | | c.c.a.c.c.IseIntegrationStatusController | StepName =INITIATE_CONNECTION_TO_ISE에 대한 ISE 통합 상태 단계 업데이트 | correlationId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44,964 | 오류 | 메시지 리스너 컨테이너-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | 사용자 수락 대기 인증서 {} | correlationId=1978f306-0857-467d-b974-6444a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"코드":"NCND80015"}}

com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrust(CiscoISEManager.java:184) ~[classes/:na]

com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at org.aspectj.runtime.reflect.JoinPointImpl.proceed(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | 정보 | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-2314:18:11.381,multiCisco DNAF를 검색함 eatureEnabled=false,instanceUuid=7f606daa-ca05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=66c88fc4104bfb741d052de9,_orderedListOEIndex=<정수>,_creationOrderIndex=<정수>,_isBeingChanged=<부울>,deployPendingPending=<배포 보류 중 enum>,instanceCreatedOn=<타임스탬프>,instanceUpdatedOn=<타임스탬프>,instanceVersion=1] | correlationId=5888c4bb-f407-4771-97e6-e5c9a9e08746

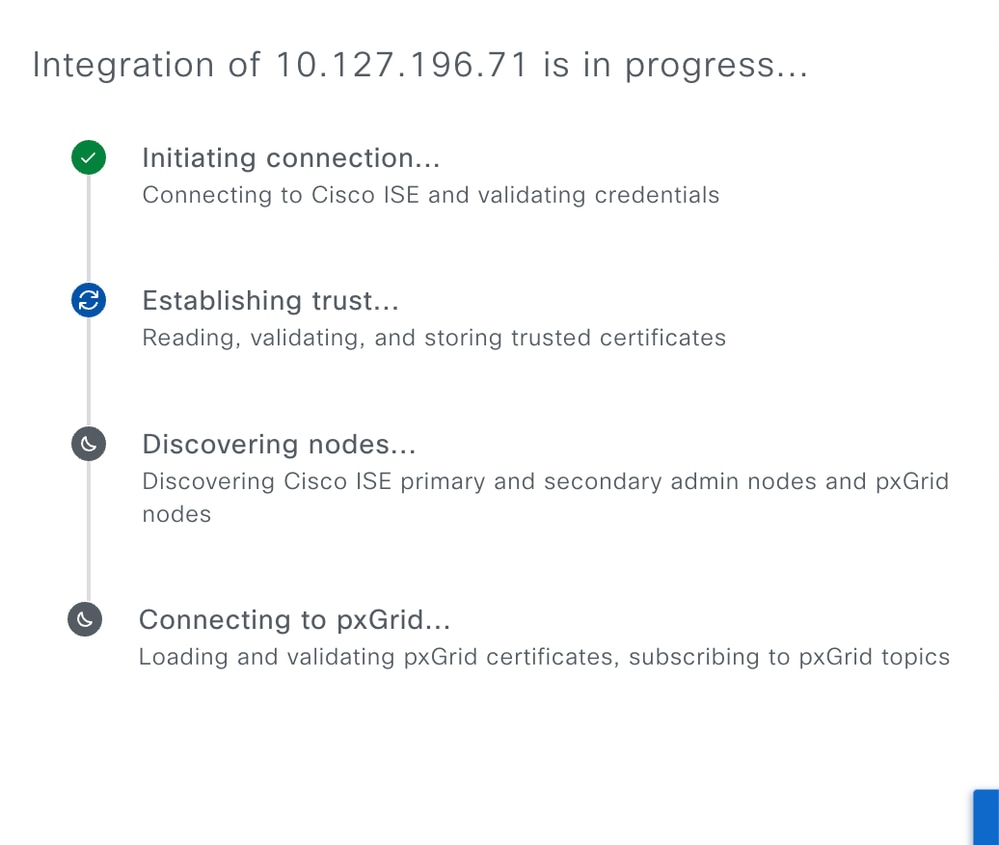

3단계: 인증서 수락을 호출했습니다.

17:22:05,574 | 정보 | qtp480903748-909 | | c.c.a.c.s.controller.AAController | 사용자가 수락한 수신 인증서 참 | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | 사용자 인증서 승인 단계 입력 | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.trust.CiscoISEManager | 단계: iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn 가져오기 | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.trust.CiscoISEManager | ISE 트러스트 CERT_ACCEPT에 대한 GO 서비스 호출 | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | 정보 | 메시지 리스너 컨테이너-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | IP를 사용하는 ISE의 CERT_ACCEPT 요청에 대한 GO 서비스를 호출하기 위해 API 페이로드 구축: 10.127.196.71 및 호스트 이름: | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

4단계: 신뢰 구축.

2025-06-07 17:22:06,365 | 정보 | qtp480903748-246 | | c.c.a.c.c.IseIntegrationStatusController | StepName =INITIATE_CONNECTION_TO_ISE에 대한 ISE 통합 상태 단계 업데이트 | correlationId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06,375 | 정보 | qtp480903748-909 | | c.c.a.c.c.IseIntegrationStatusController | StepName =ESTABLISHING_TRUST_WITH_ISE에 대한 ISE 통합 상태 단계 업데이트 | correlationId=fbba646c-bdae-4554-8c70-0a5836f4c860

5단계: ISE ERS 구성을 확인하는 중입니다.

2025/06/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","correlationId":","level":"info","msg":"ISE의 현재 ERS 구성 {XMLName:{Space: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"ISE 연결 관리자"}

6단계: ISE 버전을 검증하는 중입니다.

2025/06/07 17:22:07 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [DEBUG] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","correlationId":"","level":"info","msg":" ISE 버전은 {Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}입니다.

7단계: 텔레메트리 정보를 가져오는 중입니다.

2025/06/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"Telemetry ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"ISE 노드에서 openAPI 확인 및 활성화","packagename":"ISE Connection Manager"}

8단계: ISE에서 API 상태 가져오기

2025/06/07 17:22:10 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [DEBUG] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":"","level":"info","msg":"OpenAPI가 이미 활성화되었습니다. {true}","packagename":"ISE Connection Manager"}

9단계: ISE와의 트러스트 설정이 완료되었습니다.

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":","level":"info","msg":"전체 상태를 신뢰할 수 있는 상태로 업데이트","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","correlationId":","level":"info","msg":"NDS로 노드 상태 업데이트를 보내는 중입니다. 페이로드 {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\",\"description\":\"\",\"failureReason\":\"\",\"fqdn\":\"l\",\"ipIp 주소\":\"10.127.196.71\",\"작업 유형\":\"UPDATE\",\"역할\":\"PRIMARY\",\"상태\":\"ACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"},"packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"NDS에 대한 노드 업데이트 상태, 응답 코드 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"NDS로 인증서 보내기","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"추가 {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"NDS로 노드 상태 업데이트를 보내는 중입니다. 페이로드 [{\"serialNumber\":\"17487437175958362366089997042\",\"issuer\":\"CN=l\",\"operationType\":\"CREATE\"}]","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] 입력 http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"NDS에 대한 노드 업데이트 상태, 응답 코드 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"COMPLETE 상태로 ISE 단계 ESTABLISHING_TRUST_WITH_ISE 업데이트","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"NDS로 요청 전송 {\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

10단계: ISE 구축에서 노드 검색.

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"IN_PROGRESS","packagename":"ndsutil" 상태로 ISE 단계 DISCOVERING_NODES 업데이트"}

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"NDS로 요청 전송 {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","correlationId":","level":"info","msg":"NDS에 대한 ISE 통합 단계 게시, http 응답 코드=200","packagename":"ndsutil"}

2025/06/07 17:22:11 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":","level":"info","msg":"66c88fc4104bfb741d052de9:b745dd4f-2a22-47d8-a216-6a5f3ea69 ISE에서 4개의 노드를 받았습니다."packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":"","level":"info","msg":"기본 PAN 노드 현지화 추가33ppan/10.127.196.71, 역할 PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

2025/06/07 17:22:12 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"보조 PAN 노드 i 추가

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"MnT 주 노드 추가

2025/06/07 17:22:13 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","correlationId":","level":"info","msg":"pxgrid 노드 추가

2025/06/07 17:22:14 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","correlationId":","level":"info","msg":"PSN 노드 추가 isepxgrid2025.localad.com/10.127.196.74","packagename":"ISE 연결 관리자"}

2025/06/07 17:22:15 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","correlationId":","level":"info","msg":"PSN 노드 l/10.127.196.71 추가","packagename":"ISE Connection Manager"}

11단계: 노드 검색이 완료되었습니다.

2025/06/07 17:22:17 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","correlationId":","level":"info","msg":"NDS로 노드 상태 업데이트를 보내는 중입니다. 페이로드 {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"49523ddb-e1d5-c53d-1e20-01f8509a3c28\",\"description\":\"\",\"failureReason\":\":\",\"fqdn\":\",\"ipIpA 주소\":\"10.127.196.73\",\"작업 유형\":\"CREATE\",\"역할\":\"SECONDARY\",\"상태\":\"ACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"},"packagename":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"NDS에 대한 노드 업데이트 상태, 응답 코드 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"COMPLETE 상태로 ISE 단계 DISCOVERING_NODES 업데이트","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"NDS로 요청 전송 {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

12단계: ISE 로컬 인증서 가져오기

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"GetCertChainForISERole , 역할 EAP 및 노드 l","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"ISE 10.127.196.71에서 로컬 인증서 가져오기","packagename":"Certificate Manager"}

2025/06/07 17:22:17 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [DEBUG] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"리프 인증서에 대한 인증서 체인 구축. 노드=10.127.196.71;cname=","packagename":"인증서 관리자"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"인증서는 자체 서명되었습니다. Subject=CN 및 Issuer=CN, 건너뛰기 인증서 체인 빌드","패키지 이름":"인증서 관리자"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"iseCerts에 삽입","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","correlationId":","level":"info","msg":"iseCerts에 성공적으로 삽입됨","packagename":"DAL"}

2025/06/07 17:22:19 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

13단계: Pxgrid 연결 확인

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"PxGrid가 활성화됨","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"IN_PROGRESS","packagename":"ndsutil" 상태로 ISE 단계 PXGRID_CONNECTION 업데이트"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"NDS로 요청 전송 {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:19 [디버그] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"NDS에 대한 ISE 통합 단계 게시, http 응답 코드=200","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"노드 10.127.196.72에 대한 관리 인증서 체인 가져오기 및 구축","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"10.127.196.72용 서버 인증서 가져오기","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"10.127.196.72에 대한 서버 인증서 체인을 가져왔습니다. 체인 길이 4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"peer가 전체 인증서 체인을 제공했는지 확인, chain length=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"Node=10.127.196.72에 대한 인증서 체인 빌드/업데이트;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"ise-bridge certpool에 삽입. Issuer=CN=Certificate Services Node CA - localize33ppan; Subject=CN=Certificate Services Endpoint 하위 CA - ise33seclocal; 일련 번호=336164adf99b4663b51c7d8787b671e2","packagename":"Certificate Manager"}

2025/06/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","correlationId":","level":"info","msg":"NDS로 노드 상태 업데이트를 보내는 중입니다. 페이로드 {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade00239\",\"description\":\"\",\"failureReason\":\"\",\"fqdn\":\"\",\"ipIp 주소\":\"10.127.196.72\",\"작업 유형\":\"CREATE\",\"역할\":\"PXGRID\",\"상태\":\"INACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"},"packagename":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","correlationId":","level":"info","msg":"NDS에 대한 노드 업데이트 상태, 응답 코드 200 OK","packagename":"ndsutil"}

14단계: 인증서 업데이트.

{"asctime":"2025-06-07T17:22:22.585Z","correlationId":","level":"info","msg":"ISE에서 엔드포인트 인증서 가져오기 , \u0026{CertTemplateName:pxGrid_Certificate_Template Format:PKCS8_CHAIN Password: 인증서 요청:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}","packagename":"PxGridClient"}

2025/06/07 17:22:22 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","correlationId":","level":"info","msg":"iseCerts에 삽입","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","correlationId":","level":"info","msg":"iseCerts에 성공적으로 삽입됨","packagename":"DAL"}

15단계: Pxgrid 클라이언트 활성화.

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"엔드포인트 certs에서 privateKey를 로드했습니다.","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"클라이언트 인증서 체인 1의 인증서 항목 수 ","packagename":"PxGridClient"}

2025/06/07 17:22:24 [디버그] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"GOT ACCOUNT ACTIVATE RESPONSE: \u0026{AccountState:ENABLED 버전:2.0}","packagename":"PxGridClient"}

2025/06/07 17:22:25 [디버그] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"pubsub 서비스 연결 시도 \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"ISE Pubsub 웹 서비스 URL: wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"PxGridClient"}

2025/06/07 17:22:26 [디버그] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"wss://10.127.196.72:8910/pxgrid/ise/pubsub으로 전화 걸기 시도","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"wss://10.127.196.72:8910/pxgrid/ise/pubsub에 성공적으로 연결됨","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [디버그] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"활성 pxgrid 노드로 설정","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":","level":"info","msg":"COMPLETE 상태로 ISE 단계 PXGRID_CONNECTION 업데이트","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":"","level":"info","msg":"NDS로 요청 전송 {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

16단계: Trustsec SGT 다운로드

{"asctime":"2025-06-07T17:22:34.370Z","correlationId":"","level":"info","msg":"BULK DOWNLOADING FOR SERVICE com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":","level":"info","msg":"대량 다운로드 URL: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":"","level":"info","msg":"https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups를 사용하여 com.cisco.ise.config.trustsec의 대량 다운로드 시도","packagename":"PxGridClient"}

2025/06/07 17:22:34 [디버그] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"보안 그룹 캐시 업데이트","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"SG bulkdownload 데이터, ACA가 아직 등록되지 않음, RMQ로 푸시하지 않음","packagename":"Subscribers"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"모든 주제에 대한 구독 완료 및 대량 다운로드 완료","packagename":"ISE Connection Manager"}

섹션 B: ISE의 로그 메시지 흐름(ISE PSC 로그)

1단계: 노드 세부 정보를 가져오는 중입니다.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- 기본 인증에 성공했습니다. 사용자: 관리자

2025-06-07 22:45:22,788 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ##### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ##### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 디버그 [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- 디버그 정보 — 결과 com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 디버그 [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — 결과 com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 디버그 [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — 결과 com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 디버그 [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — 결과 com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -:::::- 리소스 유형 'node'에 대한 GET ALL 리소스 요청이 성공적으로 완료되었습니다.

2단계: ISE의 버전 확인.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- 기본 인증에 성공했습니다. 사용자: 관리자

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::- 인증이 암호에 기반하므로 인증서 기반 인증을 건너뜁니다.

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ##### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => ERS 요청을 계속합니다. 현재 버킷 수는 다음과 같습니다. 49

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ##### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::- #### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::- #### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

3단계: 텔레메트리 정보를 가져오는 중입니다.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- 기본 인증에 성공했습니다. 사용자: 관리자

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::- 인증이 암호에 기반하므로 인증서 기반 인증을 건너뜁니다.

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ##### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => ERS 요청을 계속합니다. 현재 버킷 수는 다음과 같습니다. 49

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 디버그 [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -:::::- GET ALL API 내

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -:::::- 리소스 유형 'telemetryinfo'에 대한 GET ALL 리소스 요청이 성공적으로 완료되었습니다.

4단계: REST 기반 요청은 ISE에서 통합의 정보를 가져오는 데 사용됩니다.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- 기본 인증에 성공했습니다. 사용자: 관리자

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ##### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => ERS 요청을 계속합니다. 현재 버킷 수는 다음과 같습니다. 49

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ##### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 디버그 [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

27-Jun-2025

|

최초 릴리스 |

피드백

피드백