소개

이 문서에서는 FMC(Firepower 관리 센터)에서 구축할 때 액세스 제어 규칙을 센서로 변환하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- firepower 기술에 대한 지식

- FMC에서 액세스 제어 정책 구성에 대한 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Firepower Management Center 버전 6.0.0 이상

- 소프트웨어 버전 6.0.1 이상을 실행하는 ASA Firepower Defense 이미지(ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X)

- 소프트웨어 버전 6.0.0 이상을 실행하는 ASA Firepower SFR 이미지(ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X)

- Firepower 7000/8000 series sensor 버전 6.0.0 이상

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

액세스 제어 규칙은 다음 매개변수 중 하나 또는 여러 조합을 사용하여 생성됩니다.

- IP Address(IP 주소)(Source and Destination)

- 포트(소스 및 대상)

- URL(시스템 제공 범주 및 맞춤형 URL)

- 애플리케이션 탐지기

- VLAN

- 영역

액세스 규칙에서 사용되는 매개변수의 조합에 따라 센서에서 규칙 확장이 변경됩니다. 이 문서에서는 FMC의 다양한 규칙 조합 및 센서에서 각 관련 확장을 중점적으로 살펴봅니다.

규칙 확장 이해

IP 기반 규칙 확장

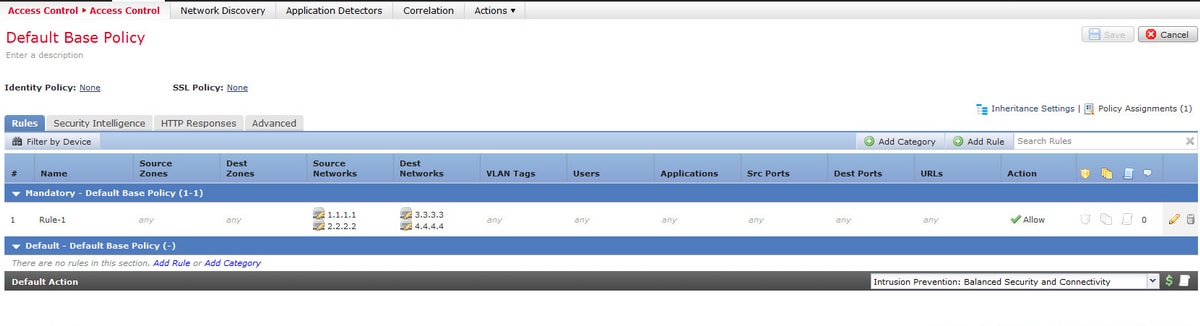

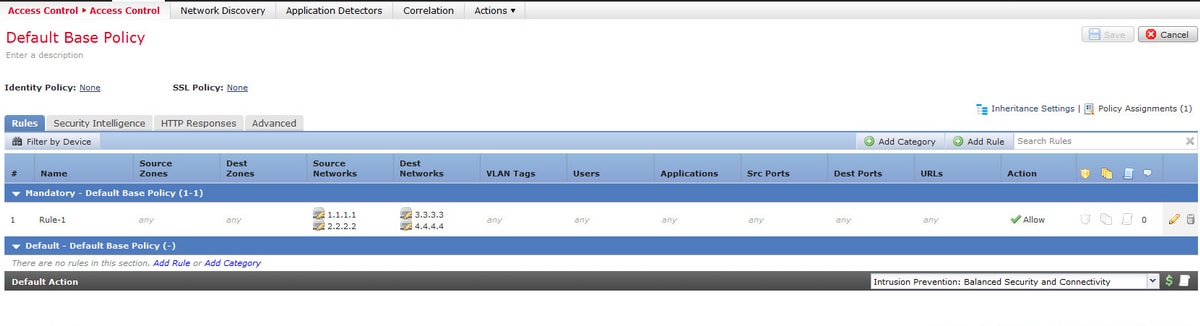

그림과 같이 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

이는 Management Center에 대한 단일 규칙입니다. 그러나 센서에 배포한 후 이미지에 표시된 것처럼 네 가지 규칙으로 확장됩니다.

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268435456 allow any any any any any any any any (ipspolicy 2)

2개의 서브넷이 소스로 구성되고 2개의 호스트가 목적지 주소로 구성된 규칙을 구축할 경우 이 규칙은 센서에서 4개의 규칙으로 확장됩니다.

참고: 목적지 네트워크를 기반으로 액세스를 차단해야 하는 경우 이를 수행하는 더 좋은 방법은 보안 인텔리전스 아래의 블랙리스트 기능을 사용하는 것입니다.

사용자 지정 URL을 사용한 IP 기반 규칙 확장

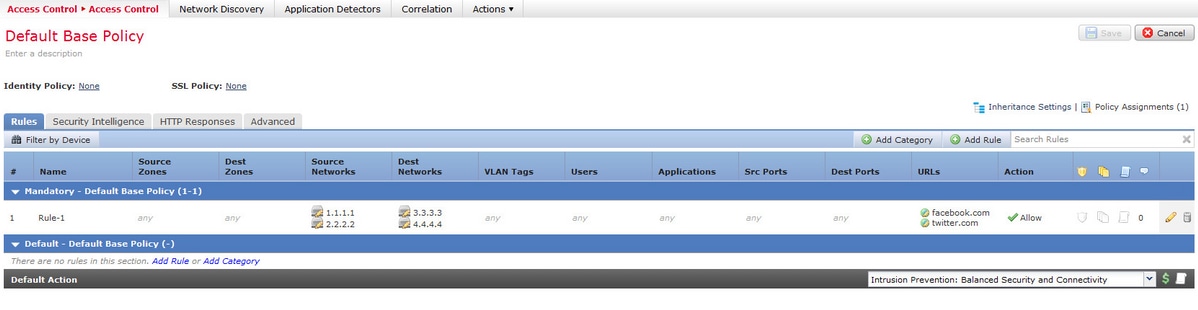

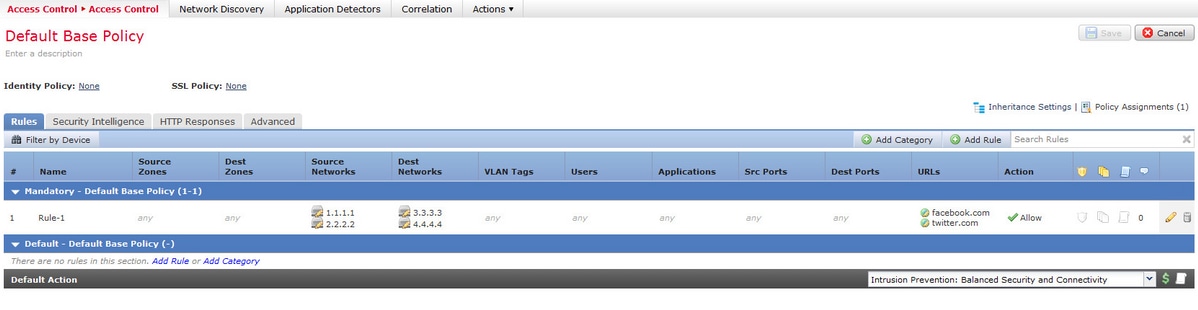

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

이는 Management Center에 대한 단일 규칙입니다. 그러나 센서에 배포한 후에는 이미지에 표시된 대로 8개의 규칙으로 확장됩니다.

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Management Center의 단일 규칙에서 2개의 서브넷이 소스로 구성되고 2개의 호스트가 목적지 주소로 구성되며 2개의 사용자 지정 URL 객체가 있는 규칙을 구축할 경우 이 규칙은 센서의 8개 규칙으로 확장됩니다. 즉, 각 맞춤형 URL 카테고리에 대해 소스 및 목적지 IP/포트 범위의 조합이 구성되어 생성됨을 의미합니다.

포트를 사용하여 IP 기반 규칙 확장

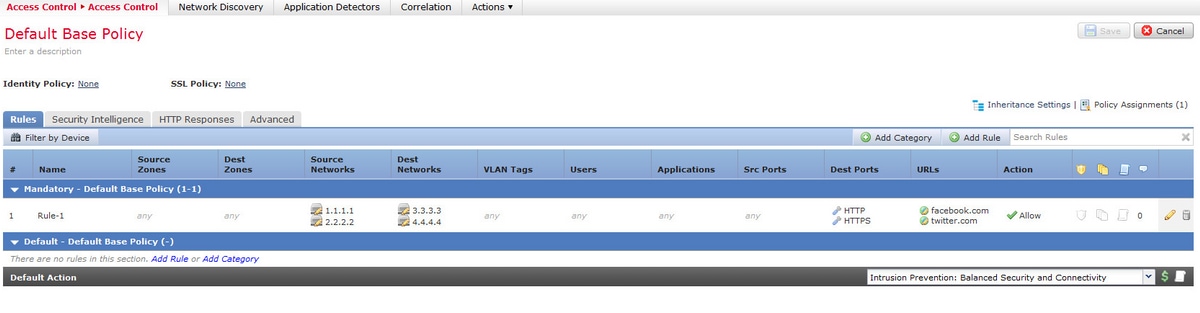

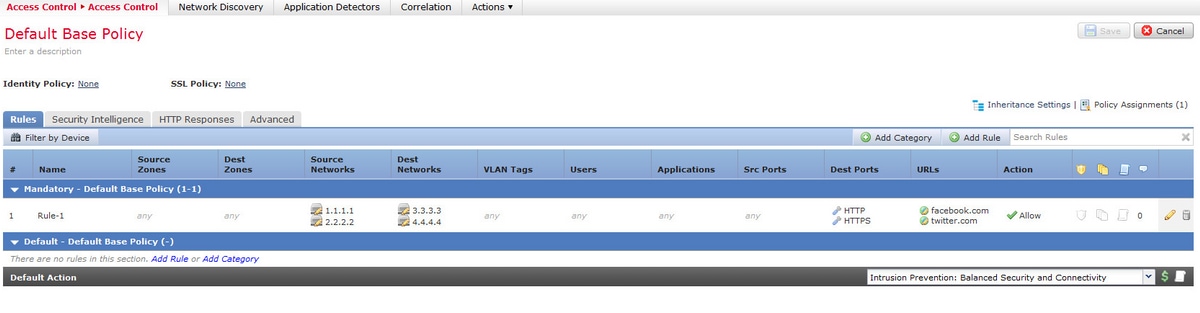

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

이는 Management Center에 대한 단일 규칙입니다. 그러나 센서에 배포한 후에는 이미지에 표시된 대로 16개의 규칙으로 확장됩니다.

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

2개의 서브넷이 소스로 구성되고 2개의 호스트가 목적지 주소로 구성되며 2개의 사용자 지정 URL 객체가 2개의 포트로 지정된 규칙을 구축할 경우 이 규칙은 센서에서 16개의 규칙으로 확장됩니다.

참고: 액세스 규칙에서 포트를 사용해야 하는 경우 표준 애플리케이션에 제공되는 애플리케이션 탐지기를 사용합니다. 이는 효율적인 방식으로 규칙 확장이 이루어지도록 도와줍니다.

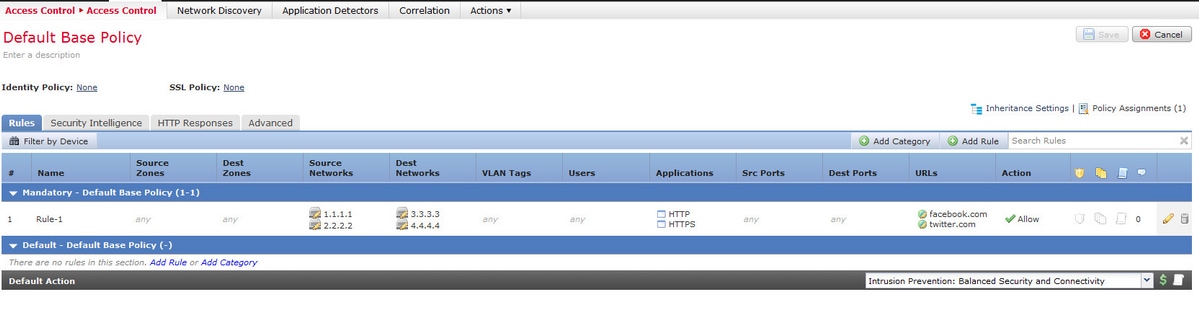

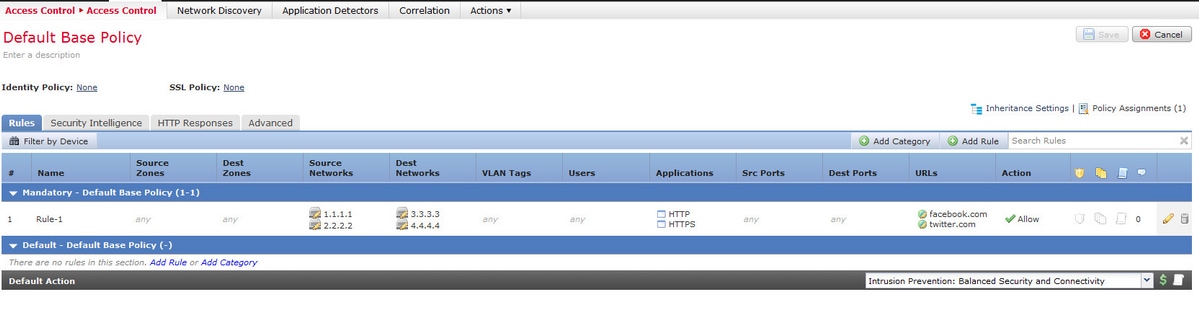

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

포트 대신 애플리케이션 탐지기를 사용할 경우, 이미지에 표시된 것처럼 확장 규칙의 수가 16개에서 8개로 줄어듭니다.

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

VLAN을 사용한 IP 기반 규칙 확장

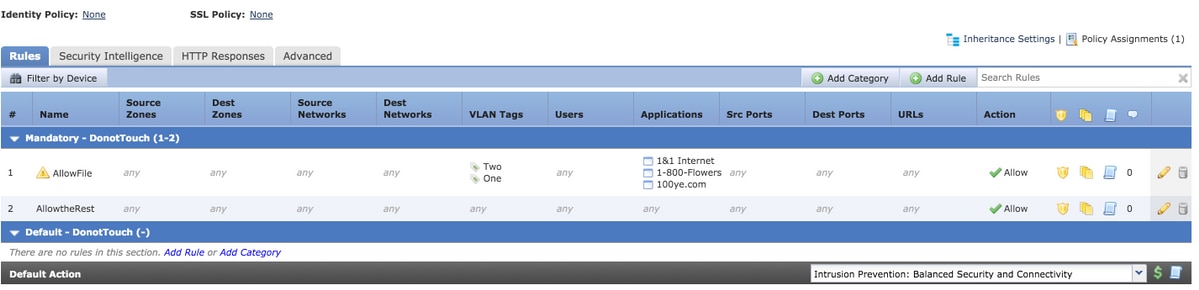

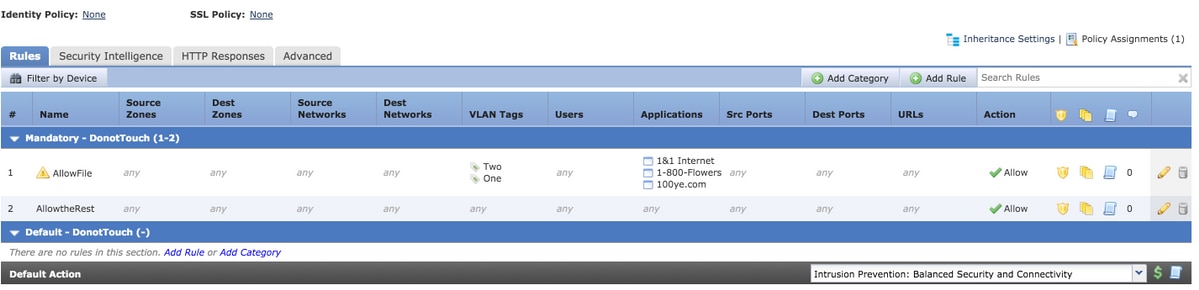

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

Rule AllowFile에는 일부 애플리케이션 탐지기, 침입 정책 및 파일 정책과 함께 두 VLAN ID와 일치하는 단일 행이 있습니다. AllowFile 규칙은 두 개의 규칙으로 확장됩니다.

268436480 allow any any any any any any 1 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

268436480 allow any any any any any any 2 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

IPS 정책 및 파일 정책은 각 액세스 제어 규칙에 대해 고유하지만 여러 애플리케이션 탐지기가 동일한 규칙에서 참조되므로 확장에 참여하지 않습니다. 두 개의 VLAN ID와 세 개의 애플리케이션 탐지기가 있는 규칙을 고려할 때, 각 VLAN에 하나씩 두 개의 규칙만 있습니다.

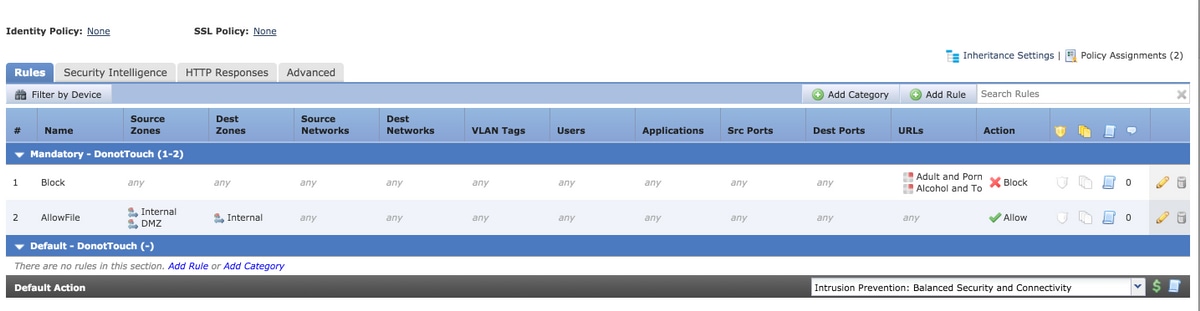

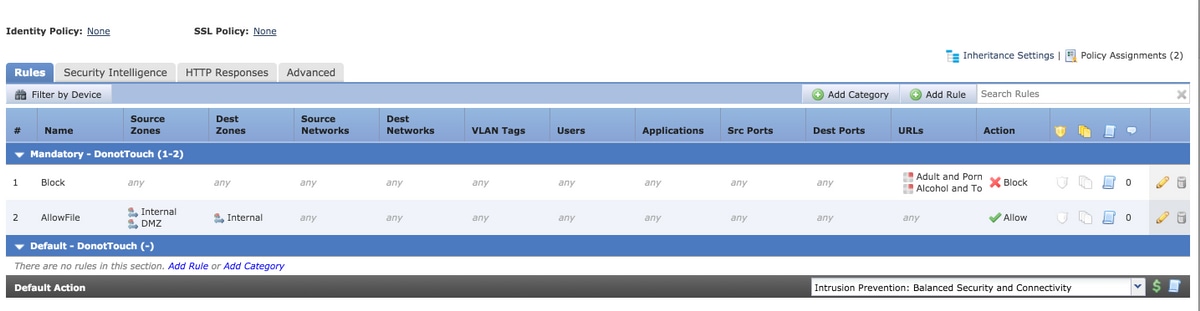

URL 범주로 IP 기반 규칙 확장

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

차단 규칙은 성인 및 음란물 Any Reputation and Alcohol and Tobacco Reputations 1-3에 대한 URL 카테고리를 차단합니다. 이는 Management Center에 대한 단일 규칙이지만, 센서에 구축하면 다음 그림과 같이 두 개의 규칙으로 확장됩니다.

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 11)

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 76) (urlrep le 60)

두 개의 서브넷이 소스로 구성되고 두 호스트가 목적지 주소로 구성된 단일 규칙 및 두 개의 URL 카테고리가 있는 두 개의 포트로 향하는 두 개의 사용자 지정 URL 객체를 구축할 경우 이 규칙은 센서에서 32개의 규칙으로 확장됩니다.

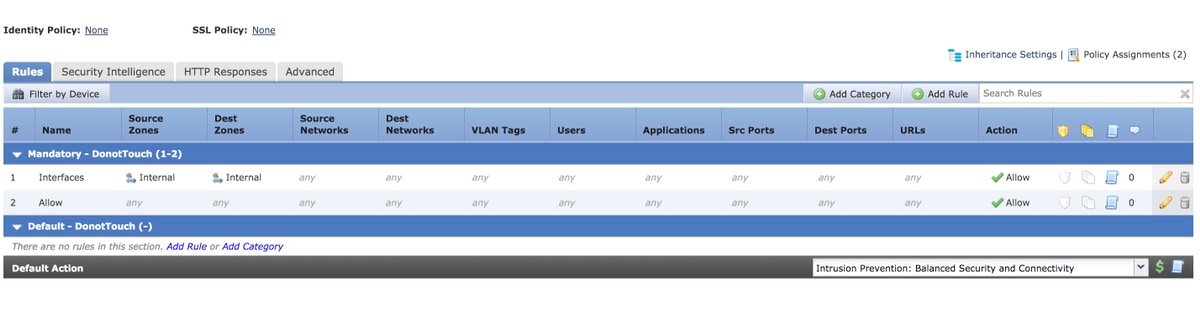

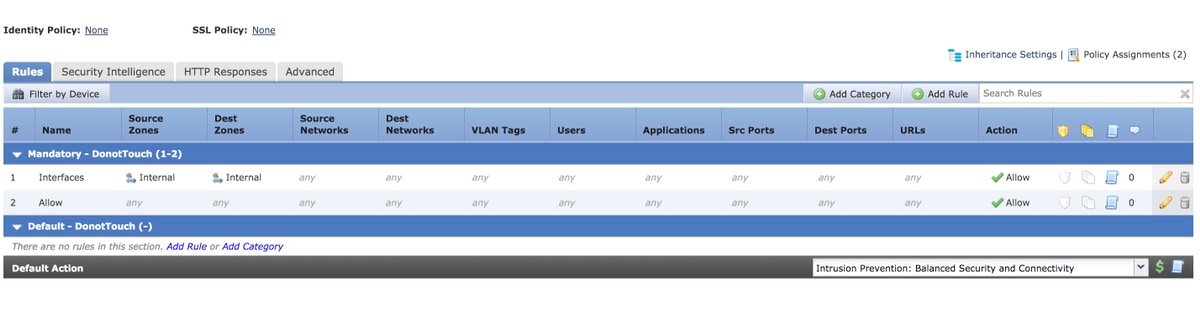

영역이 있는 IP 기반 규칙 확장

영역은 정책에서 참조되는 번호가 할당됩니다.

정책에서 영역을 참조하지만 해당 영역이 정책이 푸시되는 디바이스의 인터페이스에 할당되지 않은 경우, 영역은 any로 간주되며 any는 규칙의 확장을 초래하지 않습니다.

소스 영역 및 목적지 영역이 규칙에서 동일하면 영역 팩터는 any로 간주되며 ANY로 인해 규칙이 확장되지 않으므로 단 하나의 규칙만 추가됩니다.

이미지에 표시된 대로 FMC에서 액세스 규칙의 컨피그레이션을 고려하십시오.

두 가지 규칙이 있습니다. 한 규칙에 Zones가 구성되어 있지만 소스 영역과 대상 영역이 동일합니다. 다른 규칙에는 특정 컨피그레이션이 없습니다. 이 예에서 Interfaces 액세스 규칙은 규칙으로 변환되지 않습니다.

268438531 allow any any any any any any any any (log dcforward flowstart)<-----Allow Access Rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<----------Default Intrusion Prevention Rule

동일한 인터페이스를 포함하는 영역 기반 제어가 확장을 유도하지 않으므로, 이 경우 두 규칙이 모두 동일하게 표시됩니다.

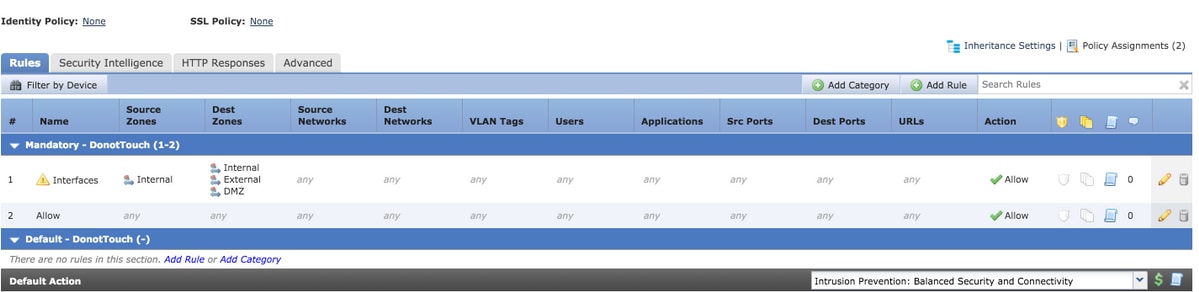

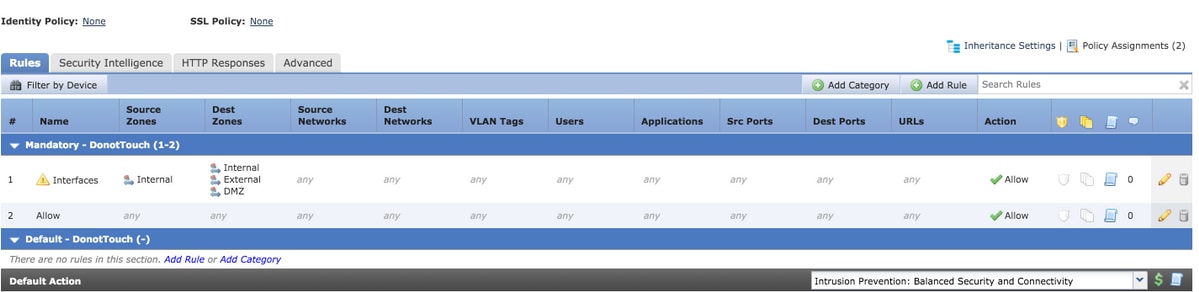

영역 기반 액세스 제어 규칙 액세스를 위한 규칙 확장은 규칙에서 참조되는 영역이 디바이스의 인터페이스에 할당될 때 발생합니다.

아래와 같이 FMC에서 액세스 규칙을 구성합니다.

Interfaces(인터페이스) 규칙에는 소스 영역을 내부 영역으로, 목적지 영역을 내부, 외부 및 DMZ로 하는 영역 기반 규칙이 포함됩니다. 이 규칙에서는 인터페이스에 내부 및 DMZ 인터페이스 영역이 구성되고 디바이스에 외부가 없습니다. 이는 동일한 확장입니다.

268436480 allow 0 any any 2 any any any any (log dcforward flowstart) <------Rule for Internal to DMZ)

268438531 allow any any any any any any any any (log dcforward flowstart)<--------Allow Access rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<--------Default Intrusion Prevention: Balanced Security over Connectivity

특정 인터페이스 쌍인 Internal(내부) > DMZ(명확한 영역 지정이 있음)에 대해 규칙이 생성되며 Internal(내부) > Internal(내부) 규칙은 생성되지 않습니다.

확장되는 규칙의 수는 유효한 연결된 영역에 대해 생성할 수 있는 영역 소스 및 대상 쌍의 수에 비례하며 여기에는 동일한 소스 및 대상 영역 규칙이 포함됩니다.

참고: FMC에서 비활성화된 규칙은 정책 구축 중에 센서로 전파되거나 확장되지 않습니다.

규칙 확장에 대한 일반 공식

센서의 규칙 수 = (소스 서브넷 또는 호스트 수) * (대상 S 수) * (소스 포트 수) * (대상 포트 수) * (사용자 지정 URL 수)* (VLAN 태그 수)* (URL 범주 수)* (유효한 소스 및 대상 영역 쌍 수)

주: 계산에서 필드의 모든 값은 1로 대체됩니다. 규칙 조합의 모든 값은 1로 간주되며 규칙을 증가시키거나 확장하지 않습니다.

규칙 확장으로 인한 구축 실패 트러블슈팅

액세스 규칙을 추가한 후 구축에 실패할 경우, 규칙 확장 제한에 도달한 경우에 대해 아래 설명된 단계를 수행합니다

/var/log/action.queue.log에서 다음 키워드가 포함된 메시지를 확인합니다.

오류 - 너무 많은 규칙 - 규칙 28 작성, 최대 규칙 9094

위 메시지는 확장 중인 규칙의 수에 문제가 있음을 나타냅니다. 위에서 설명한 시나리오를 기반으로 규칙을 최적화하려면 FMC의 컨피그레이션을 확인합니다.

관련 정보

피드백

피드백