소개

이 문서에서는 Exchange Online(O365)의 공유 사서함에 대한 Cisco Secure Email Gateway 스팸 격리를 보기 위한 구성에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- SAML(Security Assertion Markup Language) 인증을 구현하여 스팸 격리에 액세스

- Exchange Online의 사용자 및 공유 사서함에 대한 정보

- 필요한 공유 사서함에 사용자 할당

- EntraID 포털에 액세스하여 애플리케이션 생성

- Cisco CES(Cloud Email Security) 보고 콘솔에 액세스하여 공유 사서함 서비스 활성화

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이러한 이메일을 관리하기 위한 대체 구성도 사용할 수 있습니다. 여기에는 인증 없이 전자 메일을 릴리스할 수 있도록 스팸 알림을 사용하도록 설정하거나 플래그가 지정된 전자 메일을 Exchange Online의 해당 사서함의 정크 폴더로 리디렉션하는 사용자 지정 정책을 만드는 것이 포함됩니다.

설정

모든 요구 사항이 충족되면 다음 컨피그레이션 단계를 수행할 수 있습니다.

1단계. EntraID에서 애플리케이션 생성

Cisco Secure Email Gateway를 구성하기 전에 EntraID에서 필요한 액세스를 설정합니다.

- EntraID에 액세스합니다.

- App Registrations를 선택합니다.

- New Registration(새 등록)을 클릭하고 이름으로 'Cisco CES Shared Mailbox'를 사용합니다.

- 이 조직 디렉터리의 Accounts only(이메일SEC데모만 - 단일 테넌트)를 선택합니다.

- Redirect URL(리디렉션 URL)에서 web(웹)을 선택하고 SPAM Quarantine(스팸 격리) 영역의 링크를 likehttps://XXXXX-YYYY.iphmx.com/ 형식으로 입력합니다.

- Register(등록)를 클릭합니다.

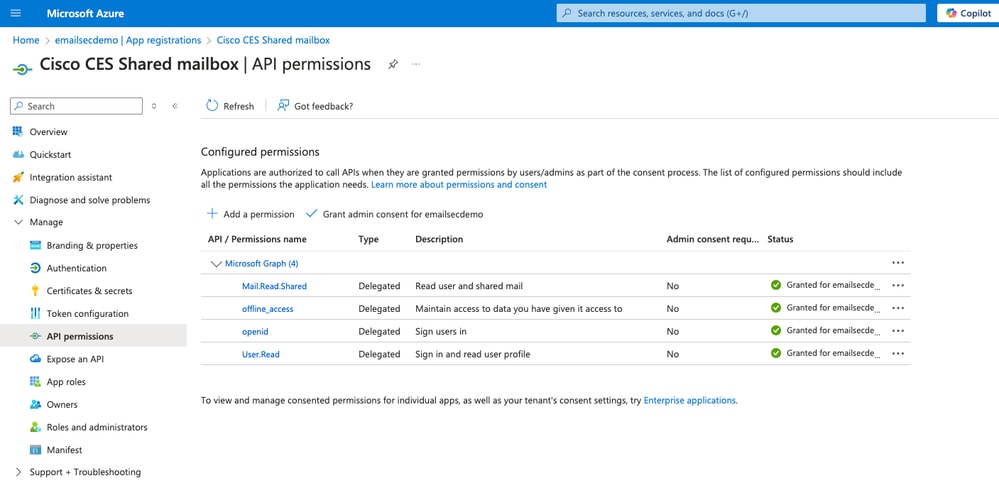

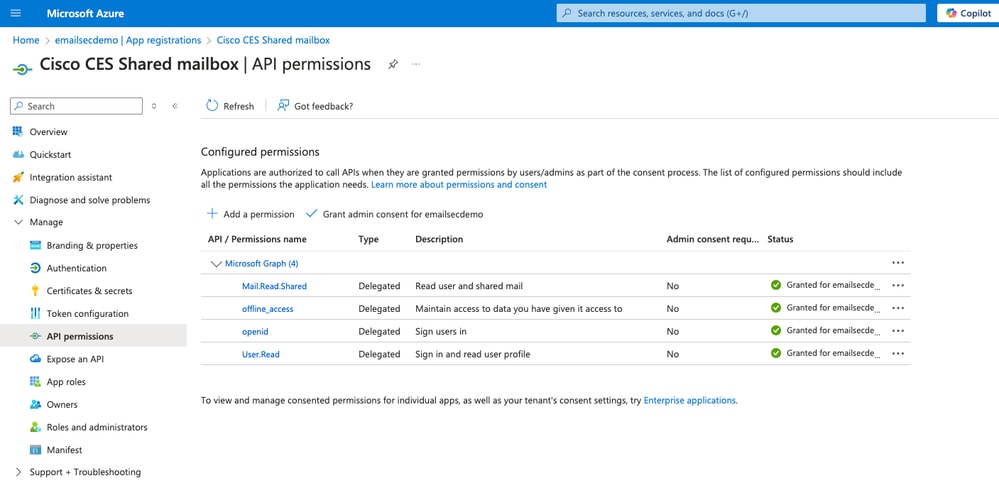

권한 할당

- 새로 만든 응용 프로그램을 엽니다.

- API Permissions(API 권한)로 이동합니다.

- 다음 Microsoft Graph 권한을 할당합니다.

Mail.Read.Shared: 위임, 사용자 및 공유 메일 읽기 허용

offline_access: 위임, 부여된 데이터에 대한 액세스 유지 관리 허용

openid: 위임, 사용자가 로그인할 수 있음

사용자 읽기: 위임, 사용자 프로필 로그인 및 읽기 허용

- 마지막으로, Grant admin Consent for emailsecdemo를 클릭합니다.

자격 증명 생성

- Application Overview(애플리케이션 개요) 화면에서 Client Credentials(클라이언트 자격 증명)로 이동합니다.

- '클라이언트 암호'를 만들고 저장 후 사라지므로 값을 안전한 장소에 저장합니다.

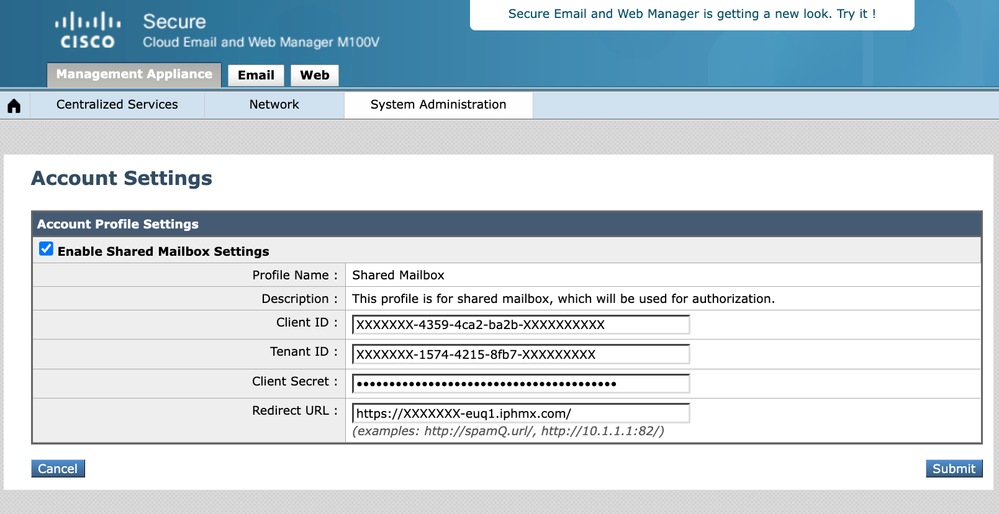

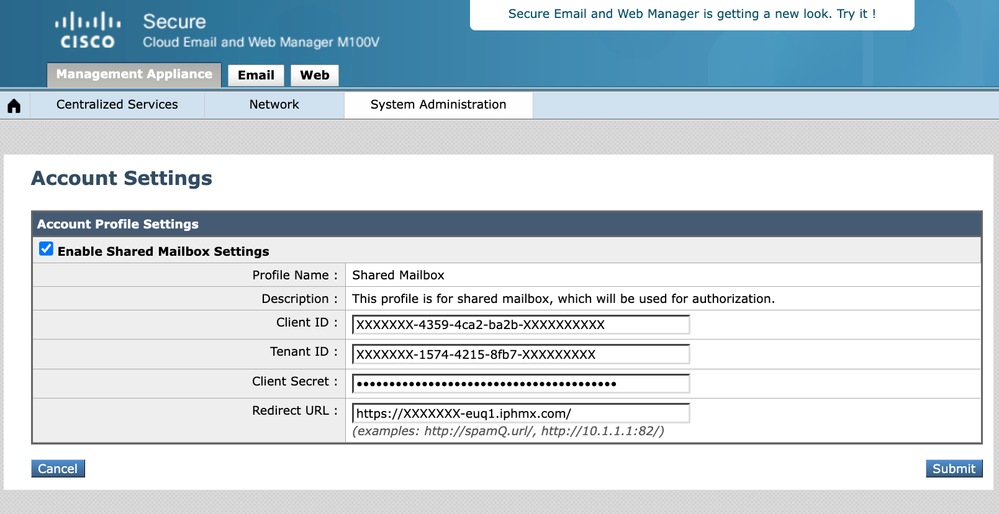

2단계. Cisco Cloud Email Security 구성

- 보고 콘솔을 열고 System Administration(시스템 관리) > Account Settings(계정 설정)에 액세스합니다.

- 공유 사서함 서비스를 활성화하고 구성합니다.

- Edit Settings(설정 수정)를 클릭하고 서비스를 활성화하고 필수 필드를 추가합니다. EntraID 및 Client Secret에서 생성된 애플리케이션의 정보를 사용합니다.

- EntraID 컨피그레이션으로 리디렉션 URL을 일관되게 구성합니다.

- 공유 사서함에 액세스할 수 있는 사용자로 제출 및 테스트를 클릭합니다.

테스트

공유 사서함에 액세스할 수 있는 사용자로 테스트를 수행합니다.

SPAM 쿼런틴에는 액세스 권한이 있는 모든 공유 사서함을 추가할 수 있는 View Messages for mailbox 옵션이 새로 추가되었습니다.

- SPAM Quarantine(스팸 격리)을 열고 SAML을 사용하여 일반 사용자와 로그인합니다.

- 사서함에 대한 메시지 보기를 클릭합니다.

- 사용자가 액세스할 수 있는 공유 사서함 전자 메일 주소를 쓰고 사서함 추가를 클릭합니다.

- View Messages for Mailbox(사서함에 대한 메시지 보기)를 클릭하고 검토할 공유 사서함을 선택합니다.

추가 정보

스팸 격리 GUI 로그에서 사용자가 이메일을 릴리스하는 시기를 확인할 수 있습니다. 인증된 경우 릴리스한 사용자를 식별할 수 있습니다. 공유 사서함의 경우 로그 추적 ID를 분석하고 동일한 ID를 가진 사용자를 확인합니다.

Wed Jan 15 20:00:43 2025 Info: req:68.232.128.211 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW releasing MIDs [2587]

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 303 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /Search HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: login:68.69.70.212 user:shared1@domainabc.comsession:5RwUAJcoaVYxN6nZ3xcW email: shared1@domainabc.comThe HTTPS session has been established successfully.

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:shared1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

로그에서는 user1@domainabc.com과 shared1@domainabc.com 모두 동일한 세션 식별자 5RwUAJcoaVYxN6nZ3xcW를 사용하고 있음을 보여줍니다. 이는 두 사용자가 시스템에서 동일한 세션을 공유하거나 사용하고 있음을 의미합니다. 이는 shared1이 user1에 의해 처음 시작된 세션에서 작동하고 있음을 나타냅니다.

피드백

피드백