ASA 8.2: ASDM을 사용하여 Syslog 구성

목차

소개

이 문서에서는 ASDM(Adaptive Security Device Manager) GUI를 사용하여 Cisco ASA(Adaptive Security Appliance) 8.x에서 syslog를 구성하는 방법에 대해 설명합니다. 시스템 로그 메시지는 컨피그레이션 변경, 네트워크 설정 변경 또는 디바이스 성능 변경에 대해 관리자에게 알리기 위해 Cisco ASA에서 생성하는 메시지입니다. 관리자는 시스템 로그 메시지를 분석하여 근본 원인 분석을 통해 쉽게 오류를 해결할 수 있습니다.

Syslog 메시지는 주로 심각도에 따라 다릅니다.

-

심각도 0 - 긴급 메시지 - 리소스를 사용할 수 없음

-

심각도 1 - 알림 메시지 - 즉각적인 조치 필요

-

심각도 2 - 위험 메시지 - 위험 상태

-

심각도 3 - 오류 메시지 - 오류 상태

-

심각도 4 - 경고 메시지 - 경고 상태

-

심각도 5 - 알림 메시지 - 정상이지만 심각한 상태

-

심각도 6 - 정보 메시지 - 정보 메시지만

-

심각도 7 - 디버깅 메시지 - 디버깅 메시지만

참고: 가장 높은 심각도 수준은 비상이고 가장 낮은 심각도 수준은 디버깅입니다.

Cisco ASA에서 생성된 샘플 syslog 메시지는 다음과 같습니다.

-

%ASA-6-106012: IP_address에서 IP_address로의 IP 거부, IP 옵션 16진수.

-

%ASA-3-211001: 메모리 할당 오류

-

%ASA-5-335003: NAC 기본 ACL 적용, ACL:ACL-name - host-address

"%ASA-X-YYYYYY:"에 지정된 숫자 값 X는 메시지의 심각도를 나타냅니다. 예를 들어 "%ASA-6-106012"은(는) 정보 메시지이고 "%ASA-5-335003"은(는) 오류 메시지입니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco ASA 버전 8.2

-

Cisco ASDM 버전 6.2

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

ASDM을 사용한 기본 Syslog 컨피그레이션

로깅 사용

다음 단계를 완료하십시오.

-

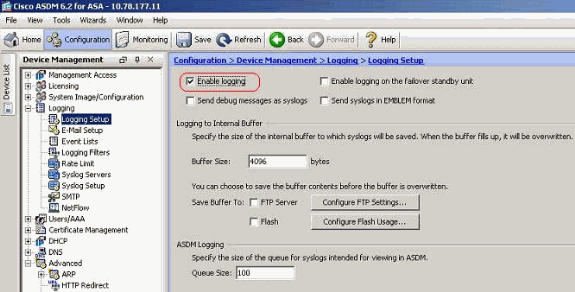

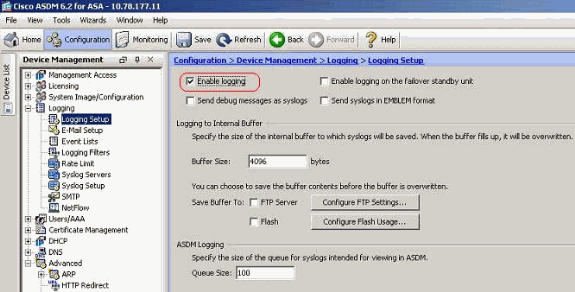

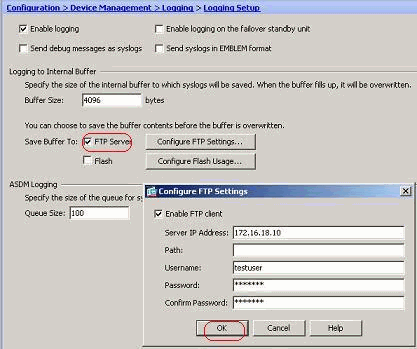

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > Logging Setup(로깅 설정)을 선택하고 Enable logging(로깅 활성화) 옵션을 선택합니다.

-

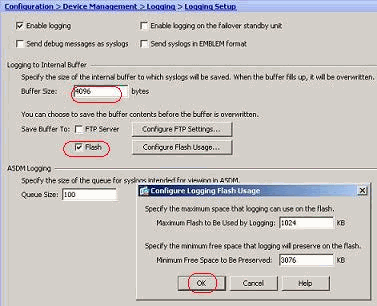

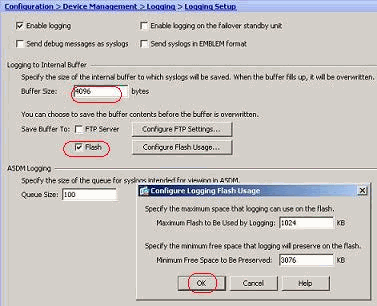

버퍼 크기를 지정하여 syslog 메시지를 내부 버퍼에 로깅할 수 있습니다. Configure Flash Usage(플래시 사용량 구성)를 클릭하고 Flash 설정을 정의하여 버퍼 내용을 플래시 메모리에 저장하도록 선택할 수도 있습니다.

-

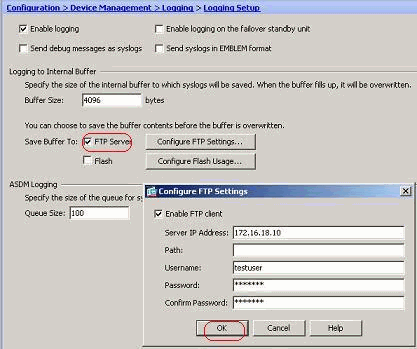

버퍼링된 로그 메시지는 덮어쓰기 전에 FTP 서버로 전송될 수 있습니다. Configure FTP Settings(FTP 설정 구성)를 클릭하고 여기에 표시된 대로 FTP 서버 세부사항을 지정합니다.

로깅 사용 안 함

요구 사항에 따라 특정 syslog ID를 비활성화할 수 있습니다.

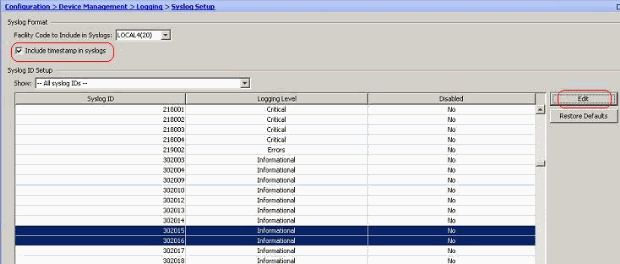

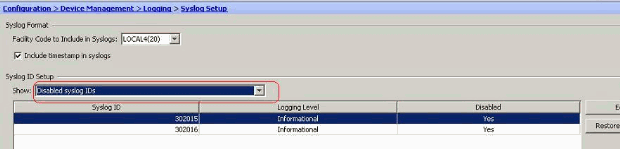

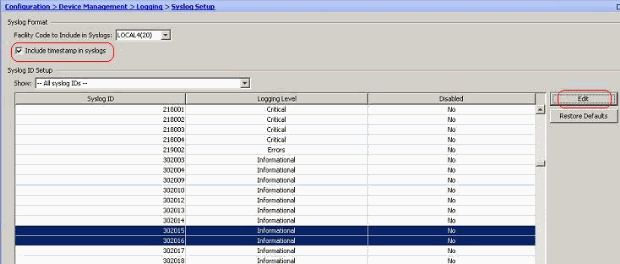

참고: syslogs에 타임스탬프 포함 옵션에 대한 확인 표시를 선택하여 타임스탬프가 필드로 생성된 날짜와 시간을 syslogs에 추가할 수 있습니다.

-

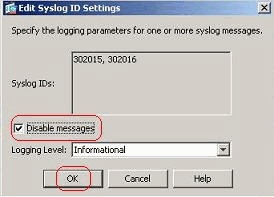

비활성화할 syslogs를 선택하고 Edit를 클릭합니다.

-

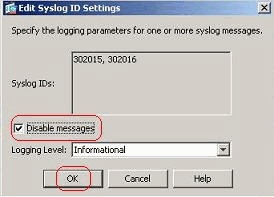

Edit Syslog ID Settings(Syslog ID 설정 수정) 창에서 Disable messages(메시지 비활성화) 옵션을 선택하고 OK(확인)를 클릭합니다.

-

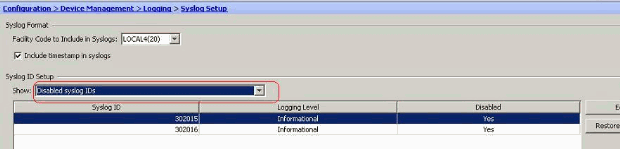

비활성화된 syslog는 Syslog ID Setup 드롭다운 메뉴에서 Disabled syslog IDs를 선택하여 별도의 탭에서 볼 수 있습니다.

전자 메일 로깅

ASDM을 사용하여 syslog를 이메일로 전송하려면 다음 단계를 완료합니다.

-

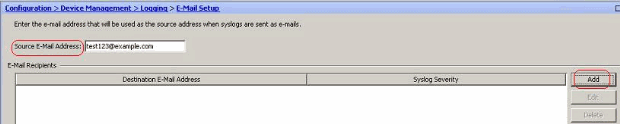

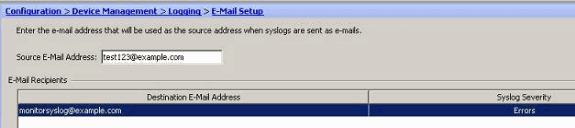

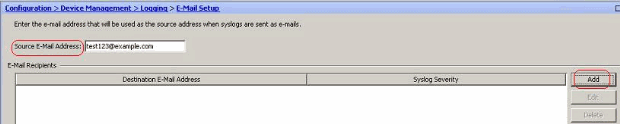

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > E-Mail Setup(이메일 설정)을 선택합니다. Source E-Mail Address 필드는 이메일 ID를 syslog의 소스로 지정하는 데 유용합니다. 원본 전자 메일 주소를 지정하십시오. 이제 Add(추가)를 클릭하여 이메일 수신자를 추가합니다.

-

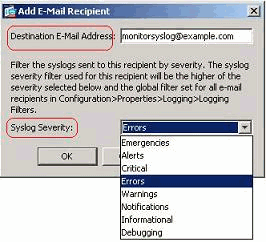

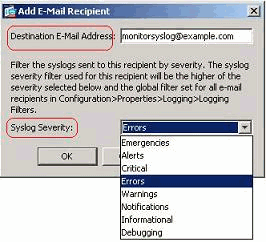

Destination E-mail Address(대상 이메일 주소)를 지정하고 Severity(심각도) 레벨을 선택합니다. 심각도 수준에 따라 서로 다른 이메일 수신자를 정의할 수 있습니다. OK(확인)를 클릭하여 E-Mail Setup(이메일 설정) 창으로 돌아갑니다.

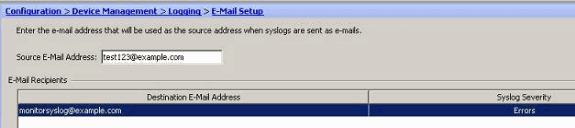

이렇게 하면 다음과 같은 컨피그레이션이 생성됩니다.

-

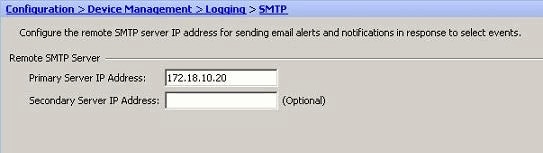

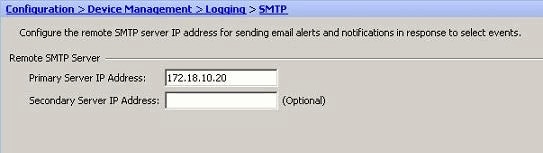

Configuration(컨피그레이션) > Device Setup(디바이스 설정) > Logging(로깅) > SMTP를 선택하고 SMTP 서버를 지정합니다.

Syslog 서버에 로깅

모든 syslog 메시지를 전용 syslog 서버로 전송할 수 있습니다. ASDM을 사용하여 다음 단계를 수행합니다.

-

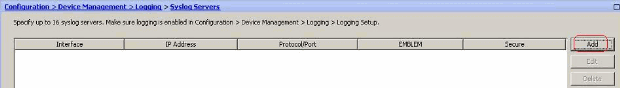

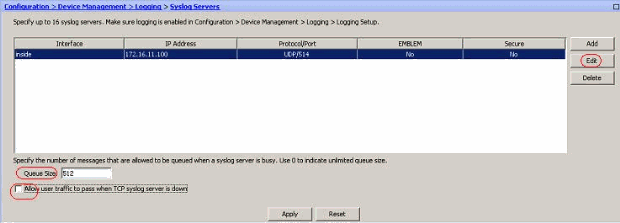

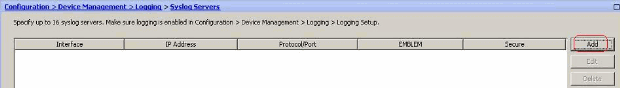

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > Syslog Servers(Syslog 서버)를 선택하고 Add(추가)를 클릭하여 syslog 서버를 추가합니다.

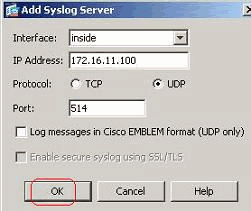

Add Syslog Server(Syslog 서버 추가) 창이 나타납니다.

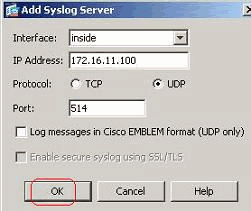

-

IP 주소와 함께 서버가 연결되는 인터페이스를 지정합니다. 네트워크 설정에 따라 프로토콜 및 포트 세부 정보를 지정합니다. 그런 다음 확인을 클릭합니다.

참고: Cisco ASA에서 syslog 서버에 연결할 수 있는지 확인하십시오.

-

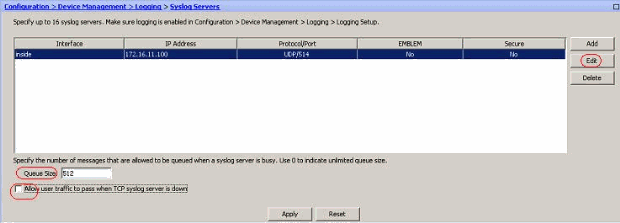

구성된 syslog 서버는 여기에 표시된 것과 같습니다. 이 서버를 선택한 다음 Edit를 클릭하면 수정할 수 있습니다.

참고: Allow user traffic to pass when TCP syslog server is down(TCP syslog 서버가 다운되었을 때 사용자 트래픽이 통과하도록 허용) 옵션을 선택합니다. 그렇지 않으면 ASA를 통해 새 사용자 세션이 거부됩니다. 이는 ASA와 syslog 서버 간의 전송 프로토콜이 TCP인 경우에만 적용됩니다. 기본적으로 Cisco ASA는 어떤 이유로든 syslog 서버가 다운되면 새 네트워크 액세스 세션을 거부합니다.

syslog 서버로 전송할 syslog 메시지의 유형을 정의하려면 Logging Filter 섹션을 참조하십시오.

ASDM을 사용한 고급 Syslog 컨피그레이션

이벤트 목록 작업

이벤트 목록을 사용하면 대상에 전송할 syslog 메시지 그룹을 포함하는 사용자 지정 목록을 생성할 수 있습니다. 이벤트 목록은 다음 세 가지 방법으로 만들 수 있습니다.

-

메시지 ID 또는 메시지 ID 범위

-

메시지 심각도

-

메시지 클래스

메시지 ID 또는 메시지 ID 범위

다음 단계를 수행합니다.

-

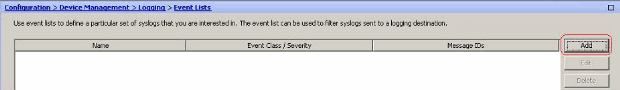

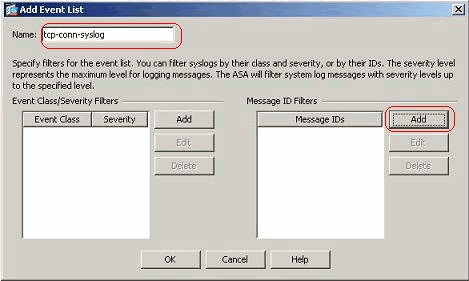

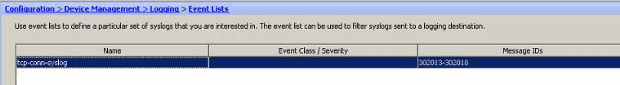

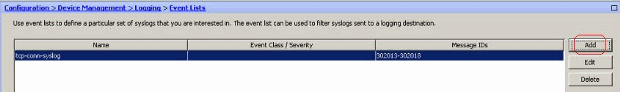

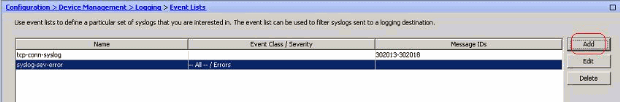

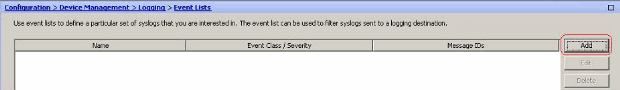

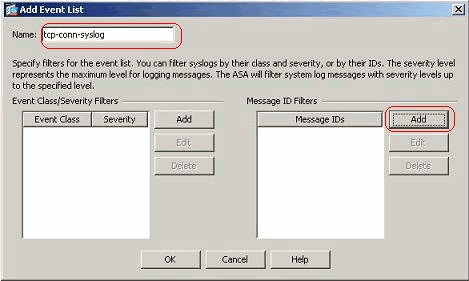

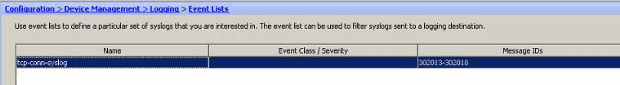

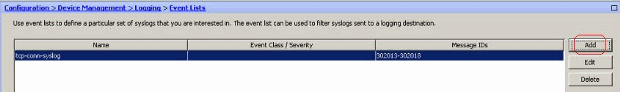

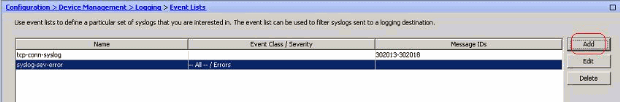

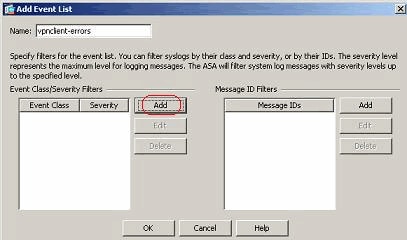

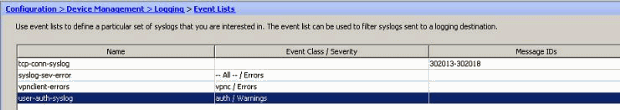

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > Event Lists(이벤트 목록)를 선택하고 Add(추가)를 클릭하여 새 이벤트 목록을 생성합니다.

-

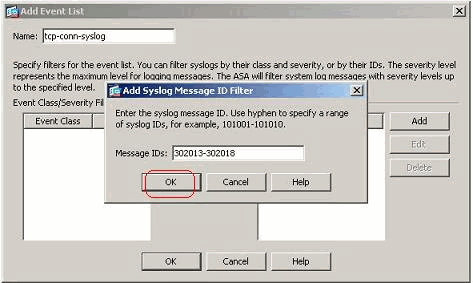

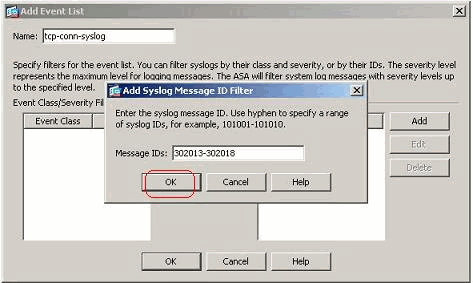

Name(이름) 필드에 이름을 지정합니다. Message ID Filters(메시지 ID 필터) 창에서 Add(추가)를 클릭하여 새 이벤트 목록을 만듭니다.

-

syslog 메시지 ID의 범위를 지정합니다. 여기서는 예를 들어 TCP syslog 메시지를 가져왔습니다. OK(확인)를 클릭하여 완료합니다.

-

OK(확인)를 다시 클릭하여 Event Lists(이벤트 목록) 창으로 돌아갑니다.

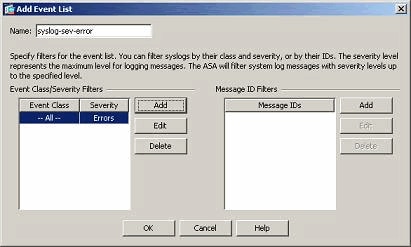

메시지 심각도

-

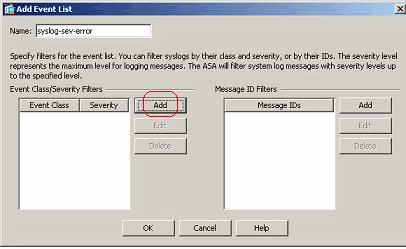

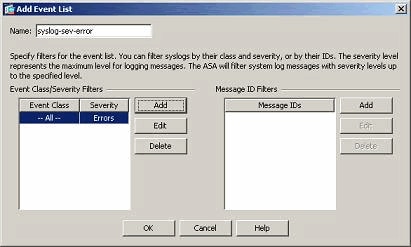

메시지 심각도를 기반으로 이벤트 목록을 정의할 수도 있습니다. Add(추가)를 클릭하여 별도의 이벤트 목록을 만듭니다.

-

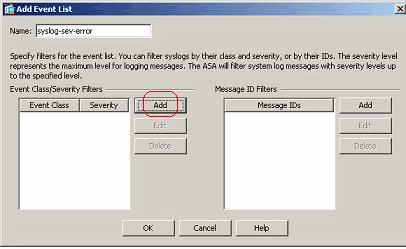

이름을 지정하고 Add(추가)를 클릭합니다.

-

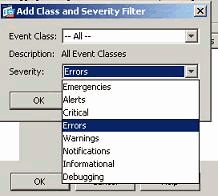

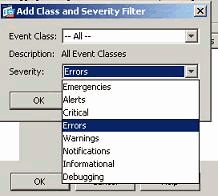

심각도 수준을 Errors(오류)로 선택합니다.

-

OK(확인)를 클릭합니다.

메시지 클래스

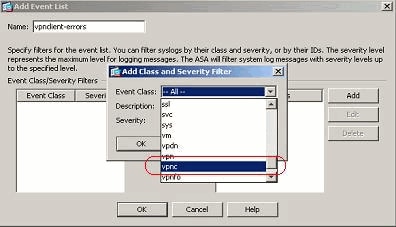

또한 이벤트 목록은 메시지 클래스를 기반으로 구성됩니다. 메시지 클래스는 보안 어플라이언스 기능과 관련된 syslog 메시지 그룹이며, 각 메시지에 대해 개별적으로 클래스를 지정하는 대신 전체 메시지 클래스를 지정할 수 있습니다. 예를 들어 사용자 인증과 관련된 모든 syslog 메시지를 선택하려면 auth 클래스를 사용합니다. 사용 가능한 일부 메시지 클래스는 여기에 표시됩니다.

-

All(모두) - 모든 이벤트 클래스

-

auth - 사용자 인증

-

bridge - 투명 방화벽

-

ca - PKI 인증 기관

-

config - 명령 인터페이스

-

ha - 장애 조치

-

ips - 침입 방지 서비스

-

ip - IP 스택

-

np - 네트워크 프로세서

-

ospf - OSPF 라우팅

-

rip - RIP 라우팅

-

session - 사용자 세션

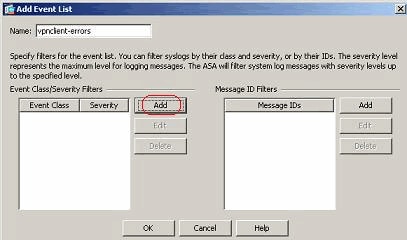

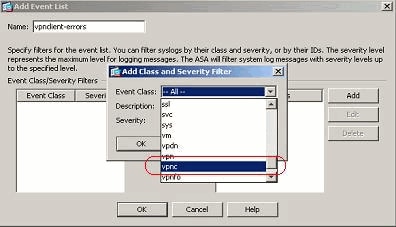

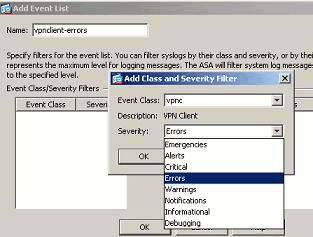

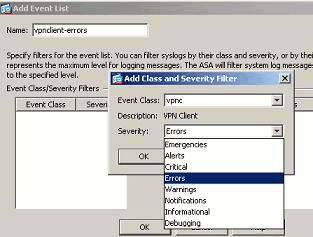

vpnclient-errors 메시지 클래스를 기반으로 이벤트 클래스를 만들려면 다음 단계를 수행합니다. 메시지 클래스인 vpnc를 사용하여 vpnclient와 관련된 모든 syslog 메시지를 분류할 수 있습니다. 이 메시지 클래스의 심각도 수준은 "오류"로 선택됩니다.

-

Add(추가)를 클릭하여 새 이벤트 목록을 만듭니다.

-

생성하는 메시지 클래스와 관련된 이름을 지정하고 Add를 클릭합니다.

-

드롭다운 목록에서 vpnc를 선택합니다.

-

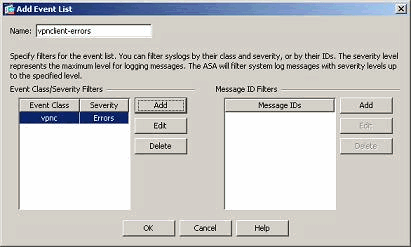

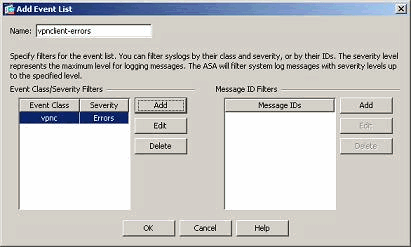

심각도 수준을 Errors(오류)로 선택합니다. 이 심각도 수준은 이 메시지 클래스에 대해 로깅된 메시지에만 적용됩니다. OK(확인)를 클릭하여 Add Event List(이벤트 목록 추가) 창으로 돌아갑니다.

-

이벤트 클래스/심각도가 여기에 표시됩니다. OK(확인)를 클릭하여 "vpnclient-errors" 이벤트 목록 구성을 완료합니다.

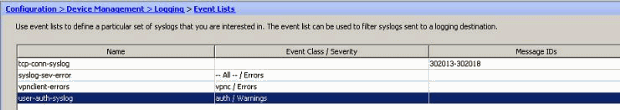

또한 다음 스크린샷에서는 메시지 클래스를 "auth"로, 이 특정 메시지 클래스의 syslog에 대한 심각도 수준을 "Warnings"로 지정하여 새 이벤트 목록 "user-auth-syslog"를 만드는 것이 표시됩니다. 이를 구성하면 이벤트 목록은 "auth" 메시지 클래스와 관련된 모든 syslog 메시지를 지정하며, 심각도 레벨은 최대 "Warnings" 레벨입니다.

참고: 여기서 "최대"라는 용어는 의미가 있습니다. 심각도 수준을 나타내는 경우 해당 수준까지 모든 syslog 메시지가 로깅된다는 점에 유의하십시오.

참고: 이벤트 목록에는 여러 이벤트 클래스가 포함될 수 있습니다. "vpnclient-errors" 이벤트 목록은 Edit(편집)를 클릭하고 새 이벤트 클래스 "ssl/error"를 정의하여 수정합니다.

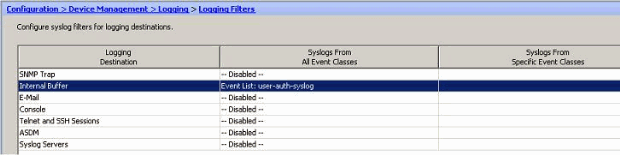

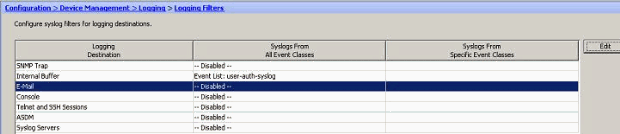

로깅 필터 작업

로깅 필터는 지정된 대상에 syslog 메시지를 전송하는 데 사용됩니다. 이러한 syslog 메시지는 "심각도" 또는 "짝수 목록"을 기반으로 할 수 있습니다.

이러한 필터가 적용되는 대상 유형은 다음과 같습니다.

-

내부 버퍼

-

SNMP 트랩

-

이메일

-

Console

-

텔넷 세션

-

ASDM

-

Syslog 서버

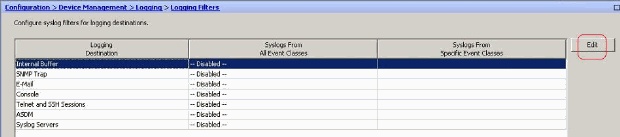

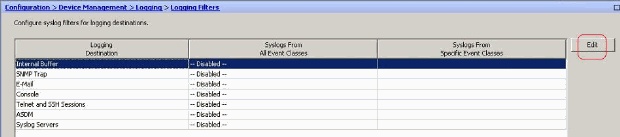

다음 단계를 수행합니다.

-

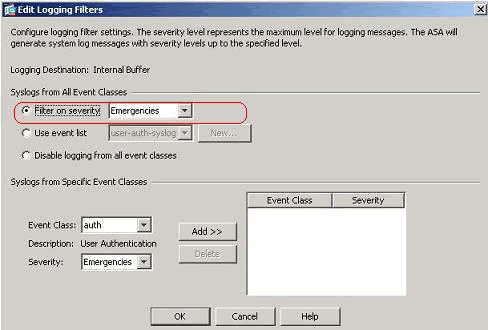

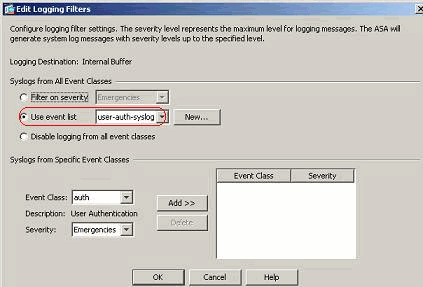

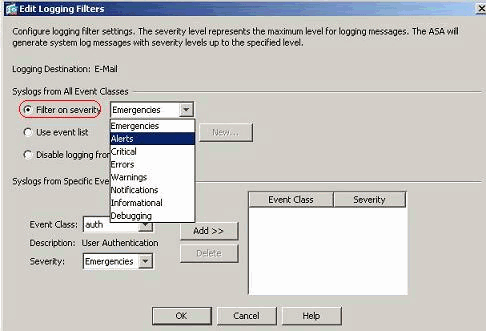

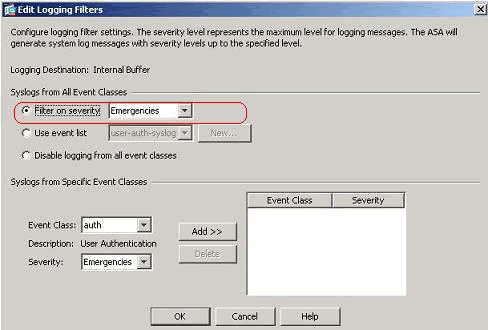

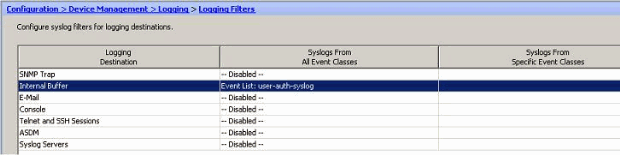

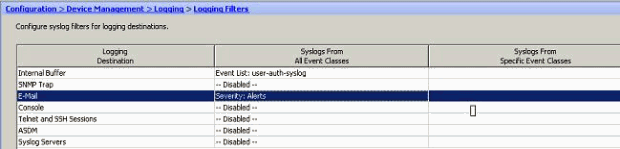

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > Logging Filters(로깅 필터)를 선택하고 로깅 대상을 선택합니다. 그런 다음 Edit(편집)를 클릭하여 설정을 수정합니다.

-

심각도를 기반으로 syslog 메시지를 보낼 수 있습니다. 여기서 Emergencies는 예를 들어 보여주기 위해 선택되었습니다.

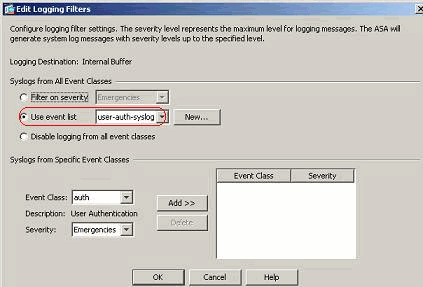

-

특정 대상으로 전송할 메시지 유형을 지정하기 위해 이벤트 목록도 선택할 수 있습니다. OK(확인)를 클릭합니다.

-

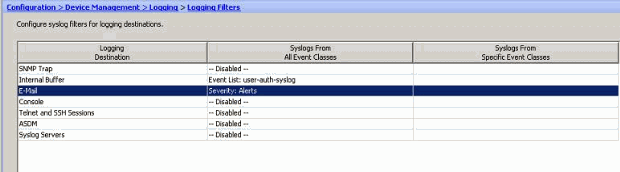

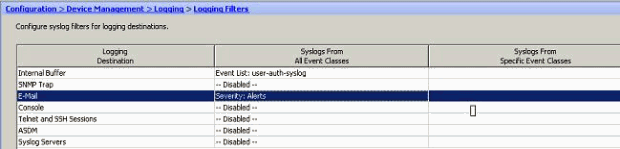

수정 사항을 확인합니다.

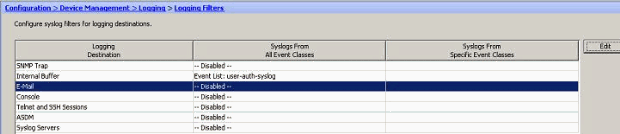

다음은 메시지 그룹(심각도 수준에 따라)을 이메일 서버로 전송하는 방법에 대한 단계입니다.

-

Logging Destination 필드에서 E-mail을 선택합니다. 그런 다음 Edit를 클릭합니다.

-

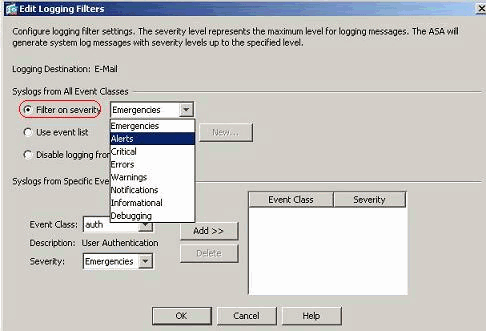

Filter on severity(심각도에 대한 필터) 옵션을 선택하고 필요한 심각도 수준을 선택합니다.

여기서 Alerts는 심각도 레벨로 선택되었습니다.

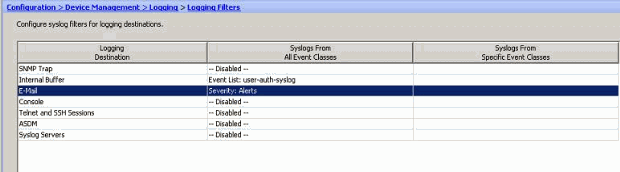

모든 Alert syslog 메시지가 구성된 이메일로 전송됨을 확인할 수 있습니다.

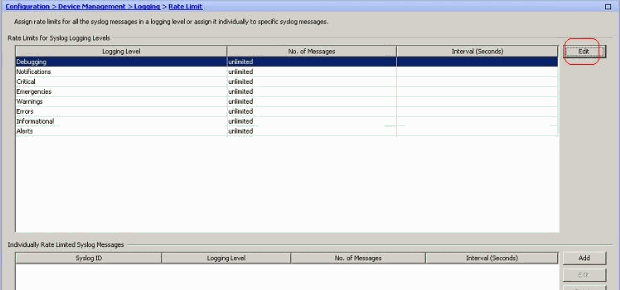

속도 제한

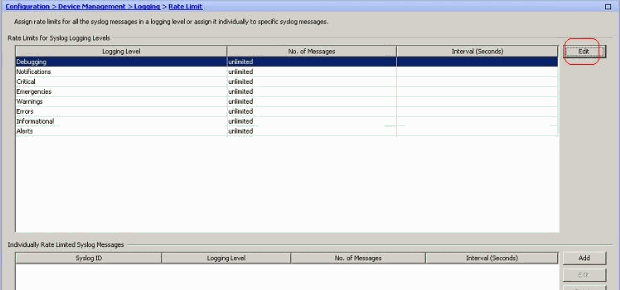

이는 Cisco ASA가 지정된 기간 동안 목적지로 전송하는 syslog 메시지의 수를 지정합니다. 일반적으로 심각도 수준에 대해 정의됩니다.

-

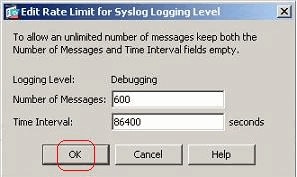

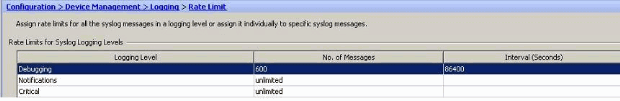

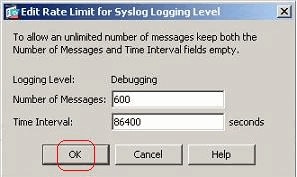

Configuration(컨피그레이션) > Device Management(디바이스 관리) > Logging(로깅) > Rate Limit(속도 제한)을 선택하고 필요한 심각도 수준을 선택합니다. 그런 다음 Edit를 클릭합니다.

-

Number of Messages to be sent with the Time Interval을 지정합니다. OK(확인)를 클릭합니다.

참고: 이 수치는 예로 제공됩니다. 이는 네트워크 환경의 유형에 따라 다릅니다.

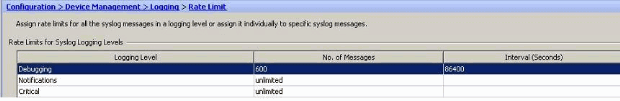

수정된 값은 다음과 같습니다.

액세스 규칙의 적중 기록

ASDM을 사용하여 액세스 규칙 히트를 로깅할 수 있습니다. 기본 로깅 동작은 거부된 모든 패킷에 대해 syslog 메시지를 전송하는 것입니다. 허용된 패킷에 대한 syslog 메시지가 없으며 이러한 메시지는 로깅되지 않습니다. 그러나 액세스 규칙에 맞춤화 로깅 심각도 레벨을 정의하여 이 액세스 규칙에 도달한 패킷의 수를 추적할 수 있습니다.

다음 단계를 수행합니다.

-

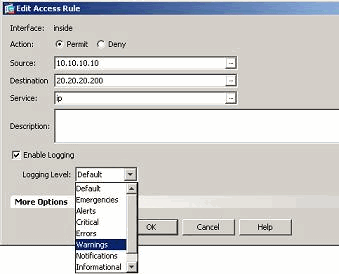

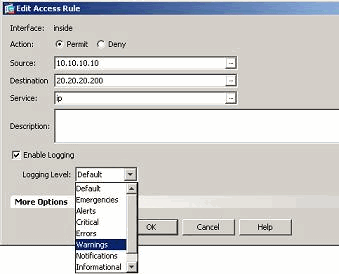

필요한 액세스 규칙을 선택하고 Edit를 클릭합니다.

Edit the Access Rule 창이 나타납니다.

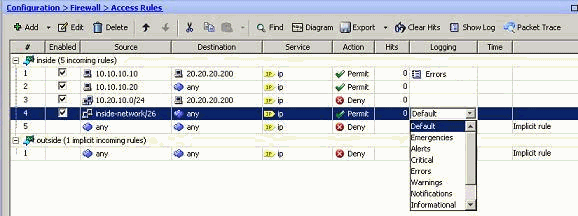

참고: 이 이미지에서 Logging Level 필드의 Default 옵션은 Cisco ASA의 기본 로깅 동작을 나타냅니다. 이에 대한 자세한 내용은 Logging Access List Activity 섹션을 참조하십시오.

-

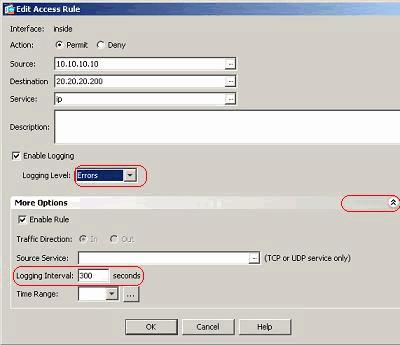

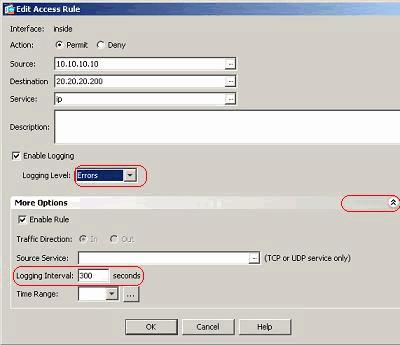

Enable logging 옵션을 선택하고 필요한 심각도 수준을 지정합니다. 그런 다음 확인을 클릭합니다.

참고: More options 드롭다운 탭을 클릭하면 Logging Interval(로깅 간격) 옵션을 확인할 수 있습니다. 이 옵션은 위의 Enable Logging(로깅 활성화) 옵션이 선택된 경우에만 강조 표시됩니다. 이 타이머의 기본값은 300초입니다. 이 설정은 해당 액세스 규칙에 대한 일치가 없을 때 삭제할 flow-statistics의 시간 제한 값을 지정하는 데 유용합니다. 적중이 있는 경우 ASA는 Logging Interval(로깅 간격) 시간까지 기다렸다가 syslog에 전송합니다.

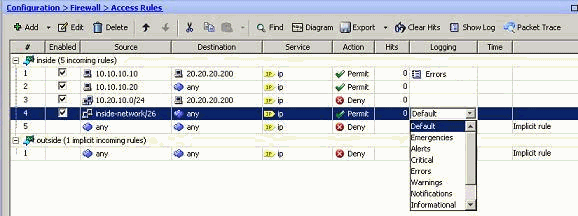

-

수정 사항은 여기에 표시됩니다. 또는 특정 액세스 규칙의 Logging 필드를 두 번 클릭하고 심각도 수준을 설정할 수 있습니다.

주: 동일한 Access Rules 창에서 두 번 눌러 로깅 레벨을 지정하는 이 대체 방법은 수동으로 생성된 액세스 규칙 항목에만 적용되고 암시적 규칙에는 적용되지 않습니다.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 섹션에 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

설정

이 문서에서는 다음 설정을 사용합니다.

| CiscoASA |

|---|

: Saved : ASA Version 8.2(1) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 shutdown no nameif no security-level no ip address ! interface Ethernet0/1 nameif outside security-level 0 ip address 209.165.201.2 255.255.255.0 ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.78.177.11 255.255.255.192 ! ! !--- Output Suppressed ! access-list inside_access_in extended permit ip host 10.10.10.10 host 20.20.20.200 log errors access-list inside_access_in extended permit ip host 10.10.10.20 any access-list inside_access_in extended deny ip 10.20.10.0 255.255.255.0 host 20.20.20.200 access-list inside_access_in extended permit ip 10.78.177.0 255.255.255.192 any log emergencies pager lines 24 logging enable logging list user-auth-syslog level warnings class auth logging list TCP-conn-syslog message 302013-302018 logging list syslog-sev-error level errors logging list vpnclient-errors level errors class vpnc logging list vpnclient-errors level errors class ssl logging buffered user-auth-syslog logging mail alerts logging from-address test123@example.com logging recipient-address monitorsyslog@example.com level errors logging queue 1024 logging host inside 172.16.11.100 logging ftp-bufferwrap logging ftp-server 172.16.18.10 syslog testuser **** logging permit-hostdown no logging message 302015 no logging message 302016 logging rate-limit 600 86400 level 7 mtu outside 1500 mtu inside 1500 icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-623.bin asdm history enable arp timeout 14400 ! !--- Output Suppressed ! timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout TCP-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy ! !--- Output Suppressed ! ! telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics TCP-intercept ! !--- Output Suppressed ! username test password /FzQ9W6s1KjC0YQ7 encrypted privilege 15 ! ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global smtp-server 172.18.10.20 prompt hostname context Cryptochecksum:ad941fe5a2bbea3d477c03521e931cf4 : end |

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

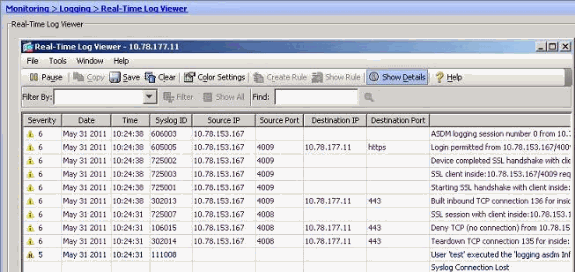

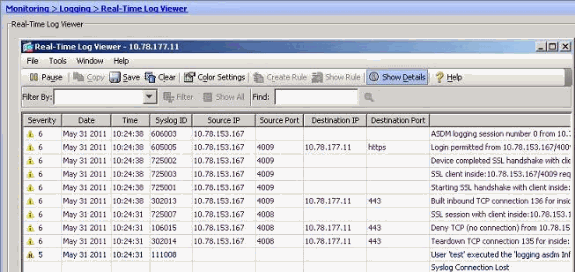

-

ASDM에서 syslog를 볼 수 있습니다. Monitoring(모니터링) > Logging(로깅) > Real Time Log Viewer(실시간 로그 뷰어)를 선택합니다. 샘플 출력은 다음과 같습니다.

문제 해결

문제/장애: Connection Lost — Syslog 연결이 종료됨 —

이 오류는 컨텍스트에 대해 Device Dashboard(디바이스 대시보드)에서 ASDM 로깅을 활성화하려고 시도할 때 발생합니다.

"연결 끊김 — Syslog 연결 종료됨 —"

ASDM을 사용하여 관리 컨텍스트에 직접 연결하고 여기에서 ADSM 로깅이 비활성화되면 하위 컨텍스트로 전환하여 ASDM 로깅을 활성화합니다. 오류가 수신되지만 syslog 메시지는 syslog 서버에 정상적으로 전송됩니다.

솔루션

이는 Cisco ASDM의 알려진 동작이며 Cisco 버그 ID CSCsd10699(등록된 고객만)에 문서화되어 있습니다. 이를 해결하려면 관리 컨텍스트에 로그인할 때 asdm 로깅을 활성화합니다.

Cisco ASDM에서 실시간 로그를 볼 수 없음

문제는 ASDM에서 실시간 로그를 볼 수 없다는 것입니다. 어떻게 구성됩니까?

솔루션

Cisco ASA에서 다음을 구성합니다.

ciscoasa(config)#logging monitor 6 ciscoasa(config)#terminal monitor ciscoasa(config)#logging on ciscoasa(config)#logging trap 6

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

13-Jun-2011

|

최초 릴리스 |

피드백

피드백