소개

이 문서에서는 멀티 클라우드 자동화를 위해 IAM 계정을 사용하려고 할 때 발생하는 트러스트 문제를 해결하는 방법에 대해 설명합니다.

배경

Cisco 멀티 클라우드 기능을 AWS TGW 및 회사 AWS 계정과 함께 사용하면 신뢰에 문제가 있습니다. 그 이유는 고유 회사가 Account ID AWS의 인스턴스vManage EC2와 다르기 때문입니다.

문제

멀티 클라우드 자동화를 위해 IAM 계정을 사용할 경우 트러스트 문제가 발생합니다.

솔루션

이 문제를 해결하려면 다음을 수행합니다.

- 나열된

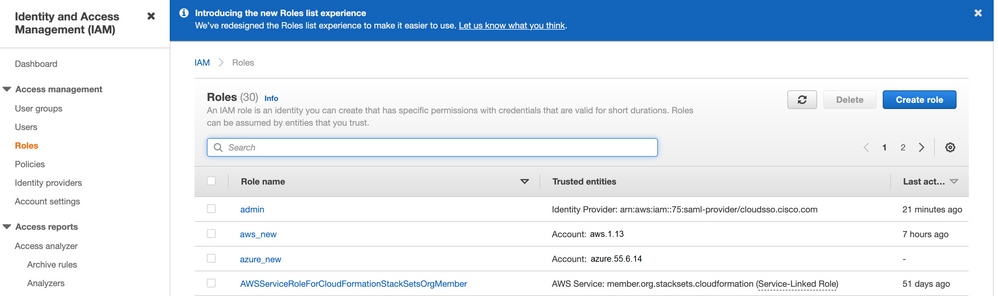

AWS > Identity and Access Management (IAM) 새 항목 또는 다른 항목ROLE으로 이동하여 만들기 ROLE.

- 포털에서

AWS 검색 표시줄IAM에 를 입력합니다. 가 IAM 열립니다.

- 측면 패널에서 로 이동한 다음

Roles 을 선택합니다Create New.

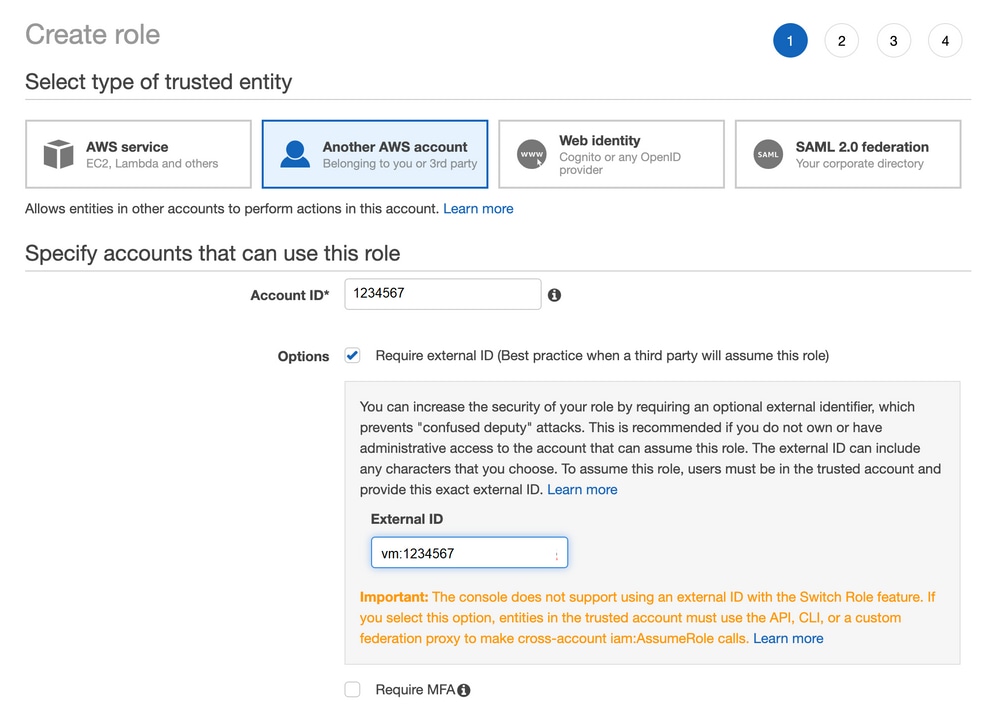

4. 선택사항Another AWS Account으로 을 선택합니다.

5. Account ID 은 이고 AWS Account 인스턴스가 vManage EC2 구축되어 있습니다. Cisco Hosted Accounts의 경우 계정 ID는 "2002388880647"입니다. (사용자 ID가 아닙니다AWS Account ID.) 이 문서의 끝에 있는 참조를 참조하십시오.

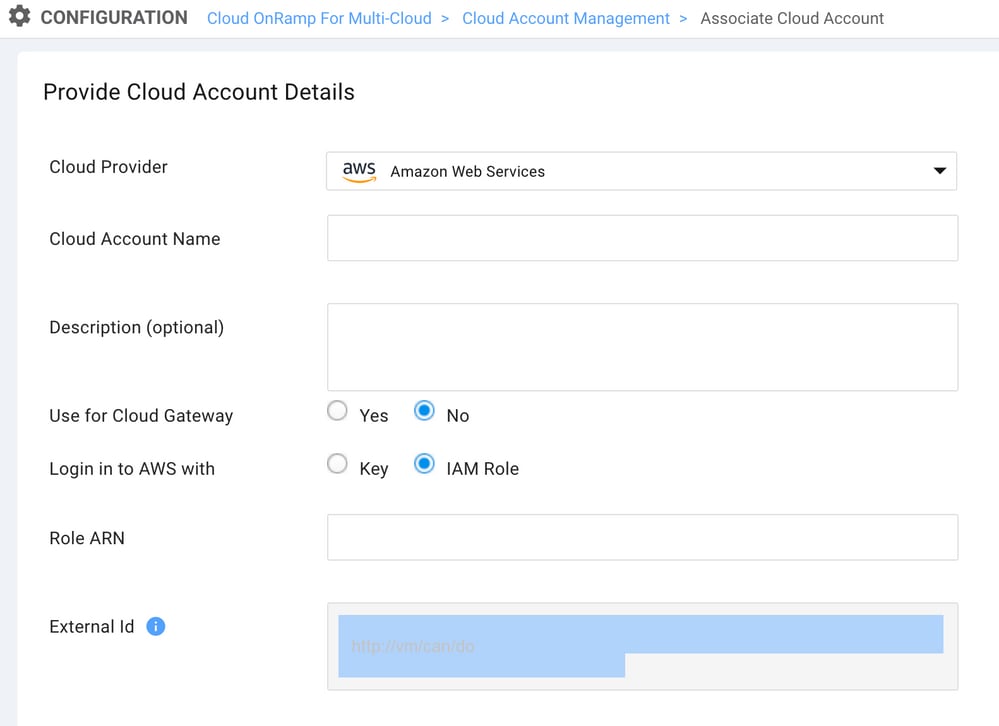

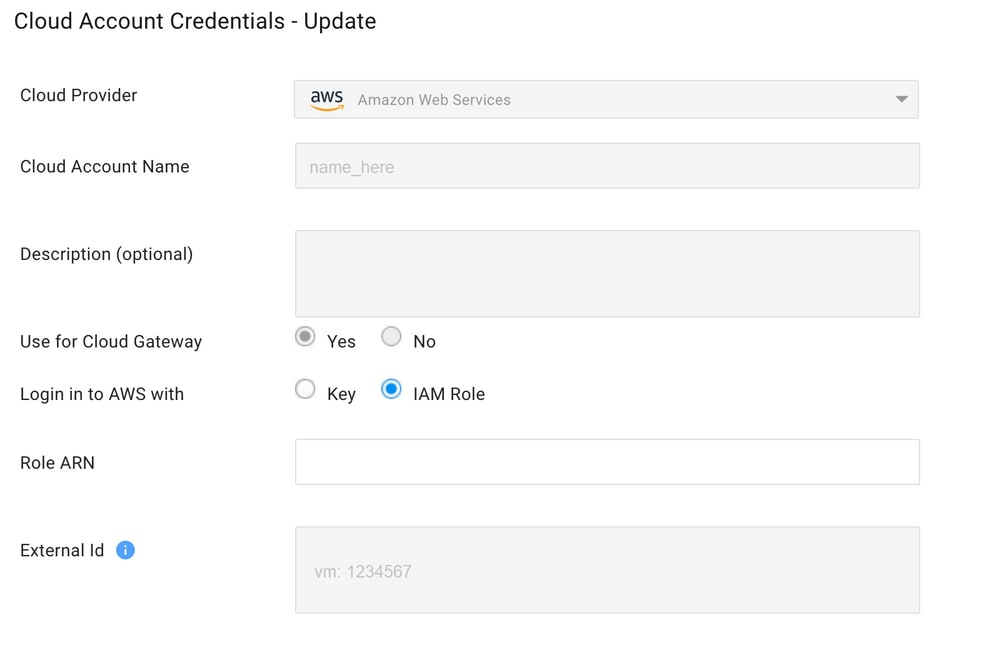

6. 확인란을 선택하고 "External ID" 아래에 값을 입력합니다 vManage > Cloud onRamp for multi-cloud > Account Management > Add AWS Account.

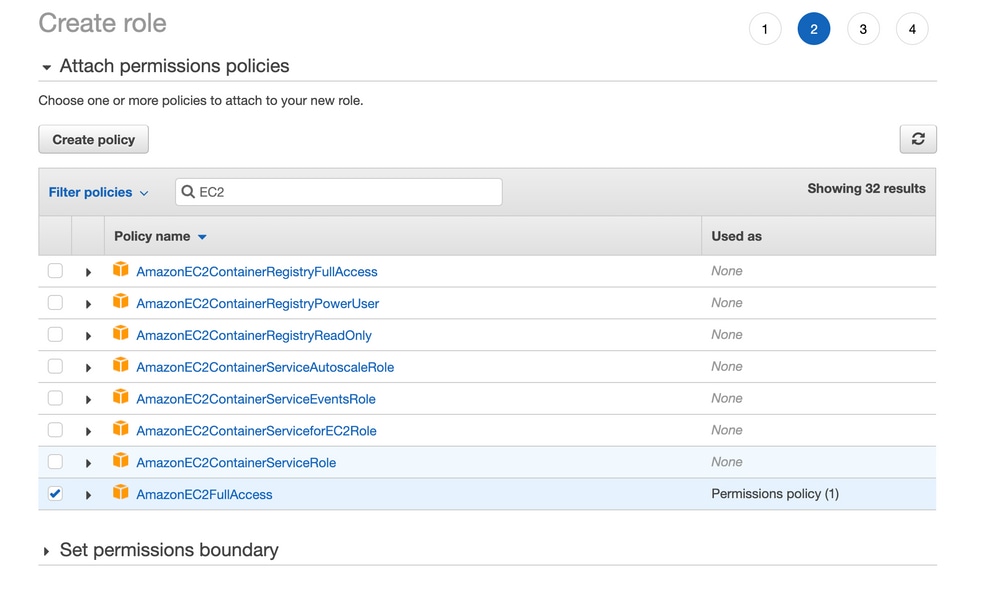

7. 권한을 설정합니다.

- 태그 건너뛰기

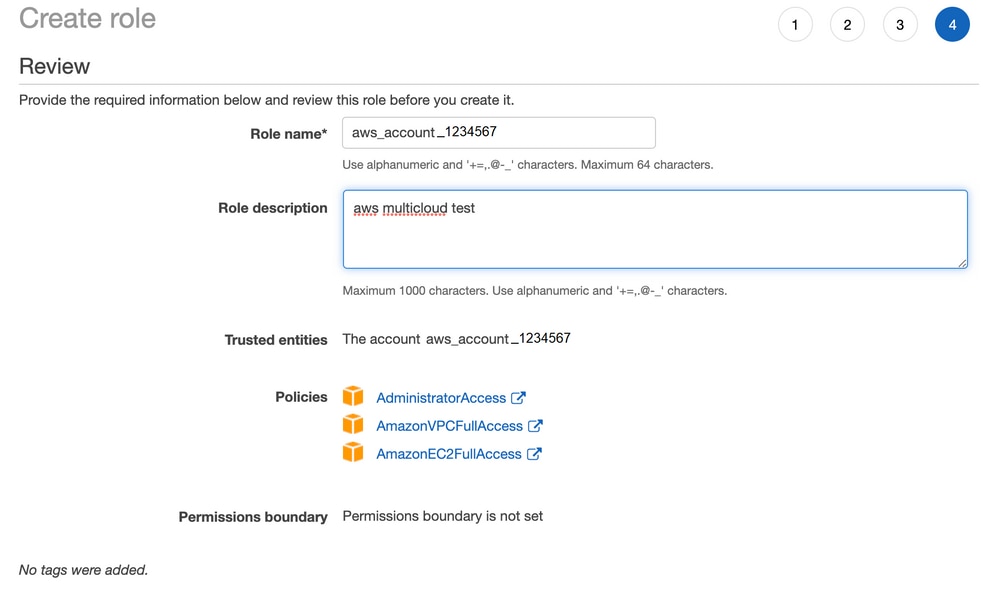

- 마지막 페이지를 검토하고 역할의 이름을 지정합니다. 생성을 게시하고 포털

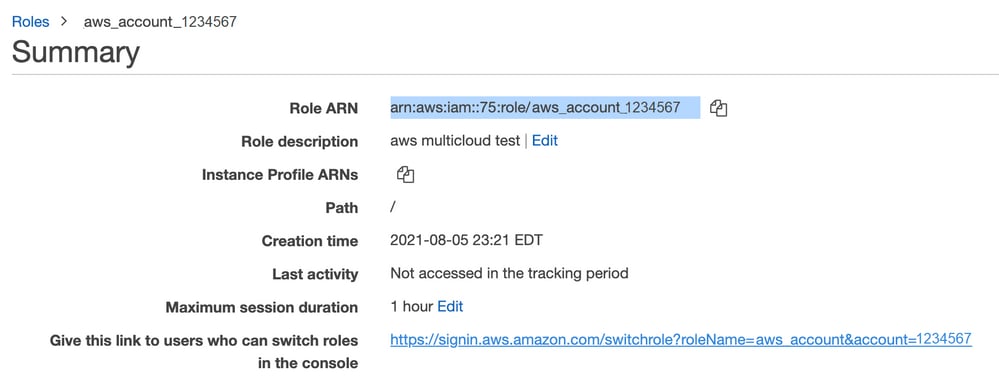

ROLE에서 ARN 를 AWS 복사합니다.

- 아래의 구문이 이 JSON

"Trust Relationship > Edit Relationship"예시(설정한 값과 일치)와 일치하는지 확인합니다.

{

"Version": "2022-05-04",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::account_number:root"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"sts:ExternalId": "vm:site_address"

}

}

}

]

}

- 에서

ARN 를 AWS 복사하고 vManage 멀티 클라우드 페이지에서 세부 정보를 입력합니다.

"파일에/var/log/nms/containers/cloudagent-v2/cloudagent-v2.log"사용자가 설정한 값이 포함된 중요한 메시지가 있습니다.

[2021-08-06T02:47:07UTC+0000:140360670770944:INFO:ca-v2:grpc_service.py:432] Returning ValidateAccountInfo Response: {

"mcCtxt": {

"tenantId": "VTAC5 - 19335",

"ctxId": "ebd23ec1-95fa-4e27-8f6a-e3b10c086f95"

},

"accountInfo": {

"cloudType": "AWS",

"accountName": "aws_accountname",

"orgName": "VTAC5 - 19335",

"description": "",

"billingId": "",

"awsAccountInfo": {

"accountSpecificInfo": {

"authType": "IAM",

"iamBasedAuth": {

"arn": "HUIZ82ywKt+EfSdKS8kaMpWCFE7W3vLjqaJCPgmSP1D61Rsd1yrIldmQsf9bW7OFNhUKH5LQg+2Gkdey0IyTUg==",

참조

Cisco_Cloud_onRamp_for_IaaS_AWS_Version2.html