製品や機能の概要

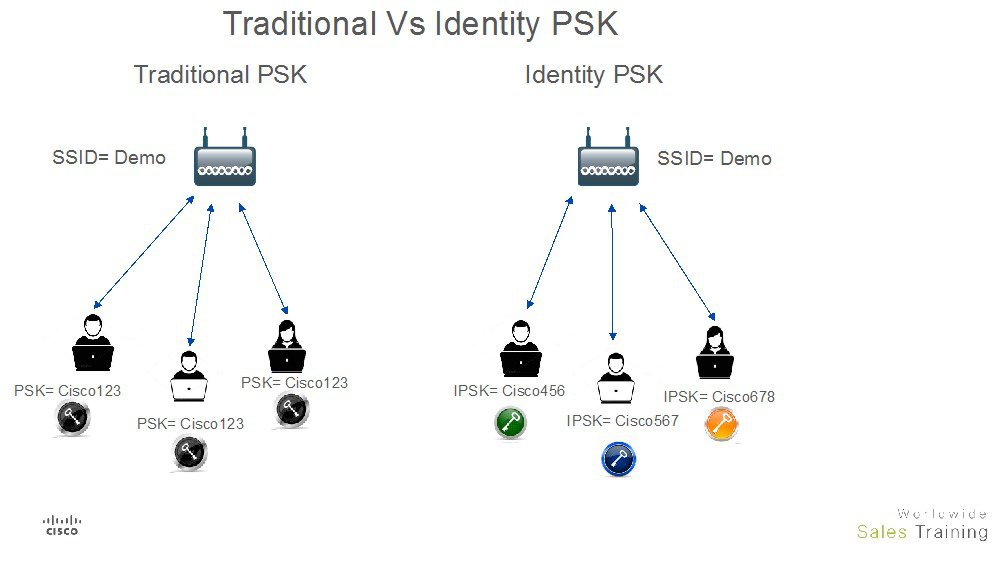

「IoT:Internet of Things(モノのインターネット)」の到来により、インターネットに接続されるデバイスの数は非常に増加しています。これらのすべてのデバイスが 802.1x サプリカントをサポートしているわけではなく、インターネットに接続するための代替メカニズムが必要です。セキュリティ メカニズムの 1 つである WPA-PSK が代替手段として考えられます。現在の設定では、事前共有キーは同じ WLAN に接続するすべてのクライアントで同じです。教育機関などの一部の設置環境では、これによりキーが不正ユーザに共有され、セキュリティ違反をもたらします。したがって、前述の内容やその他の要件により、大規模な環境ではクライアントごとに一意の事前共有キーを準備しておく必要が生じます。

-

Identity PSK は、同じ SSID の個人またはユーザ グループのために作成された一意の事前共有キーです。

-

クライアントに複雑な設定は必要ありません。PSK と同じシンプルさで、IoT、BYOD、ゲストに対して最適に展開できます。

-

802.1x 未対応のほとんどのデバイスでサポートされるため、より強力な IoT セキュリティを実現します。

-

他に影響を与えずに 1 つのデバイスまたは個人に対するアクセスを簡単に取り消せます。

-

何千ものキーを簡単に管理でき、AAA サーバを介して配布することができます。

上の図に示すように、従来の PSK では、特定の SSID に接続するすべてのクライアントのキーは同じなので、セキュリティ上の問題につながります。Identity PSK では、同じ SSID に接続するクライアントごとに別のキーを設定できます。

IPSK ソリューション

クライアントの認証時に、AAA サーバはクライアントの MAC アドレスを認証し、Cisco-AVPair リストの一部としてパスフレーズ(設定されている場合)を送信します。WLC は RADIUS 応答の一部としてこれを受信し、PSK の計算のため追加処理します。

クライアントがアクセス ポイントからブロードキャストされている SSID にアソシエーション要求を送信すると、ワイヤレス LAN コントローラはクライアントの特定の MAC アドレスを含む RADIUS 要求パケットを形成し、RADIUS サーバに中継します。

RADIUS サーバは認証を実行し、クライアントが許可されているかどうか、および WLC への応答として ACCESS-ACCEPT または ACCESS-REJECT のいずれかを送信するかどうかをチェックします。

Identity PSK をサポートするために、認証サーバは、認証応答を送信するだけでなく、この特定のクライアントに対して AV Pair パスフレーズを提供します。これは PSK の計算のためにさらに使用されます。

8.5 リリースでの IPSK の設定手順

IPSK は、Cisco AV-pair をサポートする AAA サーバで設定できます。この導入ガイドでは、Cisco Identity Service Engine での設定に焦点を合わせます。ISE 2.2 構成手順

手順

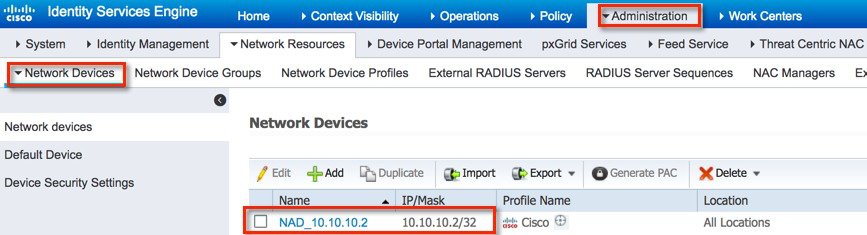

| ステップ 1 |

次のように ISE でテスト対象のワイヤレスコントローラを追加し、[Radius Authentication Setting] で secret password を設定して [Submit] をクリックします。   |

||||

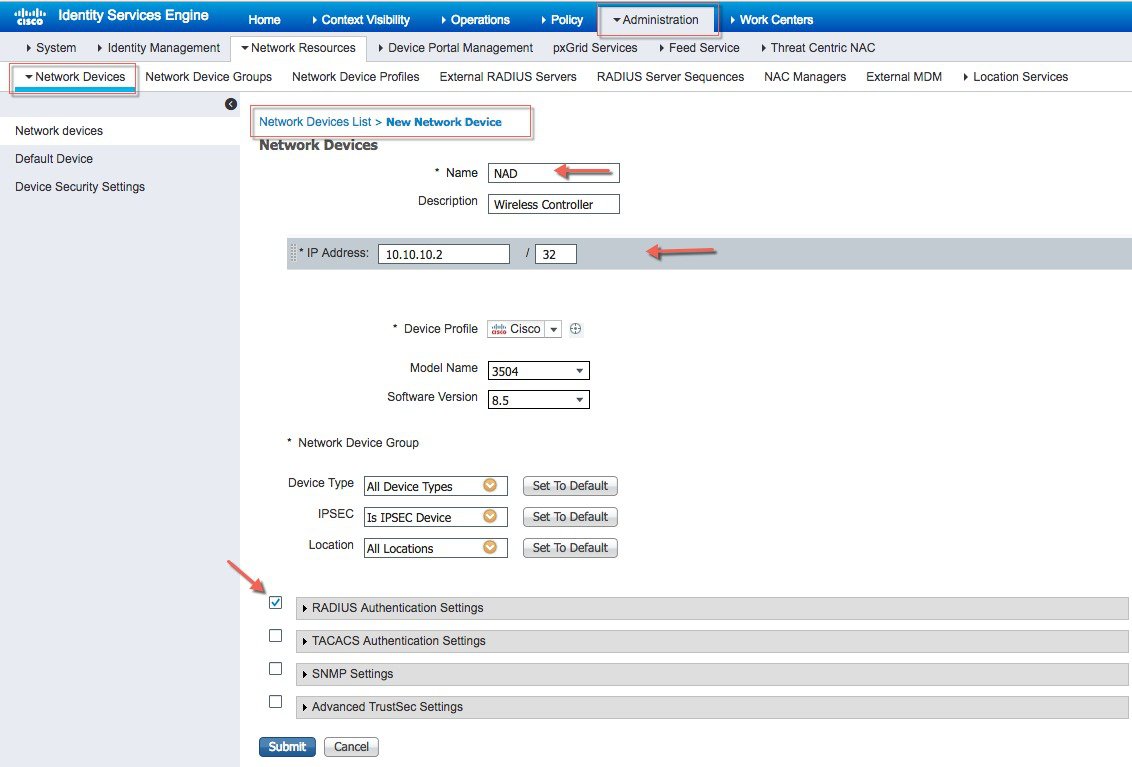

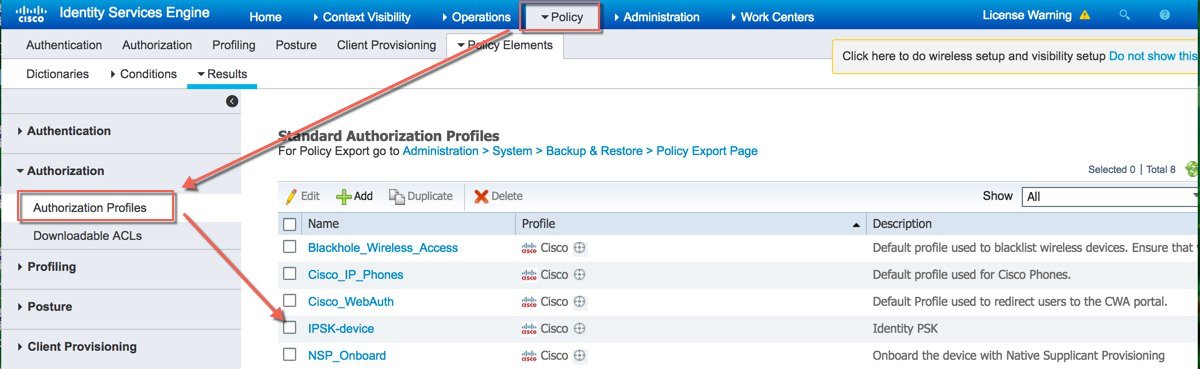

| ステップ 2 |

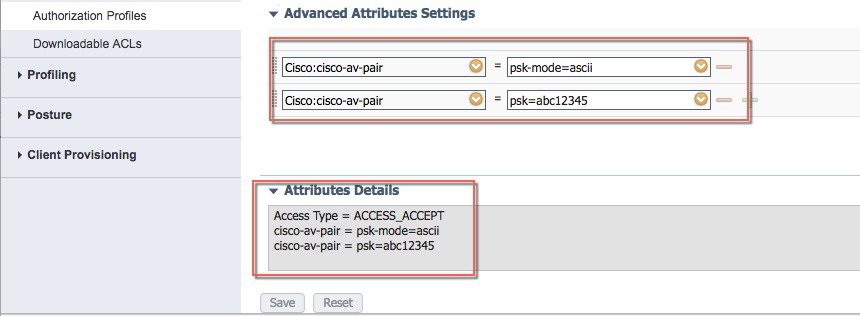

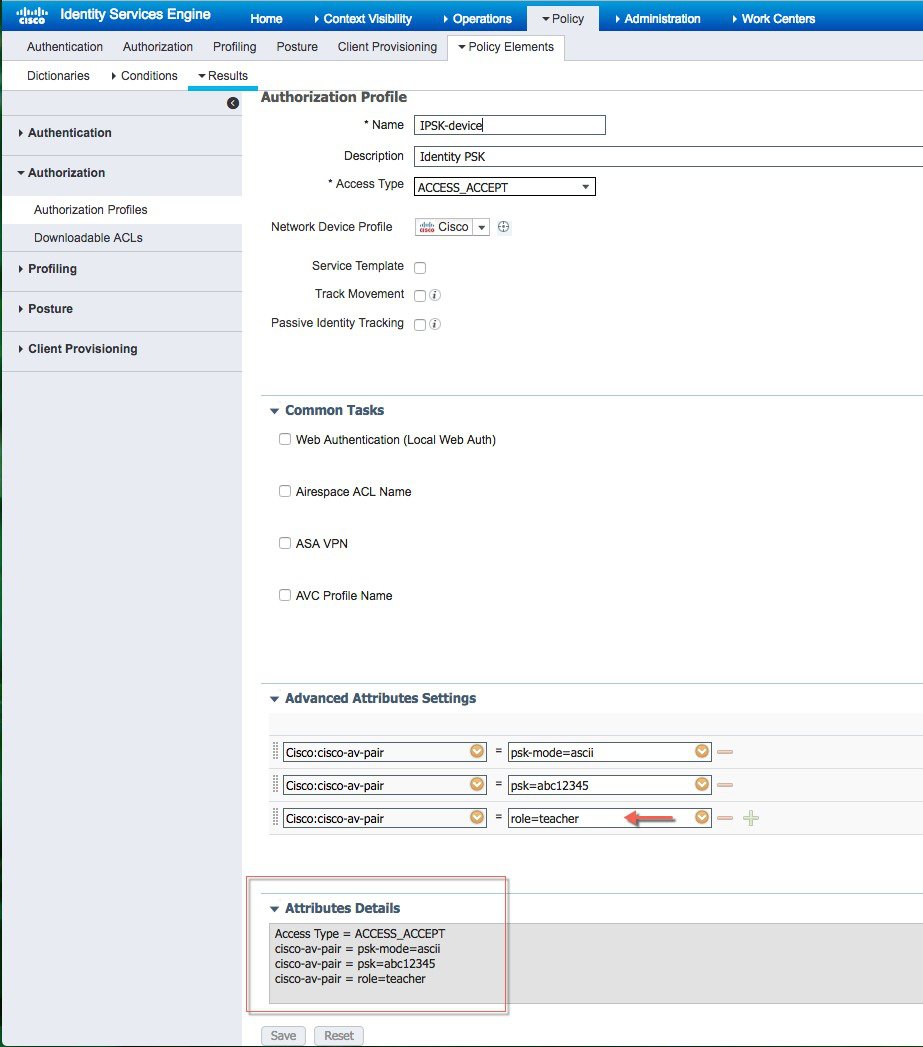

以下の例に示すように、[Policy] > [Results] > [Authorization] > [Authorization Profiles] > [IPSK-Device] で Authorization Profile を作成し、確認します。  |

||||

| ステップ 3 |

以下の例に示すように、[Access Type] が [Access_Accept]、cisco-av-pair が psk-mode と psk password で設定した Authorization Profile を作成します。   |

||||

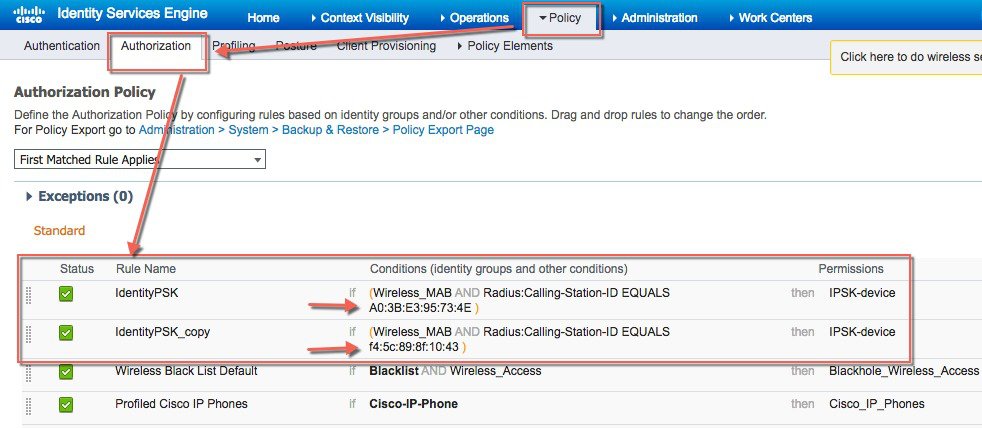

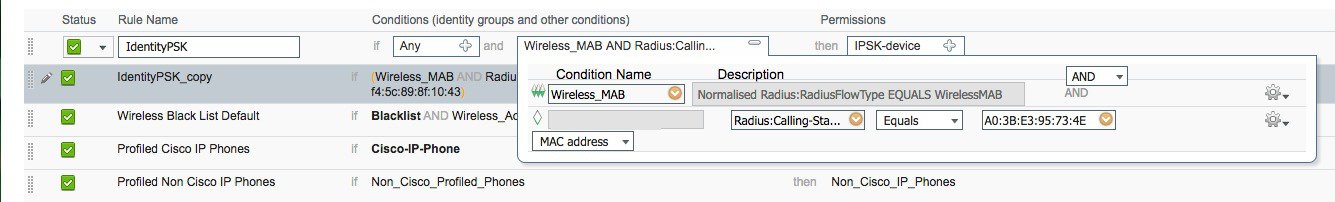

| ステップ 4 |

以下の例に示すように、[Policy] > [Authorization] で IPSK で使用されるすべてのデバイスまたはユーザ MAC アドレスのルールを設定します。必要であれば、複数の MAC アドレス エントリを使用できます。

|

||||

| ステップ 5 |

上記のすべての手順が実行され、すべての設定が適用され保存されたことを確認します。 |

コントローラ設定の手順

手順

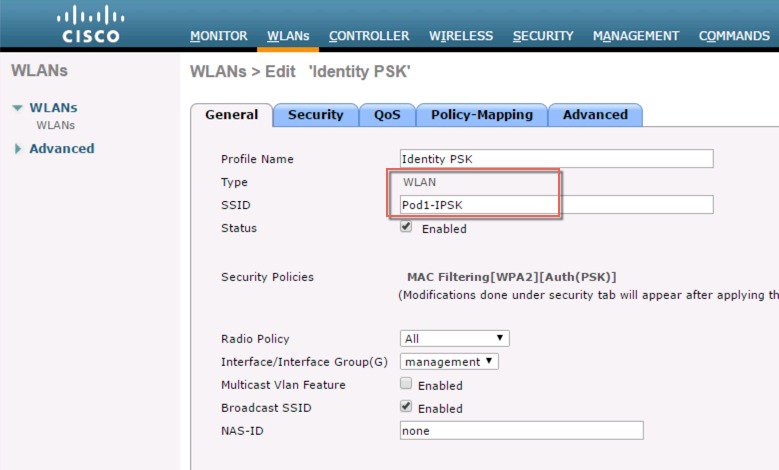

| ステップ 1 |

次の例の Pod1-IPSK に示すように、コントローラの WLAN を作成します。  |

| ステップ 2 |

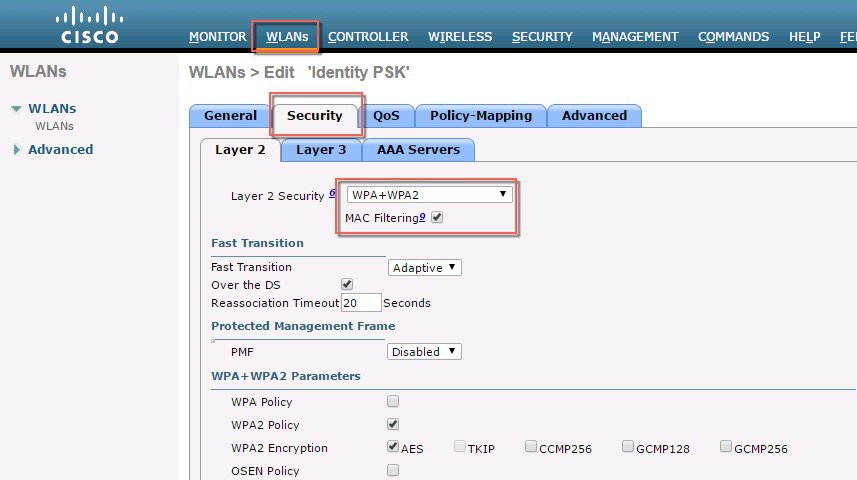

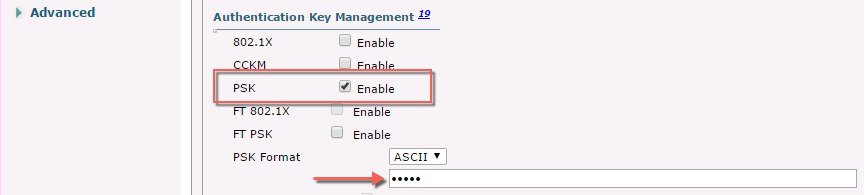

WLAN でセキュリティとして WPA2/PSK に設定し、MAC フィルタリングを有効にします。以下の例では、PSK キーとして PSK = 12345678 を使用しています。  |

| ステップ 3 |

WLAN でセキュリティとして WPA2/PSK に設定し、PSK を設定します。以下の例では、PSK キーとして PSK = 12345678 を使用しています。  |

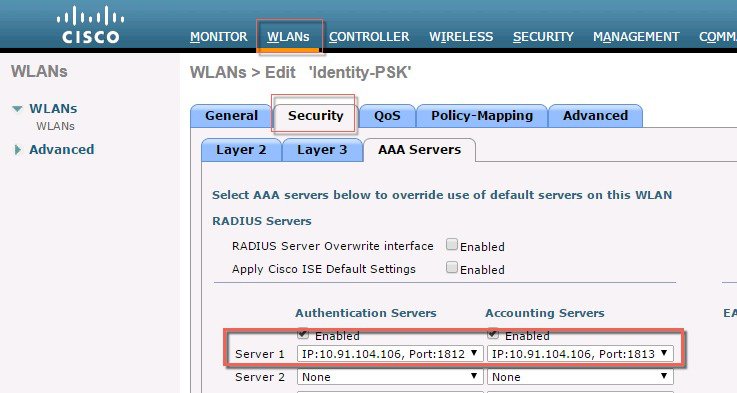

| ステップ 4 |

WLC で認証サーバを ISE IP アドレスを使用して設定し、上記の手順で作成した WLAN Pod1-IPSK に適用します。この例では、ISE の IP アドレスは 10.91.104.106 です。  |

| ステップ 5 |

最後に、[WLAN advanced settings] で AAA Override を有効にします。  |

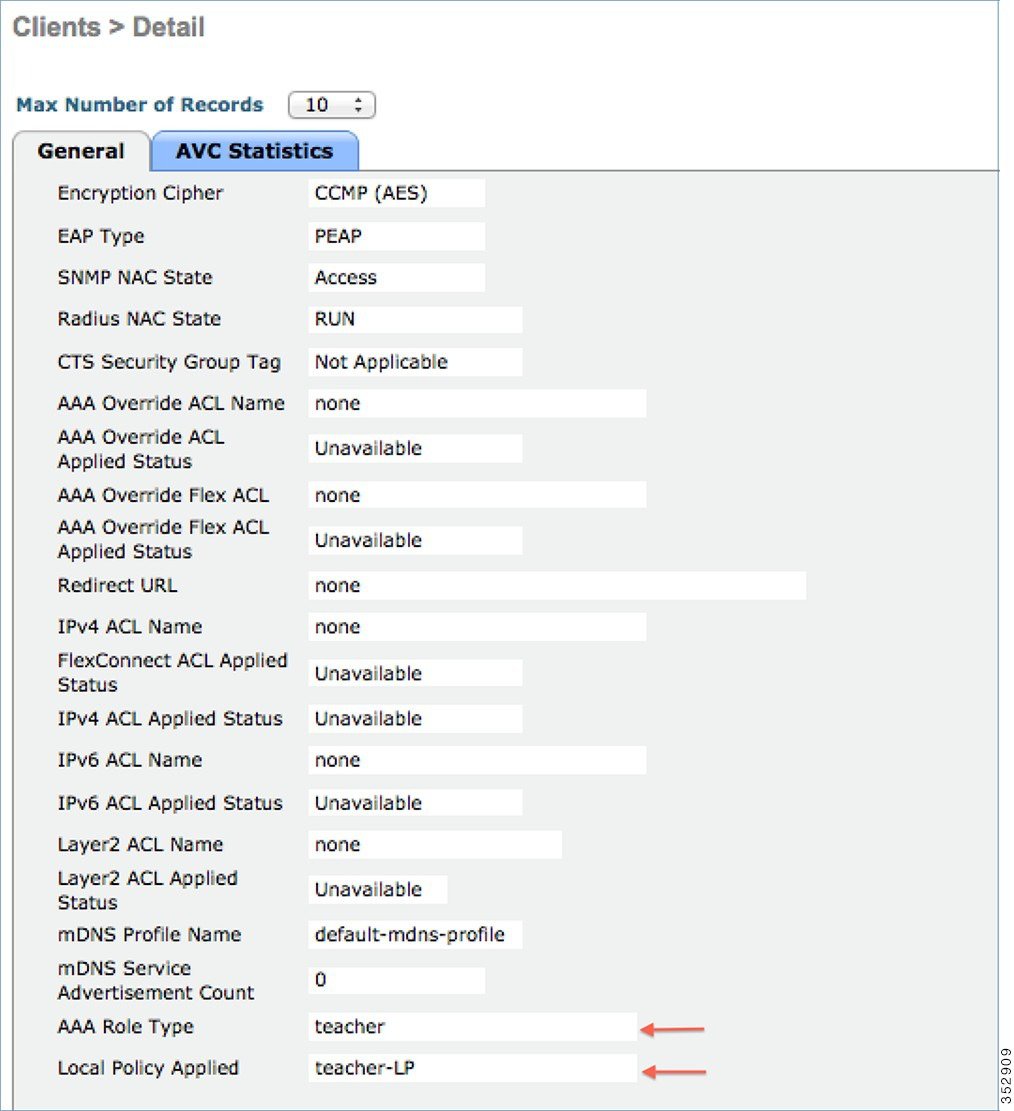

IPSK と組み合わせた WLC ローカル ポリシー

AVC と同じように、mDNS またはオープン DNS プロファイルは、特定のデバイス タイプのクライアントのためにローカル ポリシーにマップできます。IPSK は、コントローラのローカル ポリシーと組み合わせたり、特定の WLAN にマッピングしたりすることもできます。AV-pair=PSK-mode および PSK-password を ISE などの AAA サーバで設定する場合、管理者は、別の AV-pair=role を追加することで、たとえば、教師または学生のグループに対して、その特定のロールに対するローカル ポリシーを設定することもできます。各ローカル ポリシーは異なったプロファイル名、ACL、ロール、デバイス タイプ、および、同じ WLAN でプロファイルにより許可されていないサービスを利用/拒否することができることから、ポリシーを制限/許可する AAA オーバーライドに基づいて、アクティブ時間までも使用して設定できます。

同一の WLAN で IPSK とローカル ポリシーを組み合わせると、多くのさまざまな展開シナリオで制限なく使用できます。

たとえば、学内管理者は、学生が IPSK でログインし、グループ Students に属する学生のみ、特定のアプリケーションに特定の帯域幅と特定のデバイスで、特定の時間アクセスできるローカル ポリシーを適用するように設定できます。IPSK とローカル ポリシーを組み合わせることで、実質的に無制限の多様な機能を使用できます。

WLC のプロファイリングとポリシー エンジンの概要

Cisco では、ISE を介してデバイスの識別、オンボーディング、ポスチャ、およびポリシーを実行する、豊富な機能を提供しています。WLC では新たに、ネットワーク上のエンドデバイスを識別するために DHCP、HTTP などのプロトコルに基づくデバイスのプロファイリングを行います。ユーザは、デバイス ベースのポリシーを設定し、ネットワーク上のユーザごと、またはデバイス ポリシーごとに適用できます。WLC では、ユーザごと、またはデバイス エンドポイントごとに基づく統計情報とデバイスごとの適切なポリシーも表示できます。

BYOD(Bring Your Own Device)では、この機能がネットワーク上のさまざまなデバイスの理解に影響します。この機能を使うことで、WLC 自身で小規模に BYOD を実装できます。

範囲と目的

このセクションでは、AireOS8.5 コードを動かしている Cisco WLC でプロファイリングとポリシーを設定して実行します。

プロファイリングとポリシーの適用は、2 つの異なるコンポーネントとして設定します。WLC での設定は、前のセクションで設定したように、IPSK セキュリティを使用してネットワークに参加するクライアントに特有な定義済みパラメータに基づきます。対象のポリシー属性は次のとおりです。

-

Role:ユーザが属するユーザ タイプまたはユーザ グループを定義

-

PSK-mode:ASCII

PSK-password:特定の PSK パスワードとデバイスの MAC アドレスとの一致

たとえば、学生、従業員など

-

Device:デバイスのタイプを定義

たとえば、Windows マシン、スマートフォン、iPad や iPhone などの Apple デバイス

-

Time of day:設定で、エンドポイントがネットワーク上で許可される時間を定義

上記のパラメータはポリシー一致属性として設定できます。WLC では、上記のパラメータに(エンドポイントごとに)一致する通信を検出すると、ポリシーを適用します。ポリシーの適用は次のようなセッション属性に基づいています。

-

VLAN

-

ACL

-

セッション タイムアウト

-

QoS

-

スリープ状態のクライアント

-

FlexConnect ACL

-

AVC プロファイル

-

mDNS プロファイル

-

オープン DNS プロファイル

-

セキュリティ グループ タグ

ユーザは、これらのポリシーを設定し、指定したポリシーをエンドポイントに適用できます。ワイヤレス クライアントは、MAC アドレス、MAC OUI、DHCP、HTTP ユーザ エージェント(HTTP プロファイリングを成功させるためには、Internet へのアクセスが必要)に基づいて、プロファイリングされます。WLC はこれらの属性と定義済みの分類プロファイルを使用して、デバイスを識別します。

プロファイリングおよびポリシーの設定

手順

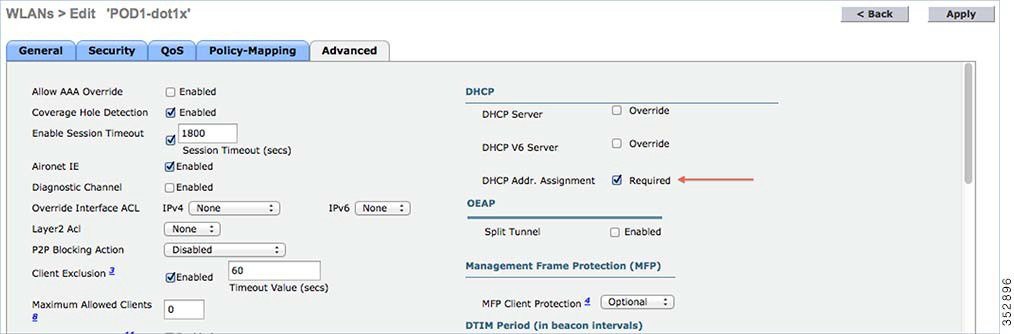

| ステップ 1 |

WLAN でデバイス プロファイリングを設定するには、ネイティブ プロファイリングおよびポリシーを設定する対象となる特定の WLAN に移動して、[Advanced] をクリックします。[Allow AAA Override] が有効になっている場合は、無効にします。[DHCP] の [DHCP Addr Assignment] で [Required] にチェックを入れます。  |

||

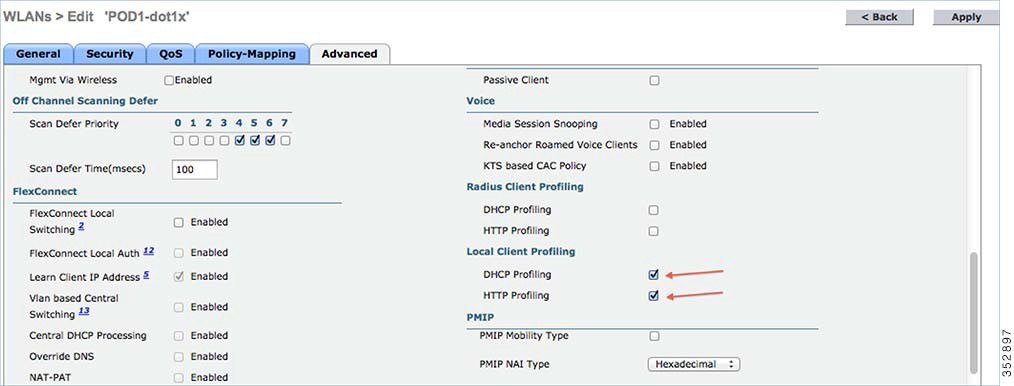

| ステップ 2 |

[DHCP Required] オプションを有効にした後、スクロール ダウンし、[Local Client Profiling] で、[DHCP Profiling] と [HTTP Profiling] が有効でない場合は有効にして、[Apply] をクリックします。  WLC GUI から WLAN でポリシーを作成 |

||

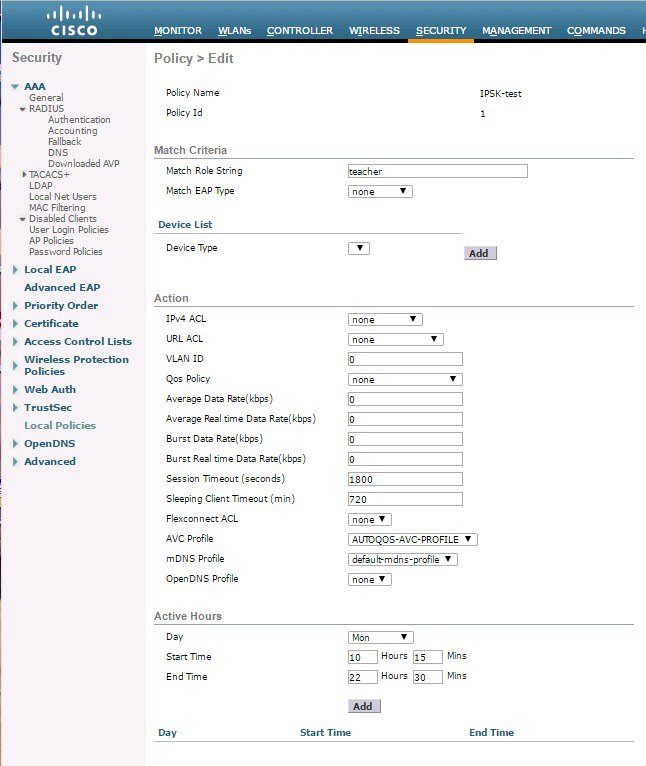

| ステップ 3 |

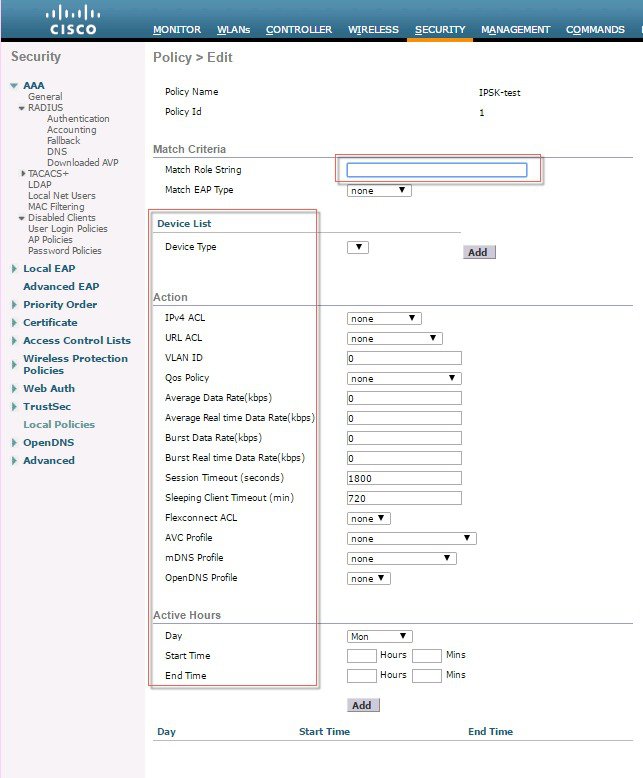

プロファイルを設定したら、ローカル ポリシーの作成と WLAN での適用に進みます。WLC メニュー バーで、[Security] > [Local Policies] に移動すると、ポリシー リストの作成画面が表示されます。  |

||

| ステップ 4 |

[Local Policy List] で、[New] をクリックして、ポリシー名を作成します。この例では、teacher-LP をポリシー名として使用していますが、任意の名前を使用して独自のポリシーを定義することもできます。  ポリシー名を設定した後、[Role]、[EAP Type]、[DeviceType] が一致するようなポリシーを作成できます。また、一致条件に関連する必要なアクションを定義できます。 ここでは、[User Role] と [Device Type] を [Match Criteria] に使用していますが、必要に応じて任意のタイプを使用できます。

|

||

| ステップ 5 |

[User Role] を入力し、[Apply] をクリックします。ここではロール名「teacher」が例として使用されています。 |

||

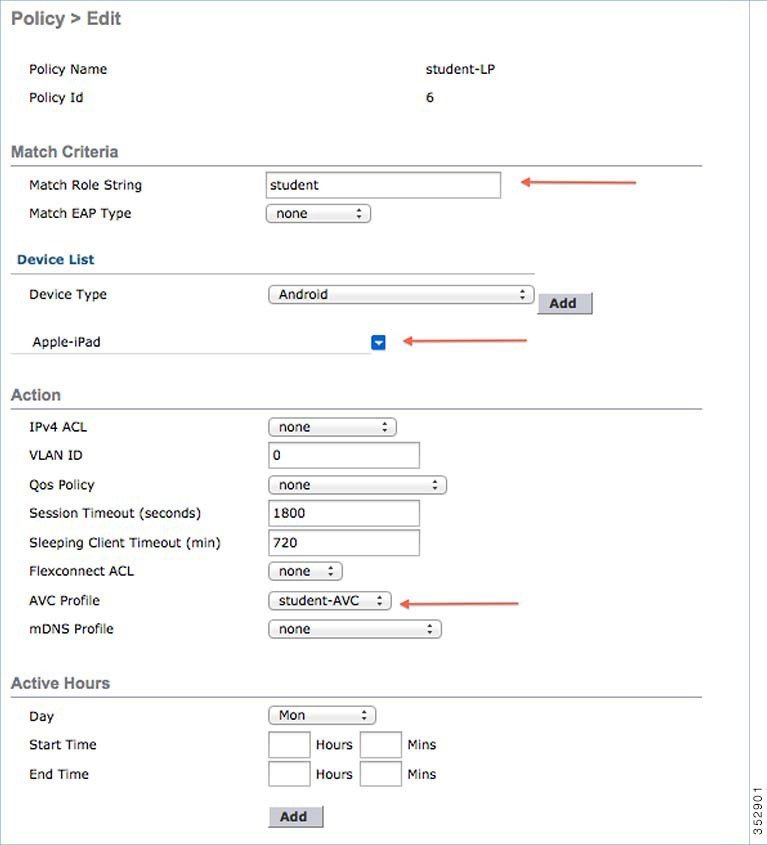

| ステップ 6 |

ユーザ デバイスに基づいてポリシーを適用するには、[Device List] で、[Device Type] ドロップダウン リストから、ポリシーを適用するデバイス タイプを選択し、[Add] をクリックします。 ここで、[Match Criteria] に対し、デバイス タイプとして [Apple-iPad] を使用しています。Apple-iPhone やその他の Apple デバイスも同様に [Device Type] ドロップ ダウン リストから追加できます。

|

||

| ステップ 7 |

適切なアクションを適用するには、[Action] のパラメータから選択して、ポリシーを適用します。最後のセクションで定義されている AVC プロファイルを選択します。

|

||

| ステップ 8 |

ユーザは、1 つ以上のローカル ポリシーを作成し、「student-LP」の学生に適用できます。

|

||

| ステップ 9 |

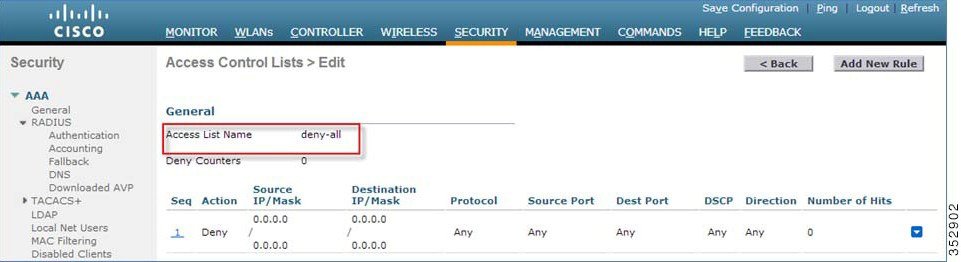

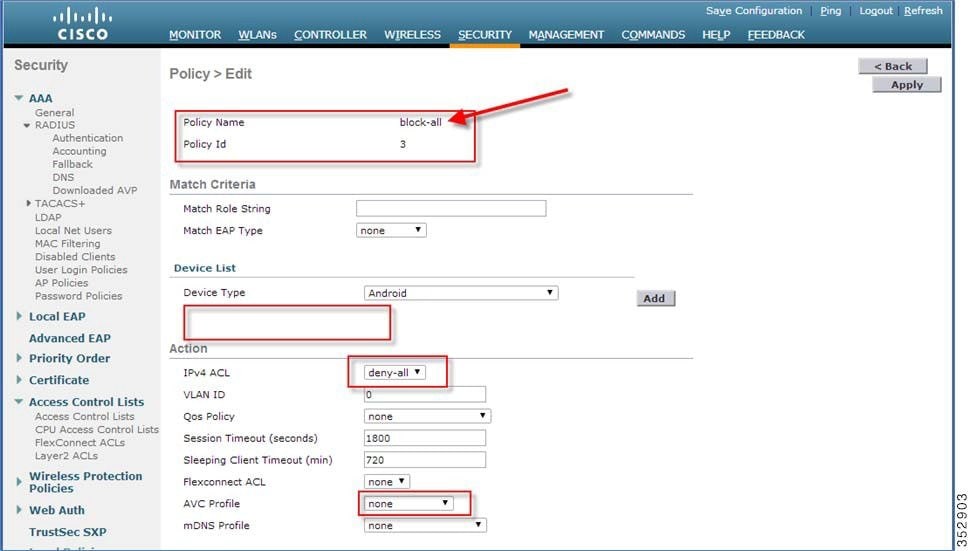

その他のデバイスのデフォルトのローカル ポリシーを作成します。 ローカル ポリシーに他の ACL が適用されていない場合、Apple-iPad 以外の他のデバイスは、すべてのポリシーの最終フィルタ機能が [Allow all] なので、アプリケーションにアクセスできます。 Apple-iPad を除くすべてのデバイスのすべてのアプリケーションをブロックするために、deny all ACL を作成してローカル ポリシーに適用し、その後、最後の手段として WLAN にそのポリシーを適用します。次のスクリーン ショットで設定例を参照してください。 すべての IPv4 フローをブロックする ACL を作成します。  ローカル ポリシー Block-all を作成して、deny all ACL をこれに適用します。デバイス ロールやプロファイルは選択しないでください。  |

WLAN でのポリシーのマッピング

手順

| ステップ 1 |

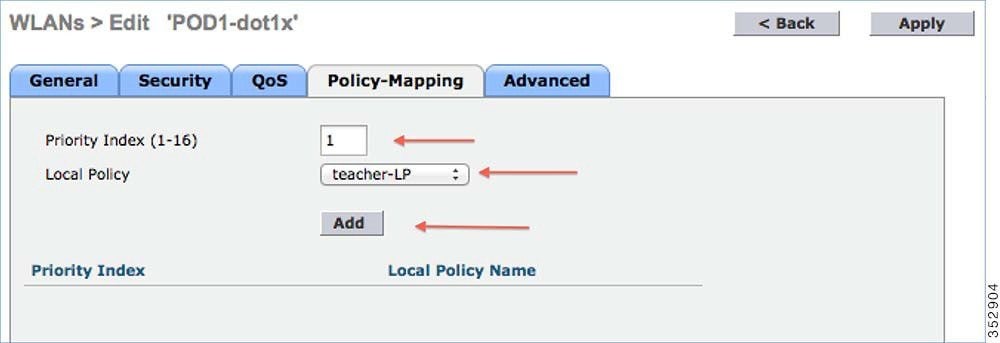

WLC メニュー バーから [WLANs] に移動し、ポリシーを設定したい [WLAN ID] をクリックします。WLAN の [Edit] メニューから [Policy-Mapping] タブをクリックします。 [Priority Index] で、1 ~ 16 から任意の値を設定します。[Local Policy] ドロップダウン リストから、すでに作成したポリシーを選択します。WLAN でポリシーを適用するには、[Add] をクリックします。ポリシーが追加されます。

|

| ステップ 2 |

適切なポリシーを WLAN の [Policy-Mapping] に追加します。  |

| ステップ 3 |

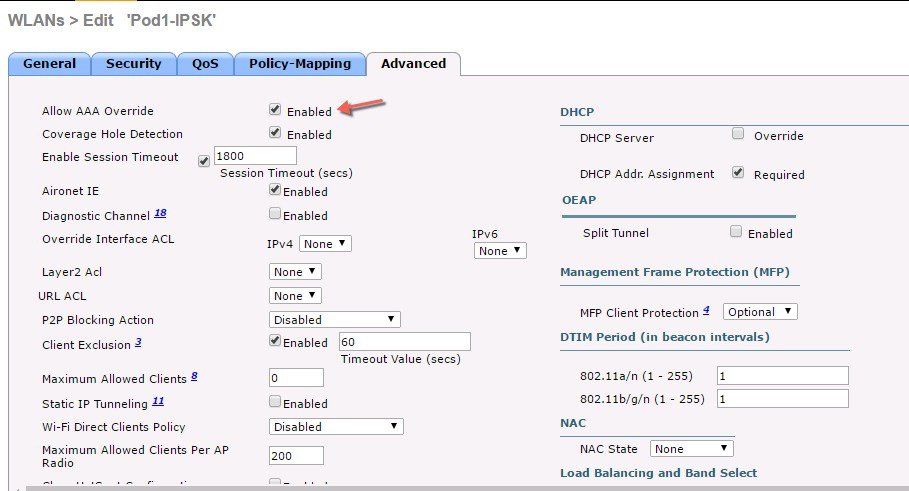

[Advanced] タブで、[Allow AAA Override] が IPSK のために設定されていて有効な場合は、無効にします。  |

| ステップ 4 |

AAA ロールが正しく設定されていることを確認します。つまり、AAA サーバでのロール名はローカル ポリシーで定義されている [Role String] と一致する必要があります。以下の例は、cisco-av-pair role=teacher で設定されている Cisco ISE サーバです。role=students に対しても同じ設定です。  |

エンド ユーザ デバイスの設定

手順

| ステップ 1 |

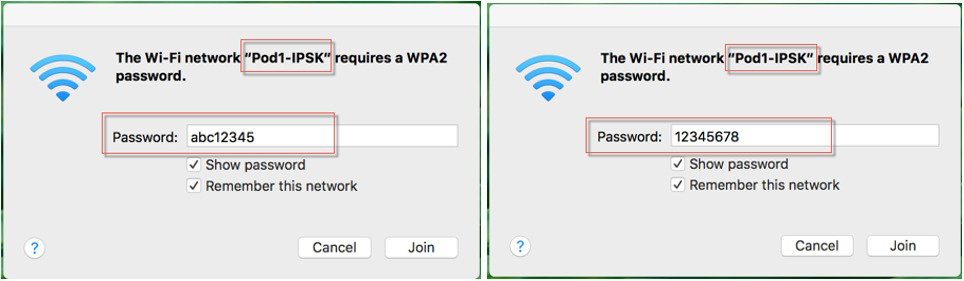

MAC アドレスが ISE で設定されているエンド ユーザ デバイスで、WLAN Pod1-IPSK に接続し、そのデバイスの IPSK パスワード abc12345 を入力するか、または ISE で設定されたようにします。 ---接続に成功しました |

| ステップ 2 |

同じ WLAN に PSK 12345678 で接続します。 ---接続に失敗します |

| ステップ 3 |

同じ WLAN に MAC アドレスが ISE に設定されていないデバイスと PSK 12345678 で接続します。 ---接続に成功しました

|

| ステップ 4 |

WLC GUI から、ポリシーの適用を確認するために、[Monitor] > [Clients] に移動して [Client MAC address] をクリックします。  |

まとめ

-

Mac フィルタリングおよび AAA Override が有効化され、ISE が設定されているコントローラは、IPSK を設定したデバイスが ISE で設定された MAC アドレスを使用して WLAN に接続することを許可します。

-

ISE で設定された MAC アドレスを持つデバイスは、WLAN に通常の PSK で接続できず、そのデバイスのために設定された IPSK でのみ接続できます。

-

ISE で設定された MAC アドレスを持たないデバイスは、通常の PSK のみで WLAN に接続できます。

-

IPSK は、FlexConnect local switching ではサポートされません。AAA サーバで AV-Pair のサポートが必要です。

-

IPSK は、FlexConnect Group ではサポートされません。

-

IPSK は FSR をサポートし、高速ローミングの際に、ローミングごとの RADIUS 接続を避けるため、キー キャッシングを実行します。

-

特定のスケジュールされた時間に IPSK の設定を有効にする場合は、RADIUS 応答の radius session-timeout 属性を使用して、タイム スケジュールまたは有効性を利用することがあります。

CLI コマンドを使用した IPSK の設定

config wlan mac-filtering enable <wlanId>

config wlan aaa-override enable <wlanId>

config wlan security wpa akm psk enable <wlanId>

config wlan security wpa akm psk set-key <ascii/hex> <key> <wlanId>

既知の show コマンドは、WLAN およびクライアントの設定を表示します。

show wlan <wlanId>

show client detail <clientMac>

リリース 8.8 の P2P ブロッキングと共に使用する iPSK

導入ガイドのこの項では、P2P ブロッキング/ブリッジングと共に使用する IdentityPSK 拡張機能を紹介し、導入に関する一般的なガイドラインを提供します。このドキュメントの目的は以下のとおりです。

-

8.8 の機能の概要を示す

-

サポートされている P2P ブロッキングと共に使用する iPSK 機能を強調する

-

8.8 の機能の導入および管理に関する詳細情報を提供する

要件

この新しい機能は、1800、2800、3800 Wave-2 AP、および 3504、5520、8540 コントローラでサポートされます。この機能は、ローカル スイッチド モードおよび中央スイッチド モードの IPv4 デバイスと IPv6 デバイスでサポートされます。

機能強化の概要

Internet of Things(IoT)の出現により、インターネットに接続されるデバイスの数は著しく増加しています。これらのすべてのデバイスが 802.1x サプリカントをサポートしているわけではなく、インターネットに接続するための代替メカニズムが必要です。セキュリティ メカニズムの 1 つである WPA-PSK が代替手段として考えられます。現在の設定では、事前共有キーは同じ WLAN に接続するすべてのクライアントで同じです。教育機関などの一部の設置環境では、これによりキーが不正ユーザに共有され、セキュリティ違反をもたらします。したがって、前述の内容やその他の要件により、大規模な環境ではクライアントごとに一意の事前共有キーを準備しておく必要が生じます。

-

Identity PSK は、同じ SSID の個人またはユーザ グループのために作成された一意の事前共有キーです。

-

クライアントに複雑な設定は必要ありません。PSK と同じシンプルさで、IoT、BYOD、ゲストに対して最適に展開できます。

-

802.1x 未対応のほとんどのデバイスでサポートされるため、より強力な IoT セキュリティを実現します。

-

他に影響を与えずに 1 つのデバイスまたは個人に対するアクセスを簡単に取り消せます。

-

何千ものキーを簡単に管理でき、AAA サーバを介して配布することができます。

-

リリース 8.8 では、IPv6 がサポートされています。

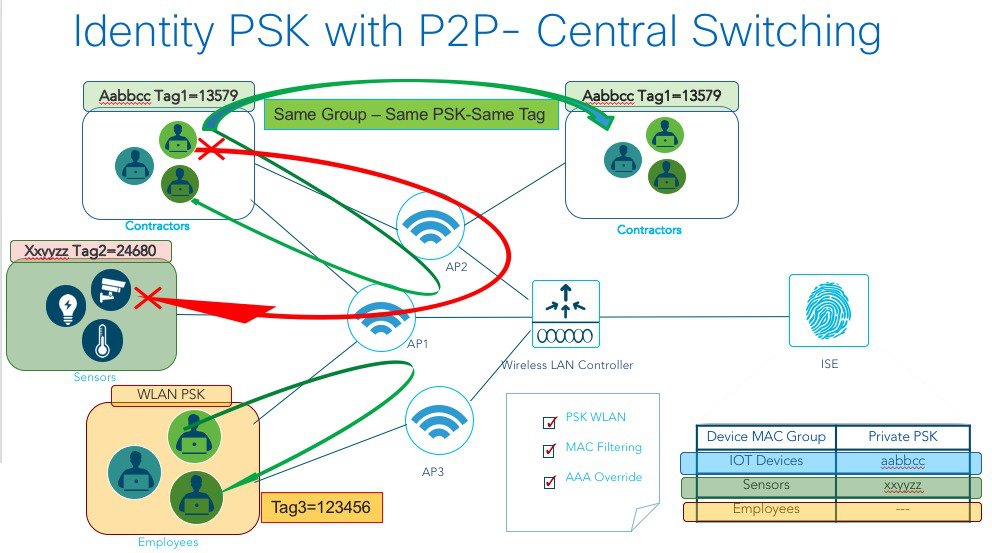

リリース 8.8 では、顧客から要望のあった機能の追加により、iPSK 機能が強化されています。場合によっては、同じまたは異なる WLAN 上で PSK キーが異なるか同じであるクライアントまたは IoT デバイスによる相互通信またはブリッジングが行われないようにする、つまりピアツーピア(P2P)ブロッキングまたはブリッジングの設定を顧客が希望することがあります。この新しい差別化サービスは、リリース 8.8 で導入されました。

ピア ツー ピア ブロッキングの設定オプションは次のとおりです。

-

[Drop]:ピア ツー ピア トラフィックをドロップします(既存のオプション)

-

[Disable]:ピア ツー ピア トラフィックをブリッジします(既存のオプション)

-

[Up Stream]:ピア ツー ピア トラフィックを転送します(既存のオプション)

-

[Allow Private Group]:同じタグのデバイスをブリッジします(新しいオプション)

|

WLAN P2P 設定 |

iPSK 送信元デバイスのタグ |

iPSK 接続先デバイスのタグ |

トラフィック ブリッジングの決定 |

備考 |

|---|---|---|---|---|

|

Drop |

いずれか(Any) |

いずれか(Any) |

ブロック |

この設定では、すべての P2P トラフィックがドロップされます |

|

Disable |

いずれか(Any) |

いずれか(Any) |

許可 |

この設定では、すべての P2P トラフィックがブリッジされます |

|

Up Stream |

いずれか(Any) |

いずれか(Any) |

転送 |

この設定では、すべての P2P トラフィックがネクスト ホップ スイッチに転送されます |

|

Allow Private Group |

T1 |

T2 |

ブロック |

この設定では、タグ値が異なる(T1 と T2)P2P トラフィックがドロップされます |

|

Allow Private Group |

T |

T |

許可 |

この設定では、タグ値が同じ(T)P2P トラフィックがブリッジされます |

AP 中央スイッチングの iPSK P2P ブロッキング ソリューション

P2P ブロッキングと共に使用する iPSK の設定手順

上記のように、iPSK デバイスをブリッジングまたはブロックできる新しい拡張 iPSK オプションがリリース 8.8 で追加されました。

シナリオ 1:デバイスが同じ WLAN で接続されていて、P2P ブロッキングが Allow-Private-Group に設定されている場合、デバイスは相互に通信でき、ISE 認証プロファイルの設定に基づいてタグが同一である場合にブリッジングされます。

シナリオ 2:認証プロファイルの ISE 設定に基づいてタグが異なる場合、クライアント デバイスはブロックされて相互に通信できません。

次の 2 つのシナリオは、割り当てられたタグに基づく 2 台のデバイス間の通信を示しています。

同じグループのシナリオ 1 の例

2 台のクライアント デバイスが同じ WLAN に接続され、同じグループに属するように ISE で設定されています。この場合、両方のデバイスは同じタグを持ちます。

手順

| ステップ 1 |

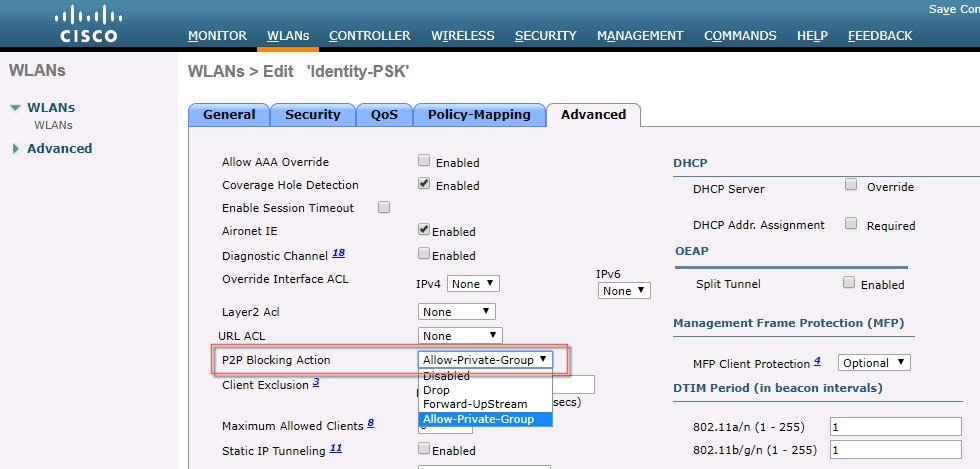

WLAN の詳細設定で [Allow-Private-Groups] を選択します。  |

| ステップ 2 |

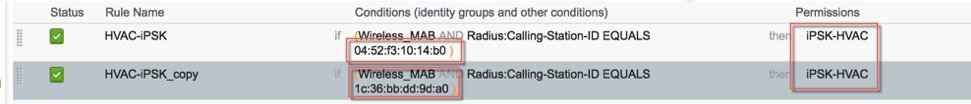

この手順では、次の例に示すように、同じ認証プロファイル「iPSK-HVAC」を使用して ISE で両方のクライアント デバイスを設定します。  |

| ステップ 3 |

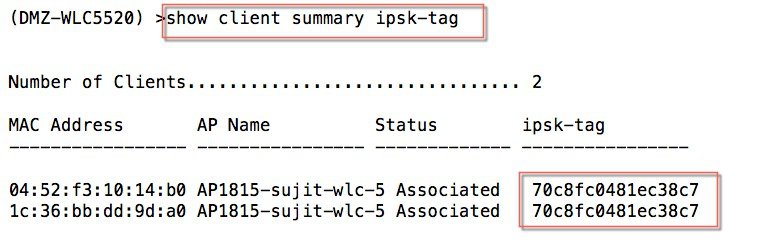

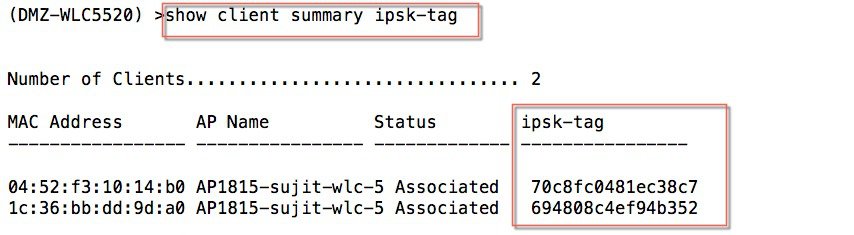

CLI または GUI を使用して、両方のクライアントがコントローラに接続されていることを確認します。 次の例は、ステップ 2 で示した MAC アドレスを持つ 2 台のデバイスが接続され、以下の例のように iPSK タグが同一である場合のコマンド「show client summary ipsk-tag」の CLI 出力を示しています。  |

| ステップ 4 |

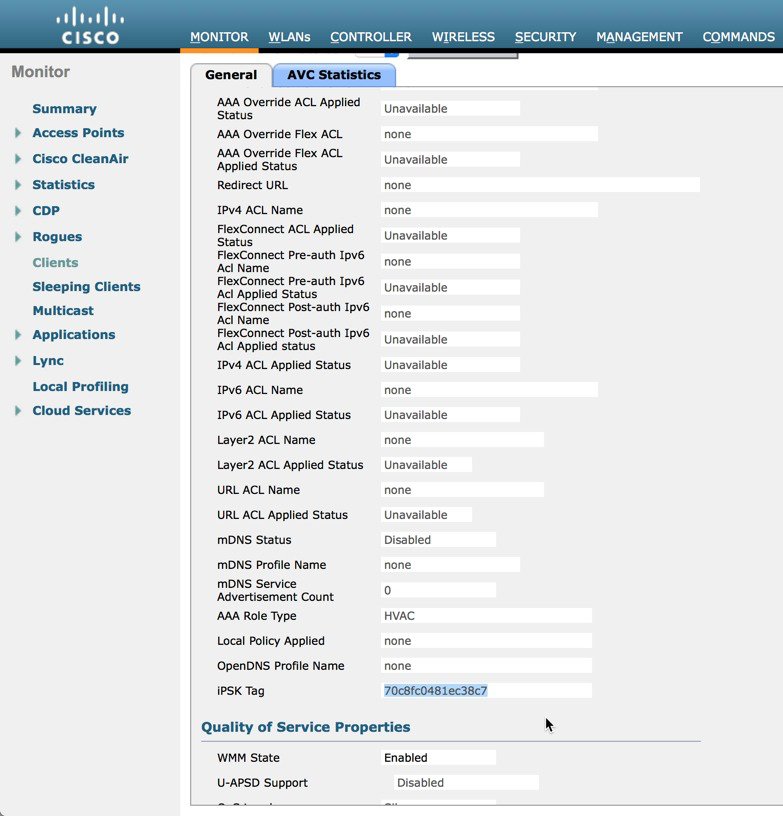

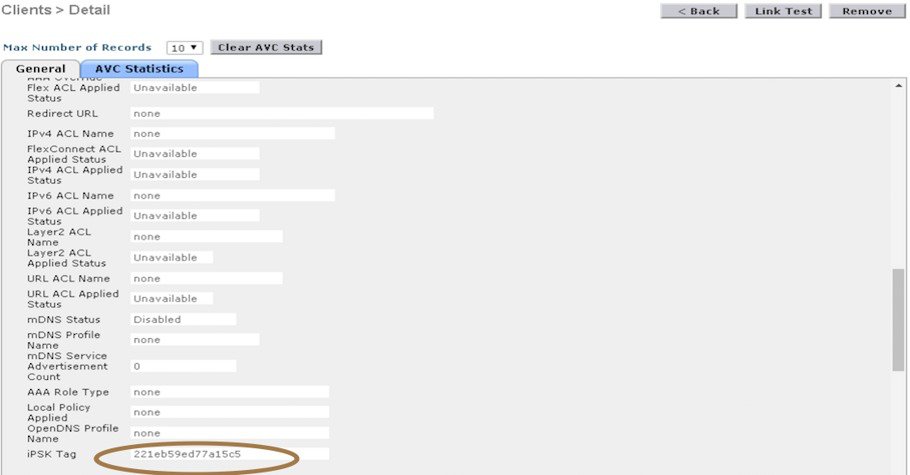

コントローラ GUI の [Monitor] > [Client] > [General] タブで同じ iPSK タグを確認できます。  |

| ステップ 5 |

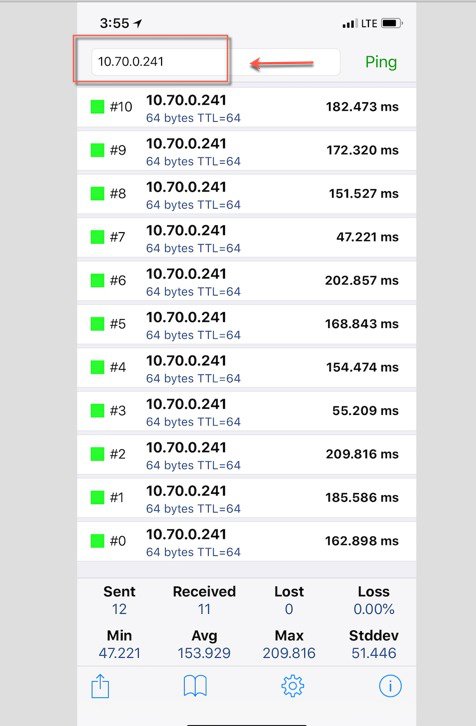

両方のデバイスが同じタグを持っているため、相互に ping を実行できます。 次の例は、同じタグを持つ 2 台の同じデバイスが P2P Allow-Private-Group モードで通信できることを示しています。IP アドレス 10.0.70.241 が ping 可能になっています。  |

シナリオ 2 の例

2 台のクライアント デバイスが同じ WLAN に接続され、異なるグループに属する ように ISE で設定されています。この場合、両方のデバイスは異なる PSK を持つため、コントローラはそれぞれに別のタグを割り当てます。

手順

| ステップ 1 |

WLAN の詳細設定の P2P ブロッキング設定は、AAA オーバーライドを使用して「Allow-Private-Group」を設定する前と同じです。 |

||

| ステップ 2 |

この手順では、次の例に示すように、認証プロファイル「iPSK-HVAC」および「iPSK-DoorLocks」の異なるグループを使用して、ISE で両方のクライアント デバイスを設定します。

|

||

| ステップ 3 |

CLI または GUI を使用して、両方のクライアントがコントローラに接続されていることを確認します。 次の例は、ステップ 2 で示した MAC アドレスを持つ 2 台のデバイスが接続され、以下の例のように iPSK タグが異なる場合のコマンド「show client summary ipsk-tag」の CLI 出力を示しています。  コントローラの GUI 画面でも、次の例に示すように、[Monitor] > [Clients] > [Details] で同じ情報を確認できます。  |

||

| ステップ 4 |

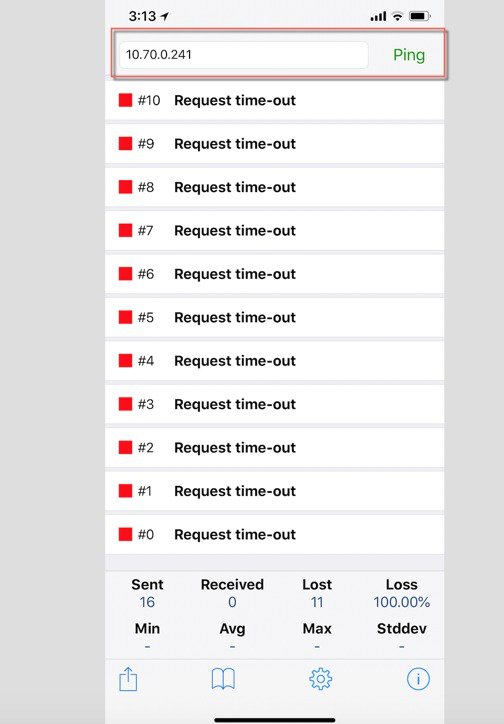

各デバイスが異なるタグを持っているため、相互に ping を実行することはできません。 次の例は、異なるタグを持つ 2 台の同じデバイスが P2P Allow-Private-Group モードで通信できないことを示しています。 IP アドレス 10.0.70.241 は ping 可能になっていません。  |

フィードバック

フィードバック