Cisco ワイヤレス メッシュ アクセス ポイントの設計および導入ガイド リリース 8.1 および 8.2

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: Cisco 1500 シリーズ メッシュ アクセス ポイントのネットワークへの接続

- メッシュ ネットワークへのメッシュ アクセス ポイントの追加

Cisco 1500 シリーズ メッシュ アクセス ポイントのネットワークへの接続

この章では、ネットワークに Cisco 1500 シリーズ メッシュ アクセス ポイントを接続する方法について説明します。

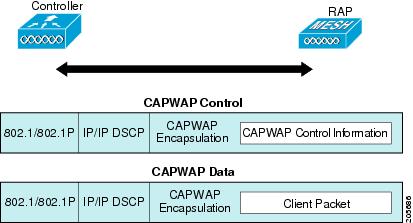

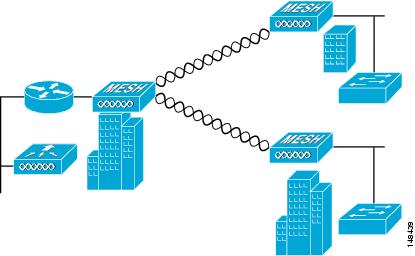

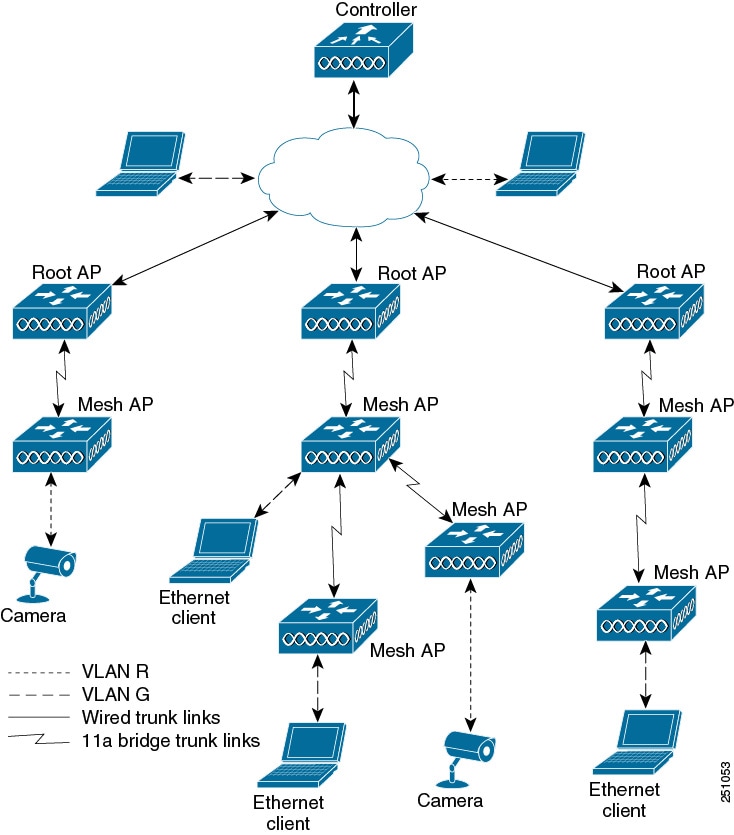

ワイヤレス メッシュは、有線ネットワークの 2 地点で終端します。1 つ目は、RAP が有線ネットワークに接続されているロケーションで、そこではすべてのブリッジ トラフィックが有線ネットワークに接続しています。2 つ目は、CAPWAP コントローラが有線ネットワークに接続するロケーションです。そのロケーションでは、メッシュ ネットワークからの WLAN クライアント トラフィックが有線ネットワークに接続しています(図 1 を参照)。CAPWAP からの WLAN クライアント トラフィックはレイヤ 2 でトンネルされ、WLAN のマッチングは、コントローラがコロケーションされている同じスイッチ VLAN で終端する必要があります。メッシュ上の各 WLAN のセキュリティとネットワークの設定は、コントローラが接続されているネットワークのセキュリティ機能によって異なります。

(注) | HSRP 設定がメッシュ ネットワークで動作中の場合は、入出力マルチキャスト モードを設定することを推奨します。マルチキャスト設定の詳細については、「メッシュ ネットワークでのマルチキャストの有効化(CLI)」の項を参照してください。 |

新しいコントローラ ソフトウェア リリースへのアップグレードの詳細については、http://www.cisco.com/en/US/products/ps10315/prod_release_notes_list.html の『Release Notes for Cisco Wireless LAN Controllers and Lightweight Access Points』を参照してください。

メッシュとコントローラ ソフトウェアのリリースおよび互換性のあるアクセス ポイントの詳細については、http://www.cisco.com/en/US/docs/wireless/controller/5500/tech_notes/Wireless_Software_Compatibility_Matrix.html の『Cisco Wireless Solutions Software Compatibility Matrix』を参照してください。

この章の内容は、次のとおりです。

- メッシュ ネットワークへのメッシュ アクセス ポイントの追加

- リリース 8.2 でプロビジョニングするメッシュ PSK キー

- グローバル メッシュ パラメータの設定

- リリース 8.2 の 5 および 2.4 GHz のメッシュ バックホール

- バックホール クライアント アクセス

- ローカル メッシュ パラメータの設定

- アンテナ ゲインの設定

- 動的チャネル割り当ての設定

- ブリッジ モードのアクセス ポイントでの無線リソース管理の設定

- 拡張機能の設定

メッシュ ネットワークへのメッシュ アクセス ポイントの追加

この項では、コントローラがネットワーク内でアクティブで、レイヤ 3 モードで動作していることを前提としています。

(注) | メッシュ アクセス ポイントが接続するコントローラ ポートは、タグなしでなければなりません。 |

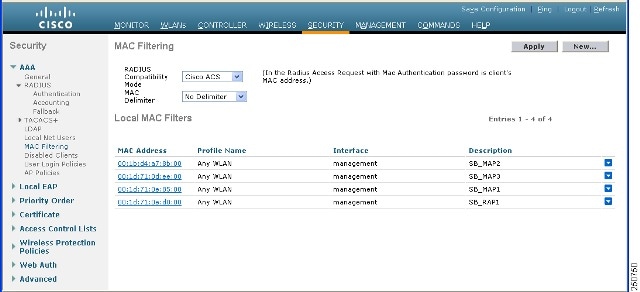

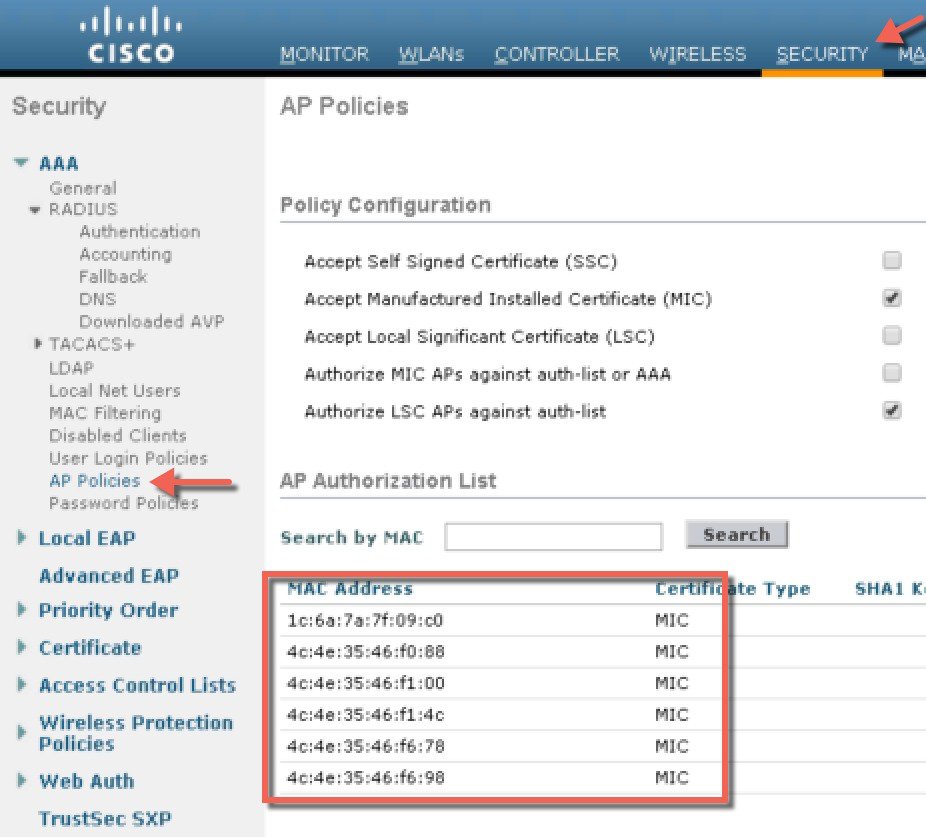

MAC フィルタへのメッシュ アクセス ポイントの MAC アドレスの追加

メッシュ ネットワーク内で使用するすべてのメッシュ アクセス ポイントの無線 MAC アドレスを適切なコントローラに入力する必要があります。コントローラは、許可リストに含まれる屋外無線からの discovery request にだけ応答します。コントローラでは、MAC フィルタリングがデフォルトで有効になっているため、MAC アドレスだけを設定する必要があります。アクセス ポイントが SSC を持ち、AP 認可リストに追加された場合は、AP の MAC アドレスを MAC フィルタリング リストに追加する必要がありません。

GUI と CLI のどちらを使用しても、メッシュ アクセス ポイントを追加できます。

(注) | メッシュ アクセス ポイントの MAC アドレスのリストは、ダウンロードして、Cisco Prime Infrastructure を使用してコントローラにプッシュすることもできます。 |

コントローラ フィルタ リストへのメッシュ アクセス ポイントの MAC アドレスの追加(GUI)

コントローラの GUI を使用してコントローラのメッシュ アクセス ポイントの MAC フィルタ エントリを追加する手順は、次のとおりです。

コントローラ フィルタ リスへのメッシュ アクセス ポイントの MAC アドレスの追加(CLI)

コントローラの CLI を使用してコントローラのメッシュ アクセス ポイントの MAC フィルタ エントリを追加する手順は、次のとおりです。

メッシュ アクセス ポイントのロール定義

デフォルトでは、AP1500 は MAP に設定された無線のロールで出荷されます。RAP として動作させるには、メッシュ アクセス ポイントを再設定する必要があります。

MAP および RAP のコントローラとのアソシエーションに関する一般的な注意事項

MAP は常に、イーサネット ポートを、プライマリ バックホールとして設定し(イーサネット ポートが UP である場合)、802.11a/n 無線をセカンダリとして設定します。これによって、最初に、ネットワーク管理者がメッシュ アクセス ポイントを RAP として再設定する時間を取ることができます。ネットワークでのコンバージェンスを高速にするため、メッシュ ネットワークに参加するまではイーサネット デバイスを MAP に接続しないことをお勧めします。

UP イーサネット ポートでコントローラへの接続に失敗した MAP は、802.11a/n 無線をプライマリ バックホールとして設定します。MAP がネイバーを見つけられなかった場合、またはネイバーを介してコントローラに接続できなかった場合、イーサネット ポートは再びプライマリ バックホールとして設定されます。

イーサネット ポートを介してコントローラに接続されている MAP は、(RAP とは違って)メッシュ トポロジをビルドしません。

イーサネット ポートが RAP で DOWN の場合、または RAP が UP イーサネット ポートでコントローラに接続できない場合は、802.11a/n 無線が 15 分間プライマリ バックホールとして設定されます。ネイバーを見つけられなかった場合、または 802.11a/n 無線上でネイバーを介してコントローラに接続できない場合は、プライマリ バックホールがスキャン状態になります。プライマリ バックホールは、イーサネット ポートでスキャンを開始します。

AP ロールの設定(GUI)

AP ロールの設定(CLI)

DHCP 43 および DHCP 60 を使用した複数のコントローラの設定

組み込みの Cisco IOS DHCP サーバを使用して、メッシュ アクセス ポイント用に DHCP オプション 43 および 60 を設定する手順は、次のとおりです。

| ステップ 1 | Cisco IOS の CLI でコンフィギュレーション モードに切り替えます。 |

| ステップ 2 | DHCP プール(デフォルトのルータやネーム サーバなどの必要なパラメータを含む)を作成します。DHCP プールの作成に使用するコマンドは次のとおりです。 ip dhcp pool pool name network IP Network Netmask default-router Default router dns-server DNS Server pool name is the name of the DHCP pool, such as AP1520 IP Network is the network IP address where the controller resides, such as 10.0.15.1 Netmask is the subnet mask, such as 255.255.255.0 Default router is the IP address of the default router, such as 10.0.0.1 DNS Server is the IP address of the DNS server, such as 10.0.10.2 |

| ステップ 3 | 次の構文を使用してオプション 60 の行を追加します。 option 60 ascii “VCI string” VCI 文字列の場合は、次のいずれかの値を使用します。引用符は必ず含める必要があります。 For Cisco 1550 series access points, enter “Cisco AP c1550” For Cisco 1520 series access points, enter “Cisco AP c1520” For Cisco 1240 series access points, enter “Cisco AP c1240” For Cisco 1130 series access points, enter “Cisco AP c1130” |

| ステップ 4 | 次の構文に従って、オプション 43 の行を追加します。 option 43 hex hex string 16 進数文字列は、下に示すように TLV 値を連結することによって作成されたものです。 タイプは、常に f1(16 進数)です。長さ は、コントローラ管理 IP アドレスの個数の 4 倍の値 を 16 進数で表したものです。値 は、一覧表示されるコントローラの IP アドレスを順番に 16 進数で表したものです。 たとえば、管理インターフェイスの IP アドレス 10.126.126.2 および 10.127.127.2 を持ったコントローラが 2 つあるとします。型は、f1(16 進数)です。長さは、2 X 4 = 8 = 08(16 進数)です。IP アドレスは、0a7e7e02 および 0a7f7f02 に変換されます。文字列を組み合わせると f1080a7e7e020a7f7f02 になります。 DHCP スコープに追加された結果の Cisco IOS コマンドは、次のとおりです。 option 43 hex f1080a7e7e020a7f7f02 |

バックアップ コントローラ

中央の場所にあるコントローラは、ローカル地方にあるプライマリ コントローラとメッシュ アクセス ポイントとの接続が失われたときに、バックアップ コントローラとして機能できます。中央および地方のコントローラは、同じモビリティ グループに存在する必要はありません。コントローラの GUI または CLI を使用してバックアップ コントローラの IP アドレスを指定できるため、メッシュ アクセス ポイントは Mobility Group の外部にあるコントローラに対してフェール オーバーすることができます。

コントローラに接続されているすべてのアクセス ポイントに対してプライマリとセカンダリのバックアップ コントローラ(プライマリ、セカンダリ、ターシャリのコントローラが指定されていないか応答がない場合に使用される)や、ハートビート タイマーやディスカバリ要求タイマーなどの各種タイマーを設定することもできます。

(注) | ファスト ハートビート タイマーはブリッジ モードのアクセス ポイントではサポートされていません。ファスト ハートビート タイマーは、ローカルおよび FlexConnect モードのアクセス ポイントでのみ設定されます。 |

メッシュ アクセス ポイントは、バックアップ コントローラのリストを保守し、定期的に Primary discovery request をリストの各エントリに対して送信します。メッシュ アクセス ポイントがコントローラから新規 discovery response を受信すると、バックアップ コントローラのリストが更新されます。Primary discovery request に 2 回連続で応答できなかったコントローラはすべて、リストから削除されます。メッシュ アクセス ポイントのローカル コントローラが失敗した場合は、バックアップ コントローラのリストから使用可能なコントローラが選択されます。選択される順序は、プライマリ コントローラ、セカンダリ コントローラ、ターシャリ コントローラ、プライマリ バックアップ、およびセカンダリ バックアップです。メッシュ アクセス ポイントは、バックアップのリストで最初に使用可能なコントローラからの discovery response を待機し、プライマリ ディスカバリ要求タイマーに設定された時間内に応答を受信した場合はそのコントローラに join します。時間の制限に達すると、メッシュ アクセス ポイントは、コントローラに join できなかったと見なし、リストで次に使用可能なコントローラからの discovery response を待機します。

(注) | メッシュ アクセス ポイントのプライマリ コントローラがオンラインに復帰すると、メッシュ アクセス ポイントはバックアップ コントローラとのアソシエーションを解除し、プライマリ コントローラに再接続します。メッシュ アクセス ポイントは、設定されているセカンダリ コントローラではなく、プライマリ コントローラにフォール バックします。たとえばプライマリ、セカンダリ、およびターシャリのコントローラを持つメッシュ アクセス ポイントが設定されている場合、プライマリとセカンダリのコントローラが応答なしになると、ターシャリ コントローラにフェール オーバーします。その後、プライマリ コントローラがオンラインに復帰するまで待って、プライマリ コントローラにフォール バックします。セカンダリ コントローラがオンラインに復帰しても、メッシュ アクセス ポイントはターシャリ コントローラからセカンダリ コントローラにフォール バックせず、プライマリ コントローラが復帰するまでターシャリ コントローラに接続したままになります。 |

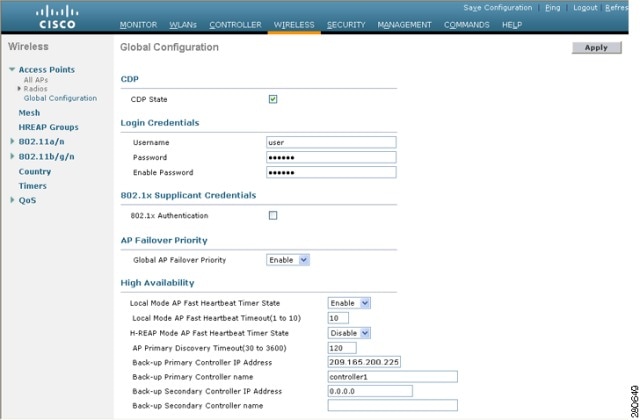

バックアップ コントローラの設定(GUI)

コントローラの GUI を使用して、特定メッシュ アクセス ポイントのプライマリ、セカンダリ、およびターシャリのコントローラを設定し、すべてのメッシュ アクセス ポイントのプライマリおよびセカンダリのバックアップ コントローラを設定する手順は、次のとおりです。

| ステップ 1 | [Wireless] > [Access Points] > [Global Configuration] の順に選択して、[Global Configuration] ページを開きます(図 1 を参照)。

| ||

| ステップ 2 | [AP Primary Discovery Timeout] フィールドで、30 ~ 3600 秒の範囲(両端を含む)の値を入力して、アクセス ポイントのプライマリ ディスカバリ要求タイマーを設定します。デフォルト値は 120 秒です。 | ||

| ステップ 3 | すべてのアクセス ポイントにプライマリ バックアップ コントローラを指定する場合は、プライマリ バックアップ コントローラの IP アドレスを [Back-up Primary Controller IP Address] フィールドに指定し、コントローラの名前を [Back-up Primary Controller Name] フィールドに指定します。

| ||

| ステップ 4 | すべてのアクセス ポイントにセカンダリ バックアップ コントローラを指定する場合は、セカンダリ バックアップ コントローラの IP アドレスを [Back-up Secondary Controller IP Address] フィールドに指定し、コントローラの名前を [Back-up Secondary Controller Name] フィールドに指定します。

| ||

| ステップ 5 | [Apply] をクリックして、変更を確定します。 | ||

| ステップ 6 | 特定のアクセス ポイントのプライマリ、セカンダリ、およびターシャリのバックアップ コントローラを設定する手順は、次のとおりです。 | ||

| ステップ 7 | [Save Configuration] をクリックして、変更を保存します。 |

バックアップ コントローラの設定(CLI)

コントローラの CLI を使用して、特定メッシュ アクセス ポイントのプライマリ、セカンダリ、およびターシャリのコントローラを設定し、すべてのメッシュ アクセス ポイントのプライマリおよびセカンダリのバックアップ コントローラを設定する手順は、次のとおりです。

| ステップ 1 | 特定メッシュ アクセス ポイントのプライマリ コントローラを設定するには、次のコマンドを入力します。

config ap primary-basecontroller_nameCisco_AP [controller_ip_address]

| ||

| ステップ 2 | 特定メッシュ アクセス ポイントのセカンダリ コントローラを設定するには、次のコマンドを入力します。

config ap secondary-basecontroller_nameCisco_AP [controller_ip_address] | ||

| ステップ 3 | 特定メッシュ アクセス ポイントのターシャリ コントローラを設定するには、次のコマンドを入力します。

config ap tertiary-basecontroller_nameCisco_AP [controller_ip_address] | ||

| ステップ 4 | すべてのメッシュ アクセス ポイントのプライマリ バックアップ コントローラを設定するには、次のコマンドを入力します。

config advanced backup-controller primarybackup_controller_namebackup_controller_ip_address | ||

| ステップ 5 | すべてのメッシュ アクセス ポイントのセカンダリ バックアップ コントローラを設定するには、次のコマンドを入力します。

config advanced backup-controller secondarybackup_controller_namebackup_controller_ip_address

| ||

| ステップ 6 | メッシュ アクセス ポイントのプライマリ ディスカバリ要求タイマーを設定するには、次のコマンドを入力します。 | ||

| ステップ 7 | メッシュ アクセス ポイントのディスカバリ タイマーを設定するには、次のコマンドを入力します。 | ||

| ステップ 8 | 802.11 認証応答タイマーを設定するには、次のコマンドを入力します。 | ||

| ステップ 9 | 変更を保存するには、次のコマンドを入力します。 | ||

| ステップ 10 | メッシュ アクセス ポイントの設定を表示するには、次のコマンドを入力します。

show ap config general Cisco_AP コマンドに対しては、次のような情報が表示されます。 Cisco AP Identifier.............................. 1 Cisco AP Name.................................... AP5 Country code..................................... US - United States Regulatory Domain allowed by Country............. 802.11bg:-AB 802.11a:-AB AP Country code.................................. US - United States AP Regulatory Domain............................. 802.11bg:-A 802.11a:-N Switch Port Number .............................. 1 MAC Address...................................... 00:13:80:60:48:3e IP Address Configuration......................... DHCP IP Address....................................... 1.100.163.133 ... Primary Cisco Switch Name........................ 1-5520 Primary Cisco Switch IP Address.................. 2.2.2.2 Secondary Cisco Switch Name...................... 2-5520 Secondary Cisco Switch IP Address................ 2.2.2.2 Tertiary Cisco Switch Name....................... 3-5520 Tertiary Cisco Switch IP Address................. 1.1.1.4 show advanced backup-controller コマンドに対しては、次のような情報が表示されます。 AP primary Backup Controller .................... controller1 10.10.10.10 AP secondary Backup Controller ............... 0.0.0.0 show advanced timers コマンドに対しては、次のような情報が表示されます。 Authentication Response Timeout (seconds)........ 10 Rogue Entry Timeout (seconds).................... 1300 AP Heart Beat Timeout (seconds).................. 30 AP Discovery Timeout (seconds)................... 10 AP Primary Discovery Timeout (seconds)........... 120 show mesh config コマンドに対しては、次のような情報が表示されます。 Mesh Range....................................... 12000 Backhaul with client access status............... disabled Background Scanning State........................ enabled Mesh Security Security Mode................................. EAP External-Auth................................. disabled Use MAC Filter in External AAA server......... disabled Force External Authentication................. disabled Mesh Alarm Criteria Max Hop Count................................. 4 Recommended Max Children for MAP.............. 10 Recommended Max Children for RAP.............. 20 Low Link SNR.................................. 12 High Link SNR................................. 60 Max Association Number........................ 10 Association Interval.......................... 60 minutes Parent Change Numbers......................... 3 Parent Change Interval........................ 60 minutes Mesh Multicast Mode.............................. In-Out Mesh Full Sector DFS............................. enabled Mesh Ethernet Bridging VLAN Transparent Mode..... enabled |

RADIUS サーバを使用した外部認証および認可の設定

リリース 5.2 以降では、Cisco ACS(4.1 以降)などの RADIUS サーバを使用した、メッシュ アクセス ポイントの外部認証および認可がサポートされています。RADIUS サーバは、クライアント認証タイプとして、証明書を使用する EAP-FAST をサポートする必要があります。

メッシュ ネットワーク内で外部認証を使用する前に、次の変更を行う必要があります。

RADIUS サーバで EAP-FAST を設定し、証明書をインストールします。802.11a インターフェイスを使用してメッシュ アクセス ポイントをコントローラに接続する場合には、EAP-FAST 認証が必要です。外部 RADIUS サーバは、Cisco Root CA 2048 を信頼する必要があります。CA 証明書のインストールと信頼については、「RADIUS サーバの設定」の項を参照してください。

(注)ファスト イーサネットまたはギガビット イーサネット インターフェイスを使用してメッシュ アクセス ポイントをコントローラ接続する場合は、MAC 認可だけが必要です。

(注)また、この機能は、コントローラ上のローカル EAP および PSK 認証をサポートしています。

RADIUS サーバの設定

| ステップ 1 | 次の場所から Cisco Root CA 2048 の CA 証明書をダウンロードします。 |

| ステップ 2 | 次のように証明書をインストールします。 |

| ステップ 3 | 次のように外部 RADIUS サーバを設定して、CA 証明書を信頼するようにします。

|

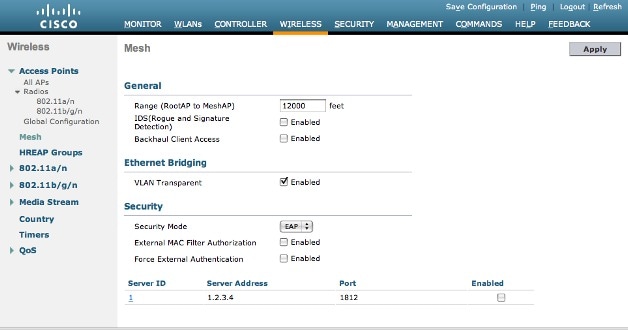

メッシュ アクセス ポイントの外部認証の有効化(GUI)

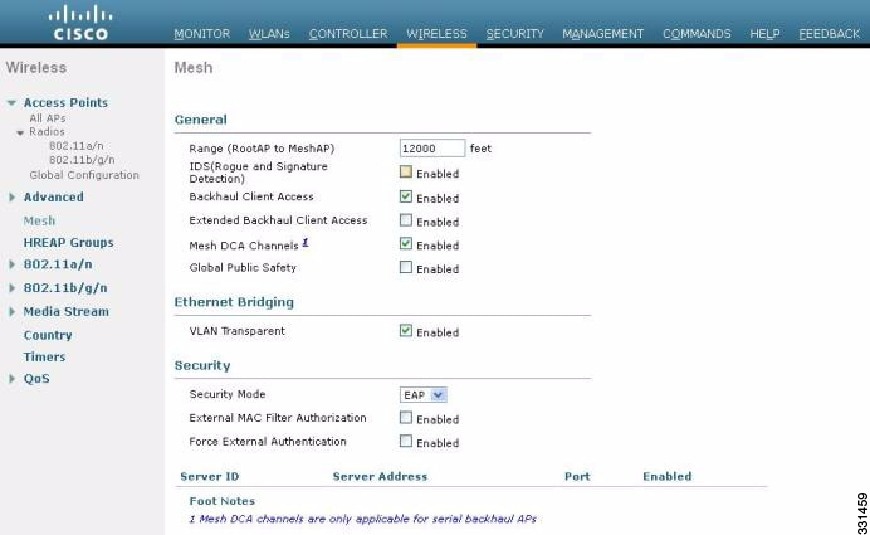

| ステップ 1 | [Wireless] > [Mesh] を選択します。[Mesh] ページが表示されます(図 1 を参照)。  |

| ステップ 2 | セキュリティ セクションで、[Security Mode] ドロップダウン リストから [EAP] オプションを選択します。 |

| ステップ 3 | [External MAC Filter Authorization] オプションと [Force External Authentication] オプションの [Enabled] チェックボックスをオンにします。 |

| ステップ 4 | [Apply] をクリックします。 |

| ステップ 5 | [Save Configuration] をクリックします。 |

RADIUS サーバへのユーザ名の追加

メッシュ アクセス ポイントの RADIUS 認証を有効にする前に、外部 RADIUS サーバによって認可および認証されるメッシュ アクセス ポイントの MAC アドレスをサーバのユーザ リストに追加します。

リモート認可および認証の場合、EAP-FAST は製造元の証明書(CERT)を使用して、子メッシュ アクセス ポイントを認証します。また、この製造元証明書に基づく ID は、ユーザの確認においてメッシュ アクセス ポイントのユーザ名として機能します。

Cisco IOS ベースのメッシュ アクセス ポイントの場合は、MAC アドレスをユーザ リストに追加するだけでなく、platform_name_string–MAC_address 文字列をユーザ リストに入力する必要があります(たとえば、c1240-001122334455)。コントローラは最初に MAC アドレスをユーザ名として送信します。この初回の試行が失敗すると、コントローラは platform_name_string–MAC_address 文字列をユーザ名として送信します。

(注) | 認証 MAC アドレスは屋内と屋外の AP で異なります。屋外 AP は、屋内 AP が AP のギガビット イーサネット MAC アドレスを使用する場合、AP の BVI MAC アドレスを使用します。 |

RADIUS サーバのユーザ名エントリ

(注) | AP1552 プラットフォームは c1550 のプラットフォーム名を使用します。AP1572 は c1570 のプラットフォーム名を使用します。 |

メッシュ アクセス ポイントの外部認証の有効化(CLI)

セキュリティ統計情報の表示(CLI)

CLI を使用してメッシュ アクセス ポイントのセキュリティ統計を表示するには、次のコマンドを入力します。

show mesh security-stats Cisco_AP

このコマンドを使用すると、指定のアクセス ポイントとその子アクセス ポイントのパケット エラー統計、エラー数、タイムアウト数、アソシエーションと認証の成功数、再アソシエーション数、および再認証数が表示されます。

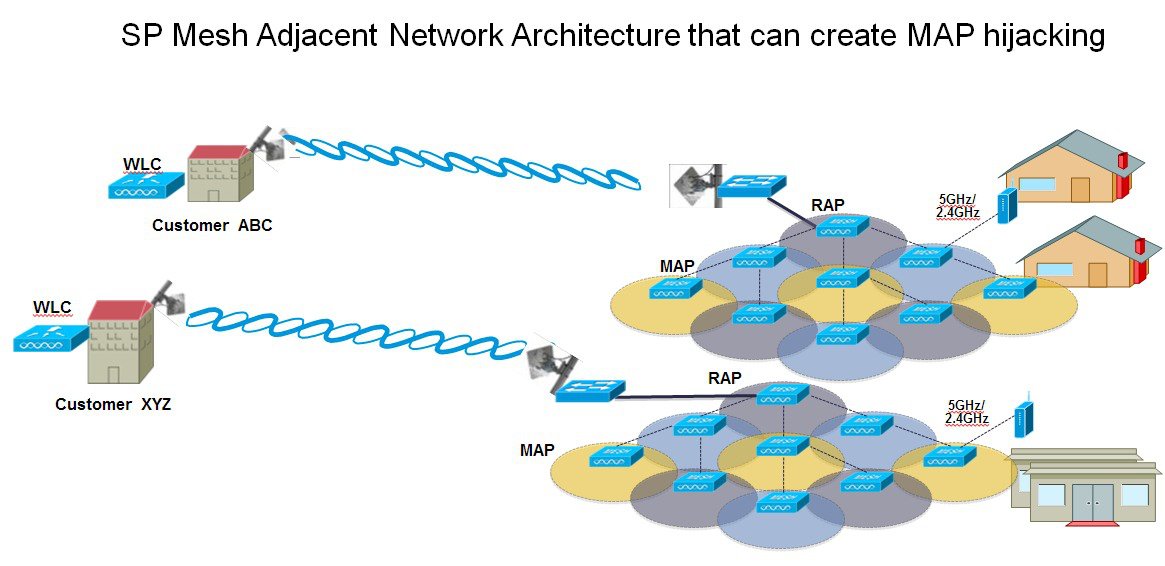

リリース 8.2 でプロビジョニングするメッシュ PSK キー

Cisco Mesh 展開で顧客は、両方のメッシュ導入で MAP アソシエーションを許可するためにワイルドカードの MAC フィルタリングで AAA を使用する場合、メッシュ アクセス ポイント(MAP)が自分のネットワークを終了し、別のメッシュ ネットワークへ参加することを確認します。メッシュ AP のセキュリティが EAP-FAST を使用する可能性があるため、EAP セキュリティの場合、AP の MAC アドレスとタイプの組み合わせが使用されて使用可能な制御設定がないため、制御できません。デフォルトのパスフレーズの PSK オプションはセキュリティ リスクとハイジャックの可能性も示します。この問題は、MAP が移動車両(公共交通機関、フェリー、船など)に使用されるときに、2 つの異なる SP のオーバーラップ導入で顕著に現れます。この場合、SP のメッシュ ネットワークに「固定」するための MAP に制約事項がなく、MAP を別の SP ネットワークによってハイジャックする/慣れさせることができますが、導入で SP の対象カスタマーに対処することはできません。

8.2 リリースで導入された新しい機能は、メッシュ導入を制御し、現在使用されているデフォルトの「cisco」PSK を超える MAP のセキュリティの強化に役立つ WLC からプロビジョニングできる PSK 機能を有効にします。この新機能によって、カスタム PSK で設定した MAP は、RAP および WLC を使用して認証を行う場合、このキーを使用します。特別な注意事項は、コントローラ ソフトウェア リリース 8.1 以下をアップグレードするかリリース 8.2 からダウンロードする場合に必要です。管理者は MAP のソフトウェアが PSK サポートの移行する際の影響を理解する必要があります。

サポートされるワイヤレス メッシュのコンポーネント

機能の設定手順

管理者はセキュリティ モードを PSK として設定する必要があります。また任意で新しい PSK を設定します。PSK が設定されていない場合、MAP をデフォルト PSK キー「cisco」と組み合わせることはできません。

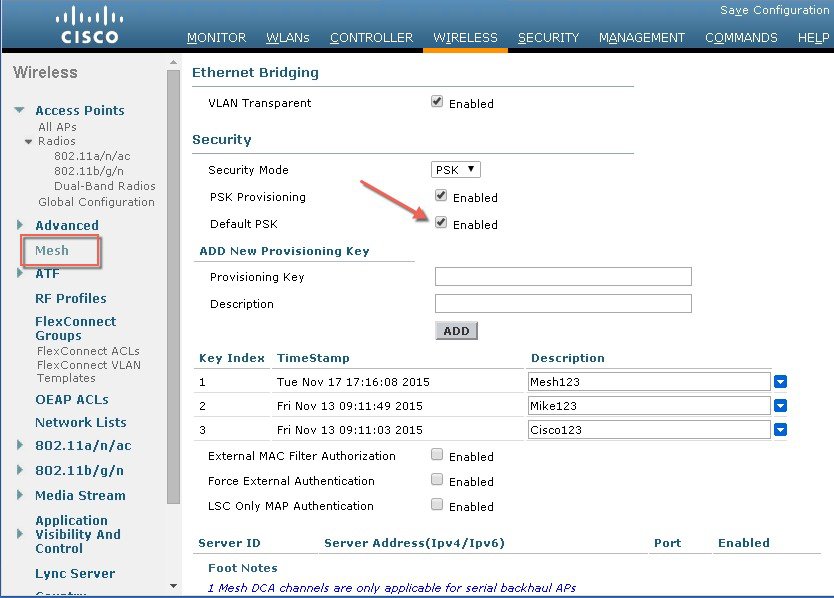

メッシュ PSK GUI の設定

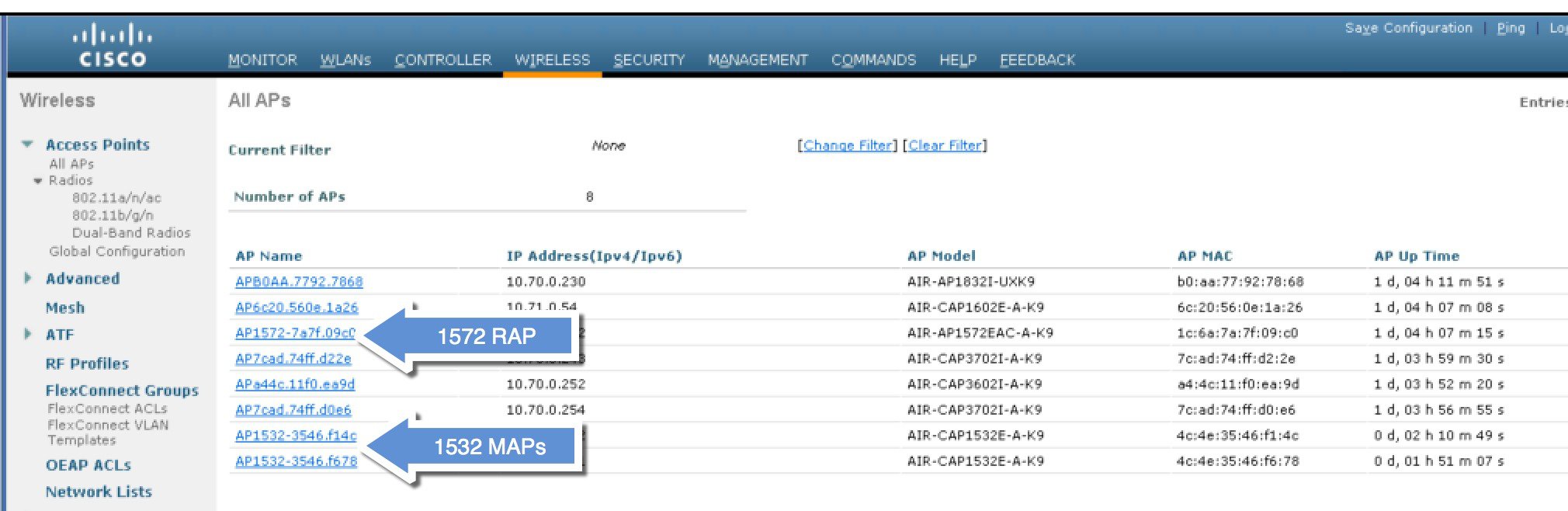

| ステップ 1 | この導入ガイドの上記の項で説明されているようにコントローラに RAP を接続します。下記の設定の図の例のように 2 つの 1532 MAP が RAP 1572 に接続されます。

導入ガイドに示すように MAP の初期接続のオプションの 1 つは MAP の MAC アドレスをスクリーン ショット に示したように RAP に接続されるこれらのコントローラに入力する必要があります。 | ||||

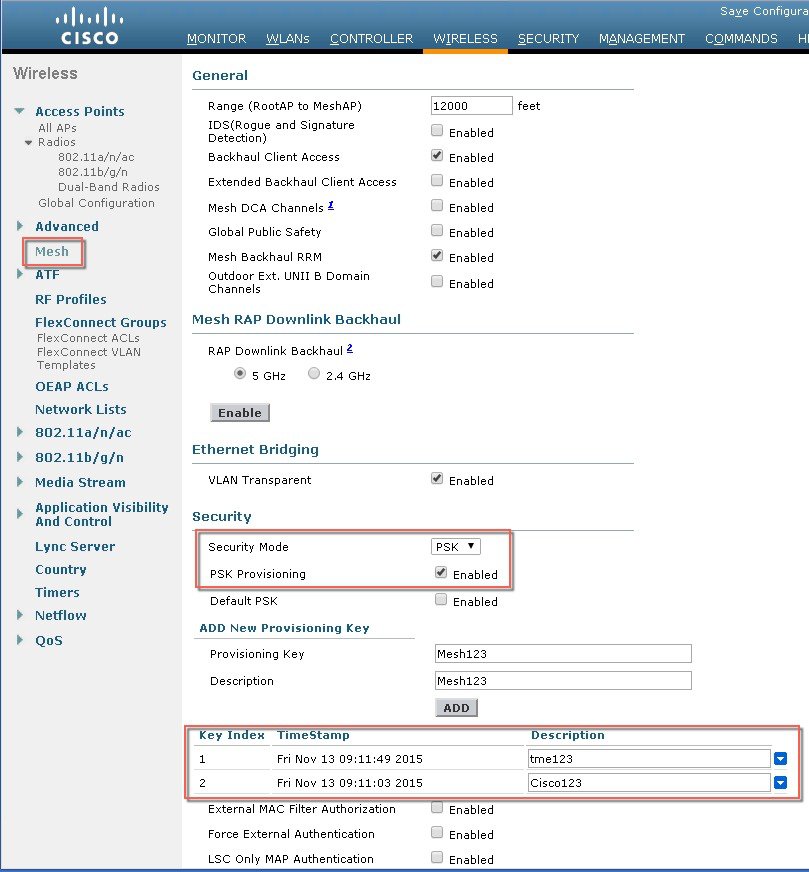

| ステップ 2 | [Wireless] > [Mesh] メニューから、PSK として [Security Mode] を選択し、[PSK Provisioning] を有効化します。

リリース 8.2 MAC 以前は、ワイルド カード文字を含む AAA 認証または EAP 認証は基本的に EAP がデフォルトの内部認証と共に使用される 3 つの方法しかなく、特に異なる顧客からメッシュのインストールが重複する場合には MAC アドレス プロビジョニングは十分には信頼できず、メッシュ AP が誤ってあるメッシュ ネットワークから他へ乗っ取られる高い可能性がありました。これによりメッシュ導入における問題やカバレッジ ホールを生じる可能性がありました。そのため、リリース 8.2 では PSK MAP プロビジョニングが導入されました。上記のように PSK キーをワイヤレス コントローラに作成する必要があります。

| ||||

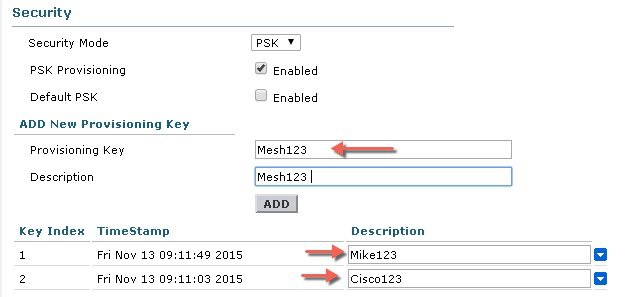

| ステップ 3 | 例に示すようにプロビジョニング キーを入力して [ADD] を押下し、入力された値を適用します。

キーの値は一覧に表示されませんが、そのキーがコントローラにプロビジョニングされた時にタイム スタンプ付きのキーのインデックスだけが表示されます。最大 5 つのキーをプロビジョニングに使用される MAP のコントローラに入力できます。コントローラのフラッシュに常に保存されているこれらの 5 つのキーのいずれかを MAP がプロビジョニングのために使用できます。MD5 暗号化アルゴリズム(128-bit)がプロビジョニングされている PSK を暗号化するために使用され、新しいキーの設定時に AP に送信されます。

| ||||

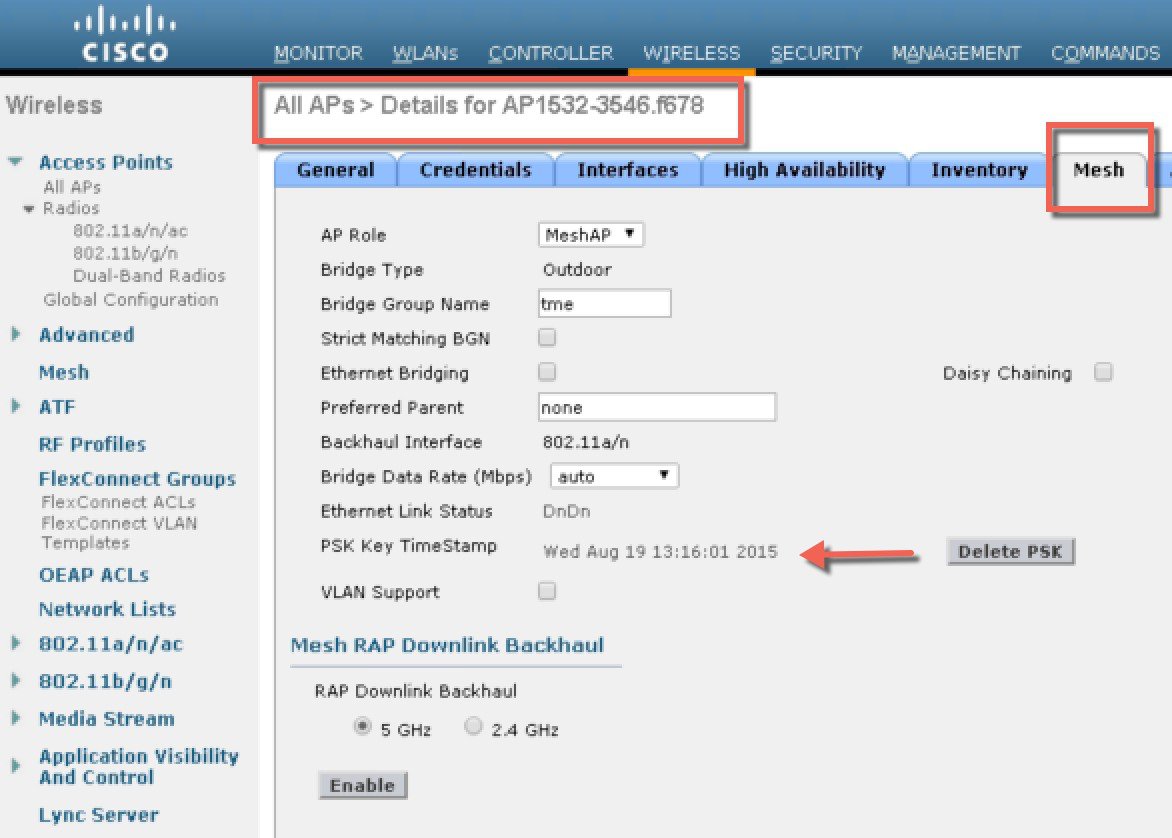

| ステップ 4 | コントローラが設定および有効化された PSK キーを持つと、キーは RAP にプロビジョニングされ、その RAP に接続されたすべての MAP に伝播されます。同じキーがメッシュ ネットワーク内の他のすべての子 MAP にも伝播されます。MAP では PSK キーの受信と RAP/MAP ネットワークへの認証のために何も行う必要はありません。

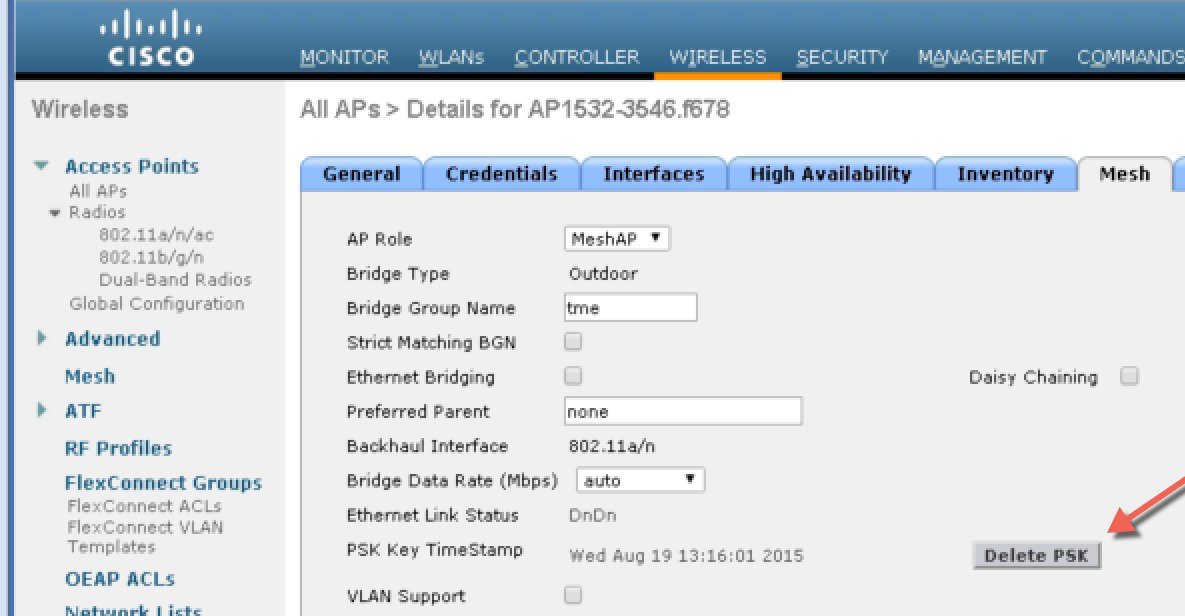

例に示すように、RAP に接続された 1 つの特定の MAP を [Mesh] タブで確認する場合、インデックス 1 および 8 月 19 日からのタイム スタンプ付きの PSK キーを使用して MAP がプロビジョニングされていることを確認できます。

| ||||

| ステップ 5 | プロビジョニングされた PSK キーは、PSK キーがコントローラ上で失われたかまたは意図的に削除された場合には MAP または RAP から 削除できます。

| ||||

| ステップ 6 | MAP が誤ったネットワークに誤って接続し、そこからキーを取得した場合、管理者には誤った PSK キーを削除するオプションがあります。さらに、EAP セキュリティで参加すると、WLC GUI インターフェイスで PSK タイムスタンプの [Delete PSK] を使用して AP のプロビジョニングされた PSK を削除できます。このオプションは、AP が陳腐化して孤立状態になるか、無効な PSK および EAP セキュリティを使用して孤立状態のメッシュ AP に再参加した場合のメッシュ AP リカバリ オプションです。PSK キーが MAP から削除されると、デフォルト PSK キー「cisco」の使用に戻ります。

ただし、PSK キーがすでにコントローラ、順番に RAP/MAP でも設定されている場合、一致する PSK キーが無い MAP はメッシュ ネットワークに接続できないことに注意してください。プロビジョニングされていない MAP をコントローラで PSK を有効化したメッシュ ネットワークに接続するために、[Provisioning] ウィンドウが有効化されている必要があります。 例に示すように、[Provisioning] ウィンドウを手動で有効化すると、デフォルトの「cisco」PSK キーを使用して MAP を接続可能になり、同時に新しい PSK キーを取得します。

|

モビリティ グループのコントローラでメッシュ PSK のプロビジョニング

モビリティ グループで RAP の設定がある場合、同じ PSK キーまたはモビリティ グループのすべてのコントローラの 5 つの許容される PSK キーのうちの 1 つを使用することが常に推奨されます。この方法では、異なるコントローラからの MAP の場合に認証できるようになります。PSK のスタンプを見ると MAP および PSK キーがどこから来たかを確認できます。

PSK 事前プロビジョニング用の CLI コマンド

グローバル メッシュ パラメータの設定

この項では、メッシュ アクセス ポイントがコントローラとの接続を確立するよう設定する手順について説明します。内容は次のとおりです。

必要なメッシュ パラメータを設定するには、GUI と CLI のいずれかを使用できます。パラメータはすべてグローバルに適用されます。

グローバル メッシュ パラメータの設定(GUI)

| ステップ 1 | [Wireless] > [Mesh] を選択します。 | ||||||||||||||||||||||||||||||||||||||||||

| ステップ 2 | 必要に応じて、メッシュ パラメータを修正します。

| ||||||||||||||||||||||||||||||||||||||||||

| ステップ 3 | [Apply] をクリックします。 | ||||||||||||||||||||||||||||||||||||||||||

| ステップ 4 | [Save Configuration] をクリックします。 |

グローバル メッシュ パラメータの設定(CLI)

コントローラの CLI を使用して認証方式を含むグローバル メッシュ パラメータを設定する手順は、次のとおりです。

(注) | CLI コマンドで使用されるパラメータの説明、有効範囲およびデフォルト値については、「グローバル メッシュ パラメータの設定(GUI)」の項を参照してください。 |

| ステップ 1 | ネットワークの全メッシュ アクセス ポイントの最大レンジをフィート単位で指定するには、次のコマンドを入力します。 |

| ステップ 2 | バックホールのすべてのトラフィックに関して IDS レポートをイネーブルまたはディセーブルにするには、次のコマンドを入力します。 |

| ステップ 3 | バックホール インターフェイスでのアクセス ポイント間のデータ共有レート(Mbps 単位)を指定するには、次のコマンドを入力します。 |

| ステップ 4 | メッシュ アクセス ポイントのプライマリ バックホール(802.11a)でクライアント アソシエーションを有効または無効にするには、次のコマンドを入力します。 config mesh client-access {enable | disable} |

| ステップ 5 | VLAN トランスペアレントをイネーブルまたはディセーブルにするには、次のコマンドを入力します。 config mesh ethernet-bridging VLAN-transparent {enable | disable} |

| ステップ 6 | メッシュ アクセス ポイントのセキュリティ モードを定義するには、次のいずれかのコマンドを入力します。 |

| ステップ 7 | 変更を保存するには、次のコマンドを入力します。 |

グローバル メッシュ パラメータ設定の表示(CLI)

グローバル メッシュ設定の情報を取得するには、次のコマンドを入力します。

-

show mesh client-access:バックホール クライアント アクセスが有効な場合は、バックホール無線を介したワイヤレス クライアント アソシエーションが許可されます。通常、バックホール無線はメッシュ アクセス ポイントのほとんどで 5 GHz です。つまり、バックホール無線は、バックホール トラフィックとクライアント トラフィックの両方を伝送できます。

バックホール クライアント アクセスが無効な場合は、バックホール トラフィックのみがバックホール無線を介して送信され、クライアント アソシエーションは 2 番目の無線のみを介して送信されます。

(Cisco Controller)> show mesh client-access Backhaul with client access status: enabled

-

show mesh ids-state:バックホールの IDS レポートのステータスが有効か無効かを示します。

(Cisco Controller)> show mesh ids-state Outdoor Mesh IDS(Rogue/Signature Detect): .... Disabled

-

show mesh config:グローバル構成の設定を表示します。

(Cisco Controller)> show mesh config Mesh Range....................................... 12000 Mesh Statistics update period.................... 3 minutes Backhaul with client access status............... disabled Background Scanning State........................ enabled Backhaul Amsdu State............................. disabled Mesh Security Security Mode................................. EAP External-Auth................................. disabled Use MAC Filter in External AAA server......... disabled Force External Authentication................. disabled Mesh Alarm Criteria Max Hop Count................................. 4 Recommended Max Children for MAP.............. 10 Recommended Max Children for RAP.............. 20 Low Link SNR.................................. 12 High Link SNR................................. 60 Max Association Number........................ 10 Association Interval.......................... 60 minutes Parent Change Numbers......................... 3 Parent Change Interval........................ 60 minutes Mesh Multicast Mode.............................. In-Out Mesh Full Sector DFS............................. enabled Mesh Ethernet Bridging VLAN Transparent Mode..... enabled

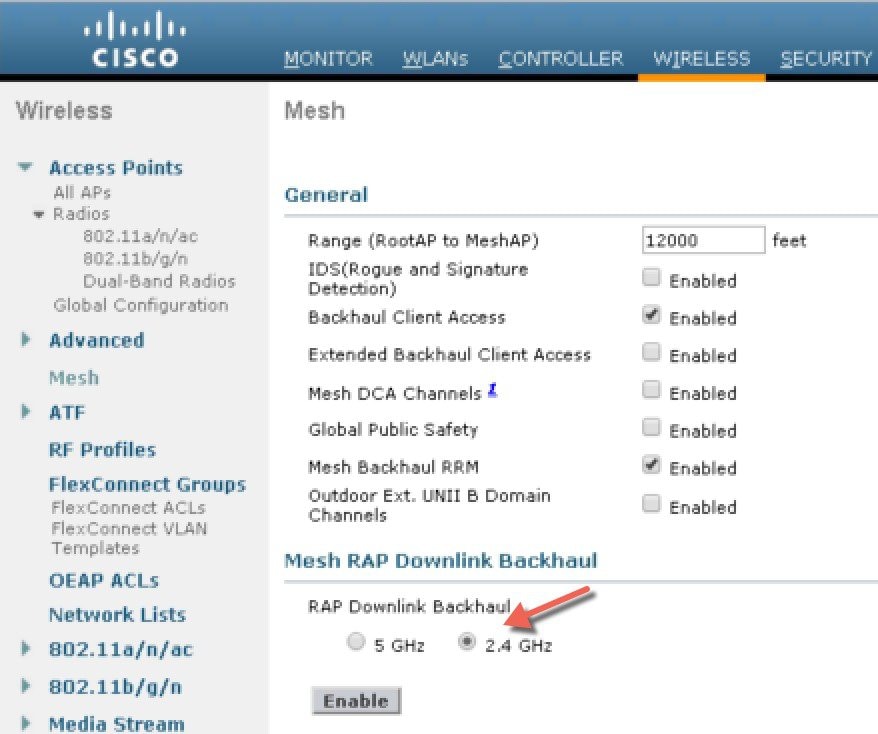

リリース 8.2 の 5 および 2.4 GHz のメッシュ バックホール

リリース 8.2 以前のワイヤレス メッシュ バックホールは 5 GHz でのみサポートされていました。リリース 8.2 ではワイヤレス メッシュ バックホールは、5 GHz および 2.4 GHz でサポートされます。

特定の国では 5 GHz のバックホール ネットワークのメッシュ ネットワークを使用することはできません。また 5 GHz が許可されている国でも、より大きいメッシュやブリッジ距離を達成するために顧客が 2.4 GHz の無線周波数を好んで使用する場合があります。

RAP が 5 GHz から 2.4 GHz へ設定の変更を取得すると、その選択が RAP からすべての MAP に送信され、5 GHz ネットワークから切り離されて 2.4 GHz に再接続されます。2.4 GHz を設定すると、2.4 GHz のバックホールが認識されるようにすべてのコントローラがバージョン 8.2 で設定されることに注意してください。

(注) | RAP だけが 5 または 2.4 GHz のバックホール周波数に設定されます。RAP が設定されると、この周波数選択がすべての MAP にブランチを伝播します。 |

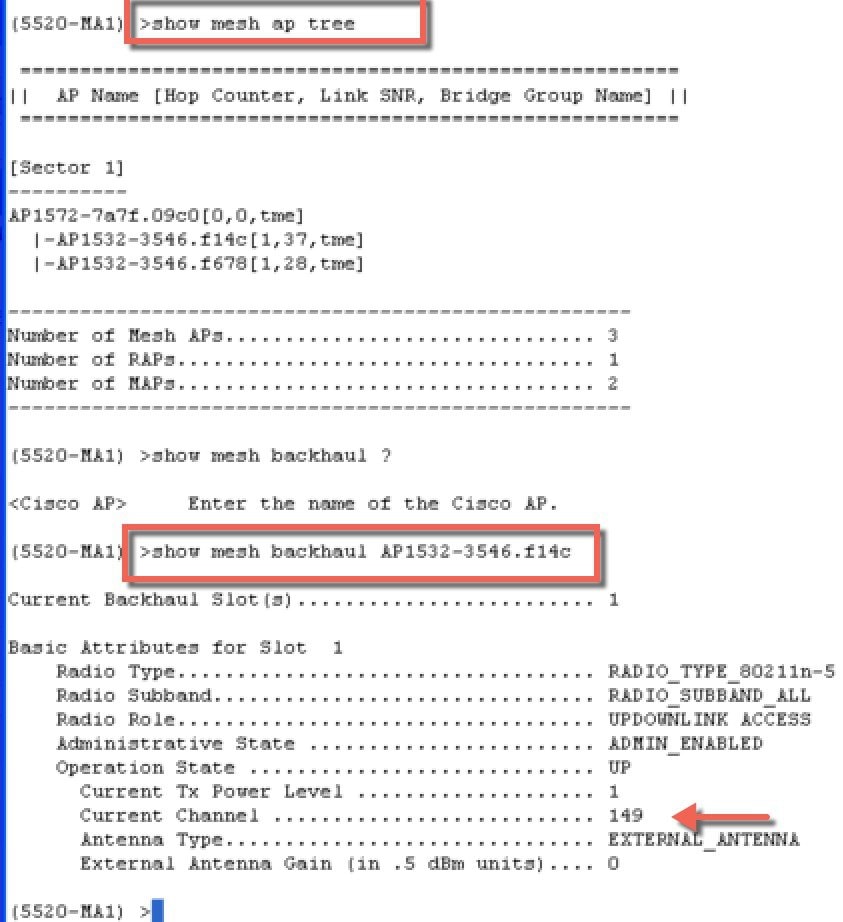

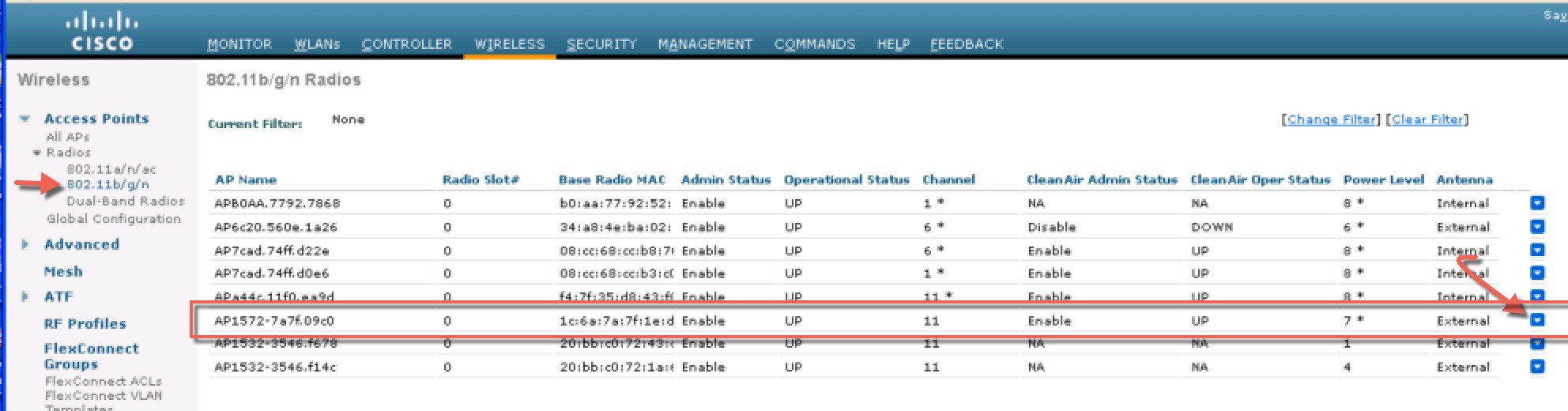

| ステップ 1 | メッシュ バックホールを 2.4 GHz に設定するには、コントローラ上の 1 つの簡単な手順が必要です。図に示すように RAP ダウンリンク バックホールを 2.4 GHz に設定して [Enable] を押します。

CLI から「show mesh ap tree」と「show mesh backhaul <ap-name>」を発行してバックホール接続を表示できます。 | ||

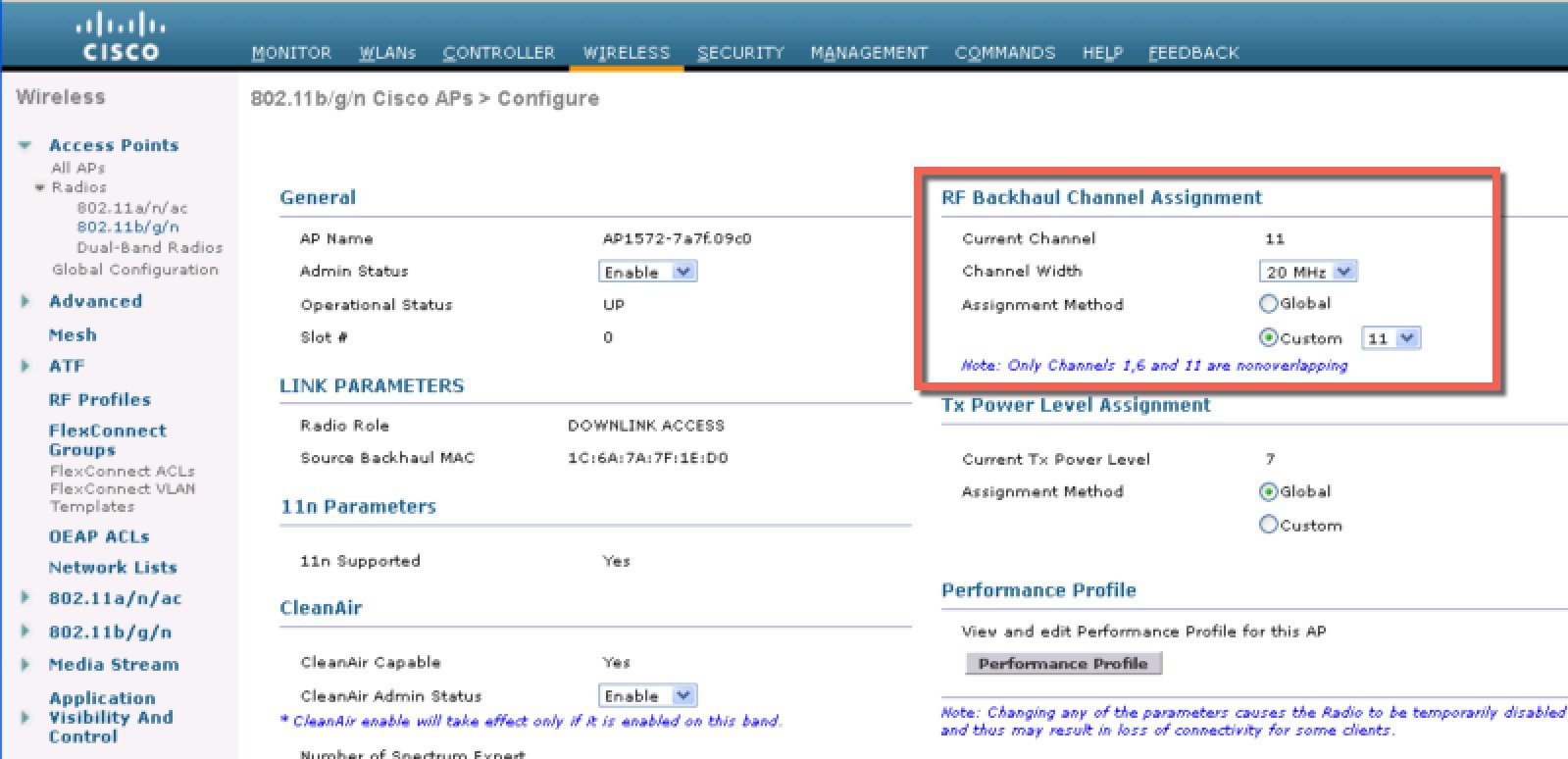

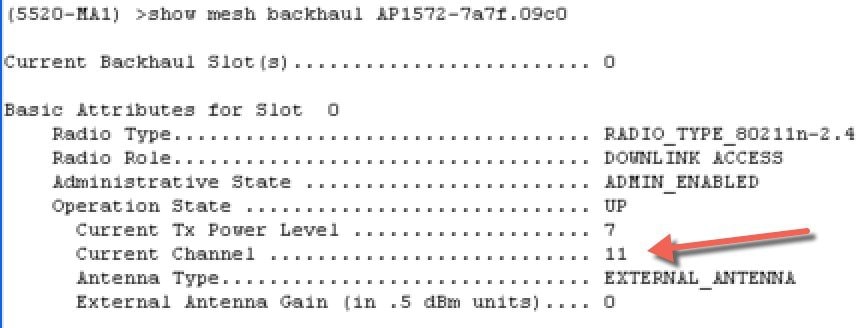

| ステップ 2 | RAP でチャネルを 2.4 GHz に変更する必要があり、チャネルは選択されたカスタムである必要があります。またこの選択はすべての MAP とその RAP のブランチの「子」に伝播されます。

チャネルがカスタム オプションで選択された後、そのチャネルは RAP バックホールに使用されます。

次の例に示すように、RAP でチャネル変更後は、MAP のチャネルが 2.4 GHz 帯域の CH11 に 変更されています。 MAP の CLI コマンドの例:show mesh backhaul <ap-name> たとえば MAP のバックホール チャネルを変更しようとすると、この機能は MAP でサポートされていないため、エラー メッセージが表示されます。MAP および「MAP の子」はアップストリームの親 RAP からチャネルが割り当てられます。MAP からのエラー メッセージの例を示します。 |

バックホール クライアント アクセス

バックホール クライアント アクセスが有効な場合は、バックホール無線を介したワイヤレス クライアント アソシエーションが許可されます。バックホール無線は 5 GHz 無線です。つまり、バックホール無線は、バックホール トラフィックとクライアント トラフィックの両方を伝送できます。

バックホール クライアント アクセスが無効な場合は、バックホール トラフィックのみがバックホール無線を介して送信され、クライアント アソシエーションは 2 番目の無線のみを介して送信されます。

(注) | バックホール クライアント アクセスはデフォルトで無効になります。この機能を有効にすると、デイジーチェーン導入のスレーブ AP と子 AP を除くすべてのメッシュ アクセス ポイントは再起動します。 |

この機能は、2 つの無線を使用するメッシュ アクセス ポイント(1552、1532、1572、およびブリッジ モードの屋内 AP)に適用されます。

バックホール クライアント アクセスの設定(GUI)

この図は、GUI を使用してバックホール クライアント アクセスをイネーブルにする方法を示しています。バックホール クライアント アクセスを有効にすると、AP をリブートするよう求められます。

バックホール クライアント アクセスの設定(CLI)

次のコマンドを使用して、バックホール クライアント アクセスを有効にします。

(Cisco Controller)> config mesh client-access enable

All Mesh APs will be rebooted Are you sure you want to start? (y/N)

ローカル メッシュ パラメータの設定

グローバル メッシュ パラメータを設定したら、ネットワークで使用中の機能について次のローカル メッシュ パラメータを設定する必要があります。

-

バックホール データ レート。「ワイヤレス バックホール データ レートの設定」の項を参照してください。

-

イーサネット ブリッジング。「イーサネット ブリッジングの設定」の項を参照してください。

-

ブリッジ グループ名。「イーサネット ブリッジングの設定」の項を参照してください。

-

ワークグループ ブリッジ。「ワークグループ ブリッジの設定」の項を参照してください。

-

電源およびチャネル設定。「電力およびチャネルの設定」の項を参照してください。

-

アンテナ ゲイン設定。「アンテナ ゲインの設定」の項を参照してください。

-

動的チャネル割り当て。「動的チャネル割り当ての設定」の項を参照してください。

ワイヤレス バックホール データ レートの設定

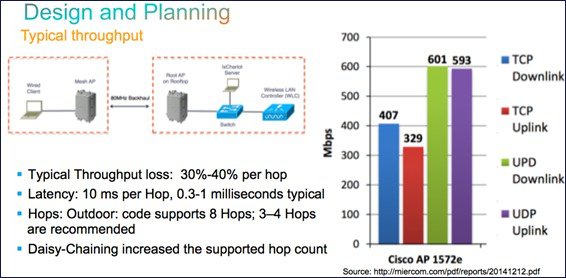

バックホールは、アクセス ポイント間でワイヤレス接続のみを作成するために使用されます。バックホール インターフェイスは、アクセス ポイントによって、802.11a/n/ac レートが異なります。利用可能な RF スペクトラムを効果的に使用するにはレート選択が重要です。また、レートはクライアント デバイスのスループットにも影響を与えることがあり、スループットはベンダー デバイスを評価するために業界出版物で使用される重要なメトリックです。

Dynamic Rate Adaptation(DRA)には、パケット伝送のために最適な伝送レートを推測するプロセスが含まれます。レートを正しく選択することが重要です。レートが高すぎると、パケット伝送が失敗し、通信障害が発生します。レートが低すぎると、利用可能なチャネル帯域幅が使用されず、品質が低下し、深刻なネットワーク輻輳および障害が発生する可能性があります。

データ レートは、RF カバレッジとネットワーク パフォーマンスにも影響を与えます。低データ レート(6 Mbps など)が、高データ レート(1300 Mbps など)よりもアクセス ポイントからの距離を延長できます。結果として、データ レートはセル カバレッジと必要なアクセス ポイントの数に影響を与えます。異なるデータ レートは、ワイヤレス リンクで冗長度の高い信号を送信することにより(これにより、データをノイズから簡単に復元できます)、実現されます。1 Mbps のデータ レートでパケットに対して送信されるシンボル数は、11 Mbps で同じパケットに使用されたシンボル数より多くなります。したがって、低ビット レートでのデータの送信には、高ビット レートでの同じデータの送信よりも時間がかり、スループットが低下します。

コントローラ リリース 5.2 では、メッシュ 5 GHz バックホールのデフォルト データ レートは 24 Mbps です。これは、6.0 および 7.0 コントローラ リリースでも同じです。

6.0 コントローラ リリースでは、メッシュ バックホールに「Auto」データ レートを設定できます。設定後に、アクセス ポイントは、最も高いレートを選択します(より高いレートは、すべてのレートに影響を与える状況のためではなくそのレートに適切でない状況のため、使用できません)。つまり、設定後は、各リンクが、そのリンク品質に最適なレートに自動的に設定されます。

メッシュ バックホールを「Auto」に設定することをお勧めします。

たとえば、メッシュ バックホールが 48 Mbps を選択した場合、この決定は、誰かが電子レンジを使用したためではなく(これによりすべてのレートが影響を受けます)、54 に対して十分な SNR がないため、54 Mbps を使用できないことが確認された後に行われます。

低ビット レートでは、MAP 間の距離を長くすることが可能になりますが、WLAN クライアント カバレッジにギャップが生じる可能性が高く、バックホール ネットワークのキャパシティが低下します。バックホール ネットワークのビット レートを増加させる場合は、より多くの MAP が必要となるか、MAP 間の SNR が低下し、メッシュの信頼性と相互接続性が制限されます。

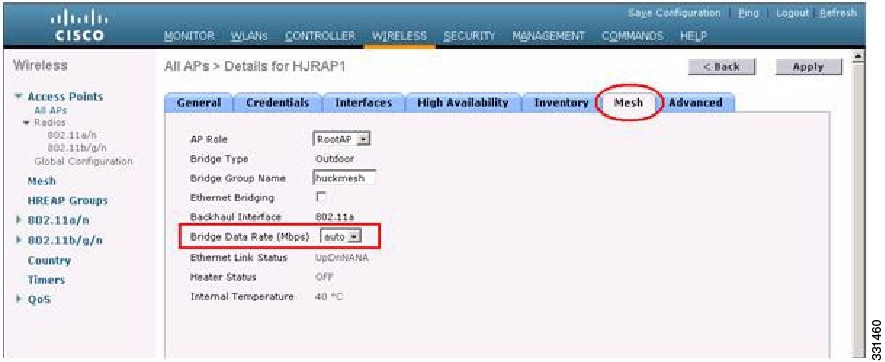

この図に、RAP が「Auto」バックホール データ レートを使用し、現在、子 MAP と 54 Mbps を使用していることを示します。

(注) | データ レートは、AP ごとにバックホールで設定できます。これはグローバル コマンドではありません。 |

関連コマンド

以下のコマンドを使用してバックホールに関する情報を取得します。

-

config ap bhrate:Cisco ブリッジ バックホール送信レートを設定します。

(controller) > config ap bhrate backhaul-rate ap-name

(注)

各 AP に対して設定済みのデータ レート(RAP=18 Mbps、MAP1=36 Mbps)は、6.0 以降のソフトウェア リリースへのアップグレード後も保持されます。6.0 リリースにアップグレードする前に、データ レートに設定されるバックホール データ レートがある場合は、その設定が保持されます。

次の例は、RAP でバックホール レートを 36000 Kbps に設定する方法を示しています。

(controller) > config ap bhrate 36000 HPRAP1

-

show ap bhrate:Cisco ブリッジ バックホール レートを表示します。

(controller) > show ap bhrate ap-name

-

show mesh neigh summary:バックホールで現在使用されているレートを含むリンク レート概要を表示します。

(controller) > show mesh neigh summary HPRAP1 AP Name/Radio Channel Rate Link-Snr Flags State --------------- -------- -------- ------- ----- ----- 00:0B:85:5C:B9:20 0 auto 4 0x10e8fcb8 BEACON 00:0B:85:5F:FF:60 0 auto 4 0x10e8fcb8 BEACON DEFAULT 00:0B:85:62:1E:00 165 auto 4 0x10e8fcb8 BEACON OO:0B:85:70:8C:A0 0 auto 1 0x10e8fcb8 BEACON HPMAP1 165 54 40 0x36 CHILD BEACON HJMAP2 0 auto 4 0x10e8fcb8 BEACON

バックホールのキャパシティとスループットは AP のタイプ(つまり、802.11a/n であるかや、802.11a のみであるかや、バックホール無線の数など)によって異なります。

(注) | 1552 802.11n を使用すると、スループットが向上し、キャパシティが増加します。最初に RAP から非常に太いバックホール パイプが提供されます。  |

1572 バックホール容量数

詳細については、http://miercom.com/pdf/reports/20141212.pdf を参照してください。

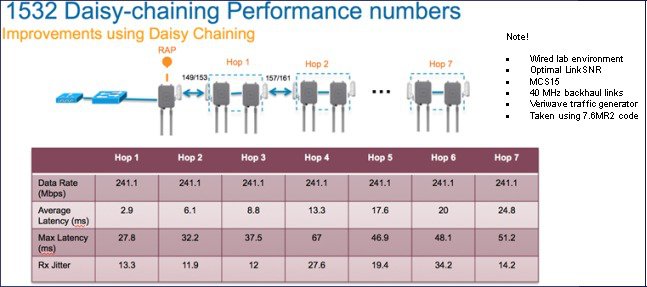

デイジーチェーンを使用した 1532 バックホール容量

イーサネット ブリッジングの設定

セキュリティ上の理由により、デフォルトではすべての MAP でイーサネット ポートが無効になっています。有効にするには、ルートおよび各 MAP でイーサネット ブリッジングを設定します。

(注) | レイヤ 2 のループの発生を防止するために、接続されているすべてのスイッチ ポート上でスパニング ツリー プロトコル(STP)を有効にします。 |

イーサネット ブリッジングは、次の 2 つの場合に有効にする必要があります。

-

メッシュ ノードをブリッジとして使用する場合(図 1 を参照)。

(注)

ポイントツーポイントおよびポイントツーマルチポイント ブリッジング導入でイーサネット ブリッジングを使用するのに、VLAN タギングを設定する必要はありません。

-

MAP でイーサネット ポートを使用して任意のイーサネット デバイス(ビデオ カメラなど)を接続する場合。VLAN タギングを有効にするときの最初の手順です。

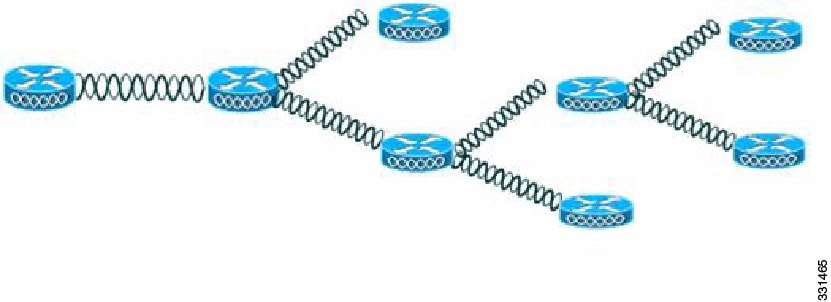

図 9. ポイントツーマルチポイント ブリッジング

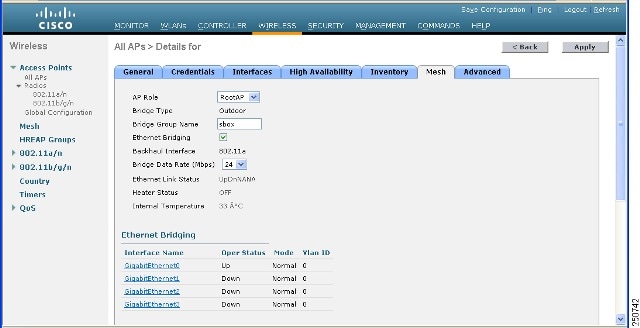

イーサネット ブリッジングの有効化(GUI)

| ステップ 1 | [Wireless] > [All APs] を選択します。 |

| ステップ 2 | イーサネット ブリッジングを有効にするメッシュ アクセス ポイントの AP 名のリンクをクリックします。 |

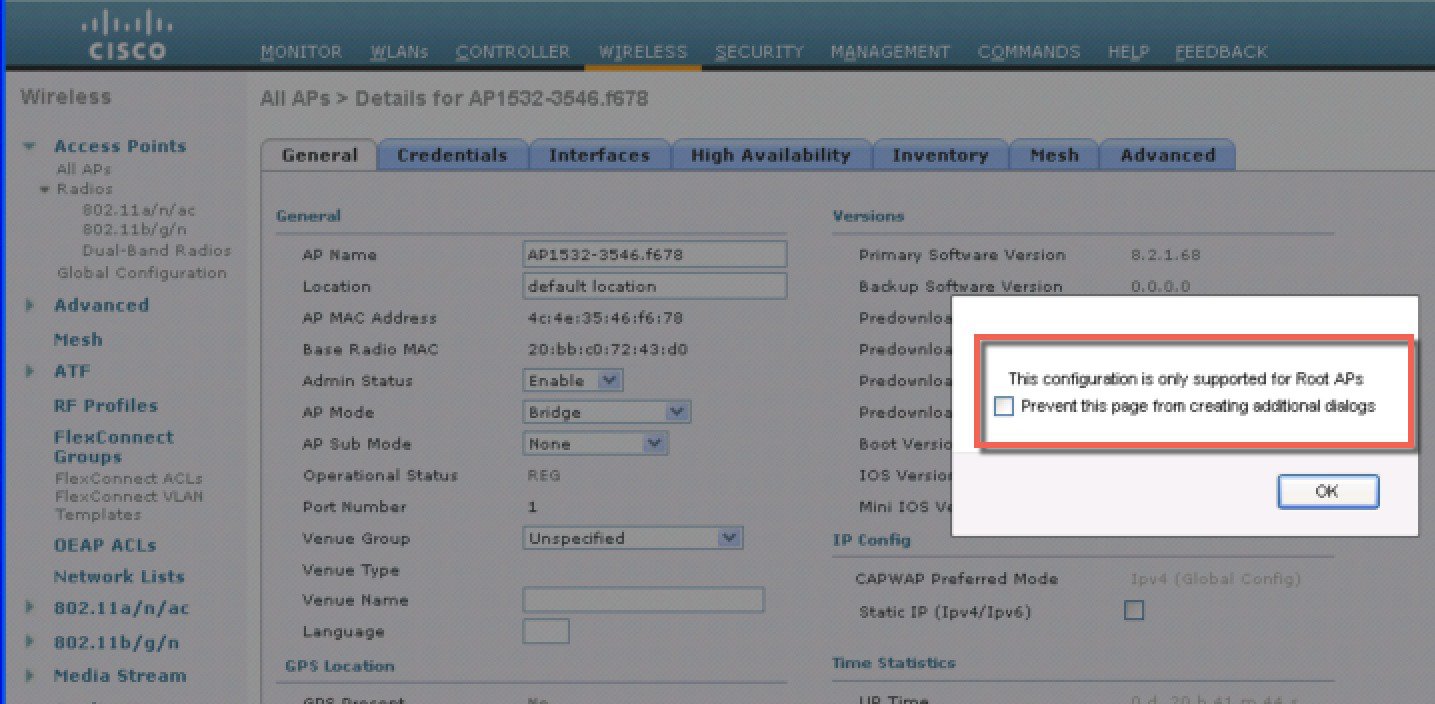

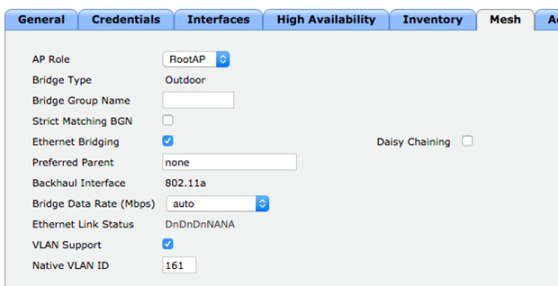

| ステップ 3 | 詳細ページで、[Mesh] タブを選択します(図 1 を参照してください)。 |

| ステップ 4 | [AP Role] ドロップダウン リストから [RootAP] または [MeshAP] を選択します(すでに選択されていない場合)。 |

| ステップ 5 | イーサネット ブリッジングを有効にする場合は、[Ethernet Bridging] チェックボックスをオンにします。この機能を無効にする場合は、このチェックボックスをオフにします。 |

| ステップ 6 | [Apply] をクリックして、変更を確定します。ページの最下部の [Ethernet Bridging] セクションに、メッシュ アクセス ポイントの各イーサネット ポートが一覧表示されます。 |

| ステップ 7 | 該当するメッシュ AP からコントローラへのパスを取る各親メッシュ AP に対してイーサネット ブリッジングを有効にします。たとえば、Hop 2 の MAP2 でイーサネット ブリッジングを有効にする場合は、MAP1(親 MAP)と、コントローラに接続している RAP でもイーサネット ブリッジングを有効にする必要があります。 |

ネイティブ VLAN の設定(GUI)

(注) | 8.0 以前は、有線バックホールのネイティブ VLAN は VLAN 1 に設定されていました。8.0 リリース以降では、ネイティブ VLAN を設定できます。 |

ネイティブ VLAN の設定(CLI)

(注) | 8.0 以前は、有線バックホールのネイティブ VLAN は VLAN 1 に設定されていました。8.0 リリース以降では、ネイティブ VLAN を設定できます。 |

ブリッジ グループ名の設定

ブリッジ グループ名(BGN)は、メッシュ アクセス ポイントのアソシエーションを制御します。BGN を使用して無線を論理的にグループ分けしておくと、同じチャネルにある 2 つのネットワークが相互に通信することを防止できます。この設定はまた、同一セクター(領域)のネットワーク内に複数の RAP がある場合にも便利です。BGN は最大 10 文字までの文字列です。

NULL VALUE という BGN は、工場で設定されているデフォルトです。装置自体にブリッジ グループ名は表示されていませんが、このグループ名を使用することで、ネットワーク固有の BGN を割り当てる前に、メッシュ アクセス ポイントをネットワークに参加させることができます。

同一セクターのネットワーク内に(より大きなキャパシティを得るために)RAP が 2 つある場合は、別々のチャネルで 2 つの RAP に同じ BGN を設定することをお勧めします。

ブリッジ グループ名の設定(CLI)

| ステップ 1 | ブリッジ グループ名(BGN)を設定するには、次のコマンドを入力します。 config ap bridgegroupname set group-name ap-name

| ||||

| ステップ 2 | BGN を確認するには、次のコマンドを入力します。 |

ブリッジ グループ名の確認(GUI)

Cisco 3200 との相互運用性の設定

Cisco AP1522 および AP1524PS は、Public Safety チャネル(4.9 GHz)と、2.4 GHz アクセスおよび 5.8 GHz バックホールで、Cisco 3200 と相互運用できます。

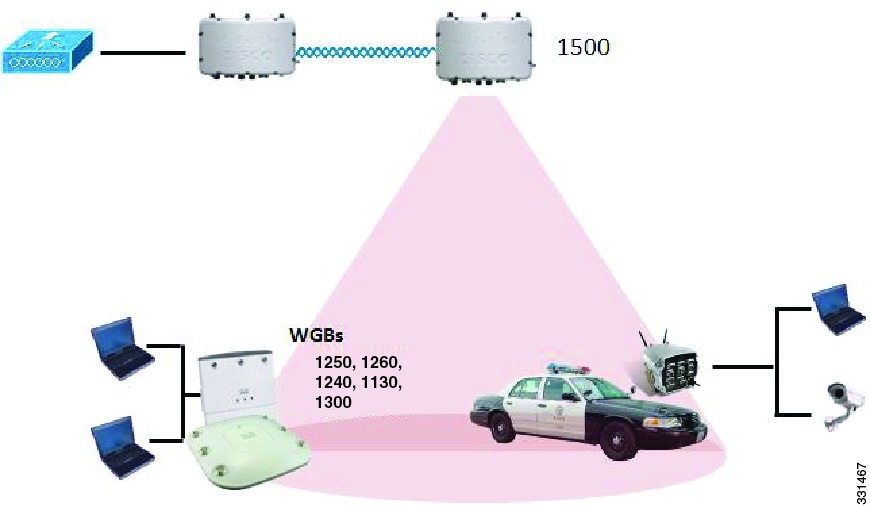

Cisco 3200 は車載ネットワークを作成します。車載ネットワークでは、PC、監視カメラ、デジタル ビデオ カメラ、プリンタ、PDA、スキャナなどの装置が、メインのインフラストラクチャへと接続されている携帯電話ベースまたは WLAN ベースのサービスなどのワイヤレス ネットワークを共有できます。この機能により、警察車両などの車載展開から収集されたデータをワイヤレス インフラストラクチャ全体に統合できます。

この項では、Cisco 3200、AP1522、および AP1524PS 間の相互運用性を設定する際のガイドラインと詳細な手順について説明します。

1130、1240、および 1520(1522、1524PS)シリーズのメッシュ アクセス ポイントと Cisco 3200 との間の具体的な相互運用性の詳細については、表 1 を参照してください。

1552、15221 |

|

Public Safety 4.9 GHz 帯域の設定ガイドライン

AP1522 または AP1524PS と Cisco 3200 を Public Safety ネットワークで相互運用するには、次の設定時のガイドラインを満たす必要があります。

バックホールでクライアント アクセスを有効にする必要があります(メッシュ グローバル パラメータ)。この機能は AP1524PS ではサポートされません。

メッシュ ネットワーク内のすべてのメッシュ アクセス ポイント(MAP)でグローバルに Public Safety への対応を有効にする必要があります。

AP1522 または AP1524PS でのチャネル番号の割り当てが Cisco 3200 無線インターフェイスでの割り当てと一致する必要があります。

Cisco 3200 のデフォルトのチャネル幅は 5 MHz です。WGB が AP1522 と AP1524PS にアソシエートできるようにチャネル幅を 10 または 20 MHz に変更するか、または AP1522 または AP1524PS 上のチャネルを 5 MHz 帯域(チャネル 1 ~ 10)または 10 MHz 帯域(チャネル 11 ~ 19)のチャネルに変更するか、いずれかを行う必要があります。

電力およびチャネルの設定

バックホール チャネル(802.11a/n)は、RAP 上で設定できます。MAP は、RAP チャネルに合わされます。ローカル アクセスは、MAP とは無関係に設定できます。

電力およびチャネルの設定(GUI)

| ステップ 1 | [Wireless] > [Access Points] > [802.11a/n] を選択します。

| ||||

| ステップ 2 | 802.11 a/n 無線の [Antenna] ドロップダウン リストで、[Configure] を選択します。[Configure] ページが表示されます。 | ||||

| ステップ 3 | 無線のチャネルを割り当てます(グローバルおよびカスタムの割り当て方式)。 | ||||

| ステップ 4 | 無線の Tx Power Level を割り当てます。

AP1500 の 802.11a バックホールでは、選択可能な 5 つの電力レベルがあります。

| ||||

| ステップ 5 | 電力およびチャネルの割り当てが完了したら、[Apply] をクリックします。 | ||||

| ステップ 6 | [802.11a/n Radios] ページで、チャネルの割り当てが正しく行われたことを確認します。 |

アンテナ ゲインの設定

コントローラの GUI または CLI を使用して、取り付けられているアンテナのアンテナ ゲインと一致するように、メッシュ アクセス ポイントのアンテナ ゲインを設定する必要があります。

アンテナ ゲインの設定(GUI)

| ステップ 1 | [Wireless] > [Access Points] > [Radio] > [802.11a/n] の順に選択して、[802.11a/n Radios] ページを開きます。 | ||

| ステップ 2 | 設定するメッシュ アクセス ポイントのアンテナについて、一番右の青色の矢印にマウスを移動してアンテナのオプションを表示します。[Configure] を選択します。

| ||

| ステップ 3 | [Antenna Parameters] セクションで、アンテナ ゲインを入力します。 ゲインは 0.5 dBm 単位で入力します。たとえば、2.5 dBm = 5 です。

| ||

| ステップ 4 | [Apply] および [Save Configuration] をクリックして、変更を保存します。 |

アンテナ ゲインの設定(CLI)

コントローラの CLI を使用して 802.11a バックホール無線のアンテナ ゲインを設定するには、次のコマンドを入力します。

動的チャネル割り当ての設定

RRM スキャンに使用されるチャネルを選択する際に動的チャネル割り当て(DCA)アルゴリズムで考慮されるチャネルを、コントローラの GUI を使用して指定する手順は、次のとおりです。この機能は、クライアントが古いデバイスであるため、またはクライアントに特定の制約事項があるために、クライアントで特定のチャネルがサポートされないことがわかっている場合に役立ちます。

| ステップ 1 | 802.11a/n または 802.11b/g/n ネットワークを無効にする手順は、次のとおりです。 | ||||||||||||

| ステップ 2 | [Wireless] > [802.11a/n] または [802.11b/g/n] > [RRM] > [DCA] の順に選択して、[802.11a(または 802.11b/g)> RRM > Dynamic Channel Assignment (DCA)] ページを開きます。 | ||||||||||||

| ステップ 3 | [Channel Assignment Method] ドロップダウン リストから次のオプションのいずれかを選択して、コントローラの DCA モードを指定します。

| ||||||||||||

| ステップ 4 | [Interval] ドロップダウン リストで、[10 minutes]、[1 hour]、[2 hours]、[3 hours]、[4 hours]、[6 hours]、[8 hours]、[12 hours]、または [24 hours] のいずれかのオプションを選択し、DCA アルゴリズムを実行する間隔を指定します。デフォルト値は 10 分です。 | ||||||||||||

| ステップ 5 | [AnchorTime] ドロップダウン リストで、DCA アルゴリズムの開始時刻を指定する数値を選択します。オプションは、0 ~ 23 の数値(両端の値を含む)で、午前 12 時~午後 11 時の時刻を表します。 | ||||||||||||

| ステップ 6 | [Avoid Foreign AP Interference] チェックボックスをオンにすると、コントローラの RRM アルゴリズムによって、Lightweight アクセス ポイントにチャネルを割り当てるときに、外部アクセス ポイント(ワイヤレス ネットワークに含まれないアクセス ポイント)からの 802.11 トラフィックが考慮されます。この機能を無効にする場合は、このチェックボックスをオフにします。たとえば RRM では、外部アクセス ポイントに近いチャネルをアクセス ポイントが回避するようにチャネル割り当てを調整できます。デフォルト値はオンです。 | ||||||||||||

| ステップ 7 | [Avoid Cisco AP Load] チェックボックスをオンにすると、コントローラの RRM アルゴリズムによって、チャネルを割り当てるときに、ワイヤレス ネットワーク内の Cisco Lightweight アクセス ポイントからの 802.11 トラフィックが考慮されます。この機能を無効にする場合は、このチェックボックスをオフにします。たとえば RRM では、トラフィックの負荷が高いアクセス ポイントに適切な再利用パターンを割り当てることができます。デフォルト値はオフです。 | ||||||||||||

| ステップ 8 | [Avoid Non-802.11a (802.11b) Noise] チェックボックスをオンにすると、コントローラの RRM アルゴリズムによって、Lightweight アクセス ポイントにチャネルを割り当てるときに、チャネルのノイズ(802.11 以外のトラフィック)が考慮されます。この機能を無効にする場合は、このチェックボックスをオフにします。たとえば RRM では、電子レンジなど、アクセス ポイント以外を原因とする重大な干渉があるチャネルをアクセス ポイントに回避させることができます。デフォルト値はオンです。 | ||||||||||||

| ステップ 9 | [DCA Channel Sensitivity] ドロップダウン リストから、次のオプションのいずれかを選択して、チャネルを変更するかどうかを判断する際の、信号、負荷、ノイズ、干渉などの環境の変化に対する DCA アルゴリズムの感度を指定します。

| ||||||||||||

| ステップ 10 | 802.11a/n/ac ネットワークの場合のみ、次のいずれかの [Channel Width] オプションを選択し、5 GHz 帯域のすべての 802.11n 無線でサポートするチャネル帯域幅を指定します。

| ||||||||||||

| ステップ 11 | [DCA Channel List] の [DCA Channels] フィールドには、現在選択されているチャネルが表示されます。チャネルを選択するには、[Select] カラムでそのチャネルのチェックボックスをオンにします。チャネルを除外するには、チャネルのチェックボックスをオフにします。

範囲:802.11a:36、40、44、48、52、56、60、64、100、104、108、112、116、132、136、140、149、153、157、161、165、190、196?802.11b/g:1、2、3、4、5、6、7、8、9、10、11 デフォルト:802.11a:36、40、44、48、52、56、60、64、100、104、108、112、116、132、136、140、149、153、157、161?802.11b/g:1、6、11

| ||||||||||||

| ステップ 12 | ネットワークで AP1500 を使用している場合は、4.9 GHz チャネルが動作する 802.11a 帯域で 4.9 GHz チャネルを設定する必要があります。4.9 GHz 帯域は、Public Safety に関わるクライアント アクセス トラフィック専用です。4.9 GHz チャネルを選択するには、[Select] カラムでチェックボックスをオンにします。チャネルを除外するには、チャネルのチェックボックスをオフにします。

範囲:802.11a:1、2、3、4、5、6、7、8、9、10、11、12、13、14、15、16、17、18、19、20、21、22、23、24、25、26 | ||||||||||||

| ステップ 13 | [Apply] をクリックして、変更を確定します。 | ||||||||||||

| ステップ 14 | 802.11a または 802.11b/g ネットワークを再び有効にする手順は、次のとおりです。 | ||||||||||||

| ステップ 15 | [Save Configuration] をクリックして、変更を保存します。

|

ブリッジ モードのアクセス ポイントでの無線リソース管理の設定

Radio Resource Management(RRM)は、次の場合に、ブリッジ モード アクセス ポイントのバックホール無線で有効にできます。

これらの条件が満たされている場合、完全な RRM が確立され、伝送パワー コントロール(TPC)、動的チャネル割り当て(DCA)、カバレッジ ホールの検出と緩和(CHDM)が含まれます。メッシュ AP が RRM に参加する RAP に再度参加する必要がある場合、RAP は、すべての RRM 機能をただちに停止します。

拡張機能の設定

- イーサネット VLAN タギングの設定

- ワークグループ ブリッジとメッシュ インフラストラクチャとの相互運用性

- クライアント ローミング

- WGB ローミングのガイドライン

- 屋内メッシュ ネットワークの音声パラメータの設定

- メッシュ ネットワークでの音声コールのサポート

- ビデオのメッシュ マルチキャストの抑制の有効化

- IGMP スヌーピング

- メッシュ AP のローカルで有効な証明書

イーサネット VLAN タギングの設定

イーサネット VLAN タギングを使用すると、無線メッシュ ネットワーク内で特定のアプリケーション トラフィックをセグメント化して、有線 LAN に転送(ブリッジング)するか(アクセス モード)、別の無線メッシュ ネットワークにブリッジングすることができます(トランク モード)。

イーサネット VLAN タギングを使用した一般的な Public Safety アクセス アプリケーションは、市内のさまざまな屋外の場所へのビデオ監視カメラの設置を前提にしたものです。これらのビデオ カメラはすべて MAP に有線で接続されています。また、これらのカメラのビデオはすべてワイヤレス バックホールを介して有線ネットワークにある中央の指令本部にストリーミングされます。

- イーサネット ポートに関する注意

- VLAN 登録

- イーサネット VLAN タギングの有効化(GUI)

- イーサネット VLAN タギングの設定(CLI)

- イーサネット VLAN タギング設定詳細の表示(CLI)

イーサネット ポートに関する注意

イーサネット VLAN タギングを使用すると、屋内と屋外の両方の実装で、イーサネット ポートをノーマル、アクセス、またはトランクとして設定できます。

(注) | VLAN 透過が無効な場合、デフォルトのイーサネット ポート モードはノーマルです。VLAN タギングを使用し、イーサネット ポートの設定を許可するには、VLAN 透過を無効にする必要があります。グローバル パラメータである VLAN 透過を無効にするには、「グローバル メッシュ パラメータの設定」の項を参照してください。

|

イーサネット VLAN タギングは、バックホールとして使用されていないイーサネット ポートで動作します。

(注) | コントローラの 7.2 よりも前のリリースでは、ルート アクセス ポイント(RAP)のネイティブ VLAN は、メッシュ イーサネット ブリッジングと VLAN トランスペアレントを有効にしたメッシュ アクセス ポイント(MAP)のイーサネット ポートから転送されます。 7.2 および 7.4 リリースでは、ルート アクセス ポイント(RAP)のネイティブ VLAN は、メッシュ イーサネット ブリッジングと VLAN トランスペアレントを有効にしたメッシュ アクセス ポイント(MAP)のイーサネット ポートから転送されません。この動作は 7.6 から変更されます。ネイティブ VLAN は、VLAN トランスペアレントが有効になると MAP により転送されます。 この動作の変更は信頼性を向上し、メッシュ バックホールの転送ループの発生を最小限に抑えます。 |

VLAN 登録

メッシュ アクセス ポイントで VLAN をサポートするには、すべてのアップリンク メッシュ アクセス ポイントが、異なる VLAN に属するトラフィックを分離できるよう同じ VLAN をサポートする必要があります。メッシュ アクセス ポイントが VLAN 要件を通信して親からの応答を得る処理は、VLAN 登録と呼ばれます。

(注) | VLAN 登録は自動的に行われます。ユーザの操作は必要ありません。 |

メッシュ アクセス ポイントのイーサネット ポートが VLAN で設定されている場合は、ポートから親へその VLAN をサポートすることを要求します。

親は、要求をサポートできる場合、その VLAN のブリッジ グループを作成し、要求をさらにその親へ伝搬します。この伝搬は RAP に達するまで続きます。

要求が RAP に達すると、RAP は VLAN 要求をサポートできるかどうかを確認します。サポートできる場合、RAP は VLAN 要求をサポートするために、ブリッジ グループとサブインターフェイスをアップリンク イーサネット インターフェイスで作成します。

メッシュ アクセス ポイントのいずれかの子で VLAN 要求をサポートできない場合、メッシュ アクセス ポイントはネガティブ応答を返します。この応答は、VLAN を要求したメッシュ アクセス ポイントに達するまでダウンストリーム メッシュ アクセス ポイントに伝搬されます。

親からのネガティブ応答を受信した要求元メッシュ アクセス ポイントは、VLAN の設定を延期します。ただし、将来試みるときのために設定は保存されます。メッシュの動的な特性を考慮すると、ローミング時や CAPWAP 再接続時に、別の親とそのアップリンク メッシュ アクセス ポイントがその設定をサポートできることがあります。

イーサネット VLAN タギングのガイドライン

安全上の理由により、メッシュ アクセス ポイント(RAP および MAP)にあるイーサネット ポートはデフォルトで無効になっています。このイーサネット ポートは、メッシュ アクセス ポイント ポートでイーサネット ブリッジングを設定することにより、有効になります。

イーサネット VLAN タギングが動作するには、メッシュ ネットワーク内の全メッシュ アクセス ポイントでイーサネット ブリッジングが有効である必要があります。

VLAN モードは、非 VLAN トランスペアレントに設定する必要があります(グローバル メッシュ パラメータ)。「グローバル メッシュ パラメータの設定(CLI)」の項を参照してください。VLAN トランスペアレントは、デフォルトで有効になっています。非 VLAN トランスペアレントとして設定するには、[Wireless] > [Mesh] ページで [VLAN transparent] オプションを選択解除する必要があります。

バックホール インターフェイス(802.11a 無線)は、プライマリ イーサネット インターフェイスとして機能します。バックホールはネットワーク内のトランクとして機能し、無線ネットワークと有線ネットワークとの間のすべての VLAN トラフィックを伝送します。プライマリ イーサネット インターフェイスに必要な設定はありません。

屋内メッシュ ネットワークの場合、VLAN タギング機能は、屋外メッシュ ネットワークの場合と同様に機能します。バックホールとして動作しないアクセス ポートはすべてセカンダリであり、VLAN タギングに使用できます。

RAP にはセカンダリ イーサネット ポートがないため、VLAN タギングを RAP 上で実装できず、プライマリ ポートがバックホールとして使用されます。ただし、イーサネット ポートが 1 つの MAP では VLAN タギングを有効にすることができます。これは、MAP のイーサネット ポートがバックホールとして機能せず、結果としてセカンダリ ポートになるためです。

設定の変更は、バックホールとして動作するイーサネット インターフェイスに適用されません。バックホールの設定を変更しようとすると警告が表示されます。設定は、インターフェイスがバックホールとして動作しなくなった後に適用されます。

メッシュ ネットワーク内の任意の 802.11a バックホール イーサネット インターフェイスで VLAN タギングをサポートするために設定は必要ありません。

AP1500 のポート 02(ケーブル モデム ポート)では、VLAN を設定できません(該当する場合)。ポート 0(PoE 入力)、1(PoE 出力)、および 3(光ファイバ)では VLAN を設定できます。

各セクターでは、最大 16 個の VLAN がサポートされています。したがって、RAP の子(MAP)によってサポートされている VLAN の累積的な数は最大 16 です。

メッシュ アクセス ポイントが CAPWAP RUN 状態であり、VLAN 透過モードが無効な場合にのみ、設定は有効です。

イーサネット VLAN タギングの有効化(GUI)

| ステップ 1 | イーサネット ブリッジングを有効にしてから、[Wireless] > [All APs] を選択します。 | ||||||

| ステップ 2 | VLAN タギングを有効にするメッシュ アクセス ポイントの AP 名のリンクをクリックします。 | ||||||

| ステップ 3 | 詳細ページで、[Mesh] タブを選択します。 | ||||||

| ステップ 4 | [Ethernet Bridging] チェックボックスをオンにしてこの機能を有効にし、[Apply] をクリックします。 ページの最下部の [Ethernet Bridging] セクションに、メッシュ アクセス ポイントの 4 つのイーサネット ポートそれぞれが一覧表示されます。

| ||||||

| ステップ 5 | [Apply] をクリックします。 | ||||||

| ステップ 6 | [Save Configuration] をクリックして、変更を保存します。 |

イーサネット VLAN タギングの設定(CLI)

MAP アクセス ポートを設定するには、次のコマンドを入力します。

config ap ethernet 1 mode access enable AP1500-MAP 50

ここで、AP1500-MAP は可変の AP 名であり、50 は可変のアクセス VLAN ID です。

RAP または MAP のトランク ポートを設定するには、次のコマンドを入力します。

config ap ethernet 0 mode trunk enable AP1500-MAP 60

ここで、AP1500-MAP は可変の AP 名であり、60 は可変のネイティブ VLAN ID です。

VLAN をネイティブ VLAN の VLAN 許可リストに追加するには、次のコマンドを入力します。

イーサネット VLAN タギング設定詳細の表示(CLI)

特定のメッシュ アクセス ポイント(AP Name)またはすべてのメッシュ アクセス ポイント(summary)のイーサネット インターフェイスの VLAN 設定の詳細を表示するには、次のコマンドを入力します。

show ap config ethernet ap-name

VLAN トランスペアレント モードが有効と無効のどちらであるかを確認するには、次のコマンドを入力します。

show mesh config

ワークグループ ブリッジとメッシュ インフラストラクチャとの相互運用性

ワークグループ ブリッジ(WGB)は、イーサネット対応デバイスにワイヤレス インフラストラクチャ接続を提供できる小さいスタンドアロン ユニットです。無線ネットワークに接続するためにワイヤレス クライアント アダプタを備えていないデバイスは、イーサネット ポート経由で WGB に接続できます。WGB は、ワイヤレス インターフェイスを介してルート AP にアソシエートされます。つまり、有線クライアントはワイヤレス ネットワークにアクセスできます。

WGB は、メッシュ アクセス ポイントに、WGB の有線セグメントにあるすべてのクライアントを IAPP メッセージで通知することにより、単一ワイヤレス セグメントを介して有線ネットワークに接続するために使用されます。WGB クライアントのデータ パケットでは、802.11 ヘッダー(4 つの MAC ヘッダー(通常は 3 つの MAC データ ヘッダー))内に追加 MAC アドレスが含まれます。ヘッダー内の追加 MAC は、WGB 自体のアドレスです。この追加 MAC アドレスは、クライアントと送受信するパケットをルーティングするために使用されます。

WGB アソシエーションは、各メッシュ アクセス ポイントのすべての無線でサポートされます。

現在のアーキテクチャでは、Autonomous AP は、ワークグループ ブリッジとして機能し、1 つの無線インターフェイスだけがコントローラ接続、有線クライアント接続用イーサネット インターフェイス、およびワイヤレス クライアント接続の他の無線インターフェイスに使用されます。コントローラ(メッシュ インフラストラクチャを使用)および有線クライアントのイーサネット インターフェイスに接続するには、dot11radio 1(5 GHz)を使用できます。dot11radio 0(2.4 GHz)は、ワイヤレス クライアント接続に使用できます。要件に応じて、クライアント アソシエーションまたはコントローラ接続に dot11radio 1 または dot11radio 0 を使用できます。

7.0 リリースでは、ワイヤレス インフラストラクチャへのアップリンクを失ったとき、またはローミング シナリオの場合、WGB の 2 番目の無線のワイヤレス クライアントが、WGB によってアソシエート解除されません。

2 つの無線を使用する場合、1 つの無線をクライアント アクセスに使用し、もう 1 つの無線をアクセス ポイントにアクセスするために使用できます。2 つの独立した無線が 2 つの独立した機能を実行するため、遅延の制御が向上し、遅延が低下します。また、アップリンクが失われたとき、またはローミング シナリオの場合、WGB の 2 番目の無線のワイヤレス クライアントはアソシエーション解除されません。一方の無線はルート AP(無線の役割)として設定し、もう一方の無線は WGB(無線の役割)として設定する必要があります。

(注) | 一方の無線が WGB として設定された場合、もう一方の無線は WGB またはリピータとして設定できません。 |

ワークグループ ブリッジの設定

ワークグループ ブリッジ(WGB)は、メッシュ アクセス ポイントに、WGB の有線セグメントにあるすべてのクライアントを IAPP メッセージで通知することにより、単一ワイヤレス セグメントを介して有線ネットワークに接続するために使用されます。IAPP 制御メッセージの他にも、WGB クライアントのデータ パケットでは 802.11 ヘッダー(4 つの MAC ヘッダー(通常は 3 つの MAC データ ヘッダー))内に追加 MAC アドレスが含まれます。ヘッダー内の追加 MAC は、ワークグループ ブリッジ自体のアドレスです。この追加 MAC アドレスは、クライアントと送受信するパケットをルーティングするときに使用されます。

WGB アソシエーションは、すべての Cisco AP で 2.4 GHz(802.11b/g)および 5 GHz(802.11a)無線の両方でサポートされます。

WGB はメッシュ アクセス ポイントに関連付けることができるため、設定されたサポートされるプラットフォームは自律 1600、1700、2600、2700、3600、3700、1530、1550、および 1570 です。設定手順については、『Cisco Wireless LAN Controller Configuration Guide』(http://www.cisco.com/en/US/products/ps6366/products_installation_and_configuration_guides_list.html)の「Cisco Workgroup Bridges」の項を参照してください。

-

WGB として設定された自律アクセス ポイントでは Cisco IOS リリース 12.4.25d-JA 以降が実行されている必要があります。

(注)

メッシュ アクセス ポイントに 2 つの無線がある場合、いずれかの無線でだけワークグループ ブリッジ モードを設定できます。2 番目の無線を無効にすることをお勧めします。3 つの無線を備えたアクセス ポイントでは、ワークグループ ブリッジ モードはサポートされていません。

-

クライアント モード WGB(BSS)はサポートされていますが、インフラストラクチャ WGB はサポートされていません。クライアント モード WGB では VLAN をトランクできませんが、インフラストラクチャ WGB ではトランクできます。

-

ACK がクライアントから返されないため、マルチキャスト トラフィックは WGB に確実に転送されるわけではありません。マルチキャスト トラフィックがインフラストラクチャ WGB にユニキャストされると、ACK が返されます。

-

Cisco IOS アクセス ポイントで一方の無線が WGB として設定された場合、もう一方の無線を WGB やリピータにすることができません。

-

メッシュ アクセス ポイントでは、アソシエートされた WGB の背後で、ワイヤレス クライアント、WGB、および有線クライアントを含む、最大 200 のクライアントをサポートできます。

-

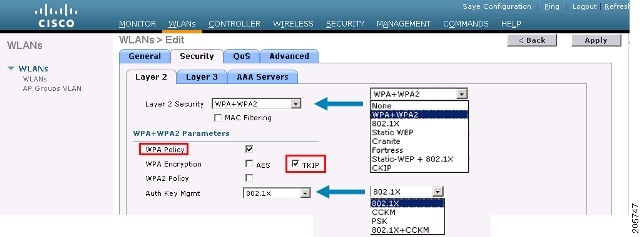

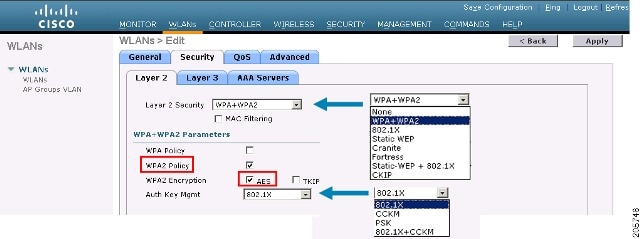

WLAN が WPA1(TKIP)+WPA2(AES)で設定され、対応する WGB インターフェイスがこれらの暗号化の 1 つ(WPA1 または WPA2)で設定された場合、WGB はメッシュ アクセス ポイントとアソシエートできません。

図 13. WGB の WPA セキュリティ設定

図 14. WGB の WPA-2 セキュリティ設定

設定のガイドライン

メッシュ アクセス ポイントで利用可能な 2 つの 5 GHz 無線で強力なクライアント アクセスを利用できるよう、メッシュ AP インフラストラクチャへのアップリンクには 5 GHz 無線を使用することをお勧めします。5 GHz 帯域を使用すると、より大きい Effective Isotropic Radiated Power(EIRP)が許可され、品質が劣化しにくくなります。2 つの無線がある WGB では、5 GHz 無線(無線 1)モードを WGB として設定します。この無線は、メッシュ インフラストラクチャにアクセスするために使用されます。2 番目の無線 2.4 GHz(無線 0)モードをクライアント アクセスのルートとして設定します。

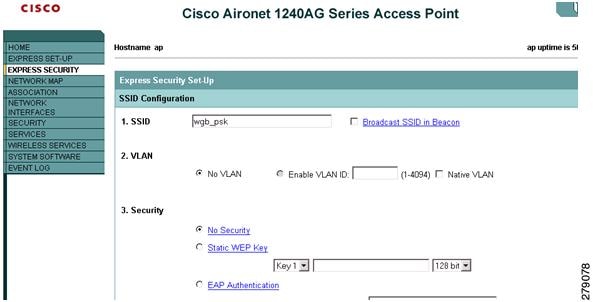

自律アクセス ポイントでは、SSID を 1 つだけネイティブ VLAN に割り当てることができます。自律側では、1 つの SSID で複数の VLAN を使用できません。SSID と VLAN のマッピングは、異なる VLAN でトラフィックを分離するために一意である必要があります。Unified アーキテクチャでは、複数の VLAN を 1 つの WLAN(SSID)に割り当てることができます。

アクセス ポイント インフラストラクチャへの WGB のワイヤレス アソシエーションには 1 つの WLAN(SSID)だけがサポートされます。この SSID はインフラストラクチャ SSID として設定し、ネイティブ VLAN にマッピングする必要があります。

アクセス ポイントの 2 番目の無線(2.4 GHz)でクライアント アクセスを設定する必要があります。両方の無線で同じ SSID を使用し、ネイティブ VLAN にマッピングする必要があります。異なる SSID を作成した場合は、一意な VLAN と SSID のマッピングの要件のため、その SSID をネイティブ VLAN にマッピングすることはできません。SSID を別の VLAN にマッピングしようとしても、ワイヤレス クライアントの複数 VLAN サポートはありません。

WGB でのワイヤレス クライアント アソシエーションでは、WLAN(SSID)に対してすべてのレイヤ 2 セキュリティ タイプがサポートされます。

この機能は AP プラットフォームに依存しません。コントローラ側では、メッシュ AP および非メッシュ AP の両方がサポートされます。

WGB では、20 クライアントの制限があります。20 クライアントの制限には、有線クライアントとワイヤレス クライアントの両方が含まれます。WGB が自律アクセス ポイントと対話する場合、クライアントの制限は非常に高くなります。

コントローラは、WGB の背後にあるワイヤレス クライアントと有線クライアントを同様に扱います。コントローラからワイヤレス WGB クライアントに対する MAC フィルタリングやリンク テストなどの機能は、サポートされません。

WGB の背後にあるワイヤレス クライアントおよび有線クライアントに対してローミングがサポートされます。アップリンクが失われたとき、またはローミング シナリオの場合、他の無線のワイヤレス クライアントは WGB によってアソシエート解除されません。

無線 0(2.4 GHz)をルート(自律 AP の 1 つの動作モード)として設定し、無線 1(5 GHz)を WGB として設定することをお勧めします。

設定例

単一ブリッジ グループに両方の無線のサブインターフェイスをマッピングすること。

(注)ネイティブ VLAN は、デフォルトで常にブリッジ グループ 1 にマッピングされます。他の VLAN の場合、ブリッジ グループ番号は VLAN 番号に一致します。たとえば、VLAN 46 の場合、ブリッジ グループは 46 です。

次の例では、両方の無線で 1 つの SSID(WGBTEST)が使用され、SSID は NATIVE VLAN 51 にマッピングされたインフラストラクチャ SSID です。すべての無線インターフェイスは、ブリッジ グループ -1 にマッピングされます。

WGB1#config t WGB1(config)#interface Dot11Radio1.51 WGB1(config-subif)#encapsulation dot1q 51 native WGB1(config-subif)#bridge-group 1 WGB1(config-subif)#exit WGB1(config)#interface Dot11Radio0.51 WGB1(config-subif)#encapsulation dot1q 51 native WGB1(config-subif)#bridge-group 1 WGB1(config-subif)#exit WGB1(config)#dot11 ssid WGBTEST WGB1(config-ssid)#VLAN 51 WGB1(config-ssid)#authentication open WGB1(config-ssid)#infrastructiure-ssid WGB1(config-ssid)#exit WGB1(config)#interface Dot11Radio1 WGB1(config-if)#ssid WGBTEST WGB1(config-if)#station-role workgroup-bridge WGB1(config-if)#exit WGB1(config)#interface Dot11Radio0 WGB1(config-if)#ssid WGBTEST WGB1(config-if)#station-role root WGB1(config-if)#exit

また、自律 AP の GUI を使用して設定を行うこともできます。この GUI から VLAN が定義された後に、サブインターフェイスは自動的に作成されます。

WGB アソシエーションの確認

コントローラと WGB のアソシエーションおよび WGB とワイヤレス クライアントのアソシエーションの両方は、自律 AP で show dot11 associations client コマンドを入力して確認できます。

WGB#show dot11 associations client 802.11 Client Stations on Dot11Radio1: SSID [WGBTEST] :

MAC Address |

IP Address |

Device |

Name |

Parent |

State |

0024.130f.920e |

209.165.200.225 |

LWAPP-Parent |

RAPSB |

- |

Assoc |

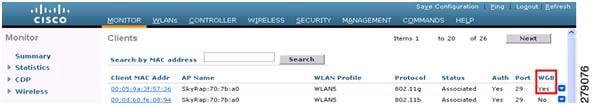

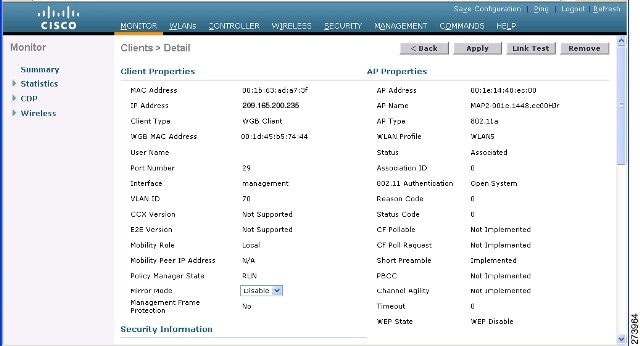

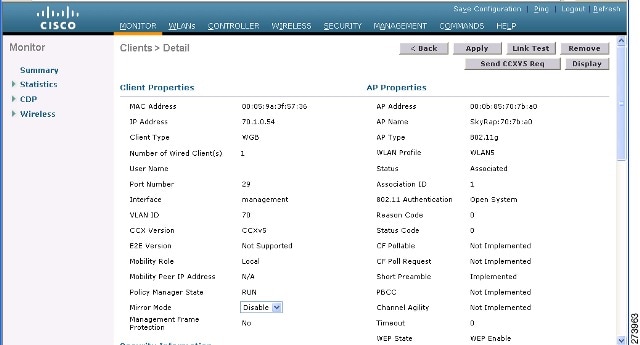

コントローラで、[Monitor] > [Clients] を選択します。WGB と、WGB の背後にあるワイヤレス/有線クライアントは更新され、ワイヤレス/有線クライアントが WGB クライアントとして表示されます。

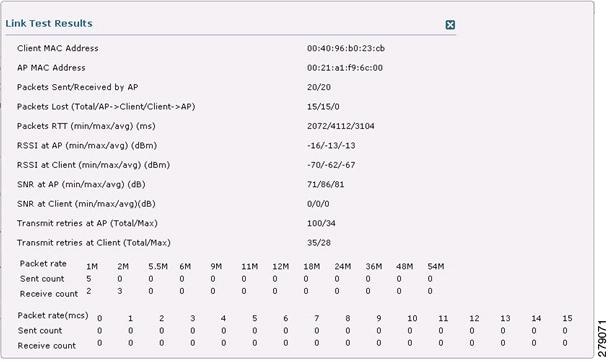

リンク テストの結果

リンク テストは、コントローラの CLI から次のコマンドを使用して実行することもできます。

(Cisco Controller) > linktest client mac-address

コントローラからのリンク テストは WGB にのみ制限され、コントローラから、WGB に接続された有線またはワイヤレス クライアントに対して WGB 外部で実行することはできません。WGB 自体から WGB に接続されたワイヤレス クライアントのリンク テストを実行するには、次のコマンドを使用します。

ap#dot11 dot11Radio 0 linktest target client-mac-address Start linktest to 0040.96b8.d462, 100 512 byte packets ap#

POOR (4% lost) |

Time (msec) |

Strength (dBm) |

SNR Quality |

Retries |

|||

In |

Out |

In |

Out |

In |

Out |

||

Sent: 100 |

Avg. 22 |

-37 |

-83 |

48 |

3 |

Tot. 34 |

35 |

Lost to Tgt: 4 |

Max. 112 |

-34 |

-78 |

61 |

10 |

Max. 10 |

5 |

Lost to Src: 4 |

Min. 0 |

-40 |

-87 |

15 |

3 |

||

Rates (Src/Tgt) 24Mb 0/5 36Mb 25/0 48Mb 73/0 54Mb 2/91 Linktest Done in 24.464 msec

WGB 有線/ワイヤレス クライアント

また、次のコマンドを使用して、WGB と、Cisco Lightweight アクセス ポイントにアソシエートされたクライアントの概要を確認することもできます。

(Cisco Controller) > show wgb summary Number of WGBs................................... 2

MAC Address |

IP Address |

AP Name |

Status |

WLAN |

Auth |

Protocol |

Clients |

00:1d:70:97:bd:e8 |

209.165.200.225 |

c1240 |

Assoc |

2 |

Yes |

802.11a |

2 |

00:1e:be:27:5f:e2 |

209.165.200.226 |

c1240 |

Assoc |

2 |

Yes |

802.11a |

5 |

(Cisco Controller) > show client summary Number of Clients................................ 7

MAC Address |

AP Name |

Status |

WLAN/Guest-Lan |

Auth |

Protocol |

Port |

Wired |

00:00:24:ca:a9:b4 |

R14 |

Associated |

1 |

Yes |

N/A |

29 |

No |

00:24:c4:a0:61:3a |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

00:24:c4:a0:61:f4 |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

00:24:c4:a0:61:f8 |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

00:24:c4:a0:62:0a |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

00:24:c4:a0:62:42 |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

00:24:c4:a0:71:d2 |

R14 |

Associated |

1 |

Yes |

802.11a |

29 |

No |

(Cisco Controller) > show wgb detail 00:1e:be:27:5f:e2 Number of wired client(s): 5

MAC Address |

IP Address |

AP Name |

Mobility |

WLAN |

Auth |

00:16:c7:5d:b4:8f |

Unknown |

c1240 |

Local |

2 |

No |

00:21:91:f8:e9:ae |

209.165.200.232 |

c1240 |

Local |

2 |

Yes |

00:21:55:04:07:b5 |

209.165.200.234 |

c1240 |

Local |

2 |

Yes |

00:1e:58:31:c7:4a |

209.165.200.236 |

c1240 |

Local |

2 |

Yes |

00:23:04:9a:0b:12 |

Unknown |

c1240 |

Local |

2 |

No |

クライアント ローミング

Cisco Compatible Extension(CX)バージョン 4(v4)クライアントによる高速ローミングでは、屋外メッシュ展開において最大 70 mph の速度がサポートされています。適用例としては、メッシュ パブリック ネットワーク内を移動する緊急車両の端末との通信を維持する場合があります。

3 つの Cisco CX v4 レイヤ 2 クライアント ローミング拡張機能がサポートされています。

-

アクセス ポイント経由ローミング:クライアントによるスキャン時間が短縮されます。Cisco CX v4 クライアントがアクセス ポイントにアソシエートする際、新しいアクセス ポイントに以前のアクセス ポイントの特徴を含む情報パケットを送信します。各クライアントがアソシエートされていた以前のアクセス ポイントと、アソシエーション直後にクライアントに送信(ユニキャスト)されていた以前のアクセス ポイントをすべてまとめて作成したアクセス ポイントのリストがクライアントによって認識および使用されると、ローミング時間が短縮します。アクセス ポイントのリストには、チャネル、クライアントの現在の SSID をサポートしているネイバー アクセス ポイントの BSSID、およびアソシエーション解除以来の経過時間が含まれています。

-

拡張ネイバー リスト:特に音声アプリケーションを提供する際に、Cisco CX v4 クライアントのローミング能力とネットワーク エッジのパフォーマンスを向上させます。アクセス ポイントは、ネイバー リストのユニキャスト更新メッセージを使用して、アソシエートされたクライアントのネイバーに関する情報を提供します。

-

ローミング理由レポート:Cisco CX v4 クライアントが新しいアクセス ポイントにローミングした理由を報告できます。また、ネットワーク管理者はローミング履歴を作成およびモニタできるようになります。

(注)

クライアント ローミングはデフォルトでは有効です。詳細については、『Enterprise Mobility Design Guide』(http://www.cisco.com/en/US/docs/solutions/Enterprise/Mobility/emob41dg/eMob4.1.pdf)を参照してください。

WGB ローミングのガイドライン

WGB でのローミングの設定:WGB がモバイルである場合は、親アクセス ポイントまたはブリッジへのより良好な無線接続をスキャンするよう設定できます。ap(config-if)#mobile station period 3 threshold 50 コマンドを使用して、ワークグループ ブリッジをモバイル ステーションとして設定します。

この設定を有効にすると、受信信号強度表示(RSSI)の数値が低いこと、電波干渉が多いこと、またはフレーム損失率が高いことが検出された場合に、WGB は新しい親アソシエーションをスキャンします。これらの基準を使用して、モバイル ステーションとして設定された WGB は新しい親アソシエーションを検索し、現在のアソシエーションが失われる前に新しい親にローミングします。モバイル ステーションの設定が無効な場合(デフォルト設定)、WGB は現在のアソシエーションが失われるまで新しいアソシエーションを検索しません。

WGB での限定チャネル スキャンの設定:鉄道などのモバイル環境では、WGB はすべてのチャネルをスキャンする代わりに、限定チャネルのセットのみをスキャンするよう制限され、WGB のローミングが 1 つのアクセス ポイントから別のアクセス ポイントに切り替わるときにハンドオフによる遅延が減少します。チャネル数を制限することにより、WGB は必要なチャネルのみをスキャンします。モバイル WGB では、高速かつスムーズなローミングとともに継続的なワイヤレス LAN 接続が実現され、維持されます。この限定チャネル セットは、ap(config-if)#mobile station scan set of channels を使用して設定されます。

このコマンドにより、すべてのチャネルまたは指定されたチャネルに対するスキャンが実行されます。設定できるチャネルの最大数に制限はありません。設定できるチャネルの最大数は、無線がサポートできるチャネル数に制限されます。実行時に、WGB はこの限定チャネル セットのみをスキャンします。この限定チャネルの機能は、WGB が現在アソシエートされているアクセス ポイントから受け取る既知のチャネル リストにも影響します。チャネルは、チャネルが限定チャネル セットに含まれる場合にのみ、既知のチャネル リストに追加されます。

設定例

ap(config)#interface dot11radio 1 ap(config-if)#ssid outside ap(config-if)#packet retries 16 ap(config-if)#station role workgroup-bridge ap(config-if)#mobile station ap(config-if)#mobile station period 3 threshold 50 ap(config-if)#mobile station scan 5745 5765

トラブルシューティングのヒント

ワイヤレス クライアントが WGB にアソシエートされていない場合は、次の手順を実行して問題をトラブルシューティングします。

自律 AP で show bridge コマンドの出力を確認し、AP が適切なインターフェイスからクライアント MAC アドレスを参照していることを確認します。

異なるインターフェイスの特定の VLAN に対応するサブインターフェイスが同じブリッジ グループにマッピングされていることを確認します。

必要に応じて、clear bridge コマンドを使用してブリッジ エントリをクリアします(このコマンドは、WGB 内のアソシエートされているすべての有線および無線クライアントを削除し、それらのクライアントを再度アソシエートすることを忘れないでください)。

show dot11 association コマンドの出力を確認し、WGB がコントローラにアソシエートされていることを確認します。

通常のシナリオでは、show bridge コマンドの出力と show dot11 association コマンドの出力が期待されたものである場合、ワイヤレス クライアントのアソシエーションは成功です。

屋内メッシュ ネットワークの音声パラメータの設定

メッシュ ネットワークにおける音声およびビデオの品質を管理するために、コントローラでコール アドミッション制御(CAC)および QoS を設定できます。

屋内メッシュ アクセス ポイントは 802.11e に対応しており、ローカル 2.4 GHz アクセス無線および 5 GHz バックホール無線で QoS がサポートされます。CAC は、バックホールおよび CCXv4 クライアントでサポートされています(メッシュ アクセス ポイントとクライアント間の CAC を提供)。

(注) | 音声は、屋内メッシュ ネットワークだけでサポートされます。音声は、メッシュ ネットワークの屋外においてベストエフォート方式でサポートされます。 |

コール アドミッション制御

コール アドミッション制御(CAC)を使用すると、ワイヤレス LAN で輻輳が発生したときに、メッシュ アクセス ポイントは制御された Quality of Service(QoS)を維持できます。CCX v3 で展開される Wi-Fi Multimedia(WMM)プロトコルにより、無線 LAN に輻輳が発生しない限り十分な QoS が保証されます。ただし、さまざまなネットワーク負荷で QoS を維持するには、CCXv4 以降の CAC が必要です。

(注) | CAC は Cisco Compatible Extensions(CCX)v4 以降でサポートされています。『Cisco Wireless LAN Controller Configuration Guide, Release 7.0』(http://www.cisco.com/en/US/docs/wireless/controller/7.0/configuration/guide/c70sol.html)の第 6 章を参照してください。 |

アクセスポイントには、帯域幅ベースの CAC と load-based の CAC という 2 種類の CAC が利用できます。メッシュ ネットワーク上のコールはすべて帯域幅ベースであるため、メッシュ アクセス ポイントは帯域幅ベースの CAC だけを使用します。

帯域幅に基づく、静的な CAC を使用すると、クライアントで新しいコールを受信するために必要な帯域幅または共有メディア時間を指定することができます。各アクセス ポイントは、使用可能な帯域幅を確認して特定のコールに対応できるかどうかを判断し、そのコールに必要な帯域幅と比較します。品質を許容できる最大可能コール数を維持するために十分な帯域幅が使用できない場合、メッシュ アクセス ポイントはコールを拒否します。

QoS および DiffServ コード ポイントのマーキング

ローカル アクセスとバックホールでは、802.11e がサポートされています。メッシュ アクセス ポイントでは、分類に基づいて、ユーザ トラフィックの優先順位が付けられるため、すべてのユーザ トラフィックがベストエフォートの原則で処理されます。

メッシュのユーザが使用可能なリソースは、メッシュ内の位置によって異なり、ネットワークの 1 箇所に帯域幅制限を適用する設定では、ネットワークの他の部分でオーバーサブスクリプションが発生することがあります。

同様に、クライアントの RF の割合を制限することは、メッシュ クライアントに適していません。制限するリソースはクライアント WLAN ではなく、メッシュ バックホールで使用可能なリソースです。

有線イーサネット ネットワークと同様に、802.11 WLAN では、キャリア検知多重アクセス(CSMA)が導入されます。ただし、WLAN は、衝突検出(CD)を使用する代わりに衝突回避(CA)を使用します。つまり、メディアが空いたらすぐに各ステーションが伝送を行う代わりに、WLAN デバイスは衝突回避メカニズムを使用して複数のステーションが同時に伝送を行うのを防ぎます。

衝突回避メカニズムでは、CWmin と CWmax という 2 つの値が使用されます。CW はコンテンション ウィンドウ(Contention Window)を表します。CW は、インターフレーム スペース(IFS)の後、パケットの転送に参加するまで、エンドポイントが待機する必要がある追加の時間を指定します。Enhanced Distributed Coordination Function(EDCF)は、遅延に影響を受けるマルチメディア トラフィックのあるエンド デバイスが、CWmin 値と CWmax 値を変更して、メディアに統計的に大きい(および頻繁な)アクセスを行えるようにするモデルです。

シスコのアクセス ポイントは EDCF に似た QoS をサポートします。これは最大 8 つの QoS のキューを提供します。

これらのキューは、次のようにいくつかの方法で割り当てることができます。

AP1500 は Cisco コントローラとともに、コントローラで最小の統合サービス機能(クライアント ストリームに最大帯域幅の制限がある)と、IP DSCP 値と QoS WLAN 上書きに基づいたより堅牢なディファレンシエーテッド サービス(diffServ)機能を提供します。

キュー容量に達すると、追加のフレームがドロップされます(テール ドロップ)。

カプセル化

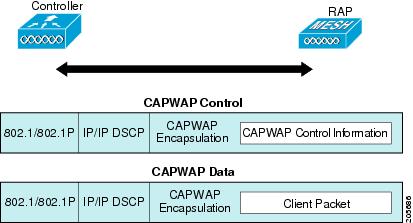

メッシュ システムでは複数のカプセル化が使用されます。これらのカプセル化には、コントローラと RAP 間、メッシュ バックホール経由、メッシュ アクセス ポイントとそのクライアント間の CAPWAP 制御とデータが含まれます。バックホール経由のブリッジ トラフィック(LAN からの非コントローラ トラフィック)のカプセル化は CAPWAP データのカプセル化と同じです。

コントローラと RAP 間には 2 つのカプセル化があります。1 つは CAPWAP 制御のカプセル化であり、もう 1 つは CAPWAP データのカプセル化です。制御インスタンスでは、CAPWAP は制御情報とディレクティブのコンテナとして使用されます。CAPWAP データのインスタンスでは、イーサネットと IP ヘッダーを含むパケット全体が CAPWAP コンテナ内で送信されます

バックホールの場合、メッシュ トラフィックのカプセル化のタイプは 1 つだけです。ただし、2 つのタイプのトラフィック(ブリッジ トラフィックと CAPWAP 制御およびデータ トラフィック)がカプセル化されます。どちらのタイプのトラフィックもプロプライエタリ メッシュ ヘッダーにカプセル化されます。

ブリッジ トラフィックの場合、パケットのイーサネット フレーム全体がメッシュ ヘッダーにカプセル化されます。

すべてのバックホール フレームが MAP から MAP、RAP から MAP、または MAP から RAP でも関係なく適切に処理されます。

メッシュ アクセス ポイントでのキューイング

メッシュ アクセス ポイントは高速の CPU を使用して、入力フレーム、イーサネット、およびワイヤレスを先着順に処理します。これらのフレームは、適切な出力デバイス(イーサネットまたはワイヤレスのいずれか)への伝送のためにキューに格納されます。出力フレームは、802.11 クライアント ネットワーク、802.11 バックホール ネットワーク、イーサネットのいずれかを宛先にすることができます。

AP1500 は、ワイヤレス クライアント伝送用に 4 つの FIFO をサポートします。これらの FIFO は 802.11e Platinum、Gold、Silver、Bronze キューに対応し、これらのキューの 802.11e 伝送ルールに従います。FIFO では、キューの深さをユーザが設定できます。

バックホール(別の屋外メッシュ アクセス ポイント宛のフレーム)では、4 つの FIFO を使用しますが、ユーザ トラフィックは、Gold、Silver、および Bronze に制限されます。Platinum キューは、CAPWAP 制御トラフィックと音声だけに使用され、CWmin や CWmax などの標準 802.11e パラメータから変更され、より堅牢な伝送を提供しますが、遅延が大きくなります。

Gold キューの CWmin や CWmax などの 802.11e パラメータは、遅延が少なくなるように変更されています。ただし、エラー レートとアグレッシブが若干増加します。これらの変更の目的は、ビデオ アプリケーションから使いやすいチャネルを提供することです。

イーサネット宛のフレームは FIFO として、使用可能な最大伝送バッファ プール(256 フレーム)までキューに格納されます。レイヤ 3 IP Differentiated Services Code Point(DSCP)がサポートされ、パケットのマーキングもサポートされます。

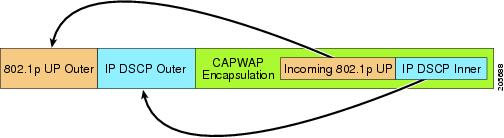

データ トラフィックのコントローラから RAP へのパスでは、外部 DSCP 値が着信 IP フレームの DSCP 値に設定されます。インターフェイスがタグ付きモードである場合、コントローラは、802.1Q VLAN ID を設定し、802.1p UP 着信と WLAN のデフォルトの優先度上限から 802.1p UP(外部)を派生させます。VLAN ID 0 のフレームはタグ付けされません。

CAPWAP 制御トラフィックの場合、IP DSCP 値は 46 に設定され、802.1p ユーザ優先度(UP)は 7 に設定されます。バックホール経由のワイヤレス フレームの伝送の前に、ノードのペア化(RAP/MAP)や方向に関係なく、外部ヘッダーの DSCP 値を使用して、バックホール優先度が判断されます。次の項で、メッシュ アクセス ポイントで使用される 4 つのバックホール キューとバックホール パス QoS に示される DSCP 値のマッピングについて説明します。

(注) | Platinum バックホール キューは CAPWAP 制御トラフィック、IP 制御トラフィック、音声パケット用に予約されています。DHCP、DNS、および ARP 要求も Platinum QoS レベルで伝送されます。メッシュ ソフトウェアは、各フレームを調査し、それが CAPWAP 制御フレームであるか、IP 制御フレームであるかを判断して、Platinum キューが CAPWAP 以外のアプリケーションに使用されないようにします。 |

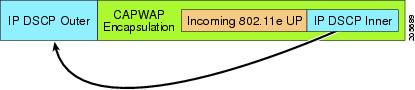

MAP からクライアントへのパスの場合、クライアントが WMM クライアントか通常のクライアントかに応じて、2 つの異なる手順が実行されます。クライアントが WMM クライアントの場合、外部フレームの DSCP 値が調査され、802.11e プライオリティ キューが使用されます。

クライアントが WMM クライアントでない場合、WLAN の上書き(コントローラで設定された)によって、パケットが伝送される 802.11e キュー(Bronze、Gold、Platinum、または Silver)が決定されます。

メッシュ アクセス ポイントのクライアントの場合、メッシュ バックホールまたはイーサネットでの伝送に備えて、着信クライアント フレームが変更されます。WMM クライアントの場合、MAP が着信 WMM クライアント フレームから外部 DSCP 値を設定する方法を示します。

着信 802.11e ユーザ優先度および WLAN の上書き優先度の最小値が、表 3 に示された情報を使用して変換され、IP フレームの DSCP 値が決定されます。たとえば、着信フレームの優先度の値が Gold 優先度を示しているが、WLAN が Silver 優先度に設定されている場合は、最小優先度の Silver を使用して DSCP 値が決定されます。

着信 WMM 優先度がない場合、デフォルトの WLAN 優先度を使用して、外部ヘッダーの DSCP 値が生成されます。フレームが(APで)生成された CAPWAP 制御フレームの場合は、46 の DSCP 値が外部ヘッダーに配置されます。

5.2 コード拡張では、DSCP 情報が AWPP ヘッダーに保持されます。

Platinum キューを経由する DHCP/DNS パケットと ARP パケットを除き、すべての有線クライアント トラフィックは 5 の最大 802.1p UP 値に制限されます。

WMM 以外のワイヤレス クライアント トラフィックは、その WLAN のデフォルトの QoS 優先度を取得します。WMM ワイヤレス クライアント トラフィックには 802.11e の最大値の 6 を設定することができますが、それらはその WLAN に設定された QoS プロファイル未満である必要があります。アドミッション制御を設定した場合、WMM クライアントは TSPEC シグナリングを使用し、CAC によって許可されている必要があります。

CAPWAPP データ トラフィックはワイヤレス クライアント トラフィックを伝送し、ワイヤレス クライアント トラフィックと同じ優先度を持ち、同じように扱われます。

DSCP 値が決定されたので、さらに、RAP から MAP へのバックホール パスの先述したルールを使用して、フレームを伝送するバックホール キューが決定されます。RAP からコントローラに伝送されるフレームはタグ付けされません。外部 DSCP 値は最初に作成されているため、そのままになります。

ブリッジ バックホール パケット

ブリッジ サービスの処理は通常のコントローラベースのサービスと少し異なります。ブリッジ パケットは、CAPWAP カプセル化されないため、外部 DSCP 値がありません。そのため、メッシュ アクセス ポイントによって受信された IP ヘッダーの DSCP 値を使用して、メッシュ アクセス ポイントからメッシュ アクセス ポイント(バックホール)までのパスに示されたようにテーブルがインデックス化されます。

LAN 間のブリッジ パケット

LAN 上のステーションから受信されたパケットは、決して変更されません。LAN 優先度の上書き値はありません。したがって、LAN では、ブリッジ モードで適切に保護されている必要があります。メッシュ バックホールに提供されている唯一の保護は、Platinum キューにマップされる CAPWAP 以外の制御フレームは Gold キューに降格されます。

パケットはメッシュへの着信時にイーサネット入口で受信されるため、LAN に正確に伝送されます。

AP1500 上のイーサネット ポートと 802.11a 間の QoS を統合する唯一の方法は、DSCP によってイーサネット パケットをタグ付けすることです。AP1500 は DSCP を含むイーサネット パケットを取得し、それを適切な 802.11e キューに格納します。

AP1500 は、入力ポートで DSCP タグを確認し、イーサネット フレームをカプセル化して、対応する 802.11e 優先度を適用します。

AP1500 は、出力ポートでイーサネット フレームのカプセル化を解除し、DSCP フィールドをそのままにして、そのフレームを回線上に配置します。

ビデオ カメラなどのイーサネット デバイスは、QoS を使用するために、DSCP 値でビットをマークする機能を持つ必要があります。

(注) | QoS は、ネットワーク上で輻輳が発生したときにだけ関連します。 |

メッシュ ネットワークでの音声使用のガイドライン

メッシュ ネットワークで音声を使用する場合は、次のガイドラインに従います。

音声は、屋内メッシュ ネットワークだけでサポートされます。屋外の場合、音声は、メッシュ インフラストラクチャにおいてベストエフォート方式でサポートされます。

音声がメッシュ ネットワークで動作している場合、コールは 3 ホップ以上を通過してはいけません。音声で 3 ホップ以上を必要としないように、各セクターを設定する必要があります。

[802.11a/n] または [802.11b/g/n] > [Global] パラメータ ページで、次のことを行う必要があります。

[802.11a/n] または [802.11b/g/n] > [Voice] パラメータ ページで、次のことを行う必要があります。

[802.11a/n] または [802.11b/g/n] > [EDCA] パラメータ ページで、次のことを行う必要があります。

メッシュ ネットワークでの音声コールのサポート

表 1 に、クリーンで理想的な環境での実際のコールを示します。

| 5 | ||||

|---|---|---|---|---|

コールを発信する間、7921 電話のコールの MOS スコアを観察します。3.5 ~ 4 の MOS スコアが許容可能です。

ビデオのメッシュ マルチキャストの抑制の有効化

コントローラ CLI を使用して 3 種類のメッシュ マルチキャスト モードを設定し、すべてのメッシュ アクセス ポイントでビデオ カメラ ブロードキャストを管理できます。イネーブルになっている場合、これらのモードは、メッシュ ネットワーク内の不要なマルチキャスト送信を減少させ、バックホール帯域幅を節約します。

メッシュ マルチキャスト モードは、ブリッジング対応アクセス ポイント MAP および RAP が、メッシュ ネットワーク内のイーサネット LAN 間でマルチキャストを送信する方法を決定します。メッシュ マルチキャスト モードは非 CAPWAP マルチキャスト トラフィックのみを管理します。CAPWAP マルチキャスト トラフィックは異なるメカニズムで管理されます。

regular モード:データは、ブリッジ対応の RAP および MAP によってメッシュ ネットワーク全体とすべてのセグメントにマルチキャストされます。

in-only モード:MAP がイーサネットから受信するマルチキャスト パケットは RAP のイーサネット ネットワークに転送されます。追加の転送は行われず、これにより、RAP によって受信された CAPWAP 以外のマルチキャストはメッシュ ネットワーク内の MAP イーサネット ネットワーク(それらの発信ポイント)に返送されず、MAP から MAP へのマルチキャストはフィルタで除去されるため発生しません。

(注)HSRP 設定がメッシュ ネットワークで動作中の場合は、in-out マルチキャスト モードを設定することをお勧めします。

in-out モード:RAP と MAP は別々の方法でマルチキャストを行います。

マルチキャスト パケットが、イーサネット経由で MAP で受信されると、それらは RAP に送信されますが、それらはイーサネット経由で他の MAP に送信されず、MAP から MAP へのパケットは、マルチキャストからフィルタで除去されます。

マルチキャスト パケットがイーサネット経由で RAP で受信された場合、すべての MAP およびその個々のイーサネットワークに送信されます。in-out モードで動作中の場合、1 台の RAP によって送信されるマルチキャストを同じイーサネット セグメント上の別の RAP が受信してネットワークに送り戻さないよう、ネットワークを適切に分割する必要があります。

(注)802.11b クライアントが CAPWAP マルチキャストを受信する必要がある場合、マルチキャストをメッシュ ネットワーク上だけでなく、コントローラ上でグローバルに有効にする必要があります(config network multicast global enable CLI コマンドを使用)。マルチキャストをメッシュ ネットワーク外の 802.11b クライアントに伝送する必要がない場合、グローバルなマルチキャスト パラメータを無効にする必要があります(config network multicast global disable CLI コマンドを使用)。

メッシュ ネットワークの音声詳細の表示(CLI)

各 RAP での音声コールの合計数と音声コールに使用された帯域幅を表示するには、次のコマンドを入力します。

AP Name Slot# Radio BW Used/Max Calls ------------ ------- ----- ----------- ----- SB_RAP1 0 11b/g 0/23437 0 1 11a 0/23437 2 SB_MAP1 0 11b/g 0/23437 0 1 11a 0/23437 0 SB_MAP2 0 11b/g 0/23437 0 1 11a 0/23437 0 SB_MAP3 0 11b/g 0/23437 0 1 11a 0/23437 0?

ネットワークのメッシュ ツリー トポロジおよび各メッシュ アクセス ポイントと無線の音声コールとビデオ リンクの帯域幅使用率(使用/最大)を表示するには、次のコマンドを入力します。

show mesh cac bwused {voice | video} AP_name

AP Name Slot# Radio BW Used/Max ------------- ------- ----- ----------- SB_RAP1 0 11b/g 1016/23437 1 11a 3048/23437 |SB_MAP1 0 11b/g 0/23437 1 11a 3048/23437 || SB_MAP2 0 11b/g 2032/23437 1 11a 3048/23437 ||| SB_MAP3 0 11b/g 0/23437 1 11a 0/23437

(注)[AP Name] フィールドの左側の縦棒(|)は、MAP のその RAP からのホップ カウントを示します。

(注)無線タイプが同じ場合、各ホップでのバックホール帯域幅使用率(bw 使用/最大)は同じです。たとえば、メッシュ アクセス ポイント map1、map2、map3、および rap1 はすべて同じ無線バックホール(802.11a)上にあるので、同じ帯域幅(3048)を使用しています。コールはすべて同じ干渉ドメインにあります。そのドメインのどの場所から発信されたコールも、他のコールに影響を与えます。

ネットワークのメッシュ ツリー トポロジを表示し、メッシュ アクセス ポイント無線によって処理中の音声コール数を表示するには、次のコマンドを入力します。

Information similar to the following appears: AP Name Slot# Radio Calls ------------- ------- ----- ----- SB_RAP1 0 11b/g 0 1 11a 0 | SB_MAP1 0 11b/g 0 1 11a 0 || SB_MAP2 0 11b/g 1 1 11a 0 ||| SB_MAP3 0 11b/g 0 1 11a 0

(注)メッシュ アクセス ポイント無線で受信された各コールによって、該当のコール サマリー カラムが 1 つずつ増加されます。たとえば、map2 の 802.11b/g 無線でコールが受信されると、その無線の calls カラムにある既存の値に 1 が加えられます。上記の例の場合、map2 の 802.11b/g 無線でアクティブなコールは、新しいコールだけです。新しいコールが受信されるときに 1 つのコールがアクティブである場合、値は 2 になります。

ネットワークのメッシュ ツリー トポロジを表示し、動作中の音声コールを表示するには、次のコマンドを入力します。

show mesh cac callpath AP_name

Information similar to the following appears: AP Name Slot# Radio Calls ------------- ------- ----- ----- SB_RAP1 0 11b/g 0 1 11a 1 | SB_MAP1 0 11b/g 0 1 11a 1 || SB_MAP2 0 11b/g 1 1 11a 1 ||| SB_MAP3 0 11b/g 0 1 11a 0

(注)コール パス内にある各メッシュ アクセス ポイント無線の Calls カラムは 1 ずつ増加します。たとえば、map2(show mesh cac call path SB_MAP2)で発信され、map1 を経由して rap1 で終端するコールの場合、1 つのコールが map2 802.11b/g と 802.11a 無線の calls カラムに加わり、1 つのコールが map1 802.11a バックホール無線の calls カラムに加わり、1 つのコールが rap1 802.11a バックホール無線の calls カラムに加わります。

ネットワークのメッシュ ツリー トポロジ、帯域幅の不足のためメッシュ アクセス ポイント無線で拒否される音声コール、拒否が発生した対応するメッシュ アクセス ポイント無線を表示するには、次のコマンドを入力します。

show mesh cac rejected AP_name

AP Name Slot# Radio Calls ------------- ------- ----- ----- SB_RAP1 0 11b/g 0 1 11a 0 | SB_MAP1 0 11b/g 0 1 11a 0 || SB_MAP2 0 11b/g 1 1 11a 0 ||| SB_MAP3 0 11b/g 0 1 11a 0

(注)コールが map2 802.11b/g 無線で拒否された場合、calls カラムは 1 ずつ増加します。

指定のアクセス ポイントでアクティブな Bronze、Silver、Gold、Platinum、および管理キューの数を表示するには、次のコマンドを入力します。各キューのピークおよび平均長と、オーバーフロー数が表示されます。

Queue Type Overflows Peak length Average length ---------- --------- ----------- -------------- Silver 0 1 0.000 Gold 0 4 0.004 Platinum 0 4 0.001 Bronze 0 0 0.000 Management 0 0 0.000

Overflows:キュー オーバーフローによって破棄されたパケットの総数。

メッシュ ネットワークでのマルチキャストの有効化(CLI)

メッシュ ネットワークでマルチキャスト モードを有効にしてメッシュ ネットワーク外からのマルチキャストを受信するには、次のコマンドを入力します。

config network multicast global enable

config mesh multicast {regular | in | in-out}

メッシュ ネットワークのみでマルチキャスト モードを有効にする(マルチキャストはメッシュ ネットワーク外の 802.11b クライアントに伝送する必要がない)には、次のコマンドを入力します。

config network multicast global disable

config mesh multicast {regular | in | in-out}

(注) | コントローラ GUI を使用してメッシュ ネットワークのマルチキャストをイネーブルにすることはできません。 |

IGMP スヌーピング

IGMP スヌーピングを使用すると、特別なマルチキャスト転送により、RF 使用率が向上し、音声およびビデオ アプリケーションでのパケット転送が最適化されます。

メッシュ アクセス ポイントは、クライアントがマルチキャスト グループに登録されているメッシュ アクセス ポイントに関連付けられている場合にだけ、マルチキャスト パケットを伝送します。そのため、IGMP スヌーピングが有効な場合、指定したホストに関連するマルチキャスト トラフィックだけが転送されます。

コントローラ上で IGMP スヌーピングをイネーブルにするには、次のコマンドを入力します。

configure network multicast igmp snooping enable

クライアントは、メッシュ アクセス ポイントを経由してコントローラに転送される IGMP join を送信します。コントローラは、join を代行受信し、マルチキャスト グループ内のクライアントのテーブル エントリを作成します。次にコントローラはアップストリーム スイッチまたはルータを経由して、IGMP join をプロキシします。

次のコマンドを入力して、ルータで IGMP グループのステータスをクエリーできます。

router# show ip gmp groups IGMP Connected Group Membership Group Address Interface Uptime Expires Last Reporter 233.0.0.1 Vlan119 3w1d 00:01:52 10.1.1.130

レイヤ 3 ローミングの場合、IGMP クエリーはクライアントの WLAN に送信されます。コントローラはクライアントの応答を転送する前に変更し、ソース IP アドレスをコントローラの動的インターフェイス IP アドレスに変更します。

ネットワークは、コントローラのマルチキャスト グループの要求をリッスンし、マルチキャストを新しいコントローラに転送します。

『Video Surveillance over Mesh Deployment Guide』: http://www.cisco.com/en/US/tech/tk722/tk809/technologies_tech_note09186a0080b02511.shtml

『Cisco Unified Wireless Network Solution: VideoStream Deployment Guide』: http://www.cisco.com/en/US/products/ps10315/products_tech_note09186a0080b6e11e.shtml

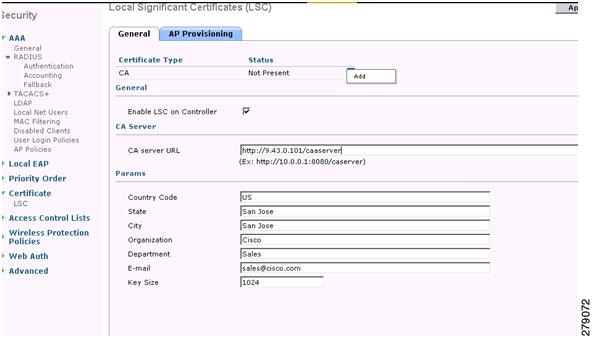

メッシュ AP のローカルで有効な証明書

7.0 リリースまでは、メッシュ AP は、コントローラを認証したり、コントローラに join するためにコントローラにより認証を受けたりするために、製造元がインストールした証明書(MIC)しかサポートしていませんでした。CA の制御、ポリシーの定義、有効な期間の定義、生成された証明書の制限および使用方法の定義、および AP とコントローラでインストールされたこれらの証明書の取得を行うために、独自の公開鍵インフラストラクチャ(PKI)を用意する必要がある場合がありました。これらのユーザ生成証明書またはローカルで有効な証明書(LSC)が AP とコントローラにある場合、デバイスはこれらの LSC を使用して join、認証、およびセッション キーの派生を行います。5.2 リリース以降では通常の AP がサポートされ、7.0 リリース以降ではメッシュ AP もサポートされるようになりました。

AP が LSC 証明書を使用してコントローラに join できない場合の MIC へのグレースフル フォールバック:ローカル AP は、コントローラで設定された回数(デフォルト値は 3)、コントローラに join しようとします。これらの試行後に、AP は LSC を削除し、MIC を使用してコントローラに join しようとします。

メッシュ AP は、孤立タイマーが切れ、AP がリブートされるまで LSC を使用してコントローラに join しようとします。孤立タイマーは 40 分に設定されます。リブート後に、AP は MIC を使用してコントローラに join しようとします。40 分後に AP が MIC を使用して再びコントローラに join できない場合は、AP がリブートされ、LSC を使用してコントローラに join しようとします。

(注)メッシュ AP の LSC は削除されません。LSC は、コントローラで無効な場合にのみメッシュ AP で削除され、その結果、AP がリブートされます。

- 設定のガイドライン

- メッシュ AP の LSC と通常の AP の LSC の違い

- LSC AP での証明書検証プロセス

- LSC 機能の証明書の取得

- ローカルで有効な証明書(CLI)の設定

- LSC 関連のコマンド

- コントローラ GUI セキュリティ設定

- 展開ガイドライン

設定のガイドライン

メッシュ AP に LSC を使用する場合は、次のガイドラインに従います。

この機能により、AP からどの既存の証明書も削除されません。AP では LSC 証明書と MIC 証明書の両方を使用できます。

AP が LSC を使用してプロビジョニングされると、AP は起動時に MIC 証明書を読み取りません。LSC から MIC に変更するには、AP をリブートする必要があります。AP は、LSC を使用して join できない場合に、フォールバックのためにこの変更を行います。

AP で LSC をプロビジョニングするために、AP で無線をオフにする必要はありません。このことは、無線でプロビジョニングを行うことができるメッシュ AP にとって重要です。

メッシュ AP には dot1x 認証が必要なため、CA および ID 証明書をコントローラ内のサーバにインストールする必要があります。

LSC プロビジョニングは、MAP の場合、イーサネットと無線に発生する可能性があります。イーサネットを介してコントローラにメッシュ AP を接続し、LSC 証明書をプロビジョニングする必要があります。LSC がデフォルトになると、AP は LSC 証明書を使用して無線でコントローラに接続できます。

メッシュ AP の LSC と通常の AP の LSC の違い

CAPWAP AP は、AP モードに関係なく、join 時に LSC を使用して DTLS のセットアップを行います。メッシュ AP でもメッシュ セキュリティに証明書が使用されます。これには、親 AP を介したコントローラの dot1x 認証が含まれます。LSC を使用してメッシュ AP がプロビジョニングされたら、この目的のために LSC を使用する必要があります。これは、MIC が読み込まれないためです。

メッシュ AP は、静的に設定された dot1x プロファイルを使用して認証します。

このプロファイルは、証明書の発行元として「cisco」を使用するようハードコーディングされています。このプロファイルは、メッシュ認証にベンダー証明書を使用できるよう設定可能にする必要があります(config local-auth eap-profile cert-issuer vendor "prfMaP1500LlEAuth93" コマンドを入力します)。

メッシュ AP の LSC を有効または無効にするには、config mesh lsc enable/disable コマンドを入力する必要があります。このコマンドを実行すると、すべてのメッシュ AP がリブートされます。

(注) | 7.0 リリースでは、メッシュの LSC は、非常に限定された石油およびガス業界のお客様向けに提供されています。これは、隠し機能です。config mesh lsc enable/disable は隠しコマンドです。また、config local-auth eap-profile cert-issuer vendor "prfMaP1500LlEAuth93" コマンドは通常のコマンドですが、"prfMaP1500LlEAuth93" プロファイルは隠しプロファイルであり、コントローラに格納されず、コントローラのリブート後に失われます。 |

LSC AP での証明書検証プロセス

LSC でプロビジョニングされた AP には LSC 証明書と MIC 証明書の両方がありますが、LSC 証明書がデフォルトの証明書になります。検証プロセスは次の 2 つの手順から構成されます。

LSC 機能の証明書の取得

LSC を設定するには、まず適切な証明書を収集してコントローラにインストールする必要があります。Microsoft 2003 Server を CA サーバとして使用して、この設定を行う手順を次に示します。

| ステップ 1 | CA サーバ(http://<ip address of caserver/crtsrv)にアクセスしてログインします。 |

| ステップ 2 | 次の手順で、CA 証明書を取得します。 |

| ステップ 3 | コントローラで証明書を使用するには、ダウンロードした証明書を PEM 形式に変換します。次のコマンドを使用して、Linux マシンでこれを変換することができます。 # openssl x509 -in <input.cer> -inform DER -out <output.cer> -outform PEM |

| ステップ 4 | 次の手順で、コントローラに CA 証明書を設定します。 |

| ステップ 5 | WLC にデバイス証明書をインストールするには、手順 1 に従い CA サーバにログインして、次の手順を実行します。 |

| ステップ 6 | ステップ 5 で取得したデバイス証明書を変換します。証明書を取得するには、インターネット ブラウザのオプションを使用して、ファイルにエクスポートします。使用しているブラウザのオプションに従い、実行します。ここで設定するパスワードは覚えておく必要があります。 |

| ステップ 7 | コントローラの GUI で、[Command] > [Download File] を選択します。[File Type] ドロップダウン リストから [Vendor Device Certificate] を選択します。証明書が保存されている TFTP サーバの情報および前の手順で設定したパスワードを使用して残りのフィールドを更新し、[Download] をクリックします。 |

| ステップ 8 | コントローラをリブートして、証明書が使用できるようにします。 |

| ステップ 9 | 次のコマンドを使用して、コントローラに証明書が正常にインストールされていることを確認できます。 |

ローカルで有効な証明書(CLI)の設定

| ステップ 1 | LSC を有効にし、コントローラで LSC CA 証明書をプロビジョニングします。 |

| ステップ 2 | 次のコマンドを入力します。 config local-auth eap-profile cert-issuer vendor prfMaP1500LlEAuth93 |

| ステップ 3 | 次のコマンドを入力して、機能をオンにします。 |

| ステップ 4 | イーサネットを介してメッシュ AP に接続し、LSC 証明書のためにプロビジョニングします。 |

| ステップ 5 | メッシュ AP で証明書を取得し、LSC 証明書を使用してコントローラに join します。   |

LSC 関連のコマンド

config certificate lsc ca-server url-path ip-address

次に、Microsoft 2003 Server 使用時の URL の例を示します。

http:<ip address of CA>/sertsrv/mscep/mscep.dll

このコマンドは、証明書を取得するために CA サーバへの URL を設定します。URL には、ドメイン名または IP アドレスのいずれか、ポート番号(通常は 80)、および CGI-PATH が含まれます。

config certificate lsc ca-cert {add | delete}

このコマンドは、次のように、コントローラの CA 証明書データベースに対して LSC CA 証明書を追加または削除します。

config certificate lsc subject-params Country State City Orgn Dept Email

このコマンドは、コントローラと AP で作成およびインストールされるデバイス証明書のパラメータを設定します。

これらすべての文字列は、最大 3 バイトを使用する国を除き 64 バイトです。Common Name は、イーサネット MAC アドレスを使用して自動的に生成されます。Common Name は、コントローラ デバイス証明書要求を作成する前に提供する必要があります。

上記のパラメータは LWAPP ペイロードとして AP に送信されるため、AP はこれらのパラメータを使用して certReq を生成できます。CN は、現在の MIC/SSC の「Cxxxx-MacAddr」形式を使用して AP で自動的に生成されます。ここで、xxxx は製品番号です。

config certificate lsc ap-provision {enable | disable}

このコマンドは、AP が SSC/MIC を使用して join した場合に、AP で LSC のプロビジョニングを有効または無効にします。有効な場合は、join し、LSC があるすべての AP がプロビジョニングされます。

config certificate lsc ra-cert {add | delete}

このコマンドの使用は、CA サーバが Cisco IOS CA サーバである場合にお勧めします。コントローラは RA を使用して証明書要求を暗号化し、通信をセキュアにすることができます。RA 証明書は現在、MSFT などの他の外部 CA サーバによりサポートされていません。

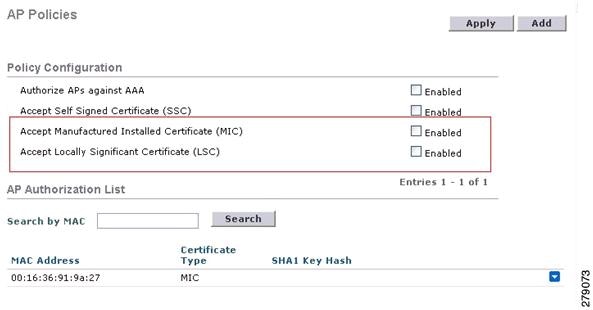

config auth-list ap-policy lsc {enable | disable}

LSC の取得後に、AP はコントローラに join しようとします。AP がコントローラに join しようとする前に、コントローラ コンソールで次のコマンドを入力する必要があります。デフォルトでは、config auth-list ap-policy lsc コマンドは無効な状態にあり、AP は LSC を使用してコントローラに join できません。

config auth-list ap-policy mic {enable | disable}

MIC の取得後に、AP はコントローラに join しようとします。AP がコントローラに join しようとする前に、コントローラ コンソールで次のコマンドを入力する必要があります。デフォルトでは、config auth-list ap-policy mic コマンドは有効な状態にあります。有効な状態のため、AP が join できない場合は、コントローラ側に「LSC/MIC AP is not allowed to join」というログ メッセージが表示されます。

show certificate lsc summary

このコマンドは、WLC にインストールされた LSC 証明書を表示します。RA 証明書もすでにインストールされている場合は、CA 証明書、デバイス証明書、および RA 証明書(オプション)を表示します。また、LSC が有効であるか有効でないかも示されます。

show certificate lsc ap-provision

このコマンドは、AP のプロビジョニングのステータス、プロビジョニングが有効であるか無効であるか、プロビジョニング リストが存在するか存在しないかを表示します。

show certificate lsc ap-provision details

このコマンドは、AP プロビジョニング リストに存在する MAC アドレスのリストを表示します。

コントローラ GUI セキュリティ設定

この設定はこの機能に直接関連しませんが、この設定を使用すると、LSC を使用してプロビジョニングされた AP に関する必要な動作を実現できます。

展開ガイドライン

ローカル認証を使用する場合は、ベンダーの CA およびデバイス証明書を使用してコントローラをインストールする必要があります。

外部 AAA サーバを使用する場合は、ベンダーの CA およびデバイス証明書を使用してコントローラをインストールする必要があります。

MAP は、バックアップ コントローラにフォール バックするときに LSC から MIC に切り替わることができません。

メッシュ AP の LSC を有効または無効にするには、config mesh lsc {enable | disable} コマンドを入力する必要があります。このコマンドを実行すると、すべてのメッシュ AP がリブートされます。

フィードバック

フィードバック