- はじめに

- 製品概要

- CLI

- スイッチの初期設定

- スイッチの管理

- Cisco IOS インサービス ソフトウェア アップ グレード(ISSU)プロセスの設定

- インターフェイスの設定

- ポートのステータスと接続の確認

- ルート プロセッサ冗長(RPR)およびステー トフル スイッチオーバー(SSO)を使用した スーパーバイザ エンジンの冗長 設定

- Cisco NSF/SSO スーパーバイザ エンジンの 冗長構成の設定

- 環境モニタリングおよび電源管理

- Power over Ethernet(PoE)の設定

- Cisco EnergyWise(EW)の設定

- Cisco Network Assistant による Catalyst 4500 シリーズ スイッチの設定

- 仮想 LAN(VLAN)、VLAN トランキング プ ロトコル(VTP)、および VLAN メンバシッ プ ポリシー サーバ(VMPS)の設定

- IP アンナンバード インターフェイスの設定

- レイヤ 2 イーサネット インターフェイスの設定

- SmartPort マクロの設定

- STP および MST の設定

- Flex Link および MAC アドレステーブル移動 更新機能の設定

- Resilient Ethernet Protocol の設定

- 任意の STP 機能の設定

- EtherChannel の設定

- IGMP スヌーピングとフィルタリングの設定

- IP バージョン 6(IPv6) Multicast Listener Discovery(MLD)スヌーピングの設定

- 802.1Q およびレイヤ 2 プロトコル トンネリ ングの設定

- CDP の設定

- LLDP、 LLDP-MED、およびロケーション サービスの設定

- 単一方向リンク検出(UDLD)の設定

- 単一方向イーサネットの設定

- レイヤ 3 インターフェイスの設定

- CEF の設定

- ユニキャスト Reverse Path Forwarding (RPF)の設定

- IP マルチキャストの設定

- ANCP クライアントの設定

- PBR の設定

- VRF-Lite の設定

- QoS の設定

- 音声インターフェイスの設定

- プライベート VLAN(PVLAN)の設定

- 802.1X ポートベース認証の設定

- PPPoE 中継エージェント(PPPoE IA)の設 定

- Web ベース認証の設定

- ポート セキュリティの設定

- コントロール プレーン ポリシングの設定

- DHCP スヌーピング、IP ソース ガード、およ びスタティック ホストの IPSG の設定

- DAI の設定

- ACL によるネットワーク セキュリティの設定

- ポート ユニキャストおよびマルチキャスト フ ラッディング ブロック

- ストーム制御の設定

- SPAN と RSPAN の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- NetFlow の設定

- イーサネット CFM および OAM の設定

- Y.1731(AIS および RDI)の設定

- Call Home の設定

- Cisco IOS IP SLA 動作の設定

- RMON の設定

- 診断の実行

- WCCP バージョン 2 サービスの設定

- ROM モニタ

- MIB サポートの設定

- 略語

- 索引

Catalyst 4500 シリーズ スイッチ Cisco IOS ソフト ウェア コンフィギュレーション ガイド, 12.2(53)SG

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: SPAN と RSPAN の設定

SPAN と RSPAN の設定

この章では、Catalyst 4500 シリーズ スイッチ上で Switched Port Analyzer(SPAN; スイッチド ポート アナライザ)と Remote SPAN(RSPAN)を設定する方法について説明します。SPAN は、SwitchProbe デバイスまたはその他の Remote Monitoring(RMON)プローブなどのネットワーク アナライザによる解析用に、ネットワーク トラフィックを選択します。

•![]() 「入力パケット」

「入力パケット」

•![]() 「設定例」

「設定例」

(注) この章のスイッチ コマンドの構文および使用方法の詳細については、『Catalyst 4500 Series Switch Cisco IOS Command Reference』および次の URL の関連マニュアルを参照してください。

http://www.cisco.com/en/US/products/ps6350/index.html

SPAN と RSPAN の概要

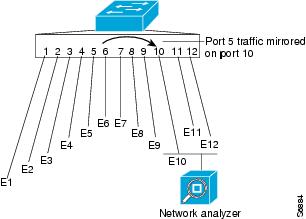

SPAN は、任意の Virtual LAN(VLAN; 仮想 LAN)上の 1 つまたは複数の送信元インターフェイスからのトラフィック、または 1 つまたは複数の VLAN から宛先インターフェイスへのトラフィックを解析するためにミラーリングします。図 50-1 では、イーサネット インターフェイス 5(送信元インターフェイス)上のすべてのトラフィックが、イーサネット インターフェイス 10 にミラーリングされます。イーサネット インターフェイス 10 のネットワーク アナライザは、イーサネット インターフェイス 5 に物理的に接続していなくても、このインターフェイスからのすべてのネットワーク トラフィックを受信できます。

SPAN を設定する場合、送信元インターフェイスと宛先インターフェイスは同一スイッチ上に存在している必要があります。

SPANは、送信元インターフェイス上のネットワーク トラフィックのスイッチングに影響を与えません。送信元インターフェイスが送受信したパケットのコピーは宛先インターフェイスに送信されます。

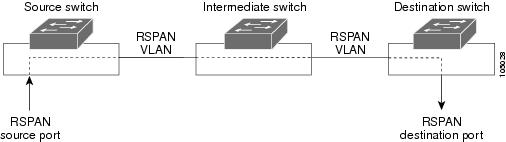

RSPAN は、ネットワーク内の複数のスイッチの RMON 機能をイネーブルにすることによって、SPAN を拡張します。各 RSPAN セッションのトラフィックは、関与するすべてのスイッチ上のその RSPAN セッション専用のユーザ指定 RSPAN VLAN を介して伝送されます。送信元からの SPAN トラフィックは、RSPAN VLAN にコピーされてから、トランク ポートを介して転送されます。トランク ポートは、RSPAN VLAN をモニタリングする RSPAN 宛先セッションに RSPAN VLAN を伝送します(図 50-2 を参照)。

SPAN と RSPAN は、送信元ポートまたは送信元 VLAN 上でのネットワーク トラフィックのスイッチングに影響しません。送信元によって送受信されたパケットのコピーは、宛先に送信されます。デフォルトでは、SPAN または RSPAN セッションによって必要とされるトラフィックを除いて、宛先ポートはトラフィックの送受信を行いません。

SPAN または RSPAN 宛先ポートを使用して、ネットワーク セキュリティ デバイスから送信されたトラフィックを転送できます。たとえば、Cisco Intrusion Detection System(IDS; 侵入検知システム)センサー装置を宛先ポートに接続した場合、IDS デバイスは TCP リセット パケットを送信して、疑わしい攻撃者の TCP セッションを停止させることができます。

SPAN と RSPAN の概念と用語

ここでは、SPAN と RSPAN の設定に関連する概念と用語について説明します。ここでは、次の内容について説明します。

•![]() 「送信元ポート」

「送信元ポート」

•![]() 「宛先ポート」

「宛先ポート」

•![]() 「VSPAN」

「VSPAN」

SPAN セッション

ローカル SPAN セッションは、宛先ポートを送信元ポートに対応付けます。一連のまたは一定範囲のポートおよび送信元 VLAN の着信または発信トラフィックをモニタリングできます。RSPAN セッションは、送信元ポートと送信元 VLAN をネットワーク上の RSPAN VLAN に対応付けます。宛先の送信元は RSPAN VLAN です。

モニタ対象のネットワーク トラフィックの送信元を指定するパラメータを使用して、SPAN セッションを設定します。

個別のまたは重複する一連の SPAN 送信元を使用して、複数の SPAN または RSPAN セッションを設定できます。スイッチド ポートおよびルーテッド ポートはいずれも、SPAN 送信元または宛先ポートとして設定できます。

RSPAN 送信元セッションは、SPAN 送信元ポートまたは VLAN を宛先 RSPAN VLAN に対応付けます。RSPAN 宛先セッションは、RSPAN VLAN を宛先ポートに対応付けます。

SPAN セッションは、スイッチの正常な動作を妨げません。ただし、SPAN の宛先がオーバーサブスクライブ型ポート(たとえば 100 Mbps ポートをモニタリングする 10 Mbps ポート)では、パケットがドロップされるか、失われる可能性があります。

ディセーブルに設定されたポート上でも SPAN セッションを設定できます。ただし、そのセッションに対して宛先ポートと、少なくとも 1 つの送信元ポートまたは VLAN をイネーブルにしない限り、SPAN セッションはアクティブになりません。

トラフィック タイプ

SPAN セッションには、次のトラフィック タイプがあります。

•![]() 受信(Rx)SPAN - 受信(または入力)SPANの目的は、スイッチが変更または処理を行う前に、送信元インターフェイスまたはVLANが受信したすべてのパケットをできる限り多くモニタリングすることです。送信元が受信した各パケットのコピーは、その SPAN セッションの宛先ポートに送信されます。1 つの SPAN セッションで、一連のまたは一定範囲の入力ポートまたは VLAN をモニタリングできます。

受信(Rx)SPAN - 受信(または入力)SPANの目的は、スイッチが変更または処理を行う前に、送信元インターフェイスまたはVLANが受信したすべてのパケットをできる限り多くモニタリングすることです。送信元が受信した各パケットのコピーは、その SPAN セッションの宛先ポートに送信されます。1 つの SPAN セッションで、一連のまたは一定範囲の入力ポートまたは VLAN をモニタリングできます。

タグ付きパケット(ISL [スイッチ間リンク]または IEEE 802.1Q)では、タギングは入力ポートで削除されます。宛先ポートでは、タギングがイネーブルの場合、パケットは ISL または 802.1Q ヘッダー付きで表示されます。タギングが指定されていない場合、パケットはネイティブ形式で表示されます。

ルーティングが原因で変更されたパケットは、Rx SPAN 用に変更されることなくコピーされます。つまり、元のパケットがコピーされます。QoS(Quality of Service)が原因で変更されたパケット(たとえば、変更済み Differentiated Services Code Point [DSCP; DiffServ コード ポイント])は、Rx SPAN 用に変更されずにコピーされます。

受信処理中にパケットをドロップする可能性のある機能は、SPAN では無効です。実際の着信パケットがドロップされた場合でも、宛先ポートはパケットのコピーを受信します。これらの機能には、標準および拡張 IP 入力 Access Control List(ACL; アクセス コントロール リスト)、ユニキャストおよび入力側 QoS ポリシング用の標準および拡張 IP 出力 ACL、VLAN マップ、入力側 QoS ポリシング、Policy-Based Routing(PBR; ポリシーベース ルーティング)などがあります。パケットのドロップを引き起こすスイッチ輻輳も、SPAN には影響しません。

•![]() 送信(Tx)SPAN - 送信(または出力)SPANの目的は、スイッチによる変更または処理がすべて実行されたあとに、送信元インターフェイスから送信されたすべてのパケットをできる限り多くモニタリングすることです。パケットが変更されたあと、送信元から各パケットのコピーがそのSPANセッションに対応する宛先ポートに送信されます。1 つの SPAN セッションで一定範囲の出力ポートをモニタリングできます。

送信(Tx)SPAN - 送信(または出力)SPANの目的は、スイッチによる変更または処理がすべて実行されたあとに、送信元インターフェイスから送信されたすべてのパケットをできる限り多くモニタリングすることです。パケットが変更されたあと、送信元から各パケットのコピーがそのSPANセッションに対応する宛先ポートに送信されます。1 つの SPAN セッションで一定範囲の出力ポートをモニタリングできます。

ルーティングにより変更されたパケット(Time to Live [TTL; 存続可能時間] または MAC [メディア アクセス制御] による変更など)は、宛先ポートでも変更されます。QoS が原因で変更されたパケットは、SPAN 送信元とは異なる DSCP(IP パケット)または Class of Service(CoS; サービス クラス)(IP 以外のパケット)を設定されることがあります。

送信処理中にパケットをドロップする可能性のある機能は、SPAN 用のコピーにも影響を与えることがあります。このような機能には、VLAN マップ、マルチキャスト パケットに対応する標準および拡張 IP 出力 ACL、出力側 QoS ポリシングがあります。出力 ACL の場合は、SPAN 送信元がパケットをドロップすると、SPAN の宛先もパケットをドロップします。出力側 QoS ポリシングの場合は、SPAN 送信元がパケットをドロップしても、SPAN 宛先はパケットをドロップするとは限りません。送信元ポートがオーバーサブスクライブ型である場合、宛先ポートは別の廃棄動作を行います。

•![]() 双方向 - 1 つの SPAN セッションで、一連の単一ポートまたは一定範囲のポートの受信パケットと送信パケットを両方モニタリングできます。

双方向 - 1 つの SPAN セッションで、一連の単一ポートまたは一定範囲のポートの受信パケットと送信パケットを両方モニタリングできます。

送信元ポート

送信元ポート(別名 モニタ対象ポート )は、ネットワーク トラフィック解析のためにモニタリングするスイッチド ポートまたはルーテッド ポートです。単一のローカル SPAN セッションまたは RSPAN 送信元セッションで、受信(Rx)、送信(Tx)、または双方向(both)の送信元ポート トラフィックをモニタリングできます。スイッチは、任意の数の送信元ポート(スイッチで使用可能なポートの最大数まで)および任意の数の送信元 VLAN をサポートしています。

•![]() すべてのポート タイプ(EtherChannel、ファスト イーサネット、ギガビット イーサネットなど)が可能です。

すべてのポート タイプ(EtherChannel、ファスト イーサネット、ギガビット イーサネットなど)が可能です。

•![]() 各送信元ポートに、モニタリングする方向(入力、出力、または両方)を設定できます。EtherChannel の送信元に設定する場合、モニタリングする方向はグループ内のすべての物理ポートに適用されます。

各送信元ポートに、モニタリングする方向(入力、出力、または両方)を設定できます。EtherChannel の送信元に設定する場合、モニタリングする方向はグループ内のすべての物理ポートに適用されます。

•![]() 送信元ポートは同じ VLAN 内にあっても異なる VLAN にあってもかまいません。

送信元ポートは同じ VLAN 内にあっても異なる VLAN にあってもかまいません。

•![]() VLAN SPAN 送信元の場合、送信元 VLAN 内のすべてのアクティブ ポートは、送信元ポートとして組み入れられます。

VLAN SPAN 送信元の場合、送信元 VLAN 内のすべてのアクティブ ポートは、送信元ポートとして組み入れられます。

トランク ポートを、送信元ポートとして設定できます。デフォルトでは、トランク上でアクティブなすべての VLAN がモニタされます。VLAN フィルタリングを使用することにより、トランク送信元ポート上の SPAN トラフィックのモニタリングを特定の VLAN に制限できます。選択された VLAN のスイッチド トラフィックだけが宛先ポートに送信されます。この機能は、宛先 SPAN ポートに転送されたトラフィックだけに影響し、通常のトラフィックのスイッチングには影響を与えません。この機能は、VLAN 送信元によるセッションでは許可されません。

宛先ポート

各ローカル SPAN セッションまたは RSPAN 宛先セッションには、送信元ポートおよび VLAN からのトラフィックのコピーを受信する宛先ポート(別名 モニタリング ポート )を設定する必要があります。

•![]() 送信元ポートと同じスイッチ上になければなりません(ローカル SPAN セッションの場合)。

送信元ポートと同じスイッチ上になければなりません(ローカル SPAN セッションの場合)。

•![]() 同時に 1 つの SPAN セッションにしか参加できません (ある SPAN セッションの宛先ポートは、別の SPAN セッションの宛先ポートになることはできません)。

同時に 1 つの SPAN セッションにしか参加できません (ある SPAN セッションの宛先ポートは、別の SPAN セッションの宛先ポートになることはできません)。

•![]() EtherChannel グループに指定することはできません。

EtherChannel グループに指定することはできません。

•![]() EtherChannel グループが SPAN 送信元として指定されている場合でも、EtherChannel グループに割り当てられた物理ポートに指定できます。ポートは、SPAN 宛先ポートとして設定されている間は、グループから削除されます。

EtherChannel グループが SPAN 送信元として指定されている場合でも、EtherChannel グループに割り当てられた物理ポートに指定できます。ポートは、SPAN 宛先ポートとして設定されている間は、グループから削除されます。

•![]() ラーニングがイネーブルに設定されていない限り、ポートは SPAN セッションが必要とするものを除いて、トラフィックの転送を行いません。ラーニングがイネーブルに設定されている場合、ポートは、宛先ポート上で学習されたホストに向けられたトラフィックも伝送します。

ラーニングがイネーブルに設定されていない限り、ポートは SPAN セッションが必要とするものを除いて、トラフィックの転送を行いません。ラーニングがイネーブルに設定されている場合、ポートは、宛先ポート上で学習されたホストに向けられたトラフィックも伝送します。

•![]() 入力トラフィックの転送がネットワーク セキュリティ デバイスでイネーブルの場合、宛先ポートはレイヤ2でトラフィックを転送します。

入力トラフィックの転送がネットワーク セキュリティ デバイスでイネーブルの場合、宛先ポートはレイヤ2でトラフィックを転送します。

•![]() SPAN セッションがアクティブな間は、スパニングツリーに参加しません。

SPAN セッションがアクティブな間は、スパニングツリーに参加しません。

•![]() 宛先ポートである場合は、どのレイヤ 2 プロトコル(Spanning-Tree Protocol [STP; スパニングツリー プロトコル]、VLAN Trunking Protocol [VTP; VLAN トランキング プロトコル]、Cisco Discovery Protocol [CDP; シスコ検出プロトコル]、Dynamic Trunking Protocol [DTP]、Port Aggregation Protocol [PAgP])にも参加しません。

宛先ポートである場合は、どのレイヤ 2 プロトコル(Spanning-Tree Protocol [STP; スパニングツリー プロトコル]、VLAN Trunking Protocol [VTP; VLAN トランキング プロトコル]、Cisco Discovery Protocol [CDP; シスコ検出プロトコル]、Dynamic Trunking Protocol [DTP]、Port Aggregation Protocol [PAgP])にも参加しません。

•![]() SPAN セッションの送信元 VLAN に所属する宛先ポートは、送信元リストから除外され、モニタされません。

SPAN セッションの送信元 VLAN に所属する宛先ポートは、送信元リストから除外され、モニタされません。

•![]() すべてのモニタされた送信元ポートの送受信されたトラフィックのコピーを受信します。宛先ポートがオーバーサブスクライブ型である場合、輻輳を起こす可能性があります。この輻輳は、1 つまたは複数の送信元ポートにおいてトラフィック転送に影響を与えます。

すべてのモニタされた送信元ポートの送受信されたトラフィックのコピーを受信します。宛先ポートがオーバーサブスクライブ型である場合、輻輳を起こす可能性があります。この輻輳は、1 つまたは複数の送信元ポートにおいてトラフィック転送に影響を与えます。

VSPAN

VLAN-based SPAN(VSPAN)は、1 つまたは複数の VLAN でのネットワーク トラフィックをモニタリングします。

•![]() RSPAN VLAN 上のトラフィックは、VSPAN セッションではモニタされません。

RSPAN VLAN 上のトラフィックは、VSPAN セッションではモニタされません。

•![]() モニタ対象の VLAN 上のトラフィックだけが宛先ポートに送信されます。

モニタ対象の VLAN 上のトラフィックだけが宛先ポートに送信されます。

•![]() 宛先ポートが送信元 VLAN に所属する場合は、送信元リストから除外され、モニタされません。

宛先ポートが送信元 VLAN に所属する場合は、送信元リストから除外され、モニタされません。

•![]() ポートが送信元 VLAN に追加または送信元 VLAN から削除されると、これらのポートで受信された送信元 VLAN 上のトラフィックは、モニタ中の送信元に追加または送信元から削除されます。

ポートが送信元 VLAN に追加または送信元 VLAN から削除されると、これらのポートで受信された送信元 VLAN 上のトラフィックは、モニタ中の送信元に追加または送信元から削除されます。

•![]() VLAN プルーニングと VLAN 許可リストは、SPAN モニタでは無効です。

VLAN プルーニングと VLAN 許可リストは、SPAN モニタでは無効です。

•![]() VSPAN がモニタリングするのはスイッチに入るトラフィックに限られ、VLAN 間でルーティングされるトラフィックはモニタリングしません。たとえば、VLAN が受信でモニタされ、マルチレイヤ スイッチが別の VLAN からのトラフィックをモニタ対象の VLAN にルーティングする場合、そのトラフィックはモニタ対象とはならず、SPAN 宛先ポート上で受信されません。

VSPAN がモニタリングするのはスイッチに入るトラフィックに限られ、VLAN 間でルーティングされるトラフィックはモニタリングしません。たとえば、VLAN が受信でモニタされ、マルチレイヤ スイッチが別の VLAN からのトラフィックをモニタ対象の VLAN にルーティングする場合、そのトラフィックはモニタ対象とはならず、SPAN 宛先ポート上で受信されません。

SPAN トラフィック

ローカル SPAN を使用すれば、マルチキャスト パケットおよび Bridge Protocol Data Unit(BPDU; ブリッジ プロトコル データ ユニット)パケットをはじめ、CDP、VTP、DTP、STP、PAgP の各パケットを含む、すべてのネットワーク トラフィックをモニタリングできます 。 RSPAN を使用して、レイヤ2プロトコルをモニタリングすることはできません (詳細については、「RSPAN 設定時の注意事項」を参照してください)。

SPAN の設定によっては、同じ送信元パケットの複数のコピーが SPAN 宛先ポートに送信される場合があります。たとえば、送信元 a1 受信モニタおよび a2 受信/送信モニタから宛先ポート d1 まで、双方向(受信と送信の両方)SPAN セッションが設定されているとします。パケットが a1 からスイッチに入り、a2 へスイッチングされると、着信パケットおよび発信パケットの両方が宛先ポート d1 に送信されます。このため、両方のパケットは同じものになります(レイヤ 3 書き換えが行われた場合には、付加されたレイヤ 3 情報のため異なるパケットになります)。

SPAN と RSPAN のセッション限度

入力送信元を含む同時 SPAN セッションを最大 8 つ設定できます。また、出力送信元を含む同時セッションを最大 8 つ設定できます。双方向送信元は、入力と出力の両方として数えます。RSPAN 宛先セッションは、入力側送信元を含むセッションとして数えます。

(注) Supervisor Engine 6-E では、最大 16 の SPAN/RSPAN セッションが可能です(受信元との同時 8 セッション、および送信元との同時 8 セッション)。双方向送信元は、受信と送信の両方としてカウントされます。他のすべてのスーパーバイザ エンジンでは、最大 6 つのセッションが可能です(受信元との同時 2 セッション、および送信元との同時 4 セッション)。

SPAN と RSPAN のデフォルト設定

表 50-1 に、SPAN と RSPAN のデフォルト設定を示します。

|

|

|

|---|---|

SPAN の設定

•![]() 「トランク インターフェイス上の送信元 VLAN のモニタリング」

「トランク インターフェイス上の送信元 VLAN のモニタリング」

•![]() 「設定例」

「設定例」

(注) SPAN コンフィギュレーション コマンドを入力しても、すでに設定された SPAN パラメータはクリアされません。設定済みの SPAN パラメータをクリアするには、no monitor sessionコマンドを使用する必要があります。

SPAN 設定時の注意事項および制約事項

SPAN を設定する際、次の注意事項および制約事項に従ってください。

•![]() ネットワーク アナライザを使用して、インターフェイスをモニタリングする必要があります。

ネットワーク アナライザを使用して、インターフェイスをモニタリングする必要があります。

•![]() SPAN セッションでは、送信元 VLAN とフィルタ VLAN を混在させることはできません。送信元 VLAN またはフィルタ VLAN を使用することはできますが、両方を同時には使用できません。

SPAN セッションでは、送信元 VLAN とフィルタ VLAN を混在させることはできません。送信元 VLAN またはフィルタ VLAN を使用することはできますが、両方を同時には使用できません。

•![]() EtherChannel インターフェイスを、SPAN 送信元インターフェイスにできますが、SPAN 宛先インターフェイスにできません。

EtherChannel インターフェイスを、SPAN 送信元インターフェイスにできますが、SPAN 宛先インターフェイスにできません。

•![]() 送信元インターフェイスを指定し、トラフィック タイプ(tx、rx、または both)を指定しなかった場合、デフォルトで [both] が使用されます。

送信元インターフェイスを指定し、トラフィック タイプ(tx、rx、または both)を指定しなかった場合、デフォルトで [both] が使用されます。

•![]() 複数の SPAN 送信元インターフェイスを指定する場合、各インターフェイスはそれぞれ異なる VLAN に属していてもかまいません。

複数の SPAN 送信元インターフェイスを指定する場合、各インターフェイスはそれぞれ異なる VLAN に属していてもかまいません。

•![]() no monitor session number コマンドを他のパラメータを指定せずに入力して、SPAN のセッション 番号 をクリアする必要があります。

no monitor session number コマンドを他のパラメータを指定せずに入力して、SPAN のセッション 番号 をクリアする必要があります。

•![]() no monitor コマンドを実行すると、すべての SPAN セッションがクリアされます。

no monitor コマンドを実行すると、すべての SPAN セッションがクリアされます。

•![]() SPAN 宛先は、スパニングツリー インスタンスに参加しません。SPAN はモニタ対象トラフィックに BPDU を含みます。したがって、SPAN 宛先上で検出される BPDU は、SPAN 送信元からのものです。

SPAN 宛先は、スパニングツリー インスタンスに参加しません。SPAN はモニタ対象トラフィックに BPDU を含みます。したがって、SPAN 宛先上で検出される BPDU は、SPAN 送信元からのものです。

•![]() SPAN 宛先ポートは 1 セッションにつき 1 つに制限されています。

SPAN 宛先ポートは 1 セッションにつき 1 つに制限されています。

•![]() SPAN セッションを作成すると、パケット フィルタのタイプ(正常または異常)に関係なく、正常へのパケット フィルタが上書きされ、自動的に次のような別の設定行が表示されます。

SPAN セッションを作成すると、パケット フィルタのタイプ(正常または異常)に関係なく、正常へのパケット フィルタが上書きされ、自動的に次のような別の設定行が表示されます。

monitor session 1 filter packet-type good rx

monitor session 1 filter packet-type good rx コマンドを再入力してください。

SPAN 送信元の設定

SPAN セッションの送信元を設定するには、次の作業を行います。

次に、SPAN セッション 1 で、送信元ファスト イーサネット インターフェイス 5/1 からの双方向トラフィックをモニタリングするように設定する例を示します。

次に、SPAN セッション内で送信元を異なる方向に設定する例を示します。

SPAN 宛先の設定

SPAN セッションの宛先を設定するには、次の作業を行います。

(注) SPAN 宛先ポートは 1 セッションにつき 1 つに制限されています。

次に、SPAN セッション 1 の宛先として、ファスト イーサネット インターフェイス 5/48 を設定する例を示します。

トランク インターフェイス上の送信元 VLAN のモニタリング

SPAN 送信元がトランク インターフェイスである場合、特定の VLAN をモニタリングするには、次の作業を行います。

次に、SPAN 送信元がトランク インターフェイスである場合に、VLAN 1 ~ 5 および 9 をモニタリングする例を示します。

設定例

この章で説明したコマンドを使用して SPAN セッションを完全に設定する例、および設定を解除する例を示します。送信元ファスト イーサネット インターフェイス 4/10 からの双方向トラフィックをモニタリングすると想定します。このインターフェイスは、VLAN 1 ~ 4094 を伝送するトランク インターフェイスとして設定されています。さらに、そのトランク上の VLAN 57 のトラフィックだけをモニタリングするものとします。宛先インターフェイスとして FastEthernet 4/15 を使用し、次のコマンドを入力します。

これで、VLAN 57 上のファスト イーサネット インターフェイス 4/10 からのトラフィックが、ファスト イーサネット インターフェイス 4/15 でモニタされます。SPAN セッションをディセーブルにする場合は、次のコマンドを入力します。

SPAN の設定の確認

次に、SPAN セッション 2 の設定を確認する例を示します。

CPU ポートのスニッフィング

SPAN セッションを設定する場合は、CPU(または CPU キューのサブセット)を SPAN 送信元として指定できます。キューは、番号または名前のどちらかで指定されます。このような送信元が指定されると、指定された 1 つのキューを介して CPU に送信されるトラフィックはミラーリングされ、セッションの SPAN 宛先ポートから送信されます。このトラフィックには、(ソフトウェア転送による)CPU で送受信される制御パケットと通常のデータ パケットの両方が含まれます。

CPU 送信元を通常のポート送信元または VLAN 送信元と組み合わせることができます。

CPU 送信元のスニッフィングを設定するには、次の作業を行います。

次に、CPU によって受信されたすべてのパケットをスニッフィングする CPU 送信元を設定する例を示します。

次に、Supervisor Engine 2+ から V 10-GE で、SPAN 送信元として CPU のキュー名およびキュー番号の範囲を使用する例を示します。

次に、Supervisor Engine 6-E で SPAN 送信元として CPU のキュー名およびキュー番号の範囲を使用する例を示します。

(注) Supervisor Engine 6-E の場合、control-packet はキュー 10 にマップされます。

カプセル化の設定

SPAN 宛先ポートを設定する場合、ポートで使用するカプセル化タイプを明示的に指定できます。ポートに送信されるパケットは、指定されたモードに基づいてタグ付けされます (また、入力パケット オプションがイネーブルにされている場合、カプセル化モードは、タグ付けされたパケットが処理される方法を制御します)。Catalyst 4500 シリーズ スイッチのスーパーバイザ エンジンは、ISL カプセル化、802.1Q カプセル化、およびタグなしパケットをサポートしています。

(注) Superviso Engine 6-E は、802.1q カプセル化だけをサポートします。

「複製」カプセル化タイプはサポートされていません(このタイプでは、元のパケットに適用されたカプセル化を使用してパケットが宛先ポートから送信されます)。カプセル化モードが指定されていない場合、ポートのデフォルトはタグなしです。カプセル化設定の動作については、下記のコマンドの表を参照してください。

入力パケット

入力がイネーブルにされている場合、SPAN 宛先ポートは(指定されたカプセル化モードによってタグ付けされている可能性のある)着信パケットを受け入れ、通常どおりスイッチングします。SPAN 宛先ポートを設定する場合、入力機能がイネーブルにされているかどうか、およびタグなし入力パケットをスイッチングするのに使用する VLAN について指定できます (すべての ISL カプセル化パケットに VLANタグが付加されている場合は、入力 VLAN を指定する必要がありません)。ポートは STP フォワーディング ステートですが、STP には参加しないため、スパニングツリー ループがネットワークに生じないように、この機能を設定する場合は注意してください。入力およびトランク カプセル化の両方が SPAN 宛先ポート上で指定されている場合、すべてのアクティブ VLAN でポートが転送を行います。存在しない VLAN を入力 VLAN として設定することはできません。

デフォルトでは、ホスト学習は入力がイネーブルに設定された SPAN 宛先ポート上でディセーブルに設定されています。また、このポートは VLAN のフラッディング セットから削除されるので、通常のトラフィックは宛先ポートからスイッチングされません。ただし、学習がイネーブルに設定されている場合は、宛先ポート上で学習されたホストのトラフィックが宛先ポートからスイッチングされます。SPAN 宛先ポートに接続されているホストは、ブロードキャスト ARP 要求を受信しないため、応答しません。また、SPAN 宛先ポート上にスタティック ホスト エントリ(スタティック ARP エントリおよび MAC アドレス テーブルのスタティック エントリを含む)を設定することもできます。

(注) 設定は、SPAN セッションに送信元が設定されていない場合は機能しません。このセッションは、SPAN 宛先ポートだけでは、半分しか設定されていないことになります。

入力パケットとカプセル化を設定するには、次の作業を行います。

次に、ネイティブ VLAN 7 を使用して、宛先ポートに 802.1Q カプセル化と入力パケットを設定する例を示します。

この設定では、セッション 1 に対応付けられた SPAN 送信元からのトラフィックは、802.1Q カプセル化を使用して、ファスト イーサネット インターフェイス 5/48 からコピーされます。着信トラフィックは、タグなしパケットが VLAN 7 に分類されてから、受け入れられてスイッチングされます。

アクセス リスト フィルタリング

SPAN セッションを設定する場合、アクセス リスト フィルタリングを適用できます。アクセス リスト フィルタリングは、出力方向または入力方向でスニッフィングされた SPAN 宛先ポートを通過するすべてのパケットに適用されます。アクセス リスト フィルタは、ローカル SPAN セッションでだけ許可されます。SPAN の宛先が RSPAN VLAN である場合、アクセス リスト フィルタは拒否されます。

(注) アクセス リスト フィルタリングは、Cisco IOS Release 12.2(20)EW 以降で使用できます。

ACL 設定時の注意事項

SPAN セッション上で ACL を設定できます。ACL/SPAN セッションでは、次の注意事項に従ってください。

•![]() ACL が SPAN セッションに関連付けられている場合、ACL に関連付けられるルールは、SPAN 宛先インターフェイスに存在するすべてのパケットに対して適用されます。それまで SPAN 宛先インターフェイスに関連付けられていた他の VACL または RACL に関連するルールは、適用されません。

ACL が SPAN セッションに関連付けられている場合、ACL に関連付けられるルールは、SPAN 宛先インターフェイスに存在するすべてのパケットに対して適用されます。それまで SPAN 宛先インターフェイスに関連付けられていた他の VACL または RACL に関連するルールは、適用されません。

•![]() SPAN セッションに関連付けできる ACL は 1 つだけです。

SPAN セッションに関連付けできる ACL は 1 つだけです。

•![]() SPAN 宛先インターフェイスに存在するパケットに ACL が適用されていない場合、それまで宛先インターフェイスまたは SPAN 宛先インターフェイスが所属する VLAN に適用されていた PACL、VACL、または RACL に関係なく、すべてのトラフィックが許可されます。

SPAN 宛先インターフェイスに存在するパケットに ACL が適用されていない場合、それまで宛先インターフェイスまたは SPAN 宛先インターフェイスが所属する VLAN に適用されていた PACL、VACL、または RACL に関係なく、すべてのトラフィックが許可されます。

•![]() ACL が SPAN セッションから削除されると、すべてのトラフィックが再び許可されます。

ACL が SPAN セッションから削除されると、すべてのトラフィックが再び許可されます。

•![]() SPAN セッションから SPAN 設定が削除されると、SPAN 宛先インターフェイスに関連付けられたすべてのルールが、再び適用されます。

SPAN セッションから SPAN 設定が削除されると、SPAN 宛先インターフェイスに関連付けられたすべてのルールが、再び適用されます。

•![]() SPAN 宛先ポートが、トランクポートとして設定され、所属する VLAN に関連付けられた ACL が設定されている場合、トラフィックは VACL の対象となりません。

SPAN 宛先ポートが、トランクポートとして設定され、所属する VLAN に関連付けられた ACL が設定されている場合、トラフィックは VACL の対象となりません。

•![]() ACL 設定は通常、RSPAN VLAN、および RSPAN VLAN を伝送するトランク ポートに適用されます。この設定により、ユーザは RSPAN VLAN 上の VACL を適用できるようになります。ユーザが、宛先ポートを RSPAN VLAN として、SPAN セッション上で ACL の設定を試みる場合、この設定は拒否されます。

ACL 設定は通常、RSPAN VLAN、および RSPAN VLAN を伝送するトランク ポートに適用されます。この設定により、ユーザは RSPAN VLAN 上の VACL を適用できるようになります。ユーザが、宛先ポートを RSPAN VLAN として、SPAN セッション上で ACL の設定を試みる場合、この設定は拒否されます。

•![]() CAM(連想メモリ)が過負荷状態で、パケットが検索のために CPU に引き渡される場合、SPAN セッションに関連付けられた出力ポートの ACL はいずれも、適用されません。

CAM(連想メモリ)が過負荷状態で、パケットが検索のために CPU に引き渡される場合、SPAN セッションに関連付けられた出力ポートの ACL はいずれも、適用されません。

•![]() ACL が作成される前に、名前つき IP ACL が SPAN セッション上で設定される場合、この設定は受け入れられ、ソフトウェアは Access Control Entry(ACE; アクセス コントロール エントリ)なしで空の ACL を作成します (空の ACL は、すべてのパケットを許可します)。その後、ACL にルールを追加できます。

ACL が作成される前に、名前つき IP ACL が SPAN セッション上で設定される場合、この設定は受け入れられ、ソフトウェアは Access Control Entry(ACE; アクセス コントロール エントリ)なしで空の ACL を作成します (空の ACL は、すべてのパケットを許可します)。その後、ACL にルールを追加できます。

•![]() SPAN セッションに関連付けられた ACL は、出力宛先インターフェイス上で適用されます。

SPAN セッションに関連付けられた ACL は、出力宛先インターフェイス上で適用されます。

アクセス リスト フィルタリングの設定

アクセス リスト フィルタリングを設定するには、次の作業を行います。

(注) IP アクセス リストは、コンフィギュレーション モードで作成される必要があります(「ACL によるネットワーク セキュリティの設定」の章を参照)。

次に、SPAN セッション上で IP アクセス グループ 10 を設定し、アクセス リストが設定されたことを確認する例を示します。

パケット タイプ フィルタリング

SPAN セッションを設定する場合、VLAN フィルタに類似したパケット フィルタ パラメータを指定できます。パケット フィルタを指定した場合、パケット フィルタはスニッフィングされるパケットのタイプを表示します。パケット フィルタが指定されていない場合、すべてのタイプのパケットがスニッフィングされます。別のタイプのパケット フィルタが入力および出力トラフィックに指定される場合もあります。

パケット フィルタリングは、パケットベース(good、error)またはアドレスベース(unicast/multicast/broadcast)の 2 つのカテゴリに分類されます。パケットベースのフィルタは、入力方向だけに適用できます。パケットは、宛先アドレスに基づいたハードウェアによって、ブロードキャスト、マルチキャスト、またはユニキャストに分類されます。

(注) 両方のタイプのフィルタが設定されると、両方のフィルタを通過するパケットだけがスパニングされます。たとえば、「error」と「multicast」の両方を設定すると、エラーのあるマルチキャスト パケットだけがスパニングされます。

パケット タイプ フィルタリングを設定するには、次の作業を行います。

次に、入力方向のユニキャスト パケットだけを受け入れるようにセッションを設定する例を示します。

設定例

次に、SPAN 拡張機能の一部を使用した SPAN の設定例を示します。

次の例では、インターフェイス Gi1/1 上に着信するユニキャスト トラフィックをスニッフィングするようにセッションを設定します。トラフィックは、ISL カプセル化を使用して、インターフェイス Gi1/2 からミラーリングされます。入力トラフィックが許可されます。

RSPAN の設定

ここでは、スイッチ上で RSPAN を設定する手順について説明します。具体的な設定情報は次のとおりです。

•![]() 「RSPAN 宛先セッションの作成および入力トラフィックのイネーブル化」

「RSPAN 宛先セッションの作成および入力トラフィックのイネーブル化」

RSPAN 設定時の注意事項

(注) RSPAN VLAN には特殊なプロパティがあるので、RSPAN VLAN として使用する VLAN をネットワーク上に一部確保します。これらの VLAN にはアクセス ポートを割り当てないでください。

(注) RSPAN トラフィックに出力 ACL を適用して、特定のパケットを選択的にフィルタリングまたはモニタリングできます。これらの ACL は、RSPAN 送信元スイッチ内の RSPAN VLAN 上で指定します。

•![]() RSPAN セッションは、「SPAN と RSPAN のセッション限度」に記載された限度内であれば、SPAN セッションと共存できます。

RSPAN セッションは、「SPAN と RSPAN のセッション限度」に記載された限度内であれば、SPAN セッションと共存できます。

•![]() RSPAN の設定では、送信元ポートと宛先ポートをネットワーク内の複数のスイッチに分散させることができます。

RSPAN の設定では、送信元ポートと宛先ポートをネットワーク内の複数のスイッチに分散させることができます。

•![]() RSPAN は、BPDU パケット モニタリングまたはその他のレイヤ2スイッチ プロトコルをサポートしていません。

RSPAN は、BPDU パケット モニタリングまたはその他のレイヤ2スイッチ プロトコルをサポートしていません。

•![]() RSPAN VLAN はトランク ポート上にだけ設定されており、アクセス ポート上には設定されていません。不要なトラフィックが RSPAN VLAN に発生するのを防ぐため、参加しているすべてのスイッチで RSPAN VLAN 機能がサポートされていることを確認してください。RSPAN VLAN 上のアクセス ポートは自動的にディセーブルになります。

RSPAN VLAN はトランク ポート上にだけ設定されており、アクセス ポート上には設定されていません。不要なトラフィックが RSPAN VLAN に発生するのを防ぐため、参加しているすべてのスイッチで RSPAN VLAN 機能がサポートされていることを確認してください。RSPAN VLAN 上のアクセス ポートは自動的にディセーブルになります。

•![]() RSPAN VLAN を作成してから、RSPAN 送信元または宛先セッションを設定します。

RSPAN VLAN を作成してから、RSPAN 送信元または宛先セッションを設定します。

•![]() VTP および VTP プルーニングがイネーブルの場合、RSPAN トラフィックはトランクでプルーニングされ、ネットワーク上で 1005 未満の VLAN ID が RSPAN トラフィックの不要なフラッディングを防止できます。

VTP および VTP プルーニングがイネーブルの場合、RSPAN トラフィックはトランクでプルーニングされ、ネットワーク上で 1005 未満の VLAN ID が RSPAN トラフィックの不要なフラッディングを防止できます。

•![]() RSPAN トラフィックは RSPAN VLAN のネットワーク上で伝送されるため、ミラーリングされたパケットの元の VLAN アソシエーションは失われます。したがって、RSPAN では、IDS デバイスからユーザが指定した単一 VLAN へのトラフィック転送だけをサポートしています。

RSPAN トラフィックは RSPAN VLAN のネットワーク上で伝送されるため、ミラーリングされたパケットの元の VLAN アソシエーションは失われます。したがって、RSPAN では、IDS デバイスからユーザが指定した単一 VLAN へのトラフィック転送だけをサポートしています。

RSPAN セッションの作成

最初に、RSPAN に参加させる予定のスイッチのいずれにおいても、RSPAN セッション用として 存在していない RSPAN VLAN を作成します。ネットワークで VTP がイネーブルになっている場合、1 つのスイッチで RSPAN VLAN を作成して、VTP がその RSPAN VLAN を、VLAN ID が 1005 未満の、VTP ドメイン内の他のスイッチに伝播させることができます。

VTP プルーニングを使用して、RSPAN トラフィックのフローを効率化するか、または RSPAN トラフィックを伝送する必要のないすべてのトランクから、RSPAN VLAN を手動で削除します。

RSPAN 送信元セッションを開始し、送信元(モニタ対象)ポートおよび宛先 RSPAN VLAN を指定するには、次の作業を行います。

次に、セッション 1 の既存の RSPAN 設定をクリアし、複数の送信元インターフェイスをモニタリングする RSPAN セッション 1 を設定し、宛先 RSPAN VLAN を設定する例を示します。

RSPAN 宛先セッションの作成

RSPAN 宛先セッションを作成し、送信元 RSPAN VLAN および宛先ポートを指定するには、次の作業を行います。

次に、VLAN 901 を送信元リモート VLAN に、ポート 5 を宛先インターフェイスに設定する例を示します。

RSPAN 宛先セッションの作成および入力トラフィックのイネーブル化

RSPAN 宛先セッションを作成して、送信元 RSPAN VLAN を指定し、ネットワーク セキュリティ デバイス(Cisco IDS センサー装置など)用に宛先ポート上の入力トラフィックをイネーブルにするには、次の作業を行います。

次に、送信元リモート VLAN として VLAN 901 を設定し、802.1Q カプセル化をサポートするセキュリティ デバイスを使用して VLAN 5 上の入力トラフィック用の宛先ポートを設定する例を示します。

RSPAN セッションからのポートの削除

セッションの RSPAN 送信元としてのポートを削除するには、次の作業を行います。

次に、RSPAN セッション 1 の RSPAN 送信元としてのポート 1 を削除する例を示します。

次に、双方向モニタ用に設定されたポート 1 上での受信トラフィック モニタリングをディセーブルにする例を示します。

ポート 1 上での受信トラフィックのモニタはディセーブルになりますが、このポートから送信されたトラフィックは引き続きモニタリングされます。

モニタリングする VLAN の指定

VLAN のモニタは、ポートのモニタリングと類似しています。モニタリングする VLAN を指定するには、次の作業を行います。

RSPAN セッションから 1 つまたは複数の送信元 VLAN を削除するには、 no monitor session session_number source vlan vlan-id rx グローバル コンフィギュレーション コマンドを使用します。

次に、RSPAN セッション 2 の既存の設定をすべてクリアし、VLAN 1 ~ 3 に所属するすべてのポート上で受信トラフィックをモニタリングする RSPAN セッション 2 を設定し、宛先リモート VLAN 902 に送信する例を示します。この設定は次に、VLAN 10 に所属するすべてのポートで受信トラフィックをモニタリングするように変更されています。

フィルタリングする VLAN の指定

RSPAN 送信元トラフィックを特定の VLAN に制限するには、次の作業を行います。

トランク ポート上のすべての VLAN をモニタリングするには、 no monitor session session_number filter vlan グローバル コンフィギュレーション コマンドを使用します。

次に、RSPAN セッション 2 の既存の設定をすべてクリアし、トランク ポート 4 上での受信したトラフィックをモニタリングする RSPAN セッション 2 を設定し、VLAN 1 ~ 5 および 9 のトラフィックだけを、宛先リモート VLAN 902 に送信する例を示します。

SPAN および RSPAN ステータスの表示

現在の SPAN または RSPAN 設定のステータスを表示するには、 show monitor 特権 EXEC コマンドを使用します。

次に、SPAN 送信元セッション 1 の show monitor コマンドの出力例を示します。

フィードバック

フィードバック