- はじめに

- 概要

- コマンドライン インターフェイスの使用方法

- Cisco IOS Configuration Engine の設定

- スイッチの IP アドレスおよびデフォルト ゲートウェイの割り当て

- スイッチ スタックの管理

- スイッチのクラスタ化

- スイッチの管理

- SDM テンプレートの設定

- Catalyst 3750-X StackPower の設定

- スイッチ ベース認証の設定

- IEEE 802.1x ポートベースの認証の設定

- MACsec の暗号化設定

- Web ベース認証の設定

- Cisco TrustSec

- インターフェイス特性の設定

- VLAN の設定

- VTP の設定

- 音声 VLAN の設定

- プライベート VLAN の設定

- IEEE 802.1Q トンネリングおよびレイヤ 2 プロトコル トンネリングの設定

- STP の設定

- MSTP の設定

- オプションのスパニングツリー機能の設定

- Resilient Ethernet Protocol の設定

- Flex Link および MAC アドレス テーブル移動更新機能の設定

- DHCP 機能および IP ソース ガードの設定

- ダイナミック ARP インスペクションの設定

- IGMP スヌーピングおよび MVR の設定

- IPv6 MLD スヌーピングの設定

- CDP の設定

- ポート単位のトラフィック制御の設定

- LLDP、LLDP-MED、およびワイヤード ロケーション サービスの設定

- UDLD の設定

- SPAN および RSPAN の設定

- RMON の設定

- システム メッセージ ロギングとスマート ロギングの設定

- SNMP の設定

- 組み込みイベント マネージャの設定

- ACL によるネットワーク セキュリティの設定

- QoS の設定

- IPv6 ACL の設定

- EtherChannel およびリンクステート トラッキングの設定

- TelePresence E911 IP Phone のサポートの設定

- IP ユニキャスト ルーティングの設定

- IPv6 ユニキャスト ルーティングの設定

- IPv6 マルチキャストの実装

- HSRP および VRRP の設定

- Cisco IOS IP SLA 動作の設定

- Flexible NetFlow の設定

- 拡張オブジェクト トラッキングの設定

- WCCP を使用したキャッシュ サービスの設定

- IP マルチキャスト ルーティングの設定

- MSDP の設定

- フォールバック ブリッジングの設定

- トラブルシューティング

- オンライン診断の設定

- Cisco IOS ファイル システム、コンフィギュレーション ファイル、およびソフトウェア イメージの操作

- Cisco IOS Release 15.0(2)SE 以降でサポートされていないコマンド

- 索引

Catalyst 3750-X および 3560-X スイッチ ソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.0(2)SE 以降

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月30日

章のタイトル: MACsec の暗号化設定

MACsec の暗号化設定

この章では、Catalyst 3750-X および 3560-X スイッチで Media Access Control Security(MACsec)暗号化を設定する方法について説明します。MACsec は 2 台の MACsec 対応デバイス間のパケットの認証と暗号化の IEEE 802.1AE 規格です。Catalyst 3750-X および 3560-X スイッチは、スイッチとホスト デバイス間の暗号化のために、ダウンリンク ポートで MACsec Key Agreement(MKA)を使用した 802.1AE 暗号化をサポートします。また、スイッチは、Cisco TrustSec ネットワーク デバイス アドミッション コントロール(NDAC)および Security Association Protocol(SAP)キー交換を使用して MACsec リンク層スイッチ間セキュリティをサポートします。リンク層セキュリティはスイッチ間のパケット認証とスイッチ間の MACsec 暗号化の両方を含みます(暗号化は任意です)。

(注) MACsec は NPE または LAN ベース イメージを実行しているスイッチではサポートされません。

Cisco TrustSec MACsec リンク層スイッチ間セキュリティは、スイッチ上のすべてのダウンリンク ポートで実行できます。

|

|

|

|

|---|---|---|

Cisco TrustSec と Cisco SAP はスイッチ間のリンクにのみ使用され、PC や IP 電話などのエンド ホストに接続されたスイッチ ポートではサポートされません。MKA はスイッチからホストへのリンク用であり、スイッチ間のリンクではサポートされません。ホスト側のリンクは、IEEE 802.1x の有無にかかわらず異種デバイスを扱うために、一般に柔軟な認証順序を使用し、オプションで MKA 暗号を使用できます。Cisco NDAC および SAP は、コンパクトなスイッチがワイヤリング クローゼットの外側にセキュリティを拡張するために使用する、ネットワーク エッジ アクセス トポロジ(NEAT)と相互排他的です。

•![]() 「Media Access Control Security と MACsec キーの承諾の概要」

「Media Access Control Security と MACsec キーの承諾の概要」

Media Access Control Security と MACsec キーの承諾の概要

802.1AE で定義された MACsec では、暗号化キー入力のためにアウトオブバンド方式を使用することによって、有線ネットワーク上で MAC レイヤの暗号化を実現します。MACsec Key Agreement(MKA; MACsec キーの承諾)プロトコルでは、必要なセッション キーを提供し、必要な暗号化キーを管理します。MKA と MACsec は、802.1x 拡張認証プロトコル(EAP)フレームワークを使用した認証に成功した後に実装されます。ホスト側のリンク(ネットワーク アクセス デバイスと、PC や IP 電話などのエンドポイント デバイス間のリンク)だけが MACsec を使用して保護できます。

MACsec を使用するスイッチでは、クライアントに関連付けられたポリシーに応じて、MACsec フレームまたは非 MACsec フレームを許可します。MACsec フレームは暗号化され、Integrity Check Value(ICV; 整合性チェック値)で保護されます。スイッチはクライアントからフレームを受信すると、MKA によって提供されたセッション キーを使用してこれらのフレームを暗号化し、正しい ICV を計算します。スイッチはこの ICV をフレーム内の ICV と比較します。一致しない場合は、フレームが破棄されます。また、スイッチは現在のセッション キーを使用して、ICV を暗号化し、セキュアなポート(セキュアな MAC サービスをクライアントに提供するために使用されるアクセス ポイント)を介して送信されたフレームに追加します。

MKA プロトコルは、基礎となる MACsec プロトコルで使用される暗号キーを管理します。MKA の基本要件は 802.1x-REV で定義されます。MKA プロトコルでは 802.1x を拡張し、相互認証の確認によってピアを検出し、MACsec 秘密キーを共有してピアで交換されるデータを保護できます。

EAP フレームワークでは、新しく定義された EAP-over-LAN(EAPOL)パケットとして MKA を実装します。EAP 認証では、データ交換で両方のパートナーで共有される Master Session Key(MSK; マスター セッション キー)を生成します。EAP セッション ID を入力すると、セキュアな Connectivity Association Key Name(CKN; 接続アソシエーション キー名)が生成されます。スイッチはオーセンティケータであるため、キー サーバでもあり、ランダムな 128 ビットの Secure Association Key(SAK; セキュア アソシエーション キー)を生成し、クライアント パートナーに送信します。クライアントはキー サーバではなく、単一の MKA エンティティであるキー サーバとだけ対話できます。キーの派生と生成の後で、スイッチは定期的にトランスポートをパートナーに送信します。デフォルトの間隔は 2 秒間です。

EAPOL Protocol Data Unit(PDU; プロトコル データ ユニット)のパケット本体は、MACsec Key Agreement PDU(MKPDU)と呼ばれます。MKA セッションと参加者は、MKA ライフタイム(6 秒間)が経過しても参加者から MKPDU を受信していない場合に削除されます。たとえば、クライアントが接続を解除した場合、スイッチ上の参加者はクライアントから最後の MKPDU を受信した後、6 秒間が経過するまで MKA の動作を継続します。

•![]() 「仮想ポート」

「仮想ポート」

•![]() 「MACsec、MKA、および 802.1x ホスト モード」

「MACsec、MKA、および 802.1x ホスト モード」

MKA ポリシー

定義済みの MKA ポリシーをインターフェイスに適用すると、インターフェイス上で MKA がイネーブルになります。MKA ポリシーを削除すると、そのインターフェイス上で MKA がディセーブルになります。次のオプションを設定可能です。

•![]() 物理インターフェイスごとの機密保持(暗号化)オフセット 0 バイト、30 バイト、または 50 バイト。

物理インターフェイスごとの機密保持(暗号化)オフセット 0 バイト、30 バイト、または 50 バイト。

•![]() 再送保護。許可される順序外のフレームの数によって定義される MACsec ウィンドウ サイズを設定できます。この値は MACsec でセキュリティ アソシエーションをインストールする際に使用されます。値 0 は、フレームが正しい順序で許可されることを意味します。

再送保護。許可される順序外のフレームの数によって定義される MACsec ウィンドウ サイズを設定できます。この値は MACsec でセキュリティ アソシエーションをインストールする際に使用されます。値 0 は、フレームが正しい順序で許可されることを意味します。

仮想ポート

仮想ポートは、1 つの物理ポート上の複数のセキュアな接続アソシエーションに使用します。各接続アソシエーション(ペア)は仮想ポートを表します。1 つの物理ポートにつき、仮想ポートは最大 2 つです。2 つの仮想ポートのうち、1 つだけをデータ VLAN の一部とすることができます。もう 1 つは、音声 VLAN に対してパケットを外部的にタグ付けする必要があります。同じポートで同じ VLAN 内のセキュアなセッションとセキュアでないセッションを同時にホストすることはできません。この制限のため、802.1x マルチ認証モードはサポートされません。

この制限の例外は、マルチホスト モードで最初の MACsec サプリカントが正常に認証され、スイッチに接続されたハブに接続される場合です。ハブに接続された非 MACsec ホストでは、マルチホスト モードであるため、認証なしでトラフィックを送信できます。最初にクライアントが成功した後、他のクライアントでは認証が必要ないため、マルチホスト モードを使用することは推奨しません。

仮想ポートは、接続アソシエーションの任意の ID を表し、MKA プロトコル外では意味を持ちません。仮想ポートは個々の論理ポート ID に対応します。仮想ポートの有効なポート ID は 0x0002 ~ 0xFFFF です。各仮想ポートは、16 ビットのポート ID に連結された物理インターフェイスの MAC アドレスに基づいて、一意の Secure Channel Identifier(SCI; セキュア チャネル ID)を受け取ります。

MACsec およびスタッキング

MACsec を実行している Catalyst 3750-X スタック マスターは、MACsec をサポートしているメンバ スイッチ上のポートを示すコンフィギュレーション ファイルを維持します。スタック マスターは、次に示す機能を実行します。

•![]() セキュアなチャネルとセキュアなアソシエーションの作成および削除を処理します。

セキュアなチャネルとセキュアなアソシエーションの作成および削除を処理します。

•![]() スタック メンバにセキュアなアソシエーション サービス要求を送信します。

スタック メンバにセキュアなアソシエーション サービス要求を送信します。

•![]() ローカル ポートまたはリモート ポートからのパケット番号とリプレイ ウィンドウ情報を処理し、キー管理プロトコルを通知します。

ローカル ポートまたはリモート ポートからのパケット番号とリプレイ ウィンドウ情報を処理し、キー管理プロトコルを通知します。

•![]() オプションがグローバルに設定された MACsec 初期化要求を、スタックに追加される新しいスイッチに送信します。

オプションがグローバルに設定された MACsec 初期化要求を、スタックに追加される新しいスイッチに送信します。

•![]() スタック マスターからの MACsec 初期化要求を処理します。

スタック マスターからの MACsec 初期化要求を処理します。

•![]() スタック マスターから送信された MACsec サービス要求を処理します。

スタック マスターから送信された MACsec サービス要求を処理します。

•![]() スタック マスターにローカル ポートに関する情報を送信します。

スタック マスターにローカル ポートに関する情報を送信します。

スタック マスターの切り替えの場合、すべてのセキュアなセッションがダウンし、再確立されます。認証マネージャはセキュアなセッションを認識し、これらのセッションのティアダウンを開始します。

MACsec、MKA、および 802.1x ホスト モード

MACsec と MKA プロトコルは、802.1x シングルホスト モード、マルチホスト モード、または Multi Domain Authentication(MDA; マルチドメイン認証)モードで使用できます。マルチ認証モードはサポートされません。

シングルホスト モード

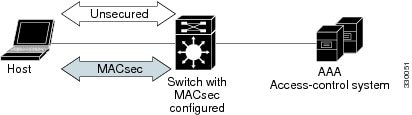

図 12-1 に、MKA を使用して、MACsec で 1 つの EAP 認証済みセッションをセキュアにする方法を示します。

図 12-1 セキュアなデータ セッションでのシングルホスト モードの MACsec

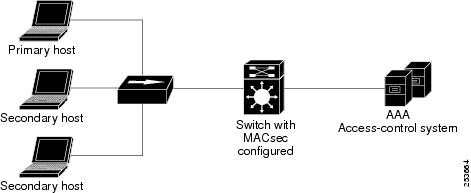

マルチホスト モード

標準(802.1x REV ではない)802 の マルチホスト モードでは、1 つの認証に基づいてポートが開いているか、閉じられています。1 人のユーザ(プライマリ セキュア クライアント サービスのクライアント ホスト)が認証される場合は、同じポートに接続されているホストに同じレベルのネットワーク アクセスが提供されます。セカンダリ ホストが MACsec サプリカントの場合、認証できず、トラフィック フローは発生しません。非 MACsec ホストであるセカンダリ ホストは、マルチホスト モードであるため、認証なしでネットワークにトラフィックを送信できます。 を参照してください。

図 12-2 標準マルチホスト モードの MACsec:非セキュア

最初にクライアントが成功した後、他のクライアントでは認証が必要ないため、マルチホスト モードを使用することは推奨しません。これはセキュアではありません。

MKA 統計情報

一部の MKA カウンタはグローバルに集約され、その他のカウンタはグローバルとセッション単位の両方で更新されます。また、MKA セッションのステータスに関する情報も取得できます。

次の例では、 show mka statistics コマンドの出力を示します。

MKA および MACsec の設定

MACsec MKA のデフォルト設定

MKA ポリシーの設定

MKA プロトコル ポリシーを作成するには、特権 EXEC モードで次の手順を実行します。MKA では 802.1x をイネーブルにすることも必要であることに注意してください。

次に、MKA ポリシー relay-policy を設定する例を示します。

インターフェイスでの MACsec の設定

音声用に 1 つの MACsec セッションとデータ用に 1 つの MACsec セッションが存在するインターフェイスで MACsec を設定するには、特権 EXEC モードで次の手順を実行します。

これは、インターフェイス上での MACsec の設定と確認の例です。

Cisco TrustSec MACsec について

(注) スイッチ間セキュリティのための Cisco TrustSec MACsec は、IP ベースまたは IP サービス フィーチャ セットが稼働しているスイッチでだけサポートされます。これは NPE または LAN ベース フィーチャ セットを実行しているスイッチではサポートされません。

表 12-2 で、スイッチでサポートされる Cisco TrustSec 機能について説明します。詳細については、『 Cisco TrustSec Switch Configuration Guide 』を参照してください。

http://www.cisco.com/en/US/docs/switches/lan/trustsec/configuration/guide/arch_over.html#wp1054561

リンクの両端で 802.1AE MACsec をサポートしている場合、SAP ネゴシエーションが実行されます。サプリカントとオーセンティケータの間で EAPOL-Key が交換され、暗号スイートのネゴシエーション、セキュリティ パラメータの交換、およびキーの管理が実行されます。これらの作業が正常に完了すると、セキュリティ アソシエーション(SA)が確立します。

ソフトウェア バージョンとライセンスおよびリンク ハードウェア サポートに応じて、SAP ネゴシエーションは次の動作モードの 1 つを使用できます。

•![]() Galois Counter Mode(GCM):認証と暗号化

Galois Counter Mode(GCM):認証と暗号化

Cisco TrustSec は、AES-128 GCM および GMAC を使用し、802.1AE 規格に準拠しています。GCM は、NPE または LAN ベース イメージを実行しているスイッチではサポートされません。

Cisco TrustSec SAP NDAC は、ネットワーク デバイスからネットワーク デバイスへのリンク、つまりスイッチ間リンクのみで使用することを意図しているため、トランク ポートでサポートされます。次のものではサポートされません。

•![]() ホスト側のアクセス ポート(これらのポートは、MKA MACsec をサポートします)

ホスト側のアクセス ポート(これらのポートは、MKA MACsec をサポートします)

スイッチは、セキュリティ グループ ACL もサポートしません。

Cisco TrustSec ネットワークを作成するために Cisco TrustSec クレデンシャルを設定する必要があります。

Cisco TrustSec MACsec の設定

•![]() 「スイッチの Cisco TrustSec クレデンシャルの設定」

「スイッチの Cisco TrustSec クレデンシャルの設定」

•![]() 「802.1X モードでの Cisco TrustSec スイッチ間のリンク セキュリティの設定」

「802.1X モードでの Cisco TrustSec スイッチ間のリンク セキュリティの設定」

•![]() 「手動モードでの Cisco TrustSec スイッチ間リンク セキュリティの設定」

「手動モードでの Cisco TrustSec スイッチ間リンク セキュリティの設定」

•![]() 「Cisco TrustSec スイッチ間リンク セキュリティの設定例」

「Cisco TrustSec スイッチ間リンク セキュリティの設定例」

(注) 最後の項のサンプル設定は、AAA および RADIUS の設定を示します。スイッチ間のセキュリティを設定する前に、RADIUS および AAA の設定にこの例を使用します。

スイッチの Cisco TrustSec クレデンシャルの設定

Cisco TrustSec 機能をイネーブルにするには、他の TrustSec 設定で使用するスイッチで Cisco TrustSec クレデンシャルを作成する必要があります。Cisco TrustSec クレデンシャルを設定するには、特権 EXEC モードで次の手順を行います。

|

|

|

|

|---|---|---|

EAP-FAST を使用して他の Cisco TrustSec デバイスで認証するときにこのスイッチが使用する Cisco TrustSec クレデンシャルを指定します。 • |

||

Cisco TrustSec クレデンシャルを削除するには、 clear cts credentials 特権 EXEC コマンドを入力します。

次に、Cisco TrustSec クレデンシャルを作成する例を示します。

(注) Cisco TrustSec MACsec 認証を設定する前に、Cisco TrustSec シードおよび非シード デバイスを設定する必要があります。802.1x モードでは、アクセス コントロール システム(ACS)に最も近い少なくとも 1 台のシード デバイスを設定する必要があります。『Cisco TrustSec Configuration Guide』のこの項を参照してください。

http://www.cisco.com/en/US/docs/switches/lan/trustsec/configuration/guide/ident-conn_config.html

802.1X モードでの Cisco TrustSec スイッチ間のリンク セキュリティの設定

別の Cisco TrustSec デバイスに接続されているインターフェイス上で Cisco TrustSec リンク層スイッチ間セキュリティをイネーブルにします。インターフェイス上で 802.1X モードの Cisco TrustSec を設定する場合は、次の注意事項に従ってください。

•![]() 802.1x モードを使用するには、各デバイスでグローバルに 802.1x をイネーブルにする必要があります。

802.1x モードを使用するには、各デバイスでグローバルに 802.1x をイネーブルにする必要があります。

•![]() SAP 動作モードとして GCM を選択すると、シスコの MACsec 暗号化ソフトウェア ライセンスが必要です。MACsec は Catalyst 3750-X および 3560-X ユニバーサル IP ベースおよび IP サービス ライセンスでサポートされます。これは NPE ライセンスまたは LAN ベース サービス イメージではサポートされません。

SAP 動作モードとして GCM を選択すると、シスコの MACsec 暗号化ソフトウェア ライセンスが必要です。MACsec は Catalyst 3750-X および 3560-X ユニバーサル IP ベースおよび IP サービス ライセンスでサポートされます。これは NPE ライセンスまたは LAN ベース サービス イメージではサポートされません。

必要なライセンスなしで GCM を選択した場合、インターフェイスはリンク ダウン状態になります。

802.1x で Cisco TrustSec スイッチ間リンク層セキュリティを設定するには、特権 EXEC モードで次の手順を実行します。

次に、優先 SAP モードとして GCM を使用してインターフェイス上で 802.1X モードで Cisco TrustSec 認証をイネーブルにする例を示します。

手動モードでの Cisco TrustSec スイッチ間リンク セキュリティの設定

スイッチ が認証サーバにアクセスできない場合、または 802.1X 認証が必要でない場合、インターフェイスで Cisco TrustSec を手動で設定できます。接続の両側のインターフェイスを手動で設定する必要があります。

インターフェイスの Cisco TrustSec を手動で設定する場合は、次のような使用上の注意事項、および制約事項を考慮してください。

•![]() SAP パラメータが定義されていない場合、Cisco TrustSec カプセル化または暗号化は行われません。

SAP パラメータが定義されていない場合、Cisco TrustSec カプセル化または暗号化は行われません。

•![]() SAP 動作モードとして GCM を選択すると、シスコの MACsec 暗号化ソフトウェア ライセンスが必要です。必要なライセンスなしで GCM を選択した場合、インターフェイスはリンク ダウン状態になります。

SAP 動作モードとして GCM を選択すると、シスコの MACsec 暗号化ソフトウェア ライセンスが必要です。必要なライセンスなしで GCM を選択した場合、インターフェイスはリンク ダウン状態になります。

•![]() これらの保護レベルは、SAP の Pairwise Master Key( sap pmk )を設定する場合にサポートされます。

これらの保護レベルは、SAP の Pairwise Master Key( sap pmk )を設定する場合にサポートされます。

–![]() sap mode-list gcm-encrypt gmac no-encap :保護が望ましいものの必須ではありません。

sap mode-list gcm-encrypt gmac no-encap :保護が望ましいものの必須ではありません。

–![]() sap mode-list gcm-encrypt gmac :機密保持が望ましく整合性が必要です。保護はサプリカントの設定に応じてサプリカントによって選択されます。

sap mode-list gcm-encrypt gmac :機密保持が望ましく整合性が必要です。保護はサプリカントの設定に応じてサプリカントによって選択されます。

–![]() sap mode-list gcm-encrypt :機密保持が必要です。

sap mode-list gcm-encrypt :機密保持が必要です。

–![]() sap mode-list gmac gcm-encrypt :整合性が必要かつ推奨され、機密保持は任意です。

sap mode-list gmac gcm-encrypt :整合性が必要かつ推奨され、機密保持は任意です。

別の Cisco TrustSec デバイスへのインターフェイスで Cisco TrustSec を手動で設定するには、特権 EXEC モードで次の手順を実行します。

次に、インターフェイスに Cisco TrustSec 認証を手動モードで設定する例を示します。

Cisco TrustSec スイッチ間リンク セキュリティの設定例

次に、Cisco TrustSec スイッチ間のセキュリティのためにシードおよび非シード デバイスに必要な設定を示します。リンク セキュリティ用に AAA および RADIUS を設定する必要があります。この例では、 ACS-1 から ACS-3 は任意のサーバ名、 cts-radius は Cisco TrustSec サーバです。

Switch(config)# aaa new-model

Switch(config)# aaa group server radius cts-radius

Switch(config-sg-radius)# server name ACS-1

Switch(config-sg-radius)# server name ACS-2

Switch(config-sg-radius)# server name ACS-3

Switch(config-sg-radius)# exit

Switch(config)# aaa authentication login default none

Switch(config)# aaa authentication dot1x default group cts-radius

Switch(config)# aaa authentication network cts-radius group radius

Switch(config)# aaa session-id common

Switch(config)# cts authorization list cts-radius

Switch(config)# dot1x system-auth-control

Switch(config)# interface gi1/1/2

Switch(config-if)# switchport trunk encapsulation dot1q

Switch(config-if)# switchport mode trunk

Switch(config-if)# cts dot1x

Switch(config-if-cts-dot1x)# sap mode-list gcm-encrypt gmac

Switch(config-if-cts-dot1x)#exit

Switch(config-if)# exit

Switch(config)# interface gi1/1/4

Switch(config-if)# switchport trunk encapsulation dot1q

Switch(config-if)# switchport mode trunk

Switch(config-if)# cts manual

Switch(config-if-cts-dot1x)# sap pmk 033445AABBCCDDEEFF mode-list gcm-encrypt gmac

Switch(config-if-cts-dot1x)# no propagate sgt

Switch(config-if-cts-dot1x)# exit

Switch(config-if)# exit

Switch(config)# radius-server vsa send authentication

Switch(config)# end

Switch(config-if)# shutdown

Switch(config-if)# shutdown

Switch(config-if-cts-dot1x)# no propagate sgt

フィードバック

フィードバック