Catalyst 2960-XR スイッチ ルーティング設定ガイド、Cisco IOS リリース 15.0(2)EX1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月26日

章のタイトル: IP ユニキャスト ルーティングの設定

目次

- IP ユニキャスト ルーティングの設定

- 機能情報の確認

- IP ユニキャスト ルーティングの設定に関する情報

- IP ルーティングに関する情報

- ルーティング タイプ

- IP ルーティングおよびスイッチ スタック

- クラスレス ルーティング

- アドレス解決

- プロキシ ARP

- ICMP Router Discovery Protocol

- UDP ブロードキャスト パケットおよびプロトコル

- ブロードキャスト パケットの処理

- IP ブロードキャストのフラッディング

- IP ルーティングの設定方法

- IP アドレッシングの設定方法

- IP アドレス指定のデフォルト設定

- ネットワーク インターフェイスへの IP アドレスの割り当て

- サブネット ゼロの使用

- クラスレス ルーティングのイネーブル化

- アドレス解決方法の設定

- スタティック ARP キャッシュの定義

- ARP のカプセル化の設定

- プロキシ ARP のイネーブル化

- IP ルーティングがディセーブルの場合のルーティング支援機能

- プロキシ ARP

- デフォルト ゲートウェイ

- IRDP

- ブロードキャスト パケットの処理方法の設定

- ダイレクト ブロードキャストから物理ブロードキャストへの変換のイネーブル化

- UDP ブロードキャスト パケットおよびプロトコルの転送

- IP ブロードキャスト アドレスの確立

- IP ブロードキャストのフラッディング

- IP アドレスのモニタリングおよびメンテナンス

- IP ユニキャスト ルーティングの設定方法

- IP ユニキャスト ルーティングのイネーブル化

- IP ルーティングのイネーブル化の例

- 次の作業

- RIP 情報

- サマリー アドレスおよびスプリット ホライズン

- RIP の設定方法

- RIP のデフォルト設定

- 基本的な RIP パラメータの設定

- RIP 認証の設定

- サマリー アドレスおよびスプリット ホライズンの設定

- スプリット ホライズンの設定

- サマリー アドレスおよびスプリット ホライズンの設定例

- OSPF に関する情報

- ルーテッド アクセスの OSPF

- OSPF エリア パラメータ

- その他の OSPF パラメータ

- LSA グループ ペーシング

- ループバック インターフェイス

- OSPF の設定方法

- OSPF のデフォルト設定

- 基本的な OSPF パラメータの設定

- OSPF インターフェイスの設定

- OSPF エリア パラメータの設定

- その他の OSPF パラメータの設定

- LSA グループ ペーシングの変更

- ループバック インターフェイスの設定

- OSPF のモニタリング

- OSPF の設定例

- 例:基本的な OSPF パラメータの設定

- EIGRP に関する情報

- EIGRP スタブ ルーティング

- uRPF の設定

- プロトコル独立機能

- 分散型シスコ エクスプレス フォワーディング

- シスコ エクスプレス フォワーディングに関する情報

- シスコ エクスプレス フォワーディングの設定方法

- 等コスト ルーティング パスの個数

- 等コスト ルーティング パスに関する情報

- 等コスト ルーティング パスの設定方法

- スタティック ユニキャスト ルート

- スタティック ユニキャスト ルートに関する情報

- スタティック ユニキャスト ルートの設定

- デフォルトのルートおよびネットワーク

- デフォルトのルートおよびネットワークに関する情報

- デフォルトのルートおよびネットワークの設定方法

- ルーティング情報を再配信するためのルート マップ

- ルート マップの概要

- ルート マップの設定方法

- ルート配信の制御方法

- ポリシーベース ルーティング

- ポリシーベース ルーティングに関する情報

- PBR の設定方法

- ルーティング情報のフィルタリング

- 受動インターフェイスの設定

- ルーティング アップデートのアドバタイズおよび処理の制御

- ルーティング情報発信元のフィルタリング

- 認証キーの管理

- 前提条件

- 認証キーの設定方法

- IP ネットワークのモニタリングおよびメンテナンス

- 機能情報の確認

- IP ユニキャスト ルーティングの設定に関する情報

- IP ルーティングに関する情報

- IP ルーティングの設定方法

- IP アドレッシングの設定方法

- IP アドレスのモニタリングおよびメンテナンス

- IP ユニキャスト ルーティングの設定方法

- RIP 情報

- RIP の設定方法

- サマリー アドレスおよびスプリット ホライズンの設定例

- OSPF に関する情報

- OSPF の設定方法

- OSPF のモニタリング

- OSPF の設定例

- EIGRP に関する情報

- uRPF の設定

- プロトコル独立機能

- IP ネットワークのモニタリングおよびメンテナンス

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。 最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator には、http://www.cisco.com/go/cfn からアクセスします。 Cisco.com のアカウントは必要ありません。

IP ユニキャスト ルーティングの設定に関する情報

このモジュールでは、スイッチで IP Version 4(IPv4)ユニキャスト ルーティングを設定する方法について説明します。

スイッチ スタックは、ネットワーク内のそれ以外のルータに対して、単一のルータとして動作し、認識されます。 スタティック ルーティング、Routing Information Protocol(RIP)などの基本的なルーティング機能は、IP Lite で使用できます。

(注) |

IPv4 トラフィックに加えて、IP バージョン 6(IPv6)ユニ キャストルーティングをイネーブルにし、IPv6 トラフィックを転送するようにインターフェイスを設定できます。 |

IP ルーティングに関する情報

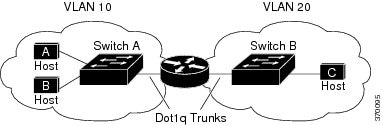

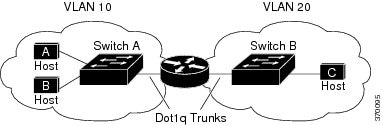

一部のネットワーク環境で、VLAN(仮想 LAN)は各ネットワークまたはサブネットワークに関連付けられています。 IP ネットワークで、各サブネットワークは 1 つの VLAN に対応しています。 VLAN を設定すると、ブロードキャスト ドメインのサイズを制御し、ローカル トラフィックをローカル内にとどめることができます。 ただし、異なる VLAN 内のネットワーク デバイスが相互に通信するには、VLAN 間でトラフィックをルーティング(VLAN 間ルーティング)するレイヤ 3 デバイス(ルータ)が必要です。 VLAN 間ルーティングでは、適切な宛先 VLAN にトラフィックをルーティングするため、1 つまたは複数のルータを設定します。

VLAN 10 内のホスト A が VLAN 10 内のホスト B と通信する場合、ホスト A はホスト B 宛にアドレス指定されたパケットを送信します。 スイッチ A はパケットをルータに送信せず、ホスト B に直接転送します。

ホスト A から VLAN 20 内のホスト C にパケットを送信する場合、スイッチ A はパケットをルータに転送し、ルータは VLAN 10 インターフェイスでトラフィックを受信します。 ルータはルーティング テーブルを調べて正しい発信インターフェイスを判別し、VLAN20 インターフェイスを経由してパケットをスイッチ B に送信します。 スイッチ B はパケットを受信し、ホスト C に転送します。

- ルーティング タイプ

- IP ルーティングおよびスイッチ スタック

- クラスレス ルーティング

- アドレス解決

- プロキシ ARP

- ICMP Router Discovery Protocol

- ブロードキャスト パケットの処理

- IP ブロードキャストのフラッディング

ルーティング タイプ

ルータおよびレイヤ 3 スイッチは、次の方法でパケットをルーティングできます。

デフォルト ルーティングとは、宛先がルータにとって不明であるトラフィックをデフォルトの出口または宛先に送信することです。

スタティック ユニキャスト ルーティングの場合、パケットは事前に設定されたポートから単一のパスを通り、ネットワークの内部または外部に転送されます。 スタティック ルーティングは安全で、帯域幅をほとんど使用しません。ただし、リンク障害などのネットワークの変更には自動的に対応しないため、パケットが宛先に到達しないことがあります。 ネットワークが拡大するにつれ、スタティック ルーティングの設定は煩雑になります。

ルータでは、トラフィックを転送する最適ルートを動的に計算するため、ダイナミック ルーティング プロトコルが使用されます。 ダイナミック ルーティング プロトコルには次の 2 つのタイプがあります。

-

ディスタンスベクトル プロトコルを使用するルータでは、ネットワーク リソースの距離の値を使用してルーティング テーブルを保持し、これらのテーブルをネイバーに定期的に渡します。 ディスタンスベクトル プロトコルは 1 つまたは複数のメトリックを使用し、最適なルートを計算します。 これらのプロトコルは、簡単に設定、使用できます。

-

リンクステート プロトコルを使用するルータでは、ルータ間のリンクステート アドバタイズメント(LSA)の交換に基づき、ネットワーク トポロジに関する複雑なデータベースを保持します。 LSA はネットワークのイベントによって起動され、コンバージェンス時間、またはこれらの変更への対応時間を短縮します。 リンクステート プロトコルはトポロジの変更にすばやく対応しますが、ディスタンスベクトル プロトコルよりも多くの帯域幅およびリソースが必要になります。

スイッチでサポートされているディスタンスベクトル プロトコルは、ルーティング情報プロトコル(RIP)です。RIP は最適パスを決定するために単一の距離メトリック(コスト)を使用します。 また、従来の Interior Gateway Routing Protocol(IGRP)にリンクステート ルーティング機能の一部を追加して効率化を図った Open Shortest Path First(OSPF)リンクステート プロトコルもサポートされています。

IP ルーティングおよびスイッチ スタック

スタックのスイッチがルーティング ピアに接続されているかどうかに関係なく、スイッチ スタックはネットワークからは単一のスイッチとして認識されます。

-

distributed Cisco Express Forwarding(dCEF)データベースを生成および維持し、すべてのスタック メンバーに配信します。 このデータベースに基づいて、スタック内のすべてのスイッチにルートがプログラミングされます。

-

アクティブ スイッチの MAC アドレスはスタック全体のルータ MAC アドレスとして使用され、すべての外部デバイスはこのアドレスを使用して IP パケットをスタックに送信します。

-

ソフトウェア転送またはソフトウェア処理を必要とするすべての IP パケットは、アクティブ スイッチの CPU を通ります。

アクティブ スイッチに障害が発生すると、スタックはアクティブ スイッチがダウンしていることを検出し、スタック メンバの 1 つを新規アクティブ スイッチとして選択します。 この期間中に、ハードウェアは一時的な中断を除き、アクティブなプロトコルがない状態でパケットの転送を継続します。

ただし、スイッチ スタックが障害のあとハードウェア ID を維持していても、アクティブ スイッチの再起動前の短い中断の間にルータ ネイバーのルーティング プロトコルがフラップすることがあります。 OSPF や EIGRP などのルーティング プロトコルは、ネイバーの移行を認識する必要があります。

新規アクティブ スイッチは、選択されたときに次の機能を実行します。

-

ルータ MAC アドレスとして自身の MAC アドレスを使用します。 新規 MAC アドレスのネットワーク ピアに通知するために、新規ルータ MAC アドレスを使用して余分の ARP 応答を定期的に(5 分間の間、数秒おきに)送信します。

(注)

固定 MAC アドレス機能をスタックに設定していて、アクティブ スイッチに変更があった場合、設定された時間スタック MAC アドレスは変更されません。 この期間に前のアクティブ スイッチがメンバ スイッチとしてスタックに再加入する場合、スタック MAC アドレスは前のアクティブ スイッチの MAC アドレスのままになります。

-

ARP 要求をプロキシ ARP IP アドレスに送信し、ARP 応答を受信して、各プロキシ ARP エントリの到達可能性を判別しようとします。 到達可能なプロキシ ARP IP アドレスごとに、新規ルータ MAC アドレスを使用して gratuitous ARP 応答を生成します。 このプロセスは、新規アクティブ スイッチが選択されたあと、5 分間繰り返されます。

注意

スイッチ スタックを複数のスタックに分割すると、ネットワークが適切に動作しなくなる場合があります。

スイッチがリロードされると、、そのスイッチのポートがすべてダウンし、ルーティングに関わるインターフェイスにトラフィックの損失が発生します。

クラスレス ルーティング

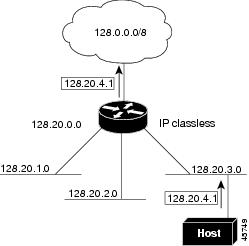

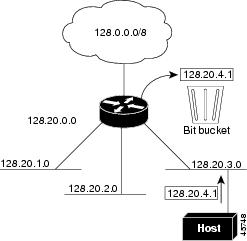

ルーティングを行うように設定されたスイッチで、クラスレス ルーティング動作はデフォルトでイネーブルとなっています。 クラスレス ルーティングがイネーブルの場合、デフォルト ルートがないネットワークのサブネット宛てパケットをルータが受信すると、ルータは最適なスーパーネット ルートにパケットを転送します。 スーパーネットは、単一の大規模アドレス空間をシミュレートするために使用されるクラス C アドレス空間の連続ブロックで構成されています。スーパーネットは、クラス B アドレス空間の急速な枯渇を回避するために設計されました。

図 41-2 では、クラスレス ルーティングがイネーブルとなっています。 ホストがパケットを 128.20.4.1 に送信すると、ルータはパケットを廃棄せずに、最適なスーパーネット ルートに転送します。 クラスレス ルーティングがディセーブルの場合、デフォルト ルートがないネットワークのサブネット宛てパケットを受信したルータは、パケットを廃棄します。

図 41-3 では、ネットワーク 128.20.0.0 のルータはサブネット 128.20.1.0、128.20.2.0、128.20.3.0 に接続されています。 ホストがパケットを 128.20.4.1 に送信した場合、ネットワークのデフォルト ルートが存在しないため、ルータはパケットを廃棄します。

アドレス解決

インターフェイス固有の IP 処理方法を制御するには、アドレス解決を行います。 IP を使用するデバイスには、ローカル セグメントまたは LAN 上のデバイスを一意に定義するローカル アドレス(MAC アドレス)と、デバイスが属するネットワークを特定するネットワーク アドレスがあります。

(注) |

スイッチ スタックでは、スタックの単一の MAC アドレスおよび IP アドレスを使用して、ネットワーク通信を行います。 |

ローカルアドレス(MAC アドレス)は、パケット ヘッダーのデータ リンク層(レイヤ 2)セクションに格納されて、データ リンク(レイヤ 2)デバイスによって読み取られるため、データ リンク アドレスと呼ばれます。 ソフトウェアがイーサネット上のデバイスと通信するには、デバイスの MAC アドレスを学習する必要があります。 IP アドレスから MAC アドレスを学習するプロセスを、「アドレス解決」と呼びます。 MAC アドレスから IP アドレスを学習するプロセスを、「逆アドレス解決」と呼びます。

-

ARP:IP アドレスを MAC アドレスと関連付けるために使用されます。 ARP は IP アドレスを入力と解釈し、対応する MAC アドレスを学習します。次に、IP アドレス/MAC アドレス アソシエーションを ARP キャッシュにストアし、すぐに取り出せるようにします。 その後、IP データグラムがリンク層フレームにカプセル化され、ネットワークを通じて送信されます。 イーサネット以外の IEEE 802 ネットワークにおける IP データグラムのカプセル化、および ARP 要求や応答については、サブネットワーク アクセス プロトコル(SNAP)で規定されています。

-

プロキシ ARP:ルーティング テーブルを持たないホストで、他のネットワークまたはサブネット上のホストの MAC アドレスを学習できるようにします。 スイッチ(ルータ)が送信元と異なるインターフェイス上のホストに宛てた ARP 要求を受信した場合、そのルータに他のインターフェイスを経由してそのホストに至るすべてのルートが格納されていれば、ルータは自身のローカル データ リンク アドレスを示すプロキシ ARP パケットを生成します。 ARP 要求を送信したホストはルータにパケットを送信し、ルータはパケットを目的のホストに転送します。

スイッチでは、ARP と同様の機能(ローカル MAC アドレスでなく IP アドレスを要求する点を除く)を持つ Reverse Address Resolution Protocol(RARP)を使用することもできます。 RARP を使用するには、ルータ インターフェイスと同じネットワーク セグメント上に RARP サーバを設置する必要があります。 サーバを識別するには、 ip rarp-server address インターフェイス コンフィギュレーション コマンドを使用します。

RARP の詳細については、『 Cisco IOS Configuration Fundamentals Configuration Guide』を参照してください。

プロキシ ARP

プロキシ ARP は、他のルートを学習する場合の最も一般的な方法です。プロキシ ARP を使用すると、ルーティング情報を持たないイーサネット ホストと、他のネットワークまたはサブネット上のホストとの通信が可能になります。 このホストでは、すべてのホストが同じローカル イーサネット上にあり、ARP を使用して MAC アドレスを学習すると想定されています。 送信元と異なるネットワーク上にあるホストに宛てた ARP 要求を受信したスイッチは、そのホストへの最適なルートがあるかどうかを調べます。 最適なルートがある場合、スイッチはスイッチ自身のイーサネット MAC アドレスが格納された ARP 応答パケットを送信します。要求の送信元ホストはパケットをスイッチに送信し、スイッチは目的のホストにパケットを転送します。 プロキシ ARP は、すべてのネットワークをローカルな場合と同様に処理し、IP アドレスごとに ARP 処理を実行します。

ICMP Router Discovery Protocol

ルータ ディスカバリを使用すると、スイッチは ICMP Router Discovery Protocol(IRDP)を使用し、他のネットワークへのルートを動的に学習します。 ホストは IRDP を使用し、ルータを特定します。 クライアントとして動作しているスイッチは、ルータ ディスカバリ パケットを生成します。 ホストとして動作しているスイッチは、ルータ ディスカバリ パケットを受信します。 スイッチはルーティング情報プロトコル(RIP)ルーティングのアップデートを受信し、この情報を使用してルータの場所を推測することもできます。 実際のところ、ルーティング デバイスによって送信されたルーティング テーブルは、スイッチにストアされません。どのシステムがデータを送信しているのかが記録されるだけです。 IRDP を使用する利点は、プライオリティと、パケットが受信されなくなってからデバイスがダウンしていると見なされるまでの期間の両方をルータごとに指定できることです。

検出された各デバイスは、デフォルト ルータの候補となります。現在のデフォルト ルータがダウンしたと宣言された場合、または再送信が多すぎて TCP 接続がタイムアウトになりつつある場合、プライオリティが上位のルータが検出されると、最も高いプライオリティを持つ新しいルータが選択されます。

UDP ブロードキャスト パケットおよびプロトコル

ユーザ データグラム プロトコル(UDP)は IP のホスト間レイヤ プロトコルで、TCP と同様です。 UDP はオーバーヘッドが少ない、コネクションレスのセッションを 2 つのエンド システム間に提供しますが、受信されたデータグラムの確認応答は行いません。 場合に応じてネットワーク ホストは UDP ブロードキャストを使用し、アドレス、コンフィギュレーション、名前に関する情報を検索します。 このようなホストが、サーバを含まないネットワーク セグメント上にある場合、通常 UDP ブロードキャストは転送されません。 この状況を改善するには、特定のクラスのブロードキャストをヘルパー アドレスに転送するように、ルータのインターフェイスを設定します。 インターフェイスごとに、複数のヘルパー アドレスを使用できます。

UDP 宛先ポートを指定し、転送される UDP サービスを制御できます。 複数の UDP プロトコルを指定することもできます。 旧式のディスクレス Sun ワークステーションおよびネットワーク セキュリティ プロトコル SDNS で使用される Network Disk(ND)プロトコルも指定できます。

ヘルパー アドレスがインターフェイスに定義されている場合、デフォルトでは UDP と ND の両方の転送がイネーブルになっています。 『 Cisco IOS IP Command Reference, Volume 1 of 3: Addressing and Services』の ip forward-protocol インターフェイス コンフィギュレーション コマンドの説明には、UDP ポートを指定しない場合にデフォルトで転送されるポートがリストされています。

ブロードキャスト パケットの処理

IP インターフェイス アドレスを設定したあとで、ルーティングをイネーブルにしたり、1 つまたは複数のルーティング プロトコルを設定したり、ネットワーク ブロードキャストへのスイッチの応答方法を設定したりできます。 ブロードキャストは、物理ネットワーク上のすべてのホスト宛てのデータ パケットです。 2 種類のブロードキャストがサポートされています。

-

ダイレクト ブロードキャスト パケット:特定のネットワークまたは一連のネットワークに送信されます。 ダイレクト ブロードキャスト アドレスには、ネットワークまたはサブネット フィールドが含まれます。

-

フラッディング ブロードキャスト パケット:すべてのネットワークに送信されます。

(注)

storm-control インターフェイス コンフィギュレーション コマンドを使用して、トラフィック抑制レベルを設定し、レイヤ 2 インターフェイスでブロードキャスト、ユニキャスト、マルチキャスト トラフィックを制限することもできます。

ルータはローカル ケーブルまでの範囲を制限して、ブロードキャスト ストームを防ぎます。 ブリッジ(インテリジェントなブリッジを含む)はレイヤ 2 デバイスであるため、ブロードキャストはすべてのネットワーク セグメントに転送され、ブロードキャスト ストームを伝播します。 ブロードキャスト ストーム問題を解決する最善の方法は、ネットワーク上で単一のブロードキャスト アドレス方式を使用することです。 最新の IP 実装機能ではほとんどの場合、アドレスをブロードキャスト アドレスとして使用するように設定できます。 スイッチをはじめ、多数の実装機能では、ブロードキャスト メッセージを転送するためのアドレス方式が複数サポートされています。

IP ブロードキャストのフラッディング

IP ブロードキャストをインターネットワーク全体に、制御可能な方法でフラッディングできるようにするには、ブリッジング STP で作成されたデータベースを使用します。 この機能を使用すると、ループを回避することもできます。 この機能を使用できるようにするには、フラッディングが行われるインターフェイスごとにブリッジングを設定する必要があります。 ブリッジングが設定されていないインターフェイス上でも、ブロードキャストを受信できます。 ただし、ブリッジングが設定されていないインターフェイスでは、受信したブロードキャストが転送されません。また、異なるインターフェイスで受信されたブロードキャストを送信する場合、このインターフェイスは使用されません。

IP ヘルパー アドレスのメカニズムを使用して単一のネットワーク アドレスに転送されるパケットを、フラッディングできます。 各ネットワーク セグメントには、パケットのコピーが 1 つだけ送信されます。

フラッディングを行う場合、パケットは次の条件を満たす必要があります (これらの条件は、IP ヘルパー アドレスを使用してパケットを転送するときの条件と同じです)。

パケットは Trivial File Transfer Protocol(TFTP)、ドメイン ネーム システム(DNS)、Time、NetBIOS、ND、または BOOTP パケット、または ip forward-protocol udp グローバル コンフィギュレーション コマンドで指定された UDP でなければなりません。

フラッディングされた UDP データグラムには、出力インターフェイスで ip broadcast-address インターフェイス コンフィギュレーション コマンドによって指定された宛先アドレスが表示されます。 宛先アドレスを、任意のアドレスに設定できます。 このため、データグラムがネットワーク内に伝播されるにつれ、宛先アドレスが変更されることもあります。 送信元アドレスは変更されません。 TTL 値が減ります。

フラッディングされた UDP データグラムがインターフェイスから送信されると(場合によっては宛先アドレスが変更される)、データグラムは通常の IP 出力ルーチンに渡されます。このため、出力インターフェイスにアクセス リストがある場合、データグラムはその影響を受けます。

スイッチでは、パケットの大部分がハードウェアで転送され、スイッチの CPU を経由しません。 CPU に送信されるパケットの場合は、ターボフラッディングを使用し、スパニングツリーベースの UDP フラッディングを約 4 ~ 5 倍高速化します。 この機能は、ARP カプセル化用に設定されたイーサネット インターフェイスでサポートされています。

IP ルーティングの設定方法

スイッチ上で、IP ルーティングはデフォルトでディセーブルとなっているため、ルーティングを行う前に、IP ルーティングをイネーブルにする必要があります。 IP ルーティングに関する設定情報については、『 Cisco IOS IP Configuration Guide』を参照してください。

以下の手順では、次に示すレイヤ 3 インターフェイスの 1 つを指定する必要があります。

-

ルーテッド ポート: no switchport インターフェイス コンフィギュレーション コマンドを使用し、レイヤ 3 ポートとして設定された物理ポートです。

-

スイッチ仮想インターフェイス(SVI): interface vlan vlan_id グローバル コンフィギュレーション コマンドによって作成された VLAN インターフェイス。デフォルトではレイヤ 3 インターフェイスです。

-

レイヤ 3 モードの EtherChannel ポート チャネル: interface port-channel port-channel-number グローバル コンフィギュレーション コマンドを使用し、イーサネット インターフェイスをチャネル グループにバインドして作成されたポートチャネル論理インターフェイス。 詳細については、『Layer 2 Configuration Guide』の「Configuring Layer 3 EtherChannels」の章を参照してください。

(注)

スイッチは、ユニキャスト ルーテッド トラフィックのトンネル インターフェイスをサポートしません。

ルーティングが発生するすべてのレイヤ 3 インターフェイスに、IP アドレスを割り当てる必要があります。

(注) |

スイッチは、各ルーテッド ポートおよび SVI に割り当てられた IP アドレスを持つことができます。 設定できるルーテッド ポートおよび SVI の個数は 128 に制限されています。推奨個数と実装されている機能の数量を超えると、ハードウェアによって制限されるため、CPU 利用率が影響を受けることがあります。 |

IP アドレッシングの設定方法

IP ルーティングを設定するには、レイヤ 3 ネットワーク インターフェイスに IP アドレスを割り当ててインターフェイスをイネーブルにし、IP を使用するインターフェイスを経由してホストとの通信を許可する必要があります。 次の項では、さまざまな IP アドレス指定機能の設定方法について説明します。 IP アドレスをインターフェイスに割り当てる手順は必須ですが、その他の手順は任意です。

- IP アドレス指定のデフォルト設定

- ネットワーク インターフェイスへの IP アドレスの割り当て

- アドレス解決方法の設定

- IP ルーティングがディセーブルの場合のルーティング支援機能

- ブロードキャスト パケットの処理方法の設定

IP アドレス指定のデフォルト設定

ヘルパー アドレスが定義されているか、またはユーザ データグラム プロトコル(UDP)フラッディングが設定されている場合、デフォルト ポートでは UDP 転送がイネーブルとなります |

|

ネットワーク インターフェイスへの IP アドレスの割り当て

IP アドレスは IP パケットの送信先を特定します。 一部の IP アドレスは特殊な目的のために予約されていて、ホスト、サブネット、またはネットワーク アドレスには使用できません。 RFC 1166 の『Internet Numbers』には IP アドレスに関する公式の説明が記載されています。

インターフェイスには、1 つのプライマリ IP アドレスを設定できます。 マスクで、IP アドレス中のネットワーク番号を示すビットが識別できます。 マスクを使用してネットワークをサブネット化する場合、そのマスクをサブネット マスクと呼びます。 割り当てられているネットワーク番号については、インターネット サービス プロバイダーにお問い合わせください。

サブネット ゼロの使用

サブネット アドレスがゼロであるサブネットを作成しないでください。同じアドレスを持つネットワークおよびサブネットがある場合に問題が発生することがあります。 たとえば、ネットワーク 131.108.0.0 のサブネットが 255.255.255.0 の場合、サブネット ゼロは 131.108.0.0 と記述され、ネットワーク アドレスと同じとなってしまいます。

すべてが 1 のサブネット(131.108.255.0)は使用可能です。また、IP アドレス用にサブネット スペース全体が必要な場合は、サブネット ゼロの使用をイネーブルにできます(ただし推奨できません)。

クラスレス ルーティングのイネーブル化

認識されないサブネット宛てのパケットが最適なスーパーネット ルートに転送されないようにするには、クラスレス ルーティング動作をディセーブルにします。

アドレス解決方法の設定

スタティック ARP キャッシュの定義

ARP および他のアドレス解決プロトコルを使用すると、IP アドレスと MAC アドレス間をダイナミックにマッピングできます。 ほとんどのホストではダイナミック アドレス解決がサポートされているため、通常の場合、スタティック ARP キャッシュ エントリを指定する必要はありません。 スタティック ARP キャッシュ エントリを定義する必要がある場合は、グローバルに定義できます。グローバルに定義すると、IP アドレスを MAC アドレスに変換するために使用される永続的なエントリを、ARP キャッシュに確保できます。 また、指定された IP アドレスがスイッチに属する場合と同じ方法で、スイッチが ARP 要求に応答するように指定することもできます。 ARP エントリを永続的なエントリにしない場合は、ARP エントリのタイムアウト期間を指定できます。

ARP のカプセル化の設定

IP インターフェイスでは、イーサネット ARP カプセル化( arpa キーワードで表される)がデフォルトでイネーブルに設定されています。 ネットワークの必要性に応じて、カプセル化方法を SNAP に変更できます。

プロキシ ARP のイネーブル化

デフォルトでは、プロキシ ARP が使用されます。ホストが他のネットワークまたはサブネット上のホストの MAC アドレスを学習できるようにするためです。

IP ルーティングがディセーブルの場合のルーティング支援機能

次のメカニズムを使用することで、スイッチは IP ルーティングがイネーブルでない場合、別のネットワークへのルートを学習できます。

プロキシ ARP

プロキシ ARP は、デフォルトでイネーブルに設定されています。 ディセーブル化されたプロキシ ARP をイネーブルにするには、「プロキシ ARP のイネーブル化」の項を参照してください。 プロキシ ARP は、他のルータでサポートされているかぎり有効です。

デフォルト ゲートウェイ

ルートを特定するもう 1 つの方法は、デフォルト ルータ、つまりデフォルト ゲートウェイを定義する方法です。 ローカルでないすべてのパケットはこのルータに送信されます。このルータは適切なルーティングを行う、または IP 制御メッセージ プロトコル(ICMP)リダイレクト メッセージを返信するという方法で、ホストが使用するローカル ルータを定義します。 スイッチはリダイレクト メッセージをキャッシュに格納し、各パケットをできるだけ効率的に転送します。 この方法には、デフォルト ルータがダウンした場合、または使用できなくなった場合に、検出が不可能となる制限があります。

IRDP

インターフェイスで IRDP ルーティングを行う場合は、インターフェイスで IRDP 処理をイネーブルにしてください。 IRDP 処理をイネーブルにすると、デフォルトのパラメータが適用されます。

これらのパラメータを変更することもできます。 maxadvertinterval 値を変更すると、 holdtime 値および minadvertinterval 値も変更されます。最初に maxadvertinterval 値を変更し、次に holdtime 値または minadvertinterval 値のいずれかを手動で変更することが重要です。

ブロードキャスト パケットの処理方法の設定

- ダイレクト ブロードキャストから物理ブロードキャストへの変換のイネーブル化

- UDP ブロードキャスト パケットおよびプロトコルの転送

- IP ブロードキャスト アドレスの確立

- IP ブロードキャストのフラッディング

ダイレクト ブロードキャストから物理ブロードキャストへの変換のイネーブル化

デフォルトでは、IP ダイレクト ブロードキャストがドロップされるため、転送されることはありません。 IP ダイレクト ブロードキャストがドロップされると、ルータが DoS 攻撃(サービス拒絶攻撃)にさらされる危険が少なくなります。

ブロードキャストが物理(MAC レイヤ)ブロードキャストになるインターフェイスでは、IP ダイレクト ブロードキャストの転送をイネーブルにできます。 ip forward-protocol グローバル コンフィギュレーション コマンドを使用し、設定されたプロトコルだけを転送できます。

転送するブロードキャストを制御するアクセス リストを指定できます。 アクセス リストを指定すると、アクセス リストで許可されている IP パケットだけが、ダイレクト ブロードキャストから物理ブロードキャストに変換できるようになります。 アクセス リストの詳細については、『Security Configuration Guide』の「Information about Network Security with ACLs」の項を参照してください。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/2 |

|

| ステップ 3 |

ip directed-broadcast [

access-list-number] 例: Switch(config-if)# ip directed-broadcast 103 |

インターフェイス上で、ダイレクト ブロードキャストから物理ブロードキャストへの変換をイネーブルにします。 転送するブロードキャストを制御するアクセス リストを指定できます。 アクセス リストを指定すると、アクセス リストで許可されている IP パケットだけが変換可能になります。 |

| ステップ 4 |

exit 例: Switch(config-if)# exit |

|

| ステップ 5 |

ip forward-protocol {

udp [

port] |

nd |

sdns} 例: Switch(config)# ip forward-protocol nd |

|

| ステップ 6 |

end 例: Switch(config)# end |

|

| ステップ 7 |

show ip interface [

interface-id] 例: Switch# show ip interface |

|

| ステップ 8 |

show running-config 例: Switch# show running-config |

|

| ステップ 9 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

UDP ブロードキャスト パケットおよびプロトコルの転送

UDP ブロードキャストの転送を設定するときに UDP ポートを指定しないと、ルータは BOOTP フォワーディング エージェントとして動作するように設定されます。 BOOTP パケットは Dynamic Host Configuration Protocol(DHCP)情報を伝達します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip helper-address

address 例: Switch(config-if)# ip helper address 10.1.10.1 |

|

| ステップ 4 |

exit 例: Switch(config-if)# exit |

|

| ステップ 5 |

ip forward-protocol {

udp [

port] |

nd |

sdns} 例: Switch(config)# ip forward-protocol sdns |

|

| ステップ 6 |

end 例: Switch(config)# end |

|

| ステップ 7 |

show ip interface [

interface-id] 例: Switch# show ip interface gigabitethernet 1/0/1 |

|

| ステップ 8 |

show running-config 例: Switch# show running-config |

|

| ステップ 9 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

IP ブロードキャスト アドレスの確立

最も一般的な(デフォルトの)IP ブロードキャスト アドレスは、すべて 1 で構成されているアドレス(255.255.255.255)です。 ただし、任意の形式の IP ブロードキャスト アドレスを生成するようにスイッチを設定することもできます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip broadcast-address

ip-address 例: Switch(config-if)# ip broadcast-address 128.1.255.255 |

|

| ステップ 4 |

end 例: Switch(config-if)# end |

|

| ステップ 5 |

show ip interface [

interface-id] 例: Switch# show ip interface |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

IP ブロードキャストのフラッディング

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

ip forward-protocol spanning-tree 例: Switch(config)# ip forward-protocol spanning-tree |

|

| ステップ 3 |

end 例: Switch(config)# end |

|

| ステップ 4 |

show running-config 例: Switch# show running-config |

|

| ステップ 5 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

|

| ステップ 6 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 7 |

ip forward-protocol turbo-flood 例: Switch(config)# ip forward-protocol turbo-flood |

|

| ステップ 8 |

end 例: Switch(config)# end |

|

| ステップ 9 |

show running-config 例: Switch# show running-config |

|

| ステップ 10 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

IP アドレスのモニタリングおよびメンテナンス

特定のキャッシュ、テーブル、またはデータベースの内容が無効になっている場合、または無効である可能性がある場合は、 clear 特権 EXEC コマンドを使用し、すべての内容を削除できます。 表 41-2 に、内容をクリアするために使用するコマンドを示します。

IP ルーティング テーブル、キャッシュ、データベースの内容、ノードへの到達可能性、ネットワーク内のパケットのルーティング パスなど、特定の統計情報を表示できます。 表 41-3 に、IP 統計情報を表示するために使用する特権 EXEC コマンドを示します。

デフォルトのドメイン名、検索サービスの方式、サーバ ホスト名、およびキャッシュに格納されているホスト名とアドレスのリストを表示します。 |

|

IP ユニキャスト ルーティングのイネーブル化

デフォルトで、スイッチはレイヤ 2 スイッチング モード、IP ルーティングはディセーブルとなっています。 スイッチのレイヤ 3 機能を使用するには、IP ルーティングをイネーブルにする必要があります。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

ip routing 例: Switch(config)# ip routing |

|

| ステップ 3 |

router

ip_routing_protocol 例: Switch(config)# router rip |

IP ルーティング プロトコルを指定します。 このステップでは、他のコマンドを実行することもできます。たとえば、 network(RIP)ルータ コンフィギュレーション コマンドを使用し、ルーティングするネットワークを指定できます。 具体的なプロトコルの詳細については、この章の後半および『 Cisco IOS IP Configuration Guide』を参照してください。 |

| ステップ 4 |

end 例: Switch(config)# end |

|

| ステップ 5 |

show running-config 例: Switch# show running-config |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

IP ルーティングのイネーブル化の例

Switch# configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# ip routing Switch(config-router)# end

次の作業

ここで、選択したルーティング プロトコルのパラメータを設定できます。具体的な手順は次のとおりです。

RIP 情報

RIP は、小規模な同種ネットワーク間で使用するために作成された Interior Gateway Protocol(IGP)です。 RIP は、ブロードキャスト ユーザ データグラム プロトコル(UDP)データ パケットを使用してルーティング情報を交換するディスタンスベクトル ルーティング プロトコルです。 このプロトコルは RFC 1058 に文書化されています。 RIP の詳細については、『 IP Routing Fundamentals』(Cisco Press 刊)を参照してください。

(注) |

スイッチは RIP を使用し、30 秒ごとにルーティング情報アップデート(アドバタイズメント)を送信します。 180 秒以上を経過しても別のルータからアップデートがルータに届かない場合、該当するルータから送られたルートは使用不能としてマークされます。 240 秒後もまだ更新がない場合、ルータは更新のないルータのルーティング テーブル エントリをすべて削除します。

RIP では、各ルートの値を評価するためにホップ カウントが使用されます。 ホップ カウントは、ルート内で経由されるルータ数です。 直接接続されているネットワークのホップ カウントは 0 です。ホップ カウントが 16 のネットワークに到達できません。 このように範囲(0 ~ 15)が狭いため、RIP は大規模ネットワークには適していません。

ルータにデフォルトのネットワーク パスが設定されている場合、RIP はルータを疑似ネットワーク 0.0.0.0 にリンクするルートをアドバタイズします。 0.0.0.0 ネットワークは存在しません。RIP はデフォルトのルーティング機能を実行するためのネットワークとして、このネットワークを処理します。 デフォルト ネットワークが RIP によって取得された場合、またはルータが最終ゲートウェイで、RIP がデフォルト メトリックによって設定されている場合、スイッチはデフォルト ネットワークをアドバタイズします。 RIP は指定されたネットワーク内のインターフェイスにアップデートを送信します。 インターフェイスのネットワークを指定しなければ、RIP のアップデート中にアドバタイズされません。

サマリー アドレスおよびスプリット ホライズン

ブロードキャストタイプの IP ネットワークに接続され、ディスタンスベクトル ルーティング プロトコルを使用するルータでは、通常ルーティング ループの発生を抑えるために、スプリット ホライズン メカニズムが使用されます。 スプリット ホライズンは、ルートに関する情報の発信元であるインターフェイス上の、ルータによって、その情報がアドバタイズされないようにします。 この機能を使用すると、通常の場合は複数のルータ間通信が最適化されます(特にリンクが壊れている場合)。

RIP のデフォルト設定

| ディセーブル |

|

基本的な RIP パラメータの設定

RIP を設定するには、ネットワークに対して RIP ルーティングをイネーブルにします。他のパラメータを設定することもできます。 スイッチでは、ネットワーク番号を設定するまで RIP コンフィギュレーション コマンドは無視されます。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|||

| ステップ 2 |

ip routing 例: Switch(config)# ip routing |

|||

| ステップ 3 |

router rip 例: Switch(config)# router rip |

|||

| ステップ 4 |

network

network number 例: Switch(config)# network 12 |

ネットワークを RIP ルーティング プロセスと関連付けます。 複数の network コマンドを指定できます。 RIP ルーティング アップデートの送受信は、これらのネットワークのインターフェイスを経由する場合だけ可能です。

|

||

| ステップ 5 |

neighbor

ip-address 例: Switch(config)# neighbor 10.2.5.1 |

(任意)ルーティング情報を交換する隣接ルータを定義します。 このステップを使用すると、RIP(通常はブロードキャスト プロトコル)からのルーティング アップデートが非ブロードキャスト ネットワークに到達するようになります。 |

||

| ステップ 6 |

offset-list [

access-list number |

name] {

in |

out}

offset [

type number] 例: Switch(config)# offset-list 103 in 10 |

(任意)オフセット リストをルーティング メトリックに適用し、RIP によって取得したルートへの着信および発信メトリックを増加します。 アクセス リストまたはインターフェイスを使用し、オフセット リストを制限できます。 |

||

| ステップ 7 |

timers basic

update invalid holddown flush 例: Switch(config)# timers basic 45 360 400 300 |

(任意)ルーティング プロトコル タイマーを調整します。 すべてのタイマーの有効範囲は 0 ~ 4294967295 秒です。 |

||

| ステップ 8 |

version {

1 |

2} 例: Switch(config)# version 2 |

(任意)RIP バージョン 1 または RIP バージョン 2 のパケットだけを送受信するようにスイッチを設定します。 デフォルトの場合、スイッチではバージョン 1 および 2 を受信しますが、バージョン 1 だけを送信します。 インターフェイス コマンド ip rip { send | receive} version 1 | 2 | 1 2} を使用し、インターフェイスでの送受信に使用するバージョンを制御することもできます。 |

||

| ステップ 9 |

no auto summary 例: Switch(config)# no auto summary |

(任意)自動要約をディセーブルにします。 デフォルトでは、クラスフル ネットワーク境界を通過するときにサブプレフィックスがサマライズされます。 サマライズをディセーブルにし(RIP バージョン 2 だけ)、クラスフル ネットワーク境界にサブネットおよびホスト ルーティング情報をアドバタイズします。 |

||

| ステップ 10 |

no validate-update-source 例: Switch(config)# no validdate-update-source |

(任意)着信 RIP ルーティング アップデートの送信元 IP アドレスの検証をディセーブルにします。 デフォルトでは、スイッチが着信 RIP ルーティング アップデートの送信元 IP アドレスを検証します。送信元アドレスが無効な場合は、アップデートが廃棄されます。 通常の環境で使用する場合は、この機能をディセーブルにしないでください。 ただし、ネットワークに接続されていないルータがあり、そのルータのアップデートを受信する場合は、このコマンドを使用できます。 |

||

| ステップ 11 |

output-delay

delay 例: Switch(config)# output-delay 8 |

(任意)送信する RIP アップデートにパケット間遅延を追加します。 デフォルトでは、複数のパケットからなる RIP アップデートのパケットに、パケット間遅延が追加されません。 パケットを低速なデバイスに送信する場合は、8 ~ 50 ミリ秒のパケット間遅延を追加できます。 |

||

| ステップ 12 |

end 例: Switch(config)# end |

|||

| ステップ 13 |

show ip protocols 例: Switch# show ip protocols |

|||

| ステップ 14 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

RIP 認証の設定

RIP バージョン 1 では、認証がサポートされていません。 RIP バージョン 2 のパケットを送受信する場合は、インターフェイスで RIP 認証をイネーブルにできます。 インターフェイスで使用できる一連のキーは、キー チェーンによって指定されます。 キー チェーンが設定されていないと、認証は実行されません。

RIP 認証がイネーブルであるインターフェイスでは、プレーン テキストと MD5 という 2 つの認証モードがサポートされています。 デフォルトはプレーン テキストです。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip rip authentication key-chain

name-of-chain 例: Switch(config-if)# ip rip authentication key-chain trees |

|

| ステップ 4 |

ip rip authentication mode {

text |

md5} 例: Switch(config-if)# ip rip authentication mode md5 |

|

| ステップ 5 |

end 例: Switch(config-if)# end |

|

| ステップ 6 |

show running-config interface [

interface-id] 例: Switch# show running-config |

|

| ステップ 7 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

サマリー アドレスおよびスプリット ホライズンの設定

(注) |

ルートを適切にアドバタイズするため、アプリケーションがスプリット ホライズンをディセーブルにする必要がある場合を除き、通常はこの機能をディセーブルにしないでください。 |

ダイヤルアップ クライアント用のネットワーク アクセス サーバで、サマライズされたローカル IP アドレス プールをアドバタイズするように、RIP が動作しているインターフェイスを設定する場合は、 ip summary-address rip インターフェイス コンフィギュレーション コマンドを使用します。

(注) |

スプリット ホライズンがイネーブルの場合、自動サマリーとインターフェイス IP サマリー アドレスはともにアドバタイズされません。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip address

ip-address subnet-mask 例: Switch(config-if)# ip address 10.1.1.10 255.255.255.0 |

|

| ステップ 4 |

ip summary-address rip ip address

ip-network mask 例: Switch(config-if)# ip summary-address rip ip address 10.1.1.30 255.255.255.0 |

|

| ステップ 5 |

no ip split horizon 例: Switch(config-if)# no ip split horizon |

|

| ステップ 6 |

end 例: Switch(config-if)# end |

|

| ステップ 7 |

show ip interface

interface-id 例: Switch# show ip interface gigabitethernet 1/0/1 |

|

| ステップ 8 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

スプリット ホライズンの設定

ブロードキャストタイプの IP ネットワークに接続され、ディスタンスベクトル ルーティング プロトコルを使用するルータでは、通常ルーティング ループの発生を抑えるために、スプリット ホライズン メカニズムが使用されます。 スプリット ホライズンは、ルートに関する情報の発信元であるインターフェイス上の、ルータによって、その情報がアドバタイズされないようにします。 この機能を使用すると、複数のルータ間通信が最適化されます(特にリンクが壊れている場合)。

(注) |

ルートを適切にアドバタイズするために、アプリケーションがスプリット ホライズンをディセーブルにする必要がある場合を除き、通常この機能をディセーブルにしないでください。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip address

ip-address subnet-mask 例: Switch(config-if)# ip address 10.1.1.10 255.255.255.0 |

|

| ステップ 4 |

no ip split-horizon 例: Switch(config-if)# no ip split-horizon |

|

| ステップ 5 |

end 例: Switch(config-if)# end |

|

| ステップ 6 |

show ip interface

interface-id 例: Switch# show ip interface gigabitethernet 1/0/1 |

|

| ステップ 7 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

サマリー アドレスおよびスプリット ホライズンの設定例

次の例では、主要ネットは 10.0.0.0 です。 自動サマリー アドレス 10.0.0.0 はサマリー アドレス 10.2.0.0 によって上書きされるため、10.2.0.0 はインターフェイス ギガビット イーサネット ポート 2 からアドバタイズされますが、10.0.0.0 はアドバタイズされません。 次の例では、インターフェイスがまだレイヤ 2 モード(デフォルト)の場合、 no switchport インターフェイス コンフィギュレーション コマンドを入力してから、 ip address インターフェイス コンフィギュレーション コマンドを入力する必要があります。

(注) |

スプリット ホライズンがイネーブルである場合、( ip summary-address rip ルータ コンフィギュレーション コマンドによって設定される)自動サマリーとインターフェイス サマリー アドレスはともにアドバタイズされません。 Switch(config)# router rip Switch(config-router)# interface gigabitethernet1/0/2 Switch(config-if)# ip address 10.1.5.1 255.255.255.0 Switch(config-if)# ip summary-address rip 10.2.0.0 255.255.0.0 Switch(config-if)# no ip split-horizon Switch(config-if)# exit Switch(config)# router rip Switch(config-router)# network 10.0.0.0 Switch(config-router)# neighbor 2.2.2.2 peer-group mygroup Switch(config-router)# end |

OSPF に関する情報

OSPF は IP ネットワーク専用の IGP で、IP サブネット化、および外部から取得したルーティング情報のタグ付けをサポートしています。 OSPF を使用するとパケット認証も可能になり、パケットを送受信するときに IP マルチキャストが使用されます。 シスコの実装では、RFC1253 の OSPF 管理情報ベース(MIB)がサポートされています。

シスコの実装は、次の主要機能を含む OSPF バージョン 2 仕様に準拠します。

-

任意の IP ルーティング プロトコルによって取得されたルートは、別の IP ルーティング プロトコルに再配信されます。 つまり、ドメイン内レベルで、OSPF は EIGRP および RIP によって取得したルートを取り込むことができます。 OSPF ルートを RIP に伝達することもできます。

-

設定可能なルーティング インターフェイス パラメータには、インターフェイス出力コスト、再送信インターバル、インターフェイス送信遅延、ルータ プライオリティ、ルータのデッド インターバルと hello インターバル、認証キーなどがあります。

通常、OSPF を使用するには、多くの内部ルータ、複数のエリアに接続された Area Border Router(ABR; エリア境界ルータ)、および自律システム境界ルータ(ASBR)間で調整する必要があります。 最小設定では、すべてのデフォルト パラメータ値、エリアに割り当てられたインターフェイスが使用され、認証は行われません。 環境をカスタマイズする場合は、すべてのルータの設定を調整する必要があります。

ルーテッド アクセスの OSPF

(注) |

OSPF は、 IP Lite でサポートされます。 OSPF for Routed Access は、動的に学習された合わせて 200 のルートを持つ OSPFv2 インスタンスと OSPFv3 インスタンスをそれぞれ 1 つだけサポートします。 IP Lite イメージは、ルーテッド アクセス用に OSPF を提供します。 ただし、これらの制限はこのリリースでは適用されません。 |

構内環境内の標準的なトポロジ(ハブおよびスポーク)では、すべての非ローカル トラフィックをディストリビューション レイヤに転送するディストリビューション スイッチ(ハブ)にワイヤリング クローゼット(スポーク)が接続されているため、ワイヤリング クローゼット スイッチで完全なルーティング スイッチ テーブルを保持する必要はありません。 OSPF for Routed Access をワイヤリング クローゼットで使用する場合、エリア間ルートおよび外部ルートに到達するためのデフォルト ルートがディストリビューション スイッチによってワイヤリング クローゼット スイッチに送信される、ベスト プラクティスの設計(OSPF スタブまたは完全スタブ エリア構成)を使用する必要があります。

詳細については、『High Availability Campus Network Design—Routed Access Layer using EIGRP or OSPF』を参照してください。

OSPF エリア パラメータ

複数の OSPF エリア パラメータを設定することもできます。 設定できるパラメータには、エリア、スタブ エリア、および NSSA への無許可アクセスをパスワードによって阻止する認証用パラメータがあります。 スタブ エリアに外部ルートに関する情報は送信されません が、代わりに、自律システム(AS)外の宛先に対するデフォルトの外部ルートが、ABR によって生成されます。 NSSA ではコアからそのエリアへ向かう LSA の一部がフラッディングされませんが、再配信することによって、エリア内の AS 外部ルートをインポートできます。

経路集約は、アドバタイズされたアドレスを、他のエリアでアドバタイズされる単一のサマリー ルートに統合することです。 ネットワーク番号が連続する場合は、 area range ルータ コンフィギュレーション コマンドを使用し、範囲内のすべてのネットワークを対象とするサマリー ルートをアドバタイズするように ABR を設定できます。

その他の OSPF パラメータ

ルータ コンフィギュレーション モードで、その他の OSPF パラメータを設定することもできます。

-

ルート集約:他のプロトコルからルートを再配信すると、 各ルートは外部 LSA 内で個別にアドバタイズされます。 OSPF リンク ステート データベースのサイズを小さくするには、 summary-address ルータ コンフィギュレーション コマンドを使用し、指定されたネットワーク アドレスおよびマスクに含まれる、再配信されたすべてのルートを単一のルータにアドバタイズします。

-

仮想リンク:OSPF では、すべてのエリアがバックボーン エリアに接続されている必要があります。 バックボーンが不連続である場合に仮想リンクを確立するには、2 つの ABR を仮想リンクのエンドポイントとして設定します。 設定情報には、他の仮想エンドポイント(他の ABR)の ID、および 2 つのルータに共通する非バックボーン リンク(通過エリア)などがあります。 仮想リンクをスタブ エリアから設定できません。

-

デフォルト ルート:OSPF ルーティング ドメイン内へのルート再配信を設定すると、ルータは自動的に自律システム境界ルータ(ASBR)になります。 ASBR を設定し、強制的に OSPF ルーティング ドメインにデフォルト ルートを生成できます。

-

すべての OSPF show 特権 EXEC コマンドで使用されるドメイン ネーム サーバ(DNS)名を使用すると、ルータ ID やネイバー ID を指定して表示する場合に比べ、ルータを簡単に特定できます。

-

デフォルト メトリック:OSPF は、インターフェイスの帯域幅に従ってインターフェイスの OSPF メトリックを計算します。 メトリックは、帯域幅で分割された ref-bw として計算されます。ここでの ref のデフォルト値は 10 で、帯域幅( bw)は bandwidth インターフェイス コンフィギュレーション コマンドによって指定されます。 大きな帯域幅を持つ複数のリンクの場合は、大きな数値を指定し、これらのリンクのコストを区別できます。

-

アドミニストレーティブ ディスタンスは、ルーティング情報送信元の信頼性を表す数値です。0 ~ 255 の整数を指定でき、値が大きいほど信頼性は低下します。 アドミニストレーティブ ディスタンスが 255 の場合はルーティング情報の送信元をまったく信頼できないため、無視する必要があります。 OSPF では、エリア内のルート(エリア内)、別のエリアへのルート(エリア間)、および再配信によって学習した別のルーティング ドメインからのルート(外部)の 3 つの異なるアドミニストレーティブ ディスタンスが使用されます。 どのアドミニストレーティブ ディスタンスの値でも変更できます。

-

受動インターフェイス:イーサネット上の 2 つのデバイス間のインターフェイスは 1 つのネットワーク セグメントしか表しません。このため、OSPF が送信側インターフェイスに hello パケットを送信しないようにするには、送信側デバイスを受動インターフェイスに設定する必要があります。 両方のデバイスは受信側インターフェイス宛ての hello パケットを使用することで、相互の識別を可能にします。

-

ルート計算タイマー:OSPF がトポロジ変更を受信してから SPF 計算を開始するまでの遅延時間、および 2 つの SPF 計算の間のホールド タイムを設定できます。

-

ネイバー変更ログ:OSPF ネイバー ステートが変更されたときに Syslog メッセージを送信するようにルータを設定し、ルータの変更を詳細に表示できます。

LSA グループ ペーシング

OSPF LSA グループ ペーシング機能を使用すると、OSPF LSA をグループ化し、リフレッシュ、チェックサム、エージング機能の同期を取って、ルータをより効率的に使用できるようになります。 デフォルトでこの機能はイネーブルとなっています。デフォルトのペーシング インターバルは 4 分間です。通常は、このパラメータを変更する必要はありません。 最適なグループ ペーシング インターバルは、ルータがリフレッシュ、チェックサム、エージングを行う LSA 数に反比例します。 たとえば、データベース内に約 10000 個の LSA が格納されている場合は、ペーシング インターバルを短くすると便利です。 小さなデータベース(40 ~ 100 LSA)を使用する場合は、ペーシング インターバルを長くし、10 ~ 20 分に設定してください。

ループバック インターフェイス

OSPF は、インターフェイスに設定されている最大の IP アドレスをルータ ID として使用します。 このインターフェイスがダウンした場合、または削除された場合、OSPF プロセスは新しいルータ ID を再計算し、すべてのルーティング情報をそのルータのインターフェイスから再送信します。 ループバック インターフェイスが IP アドレスによって設定されている場合、他のインターフェイスにより大きな IP アドレスがある場合でも、OSPF はこの IP アドレスをルータ ID として使用します。 ループバック インターフェイスに障害は発生しないため、安定性は増大します。 OSPF は他のインターフェイスよりもループバック インターフェイスを自動的に優先し、すべてのループバック インターフェイスの中で最大の IP アドレスを選択します。

OSPF のデフォルト設定

| ディセーブル イネーブルの場合、デフォルトのメトリック設定は 10 で、外部ルート タイプのデフォルトはタイプ 2 です。 |

|

| dist1(エリア内のすべてのルート):110 dist2(エリア間のすべてのルート):110 および dist3(他のルーティング ドメインからのルート):110 |

|

基本的な OSPF パラメータの設定

OSPF をイネーブルにするには、OSPF ルーティング プロセスを作成し、そのルーティング プロセスに関連付けられる IP アドレスの範囲を指定し、その範囲に関連付けられるエリア ID を割り当てます。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|||

| ステップ 2 |

router ospf process-id 例: Switch(config)# router ospf 15 |

OSPF ルーティングをイネーブルにし、ルータ コンフィギュレーション モードを開始します。 プロセス ID はローカルに割り当てられ、内部で使用される識別パラメータで、任意の正の整数を指定できます。 各 OSPF ルーティング プロセスには一意の値があります。

|

||

| ステップ 3 |

network address wildcard-mask

area area-id 例: Switch(config)# network 10.1.1.1 255.240.0.0 area 20 |

OSPF が動作するインターフェイス、およびそのインターフェイスのエリア ID を定義します。 単一のコマンドにワイルドカードマスクを指定し、特定の OSPF エリアに関連付けるインターフェイスを 1 つまたは複数定義できます。 エリア ID には 10 進数または IP アドレスを指定できます。 |

||

| ステップ 4 |

end 例: Switch(config)# end |

|||

| ステップ 5 |

show ip protocols 例: Switch# show ip protocols |

|||

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

OSPF インターフェイスの設定

ip ospf インターフェイス コンフィギュレーション コマンドを使用すると、インターフェイス固有の OSPF パラメータを変更できます。 これらのパラメータを変更する必要はありませんが、一部のインターフェイス パラメータ(hello インターバル、デッド インターバル、認証キーなど)については、接続されたネットワーク内のすべてのルータで統一性を維持する必要があります。 これらのパラメータを変更した場合は、ネットワーク内のすべてのルータの値も同様に変更してください。

(注) |

ip ospf インターフェイス コンフィギュレーション コマンドはすべてオプションです。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

|

| ステップ 3 |

ip ospf cost 例: Switch(config-if)# ip ospf 8 |

|

| ステップ 4 |

ip ospf retransmit-interval seconds 例: Switch(config-if)# ip ospf transmit-interval 10 |

(任意)LSA 送信間隔を秒数で指定します。 指定できる範囲は 1 ~ 65535 秒です。 デフォルト値は 5 秒です。 |

| ステップ 5 |

ip ospf transmit-delay seconds 例: Switch(config-if)# ip ospf transmit-delay 2 |

(任意)リンク ステート アップデート パケットを送信するまでの予測待機時間を秒数で設定します。 指定できる範囲は 1 ~ 65535 秒です。 デフォルト値は 1 秒です。 |

| ステップ 6 |

ip ospf priority number 例: Switch(config-if)# ip ospf priority 5 |

(任意)ネットワークに対して、OSPF で指定されたルータを検索するときに役立つプライオリティを設定します。 有効な範囲は 0 ~ 255 です。 デフォルトは 1 です。 |

| ステップ 7 |

ip ospf hello-interval seconds 例: Switch(config-if)# ip ospf hello-interval 12 |

(任意)OSPF インターフェイスで hello パケットの送信間隔を秒数で設定します。 ネットワークのすべてのノードで同じ値を指定する必要があります。 指定できる範囲は 1 ~ 65535 秒です。 デフォルトは 10 秒です。 |

| ステップ 8 |

ip ospf dead-interval seconds 例: Switch(config-if)# ip ospf dead-interval 8 |

(任意)最後のデバイスで hello パケットが確認されてから、OSPF ルータがダウンしていることがネイバーによって宣言されるまでの時間を秒数で設定します。 ネットワークのすべてのノードで同じ値を指定する必要があります。 指定できる範囲は 1 ~ 65535 秒です。 デフォルト値は hello インターバルの 4 倍です。 |

| ステップ 9 |

ip ospf authentication-key key 例: Switch(config-if)# ip ospf authentication-key password |

(任意)隣接 OSPF ルータで使用されるパスワードを割り当てます。 パスワードには、キーボードから入力した任意の文字列(最大 8 バイト長)を指定できます。 同じネットワーク上のすべての隣接ルータには、OSPF 情報を交換するため、同じパスワードを設定する必要があります。 |

| ステップ 10 |

ip ospf message digest-key keyid

md5 key 例: Switch(config-if)# ip ospf message digest-key 16 md5 your1pass |

|

| ステップ 11 |

ip ospf database-filter all out 例: Switch(config-if)# ip ospf database-filter all out |

(任意)インターフェイスへの OSPF LSA パケットのフラッディングを阻止します。 デフォルトでは、OSPF は、LSA が到着したインターフェイスを除き、同じエリア内のすべてのインターフェイスで新しい LSA をフラッドします。 |

| ステップ 12 |

end 例: Switch(config-if)# end |

|

| ステップ 13 |

show ip ospf interface [

interface-name] 例: Switch# show ip ospf interface |

|

| ステップ 14 |

show ip ospf neighbor detail 例: Switch# show ip ospf neighbor detail |

|

| ステップ 15 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

OSPF エリア パラメータの設定

(注) |

OSPF area ルータ コンフィギュレーション コマンドはすべて任意です。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router ospf process-id 例: Switch(config)# router ospf 109 |

|

| ステップ 3 |

area

area-id

authentication 例: Switch(config-router)# area 1 authentication |

(任意)特定のエリアへの無許可アクセスに対して、パスワードベースの保護を可能にします。 ID には 10 進数または IP アドレスのいずれかを指定できます。 |

| ステップ 4 |

area

area-id

authentication message-digest 例: Switch(config-router)# area 1 authentication message-digest |

|

| ステップ 5 |

area

area-id

stub [

no-summary] 例: Switch(config-router)# area 1 stub |

(任意)エリアをスタブ エリアとして定義します。 no-summary キーワードを指定すると、ABR はサマリー リンク アドバタイズメントをスタブ エリアに送信できなくなります。 |

| ステップ 6 |

area

area-id

nssa [

no-redistribution] [

default-information-originate] [

no-summary] 例: Switch(config-router)# area 1 nssa default-information-originate |

(任意)エリアを NSSA として定義します。 同じエリア内のすべてのルータは、エリアが NSSA であることを認識する必要があります。 次のキーワードのいずれかを選択します。 |

| ステップ 7 |

area

area-id

range

address mask 例: Switch(config-router)# area 1 range 255.240.0.0 |

|

| ステップ 8 |

end 例: Switch(config-router)# end |

|

| ステップ 9 |

show ip ospf [

process-id] 例: Switch# show ip ospf |

|

| ステップ 10 |

show ip ospf [

process-id [

area-id]]

database 例: Switch# show ip osfp database |

|

| ステップ 11 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

その他の OSPF パラメータの設定

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router ospf

process-id 例: Switch(config)# router ospf 10 |

|

| ステップ 3 |

summary-address

address mask 例: Switch(config)# summary-address 10.1.1.1 255.255.255.0 |

(任意)1 つのサマリー ルートだけがアドバタイズされるように、再配信されたルートのアドレスおよび IP サブネット マスクを指定します。 |

| ステップ 4 |

area

area-id

virtual-link

router-id [

hello-interval

seconds] [

retransmit-interval

seconds] [

trans] [[

authentication-key

key] |

message-digest-key

keyid

md5

key]] 例: Switch(config)# area 2 virtual-link 192.168.255.1 hello-interval 5 |

|

| ステップ 5 |

default-information originate [

always] [

metric

metric-value] [

metric-type

type-value] [

route-map

map-name] 例: Switch(config)# default-information originate metric 100 metric-type 1 |

(任意)強制的に OSPF ルーティング ドメインにデフォルト ルートを生成するように ASBR を設定します。 パラメータはすべて任意です。 |

| ステップ 6 |

ip ospf name-lookup 例: Switch(config)# ip ospf name-lookup |

|

| ステップ 7 |

ip auto-cost reference-bandwidth

ref-bw 例: Switch(config)# ip auto-cost reference-bandwidth 5 |

|

| ステップ 8 |

distance ospf {[

inter-area

dist1] [

inter-area

dist2] [

external

dist3]} 例: Switch(config)# distance ospf inter-area 150 |

(任意)OSPF の距離の値を変更します。 各タイプのルートのデフォルト距離は 110 です。 有効値は 1 ~ 255 です。 |

| ステップ 9 |

passive-interface

type number 例: Switch(config)# passive-interface gigabitethernet 1/0/6 |

|

| ステップ 10 |

timers throttle spf

spf-delay spf-holdtime spf-wait 例: Switch(config)# timers throttle spf 200 100 100 |

|

| ステップ 11 |

ospf log-adj-changes 例: Switch(config)# ospf log-adj-changes |

|

| ステップ 12 |

end 例: Switch(config)# end |

|

| ステップ 13 |

show ip ospf [

process-id [

area-id]]

database 例: Switch# show ip ospf database |

|

| ステップ 14 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

LSA グループ ペーシングの変更

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router ospf

process-id 例: Switch(config)# router ospf 25 |

|

| ステップ 3 |

timers lsa-group-pacing

seconds 例: Switch(config-router)# timers lsa-group-pacing 15 |

|

| ステップ 4 |

end 例: Switch(config)# end |

|

| ステップ 5 |

show running-config 例: Switch# show running-config |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ループバック インターフェイスの設定

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

interface loopback 0 例: Switch(config)# interface loopback 0 |

|

| ステップ 3 |

ip address address mask 例: Switch(config-if)# ip address 10.1.1.5 255.255.240.0 |

|

| ステップ 4 |

end 例: Switch(config-if)# end |

|

| ステップ 5 |

show ip interface 例: Switch# show ip interface |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

OSPF のモニタリング

IP ルーティング テーブル、キャッシュ、データベースの内容など、特定の統計情報を表示できます。

show ip ospf [ process-id] database [ router] [ link-state-id] show ip ospf [ process-id] database [ router] [ self-originate] show ip ospf [ process-id] database [ router] [ adv-router [ ip-address]] show ip ospf [ process-id] database [ network] [ link-state-id] show ip ospf [ process-id] database [ summary] [ link-state-id] show ip ospf [ process-id] database [ asbr-summary] [ link-state-id] show ip ospf [ process-id] database [ external] [ link-state-id] show ip ospf [ process-id area-id] database [ database-summary] |

|

show ip ospf neighbor [ interface-name] [ neighbor-id] detail |

|

例:基本的な OSPF パラメータの設定

次に、OSPF ルーティング プロセスを設定し、プロセス番号 109 を割り当てる例を示します。

Switch(config)# router ospf 109 Switch(config-router)# network 131.108.0.0 255.255.255.0 area 24

EIGRP に関する情報

EIGRP は IGRP のシスコ独自の拡張バージョンです。 EIGRP は IGRP と同じディスタンス ベクトル アルゴリズムおよび距離情報を使用しますが、EIGRP では収束性および動作効率が大幅に改善されています。

コンバージェンス テクノロジーには、拡散更新アルゴリズム(DUAL)と呼ばれるアルゴリズムが採用されています。DUAL を使用すると、ルート計算の各段階でループが発生しなくなり、トポロジの変更に関連するすべてのデバイスを同時に同期できます。 トポロジ変更の影響を受けないルータは、再計算に含まれません。

IP EIGRP を導入すると、ネットワークの幅が広がります。 RIP の場合、ネットワークの最大幅は 15 ホップです。 EIGRP メトリックは数千ホップをサポートするほど大きいため、ネットワークを拡張するときに問題となるのは、トランスポート レイヤのホップ カウンタだけです。 IP パケットが 15 台のルータを経由し、宛先方向のネクスト ホップが EIGRP によって取得されている場合だけ、EIGRP は転送制御フィールドの値を増やします。 RIP ルートを宛先へのネクスト ホップとして使用する場合、転送制御フィールドでは、通常どおり値が増加します。

EIGRP スタブ ルーティング

EIGRP スタブ ルーティング機能は、、エンド ユーザの近くにルーテッド トラフィックを移動することでリソースの利用率を低減させます。

(注) |

IP Lite フィーチャ セットに含まれる EIGRP スタブ ルーティング機能では、ルーティング テーブルからの接続ルートまたはサマリー ルートをネットワーク内のほかのルータにアドバタイズすることだけを行います。 スイッチは アクセス レイヤで EIGRP スタブ ルーティングを使用することにより、ほかのタイプのルーティング アドバタイズメントの必要性を排除しています。 |

EIGRP スタブ ルーティングを使用するネットワークでは、ユーザに対する IP トラフィックの唯一の許容ルートは、EIGRP スタブ ルーティングを設定しているスイッチ経由です。 スイッチは、ユーザ インターフェイスとして設定されているインターフェイスまたは他のデバイスに接続されているインターフェイスにルーテッド トラフィックを送信します。

EIGRP スタブ ルーティングを使用しているときは、EIGRP を使用してスイッチだけをスタブとして設定するように、分散ルータおよびリモート ルータを設定する必要があります。 指定したルートだけがスイッチから伝播されます。 スイッチは、サマリー、接続ルート、およびルーティング アップデートに対するすべてのクエリーに応答します。

スタブ ルータの状態を通知するパケットを受信した隣接ルータは、ルートについてはスタブ ルータに照会しません。また、スタブ ピアを持つルータは、そのピアについては照会しません。 スタブ ルータは、ディストリビューション ルータを使用して適切なアップデートをすべてのピアに送信します。

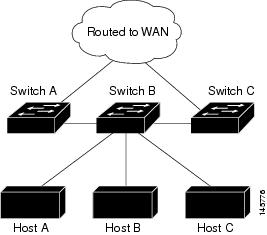

図 41-4 では、スイッチ B が EIGRP スタブ ルータとして設定されています。 スイッチ A および C は残りの WAN に接続されています。 スイッチ B は、接続ルート、スタティック ルート、再配信ルート、およびサマリー ルートをスイッチ A と C にアドバタイズします。 スイッチ B は、スイッチ A から学習したルートをアドバタイズしません(逆の場合も同様です)。

EIGRP スタブ ルーティングの詳細については、『 Cisco IOS IP Configuration Guide, Volume 2 of 3: Routing Protocols』の「Configuring EIGRP Stub Routing」の項を参照してください。

uRPF の設定

uRPF 機能は、検証可能な送信元 IP アドレスが不足している IP パケットを廃棄することで、間違ったまたは偽造(スプーフィングされた)送信元 IP アドレスがネットワークに流れて発生する問題を軽減するのに役立ちます。 たとえば、Smurf や Tribal Flood Network(TFN)など、多くの一般的なタイプの DoS 攻撃は、偽造された、または次々に変わる送信元 IP アドレスを使用して、攻撃を突き止めたりフィルタすることを攻撃者が阻止できるようにします。 パブリック アクセスを提供するインターネット サービス プロバイダー(ISP)の場合、uRPF が IP ルーティング テーブルと整合性の取れた有効な送信元アドレスを持つパケットだけを転送することによって、そのような攻撃をそらします。 この処理により、ISP のネットワーク、その顧客、および残りのインターネットが保護されます。

(注) |

IP uRPF 設定の詳細については、『 Cisco IOS Security Configuration Guide』の「 Other Security Features」の章を参照してください。

プロトコル独立機能

この項では、IP ルーティング プロトコルに依存しない機能について説明します。これらの機能は、または IP サービス IP Lite フィーチャ セットが稼働するスイッチ上で使用できますが、。 この章の IP ルーティング プロトコル独立コマンドの詳細については、『 Cisco IOS IP Command Reference, Volume 2 of 3: Routing Protocols』の「IP Routing Protocol-Independent Commands」の章を参照してください。

- 分散型シスコ エクスプレス フォワーディング

- 等コスト ルーティング パスの個数

- スタティック ユニキャスト ルート

- デフォルトのルートおよびネットワーク

- ルーティング情報を再配信するためのルート マップ

- ポリシーベース ルーティング

- ルーティング情報のフィルタリング

- 認証キーの管理

シスコ エクスプレス フォワーディングに関する情報

シスコ エクスプレス フォワーディング(CEF)は、ネットワーク パフォーマンスを最適化するために使用されるレイヤ 3 IP スイッチング技術です。 CEF には高度な IP 検索および転送アルゴリズムが実装されているため、レイヤ 3 スイッチングのパフォーマンスを最大化できます。 高速スイッチング ルート キャッシュよりも CPU にかかる負担が少ないため、CEF はより多くの CPU 処理能力をパケット転送に割り当てることができます。 スイッチ スタックでは、ハードウェアがスタック内で Distributed CEF(dCEF)を使用します。 動的なネットワークでは、ルーティングの変更によって、高速スイッチング キャッシュ エントリが頻繁に無効となります。高速スイッチング キャッシュ エントリが無効になると、トラフィックがルート キャッシュによって高速スイッチングされずに、ルーティング テーブルによってプロセス スイッチングされることがあります。 CEF および dCEF は転送情報ベース(FIB)検索テーブルを使用して、宛先ベースの IP パケット スイッチングを実行します。

CEF および dCEF での 2 つの主要なコンポーネントは、分散 FIB と分散隣接テーブルです。

FIB はルーティング テーブルや情報ベースと同様、IP ルーティング テーブルに転送情報のミラー イメージが保持されます。 ネットワーク内でルーティングまたはトポロジが変更されると、IP ルーティング テーブルがアップデートされ、これらの変更が FIB に反映されます。 FIB には、IP ルーティング テーブル内の情報に基づいて、ネクストホップのアドレス情報が保持されます。 FIB にはルーティング テーブル内の既知のルートがすべて格納されているため、CEF はルート キャッシュをメンテナンスする必要がなく、トラフィックのスイッチングがより効率化され、トラフィック パターンの影響も受けません。

リンク層上でネットワーク内のノードが 1 ホップで相互に到達可能な場合、これらのノードは隣接関係にあると見なされます。 CEF は隣接テーブルを使用し、レイヤ 2 アドレッシング情報を付加します。 隣接テーブルには、すべての FIB エントリに対する、レイヤ 2 のネクストホップのアドレスが保持されます。

スイッチまたはスイッチスタックは、ギガビット速度の回線レート IP トラフィックを達成するため特定用途向け集積回路(ASIC)を使用しているので、CEF または dCEF 転送はソフトウェア転送パス(CPU により転送されるトラフィック)にだけ適用されます。

シスコ エクスプレス フォワーディングの設定方法

デフォルトで、CEF または dCEF はグローバルにイネーブルに設定されています。 何らかの理由でこれがディセーブルになった場合は、 ip cef または ip cef distributed グローバル コンフィギュレーション コマンドを使用し、再度イネーブルに設定できます。

デフォルト設定では、すべてのレイヤ 3 インターフェイスで CEF または dCEF がイネーブルです。 no ip route-cache cef インターフェイス コンフィギュレーション コマンドを入力すると、ソフトウェアが転送するトラフィックに対して CEF がディセーブルになります。 このコマンドは、ハードウェア転送パスには影響しません。 CEF をディセーブルにして debug ip packet detail 特権 EXEC コマンドを使用すると、ソフトウェア転送トラフィックをデバッグするのに便利です。 ソフトウェア転送パス用のインターフェイスで CEF をイネーブルにするには、 ip route-cache cef インターフェイス コンフィギュレーション コマンドを使用します。

注意 |

CLI には、インターフェイス上で CEF をディセーブルにする no ip route-cache cef インターフェイス コンフィギュレーション コマンドが表示されますが、デバッグ以外の目的でインターフェイス上で CEF または dCEF をディセーブルにしないようにしてください。 |

ディセーブルである CEF または dCEF をグローバルにイネーブルにしたり、ソフトウェア転送トラフィックのインターフェイス上でイネーブルにするには、次の手順を実行します。

8.

show cef linecard [

detail]

9.

show cef linecard [

slot-number] [

detail]

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

ip cef 例: Switch(config)# ip cef |

非スタッキング スイッチで CEF の動作をイネーブルにします。 ステップ 4 に進みます。 |

| ステップ 3 |

ip cef distributed 例: Switch(config)# ip cef distributed |

アクティブ スイッチで CEF の動作をイネーブルにします。 |

| ステップ 4 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

インターフェイス コンフィギュレーション モードを開始し、設定するレイヤ 3 インターフェイスを指定します。 |

| ステップ 5 |

ip route-cache cef 例: Switch(config-if)# ip route-cache cef |

ソフトウェア転送トラフィック用のインターフェイスで CEF をイネーブルにします。 |

| ステップ 6 |

end 例: Switch(config-if)# end |

特権 EXEC モードに戻ります。 |

| ステップ 7 |

show ip cef 例: Switch# show ip cef |

すべてのインターフェイスの CEF ステータスを表示します。 |

| ステップ 8 |

show cef linecard [

detail] 例: Switch# show cef linecard detail |

(任意)非スタッキング スイッチの CEF 関連インターフェイス情報を表示します。 |

| ステップ 9 |

show cef linecard [

slot-number] [

detail] 例: Switch# show cef linecard 5 detail |

(任意)スタック内のすべてのスイッチ、または指定されたスイッチに対して、スイッチの CEF 関連インターフェイス情報をスタック メンバ別に表示します。 (任意)slot-number には、スタック メンバーのスイッチ番号を入力します。 |

| ステップ 10 |

show cef interface [

interface-id] 例: Switch# show cef interface gigabitethernet 1/0/1 |

すべてのインターフェイスまたは指定されたインターフェイスの詳細な CEF 情報を表示します。 |

| ステップ 11 |

show adjacency 例: Switch# show adjacency |

CEF の隣接テーブル情報を表示します。 |

| ステップ 12 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

等コスト ルーティング パスに関する情報

同じネットワークへ向かう同じメトリックのルートが複数ルータに格納されている場合、これらのルートは等価コストを保有していると見なされます。 ルーティング テーブルに複数の等コスト ルートが含まれる場合は、これらをパラレル パスと呼ぶこともあります。 ネットワークへの等コスト パスがルータに複数格納されている場合、ルータはこれらを同時に使用できます。 パラレル パスを使用すると、パスに障害が発生した場合に冗長性を確保できます。また、使用可能なパスにパケットの負荷を分散し、使用可能な帯域幅を有効利用することもできます。 等コスト ルートは、スタック内の各スイッチでサポートされます。

等コスト ルートはルータによって自動的に取得、設定されますが、ルーティング テーブルの IP ルーティング プロトコルでサポートされるパラレル パスの最大数は制御可能です。 スイッチ ソフトウェア では最大 32 の等コスト ルーティングが許可されていますが、スイッチ ハードウェアはルートあたり 17 パス以上は使用しません。

等コスト ルーティング パスの設定方法

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router {rip | ospf | eigrp} 例: Switch(config)# router eigrp 10 |

|

| ステップ 3 |

maximum-paths

maximum 例: Switch(config-router)# maximum-paths 2 |

プロトコル ルーティング テーブルのパラレル パスの最大数を設定します。 指定できる範囲は 1 ~ 16 です。ほとんどの IP ルーティング プロトコルでデフォルトは 4 です。 |

| ステップ 4 |

end 例: Switch(config-router)# end |

|

| ステップ 5 |

show ip protocols 例: Switch# show ip protocols |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

スタティック ユニキャスト ルートに関する情報

スタティック ユニキャスト ルートは、特定のパスを通過して送信元と宛先間でパケットを送受信するユーザ定義のルートです。 ルータが特定の宛先へのルートを構築できない場合、スタティック ルートは重要で、到達不能なすべてのパケットが送信される最終ゲートウェイを指定する場合に有効です。

ユーザによって削除されるまで、スタティック ルートはスイッチに保持されます。 ただし、アドミニストレーティブ ディスタンスの値を割り当て、スタティック ルートをダイナミック ルーティング情報で上書きできます。 各ダイナミック ルーティング プロトコルには、デフォルトのアドミニストレーティブ ディスタンスが設定されています(表 41-16 を参照)。 ダイナミック ルーティング プロトコルの情報でスタティック ルートを上書きする場合は、スタティック ルートのアドミニストレーティブ ディスタンスがダイナミック プロトコルのアドミニストレーティブ ディスタンスよりも大きな値になるように設定します。

インターフェイスを指し示すスタティック ルートは、RIP、IGRP、およびその他のダイナミック ルーティング プロトコルを通してアドバタイズされます。 redistribute スタティック ルータ コンフィギュレーション コマンドが、これらのルーティング プロトコルに対して指定されているかどうかは関係ありません。 これらのスタティック ルートがアドバタイズされるのは、インターフェイスを指し示すスタティック ルートが接続された結果、静的な性質を失ったとルーティング テーブルで見なされるためです。 ただし、network コマンドで定義されたネットワーク以外のインターフェイスに対してスタティック ルートを定義する場合は、ダイナミック ルーティング プロトコルに redistribute スタティック コマンドを指定しないかぎり、ルートはアドバタイズされません。

インターフェイスがダウンすると、ダウンしたインターフェイスを経由するすべてのスタティック ルートが IP ルーティング テーブルから削除されます。 転送ルータのアドレスとして指定されたアドレスへ向かう有効なネクスト ホップがスタティック ルート内に見つからない場合は、IP ルーティング テーブルからそのスタティック ルートも削除されます。

スタティック ユニキャスト ルートの設定

スタティック ユニキャスト ルートは、特定のパスを通過して送信元と宛先間でパケットを送受信するユーザ定義のルートです。 ルータが特定の宛先へのルートを構築できない場合、スタティック ルートは重要で、到達不能なすべてのパケットが送信される最終ゲートウェイを指定する場合に有効です。

スタティック ルートを設定するには、特権 EXEC モードで次の手順を実行します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

ip route

prefix mask {

address |

interface} [

distance] 例: Switch(config)# ip route prefix mask gigabitethernet 1/0/4 |

|

| ステップ 3 |

end 例: Switch(config)# end |

|

| ステップ 4 |

show ip route 例: Switch# show ip route |

|

| ステップ 5 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

デフォルトのルートおよびネットワークに関する情報

ルータは、他のすべてのネットワークへのルートを学習できません。 完全なルーティング機能を実現するには、一部のルータをスマート ルータとして使用し、それ以外のルータのデフォルト ルートをスマート ルータ宛てに指定します (スマート ルータには、インターネットワーク全体のルーティング テーブル情報が格納されます)。これらのデフォルト ルートは動的に取得されるか、ルータごとに設定されます。 ほとんどのダイナミックな内部ルーティング プロトコルには、スマート ルータを使用してデフォルト情報を動的に生成し、他のルータに転送するメカニズムがあります。

指定されたデフォルト ネットワークに直接接続されたインターフェイスがルータに存在する場合は、そのデバイス上で動作するダイナミック ルーティング プロトコルによってデフォルト ルートが生成されます。 RIP の場合は、疑似ネットワーク 0.0.0.0 がアドバタイズされます。

ネットワークのデフォルトを生成しているルータには、そのルータ自身のデフォルト ルートも指定する必要があります。 ルータが自身のデフォルト ルートを生成する方法の 1 つは、適切なデバイスを経由してネットワーク 0.0.0.0 に至るスタティック ルートを指定することです。

ダイナミック ルーティング プロトコルによってデフォルト情報を送信するときは、特に設定する必要はありません。 ルーティング テーブルは定期的にスキャンされ、デフォルト ルートとして最適なデフォルト ネットワークが選択されます。 IGRP ネットワークでは、システムのデフォルト ネットワークの候補が複数存在する場合もあります。 Cisco ルータでは、デフォルト ルートまたは最終ゲートウェイを設定するため、アドミニストレーティブ ディスタンスおよびメトリック情報を使用します。

ダイナミックなデフォルト情報がシステムに送信されない場合は、 ip default-network グローバル コンフィギュレーション コマンドを使用し、デフォルト ルートの候補を指定します。 このネットワークが任意の送信元のルーティング テーブルに格納されている場合は、デフォルト ルートの候補としてフラグ付けされます。 ルータにデフォルト ネットワークのインターフェイスが存在しなくても、そこへのパスが格納されている場合、そのネットワークは 1 つの候補と見なされ、最適なデフォルト パスへのゲートウェイが最終ゲートウェイになります。

デフォルトのルートおよびネットワークの設定方法

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

ip default-network

network number 例: Switch(config)# ip default-network 1 |

|

| ステップ 3 |

end 例: Switch(config)# end |

|

| ステップ 4 |

show ip route 例: Switch# show ip route |

|

| ステップ 5 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ルート マップの概要

スイッチでは複数のルーティング プロトコルを同時に実行し、ルーティング プロトコル間で情報を再配信できます。 ルーティング プロトコル間での情報の再配信は、サポートされているすべての IP ベース ルーティング プロトコルに適用されます。

2 つのドメイン間で拡張パケット フィルタまたはルート マップを定義することにより、ルーティング ドメイン間でルートの再配信を条件付きで制御することもできます。 match および set ルート マップ コンフィギュレーション コマンドは、ルート マップの条件部を定義します。 match コマンドは、条件が一致する必要があることを指定しています。 set コマンドは、ルーティング アップデートが match コマンドで定義した条件を満たす場合に行われる処理を指定します。 再配信はプロトコルに依存しない機能ですが、 match および set ルート マップ コンフィギュレーション コマンドの一部は特定のプロトコル固有のものです。

route-map コマンドのあとに、 match コマンドおよび set コマンドをそれぞれ 1 つまたは複数指定します。 match コマンドを指定しない場合は、すべて一致すると見なされます。 set コマンドを指定しない場合、一致以外の処理はすべて実行されません。 このため、少なくとも 1 つの match または set コマンドを指定する必要があります。

(注) |

set ルート マップ コンフィギュレーション コマンドを使用しないルート マップは、CPU に送信されるので、CPU の使用率が高くなります。 |

ルートマップ ステートメントは、 permit または deny として識別することもできます。 ステートメントが拒否としてマークされている場合、一致基準を満たすパケットは通常の転送チャネルを通じて送り返されます(宛先ベース ルーティング)、 ステートメントが許可としてマークされている場合は、一致基準を満たすパケットに set コマンドが適用されます。 一致基準を満たさないパケットは、通常のルーティング チャネルを通じて転送されます。

ルート マップの設定方法

次に示すステップ 3 ~ 14 はそれぞれ任意ですが、少なくとも 1 つの match ルート マップ コンフィギュレーション コマンド、および 1 つの set ルート マップ コンフィギュレーション コマンドを入力する必要があります。

(注) |

キーワードは、ルート配信を制御する手順で定義されているものと同じです。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

route-map map-tag [

permit |

deny] [sequence number] 例: Switch(config)# route-map rip-to-ospf permit 4 |

再配信を制御するために使用するルート マップを定義し、ルート マップ コンフィギュレーション モードを開始します。 map-tag:ルート マップ用のわかりやすい名前を指定します。 redistribute ルータ コンフィギュレーション コマンドはこの名前を使用して、このルート マップを参照します。 複数のルート マップで同じマップ タグ名を共有できます。 (任意) permit が指定され、このルート マップの一致条件が満たされている場合は、set アクションの制御に従ってルートが再配信されます。 deny が指定されている場合、ルートは再配信されません。 sequence number(任意):同じ名前によってすでに設定されているルート マップのリスト内で、新しいルート マップの位置を指定する番号です。 |

| ステップ 3 |

match metric metric-value 例: Switch(config-route-map)# match metric 2000 |

指定されたルート メトリックと一致させます。 metric-value には、0 ~ 4294967295 の値が指定された、EIGRP のメトリックを指定できます。 |

| ステップ 4 |

match ip next-hop {

access-list-number |

access-list-name} [...

access-list-number | ...

access-list-name] 例: Switch(config-route-map)# match ip next-hop 8 45 |

指定されたアクセス リスト(番号 1 ~ 199)のいずれかで送信される、ネクストホップのルータ アドレスと一致させます。 |

| ステップ 5 |

match tag tag value [...tag-value] 例: Switch(config-route-map)# match tag 3500 |

1 つまたは複数のルート タグ値からなるリスト内の指定されたタグ値と一致させます。 0 ~ 4294967295 の整数を指定できます。 |

| ステップ 6 |

match interface type number [...type number] 例: Switch(config-route-map)# match interface gigabitethernet 1/0/1 |

|

| ステップ 7 |

match ip route-source {

access-list-number |

access-list-name} [...

access-list-number | ...

access-list-name] 例: Switch(config-route-map)# match ip route-source 10 30 |

|

| ステップ 8 |

match route-type {

local |

internal |

external [

type-1 |

type-2]} 例: Switch(config-route-map)# match route-type local |

|

| ステップ 9 |

set metric metric value 例: Switch(config-route-map)# set metric 100 |

再配布されるルートを指定するためのメトリック値を設定します(EIGRP のみ)。 metric value は -294967295 ~ 294967295 の整数です。 |

| ステップ 10 |

set metric bandwidth delay reliability loading mtu 例: Switch(config-route-map)# set metric 10000 10 255 1 1500 |

|

| ステップ 11 |

set metric-type {

type-1 |

type-2} 例: Switch(config-route-map)# set metric-type type-2 |

|

| ステップ 12 |

end 例: Switch(config-route-map)# end |

|

| ステップ 13 |

show route-map 例: Switch# show route-map |

|

| ステップ 14 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ルート配信の制御方法

次に示すステップ 3 ~ 14 はそれぞれ任意ですが、少なくとも 1 つの match ルート マップ コンフィギュレーション コマンド、および 1 つの set ルート マップ コンフィギュレーション コマンドを入力する必要があります。

(注) |

キーワードは、再配信用にルート マップを設定する手順で定義されているものと同じです。 |

ルーティング プロトコルのメトリックを、必ずしも別のルーティング プロトコルのメトリックに変換する必要はありません。 たとえば、RIP メトリックはホップ カウントで、IGRP メトリックは 5 つの特性の組み合わせです。 このような場合は、メトリックを独自に設定し、再配信されたルートに割り当てます。 ルーティング情報を制御せずにさまざまなルーティング プロトコル間で交換するとルーティング ループが発生し、ネットワーク動作が著しく低下することがあります。

メトリック変換の代わりに使用されるデフォルトの再配信メトリックが定義されていない場合は、ルーティング プロトコル間で自動的にメトリック変換が発生することがあります。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router {

rip |

ospf |

eigrp} 例: Switch(config)# router eigrp 10 |

|

| ステップ 3 |

redistribute

protocol [

process-id] {

level-1 |

level-1-2 |

level-2} [

metric

metric-value] [

metric-type

type-value] [

match internal |

external

type-value] [

tag

tag-value] [

route-map

map-tag] [

weight

weight] [

subnets] 例: Switch(config-router)# redistribute eigrp 1 |

ルーティング プロトコル間でルートを再配信します。 route-map を指定しないと、すべてのルートが再配信されます。 キーワード route-map に map-tag を指定しないと、ルートは配信されません。 |

| ステップ 4 |

default-metric

number 例: Switch(config-router)# default-metric 1024 |

現在のルーティング プロトコルが、再配信されたすべてのルートに対して同じメトリック値を使用するように設定します(RIP、OSPF)。 |

| ステップ 5 |

default-metric bandwidth delay reliability loading mtu 例: Switch(config-router)# default-metric 1000 100 250 100 1500 |

EIGRP ルーティング プロトコルが、EIGRP 以外で再配信されたすべてのルートに対して同じメトリック値を使用するように設定します。 |

| ステップ 6 |

end 例: Switch(config-router)# end |

|

| ステップ 7 |

show route-map 例: Switch# show route-map |

|

| ステップ 8 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ポリシーベース ルーティング

ポリシーベース ルーティングに関する情報

PBR を使用すると、トラフィック フローに定義済みポリシーを設定できます。 PBR を使用してルーティングをより細かく制御するには、ルーティング プロトコルから取得したルートの信頼度を小さくします。 PBR は、次の基準に基づいて、パスを許可または拒否するルーティング ポリシーを設定したり、実装したりできます。

PBR を使用すると、等価アクセスや送信元依存ルーティング、インタラクティブ対バッチ トラフィックに基づくルーティング、専用リンクに基づくルーティングを実現できます。 たとえば、在庫記録を本社に送信する場合は高帯域で高コストのリンクを短時間使用し、電子メールなど日常的に使用するアプリケーション データは低帯域で低コストのリンクで送信できます。

PBR がイネーブルの場合は、アクセス コントロール リスト(ACL)を使用してトラフィックを分類し、各トラフィックがそれぞれ異なるパスを経由するようにします。 PBR は着信パケットに適用されます。 PBR がイネーブルのインターフェイスで受信されたすべてのパケットは、ルート マップを通過します。 ルート マップで定義された基準に基づいて、パケットは適切なネクスト ホップに転送(ルーティング)されます。

-

許可とマークされているルート マップ文は次のように処理されます。

-

match コマンドは長さまたは複数の ACL で照合できます。 ルート マップ文には複数の match コマンドを含めることができます。 論理関数またはアルゴリズム関数は、許可または拒否の決定がされるまで、すべての match コマンドで実行されます。

次に例を示します。

match length A B

match ip address acl1 acl2

match ip address acl3

パケットは、match length A B または acl1 または acl2 または acl3 により許可される場合に許可されます。

-

match コマンドは長さまたは複数の ACL で照合できます。 ルート マップ文には複数の match コマンドを含めることができます。 論理関数またはアルゴリズム関数は、許可または拒否の決定がされるまで、すべての match コマンドで実行されます。

- PBR では、拒否としてマークされているルートマップ ステートメントはサポートされません。

標準 IP ACL を使用すると、アプリケーション、プロトコル タイプ、またはエンド ステーションに基づいて一致基準を指定するように、送信元アドレスまたは拡張 IP ACL の一致基準を指定できます。 一致が見つかるまで、ルート マップにこのプロセスが行われます。 一致が見つからない場合、通常の宛先ベース ルーティングが行われます。 match ステートメント リストの末尾には、暗黙の拒否ステートメントがあります。

match 句が満たされた場合は、set 句を使用して、パス内のネクスト ホップ ルータを識別する IP アドレスを指定できます。

PBR コマンドおよびキーワードの詳細については、『 Cisco IOS IP Command Reference, Volume 2 of 3: Routing Protocols』を参照してください。

PBR の設定方法

-

PBR を使用するには、スイッチまたはスタック マスター上で IP Lite フィーチャ セットをイネーブルにしておく必要があります。

-

マルチキャスト トラフィックには、ポリシーによるルーティングが行われません。 PBR が適用されるのはユニキャスト トラフィックだけです。

-

レイヤ 3 モードの EtherChannel ポート チャネルにはポリシー ルート マップを適用できますが、EtherChannel のメンバーである物理インターフェイスには適用できません。 適用しようとすると、コマンドが拒否されます。 ポリシー ルート マップが適用されている物理インターフェイスは、EtherChannel のメンバーになることができません。

-

スイッチまたはスイッチ スタックには、PBR 用として最大 512 個のアクセス コントロール エントリ(ACE)を定義できます。

-

VRF と PBR は、スイッチ インターフェイス上で相互に排他的です。 PBR がインターフェイスでイネーブルになっているときは、VRF をイネーブルにはできません。 その反対の場合も同じで、VRF がインターフェイスでイネーブルになっているときは、PBR をイネーブルにできません。

-

PBR で使用されるハードウェア エントリ数は、ルート マップ自体、使用される ACL、ACL およびルート マップ エントリの順序によって異なります。

-

TOS、DSCP、および IP Precedence に基づく PBR はサポートされません。

-

set interface、set default next-hop、および set default interface はサポートされません。

-

set アクションのないポリシー マップはサポートされます。 一致パケットは通常どおりにルーティングされます。

-

match 句のないポリシー マップはサポートされます。 set アクションはすべてのパケットに適用されます。

デフォルトでは、PBR はスイッチ上でディセーブルです。 PBR をイネーブルにするには、一致基準および結果アクションを指定するルート マップを作成する必要があります。 次に、特定のインターフェイスでそのルート マップ用の PBR をイネーブルにします。 指定したインターフェイスに着信したパケットのうち、match 句と一致したものはすべて PBR の対象になります。

スイッチで生成されたパケットまたはローカル パケットは、通常どおりにポリシー ルーティングされません。 スイッチ上でローカル PBR をグローバルにイネーブルにすると、そのスイッチから送信されたすべてのパケットがローカル PBR の影響を受けます。 ローカル PBR は、デフォルトでディセーブルに設定されています。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

route-map map-tag [

permit] [sequence number] 例: Switch(config)# route-map pbr-map permit |

パケットの出力場所を制御するために使用するルート マップを定義し、ルート マップ コンフィギュレーション モードを開始します。 |

| ステップ 3 |

match ip address {

access-list-number |

access-list-name} [

access-list-number |...

access-list-name] 例: Switch(config-route-map)# match ip address 110 140 |

1 つまたは複数の標準または拡張アクセス リストで許可されている送信元および宛先 IP アドレスを照合します。 ACL は、複数の送信元および宛先 IP アドレス以外でも照合できます。 |

| ステップ 4 | match length min max 例: Switch(config-route-map)# match length 64 1500 |

パケット長と照合します。 |

| ステップ 5 |

set ip next-hop

ip-address [...

ip-address] 例: Switch(config-route-map)# set ip next-hop 10.1.6.2 |

基準と一致するパケットの動作を指定します。 パケットのルーティング先となるネクスト ホップを設定します(ネクスト ホップは隣接している必要があります)。 |

| ステップ 6 |

exit 例: Switch(config-route-map)# exit |

グローバル コンフィギュレーション モードに戻ります。 |

| ステップ 7 |

interface

interface-id 例: Switch(config)# interface gigabitethernet 1/0/1 |

インターフェイス コンフィギュレーション モードを開始し、設定するインターフェイスを指定します。 |

| ステップ 8 |

ip policy route-map

map-tag 例: Switch(config-if)# ip policy route-map pbr-map |

レイヤ 3 インターフェイス上で PBR をイネーブルにし、使用するルート マップを識別します。 1 つのインターフェイスに設定できるルート マップは、1 つだけです。 ただし、異なるシーケンス番号を持つ複数のルート マップ エントリを設定できます。 これらのエントリは、最初の一致が見つかるまで、シーケンス番号順に評価されます。 一致が見つからない場合、パケットは通常どおりにルーティングされます。 |

| ステップ 9 | ip route-cache policy 例: Switch(config-if)# ip route-cache policy |

(任意)PBR の高速スイッチングをイネーブルにします。 PBR の高速スイッチングをイネーブルにするには、まず PBR をイネーブルにする必要があります。 |

| ステップ 10 |

exit 例: Switch(config-if)# exit |

グローバル コンフィギュレーション モードに戻ります。 |

| ステップ 11 |

ip local policy route-map

map-tag 例: Switch(config)# ip local policy route-map local-pbr |

(任意)ローカル PBR をイネーブルにして、スイッチから送信されるパケットに PBR を実行します。 ローカル PBR は、スイッチによって生成されるパケットに適用されます。着信パケットには適用されません。 |

| ステップ 12 |

end 例: Switch(config)# end |

特権 EXEC モードに戻ります。 |

| ステップ 13 |

show route-map [

map-name] 例: Switch# show route-map |

(任意)設定を確認するため、設定されたすべてのルート マップ、または指定されたルート マップだけを表示します。 |

| ステップ 14 |

show ip policy 例: Switch# show ip policy |

(任意)インターフェイスに付加されたポリシー ルート マップを表示します。 |

| ステップ 15 |

show ip local policy 例: Switch# show ip local policy |

(任意)ローカル PBR がイネーブルであるかどうか、およびイネーブルである場合は使用されているルート マップを表示します。 |

ルーティング情報のフィルタリング

ルーティング プロトコル情報をフィルタリングする場合は、以下の作業を実行します。

(注) |

OSPF プロセス間でルートが再配信される場合、OSPF メトリックは保持されません。 |

受動インターフェイスの設定

ローカル ネットワーク上の他のルータが動的にルートを取得しないようにするには、 passive-interface ルータ コンフィギュレーション コマンドを使用し、ルーティング アップデート メッセージがルータ インターフェイスから送信されないようにします。 OSPF プロトコルでこのコマンドを使用すると、パッシブに指定したインターフェイス アドレスが OSPF ドメインのスタブ ネットワークとして表示されます。 OSPF ルーティング情報は、指定されたルータ インターフェイスから送受信されません。

多数のインターフェイスが存在するネットワークで、インターフェイスを手動でパッシブに設定する作業を回避するには、 passive-interface default ルータ コンフィギュレーション コマンドを使用し、すべてのインターフェイスをデフォルトでパッシブになるように設定します。このあとで、隣接関係が必要なインターフェイスを手動で設定します。

パッシブとしてイネーブルにしたインターフェイスを確認するには、 show ip ospf interface などのネットワーク モニタリング用特権 EXEC コマンドを使用します。アクティブとしてイネーブルにしたインターフェイスを確認するには、 show ip interface 特権 EXEC コマンドを使用します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router {

rip |

ospf |

eigrp} 例: Switch(config)# router ospf |

|

| ステップ 3 |

passive-interface

interface-id 例: Switch(config-router)# passive-interface gigabitethernet 1/0/1 |

|

| ステップ 4 |

passive-interface default 例: Switch(config-router)# passive-interface default |

|

| ステップ 5 |

no passive-interface

interface type 例: Switch(config-router)# no passive-interface gigabitethernet1/0/3 gigabitethernet 1/0/5 |

|

| ステップ 6 |

network

network-address 例: Switch(config-router)# network 10.1.1.1 |

(任意)ルーティング プロセス用のネットワーク リストを指定します。 network-address は IP アドレスです。 |

| ステップ 7 |

end 例: Switch(config-router)# end |

|

| ステップ 8 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ルーティング アップデートのアドバタイズおよび処理の制御

アクセス コントロール リストと distribute-list ルータ コンフィギュレーション コマンドを組み合わせて使用すると、ルーティング アップデート中にルートのアドバタイズを抑制し、他のルータが 1 つまたは複数のルートを取得しないようにできます。 この機能を OSPF で使用した場合は外部ルートにだけ適用されるため、インターフェイス名を指定できません。

distribute-list ルータ コンフィギュレーション コマンドを使用し、着信したアップデートのリストのうち特定のルートを処理しないようにすることもできます。 (OSPF にこの機能は適用されません)。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router {

rip |

eigrp} 例: Switch(config)# router eigrp 10 |

|

| ステップ 3 |

distribute-list {

access-list-number |

access-list-name}

out [

interface-name |

routing process |

autonomous-system-number] 例: Switch(config-router)# distribute 120 out gigabitethernet 1/0/7 |

|

| ステップ 4 |

distribute-list {

access-list-number |

access-list-name}

in [

type-number] 例: Switch(config-router)# distribute-list 125 in |

|

| ステップ 5 |

end 例: Switch(config-router)# end |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

ルーティング情報発信元のフィルタリング

一部のルーティング情報が他の情報よりも正確な場合があるため、フィルタリングを使用して、さまざまな送信元から送られる情報にプライオリティを設定できます。 「アドミニストレーティブ ディスタンス」は、ルータやルータのグループなど、ルーティング情報の送信元の信頼性を示す数値です。 大規模ネットワークでは、他のルーティング プロトコルよりも信頼できるルーティング プロトコルが存在する場合があります。 アドミニストレーティブ ディスタンスの値を指定すると、ルータはルーティング情報の送信元をインテリジェントに区別できるようになります。 常にルーティング プロトコルのアドミニストレーティブ ディスタンスが最短(値が最小)であるルートが選択されます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

router {

rip |

ospf |

eigrp} 例: Switch(config)# router eigrp 10 |

|

| ステップ 3 |

distance

weight {

ip-address {

ip-address mask}} [

ip access list] 例: Switch(config-router)# distance 50 10.1.5.1 |

weight:アドミニストレーティブ ディスタンスは 10 ~ 255 の整数です。 単独で使用した場合、 weight はデフォルトのアドミニストレーティブ ディスタンスを指定します。ルーティング情報の送信元に他の指定がない場合に使用されます。 アドミニストレーティブ ディスタンスが 255 のルートはルーティング テーブルに格納されません。 (任意) ip access list:着信ルーティング アップデートに適用される IP 標準または IP 拡張アクセス リストです。 |

| ステップ 4 |

end 例: Switch(config-router)# end |

|

| ステップ 5 |

show ip protocols 例: Switch# show ip protocols |

|

| ステップ 6 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

認証キーの管理

キー管理を使用すると、ルーティング プロトコルで使用される認証キーを制御できます。 一部のプロトコルでは、キー管理を使用できません。 認証キーは EIGRP および RIP バージョン 2 で使用できます。

前提条件

認証キーを管理する前に、認証をイネーブルにする必要があります。 プロトコルに対して認証をイネーブルにする方法については、該当するプロトコルについての説明を参照してください。 認証キーを管理するには、キー チェーンを定義してそのキー チェーンに属するキーを識別し、各キーの有効期間を指定します。 各キーには、ローカルにストアされる独自のキー ID( key number キー チェーン コンフィギュレーション コマンドで指定)があります。 キー ID、およびメッセージに関連付けられたインターフェイスの組み合わせにより、使用中の認証アルゴリズムおよび Message Digest 5(MD5)認証キーが一意に識別されます。

認証キーの設定方法

有効期間が指定された複数のキーを設定できます。 存在する有効なキーの数にかかわらず、送信される認証パケットは 1 つだけです。 最小の番号から順にキー番号が調べられ、最初に見つかった有効なキーが使用されます。 キー変更中は、有効期間が重なっても問題ありません。 これらの有効期間は、ルータに通知する必要があります。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: Switch# configure terminal |

|

| ステップ 2 |

key chain

name-of-chain 例: Switch(config)# key chain key10 |

|

| ステップ 3 |

key

number 例: Switch(config-keychain)# key 2000 |

|

| ステップ 4 |

key-string

text 例: Switch(config-keychain)# Room 20, 10th floor |

キー ストリングを確認します。 ストリングには 1 ~ 80 文字の大文字および小文字の英数字を指定できますが、最初の文字に数字を指定できません。 |

| ステップ 5 |

accept-lifetime

start-time {

infinite |

end-time |

duration

seconds} 例: Switch(config-keychain)# accept-lifetime 12:30:00 Jan 25 1009 infinite |

start-time および end-time 構文には、hh:mm: ss Month date year または hh:mm:ss date Month year のいずれかを使用できます。 デフォルトは、デフォルトの start-time 以降、無制限です。指定できる最初の日付は 1993 年 1 月 1 日です。 デフォルトの end-time および duration は infinite です。 |

| ステップ 6 |

send-lifetime

start-time {

infinite |

end-time |

duration

seconds} 例: Switch(config-keychain)# accept-lifetime 23:30:00 Jan 25 1019 infinite |

start-time および end-time 構文には、hh:mm: ss Month date year または hh:mm:ss date Month year のいずれかを使用できます。 デフォルトは、デフォルトの start-time 以降、無制限です。指定できる最初の日付は 1993 年 1 月 1 日です。 デフォルトの end-time および duration は infinite です。 |

| ステップ 7 |

end 例: Switch(config-keychain)# end |

|

| ステップ 8 |

show key chain 例: Switch# show key chain |

|

| ステップ 9 |

copy running-config startup-config 例: Switch# copy running-config startup-config |

IP ネットワークのモニタリングおよびメンテナンス

特定のキャッシュ、テーブル、またはデータベースのすべての内容を削除できます。 特定の統計情報を表示することもできます。

| show ip route [ address [ mask] [ longer-prefixes]] | [ protocol [ process-id]] |

|

目次

- IP ユニキャスト ルーティングの設定

- 機能情報の確認

- IP ユニキャスト ルーティングの設定に関する情報

- IP ルーティングに関する情報

- ルーティング タイプ

- IP ルーティングおよびスイッチ スタック

- クラスレス ルーティング

- アドレス解決

- プロキシ ARP

- ICMP Router Discovery Protocol

- UDP ブロードキャスト パケットおよびプロトコル

- ブロードキャスト パケットの処理

- IP ブロードキャストのフラッディング

- IP ルーティングの設定方法

- IP アドレッシングの設定方法

- IP アドレス指定のデフォルト設定

- ネットワーク インターフェイスへの IP アドレスの割り当て

- サブネット ゼロの使用

- クラスレス ルーティングのイネーブル化

- アドレス解決方法の設定

- スタティック ARP キャッシュの定義

- ARP のカプセル化の設定

- プロキシ ARP のイネーブル化

- IP ルーティングがディセーブルの場合のルーティング支援機能

- プロキシ ARP

- デフォルト ゲートウェイ

- IRDP

- ブロードキャスト パケットの処理方法の設定

- ダイレクト ブロードキャストから物理ブロードキャストへの変換のイネーブル化

- UDP ブロードキャスト パケットおよびプロトコルの転送

- IP ブロードキャスト アドレスの確立

- IP ブロードキャストのフラッディング

- IP アドレスのモニタリングおよびメンテナンス

- IP ユニキャスト ルーティングの設定方法

- IP ユニキャスト ルーティングのイネーブル化

- IP ルーティングのイネーブル化の例

- 次の作業

- RIP 情報

- サマリー アドレスおよびスプリット ホライズン

- RIP の設定方法

- RIP のデフォルト設定

- 基本的な RIP パラメータの設定

- RIP 認証の設定

- サマリー アドレスおよびスプリット ホライズンの設定

- スプリット ホライズンの設定

- サマリー アドレスおよびスプリット ホライズンの設定例

- OSPF に関する情報

- ルーテッド アクセスの OSPF

- OSPF エリア パラメータ

- その他の OSPF パラメータ

- LSA グループ ペーシング

- ループバック インターフェイス

- OSPF の設定方法

- OSPF のデフォルト設定

- 基本的な OSPF パラメータの設定

- OSPF インターフェイスの設定

- OSPF エリア パラメータの設定

- その他の OSPF パラメータの設定

- LSA グループ ペーシングの変更

- ループバック インターフェイスの設定

- OSPF のモニタリング

- OSPF の設定例

- 例:基本的な OSPF パラメータの設定

- EIGRP に関する情報

- EIGRP スタブ ルーティング

- uRPF の設定

- プロトコル独立機能

- 分散型シスコ エクスプレス フォワーディング

- シスコ エクスプレス フォワーディングに関する情報

- シスコ エクスプレス フォワーディングの設定方法

- 等コスト ルーティング パスの個数

- 等コスト ルーティング パスに関する情報

- 等コスト ルーティング パスの設定方法

- スタティック ユニキャスト ルート

- スタティック ユニキャスト ルートに関する情報

- スタティック ユニキャスト ルートの設定

- デフォルトのルートおよびネットワーク

- デフォルトのルートおよびネットワークに関する情報

- デフォルトのルートおよびネットワークの設定方法

- ルーティング情報を再配信するためのルート マップ

- ルート マップの概要

- ルート マップの設定方法

- ルート配信の制御方法

- ポリシーベース ルーティング

- ポリシーベース ルーティングに関する情報

- PBR の設定方法

- ルーティング情報のフィルタリング

- 受動インターフェイスの設定

- ルーティング アップデートのアドバタイズおよび処理の制御

- ルーティング情報発信元のフィルタリング

- 認証キーの管理

- 前提条件

- 認証キーの設定方法

- IP ネットワークのモニタリングおよびメンテナンス

- 機能情報の確認

- IP ユニキャスト ルーティングの設定に関する情報

- IP ルーティングに関する情報

- IP ルーティングの設定方法

- IP アドレッシングの設定方法

- IP アドレスのモニタリングおよびメンテナンス

- IP ユニキャスト ルーティングの設定方法

- RIP 情報

- RIP の設定方法

- サマリー アドレスおよびスプリット ホライズンの設定例

- OSPF に関する情報

- OSPF の設定方法

- OSPF のモニタリング

- OSPF の設定例

- EIGRP に関する情報

- uRPF の設定

- プロトコル独立機能

- IP ネットワークのモニタリングおよびメンテナンス

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。 最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator には、http://www.cisco.com/go/cfn からアクセスします。 Cisco.com のアカウントは必要ありません。

IP ルーティングに関する情報

一部のネットワーク環境で、VLAN(仮想 LAN)は各ネットワークまたはサブネットワークに関連付けられています。 IP ネットワークで、各サブネットワークは 1 つの VLAN に対応しています。 VLAN を設定すると、ブロードキャスト ドメインのサイズを制御し、ローカル トラフィックをローカル内にとどめることができます。 ただし、異なる VLAN 内のネットワーク デバイスが相互に通信するには、VLAN 間でトラフィックをルーティング(VLAN 間ルーティング)するレイヤ 3 デバイス(ルータ)が必要です。 VLAN 間ルーティングでは、適切な宛先 VLAN にトラフィックをルーティングするため、1 つまたは複数のルータを設定します。

VLAN 10 内のホスト A が VLAN 10 内のホスト B と通信する場合、ホスト A はホスト B 宛にアドレス指定されたパケットを送信します。 スイッチ A はパケットをルータに送信せず、ホスト B に直接転送します。

ホスト A から VLAN 20 内のホスト C にパケットを送信する場合、スイッチ A はパケットをルータに転送し、ルータは VLAN 10 インターフェイスでトラフィックを受信します。 ルータはルーティング テーブルを調べて正しい発信インターフェイスを判別し、VLAN20 インターフェイスを経由してパケットをスイッチ B に送信します。 スイッチ B はパケットを受信し、ホスト C に転送します。

- ルーティング タイプ