Cisco Secure Firewall Management Center 向け Cisco Umbrella DNS Connector の設定

このドキュメントでは、Cisco Secure Firewall Management Center で Cisco Umbrella DNS コネクタを設定する方法について説明します。

Cisco Umbrella Connector のメリット

Management Center の Cisco Umbrella DNS 接続は、DNS クエリを Cisco Umbrella にリダイレクトするのに役立ちます。これにより、Cisco Umbrella で要求を検証し、ドメイン名に基づいて要求を許可するかブロックするかを決定し、要求に DNS ベースのセキュリティポリシーを適用できます。Cisco Umbrella を使用する場合、Cisco Umbrella 接続を設定して DNS クエリを Cisco Umbrella へリダイレクトできます。

Umbrella Connector は、システムの DNS インスペクションの一部です。既存の DNS インスペクション ポリシーマップにより、DNS インスペクションの設定に基づいて要求をブロックするか、または、要求をドロップすることに決定した場合、その要求は Cisco Umbrella へ転送されません。したがって、ローカルの DNS インスペクション ポリシーと Cisco Umbrella のクラウドベースのポリシーの 2 つを保護します。

DNS ルックアップ要求を Cisco Umbrella へリダイレクトすると、Umbrella Connector は EDNS(DNS の拡張機能)レコードを追加します。EDNS レコードには、デバイス識別子情報、組織 ID、およびクライアント IP アドレスが含まれています。クラウドベースのポリシーでこれらの条件を使用することで、FQDN のレピュテーションだけでなくアクセスを制御することができます。また、DNSCrypt を使用して DNS 要求を暗号化し、ユーザー名と内部の IP アドレスのプライバシーを確保することもできます。

制限事項

Management Center は、プロキシ経由の Cisco Umbrella との統合をサポートしていません。

システム要件

次の表に、この手順でサポートされるプラットフォームを示します。

|

製品 |

バージョン |

|---|---|

|

Firepower Threat Defense |

6.6.0 以降 |

|

Firewall Management Center |

7.2 以降 |

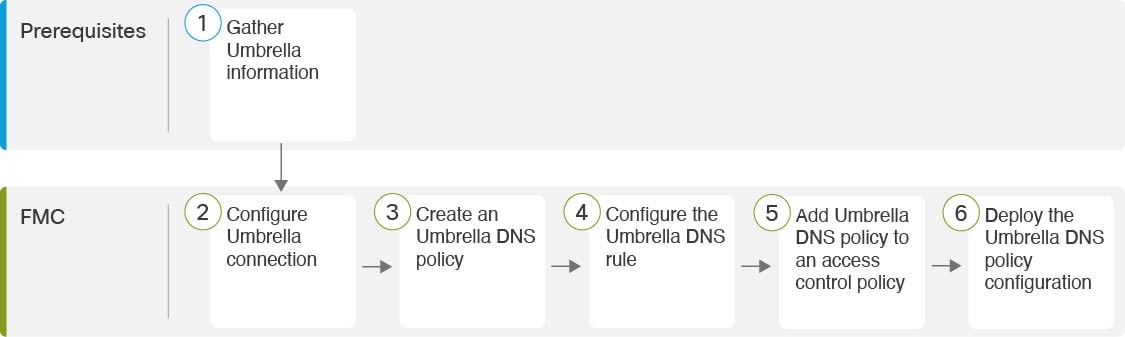

Management Center Umbrella DNS Connector の設定

|

|

前提条件 |

|

|

|

Management Center |

|

|

|

Management Center |

|

|

|

Management Center |

|

|

|

Management Center |

|

|

|

Management Center |

Cisco Umbrella の前提条件を収集する

始める前に

-

https://umbrella.cisco.com で Cisco Umbrella のアカウントを確立し、http://login.umbrella.com で Umbrella にログインします。

-

Cisco Umbrella アカウントは、DNS ポリシーを使用して設定する必要があります。

-

Management Center に DigiCert 中間証明書をインストールします([デバイス(Device)] > [証明書(Certificates)])。コピーして貼り付ける証明書は次のとおりです。

-----BEGIN CERTIFICATE----- MIIE6jCCA9KgAwIBAgIQCjUI1VwpKwF9+K1lwA/35DANBgkqhkiG9w0BAQsFADBhMQswCQYDVQQG EwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMRkwFwYDVQQLExB3d3cuZGlnaWNlcnQuY29tMSAw HgYDVQQDExdEaWdpQ2VydCBHbG9iYWwgUm9vdCBDQTAeFw0yMDA5MjQwMDAwMDBaFw0zMDA5MjMy MzU5NTlaME8xCzAJBgNVBAYTAlVTMRUwEwYDVQQKEwxEaWdpQ2VydCBJbmMxKTAnBgNVBAMTIERp Z2lDZXJ0IFRMUyBSU0EgU0hBMjU2IDIwMjAgQ0ExMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwUuzZUdwvN1PWNvsnO3DZuUfMRNUrUpmRh8sCuxkB+Uu3Ny5CiDt3+PE0J6aqXodgojl EVbbHp9YwlHnLDQNLtKS4VbL8Xlfs7uHyiUDe5pSQWYQYE9XE0nw6Ddng9/n00tnTCJRpt8OmRDt V1F0JuJ9x8piLhMbfyOIJVNvwTRYAIuE//i+p1hJInuWraKImxW8oHzf6VGo1bDtN+I2tIJLYrVJ muzHZ9bjPvXj1hJeRPG/cUJ9WIQDgLGBAfr5yjK7tI4nhyfFK3TUqNaX3sNk+crOU6JWvHgXjkkD Ka77SU+kFbnO8lwZV21reacroicgE7XQPUDTITAHk+qZ9QIDAQABo4IBrjCCAaowHQYDVR0OBBYE FLdrouqoqoSMeeq02g+YssWVdrn0MB8GA1UdIwQYMBaAFAPeUDVW0Uy7ZvCj4hsbw5eyPdFVMA4G A1UdDwEB/wQEAwIBhjAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwEgYDVR0TAQH/BAgw BgEB/wIBADB2BggrBgEFBQcBAQRqMGgwJAYIKwYBBQUHMAGGGGh0dHA6Ly9vY3NwLmRpZ2ljZXJ0 LmNvbTBABggrBgEFBQcwAoY0aHR0cDovL2NhY2VydHMuZGlnaWNlcnQuY29tL0RpZ2lDZXJ0R2xv YmFsUm9vdENBLmNydDB7BgNVHR8EdDByMDegNaAzhjFodHRwOi8vY3JsMy5kaWdpY2VydC5jb20v RGlnaUNlcnRHbG9iYWxSb290Q0EuY3JsMDegNaAzhjFodHRwOi8vY3JsNC5kaWdpY2VydC5jb20v RGlnaUNlcnRHbG9iYWxSb290Q0EuY3JsMDAGA1UdIAQpMCcwBwYFZ4EMAQEwCAYGZ4EMAQIBMAgG BmeBDAECAjAIBgZngQwBAgMwDQYJKoZIhvcNAQELBQADggEBAHert3onPa679n/gWlbJhKrKW3EX 3SJH/E6f7tDBpATho+vFScH90cnfjK+URSxGKqNjOSD5nkoklEHIqdninFQFBstcHL4AGw+oWv8Z u2XHFq8hVt1hBcnpj5h232sb0HIMULkwKXq/YFkQZhM6LawVEWwtIwwCPgU7/uWhnOKK24fXSuhe 50gG66sSmvKvhMNbg0qZgYOrAKHKCjxMoiWJKiKnpPMzTFuMLhoClw+dj20tlQj7T9rxkTgl4Zxu YRiHas6xuwAwapu3r9rxxZf+ingkquqTgLozZXq8oXfpf2kUCwA/d5KxTVtzhwoT0JzI8ks5T1KE SaZMkE4f97Q= -----END CERTIFICATE-----Management Center に証明書を追加する場合は、[CAのみ(CA Only)] チェックボックスをオンにします。

-

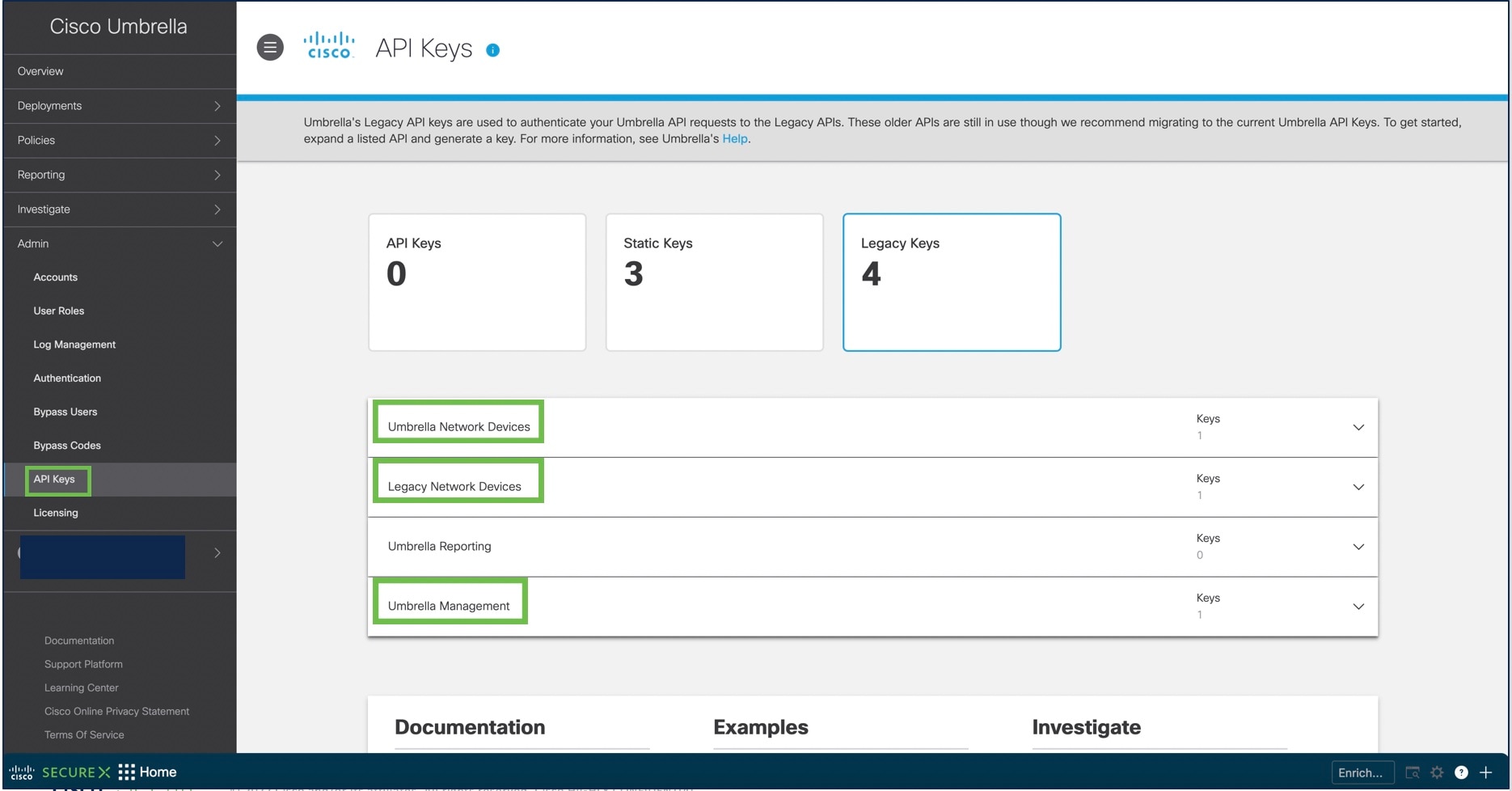

Cisco Umbrella から次のデータを取得します。

-

組織 ID

-

ネットワークデバイスキー

-

ネットワーク デバイス シークレット

-

レガシー ネットワーク デバイス トークン

-

-

Management Center がインターネットに接続していることを確認します。

-

Management Center で、輸出規制機能オプションのある基本ライセンスが有効になっていることを確認します。

-

api.opendns.com を解決するように DNS サーバーが設定されていることを確認します。

-

Management Center がポリシー構成の management.api.umbrella.com を解決できることを確認します。

-

api.opendns.com への Threat Defense ルートを設定します。

手順

|

ステップ 1 |

Umbrella ダッシュボードで、 を選択します。

|

|

ステップ 2 |

次の URL から [組織ID(Organization ID)] を取得します: URL に表示されている番号をコピーして、[Management Center Umbrella接続の詳細(management center Umbrella Connection Details)] ページの [組織ID(Organization ID)] フィールドに貼り付けます。 |

|

ステップ 3 |

[Umbrellaネットワークデバイス(Umbrella Network Devices)] をクリックします。

|

|

ステップ 4 |

[レガシー ネットワーク デバイス(Legacy Network Devices)] をクリックします

|

Cisco Umbrella 接続を設定する

手順

|

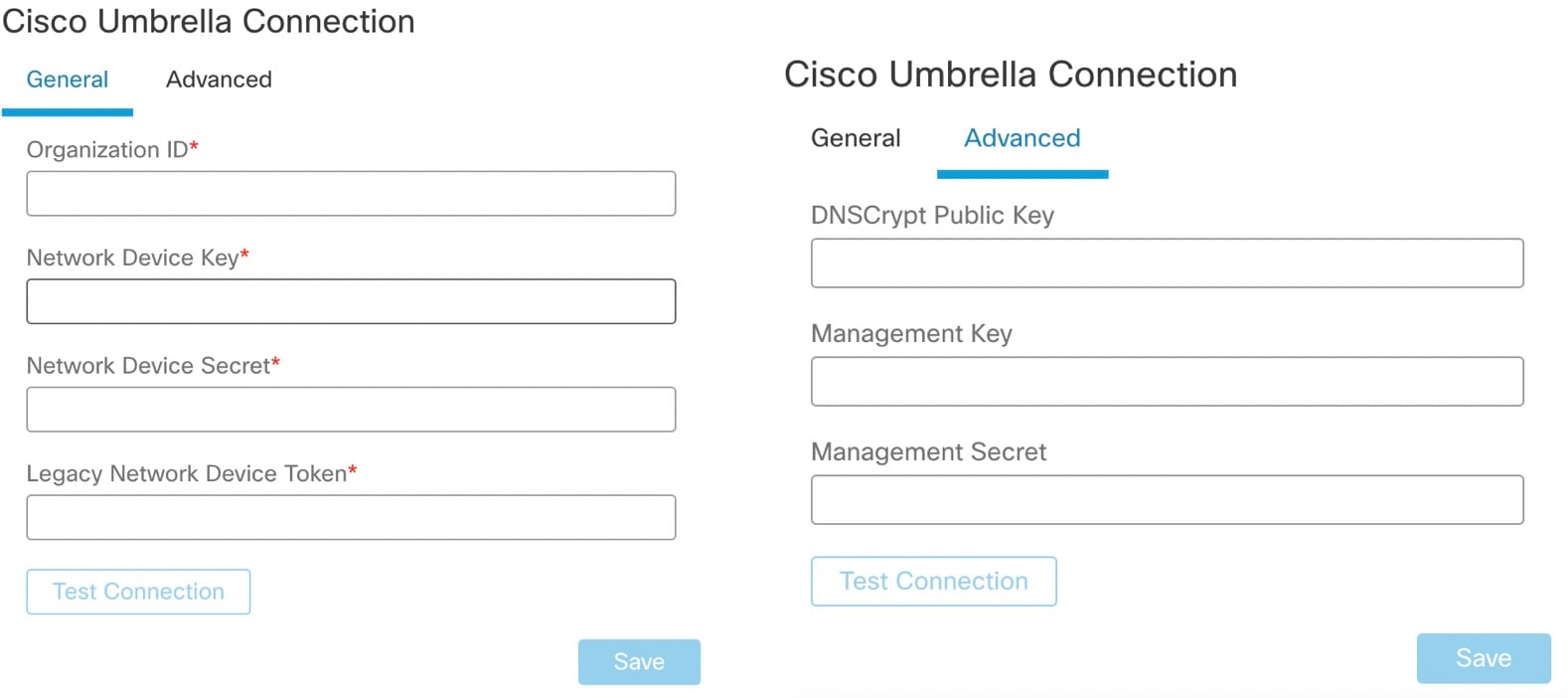

ステップ 1 |

Management Center で、を選択します。 |

|

ステップ 2 |

次の詳細を取得し、[一般(General)] 設定に追加します。

|

|

ステップ 3 |

[詳細設定(Advanced)] から次のオプションを設定できます。

|

|

ステップ 4 |

[接続のテスト(Test Connection)] をクリックします。Cisco Umbrella Cloud が Management Center から到達可能かどうかをテストします。必要な組織 ID とネットワークデバイスの詳細を指定すると、Cisco Umbrella 接続が作成されます。 |

|

ステップ 5 |

情報を追加したら、[保存(Save)] をクリックして接続の詳細を保存します。 |

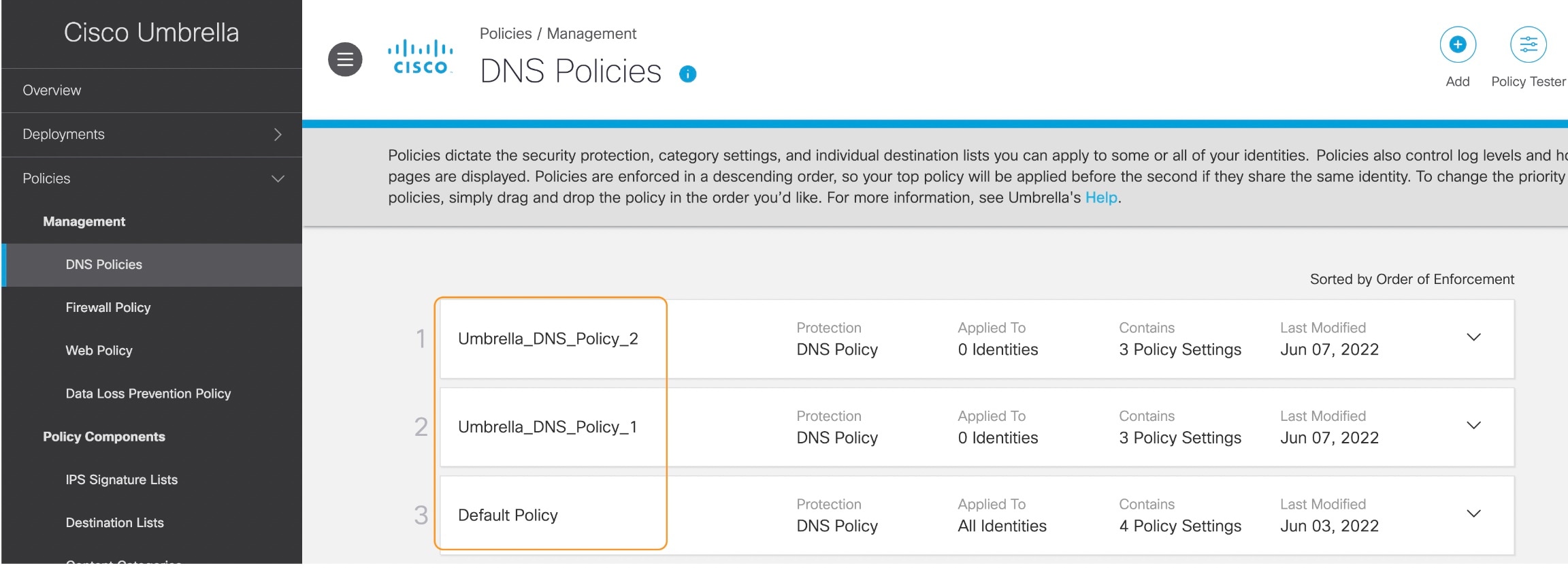

Cisco Umbrella DNS ポリシーを作成する

手順

|

ステップ 1 |

Management Center でを選択します。既存のすべての DNS ポリシーが表示されます。 |

|

ステップ 2 |

をクリックします。 |

|

ステップ 3 |

ポリシーの名前と説明を入力してから、[保存(Save)] をクリックします。 |

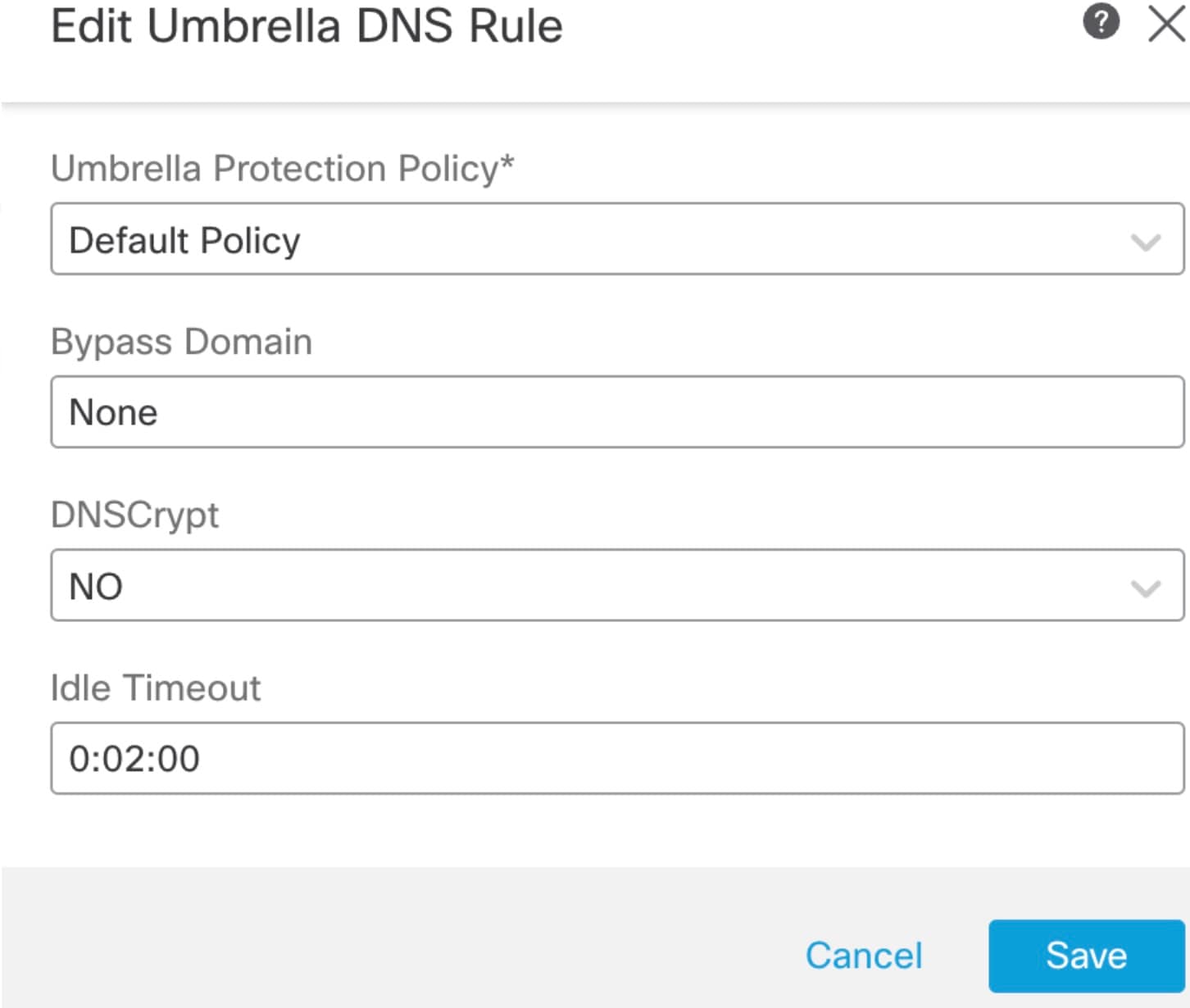

(オプション)Umbrella DNS ルールを設定する

手順

|

ステップ 1 |

[ポリシー(Policies)] > [DNS] を選択します。 |

|

ステップ 2 |

構成する DNS ポリシーの [編集(Edit)]( |

|

ステップ 3 |

正しいルールに移動し、[編集(Edit)](

|

Cisco Umbrella DNS ポリシーとアクセス コントロール ポリシーを関連付ける

手順

|

ステップ 1 |

に移動し、編集するアクセスポリシーを選択します。 |

|

ステップ 2 |

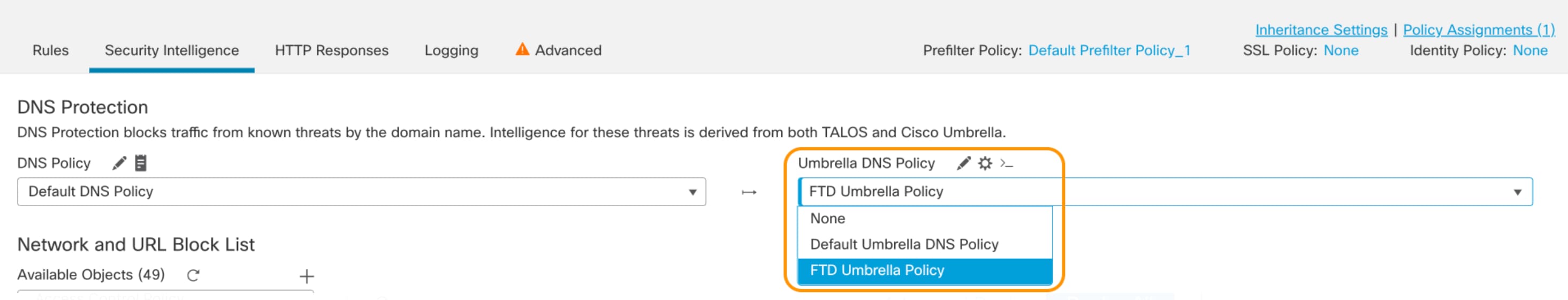

[セキュリティインテリジェンス(Security Intelligence)] を選択します。 |

|

ステップ 3 |

[Umbrella DNSポリシー(Umbrella DNS Policy)] で、Cisco Umbrella DNS ポリシーに使用するポリシーを選択します。

|

|

ステップ 4 |

[保存(Save)] を選択し、変更をすべて保存します。 |

変更の展開

手順

|

ステップ 1 |

Management Center メニューバーで、[展開(Deploy)] をクリックし、[展開(Deployment)] を選択します。 |

|

ステップ 2 |

設定変更を展開するデバイスを特定して選択します。

|

|

ステップ 3 |

(任意)[概算見積(Estimate)] をクリックして展開期間の大まかな見積を取得します。 |

|

ステップ 4 |

[展開(Deploy)] をクリックします。 |

|

ステップ 5 |

展開する変更に関するエラーや警告がシステムによって識別された場合は、[検証メッセージ(Validation Messages)] ウィンドウにその内容が表示されます。完全な詳細を表示するには、警告またはエラーの前にある矢印アイコンをクリックします。 次の選択肢があります。

|

展開の検証

手順

|

ステップ 1 |

展開が完了したら、Management Center で展開を検証します。 |

|

ステップ 2 |

を選択し、[展開履歴(Deployment History)] アイコンを選択します。 |

|

ステップ 3 |

Umbrella Connector に関連付けられているジョブを選択します。 |

|

ステップ 4 |

[トランスクリプトの詳細(Transcript Details)]( 次のコマンド ライン インターフェイスのトランスクリプトが生成されます。 例: |

導入に関する問題のトラブルシューティング

レガシー ネットワーク デバイス トークンは構成されていません

-

考えられる原因 Cisco Umbrella 接続の詳細は、[統合(Integration)] タブに追加されませんでした。[統合(Integration)] タブ内の詳細を構成するには Cisco Umbrella 接続を設定する を使用します。

-

考えられる原因 Management Center はインターネットに接続していません。インターネット接続がないと、Management Center は Umbrella クラウドに接続できません。

-

考えられる原因 Umbrella 接続の詳細が追加されましたが、情報が正しくありません。Cisco Umbrella 接続を設定する を使用して適切な情報を入力し、接続をテストして、Umbrella が接続されていることを確認します。

輸出管理機能は有効化されていません

オプションのライセンスを有効化(登録)または無効化(リリース)できます。ライセンスによって制御される機能を使用するには、ライセンスを有効にする必要があります。

オプションのターム ライセンスの対象となる機能を使用しなくなった場合、ライセンスを無効化できます。ライセンスを無効にすると、Cisco Smart Software Manager アカウントでライセンスがリリースされるため、別のデバイスにそのライセンスを適用できるようになります。

評価モードで動作させる場合は、これらのライセンスの評価バージョンを有効にすることもできます。評価モードでは、デバイスを登録するまでライセンスは Cisco Smart Software Manager に登録されません。ただし、評価モードでは RA VPN ライセンスまたはキャリアライセンスを有効化できません。

始める前に

ライセンスを無効にする前に、そのライセンスが使用中でないことを確認します。ライセンスを必要とするポリシーは書き換えるか削除します。

高可用性の設定で動作する装置の場合は、アクティブな装置でのみライセンスを有効化または無効化します。スタンバイ装置が必要なライセンスを要求(または解放)すると、次の設定の展開時にスタンバイ装置に変更内容が反映されます。ライセンスを有効にする際は、Cisco Smart Software Manager アカウントで十分な数のライセンスが使用可能であることを確認する必要があります。これを確認しないと、一方の装置が準拠、もう一方の装置が非準拠になる可能性があります。

手順

|

ステップ 1 |

メニューでデバイスの名前をクリックし、スマートライセンスサマリーで [設定の表示(View Configuration)] をクリックします。 |

|

ステップ 2 |

必要に応じて、それぞれのオプション ライセンスの [有効化/無効化(Enable/Disable)] コントロールをクリックします。

|

|

ステップ 3 |

RA VPN ライセンスを有効にしている場合、アカウントで使用可能なライセンス タイプを選択します。 次の任意のライセンス([Plus]、[Apex]、[VPNのみ(VPN Only)])を使用できます。両方のライセンスがあり、どちらも使用する場合は [PlusおよびApex(Plus and Apex)] を選択できます。 |

![[ポリシーの選択(policy selection)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/441001-442000/441612.jpg)

![[ポリシーの表示または非表示(Show or Hide Policy)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447699.jpg)

フィードバック

フィードバック