基本的なセットアップ

管理者 ポータル

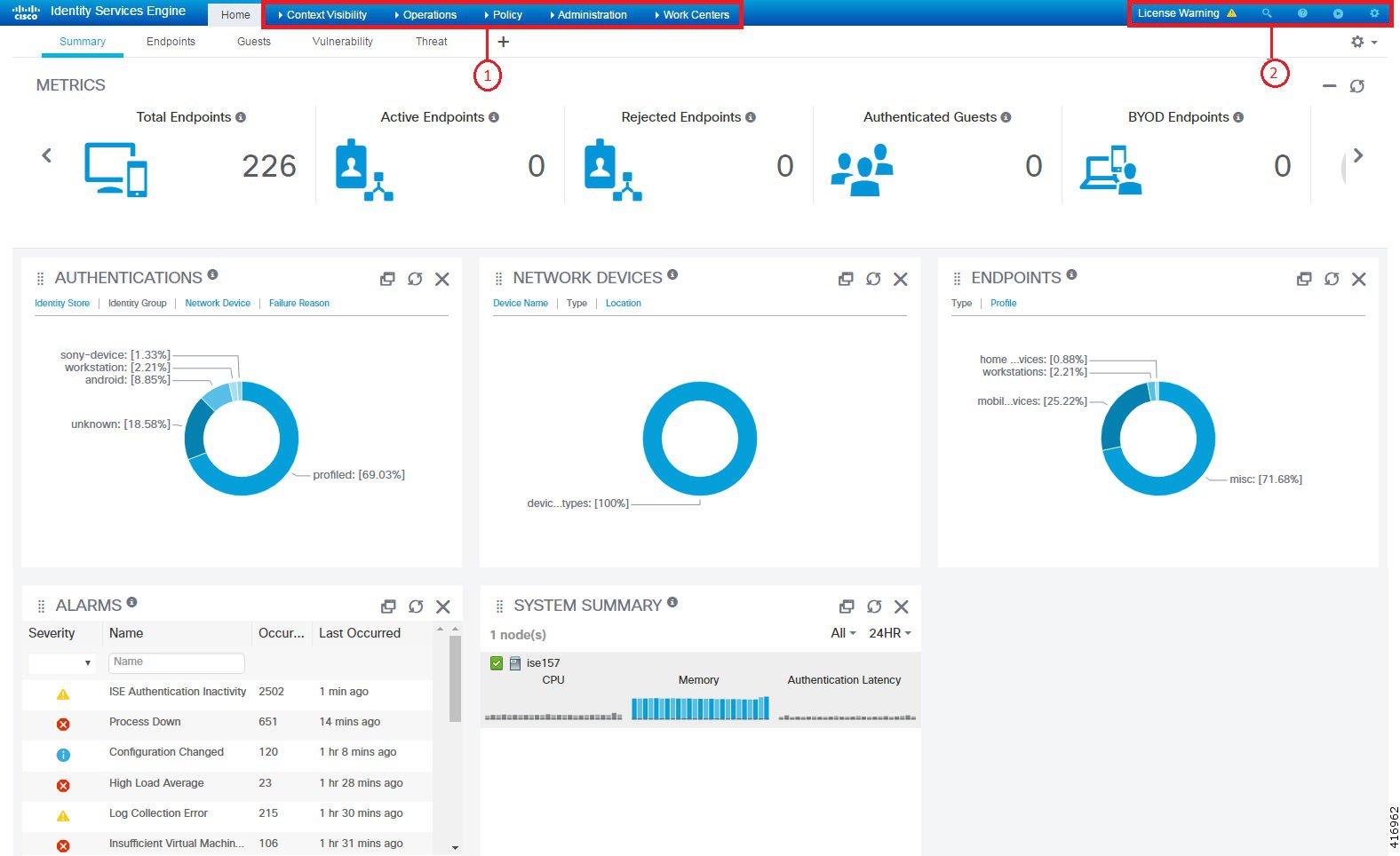

管理者ポータル では、ISE の設定およびレポートにアクセスできます。次の図に、 このポータルのメニューバーの主な要素を示します。

|

1 |

メニューの ドロップダウン |

|

|

2 |

右上の メニュー |

|

ISE ホーム ダッシュボード

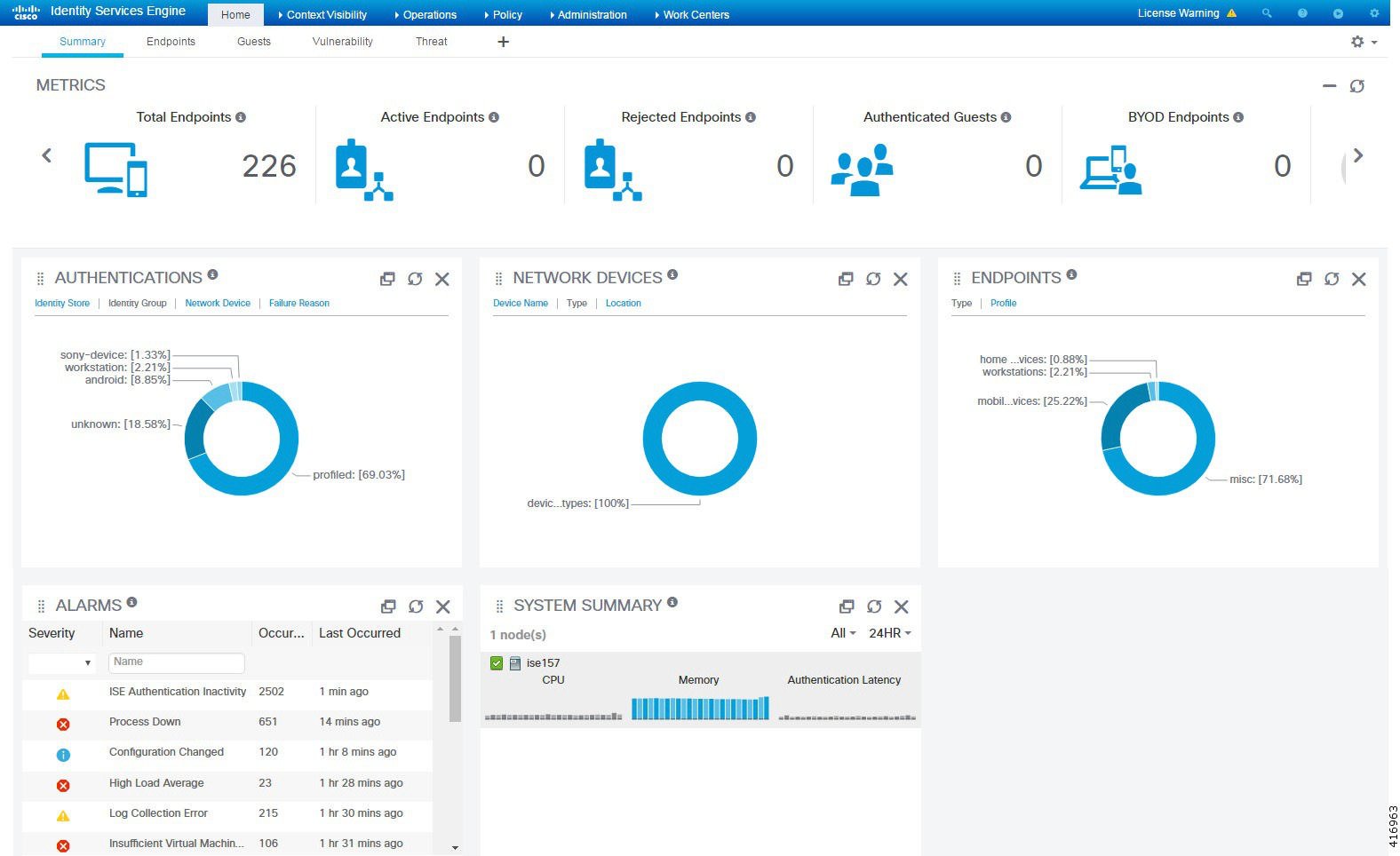

Cisco ISE ダッシュボードには、 効果的なモニタリングおよびトラブルシューティングに必要不可欠な、統合された相関性のあるライブ統計データが表示されます。特に指定がない限り、ダッシュボード要素によって アクティビティは 24 時間表示されます。次の図に、Cisco ISE ダッシュボードで使用できる情報の一部 を示します。Cisco ISE ダッシュボードデータはプライマリ管理ノード(PAN)でのみ表示されます。

[ホーム(Home)] ページには、ISE データのビューを表示する 5 つの デフォルトダッシュボードがあります。

-

[概要(Summary)]:このビュー には、線形の [メトリック(Metrics)] ダッシュレット、円グラフダッシュレット、およびリストダッシュレットが表示されます。 [メトリック(Metrics)] ダッシュレットは設定できません。

-

[エンドポイント(Endpoints)]:ステータス、 エンドポイント、エンドポイントカテゴリ、ネットワークデバイス。

-

[ゲスト(Guests)]:ゲストユーザ タイプ、ログイン失敗、ロケーション。

-

[脆弱性(Vulnerability)]:脆弱性 サーバにより ISE に報告される情報。

-

[脅威(Threat)]:脅威サーバにより ISE に報告される情報 。

これらの各 ダッシュボードには、複数の事前定義ダッシュレットがあります。たとえば [概要(Summary)] ダッシュボード には [ステータス(Status)]、[エンドポイント(Endpoints)]、[エンドポイントカテゴリ(Endpoint Categories)]、および [ネットワークデバイス(Network Devices)] があります。

ホーム ダッシュボードの設定

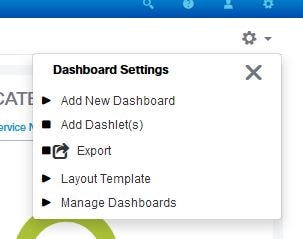

ホーム ページ ダッシュボードをカスタマイズするには、ページの右上隅にある歯車アイコンをクリックします。

-

[エクスポート(Export)] は、現在選択されているホームビューを PDF に保存します。

-

[レイアウトテンプレート(Layout Template)] は、このビューに表示されるカラムの数を設定します。

-

[ダッシュボードの管理(Manage Dashboards)] では、現在のダッシュボードをデフォルト([ホーム(Home)] を選択すると表示されるダッシュボード)に設定するか、またはすべてのダッシュボードをリセットする(すべてのホームダッシュボードの 設定を削除する)ことができます。

ビュー

[コンテキストの可視性(Context Visibility)] ページの構造は [ホーム(Home)] ページに似ていますが、 [コンテキストの可視性(Context Visibility)] ページでは次の点が異なります。

-

表示データ をフィルタリングするときに、 現在のコンテキスト(ブラウザウィンドウ)を維持する

-

より細かな カスタマイズが可能である

-

エンドポイント データ を中心としている

コンテキストの可視性データはプライマリ管理ノード(PAN)にのみ表示されます。

[コンテキスト(Context)] ページのダッシュレットには、エンドポイントと、エンドポイントから NAD への接続に関する情報が表示されます。現在表示されている情報 は、各ページのダッシュレットの下にあるデータリストの内容に基づいています。各ページには、タブの名前に基づいて エンドポイントデータのビューが表示されます。データをフィルタリングすると、リストとダッシュレットの両方が更新されます。データをフィルタリングするには、1 つ以上の円グラフの 特定部分をクリックするか、表で行をフィルタリングするか、またはこれらの操作を組み合わせて実行します。 複数のフィルタを選択した場合、フィルタ結果は加算的になります。これはカスケードフィルタと呼ばれます。これにより、ドリルダウンして特定の データを見つけることができます。また、リストでエンドポイントをクリックして、そのエンドポイントの詳細ビューを表示することもできます。

[コンテキストの可視性(Context Visibility)] には 4 つのメインビューがあります。

-

[エンドポイント(Endpoints)]:デバイス タイプ、コンプライアンスステータス、認証タイプ、ハードウェアインベントリなどに基づいて表示するエンドポイントを選択できます。詳細については、「ハードウェアダッシュボード」のセクションを参照してください。

注

アカウンティングの開始および更新情報 が Cisco ISE に確実に送信されるように、NAD でアカウンティングの設定を有効にすることを推奨します。

Cisco ISE では、アカウンティングが有効な場合にのみ、最新の IP アドレス、セッションのステータス(接続(Connected)、切断(Disconnected)、 または拒否(Rejected))、エンドポイントの非アクティブな日数などのアカウンティング情報を収集できます。この情報は、[ライブログ(Live Logs)]、[ライブセッション(Live Sessions)] および [コンテキストの可視性(Context Visibility)] ページに表示されます。NAD でアカウンティングが無効にされている場合、[ライブセッション(Live Sessions)]、[ライブログ(Live Logs)] および [コンテキストの可視性(Context Visibility)] ページでアカウンティング情報が欠落しているか、間違っているか、ページ間で一致していない 可能性があります。

注

[可視性セットアップ(Visibility Setup)] ウィザードでは、エンドポイント を検出するための IP アドレス範囲のリストを追加できます。このウィザードの設定後に、Cisco ISE は エンドポイントを認証しますが、設定された IP アドレス 範囲に含まれないエンドポイントは、[コンテキストの可視性(Context Visibility)] > [エンドポイント(Endpoints)] タブと、 [エンドポイント(Endpoints)] リストページ([ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ID(Identities)] > [エンドポイント(Endpoints)] の下)には表示されません。

-

[ユーザベース(User-Based)]:ユーザ ID ソースからのユーザ情報を表示します。

このビューを使用する際には次の点に注意してください。

-

ユーザ名属性またはパスワード属性が変更されると、認証ステータスが 変更された時点でこのページに変更が即時に反映されます。

-

Active Directory でユーザ名以外の属性が変更されると、再認証から 24 時間後に初めて、更新された属性が表示されます。

-

Active Directory でユーザ名とその他の属性が変更されると、再認証後 すぐに最新の変更が表示されます。

-

-

[ネットワーク デバイス(Network Devices)]:エンドポイントに接続している NAD のリスト。NAD のエンドポイント数(右端の カラム)をクリックすると、その NAD に基づいてフィルタリングされたすべてのデバイスが [コンテキストの可視性(Context Visibility)] 画面にリストされます。

注

ネットワークデバイスに SNMPv3 パラメータを設定した場合、モニタリングサービス([操作(Operations)] > [レポート(Reports)] > [カタログ(Catalog)] > [ネットワークデバイス(Network Device)] > [セッションステータス概要(Session Status Summary)])で提供されるネットワーク デバイス セッション ステータス概要レポート は生成できません。 ネットワーク デバイスが SNMPv1 または SNMPv2c パラメータを使用して設定されている場合は、このレポートを正常に生成できます。

-

[アプリケーション(Application)]:[アプリケーション(Application)] ビューは、指定されたアプリケーションがインストールされているエンドポイントの数を識別するために使用されます。 結果は、グラフ形式と表形式で表示されます。グラフ表示は、比較分析に役立ちます。 たとえば、Google Chrome ソフトウェアを使用してエンドポイントの数をバージョン、ベンダー、 カテゴリ(フィッシング詐欺対策、ブラウザなど)と共に、表や棒グラフで確認することができます。詳細については、「[アプリケーション(Application)] タブ」のセクションを参照してください。

フィルタリング処理を追加する目的で、[コンテキストの可視性(Context Visibility)] の下に新しい ビューを作成し、カスタムリストを作成できます。このリリースでは、カスタム ビューでダッシュレットがサポートされていません。

ダッシュレットの円グラフの特定部分をクリックすると、新しいページが開き、そのダッシュレットからフィルタリングされたデータが [コンテキストの可視性(Context Visibility)] モードで表示されます。この新しいページから、表示されているデータをさらにフィルタリングできます。この操作については「ビューに表示するデータのフィルタリング」で説明します。

[コンテキストの可視性(Context Visibility)] を使用してエンドポイントデータを検索する方法の詳細については、次の Cisco YouTube ビデオを参照してください。このビデオでは ISE 2.1 を使用しています。https://www.youtube.com/watch?v=HvonGhrydfg

コンテキストの可視性の属性

コンテキストの可視性の属性を提供するシステムとサービスでは、同じ属性 名に異なる値を使用していることがよくあります。次にいくつかの例を示します。

オペレーティング システム

-

OperatingSystem:ポスチャ オペレーティング システム

-

operating-system:NMAP オペレーティングシステム

-

operating-system-result:プロファイラ統合オペレーティングシステム

注 |

Cisco ISE のエンドポイントに対して複数のプローブが有効になっている場合、 [コンテキストの可視性(Context Visibility)] ページに表示されるエンドポイントのオペレーティングシステムのデータにいくつかの不一致が生じることがあります。 |

ポータル名

-

Portal.Name:デバイス登録が有効な場合のゲストポータル名。

-

PortalName:デバイス登録が無効な場合のゲストポータル名。

ポータル ユーザ

-

User-Name:RADIUS 認証のユーザ名

-

GuestUserName:ゲストユーザ

-

PortalUser:ポータルユーザ

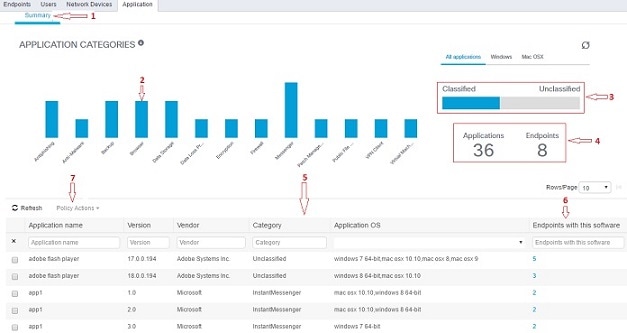

アプリケーション ダッシュボード

|

ラベル |

説明 |

|||||

|---|---|---|---|---|---|---|

|

1 |

デフォルトで [概要(Summary)] タブが選択されています。棒グラフを含む [アプリケーションカテゴリ(Application Categories)] ダッシュレットが表示されます。アプリケーションは 13 のカテゴリに分類されます。これらのカテゴリ に属さないアプリケーションは、「未分類(Unclassified)」と呼ばれます。 利用可能なカテゴリは、[マルウェア対策(Anti-Malware)]、[フィッシング対策(Antiphishing)]、[バックアップ(Backup)]、[ブラウザ(Browser)]、[データ漏洩防止(Data Loss Prevention)]、[データストレージ(Data Storage)]、[暗号化(Encryption)]、 [ファイアウォール(Firewall)]、[メッセンジャ(Messenger)]、[パッチ管理(Patch Management)]、[パブリックファイル共有(Public File Sharing)]、[仮想マシン(Virtual Machine)]、[VPN クライアント(VPN Client)] です。 |

|||||

|

2 |

各バーは、分類されたカテゴリに対応します。各バーの上にマウスを置くと、選択したアプリケーションカテゴリに対応するアプリケーションとエンドポイント の合計数を表示できます。 |

|||||

|

3 |

分類されたカテゴリに該当するアプリケーションとエンドポイントは青色で表示されます。未分類のアプリケーションと エンドポイントはグレーで表示されます。分類されたカテゴリバーまたは分類されていないカテゴリバーの上にマウスを置くと、そのカテゴリに属する アプリケーションとエンドポイントの合計数を表示できます。[分類済み(Classified)] をクリックして、棒グラフと表(5)で結果を表示できます。[未分類(Unclassified)] をクリックすると、棒グラフが無効になり(グレー表示)、結果が表(5)に表示されます。 |

|||||

|

4 |

アプリケーションとエンドポイントは、選択されたフィルタに基づいて表示されます。

異なるフィルタをクリックすると、パンくずリストを表示できます。[すべて選択解除(Deselect All)] をクリックして、すべてのフィルタを削除できます。

|

|||||

|

5 |

複数のバーをクリックすると、対応する分類されたアプリケーションとエンドポイントが表に表示されます。たとえば、 [マルウェア対策(Antimalware )] および [パッチ管理(Patch Management)] カテゴリを選択すると、次の結果が表示されます。 |

|||||

| アプリケーション | Version | Vendor | カテゴリ | アプリケーション OS | このソフトウェアで使用するエンドポイント | |

| Gatekeeper | 9.9.5 | Apple Inc. | マルウェア対策 | windows 7 64 ビット、mac osx 10.10、mac osx 8、mac osx 9 | 5 | |

| Gatekeeper | 10.9.5 | Apple Inc. | マルウェア対策 | windows 8 64 ビット、mac osx 10.10 | 3 | |

|

ソフトウェア更新 |

2.3 |

Apple Inc. |

パッチ管理 |

windows 7 64 ビット、mac osx 10.10、mac osx 8、mac osx 9 |

5 |

|

|

6 |

表の [このソフトウェアで使用するエンドポイント(Endpoints With This Software)] カラムのエンドポイントをクリックして、Mac アドレス、NAD IP アドレス、NAD ポート ID/SSID、IPv4 アドレスなど のエンドポイントの詳細を表示します。 |

|||||

|

7 |

アプリケーションのコンプライアンス条件と修復を作成するには、アプリケーション名を選択し、[ポリシーアクション(Policy Actions)] ドロップダウンリストから [アプリケーションコンプライアンスの作成(Create App Compliance)] オプションを選択します。 |

|||||

ハードウェア ダッシュボード

[コンテキストの可視性(context visibility)] の下の [エンドポイントハードウェア(endpoint hardware)] タブは、短期間にエンドポイント ハードウェア インベントリ情報 を収集、分析、およびレポートするのに役立ちます。メモリ容量が小さいエンドポイントの検出や、エンドポイントの BIOS モデル/バージョン の検出といった情報を収集することができます。これらの結果に基づいて、メモリ容量を増やしたり、BIOS バージョンをアップグレードすることができます。アセットの購入を計画する前に、 要件を評価することができます。リソースを適時に交換することができます。モジュールをインストールしたりエンドポイントとやりとりしたりすることなく、この 情報を収集できます。要約すると、アセットの ライフサイクルを効果的に管理できます。

[コンテキストの可視性(Context Visibility)]ページには、[製造者(Manufacturers)] および [エンドポイント使用率(Endpoint Utilizations)] ダッシュレットが表示されます。これらのダッシュレットは、選択されたフィルタに基づく変更を反映します。[製造者(Manufacturers)] ダッシュレットには、Windows および Mac OS が搭載されたエンドポイントのハードウェアインベントリの詳細が表示されます。[エンドポイント使用率(Endpoint Utilizations)] ダッシュレットには、エンドポイントの CPU、メモリ、およびディスク使用率が表示されます。3 つのオプションのいずれかを選択すると、 利用率をパーセンテージで表示できます。

-

[CPU 使用率が n% を超えるデバイス(Devices With Over n% CPU Usage)]

-

[メモリ使用率が n% を超えるデバイス(Devices With Over n% Memory Usage)]

-

[ディスク使用率が n% を超えるデバイス(Devices With Over n% Disk Usage)]

注 |

ハードウェア インベントリ データは、ISE GUI に表示されるまでに 120 秒かかります。ハードウェア インベントリ データは、 ポスチャ準拠および非準拠の状態に関して収集されます。 |

注 |

|

エンドポイントとその接続された外部デバイスのハードウェア属性は表形式で表示されます。次の ハードウェア属性が表示されます。

-

MAC アドレス

-

BIOS 製造元

-

BIOS シリアル番号

-

BIOS モデル

-

接続デバイス

-

CPU 名

-

CPU 速度(GHz)

-

CPU 使用率(%)

-

コア数

-

プロセッサ数

-

メモリ サイズ(GB)

-

メモリ使用率(%)

-

内部ディスクの合計サイズ(GB)

-

内部ディスクの合計フリー サイズ(GB)

-

内部ディスクの合計使用率(%)

-

内部ディスク数

-

NAD ポート ID

-

ステータス

-

ネットワークデバイス名

-

参照先

-

UDID

-

IPv4 アドレス

-

ユーザ名

-

ホストネーム

-

OS タイプ

-

異常な動作

-

エンドポイント プロファイル

-

説明

-

エンドポイント タイプ

-

ID グループ

-

登録日

-

ID ストア

-

許可プロファイル

エンドポイントに対応する [接続デバイス(Attached Devices)] カラムの番号をクリックすると、現在エンドポイントに接続されている USB デバイスの名前、カテゴリ、製造元、タイプ、製品 ID、およびベンダー ID を表示できます。

注 |

Cisco ISE はクライアントのシステムのハードウェア属性をプロファイリングしますが、Cisco ISE がプロファイリングしないハードウェア属性がいくつか存在することがあります。これらのハードウェア属性は、[ハードウェア コンテキストの可視性(Hardware Context Visibility)] ページに表示されないことがあります。 |

ハードウェア インベントリ データの収集間隔は、[管理(Administration)]ページで制御できます。デフォルトの間隔は 5 分です。

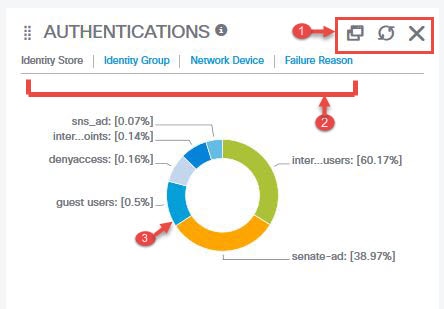

ダッシュレット

次に、ダッシュレットの例を示します。

-

ウィンドウが重なり合ったシンボルは、このダッシュレットを「切り離し」ます。つまり、新しいブラウザ ウィンドウでこのダッシュレットを開きます。円形のシンボルは更新を実行します。X でこの ダッシュレットが削除されます。このシンボルは [ホーム(Home)] ページのみで使用可能です。[コンテキストの可視性(Context Visibility)] でダッシュレットを削除するには、画面右上 隅にある歯車のシンボルを使用します。

-

一部のダッシュレットには異なるカテゴリのデータが表示されます。リンクをクリックすると、そのデータ セットの円グラフが表示されます。

-

円グラフには、選択したデータが表示されます。円グラフの 1 つのセグメントをクリックすると、[コンテキストの可視性(Context Visibility)] で新しいタブが開き、その円グラフセグメントに基づいてフィルタリングされたデータが表示されます。

[ホーム(Home)] ダッシュボードで円グラフのセクションをクリックすると、新しいブラウザウィンドウが開き、円グラフでクリックしたセクション に基づいてフィルタリングされたデータが表示されます。

[コンテキスト(Context)] ビューで円グラフのセクションをクリックすると、表示されているデータがフィルタリングされますが、コンテキストは変更されず、フィルタリングされた データは同じブラウザウィンドウに表示されます。

ビューに表示するデータのフィルタリング

[コンテキストの可視性(Context Visibility)] ページでいずれかのダッシュレットをクリックすると、クリックしたアイテムに基づいて表示されるデータ( 円グラフの一部分など)がフィルタリングされます。

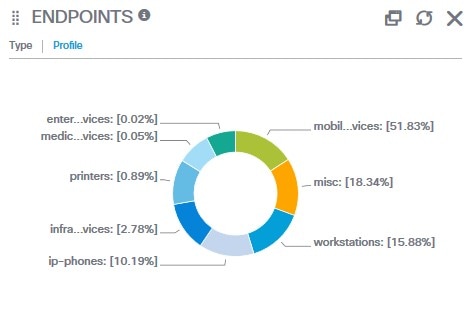

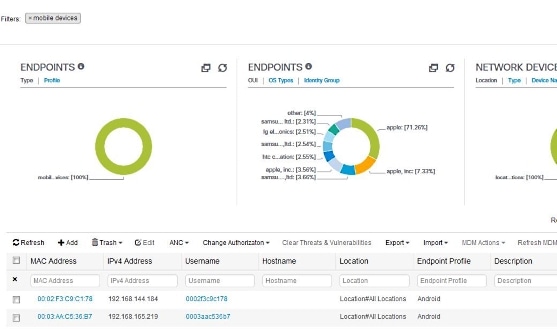

[エンドポイント(Endpoints)] ダッシュレットで [mobil…vices] をクリックすると、ページが再表示され、2 つの [エンドポイント(Endpoints)] ダッシュレット、[ネットワークデバイス(Network Devices)] ダッシュレット、およびデータのリストが表示されます。 次の例に示すように、ダッシュレットとリストにはモバイル デバイスのデータが表示されます。

さらにデータをフィルタリングするには、円グラフの他のセクションをクリックするか、またはデータ リストのコントロールを使用します。

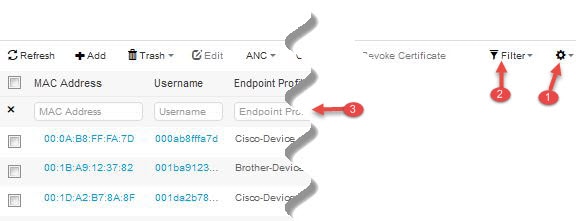

-

歯車アイコンにより、表示列がフィルタリングされます。ドロップダウンでは、このダッシュボードのリストに表示する列を選択できます。

-

デフォルトではクイック フィルタが表示されます。ボックス(ラベル番号 3)に文字を入力すると、 結果に基づいてリストがフィルタリングされます。カスタム フィルタでは、次に示すようにより細かく設定できるフィルタが表示されます。

カスタム フィルタは保存できます。

カスタム フィルタの作成

カスタムフィルタを作成および保存し、プリセットフィルタでフィルタ条件を変更できます。カスタムフィルタ は Cisco ISE データベースに保存されません。カスタムフィルタにアクセスするには、そのフィルタの作成に使用した 同じコンピュータおよびブラウザを使用する必要があります。

手順

| ステップ 1 |

[表示(Show)] ドロップダウン リストをクリックし、[拡張フィルタ(Advanced Filter)] を選択します。 |

| ステップ 2 |

[フィルタ(Filter)] メニューからフィールド、演算子、値などの検索 属性を指定します。 |

| ステップ 3 |

[+] をクリックして、 その他の条件を追加します。 |

| ステップ 4 |

[実行(Go)] をクリックして、指定された属性に一致する エントリを表示します。 |

| ステップ 5 |

[保存(Save)] アイコンをクリックして フィルタを保存します。 |

| ステップ 6 |

名前を入力し、[Save(保存)] をクリックします。フィルタ が [表示(Show)] ドロップダウンリストに表示されます。 |

拡張フィルタを使用した条件によるデータのフィルタリング

拡張フィルタを使用して、 指定した条件(名 = Mike、ユーザグループ = 従業員など)に基づいて情報をフィルタリングできます。複数の条件を指定できます。

手順

| ステップ 1 |

[表示(Show)] ドロップダウン リストをクリックし、[拡張フィルタ(Advanced Filter)] を選択します。 |

| ステップ 2 |

[フィルタ(Filter)] メニューから検索および検索 属性(フィールド、演算子、値など)を指定します。 |

| ステップ 3 |

[+] をクリックして、 その他の条件を追加します。 |

| ステップ 4 |

[実行(Go)] をクリックして、指定された属性に一致する エントリを表示します。 |

クイック フィルタを使用したフィールド属性によるデータのフィルタリング

クイックフィルタを使用して、 リストページに表示されるフィールド属性の値を入力し、 ページを更新することで、フィルタ 基準に一致するレコードのみを一覧表示できます。

手順

| ステップ 1 |

[表示(Show)] ドロップダウン リストをクリックし、[クイックフィルタ(Quick Filter)] を選択します。 |

| ステップ 2 |

属性フィールドの 1 つ 以上に検索条件を入力すると、指定した 属性に一致するエントリが自動的に表示されます。 |

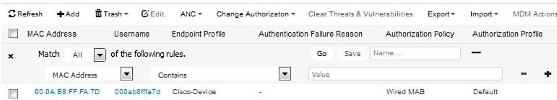

ビューのリストでのエンドポイント アクション

リスト上部にあるツールバーから、リストで選択したエンドポイントに対してアクションを実行できます。すべてのリストですべてのアクション が有効になっているわけではありません。一部のアクションは、使用可能な機能に依存しています。次のリストに、使用する前に ISE で有効にする必要がある 2 つのエンドポイントアクション を示します。

-

適応型ネットワーク制御(ANC)が有効な場合、リストでエンドポイントを選択して、ネットワーク アクセスを割り当てるかまたは取り消すことができます。 認可変更(CoA)も発行できます。

ANC(エンドポイント保護サービス)は、ISE の [管理(Administration)] > [システム(System)] > [設定(Settings)] > [エンドポイント保護サービス(Endpoint Protection Service)] > [適応型ネットワーク制御(Adaptive Network Control)] で有効にします。詳細については、『Cisco ISE Admin Guide: Maintain and Monitor』の「Enable Adaptive Network Control in Cisco ISE」のセクションを参照してください 。

-

MDM がインストールされている場合は、選択したエンドポイントに対して MDM アクションを実行できます。

Cisco ISE ダッシュボード

Cisco ISE ダッシュボードまたはホームページ([ホーム(Home)] > [概要(Summary)])は、Cisco ISE 管理コンソールにログインすると表示されるランディングページです。ダッシュボードは、ウィンドウの上部に沿って表示されるメトリックメーターと下にあるダッシュレットで構成された、集中 管理コンソールです。デフォルトのダッシュボードは、[概要(Summary)] 、[エンドポイント(Endpoints)]、[ゲスト(Guests)]、[脆弱性(Vulnerability)]、[脅威(Threat)] です。詳細については 、「ISE ホームダッシュボード」のセクションを参照してください。

注 |

ダッシュボード データはプライマリ PAN にのみ表示されます。 |

ダッシュボードのリアルタイムデータによって、ネットワークにアクセスしているデバイスおよびユーザの一目で確認できるステータスと、 システムの正常性の概要が示されます。

2 番目のレベルのメニューバーにある歯車アイコンをクリックして、ダッシュボード設定のドロップダウンリストを表示します。次の表に、[ダッシュボード設定(Dashboard Settings)] で使用可能なオプションに関する 情報を示します。

|

オプション |

説明 |

||

|---|---|---|---|

|

新しいダッシュボードの追加(Add New Dashboard) |

5 つのデフォルトのダッシュボードを含めて、最大で 20 個のダッシュボードを設定できます。 |

||

|

ダッシュボードの名前の変更 |

ダッシュボードの名前を変更するには、次の手順を実行します(カスタム ダッシュボードに対してのみ使用可能)。

|

||

|

ダッシュレットの追加(Add Dashlet) |

ホームページダッシュボードにダッシュレットを追加するには、次の手順を実行します。

|

||

|

エクスポート |

ダッシュレットデータを PDF または CSV ファイルとしてエクスポートできます。 手順は次のとおりです。

カスタム ダッシュボードをエクスポートする場合、ZIP ファイルは同じ名前でエクスポートされます。たとえば、MyDashboard という名前のカスタムダッシュボード をエクスポートすると、エクスポートされたファイルの名前は MyDashboard.zip となります。 |

||

|

レイアウト テンプレート(Layout Template) |

ダッシュレットが表示されるテンプレートのレイアウトを変更できます。 レイアウトを変更するには、次の手順を実行します。

|

||

|

ダッシュボードの管理 |

[ダッシュボードの管理(Manage Dashboards)] では次のオプションを使用できます。

|

対応するカスタムダッシュボードの横にある閉じる(x)アイコンをクリックすることで作成したダッシュボードを削除できます。

注 |

デフォルト ダッシュボードの名前を変更したり、削除することはできません。 |

すべてのダッシュレットには右上にツールバーがあり、次のオプションが含まれています。

-

[分離(Detach)]:別のウィンドウにダッシュレットを表示します。

-

[更新(Refresh)]:ダッシュレットを更新します。

-

[削除(Remove)]:ダッシュボードからダッシュレットを削除します。

ダッシュレットの左上隅にあるグリッパ アイコンを使用して、ダッシュレットをドラッグ アンド ドロップできます。

[アラーム(Alarms)] ダッシュレットのクイック フィルタ:[重大(Critical)]、[警告(Warning)]、[情報(Info)] などの重大度に基づいてアラームをフィルタリングできます。[アラーム(Alarms)] ダッシュレットはホームページにあり、[クイックフィルタ(Quick Filter)] オプションがある [フィルタ(Filter)] ドロップダウンリストが含まれています。

Cisco ISE 国際化およびローカリゼーション

Cisco ISE 国際化では、サポートされる言語にユーザ インターフェイスを合わせます。ユーザインターフェイスのローカリゼーションでは、 ロケール固有のコンポーネントおよび翻訳されたテキストが組み込まれます。Windows、MAC OSX、および Android デバイスの場合、ネイティブ サプリカント プロビジョニング ウィザードは、次のサポートされている 言語のいずれかで使用できます。

Cisco ISE の国際化およびローカリゼーションのサポートでは、ポータルに接する エンドユーザに対して UTF-8 符号化で英語以外のテキストをサポートすること、および管理者ポータルの選択的フィールドに重点を置いています。

サポートされる言語

Cisco ISE では、次の言語とブラウザ ロケールのローカリゼーションおよび国際化がサポートされます。

|

言語 |

ブラウザ ロケール |

|---|---|

|

中国語(繁体字) |

zh-tw |

|

中国語(簡体字) |

zh-cn |

|

チェコ語 |

cs-cz |

|

オランダ語 |

nl-nl |

|

英語 |

en |

|

フランス語 |

fr-fr |

|

ドイツ語 |

de-de |

|

ハンガリー語 |

hu-hu |

|

イタリア語 |

it-it |

|

日本語 |

ja-jp |

|

韓国語 |

ko-kr |

|

ポーランド語 |

pl-pl |

|

ポルトガル語(ブラジル) |

pt-br |

|

ロシア語 |

ru-ru |

|

スペイン語 |

es-es |

エンドユーザ Web ポータルのローカリゼーション

ゲスト、スポンサー、デバイスおよびクライアント プロビジョニングの各ポータルは、サポートされているすべての言語およびロケールにローカライズされています。ローカライズには、 テキストラベル、メッセージ、フィールド名およびボタンラベルが含まれます。クライアントブラウザが Cisco ISE テンプレートにマッピングされていない ロケールを要求した場合、ポータルは英語のテンプレートを使用して内容を表示します。

管理者ポータルを使用して、各言語のゲスト、スポンサー、デバイスの各ポータルで使用されるフィールドを個別に変更できます。 また、言語を追加することも可能です。現在、クライアント プロビジョニング ポータルについては、これらのフィールドはカスタマイズできません。

HTML ページを Cisco ISE にアップロードすることによって、ゲスト ポータルを詳細にカスタマイズできます。カスタマイズしたページをアップロードする場合、 展開に対する適切なローカリゼーションサポートに責任を負うことになります。Cisco ISE では、サンプル HTML ページを含むローカリゼーションサポート例 が提供されており、これをガイドとして使用できます。Cisco ISE には、国際化されたカスタム HTML ページをアップロード、格納、および表示する機能があります。

注 |

NAC および MAC エージェントのインストーラおよび WebAgent ページはローカライズされていません。 |

UTF-8 文字データ エントリのサポート

エンドユーザに(Cisco クライアントエージェントまたはサプリカント、あるいはスポンサー、 ゲスト、デバイス、クライアント プロビジョニングの各ポータルを介して)公開される Cisco ISE フィールドは、すべての言語の UTF-8 文字セットをサポートします。UTF-8 は、Unicode 文字セット用のマルチバイト文字 エンコーディングであり、ヘブライ語、サンスクリット語、 アラビア語など、多数の異なる言語文字セットがあります。

文字の値は、管理設定データベースに UTF-8 で格納され、UTF-8 文字は レポートおよびユーザ インターフェイス コンポーネントで正しく表示されます。

UTF-8 クレデンシャル認証

ネットワーク アクセス認証では、UTF-8 ユーザ名およびパスワードのクレデンシャルがサポートされます。これには、RADIUS、EAP、RADIUS プロキシ、RADIUS トークン、ゲストおよび管理ポータルのログイン認証からの Web 認証が含まれます。ユーザ名 とパスワードの UTF-8 サポートは、ローカル ID ストアおよび外部 ID ストアに対する認証に適用されます。

UTF-8 認証は、ネットワーク ログインに使用されるクライアント サプリカントに依存します。一部の Windows ネイティブサプリカントでは、 UTF-8 ログイン情報はサポートされません。

注 |

RSA では UTF-8 ユーザはサポートされないため、RSA を使用した UTF-8 認証はサポートされません。同様に、 Cisco ISE と互換性がある RSA サーバでも UTF-8 がサポートされません。 |

UTF-8 ポリシーおよびポスチャ評価

属性値に基づいて決定される Cisco ISE のポリシー ルールに、UTF-8 テキストが含まれている場合があります。UTF-8 属性値はルール評価でサポートされます。また、管理ポータルで UTF-8 の値を使用して条件を設定できます。

ポスチャ要件を、UTF-8 文字セットに基づくファイル、アプリケーション、およびサービス条件として変更できます。

サプリカントに送信されるメッセージの UTF-8 サポート

RSA プロンプトおよびメッセージは、RADIUS 属性 REPLY-MESSAGE を使用して、または EAP データ内で、サプリカントに転送されます。 テキストに UTF-8 データが含まれている場合は、サプリカントによって、クライアントのローカル オペレーティング システムの言語サポートに基づいて表示されます。 一部の Windows ネイティブ サプリカントでは、UTF-8 クレデンシャルはサポートされません。

Cisco ISE プロンプトおよびメッセージは、サプリカントが 実行されているクライアントのオペレーティングシステムのロケールと同期していない場合があります。エンドユーザのサプリカントのロケールを Cisco ISE によってサポートされている言語に合わせる必要があります。

レポートおよびアラートの UTF-8 サポート

モニタリングおよびトラブルシューティングのレポートおよびアラートでは、Cisco ISE でサポートされる言語について、 次のように関連属性の UTF-8 の値がサポートされます。

-

ライブ認証の表示

-

レポート レコードの詳細ページの表示

-

レポートのエクスポートと保存

-

Cisco ISE ダッシュボードの表示

-

アラート情報の表示

-

tcpdump データの表示

ポータルでの UTF-8 文字のサポート

Cisco ISE フィールド(UTF-8)では、ポータルおよびエンドユーザメッセージで ローカリゼーション用に現在サポートされているよりも、多くの文字セットが サポートされます。たとえば、Cisco ISE では、 ヘブライ語やアラビア語などの右から左へ記述する言語はサポートされていません( 文字セット自体はサポートされています)。

次の表に、データ の入力および表示に UTF-8 文字をサポートする管理者ポータルおよびエンドユーザポータルの フィールドを示します。次の制限があります。

-

Cisco ISE では、UTF-8 文字を使用したゲストのユーザ名とパスワードはサポートされません。

-

Cisco ISE では、 証明書で UTF-8 文字を使用することはできません。

|

管理者ポータル要素 |

UTF-8 フィールド |

|---|---|

|

ネットワークアクセスのユーザ 設定 |

|

|

ユーザ リスト |

|

|

ユーザ パスワード ポリシー |

パスワードには、大文字と 小文字、数字、特殊文字(「!」、「@」、 「#」、「$」、「%」、「^」、「&」、「*」、「(」、「)」など)を自由に組み合わせて使用できます。[パスワード(Password)] フィールドでは、 UTF-8 文字を含むあらゆる文字を使用できますが、制御 文字は使用できません。 言語の中には 大文字または小文字のアルファベットがないものがあります。ユーザパスワードポリシーで ユーザが大文字または小文字でパスワードを入力することを求められているときに、 ユーザの言語がこれらの文字をサポートしていない場合、ユーザは パスワードを設定できません。ユーザパスワードフィールドで UTF-8 文字をサポートするには、ユーザ パスワード ポリシー ページ([管理(Administration)])で次のオプションをオフにする必要があります。

|

|

管理者リスト |

|

|

管理者ログイン ページ |

|

|

RSA |

|

|

RADIUS トークン |

|

|

ポスチャ要件 |

|

|

ポスチャ条件 |

|

|

ゲストおよびデバイスの設定 |

|

|

システム設定 |

|

|

[操作(Operations)] > [アラーム(Alarms)] > [ルール(Rule)] |

|

|

[操作(Operations)] > [レポート(Reports)] |

|

|

[操作(Operations)] > [トラブルシューティング(Troubleshoot)] |

|

|

ポリシー |

|

|

ポリシー ライブラリ条件 の属性値 |

|

ユーザ インターフェイス外での UTF-8 サポート

このセクションでは、Cisco ISE ユーザインターフェイス外で UTF-8 がサポートされる 領域について説明します。

デバッグログおよび CLI 関連の UTF-8 サポート

一部のデバッグログには、属性値およびポスチャ 条件の詳細が表示されます。そのため、すべてのデバッグログで UTF-8 の値が受け入れられます。raw UTF-8 データを含むデバッグログをダウンロードして、 UTF-8 対応ビューアで表示できます。

ACS 移行の UTF-8 サポート

Cisco ISE では、ACS UTF-8 設定オブジェクトおよび値の移行が可能です。一部の UTF-8 オブジェクトの移行は、Cisco ISE UTF-8 言語で サポートされない場合があります。そのため、移行中に提供される UTF-8 データの一部は、 管理ポータルまたはレポート方式を使用して読み取れない表示になる場合があります。( ACS から移行された)読み取り不可能な UTF-8 値は ASCII テキストに変換する必要があります。ACS から ISE への移行についての詳細は、お使いの ISE バージョンの『Cisco Secure ACS to Cisco ISE Migration Tool』を参照してください。

UTF-8 の値のインポートおよびエクスポートのサポート

REST での UTF-8 サポート

ID ストアの許可データの UTF-8 サポート

MAC アドレス の正規化

ISE は 次のいずれかの形式で入力された MAC アドレスの正規化をサポートします。

-

00-11-22-33-44-55

-

0011.2233.4455

-

00:11:22:33:44:55

-

001122334455

-

001122-334455

次の ISE ウィンドウでは、完全または部分的な MAC アドレスを指定できます。

- [ポリシー(Policy)] > [ポリシー セット(Policy Sets)]

-

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [許可(Authorization)]

-

[認証(Authentications)] > [フィルタ(Filters)](エンドポイント カラムおよび ID カラム)

-

[グローバル検索(Global Search)]

-

[操作(Operations)] > [レポート(Reports)] > [レポートフィルタ(Reports Filters)]

-

[操作(Operations)] > [診断ツール(Diagnostic Tools)] > [一般ツール(General Tools)] > [エンドポイントのデバッグ(Endpoint Debug)]

次の ISE ウィンドウでは、完全な MAC アドレスを指定する必要があります(「:」または 「-」または「.」で区切られた 6 オクテット)。

-

[操作(Operations)] > [エンドポイント保護サービス(Endpoint Protection Services)][適応型ネットワーク制御(Adaptive Network Control)]

-

[操作(Operations)] > [トラブルシューティング(Troubleshooting)] > [診断ツール(Diagnostic Tools)] > [一般ツール(General Tools)] > [RADIUS認証トラブルシューティング(RADIUS Authentication Troubleshooting)]

-

[操作(Operations)] > [トラブルシューティング(Troubleshooting)] > [診断ツール(Diagnostic Tools)] > [一般ツール(General Tools)] > [ポスチャのトラブルシューティング(Posture Troubleshooting)]

-

[管理(Administration)] > [ID(Identities)] > [エンドポイント(Endpoints)]

-

[管理(Administration)] > [システム(System)] > [展開(Deployment)]

-

[管理(Administration)] > [ロギング(Logging)] > [収集フィルタ(Collection Filter)]

REST API でも、 完全な MAC アドレスの正規化がサポートされます。

有効なオクテットには 0 ~ 9、a ~ f、または A ~ F のみを含めることができます。

Cisco ISE 展開の アップグレード

Cisco ISE では、管理者ポータルから GUI ベースの一元化されたアップグレードが提供されます。アップグレードプロセスは さらに簡素化され、アップグレードの進行状況およびノードのステータスが 画面に表示されます。アップグレード前およびアップグレード後のタスクのリストについては、『 Cisco Identity Services Engine Upgrade Guide』を参照してください。

[アップグレードの概要(Upgrade Overview)] ページには、展開内のすべてのノード、そのノードで有効な ペルソナ、インストールされている ISE のバージョン、およびノードのステータス (ノードがアクティブか非アクティブか)がリストされます。ノードがアクティブな状態である場合にのみ アップグレードを開始できます。

管理者アクセス コンソール

手順

| ステップ 1 |

Cisco ISE URL をブラウザのアドレスバーに入力します(例:https://<ise hostname or ip address>/admin/)。 |

| ステップ 2 |

ユーザ名と、 Cisco ISE の初期セットアップで指定して設定した 大文字と小文字が区別されるパスワードを入力します。 |

| ステップ 3 |

[ログイン(Login)] をクリックするか、Enter を押します。 ログインに 失敗した場合は、[ログイン(Login)] ページの [ログインで問題が発生する場合(Problem logging in?)] リンクをクリックして、 手順に従ってください。 |

管理者ログイン ブラウザのサポート

Cisco ISE 管理者 ポータルは次の HTTPS 対応ブラウザをサポートしています。

-

Mozilla Firefox 72 以前のバージョン

-

Mozilla Firefox ESR 60.9 以前のバージョン

-

Google Chrome 80 以前のバージョン

-

Microsoft Edge ベータ 77 以前のバージョン

-

Microsoft Internet Explorer 10.x および 11.x

Internet Explorer 10.x を使用する場合は、TLS 1.1 と TLS 1.2 を有効にし、SSL 3.0 と TLS 1.0 を無効にします([インターネットオプション(Internet Options)] > [詳細設定(Advanced)])。

ログインの試行に失敗した後の管理者のロックアウト

管理者ユーザ ID に対して誤ったパスワードを何度も入力すると、アカウントは 指定された時間一時停止されるか、またはロックアウトされます(設定による)。ロックアウトすることを選択した場合は、管理者ポータルによってシステムの「ロックアウト」が表示されます。 Cisco ISE は、サーバ管理者ログインレポートにログエントリを追加し、その管理者 ID のログイン情報を一時停止します。その管理者 ID のパスワードをリセットするには、『Cisco Identity Services Engine Installation Guide』の「Reset a Disabled Password Due to Administrator Lockout」のセクションにおける説明に従います。管理者アカウントが無効になるまでに失敗できる回数は設定可能です。詳細は、『Cisco Identity Services Engine Administrator Guide』の「 Administrative Access to Cisco ISE 」のセクションを参照してください。管理者ユーザ アカウントがロックアウトされると、そのように設定されている場合、Cisco ISE からその管理者ユーザに電子メールが送信されます。

無効になったシステム管理者のステータスは、Active Directory ユーザを含むすべてのスーパー管理者が有効にできます。

Cisco ISE でのプロキシ設定の指定

既存のネットワーク トポロジにおいて、外部 リソース(たとえば、クライアント プロビジョニングやポスチャ関連のリソースが存在するリモートダウンロードサイト)にアクセスするために、Cisco ISE に対してプロキシを使用することが要求されている場合は、管理者ポータルを使用して プロキシのプロパティを指定できます。

プロキシ設定は 次の Cisco ISE 機能に影響します。

-

パートナー モバイル管理

-

エンドポイント プロファイラ フィード サービスの更新

-

エンドポイント ポスチャの更新

-

エンドポイント ポスチャ エージェント リソースのダウンロード

-

CRL(証明書失効リスト)のダウンロード

-

ゲスト通知

-

SMS メッセージの送信

-

[Social Login]

Cisco ISE プロキシ設定は プロキシサーバの基本認証をサポートします。NT LAN Manager(NTLM)認証はサポートされていません。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

プロキシの IP アドレスまたは DNS 解決可能ホスト名を入力し、 Cisco ISE との間のプロキシトラフィックを通過させるポートを [プロキシホストサーバ:ポート(Proxy host server : port)] で指定します。 |

| ステップ 3 |

必要に応じて、[パスワード必須(Password required)] チェックボックスをオンにします。 |

| ステップ 4 |

[ユーザ名(User Name)] および [パスワード(Password)] フィールドに、プロキシサーバへの認証に使用するユーザ 名とパスワードを入力します。 |

| ステップ 5 |

[次のホストとドメインに対するプロキシをバイパス(Bypass proxy for these hosts and domain)] に、バイパスするホストまたはドメインの IP アドレスまたはアドレス範囲を入力します。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

管理者ポータルで使用されるポート

管理者ポータルは HTTP ポート 80 および HTTPS ポート 443 を使用するように設定され、これらの設定は変更できません。Cisco ISE はまた、あらゆるエンドユーザポータルが同じポートを使用することを禁止して、管理者ポータルへのリスクを減らすようになっています。

外部 RESTful サービス API の有効化

外部 RESTful サービス API は HTTPS プロトコルおよび REST 方法論に基づいており、ポート 9060 を使用します。

外部 RESTful サービス API は、基本認証をサポートしています。認証ログイン情報は、暗号化され、 要求ヘッダーの一部となっています。

JAVA、curl Linux コマンド、Python などの REST クライアントやその他のクライアントを使用して、外部 RESTful サービス API コールを呼び出すことができます。

ISE 管理者は、外部 RESTful サービス API を使用して操作を実行するための特権をユーザに割り当てる必要があります。 Cisco ISE 2.6 以降では、ERS ユーザは、内部ユーザになるか、外部 AD に所属することができます。 外部ユーザが所属する AD グループは、ERS 管理者または ERS オペレータのいずれかのグループにマッピングする必要があります。

-

外部 RESTful サービス管理者:すべての ERS API へのフル アクセス(GET、POST、DELETE、PUT)。このユーザは、ERS API 要求を作成、読み取り、更新、 および削除できます。

-

外部 RESTful サービス オペレータ:読み取り専用アクセス(GET 要求のみ)。

注 |

ネットワーク管理者ユーザは、すべての ERS API にアクセスできます。 |

外部 RESTful サービス API は、デフォルトではイネーブルになっていません。それらを有効にする前に外部 RESTful サービス API コール を呼び出そうとすると、エラー応答を受信します。Cisco ISE REST API 用に開発されたアプリケーション から Cisco ISE にアクセスできるようにするには、Cisco ISE REST API を有効にする必要があります。Cisco REST API は HTTPS ポート 9060 を使用します。このポートは デフォルトでは閉じられています。Cisco ISE REST API が Cisco ISE 管理用サーバで有効になっていない場合、クライアント アプリケーションは、 サーバから Guest REST API 要求に対するタイムアウトエラーを受信します。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

プライマリ管理ノードの [読み取り/書き込み用にERSを有効化(Enable ERS for Read/Write)] を選択します。 |

| ステップ 3 |

セカンダリノードがある場合は、[その他すべてのノードの読み取り用にERSを有効化(Enable ERS for Read for All Other Nodes)] を選択します。 すべてのタイプの外部 RESTful サービス要求はプライマリ ISE ノードに限り有効です。セカンダリノードは読み取りアクセス (GET 要求)に対応します。 |

| ステップ 4 |

次のオプションのいずれかを選択します。

|

| ステップ 5 |

[保存(Save)] をクリックします。 |

Cisco ISE で外部 RESTful サービスを無効にすると、ポート 9060 は開いたままになりますが、 ポート経由の通信は許可されません。

ERS API の外部 AD アクセスの有効化

次の手順を使用すると、ERS API の外部 AD アクセスを有効にすることができます。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

外部ユーザが所属する AD グループを外部 ID ソースとして追加します。 『Cisco ISE Administrator Guide』の「Asset Visibility」の章の「Active Directory as an External Identity Source」のセクションを参照してください。 |

| ステップ 3 |

AD からユーザ グループを追加します。 『 Cisco ISE Administrator Guide』の「Asset Visibility」の章の「Add Users」のセクションを参照してください。 |

| ステップ 4 |

[管理(Administration)]を選択します。 |

| ステップ 5 |

[IDソース(Identity Source)] ドロップダウンから [AD:<参加ポイント名>(AD: <Join Point Name>)] を選択します。 |

| ステップ 6 |

[パスワードベース(Password Based)] または [クライアント証明書ベース(Client Certificate Based)] のいずれかの認証を選択します。 |

| ステップ 7 |

[管理(Administration)]を選択します。 |

| ステップ 8 |

外部グループを ERS 管理者グループまたは ERS オペレータ グループにメンバーユーザとして追加します。[管理(Administration)]に移動します。 |

| ステップ 9 |

[追加(Add)] をクリックします。 |

| ステップ 10 |

ユーザを選択します。 |

| ステップ 11 |

[保存(Save)] をクリックします。 |

ISE 管理者は、外部 RESTful サービス API を使用して操作を実行するための権限を ユーザに割り当てる必要があります。Cisco ISE 2.6 以降では、ERS ユーザは、内部ユーザになるか、 外部 AD に所属することができます。外部ユーザが所属する AD グループは、 ERS 管理者または ERS オペレータのいずれかのグループにマッピングする必要があります。

-

外部 RESTful サービス管理者:すべての ERS API へのフルアクセス(GET、POST、 DELETE、PUT)。このユーザは、ERS API 要求を作成、読み取り、更新、および削除できます。

-

外部 RESTful サービス オペレータ:読み取り専用アクセス(GET 要求のみ)。

注 |

ネットワーク管理者ユーザは、すべての ERS API にアクセスできます。 |

外部 RESTful サービス SDK

外部 RESTful サービス SDK を使用して、独自ツールの構築を開始できます。次の URL から外部 RESTful サービス SDK にアクセスできます。 https://<ISE-ADMIN-NODE>:9060/ers/sdk 外部 RESTful サービス SDK には、 外部 RESTful サービス管理ユーザのみがアクセスできます。

SDK は、次のコンポーネントで構成されています。

-

クイックリファレンス API マニュアル

-

すべての利用可能な API 操作の完全なリスト

-

ダウンロード可能なスキーマ ファイル

-

ダウンロード可能な Java のサンプル アプリケーション

-

cURL スクリプト形式の使用例

-

python スクリプト形式の使用例

-

Chrome POSTMAN の使用方法

システム時刻と NTP サーバ設定の指定

Cisco ISE では、Network Time Protocol(NTP)サーバを 3 台まで設定することができます。NTP サーバを使用すると、正確な 時刻を維持でき、複数のタイムゾーンの間で時刻を同期できます。また、認証済みの NTP サーバのみを Cisco ISE で使用するかどうかを指定することもでき、そのための認証キーを入力できます。

シスコは、すべての Cisco ISE ノードを協定世界時(UTC)の時間帯に設定することを推奨します(特に Cisco ISE ノードが分散展開されてインストールされている場合)。この手順では、展開内にあるさまざまなノードからのレポートとログの タイムスタンプが常に同期されます。

Cisco ISE は、NTP サーバの公開キー認証もサポートしています。NTPv4 は、対称キー暗号化を使用し、公開キー暗号化に基づく 新しい Autokey 方式も提供します。公開キー暗号化は、一般に、各サーバによって生成され公開されない非公開の値に基づいているため、対称キー 暗号化よりも安全であると考えられます。 Autokey では、すべてのキー配布および管理機能には公開値のみが含まれているため、キーの配布 と保管が大幅に簡素化されます。

コンフィギュレーション モードで Cisco ISE CLI から NTP サーバに Autokey を設定できます。IFF(Identify Friend or Foe)識別方式は最も広く使用されている方式なので、この方式を使用することを推奨します。

はじめる前に

スーパー管理者またはシステム管理者の管理者ロールが割り当てられている必要があります。

プライマリおよびセカンダリの両方の Cisco ISE ノードがある場合は、セカンダリノードのユーザインターフェイスにログインし、 展開内の各 Cisco ISE ノードのシステム時間と NTP サーバ設定を個別に設定する必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

NTP サーバに一意の IP アドレス(IPv4/IPv6/FQDN)を入力します。 |

| ステップ 3 |

システムおよびネットワーク時間の維持に認証済みの NTP サーバだけを使用するように Cisco ISE を制限する場合は、[認証済みの NTP サーバのみ可能(Only allow authenticated NTP servers)] チェックボックスをオンにします。 |

| ステップ 4 |

(任意)秘密キーを使用して NTP サーバを認証する場合に、指定したサーバのいずれかが認証キーによる認証を必要とする場合は、[NTP認証キー(NTP Authentication Keys)] タブをクリックし、1 つ以上の認証 キーを次のように指定します。

|

| ステップ 5 |

(任意)公開キー認証を使用して NTP サーバを認証する場合は、 コマンドライン インターフェイス(CLI)から Cisco ISE で Autokey を設定します。詳細については、ご使用のリリースの ISE の『Cisco Identity Services Engine CLI Reference Guide』で ntp server および crypto コマンドを参照してください。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

システムの時間帯の変更

一度設定すると、管理者ポータルからの時間帯の編集はできません。時間帯設定を変更するには、Cisco ISE CLI で次の コマンドを入力します。

clock timezone timezone

注 |

Cisco ISE は、タイムゾーン名と出力の省略形に POSIX スタイルの記号を使用します。そのため、グリニッジの西側のゾーンにはプラス 記号があり、グリニッジの東側のゾーンにはマイナス記号があります。たとえば、TZ='Etc/GMT+4' はグリニッジ標準 時(UT)の 4 時間遅れに相当します。 |

注意 |

インストール後に Cisco ISE アプライアンスでタイムゾーンを変更するには、ISE サービスをその特定のノードで再起動する必要があります。そのため、メンテナンス ウィンドウ内でこのような変更を行うことを推奨します。 また、単一 ISE 展開内のすべてのノードが同じタイムゾーンに設定されていることが重要です。複数の ISE ノードが異なる地理的な場所やタイムゾーンにある場合は、すべての ISE ノードで UTC などのグローバルなタイムゾーンを使用する必要があります。 |

clock timezone コマンドの詳細については、『Cisco Identity Services Engine CLI Reference Guide』を参照してください。

通知をサポートするための SMTP サーバの設定

SMTP サーバの詳細を更新するには、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロキシ(Proxy)] > [SMTPサーバ(SMTP Server)] に移動します。アラームの電子メール通知を送信したり、スポンサーがゲストにログイン情報やパスワードのリセット指示の電子メール通知を送信できるようにしたり、 ゲストがアカウント登録に成功した後、自動的にログイン情報を受信したり、 ゲストアカウントの期限が切れる前に実行するアクションを受信したりできるようにするには、Simple Mail Transfer Protocol(SMTP)サーバを設定します。

アラーム通知の受信者は、[電子メールにシステムアラームを含む(Include system alarms in emails)] オプションが有効になっている内部管理者ユーザです。アラーム通知を送信する送信者の電子メール アドレスは、ise@<hostname> としてハード コードされています。

次の表は、電子メールを送信する分散 ISE 環境のノードを示しています。

|

電子メールの目的 |

電子メールを送信するノード |

|---|---|

|

ゲストの有効期限 |

プライマリ PAN |

|

アラーム |

アクティブな MnT |

|

ゲストとスポンサーのポータルからのスポンサーとゲストの通知 |

PSN |

|

パスワードの有効期限 |

プライマリ PAN |

次のフィールドで SMTP サーバを設定します。

-

SMTP サーバの設定(SMTP Server Settings)

-

[SMTPサーバ(SMTP Server)]:アウトバウンド SMTP サーバのホスト名を入力します。

-

[SMTPポート(SMTP Port)]:SMTP ポート番号を入力します。SMTP サーバに接続するには、このポートが開かれている必要があります。

-

[接続タイムアウト(Connection Timeout)]:Cisco ISE が、新しい接続を開始する前に SMTP サーバへの接続を待機する最大時間を入力します。

-

-

[暗号化設定(Encryption Settings)]:セキュアな SMTP サーバと通信するには、[TLS/SSL暗号化を使用(Use TLS/SSL Encryption)] をオンにします。SSL を使用する場合には、SMTP サーバのルート証明書を Cisco ISE の信頼できる証明書に追加します。

-

[認証設定(Authentication Settings)]:ユーザ名とパスワードの組み合わせと SSL のいずれかを認証に使用できます。SSL がデフォルトです。代わりにユーザ名 とパスワードを使用するには、[パスワード認証を使用(Use Password Authentication)] をオンにします。

インタラクティブヘルプ

インタラクティブヘルプを使用すると、 簡単にタスクを完了するためのヒントとステップバイステップのガイダンスが提供され、ユーザは Cisco ISE で効果的に作業することができます。

この機能はデフォルトでイネーブルになっています。この機能を有効または無効にするには、[管理(Administration)]を選択し、[インタラクティブヘルプの有効化(Enable Interactive Help)] チェックボックスをオンまたはオフにします。

セキュアなロック解除クライアントメカニズムの有効化

セキュアなロック解除クライアントメカニズムは、Cisco ISE コマンドライン インターフェイス(CLI)で一定期間 、ルートシェルアクセスを提供します。セッションが閉じられるか、または終了するとすぐに、ルートアクセスも取り消されます。

セキュアなロック解除クライアント機能は、同意トークンツールを使用して実装されています。同意トークンは、 お客様とシスコの両方からの相互の同意が得られた後にのみ、信頼できる方法でシスコ製品のアクセス権限を安全に付与するための統一された多要素 認証方式です。

Cisco ISE CLI でルートシェルを有効にするには、次の手順を実行します。

手順

| ステップ 1 |

Cisco ISE CLI で以下を入力します。permit rootaccess: |

| ステップ 2 |

Generate the Consent Token Challenge by choosing option 1: |

| ステップ 3 |

同意トークンチャレンジを Cisco テクニカル アシスタンス センター(TAC)に送信します。 Cisco TAC は、送信された同意トークンチャレンジを使用して同意トークン応答を生成します。 |

| ステップ 4 |

オプション 2 を選択してから、Cisco TAC により提供された同意トークン応答を入力します。 |

注 |

応答の署名の検証が成功すると、特権アクセスが有効になります。 |

次の作業

sh-4.2# exit

exit

Root shell exited

1. Generate Challenge Token Request

2. Enter Challenge Response for Root Access

3. Show History

4. Exit

Enter CLI Option:

3

************************************

SN No : 1

************************************

Challenge 3/WcyAAAAQEBAAQAAAABAgAEAAAAAAMACMt89YhCTVWWBAAQwo9lyianfhO4C5u1+v80AQUABAAADhAGAANJU0UHAAZJU0VfQ1QIAANJU0UJACcJIDU2NGQ5NjgwLTFmZmEtOWI0ZS0wZjY1LTdlZDllMGQ1M2UzNQo= generated at 2019-06-12 15:40:01.000

************************************

SN No : 2

************************************

FIPS モードのサポート

ISE FIPS 140 モードでは、FIPS 140-2 モードに対して Cisco FIPS オブジェクト モジュールの暗号化モジュールを初期化します。Cisco Identity Services Engine には、FIPS 140-2 の検証済み暗号化モジュールが組み込まれています。FIPS コンプライアンスの要求の詳細については、『FIPS Compliance Letter』を参照してください。

FIPS モードを有効にすると、Cisco ISE 管理者インターフェイスのページの右上隅のノード名 の左側に FIPS モードアイコンが表示されます。

Cisco ISE は、FIPS 140-2 標準でサポートされないプロトコルまたは証明書の使用を検出すると、準拠していないプロトコルまたは証明書の名前とともに 警告を表示し、FIPS モードは有効になりません。 必ず FIPS に準拠したプロトコルのみを選択し、FIPS モードを有効にする前に FIPS に非準拠の証明書を交換してください。

Cisco ISE にインストールされている証明書で使用されている暗号化方式が FIPS でサポートされていない場合には、証明書を再発行する必要があります。

FIPS モードを有効にすると、次の機能が影響を受けます。

-

Lightweight Directory Access Protocol(LDAP)over Secure Sockets Layer(SSL)

-

Cisco ISE による FIPS 140-2 準拠の有効化の手段として、RADIUS の共有秘密とキー管理が使用されます。FIPS モードが有効になると、 FIPS 非準拠アルゴリズムを使用する機能はすべて失敗します。

FIPS モードを有効にする場合:

-

EAP-TLS、PEAP、および EAP-FAST ですべての FIPS 非準拠暗号スイートは無効になります

-

SSH ですべての FIPS 非準拠暗号スイートは無効になります

-

証明書と秘密キーには、FIPS 準拠ハッシュと暗号化アルゴリズムのみを使用する必要があります

-

RSA 秘密キーには、2048 ビット以上を指定する必要があります

-

ECDSA 秘密キーには、224 ビット以上を指定する必要があります

-

ECDSA サーバ証明書は TLS 1.2 のみで機能します

-

DHE 暗号は、すべての ISE TLS クライアントの DH パラメータが 2048 ビット以上の場合に機能します

-

3DES 暗号は、サーバとして機能する ISE に使用することはできません

-

SHA1 は証明書の生成に使用することはできません

-

SHA1 はクライアント証明書で使用することはできません

-

EAP-FAST の匿名 PAC プロビジョニング オプションは無効です

-

ローカル SSH サーバは FIPS モードを動作します

-

RADIUS は次のプロトコルをサポートしていません。

-

EAP-MD5

-

PAP

-

CHAP

-

MS-CHAPv1

-

MS-CHAPv2

-

LEAP

-

FIPS モードを有効にすると、展開内のすべてのノードが自動的に再起動されます。Cisco ISE はローリング再起動を実行します。具体的には、 最初にプライマリ PAN を再起動し、その後でセカンダリノードを 1 つずつ再起動します。そのため、 設定を変更する前にダウンタイムを計画することをお勧めします。

Tip |

データベース移行プロセスを行う場合は、 移行が完了してから FIPS モードを有効にすることを推奨します。 |

Cisco ISE での FIPS モードの有効化

FIPS モードを有効にする場合:

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[FIPSモード(FIPS Mode)] ドロップダウンリストで [有効(Enabled)] オプションを選択します。 |

| ステップ 3 |

[保存(Save)] をクリックして、マシンを再起動します。 |

次の作業

FIPS モードを有効にしたら、次の FIPS 140-2 準拠機能を有効にして設定します。

-

『Cisco ISE Admin Guide: Secure Wired Access』の「Network Device Definition Settings」のセクションを参照してください。

また、Common Access Card(CAC)機能を使用して管理者アカウント の許可を有効にすることもできます。許可のために CAC 機能を使用することは、厳密には FIPS 140-2 の要件ではありませんが、 セキュアアクセスの手法としてよく知られており、多くの環境で FIPS 140-2 準拠を強化するために使用されています。

管理者 CAC 認証のための Cisco ISE の設定

はじめる前に

設定を始める前に、次の手順を実行してください。

-

Cisco ISE のドメインネーム サーバ(DNS)が Active Directory に設定されていることを確認します。

-

Active Directory のユーザとユーザ グループ メンバーシップが、管理者 証明書ごとに定義されていることを確認します。

Cisco ISE による 管理者の認証と許可を、ブラウザから送信された CAC ベースのクライアント 証明書に基づいて実行できるようにするには、 次の設定が完了していることを確認してください。

-

外部 ID ソース (次の例では Active Directory)

-

管理者が属する Active Directory のユーザグループ

-

ユーザの ID を証明書 の中で見つける方法

-

Active Directory ユーザグループ から Cisco ISE RBAC 権限へのマッピング

-

クライアント証明書に署名する認証局 (信頼)証明書

-

クライアント証明書がすでに CA によって失効させられたかどうかを判断する方法

Cisco ISE にログインする場合、ログイン情報を認証するために Common Access Card(CAC)を使用できます。

手順

| ステップ 1 |

Cisco ISE の Active Directory ID ソースを設定し、Active Directory にすべての Cisco ISE ノードを追加します。 |

||

| ステップ 2 |

ガイドラインに従って証明書 認証プロファイルを設定します。 [プリンシパル名X.509属性(Principal Name X.509 Attribute)] フィールドでは、証明書内で管理者ユーザ名が格納されている 属性を選択します。(CAC カードの場合は、カード上の署名証明書 が通常は Active Directory でのユーザの検索に使用されます。 プリンシパル名は、この証明書の「サブジェクトの別名(Subject Alternative Name)」 拡張情報の中にあります。具体的には、この拡張情報の「別の 名前(Other Name)」というフィールドです。したがって、ここで選択する属性は「Subject Alternative Name - Other Name」となります) ユーザの AD レコード にユーザの証明書が格納されている場合に、 ブラウザから受信した証明書を AD の証明書と比較するには、[証明書のバイナリ比較(Binary Certificate Comparison)] チェックボックスをオンにして、以前に指定した Active Directory インスタンス名 を選択します。 |

||

| ステップ 3 |

パスワードベースの管理者認証用の Active Directory を有効にします。Cisco ISE に接続し結合された Active Directory インスタンス名 を選択します。

|

||

| ステップ 4 |

外部 管理者グループを作成して、Active Directory グループにマッピングします。[管理(Administration)] を選択します。外部システム管理者 グループを作成します。 |

||

| ステップ 5 |

外部管理グループに RBAC 権限を割り当てる管理者 認証ポリシーを設定します。

|

||

| ステップ 6 |

[管理(Administration)] を選択して、認証局証明書 を Cisco ISE 証明書信頼ストアにインポートします。 Cisco ISE が クライアント証明書を受け入れるには、そのクライアント証明書の信頼 チェーンの CA 証明書が Cisco ISE 証明書ストアの中にあることが条件となります。Cisco ISE 証明書ストアには 適切な CA 証明書をインポートする必要があります。 |

||

| ステップ 7 |

失効ステータス確認のための認証局 証明書を設定します。

|

||

| ステップ 8 |

クライアント 証明書ベースの認証を有効にします。[管理(Administration)] を選択します。 |

サポートされる Common Access Card 標準

Cisco ISE は、Common Access Card(CAC) 認証デバイスを使用して自身を認証する米国 政府ユーザをサポートします。CAC は特定の 従業員を識別する一連の X.509 クライアント証明書を含む電子 チップの認識票です。CAC によるアクセスには、 カードを挿入し PIN を入力するカードリーダーが必要です。カードからの証明書が Windows の証明書ストアに転送されます。Windows の証明書ストアは、Cisco ISE などの ローカルブラウザで実行されているアプリケーションで使用可能です。

Windows Internet Explorer バージョン 8 または 9 を Windows 7 オペレーティングシステムで使用している場合は、 ActiveIdentity の ActivClient バージョン 6.2.0.133 をインストールする必要があります。このミドルウェアは、Cisco ISE を CAC とともに相互運用するためのサードパーティ 製品です。 ActiveIdentity セキュリティクライアント製品の詳細については、『 ActivID ActivClient Security Software Datasheet』を参照してください。

Cisco ISE での共通アクセス カードの動作

管理者ポータルは、クライアント証明書を使用してのみ Cisco ISE との認証が許可されるように設定できます。 ユーザ ID とパスワードなどのクレデンシャル ベースの認証はできません。クライアント証明書認証では、 共通アクセスカード(CAC)カードを挿入して PIN を入力してから、ブラウザのアドレス フィールドに Cisco ISE 管理者ポータルの URL を入力します。ブラウザによって証明書が Cisco ISE に転送され、Cisco ISE はログインセッションを 証明書の内容に基づいて認証および許可します。このプロセスが完了すると、ユーザは [Cisco ISEモニタリングおよびトラブルシューティング(Cisco ISE Monitoring and Troubleshooting)] ホームページに表示され、適切な RBAC 権限が与えられます。

Diffie-Hellman アルゴリズムを使用した SSH キー交換の保護

Diffie-Hellman-Group14-SHA1 SSH キー交換のみを許可するように Cisco ISE を設定することができます。このためには、Cisco ISE コマンドライン インターフェイス(CLI)のコンフィギュレーション モードから次のコマンドを入力します。

service sshd key-exchange-algorithm diffie-hellman-group14-sha1

次に例を示します。

ise/admin#conf t

ise/admin (config)#service sshd key-exchange-algorithm diffie-hellman-group14-sha1

セキュア syslog 送信のための Cisco ISE の設定

Cisco ISE ノード間で、および モニタリングノードに対して、 TLS 保護されたセキュア syslog のみを送信するように Cisco ISE を設定するには、次の手順を実行します。

はじめる前に

-

展開内のすべての Cisco ISE ノードに適切なサーバ 証明書が設定されていることを確認します。

-

デフォルト ネットワーク アクセス認証ポリシーが、いずれのバージョンの SSL プロトコルも許可しないことを確認します。

-

展開内のすべてのノードがプライマリ PAN に登録されていることを確認します。また、 展開の少なくとも 1 つのノードに、セキュア syslog レシーバ(TLS サーバ)としての動作が有効になっているモニタリングペルソナが含まれることも確認します。

手順

| ステップ 1 |

セキュア syslog リモートロギングターゲットを設定します。 |

| ステップ 2 |

セキュア syslog リモートロギングターゲットに監査可能なイベントを送信するロギング カテゴリを有効にします。 |

| ステップ 3 |

TCP syslog および UDP syslog コレクタを無効にします。TLS 保護された syslog コレクタのみを 有効にします。 |

セキュア syslog リモート ロギング ターゲットの設定

Cisco ISE システムログは、さまざまな目的のために、 ログコレクタによって収集され保存されます。セキュア syslog ターゲットを設定するためには、ログコレクタとして Cisco ISE モニタリングノードを選択する必要があります。

手順

| ステップ 1 |

管理者ポータルにログインします。 |

| ステップ 2 |

[管理(Administration)] を選択します。 |

| ステップ 3 |

[追加(Add)] をクリックします。 |

| ステップ 4 |

セキュア syslog サーバの名前を入力します。 |

| ステップ 5 |

[ターゲットタイプ(Target Type)] ドロップダウンリストからセキュア syslog を選択します。 |

| ステップ 6 |

[ステータス(Status)] ドロップダウンリストで [有効化(Enabled)] を選択します。 |

| ステップ 7 |

展開の Cisco ISE モニタリングノードの IP アドレスを入力します。 |

| ステップ 8 |

ポート 番号として「6514」を入力します。セキュア syslog レシーバは TCP ポート 6514 をリッスンします。 |

| ステップ 9 |

syslog ファシリティ コードを選択します。デフォルトは LOCAL6 です。 |

| ステップ 10 |

[サーバダウンの場合はバッファメッセージ(Buffer Messages When Server is Down)] チェックボックスをオンにします。このオプションがオンの場合、Cisco ISE は、セキュア syslog レシーバが到達不能な場合には ログを格納し、 セキュア syslog レシーバを定期的に検査し、セキュア syslog レシーバが 起動すると転送します。

|

| ステップ 11 |

Cisco ISE がセキュア syslog サーバに提示する CA 証明書を選択します。 |

| ステップ 12 |

[サーバ証明書有効性を無視(Ignore Server Certificate validation)] チェックボックスをオフにします。このオプションをオンにしてはいけません。 |

| ステップ 13 |

[送信(Submit)] をクリックします。 |

リモート ロギング ターゲットの設定

次の表で、外部の場所(syslog サーバ)を作成してロギングメッセージを保存するために使用できる [リモートロギングターゲット(Remote Logging Targets)] ページのフィールドについて説明します。 このページへのナビゲーション パスは、[管理(Administration)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

新しい ターゲットの名前を入力します。 |

|

ターゲット タイプ(Target Type) |

ターゲット タイプを選択します。 デフォルトでは、[UDP Syslog] に設定されます。 |

|

説明(Description) |

新しいターゲットの簡単な説明を入力します。 |

|

[IPアドレス(IP Address)] |

ログを格納する宛先マシンの IP アドレスまたはホスト名を入力します。ISE は、ロギング用に IPv4 と IPv6 形式をサポートします。 |

|

[ポート(Port)] |

宛先マシンのポート番号を入力します。 |

|

ファシリティ コード(Facility Code) |

ロギングに使用する syslog ファシリティ コードを選択します。有効なオプションは、Local0 ~ Local7 です。 |

|

最大長(Maximum Length) |

リモート ログ ターゲット メッセージの最大長を入力します。有効なオプションは 200 ~ 1024 バイトです。 |

|

サーバダウン時のバッファメッセージ(Buffer Message When Server Down) |

TCP syslog ターゲットおよびセキュア syslog ターゲットが使用できないときに Cisco ISE に syslog メッセージをバッファさせるには、このチェックボックスをオンにします。 ISE は、接続が再開されるとターゲットへのメッセージの送信を再試行します。 接続が再開された後、メッセージは古いものから順に送信され、バッファ内のメッセージは常に新しいメッセージの前に送信されます。 バッファがいっぱいになると、古いメッセージが廃棄されます。 |

|

バッファ サイズ(MB)(Buffer Size (MB)) |

各 ターゲットのバッファサイズを設定します。デフォルトでは、100 MB に設定されます。バッファサイズを変更すると バッファがクリアされ、特定のターゲットのバッファリングされた既存のすべてのメッセージが失われます。 |

|

再接続タイムアウト(秒)(Reconnect Timeout (Sec)) |

サーバがダウンしている場合に TCP およびセキュア syslog を廃棄する前に保持する期間を秒単位で指定します。 |

|

CA 証明書の選択(Select CA Certificate) |

クライアント証明書を選択します。 |

|

サーバ証明書有効性を無視(Ignore Server Certificate validation) |

ISE でサーバ証明書認証が無視されるようにして、syslog サーバを許可するには、このチェックボックスをオンにします。 |

セキュア syslog ターゲットに監査可能なイベントを送信するためのロギング カテゴリの有効化

Cisco ISE によってセキュア syslog ターゲットに監査可能なイベントが送信されるようにするには、ロギング カテゴリを有効にする必要があります。

手順

| ステップ 1 |

管理者ポータルにログインします。 |

| ステップ 2 |

[管理(Administration)]を選択します。 |

| ステップ 3 |

[管理および運用の監査(Administrative and Operational Audit)] ロギングカテゴリの横にあるオプションボタンをクリックし、次に [編集(Edit)] をクリックします。 |

| ステップ 4 |

[ログ重大度レベル(Log Severity Level)] ドロップダウンリストから [警告(WARN)] を選択します。 |

| ステップ 5 |

[ターゲット(Targets)] フィールドで、以前に作成したセキュアな syslog リモートロギングターゲットを、[選択済み(Selected)] ボックスに移動します。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

| ステップ 7 |

次のロギング カテゴリを有効にする場合は、この手順を繰り返し行います。

|

ロギング カテゴリの設定

次の表では、[ロギングカテゴリ(Logging Categories)] ページのフィールドについて説明します。これらのフィールドを使用して、ログの重大度レベル を設定し、選択したカテゴリのログが保存されるロギングターゲットを選択できます。このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [ロギングカテゴリ(Logging Categories)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

ロギング カテゴリの名前を表示します。 |

|

ログの重大度レベル(Log Severity Level) |

次のオプションから、診断ロギング カテゴリの重大度レベルを選択できます。

|

|

ローカル ロギング(Local Logging) |

ローカル ノードで上のこのカテゴリのロギング イベントを有効にするには、このチェックボックスをオンにします。 |

|

ターゲット(Target) |

左アイコンと右アイコンを使用して [使用可能(Available)] と [選択済み(Selected)] のボックス間でターゲットを移動することによって、カテゴリのターゲットを変更できます。[使用可能(Available)] ボックスには、論理(事前定義済み)と外部(ユーザ定義)という両方の既存のロギング ターゲットが含まれています。 最初は空の [選択済み(Selected)] ボックスには、特定のカテゴリの選択済みターゲットが含まれます。 |

TCP syslog および UDP syslog コレクタの無効化

Cisco ISE が ISE ノード間で セキュアな syslog のみを送信するには、TCP および UDP syslog コレクタを無効にして、セキュアな syslog コレクタのみを有効にする必要があります。

手順

| ステップ 1 |

管理者ポータルにログインします。 |

| ステップ 2 |

[管理(Administration)] を選択します。 |

| ステップ 3 |

TCP または UDP syslog コレクタの横にあるオプションボタンをクリックします。 |

| ステップ 4 |

[編集(Edit)] をクリックします。 |

| ステップ 5 |

[ステータス(Status)] ドロップダウンリストから [無効化(Disabled)] を選択します。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

| ステップ 7 |

すべての TCP または UDP syslog コレクタが無効になるまで、このプロセスを繰り返します。 |

デフォルトのセキュア syslog コレクタ

-

プライマリ MnT ノード:SecureSyslogCollector

-

セカンダリ MnT ノード:SecureSyslogCollector2

[リモートロギングターゲット(Remote Logging Targets)] ページ([管理(Administration)] > [システム(System)] > [ロギング(Logging)])でこの 情報を確認できます。デフォルトの syslog コレクタは削除できません。また、 デフォルト syslog コレクタの [名前(Name)]、[ターゲットタイプ(Target Type)]、[IP/ホストアドレス(IP/Host address)] 、および [ポート(Port)] フィールドは更新できません。

Cisco ISE の新規インストール中に、システムから「デフォルトの自己署名サーバ証明書(Default Self-signed Server Certificate)」が 信頼ストアに追加され、「クライアン認証および syslog 用の信頼(Trust for Client authentication and Syslog)」目的で使用されるものとしてマークされます。これにより、この証明書はセキュア syslog に使用できるようになります。 展開を設定する場合または証明書を更新する場合には、 関連する証明書をセキュア syslog ターゲットに割り当てる必要があります。

次の証明書を設定してください。 log_target_name

オフライン メンテナンス

メンテナンス 時間が 1 時間未満の場合、ISE ノードをオフラインにして メンテナンス作業を行います。ノードをオンラインに戻すと、メンテナンス時間内に行われたすべての変更が PAN により自動的に 同期されます。 変更が自動的に同期されない場合は、 PAN を使用して手動で同期できます。

メンテナンス 時間が 1 時間を超える場合は、 メンテナンスの時点でノードを登録解除し、ノードを展開に再び追加するときにノードを再登録します。

処理があまり行われていない時間帯にメンテナンスをスケジュールすることが推奨されます。

注 |

|

Cisco ISE での証明書の管理

証明書は、個人、サーバ、会社、または その他のエンティティを識別し、そのエンティティを公開キーに関連付ける 電子文書です。自己署名 証明書は、独自の作成者によって署名されます。証明書は、自己署名したり、 外部の認証局(CA)がデジタルで署名したりすることができます。CA 署名付きデジタル 証明書は、業界標準であり、よりセキュアです。

証明書は、ネットワークに対するセキュアなアクセスを提供するために使用されます。Cisco ISE は、ノード間通信、および syslog サーバ、フィードサーバ、すべてのエンドユーザポータル(ゲスト、スポンサーおよび パーソナルデバイスポータル)などの 外部サーバとの通信に証明書を使用します。証明書は、エンドポイントに対して Cisco ISE ノードを識別し、 そのエンドポイントと Cisco ISE ノード間の通信を保護します。

展開内のすべてのノードの証明書を管理するには、管理者ポータルを使用できます。

Cisco ISE によるセキュアなアクセスの提供を可能にする証明書

Cisco Identity Services Engine(ISE)は、公開キーインフラストラクチャ(PKI)に依存して、エンドポイントおよび管理者の両方とのセキュアな通信、そしてマルチノード展開内の複数の Cisco ISE ノード間のセキュアな 通信を実現しています。PKI は、X.509 デジタル証明書 に依存して、メッセージの暗号化と復号化のための公開キーの転送、 およびユーザとデバイスを表す他の証明書の信頼性の検証を行います。 Cisco ISE には、次の 2 つの X.509 証明書のカテゴリを管理する、管理者ポータルが用意されています。

-

システム証明書:これらはクライアント アプリケーションに対して Cisco ISE ノードを識別する サーバ証明書です。 各 Cisco ISE ノードには独自のシステム証明書があり、それぞれの証明書は対応する秘密キーとともにノードに 格納されています。

-

信頼できる証明書: この証明書は、ユーザおよびデバイスから受信した 公開キーの信頼を確立するために使用される認証局(CA)証明書です。信頼できる証明書ストア には、Simple Certificate Enrollment Protocol(SCEP)から配信された証明書も含まれます。これにより、モバイルデバイスを 企業ネットワークに登録できるようになります。信頼できる証明書ストア内の証明書は プライマリ管理ノード(PAN)で管理され、Cisco ISE 展開内の他のすべてのノードに自動的に 複製されます。

分散展開では、 証明書を PAN の証明書信頼リスト(CTL)のみにインポートする必要があります。この証明書はセカンダリ ノードに複製されます。

一般に、Cisco ISE での 証明書認証が、 証明書による認証機能のわずかな違いの影響を受けないようにするために、ネットワークに展開されているすべての Cisco ISE ノードには小文字のホスト名を使用してください。

証明書 の使用

Cisco ISE に証明書を追加またはインポートする場合、 証明書の使用目的を指定する必要があります。

-

管理者: ノード間通信および管理者ポータルの認証

-

EAP: TLS ベースの EAP 認証

-

RADIUS DTLS: RADIUS DTLS サーバ認証用

-

ポータル: すべての Cisco ISE エンドユーザポータルとの通信

-

xGrid: pxGrid コントローラとの通信

管理者ポータル (管理者)、pxGrid コントローラ(xGrid)との通信および TLS ベースの EAP 認証 (EAP)に、各ノードから 異なる証明書を関連付けることができます。ただし、これらの 各目的に各ノードから関連付けることができる証明書は 1 つのみです。

Web ポータル要求を処理できる展開に複数のポリシーサービスノード(PSN)がある場合、Cisco ISE には一意の ID が必要です。この ID で、 ポータルの通信に使用する必要がある証明書を識別します。 ポータルでの使用に指定された証明書を追加またはインポートする場合、 証明書グループタグを定義して、それを展開内の 各ノードの対応する証明書に関連付ける必要があります。この証明書グループタグを 対応するエンドユーザポータル(ゲスト、スポンサー、およびパーソナルデバイス ポータル)に関連付ける必要があります。この証明書グループタグは一意の ID で、Cisco ISE が 各ポータルと通信する際に使用する必要がある証明書を識別する場合に役立ちます。 ポータルごとに各ノードから 1 つの証明書を指定できます。

注 |

EAP-TLS クライアント証明書では、以下の 暗号に対し、KeyUsage=Key Agreement および ExtendedKeyUsage=Client Authentication が必要です。

EAP-TLS クライアント証明書では、以下の 暗号に対し、KeyUsage=Key Encipherment および ExtendedKeyUsage=Client Authentication が必要です。

|

Cisco ISE の証明書の一致

展開内で Cisco ISE ノードをセットアップすると、2 つのノードが相互に通信します。システムは各 ISE ノードの FQDN を調べ、FQDN が一致することを確認します(たとえば ise1.cisco.com と ise2.cisco.com、またはワイルドカード証明書を使用している場合は *.cisco.com)。 また、外部マシンから ISE サーバに証明書が提示される場合、認証のために提示される外部証明書が、 ISE サーバの証明書と照合されます。2 つの証明書が一致すると、認証は成功します。

では、 ノード間(2 ノードの場合)、または と pxGrid の間で照合が実行されます。

Cisco ISE は、サブジェクト名の一致を次のようにして確認します。

-

Cisco ISE により証明書のサブジェクト代替名(SAN)の拡張が確認されます。SAN に 1 つ以上の DNS 名が含まれている場合は、 それらの DNS 名の 1 つが Cisco ISE ノードの FQDN に一致している必要があります。ワイルドカード証明書が使用されている場合、ワイルドカードドメイン 名は Cisco ISE ノードの FQDN ドメインに一致している必要があります。

-

SAN に DNS 名が存在しない場合、または SAN 全体が欠落している場合は、証明書の [サブジェクト(Subject)] フィールドの一般名(CN)または 証明書の [サブジェクト(Subject)] フィールドのワイルドカードドメインが、ノードの FQDN に一致している必要があります。

-

一致しない場合、 証明書は拒否されます。

注

Cisco ISE にインポートされる X.509 証明書は、Privacy Enhanced Mail(PEM)または Distinguished Encoding Rules(DER)形式である必要があります。証明書チェーン (システム証明書、およびその証明書に署名する一連の信頼された証明書)が含まれたファイルはインポートすることができますが、特定の 制限の対象となります。

X.509 証明書の有効性

X.509 証明書が有効なのは、 指定された特定の日付までのみです。システム証明書が期限切れになった場合、その証明書に依存する Cisco ISE 機能が影響を受けます。Cisco ISE は、 有効期限 が 90 日以内になると、システム証明書の有効期間の残りについて通知します。この通知は、いくつかの方法で表示されます。

-

配色された有効期限のステータス アイコンが、[システム証明書(System Certificates)] ページに表示されます。

-

期限切れメッセージが Cisco ISE システム診断レポートに表示されます。

-

有効期限のアラームは、 有効期限の 90 日前、60 日前に生成され、 有効期限前の最後の 30 日間には毎日生成されます。

失効した証明書 が自己署名証明書の場合は、この 証明書を編集して有効期限を延長できます。CA 署名付き証明書の場合は、 CA から新しい証明書を取得するのに十分な期間を確保する必要があります。

Cisco ISE での PKI の有効化

公開キーインフラストラクチャ (PKI)は、セキュアな通信を可能にし、 デジタル署名を使用してユーザの ID を確認する暗号化技術です。

手順

| Step 1 |

EAP-TLS などの TLS 対応認証プロトコル、 管理者ポータルの認証、Cisco ISE Web ポータルにアクセスするブラウザおよび REST クライアント、および pxGrid コントローラ向けのシステム証明書を各展開ノードで確立します。 デフォルトで、Cisco ISE ノードには EAP 認証、管理者用ポータル、 ポータル、pxGrid コントローラに使用される自己署名証明書があらかじめインストールされています。一般的な企業環境では、この証明書は、信頼された CA によって署名されたサーバ証明書 に置き換えられます。 |

||

| ステップ 2 |

信頼できる 証明書ストアに、 ユーザとの信頼を確立するために必要な CA 証明書と、 Cisco ISE に提示されるデバイス証明書を配置します。 ルート CA 証明書 と 1 つ以上の中間 CA 証明書 で構成されている証明書チェーンでユーザまたはデバイス証明書の信頼性を確認するには、次の手順を実行します。

ノード間の通信では、Cisco ISE 展開内の各ノードに属する 管理者システム証明書を検証するために必要な信頼された証明書を、信頼できる証明書ストアに配置する必要があります。ノード間の通信にデフォルトの自己署名 証明書を使用する場合は、各 Cisco ISE ノードの [システム証明書(System Certificates)] ページからこの証明書をエクスポートし、信頼できる証明書ストアにインポートする必要があります。自己署名証明書を CA 署名証明書で置き換える場合に必要なのは、 適切なルート CA 証明書および中間 CA 証明書を信頼できる証明書ストアに配置することだけです。 この手順を完了するまでは、ノードを Cisco ISE 展開に登録できないことに注意してください。 展開内でクライアントと PSN の間のセキュアな通信に自己署名証明書を使用する場合、BYOD ユーザが ある場所から別の場所に移動すると、EAP-TLS ユーザ認証は失敗します。 一部の PSN 間で提供される必要があるこのような認証要求の場合、外部で署名された CA 証明書を使用してクライアントと PSN の間の通信を保護するか、または外部の CA によって署名された ワイルドカード証明書を使用する必要があります。

|

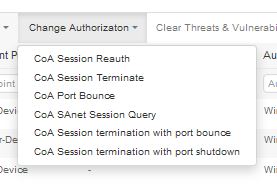

ワイルドカード証明書

ワイルドカード証明書は ワイルドカード表記(ドメイン名の前にアスタリスクとピリオドの形式)を使用し、 組織の複数のホスト間で証明書を共有できるようにします。 たとえば、証明書サブジェクトの CN 値は aaa.ise.local などの汎用 ホスト名であり、SAN フィールドには、同じ汎用 ホスト名と DNS.1=aaa.ise.local および DNS.2=*.ise.local などのワイルドカード表記が含まれます。

*.ise.local を使用してワイルドカード証明書を設定すると、その同じ証明書を使用して、次のような、 DNS 名が「.ise.local」で終了する他のすべてのホストを保護することができます。

-

aaa.ise.local

-

psn.ise.local

-

mydevices.ise.local

-

sponsor.ise.local

ワイルドカード証明書は通常の証明書と同じ方法で 通信を保護し、要求は 同じ検証方式を使用して処理されます。

次の図に、 Web サイトの保護に使用されるワイルドカード証明書の例を示します。

Cisco ISE のワイルドカード証明書のサポート

以前のリリースの Cisco ISE では、 CN 値を使用して、url-redirect A-V pair 文字列の変数を置き換えていました。この CN 値は、すべての Centralized Web Authentication(CWA)、オンボーディング、ポスチャ リダイレクションなどに使用されました。

Cisco ISE は CN として ISE ノードの ホスト名を使用します。

HTTPS および EAP 通信用のワイルドカード証明書

SSL/TLS トンネリングを使用する Admin(Web ベースのサービス)および EAP プロトコルに対して、Cisco ISE でワイルドカード サーバ証明書を使用できます。ワイルドカード証明書を使用することにより、 各 Cisco ISE ノードに固有の証明書を生成する必要がなくなります。 また、 証明書の警告を防ぐために、SAN フィールドに複数の FQDN 値を入力する必要もありません。SAN フィールドでアスタリスク(*)を使用すると、 展開内の複数のノードで単一の証明書を共有できるようになり、 証明書名の不一致による警告を防止することができます。ただし、ワイルドカード 証明書は、各 Cisco ISE ノードに固有のサーバ 証明書を割り当てる場合よりも安全性が低いと見なされます。

ゲストポータルにパブリックワイルドカード証明書を割り当て、ルート CA 証明書を使用してサブ CA をインポートする場合、ISE サービスが再起動されるまで証明書 チェーンは送信されません。

注 |

ワイルドカード証明書を使用する場合は、セキュリティを強化するためにドメイン 領域を分割することを推奨します。たとえば、*.example.com の代わりに *.amer.example.com を使用して領域を分割することができます。ドメインを分割しないと、 重大なセキュリティ問題が発生する可能性があります。 |

ワイルドカード証明書 では、ドメイン名の前にアスタリスク(*)およびピリオドが使用されます。たとえば、証明書のサブジェクト名の CN 値は aaa.ise.local などの汎用ホスト名になり、SAN フィールドには *.ise.local のようなワイルドカード文字が入力されます。Cisco ISE は、ワイルドカード証明書(提示される ID の一番左の文字がワイルドカード 文字(*))をサポートします。 たとえば、*.example.com または *.ind.example.com のように表記できます。 提示される ID に追加の文字と ワイルドカード文字が含まれた証明書はサポートされません。たとえば、abc*.example.com、a*b.example.com、または *abc.example.com は使用できません。

URL リダイレクションの完全修飾ドメイン名

url-redirect=https://ip:port/guestportal/gateway?sessionId=SessionIdValue&action=cwa

この要求を処理するときに、Cisco ISE は文字列の一部のキーワードを実際の値で置き換えます。たとえば、SessionIdValue は、要求の実際のセッション ID に置き換えられます。eth0 インターフェイスの場合、Cisco ISE は URL 内の IP を Cisco ISE ノードの FQDN で置き換えます。eth0 以外のインターフェイスの場合、Cisco ISE は URL 内の IP アドレスを使用します。インターフェイス eth1 から eth3 にはホストのエイリアス(名前) を割り当てることができます。このエイリアスは Cisco ISE が URL リダイレクション中に IP アドレスの代わりに置き換えることができます。

この操作は、Cisco ISE CLI の ISE /admin(config)# プロンプトからコンフィギュレーション モードで ip host コマンドを使用して実行できます。

ip host IP_address host-alias FQDN-string

ここで、IP_address はネットワーク インターフェイス(eth1 または eth2 または eth3)の IP アドレスで、host-alias は ネットワーク インターフェイスに割り当てる名前です。FQDN-string は、ネットワーク インターフェイスの完全修飾ドメイン名です。このコマンドを使用して、 ネットワーク インターフェイスに host-alias または FQDN-string あるいはその両方を割り当てることができます。

ip host コマンドの使用例:ip host a.b.c.d sales sales.amerxyz.cometh0 以外のインターフェイスにホストのエイリアスを割り当てたら、 application start ise コマンドを使用して Cisco ISE でアプリケーションサービスを再起動する必要があります。

このホスト エイリアスのネットワーク インターフェイスとの関連付けを削除するには、次のようにこのコマンドの no 形式を使用します。

no ip host IP_address host-alias FQDN-string

ホストのエイリアスの定義を表示するには、show running-config コマンドを使用します。

FQDN 文字列を指定している場合は、その FQDN で URL 内の IP アドレスが置き換えられます。ホストのエイリアスのみを指定した場合は、 Cisco ISE はそのホストエイリアスと設定された IP ドメイン名を結合して完全な FQDN を形成し、URL 内の IP アドレス をその FQDN で置き換えます。ネットワーク インターフェイスをホストのエイリアスにマッピングしない場合は、URL 内の ネットワーク インターフェイスの IP アドレスが使用されます。

クライアントのプロビジョニング、ネイティブサプリカント、またはゲストフローに対して eth0 以外のインターフェイスを使用する場合は、 eth0 以外のインターフェイスの IP アドレスまたはホストエイリアスがポリシーサービスノードの証明書の SAN フィールドに適切に設定されていることを確認する必要があります。

ワイルドカード証明書を使用する利点

-

コスト削減。サードパーティの認証局によって署名された証明書には高額な費用がかかります(特にサーバ数 が多い場合)。ワイルドカード証明書は、Cisco ISE 展開内の複数ノードで使用できます。

-

運用の効率化。ワイルドカード証明書は、すべてのポリシー サービス ノード(PSN)EAP および Web サービスが同じ証明書を共有することを可能にします。 証明書を 1 回作成して、 すべての PSN に適用することにより、コストを大幅に削減できるだけでなく、証明書の管理も簡素化されます。

-

認証エラーの低減。ワイルドカード証明書は、クライアントがプロファイル内に信頼された 証明書を保存しており、そのクライアントが iOS のキーチェーン(署名ルートが信頼されている)に従っていない Apple iOS デバイスで発生する問題に対処します。iOS クライアント が最初に PSN と通信する際、このクライアントはその PSN の証明書を(信頼された認証局 が署名している場合でも)明示的に信頼しません。ワイルドカード証明書を使用すると、この証明書がすべての PSN で同一になるため、ユーザは 証明書の受け入れを 1 回行えばよく、その後の異なる PSN に対する認証はエラーやプロンプトが表示されることなく進行します。

-

簡素化されたサプリカントの設定。たとえば、PEAP-MSCHAPv2 およびサーバ証明書の信頼 が有効になっている Microsoft Windows サプリカントで、各サーバ証明書を信頼するように指定することが必要とされており、そのように指定されていない場合、 そのクライアントが別の PSN を使用して接続を行うと、各 PSN 証明書を信用するように、ユーザにプロンプトが出される可能性があります。ワイルドカード証明書を使用すると、 各 PSN の個別の証明書ではなく、単一のサーバ証明書を信頼するだけで済みます。

-

ワイルドカード証明書を使用すると、プロンプトの提示が減り、よりシームレスな接続が実現されることにより、ユーザ エクスペリエンスが改善されます。

ワイルドカード証明書を使用することの欠点

-

監査性と否認防止性の低下

-

秘密キーの露出の増加

-

一般的ではなく、管理者により理解されていない

ワイルドカード証明書は ISE ノードごとの固有のサーバ証明書よりも安全性が低いと見なされています。ただし、コスト、およびその他の運用関連の 要因がセキュリティリスクに勝っています。

ASA などのセキュリティ デバイスも、ワイルドカード証明書をサポートしています。

ワイルドカード証明書を展開する場合には注意が必要です。たとえば、*.company.local を使用して証明書を作成したとします。 該当の秘密キーを攻撃者が回復できた場合、攻撃者は company.local ドメイン内のすべてのサーバをスプーフィングすることができます。したがって、 このタイプの危険を回避するために、ドメイン領域を分割することがベストプラクティスと見なされています。

この想定される問題に対処し、利用範囲を制限するために、ワイルドカード証明書を使用して組織の特定の サブドメインを保護することもできます。 ワイルドカードを指定する一般名のサブドメイン領域に、アスタリスク(*)を追加します。

たとえば、*.ise.company.local に対してワイルドカード証明書を設定すると、その証明書は次のような、 DNS 名が「.ise.company.local」で終わるすべてのホストを保護するために使用できます。

-

psn.ise.company.local

-

mydevices.ise.company.local

-

sponsor.ise.company.local

ワイルドカード証明書の互換性

ワイルドカード 証明書は通常、証明書サブジェクトの一般名 (CN)としてリストされているワイルドカードを使用して作成されます。Cisco ISE は、このタイプの作成をサポートします。 ただし、すべてのエンドポイントサプリカントが 証明書サブジェクトのワイルドカード文字をサポートするわけではありません。

テスト済みのすべての Microsoft ネイティブ サプリカント(Windows Mobile を含む)の一部は、証明書のサブジェクトのワイルドカード文字 をサポートしていません。

Cisco AnyConnect Network Access Manager(NAM)など、 [サブジェクト(Subject)] フィールドでのワイルドカード文字の使用をサポートできる他の サプリカントを使用することができます。

また、DigiCert の Wildcard Plus など、証明書の サブジェクト代替名に特定のサブドメインを含めることで、 互換性のないデバイスを使用するように設計された、 特別なワイルドカード証明書を使用することもできます。

Microsoft サプリカントの制限はワイルドカード 証明書の使用にとって妨げになるように見えますが、ワイルドカード証明書 を作成して、 Microsoft のネイティブサプリカントを含む、セキュアなアクセスについてテスト済みのすべてのデバイスを使用できるようにする別の方法があります。

このためには、 サブジェクトにワイルドカードを使用する代わりに、[Subject Alterative Name (SAN)] フィールドでワイルドカード 文字を使用します。SAN フィールド はドメイン名(DNS 名)を検査するように設計された拡張を保持します。詳細については、 RFC 6125 および 2128 を参照してください。

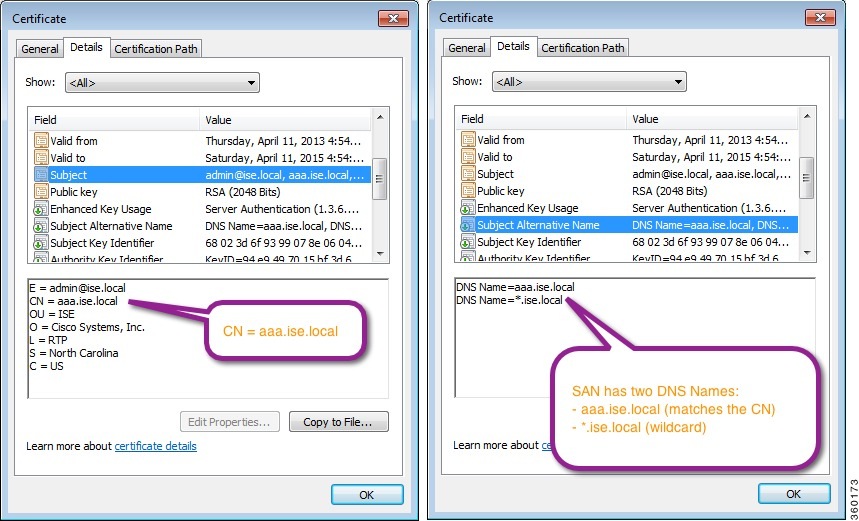

証明書の階層

管理者ポータルから、すべてのエンドポイント、システム、および信頼できる証明書の証明書階層または証明書信頼チェーンを表示できます。証明書階層には、証明書、すべての中間認証局(CA)の証明書、 およびルート証明書が含まれています。たとえば、管理者ポータルからシステム証明書を表示すると、デフォルトでは該当するシステム証明書の詳細が表示されます。証明書階層は、 証明書の上部に表示されます。詳細を表示するには、その階層で証明書をクリックします。自己署名証明書には 階層または信頼チェーンがありません。

証明書の リストページで、[ステータス(Status)] 列に次のアイコンのいずれかが表示されます。

-

緑色の アイコン:有効な証明書(有効な信頼チェーン)を示します。

-

赤色のアイコン: エラーを示します(たとえば、信頼証明書の欠落または期限切れ)。

-

黄色のアイコン: 証明書が期限切れ間近であることを警告し、更新処理を求めます。

システム証明書

Cisco ISE システム 証明書は、展開に含まれる その他のノードおよびクライアント アプリケーションに対して Cisco ISE ノードを識別するサーバ証明書です。 システム証明書の用途は次のとおりです。

-

Cisco ISE 展開で ノード間通信に使用されます。 この証明書の場合、[使用方法(Usage)] フィールドで [管理(Admin)] オプションを選択します。

-

Cisco ISE Web ポータルに接続するブラウザおよび REST クライアントで使用されます。この証明書の場合、 [使用方法(Usage)] フィールドで [ポータル(Portal)] オプションを選択します。

-

PEAP および EAP-FAST を使用する外部 TLS トンネルを形成するために使用されます。EAP-TLS、PEAP、および EAP-FAST の相互認証の場合、 [使用方法(Usage)] フィールドで [EAP] オプションを選択します。

-

RADIUS DTLS サーバ認証に使用されます。

-

SAML ID プロバイダー(IdP)との通信に使用されます。この証明書の [使用方法(Usage)] フィールドで [SAML] オプションを選択します。[SAML] オプションを選択すると、 その他のサービスにこの証明書を使用することはできません。

-

pxGrid コントローラとの通信に使用されます。この証明書の場合、[使用方法(Usage)] フィールドで [pxGrid] オプションを選択します。

Cisco ISE 展開内の 各ノードで有効なシステム証明書をインストールする必要があります。 デフォルトでは、 インストール時に Cisco ISE ノードに 2 つの自己署名証明書と、内部 Cisco ISE CA により署名された 1 つの証明書が作成されます。

-

[EAP]、 [管理(Admin)]、[ポータル(Portal)]、および [RADIUS DTLS] のための自己署名 サーバ証明書(キーサイズは 2048 で 1 年間有効)

-

SAML IdP との安全な通信に使用できる自己署名 SAML サーバ証明書(キーサイズは 2048 で 1 年間有効)

-

pxGrid クライアントとの安全な通信に使用できる内部 Cisco ISE CA 署名付きサーバ証明書(キーサイズは 4096 で 1 年間有効)

展開をセットアップし、セカンダリノードを登録すると、pxGrid コントローラ用の証明書が自動的に プライマリノードの CA 署名付き証明書に置き換わります。したがってすべての pxGrid 証明書が同一の PKI トラスト階層の一部となります。

注 |

ワイルドカードシステム証明書をエクスポートして、( ノード間通信用に)他のノードにインポートする場合は、必ず証明書と秘密 キーをエクスポートして、暗号化パスワードを指定してください。インポート時は、 証明書、秘密キー、および暗号化パスワードが必要です。 |

注 |

お使いのリリースでサポートされているキーと暗号情報を確認するには、適切なバージョンの『Cisco Identity Services Engine Network Component Compatibility』ガイドを参照してください。 |

セキュリティを強化するために、自己署名証明書を CA 署名付き証明書で置き換えることを推奨します。 CA 署名付き証明書を取得するには、以下を行う必要があります。

|

How To: Implement ISE Server-Side Certificates Certificate Renewal on Cisco Identity Services Engine Configuration Guide |

システム証明書の表示

[システム証明書(System Certificate)] ページに、Cisco ISE に追加されたすべてのシステム証明書が一覧表示されます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 [システム証明書(System Certificate)] ページが表示されます。このページには、システム証明書に関する次の情報が表示されています。

|

| ステップ 2 |

証明書を選択し、[表示(View)] を選択して証明書 の詳細を表示します。 |

システム証明書のインポート

管理者ポータルから、任意の Cisco ISE ノードのシステム証明書をインポートできます。

注 |

プライマリ PAN 上の管理者ロール証明書の証明書を変更すると、他のすべてのノード上のサービスが再起動されます。プライマリ管理ノード(PAN)の再起動が完了すると、システムによって 一度に 1 つのノードが再起動されます。 |

はじめる前に

-

クライアントブラウザを実行しているシステムに、 システム証明書と秘密キーファイルがあることを確認します。

-

インポートするシステム証明書が外部 CA によって署名されている場合は、関連するルート CA および中間 CA 証明書 を信頼できる証明書ストアにインポートします([管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)])。

-

SHA-256 より大きいハッシュアルゴリズムで署名されたサーバ証明書はインポートしないでください。

-

インポートするシステム証明書 に、CA フラグが true に設定された基本制約拡張が含まれている場合は、キー使用拡張が存在すること、および keyEncipherment ビットと keyAgreement ビットのいずれかまたは両方が設定されていることを確認します。

-

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックします。 [サーバ証明書のインポート(Import Server Certificate)] 画面が表示されます。

|

| ステップ 3 |

インポートする証明書の 値を入力します。 |

| ステップ 4 |

[送信(Submit)] をクリックします。 |

システム証明書 のインポート設定

次の表では、サーバ証明書をインポートするために使用できる [システム証明書のインポート(Import System Certificate)] ページのフィールドについて説明します。 このページへのナビゲーション パスは、[管理(Administration)]です。

| フィールド名 | 説明 | ||

|---|---|---|---|

|

ノードの選択(Select Node) |

(必須) システム証明書をインポートする Cisco ISE ノードを選択します。 |

||

|

証明書ファイル(Certificate file) |

(必須)[参照(Browse)] をクリックして、ローカルシステムから証明書ファイルを選択します。 |

||

|

秘密キー ファイル(Private key file) |

(必須)[参照(Browse)] をクリックして、秘密キーファイルを選択します。 |

||

|

[パスワード(Password)] |

(必須)秘密キーファイルを復号化するためのパスワードを入力します。 |

||

|

フレンドリ名(Friendly Name) |

証明書のフレンドリ名を入力します。 名前を指定しない場合は、Cisco ISE により <common name> # <issuer> # <nnnnn> の形式で自動的に名前が作成されます。ここで、<nnnnn> は固有の 5 桁の数値です。 |

||

|

ワイルドカード証明書の許可(Allow Wildcard Certificates) |

ワイルドカード証明書(サブジェクトの任意の一般名またはサブジェクト代替名の DNS 名、またはその両方にアスタリスク(*)が含まれている証明書)をインポートする場合は、このチェックボックスをオンにします。 たとえば、SAN に割り当てられている DNS 名が *.amer.cisco.com の場合です。このチェックボックスをオンにすると、Cisco ISE は展開内の他のすべてのノードにこの証明書をインポートします。 |

||

|

証明書の拡張の検証(Validate Certificate Extensions) |

Cisco ISE に証明書の拡張の検証を許可する場合は、このチェックボックスをオンにします。 このチェックボックスをオンにし、かつインポートする証明書に CA フラグが true に設定された基本制約拡張が含まれている場合は、キー使用拡張が存在すること、および keyEncipherment ビットと keyAgreement ビットのいずれかまたは両方が設定されていることを確認します。 |

||

|

使用方法 |

このシステム証明書を使用する必要があるサービスを選択します。

|

自己署名証明書の生成

自己署名証明書を生成することにより、新しいローカル証明書を追加できます。自己署名 証明書は、内部テストと評価のニーズに対してのみ使用することを推奨します。実稼働環境に Cisco ISE を展開することを計画している場合は、可能な限り CA 署名付き証明書を使用して、 実稼働ネットワーク全体でより均一な受け入れが行われるようにします。

注 |

自己署名証明書を使用しており、Cisco ISE ノードのホスト名を変更する必要がある場合は、Cisco ISE ノードの管理者用ポータルにログインし、古いホスト名が使用された自己署名証明書を削除し、新しい自己署名証明書を生成します。そうしないと、 Cisco ISE は古いホスト名が使用された自己署名証明書を引き続き使用します。 |

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 セカンダリノードから自己署名証明書を生成するには、[管理(Administration)]を選択します。 |

| ステップ 2 |

[自己署名証明書の生成(Generate Self Signed Certificate)] をクリックし、[自己署名証明書の生成(Generate Self Signed Certificate)] ページに詳細を入力します。 |

| ステップ 3 |

自己署名したワイルドカード証明書(サブジェクトの任意の一般 名またはサブジェクト代替名の DNS 名、またはその両方にアスタリスク(*)が含まれている証明書)を生成する場合は、[ワイルドカード証明書の許可(Allow Wildcard Certificates)] チェックボックスをオンにします。たとえば、SAN に割り当てられている DNS 名が *.amer.cisco.com の場合です。 |

| ステップ 4 |

この証明書を使用するサービスに基づいて [使用方法(Usage)] 領域のチェックボックスをオンにします。 |

| ステップ 5 |

証明書を生成するには、[送信(Submit)] をクリックします。 CLI から セカンダリノードを再起動するには、指定された順序で次のコマンドを入力します。

|

自己署名証明書 の設定

次の表では、[自己署名証明書の生成(Generate Self Signed Certificate)] ページのフィールドについて説明します。このページでは、ノード間通信、EAP-TLS 認証、Cisco ISE Web ポータル、および pxGrid コントローラとの通信用のシステム証明書を作成できます。 このページのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [システム証明書(System Certificates)] > [自己署名証明書の生成(Generate Self Signed Certificate)] です。

| フィールド名 | 使用上のガイドライン | ||

|---|---|---|---|

|

ノードの選択(Select Node) |

(必須)システム証明書を生成するノード。 |

||

|

一般名(Common Name)(CN) |

(SAN を指定しない場合に必須)デフォルトでは、一般名は自己署名証明書を生成する ISE ノードの完全修飾ドメイン名です。 |

||

|

組織 |

組織ユニット名。Engineering など。 |

||

|

組織(Organization)(O) |

組織名。Cisco など。 |

||

|

都市(City)(L) |

(省略不可)都市名。 San Jose など。 |

||

|

州(State)(ST) |

(省略不可)州名。 California など。 |

||

|

国(Country)(C) |

国 名。2 文字の ISO 国番号を入力する必要があります。US など。 |

||

|

サブジェクト代替名(Subject Alternative Name)(SAN) |

証明書に関連付けられた IP アドレスまたは DNS 名 IP アドレス、DNS 名、または Uniform Resource Identifier(URI)。 |

||

|

キー タイプ |

RSA または ECDSA の公開キーの作成に使用するアルゴリズムを指定します。 |

||

|

キーの長さ(Key Length) |

公開キーのビット サイズを指定します。RSA には、次のオプションを使用できます。

パブリック CA 署名付き証明書を取得する場合、または FIPS 準拠ポリシー管理システムとして Cisco ISE を展開する場合は、2048 を選択します。 |

||

|

署名するダイジェスト(Digest to Sign With) |

ハッシュアルゴリズム SHA-1 または SHA-256 を選択します。 |

||

|

証明書ポリシー(Certificate Policies) |

証明書が従うべき証明書ポリシーの OID または OID のリストを入力します。 OID を区切るには、カンマまたはスペースを使用します。 |

||

|

TTL 有効期限(Expiration TTL) |

証明書が失効するまでの日数を指定します。 |

||

|

フレンドリ名(Friendly Name) |

証明書のフレンドリ名を入力します。 名前を指定しない場合は、Cisco ISE により <common name> # <issuer> # <nnnnn> の形式で自動的に名前が作成されます。ここで、<nnnnn> は固有の 5 桁の数値です。 |

||

|

ワイルドカード証明書の許可(Allow Wildcard Certificates) |

自己署名したワイルドカード証明書(サブジェクトの任意の一般名またはサブジェクト代替名の DNS 名、またはその両方にアスタリスク(*)が含まれている証明書)を生成する場合は、このチェックボックスをオンにします。 たとえば、SAN に割り当てられている DNS 名が *.amer.cisco.com の場合です。 |

||

|

使用方法 |

このシステム証明書を使用する必要があるサービスを選択します。

|

システム証明書の編集

このページを使用して、 システム証明書を編集し、自己署名証明書を更新できます。 ワイルドカード証明書を編集すると、変更が 展開内のすべてのノードに複製されます。ワイルドカード証明書を削除した場合、そのワイルドカード証明書は 展開内のすべてのノードから削除されます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

編集する 証明書の横にあるチェックボックスをオンにして、[編集(Edit)] をクリックします。 |

| ステップ 3 |

自己署名 証明書を更新するには、[更新期間(Renewal Period)] チェックボックス をオンにして、有効期限 TTL(存続可能時間)を日、週、月、または年単位で入力します。 |

| ステップ 4 |

[保存(Save)] をクリックして 変更を保存します。 [管理者(Admin)] チェックボックスがオンになっている場合、Cisco ISE ノードのアプリケーションサーバが再起動されます。また、その Cisco ISE ノードが展開の PAN である場合は、展開 内のその他すべてのノードでもアプリケーションサーバが再起動されます。プライマリ管理ノード(PAN)の再起動が完了すると、システムによって一度に 1 つのノードが再起動されます。 |

注 |

Chrome 65 以上を使用して ISE を起動すると、 URL が正しくリダイレクトされたにもかかわらず、BYOD ポータルまたはゲスト ポータルがブラウザで起動に失敗することがあります。これは、すべての [サブジェクトの別名(Subject Alternative Name)] フィールドに証明書 を必要とする、Google で導入された新しいセキュリティ機能が原因です。ISE 2.4 以降のリリースの場合、[サブジェクトの別名(Subject Alternative Name)] フィールドを入力する必要があります。 Chrome 65 以上で起動するには、次の手順に従います。 1. [サブジェクトの別名(Subject Alternative Name)] フィールドに入力することで、ISE GUI から新しい自己署名証明書を生成します。DNS と IP アドレス の両方を入力する必要があります。 2. ISE サービスが再起動します。 3. Chrome ブラウザでポータルにリダイレクトされます。 4. ブラウザで [証明書の表示(View Certificate)] > [詳細(Details)] > [コピー(Copy)] の順に選択し、base-64 エンコードを選択して、証明書をコピーします。 5. 高信頼パスで証明書をインストールします。 6. Chrome ブラウザを終了し、ポータルのリダイレクトを試みます。 |

注 |

Win RS4 または RS5 のオペレーティングシステムでブラウザ Firefox 64 以降のワイヤレス BYOD セットアップを設定する場合は、 証明書の例外を追加することができない場合があります。この現象は Firefox 64 以降の新規インストール時に発生することがあります。 以前のバージョンから Firefox 64 以降にアップグレードした場合は発生しません。次の手順では、 このような場合でも証明書の例外を追加することができます。 1. BYOD フローのシングル/デュアル PEAP または TLS を設定します。 2. Windows のすべてのオプションで CP ポリシーを設定します。 3. エンド クライアント Windows RS4/RS5 で Dot1.x/MAB SSID に接続します。 4. ゲスト/BYOD ポータルにリダイレクトするために、FF64 ブラウザに 1.1.1.1 と入力します。 5. [例外を追加(Add Exception)]をクリックし、フローを続行します。 これを回避するには、[オプション(Options)]に移動して、Firefox 64 に証明書を手動で追加する必要があります。 |

システム 証明書の削除

今後使用しないシステム証明書を削除できます。

システム証明書ストアから複数の証明書を一度に削除できますが、管理および EAP 認証に使用できる 証明書を少なくとも 1 つ所有する必要があります。また、管理、EAP 認証、ポータル、または pxGrid コントローラに使用される証明書は削除できません。ただし、サービスがディセーブルの場合は、pxGrid 証明書を削除できます。

ワイルドカード証明書を削除することを選択した場合、証明書は 展開内のすべてのノードから削除されます。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

削除する証明書の隣にあるチェックボックスをオンにし、[削除(Delete)] をクリックします。 警告メッセージが表示されます。 |

| ステップ 3 |

[はい(Yes)] をクリックして、証明書を削除します。 |

システム証明書のエクスポート

選択した システム証明書とその証明書に関連付けられている秘密キーをエクスポートできます。 証明書とその秘密キーをバックアップ用にエクスポートする場合は、 それらを必要に応じて後で再インポートできます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

||

| ステップ 2 |

エクスポートする証明書の横にあるチェックボックスをオンにし、[エクスポート(Export)] をクリックします。 |

||

| ステップ 3 |

証明書のみをエクスポートするか、証明書と証明書に関連付けられている秘密キーをエクスポートするかを選択します。

|

||

| ステップ 4 |

秘密キーをエクスポートする場合は、パスワードを入力します。パスワードは、8 文字以上にする必要があります。 |

||

| ステップ 5 |

[エクスポート(Export)] をクリックして、クライアントブラウザを実行しているファイルシステムに 証明書を保存します。 証明書のみをエクスポートする場合、証明書は Privacy Enhanced Mail 形式で保存されます。 証明書と秘密キーの両方をエクスポートする場合、証明書は Privacy Enhanced Mail 形式 の証明書と暗号化された秘密キーファイルを含む .zip ファイルとしてエクスポートされます。 |

信頼できる証明書ストア

信頼できる証明書 ストアには、信頼に使用される、Simple Certificate Enrollment Protocol(SCEP)用の X.509 証明書が含まれています。

信頼できる証明書ストア内の 証明書は PAN で管理され、 Cisco ISE 展開内の他のすべてのノードに複製されます。Cisco ISE は ワイルドカード証明書をサポートしています。

Cisco ISE は、次の目的で信頼できる 証明書を使用します。

-

エンドポイントによる認証と、証明書ベースの管理者認証を使用して ISE-PIC 管理者ポータル にアクセスする Cisco ISE 管理者による認証に使用するクライアント証明書 を確認するため。

-

展開内の Cisco ISE ノード間のセキュアな 通信を可能にするため。信頼できる証明書ストアには、展開内の各ノード のシステム証明書との信頼を確立するために必要な CA 証明書のチェーンが含まれている必要があります。

-

自己署名証明書 をシステム証明書に使用する場合は、各ノード の自己署名証明書を PAN の信頼できる証明書ストアに配置する必要があります。

-

CA 署名付き証明書を システム証明書に使用する場合は、CA ルート証明書だけでなく、信頼チェーン内のすべての 中間証明書も PAN の信頼できる 証明書ストアに配置する必要があります。

-

-

セキュア LDAP 認証を有効にするには、SSL を経由してアクセスされる LDAP ID ソースを定義するときに、証明書ストアから証明書を 選択する必要があります。

-

パーソナルデバイス ポータルを使用してネットワークへの登録を準備しているパーソナル デバイスに配信するため。Cisco ISE は、 パーソナルデバイス登録をサポートするために、ポリシーサービスノード(PSN)での SCEP を実装しています。登録するデバイスは、SCEP プロトコルを使用して PSN からクライアント証明書を要求します。PSN には中継の役割を果たす登録 局(RA)があります。RA は、登録するデバイスからの 要求を受信して検証し、その後クライアント証明書を発行する 外部 CA または内部 Cisco ISE CA にその要求を転送します。 CA は RA に証明書を返し、RA が証明書をデバイスに返します。

Cisco ISE によって使用される各 SCEP CA は、SCEP RA プロファイルによって定義されます。SCEP RA のプロファイルが作成されると、次の 2 つの 証明書が信頼できる証明書ストアに自動的に追加されます。

-

CA 証明書( 自己署名証明書)

-

CA によって署名された RA 証明書(証明書要求のエージェントの 証明書)。

SCEP プロトコルでは、 これらの 2 つの証明書が RA によって登録デバイスに提供されている必要があります。 信頼できる証明書ストアにこの 2 つの証明書を配置すると、これらのノードの RA が使用するために、 証明書がすべての PSN ノードに複製されます。

注

SCEP RA プロファイルが削除されると、関連付けられている CA チェーンが信頼できる証明書ストアからも削除されます。

-

注 |

|

信頼できる証明書ストアの証明書

信頼できる証明書ストア は、次の信頼できる証明書で事前設定されています。製造業者証明書、ルート 証明書、 その他の信頼できる証明書。ルート証明書 (Cisco Root CA)は、製造業者(Cisco CA Manufacturing)証明書に署名します。 これらの証明書は、デフォルトでは無効になっています。展開で エンドポイントとして Cisco IP Phone を使用している場合は、これら 2 つの証明書を有効にして、この電話用に シスコが署名した証明書の認証ができるようにします。

[信頼できる証明書ストア(Trusted Certificate Store)] ページ

次の表では、管理ノードに追加された証明書を表示するために使用できる [信頼できる証明書ストア(Trusted Certificates Store)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

フレンドリ名(Friendly Name) |

証明書の名前を表示します。 |

|

ステータス(Status) |

有効または無効にします。 [無効(Disabled)] の場合、ISE は信頼を確立するために証明書を使用しません。 |

|

信頼対象(Trusted for) |

証明書を使用するサービスを表示します。 |

|

発行先(Issued To) |

証明書のサブジェクトの一般名(CN)。 |

|

発行元(Issued By) |

証明書の発行元の一般名(CN)。 |

|

有効期限の開始(Valid From) |

「Not Before」証明書属性。 |

|

期限日(Expiration Date) |

「Not After」証明書属性。 |

|

有効期限ステータス(Expiration Status) |

証明書の有効期限のステータスに関する情報です。 このカラムに表示される情報メッセージには 5 つのアイコンとカテゴリ があります。

|

信頼できる証明書の命名の制約

CTL の信頼できる証明書には名前の制約の拡張が含まれている場合があります。この拡張は、証明書チェーンの後続のすべての 証明書のサブジェクト名とサブジェクト代替名フィールドの 値の名前空間を定義します。Cisco ISE は、ルート証明書で指定された制約 を検査しません。

次の名前 の制約がサポートされています。

-

ディレクトリ名

ディレクトリ名の制限は 、サブジェクト/SAN のディレクトリ名のプレフィクスです。次の例を参考にしてください。

-

正しいサブジェクト プレフィクス:

CA 証明書の名前 の制約:Permitted: O=Cisco

クライアント証明書のサブジェクト: O=Cisco,CN=Salomon

-

不正なサブジェクト プレフィクス:

CA 証明書の名前 の制約:Permitted: O=Cisco

クライアント証明書のサブジェクト: CN=Salomon,O=Cisco

-

-

DNS

-

E-mail

-

URI(URI の制約は、 http://、https://、ftp://、または ldap:// のような URI プレフィクスで始まる必要があります)。

次の名前の 制約はサポートされていません。

-

IP アドレス

-

Othername

信頼できる証明書 にサポートされていない制約が含まれており、 検証中の証明書に該当のフィールドが含まれていない場合は、Cisco ISE がサポートされない制約を検証できないため、その証明書は拒否されます。

信頼できる証明書内の名前の制約の定義例 を次に示します。

X509v3 Name Constraints: critical

Permitted:

othername:<unsupported>

email:.abcde.at

email:.abcde.be

email:.abcde.bg

email:.abcde.by

DNS:.dir

DirName: DC = dir, DC = emea

DirName: C = AT, ST = EMEA, L = AT, O = ABCDE Group, OU = Domestic

DirName: C = BG, ST = EMEA, L = BG, O = ABCDE Group, OU = Domestic

DirName: C = BE, ST = EMEA, L = BN, O = ABCDE Group, OU = Domestic

DirName: C = CH, ST = EMEA, L = CH, O = ABCDE Group, OU = Service Z100

URI:.dir

IP:172.23.0.171/255.255.255.255

Excluded:

DNS:.dir

URI:.dir

受け入れ可能なクライアント 証明書のサブジェクトは、次のように上記の定義に一致します。

Subject: DC=dir, DC=emea, OU=+DE, OU=OU-Administration, OU=Users, OU=X1, CN=cwinwell

信頼できるストア証明書の表示

[信頼できる証明書(Trusted Certificates)] ページに、Cisco ISE に追加されたすべての信頼できる証明書が一覧表示されます。 信頼できる証明書を表示するには、スーパー管理者またはシステム管理者である必要があります。

すべての証明書を表示するには、[管理(Administration)]を選択します。[信頼できる証明書(Trusted Certificates)] ページが表示され、すべての信頼できる証明書が一覧表示されます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

信頼できる証明書 ストアの証明書のステータス変更

証明書のステータスが有効になっている必要があります。これにより、Cisco ISE が信頼の確立にこの証明書を使用できるようになります。証明書が信頼できる証明書ストアにインポートされると、この証明書は 自動的に有効になります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

有効または無効にする証明書の隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。 |

| ステップ 3 |

ステータスを変更します。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

信頼できる証明書ストアへの証明書の追加

[証明書ストア(Certificate Store)] ページを使用して、Cisco ISE に CA 証明書を追加することができます。

はじめる前に

-

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

-

ブラウザ を実行しているコンピュータのファイルシステムに、証明書 ストアの証明書が存在することを確認します。証明書は PEM または DER 形式である必要があります。

-

管理者認証または EAP 認証に証明書を使用する場合は、基本 制約が証明書に定義され、CA フラグが true に設定されていることを確認します。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックします。 |

| ステップ 3 |

必要に応じてフィールドの値を設定します。 EAP 認証用または証明書ベースの管理者 認証用に証明書チェーンにサブ CA 証明書を使用する場合は、ルート CA までに証明書チェーンにすべての証明書をインポートする際に [クライアント認証およびsyslog用に信頼する(Trust for client authentication and Syslog)] チェックボックスを必ずオンにしてください。Cisco ISE 2.6 パッチ 1 以降では、同じサブジェクト名を持つ複数の CA 証明書をインポートできます。証明書ベースの管理者認証の場合は、信頼できる証明書を追加する際に、 [証明書ベースの管理者認証用に信頼する(Trust for certificate based admin authentication)] チェックボックスをオンにします。 パスワードベースの認証から証明書ベースの認証に認証タイプを変更すると、Cisco ISE は展開内の各ノードでアプリケーションサーバを再起動します。PAN のアプリケーションサーバから開始され、その後に各追加ノードが 1 つずつ続きます。 |

信頼できる証明書の編集

証明書 を信頼できる証明書ストアに追加したら、編集の 設定を使用して、その証明書をさらに編集できます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

編集する 証明書の横にあるチェックボックスをオンにして、[編集(Edit)] をクリックします。 |

| ステップ 3 |

必要に応じて編集可能なフィールドを変更します。 |

| ステップ 4 |

[保存(Save)] をクリックして、証明書ストアに対して行った 変更を保存します。 |

証明書設定の編集

次の表では、認証局(CA)証明書属性を編集するために使用できる [証明書ストアの証明書編集(Certificate Store Edit Certificate)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] > [証明書(Certificate)] > [編集(Edit)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

証明書発行元(Certificate Issuer) |

|

|

フレンドリ名(Friendly Name) |

証明書のフレンドリ名を入力します。 |

|

ステータス(Status) |

[有効(Enabled)] または [無効(Disabled)] を選択します。 [無効(Disabled)] の場合、ISE は信頼を確立するために証明書を使用しません。 |

|

説明 |

任意で説明を入力します。 |

|

使用方法 |

|

|

ISE 内の認証用に信頼する(Trust for authentication within ISE) |

この証明書で(他の ISE ノードまたは LDAP サーバから)サーバ証明書を検証する場合は、このチェックボックスをオンにします。 |

|

クライアント認証および syslog 用に信頼する(Trust for client authentication and Syslog) |

([ISE 内の認証用に信頼する(Trust for authentication within ISE)] チェックボックスをオンにした場合に限り適用可能)この証明書を使用して次を行う場合は、このチェックボックスをオンにします。

|

|

シスコ サービスの認証用に信頼する(Trust for authentication of Cisco Services) |

フィードサービスなどの外部シスコサービスを信頼するためにこの証明書を使用する場合は、このチェックボックスをオンにします。 |

|

証明書ステータスの検証(Certificate Status Validation) |

ISE は、特定の CA が発行するクライアントまたはサーバ証明書の失効ステータスをチェックする 2 とおりの方法をサポートしています。 1 つは、Online Certificate Status Protocol(OCSP)を使用して証明書を検証することです(OCSP は、CA によって保持される OCSP サービス に要求を行います)。もう 1 つは、ISE に CA からダウンロードした証明書失効リスト(CRL)に対して証明書を検証することです。 両方の方法は、OCSP を最初に使用し、ステータスを判断できないときに限り CRL を使用する場合に使用できます。 |

|

OCSP サービスに対して検証する(Validate Against OCSP Service) |

OCSP サービスに対して証明書を検証するには、このチェックボックスをオンにします。 このボックスをオンにするには、まず OCSP サービスを作成する必要があります。 |

|

OCSP が不明なステータスを返した場合は要求を拒否する(Reject the request if OCSP returns UNKNOWN status) |

認証ステータスが OCSP によって判別されなかった場合に要求を拒否するには、このチェックボックスをオンにします。 この チェックボックスをオンにした場合、OCSP サービスによって不明のステータス値が返されると、ISE は現在評価されているクライアントまたはサーバ証明書を拒否します。 |

|

OCSP応答側が到達不能な場合は要求を拒否する(Reject the request if OCSP Responder is unreachable) |

OCSP 応答側が到達不能な場合に ISE が要求を拒否するには、このチェックボックスをオンにします。 |

|

CRL のダウンロード(Download CRL) |

Cisco ISE で CRL をダウンロードするには、このチェックボックスをオンにします。 |

|

CRL 配信 URL(CRL Distribution URL) |

CA から CRL をダウンロードするための URL を入力します。 認証局証明書で指定されている場合、このフィールドは自動的に読み込まれます。URL は「http」、「https」、または「ldap」で始まる必要があります。 |

|

CRL の取得(Retrieve CRL) |

CRL は、自動的または定期的にダウンロードできます。 ダウンロードの時間間隔を設定します。 |

|

ダウンロードが失敗した場合は待機する(If download failed, wait) |

Cisco ISE が CRL を再度ダウンロードするまでに待機する時間間隔 を設定します。 |

|

CRL を受信しない場合 CRL 検証をバイパスする(Bypass CRL Verification if CRL is not Received) |