Cisco ISE ユーザ

この章では、ユーザという用語はネットワークに定期的にアクセスする従業員と請負業者に加え、スポンサーおよびゲスト ユーザを意味します。スポンサーは、スポンサー ポータルからゲスト ユーザ アカウントを作成および管理する組織の従業員または請負業者となります。ゲスト ユーザは、一定期間組織のネットワーク リソースへのアクセスを必要とする外部ビジターです。

Cisco ISE ネットワーク上のリソースとサービスにアクセスするすべてのユーザのアカウントを作成する必要があります。従業員、請負業者、およびスポンサー ユーザは、管理者ポータルから作成されます。

ユーザ ID

ユーザ ID は、ユーザに関する情報を保持するコンテナに似ており、ユーザのネットワーク アクセス クレデンシャルを形成します。各ユーザの ID はデータにより定義され、ユーザ名、電子メール アドレス、パスワード、アカウントの説明、関連付けられている管理者グループ、ユーザ グループ、ロールなどが含まれます。

ユーザ グループ

ユーザ グループは、特定の一連の Cisco ISE サービスおよび機能へのアクセスを許可する共通の権限セットを共有する個々のユーザの集合です。

ユーザ ID グループ

ユーザのグループ ID は、同じグループに属している特定のユーザ グループを識別および説明する要素で構成されています。グループ名は、このグループのメンバーが持っている機能ロールの説明です。グループは、そのグループに属しているユーザのリストです。

デフォルト ユーザ ID グループ

Cisco ISE には、次の事前定義されたユーザ ID グループが用意されています。

-

従業員:組織の従業員はこのグループに所属します。

-

SponsorAllAccount:Cisco ISE ネットワークのすべてのゲスト アカウントを一時停止または復元できるスポンサー ユーザ。

-

SponsorGroupAccounts:同じスポンサー ユーザ グループのスポンサー ユーザが作成したゲスト アカウントを一時停止できるスポンサー ユーザ。

-

SponsorOwnAccounts:自身が作成したゲスト アカウントのみを一時停止できるスポンサー ユーザ。

-

ゲスト:ネットワークのリソースへの一時的なアクセスを必要とする訪問者。

-

ActivatedGuest:アカウントが有効で、アクティブになっているゲスト ユーザ。

ユーザ ロール

ユーザ ロールは、ユーザが Cisco ISE ネットワークで実行できるタスクやアクセスできるサービスを決定する権限セットです。ユーザ ロールは、ユーザ グループに関連付けられています(ネットワーク アクセス ユーザなど)。

ユーザ アカウントのカスタム属性およびパスワード ポリシー

Cisco ISE では、ユーザ属性に基づいてユーザのネットワーク アクセスを制限することができます。Cisco ISE では、一連の事前定義されたユーザ属性が用意されており、カスタム属性を作成することもできます。両方のタイプの属性が認証ポリシーを定義する条件で使用できます。パスワードが指定された基準を満たすように、ユーザ アカウントのパスワード ポリシーも定義できます。

カスタム ユーザ属性

[ユーザのカスタム属性(User Custom Attributes)] ページ([管理(Administration)] > [ID の管理(Identity Management)] > [設定(Settings )] > [ユーザのカスタム属性(User Custom Attributes)])で、追加のユーザ アカウント属性を設定できます。このページに事前定義済みユーザ属性のリストを表示することもできます。事前定義済みユーザ属性を編集することはできません。

新しいカスタム属性を追加するには、[ユーザのカスタム属性(User Custom Attributes)] ペインに必要な詳細を入力します。[ユーザのカスタム属性(User Custom Attributes)] ページに追加するカスタム属性とデフォルト値が、ネットワーク アクセス ユーザ([管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [追加(Add)] / [編集(Edit)])または管理者ユーザ([管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者ユーザ(Admin Users)] > [追加(Add)]/[編集(Edit)])の追加または編集時に表示されます。これらのデフォルト値は、ネットワーク アクセスまたは管理者ユーザの追加または編集時に変更できます。

ユーザが [ユーザのカスタム属性(User Custom Attributes)] ページで、カスタム属性に対し次のデータ型を選択できます。

-

[文字列(String)]:文字列の最大長(文字列属性値の最大許容長)を指定できます。

-

[整数(Integer)]:最小値と最大値を設定できます(最小、最大の許容可能な整数値を指定します)。

-

[列挙(Enum)]:各パラメータに次の値を指定できます。 -

内部値

-

表示値

デフォルト パラメータを指定することもできます。ネットワーク アクセスまたは管理者ユーザの追加または編集時に、[表示(Display)] フィールドに追加する値が表示されます。

-

-

浮動小数点数(Float)

-

パスワード(Password):最大文字列の長さを指定できます。

-

[Long 型(Long)]:最小値と最大値を設定できます。

-

[IP]:デフォルトの IPv4 または IPv6 アドレスを指定できます。

-

[ブール型(Boolean)]:True または False をデフォルト値として設定できます。

-

[日付(Date)]:カレンダーから日付を選択し、デフォルト値として設定できます。日付は yyyy-mm-dd 形式で表示されます。

ネットワーク アクセスまたは管理者ユーザの追加または編集時、これを必須属性とする場合は、[必須(Mandatory)] チェック ボックスをオンにします。カスタム属性のデフォルト値を設定することもできます。

カスタム属性は、認証ポリシーで使用できます。カスタム属性に設定するデータ型と許容範囲は、ポリシー条件のカスタム属性の値に適用されます。

ユーザ認証の設定

[ユーザ認証設定(User Authentication Settings Password Policy)] ページで、ユーザ アカウント パスワードが満たす必要がある基準を定義できます。 を選択します。

次の表に、[ パスワード ポリシー(User Password Policy)] ページのフィールドを示します。

|

フィールド |

説明 |

|---|---|

|

最小長(Minimum Length) |

パスワードの最小長(文字数)を設定します。 |

|

パスワードに使用できない文字(Password may not contain) |

[ユーザ名(User name)]:ユーザ名またはその文字の逆の順序での使用を制限します。 |

|

[cisco]:「cisco」またはその文字の逆の順序での使用を制限します。 |

|

|

[この単語(This word)]:定義した単語またはその文字の逆順での使用を制限します。 |

|

|

[4 回以上連続して繰り返す文字列(Repeated characters four or more times consecutively)]:4 回以上連続する繰り返し文字の使用を制限します。 |

|

|

[辞書の単語(Dictionary words)]:辞書の単語、辞書の単語の逆順での使用、単語内の文字を別の文字で置き換えた単語の使用を制限する場合に選択します。 「s」を「$」、「a」を「@」、「o」を「0」、「l」を「1」、「i」を「!」、「e」を「3」に置き換えることはできません。たとえば Pa$$w0rd などです。

|

|

|

必須の文字(Required characters) |

ユーザ パスワードに、次のタイプの文字がそれぞれ少なくとも 1 つは含まれている必要があります。

ユーザ パスワード ポリシーが大文字と小文字を必要としており、ユーザの言語でこれらの文字がサポートされていない場合、ユーザはパスワードを設定できません。UTF-8 文字をサポートするユーザ パスワード フィールドの場合は、次のチェックボックス オプションをオフにする必要があります。

|

|

パスワード履歴(Password History) |

同じパスワードが繰り返し使用されることを防ぐために、パスワードが異なっている必要がある以前のバージョンの数を指定します。 |

|

パスワード ライフタイム(Password Lifetime) |

次のオプションを指定して、指定した期間後にパスワードを変更するようユーザに強制します。

|

ユーザおよび管理者用の自動パスワードの生成

Cisco ISE では、ユーザおよび管理者の作成ページで Cisco ISE パスワード ポリシーに従うインスタント パスワードを生成するための [パスワードの生成(Generate Password)] オプションが導入されています。これにより、ユーザまたは管理者は設定する安全なパスワードを考えるために時間を費やすことなく、Cisco ISE によって生成されたパスワードを使用することができます。

-

ユーザ:[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)]。

-

管理者:[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者ユーザ(Admin Users)]。

-

ログイン管理者(現在の管理者):[設定(Settings)] >[アカウント設定(Account Settings)] > [パスワードの変更(Change Password)]。

ユーザの追加

Cisco ISE では、Cisco ISE ユーザの属性を表示、作成、編集、複製、削除、ステータス変更、インポート、エクスポート、または検索できます。

Cisco ISE 内部データベースを使用する場合、Cisco ISE ネットワークのリソースまたはサービスへのアクセスを必要とするすべての新規ユーザのアカウントを作成する必要があります。

手順

| ステップ 1 |

を選択します。 ページにアクセスすることによって、ユーザを作成することもできます。 |

| ステップ 2 |

新しいユーザを作成するには、[追加(Add)](+)をクリックします。 |

| ステップ 3 |

フィールドの値を入力します。 ユーザ名にはスペース、+、* の文字を含まないようにします。BYOD 用に Cisco ISE 内部認証局(CA)を使用する場合、ここに入力したユーザ名がエンドポイント証明書の共通名として使用されます。Cisco ISE 内部 CA は、「+」または「*」の文字を [共通名(Common Name)] フィールドでサポートしていません。 |

| ステップ 4 |

[送信(Submit)] をクリックして、Cisco ISE 内部データベースに新しいユーザを作成します。 |

Cisco ISE ユーザ データのエクスポート

Cisco ISE 内部データベースからユーザ データをエクスポートしなければならない場合があります。Cisco ISE では、パスワード保護された csv ファイル形式でユーザ データをエクスポートすることができます。

手順

| ステップ 1 |

を選択します。 |

| ステップ 2 |

データをエクスポートするユーザに対応するチェックボックスをオンにします。 |

| ステップ 3 |

[選択済みをエクスポート(Export Selected)] をクリックします。 |

| ステップ 4 |

[キー(Key)] フィールドに、パスワードを暗号化するためのキーを入力します。 |

| ステップ 5 |

[エクスポート開始(Start Export)] をクリックして、users.csv ファイルを作成します。 |

| ステップ 6 |

[OK] をクリックして、users.csv ファイルをエクスポートします。 |

Cisco ISE 内部ユーザのインポート

新しい内部アカウントを作成するために、CSV ファイルを使用して新しいユーザ データを ISE にインポートできます。ユーザ アカウントをインポートできるページから、テンプレート CSV ファイルをダウンロードできます。 でユーザをインポートできます。スポンサーはスポンサー ポータルでユーザをインポートできます。ゲスト アカウントのインポート方法については、『Sponsor Portal Guide』で説明しています。スポンサー ゲスト アカウントで使用される情報タイプの設定については、スポンサー アカウント作成のためのアカウント コンテンツの設定を参照してください。

(注) |

CSV ファイルにカスタム属性が含まれている場合、カスタム属性に設定するデータ タイプと許容範囲は、インポート時にカスタム属性の値に適用されます。 |

手順

| ステップ 1 |

を選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックして、カンマ区切りテキスト ファイルからユーザをインポートします。 カンマ区切りテキスト ファイルがない場合は、[テンプレートの生成(Generate a Template)] をクリックし、ヘッダー行に値が取り込まれている CSV ファイルを作成します。 |

| ステップ 3 |

[ファイル(File)] テキスト ボックスに、インポートするユーザが含まれたファイル名を入力するか、[参照(Browse)] をクリックして、ファイルが配置されている場所に移動します。 |

| ステップ 4 |

新しいユーザの作成、および既存のユーザの更新の両方を実行する必要がある場合は、[新しいユーザの作成、および新しいデータで既存のユーザを更新(Create new user(s) and update existing user(s) with new data)] チェックボックスをオンにします。 |

| ステップ 5 |

Cisco ISE 内部データベースに変更を保存するには、[保存(Save)] をクリックします。 |

(注) |

すべてのネットワーク アクセス ユーザを一度に削除しないことを推奨します。一度に削除すると、特に非常に大規模なデータベースを使用している場合は、CPU スパイクとサービスのクラッシュにつながる場合があるためです。 |

ユーザ ID グループの作成

ユーザ ID グループを追加する前に、ユーザ ID グループを作成する必要があります。

手順

| ステップ 1 |

を選択します。 ページにアクセスして、ユーザ ID グループを作成することもできます。 |

| ステップ 2 |

[名前(Name)] フィールドおよび [説明(Description)] フィールドに値を入力します。[名前(Name)] フィールドでサポートされる文字は次のとおりです:スペース、# $ & ‘ ( ) * + - ./ @ _。 |

| ステップ 3 |

[送信(Submit)] をクリックします。 |

ユーザ ID グループのエクスポート

Cisco ISE では、ローカルに設定されたユーザ ID グループを csv ファイル形式でエクスポートすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [グループ(Groups)] > [ID グループ(Identity Groups)] > [ユーザ ID グループ(User Identity Groups)] を選択します。 |

| ステップ 2 |

エクスポートするユーザ ID グループに対応するチェックボックスをオンにし、[エクスポート(Export)] をクリックします。 |

| ステップ 3 |

[OK] をクリックします。 |

ユーザ ID グループのインポート

Cisco ISE では、ユーザ ID グループを csv ファイル形式でインポートすることができます。

手順

| ステップ 1 |

を選択します。 |

| ステップ 2 |

インポート ファイルに使用するテンプレートを取得するには、[テンプレートの生成(Generate a Template)] をクリックします。 |

| ステップ 3 |

[インポート(Import)] をクリックして、カンマ区切りテキスト ファイルからネットワーク アクセス ユーザをインポートします。 |

| ステップ 4 |

新しいユーザ ID グループの追加、および既存のユーザ ID グループの更新の両方を実行する必要がある場合は、[新しいデータで既存のデータを上書き(Overwrite existing data with new data)] チェックボックスをオンにします。 |

| ステップ 5 |

[インポート(Import)] をクリックします。 |

| ステップ 6 |

Cisco ISE データベースに変更を保存するには、[保存(Save)] をクリックします。 |

最大同時セッション数の設定

最適なパフォーマンスを得るために、同時ユーザ セッション数を制限できます。ユーザ レベルまたはグループ レベルで制限を設定できます。最大ユーザ セッションの設定に応じて、セッション カウントはユーザに適用されます。

ISE ノードごとに各ユーザの同時セッションの最大数を設定できます。この制限を超えるセッションは拒否されます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [ユーザ(User)] の順に選択します。 |

| ステップ 2 |

次のいずれかを実行します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

最大セッション数を 1 に設定しており、ユーザが接続する WLC でサポートされているバージョンの WLC が稼働していない場合、ユーザに対し、切断してから再接続するよう指示するエラーが表示されます。「Cisco Identity Services Engine Network Component Compatibility」を参照してください。 http://www.cisco.com/c/en/us/td/docs/security/ise/2-2/compatibility/ise_sdt.html

グループの最大同時セッション数

ID グループの最大同時セッション数を設定できます。

グループ内の少人数のユーザによってすべてのセッションが使用される場合があります。他のユーザからの新しいセッションの作成要求は、セッション数がすでに最大設定値に達しているため、拒否されます。Cisco ISE では、グループ内の各ユーザに最大セッション制限を設定できます。特定の ID グループに所属する各ユーザは、同じグループの他のユーザが開いているセッション数に関係なく、制限以上はセッションを開くことができません。特定のユーザのセッション制限を計算する場合は、ユーザ 1 人あたりのグローバル セッション制限、ユーザが所属する ID グループあたりのセッション制限、グループ内のユーザ 1 人あたりのセッション制限のいずれかの最小設定値が優先されます。

ID グループの同時セッションの最大数を設定するには、次の手順に従います。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [グループ(Group)] の順に選択します。 設定した ID グループがすべて一覧表示されます。 |

||

| ステップ 2 |

編集するグループの横にある [編集(Edit)] アイコンをクリックして、次の値を入力します。

グループの同時セッションの最大数、またはグループ内のユーザの同時セッションの最大数を [無制限(Unlimited)] に設定するには、[グループの最大セッション数/グループ内のユーザの最大セッション数(Max Sessions for User in Group/Max Sessions for User in Group)] フィールドを空白にし、ティック アイコンをクリックし、[保存(Save)] をクリックします。デフォルトでは、両方の値が [無制限(Unlimited)] に設定されています。 |

||

| ステップ 3 |

[保存(Save)] をクリックします。 |

カウンタの時間制限の設定

同時ユーザ セッションのタイムアウトを設定できます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [カウンタの時間制限(Counter Time Limit)] の順に選択します。 |

| ステップ 2 |

次のオプションのいずれかを選択します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

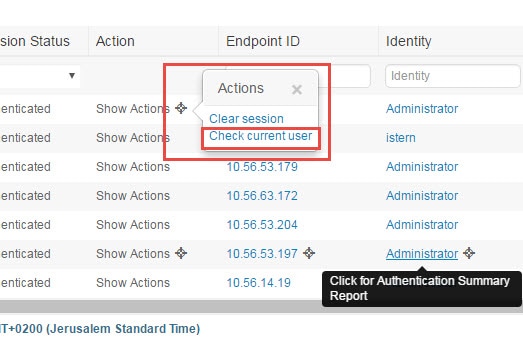

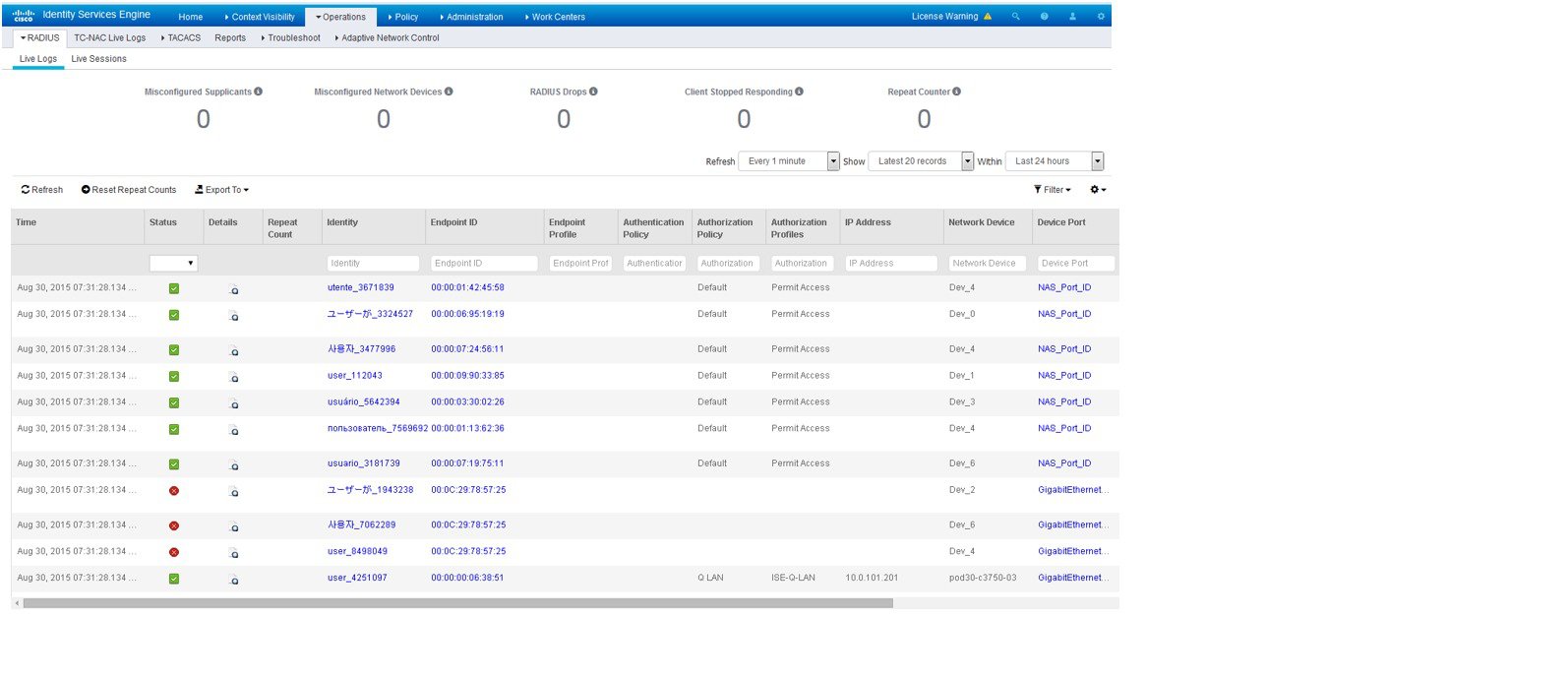

[RADIUS ライブ ログ(RADIUS Live Logs)] ページでセッション カウントをリセットできます。[ID(Identity)]、[ID グループ(Identity Group)]、[サーバ(Server)] 列に表示される [アクション(Actions)] アイコンをクリックして、セッション カウントをリセットします。セッションをリセットすると、セッションはカウンタから削除されます(これにより、新しいセッションが許可されます)。ユーザのセッションがカウンタから削除されても、ユーザの接続は切断されません。

アカウント無効化ポリシー

Cisco ISE は、Cisco Secure ACS と同等の機能を実現するために、ユーザおよび管理者のアカウント無効化ポリシーを導入しています。ユーザまたは管理者の認証または問い合わせ時に、Cisco ISE は [管理(Administration)] > [ID の管理(Identity Management)] > [設定(Settings)] >[ユーザ認証設定(User Authentication Settings)] ページでグローバル アカウント無効化ポリシー設定を確認し、その設定に基づいて認証または結果を返します。

Cisco ISE は、次の 3 つのポリシーを確認します。

-

指定した日付(yyyy-mm-dd)を超えたらユーザ アカウントを無効にする(Disable user accounts that exceed a specified date (yyyy-mm-dd)):設定された日付にユーザ アカウントを無効にします。ただし、[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [アカウント無効化ポリシー(Account Disable Policy)] で設定された個々のネットワーク アクセス ユーザのアカウント無効化ポリシー設定はグローバル設定よりも優先されます。

-

アカウント作成時または最後の有効化から n 日後にユーザ アカウントを無効にする(Disable user account after n days of account creation or last enable):アカウントの作成またはアカウントが有効になった最後の日から指定した日数後にユーザ アカウントを無効にします。[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [ステータス(Status)] でユーザのステータスを確認できます。

-

非アクティブになってから n 日後にアカウントを無効にする(Disable accounts after n days of inactivity):設定した連続日数、認証されなかった管理者およびユーザ アカウントを無効化します。

Cisco Secure ACS から Cisco ISE に移行する際、Cisco Secure ACS ではネットワーク アクセス ユーザ用に指定したアカウント無効化ポリシーの設定は Cisco ISE に移行されます。

個別のユーザ アカウントの無効化

Cisco ISE では、アカウントの無効日が管理者ユーザによって指定された日付を超えた場合は、各個人ユーザのユーザ アカウントを無効にすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] の順に選択します。 |

||

| ステップ 2 |

[追加(Add)] をクリックして新しいユーザを作成するか、既存のユーザの横のチェックボックスをオンにして [編集(Edit)] をクリックして既存のユーザの詳細を編集します。 |

||

| ステップ 3 |

[日付を超えたらアカウントを無効化する(Disable account if the date exceeds)] チェックボックスをオンにして、日付を選択します。 このオプションによって、ユーザ レベルで設定した日付を超えたときに、ユーザ アカウントをディセーブルにすることができます。必要に応じて、異なるユーザに異なる失効日を設定できます。このオプションは、個々のユーザのグローバル コンフィギュレーションを無効にします。日付には、現在のシステム日付または将来の日付を設定できます。

|

||

| ステップ 4 |

[送信(Submit)] をクリックして、個々のユーザのアカウント無効化ポリシーを設定します。 |

グローバルにユーザ アカウントを無効にする

Cisco ISE では、特定の日付、アカウントの作成または最終アクセス日からの日数、およびアカウントの非アクティブの日数の後に、ユーザ アカウントを無効にすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [設定(Settings)] > [ユーザ認証設定(User Authentication Settings)] > [アカウント無効化ポリシー(Account Disable Policy)] を選択します。 |

| ステップ 2 |

次のいずれかの操作を実行します。

|

| ステップ 3 |

[送信(Submit)] をクリックし、グローバル アカウント無効化ポリシーを設定します。 |

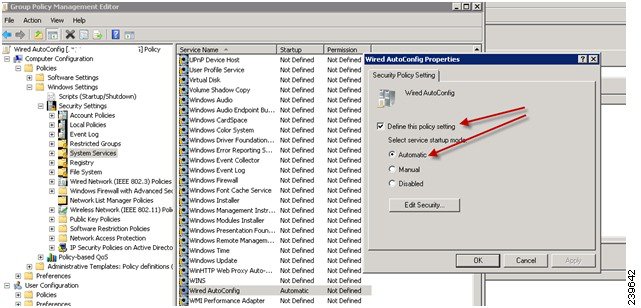

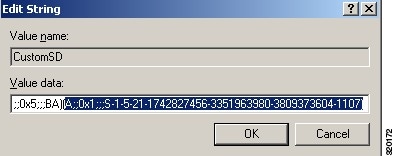

![[グループポリシーオブジェクト(Group Policy Objects)] の選択](/c/dam/en/us/td/i/200001-300000/230001-240000/239001-240000/239641.tif/_jcr_content/renditions/239641.jpg)

フィードバック

フィードバック