Cisco AnyConnect Secure Mobility Client 管理者ガイド リリース 4.2

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月27日

章のタイトル: VPN アクセスの設定

- VPN への接続と接続解除

AnyConnect VPN 接続オプション

AnyConnect クライアントには、自動的に VPN セッションを接続、再接続、または切断するための多数のオプションが用意されています。これらのオプションは、ユーザが VPN に接続するために便利な方法を提供し、同時にネットワーク セキュリティの要件をサポートします。

AnyConnect 接続の開始とリスタート

VPN 接続サーバの設定を行い、ユーザが手動で接続するセキュア ゲートウェイの名前とアドレスを提供します。

便利な自動 VPN 接続を提供するための AnyConnect 機能を次から選択します。

また、強力なネットワーク セキュリティを適用したり、ネットワーク アクセスを VPN のみに制限したりするために、次の自動 VPN ポリシー オプションの使用を検討してください。

AnyConnect 接続の再ネゴシエートと維持

アクティビティが発生していない場合でも、ASA がユーザに対して AnyConnect VPN 接続を維持する長さを制限できます。VPN セッションがアイドルになった場合、接続を終了するか、または接続を再ネゴシエートできます。

-

キープアライブ:ASA はキープアライブ メッセージを定期的に送信します。これらのメッセージは、ASA によって無視されますが、クライアントと ASA 間のデバイスとの接続の維持に役立ちます。

ASDM を使用してキープアライブを設定する方法については、『 Cisco ASA 5500 Series Configuration Guide using ASDM』を参照してください。

CLI を使用してキープアライブを設定する方法については、『 Cisco ASA 5500 Series Configuration Guide using the CLI』の「Enabling Keepalive」を参照してください。

-

デッド ピア検出:ASA および AnyConnect クライアントは、「R-U-There」メッセージを送信します。これらのメッセージは、IPsec のキープアライブ メッセージよりも少ない頻度で送信されます。

-

クライアントが ASA の DPD メッセージに応答しない場合は、ASA はもう 3 回試行してから、セッションを「再開待機」モードに移行します。このモードでは、ユーザはネットワークをローミングしたり、スリープ モードに移行してから後で接続を回復したりできます。デフォルトのアイドル タイムアウトが発生する前に、ユーザが再接続しなかった場合は、ASA はトンネルを終了します。推奨されるゲートウェイ DPD 間隔は 300 秒です。

-

ASA がクライアントの DPD メッセージに応答しない場合、クライアントはもう 3 回試行してから、トンネルを終了します。推奨されるクライアント DPD 間隔は 30 秒です。

ASA(ゲートウェイ)およびクライアントの両方で、DPD メッセージの送信を有効にして、タイムアウト間隔を設定できます。ASDM を使用して DPD を設定する方法については、『 Cisco ASA Series VPN ASDM Configuration Guide』を参照してください。CLI を使用して DPD を設定する方法については、『 Cisco ASA Series VPN CLI Configuration Guide』の「Enabling and Adjusting Dead Peer Detection」を参照してください。

-

-

-

クライアント DPD を 30 秒に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [デッド ピア検出(Dead Peer Detection)])。

-

サーバ DPD を 300 秒に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [デッド ピア検出(Dead Peer Detection)])。

-

SSL および IPsec の両方のキー再生成を 1 時間に設定します([グループ ポリシー(Group Policy)] > [詳細(Advanced)] > [AnyConnect 接続(AnyConnect Client)] > [キー再作成(Key Regeneration)])。

-

AnyConnect 接続の終了

AnyConnect 接続を終了するには、ユーザはセキュア ゲートウェイに対してエンドポイントを再認証し、新しい VPN 接続を作成する必要があります。

次の設定パラメータは、単純なタイムアウトに基づいて、VPN セッションを終了します。

-

デフォルト アイドル タイムアウト:セッションが指定した時間非アクティブである場合は、ユーザのセッションを終了します。デフォルト値は 30 分です。

default-idle-timeout は、webvpn コンフィギュレーション モードで CLI を使用した場合のみ変更できます。デフォルト値は 1800 秒です。

-

VPN アイドル タイムアウト:セッションが指定した時間非アクティブである場合は、ユーザのセッションを終了します。SSL-VPN の場合のみ、vpn-idle-timeout が設定されていないと、default-idle-timeout が使用されます。

ASDM を使用して VPN アイドル タイムアウトを設定する方法については、『 Cisco ASA 5500 Series Configuration Guide using ASDM』を参照してください。

CLI を使用して VPN アイドル タイムアウトを設定する方法については、『 Cisco ASA 5500 Series Configuration Guide using the CLI』を参照してください。

VPN 接続サーバの設定

AnyConnect VPN サーバ リストは、VPN ユーザが接続するセキュア ゲートウェイを識別するホスト名とホスト アドレスのペアで構成されます。ホスト名は、エイリアス、FQDN、または IP アドレスで指定できます。

サーバ リストに追加されたホストは、AnyConnect GUI の [接続先(Connect to)] ドロップダウン リストに表示されます。その後、ユーザはドロップダウン リストから選択して VPN 接続を開始できます。リストの最上位にあるホストはデフォルト サーバで、GUI のドロップダウン リストの先頭に表示されます。ユーザがリストから代替サーバを選択した場合、その選択されたサーバが新しいデフォルト サーバになります。

サーバ リストにサーバを追加したら、その詳細を表示し、サーバ エントリを編集または削除できます。サーバ リストにサーバを追加するには、次の手順を実行します。

ログイン前の Windows VPN 接続の自動開始

- Start Before Logon について

- Start Before Logon の制限

- Start Before Logon の設定

- Start Before Logon のトラブルシューティング

Start Before Logon について

Start Before Logon(SBL)と呼ばれるこの機能によりユーザは、Windows へのログイン前に、企業インフラへの VPN 接続を確立できます。

SBL がインストールされ、有効になると、AnyConnect は Windows のログイン ダイアログボックスが表示される前に起動し、ユーザがログイン前に企業インフラに接続できるようにします。VPN 認証後、Windows ログイン ダイアログが表示され、ユーザは通常どおりにログインします。

SBL には、ネットワーク アクセス マネージャ タイルも含まれており、ユーザが設定したホーム ネットワーク プロファイルを使用した接続を可能にします。SBL モードで許可されるネットワーク プロファイルには、非 802-1X 認証モードを採用するすべてのメディア タイプが含まれます。

-

ネットワークでマッピングされるドライブを使用し、Microsoft Active Directory インフラストラクチャの認証を必要とする。

-

コンピュータのキャッシュにクレデンシャルを入れることができない(グループ ポリシーでキャッシュのクレデンシャル使用が許可されない場合)。このシナリオでは、コンピュータへのアクセスが許可される前にユーザのクレデンシャルが確認されるようにするため、ユーザは社内ネットワーク上のドメイン コントローラと通信できることが必要です。

-

ネットワーク リソースから、またはネットワーク リソースへのアクセスを必要とする場所からログイン スクリプトを実行する必要がある。SBL を有効にすると、ユーザは、ローカル インフラストラクチャおよび通常はオフィスにいるときに実行されるログイン スクリプトにアクセスできます。これには、ドメイン ログイン スクリプト、グループ ポリシー オブジェクト、およびユーザがシステムにログインするときに通常実行されるその他の Active Directory 機能が含まれます。

-

インフラストラクチャとの接続を必要とする場合があるネットワーキング コンポーネント(MS NAP/CS NAC など)が存在する。

Start Before Logon の制限

Start Before Logon の設定

| ステップ 1 | AnyConnect Start Before Logon モジュールのインストール。 |

| ステップ 2 | AnyConnect プロファイルでの SBL の有効化。 |

AnyConnect Start Before Logon モジュールのインストール

AnyConnect インストーラは、基盤となるオペレーティング システムを検出し、システム ディレクトリに AnyConnect SBL モジュールから適切な AnyConnect DLL を配置します。Windows 7 または Windows Server 2008 では、インストーラは、32 ビット版と 64 ビット版のどちらのオペレーティング システムが使用されているかを判別して、該当する PLAP コンポーネント(vpnplap.dll または vpnplap64.dll)をインストールします。

(注) |

VPNGINA または PLAP コンポーネントがインストールされたまま AnyConnect をアンインストールすると、VPNGINA または PLAP のコンポーネントは無効となり、リモート ユーザの画面に表示されなくなります。 |

SBL モジュールを事前展開するか、SBL モジュールをダウンロードするように ASA を設定することができます。AnyConnect を事前展開する場合は、Start Before Logon モジュールよりも先にコア クライアント ソフトウェアをインストールする必要があります。MSI ファイルを使用して AnyConnect コアおよび Start Before Logon コンポーネントを事前展開する場合は、正しい順序で実行する必要があります。

AnyConnect プロファイルでの SBL の有効化

-

SBL は、呼び出されたときにネットワークに接続されている必要があります。場合によっては、ワイヤレス接続がワイヤレス インフラストラクチャに接続するユーザのクレデンシャルに依存するために、接続できないことがあります。このシナリオでは、ログインのクレデンシャル フェーズよりも SBL モードが優先されるため、接続できません。このような場合に SBL を機能させるには、ログインを通してクレデンシャルをキャッシュするようにワイヤレス接続を設定するか、またはその他のワイヤレス認証を設定する必要があります。

-

ネットワーク アクセス マネージャがインストールされている場合、マシン接続を展開して、適切な接続を確実に使用できるようにする必要があります。

Start Before Logon のトラブルシューティング

| ステップ 1 | AnyConnect プロファイルが ASA にロードされており、展開できるようになっていることを確認します。 |

| ステップ 2 | 以前のプロファイルを削除します(*.xml と指定してハード ドライブ上の格納場所を検索します)。 |

| ステップ 3 | Windows の [プログラムの追加と削除(Add/Remove Programs)] を使用して SBL コンポーネントをアンインストールします。コンピュータをリブートして、再テストします。 |

| ステップ 4 | イベント ビューアでユーザの AnyConnect ログをクリアし、再テストします。 |

| ステップ 5 | セキュリティ アプライアンスを再度参照して、AnyConnect を再インストールします。 |

| ステップ 6 | いったんリブートします。次回リブート時には、[ログイン前の起動(Start Before Logon)] プロンプトが表示されます。 |

| ステップ 7 | DART バンドルを収集し、AnyConnect 管理者に送付します。 |

| ステップ 8 |

次のエラーが表示された場合は、ユーザの AnyConnect プロファイルを削除します。 Description: Unable to parse the profile C:\Documents and Settings\All Users\Application Data \Cisco\Cisco AnyConnect Secure Mobility Client\Profile\VABaseProfile.xml. Host data not available. |

| ステップ 9 | .tmpl ファイルに戻って、コピーを .xml ファイルとして保存し、その XML ファイルをデフォルト プロファイルとして使用します。 |

AnyConnect 起動時の VPN 接続の自動開始

[起動時に自動接続(Auto Connect on Start)] とも呼ばれるこの機能は、AnyConnect が開始されると、VPN クライアント プロファイルで指定されたセキュア ゲートウェイへの VPN 接続を自動的に確立します。

[起動時に自動接続(Auto Connect on Start)] はデフォルトでは無効であり、ユーザはセキュア ゲートウェイを指定または選択する必要があります。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 |

| ステップ 2 | [起動時に自動接続(Auto Connect on Start)] を選択します。 |

| ステップ 3 | (任意)[起動時に自動接続(Auto Connect on Start)] をユーザが制御できるようにするには、[ユーザ制御可(User Controllable)] を選択します。 |

Windows システムにおける Start Before Logon(PLAP)の設定

Start Before Logon(SBL)機能によって、ユーザが Windows にログインする前に VPN 接続が開始されます。これにより、ユーザは自分のコンピュータにログインする前に、企業のインフラストラクチャに接続されます。

SBL AnyConnect 機能は「Pre-Login Access Provider(PLAP)」と呼ばれます。これは、接続可能なクレデンシャル プロバイダーです。この機能を使用すると、プログラマチック ネットワークの管理者は、クレデンシャルの収集やネットワーク リソースへの接続など特定のタスクをログオン前に実行することができます。PLAP では、サポートされている Windows オペレーティング システムすべてに対して SBL 機能を提供します。PLAP は、vpnplap.dll を使用する 32 ビット版のオペレーティング システムと、vpnplap64.dll を使用する 64 ビット版のオペレーティング システムをサポートしています。PLAP 機能は、x86 および x64 をサポートしています。

PLAP のインストール

vpnplap.dll および vpnplap64.dll の両コンポーネントは、既存のインストール済み環境の一部になっているため、単一のアドオン SBL パッケージをセキュリティ アプライアンスにロードできます。ロードされると、該当するコンポーネントがターゲット プラットフォームにインストールされます。PLAP はオプションの機能です。インストーラ ソフトウェアは、基盤のオペレーティング システムを検出して該当する DLL をシステム ディレクトリに配置します。Windows 7 以降、または Windows Server 2008 では、インストーラは、32 ビット版と 64 ビット版のどちらのオペレーティング システムが使用されているかを判別して、該当する PLAP コンポーネントをインストールします。

(注) |

PLAP コンポーネントがインストールされたまま AnyConnect をアンインストールすると、PLAP のコンポーネントは無効となり、リモート ユーザの画面に表示されなくなります。 |

PLAP は、インストールされた後でも、SBL がアクティブ化されるようにユーザ プロファイル <profile.xml> ファイルが変更されるまでアクティブ化されません。AnyConnect プロファイルでの SBL の有効化を参照。アクティブ化後に、ユーザは [ユーザのスイッチ(Switch User)] をクリックし、さらに画面下右側の [ネットワーク接続(Network Connect)] アイコンをクリックして Network Connect コンポーネントを呼び出します。

(注) |

誤ってユーザ インターフェイスの画面表示を最小化した場合は、Alt+Tab キーの組み合わせで元に戻ります。 |

PLAP を使用した Windows PC へのログオン

| ステップ 1 |

Windows のスタート画面で、Ctrl+Alt+Del キーの組み合わせを押します。 [ユーザのスイッチ(Switch User)] ボタンが表示されたログイン ウィンドウが表示されます。 |

| ステップ 2 | ユーザが [ユーザのスイッチ(Switch User)] をクリックします。[ネットワーク接続(Network Connect)] ウィンドウが表示されます。AnyConnect 接続によってすでに接続済みのユーザが [ユーザのスイッチ(Switch User)] をクリックしても、VPN 接続は解除されません。[ネットワーク接続(Network Connect)] をクリックすると、元の VPN 接続が終了します。[キャンセル(Cancel)] をクリックすると、VPN 接続が終了します。 |

| ステップ 3 | ウィンドウの右下にある [ネットワーク接続(Network Connect)] ボタンをクリックして、AnyConnect を起動します。AnyConnect のログオン ウィンドウが表示されます。 |

| ステップ 4 | この GUI を使用して通常どおりログインします。 この例は、AnyConnect がただ 1 つのインストール済み接続プロバイダーであることを前提としたものです。複数のプロバイダーをインストールしている場合は、このウィンドウに表示される項目の中から、ユーザが使用するものをいずれか 1 つ選択する必要があります。 |

| ステップ 5 | 接続されると、[ネットワーク接続(Network Connect)] ウィンドウとほぼ同じ画面が表示されます。異なるのは、右下隅に表示されるのが Microsoft の [接続解除(Disconnect)] ボタンである点です。このボタンは、正常に接続されたことを通知するためだけのものです。 |

| ステップ 6 | 各ユーザのログオン用アイコンをクリックします。 接続が確立したら、数分間以内にログオンします。約 2 分のアイドル タイムアウト後にユーザ ログオン セッションがタイムアウトし、AnyConnect PLAP コンポーネントに対して接続解除が発行され、VPN トンネルが接続解除されます。 |

PLAP を使用した AnyConnect からの接続解除

VPN セッションが正常に確立されると、PLAP コンポーネントは元のウィンドウに戻ります。このときウィンドウの右下隅には [接続解除(Disconnect)] ボタンが表示されます。

[接続解除(Disconnect)] をクリックすると、VPN トンネルが接続解除されます。

この動作は、Windows PLAP アーキテクチャの機能であり、AnyConnect の機能ではありません。

VPN 接続の自動リスタート

[自動再接続(Auto Reconnect)] が有効(デフォルト)になっている場合、AnyConnect は初期接続に使用したメディアに関係なく、VPN セッションの中断から回復し、セッションを再確立します。たとえば、有線、ワイヤレス、または 3G のセッションを再確立できます。[自動再接続(Auto Reconnect)] が有効になっている場合は、 システムの一時停止または システムの再開が発生した場合の再接続動作も指定します。システムの一時停止とは、Windows の「休止状態」や Mac OS または Linux の「スリープ」など、低電力スタンバイのことです。システムの再開とは、システムの一時停止からの回復のことです。

[自動再接続(Auto Reconnect)] を無効にすると、クライアントでは接続解除の原因にかかわらず、再接続が試行されません。この機能のデフォルト設定(有効)を使用することを強く推奨します。この設定を無効にすると、不安定な接続では VPN 接続の中断が発生することがあります。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 |

| ステップ 2 | [自動再接続(Auto Reconnect)] を選択します。 |

| ステップ 3 | 自動再接続の動作を選択します。 |

Trusted Network Detection について

Trusted Network Detection(TND)を使用すると、ユーザが社内ネットワークの中(信頼ネットワーク)にいる場合は AnyConnect により自動的に VPN 接続が解除され、社内ネットワークの外(非信頼ネットワーク)にいる場合は自動的に VPN 接続が開始されるようにすることができます。

TND を使用している場合でも、ユーザが手動で VPN 接続を確立することは可能です。信頼ネットワークの中でユーザが手動で開始した VPN 接続は解除されません。TND で VPN セッションが接続解除されるのは、最初に非信頼ネットワークにいたユーザが信頼ネットワークに移動した場合だけです。たとえば、ユーザが自宅で VPN 接続を確立した後で会社に移動すると、この VPN セッションは TND によって接続解除されます。

(注) |

Web セキュリティ モジュールにおける同等の機能については、「Web セキュリティの設定」の章の「Secure Trusted Network Detection」を参照してください。 |

TND は AnyConnect VPN クライアント プロファイルで設定します。ASA の設定の変更は必要ありません。AnyConnect が信頼ネットワークと非信頼ネットワークの間の遷移を認識したときに実施するアクションまたはポリシーを指定する必要があります。また、信頼ネットワークおよび信頼サーバを特定する必要があります。

Trusted Network Detection のガイドライン

-

TND 機能は AnyConnect GUI を制御し、接続を自動的に開始するため、GUI を常に実行している必要があります。ユーザが GUI を終了した場合、TND によって VPN 接続が自動的に開始されることはありません。

-

さらに AnyConnect で Start Before Logon(SBL)が実行されている場合は、ユーザが信頼ネットワークの中に移動した時点で、コンピュータ上に表示されている SBL ウィンドウが自動的に閉じます。

-

常時接続が設定されているかどうかにかかわらず、Trusted Network Detection は、IPv4 ネットワークおよび IPv6 ネットワーク経由での ASA への IPv6 および IPv4 VPN 接続でサポートされています。

-

ユーザ コンピュータ上に複数のプロファイルがあると、TND 設定が異なっている場合には問題になることがあります。

ユーザが過去に TND 対応のプロファイルを受け取っていた場合、システムをリスタートすると、AnyConnect は最後に接続されたセキュリティ アプライアンスへの接続を試みますが、これが目的の動作ではないことがあります。別のセキュリティ アプライアンスに接続するには、そのヘッドエンドを手動で接続解除してから、再接続する必要があります。この問題を回避する手段としては、次のような対策が考えられます。

Trusted Network Detection の設定

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 | ||||||||

| ステップ 2 | [自動 VPN ポリシー(Automatic VPN Policy)] を選択します。 | ||||||||

| ステップ 3 |

[信頼されたネットワークポリシー(Trusted Network Policy)]

を選択します。 これは、ユーザが社内ネットワーク(信頼ネットワーク)内に存在する場合にクライアントが実行するアクションです。次のオプションがあります。

|

||||||||

| ステップ 4 | [信頼されていないネットワークポリシー(Untrusted Network Policy)] を選択します。 | ||||||||

| ステップ 5 |

[信頼された DNS ドメイン(Trusted DNS Domains)]

を指定します。 クライアントが信頼ネットワーク内に存在する場合にネットワーク インターフェイスに割り当てることができる DNS サフィックス(カンマ区切りの文字列)を指定します。split-dns リストに複数の DNS サフィックスを追加し、ASA でデフォルト ドメインを指定した場合、複数の DNS サフィックスを割り当てることができます。 AnyConnect クライアントは、次の順序で DNS サフィックスのリストを構築します。

|

||||||||

| ステップ 6 |

[信頼された DNS サーバ(Trusted DNS Servers)]

を指定します。 クライアントが信頼ネットワーク内に存在する場合にネットワーク インターフェイスに割り当てることができるすべての DNS サーバ アドレス(カンマ区切りの文字列)。たとえば、203.0.113.1,2001:DB8::1 です。DNS サーバ アドレスでは、ワイルドカード(*)はサポートされていません。 DNS で解決できるヘッドエンド サーバの DNS エントリが必要です。IP アドレスによる接続の場合、mus.cisco.com を解決できる DNS サーバが必要です。mus.cisco.com が DNS で解決できない場合、キャプティブ ポータルの検出が期待どおりに動作しません。

|

||||||||

| ステップ 7 |

信頼できる URL として追加するホスト URL を指定します。信頼できる証明書を使用してアクセス可能なセキュア Web サーバが、信頼できるサーバとして見なされる必要があります。[追加(Add)] をクリックすると、URL が追加され、証明書ハッシュに事前にデータが取り込まれます。ハッシュが見つからない場合は、ユーザに対して証明書ハッシュを手動で入力して [設定(Set)] をクリックするように求めるエラー メッセージが表示されます。

|

常時接続を使用した VPN 接続の必要性

常時接続 VPN について

常時接続操作により、VPN セッションがアクティブでない限り、コンピュータが信頼ネットワーク上にない場合にはインターネット リソースにアクセスできなくなります。この状況で VPN を常に適用すると、コンピュータがセキュリティに対する脅威から保護されます。

常時接続が有効になっている場合、ユーザがログインした後、および非信頼ネットワークが検出されたときに、VPN セッションが自動的に確立されます。VPN セッションは、ユーザがコンピュータからログアウトするか、(ASA グループ ポリシーに指定された)セッション タイマーまたはアイドル セッション タイマーが期限に達するまではオープンした状態が維持されます。AnyConnect では、セッションがオープンしている場合は、それを再アクティブ化するために接続の再確立が継続して試行され、それ以外の場合は、新しい VPN セッションの確立が継続的に試行されます。

VPN プロファイルで常時接続が有効になっている場合、AnyConnect は他のダウンロードされたすべての AnyConnect プロファイルを削除してエンドポイントを保護し、ASA に接続するように設定されているパブリック プロキシを無視します。

常時接続を有効にする場合は、次の AnyConnect オプションも考慮する必要があります。

-

[ユーザに常時接続 VPN セッションの接続解除を許可(Allowing the user to Disconnect the VPN session)]:AnyConnect では、ユーザが常時接続 VPN セッションの接続を解除できます。[VPNの接続解除を許可(Allow VPN Disconnect)] を有効にすると、AnyConnect では VPN セッションが確立された時点で [接続解除(Disconnect)] ボタンが表示されます。常時接続 VPN を有効にすると、プロファイル エディタでは、[接続解除(Disconnect)] ボタンがデフォルトで有効になります。

[接続解除(Disconnect)] ボタンを押すと、すべてのインターフェイスがロックされます。これにより、データの漏えいを防ぐことができる以外に、VPN セッションの確立には必要のないインターネット アクセスからコンピュータを保護することができます。現在の VPN セッションでパフォーマンスが低下したり、VPN セッションの中断後に再接続で問題が発生したりした場合、常時接続 VPN セッションのユーザは [接続解除(Disconnect)] をクリックして代替のセキュア ゲートウェイを選択できます。

-

[接続障害ポリシーの設定(Setting a Connect Failure Policy)]:接続障害ポリシーにより、常時接続 VPN が有効で、AnyConnect が VPN セッションを確立できない場合に、コンピュータがインターネットにアクセスできるかどうかが決まります。「接続障害ポリシーの設定」を参照してください。

-

[キャプティブ ポータル ホットスポットの処理(Handling Captive Portal Hotspots)]:「キャプティブ ポータル ホットスポットの検出と修復の使用」を参照してください。

常時接続 VPN の制限事項

常時接続 VPN のガイドライン

脅威に対する保護を強化するためにも、常時接続 VPN の設定を行う場合は、次のような追加的な保護対策を講じることを推奨します。

-

認証局(CA)からデジタル証明書を購入し、それをセキュア ゲートウェイ上に登録することを強く推奨します。ASDM では、[アイデンティティ証明書(Identity Certificates)] パネル([設定(Configuration)] > [リモート アクセス VPN(Remote Access VPN)] > [証明書の管理(Certificate Management)] > [アイデンティティ証明書(Identity Certificates)])に、公開証明書を容易に登録するための [ASA SSL VPN を Entrust で登録(Enroll ASA SSL VPN with Entrust)] ボタンが用意されています。

-

常時接続が設定されたプロファイルをエンドポイントに事前に展開し、事前定義された ASA への接続を制限します。事前展開により、不正なサーバへのアクセスを防止することができます。

-

ユーザが処理を終了できないように管理者権限を制限します。管理者権限を持つ PC ユーザは、エージェントを停止することにより、常時接続ポリシーを無視することができます。常時接続の安全性を十分に確保する必要がある場合は、ユーザに対してローカル管理者権限を付与しないでください。

-

Windows コンピュータ上の Cisco サブフォルダ(通常は C:\ProgramData)へのアクセスを制限します。

-

限定的な権限または標準的な権限を持つユーザは、それぞれのプログラム データ フォルダに対して書き込みアクセスを実行できる場合があります。このアクセスを使用すれば、AnyConnect プロファイル ファイルを削除できるため、常時接続機能を無効にすることができます。

-

Windows ユーザのグループ ポリシー オブジェクト(GPO)を事前に展開して、限定的な権限を持つユーザが GUI を終了できないようにします。Mac OS ユーザに対してもこれに相当するものを事前に展開します。

常時接続 VPN の設定

| ステップ 1 | AnyConnect VPN クライアント プロファイルで常時接続を設定します。 |

| ステップ 2 | (任意)サーバ リストにロード バランシング バックアップ クラスタ メンバーを追加します。 |

| ステップ 3 | (任意)常時接続 VPN からユーザを除外します。 |

AnyConnect VPN クライアント プロファイルでの常時接続の設定

常時接続 VPN を使用するには、ASA 上に有効な信頼できるサーバ証明書が設定されている必要があります。設定されていない場合、VPN 常時接続は失敗し、その証明書が無効であることを示すイベントがログに記録されます。また、サーバ証明書が厳格な証明書トラスト モードを通過できるようにすると、常時接続 VPN プロファイルのダウンロードを防止して不正なサーバへの VPN 接続をロックできます。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | [自動 VPN ポリシー(Automatic VPN Policy)] を選択します。 |

| ステップ 3 | Trusted Network Detection を設定します。 |

| ステップ 4 | [常時接続(Always On)] を選択します。 |

| ステップ 5 | (任意)[VPN の接続解除を許可(Allow VPN Disconnect)] を選択または選択解除します。 |

| ステップ 6 | (任意)接続障害ポリシーを設定します。 |

| ステップ 7 | (任意)キャプティブ ポータル修復を設定します。 |

サーバ リストへのロード バランシング バックアップ クラスタ メンバーの追加

常時接続 VPN は、AnyConnect VPN セッションのロード バランシングに影響を与えます。常時接続 VPN を無効にした状態では、クライアントからロード バランシング クラスタ内のマスター デバイスに接続すると、クライアントはマスター デバイスから任意のバックアップ クラスタ メンバーにリダイレクションされます。常時接続 VPN を有効にすると、クライアント プロファイルのサーバ リスト内にバックアップ クラスタ メンバーのアドレスが指定されていない限り、クライアントがマスター デバイスからリダイレクションされることはありません。このため、サーバ リストにはいずれかのバックアップ クラスタ メンバーを必ず追加するようにしてください。

クライアント プロファイルにバックアップ クラスタ メンバーのアドレスを指定する場合は、ASDM を使用してロード バランシング バックアップ サーバ リストを追加します。手順は次のとおりです。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [サーバ リスト(Server List)] を選択します。 |

| ステップ 2 | ロード バランシング クラスタのマスター デバイスであるサーバを選択し、[編集(Edit)] をクリックします。 |

| ステップ 3 | いずれかのロード バランシング クラスタ メンバーの FQDN または IP アドレスを入力します。 |

常時接続 VPN からのユーザの除外

常時接続ポリシーに優先して適用される除外規定を設定することができます。たとえば、特定のユーザに対して他社との VPN セッションを確立できるようにしつつ、企業外資産に対しては常時接続 VPN ポリシーを除外するという場合があります。

ASA のグループ ポリシーおよびダイナミック アクセス ポリシーで設定された除外規定は常時接続ポリシーを上書きします。ポリシーの割り当てに使用される一致基準に従って例外を指定します。AnyConnect ポリシーでは常時接続が有効になっているが、ダイナミック アクセス ポリシーまたはグループ ポリシーでは無効になっている場合、各新規セッションの確立に関するダイナミック アクセス ポリシーまたはグループ ポリシーが基準と一致すれば、クライアントでは現在以降の VPN セッションに対して無効の設定が保持されます。

この手順では、AAA エンドポイント条件を使用して企業外資産にセッションを照合するダイナミック アクセス ポリシーを設定します。

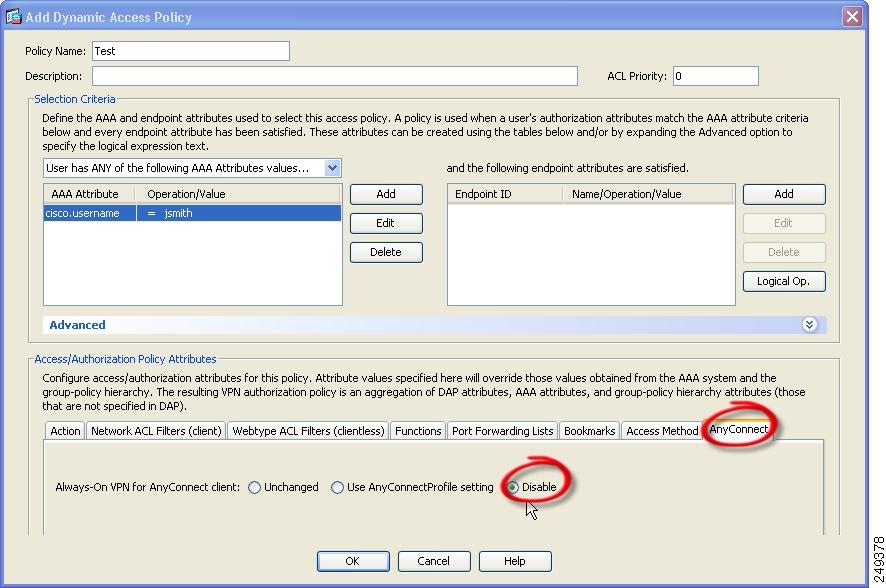

| ステップ 1 | [設定(Configuration)] > [リモート アクセス VPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [ダイナミック アクセス ポリシー(Dynamic Access Policies)] > [追加(Add)] または [編集(Edit)] を選択します。 |

| ステップ 2 | ユーザを常時接続 VPN から除外する条件を設定します。たとえば、[選択基準(Selection Criteria)] 領域を使用して、ユーザのログイン ID に一致する AAA 属性を指定します。 |

| ステップ 3 |

[ダイナミック アクセス ポリシーの追加(Add Dynamic Access Policy)] ウィンドウまたは [ダイナミック アクセス ポリシーの編集(Edit Dynamic Access Policy)] ウィンドウの下半分にある [AnyConnect]

タブをクリックします。

|

| ステップ 4 | [AnyConnect クライアントの常時接続 VPN(Always-On VPN for AnyConnect client)] の横にある [無効(Disable)] をクリックします。 |

常時接続の接続障害ポリシーの設定

接続障害ポリシーについて

接続障害ポリシーは、常時接続 VPN が有効で、AnyConnect が VPN セッションを確立できない場合に、コンピュータがインターネットにアクセスできるかどうかを決定します。これは、セキュア ゲートウェイに到達不能な場合、または AnyConnect がキャプティブ ポータル ホットスポットの存在を検出できない場合に発生する可能性があります。

オープン ポリシーは、最大限のネットワーク アクセスを許可します。これにより、インターネット リソースやその他のローカル ネットワーク リソースへのアクセスが必要なタスクをユーザが継続して実行できるようにします。

クローズド ポリシーは、VPN セッションが確立されるまで、すべてのネットワーク接続を無効にします。AnyConnect では、エンドポイントから、コンピュータが接続を許可されているセキュア ゲートウェイ宛以外のトラフィックをすべてブロックするパケット フィルタを有効にすることで、この制限が実現されています。

接続障害ポリシーを設定するためのガイドライン

最大限のネットワーク アクセス権を許可するオープン ポリシーを使用する場合は、次の点を考慮してください。

-

VPN セッションが確立されるまでセキュリティと保護は提供されません。したがって、エンドポイント デバイスが Web ベースのマルウェアに感染したり、センシティブ データが漏えいしたりする可能性があります。

-

[接続解除(Disconnect)] ボタンが有効で、かつユーザが [接続解除(Disconnect)] をクリックした場合は、オープン接続障害ポリシーは適用されません。

VPN セッションが確立されるまですべてのネットワーク接続を無効にする終了ポリシーを使用する場合は、次の点を考慮してください。

-

ユーザが VPN の外部へのインターネット アクセスを必要とする場合に、クローズド ポリシーを適用すると、生産性が低下する可能性があります。

-

クローズドの目的は、エンドポイントを保護するプライベート ネットワークのリソースが使用できない場合に、ネットワークの脅威から企業資産を保護することです。スプリット トンネリングによって許可されたプリンタやテザー デバイスなどのローカル リソースを除き、すべてのネットワーク アクセスが禁止されるため、エンドポイントは Web ベースのマルウェアとセンシティブ データ漏えいから常に保護されます。

-

クライアント プロファイルで [最新の VPN ローカル リソースを適用(Apply Last VPN Local Resources)] が有効になっている場合は、直近の VPN セッションにより適用されたローカル リソース ルールを適用できます。たとえば、これらのルールにより、アクティブ シンクやローカル印刷へのアクセスを規定することができます。

-

AnyConnect ソフトウェアのアップグレード中、常時接続が有効であると、ネットワークはクローズド ポリシーに関係なくブロックが解除され、開かれます。

-

クローズド接続ポリシーの展開は、段階的に行うことを強く推奨します。たとえば、最初に接続障害オープン ポリシーを使用して常時接続を展開し、ユーザを通じて AnyConnect がシームレスに接続できない頻度を調査します。さらに、新機能に関心を持つユーザを対象に、小規模な接続障害クローズド ポリシーを試験的に展開しそのフィードバックを依頼します。引き続きフィードバックを依頼しながら試験的なプログラムを徐々に拡大したうえで、全面的な展開を検討します。接続障害クローズド ポリシーを展開する場合は必ず、VPN ユーザに対して接続障害クローズド ポリシーのメリットだけでなく、ネットワーク アクセスの制限についても周知してください。

注意

AnyConnect が VPN セッションの確立に失敗した場合は、接続障害クローズド ポリシーによりネットワーク アクセスは制限されます。接続障害クローズド ポリシーは、細心の注意を払って実装してください。

接続障害ポリシーの設定

常時接続機能を有効にする場合にのみ、接続障害ポリシーを設定します。デフォルトでは、接続障害ポリシーはクローズされており、VPN が到達不能な場合にはインターネットにアクセスできません。この状況でインターネットへのアクセスを許可するには、オープンするように接続障害ポリシーを設定する必要があります。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | [Connect Failure Policy(接続エラーポリシー)] パラメータを次のいずれかに設定します。 |

| ステップ 3 |

クローズド ポリシーを指定した場合は、次の手順を実行します。

|

キャプティブ ポータル ホットスポットの検出と修復の使用

キャプティブ ポータルについて

空港、喫茶店、ホテルなど、Wi-Fi や有線アクセスを提供している施設では、アクセスする前に料金を支払ったり、アクセプタブル ユース ポリシーを順守することに同意したりする必要があります。こうした施設では、キャプティブ ポータルと呼ばれる技術を使用することにより、ユーザがブラウザを開いてアクセス条件に同意するまではアプリケーションの接続が行えないようにしています。キャプティブ ポータルの検出はこの制限を認識することであり、キャプティブ ポータル修復はネットワーク アクセスを取得するためにキャプティブ ポータルのホットスポット要件を満たすプロセスです。

キャプティブ ポータルは、VPN 接続が開始されると AnyConnect によって自動的に検出され、追加設定は必要ありません。また、AnyConnect は、キャプティブ ポータルの検出中にブラウザの設定を変更せず、キャプティブ ポータルを自動的に修復しません。修復は、エンド ユーザが実行します。AnyConnect は、現在の設定に応じてキャプティブ ポータルの検出に対応します。

-

常時接続が無効の場合、または常時接続が有効で接続障害ポリシーが開いている場合、各接続試行時に次のメッセージが表示されます。

The service provider in your current location is restricting access to the Internet. You need to log on with the service provider before you can establish a VPN session. You can try this by visiting any website with your browser.

エンド ユーザは、ホットスポット プロバイダーの要件を満たすことで、キャプティブ ポータル修復を実行する必要があります。これらの要件には、ネットワークにアクセスするための料金の支払い、アクセプタブル ユース ポリシーへの署名、その両方、またはプロバイダーが定義するその他の要件などがあります。

-

常時接続が有効で、接続障害ポリシーが閉じている場合、キャプティブ ポータル修復を明示的に有効にする必要があります。有効の場合、エンド ユーザは修復を前述のように実行できます。無効の場合、各接続試行時に次のメッセージが表示され、VPN に接続できません。

The service provider in your current location is restricting access to the Internet. The AnyConnect protection settings must be lowered for you to log on with the service provider. Your current enterprise security policy does not allow this.

キャプティブ ポータル修復の設定

常時接続機能を有効にし、接続障害ポリシーをクローズドに設定する場合にのみ、キャプティブ ポータル修復を設定します。この場合、キャプティブ ポータルのために VPN に接続できないときは、キャプティブ ポータル修復を設定すると、AnyConnect は VPN に接続できます。

接続障害ポリシーがオープンに設定されているか、または常時接続が有効でない場合、ユーザはネットワーク アクセスが制限されないため、AnyConnect VPN クライアント プロファイルに特定の設定がなくてもキャプティブ ポータルを修復できます。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 1)(Preferences (Part 1))] を選択します。 |

| ステップ 2 | [キャプティブポータルの修復を許可(Allow Captive Portal Remediation)] を選択します 。 |

| ステップ 3 |

修復タイムアウトを指定します。 AnyConnect がネットワーク アクセス制限を解除する時間(分単位)を入力します。ユーザには、キャプティブ ポータルの要件を満たすことができるだけの十分な時間が必要です。 |

キャプティブ ポータルの検出と修復のトラブルシューティング

次のような状況では、誤ってキャプティブ ポータルと見なされる場合があります。

-

AnyConnect が、サーバ名が正しくない証明書(CN)を持った ASA に接続しようとしている場合、AnyConnect クライアントは、その環境を「キャプティブ ポータル」環境と見なします。

これを回避するには、ASA 証明書が正しく設定されていることを確認します。証明書の CN 値は、VPN クライアント プロファイルの ASA サーバの名前と一致する必要があります。

-

ASA の前に別のデバイスがネットワーク上に存在し、そのデバイスが ASA への HTTPS アクセスをブロックして、クライアントによる ASA への接続に応答すると、AnyConnect クライアントは、その環境を「キャプティブ ポータル」環境と見なします。これは、ユーザが内部ネットワークに存在し、ファイアウォールを介して ASA に接続している場合に発生する可能性があります。

企業内から ASA へのアクセスを制限する必要がある場合、ASA のアドレスへの HTTP および HTTPS トラフィックが HTTP ステータスを返さないようにファイアウォールを設定します。ASA への HTTP/HTTPS アクセスは許可するか、完全にブロック(ブラック ホール化とも呼ばれます)し、ASA に送信された HTTP/HTTPS 要求が予期しない応答を返さないようにします。

AnyConnect over L2TP または PPTP の設定

一部の国の ISP では、Layer 2 Tunneling Protocol(L2TP)や Point-to-Point Tunneling Protocol(PPTP)のサポートが必要です。

セキュア ゲートウェイを宛先としたトラフィックを Point-to-Point Tunneling Protocol(PPP)接続上で送信するため、AnyConnect は外部トンネルが生成したポイントツーポイント アダプタを使用します。PPP 接続上で VPN トンネルを確立する場合、クライアントでは ASA より先を宛先としてトンネリングされたトラフィックから、この ASA を宛先とするトラフィックが除外される必要があります。除外ルートを特定するかどうかや、除外ルートを特定する方法を指定する場合は、AnyConnect プロファイルの [PPP 除外(PPP Exclusion)] 設定を使用します。除外ルートは、セキュアでないルートとして AnyConnect GUI の [ルートの詳細(Route Details)] 画面に表示されます。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | [PPP 除外(PPP Exclusion)] でその方式を選択します。また、このフィールドに対する [ユーザ制御可(User Controllable)] をオンにして、ユーザがこの設定を表示および変更できるようにします。 |

| ステップ 3 | [PPP 除外サーバ IP(PPP Exclusion Server IP)] フィールドに、接続に使用する PPP サーバの IP アドレスを入力します。このフィールドに対する [ユーザ制御可(User Controllable)] をオンにして、ユーザが preferences.xml ファイルを利用して PPP サーバの IP アドレスを変更できるようにします。 |

次の作業

preferences.xml ファイルの変更については、「ユーザに対する PPP 除外上書きの指示」の項を参照してください。

ユーザに対する PPP 除外上書きの指示

自動検出が機能しない場合に、PPP 除外フィールドをユーザ設定可能に設定すると、ユーザはローカル コンピュータ上で AnyConnect プリファレンス ファイルを編集することにより、これらの設定を上書きすることができます。

| ステップ 1 | メモ帳などのエディタを使用して、プリファレンス XML ファイルを開きます。 |

| ステップ 2 |

PPPExclusion の詳細を

<ControllablePreferences> の下に挿入して、Override 値と PPP サーバの IP アドレスを指定します。アドレスは、完全な形式の IPv4 アドレスにする必要があります。次に例を示します。 <AnyConnectPreferences> <ControllablePreferences> <PPPExclusion>Override <PPPExclusionServerIP>192.168.22.44</PPPExclusionServerIP></PPPExclusion> </ControllablePreferences> </AnyConnectPreferences> |

| ステップ 3 | ファイルを保存します。 |

| ステップ 4 | AnyConnect を終了して、リスタートします。 |

AnyConnect プロキシ接続について

AnyConnect は、ローカル プロキシ、パブリック プロキシ、プライベート プロキシで VPN セッションをサポートしています。

-

ローカル プロキシは、AnyConnect と同じ PC 上で動作し、トランスペアレント プロキシとして使用されることもあります。トランスペアレント プロキシ サービスの例として、一部のワイヤレス データ カードによって提供されるアクセラレーション ソフトウェアや、一部のアンチウイルス ソフトウェア(Kaspersky など)に搭載のネットワーク コンポーネントなどがあります。

ローカル プロキシの使用は、AnyConnect VPN クライアント プロファイルで有効または無効にします。「ローカル プロキシ接続の許可」を参照してください。

-

通常、パブリック プロキシは Web トラフィックの匿名化に使用されます。Windows がパブリック プロキシを使用するように設定されている場合、AnyConnect はその接続を使用します。パブリック プロキシは Mac と Linux でネイティブと上書きの両方をサポートしています。

パブリック プロキシの設定については、クライアントでのパブリック プロキシ接続の設定に関する説明を参照してください。

-

プライベート プロキシ サーバは、企業の使用ポリシーに基づいて企業ユーザが特定の Web サイト(たとえば、アダルト、ギャンブル、ゲームなどのサイト)にアクセスできないようにするために社内ネットワークで使用されます。

トンネルの確立後にブラウザにプライベート プロキシ設定をダウンロードするようにグループ ポリシーを設定します。VPN セッションが終了すると、設定は元の状態に復元されます。「プライベート プロキシ接続の設定」を参照してください。

(注)

プロキシ サーバを経由する AnyConnect SBL 接続は、Windows オペレーティング システムのバージョン、システム(マシン)の設定、またはその他のサードパーティ プロキシ ソフトウェア機能に依存します。このため、Microsoft または使用するすべてのサードパーティ プロキシ アプリケーションによって提供される、システム全体のプロキシ設定を参照してください。

VPN クライアント プロファイルによるクライアント プロキシの制御

VPN クライアント プロファイルでは、クライアント システムのプロキシ接続をブロックしたり、リダイレクトしたりできます。Windows および Linux の場合、パブリック プロキシ サーバのアドレスを自分で設定したり、ユーザに設定を許可したりできます。

VPN クライアント プロファイルにプロキシ設定を設定する方法の詳細については、「AnyConnect プロファイル エディタ、プリファレンス(Part 2)」を参照してください。

クライアントレス サポートのためのプロキシ自動設定ファイルの生成

ASA の一部のバージョンでは、AnyConnect セッションが確立された後も、プロキシ サーバを経由するクライアントレス ポータル アクセスをサポートするために、AnyConnect 設定が必要です。AnyConnect では、この設定が行われるように、プロキシ自動設定(PAC)ファイルを使用してクライアント側プロキシ設定が修正されます。AnyConnect でこのファイルが生成されるのは、ASA でプライベート側プロキシ設定が指定されていない場合だけです。

AnyConnect プロキシ接続の要件

プロキシ接続の制限

ローカル プロキシ接続の許可

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | [ローカル プロキシ接続を許可(Allow Local Proxy Connections)] を選択(デフォルト)または選択解除します。 |

パブリック プロキシ

パブリック プロキシは Windows および Linux の各プラットフォームでサポートされています。プロキシ サーバは、クライアント プロファイルで設定されるプリファレンスに基づいて選択されます。プロキシ オーバーライドの場合、AnyConnect はプロファイルからプロキシ サーバを取得します。リリース 4.1 では、Linux および Mac でのネイティブ プロキシ設定とともに Mac でのプロキシ サポートが追加されました。

Linux では、AnyConnect の実行前にネイティブ プロキシ設定がエクスポートされます。設定を変更した場合は、再起動が必要です。

プロキシ サーバの認証には、ユーザ名とパスワードが必要です。AnyConnect は、プロキシ サーバが認証を必要とするように設定されている場合、基本認証および NTLM 認証をサポートします。AnyConnect ダイアログが認証プロセスを管理します。プロキシ サーバに対する認証に成功すると、AnyConnect は ASA ユーザ名およびパスワードの入力を求めます。

パブリック プロキシ接続の設定(Windows)

| ステップ 1 | Internet Explorer またはコントロール パネルから [インターネット オプション(Internet Options)] を開きます。 |

| ステップ 2 | [接続(Connections)] タブを選択し、[LAN 設定(LAN Settings)] ボタンをクリックします。 |

| ステップ 3 | プロキシ サーバを使用するように LAN を設定し、プロキシ サーバの IP アドレスを入力します。 |

パブリック プロキシ接続の設定(Mac)

| ステップ 1 | システム設定に移動し、接続している適切なインターフェイスを選択します。 |

| ステップ 2 | [詳細設定(Advanced)] をクリックします。 |

| ステップ 3 | 新しいウィンドウで [プロキシ(Proxies)] タブを選択します。 |

| ステップ 4 | HTTPS プロキシを有効にします。 |

| ステップ 5 | 右側のパネルの [セキュアプロキシサーバ(Secure Proxy Server)] フィールドに、プロキシ サーバのアドレスを入力します。 |

パブリック プロキシ接続の設定(Linux)

Linux でパブリック プロキシ接続を設定するには、環境変数を設定します。

プライベート プロキシ接続の設定

| ステップ 1 |

ASA グループ ポリシーにプライベート プロキシ情報を設定します。『Cisco ASA Series VPN ASDM Configuration Guide』の「Configuring a Browser Proxy for an Internal Group Policy」を参照してください。

|

||

| ステップ 2 | (任意)ブラウザのプロキシ設定を無視するためのクライアントの設定。 | ||

| ステップ 3 | (任意)Internet Explorer の [接続(Connections)] タブのロックダウン。 |

ブラウザのプロキシ設定を無視するためのクライアントの設定

AnyConnect プロファイルでは、ユーザの PC 上で Microsoft Internet Explorer または Safari のプロキシ設定が無視されるようにポリシーを指定できます。これにより、ユーザは社内ネットワークの外部からトンネルを確立できなくなり、AnyConnect は望ましくないまたは違法なプロキシ サーバ経由で接続できなくなります。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | [プロキシ設定(Proxy Settings)] ドロップダウン リストで、[プロキシを無視(Ignore Proxy)] を選択します。[プロキシを無視(Ignore Proxy)] を選択すると、クライアントはすべてのプロキシ設定を無視します。ASA からダウンロードされるプロキシに対してアクションが実行されません。 |

Internet Explorer の [接続(Connections )] タブのロックダウン

ある条件下では、AnyConnect により、Internet Explorer の [ツール(Tools )] > [インターネット オプション] > [接続(Connections )] タブが非表示にされます。このタブが表示されている場合、ユーザはプロキシ情報を設定できます。このタブを非表示にすると、ユーザが意図的または偶発的にトンネルを迂回することを防止できます。タブのロックダウンは接続解除すると反転され、このタブに適用される管理者定義のポリシーの方が優先されます。このロックダウンは、次のいずれかの条件で行われます。

グループ ポリシーで、プロキシのロックダウンを許可する、または許可しないように ASA を設定できます。ASDM を使用してこれを設定する手順は次のとおりです。

| ステップ 1 | ASDM で、 に移動します。 |

| ステップ 2 | グループ ポリシーを選択し、新しいグループ ポリシーの [編集(Edit)] または [追加(Add)] をクリックします。 |

| ステップ 3 | ナビゲーション ペインで、 に移動します。[プロキシ サーバ ポリシー(Proxy Server Policy)] ペインが表示されます。 |

| ステップ 4 | [プロキシ ロックダウン(Proxy Lockdown)] をクリックして、その他のプロキシ設定を表示します。 |

| ステップ 5 | プロキシのロックダウンを有効にして、AnyConnect のセッション中は Internet Explorer の [接続(Connections )] タブを非表示にするには、[継承(Inherit)] をオフにして [はい(Yes)] を選択します。または、プロキシのロックダウンを無効にして、AnyConnect のセッション中は Internet Explorer の [接続(Connections )] タブを表示するには、[いいえ(No)] を選択します。 |

| ステップ 6 | [OK] をクリックして、プロキシ サーバ ポリシーの変更を保存します。 |

| ステップ 7 | [適用(Apply)] をクリックして、グループ ポリシーの変更を保存します。 |

プロキシ設定の確認

VPN をバイパスするための IPv4 または IPv6 トラフィックの設定

ASA が IPv6 トラフィックのみを待機している場合は AnyConnect クライアントが IPv4 トラフィックをどのように管理するかを設定し、ASA がクライアント バイパス プロトコル設定を使用して IPv4 トラフィックのみを待機している場合は AnyConnect クライアントが IPv6 トラフィックをどのように管理するかを設定できます。

AnyConnect クライアントで ASA に VPN 接続をする場合、ASA はクライアントに IPv4、IPv6、または IPv4 および IPv6 両方のアドレスを割り当てる場合があります。

クライアント バイパス プロトコルが IP プロトコルに対して有効であり、かつ、あるアドレス プールがそのプロトコルに対して設定されていない(つまり、そのプロトコルの IP アドレスが ASA によってクライアントに割り当てられていない)場合、そのプロトコルを使用する IP トラフィックは VPN トンネルを介して送信されません。これは、トンネル外で送信されます。

クライアント バイパス プロトコルが無効であり、かつ、あるアドレス プールがそのプロトコル用に設定されていない場合、VPN トンネルが確立された後、クライアントではその IP プロトコルのすべてのトラフィックをドロップします。

たとえば、IPv4 アドレスのみ AnyConnect 接続に割り当てられ、エンドポイントがデュアル スタックされていると想定してください。エンドポイントが IPv6 アドレスへの到達を試みた場合、クライアント バイパス プロトコルが無効になっていると、IPv6 トラフィックはドロップされます。クライアント バイパス プロトコルが有効になっていると、IPv6 トラフィックはクライアントからクリア テキストで送信されます。

| ステップ 1 | ASDM で、 に移動します。 |

| ステップ 2 | グループ ポリシーを選択し、新しいグループ ポリシーの [編集(Edit)] または [追加(Add)] をクリックします。 |

| ステップ 3 | を選択します。 |

| ステップ 4 | デフォルト グループ ポリシー以外のグループ ポリシーの場合、[クライアント バイパス プロトコル(Client Bypass Protocol)] の隣にある [継承(Inherit)] チェックボックスをオフにします。 |

| ステップ 5 | 次のオプションのいずれかを選択します。 |

| ステップ 6 | [OK] をクリックします。 |

| ステップ 7 | [適用(Apply)] をクリックします。 |

ローカル プリンタおよびテザー デバイスをサポートしたクライアント ファイアウォールの設定

『Cisco ASA Series VPN ASDM Configuration Guide』の「Client Firewall with Local Printer and Tethered Device Support」を参照してください。

スプリット トンネリングの設定

スプリット トンネリングは、[ネットワーク(クライアント)アクセス(Network (Client) Access)] グループ ポリシーに設定します。『Cisco ASA Series VPN ASDM Configuration Guide』の「Configuring Split Tunneling for AnyConnect Traffic」を参照してください。

ASDM でグループ ポリシーに変更を加えたら、[設定(Configuration)] > [リモート アクセス VPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [AnyConnect 接続プロファイル(AnyConnect Connection Profiles)] > [追加/編集(Add/Edit)] > [グループ ポリシー(Group Policy)] で、グループ ポリシーを接続プロファイルに関連付けてください。

スプリット DNS

スプリット DNS が [ネットワーク(クライアント)アクセス(Network (Client) Access)] グループ ポリシーに設定されている場合、AnyConnect は、特定の DNS クエリーをプライベート DNS サーバ(同様にグループ ポリシーに設定)にトンネルします。他の DNS クエリーはすべて DNS 解決のためのクライアント オペレーティング システムの DNS リゾルバにクリア テキストで送信されます。スプリット DNS が設定されていない場合、AnyConnect はすべての DNS クエリーをトンネルします。

スプリット DNS の要件

スプリット DNS は、標準クエリーおよび更新クエリー(A、AAAA、NS、TXT、MX、SOA、ANY、SRV、PTR、CNAME など)をサポートしています。トンネリングされたネットワークのいずれかに一致する PTR クエリーは、トンネル経由で許可されます。

AnyConnect スプリット DNS は、Windows と Mac OS X プラットフォームでサポートされています。

Mac OS X の場合、AnyConnect は、次のいずれかの条件を満たす場合のみ、ある IP プロトコルのトゥルー スプリット DNS を使用できます。

スプリット DNS の設定

| ステップ 1 |

少なくとも 1 つの DNS サーバを設定します。 『Cisco ASA Series VPN ASDM Configuration Guide』の「Configuring Server Attributes for an Internal Group Policy」を参照してください。 指定したプライベート DNS サーバが、クライアント プラットフォームに設定されている DNS サーバとオーバーラップしていないことを確認します。オーバーラップしていると、名前解決が正しく動作せず、クエリーがドロップされる可能性があります。 |

| ステップ 2 |

Split-Include トンネリングを設定します。 [設定(Configuration)] > [リモートアクセスVPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [グループポリシー(Group Policies)] > [詳細(Advanced)] > [スプリットトンネリング(Split Tunneling)] ペインで、[次のトンネルネットワーク スト(Tunnel Network List Below)] を選択し、[ネットワークリスト(Network List)] にトンネルするアドレスを指定します。 スプリット DNS は、[次のネットワーク リストを除外(Exclude Network List Below)] スプリット トンネリング ポリシーをサポートしません。[次のトンネル ネットワーク リスト(Tunnel Network List Below)] スプリット トンネリング ポリシーを使用して、スプリット DNS を設定します。 |

| ステップ 3 |

スプリット DNS を設定します。 [設定(Configuration)] > [リモートアクセスVPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [グループポリシー(Group Policies)] > [詳細(Advanced)] > [スプリットトンネリング(Split Tunneling)] ペインで、[トンネルですべてのDNSルックアップを送信する(Send All DNS lookups through tunnel)] をオフにし、クエリーがトンネルされるドメインの名前を [DNS名(DNS Names)] に指定します。 |

次の作業

ASDM でグループ ポリシーに変更を加えたら、[設定(Configuration)] > [リモート アクセス VPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [AnyConnect 接続プロファイル(AnyConnect Connection Profiles)] > [追加/編集(Add/Edit)] > [グループ ポリシー(Group Policy)] で、グループ ポリシーを接続プロファイルに関連付けてください。

AnyConnect ログを使用したスプリット DNS の確認

スプリット DNS が有効であることを確認するには、AnyConnect のログで、「Received VPN Session Configuration Settings」が含まれたエントリを検索します。このエントリは、スプリット DNS が有効であることを示します。IPv4 と IPv6 のスプリット DNS 用に別々のログ エントリがあります。

スプリット DNS を使用しているドメインの確認

ドメイン名解決には、オペレーティング システムの DNS リゾルバに依存するあらゆるツールまたはアプリケーションを使用できます。たとえば、ping または Web ブラウザを使用してスプリット DNS ソリューションをテストできます。nslookup または dig などのその他のツールは、OS DNS リゾルバを回避します。

| ステップ 1 | ipconfig/all を実行して、DNS サフィックス検索リストの横にリストされたドメインを記録します。 | ||

| ステップ 2 |

VPN 接続を確立し、DNS サフィックス検索リストの横にリストされたドメインを再度確認します。 トンネルを確立した後に追加されたドメインは、スプリット DNS で使用されるドメインです。

|

重要なセキュリティ上の考慮事項

-

セキュア ゲートウェイ上での自己署名証明書の使用はお勧めしません。理由は、ユーザが誤って不正なサーバ上の証明書を信頼するようにブラウザを設定する可能性があるため、また、ユーザがセキュア ゲートウェイに接続する際に、セキュリティ警告に応答する手間がかかるためです。

-

以下の理由があるため、AnyConnect クライアントに対する厳格な証明書トラストを有効にすることを、強くお勧めします。 を設定するには、『Cisco AnyConnect Secure Mobility Client Administrator Guide, Release 4.2』の「ローカル ポリシー パラメータと値」の項を参照してください。

サーバ証明書の確認

-

AnyConnect クライアントは、証明書失効リスト(CRL)を使用した証明書の検証をサポートしていません。

多くのサイトには、社内ネットワークの内部でのサーバ証明書の検証に使用される認証局が配置されています。つまり、ヘッドエンドへの接続を試みるクライアントは、CRL がパブリック ネットワークでアクセス可能ではないため、CRL を検証できません。クライアント オペレーティング システムは Windows および Mac OS X で CRL を検証するように設定できますが、この設定は無視されます。

-

(Windows のみ)SSL 接続と IPsec VPN 接続の両方で、証明書失効リスト(CRL)チェックを実行するオプションがあります。プロファイル エディタで有効にすると、AnyConnect はチェーン内のすべての証明書を対象とした最新の CRL を取得します。AnyConnect は次に、当該証明書がこれらの信頼できなくなった失効証明書に含まれているかどうかを確認します。認証局によって失効された証明書であることが判明すると、AnyConnect は接続しません。詳細は、ローカル ポリシー パラメータと値を参照してください。

-

サーバ証明書が設定された ASA にユーザが接続する場合、信頼チェーン(ルートや中間など)に問題があっても、その証明書を信頼し、インポートするためのチェックボックスは表示されます。証明書にそれ以外の問題がある場合、そのチェックボックスは表示されません。

-

FQDN によって実行される SSL 接続では、FQDN を使用した初期検証に失敗した場合、名前検証のために FQDN が IP アドレスに解決されず、セカンダリ サーバの証明書検証が行われません。

-

IPSec および SSL 接続では、サーバ証明書にキーの使用状況が含まれる場合、属性に DigitalSignature および(KeyAgreement または KeyEncipherment)が含まれている必要があります。サーバ証明書に EKU が含まれている場合は、属性に serverAuth(SSL および IPSec の場合)または ikeIntermediate(IPsec の場合のみ)が含まれている必要があります。サーバ証明書がなくても、KU または EKU を受け入れることができることに注意してください。

-

IPsec 接続は、サーバ証明書で名前の検証を実行します。IPsec 名前検証のために次のルールが適用されます。

-

Subject Alternative Name 拡張子が関連する属性に含まれる場合、名前検証は Subject Alternative Name に対してのみ実行されます。関連する属性には、すべての証明書の DNS Name 属性や、接続が IP アドレスに対して実行される場合は、IP アドレスの属性などが含まれます。

-

Subject Alternative Name 拡張子がない場合、または、あっても関連する属性が含まれていない場合、名前検証は、証明書の Subject で見つかった Common Name 属性に対して実行されます。

-

証明書が名前検証の目的でワイルドカードを使用する場合、そのワイルドカードは最初(左端)のサブドメインのみに含まれなければならず、他に追加する場合はサブドメインの最後(右端)の文字でなければなりません。このルールに準拠していないワイルドカードのエントリは、名前検証の目的では無視されます。

-

-

OS X の場合、期限切れの証明書は、キーチェーン アクセスで [有効期限の切れた証明書を表示(Show Expired Certificates)] が設定されている場合にのみ表示されます。期限切れの証明書は、ユーザの混乱を招く可能性があるため、デフォルトでは表示されません。

無効なサーバ証明書の処理

非信頼ネットワーク上のモバイル ユーザを狙った攻撃の増加に対応して、シスコは重大なセキュリティ違反を防ぐため、クライアントのセキュリティ保護を強化しました。デフォルトのクライアントの動作は、中間者攻撃に対する追加の防御レイヤを提供するように変更されました。

ユーザ対話

ユーザがセキュア ゲートウェイに接続しようとしたときに証明書エラーがある場合(期限切れ、無効な日付、キーの誤用、または CN の不一致による)、[設定の変更(Change Settings)] および [安全を確保(Keep Me Safe)] ボタンを含む赤色のダイアログがユーザに表示されます。

(注) |

Linux のダイアログは、このマニュアルに示すものと異なる場合があります。

|

-

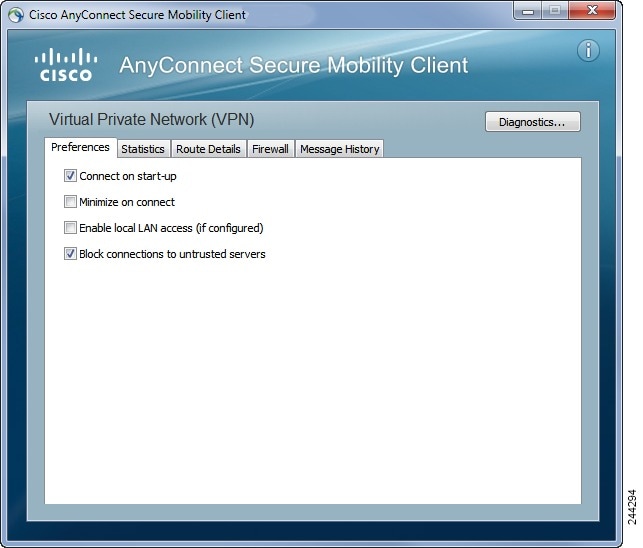

[設定の変更(Change Settings)] をクリックすると、AnyConnect の [詳細(Advanced)] > [VPN] > [プリファレンス(Preferences)] ダイアログが開きます。ここで、ユーザは非信頼サーバへの接続を有効にできます。現在の接続の試行がキャンセルされます。

ユーザが、[信頼されていないサーバへの接続をブロック(Block connections to untrusted servers)] をオフにして、証明書に関する問題が CA が信頼できないことのみである場合、次回ユーザがこのセキュア ゲートウェイに接続しようとするときは、ユーザには証明書ブロック エラーのダイアログは表示されず、次のダイアログのみが表示されます。

ユーザが [常にこの VPN サーバを信頼し、証明書をインポートする(Always trust this VPN server and import the certificate)] をオンにしている場合、このセキュア ゲートウェイへの今後の接続時に、ユーザの続行を確認するプロンプトは表示されません。

(注) |

ユーザが、AnyConnect の [詳細(Advanced)] > [VPN] > [設定(Preferences)] で [信頼されていないサーバへの接続をブロック(Block connections to untrusted servers)] をオンにしている場合、または、ユーザの設定が注意事項と制約事項の項で説明されているモードのリストのいずれかの条件と一致する場合、AnyConnect は無効なサーバ証明書を拒否します。 |

改善されたセキュリティ動作

クライアントが無効なサーバ証明書を受け入れると、その証明書はクライアントの証明書ストアに保存されます。以前は、証明書のサムプリントだけ保存されました。ユーザが無効なサーバ証明書を常に信頼してインポートすることを選択した場合のみ、無効な証明書が保存されることに注意してください。

エンド ユーザの安全性が自動的に損なわれる管理上の優先操作はありません。先行するセキュリティ上の判断をエンド ユーザから完全に排除するには、ユーザのローカル ポリシー ファイルで [厳格な証明書トラスト(Strict Certificate Trust)] を有効にします。[厳格な証明書トラスト(Strict Certificate Trust)] が有効である場合、ユーザにはエラー メッセージが表示され、接続が失敗します。ユーザ プロンプトは表示されません。

ローカル ポリシー ファイルでの厳格な証明書トラストの有効化については、『Cisco AnyConnect Secure Mobility Client Administrator Guide, Release 4.2』の「AnyConnect ローカル ポリシー パラメータと値」の項を参照してください。

注意事項と制約事項

Certificate-Only 認証の設定

ユーザ名とパスワードを使用して AAA でユーザを認証するか、デジタル証明書で認証するか(または、その両方を使用するか)を指定する必要があります。証明書のみの認証を設定すると、ユーザはデジタル証明書で接続でき、ユーザ ID とパスワードを入力する必要がなくなります。

複数のグループを使用する環境で証明書のみの認証をサポートする場合は、複数のグループ URL をプロビジョニングします。各グループ URL には、さまざまなクライアント プロファイルとともに、グループ固有の証明書マップを作成するためのカスタマイズ済みデータの一部が含まれます。たとえば、ASA に開発部の Department_OU 値をプロビジョニングし、このプロセスによる証明書が ASA に提供されたときに、このグループにユーザを配置するようにできます。

(注) |

セキュア ゲートウェイに対してクライアントを認証するために使用される証明書は有効であり、(CA によって署名された)信頼できるものである必要があります。自己署名されたクライアント証明書は受け入れられません。 |

| ステップ 1 | を選択します。接続プロファイルを選択し、[編集(Edit)] をクリックします。[AnyConnect 接続プロファイルの編集(Edit AnyConnect Connection Profile)] ウィンドウが開きます。 |

| ステップ 2 | 選択されていない場合は、ウィンドウの左ペインにあるナビゲーション ツリーの [基本(Basic)] ノードをクリックします。ウィンドウの右ペインにある [認証(Authentication)] 領域で、[証明書(Certificate)] 方式を有効にします。 |

| ステップ 3 | [OK] をクリックし、変更を適用します。 |

証明書登録の設定

Cisco AnyConnect Secure Mobility Clientは、Simple Certificate Enrollment Protocol(SCEP)を使用して、クライアント認証の一部として証明書をプロビジョニングおよび更新します。SCEP を使用した証明書の登録は、ASA への AnyConnect IPsec および SSL VPN 接続で次のようにサポートされます。

SCEP プロキシの登録と動作

次の手順では、AnyConnect および ASA が SCEP プロキシ用に設定されている場合に、証明書が取得され、証明書ベースの接続が確立された方法について説明します。

-

ユーザは、証明書と AAA 認証の両方用に設定された接続プロファイルを使用して、ASA ヘッドエンドに接続します。ASA は、クライアントからの認証用に証明書と AAA クレデンシャルを要求します。

-

ユーザが AAA クレデンシャルを入力しますが、有効な証明書は使用可能ではありません。この状況は、入力された AAA クレデンシャルを使用してトンネルが確立された後で、クライアントが自動 SCEP 登録要求を送信するトリガーになります。

-

SCEP 登録が成功すると、クライアントにユーザに対する(設定可能な)メッセージが表示され、現行のセッションが接続解除されます。ユーザは、証明書認証を使用して、ASA トンネル グループに接続できます。

SCEP 登録に失敗した場合、クライアントにユーザに対する(設定可能な)メッセージが表示され、現行のセッションが接続解除されます。ユーザは自分の管理者に連絡する必要があります。

レガシー SCEP の登録と動作

次の手順は、AnyConnect がレガシー SCEP 用に設定されている場合の、証明書の取得方法および証明書ベースの接続の確立方法について説明します。

-

ユーザが証明書認証用に設定されたトンネル グループを使用して ASA ヘッドエンドへの接続を開始する場合、ASA はクライアントからの認証用証明書を要求します。

-

有効な証明書がクライアントに存在しません。接続を確立できません。この証明書の失敗は、SCEP 登録を行う必要があることを示します。

-

ユーザは、AAA 認証専用に設定されたトンネル グループを使用して、アドレスがクライアント プロファイルで設定された自動 SECP ホストに一致する ASA ヘッドエンドへの接続を開始する必要があります。ASA は、クライアントからの AAA クレデンシャルを要求します。

-

クライアントは、AAA クレデンシャルを入力するためのユーザ用ダイアログボックスを提示します。

クライアントが手動登録用に設定され、クライアントが SCEP 登録開始の必要性を認識した場合(ステップ 2 を参照)、[証明書を取得(Get Certificate)] ボタンがクレデンシャル ダイアログボックスに表示されます。クライアントがネットワークの CA にダイレクト アクセスがある場合、ユーザは手動でこのボタンをクリックすることで、証明書を取得することができます。

(注)

CA へのアクセスが確立された VPN トンネルに依存する場合、現在確立された VPN トンネルがないため(AAA クレデンシャルが入力されていないため)、この時点での手動登録はできません。

-

クライアントは、SCEP 登録開始の必要性を認識します(ステップ 2 を参照)。クライアントは、確立された VPN トンネルを介して CA に対して登録要求を開始し、応答が CA から受信されます。

-

SCEP 登録が成功すると、クライアントにユーザに対する(設定可能な)メッセージが表示され、現行のセッションが接続解除されます。ユーザは、証明書認証を使用して、ASA トンネル グループに接続できます。

SCEP 登録に失敗した場合、クライアントにユーザに対する(設定可能な)メッセージが表示され、現行のセッションが接続解除されます。ユーザは自分の管理者に連絡する必要があります。

認証局の要件

-

IOS CS、Windows Server 2003 CA、および Windows Server 2008 CA を含め、すべての SCEP 準拠 CA がサポートされています。

-

一部の CA について、セキュリティを強化するために、電子メールで登録パスワードをユーザに送信するように設定できます。CA パスワードは、ユーザを識別するための認証局に送信されるチャレンジ パスワードまたはトークンです。このパスワードはその後、AnyConnect クライアント プロファイルで設定できます。これは、CA が証明書を付与する前に確認する、SCEP 要求の一部になります。手動レガシー SCEP 登録を使用する場合は、クライアント プロファイルで CA パスワードを有効にすることを推奨します。

証明書登録のガイドライン

ASA へのクライアントレス(ブラウザ ベース)VPN アクセスは、SCEP プロキシをサポートしていませんが、WebLaunch(クライアントレス起動 AnyConnect)がサポートされます。

ASA は、クライアントから受信した要求を記録しますが、登録が失敗した理由は表示しません。接続の問題は、CA またはクライアントでデバッグされる必要があります。

-

複数のグループを使用する環境で証明書のみの認証をサポートする場合は、複数のグループ URL をプロビジョニングします。各グループ URL には、さまざまなクライアント プロファイルとともに、グループ固有の証明書マップを作成するためのカスタマイズ済みデータの一部が含まれます。たとえば、ASA に開発部の Department_OU 値をプロビジョニングし、このプロセスによる証明書が ASA に提供されたときに、このトンネル グループにユーザを配置するようにできます。

-

ASA で、登録接続を捕捉し、選択された DAP レコードの適切なポリシーを適用するために、aaa.cisco.sceprequired 属性が使用されます。

-

Windows クライアントが最初に認証局から証明書を取得しようとした際に、警告がなされる可能性があります。プロンプトが表示されたら、[はい(Yes)] をクリックしてください。これにより、ルート証明書をインポートできます。クライアント証明書との接続に影響しません。

SCEP プロキシ登録用 VPN クライアント プロファイルの設定

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [証明書の登録(Certificate Enrollment)] を選択します。 | ||

| ステップ 2 | [証明書の登録(Certificate Enrollment)] を選択します。 | ||

| ステップ 3 |

登録証明書で、要求する [証明書の内容(Certificate Contents)]

を設定します。証明書フィールドの定義については、「AnyConnect プロファイル エディタの [証明書の登録(Certificate Enrollment)]」を参照してください。

|

SCEP プロキシ登録をサポートするための ASA の設定

SCEP プロキシのため、1 つの ASA 接続プロファイルは、証明書登録および認証された VPN 接続をサポートします。

| ステップ 1 | グループ ポリシー(例:cert_group)を作成します。次のフィールドを設定します。 |

| ステップ 2 | 証明書の登録および接続を認証した証明書(例:cert_tunnel)用の接続プロファイルを作成します。 |

レガシー SCEP 登録用 VPN クライアント プロファイルの設定

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [証明書の登録(Certificate Enrollment)] を選択します。 | ||

| ステップ 2 | [証明書の登録(Certificate Enrollment)] を選択します。 | ||

| ステップ 3 |

クライアントに証明書を検索するよう指示するため、[自動 SCEP ホスト(Automatic SCEP Host)]

を指定します。 FQDN または IP アドレス、および SCEP 証明書取得用に設定された接続プロファイル(トンネル グループ)のエイリアスを入力します。たとえば、 asa.cisco.com が ASA のホスト名で、 scep_eng が接続プロファイルのエイリアスの場合、 asa.cisco.com/scep-eng と入力します。 ユーザが接続を開始する場合、レガシー SCEP 登録を正常に実行するためには、選択または指定されたアドレスがこの値に正確に一致する必要があります。たとえば、このフィールドが FQDN に設定される場合、ユーザは IP アドレス(SCEP 登録が失敗する)を指定します。 |

||

| ステップ 4 |

認証局の属性の設定:

|

||

| ステップ 5 |

登録証明書で、要求する [証明書の内容(Certificate Contents)]

を設定します。証明書フィールドの定義については、「AnyConnect プロファイル エディタの [証明書の登録(Certificate Enrollment)]」を参照してください。

|

||

| ステップ 6 | (任意)[証明書取得ボタンを表示(Display Get Certificate Button)] をオンにして、認証証明書のプロビジョニングや更新をユーザが手動で要求できるようにします。このボタンは、証明書認証が失敗した場合に表示されます。 | ||

| ステップ 7 | (任意)サーバ リストで特定のホストに対して SCEP を有効にします。これにより、前述の証明書登録のペインの SCEP の設定を上書きします。 |

レガシー SCEP 登録をサポートするための ASA の設定

ASA のレガシー SCEP 用に、接続プロファイルとグループ ポリシーを証明書登録向けに作成し、2 番目の接続プロファイルとグループ ポリシーを認証された VPN 接続用に作成する必要があります。

| ステップ 1 |

登録用のグループ ポリシー(例:cert_enroll_group)を作成します。次のフィールドを設定します。 [詳細(Advanced)] > [AnyConnectクライアント(AnyConnect Client)] ペインで、[ダウンロードするクライアントプロファイルの継承(Inherit for Client Profiles to Download)] をオフにし、レガシー SCEP 用に設定されたクライアント プロファイルを指定します。たとえば、ac_vpn_legacy_scep クライアント プロファイルを指定します。 |

| ステップ 2 | 認証用の 2 つ目のグループ ポリシー(例:cert_auth_group)を作成します。 |

| ステップ 3 | 登録用の接続プロファイル(例:cert_enroll_tunnel)を作成します。次のフィールドを設定します。 |

| ステップ 4 | 認証用の接続プロファイル(例:cert_auth_tunnel)を作成します。次のフィールドを設定します。 |

| ステップ 5 | (任意)各グループ ポリシーの [一般(General)] ペインで、対応する SCEP 接続プロファイルに [接続プロファイル(トンネル グループ)ロック(Connection Profile (Tunnel Group) Lock)] を設定します。これにより、SCEP が設定された接続プロファイルへのトラフィックが制限されます。 |

SCEP 用の Windows 2008 Server の認証局の設定

認証局ソフトウェアが Windows 2008 サーバで実行されている場合、AnyConnect で SCEP がサポートされるように次のいずれかの設定変更を行う必要があります。

認証局での SCEP パスワードの無効化

次の手順は、クライアントが SCEP 登録の前にアウトオブバンド パスワードを提供しないで済むように、SCEP チャレンジ パスワードを無効にする方法について説明します。

| ステップ 1 | 認証局サーバで、レジストリ エディタを起動します。これを行うには、 を選択し、 regedit と入力して [OK] をクリックします。 |

| ステップ 2 | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\EnforcePassword に移動します。 |

| ステップ 3 | EnforcePassword を編集し、「0」に設定します。存在しない場合は、REG-DWORD として作成します。 |

| ステップ 4 | regedit を終了し、認証局サーバをリブートします。 |

認証局での SCEP テンプレートの設定

以下の手順では、証明書のテンプレートを作成する方法、およびこれをデフォルト SCEP テンプレートとして割り当てる方法について説明します。

| ステップ 1 | サーバ マネージャを起動します。これは、[スタート(Start)] > [管理ツール(Admin Tools)] > [サーバ マネージャー(Server Manager)] を選択することで実行できます。 |

| ステップ 2 | [役割(Expand Roles)] > [証明書サービス(Certificate Services)](または [Active Directory 証明書サービス(AD Certificate Services)])を展開します。 |

| ステップ 3 | CA の名前 > [証明書テンプレート(Certificate Templates)] に移動します。 |

| ステップ 4 | [証明書テンプレート(Certificate Templates)] > [管理(Manage)] を右クリックします。 |

| ステップ 5 | [証明書テンプレート コンソール(Cert Templates Console)] から、ユーザ テンプレートを右クリックして [複製(Duplicate)] を選択します。 |

| ステップ 6 | 新しいテンプレートの [Windows Server 2008] バージョンを選択して、[OK] をクリックします。 |

| ステップ 7 | テンプレートの表示名を、NDES IPsec SSL など、具体的な説明に変更します。 |

| ステップ 8 | サイトの有効期間を調整します。ほとんどのサイトでは、証明書の期限切れを避けるために 3 年以上を選択します。 |

| ステップ 9 | [Cryptography] タブで、展開の最小キー サイズを設定します。 |

| ステップ 10 | [サブジェクト名(Subject Name)] タブで、[要求に含まれる(Supply in Request)] を選択します。 |

| ステップ 11 | [拡張機能(Extensions)] タブで、[アプリケーションのポリシー(Application Policies )] に少なくとも次が含まれるように設定します。 |

| ステップ 12 | [適用(Apply)] をクリックして、次に [OK] をクリックして新しいテンプレートを保存します。 |

| ステップ 13 | サーバ マネージャから [証明書サービス(Certificate Services)] に移動して CA の名前を選択し、[証明書テンプレート(Certificate Templates)] を右クリックします。[新規(New )] > [発行する証明書テンプレート(Certificate Template to Issue)] を選択し、作成した新しいテンプレートを選択します(この例では NDES-IPSec-SSL)。次に、[OK] をクリックします。 |

| ステップ 14 | レジストリを編集します。これは、[スタート(Start)] > [ファイル名を指定して実行(Run)] で regedit と入力し、[OK] をクリックすることで実行できます。 |

| ステップ 15 | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP に移動します。 |

| ステップ 16 | 次の 3 つのキーの値を、NDES-IPSec-SSL に設定します。 |

| ステップ 17 | [保存(Save)] をクリックして、認証局サーバをリブートします。 |

証明書失効通知の設定

認証証明書が間もなく期限切れになることをユーザに警告するよう AnyConnect を設定します。[証明書失効しきい値(Certificate Expiration Threshold)] の設定では、AnyConnect がユーザに対して証明書の失効が近づいていることを証明書の有効期限の何日前に警告するかを指定します。AnyConnect は、証明書が実際に期限切れか、新しい証明書が取得されるまで、ユーザが接続するたびに警告します。

(注) |

RADIUS 登録では、[証明書失効しきい値(Certificate Expiration Threshold)] 機能は使用できません。 |

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [証明書の登録(Certificate Enrollment)] を選択します。 |

| ステップ 2 | [証明書の登録(Certificate Enrollment)] を選択します。 |

| ステップ 3 |

[証明書失効しきい値(Certificate Expiration Threshold)]

を指定します。 AnyConnect がユーザに対して証明書の失効が近づいていることを証明書の有効期限の何日前に警告するかを示す数字です。 |

| ステップ 4 | [OK] をクリックします。 |

証明書選択の設定

次の手順では、クライアント システムで証明書を検索する方法および証明書を選択する方法を設定する、AnyConnect プロファイル内のすべての場所を示します。いずれの手順も必須ではなく、条件を指定しなかった場合、AnyConnect はデフォルトのキー照合を使用します。

Windows では、AnyConnect はブラウザの証明書ストアを読み取ります。Mac および UNIX の場合、プライバシー強化メール(PEM)形式のファイル ストアを作成する必要があります。

| ステップ 1 |

Windows のみ: 使用する Windows 証明書ストアの設定 VPN クライアント プロファイルに AnyConnect で使用される証明書ストアを指定します。 |

| ステップ 2 |

Windows のみ: Windows ユーザに認証証明書の選択を求めるプロンプトの表示 ユーザに有効な証明書のリストを示すように AnyConnect を設定し、ユーザがセッションの認証にその証明書を選択できるようにします。 |

| ステップ 3 | Mac および Linux 環境の場合: Mac および Linux での PEM 証明書ストアの作成 |

| ステップ 4 | Mac および Linux 環境の場合:VPN ローカル ポリシー プロファイルで除外する証明書ストアを選択します。 |

| ステップ 5 |

証明書照合の設定 ストアの証明書を検索する場合に、AnyConnect が照合を試みるキーを設定します。キー(拡張キー)を指定し、カスタム拡張キーを追加できます。また、AnyConnect が照合する識別名に演算子の値のパターンを指定できます。 |

使用する Windows 証明書ストアの設定

Windows では、ローカル マシン用の証明書ストアと現在のユーザ用の証明書ストアが別々に用意されます。VPN クライアント プロファイルに AnyConnect で使用される証明書ストアを指定します。デフォルトでは、両方が検索されますが、1 つだけを使用するように AnyConnect を設定できます。

コンピュータ上で管理者権限を持つユーザは、両方の証明書ストアにアクセスできます。管理者権限を持たないユーザがアクセスできるのは、ユーザ証明書ストアのみです。通常、Windows ユーザには管理者権限がありません。[証明書ストアの上書き(Certificate Store Override)] を選択すると、ユーザに管理者権限がない場合でも、AnyConnect はマシン ストアにアクセスできます。

(注) |

マシン ストアのアクセス制御は、Windows のバージョンとセキュリティ設定によって異なる場合があります。このため、ユーザは管理者権限を持つ場合にも、マシン ストアの証明書を使用できない可能性があります。この場合、[証明書ストアの上書き(Certificate Store Override)] を選択してマシン ストアへのアクセスを許可します。 |

次の表に、検索対象の [証明書ストア(Certificate Store)] および [証明書ストアの上書き(Certificate Store Override)] のオン/オフに基づいて AnyConnect が Windows クライアントで証明書を検索する方法について説明します。

| AnyConnect の検索方法 | ||||

|---|---|---|---|---|

| AnyConnect は、すべての証明書ストアを検索します。ユーザに管理者権限がない場合、AnyConnect は、マシン ストアにアクセスできません。 この設定は、デフォルトです。この設定は、ほとんどの状況に適しています。変更が必要となる特別な理由またはシナリオ要件がある場合を除いて、この設定は変更しないでください。 |

||||

| AnyConnect は、すべての証明書ストアを検索します。ユーザに管理者権限がない場合、AnyConnect は、マシン ストアにアクセスできます。 |

||||

| AnyConnect は、マシン証明書ストアを検索します。ユーザに管理者権限がない場合、AnyConnect は、マシン ストアを検索できます。 |

||||

| AnyConnect は、マシン証明書ストアを検索します。ユーザに管理者権限がない場合、AnyConnect は、マシン ストアを検索できません。

|

||||

| AnyConnect は、ユーザ証明書ストア内のみ検索します。管理者権限のないユーザがこの証明書ストアにアクセスできるため、証明書ストアの上書きは適用されません。 |

| ステップ 1 |

[証明書ストア(Certificate Store)]

を設定します。

|

| ステップ 2 | ユーザに管理者権限がない場合に AnyConnect にマシン証明書ストアの検索を許可するには、[証明書ストアの上書き(Certificate Store Override)] を選択します。 |

Windows ユーザに認証証明書の選択を求めるプロンプトの表示

ユーザに対して有効な証明書のリストを表示し、セッションの認証に使用する証明書をユーザが選択できるように AnyConnect を設定できます。期限切れの証明書は必ずしも無効として見なされるわけではありません。たとえば SCEP を使用している場合、サーバが新しい証明書をクライアントに発行することがあります。期限切れの証明書を削除すると、クライアントがまったく接続できなくなることがあります。この場合、手動による介入とアウトオブバンド証明書配布が必要になります。AnyConnect では、設定されている証明書一致ルールに基づき、セキュリティ関連プロパティ(キーの使用状況、キーのタイプと強度など)に基づいて、クライアント証明書が制限されるだけです。この設定は Windows でのみ使用できます。デフォルトでは、ユーザによる証明書の選択は無効です。

| ステップ 1 | VPN プロファイル エディタを開き、ナビゲーション ペインから [プリファレンス(Part 2)(Preferences (Part 2))] を選択します。 |

| ステップ 2 | 証明書の選択を有効にするには、[証明書選択を無効にする(Disable Certificate Selection)] チェックボックスをオフにします。 |

| ステップ 3 | ペインでユーザが自動証明書の選択のオン/オフを切り替えられるようにする場合を除き、[ユーザ制御可(User Controllable)] チェックボックスをオフにします。 |

Mac および Linux での PEM 証明書ストアの作成

AnyConnect では、プライバシー強化メール(PEM)形式のファイル ストアからの証明書取得がサポートされています。AnyConnect はリモート コンピュータのファイル システムから PEM 形式の証明書ファイルを読み取り、確認と署名を行います。

あらゆる条件下でクライアントが適切な証明書を取得するためには、ファイルが次の要件を満たしている必要があります。

-

クライアント証明書と、それに対応する秘密キーのファイル名が同じであること (client.pem と client.key など)。

ヒント

PEM ファイルのコピーを保持する代わりに、PEM ファイルへのソフト リンクを使用できます。

PEM ファイル証明書ストアを作成する場合は、次に示すパスとフォルダを作成します。これらのフォルダに、適切な証明書を配置してください。

|

|||

マシン証明書は、ルート ディレクトリ以外は PEM ファイル証明書と同じです。マシン証明書の場合は、~/.cisco を /opt/.cisco に置き換えてください。それ以外は、パス、フォルダ、および証明書のタイプが適用されます。

証明書照合の設定

AnyConnect では、特定のキーのセットに一致するこれらの証明書に証明書の検索を限定できます。証明書照合は、[証明書照合(Certificate Matching)] ペインの AnyConnect VPN クライアント プロファイルで設定できるグローバル基準です。基準は次のとおりです。

キーの使用状況の設定

[キーの使用状況(Key Usage)] キーを選択すると、AnyConnect で使用できる証明書が、選択したキーの少なくとも 1 つを持つ証明書に制限されます。サポート対象のセットは、VPN クライアント プロファイルの [キーの使用状況(Key Usage)] リストに一覧表示されており、次が含まれています。

1 つ以上の基準が指定されている場合、証明書が一致すると見なされるには、少なくとも 1 つの基準が一致している必要があります。

拡張キーの使用状況の設定

[拡張キーの使用状況(Extended Key Usage)] キーを選択すると、AnyConnect で使用できる証明書がこれらのキーを持つ証明書に限定されます。次の表は、既知の制約のセットと、それに対応するオブジェクト ID(OID)をリストにまとめたものです。

カスタム拡張照合キーの設定

その他の OID(本書の例で使用している 1.3.6.1.5.5.7.3.11 など)はすべて、「カスタム」と見なされます。管理者は、既知のセットの中に必要な OID がない場合、独自の OID を追加できます。

証明書識別名の設定

[識別名(Distinguished Name)] の表には、クライアントが使用できる証明書を指定の条件に一致する証明書に限定する証明書 ID、および一致条件が含まれています。条件をリストに追加したり、追加した条件の内容と照合するための値またはワイルドカードを設定したりするには、[追加(Add)] ボタンをクリックします。

| CN |

|

[識別名(Distinguished Name)] には、0 個以上の一致基準を含めることができます。証明書が一致すると見なされるには、指定されているすべての基準に一致している必要があります。[識別名(Distinguished Name)] の一致では、証明書に指定の文字列が含まれている必要があるかどうか、および文字列にワイルドカードを許可するかどうかを指定します。

SDI トークン(SoftID)統合を使用した VPN 認証

AnyConnect は、Windows 7 x86(32 ビット)および x64(64 ビット)で動作する RSA SecurID クライアント ソフトウェア バージョン 1.1 以降のサポートを統合します。

RSA SecurID ソフトウェア オーセンティケータは、企業の資産へのセキュアなアクセスのために必要となる管理項目数を減らします。リモート デバイスに常駐する RSA SecurID Software Token は、1 回限定で使用可能なパスコードを 60 秒ごとにランダムに生成します。SDI は Security Dynamics 社製テクノロジーの略称で、ハードウェアとソフトウェアの両方のトークンを使用する、この 1 回限定利用のパスワード生成テクノロジーを意味します。

通常、ユーザはツール トレイの [AnyConnect] アイコンをクリックし、接続する接続プロファイルを選択してから、認証ダイアログボックスに適切なクレデンシャルを入力することで AnyConnect に接続します。ログイン(チャレンジ)ダイアログボックスは、ユーザが属するトンネル グループに設定されている認証タイプと一致しています。ログイン ダイアログボックスの入力フィールドには、どのような種類の入力が認証に必要か明確に示されます。

SDI 認証では、リモート ユーザは AnyConnect ソフトウェア インターフェイスに PIN(個人識別番号)を入力して RSA SecurID パスコードを受け取ります。セキュアなアプリケーションにパスコードを入力すると、RSA Authentication Manager がこのパスコードを確認してユーザにアクセスを許可します。

RSA SecurID ハードウェアまたはソフトウェアのトークンを使用するユーザには、パスコードまたは PIN、PIN、パスコードのいずれかを入力する入力フィールドが表示されます。ダイアログボックス下部のステータス行には、さらにこの点に関連する情報が表示されます。ユーザは、ソフトウェア トークンの PIN またはパスコードを AnyConnect ユーザ インターフェイスに直接入力します。

最初に表示されるログイン ダイアログボックスの外観は、セキュア ゲートウェイの設定によって異なります。セキュア ゲートウェイには、メインのログイン ページ、メインのインデックス URL、トンネル グループのログイン ページ、またはトンネル グループの URL(URL/トンネル グループ)からアクセスできます。メインのログイン ページからセキュア ゲートウェイにアクセスするには、[ネットワーク(クライアント)アクセス(Network (Client) Access)] の [AnyConnect 接続プロファイル(AnyConnect Connection Profiles)] ページで [ユーザに接続の選択を許可する(Allow user to select connection)] チェックボックスをオンにする必要があります。いずれの方法でも、セキュア ゲートウェイはクライアントにログイン ページを送信します。メインのログイン ページにはドロップダウン リストがあり、ここからトンネル グループを選択します。トンネルグループ ログイン ページにはこの表示はありません。トンネルグループは URL で指定されるためです。

(接続プロファイルまたはトンネル グループのドロップダウン リストが表示される)メインのログイン ページの場合、デフォルト トンネル グループの認証タイプによって、パスワードの入力フィールド ラベルの初期設定が決まります。たとえば、デフォルト トンネル グループが SDI 認証を使用する場合、フィールド ラベルは [パスコード(Passcode)] になります。一方で、デフォルト トンネル グループが NTLM 認証を使用する場合、フィールド ラベルは [パスワード(Password)] になります。リリース 2.1 以降では、異なるトンネル グループをユーザが選択しても、フィールド ラベルが動的に更新されることはありません。トンネルグループのログイン ページでは、フィールド ラベルはトンネルグループの要件に一致します。

クライアントは、パスワード入力フィールドへの RSA SecurID Software Token の PIN の入力をサポートします。RSA SecurID Software Token ソフトウェアがインストールされており、トンネルグループ認証タイプが SDI の場合、フィールド ラベルは [パスコード(Passcode)] となり、ステータス バーには、「ユーザ名およびパスコードまたはソフトウェア トークンPINを入力してください(Enter a username and passcode or software token PIN)」と表示されます。PIN を使用すると、同じトンネル グループおよびユーザ名で行う次回のログインからは、フィールド ラベルが [PIN] になります。クライアントは、入力された PIN を使用して RSA SecurID Software Token DLL からパスコードを取得します。認証が成功するたびにクライアントはトンネル グループ、ユーザ名、認証タイプを保存し、保存されたトンネル グループが新たにデフォルトのトンネル グループとなります。

AnyConnect では、すべての SDI 認証でパスコードを使用できます。パスワード入力ラベルが [PIN] の場合でも、ユーザはステータス バーの指示どおりにパスコードを入力することができます。クライアントは、セキュア ゲートウェイにパスコードをそのまま送信します。パスコードを使用すると、同じトンネル グループおよびユーザ名で行う次回のログインからは、ラベルが [Passcode] のフィールドが表示されます。

RSASecureIDIntegration プロファイル設定は、次の 3 つの値のいずれかになります。

-

Automatic:クライアントはまず 1 つの方式を試行し、それが失敗したら別の方式を試行します。デフォルトでは、ユーザ入力がトークン パスコード(HardwareToken)として処理され、これが失敗したら、ユーザ入力がソフトウェア トークン PIN(SoftwareToken)として処理されます。認証が成功すると、成功した方式が新しい SDI トークン タイプとして設定され、ユーザ プリファレンス ファイルにキャッシュされます。SDI トークン タイプは、次回の認証試行でいずれの方式が最初に試行されるかを定義します。通常、現行の認証試行には、最後に成功した認証試行で使用されたトークンと同じものが使用されます。ただし、ユーザ名またはグループの選択を変更した場合は、入力フィールド ラベルに示されている、デフォルトの方式が最初に試行される状態に戻ります。

(注)

SDI トークン タイプは、設定が自動の場合のみ、意味を持ちます。認証モードが自動以外の場合は、SKI トークン タイプのログを無視できます。HardwareToken がデフォルトの場合、次のトークン モードはトリガーされません。

-

SoftwareToken:クライアントは、ユーザ入力を常にソフトウェア トークン PIN として解釈し、入力フィールド ラベルは [PIN:] になります。

-

HardwareToken:クライアントは、ユーザ入力を常にトークン パスコードとして解釈し、入力フィールド ラベルは [Passcode:] になります。

(注) |

AnyConnect では、RSA Software Token クライアント ソフトウェアにインポートした複数のトークンからの、トークンの選択はサポートされていません。その代わりに、クライアントは RSA SecurID Software Token GUI を介してデフォルト選択のトークンを使用します。 |

SDI 認証交換のカテゴリ

通常の SDI 認証ログイン

通常ログイン チャレンジは、常に最初のチャレンジです。SDI 認証ユーザは、ユーザ名およびトークン パスコード(ソフトウェア トークンの場合は PIN)を、ユーザ名とパスコードまたは PIN フィールドにそれぞれ指定する必要があります。クライアントはユーザの入力に応じてセキュア ゲートウェイ(中央サイトのデバイス)に情報を返し、セキュア ゲートウェイはこの認証を認証サーバ(SDI または RADIUS プロキシ経由の SDI)で確認します。

認証サーバが認証要求を受け入れた場合、セキュア ゲートウェイは認証が成功したページをクライアントに送信します。これで認証交換が完了します。

パスコードが拒否された場合は認証は失敗し、セキュア ゲートウェイは、エラー メッセージとともに新しいログイン チャレンジ ページを送信します。SDI サーバでパスコード失敗しきい値に達した場合、SDI サーバはトークンを次のトークン コード モードに配置します。

新規ユーザ モード、PIN クリア モード、および新規 PIN モード

PIN のクリアは、ネットワーク管理者だけの権限で、SDI サーバでのみ実行できます。

新規ユーザ モード、PIN クリア モード、新規 PIN モードでは、AnyConnect は、後の「next passcode」ログイン チャレンジで使用するために、ユーザ作成 PIN またはシステムが割り当てた PIN をキャッシュに入れます。

PIN クリア モードと新規ユーザ モードは、リモート ユーザから見ると違いがなく、また、セキュア ゲートウェイでの処理も同じです。いずれの場合も、リモート ユーザは新しい PIN を入力するか、SDI サーバから割り当てられる新しい PIN を受け入れる必要があります。唯一の相違点は、最初のチャレンジでのユーザの応答です。

新規 PIN モードでは、通常のチャレンジと同様に、既存の PIN を使用してパスコードが生成されます。PIN クリア モードでは、ユーザがトークン コードだけを入力するハードウェア トークンとして PIN が使用されることはありません。RSA ソフトウェア トークンのパスコードを生成するために 0 が 8 つ並ぶ PIN(00000000)が使用されます。いずれの場合も、SDI サーバ管理者は、使用すべき PIN 値(ある場合)をユーザに通知する必要があります。

新規ユーザを SDI サーバに追加すると、既存ユーザの PIN をクリアする場合と同じ結果になります。いずれの場合も、ユーザは新しい PIN を指定するか、SDI サーバから割り当てられる新しい PIN を受け入れる必要があります。これらのモードでは、ユーザはハードウェア トークンとして、RSA デバイスのトークン コードのみ入力します。いずれの場合も、SDI サーバ管理者は、使用すべき PIN 値(ある場合)をユーザに通知する必要があります。

新規 PIN の作成

現行の PIN がない場合、システム設定に応じて、次の条件のいずれかを満たすことが、SDI サーバによって要求されます。

PIN をリモート ユーザ自身で作成する方法とシステムで割り当てる方法を選択できるように SDI サーバを設定している場合、ログイン画面にはオプションを示すドロップダウン リストが表示されます。ステータス行にプロンプト メッセージが表示されます。

システムが割り当てる PIN の場合、ユーザがログイン ページで入力したパスコードを SDI サーバが受け入れると、セキュア ゲートウェイはシステムが割り当てた PIN をクライアントに送信します。クライアントは、ユーザが新規 PIN を確認したことを示す応答をセキュア ゲートウェイに返し、システムは「next passcode」チャレンジに進みます。

ユーザが新しく PIN を作成するように選択した場合、AnyConnect にこの PIN を入力するためのダイアログボックスが表示されます。PIN は 4 ~ 8 桁の長さの数値にする必要があります。PIN は一種のパスワードであるため、ユーザがこの入力フィールドに入力する内容はアスタリスクで表示されます。

RADIUS プロキシを使用する場合、PIN の確認は、最初のダイアログボックスの次に表示される、別のチャレンジで行われます。クライアントは新しい PIN をセキュア ゲートウェイに送信し、セキュア ゲートウェイは「next passcode」チャレンジに進みます。

「next passcode」チャレンジと「next Token Code」チャレンジ

「next passcode」チャレンジでは、クライアントが新規 PIN の作成または割り当て時にキャッシュに入れられた PIN 値を使用して RSA SecurID Software Token DLL から次のパスコードを取得し、ユーザにプロンプト表示せずにこれをセキュア ゲートウェイに返します。同様に、ソフトウェア トークン用の「next Token Code」チャレンジでは、クライアントは RSA SecurID Software Token DLL から次のトークン コードを取得します。

ネイティブ SDI と RADIUS SDI の比較

ネットワーク管理者は、SDI 認証を可能にするセキュア ゲートウェイを次のいずれかのモードで設定することができます。

リモート ユーザからは、ネイティブ SDI と RADIUS SDI は同一です。SDI メッセージは SDI サーバ上で設定が可能なため、これには、ASA 上のメッセージ テキストは、SDI サーバ上のメッセージ テキストに一致する必要があります。一致しない場合、リモート クライアント ユーザに表示されるプロンプトが、認証中に必要なアクションに対して適切でない場合があります。この場合、AnyConnect が応答できずに認証に失敗することがあります。

RADIUS SDI チャレンジは、少数の例外はありますが、基本的にはミラー ネイティブの SDI 交換です。両者とも最終的には SDI サーバと通信するため、クライアントからの必要な情報と要求される情報の順序は同じです。

認証の間に、RADIUS サーバは ASA にアクセス チャレンジ メッセージを提示します。これらのチャレンジ メッセージ内に、SDI サーバからのテキストを含む応答メッセージがあります。このメッセージ テキストは、ASA が SDI サーバと直接通信している場合と RADIUS プロキシを経由して通信している場合とで異なります。そのため、AnyConnect にネイティブ SDI サーバとして認識させるために、ASA は RADIUS サーバからのメッセージを解釈する必要があります。

また、SDI メッセージは SDI サーバで設定可能であるため、ASA のメッセージ テキストの全体または一部が、SDI サーバのメッセージ テキストと一致する必要があります。一致しない場合、リモート クライアント ユーザに表示されるプロンプトが、認証中に必要とされるアクションに対して適切でない場合があります。この場合、AnyConnect が応答できずに認証に失敗することがあります。

RADIUS/SDI メッセージをサポートするための ASA の設定

SDI 固有の RADIUS 応答メッセージを解釈し、適切なアクションを AnyConnect ユーザに求めるように ASA を設定するには、SDI サーバとの直接通信をシミュレートする方法で RADIUS 応答メッセージを転送するように接続プロファイル(トンネル グループ)を設定する必要があります。SDI サーバに認証されるユーザは、この接続プロファイルを介して接続する必要があります。

| ステップ 1 | を選択します。 | |||||||||||||||||||||||||||||

| ステップ 2 | SDI 固有の RADIUS 応答メッセージを解釈するために設定する接続プロファイルを選択して、[編集(Edit)] をクリックします。 | |||||||||||||||||||||||||||||

| ステップ 3 | [AnyConnect 接続プロファイルの編集(Edit AnyConnect Connection Profile)] ウィンドウで、左側のナビゲーション ペインにある [詳細(Advanced)] ノードを展開して、[グループ エイリアス/グループ URL(Group Alias / Group URL)] を選択します。 | |||||||||||||||||||||||||||||

| ステップ 4 | [ログイン画面への SecurID メッセージの表示を有効にする(Enable the display of SecurID messages on the login screen)] をオンにします。 | |||||||||||||||||||||||||||||

| ステップ 5 | [OK] をクリックします。 | |||||||||||||||||||||||||||||

| ステップ 6 | を選択します。 | |||||||||||||||||||||||||||||

| ステップ 7 | [追加(Add)] をクリックして、AAA サーバ グループを追加します。 | |||||||||||||||||||||||||||||

| ステップ 8 | [AAA サーバ グループの編集(Edit AAA Server Group)] ダイアログで AAA サーバ グループを設定して、[OK] をクリックします。 | |||||||||||||||||||||||||||||

| ステップ 9 | [AAA サーバ グループ(AAA Server Groups)] 領域で作成した AAA サーバ グループを選択し、[選択したグループ内のサーバ(Servers in the Selected Group)] 領域で [追加(Add)] をクリックします。 | |||||||||||||||||||||||||||||

| ステップ 10 |

[SDI メッセージ(SDI Messages)] 領域で [メッセージ テーブル(Message Table)]

領域を展開します。メッセージ テキスト フィールドをダブルクリックするとメッセージを編集できます。RADIUS サーバから送信されたメッセージとテキストの一部または全体が一致するように、RADIUS 応答メッセージ テキストを ASA で設定します。 次の表に、メッセージ コード、デフォルトの RADIUS 応答メッセージ テキスト、および各メッセージの機能を示します。

|

|||||||||||||||||||||||||||||

| ステップ 11 | [OK]、[適用(Apply)]、[保存(Save)] の順にクリックします。 |

フィードバック

フィードバック