FireSIGHT システム インストレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月13日

章のタイトル: FireSIGHT システム アプライアンスの設定

FireSIGHT システム アプライアンスの設定

アプライアンスを展開して設置した後、信頼された管理ネットワーク上で新しいアプライアンスが通信できるよう、セットアップ手順を実行する必要があります。また、管理者パスワードを変更し、エンドユーザ ライセンス契約書(EULA)に同意する必要もあります。

設定プロセスを使用すると、時間の設定、デバイスの登録とライセンス認証、更新のスケジューリングなどのさまざまな管理レベル タスクを実行することもできます。設定と登録中に選択されたオプションによって、システムで作成され、適用されるデフォルト インターフェイス、インライン セット、ゾーン、およびポリシーが決定されます。

これらの初期設定とポリシーの目的は、オプションを制限することではなく、アウトオブザボックス エクスペリエンスを提供し、短時間で展開を設定できるようにすることです。デバイスをどのように初期設定したかに関係なく、その設定はいつでも防御センターを使用して変更できます。つまり、たとえば、設定中に検出モードまたはアクセス制御ポリシーを選択しても、特定のデバイス、ゾーン、またはポリシー設定に固定されません。

(注) ASA FirePOWER デバイスのセットアップ方法については、ASA マニュアルを参照してください。

初期設定プロセスの各ステップの詳細については、次の項を参照してください。

•![]() 「設定プロセスについて」では、アプライアンスのモデルとアプライアンスへの物理的アクセスがあるかどうかによって異なる設定プロセスの概要について説明します。

「設定プロセスについて」では、アプライアンスのモデルとアプライアンスへの物理的アクセスがあるかどうかによって異なる設定プロセスの概要について説明します。

(注) シスコ では、設定プロセスに精通していない方は最初にこのセクションを読むことを強く推奨しています。

•![]() 「スクリプトを使用したネットワーク設定の構成」では、スクリプトを使用して、新しいアプライアンスが管理ネットワーク上で通信できるようにネットワーク設定を指定する方法について説明します。このステップは、キーボードとモニタを使用してアクセスしているすべての防御センターに対して必要です。

「スクリプトを使用したネットワーク設定の構成」では、スクリプトを使用して、新しいアプライアンスが管理ネットワーク上で通信できるようにネットワーク設定を指定する方法について説明します。このステップは、キーボードとモニタを使用してアクセスしているすべての防御センターに対して必要です。

•![]() 「CLI を使用した シリーズ 3 デバイス上での初期設定の実行」では、対話式のコマンドライン インターフェイス(CLI)を使用して、シリーズ 3 デバイス上で設定プロセスを実行する方法について説明します。

「CLI を使用した シリーズ 3 デバイス上での初期設定の実行」では、対話式のコマンドライン インターフェイス(CLI)を使用して、シリーズ 3 デバイス上で設定プロセスを実行する方法について説明します。

•![]() 「初期設定ページ:デバイス」では、デバイスの Web インターフェイスを使用して、初期設定を完了する方法について説明します。

「初期設定ページ:デバイス」では、デバイスの Web インターフェイスを使用して、初期設定を完了する方法について説明します。

•![]() 「初期設定ページ:防御センター」では、防御センターの Web インターフェイスを使用して、初期設定を完了する方法について説明します。

「初期設定ページ:防御センター」では、防御センターの Web インターフェイスを使用して、初期設定を完了する方法について説明します。

•![]() 「次の手順」では、FireSIGHT システム 展開の設定時に実行可能な設定後タスクに関するガイダンスを提供します。

「次の手順」では、FireSIGHT システム 展開の設定時に実行可能な設定後タスクに関するガイダンスを提供します。

system shutdown コマンドを使用するか、またはアプライアンスのシェル(エキスパート モードとも呼ばれます)から

shutdown-h now コマンドを使用します。

設定プロセスについて

新しい FireSIGHT システム アプライアンスを展開して設置したら、以前の章の説明に従って、設定プロセスを完了する必要があります。設定を開始する前に、次の要件を満たしているかどうかを確認してください。

設定するアプライアンスを理解しておく必要があります。FireSIGHT システム アプライアンス は、トラフィックを検知する管理対象 デバイス と管理する 防御センター のどちらかです。アプライアンスのタイプごとにさまざまな モデル が存在します。これらのモデルはさらに シリーズ と ファミリ にグループ化されます。詳細については、「FireSIGHT システム アプライアンス」を参照してください。

新しいアプライアンスを設定するには、キーボードとモニタ/KVM(キーボード、ビデオ、およびマウス)またはアプライアンスの管理インターフェイスへの直接イーサネット接続を使用して接続する必要があります。初期設定後は、アプライアンスをシリアル アクセス用に設定できます。詳細については、 「ラックへのアプライアンスの設置」 を参照してください。

(注) アプライアンスは大容量ストレージ デバイスをブート デバイスとして使用する可能性があるため、初期セットアップのためにアプライアンスにアクセスするときには、KVM コンソールと一緒に USB 大容量ストレージを使用しないでください。

少なくとも、アプライアンスが管理ネットワーク上で通信できるようにするために必要な情報(IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィックス長、およびデフォルト ゲートウェイ)は入手しておきます。

アプライアンスの展開方法がわかっている場合は、設定プロセスが登録とライセンス認証を含むさまざまな初期管理レベル タスクを実行する良い機会になります。

ヒント 複数のアプライアンスを展開している場合は、先にデバイスを設定してから、管理元の防御センターを設定します。デバイスの初期設定プロセスを使用すれば、デバイスを防御センターに事前登録できます。防御センターの設定プロセスを使用すれば、事前登録した管理対象デバイスを追加してライセンス認証できます。

設定が完了したら、防御センター Web インターフェイスを使用して、展開用のほとんどの管理タスクと分析タスクを実行します。物理的な管理対象デバイスは、基本的な管理を実行するためにしか使用できないように Web インターフェイスが制限されています。詳細については、「次の手順」を参照してください。

アプライアンス タイプごとのセットアップ方法については、詳しくは以下を参照してください。

ヒント 工場出荷時設定に復元(「FireSIGHT システム アプライアンスの工場出荷時設定の復元」を参照)後にアプライアンスを設定しており、アプライアンスのライセンスとネットワーク設定を削除していない場合は、管理ネットワーク上のコンピュータを使用して、アプライアンスの Web インターフェイスを直接閲覧しながら、設定を実行できます。「初期設定ページ:デバイス」または「初期設定ページ:防御センター」にスキップします。

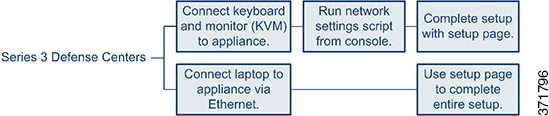

シリーズ 3 防御センターの設定

次の図に、シリーズ 3 防御センターの設定時に選択可能な設定を示します。

ステップ 1![]() キーボードとモニタを使用している場合は、アプライアンスが管理ネットワーク上で通信できるようにするための設定を容易にするスクリプトを実行します。「スクリプトを使用したネットワーク設定の構成」を参照してください。

キーボードとモニタを使用している場合は、アプライアンスが管理ネットワーク上で通信できるようにするための設定を容易にするスクリプトを実行します。「スクリプトを使用したネットワーク設定の構成」を参照してください。

再イメージ化されたアプライアンスを設定しており、復元プロセスの一部としてネットワーク設定を維持している場合、または、直接イーサネット接続経由でアプライアンスにアクセスしている場合は、次のステップにスキップします。

ステップ 2![]() 管理ネットワーク上のコンピュータからアプライアンスの Web インターフェイスを閲覧することによって、設定プロセスを完了します。

管理ネットワーク上のコンピュータからアプライアンスの Web インターフェイスを閲覧することによって、設定プロセスを完了します。

•![]() Web インターフェイスを使用して管理対象デバイスの設定を完了するには、「初期設定ページ:デバイス」を参照してください。

Web インターフェイスを使用して管理対象デバイスの設定を完了するには、「初期設定ページ:デバイス」を参照してください。

•![]() Web インターフェイスを使用して防御センターの設定を完了するには、「初期設定ページ:防御センター」を参照してください。

Web インターフェイスを使用して防御センターの設定を完了するには、「初期設定ページ:防御センター」を参照してください。

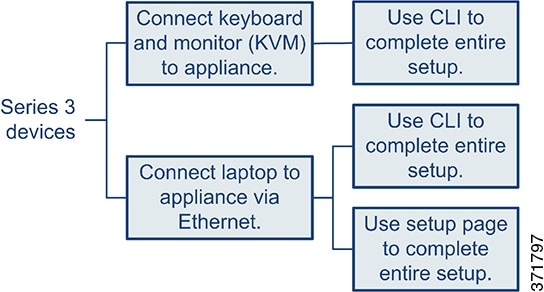

シリーズ 3 デバイスの設定

次の図に、シリーズ 3 デバイスの設定時に選択可能な設定を示します。

シリーズ 3 デバイスへのアクセスによって、その設定方法が決まります。次の選択肢があります。

•![]() デバイスへの接続方法に関係なく、CLI を使用してデバイスを設定できます。「CLI を使用した シリーズ 3 デバイス上での初期設定の実行」を参照してください。

デバイスへの接続方法に関係なく、CLI を使用してデバイスを設定できます。「CLI を使用した シリーズ 3 デバイス上での初期設定の実行」を参照してください。

•![]() 直接イーサネット接続経由でアプライアンスにアクセスしている場合は、ローカル コンピュータからアプライアンスの Web インターフェイスを閲覧できます。「初期設定ページ:デバイス」を参照してください。

直接イーサネット接続経由でアプライアンスにアクセスしている場合は、ローカル コンピュータからアプライアンスの Web インターフェイスを閲覧できます。「初期設定ページ:デバイス」を参照してください。

再イメージ化されたデバイスを設定しており、復元プロセスの一部としてネットワーク設定を維持している場合は、SSH または Lights-Out Management(LOM)接続経由で CLI にアクセスできます。また、管理ネットワーク上のコンピュータからデバイスの Web インターフェイスを閲覧することもできます。

スクリプトを使用したネットワーク設定の構成

新しい防御センターまたは シリーズ 2 デバイスをインストールしたら、あるいは、再イメージ化の一部としてネットワーク設定を削除したら、管理ネットワーク上で通信するようにアプライアンスを設定する必要があります。このステップは、コンソールでスクリプトを実行することによって完了します。

FireSIGHT システム は、IPv4 と IPv6 の両方の管理環境にデュアル スタック実装を提供します。最初に、スクリプトから IPv4 管理設定を構成(または無効に)するように要求されてから、IPv6 に移ります。IPv6 展開では、ローカル ルータから設定値を取得できます。IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィックス長、およびデフォルト ゲートウェイを指定する必要があります。

スクリプトのプロンプトに従う場合に、複数の選択肢がある質問では、選択肢が (y/n) のように括弧で囲まれて示されます。デフォルト値は、 [y] のように大カッコ内に列挙されます。Enter キーを押して、選択を確定します。

スクリプトからはアプライアンスの設定 Web ページと同じ設定情報の大部分が要求されることに注意してください。詳細については、「ネットワーク設定」(デバイス)と「ネットワーク設定」(防御センター)を参照してください。

ステップ 1![]() コンソールから、アプライアンスにログインします。ユーザ名として

コンソールから、アプライアンスにログインします。ユーザ名として admin を、パスワードとして Sourcefire を使用します。

シリーズ 3 または仮想管理対象デバイスでは、シェル プロンプトを表示するのに expert と入力する必要があることに注意してください。

ステップ 2![]() admin プロンプトで、次のスクリプトを実行します。

admin プロンプトで、次のスクリプトを実行します。

sudo /usr/local/sf/bin/configure-network

最初に IPv4 管理設定を構成(または無効に)してから、IPv6 に移ります。ネットワーク設定を手動で指定する場合は、次の手順を実行する必要があります。

•![]() ネットマスクを含む IPv4 アドレスをドット付き 10 進形式で入力します。たとえば、255.255.0.0 のネットマスクを指定できます。

ネットマスクを含む IPv4 アドレスをドット付き 10 進形式で入力します。たとえば、255.255.0.0 のネットマスクを指定できます。

•![]() IPv6 アドレスをコロン区切りの 16 進形式で入力します。IPv6 プレフィックスに対して、ビット数を指定します。たとえば、112 のプレフィックス長を指定します。

IPv6 アドレスをコロン区切りの 16 進形式で入力します。IPv6 プレフィックスに対して、ビット数を指定します。たとえば、112 のプレフィックス長を指定します。

設定値を誤って入力した場合は、プロンプトで「 n 」と入力して、Enter キーを押します。その後、正しい情報を入力できます。設定が実装されたときに、コンソールにメッセージが表示される場合があります。

ステップ 6![]() 次のステップはアプライアンスによって異なります。

次のステップはアプライアンスによって異なります。

•![]() Web インターフェイスを使用して管理対象デバイスの設定を完了するには、「初期設定ページ:デバイス」に進みます。

Web インターフェイスを使用して管理対象デバイスの設定を完了するには、「初期設定ページ:デバイス」に進みます。

•![]() Web インターフェイスを使用して防御センターの設定を完了するには、「初期設定ページ:防御センター」に進みます。

Web インターフェイスを使用して防御センターの設定を完了するには、「初期設定ページ:防御センター」に進みます。

CLI を使用した シリーズ 3 デバイス上での初期設定の実行

オプションで、デバイスの Web インターフェイスを使用する代わりに、CLI を使用して シリーズ 3 デバイスを設定できます。CLI を使用して、新しく設定したデバイスに初めてログインした場合は、EULA を読んで同意する必要があります。その後で、設定プロンプトに従って管理者パスワードを変更し、デバイスのネットワーク設定と検出モードを構成します。最後に、デバイスを管理元の防御センターに登録します。

設定プロンプトに従う場合は、 (y/n) のようにオプションがカッコ内に列挙されます。デフォルト値は、 [y] のように大カッコ内に列挙されます。Enter キーを押して、選択を確定します。

CLI からはデバイスの設定 Web ページと同じ設定情報の大部分が要求されることに注意してください。これらのオプションの詳細については、「初期設定ページ:デバイス」を参照してください。

CLI を使用して、シリーズ 3 デバイス上の初期設定を完了するには:

ステップ 1![]() デバイスにログインします。ユーザ名として

デバイスにログインします。ユーザ名として admin を、パスワードとして Sourcefire を使用します。

•![]() モニタとキーボードが取り付けられた シリーズ 3 デバイスの場合は、コンソールからログインします。

モニタとキーボードが取り付けられた シリーズ 3 デバイスの場合は、コンソールからログインします。

•![]() イーサネット ケーブルを使用して、コンピュータを シリーズ 3 デバイスの管理インターフェイスに接続している場合は、インターフェイスのデフォルト IPv4 アドレス(192.168.45.45)に SSH を使用して接続します。

イーサネット ケーブルを使用して、コンピュータを シリーズ 3 デバイスの管理インターフェイスに接続している場合は、インターフェイスのデフォルト IPv4 アドレス(192.168.45.45)に SSH を使用して接続します。

ステップ 3![]()

admin アカウントのパスワードを変更します。このアカウントは管理者特権が付与されているため、削除できません。

このパスワードを使用すると、 admin ユーザはデバイスの Web インターフェイスとその CLI にログインできます。 admin ユーザにはコンフィギュレーション CLI アクセス権が付与されます。アプライアンス Web インターフェイス用のいずれかのユーザ パスワードを変更すると、CLI のパスワードも変更されます(その逆も同様です)。

シスコ では、大文字と小文字が混在する 8 文字以上の英数字で、1 つ以上の数字を含む強力なパスワードを使用することを推奨しています。辞書に掲載されている単語の使用は避けてください。詳細については、「パスワードの変更」を参照してください。

最初に IPv4 管理設定を構成(または無効に)してから、IPv6 に移ります。ネットワーク設定を手動で指定する場合は、次の手順を実行する必要があります。

•![]() ネットマスクを含む IPv4 アドレスをドット付き 10 進形式で入力します。たとえば、255.255.0.0 のネットマスクを指定できます。

ネットマスクを含む IPv4 アドレスをドット付き 10 進形式で入力します。たとえば、255.255.0.0 のネットマスクを指定できます。

•![]() IPv6 アドレスをコロン区切りの 16 進形式で入力します。IPv6 プレフィックスに対して、ビット数を指定します。たとえば、112 のプレフィックス長を指定します。

IPv6 アドレスをコロン区切りの 16 進形式で入力します。IPv6 プレフィックスに対して、ビット数を指定します。たとえば、112 のプレフィックス長を指定します。

詳細については、「ネットワーク設定」を参照してください。設定が実装されたときに、コンソールにメッセージが表示される場合があります。

ステップ 5![]() LCD パネルを使用したデバイスのネットワーク設定の変更を許可するかどうかを選択します。

LCD パネルを使用したデバイスのネットワーク設定の変更を許可するかどうかを選択します。

ステップ 6![]() デバイスの展開方法に基づいて検出モードを指定します。

デバイスの展開方法に基づいて検出モードを指定します。

詳細については、「検出モード」を参照してください。設定が実装されたときに、コンソールにメッセージが表示される場合があります。完了したら、このデバイスを防御センターに登録するよう要求され、CLI プロンプトが表示されます。

ステップ 7![]() CLI を使用して、デバイスを管理元の防御センターに登録するには、次の項( CLI を使用した防御センターへの シリーズ 3 デバイスの登録)に進みます。

CLI を使用して、デバイスを管理元の防御センターに登録するには、次の項( CLI を使用した防御センターへの シリーズ 3 デバイスの登録)に進みます。

デバイスは防御センターを使用して管理する必要があります。今すぐデバイスを登録しない場合は、後でデバイスにログインしてそれを登録するまで防御センターに追加できません。

CLI を使用した防御センターへの シリーズ 3 デバイスの登録

シスコ では、CLI を使用して シリーズ 3 デバイスを設定した場合は、設定スクリプトの完了時点で、CLI を使用してデバイスを防御センターに登録することを推奨しています。初期設定プロセス中にデバイスを防御センターに登録する方が簡単です。これは、すでにデバイスの CLI にログインしているためです。

デバイスを登録するには、 configure manager add コマンドを使用します。デバイスを防御センターに登録する場合は、一意の英数字登録キーが必須です。このキーは、長さが 37 文字以下で、ライセンス キーとは異なるシンプルなキーです。

ほとんどの場合、次のように、登録キーと一緒に防御センターのホスト名または IP アドレスを指定する必要があります。

ただし、デバイスと防御センターが NAT デバイスによって分離されている場合は、次のように、登録キーと一緒に一意の NAT ID を入力し、ホスト名の代わりに DONTRESOLVE を指定します。

ステップ 1![]() CLI Configuration アクセス レベルを持つユーザとしてデバイスにログインします。

CLI Configuration アクセス レベルを持つユーザとしてデバイスにログインします。

•![]() コンソールから初期設定を実行している場合は、必要なアクセス レベルを持つ

コンソールから初期設定を実行している場合は、必要なアクセス レベルを持つ admin ユーザとしてすでにログインしています。

•![]() そうでない場合は、デバイスの管理 IP アドレスまたはホスト名に SSH を使用して接続します。

そうでない場合は、デバイスの管理 IP アドレスまたはホスト名に SSH を使用して接続します。

ステップ 2![]() プロンプトで、次のような構文の

プロンプトで、次のような構文の configure manager add コマンドを使用してデバイスを防御センターに登録します。

configure manager add { hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [ nat_id ]

•![]()

{ hostname | IPv4_address | IPv6_address | DONTRESOLVE} は、防御センターの完全修飾ホスト名と IP アドレスのどちらかを指定します。防御センターが直接アドレス指定できない場合は、 DONTRESOLVE を使用します。

•![]() reg_key は、デバイスを防御センターに登録するために必要な、長さが 37 文字以下の一意の英数字登録キーです。

reg_key は、デバイスを防御センターに登録するために必要な、長さが 37 文字以下の一意の英数字登録キーです。

•![]() nat_id は、防御センターとデバイス間の登録プロセス中に使用されるオプションの英数字文字列です。ホスト名が

nat_id は、防御センターとデバイス間の登録プロセス中に使用されるオプションの英数字文字列です。ホスト名が DONTRESOLVE に設定されている場合に必須です。

初期設定ページ:デバイス

すべての管理対象デバイス(CLI を使用して設定された シリーズ 3 デバイスを除く。「CLI を使用した シリーズ 3 デバイス上での初期設定の実行」を参照)に対して、デバイスの Web インターフェイスにログインし、設定ページで初期設定オプションを指定することによって、設定プロセスを完了する必要があります。

管理者パスワードを変更して、まだの場合はネットワーク設定を指定し、EULA に同意します。デバイスを防御センターに事前登録して検出モードを指定することもできます。登録中に選択された検出モードとその他のオプションによって、システムで作成されるデフォルト インターフェイス、インライン セット、およびゾーンだけでなく、管理対象デバイスに最初に適用されるポリシーも決定されます。

Web インターフェイスを使用して物理的な管理対象デバイス上で初期設定を完了するには:

ステップ 1![]() ブラウザで

ブラウザで https:// mgmt_ip / にアクセスします。ここで、 mgmt_ip はデバイスの管理インターフェイスの IP アドレスです。

•![]() イーサネット ケーブルを使用してコンピュータに接続されたデバイスの場合は、そのコンピュータ上のブラウザでデフォルトの管理インターフェイスの IPv4 アドレス(

イーサネット ケーブルを使用してコンピュータに接続されたデバイスの場合は、そのコンピュータ上のブラウザでデフォルトの管理インターフェイスの IPv4 アドレス( https://192.168.45.45/ )にアクセスします。

•![]() ネットワーク設定がすでに構成されているデバイスの場合は、管理ネットワーク上のコンピュータを使用して、デバイスの管理インターフェイスの IP アドレスを閲覧します。

ネットワーク設定がすでに構成されているデバイスの場合は、管理ネットワーク上のコンピュータを使用して、デバイスの管理インターフェイスの IP アドレスを閲覧します。

ステップ 2![]() ユーザ名として

ユーザ名として admin を、パスワードとして Sourcefire を使用してログインします。

設定ページが表示されます。設定の完了方法については、次の項を参照してください。

•![]() 「時間設定」

「時間設定」

•![]() 「検出モード」

「検出モード」

•![]() 「End User License Agreement」

「End User License Agreement」

ステップ 3![]() 完了したら、[Apply] をクリックします。

完了したら、[Apply] をクリックします。

デバイスが選択内容に従って設定されます。中間ページが表示されたら、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインします。

(注) イーサネット ケーブルを使用してデバイスに直接接続している場合は、コンピュータの接続を切断して、デバイスの管理インターフェイスを管理ネットワークに接続します。デバイスの Web インターフェイスに常時アクセスする必要がある場合は、管理ネットワーク上のコンピュータのブラウザで、設定中に設定した IP アドレスまたはホスト名にアクセスします。

パスワードの変更

admin アカウントのパスワードを変更する必要があります。このアカウントは管理者特権が付与されているため、削除できません。

このパスワードを使用すると、 admin ユーザはデバイスの Web インターフェイスとその CLI にログインできます。 admin ユーザにはコンフィギュレーション CLI アクセス権が付与されます。アプライアンス Web インターフェイス用のいずれかのユーザ パスワードを変更すると、CLI のパスワードも変更されます(その逆も同様です)。

シスコ では、大文字と小文字が混在する 8 文字以上の英数字で、1 つ以上の数字を含む強力なパスワードを使用することを推奨しています。辞書に掲載されている単語の使用は避けてください。

ネットワーク設定

デバイスのネットワーク設定によって、それが管理ネットワーク上で通信できるようになります。デバイスのネットワーク設定が完了している場合、このページのこのセクションは事前設定されていることがあります。

FireSIGHT システム は、IPv4 と IPv6 の両方の管理環境にデュアル スタック実装を提供します。管理ネットワーク プロトコル([IPv4] 、[IPv6] 、または [Both])を指定する必要があります。選択した内容に応じて、設定のページにはさまざまなフィールドが表示されます。ここで IPv4 または IPv6 の管理 IP アドレス、ネットマスクまたはプレフィックスの長さ、およびデフォルトのゲートウェイを設定する必要があります。

•![]() IPv4 の場合は、アドレスとネットマスクをドット付き 10 進法の形式(255.255.0.0 のネットマスクなど)で設定する必要があります。

IPv4 の場合は、アドレスとネットマスクをドット付き 10 進法の形式(255.255.0.0 のネットマスクなど)で設定する必要があります。

•![]() IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして IPv6 のネットワーク設定を自動的に割り当てることができます。このチェックボックスをオンにしない場合は、コロンで区切った 16 進形式のアドレスと、プレフィックスのビット数を設定する必要があります(プレフィックスの長さ 112 など)。

IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして IPv6 のネットワーク設定を自動的に割り当てることができます。このチェックボックスをオンにしない場合は、コロンで区切った 16 進形式のアドレスと、プレフィックスのビット数を設定する必要があります(プレフィックスの長さ 112 など)。

シリーズ 3 デバイスの LCD パネルの設定

シリーズ 3 デバイスを設定する場合は、LCD パネルを使用してデバイスのネットワーク設定を変更できるようにするかどうかを選択します。

Remote Management

シスコ デバイスは防御センターを使用して管理する必要があります。この 2 段階プロセスでは、最初にデバイス上のリモート管理を設定してから、デバイスを防御センターに追加します。操作が簡単になるよう、設定ページでは、デバイスを管理元の防御センターに事前登録することができます。

[Register This Device Now] チェックボックスをオンにしたまま、管理元の防御センターの IP アドレスまたは完全修飾ドメイン名を [Management Host] として指定します。また、後でデバイスを防御センターに登録するときに使用する英数字の [Registration Key] を入力します。このキーは、長さが 37 文字以下で、ライセンス キーとは異なるシンプルなキーであることに注意してください。

(注) デバイスと防御センターがネットワーク アドレス変換(NAT)デバイスによって分離されている場合は、初期設定が完了するまでデバイス登録を延期します。詳細については、『FireSIGHT System User Guide』の「Managing Devices」の章を参照してください。

時間設定

デバイスの時刻は、手動で設定することも、防御センターを含むネットワーク タイム プロトコル(NTP)サーバから NTP 経由で設定することもできます。シスコ では、防御センターを管理対象デバイス用の NTP サーバとして使用することを推奨しています。

また、 admin アカウント用のローカル Web インターフェイスで使用されるタイム ゾーンを指定することもできます。現在のタイム ゾーンをクリックして、ポップアップ ウィンドウを使用してそれを変更します。

検出モード

デバイスに対して検出モードを選択すると、システムが最初にデバイス インターフェイスをどのように設定するか、およびこれらのインターフェイスがインライン セットとセキュリティ ゾーンのどちらに属するかが決定されます。

検出モードはユーザが後から変更できない設定で、設定時にユーザが選択するだけのオプションです。このオプションの選択により、システムはデバイスの初期設定を調整して行うことができます。一般的には、デバイスがどのように展開されているかに基づいて検出モードを選択する必要があります。

デバイスがパッシブ展開されている場合は、このモードを侵入検知システム(IDS)として選択します。パッシブ展開では、ファイルとマルウェアの検出、セキュリティ インテリジェンスの監視、およびネットワーク ディスカバリ実行できます。

デバイスが侵入防御システムとしてインラインで展開されている場合、このモードを選択します。通常、侵入防御システムは Fail Open 型であり、一致しないトラフィックが 許可 されます。

インライン展開では、ネットワーク ベースの高度マルウェア防御(AMP)、ファイル制御、セキュリティ インテリジェンス フィルタリング、およびネットワーク ディスカバリを実行することもできます。

すべてのデバイスに対してインライン モードを選択できますが、次のインターフェイスを使用したインライン セットはバイパス機能が欠如していることに留意してください。

•![]() 8000 シリーズ デバイス上の非バイパス NetMod

8000 シリーズ デバイス上の非バイパス NetMod

(注) 再イメージ化はインライン展開内のデバイスを非バイパス設定にリセットします。これにより、バイパス モードを再設定するまで、ネットワーク上のトラフィックが中断されます。詳細については、「復元プロセスにおけるトラフィック フロー」を参照してください。

デバイスがアクセス制御展開の一部としてインライン展開されている場合、つまり、アプリケーション、ユーザ、および URL 制御を実行する場合に、このモードを選択します。アクセス制御を実行するように設定されているデバイスは、通常、 フェールクローズ であり、一致しないトラフィックを ブロック します。ルールで、通過させるトラフィックが明示的に指定されます。

デバイスの特定のハードウェア ベースの機能((モデルによって異なる)クラスタリング、厳密な TCP の適用、ファストパス ルール、スイッチング、ルーティング、DHCP、NAT、VPN など)を使用する場合は、このモードも選択する必要があります

アクセス制御展開では、マルウェア防御、ファイル制御、セキュリティ インテリジェンス フィルタリング、およびネットワーク ディスカバリも実行できます。

デバイスがパッシブ展開されている場合は、ホスト、アプリケーション、およびユーザ ディスカバリのみを実行するためにこのモードを選択します。

次の表に、選択された検出モードに基づいてシステムが作成するインターフェイス、インライン セット、およびゾーンを示します。

|

|

|

|

|

|---|---|---|---|

セキュリティ ゾーンは、実際にデバイスが防御センターに登録されるまでシステムで作成されない防御センターレベルの設定であることに注意してください。登録時に、適切なゾーン(内部、外部、またはパッシブ)がすでに防御センター上に存在していた場合は、登録プロセスによって、列挙されたインターフェイスが既存のゾーンに追加されます。ゾーンが存在しない場合は、システムがそれを作成してインターフェイスを追加します。インターフェイス、インライン セット、およびセキュリティ ゾーンの詳細については、『 FireSIGHT System User Guide 』を参照してください。

自動バックアップ

デバイスはデータのアーカイブ メカニズムを備えているため、障害発生時に設定とイベント データを復元できます。初期設定の一部として、自動バックアップを有効にすることができます。

End User License Agreement

EULA をよく読んで、規定に従う場合はチェックボックスをオンにします。指定した情報がすべて正しいことを確認して、[Apply] をクリックします。デバイスが選択内容に応じて設定され、管理元の防御センターに追加する準備が整います。

初期設定ページ:防御センター

すべての防御センターに対して、防御センターの Web インターフェイスにログインして、設定ページで初期設定オプションを指定することによって、設定プロセスを完了する必要があります。管理者のパスワード変更と、ネットワーク設定の指定をまだ行っていない場合はこれらの 2 つを実行し、EULA に同意する必要があります。

設定プロセスでは、デバイスの登録およびライセンス付与を行うこともできます。デバイスを登録する前に、防御センターをリモート マネージャとして追加するだけでなく、そのデバイス自体の設定プロセスを完了する必要があります。完了していない場合、デバイスの登録が失敗します。

詳細については、「管理対象デバイスの各モデルでサポートされる機能」および「FireSIGHT システム のライセンス」を参照してください。

Web インターフェイスを使用して防御センター上で初期設定を完了するには:

ステップ 1![]() ブラウザで

ブラウザで https:// mgmt_ip / にアクセスします。ここで、 mgmt_ip は防御センターの管理インターフェイスの IP アドレスです。

•![]() イーサネット ケーブルを使用してコンピュータに接続された防御センターの場合は、そのコンピュータ上のブラウザでデフォルトの管理インターフェイスの IPv4 アドレス(

イーサネット ケーブルを使用してコンピュータに接続された防御センターの場合は、そのコンピュータ上のブラウザでデフォルトの管理インターフェイスの IPv4 アドレス( https://192.168.45.45/ )にアクセスします。

•![]() ネットワーク設定がすでに構成されている防御センターの場合は、管理ネットワーク上のコンピュータを使用して、防御センターの管理インターフェイスの IP アドレスを閲覧します。

ネットワーク設定がすでに構成されている防御センターの場合は、管理ネットワーク上のコンピュータを使用して、防御センターの管理インターフェイスの IP アドレスを閲覧します。

ステップ 2![]() ユーザ名として

ユーザ名として admin を、パスワードとして Sourcefire を使用してログインします。

設定ページが表示されます。設定の完了方法については、次の項を参照してください。

•![]() 「時間設定」

「時間設定」

•![]() 「デバイス登録」

「デバイス登録」

•![]() 「End User License Agreement」

「End User License Agreement」

ステップ 3![]() 完了したら、[Apply] をクリックします。

完了したら、[Apply] をクリックします。

防御センターが選択内容に従って設定されます。中間ページが表示されたら、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインします。

(注) イーサネット ケーブルを使用してデバイスに直接接続している場合は、コンピュータの接続を切断して、防御センターの管理インターフェイスを管理ネットワークに接続します。管理ネットワーク上のコンピュータのブラウザを使用して、先ほど設定した IP アドレスまたはホスト名で防御センターにアクセスし、このガイドの残りの手順を完了します。

ステップ 4![]() 初期設定が正常に終了したことを確認するには、[Task Status] ページ([System] > [Monitoring] > [Task Status])を使用します。

初期設定が正常に終了したことを確認するには、[Task Status] ページ([System] > [Monitoring] > [Task Status])を使用します。

ページは 10 秒ごとに自動的に更新されます。最初のデバイス登録およびポリシーの適用のタスクについて、[Completed] ステータスが表示されるまでページを監視します。設定の一部として、侵入ルールまたは位置情報の更新を設定した場合は、これらのタスクも監視することができます。

防御センターを使用する準備が整いました。展開の設定方法については、『 FireSIGHT System User Guide 』を参照してください。

ステップ 5![]() 「次の手順」に進みます。

「次の手順」に進みます。

パスワードの変更

admin アカウントのパスワードを変更する必要があります。このアカウントは管理者特権が付与されているため、削除できません。

シスコ では、大文字と小文字が混在する 8 文字以上の英数字で、1 つ以上の数字を含む強力なパスワードを使用することを推奨しています。辞書に掲載されている単語の使用は避けてください。

ネットワーク設定

防御センターのネットワーク設定によって、それが管理ネットワーク上で通信できるようになります。ネットワーク設定が完了している場合、このページのこのセクションは事前設定されていることがあります。

FireSIGHT システム は、IPv4 と IPv6 の両方の管理環境にデュアル スタック実装を提供します。管理ネットワーク プロトコル([IPv4] 、[IPv6] 、または [Both])を指定する必要があります。選択した内容に応じて、設定のページにはさまざまなフィールドが表示されます。ここで IPv4 または IPv6 の管理 IP アドレス、ネットマスクまたはプレフィックスの長さ、およびデフォルトのゲートウェイを設定する必要があります。

•![]() IPv4 の場合は、アドレスとネットマスクをドット付き 10 進法の形式(255.255.0.0 のネットマスクなど)で設定する必要があります。

IPv4 の場合は、アドレスとネットマスクをドット付き 10 進法の形式(255.255.0.0 のネットマスクなど)で設定する必要があります。

•![]() IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして IPv6 のネットワーク設定を自動的に割り当てることができます。このチェックボックスをオンにしない場合は、コロンで区切った 16 進形式のアドレスと、プレフィックスのビット数を設定する必要があります(プレフィックスの長さ 112 など)。

IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして IPv6 のネットワーク設定を自動的に割り当てることができます。このチェックボックスをオンにしない場合は、コロンで区切った 16 進形式のアドレスと、プレフィックスのビット数を設定する必要があります(プレフィックスの長さ 112 など)。

時間設定

防御センターの時刻は、手動で設定することも、ネットワーク タイム プロトコル(NTP)サーバから NTP 経由で設定することもできます。

また、 admin アカウント用のローカル Web インターフェイスで使用されるタイム ゾーンを指定することもできます。現在のタイム ゾーンをクリックして、ポップアップ ウィンドウを使用してそれを変更します。

ルール更新の定期インポート

新しい脆弱性が発見されると、脆弱性調査チーム(VRT)は侵入ルールの更新をリリースします。ルールの更新では、新しく見つかったおよび更新された侵入ルールおよびプリプロセッサ ルール、既存のルールの変更されたステータス、変更されたデフォルト侵入ポリシーの設定が提供されます。ルールの更新では、ルールを削除して、新しいルール カテゴリおよびシステム変数を提供する場合もあります。

侵入検知および防御を実行するよう計画している場合、シスコ は、[Enable Recurring Rule Update Imports] を選択することを推奨しています。

それぞれのルール更新の後で、システムが侵入についての [Policy Reapply] を実行するよう設定するだけでなく、[Import Frequency] も指定することができます。初期設定プロセスの一部としてルールの更新を実行するには、[Install Now] を選択します。

(注) ルールの更新には、新しいバイナリが含まれている場合があります。ルール更新のダウンロードおよびインストールのプロセスが、自身のセキュリティ ポリシーに適合していることを確認します。また、ルールの更新は量が多くなることがあるため、ルールのインポートはネットワークの使用量が少ないときに行うようにしてください。

地理情報の定期的な更新

ほとんどの防御センターを使用して、ダッシュボードおよび Context Explorer の地理情報統計を監視するだけでなく、システムで生成されたイベントに関連付けられているルーテッド IP アドレスの地理情報を表示することができます。

防御センターの地理情報データベース(GeoDB)には、IP アドレスに関連するインターネット サービス プロバイダ(ISP)、接続タイプ、プロキシ情報、正確な位置情報などの情報が含まれています。定期的な GeoDB の更新を有効にすることで、システムが常に最新の地理情報を使用するようにすることができます。展開で地理情報システムに関連する分析の実行を計画する場合、シスコ は [Enable Recurring Weekly Updates] を選択することを推奨しています。

GeoDB について、週次の更新頻度を指定できます。ポップアップ ウィンドウを使用してタイム ゾーンを変更するには、そのタイム ゾーンをクリックします。初期設定プロセスの一部としてデータベースをダウンロードするには、[Install Now] を選択します。

(注) GeoDB の更新は量が多くなることがあるため、ダウンロードの後のインストールに最大で 45 分かかることがあります。GeoDB は、ネットワークの使用量が少ないときに更新してください。

自動バックアップ

防御センターには、障害時に設定を復元できるように、データをアーカイブするためのしくみが用意されています。初期設定の一部として、自動バックアップを有効にすることができます。

この設定を有効にすると、スケジュールされたタスクが作成され、このタスクによって防御センターの設定のバックアップが週次に作成されます。

ライセンス設定

組織に対して FireSIGHT システム の最適な展開を実現するために、さまざまな機能についてライセンスを取得することができます。ホスト、アプリケーション、およびユーザ ディスカバリを行うには、防御センターに FireSIGHT のライセンスが必要です。モデル固有の追加ライセンスを取得すると、管理対象デバイスでさまざまな機能を実行することができます。アーキテクチャとリソースの制限のために、すべてのライセンスをすべての管理対象デバイスに適用できるわけではありません。「管理対象デバイスの各モデルでサポートされる機能」および「FireSIGHT システム のライセンス」を参照してください。

シスコ では、初期設定 ページを使用して、組織で購入したライセンスを追加することを推奨しています。この時点でライセンスを追加しない場合、初期設定で登録するすべてのデバイスは、ライセンス未登録として防御センターに追加されるため、初期設定プロセスが終了した後で、個別にライセンスを付与する必要があります。再イメージ化されたアプライアンスを設定しており、復元プロセスの一部としてライセンス設定を維持している場合は、このセクションが事前生成されていることがあることに注意してください。

まだライセンスを取得していない場合は、リンクをクリックして https://keyserver.sourcefire.com/ にナビゲートし、画面上の指示に従ってください。サポート契約に関連付けられている連絡先にメールで送信されたアクティベーション キーのほかに、(初期設定のページに示されている)ライセンス キーが必要です。

ライセンスをテキスト ボックスに貼り付けて、[Add/Verify] をクリックすることによって、ライセンスを追加します。有効なライセンスを追加するとページが更新され、どのライセンスを追加したかを追跡することができます。ライセンスは一度に 1 つずつ追加します。

デバイス登録

防御センターは、現在 FireSIGHT システム でサポートされているすべてのデバイス(物理または仮想)を管理できます。

(注) デバイスを防御センターに登録するには、デバイス上でリモート管理を設定する必要があります。

初期設定プロセス中に、事前登録されたほとんどのデバイス(「Remote Management」を参照)を防御センターに追加できます。ただし、デバイスと防御センターが NAT デバイスによって分離されている場合は、設定プロセスが完了した後で、デバイスを追加する必要があります。

(注) デフォルト以外の管理インターフェイスを使用して防御センターと管理対象デバイスを接続する場合、それらのアプライアンスが NAT デバイスによって分離されているならば、同じ管理インタフェースを使用するよう両方のトラフィック チャネルを設定する必要があります。詳細については、「管理ネットワークでの展開」を参照してください。

防御センターに管理対象デバイスを登録する際、登録時にアクセス制御ポリシーを自動的にデバイスに適用する場合は、[Apply Default Access Control Policies] チェックボックスをオンのままにしておきます。防御センターが各デバイスに対してどのポリシーを適用するかは、選択できません。選択できるのはポリシーを適用するかどうかのみであることに注意してください。次の表に示すように、それぞれのデバイスに適用されるポリシーは、デバイスの設定時に選択した検出モード(「検出モード」を参照)によって異なります。

|

|

|

|---|---|

防御センターを使用して以前にデバイスを管理しており、そのデバイスの最初のインターフェイス設定を変更すると、例外が発生します。このような場合、新しい防御センターのページによって適用されるポリシーは、変更した(現在の)デバイスの設定によって異なります。インターフェイスが設定されている場合、防御センターはデフォルト侵入防御ポリシーを適用します。そうでない場合は、防御センターが Default Access Control ポリシーを適用します。

(注) デバイスがアクセス制御ポリシーに適合していない場合は、ポリシーの適用に失敗します。この不適合には、複数の要因が考えられます。たとえば、ライセンスの不一致、モデルの制限、パッシブとインラインの問題、その他の構成ミスなどです。最初のアクセス制御ポリシーが失敗すると、最初のネットワーク ディスカバリ ポリシーの適用も失敗します。障害の原因となる問題を解決した後は、アクセス制御ポリシーおよびネットワーク ディスカバリ ポリシーを手動でデバイスに適用する必要があります。アクセス制御ポリシー適用失敗の原因となる可能性のある問題についての詳細は、『FireSIGHT System User Guide』を参照してください。

デバイスを追加するには、デバイスの登録時に指定した登録キーのほかに、ホスト名または IP アドレスを入力します。このキーは、長さが 37 文字以下で、ライセンス キーとは異なるシンプルなキーであることに注意してください。

次に、チェックボックスを使用して、ライセンスが付与された機能をデバイスに追加します。事前に防御センターに追加したライセンスしか選択できません。「ライセンス設定」を参照してください。

アーキテクチャとリソースの制限により、すべての管理対象デバイスですべてのライセンスがサポートされるわけではありません。ただし、設定 ページで、管理対象デバイス上でサポートされていないライセンスを有効にしたり、モデル固有のライセンスが付与されていない機能を有効にしたりすることは 可能です 。これは、防御センターはこの時点ではデバイス モデルを決定していないためです。システムは無効なライセンスを有効にすることはできません。また、無効なライセンスを有効にしようとしても、ユーザが使用できるライセンス数は減少しません。

各ライセンスを各デバイス モデルに適用するために使用可能な防御センターの説明など、ライセンスの詳細については、「防御センターの各モデルでサポートされる機能」、「管理対象デバイスの各モデルでサポートされる機能」、「FireSIGHT システム のライセンス」を参照してください。

ライセンスを有効にした後で [Add] をクリックしてデバイスの登録設定を保存します。必要に応じてデバイスを追加します。間違ったオプションを選択した場合、またはデバイス名を誤って入力した場合は、[Delete] をクリックして削除します。その後で、デバイスをもう一度追加できます。

End User License Agreement

EULA をよく読んで、規定に従う場合はチェックボックスをオンにします。指定した情報がすべて正しいことを確認して、[Apply] をクリックします。

防御センターが選択内容に従って設定されます。中間ページが表示されたら、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインします。防御センターの初期設定を完了するには、「初期設定ページ:防御センター」の手順 3 に進みます。

次の手順

アプライアンスの初期設定プロセスが完了し、正常に終了したことが確認できたら、シスコ では、展開での管理を容易にするためのさまざまな管理タスクを完了することを推奨しています。また、デバイスの登録やライセンスの取得など、初期設定で省略したタスクも完了する必要があります。以降のセクションで説明するタスクの詳細について、および展開の設定を始める方法については、『 FireSIGHT System User Guide 』を参照してください。

ヒント シリアルまたは LOM/SOL 接続を使用してアプライアンスのコンソールにアクセスする場合は、コンソール出力をリダイレクトする必要があります。「インライン バイパス インターフェイスの設置のテスト」を参照してください。特に LOM を使用する場合は、その機能を有効にするだけでなく、1 人以上の LOM ユーザも有効にする必要があります。「LOM および LOM ユーザの有効化」を参照してください。

初期セットアップが完了した時点で、システム上の唯一のユーザは、管理者ロールとアクセス権を持つ admin ユーザです。このロールを所有しているユーザは、シェルまたは CLI を介したアクセスを含め、システムのすべてのメニューおよび設定にアクセスできます。セキュリティおよび監査上の理由から、 シスコ では、 admin アカウント(および Administrator ロール)の使用を制限することを推奨しています。

システムを使用する各ユーザに対して個別のアカウントを作成すると、各ユーザによって行われたアクションと変更を組織で監査できるほか、各ユーザに関連付けられたユーザ アクセス ロールを制限することができます。これは、ほとんどの設定および分析タスクを実行する防御センターで特に重要です。たとえば、アナリストはネットワークのセキュリティを分析するためにイベント データにアクセスする必要がありますが、展開の管理機能にアクセスする必要はありません。

システムには、さまざまな管理者およびアナリスト用に設計された 10 個の事前定義のユーザ ロールが用意されています。また、特別なアクセス権限を持つカスタム ユーザ ロールを作成することもできます。

デフォルトでは、すべてのアプライアンスにシステムの初期ポリシーが適用されます。システム ポリシーは、メール リレー ホストのプリファレンスや時間同期の設定など、展開内の複数のアプライアンスで共通している可能性が高い設定を管理します。シスコ では、防御センターを使用して、防御センター自身およびその管理対象デバイスすべてに同じシステム ポリシーを適用することを推奨しています。

デフォルトで、防御センターにはヘルス ポリシーも適用されます。ヘルス ポリシーは、ヘルス モニタリング機能の一部として、システムが展開環境内でアプライアンスのパフォーマンスを継続して監視するための基準を提供します。シスコ では、防御センターを使用して、その管理対象デバイスすべてにヘルス ポリシーを適用することを推奨しています。

展開を開始する前に、アプライアンス上でシステム ソフトウェアを更新する必要があります。シスコ では、展開環境内のすべてのアプライアンスが FireSIGHT システム の最新のバージョンを実行することを推奨しています。展開環境でこれらのアプライアンスを使用する場合は、最新の侵入ルール更新、VDB、および GeoDB もインストールする必要があります。

フィードバック

フィードバック