Cisco Primeネットワーク レジストラー DNS サービスと Windows の統合について、次の質問がよく寄せられます。

Windows クライアントと DHCP サーバーの両方が同じゾーンを更新できる場合の動作これにより、古い DNS レコードがゾーンに残される可能性が生まれますか。もしそうなら、それについて何ができますか?

Windows クライアントがゾーンを更新することを許可しないことをお勧めします。代わりに、DHCP サーバーはすべてのクライアントの動的 RR レコードを管理する必要があります。DNS 更新を実行するように構成されている場合、DHCP サーバーはリースを提供したクライアントに関連付けられたすべての

DR を正確に管理します。これに対し、Windows クライアント マシンは、毎日の DNS 更新をサーバーに盲目的に送信し、ネットワークから削除された場合は、古い DNS エントリを残します。

DNS 更新クライアントによって更新されるゾーンでは、一時的な Windows クライアントが残す古い R の長寿を短縮するために DNS の清掃機能を有効にする必要があります。DHCP サーバーと Windows クライアントの両方が同じゾーンを更新している場合、Cisco

Prime Network レジストラーでは次の 3 つのことが必要です。

-

ゾーンの清掃を有効にします。

-

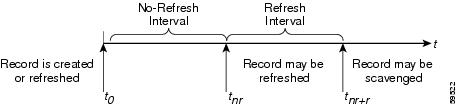

各クライアントがリースを更新するたびに、DHCP サーバーが DNS 更新エントリを更新するように構成します。デフォルトでは、Cisco Primeネットワーク レジストラーは、作成から最終削除までの間に DNS レコードを再度更新しません。Cisco プライムネットワーク レジストラーがリースの開始からリースの期限が切れるまで、ライフを作成する DNS 更新レコード。この動作は、DHCP サーバー (または DNS 更新構成) 属性 (強制 DNS 更新) を使用して変更できます。次に例を示します。

nrcmd> dhcp enable force-dns-updates

100 Ok

force-dns-updates=true

-

特定のゾーンで清掃が有効になっている場合、DHCP サーバーが代わりにそのゾーンを更新するクライアントに関連付けられているリース時間は、更新なし間隔および更新間隔の清掃設定の合計より小さくなければなりません。これらの設定は両方とも 7 日間に設定されています。これらのデフォルト値を変更しない場合は、リース期間を 14 日以下に設定できます。

重複する DNS ドメインと Windows ドメインを持たないと判断した場合に Windows ドメインを既存の DNS ドメインの命名構造と統合するのに必要な手順たとえば、example.com という既存の DNS ドメインがあり、w2k.example.comという

Windows ドメインが作成されている場合、Windows ドメインを DNS ドメインに統合するには何をする必要がありますか。

この例では、Windows ドメイン フォレストのツリーにルートの w2k.example.com があります。example.comという名前の DNS ドメインが存在します。この DNS ドメインは、example.comという名前のゾーンで表されます。このゾーンに表される追加の

DNS サブドメインが存在する可能性がありますが、このゾーンからそのゾーンに委任されるサブドメインはありません。すべてのサブドメインは常にexample.comに存在します。ゾーン。

この場合、ドメイン コントローラからの DNS 更新はどのように処理されますか。

Windows ドメイン コントローラからの SRV レコードの更新を処理するには、DNS の更新をexample.comに制限します。ゾーンは IP アドレスによってのみドメイン コントローラに接続されます。(後で、DHCP サーバーの IP

アドレスも一覧に追加します)。ゾーンの清掃を有効にします。コントローラは、example.com ゾーン内のw2k.example.com サブドメインの SRV レコードと A レコードを更新します。w2k.example.comの A レコードは、EXAMPLE.COM

ゾーン内の SOA、NS、またはその他の静的レコードと競合しないため、各ドメイン コントローラからの A レコードの更新を処理するために特別な構成は必要ありません。

example.comゾーンには、次のレコードが含まれる場合があります。 example.com. 43200 SOA ns.example.com. hostadmin.example.com. (

98011312 ;serial

3600 ;refresh

3600 ;retry

3600000 ;expire

43200 ) ;minimum

example.com.86400 NS ns.example.com

ns.example.com. 86400 A 10.0.0.10

_ldap._tcp.w2k.example.com. IN SRV 0 0 389 dc1.w2k.example.com

w2k.example.com 86400 A 10.0.0.25

...

この場合、個々の Windows クライアント マシンからのゾーン更新はどのように処理されますか。

このシナリオでは、クライアントは、example.comを更新しようとする可能性があります。w2k.example.com ドメインの更新を含むゾーン。これを回避する方法は、信頼できるソースからのゾーンを更新プログラムに閉じる方法です。Cisco

Prime Network レジストラーでは、DHCP サーバーとexample.com ゾーンのプライマリ DNS サーバーの間でトランザクション シグニチャ(TSIG)を使用できます。

DHCP サーバーを構成して、example.com ゾーンに対して DNS 更新を行い、各クライアントに対して適切な逆ゾーンを使用し、オプション 81 を使用してクライアントが DNS 更新を実行できないようにします。

この場合、セキュリティは対処されていますか?

信頼された IP アドレスからの更新のみを受け入れるように、前方ゾーンと逆方向のゾーンを構成すると、ネットワーク上の他のデバイスからの更新プログラムに対してゾーンを閉じます。IP によるセキュリティは、なりすまし IP アドレス ソースからの悪意のある攻撃を防ぐことができないので、最も理想的なソリューションではありません。DHCP

サーバーと DNS サーバーの間で TSIG を構成することで、DHCP サーバーからの更新をセキュリティで保護できます。

この場合、清掃は必要ですか?

いいえ。更新は、ドメイン コントローラと DHCP サーバーからのみ受け付けられます。DHCP サーバーは、追加するレコードのライフ サイクルを正確に維持し、清掃を必要としません。Cisco Prime Network レジストラーの単一レコード動的 RR 削除機能を使用して、ドメイン コントローラのダイナミック エントリを手動で管理できます。

名前空間を DNS ドメインと共有する Windows ドメインを統合するのに必要な手順たとえば、example.comという既存の DNS ゾーンがあり、example.comという Windows Active Directory ドメインを展開する必要がある場合、どうすればいいでしょうか。

この例では、Windows ドメイン フォレストのツリーにルート example.comが含まれます。example.comという名前のゾーンで表されるexample.comという名前の既存のドメインもあります。

この場合、個々の Windows クライアント マシンからの DNS 更新はどのように処理されますか。

SRV レコードの更新を処理するには、次のサブゾーンを作成します。 _tcp.example.com.

_sites.example.com.

_msdcs.example.com.

_msdcs.example.com.

_udp.example.com.

DNS の更新をこれらのゾーンに対して、IP アドレスのみでドメイン コントローラに制限します。これらのゾーンで清掃を有効にします。

各ドメイン コントローラからの A レコードの更新を処理するには、DNS サーバー属性であるゾーン トップ dynupdateをシミュレートする属性を有効にします。

nrcmd> dns enable simulate-zone-top-dynupdate

必須ではありませんが、必要に応じて、ドメイン コントローラの A レコードを手動でexample.com ゾーンに追加します。

この場合、個々の Windows クライアント マシンからのゾーン更新はどのように処理されますか。

このシナリオでは、クライアントがexample.comゾーンを更新しようとする可能性があります。これを回避する方法は、信頼できるソースからのゾーンを更新プログラムに閉じる方法です。Cisco Prime Network レジストラーでは、DHCP サーバーとexample.com ゾーンのプライマリ DNS サーバーの間でトランザクション シグニチャ(TSIG)を使用できます。

DHCP サーバーを構成して、example.com ゾーンに対して DNS 更新を行い、各クライアントに対して適切な逆ゾーンを使用し、オプション 81 を使用してクライアントが DNS 更新を実行できないようにします。

この場合、セキュリティは対処されていますか?

信頼された IP アドレスからの更新のみを受け入れるように、前方ゾーンと逆方向のゾーンを構成すると、ネットワーク上の他のデバイスからの更新プログラムに対してゾーンを閉じます。IP によるセキュリティは、なりすましソースからの悪意のある攻撃を防ぐことができないので、最も理想的なソリューションではありません。DHCP

サーバーと DNS サーバーの間で TSIG が構成されている場合、DHCP サーバーからの更新の方が安全です。

この場合、清掃は対処されていますか?

はい。サブゾーン _tcp.example.com、_sites.example.com、_msdcs.example.com、_msdcs_msdcs.example.com、および _udp.example.com ゾーンは、ドメイン コントローラーからのみ更新を受け入れ、これらのゾーンに対して清掃が有効になっています。example.com

ゾーンは、DHCP サーバーからのみ DNS 更新を受け付けます。

フィードバック

フィードバック