RV160およびRV260でのサイト間VPNの設定

目的

このドキュメントの目的は、RV160およびRV260シリーズルータでサイト間VPNを作成することです。

概要

バーチャルプライベートネットワーク(VPN)は、リモートワーカーをセキュアなネットワークに接続する優れた方法です。VPNを使用すると、リモートホストはオンサイトのセキュアなネットワークに接続されているかのように動作できます。サイト間VPNでは、1つの場所にあるローカルルータがVPNトンネルを介してリモートルータに接続します。このトンネルは、業界標準の暗号化および認証技術を使用して送信されるデータを保護することにより、データを安全にカプセル化します。

サイト間VPNを設定する場合、トンネルの両側のローカルエリアネットワーク(LAN)サブネットを同じネットワーク上に配置することはできません。たとえば、サイトAのLANで192.168.1.x/24サブネットが使用されている場合、サイトBでは同じサブネットを使用できません。サイトBは、192.168.2.x/24のような異なるサブネットを使用する必要があります。

トンネルを正しく設定するには、2台のルータを設定するときに、対応する設定(ローカルとリモートの反転)を入力します。このルータがルータAと識別されていると仮定します。[Local Group Setup]セクションで設定を入力し、[Remote Group Setup]セクションで他のルータ(ルータB)の設定を入力します。他のルータ(ルータB)を設定する場合は、[Local Group Setup]セクションにその設定を入力し、[Remote Group Setup]にルータAの設定を入力します。

次に、ルータAとルータBの両方の設定の表を示します。太字で強調表示されているパラメータは、反対側のルータの逆のパラメータです。他のすべてのパラメータは同じ設定のままになります。このドキュメントでは、ルータAを使用してローカルルータを設定します。

| フィールド |

ルータA(ローカル) WAN IPアドレス:140.x.x.x ローカルIPアドレス:192.168.2.0/24 |

ルータB(リモート) WAN IPアドレス:145.x.x.x ローカルIPアドレス:10.1.1.0/24 |

| 接続名 |

VPNTest |

VPNTestB |

| IPSecプロファイル |

HomeOffice(RemoteOfficeと同じ構成) |

RemoteOffice(HomeOfficeと同じ構成) |

| インターフェイス |

WAN |

WAN |

| リモートエンドポイント |

スタティックIP:145.x.x.x |

スタティックIP:140.x.x.x |

| IKE認証方式 |

Pre-Shared Key Pre-Shared Key:CiscoTest123! |

Pre-Shared Key Pre-Shared Key:CiscoTest123! |

| ローカルIDタイプ |

ローカルWAN IP |

ローカルWAN IP |

| ローカルID |

140.x.x.x |

145.x.x.x |

| ローカルIPタイプ |

サブネット |

サブネット |

| ローカルIPアドレス |

192.168.2.0 |

10.1.1.0 |

| ローカルサブネットマスク |

255.255.255.0 |

255.255.255.0 |

| リモートIDの種類 |

リモートWAN IP |

リモートWAN IP |

| リモートID |

145.x.x.x |

140.x.x.x |

| リモートIPタイプ |

サブネット |

サブネット |

| リモートIPアドレス |

10.1.1.0 |

192.168.2.0 |

| リモートサブネットマスク |

255.255.255.0 |

255.255.255.0 |

| アグレッシブ モード |

Disabled |

Disabled |

IPSecプロファイルの設定方法については、次の記事を参照してください。RV160およびRV260でのIPSecプロファイル(オートキーイングモード)の設定。

セットアップウィザードを使用してサイト間VPNを設定するには、次の記事を参照してください。RV160およびRV260でのVPNセットアップウィザードの設定』を参照してください。

該当するデバイス

・ RV160

・ RV260

[Software Version]

·1.0.00.13

サイト間VPN接続の設定:ルータA

ステップ1:ルータAのWeb設定ページにログインします。

注:両方のルータにRV160を使用します。

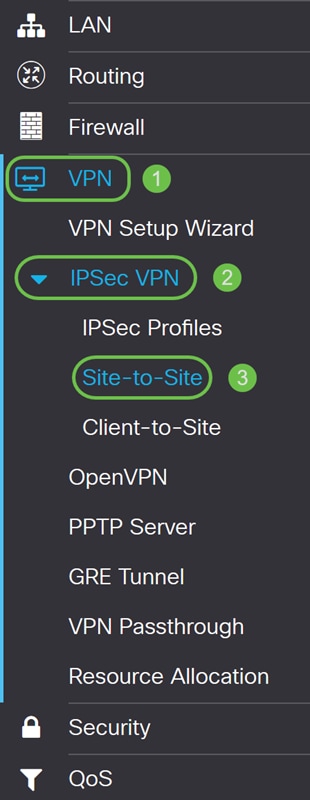

ステップ2:[VPN] > [IPSec VPN] > [Site-to-Site]に移動します。

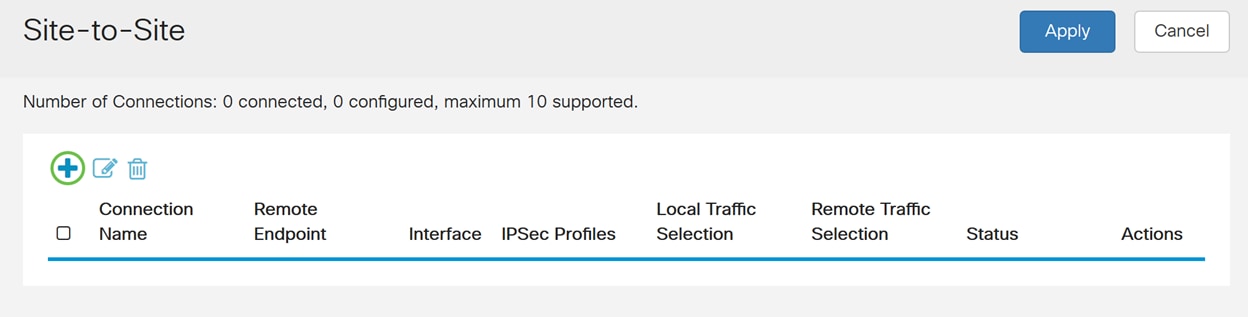

ステップ3:[add]ボタンをクリックし、新しいサイト間VPN接続を追加します。

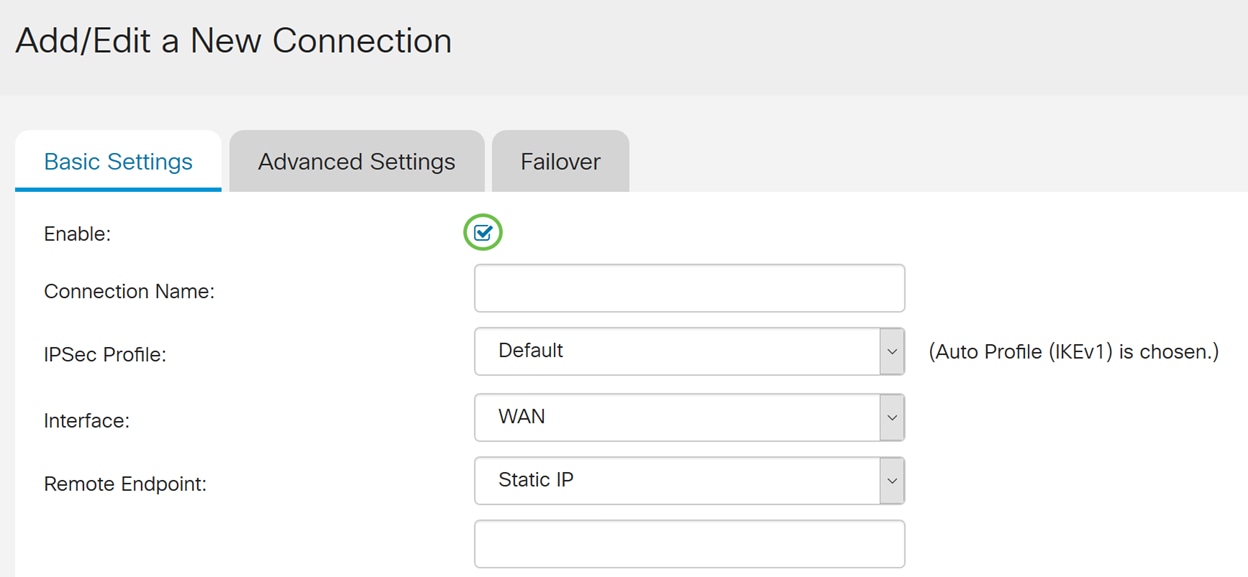

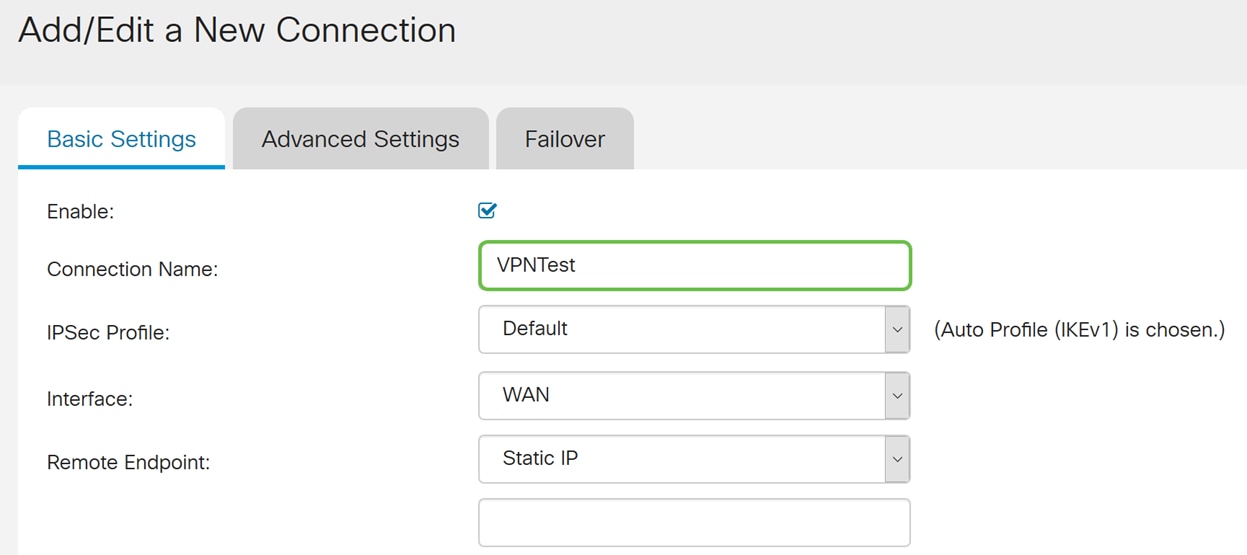

ステップ4:[Enable]をオンにして設定を有効にします。このコマンドはデフォルトで有効になっています。

ステップ5:VPNトンネルの接続名を入力します。この説明は参考用であり、トンネルの反対側で使用される名前と一致する必要はありません。

この例では、接続名としてVPNTestを入力します。

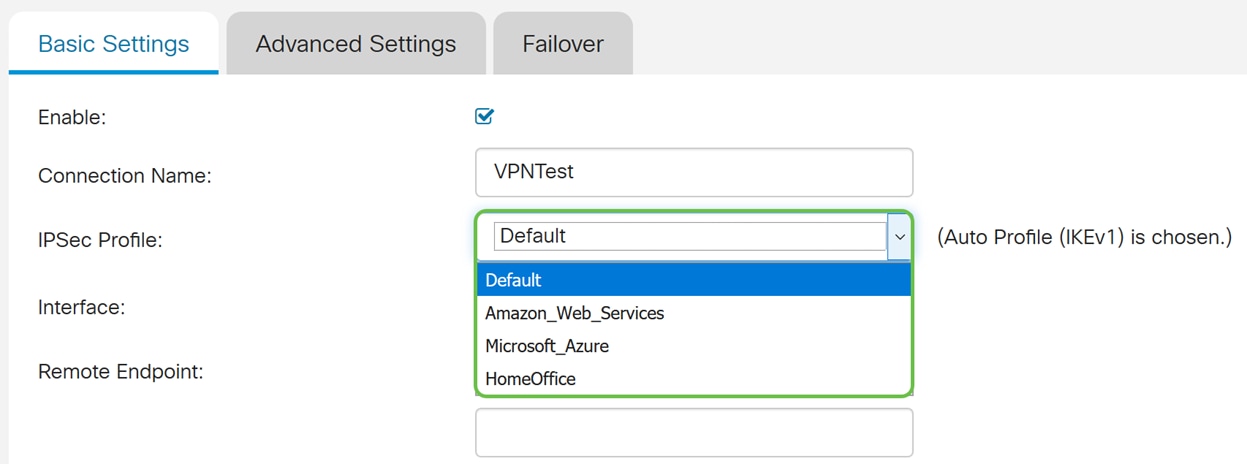

ステップ6:新しいIPsecプロファイルを作成した場合、または事前に作成したプロファイル(Amazon_Web_Services、Microsoft_Azure)を使用する場合は、VPNに使用するIPsecプロファイルを選択します。デフォルトでは、[Default - Auto Profile]が選択されています。IPsecプロファイルは、フェーズ1およびフェーズIIネゴシエーション用の暗号化、認証、Diffie-Hellman(DH)グループなどのアルゴリズムを定義するIPsecの中央設定です。

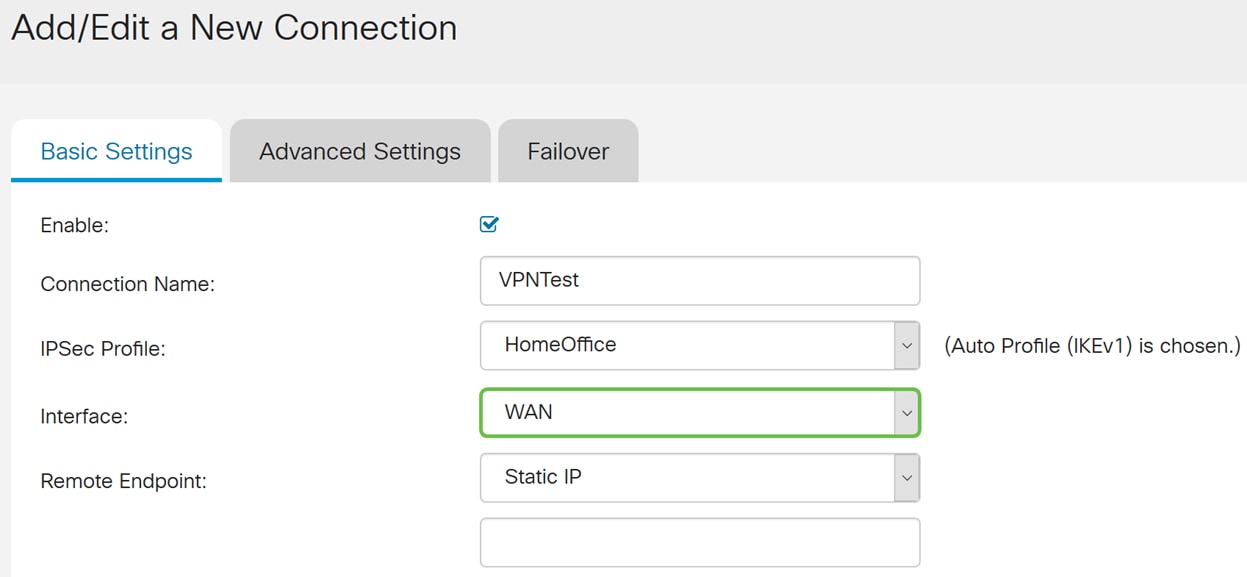

この例では、IPsecプロファイルとしてHomeOfficeを選択します。

注:IPsecプロファイルの作成の詳細については、次の記事を参照してください。RV160およびRV260でのIPSecプロファイル(オートキーイングモード)の設定。

ステップ7:[Interface]フィールドで、トンネルに使用するインターフェイスを選択します。この例では、インターフェイスとしてWANを使用します。

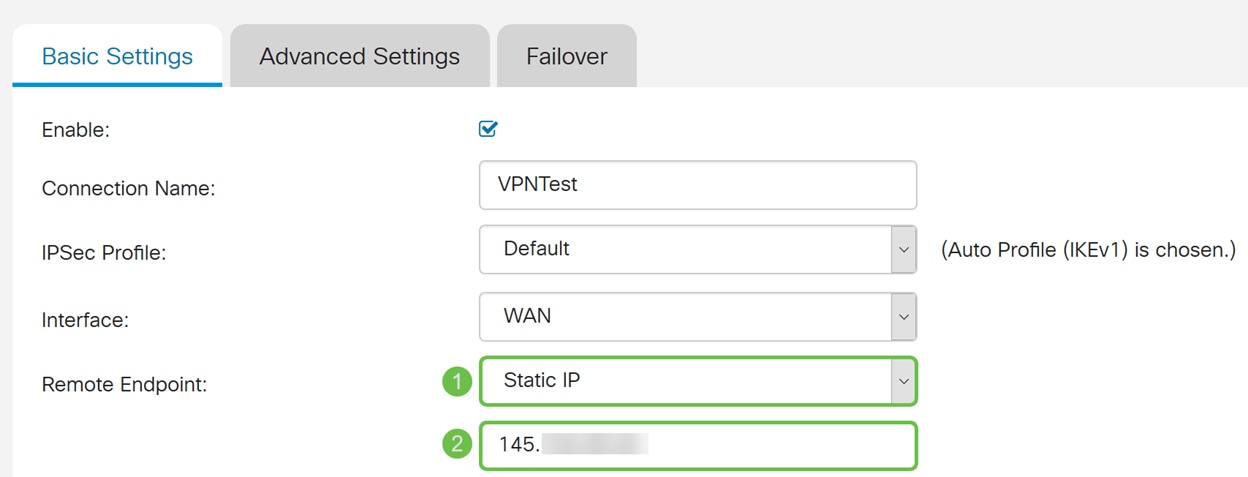

ステップ8:リモートエンドポイントの静的IP、完全修飾ドメイン名(FQDN)、または動的IPを選択してください。選択に基づいて、リモートエンドポイントのIPアドレスまたはFQDNを入力します。

[静的IP]を選択し、リモートエンドポイントのIPアドレスを入力しました。

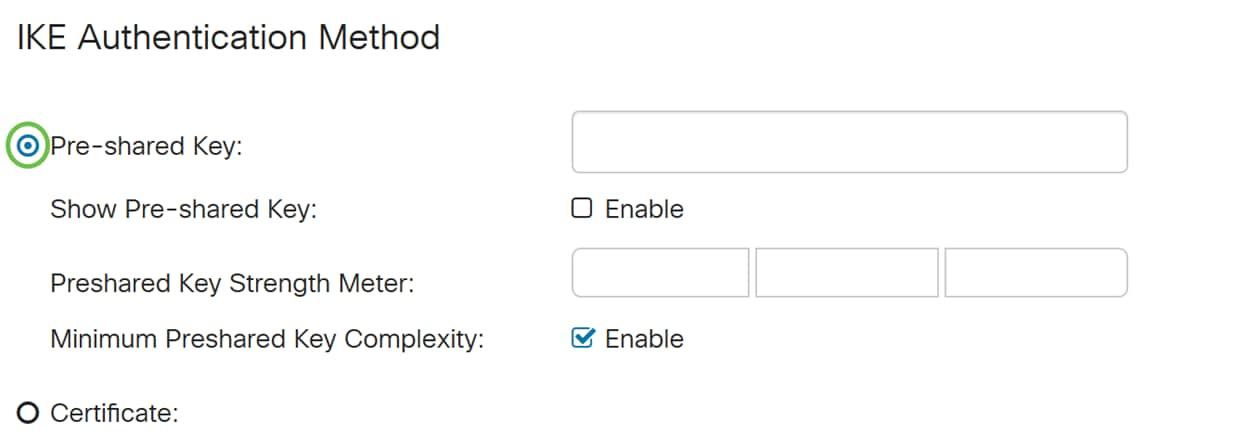

IKE認証方式の設定

ステップ1:[Pre-shared Key]または[Certificate]を選択します。このデモンストレーションでは、IKE認証方式として[Pre-shared Key]を選択します。

IKEピアは、事前共有キーを含むデータの鍵付きハッシュを計算して送信することで、相互に認証します。受信側ピアが事前共有キーを使用して同じハッシュを個別に作成できる場合、両方のピアが同じシークレットを共有する必要があることを認識しているため、他方のピアが認証されます。各IPSecピアは、セッションを確立する他のすべてのピアの事前共有キーを使用して設定する必要があるため、事前共有キーは適切に拡張されません。

デジタル証明書は、証明書ベアラの識別などの情報を含むパッケージです。名前またはIPアドレス、証明書のシリアル番号、証明書の有効期限、証明書ベアラの公開キーのコピー。標準のデジタル証明書形式は、X.509仕様で定義されています。X.509 version 3は、証明書のデータ構造を定義します。[証明書]を選択した場合は、[管理] > [証明書]で署名付き証明書がインポートされていることを確認します。ドロップダウンリストから、ローカルとリモートの両方の証明書を選択します。

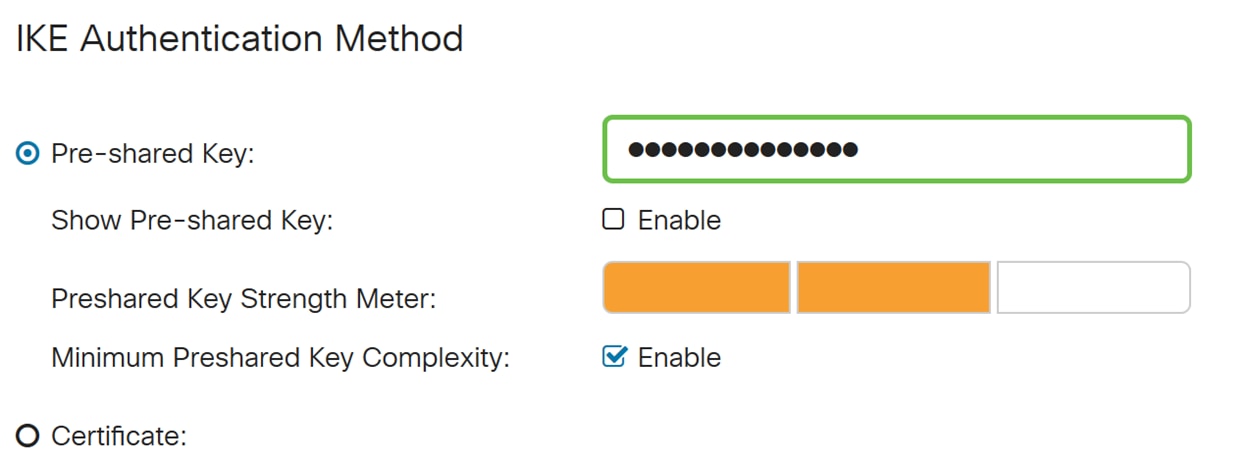

ステップ2:[Pre-shared Key]フィールドに、事前共有キーを入力します。

注:リモートルータが同じ事前共有キーを使用していることを確認します。

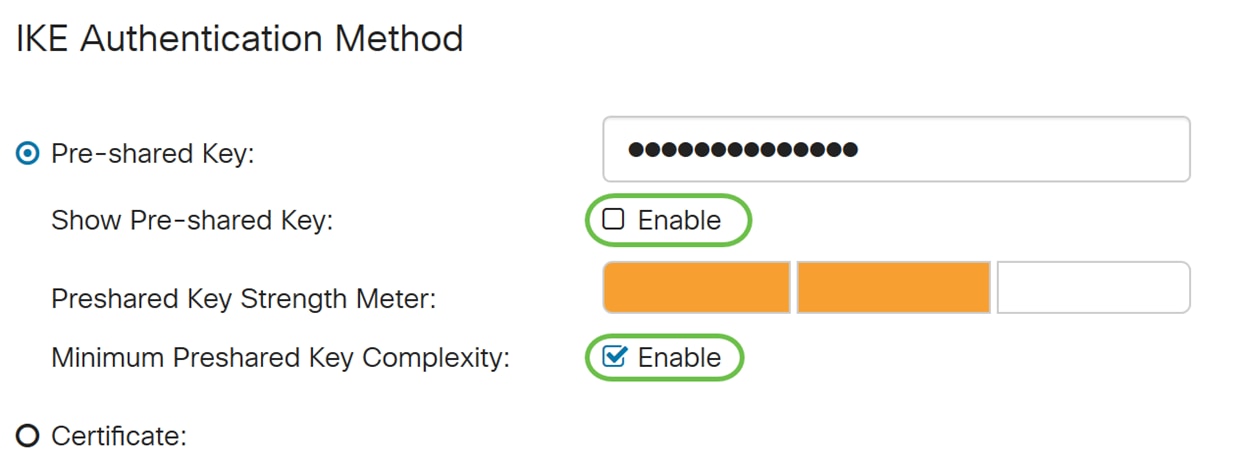

ステップ3:事前共有キーを表示する場合は、[Enable]チェックボックスをオンにします。事前共有キーの強度メーターは、色付きのバーを使用した事前共有キーの強度を示します。[Enable] をオンにして、最小事前共有キーの複雑度を有効にします。次に、「ローカル・グループの設定」セクションにスキップします。

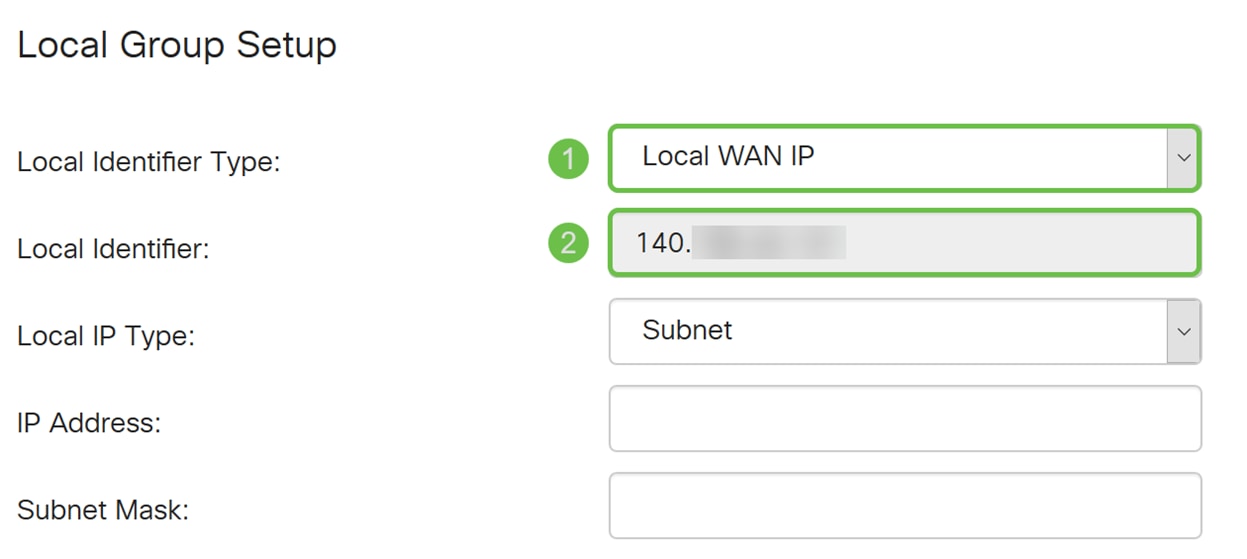

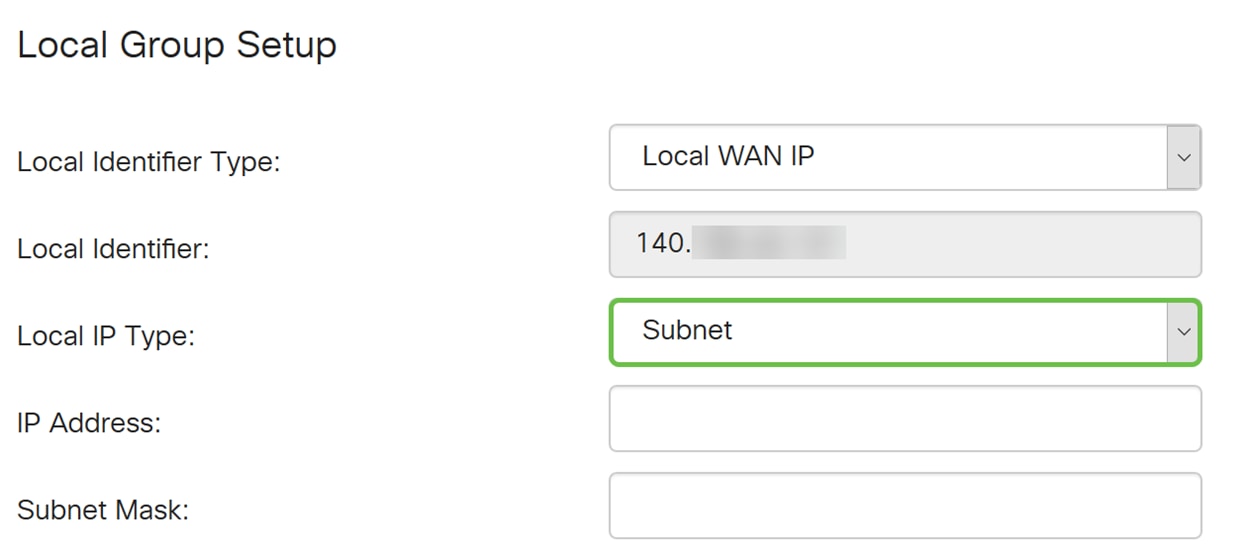

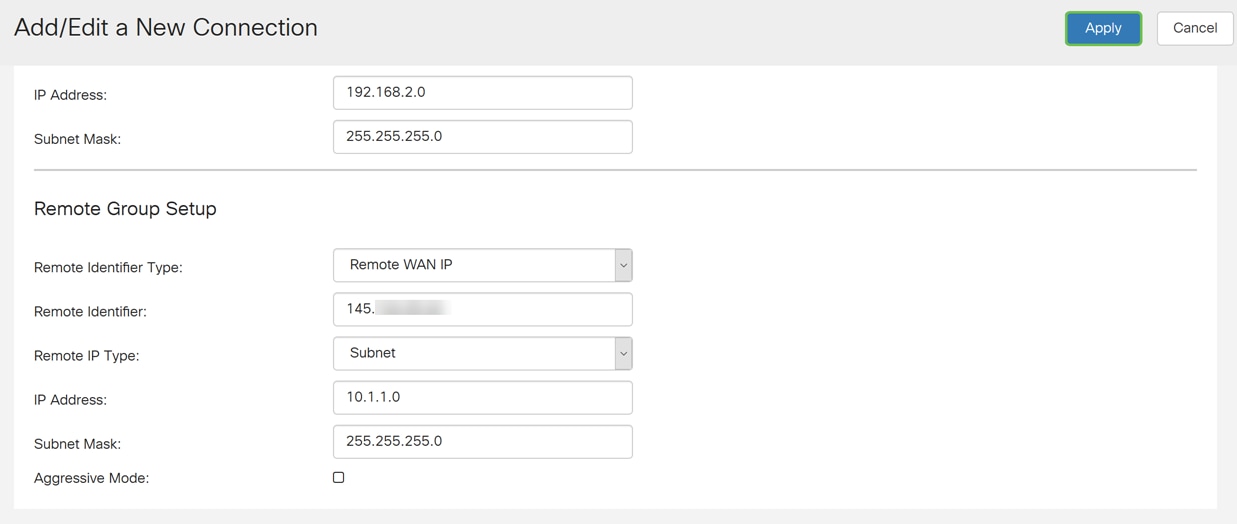

ローカルグループの設定

ステップ1:ドロップダウンリストから[Local WAN IP]、[IP Address]、[Local FQDN]、または[Local User FQDN]を選択します。選択に基づいて、ID名またはIPアドレスを入力します。[Local WAN IP]を選択した場合は、ルータのWAN IPアドレスが自動的に入力されます。

ステップ2:ローカルIPタイプで、ドロップダウンリストから[Subnet]、[Single]、[Any]、[IP Group]、または[GRE Interface]を選択します。

この例では、[Subnet]が選択されています。

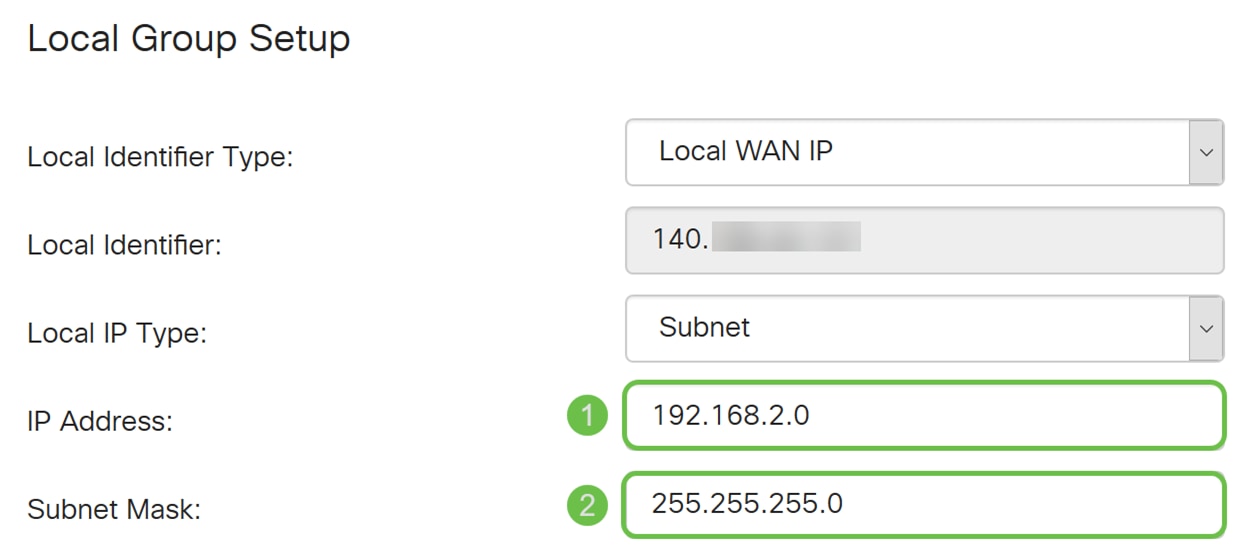

ステップ3:このトンネルを使用できるデバイスのIPアドレスを入力します。次に、サブネットマスクを入力します。

このデモンストレーションでは、ローカルIPアドレスとして192.168.2.0を、サブネットマスクとして255.255.255.0を入力します。

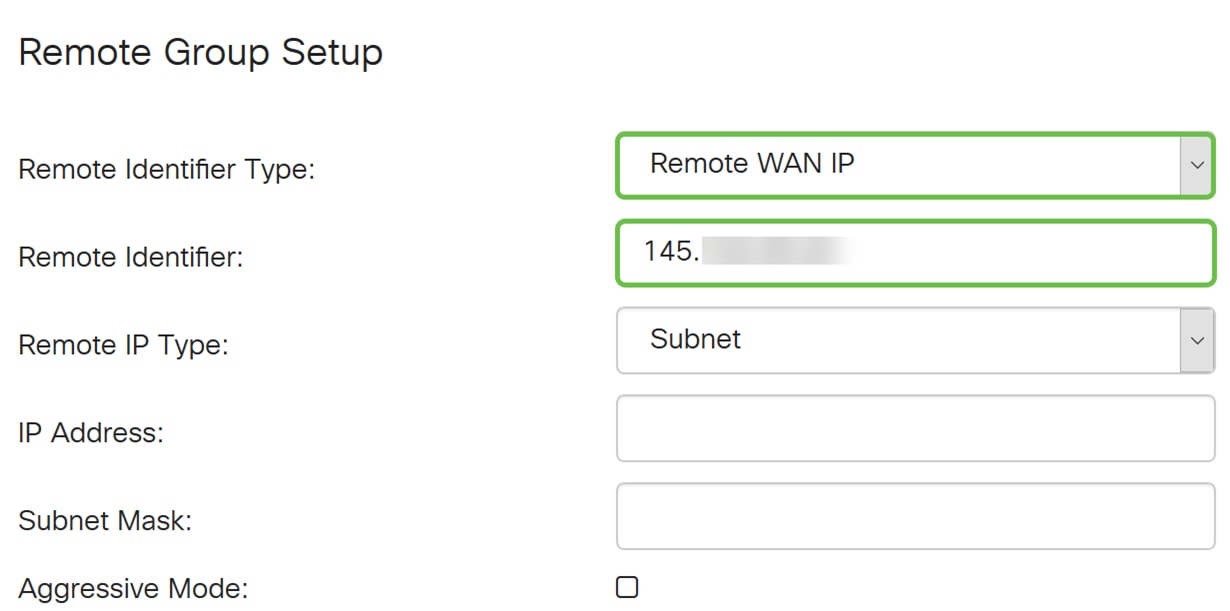

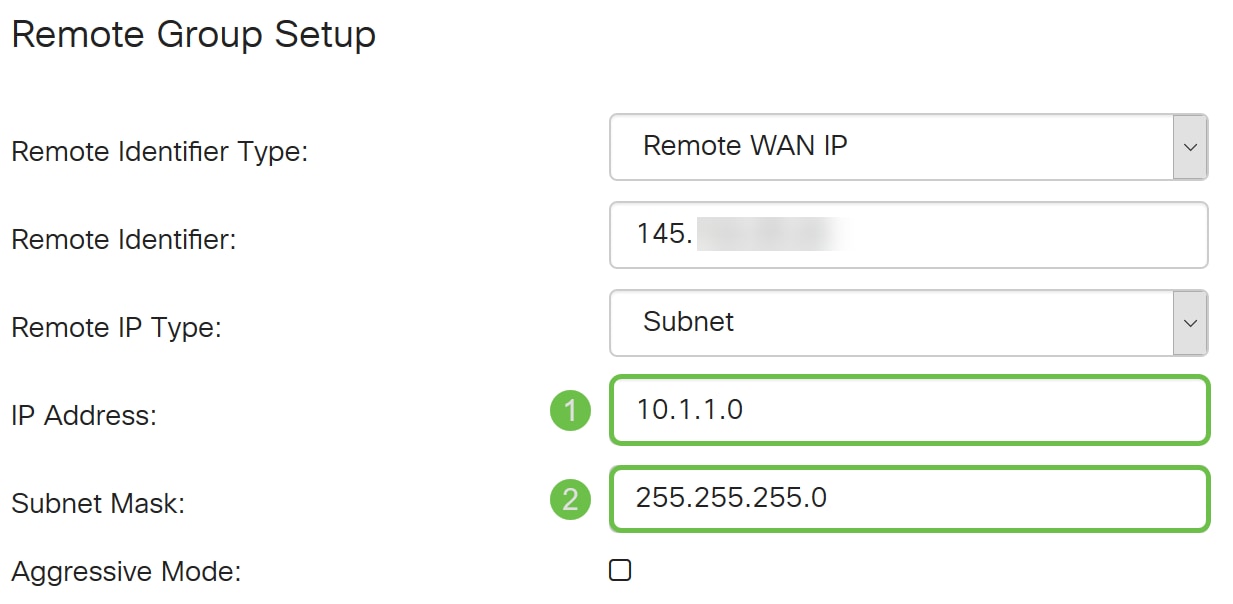

リモートグループの設定

ステップ1:ドロップダウンリストから[Remote WAN IP]、[Remote FQDN]、または[Remote User FQDN]を選択します。選択に基づいて、ID名またはIPアドレスを入力します。

リモートIDの種類として[リモートWAN IP]を選択し、リモートルータのIPアドレスを入力しました。

ステップ2:[Remote IP Type] ドロップダウンリストから、[Subnet]、[Single]、[Any]、[IP Group]を選択します。

この例では、[Subnet]を選択します。

注:リモートIPタイプとして[IP Group]を選択すると、新しいIPグループを作成するためのポップアップウィンドウが表示されます。

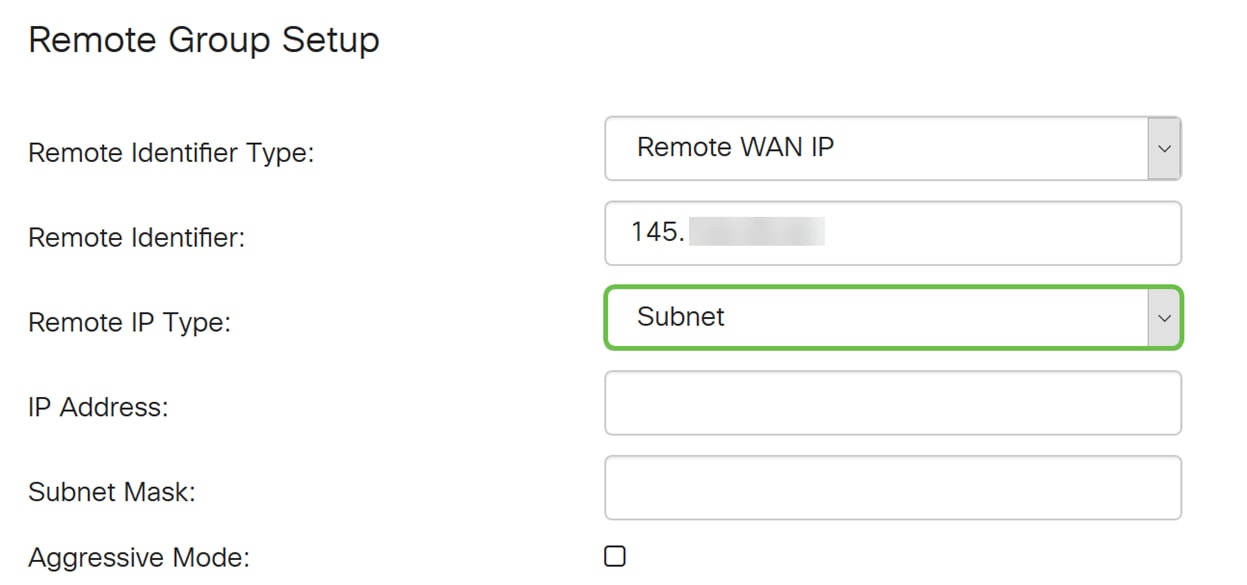

ステップ3:このトンネルを使用できるデバイスのリモートローカルIPアドレスとサブネットマスクを入力します。

このトンネルを使用できるリモートローカルIPアドレスと、255.255.255.0のサブネットマスクに10.1.1.0と入力しました。

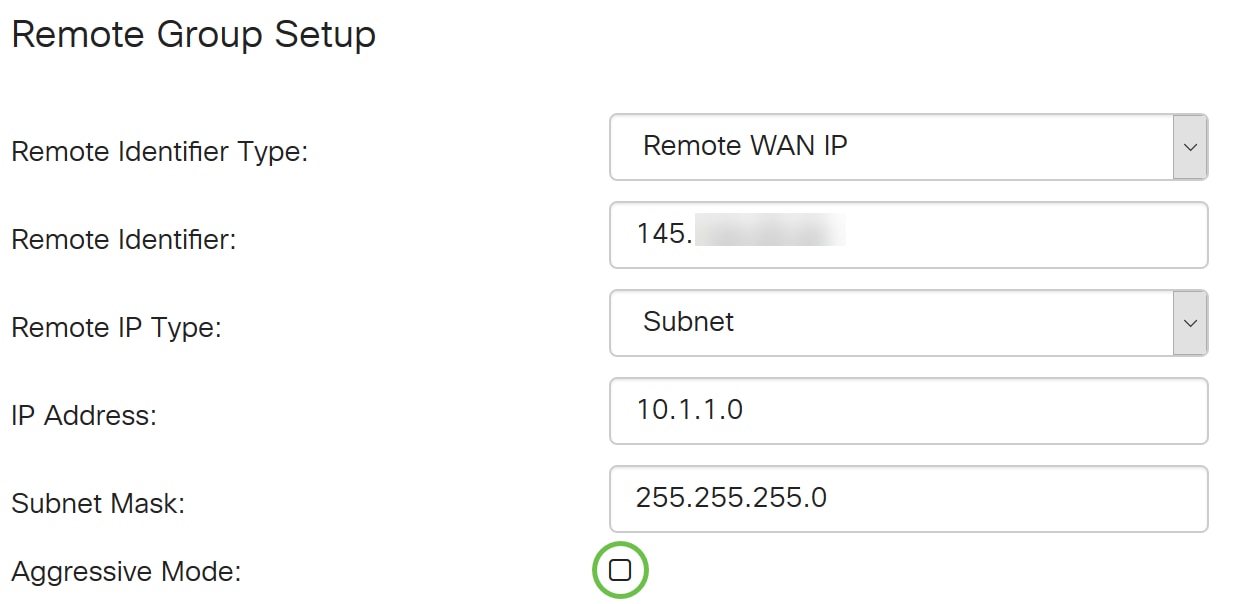

ステップ4:アグレッシブモードを有効にするには、このチェックボックスをオンにします。アグレッシブモードは、IKE SAのネゴシエーションが3つのパケットに圧縮され、イニシエータによって渡される必要なすべてのSAデータが含まれる場合です。ネゴシエーションは迅速ですが、クリアテキストの交換IDの脆弱性があります。

この例では、オフのままにします。

注:メインモードとアグレッシブモードの詳細については、次を参照してください。メインモードとアグレッシブモード

ステップ5:[Apply]をクリックして、新しいサイト間VPN接続を作成します。

結論

これで、ローカルルータの新しいサイト間VPN接続が正常に追加されました。この逆の情報を使用して、リモートルータ(ルータB)を設定する必要があります。

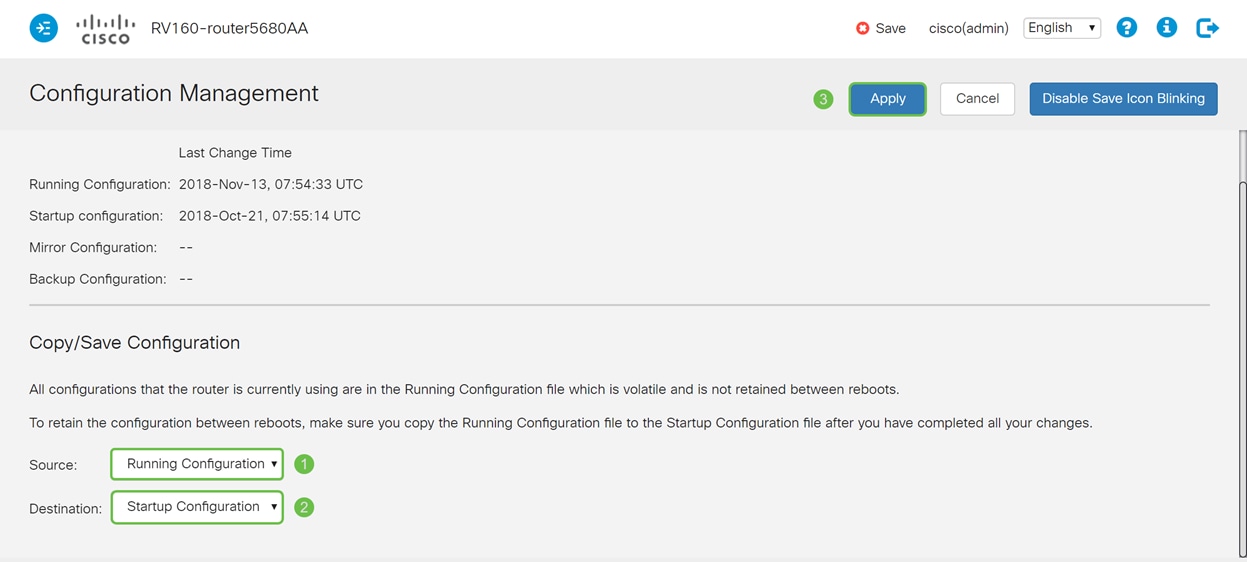

ルータが現在使用している設定はすべて、リブート間に保持されないという意味で揮発性の実行コンフィギュレーションファイルにあります。

ステップ1:ページの上部で、[Save]ボタンをクリックして[Configuration Management]に移動し、実行コンフィギュレーションをスタートアップコンフィギュレーションに保存します。これは、リブート間の設定を保持するためです。

ステップ2:[Configuration Management]で、[Source]が[Running Configuration]で、[Destination]が[Startup Configuration]であることを確認します。次に[Apply]を押して、実行コンフィギュレーションをスタートアップコンフィギュレーションに保存します。ルータが現在使用している設定はすべてRunning Configurationファイルに含まれています。このファイルは揮発性であり、リブート後も保持されません。実行コンフィギュレーションファイルをスタートアップコンフィギュレーションファイルにコピーすると、リブート間にすべての設定が保持されます。

フィードバック

フィードバック