ISE プロファイリング用のデバイス センサーの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、デバイスセンサーをISEでのプロファイリング目的で使用できるように設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- RADIUS プロトコル

- Cisco Discovery Protocol(CDP)およびLink Layer Discovery Protocol(LLDP)

- Cisco Identity Service Engine(ISE)

- Cisco Catalyst スイッチ 9300

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISEバージョン3.4パッチ3

- Cisco Catalystスイッチ9300-48Pバージョン17.12.4

- Cisco IP Phone 8811バージョン12.8.1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

デバイスセンサーは、Cisco Discovery Protocol(CDP)、Link Layer Discovery Protocol(LLDP)、Dynamic Host Configuration Protocol(DHCP)などのプロトコルを使用して、ネットワークデバイスから未加工のエンドポイントデータを収集するために使用されるアクセスデバイスの機能です。 エンドポイントデータは、ネットワークアクセスデバイスのプロファイリング機能を完了するのに役立ちます。情報が収集されると、RADIUSアカウンティングパケットにカプセル化してプロファイリングサーバに送信できます。このサーバはこの記事ではISEになります。

注:デバイスセンサーは、NAD(ネットワークアクセスデバイス)から1ホップ離れたデバイスのみをプロファイリングします。

収集された情報は、RADIUSアカウンティングにカプセル化してプロファイリングサーバに送信できます。この記事では、ISEをプロファイリングサーバとして使用します。

設定

ステップ 1:標準AAA設定

認証、認可、アカウンティング(AAA)を設定するには、次の手順を参照してください。

- aaa new-modelコマンドを使用してAAAを有効にし、スイッチで802.1Xをグローバルに有効にします

- RADIUSサーバを設定し、動的認可(Change of Authorization - CoA)を有効にします。

- CDPおよびLLDPプロトコルを有効にします。スイッチ ポート認証設定を追加します。

-

スイッチ ポート認証設定を追加します。

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

注:Cisco Vendor-Specific Attribute(VSA;ベンダー固有属性)をISEに送信するようにスイッチを設定する必要があります。

これらの属性は、次のコマンドを設定することで、アカウンティングパケット内で送信できます。

radius-server vsa send accountingステップ 2:デバイスセンサーの設定

1. デバイスをプロファイリングするために必要なCDP/LLDPの属性を決定します。Cisco IP Phone 8811の場合は、次のものを使用できます。

- LLDP SystemDescription 属性

- CDP CachePlatform 属性

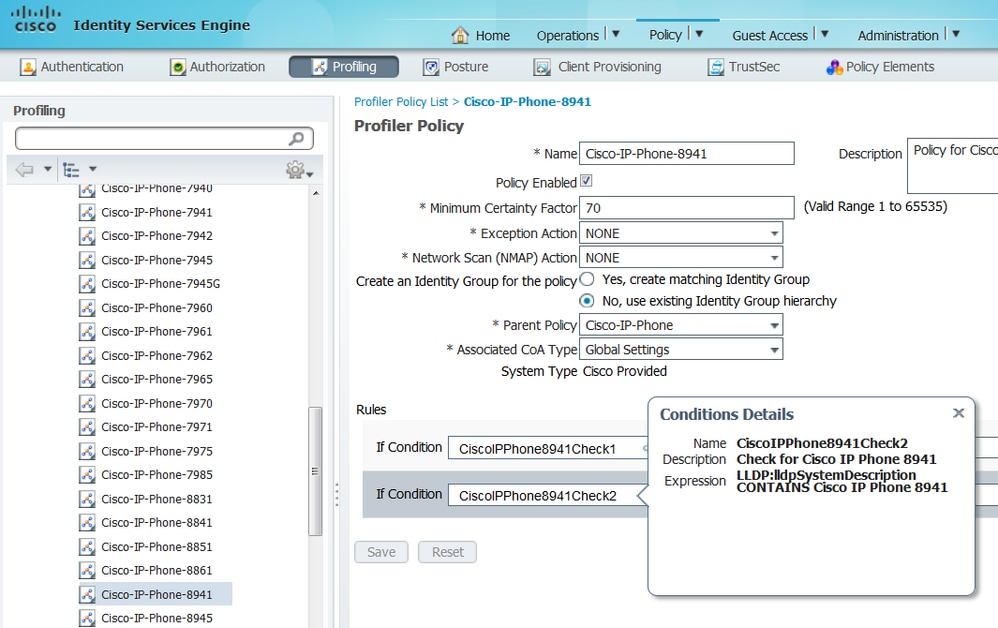

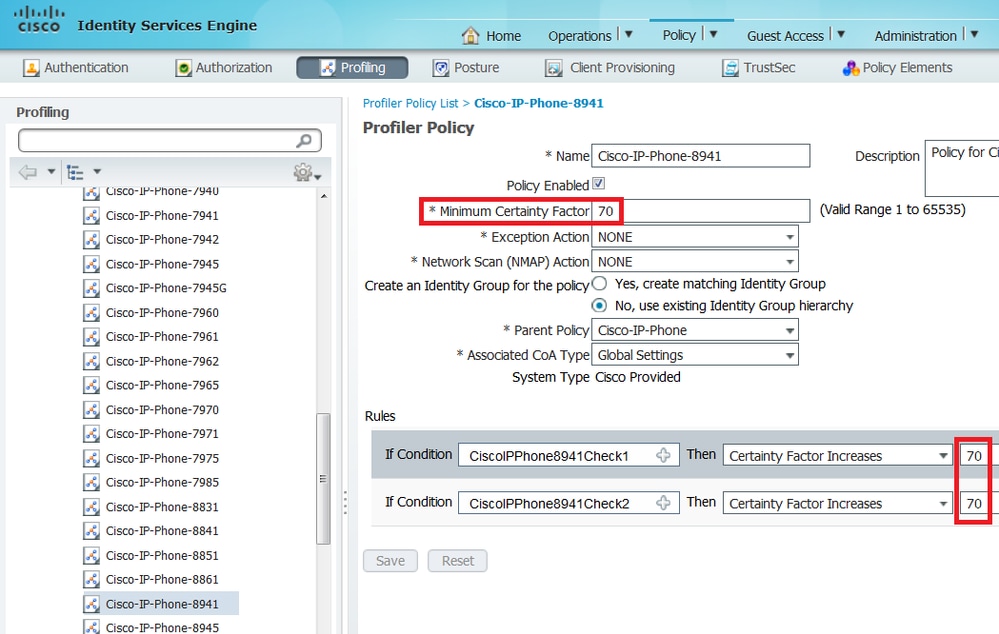

プロファイラポリシーを確認することで、デバイスのプロファイルに使用される属性を検証できます。これを行うには、「ワークセンター」>「プロファイラ」>「プロファイリングポリシー」に移動し、一致させるプロファイリングポリシーを選択します。

次のスクリーンショットでは、エンドポイントをCisco-IP-Phone-8811としてプロファイリングするために必要な最小確実度ファクトリが70であることがわかります。したがって、どちらの属性も確信度のファクトリ値が70増加するので、いずれか1つだけを取得するだけで十分です。

注:特定のCisco IP Phoneとしてプロファイルされるためには、すべての親プロファイルの最小条件を満たす必要があります。つまり、プロファイラはCisco-Device(最小確信度10)とCisco-IP-Phone(最小確信度20)に一致する必要があります。 プロファイラがこの2つのプロファイルに一致しても、各IPフォンモデルの最小確信度は70であるため、特定のCisco IP Phoneとしてプロファイリングする必要があります。デバイスは、確信度が最も高いプロファイルに割り当てられます。

2.CDP用とLLDP用の2つのフィルタリストを設定します。これらは、RADIUSアカウンティングメッセージに含める必要がある属性を示します。この手順は任意です。

3. CDPとLLDP用に2つのフィルタ仕様を作成します。フィルタ仕様では、アカウンティングメッセージに含める属性と除外する属性のリストを指定できます。この例では、次の属性が含まれています。

-

CDPからのdevice-nameおよびplatform-type

- system-description(LLDP)

必要に応じて、Radius経由でISEに送信される追加の属性を設定できます。この手順もオプションです。

4.現在のセッションでTLVが追加、変更、または削除されるたびに更新をトリガーするために、device-sensor notify all-changesコマンドを追加します。

5.デバイスセンサー機能によって収集した情報を実際に送信するには、device-sensor accountingコマンドを使用してスイッチにこの操作を実行するように明示的に指示する必要があります。

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!ステップ 3:ISEでのプロファイリングの設定

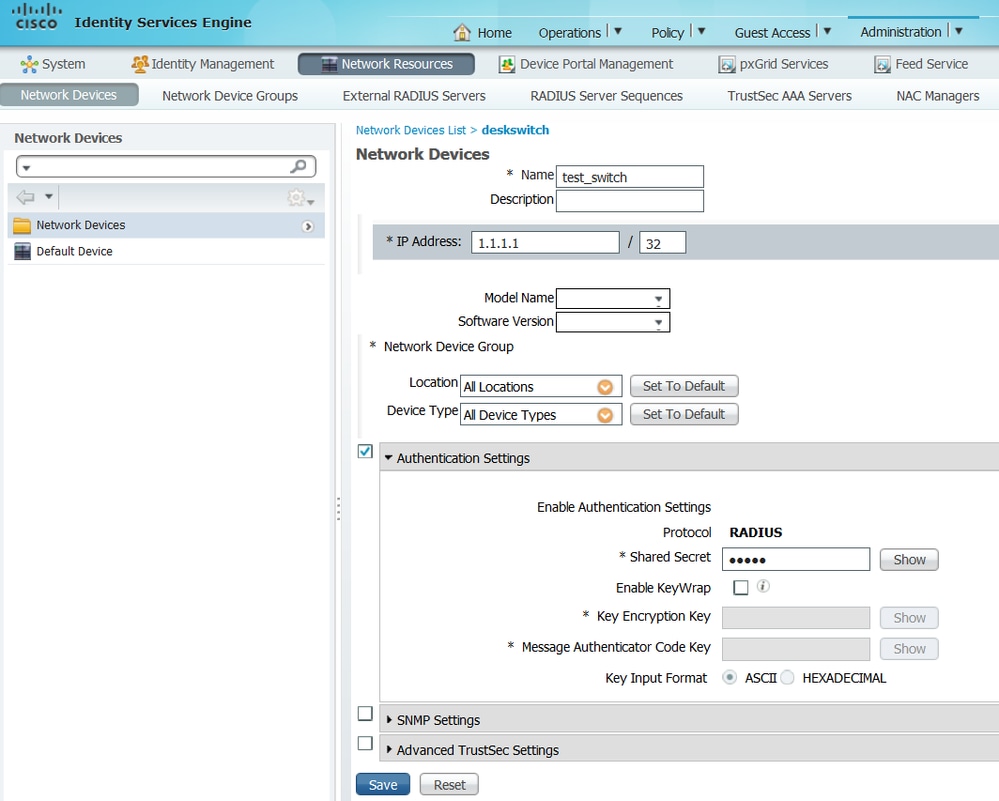

1. Administration > Network Resources > Network Devicesの順に選択し、スイッチをネットワークデバイスとして追加します。Authentication Settingsで、スイッチからのRADIUSサーバキーを共有秘密として使用します。

2. ISEノードでプロファイリングサービスを有効にします。そのためには、Administration > System > Deploymentの順に選択し、ISEノードを選択して、Policy Serviceタブで、Profiling Service オプションを有効にします。 複数のPSNでプロファイリングが必要な場合は、各PSNに対してこのサービスを有効にすることができます。ただし、追加するプローブとプロファイリングサービスを有効にするノードの数が多いほど、パフォーマンスに与える影響が大きくなるため、これらのプローブを適切に有効にしてください。

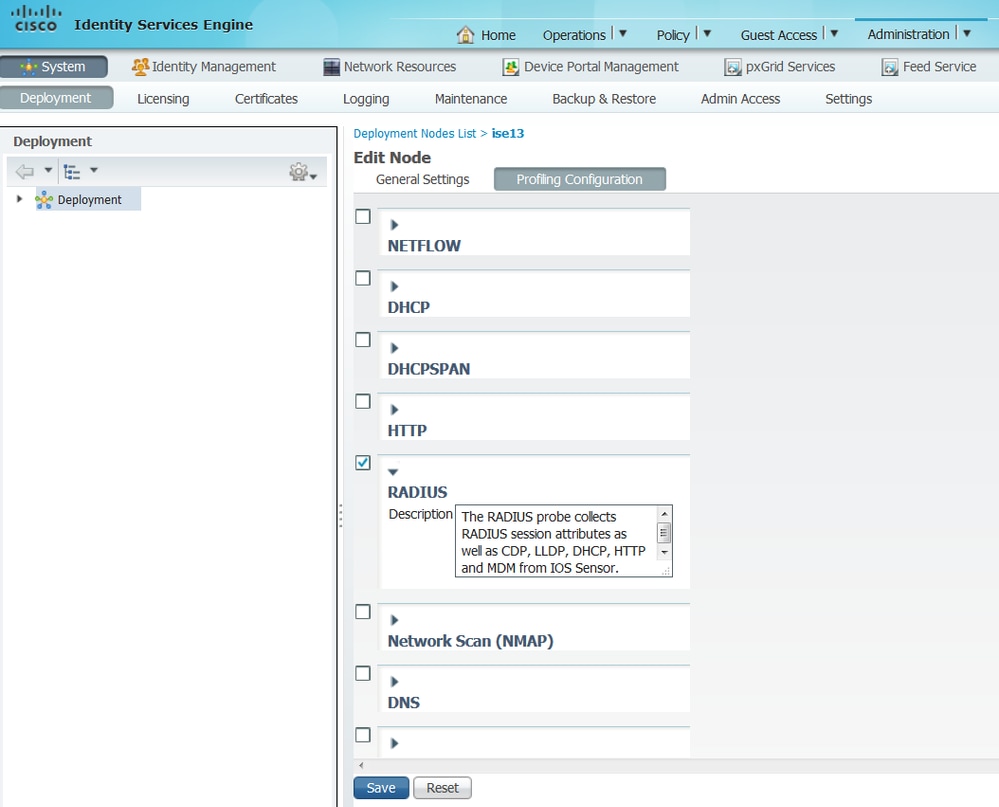

3. プロファイルノードでRADIUSプローブを有効にします。このためには、Administration > System > Deploymentの順に移動し、ISEノードを選択して、Profiling Configuration タブをクリックします。

4. エンドポイントをプロファイルするときに、そのエンドポイントの再認証を強制するには、CoA(認可変更)タイプを再認証に設定します。また、Endpoint Attribute Filterにチェックマークが付いていることを確認します。このためには、Administration > System > Settings > Profilingの順に選択します。

注:不要なプロファイラデータが多く収集される場合にパフォーマンスの問題が発生しないようにするため、実稼働環境ではエンドポイント属性フィルタを有効にすることをお勧めします。現在存在しない許可リストに属性を追加するには、その属性を使用する新しいプロファイラ条件およびポリシーを作成できます。属性は、格納および複製された属性のホワイトリストに自動的に追加されます。

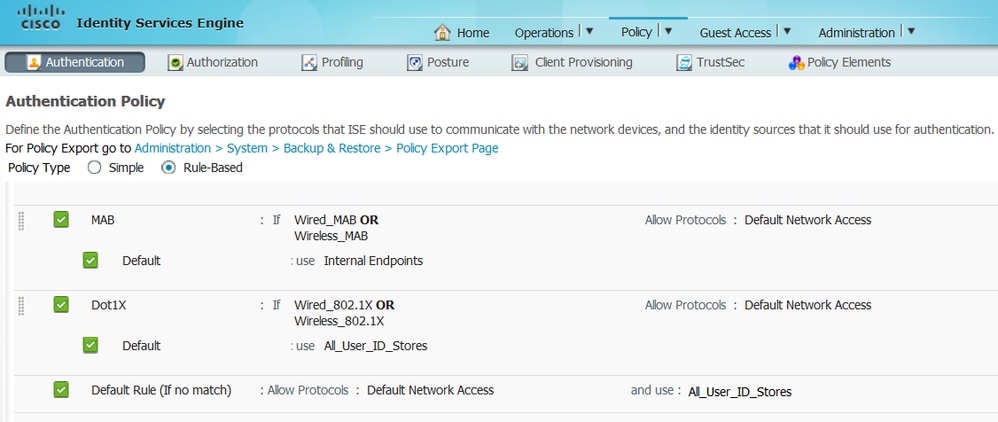

5. ISE認証ルールを設定します。

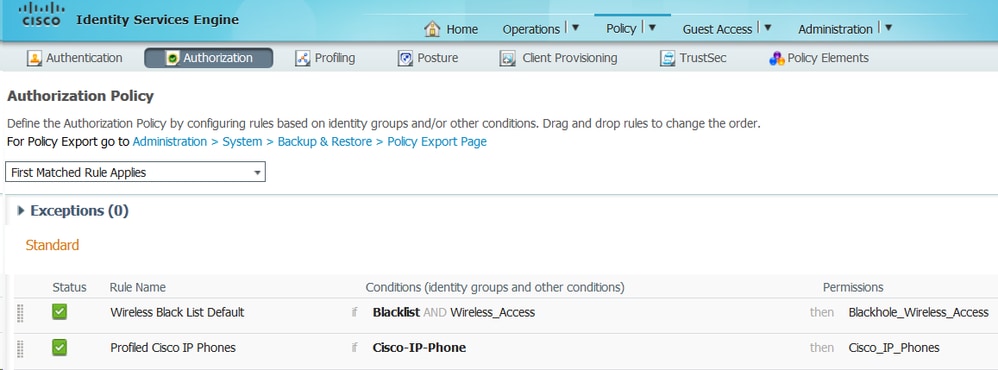

6. ISE認可ルールを設定します。プロファイルされたCisco-IP-Phoneルールが使用されます。このルールはISEで事前に設定されています。

catchポリシーとして機能する認可ポリシーを設定できます。このポリシーは、属性がアカウンティングパケットで送信されるように、(アクセスが制限された)エンドポイントのネットワークへの許可を許可します。さらに、デバイスがプロファイリングされた後に照合される別のポリシーを作成し、ネットワーク内の必要なリソースにデバイスがアクセスできることを確認します。

確認

プロファイリングが正しく機能しているかどうかを確認するには、ISEで「Operations > Radius > Live Logs」を参照してください。

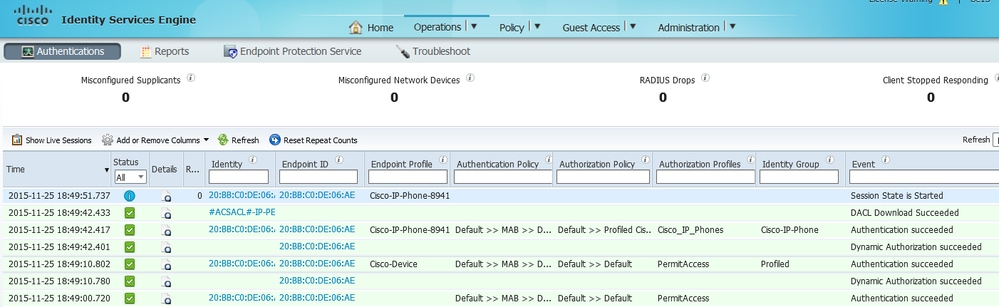

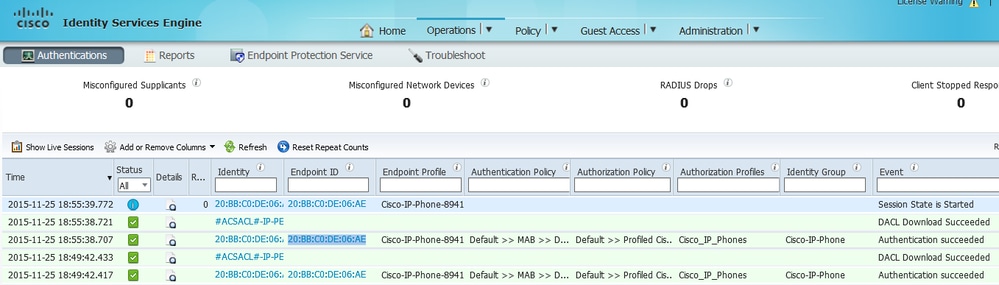

まず、スイッチ上で認証方式の順序をdot1xに設定し、その後にMABを設定したため、認証に失敗することが予想されます。したがって、dot1x認証が失敗した後、IP PhoneはMABを使用して認証を試行し、認証は午後02:36:14に成功します。このライブログでは、OUIに定義済みのCiscoデバイスプロファイリングポリシーと一致する「Cisco」という単語が含まれているため、デバイスがCiscoデバイスとしてプロファイリングされていることが確認できます。その後、デバイスはネットワークにアクセスできるため、CDPおよびLLDPアトリビュートはRADIUSアカウンティングパケットで送信されます。そのため、午後02:36:15にデバイスがプロファイルされ、ISEがCoAを送信してエンドポイントを強制的に再認証します。CoAが成功すると、デバイスがネットワークに対して認証され、正しい認可ポリシー(Cisco IP Phone専用に予約)に一致することが確認できます。

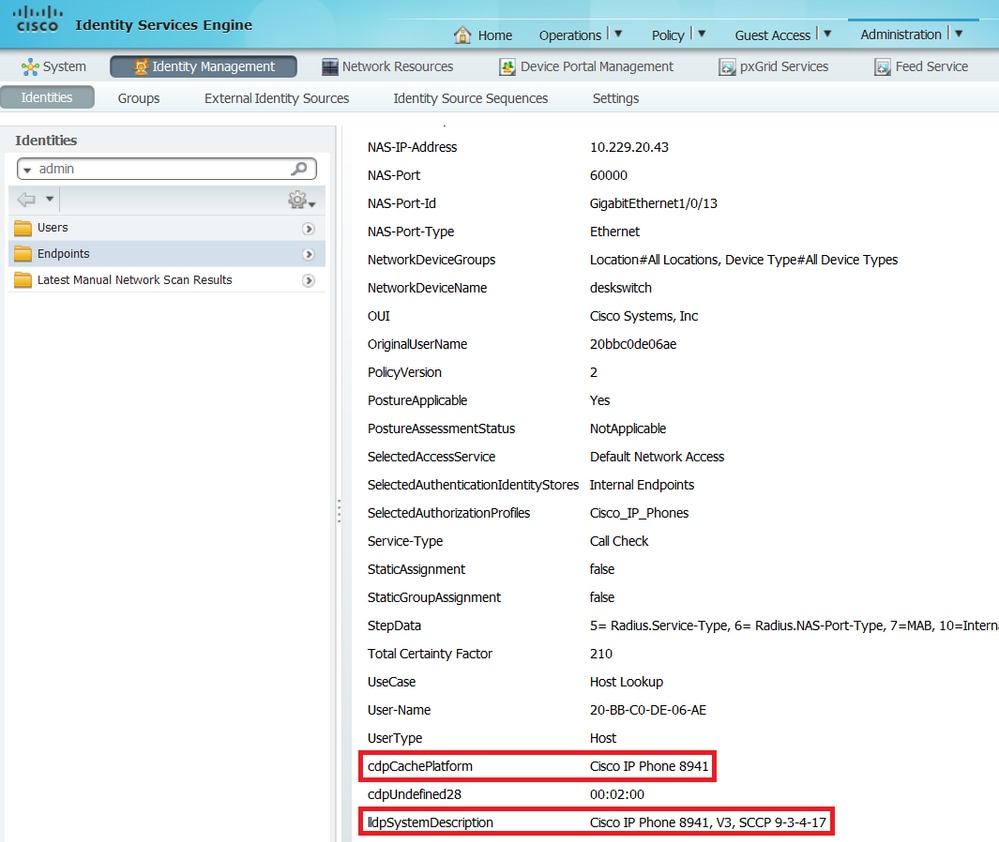

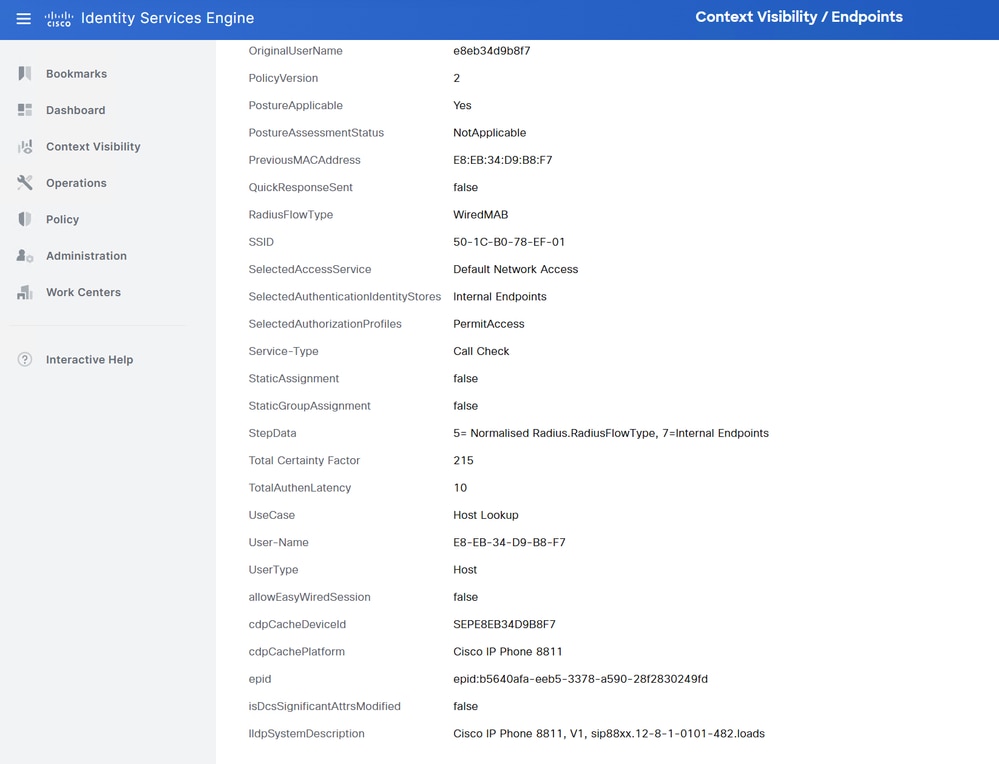

Administration > Identity Management > Identities > Endpointsでは、テスト済みエンドポイントのMACアドレスでフィルタリングして、Radiusプローブによって収集された属性の種類とその値を確認できます。

このシナリオでは、計算された確信度の合計は215になります。これは、エンドポイントがCisco-Deviceプロファイル(確信度の合計が30)とCisco-IP-Phoneプロファイル(確信度の合計が45)にも一致したためです。 さらに、プロファイラはプロファイルCisco-IP-Phone-8811の両方の条件にも一致しました。このプロファイルの確信度は140です(プロファイリングポリシーに従って、属性ごとに70)。 合計すると、30+45+70+70=215になります。

トラブルシュート

ステップ 1:CDP/LLDPによって収集された情報の確認

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1収集されたデータが表示されない場合は、次の点を確認してください。

- スイッチの認証セッションの状態を確認します(成功する必要があります)。

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- CDP プロトコルと LLDP プロトコルが有効になっているかどうかを確認します。CDP/LLDPに関してデフォルト以外のコマンドがあるかどうかを確認し、それらがエンドポイントからの属性取得にどのように影響するかを確認します。

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- エンドポイントがCDP/LLDPなどをサポートしているかどうかを、エンドポイントのコンフィギュレーションガイドで確認します。

ステップ 2:デバイスセンサーキャッシュの確認

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7このフィールドにデータが表示されない場合、または情報が不完全な場合は、device-sensorコマンド、特にfilter-listsおよびfilter-specsを確認します。

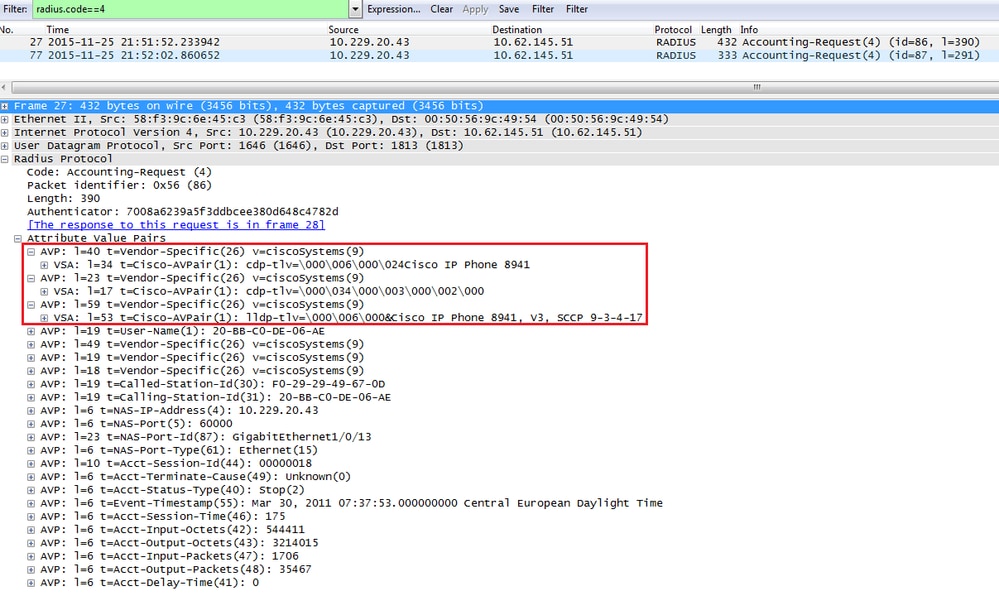

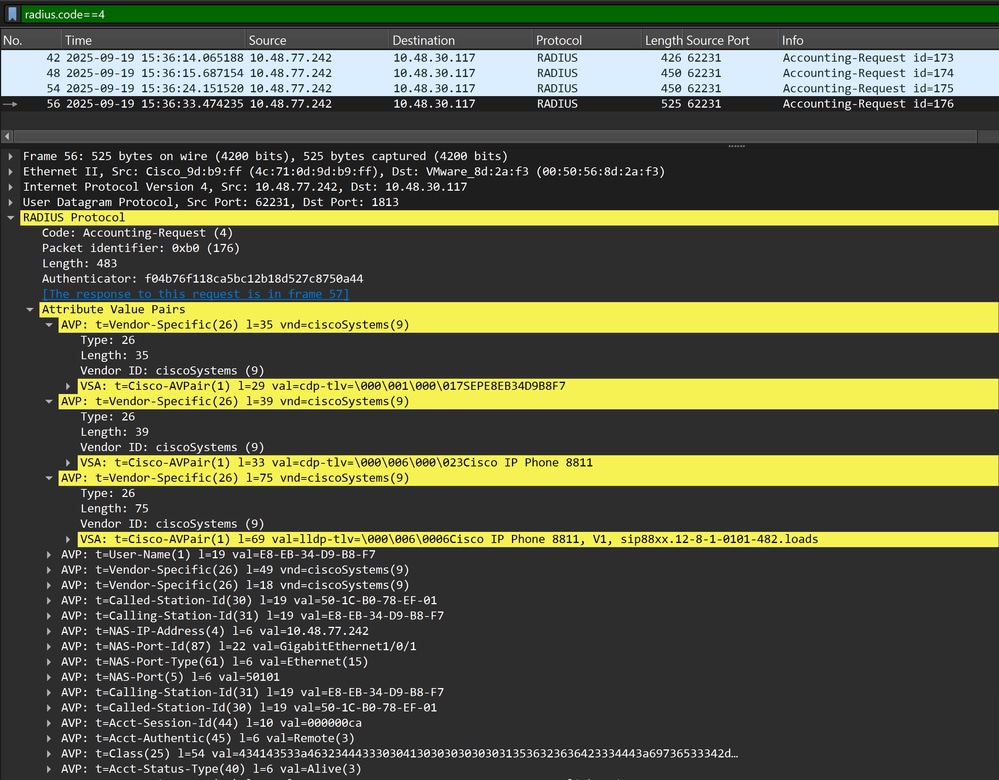

ステップ 3:RADIUS アカウンティングに属性があるかどうかの確認

スイッチでdebug radiusコマンドを使用するか、スイッチとISEの間でパケットキャプチャを実行することで、これを確認できます。

Radiusのデバッグ

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun Noticeデバッグを無効にするには、次のコマンドを実行します。

Switch#set platform software trace all noticeログを表示するには、次の手順を実行します。

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutパケット キャプチャ

ステップ 4:ISEでのプロファイラデバッグの確認

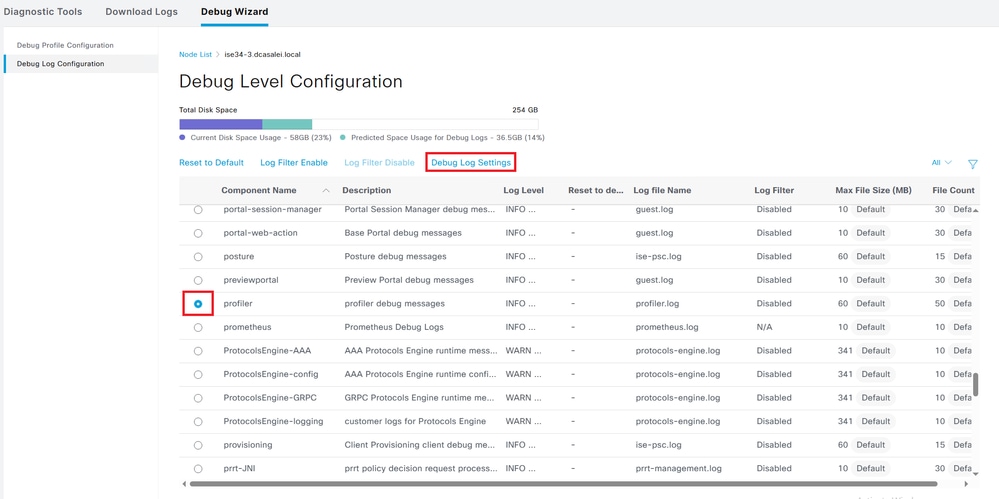

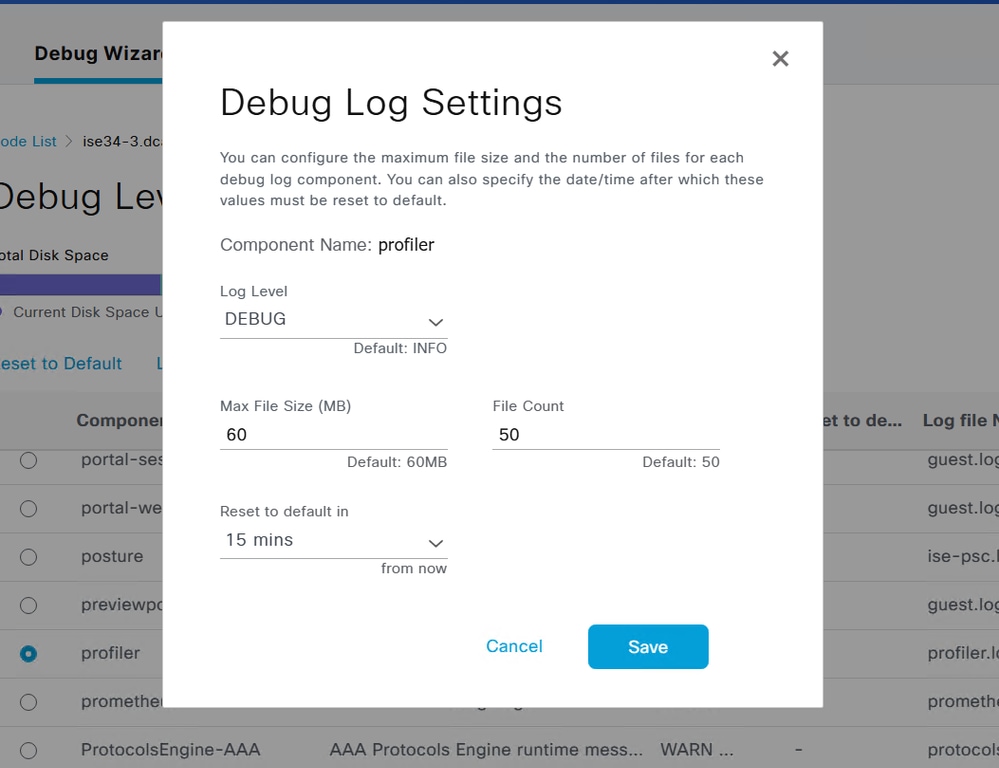

スイッチから属性が送信された場合は、ISE で属性が受信されたかどうかを確認できます。これを確認するには、正しいPSNノード(Administration > System > Logging > Debug Log Configuration > PSN > profiler > debug)のプロファイラデバッグを有効にし、エンドポイントの認証をもう一度実行します。

次の情報を探します。

- RADIUS プローブが属性を受信したことを示すデバッグ:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- 属性が正常に解析されたことを示すデバッグ:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- 属性がフォワーダによって処理されることを示すデバッグ:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

注:フォワーダは、エンドポイントをその属性データとともにCisco ISEデータベースに保存し、ネットワークで検出された新しいエンドポイントをアナライザに通知します。アナライザは、エンドポイントをエンドポイント ID グループに分類し、一致プロファイルとともにエンドポイントをデータベースに保存します。

ステップ 5: 新しい属性とデバイス割り当てのプロファイル

通常、特定のデバイスの既存のコレクションに新しい属性が追加されると、このデバイスまたはエンドポイントは、新しい属性に基づいて別のプロファイルを割り当てる必要があるかどうかを確認するために、プロファイルキューに追加されます。

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:false関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

4.0 |

02-Oct-2025

|

更新されたフォーマット、ヘッダー、バイアスのある言語 |

3.0 |

14-Aug-2024

|

書式を更新しました。文法が一部改善されました。 |

1.0 |

14-Dec-2015

|

初版 |

フィードバック

フィードバック