概要

このドキュメントでは、URL書き換えのアウトブレイクフィルタ(OF)メッセージ変更オプションをテストする方法について説明します。

背景説明

メッセージの脅威レベルがメッセージの変更しきい値を超えると、アウトブレイクフィルタ機能によってメッセージ内のすべてのURLが書き換えられ、Cisco Webセキュリティプロキシスプラッシュページをクリックするとユーザがリダイレクトされます。 AsyncOSは、バイパスされたドメインを指しているURLを除き、メッセージ内のすべてのURLを書き換えます。

URLの書き換えには、次のオプションを使用できます。

- 符号なしメッセージに対してのみ有効にします。このオプションを使用すると、AsyncOSは、メッセージ変更のしきい値を満たす、または超える符号なしメッセージ内のURLを書き換えることができますが、署名されたメッセージは書き換えられません。URLの書き換えには、この設定を使用することを推奨します。

注:EメールセキュリティアプライアンスがDomainKeys/DKIM署名メッセージのURLを書き換え、Eメールセキュリティアプライアンス以外のネットワーク上のサーバまたはアプライアンスがDomainKeys/DKIM署名の確認を行っている場合、メッセージ署名を無効にできます。アプライアンスは、S/MIMEを使用して暗号化されている場合、またはS/MIMEシグニチャを含む場合、署名されたメッセージを考慮します。

-

EメールセキュリティアプライアンスがDomainKeys/DKIM署名メッセージのURLを書き換え、Eメールセキュリティアプライアンス以外のネットワーク上のサーバまたはアプライアンスがDomainKeys/DKIM署名の確認を行っている場合、メッセージ署名を無効にできます。

アプライアンスは、S/MIMEを使用して暗号化されている場合、またはS/MIMEシグニチャを含む場合、署名されたメッセージを考慮します。

- すべてのメッセージに対して有効にします。このオプションを使用すると、AsyncOSは、署名済みメッセージを含め、メッセージ変更のしきい値を満たす、または超えるすべてのメッセージのURLを書き換えることができます。AsyncOSが署名付きメッセージを変更すると、シグニチャは無効になります。

- 無効化.このオプションは、アウトブレイクフィルタのURL書き換えを無効にします。

ポリシーを変更して、特定のドメインへのURLを変更から除外できます。ドメインをバイパスするには、[Bypass Domain Scanning]フィールドにIPv4アドレス、IPv6アドレス、CIDR範囲、ホスト名、ホスト名の一部、またはドメインを入力します。複数のエントリはカンマで区切ります。

Bypass Domain Scanning機能は、URLフィルタリングで使用されるグローバルAllowlistに似ていますが、これに依存しません。このAllowlistの詳細については、『ESA User Guide』の「Creating Whitellists for URL Filtering」を参照してください。

アウトブレイクフィルタURL書き換えのテスト

ESAでOFをテストするには、2つのオプションがあります。

第1部のテスト

電子メール本文に悪意のあるURLを含めます。 使用できる安全なテストURL:

http://malware.testing.google.test/testing/malware/

メールログの例には、次のような内容が含まれます。

Tue Jul 3 09:31:38 2018 Info: MID 185843 Outbreak Filters: verdict positive

Tue Jul 3 09:31:38 2018 Info: MID 185843 Threat Level=5 Category=Malware Type=Malware

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten to MID 185844 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185843 done

Tue Jul 3 09:31:38 2018 Info: MID 185844 Virus Threat Level=5

Tue Jul 3 09:31:38 2018 Warning: MID 185844 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:31:38 2018 Info: MID 185844 rewritten to MID 185845 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185844 done

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185846 done

Tue Jul 3 09:31:38 2018 Info: MID 185845 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Malware: Malware)

Tue Jul 3 09:31:38 2018 Info: MID 185845 queued for delivery

メールログには「書き換えられたURL」と表示されます。これは、OFがCisco Webセキュリティプロキシを介してこのURLを書き換えたことを示しています。 また、この例に示すように、メッセージがアウトブレイク隔離に含まれている可能性があることに注意してください。

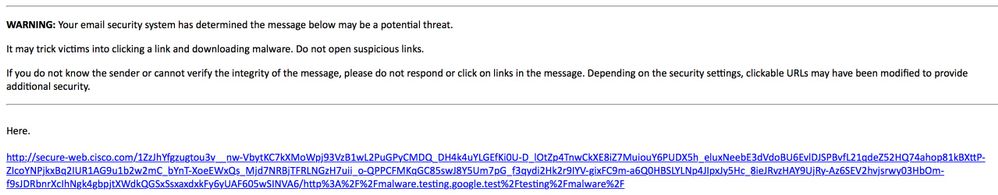

最終的な結果として、次の内容を示す電子メール本文が配信されます。

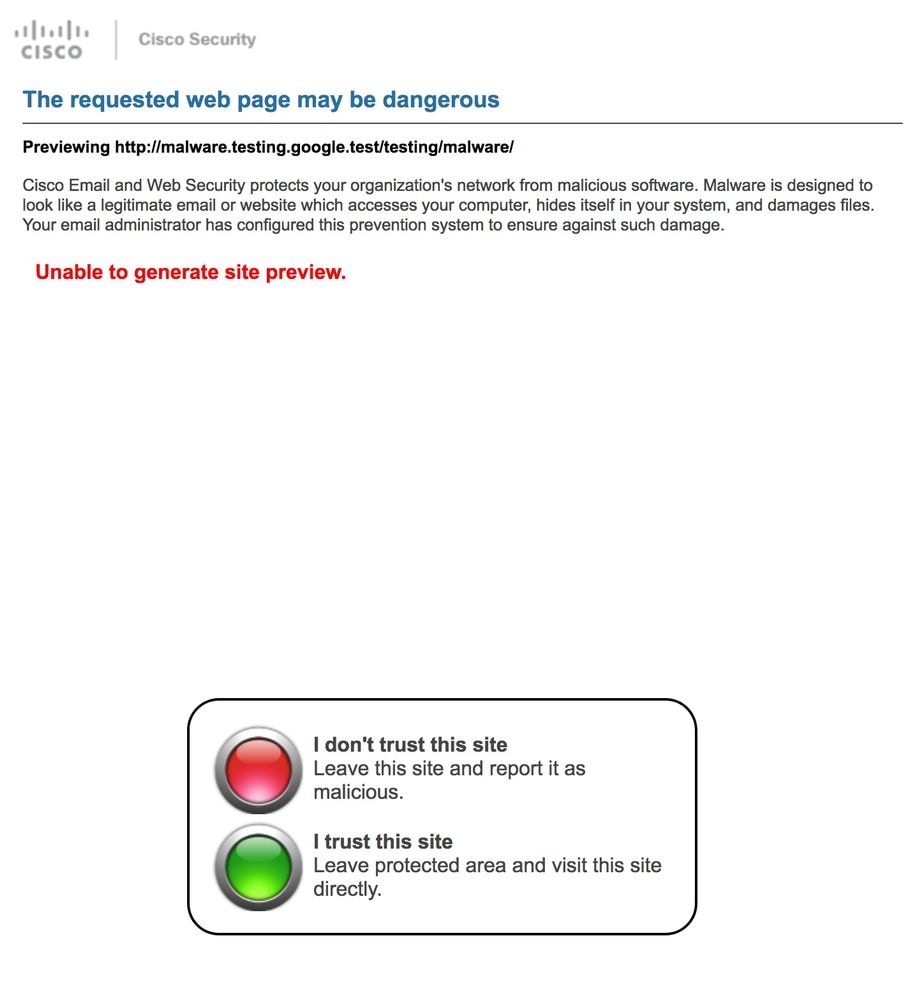

これでエンドユーザが電子メールを受信し、書き換えられたURLをクリックすると、Cisco Webセキュリティプロキシにリダイレクトされ、次のように表示されます。

注:元のURLまたはWebサイトのHTML/エンコードに基づいて「サイトプレビューを生成できません」が表示されます。 CSS、HTMLペイン、または複雑なレンダリングを含むWebサイトでは、サイトプレビューを生成できません。

第2部のテスト

2つ目のオプションは、OFトリガーを使用するために、電子メールの本文または添付ファイルにデータを含めることです。

成功するには、次の2つのオプションがあります。

- 25000バイトから30000バイトのサイズの間に「hello.voftest」という名前のファイル(単純なテキストファイルでできます)を作成し、そのファイルをテスト用の電子メールに添付します。これにより、ウイルス添付ルールがトリガーされます。

- 次のGTUBE(「Generic Test for Unsolicited Bulk Email」)を電子メールの本文に72バイトのテスト文字列を入力します。

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTPHISH-STANDARD-ANTI-PHISH-TEST-EMAIL*C.34X

これにより、OFおよびフィッシング規則がトリガーされます。 メールログの例は、次のようになります。

Tue Jul 3 09:44:12 2018 Info: MID 185880 Outbreak Filters: verdict positive

Tue Jul 3 09:44:12 2018 Info: MID 185880 Threat Level=5 Category=Phish Type=Phish

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten to MID 185881 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185880 done

Tue Jul 3 09:44:12 2018 Info: MID 185881 Virus Threat Level=5

Tue Jul 3 09:44:12 2018 Warning: MID 185881 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:44:12 2018 Info: MID 185881 rewritten to MID 185882 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185881 done

Tue Jul 3 09:44:13 2018 Info: MID 185882 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Phish: Phish)

Tue Jul 3 09:44:13 2018 Info: MID 185882 queued for delivery

メールログには「書き換えられたURL」と表示されます。これは、OFがCisco Webセキュリティプロキシを介してこのURLを書き換えたことを示しています。 また、この例に示すように、メッセージがアウトブレイク隔離に含まれている可能性があることに注意してください。

最終的な結果として、次の内容を示す電子メール本文が配信されます。

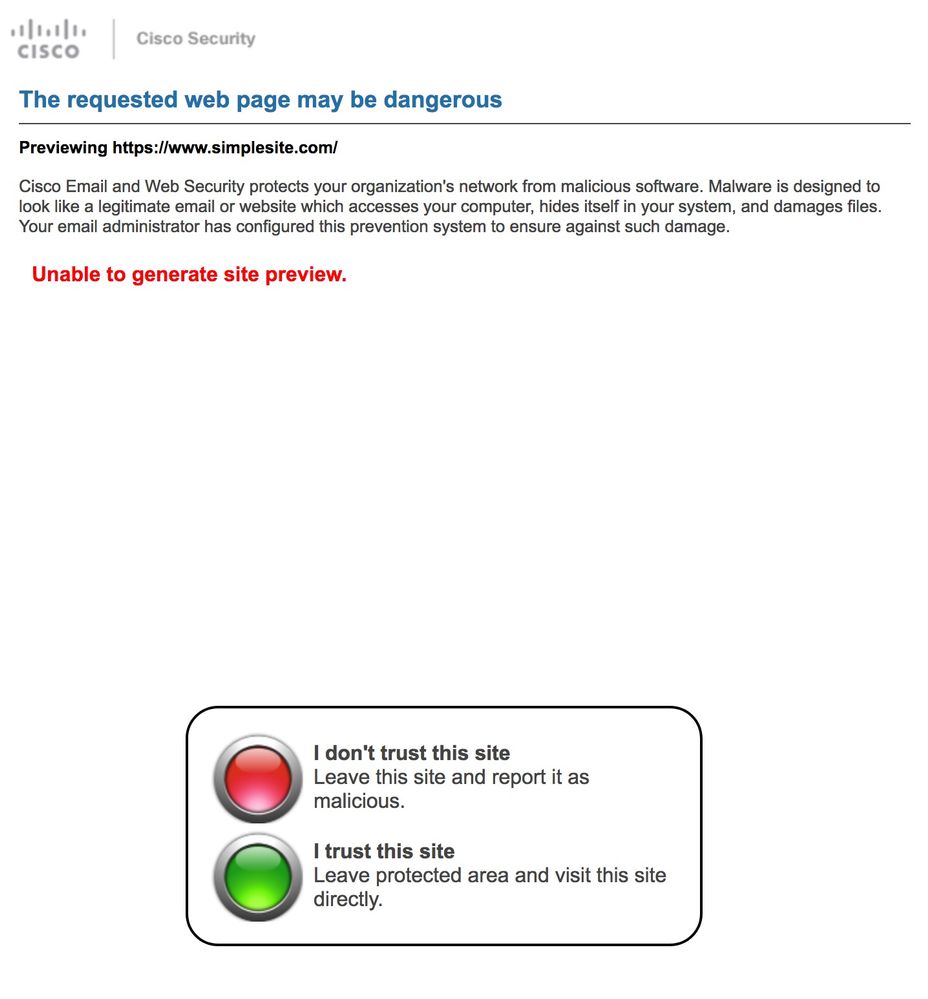

これでエンドユーザが電子メールを受信し、書き換えられたURLをクリックすると、Cisco Webセキュリティプロキシにリダイレクトされ、次のように表示されます。

注:元のURLまたはWebサイトのHTML/エンコードに基づいて「サイトプレビューを生成できません」が表示されます。 CSS、HTMLペイン、または複雑なレンダリングを含むWebサイトでは、サイトプレビューを生成できません。

関連情報

| 利用:x-advertisement = outbreak |