Configurazione dell'autenticazione Web del controller LAN wireless AireOS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare un Cisco serie 4400 Wireless LAN (WLAN) Controller (WLC) per supportare un'autenticazione Web interna.

Prerequisiti

Requisiti

Cisco consiglia di avere una configurazione iniziale su 4400 WLC.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Un WLC serie 4400 con versione 7.0.116.0

-

Cisco Secure Access Control Server (ACS) versione 4.2 installato su un server Microsoft® Windows 2003

-

Cisco Aironet serie 1131AG Light Weight Access Point

-

Cisco Aironet 802.11 a/b/g CardBus Wireless Adapter con versione 4.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici e in altri contenuti.

Autenticazione Web

L'autenticazione Web è una funzione di sicurezza di livello 3 che impedisce al controller di autorizzare il traffico IP (ad eccezione dei pacchetti relativi a DHCP e DNS) da un determinato client finché il client non ha fornito correttamente un nome utente e una password validi. Si tratta di un semplice metodo di autenticazione senza la necessità di un'utilità supplicant o client. L'autenticazione Web viene in genere utilizzata dai clienti che desiderano distribuire una rete di accesso guest. Le implementazioni tipiche possono includere "aree calde" come quelle fornite da T-Mobile® o Starbucks®.

Tenere presente che l'autenticazione Web non fornisce la crittografia dei dati. L'autenticazione Web viene utilizzata come semplice accesso guest per un'area sensibile o un'atmosfera campus in cui l'unica preoccupazione è la connettività.

L'autenticazione Web può essere eseguita con:

-

Finestra di accesso predefinita sul WLC

-

Versione modificata della finestra di accesso predefinita sul WLC

-

Finestra di accesso personalizzata configurata su un server Web esterno (autenticazione Web esterna)

-

Finestra di accesso personalizzata scaricata sul controller

In questo documento è stato configurato Wireless LAN Controller per l'autenticazione Web interna.

Processo di autenticazione Web

Questo è ciò che accade quando un utente si connette a una WLAN configurata per l'autenticazione Web:

-

L'utente apre un browser Web e immette un URL, ad esempio http://www.cisco.com. Il client invia una richiesta DNS per questo URL per ottenere l'IP per la destinazione. Il WLC ignora la richiesta DNS e il server DNS risponde con una risposta DNS, che contiene l'indirizzo IP della destinazione www.cisco.com. che, a sua volta, viene inoltrato ai client wireless.

-

Il client tenta quindi di aprire una connessione TCP con l'indirizzo IP di destinazione. Invia un pacchetto TCP SYN destinato all'indirizzo IP di www.cisco.com.

-

Il WLC ha delle regole configurate per il client e può quindi fungere da proxy per www.cisco.com. Invia un pacchetto TCP SYN-ACK al client con origine come indirizzo IP di www.cisco.com. Il client restituisce un pacchetto TCP ACK per completare l'handshake TCP a tre vie e la connessione TCP viene stabilita completamente.

-

Il client invia un pacchetto HTTP GET destinato a www.cisco.com. Il WLC intercetta questo pacchetto e lo invia per la gestione del reindirizzamento. Il gateway applicazioni HTTP prepara un corpo HTML e lo invia come risposta al comando HTTP GET richiesto dal client. Con questo codice HTML il client passa all'URL predefinito della pagina Web del WLC, ad esempio http://<Virtual-Server-IP>/login.html.

-

Il client chiude la connessione TCP con l'indirizzo IP, ad esempio www.cisco.com.

-

Ora il cliente vuole andare su http://10.1.1.1/login.html. Pertanto, il client tenta di aprire una connessione TCP con l'indirizzo IP virtuale del WLC. Invia un pacchetto TCP SYN per 10.1.1.1 al WLC.

-

Il WLC risponde con un TCP SYN-ACK e il client restituisce un TCP ACK al WLC per completare l'handshake.

-

Il client invia una richiesta HTTP GET per /login.html destinata alla versione 10.1.1.1 per richiedere la pagina di accesso.

-

Questa richiesta è consentita fino al server Web del WLC e il server risponde nuovamente con la pagina di accesso predefinita. Il client riceve la pagina di login nella finestra del browser dove l'utente può procedere ed eseguire il login.

Per una spiegazione del processo di autenticazione Web, consultare il documento sull'autenticazione Web sui Cisco Wireless LAN Controller (WLC).

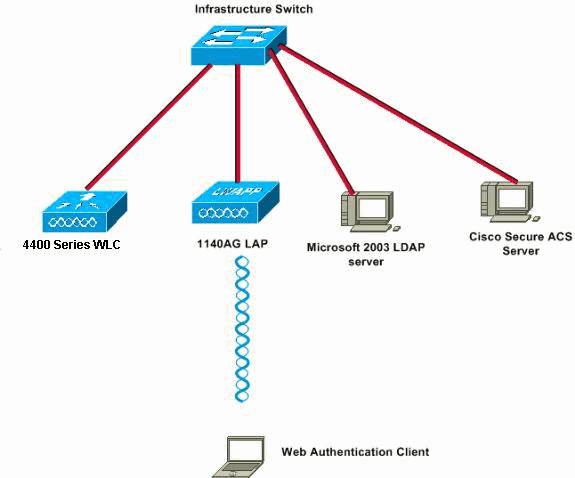

Configurazione della rete

Il documento usa la seguente configurazione di rete:

Configurazione della rete

Configurazione della rete

Configurare il controller per l'autenticazione Web

In questo documento, una WLAN è configurata per l'autenticazione Web e mappata a una VLAN dedicata. Di seguito viene riportata la procedura necessaria per configurare una WLAN per l'autenticazione Web:

In questa sezione viene illustrato come configurare il controller per l'autenticazione Web.

Di seguito vengono riportati gli indirizzi IP utilizzati nel presente documento:

-

L'indirizzo IP del WLC è 10.77.244.204.

-

L'indirizzo IP del server ACS è 10.7.244.196.

Creazione di un'interfaccia VLAN

Attenersi alla seguente procedura:

-

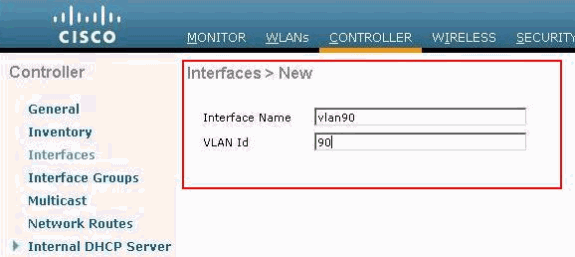

Dall'interfaccia utente del controller LAN wireless, scegliere Controller dal menu in alto, scegliere Interfacce dal menu a sinistra e fare clic su Nuovo sul lato superiore destro della finestra per creare una nuova interfaccia dinamica.

Viene visualizzata la finestra Interfacce > Nuovo. In questo esempio viene usato il nome dell'interfaccia vlan90 con un ID VLAN di 90:

Interfaccia > Nuova finestra (New Window Opens)

Interfaccia > Nuova finestra (New Window Opens) -

Per creare l'interfaccia VLAN, fare clic su Apply (Applica).

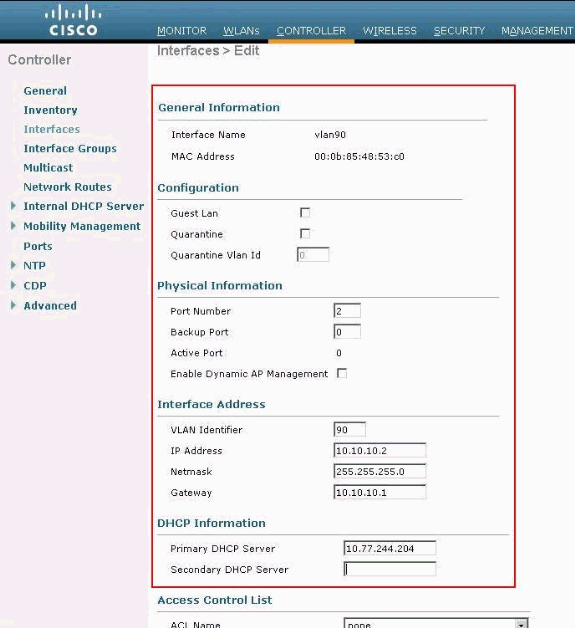

Viene visualizzata la finestra Interfacce > Modifica che chiede di inserire informazioni specifiche sull'interfaccia.

-

Nel documento vengono usati i seguenti parametri:

-

Indirizzo IP—10.10.10.2

-

Maschera di rete—255.255.255.0 (24 bit)

-

Gateway—10.10.10.1

-

Numero porta—2

-

Server DHCP principale—10.77.244.204

Nota: questo parametro deve essere l'indirizzo IP del server RADIUS o DHCP. Nell'esempio, l'indirizzo di gestione del WLC viene usato come server DHCP perché l'ambito DHCP interno è configurato sul WLC.

-

Server DHCP secondario: 0.0.0.0

Nota: nell'esempio non è presente un server DHCP secondario, quindi viene utilizzato 0.0.0.0. Se la configurazione dispone di un server DHCP secondario, aggiungere l'indirizzo IP del server in questo campo.

-

Nome ACL - Nessuno

Informazioni generali nella finestra Interfacce > Modifica

Informazioni generali nella finestra Interfacce > Modifica -

-

Fare clic su Applica per salvare le modifiche.

Configura WLC per autenticazione Web interna

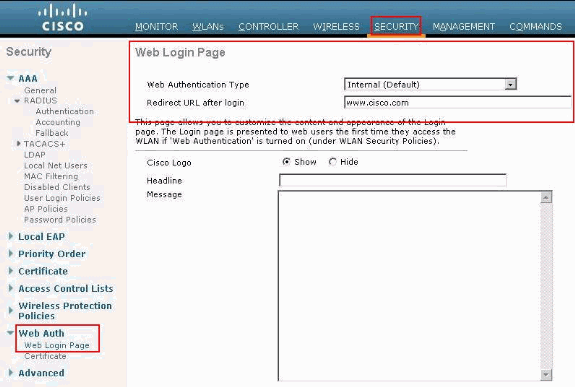

Il passaggio successivo è configurare il WLC per l'autenticazione Web interna. L'autenticazione Web interna è il tipo di autenticazione Web predefinito nei WLC. Se questo parametro non è stato modificato, non è necessaria alcuna configurazione per abilitare l'autenticazione Web interna. Se il parametro di autenticazione Web è stato modificato in precedenza, completare i seguenti passaggi per configurare il WLC per l'autenticazione Web interna:

-

Dalla GUI del controller, scegliere Security > Web Auth >Web Login Page (Pagina di accesso Web) per accedere alla pagina di accesso Web.

-

Dalla casella di riepilogo a discesa Tipo di autenticazione Web, scegliere Autenticazione Web interna.

-

Nel campo Reindirizza URL dopo l'accesso, immettere l'URL della pagina a cui l'utente finale viene reindirizzato dopo l'autenticazione.

Reindirizza URL dopo l'accesso

Reindirizza URL dopo l'accessoNota: nelle versioni WLC 5.0 e successive, è possibile personalizzare anche la pagina di disconnessione per l'autenticazione Web.

Aggiungi istanza WLAN

Ora che l'autenticazione Web interna è stata abilitata e che esiste un'interfaccia VLAN dedicata per l'autenticazione Web, è necessario fornire una nuova WLAN/SSID per supportare gli utenti dell'autenticazione Web.

Per creare una nuova WLAN/SSID, completare i seguenti passaggi:

-

Dall'interfaccia utente del WLC, fare clic su WLAN nel menu in alto, quindi fare clic su New sul lato superiore destro.

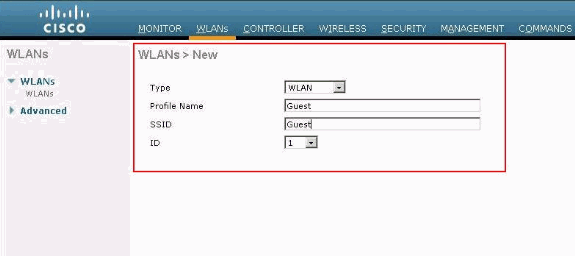

Nel campo Type (Tipo), selezionare WLAN (WLAN). Scegliere un nome di profilo e un SSID WLAN per l'autenticazione Web. In questo esempio viene utilizzato Guest per il nome del profilo e l'SSID della WLAN.

Nome profilo e SSID WLAN

Nome profilo e SSID WLAN -

Fare clic su Apply (Applica).

Viene visualizzata una nuova finestra WLAN > Modifica.

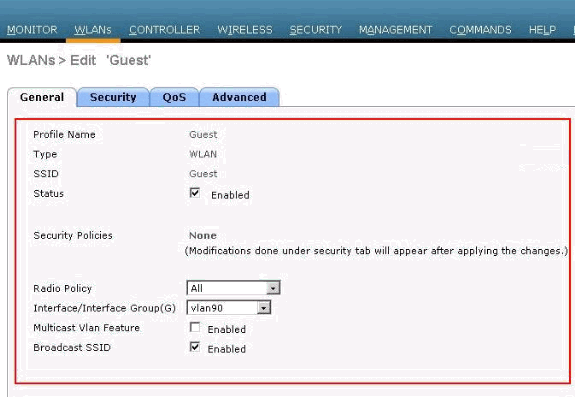

WLAN > Appare la finestra Modifica

WLAN > Appare la finestra Modifica -

Per abilitare la WLAN, controllare la casella di stato della WLAN. Dal menu Interface, selezionare il nome dell'interfaccia VLAN creata in precedenza. Nell'esempio, il nome dell'interfaccia è vlan90.

Nota: lasciare il valore predefinito per gli altri parametri in questa schermata.

-

Fare clic sulla scheda Protezione.

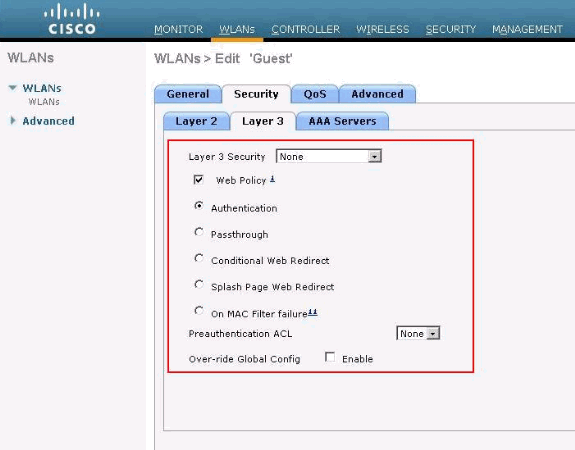

Per configurare l'autenticazione Web, completare i seguenti passaggi:

-

Fare clic sulla scheda Layer 2 e impostare la protezione su None.

Nota: non è possibile configurare il pass-through Web come protezione di livello 3 con 802.1x o WPA/WPA2 come protezione di livello 2 per una WLAN. Per ulteriori informazioni sulla compatibilità della sicurezza con il layer 2 e il layer 3 del controller LAN wireless, fare riferimento alla matrice di compatibilità della sicurezza del layer 2 del controller LAN wireless.

-

Fare clic sulla scheda Layer 3. Selezionare la casella Criteri Web e scegliere l'opzione Autenticazione, come mostrato di seguito:

Scheda Livello 3 e casella di controllo Criterio Web

Scheda Livello 3 e casella di controllo Criterio Web -

Per salvare la WLAN, fare clic su Apply (Applica).

-

Viene visualizzata di nuovo la finestra di riepilogo WLAN. Verificare che Web-Auth sia abilitato nella colonna Criteri di sicurezza della tabella WLAN per il guest SSID.

-

Tre modi per autenticare gli utenti con l'autenticazione Web

Esistono tre modi per autenticare gli utenti quando si utilizza l'autenticazione Web. L'autenticazione locale consente di autenticare l'utente nel WLC di Cisco. È inoltre possibile utilizzare un server RADIUS esterno o un server LDAP come database back-end per autenticare gli utenti.

In questo documento viene fornito un esempio di configurazione per tutti e tre i metodi.

Autenticazione locale

Il database utenti per gli utenti guest viene archiviato nel database locale WLC. Gli utenti vengono autenticati dal WLC in base a questo database:

-

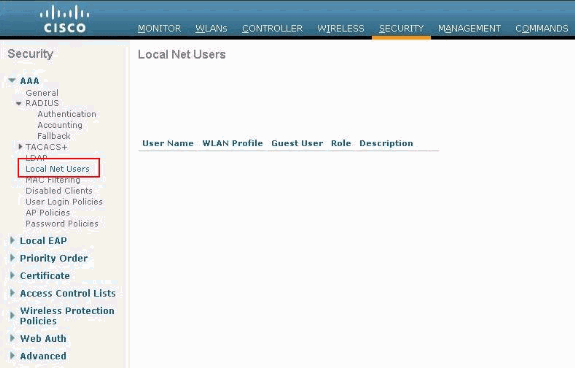

Dall'interfaccia utente del WLC, scegliere Security.

-

Fare clic su Local Net Users nel menu AAA a sinistra.

Fare clic su Local Net User (Utente rete locale) dal menu di sinistra

Fare clic su Local Net User (Utente rete locale) dal menu di sinistra -

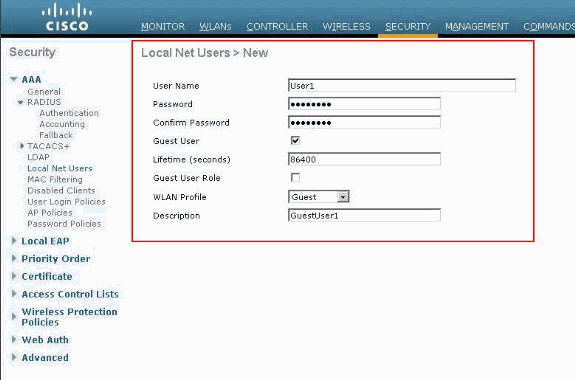

Fare clic su Nuovo per creare un nuovo utente.

Viene visualizzata una nuova finestra in cui vengono richiesti il nome utente e la password.

-

Immettere un nome utente e una password per creare un nuovo utente, quindi confermare la password che si desidera utilizzare.

In questo esempio viene creato l'utente User1.

-

Aggiungere una descrizione.

In questo esempio viene utilizzato Guest User1.

-

Fare clic su Applica per salvare la nuova configurazione utente.

Applica per salvare la nuova configurazione utente

Applica per salvare la nuova configurazione utente

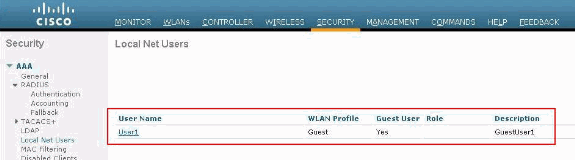

Utenti rete locale

Utenti rete locale

7. Ripetere i passaggi da 3 a 6 per aggiungere altri utenti al database.

Server RADIUS per autenticazione Web

In questo documento viene usato un ACS wireless su Windows 2003 Server come server RADIUS. È possibile utilizzare qualsiasi server RADIUS disponibile attualmente distribuito nella rete.

Nota: ACS può essere configurato sia su Windows NT che su Windows 2000 Server. Per scaricare gli ACS dal sito Cisco.com, consultare il documento Software Center (Download) - Cisco Secure Software (informazioni in lingua inglese). È necessario un account Web Cisco per scaricare il software.

Nota: solo gli utenti Cisco registrati possono accedere alle informazioni e agli strumenti Cisco interni.

La sezione Configurazione di ACS mostra come configurare ACS per RADIUS. È necessario disporre di una rete completamente funzionante con un DNS (Domain Name System) e un server RADIUS.

Configurazione di ACS

In questa sezione vengono presentate le informazioni necessarie per impostare ACS per RADIUS.

Configurare ACS sul server e quindi completare la procedura seguente per creare un utente per l'autenticazione:

-

Quando ACS chiede se si desidera aprire ACS in una finestra del browser da configurare, fare clic su Sì.

Nota: dopo aver configurato ACS, sul desktop è presente anche un'icona.

-

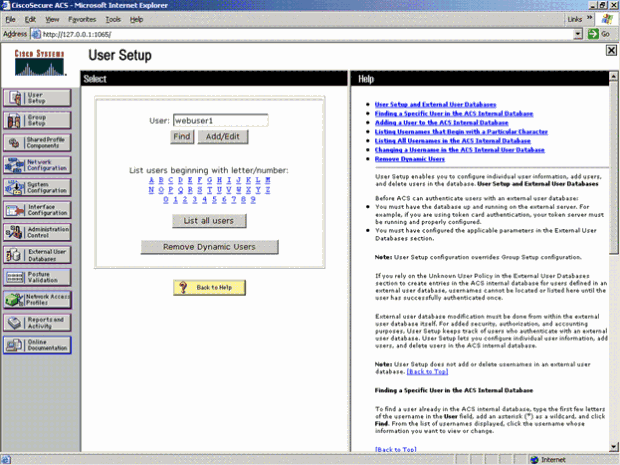

Nel menu a sinistra, fare clic su Configurazione utente.

Verrà visualizzata la schermata Configurazione utente, come illustrato di seguito:

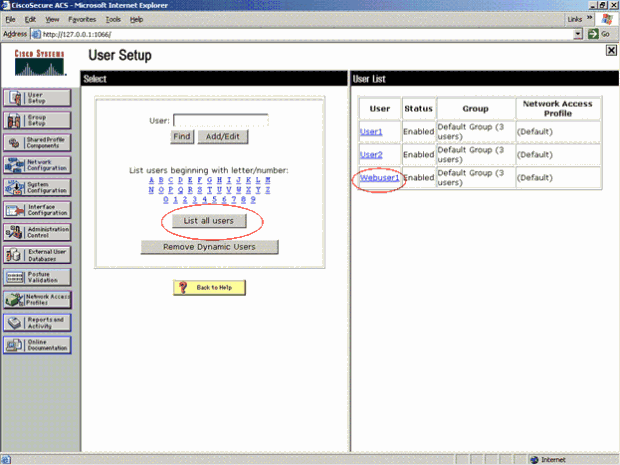

Schermata User Setup

Schermata User Setup -

Immettere l'utente da utilizzare per l'autenticazione Web e fare clic su Aggiungi/Modifica.

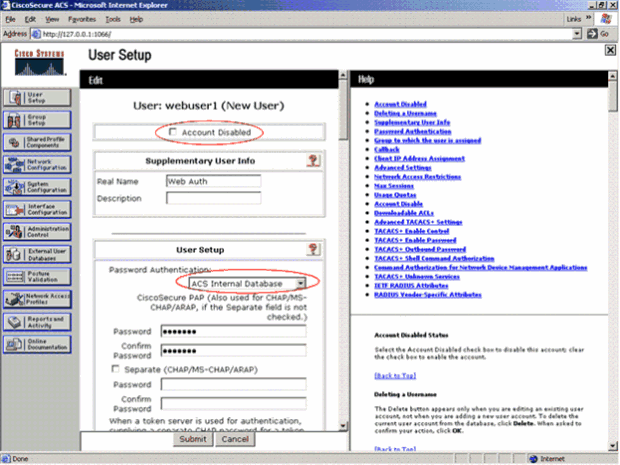

Dopo la creazione dell'utente, viene visualizzata una seconda finestra, come illustrato di seguito:

Dopo la creazione dell'utente, viene visualizzata la seconda finestra

Dopo la creazione dell'utente, viene visualizzata la seconda finestra -

Accertarsi che la casella Account disabilitato nella parte superiore non sia selezionata.

-

Selezionare Database interno ACS per l'opzione Autenticazione password.

-

Immettere la password. L'amministratore ha la possibilità di configurare l'autenticazione PAP/CHAP o MD5-CHAP e di aggiungere un utente nel database interno ACS. PAP è il tipo di autenticazione predefinito per gli utenti di autenticazione Web sui controller. L'amministratore ha la flessibilità di modificare il metodo di autenticazione su chap/md5-chap con questo comando CLI:

config custom-web radiusauth <auth method>

7. Fare clic su Sottometti.

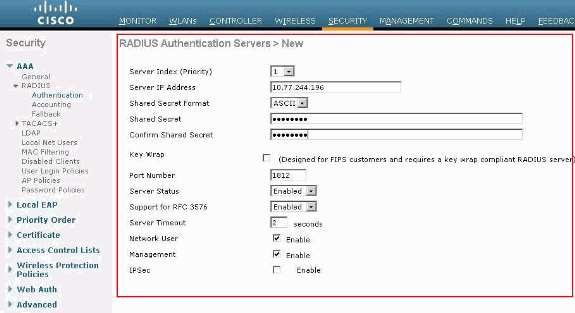

Immettere le informazioni sul server RADIUS nel WLC di Cisco

Attenersi alla seguente procedura:

-

Fare clic su Protezione nel menu nella parte superiore.

-

Fare clic su Autenticazione RADIUS nel menu a sinistra.

-

Fare clic su Nuovo e immettere l'indirizzo IP del server ACS/RADIUS. Nell'esempio, l'indirizzo IP del server ACS è 10.77.244.196.

-

Immettere il segreto condiviso per il server RADIUS. Accertarsi che la chiave segreta sia uguale a quella immessa nel server RADIUS per il WLC.

-

Non modificare il valore predefinito del numero di porta, ovvero 1812.

-

Verificare che l'opzione Stato server sia attivata.

-

Selezionare la casella Abilita utente di rete in modo che il server RADIUS venga utilizzato per autenticare gli utenti della rete wireless.

-

Fare clic su Applica.

Casella Abilita utente di rete

Casella Abilita utente di rete

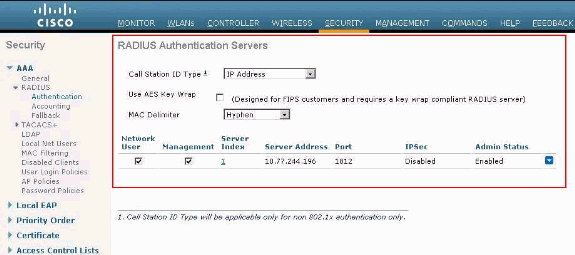

Verificare che la casella Network User sia selezionata e che Admin Status sia Abilitato.

Casella Controlla utente di rete e abilita stato amministratore

Casella Controlla utente di rete e abilita stato amministratore

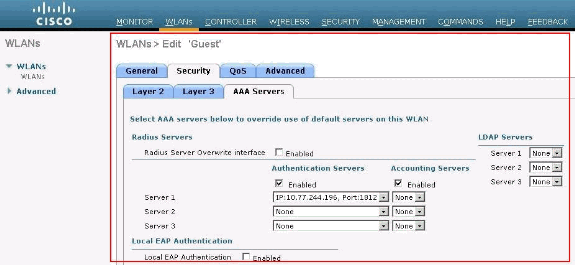

Configurazione di una WLAN con un server RADIUS

Ora che il server RADIUS è configurato sul WLC, è necessario configurare la WLAN in modo che utilizzi questo server RADIUS per l'autenticazione Web. Completare questa procedura per configurare la WLAN con il server RADIUS.

-

Aprire il browser WLC e fare clic su WLAN. In questo modo viene visualizzato l'elenco delle WLAN configurate sul WLC. Fare clic sul guest WLAN creato per l'autenticazione Web.

-

Nella pagina WLAN > Modifica fare clic sulla scheda Sicurezza. Fare clic sulla scheda Server AAA in Protezione. Selezionare quindi il server RADIUS 10.77.244.196 nell'esempio seguente:

Fare clic sulla scheda Security (Sicurezza), quindi sulla scheda AAA Servers (Server AAA)

Fare clic sulla scheda Security (Sicurezza), quindi sulla scheda AAA Servers (Server AAA) -

Fare clic su Apply (Applica).

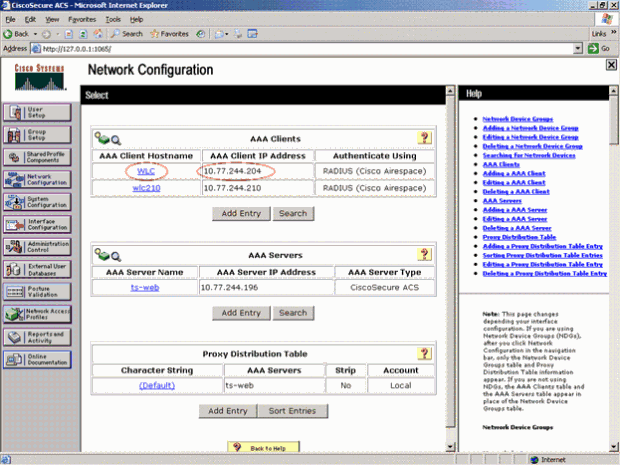

Verifica ACS

Quando si configura l'ACS, ricordarsi di scaricare tutte le patch correnti e il codice più recente. Questo può risolvere problemi imminenti. Se si utilizza l'autenticazione RADIUS, verificare che il WLC sia elencato come uno dei client AAA. Per verificare questa condizione, fare clic sul menu Network Configuration (Configurazione rete) sul lato sinistro. Fare clic sul client AAA, quindi verificare la password e il tipo di autenticazione configurati.

Il WLC è elencato come client AAA

Il WLC è elencato come client AAA

Quando si sceglie Configurazione utente, verificare nuovamente che gli utenti esistano effettivamente. Fare clic su Elenca tutti gli utenti. Viene visualizzata una finestra come illustrato. Verificare che l'utente creato sia presente nell'elenco.

Elenca tutti gli utenti

Elenca tutti gli utenti

Server LDAP

In questa sezione viene illustrato come configurare un server LDAP (Lightweight Directory Access Protocol) come database back-end, simile a un database RADIUS o utente locale. Un database backend LDAP consente al controller di eseguire una query su un server LDAP per ottenere le credenziali (nome utente e password) di un utente specifico. Queste credenziali vengono quindi utilizzate per autenticare l'utente.

Completare la procedura seguente per configurare LDAP con l'interfaccia utente grafica del controller:

-

Fare clic su Security > AAA > LDAP per aprire i server LDAP.

In questa pagina sono elencati tutti i server LDAP già configurati.

-

Se si desidera eliminare un server LDAP corrente, spostare il cursore sulla freccia a discesa di colore blu per il server e scegliere Rimuovi.

-

Per verificare che il controller sia in grado di raggiungere un determinato server, posizionare il cursore sulla freccia di selezione blu del server e scegliere Ping.

-

-

Effettuare una delle seguenti operazioni:

-

Per modificare un server LDAP corrente, fare clic sul numero di indice del server. Viene visualizzata la pagina Server LDAP > Modifica.

-

Per aggiungere un server LDAP, fare clic su Nuovo. Viene visualizzata la pagina Server LDAP > Nuovo.

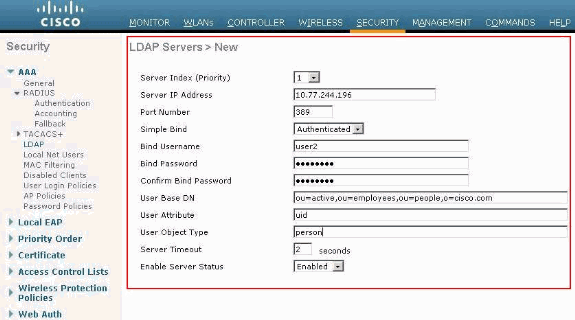

Aggiungi server LDAP

Aggiungi server LDAP

-

-

Se si aggiunge un nuovo server, scegliere un numero dalla casella a discesa Indice server (priorità) per specificare l'ordine di priorità del server rispetto agli altri server LDAP configurati. È possibile configurare fino a diciassette server. Se il controller non riesce a raggiungere il primo server, proverà con il secondo dall'elenco e così via.

-

Se si aggiunge un nuovo server, immettere l'indirizzo IP del server LDAP nel campo Indirizzo IP server.

-

Se si aggiunge un nuovo server, immettere il numero di porta TCP del server LDAP nel campo Numero porta. L'intervallo valido è compreso tra 1 e 65535 e il valore predefinito è 389.

-

Selezionare la casella di controllo Abilita stato server per abilitare il server LDAP o deselezionarla per disabilitarlo. Il valore predefinito è disattivato.

-

Dalla casella di riepilogo Associazione semplice, scegliere Anonimo o Autenticato per specificare il metodo di associazione dell'autenticazione locale per il server LDAP. Il metodo Anonymous consente l'accesso anonimo al server LDAP, mentre il metodo Authenticated richiede l'immissione di un nome utente e di una password per l'accesso sicuro. Il valore predefinito è Anonimo.

-

Se si è scelto Autenticato nel passaggio 7, attenersi alla seguente procedura:

-

Nel campo Associa nome utente, immettere un nome utente da utilizzare per l'autenticazione locale al server LDAP.

-

Nei campi Associa password e Conferma password di associazione, immettere una password da utilizzare per l'autenticazione locale al server LDAP.

-

-

Nel campo DN base utente, immettere il nome distinto (DN) della sottostruttura nel server LDAP che contiene un elenco di tutti gli utenti. Ad esempio, ou=unità organizzativa, ou=unità organizzativa successiva e o=società.esempio. Se l'albero che contiene gli utenti è il DN di base, digitare o=corporation.example o dc=corporation, dc=com.

-

Nel campo Attributo utente, immettere il nome dell'attributo nel record utente che contiene il nome utente. È possibile ottenere questo attributo dal server delle directory.

-

Nel campo Tipo oggetto utente, immettere il valore dell'attributo objectType LDAP che identifica il record come utente. I record utente dispongono spesso di diversi valori per l'attributo objectType, alcuni dei quali sono univoci per l'utente e altri sono condivisi con altri tipi di oggetto.

-

Nel campo Timeout server, immettere il numero di secondi che devono intercorrere tra due ritrasmissioni. L'intervallo valido è compreso tra 2 e 30 secondi e il valore predefinito è 2 secondi.

-

Fare clic su Applica per eseguire il commit delle modifiche.

-

Fare clic su Salva configurazione per salvare le modifiche.

-

Completare questi passaggi se si desidera assegnare server LDAP specifici a una WLAN:

-

Fare clic su WLAN per aprire la pagina WLAN.

-

Fare clic sul numero ID della WLAN desiderata.

-

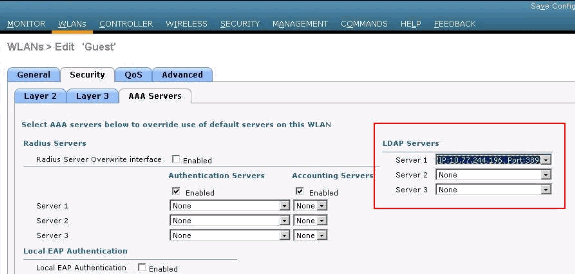

Quando viene visualizzata la pagina WLAN > Modifica, fare clic sulle schede Sicurezza>Server AAA per aprire la pagina WLAN > Modifica (Sicurezza > Server AAA).

Fare clic su Protezione > Schede Server AAA

Fare clic su Protezione > Schede Server AAA -

Dall'elenco a discesa Server LDAP, scegliere i server LDAP da utilizzare con la WLAN. È possibile scegliere fino a tre server LDAP, che verranno utilizzati in ordine di priorità.

-

Fare clic su Applica per eseguire il commit delle modifiche.

-

Fare clic su Salva configurazione per salvare le modifiche.

-

Configurazione del client WLAN per l'utilizzo dell'autenticazione Web

Dopo aver configurato il WLC, il client deve essere configurato in modo appropriato per l'autenticazione Web. In questa sezione vengono presentate le informazioni necessarie per configurare il sistema Windows per l'autenticazione Web.

Configurazione client

La configurazione del client wireless Microsoft rimane per lo più invariata per questo sottoscrittore. È sufficiente aggiungere le informazioni di configurazione WLAN/SSID appropriate. Attenersi alla seguente procedura:

-

Dal menu Start di Windows, scegliere Impostazioni > Pannello di controllo> Rete e connessioni Internet.

-

Fare clic sull'icona Connessioni di rete.

-

Fare clic con il pulsante destro del mouse sull'icona Connessione LAN e scegliere Disabilita.

-

Fare clic con il pulsante destro del mouse sull'icona Connessione wireless e scegliere Abilita.

-

Fare di nuovo clic con il pulsante destro del mouse sull'icona Connessione wireless e scegliere Proprietà.

-

Nella finestra Proprietà Connessione rete senza fili fare clic sulla scheda Reti senza fili.

-

In Reti preferite, fare clic su Area Add per configurare il SSID di autenticazione Web.

-

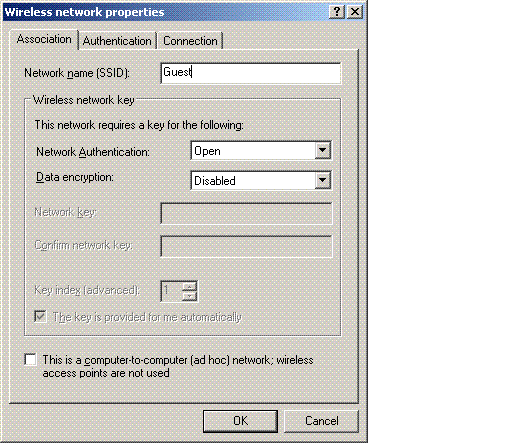

Nella scheda Associazione immettere il valore Nome di rete (WLAN/SSID) che si desidera utilizzare per l'autenticazione Web.

In Scheda Associazione immettere il nome della rete

In Scheda Associazione immettere il nome della reteNota: la crittografia dei dati è WEP (Wired Equivalent Privacy) per impostazione predefinita. Per il corretto funzionamento dell'autenticazione Web, disattivare la crittografia dei dati.

-

Per salvare la configurazione, fare clic su OK nella parte inferiore della finestra.

Quando si comunica con la WLAN, viene visualizzata l'icona di un beacon nella casella Rete preferita.

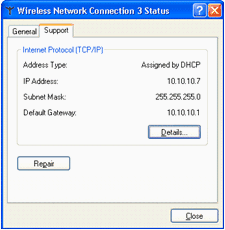

La connessione wireless all'autenticazione Web è riuscita. Il WLC ha fornito al client Windows wireless un indirizzo IP.

Indirizzo IP fornito dal WLC

Indirizzo IP fornito dal WLC

Nota: se il client wireless è anche un endpoint VPN e l'autenticazione Web è configurata come funzione di sicurezza per la WLAN, il tunnel VPN non viene stabilito finché non si esegue il processo di autenticazione Web descritto di seguito. Per stabilire un tunnel VPN, il client deve prima passare attraverso il processo di autenticazione Web con esito positivo. Solo in questo caso un tunnel VPN ha esito positivo.

Nota: se dopo aver eseguito correttamente l'accesso i client wireless sono inattivi e non comunicano con altri dispositivi, l'autenticazione del client viene annullata dopo un periodo di timeout di inattività. Per impostazione predefinita, il periodo di timeout è 300 secondi e può essere modificato con questo comando CLI: config network usertimeout <secondi>. In questo caso, la voce client viene rimossa dal controller. Se il client viene associato nuovamente, può tornare allo stato Webauth_Reqd.

Nota: se i client sono attivi dopo aver eseguito correttamente l'accesso, possono essere deautenticati e la voce può ancora essere rimossa dal controller dopo il periodo di timeout della sessione configurato sulla WLAN (ad esempio, 1800 secondi per impostazione predefinita e può essere modificata con questo comando CLI: config wlan session-timeout <ID WLAN> <secondi> ). In questo caso, la voce client viene rimossa dal controller. Se il client viene associato nuovamente, può tornare allo stato Webauth_Reqd.

Se i client sono nello stato Webauth_Reqd, indipendentemente dal fatto che siano attivi o inattivi, possono essere deautenticati dopo un periodo di timeout richiesto per l'autenticazione Web (ad esempio, 300 secondi e questa volta non è configurabile dall'utente). Tutto il traffico proveniente dal client (autorizzato tramite ACL di pre-autenticazione) viene interrotto. Se il client viene associato nuovamente, torna allo stato Webauth_Reqd.

Accesso client

Attenersi alla seguente procedura:

-

Aprire una finestra del browser e immettere un URL o un indirizzo IP. In questo modo la pagina di autenticazione Web viene visualizzata sul client.

Se il controller esegue una release precedente alla 3.0, l'utente deve immettere https://10.1.1.1/login.html per visualizzare la pagina di autenticazione Web.

Viene visualizzata una finestra di avviso di protezione.

-

Fare clic su Sì per continuare.

-

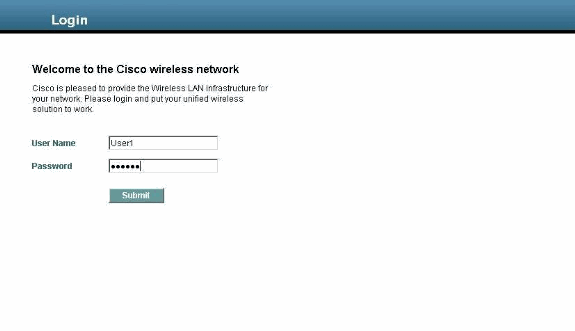

Quando viene visualizzata la finestra Login, immettere il nome utente e la password dell'utente di rete locale creato.

Finestra di accesso

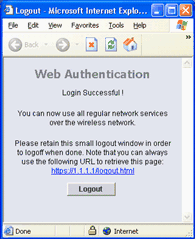

Finestra di accessoSe l'accesso ha esito positivo, verranno visualizzate due finestre del browser. La finestra ingrandita indica che l'accesso è riuscito ed è possibile accedere a questa finestra per esplorare Internet. Utilizzare la finestra più piccola per disconnettersi al termine dell'utilizzo della rete guest.

L'immagine precedente mostra un reindirizzamento riuscito per l'autenticazione Web.

Nell'immagine seguente è illustrata la finestra Accesso riuscito, che viene visualizzata quando si verifica l'autenticazione.

Accesso riuscito.

Accesso riuscito.

I controller Cisco 4404/WiSM possono supportare 125 accessi simultanei Web Auth Users e scalare fino a 5.000 client Web Auth.

I controller Cisco 5500 possono supportare 150 accessi simultanei Web Auth Users.

Risoluzione dei problemi di autenticazione Web

Risoluzione dei problemi di ACS

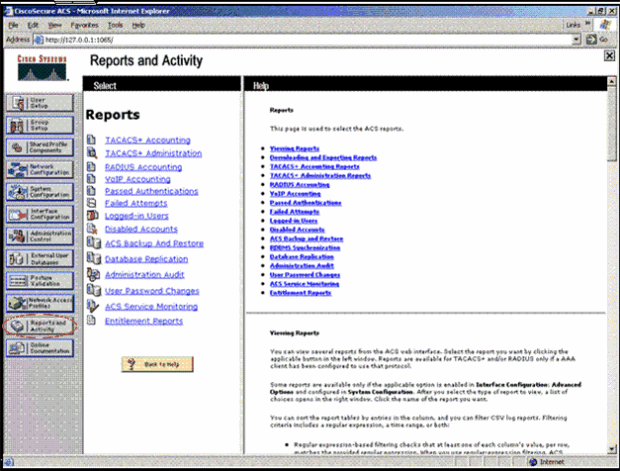

In caso di problemi con l'autenticazione tramite password, fare clic su Report e attività nella parte inferiore sinistra di ACS per aprire tutti i report disponibili. Dopo aver aperto la finestra dei report, è possibile aprire l'accounting RADIUS, i tentativi di accesso non riusciti, le autenticazioni passate, gli utenti connessi e altri report. Questi report sono file con estensione csv ed è possibile aprirli localmente nel computer. I report consentono di individuare i problemi relativi all'autenticazione, ad esempio nomi utente e/o password non corretti. ACS è inoltre dotato di documentazione online. Se non si è connessi a una rete attiva e non è stata definita la porta di servizio, ACS utilizzerà l'indirizzo IP della porta Ethernet per la porta di servizio. Se la rete non è connessa, è molto probabile che venga visualizzato l'indirizzo IP predefinito di Windows 169.254.x.x.

Finestra Rapporti e attività

Finestra Rapporti e attività

Nota: se si digita un URL esterno, il WLC consente automaticamente la connessione alla pagina di autenticazione Web interna. Se la connessione automatica non funziona, è possibile immettere l'indirizzo IP di gestione del WLC nella barra dell'URL per risolvere il problema. Osservare nella parte superiore del browser il messaggio che indica di reindirizzare per l'autenticazione Web.

per ulteriori informazioni su come risolvere i problemi di autenticazione Web, fare riferimento a Risoluzione dei problemi di autenticazione Web su un controller WLC.

Autenticazione Web con bridging IPv6

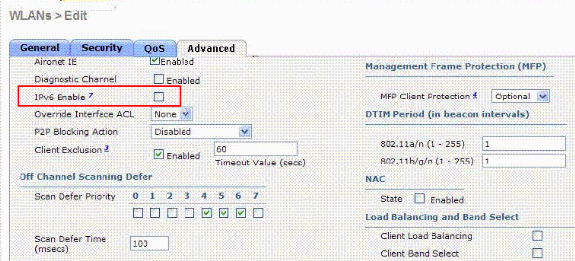

Per configurare una WLAN per il bridging IPv6, dalla GUI del controller passare alle WLAN. Quindi, selezionare la WLAN desiderata e scegliere Avanzate dalla pagina WLAN >Modifica.

Selezionare la casella di controllo Abilita IPv6 se si desidera consentire ai client che si connettono a questa WLAN di accettare pacchetti IPv6. In caso contrario, lasciare deselezionata la casella di controllo, che rappresenta il valore predefinito. Se si disattiva o deseleziona la casella di controllo IPv6, IPv6 sarà consentito solo dopo l'autenticazione. L'attivazione di IPv6 significa che il controller può passare il traffico IPv6 senza autenticazione client.

Selezionare la WLAN desiderata e scegliere Avanzate

Selezionare la WLAN desiderata e scegliere Avanzate

Informazioni correlate

- Risoluzione dei problemi di autenticazione Web su un controller WLC

- Cisco Wireless LAN

- Esempio di configurazione dell'accesso guest via cavo con i Cisco WLAN Controller

- Avviso di ritiro di Cisco Wireless LAN Controller

- Autenticazione di Wireless LAN Controller Lobby Administrator tramite server RADIUS

- Supporto tecnico Cisco e download

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

19-Jul-2011

|

Versione iniziale |

Feedback

Feedback