Introduzione

In questo documento viene descritta la registrazione e il rinnovo automatici dei certificati tramite la funzionalità CAPF Online per Cisco Unified Communications Manager (CUCM).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Unified Communications Manager

- Certificati X.509

- Windows Server

- Windows Active Directory (AD)

- IIS (Windows Internet Information Services)

- Autenticazione NT (New Technology) LAN Manager (NTLM)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- CUCM versione 12.5.1.10000-22

- Windows Server 2012 R2

- IP Phone CP-8865 / Firmware: SIP 12-1-1SR1-4 e 12-5-1SR2.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo documento descrive la configurazione della funzione e le risorse correlate per ulteriori ricerche.

Convalida la data e l'ora del server

Verificare che nel server Windows siano configurati la data, l'ora e il fuso orario corretti in quanto influiscono sui tempi di validità del certificato della CA radice del server (Certification Authority) e dei certificati da esso rilasciati.

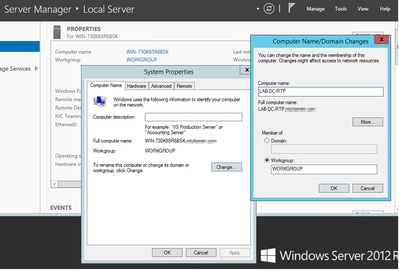

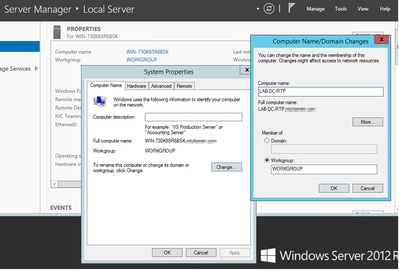

Aggiorna nome computer server

Per impostazione predefinita, il nome del computer server è casuale, ad esempio WIN-730K65R6BSK. Prima di abilitare Servizi di dominio Active Directory, è necessario innanzitutto verificare che il nome del computer server venga aggiornato in base al nome host del server e al nome dell'autorità emittente della CA radice entro la fine dell'installazione. in caso contrario, dopo l'installazione dei servizi AD saranno necessari molti passaggi aggiuntivi per modificare questa impostazione.

- Passare a Server locale, selezionare il nome del computer per aprire Proprietà del sistema

- Selezionare il pulsante Cambia e digitare il nuovo nome del computer:

- Riavviare il server per applicare le modifiche

Configurazione

Servizi AD, utente e modello di certificato

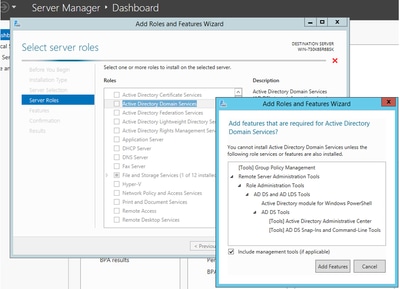

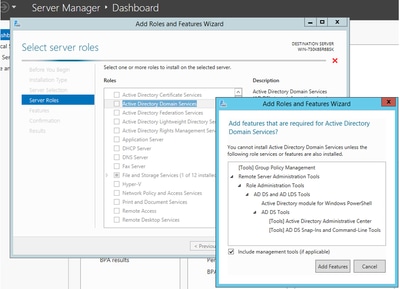

Abilitare e configurare i servizi Active Directory

- In Server Manager selezionare l'opzione Aggiungi ruoli e funzionalità, selezionare l'installazione basata su ruoli o su funzionalità e scegliere il server dal pool, che deve essere presente solo nel pool, quindi Servizi di dominio Active Directory:

- Continuare a selezionare il pulsante Avanti, quindi Installa

- Selezionare il pulsante Chiudi al termine dell'installazione

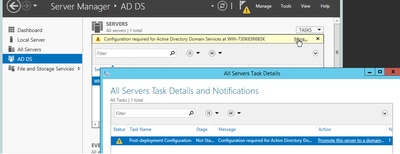

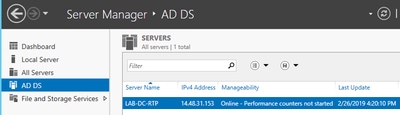

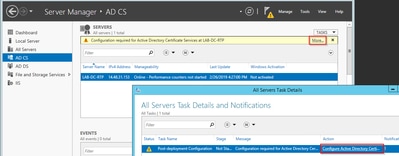

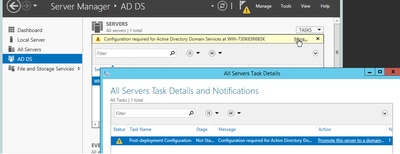

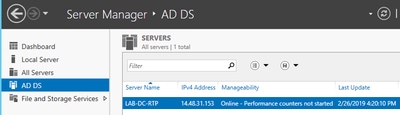

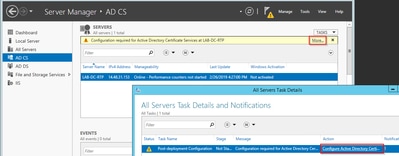

- In Server Manager > Servizi di dominio Active Directory viene visualizzata una scheda di avviso con il titolo Configurazione richiesta per Servizi di dominio Active Directory; Selezionare un altro collegamento e quindi l'azione disponibile per avviare l'installazione guidata:

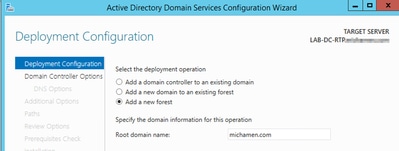

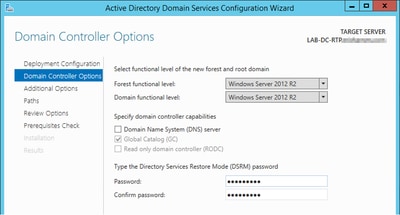

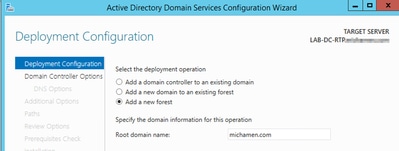

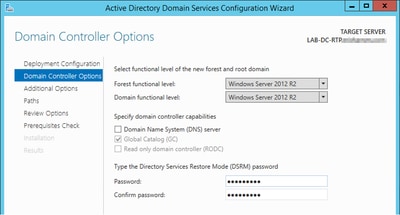

- Completare le richieste nella procedura guidata per l'installazione del dominio, aggiungere una nuova foresta con il nome di dominio radice desiderato e deselezionare la casella DNS quando disponibile, definire la password DSRM.

- È necessario specificare un nome di dominio NetBIOS (utilizzato da MICHAMEN1 in questa esercitazione).

- Completare la procedura guidata. Il server viene quindi riavviato per completare l'installazione.

- Quindi è necessario specificare il nuovo nome di dominio al prossimo accesso, ad esempio MICHAMEN1\Administrator.

Abilitare e configurare Servizi certificati

- In Server Manager selezionare Aggiungi ruoli e funzionalità

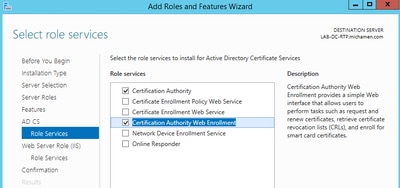

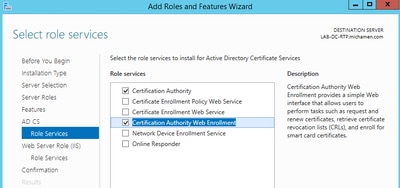

- Selezionare Servizi certificati Active Directory e aggiungere le funzionalità necessarie (tutte le funzionalità disponibili sono state selezionate dai servizi ruolo abilitati per questa esercitazione)

- Per i servizi ruolo, selezionare Registrazione Web Autorità di certificazione

- In Server Manager >Servizi di dominio Active Directory deve essere visualizzata una scheda di avviso con il titolo Configurazione richiesta per Servizi certificati Active Directory. Selezionare il collegamento Altro e quindi l'azione disponibile:

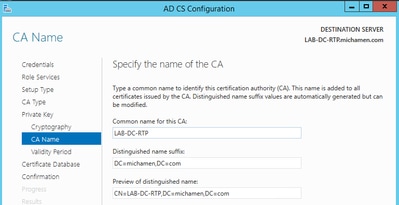

- Nella Configurazione guidata post-installazione di AD-CS passare ai passaggi seguenti:

- Selezionare i ruoli di registrazione Web Autorità di certificazione e Autorità di certificazione

- Scegliere CA Enterprise con le opzioni seguenti:

- CA radice

- Crea una nuova chiave privata

- Usa chiave privata - SHA1 con impostazioni predefinite

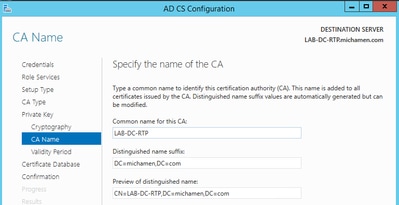

- Impostare un nome comune per la CA (deve corrispondere al nome host del server):

- Impostare la validità per 5 anni (o più, se desiderato)

- Selezionare il pulsante Avanti nel resto della procedura guidata

Creazione di modelli di certificato per CiscoRA

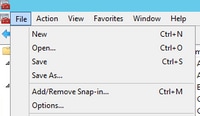

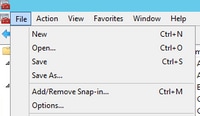

- Aprire MMC. Selezionare il logo di avvio di Windows e digitare mmc da Esegui

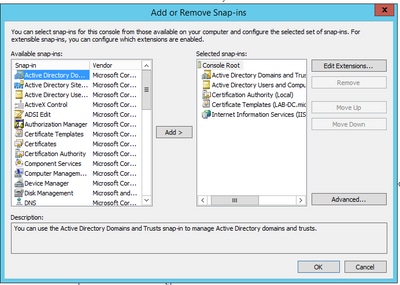

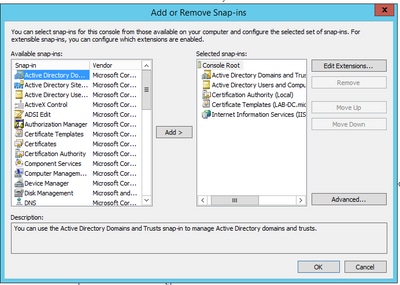

- Aprire una finestra di MMC e aggiungere gli snap-in (utilizzati in punti diversi della configurazione), quindi scegliere OK:

- Selezionare File > Salva e salva la sessione della console sul desktop per un rapido riaccesso

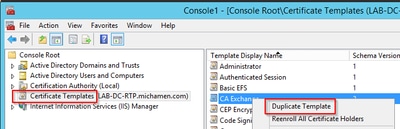

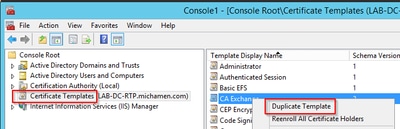

- Dagli snap-in, selezionare Modelli di certificato

- Creare o clonare un modello (preferibilmente il modello "Root Certification Authority", se disponibile) e denominarlo CiscoRA

- Modificare il modello. Fare clic con il pulsante destro del mouse e selezionare Proprietà

- Selezionare la scheda Generale e impostare il periodo di validità su 20 anni (o su un altro valore se desiderato). In questa scheda, assicurarsi che i valori "nome visualizzato" e "nome" del modello corrispondano

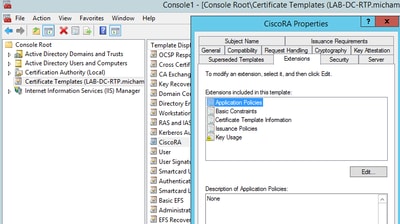

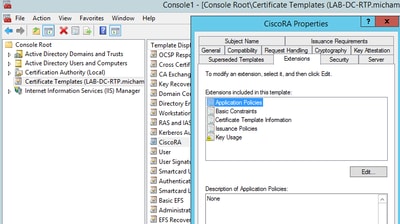

- Selezionare la scheda Estensioni, evidenziare Criteri di applicazione, quindi selezionare Modifica

- Rimuovere tutti i criteri visualizzati nella finestra visualizzata

- Selezionare la scheda Nome soggetto e scegliere il pulsante di opzione Fornitura nella richiesta

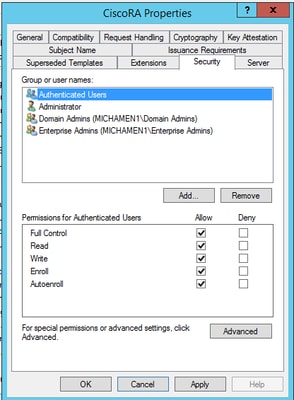

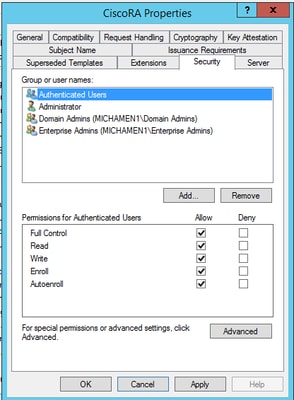

- Selezionare la scheda Protezione e concedere le autorizzazioni in base alle proprie esigenze per i nomi di gruppi/utenti.

Nota: In questo esempio, sono state concesse autorizzazioni complete per motivi di semplicità, ma questo ha implicazioni a livello di sicurezza. In un ambiente di produzione le autorizzazioni di scrittura e registrazione devono essere concesse solo agli utenti e ai gruppi che le richiedono. Per ulteriori informazioni, consultare la documentazione di Microsoft.

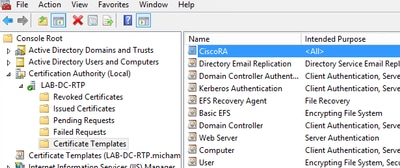

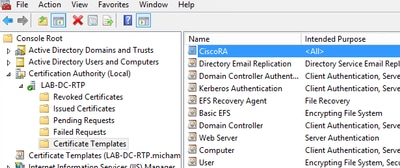

Rendere il modello di certificato disponibile per il rilascio

- Negli snap-in di MMC selezionare Autorità di certificazione ed espandere la struttura di cartelle per individuare la cartella Modelli di certificato

- Fare clic con il pulsante destro del mouse nello spazio vuoto della cornice contenente Nome e Scopo designato

- Selezionare Nuovo modello e Modello di certificato da rilasciare

- Selezionare il modello CiscoRA appena creato e modificato

Creazione account CiscoRA Active Directory

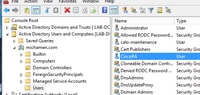

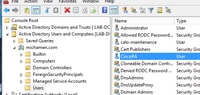

- Passare agli snap-in di MMC e selezionare Utenti e computer di Active Directory

- Selezionare la cartella Utenti nella struttura nel riquadro all'estrema sinistra

- Fare clic con il pulsante destro del mouse nello spazio vuoto della cornice contenente Nome, Tipo e Descrizione

- Seleziona nuovo e utente

- Creare l'account CiscoRA con nome utente/password (ciscora/Cisco123 è stato utilizzato per questa esercitazione) e selezionare la casella di controllo Nessuna scadenza password quando viene visualizzata

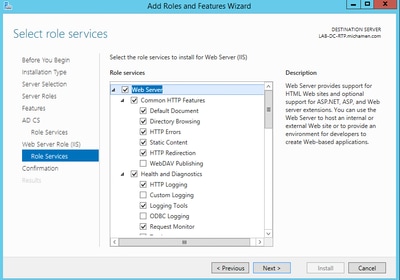

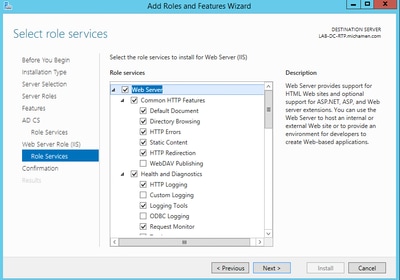

Configurazione autenticazione IIS e binding SSL

Abilita autenticazione NTLM

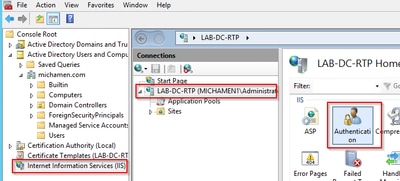

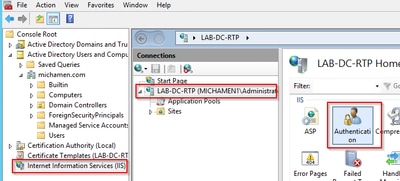

- Passare agli snap-in di MMC e selezionare il nome del server nello snap-in Gestione Internet Information Services (IIS)

- L'elenco delle funzioni viene visualizzato nel fotogramma successivo. Fare doppio clic sull'icona della funzione di autenticazione

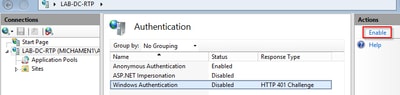

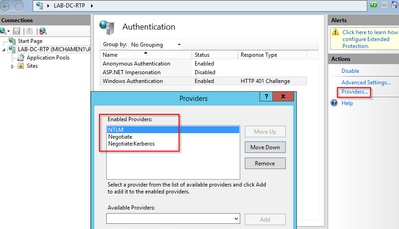

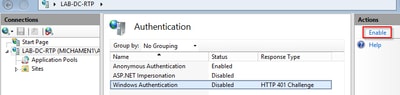

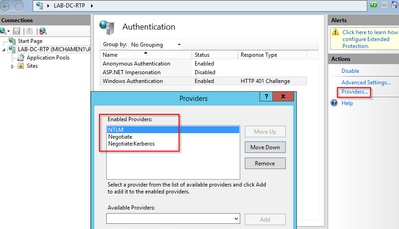

- Evidenziare Autenticazione di Windows e nel riquadro Azioni (riquadro di destra) selezionare l'opzione Abilita

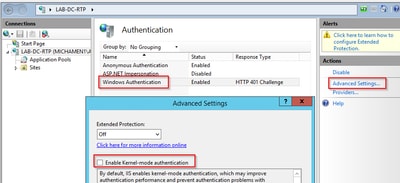

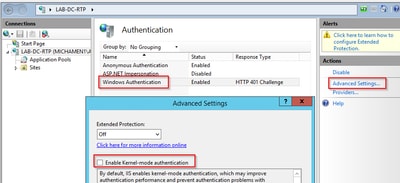

- Il riquadro Azioni visualizza l'opzione Impostazioni avanzate; selezionarla e deselezionare Abilita autenticazione in modalità kernel

- Selezionare Provider e mettere in ordine NTML, quindi Negozia.

Genera il certificato di identità per il server Web

In caso contrario, è necessario generare un certificato di identità per il servizio Web firmato dalla CA perché CiscoRA non è in grado di connettersi a tale servizio se il certificato del server Web è autofirmato:

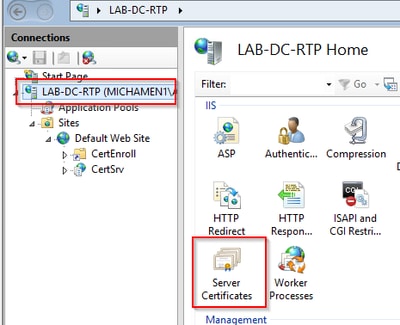

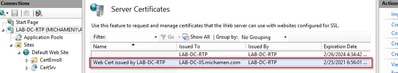

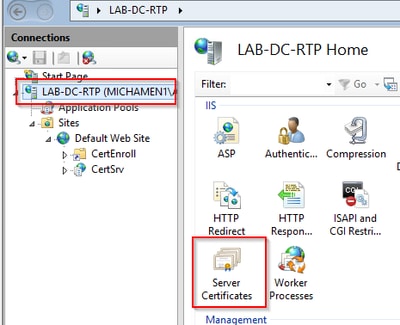

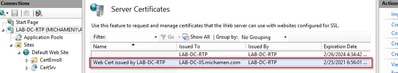

- Selezionare il server Web dallo snap-in IIS e fare doppio clic sull'icona della funzionalità Certificati server:

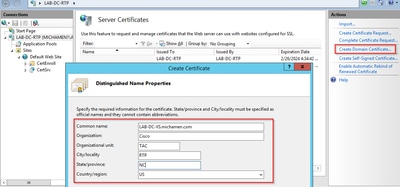

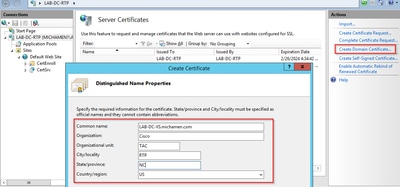

- Per impostazione predefinita, è possibile visualizzare un certificato presente nell'elenco. che è il certificato CA radice autofirmato; Dal menu Azioni selezionare l'opzione Crea certificato di dominio. Immettere i valori nella configurazione guidata per creare il nuovo certificato. Verificare che il nome comune sia un FQDN risolvibile (nome di dominio completo), quindi selezionare Avanti:

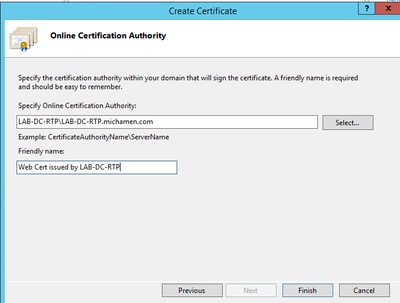

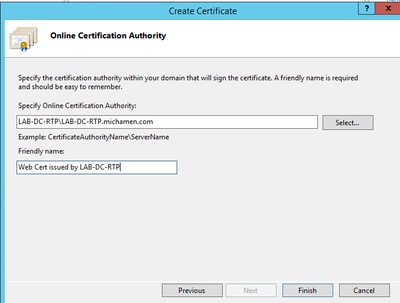

- Selezionare il certificato della CA radice come autorità di certificazione e scegliere Fine:

- È possibile visualizzare sia il certificato CA che il certificato di identità del server Web:

Associazione SSL server Web

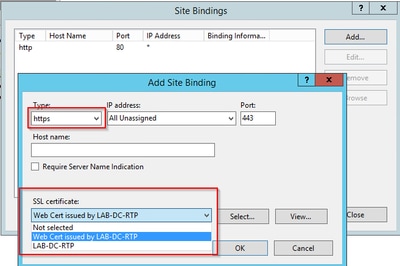

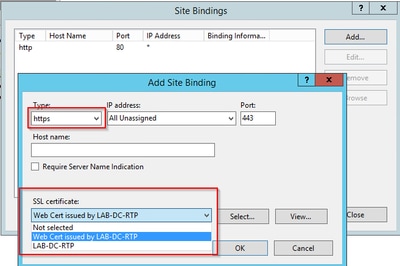

- Selezionare un sito nella visualizzazione struttura (è possibile utilizzare il sito Web predefinito o renderlo più granulare per siti specifici) e selezionare Associazioni nel riquadro Azioni. Verrà visualizzato l'editor delle associazioni che consente di creare, modificare ed eliminare associazioni per il sito Web. Per aggiungere il nuovo binding SSL al sito, selezionare Aggiungi.

- Le impostazioni predefinite per una nuova associazione sono impostate su HTTP sulla porta 80. Selezionare https nell'elenco a discesa Tipo. Selezionare il certificato autofirmato creato nella sezione precedente dall'elenco a discesa Certificato SSL, quindi scegliere OK.

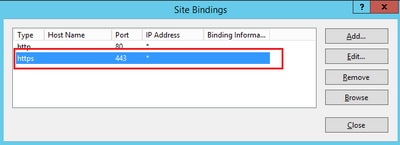

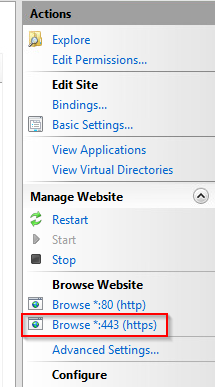

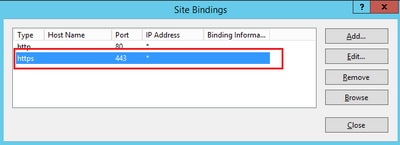

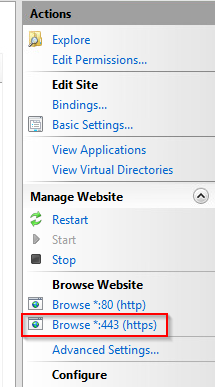

- Ora si dispone di un nuovo binding SSL nel sito e tutto ciò che rimane è verificare che funzioni selezionando l'opzione Sfoglia *:443 (https) dal menu e assicurarsi che la pagina Web IIS predefinita utilizzi HTTPS:

- Ricordarsi di riavviare il servizio IIS dopo le modifiche alla configurazione. Utilizzare l'opzione Riavvia del riquadro Azioni.

Configurazione CUCM

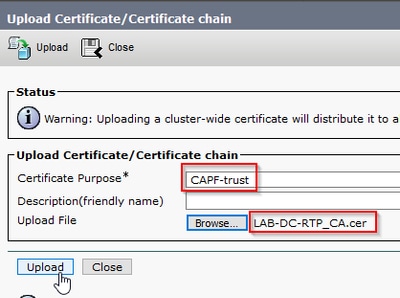

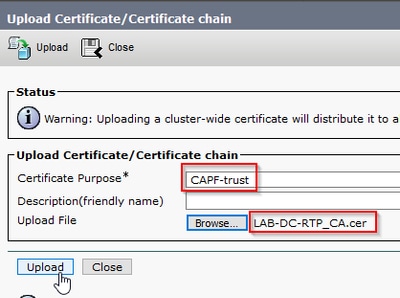

- Passare a Protezione > Gestione certificati dalla pagina Amministrazione del sistema operativo e selezionare il pulsante Carica concatenamento certificato/certificato per caricare il certificato CA con lo scopo impostato su CAPF-trust.

... A questo punto è consigliabile caricare lo stesso certificato CA di CallManager-trust, in quanto è necessario se la crittografia di segnalazione sicura è abilitata per gli endpoint. che si verifica probabilmente se il cluster è in modalità mista.

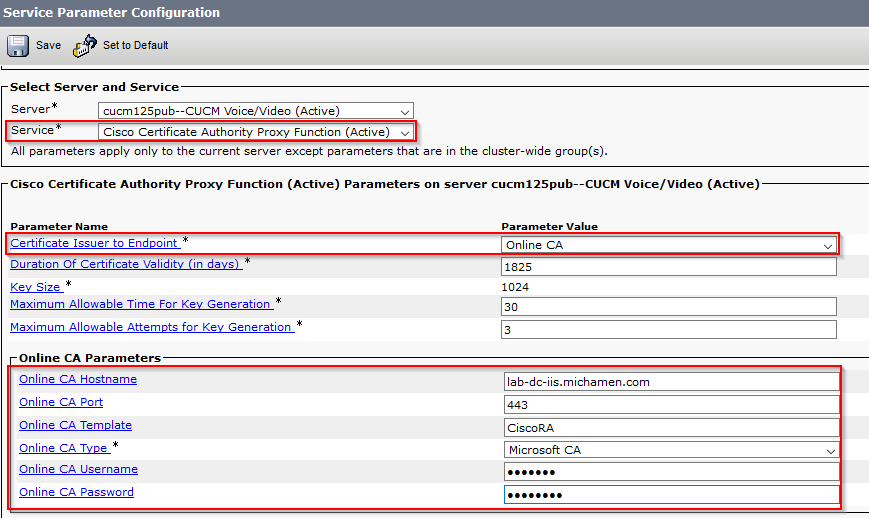

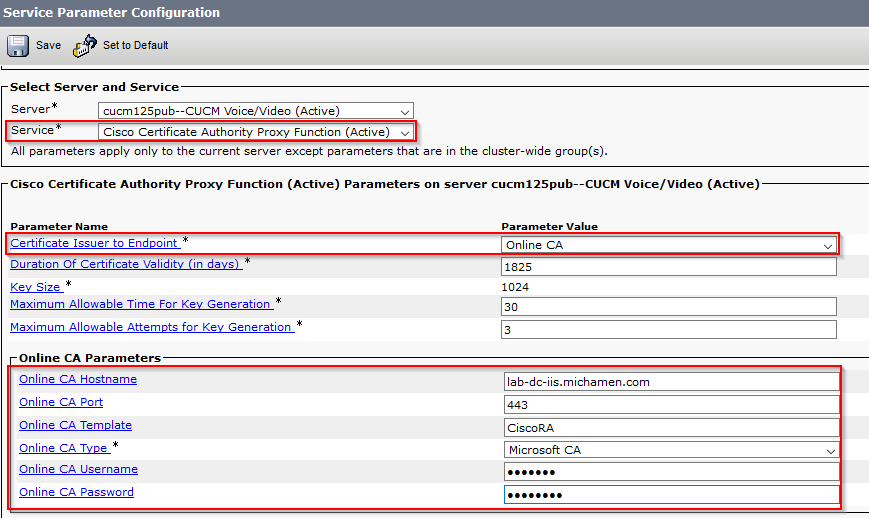

- Passare a Sistema > Parametri di servizio. Selezionare il server Unified CM Publisher nel campo server e la funzione proxy Cisco Certificate Authority nel campo Servizio.

- Impostare il valore di Autorità di certificazione su Endpoint nella CA in linea e immettere i valori nei campi Parametri CA in linea. Assicurarsi di utilizzare l'FQDN del server Web, il nome del modello di certificato creato in precedenza (CiscoRA), il tipo di CA come Microsoft CA e utilizzare le credenziali dell'account utente CiscoRA creato in precedenza

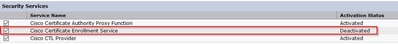

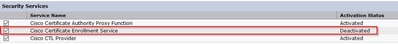

- Una finestra pop indica che è necessario riavviare il servizio CAPF. Innanzitutto, attivare il servizio di registrazione certificati Cisco tramite Cisco Unified Serviceability > Strumenti > Attivazione servizio, selezionare l'entità di pubblicazione nel campo server e selezionare la casella di controllo Servizio di registrazione certificati Cisco, quindi selezionare il pulsante Salva:

Verifica

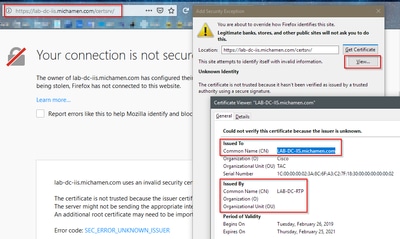

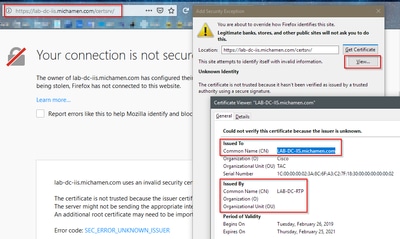

Verifica certificati IIS

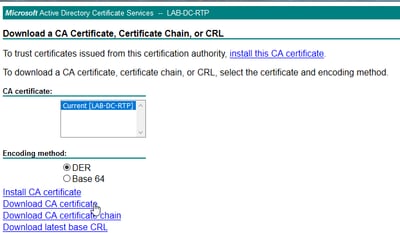

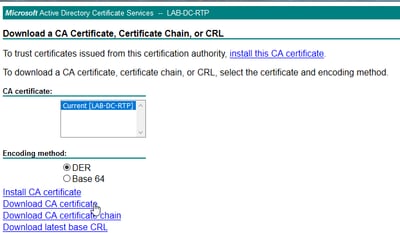

- Da un browser Web in un PC con connettività al server (preferibilmente nella stessa rete dell'editore CUCM) passare a URL:

https://YOUR_SERVER_FQDN/certsrv/

- Viene visualizzato l'avviso di certificato non attendibile. Aggiungere l'eccezione e controllare il certificato. Verificare che corrisponda all'FQDN previsto:

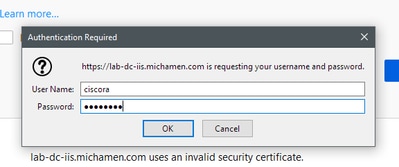

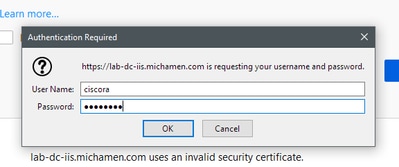

- Dopo aver accettato l'eccezione, è necessario eseguire l'autenticazione; a questo punto è necessario utilizzare le credenziali configurate in precedenza per l'account CiscoRA:

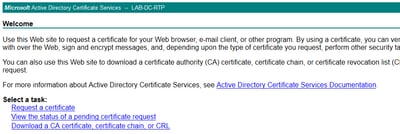

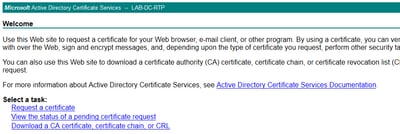

- Dopo l'autenticazione è necessario essere in grado di visualizzare la pagina iniziale di Servizi certificati Active Directory:

Verifica configurazione CUCM

Eseguire la procedura per installare un certificato LSC su uno dei telefoni.

Passaggio 1. Aprire la pagina Amministrazione di CallManager, Dispositivo e quindi Telefono

Passaggio 2. Selezionare il pulsante Trova per visualizzare i telefoni

Passaggio 3. Selezionare il telefono su cui installare LSC

Passaggio 4. Scorrere fino alle informazioni sulla funzione proxy dell'autorità di certificazione (CAPF)

Passaggio 5. Selezionare Installa/Aggiorna da Operazione certificato.

Passaggio 6. Selezionare la modalità di autenticazione. (By Null String è adatto ai fini del test)

Passaggio 7. Scorrere fino alla parte superiore della pagina e selezionare save (Salva), quindi Apply Config (Applica configurazione) per il telefono.

Passaggio 8. Dopo il riavvio e la registrazione del telefono, utilizzare il filtro di stato LSC per confermare l'installazione di LSC.

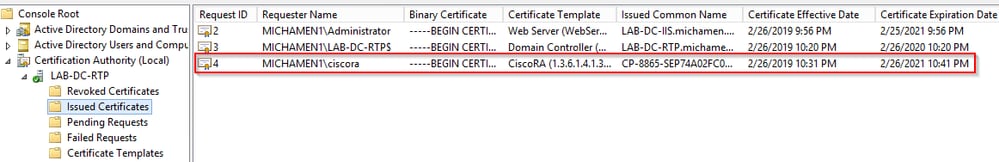

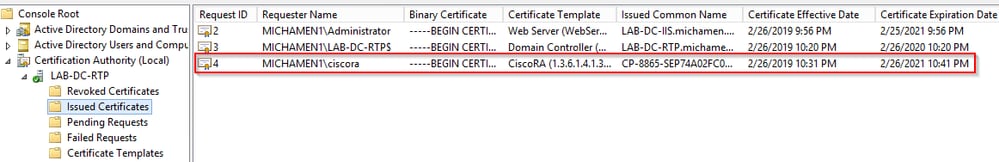

- Dal lato server di Active Directory aprire MMC ed espandere lo snap-in Autorità di certificazione per selezionare la cartella Certificati rilasciati

- La voce relativa al telefono è visualizzata Nella visualizzazione di riepilogo, sono riportati alcuni dettagli:

- ID richiesta: Numero di sequenza univoco

- Nome richiedente: È necessario visualizzare il nome utente dell'account CiscoRA configurato

- Modello di certificato: È necessario visualizzare il nome del modello CiscoRA creato

- Nome comune emesso: È necessario visualizzare il modello del telefono seguito dal nome del dispositivo

- Data di validità e data di scadenza del certificato

Collegamenti correlati

Feedback

Feedback