Configurazione del filtro multicast su Nexus 7K/N9K

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritti i diversi modi per configurare i possibili modi per bloccare o filtrare determinati traffici multicast sugli switch Nexus 7000/9000. Può inoltre essere utilizzato per preservare le risorse multicast. Uno degli esempi più comuni è l'implementazione Microsoft di un'operazione Plug and Play universale che utilizza SSDP per la comunicazione tra i server.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza del funzionamento di AnySource Multicast (ASM) con la modalità PIM Sparse sulla piattaforma Nexus.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Nexus 7K con LC F3/M3 con NXOS 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX con 7.0(3)I7(9) o 9.3(5)

Nota: i risultati possono variare se il software o l'hardware sono diversi.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Di seguito è riportato l'elenco degli acronimi utilizzati:

RP - Punto di rendering

FHR - Router primo hop

LHR - Ultimo router hop

SRC - Origine multicast

REC - Ricevitore multicast

PACL - Elenco accessi porta

RACL - Routed Access-List

SVI - Interfaccia virtuale commutata

ACL - Access Control List

Configurazione

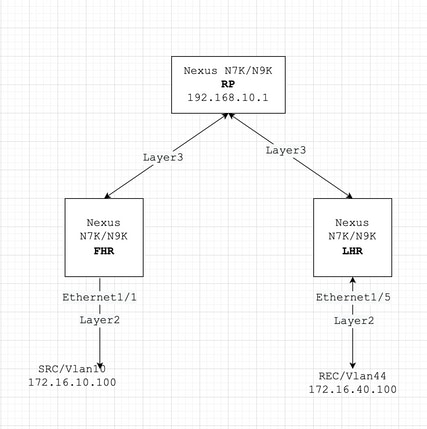

Topologia generica

Esempi di configurazione

Supponiamo che:

L'indirizzo IP di RP è 192.168.10.1

L'indirizzo IP di SRC è 172.16.10.100/32

Gruppo SSDP: 239.255.255.250/239.255.255.253

Ora, discutiamo la configurazione in base al ruolo del dispositivo. Ad esempio, FHR, LHR, RP e altro ancora.

FHR - In genere, Multicast SRC è connesso direttamente qui

1. Filtrare la registrazione in base all'RP esistente.

|

2. Filtrare la registrazione verso l'RP definendo un RP falso (che non esiste (ad esempio, 1.1.1.1) per i gruppi SSDP; FHR, in questo caso, assume il ruolo di RP.

|

Verifica:

|

Questo output conferma che FHR non sta registrando il flusso in RP.

LHR - In genere, la registrazione multicast è collegata direttamente qui

3. Applicazione della policy IGMP sulla SVI in entrata (dove REC risiede). L'idea qui è di filtrare i report di appartenenza IGMP per i gruppi SSDP da REC.

|

Verifica:

|

Questo output conferma che il report di appartenenza IGMP è filtrato e (*,G) join non viene inviato a RP.

PIM - Router abilitato che opera come FHR/LHR

È possibile utilizzare una combinazione delle opzioni 1, 2 e 3, a seconda delle esigenze.

Ad esempio:

4. Filtra registrazione in base al ruolo RP (FHR) esistente:

|

5. Criteri IGMP per filtrare i rapporti di appartenenza IGMP da REC (ruolo LHR).

|

Verifica:

Praticamente le stesse verifiche effettuate ai punti C e D di cui sopra.

|

RP - Rendezvous Point

6. Politica di registrazione per bloccare la registrazione di un gruppo SSDP da FHR.

|

Verifica:

|

Questo output conferma che RP blocca la registrazione per il gruppo 239.255.255.250.

7. Applicazione della regola di join-prune nell'RP - sia pim (*,G) join che (S,G) join solo per il gruppo SSDP.

|

Verifica:

|

Questo output conferma (*,G) che l'unione PIM è bloccata da RP.

Configura Conserva voci hardware per multicast

Sebbene tutte le opzioni descritte nelle sezioni A, B o C impediscano a FHR, LHR o FHR/LHR di registrare il flusso all'RP o di inviare rispettivamente un'unione PIM (*,G) all'RP; è comunque possibile creare una voce route o snooping che utilizza voci HW multicast.

Nota: è possibile utilizzare RACL o PACL su interfacce SVI o Layer 2 in entrata/canali porte/canali porte VPC nel caso in cui VPC sia configurato. Se si spruzza SRC/REC su diverse interfacce VLAN o L2, significa anche che RACL o PACL deve essere applicato su tutte queste interfacce. Tuttavia, i risultati possono variare a seconda dell'hardware e del software (principalmente a causa di limitazioni dell'hardware).

PACL

Configurare PACL sulla porta Layer2 in entrata o sul canale della porta VPC o sul canale della porta VPC per bloccare il traffico SSDP o la creazione di una voce (S, G) in FHR.

Nota: a seconda dell'hardware utilizzato (ad esempio, Nexus N9000), per applicare il PACL è possibile che TCAM debba essere scolpito prima (operazione che richiede il ricaricamento).

Ad esempio:

|

Verifica:

|

Poiché entrambe le porte di appartenenza IGMP/traffico multicast sono bloccate tramite PACL, non viene visualizzata alcuna voce snooping, mroute. Essenzialmente il PACL li sta eliminando entrambi.

RACL

È possibile configurare RACL su SVI in entrata dove SRC è presente, ma a seconda del software/hardware usato; è comunque possibile creare una voce (S, G) o inoltrare il traffico ad altre VLAN locali.

|

Verifica:

È più o meno uguale a PACL, ma l'opzione RACL non può fornire gli stessi risultati di PACL; in particolare, la sua limitazione HW è menzionata in precedenza.

COPP

È inoltre possibile bloccare SSDP in COPP. Di seguito viene riportata una configurazione di esempio:

|

Limite multicast globale

A partire da Cisco NX-OS versione 10.2(1), è supportata la configurazione di multicast basata sul limite globale.

È necessario configurare il {ip | ipv6} comando multicast group-range prefix-list <prefix-list-name> in modalità di configurazione VRF per definire un intervallo globale di gruppi e canali multicast IP da consentire o negare per il limite multicast globale. Questo comando è usato per disabilitare le azioni del protocollo multicast e l'inoltro del traffico per i gruppi o i canali non autorizzati per tutte le interfacce su un router. L'elenco dei prefissi configura il limite. Di seguito è riportata una configurazione di esempio:

|

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

15-Sep-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Atul PatilCisco TAC Engineer

- Rurick KellermanCisco TAC Engineer

- Varun JoseCisco TAC Engineer

Feedback

Feedback