Configurazione della modalità di impostazione manuale della chiave per il profilo IPsec su RV160 e RV260

Obiettivo

Lo scopo di questo documento è quello di mostrare come configurare il profilo IPsec per la modalità di codifica manuale sui router serie RV160 e RV260.

Introduzione

IPsec garantisce comunicazioni private protette su Internet. Offre a due o più host privacy, integrità e autenticità per la trasmissione di informazioni riservate su Internet. IPsec viene comunemente utilizzato in una rete VPN (Virtual Private Network), implementato al livello IP e può essere utilizzato in molte applicazioni non sicure. Una VPN viene utilizzata per fornire un meccanismo di comunicazione sicuro per dati sensibili e informazioni IP trasmesse tramite una rete non protetta, ad esempio Internet. Offre una soluzione flessibile per gli utenti remoti e l'organizzazione per proteggere le informazioni riservate da altre parti sulla stessa rete.

La modalità di trasparenza manuale riduce la flessibilità e le opzioni di IPsec. Richiede all'utente di fornire il materiale per le chiavi e le informazioni necessarie sulle associazioni di protezione a ciascun dispositivo configurato. L'applicazione manuale delle chiavi non è in grado di scalare in modo ottimale, come avviene generalmente in ambienti di piccole dimensioni.

È consigliabile utilizzare questo metodo solo se l'implementazione di IKE (Internet Key Exchange)v1 o IKEv2 su questo router non è la stessa del router remoto o se uno dei router non supporta IKE. In questi casi, è possibile immettere manualmente i tasti. Si consiglia di configurare la modalità di impostazione automatica della chiave per il profilo IPsec anziché la modalità di impostazione manuale della chiave se il router supporta entrambi IKEv1 o IKEv2 e rispetta gli stessi standard.

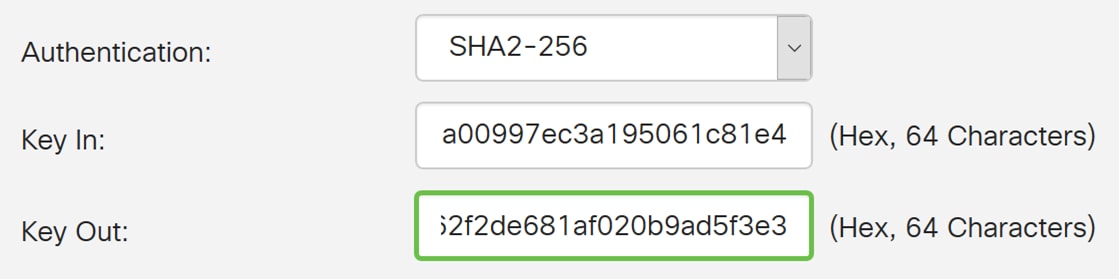

Quando si utilizza la modalità di trasparenza manuale, assicurarsi che il Key In sul router locale sia il Key Out sul router remoto e che il Key In sul router remoto sia il Key Out sul router locale.

Un esempio di configurazione per i due router è:

| Campo | Router A | Router B |

| SPI in ingresso | 100 | 100 |

| SPI in uscita | 100 | 100 |

| Crittografia | AES-256 | AES-256 |

| Chiave in ingresso | ...91bb2b489ba0d28c7741b | ...858b8c5ec35505650b16 |

| Key-out | ...858b8c5ec35505650b16 | ...91bb2b489ba0d28c7741b |

| Autenticazione | SHA2-256 | SHA2-256 |

| Chiave in ingresso | ...A00997ec3a195061c81e4 | ...2f2de681af020b9ad5f3e3 |

| Key-out | ...2f2de681af020b9ad5f3e3 | ...A00997ec3a195061c81e4 |

Ulteriori informazioni sulla tecnologia Cisco IPsec sono disponibili in questo collegamento: Introduzione alla tecnologia Cisco IPSec.

per informazioni su come configurare i profili IPSec utilizzando la modalità di impostazione automatica della chiave su RV160 e RV260, fare clic qui.

per informazioni su come configurare la VPN da sito a sito sugli switch RV160 e RV260, fare clic qui.

Per configurare la VPN da sito a sito utilizzando la configurazione guidata, vedere l'articolo su: Configurazione della Configurazione guidata VPN su RV160 e RV260.

Dispositivi interessati

· RV160

· RV260

Versione del software

·1.0.00.15

Configurazione del profilo IPsec con la modalità di impostazione manuale delle chiavi

Passaggio 1. Accedere all'utility di configurazione Web.

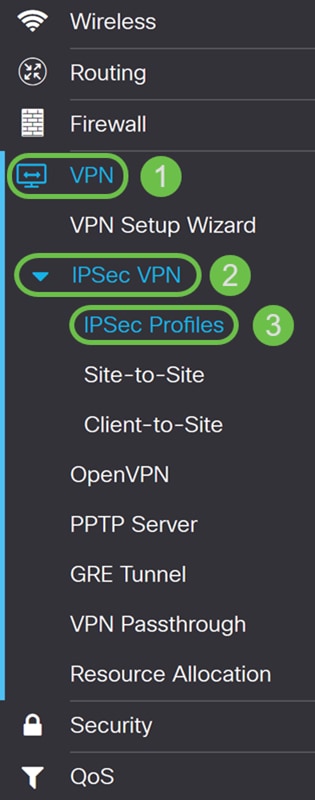

Passaggio 2. Passare a VPN > VPN IPSec > Profili IPSec.

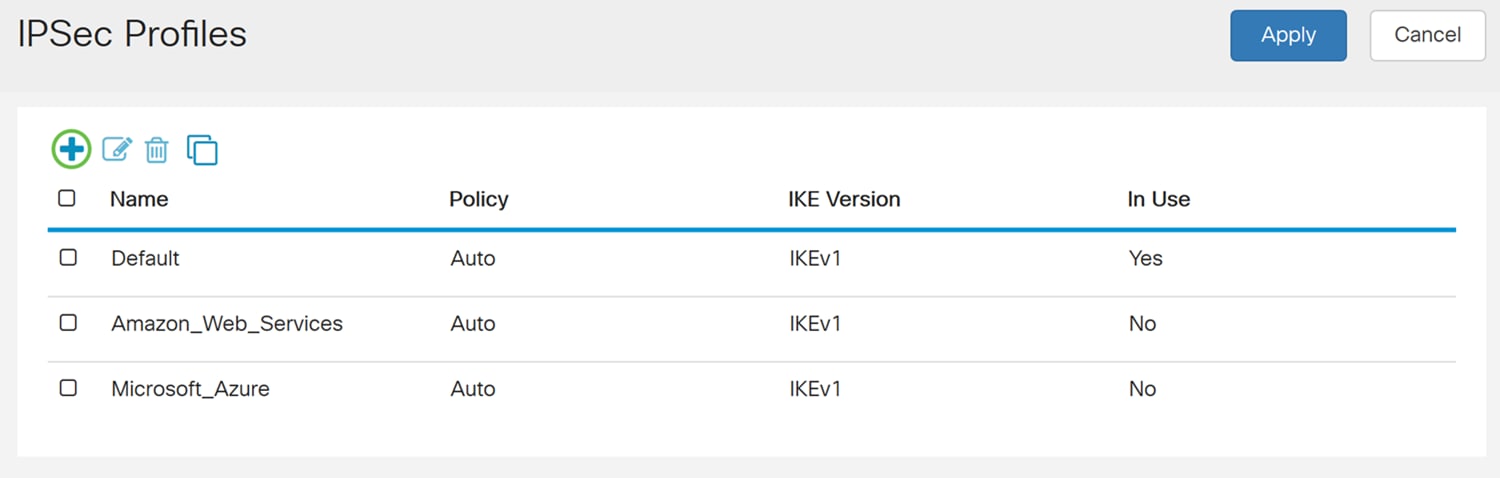

Passaggio 3. Per creare un nuovo profilo IPSec, premere l'icona più.

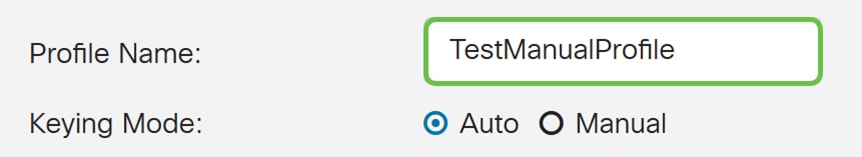

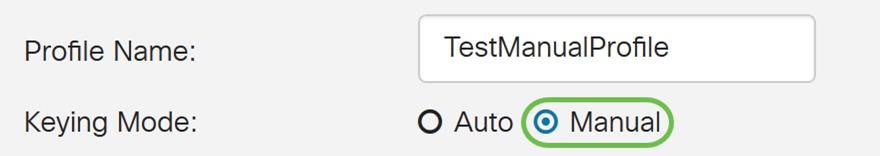

Passaggio 4. Inserire un nome di profilo nel campo Nome profilo.

Passaggio 5. Selezionare Manuale per la modalità di impostazione chiavi.

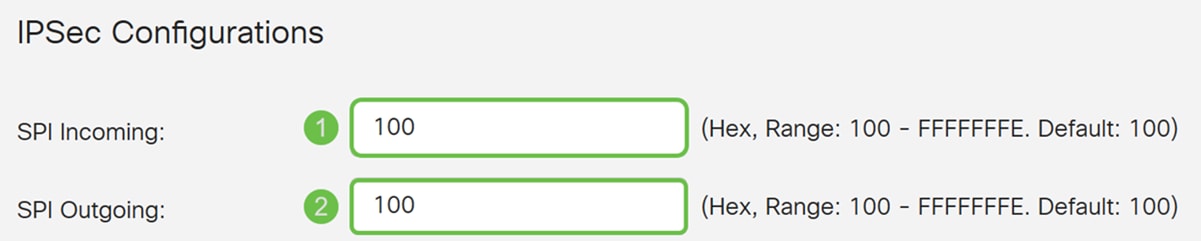

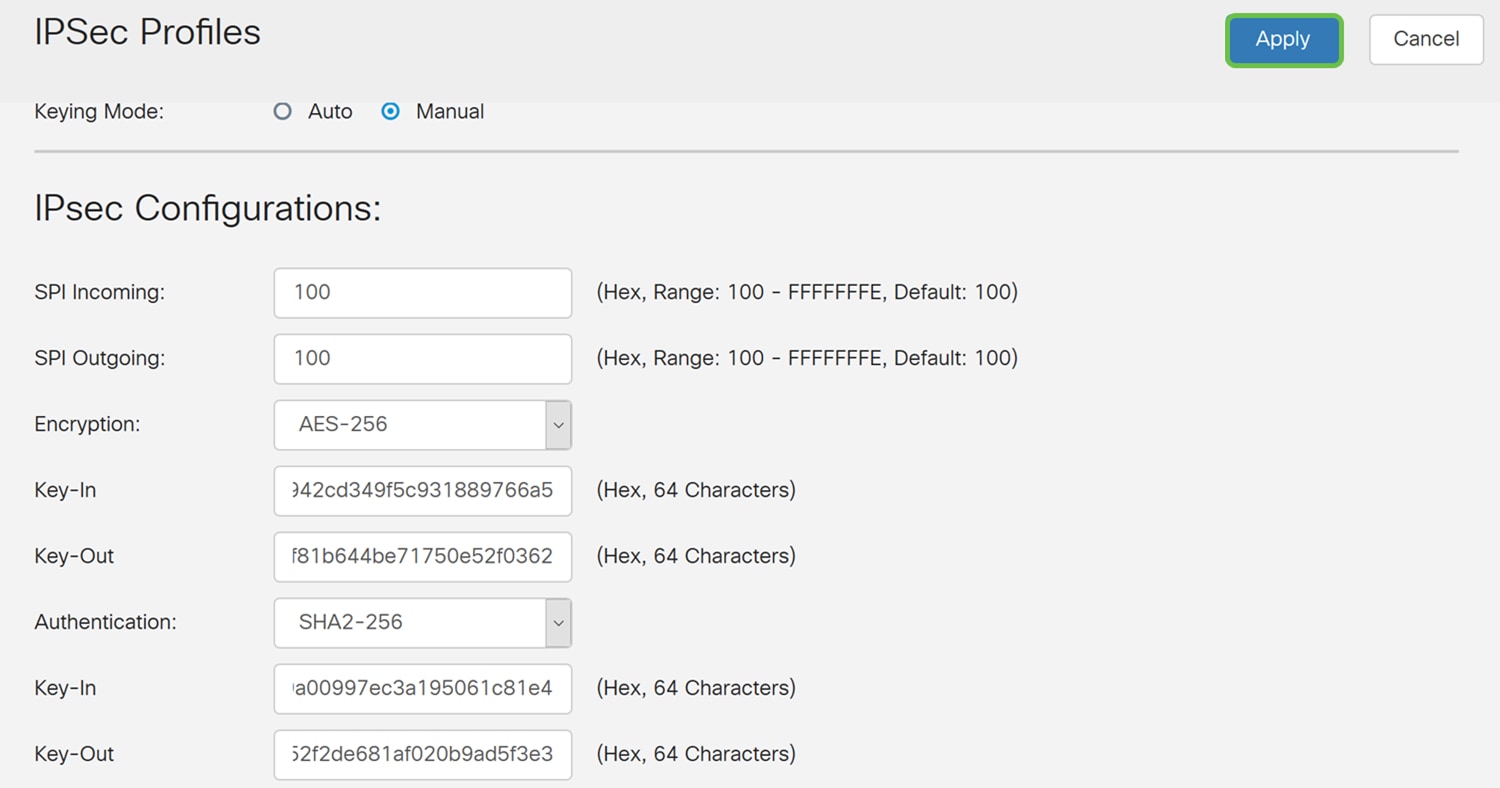

Passaggio 6. Nella sezione Configurazione IPSec, immettere il valore SPI (Security Parameter Index) in entrata e il valore SPI in uscita. L'SPI è un tag di identificazione aggiunto all'intestazione durante l'utilizzo di IPsec per il tunneling del traffico IP. Questo tag aiuta il kernel a distinguere tra i due flussi di traffico dove differenti regole di crittografia e algoritmi possono essere in uso. L'intervallo esadecimale è compreso tra 100-FFFFFFFF.

Verrà utilizzato il valore predefinito 100 sia per SPI in entrata che in uscita.

Passaggio 7. Selezionare una crittografia (3DES, AES-128, AES-192 o AES-256) dall'elenco a discesa. Questo metodo determina l'algoritmo utilizzato per crittografare o decrittografare i pacchetti ESP/ISAKMP. Lo standard 3DES (Triple Data Encryption Standard) utilizza la crittografia DES tre volte, ma è ora un algoritmo legacy. Ciò significa che dovrebbe essere utilizzato solo quando non esistono alternative migliori, in quanto fornisce ancora un livello di sicurezza marginale ma accettabile. Gli utenti dovrebbero utilizzarlo solo se necessario per la compatibilità con le versioni precedenti, in quanto è vulnerabile ad attacchi di tipo "collisione di blocco". Non è consigliabile utilizzare 3DES in quanto non è considerato sicuro.

Advanced Encryption Standard (AES) è un algoritmo di crittografia progettato per essere più sicuro di 3DES. AES utilizza una chiave di dimensioni maggiori che garantisce che l'unico approccio noto per decrittografare un messaggio sia che un intruso possa provare tutte le chiavi possibili. Se il dispositivo in uso è in grado di supportarlo, si consiglia di utilizzare l'AES.

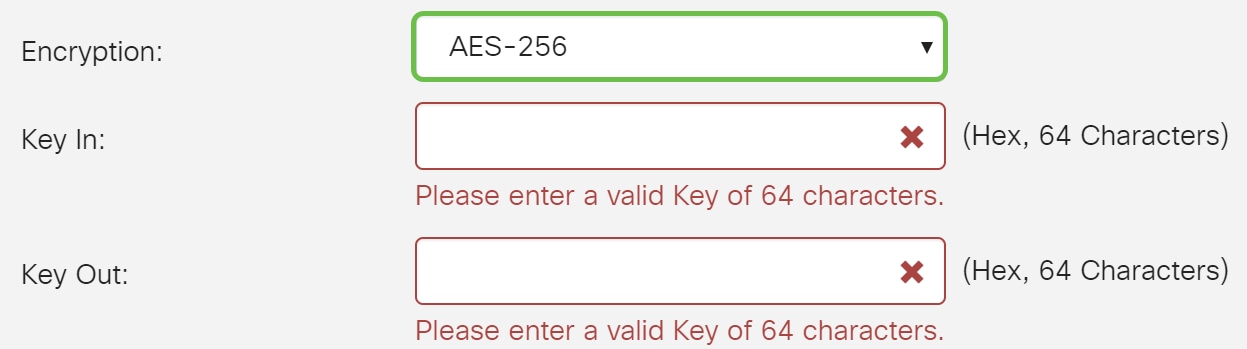

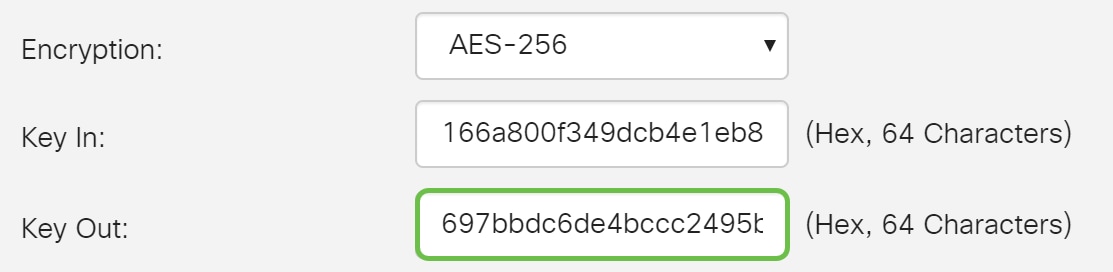

Nell'esempio, utilizzeremo AES-256 per la crittografia.

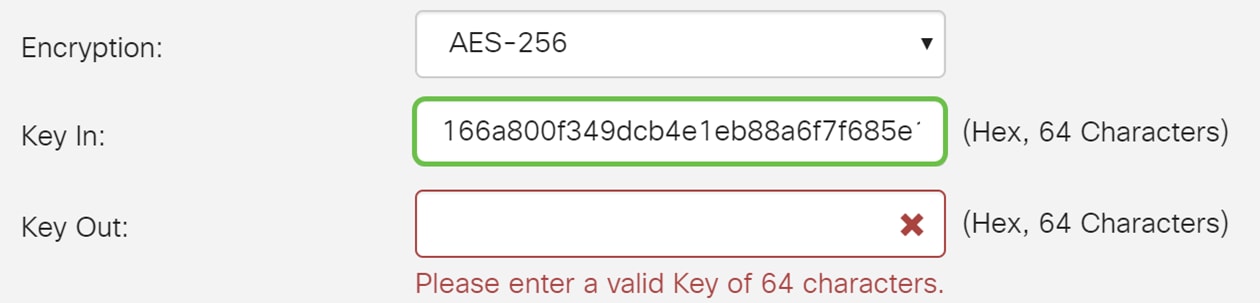

Passaggio 8. Immettere un numero esadecimale di 64 caratteri nel campo Chiave in. Questa è la chiave per decrittografare i pacchetti ESP ricevuti in formato esadecimale.

Procedure ottimali: Usare un generatore esadecimale casuale per configurare l'entrata e l'uscita. Verificare che il router remoto abbia lo stesso numero esadecimale.

Passaggio 9. Immettere un numero esadecimale di 64 caratteri nel campo Chiave in uscita. Questa è la chiave per crittografare i pacchetti semplici in formato esadecimale.

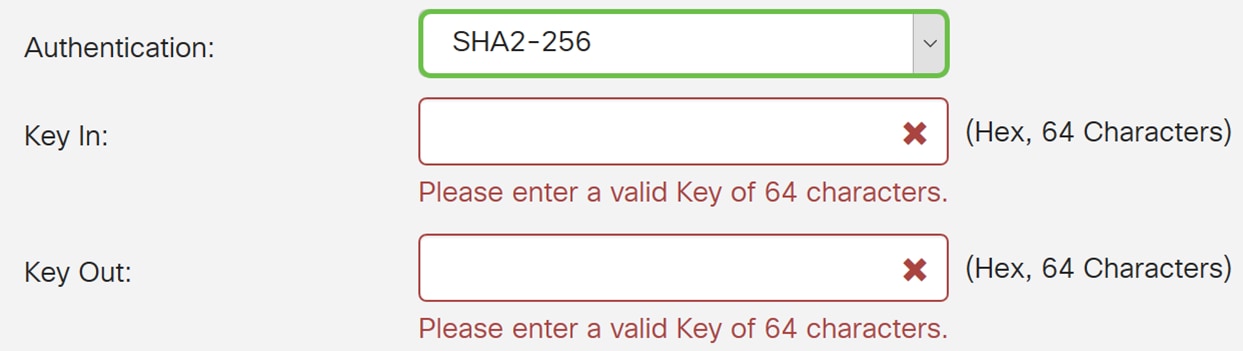

Passaggio 10. Il metodo di autenticazione determina la modalità di convalida dei pacchetti dell'intestazione ESP. Questo è l'algoritmo di hashing usato nell'autenticazione per convalidare che il lato A e il lato B sono realmente ciò che dicono di essere.

MD5 è un algoritmo di hashing unidirezionale che produce un digest a 128 bit ed è più veloce di SHA1. SHA1 è un algoritmo di hashing unidirezionale che produce un digest a 160 bit, mentre SHA2-256 produce un digest a 256 bit. SHA2-256 è consigliato perché più sicuro. Verificare che entrambe le estremità del tunnel VPN utilizzino lo stesso metodo di autenticazione. Selezionare un'autenticazione (MD5, SHA1 o SHA2-256).

In questo esempio verrà selezionato SHA2-256.

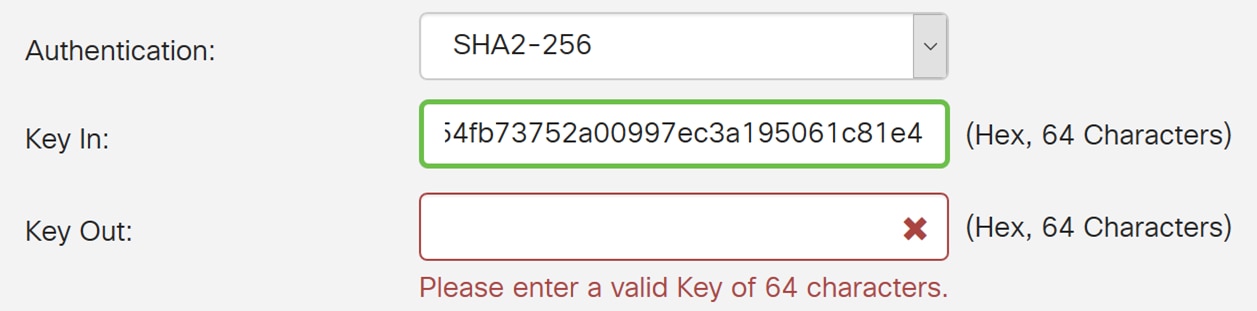

Passaggio 11. Immettere un numero esadecimale di 64 caratteri nel campo Chiave in. Questa è la chiave per decrittografare i pacchetti ESP ricevuti in formato esadecimale.

Passaggio 12. Immettere un numero esadecimale di 64 caratteri nel campo Key Out. Questa è la chiave per crittografare i pacchetti semplici in formato esadecimale.

Passaggio 13. Premere Apply per creare il nuovo profilo IPSec.

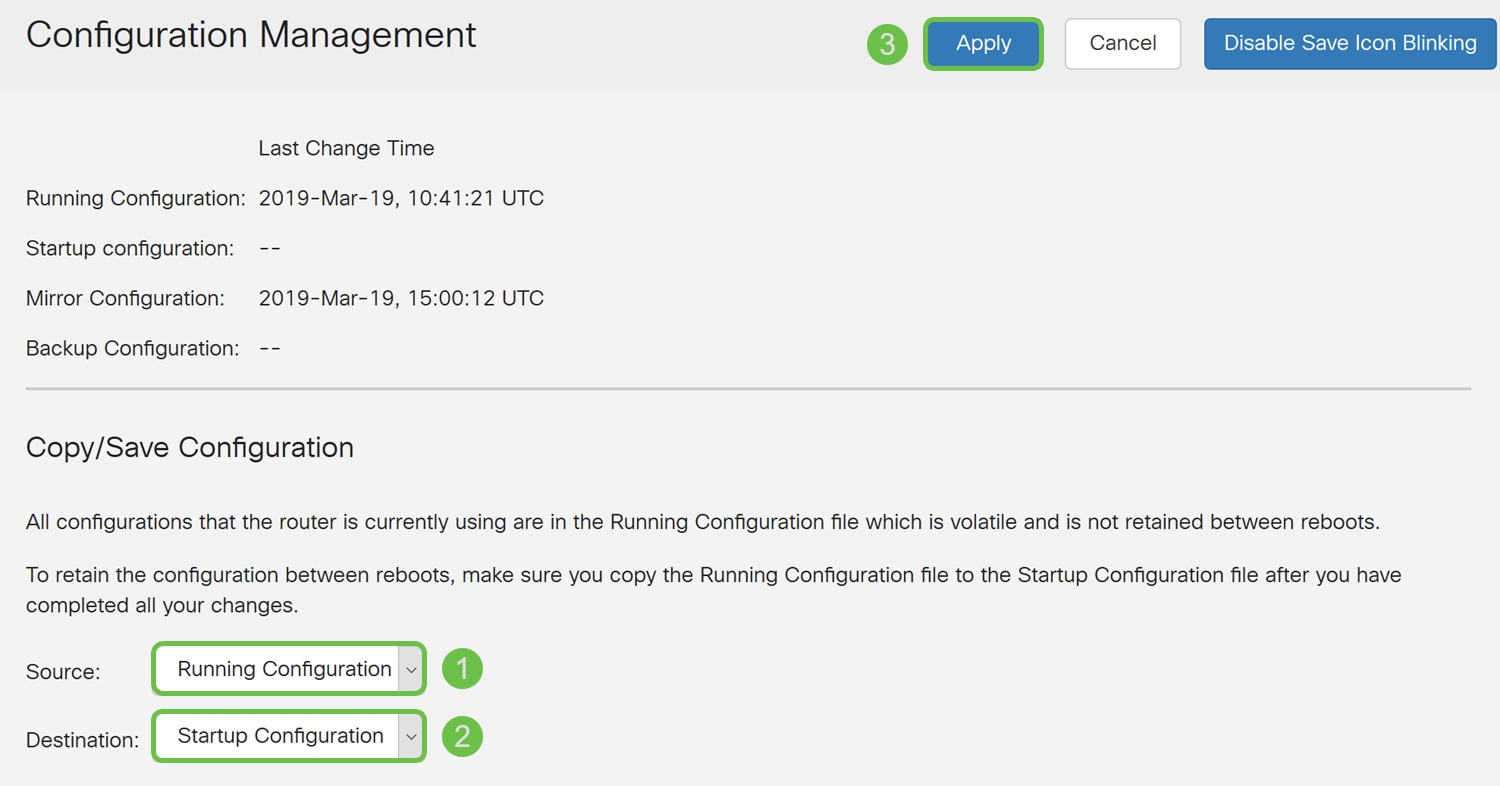

Passaggio 14. Nella parte superiore della pagina, fare clic sul pulsante Save (Salva). Viene visualizzata la pagina Gestione configurazione.

Passaggio 15. Tutte le configurazioni attualmente utilizzate dal router sono incluse nel file della configurazione in esecuzione. Se il dispositivo perde alimentazione o viene riavviato, la configurazione andrà persa. La copia del file della configurazione di esecuzione nel file della configurazione di avvio garantisce il salvataggio della configurazione. In Gestione configurazione, verificare che l'origine sia Configurazione in esecuzione e che la destinazione sia Configurazione di avvio. Fare clic su Apply (Applica).

Conclusioni

È ora necessario configurare correttamente il profilo IPsec utilizzando la modalità di impostazione manuale delle chiavi su RV160 o RV260.

Feedback

Feedback