Introduzione

In questo documento viene descritto come configurare SecureLDAP sui server serie C.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di Cisco UCS e CIMC.

Componenti usati

- Cisco UCS serie C Server in modalità standalone.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

L'esempio di questa guida mostra la configurazione LDAP protetta sui server UCS serie C:

- Configurare un server DNS, consentendo l'utilizzo di nomi di dominio per il server LDAP anziché di un indirizzo IP sul server UCS. Verificare che i record A appropriati siano stati configurati in modo da puntare sia al server LDAP che agli indirizzi IP del server UCS serie C.

- Configurare Servizi certificati Windows sul server LDAP, abilitando la generazione di certificati per comunicazioni LDAP sicure. I certificati generati (radice e intermedio) vengono caricati nel server UCS serie C.

Configurazione sul lato server UCS serie C

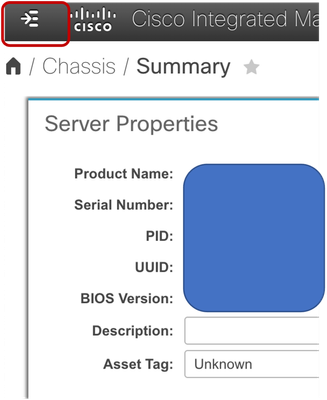

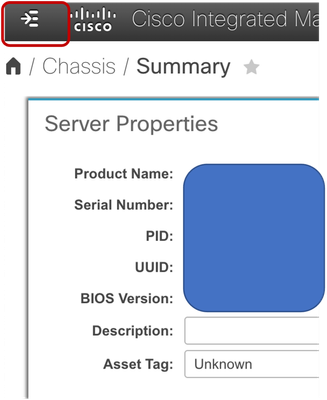

Per configurare il server UCS serie C in modo che interagisca con un server DNS preconfigurato, accedere all'interfaccia CIMC del server UCS, quindi fare clic sull'icona di navigazione nell'angolo in alto a sinistra.

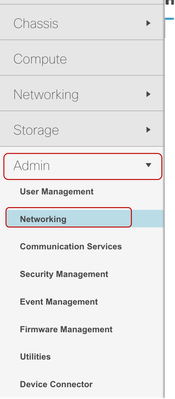

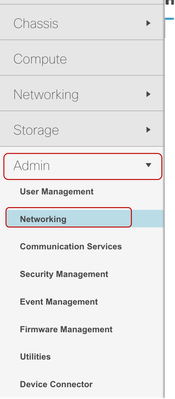

Passare a Amministrazione e scegliere Rete.

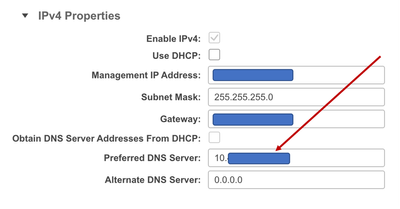

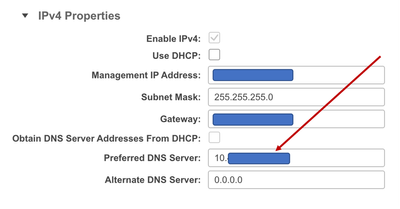

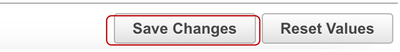

Nella sezione Proprietà IPV4, immettere l'FQDN o l'indirizzo IP del server DNS configurato in precedenza nel campo Server DNS preferito e fare clic su Salva modifiche nell'angolo inferiore destro.

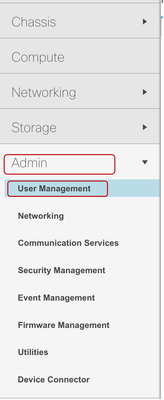

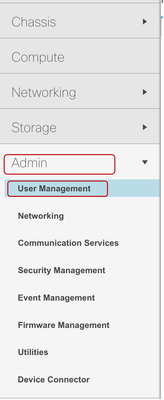

Successivamente, nel riquadro di spostamento, selezionare Amministratore e scegliere Gestione utenti.

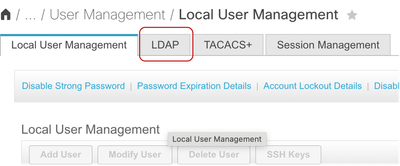

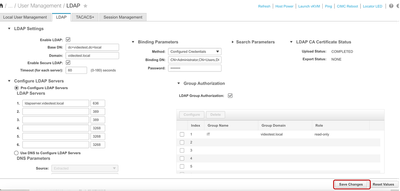

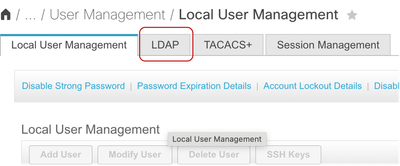

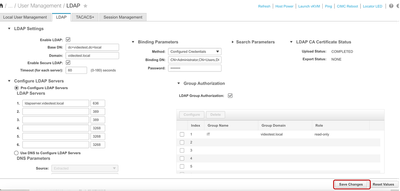

Nella pagina Gestione utenti, selezionare LDAP.

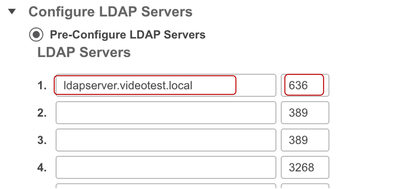

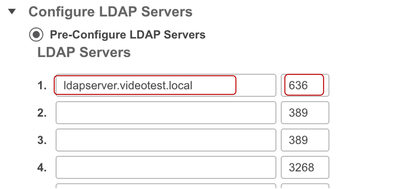

Nella sezione Configurazione server LDAP, in Server LDAP preconfigurati, aggiungere il nome di dominio completo (FQDN) del server LDAP. L'esempio usato in questo video è ldapserver.videotest.local.

Modificare il numero di porta da 389 a 636, che è il numero di porta noto per Secure LDAP.

Verificare che l'accesso a questa porta (636) sia consentito sul firewall.

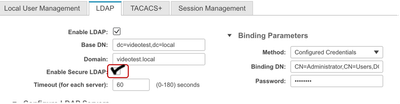

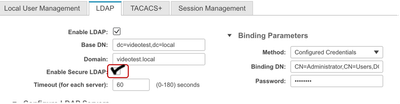

Nella sezione Impostazioni LDAP, configurare i parametri BaseDN, Domain, Timeout e Bind in linea con le procedure di configurazione LDAP standard.

Quindi, selezionare la casella di controllo Abilita LDAP sicuro.

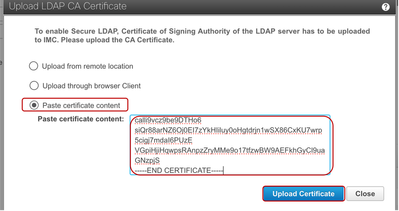

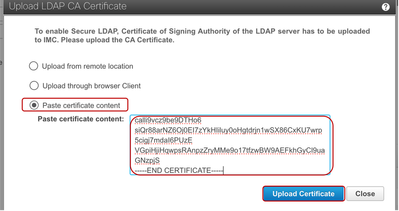

Nella finestra popup, selezionare l'opzione Incolla contenuto certificato.

In questa dimostrazione viene utilizzato un certificato autofirmato generato dall'istanza di Windows Server che esegue Active Directory e salvato in un file di testo. Il certificato autofirmato è stato inoltre concatenato con il certificato radice dello stesso server per formare una catena di certificati.

Nota: Notare che l'intero contenuto del file X.509 (CER) con codifica Base64, a partire da —BEGIN CERTIFICATE— fino a —END CERTIFICATE— deve essere copiato, quindi immediatamente sulla riga successiva, deve essere il certificato successivo a partire da —BEGIN CERTIFICATE— fino a —END CERTIFICATE— nei casi in cui vengono utilizzati più certificati.

Incollare il contenuto copiato nel campo Incolla contenuto certificato e fare clic su Carica certificato.

Tutte le altre impostazioni in Secure LDAP rimangono uguali alla configurazione LDAP standard per i server serie C, quindi fare clic su Salva modifiche nella pagina di configurazione LDAP generale.

LDAP sicuro è stato configurato correttamente sul server UCS serie C.

Verifica

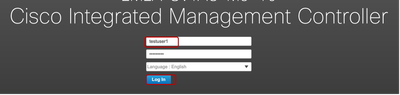

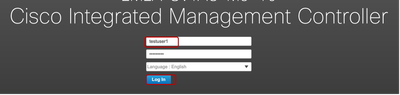

Per verificare questa condizione, tentare di accedere al server UCS serie C utilizzando uno degli account utente configurati in Active Directory. Selezionare il dominio e procedere all'accesso.

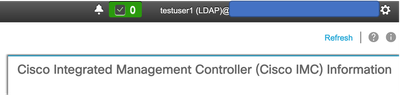

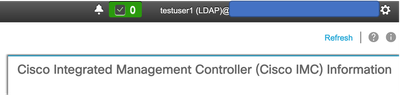

Il test di accesso utente1 è riuscito su LDAP protetto

Feedback

Feedback