Introduzione

In questo documento viene descritto come riconfigurare il meccanismo di autenticazione del tunnel Cloud Delivered Firewall da RSA a PSK su Cisco ASA.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano su Cisco Umbrella.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Passaggio 1: Verifica di un tunnel esistente utilizzando l'autenticazione RSA

Verificare di disporre di un tunnel esistente con autenticazione RSA e che lo stato del tunnel nell'ASA mostri la connessione con questo tipo di autenticazione.

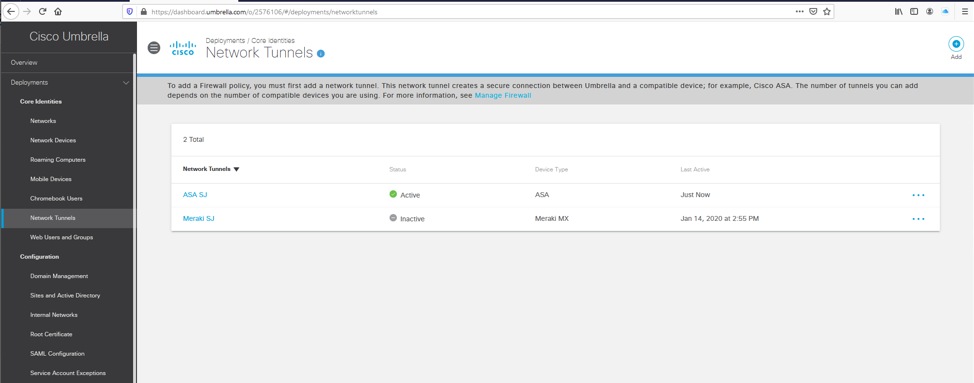

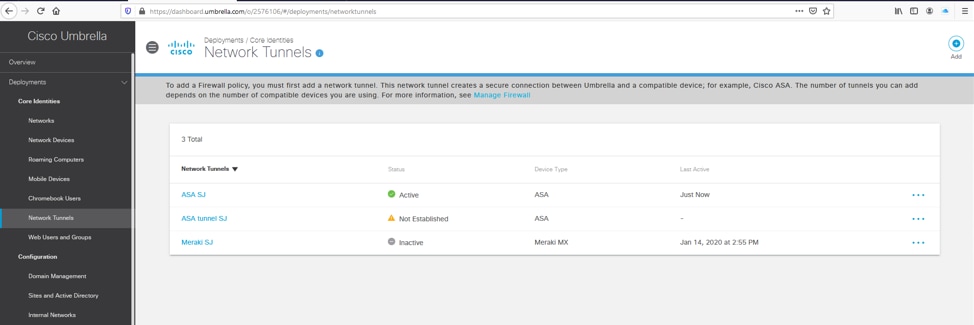

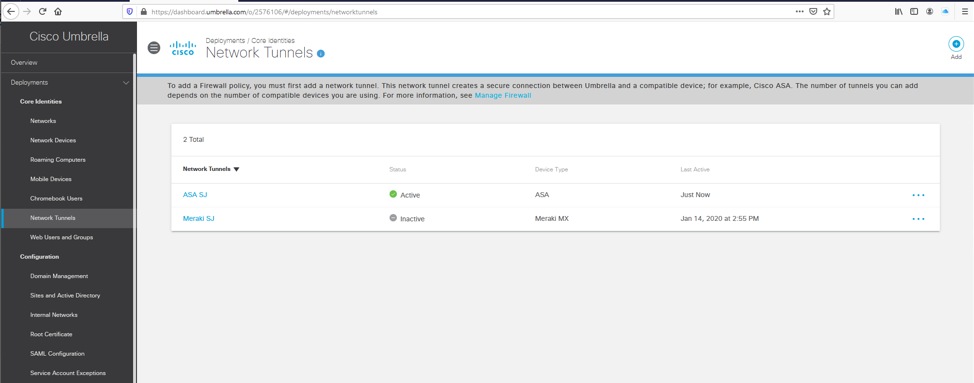

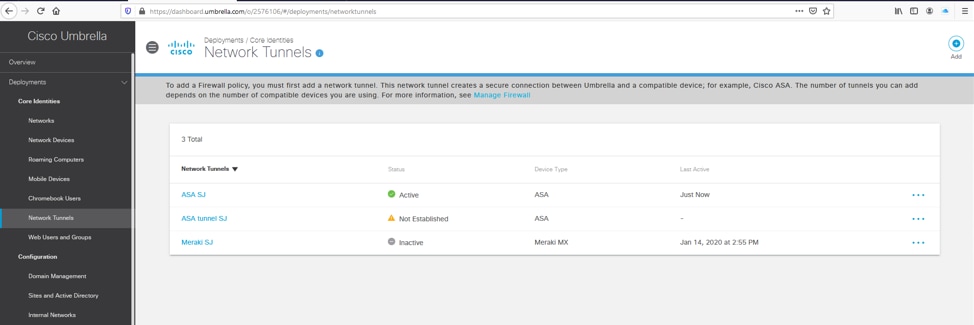

1. Nel dashboard Umbrella, trovare il tunnel di rete con l'ASA che mostra un'impronta digitale di autenticazione del dispositivo.

Picture1.png

Picture1.png

Immagine2.png

Immagine2.png

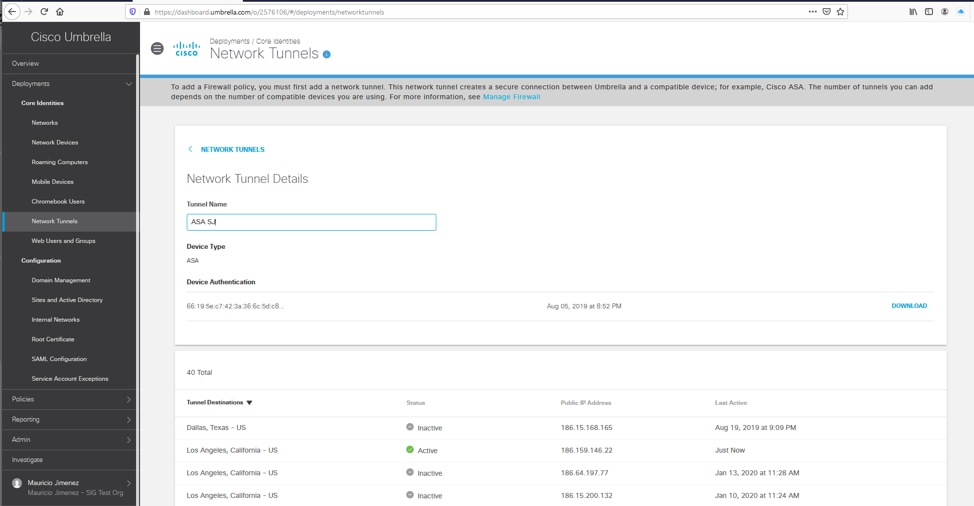

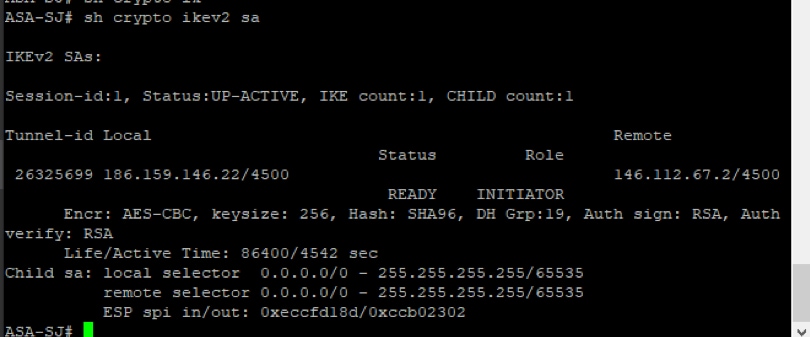

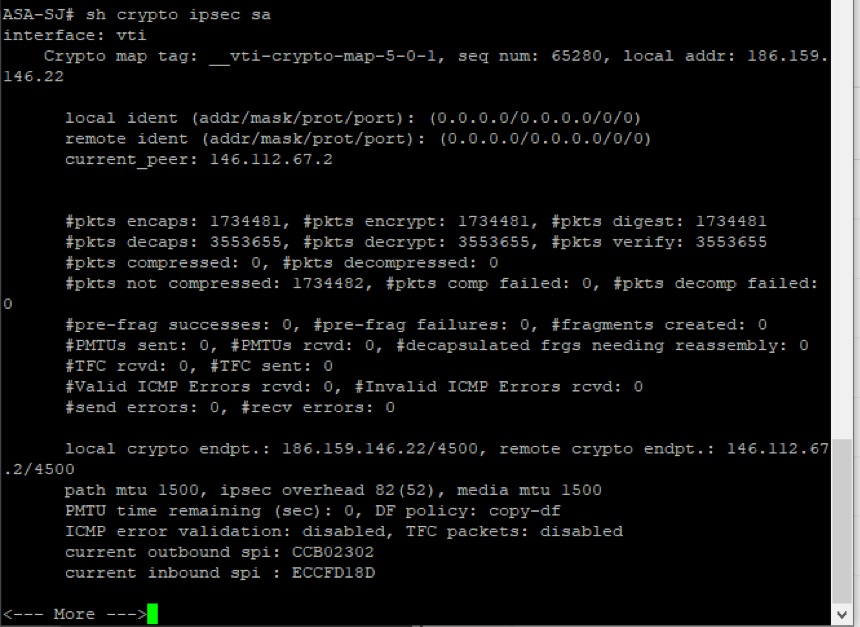

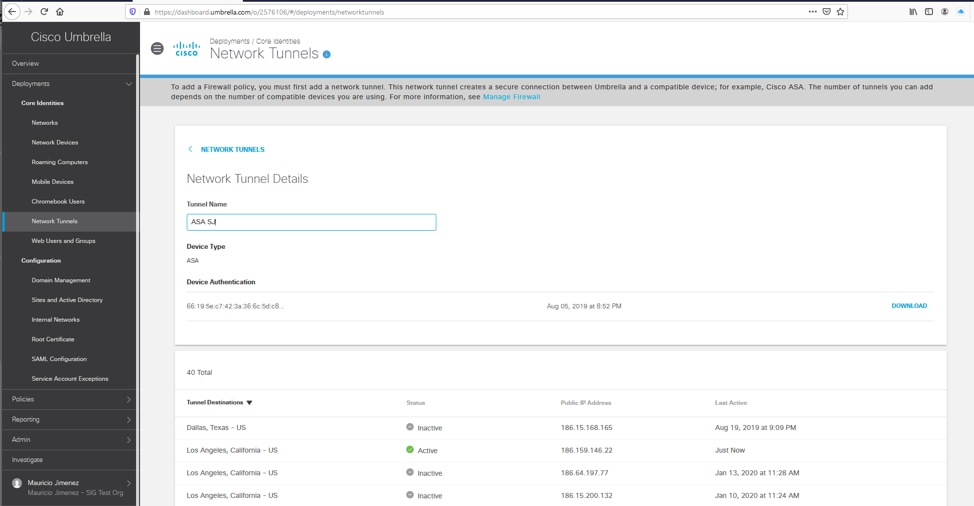

2. Nell'appliance Cisco ASA, è possibile eseguire questi comandi per verificare il tipo di autenticazione e l'indirizzo IP dell'headend utilizzati per il tunnel.

show crypto ikev2 sa

e

show crypto ipsec sa

Picture3.png

Picture3.png

Immagine4.png

Immagine4.png

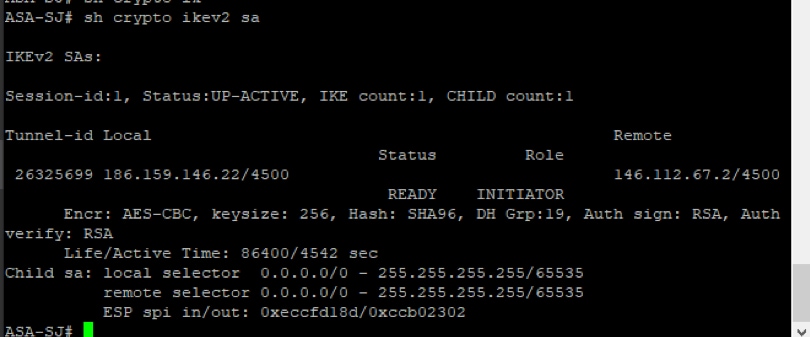

Passaggio 2: Registrazione dell'IP pubblico dell'ASA

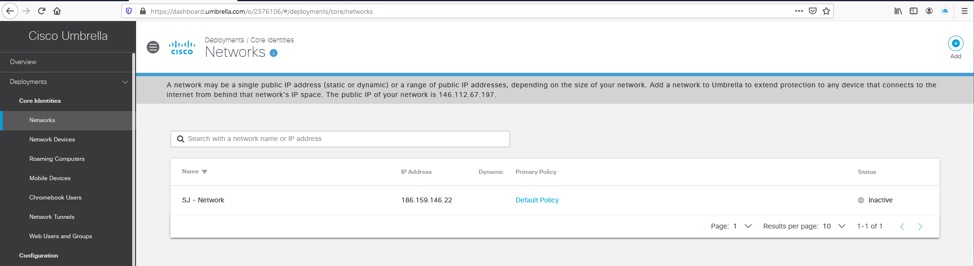

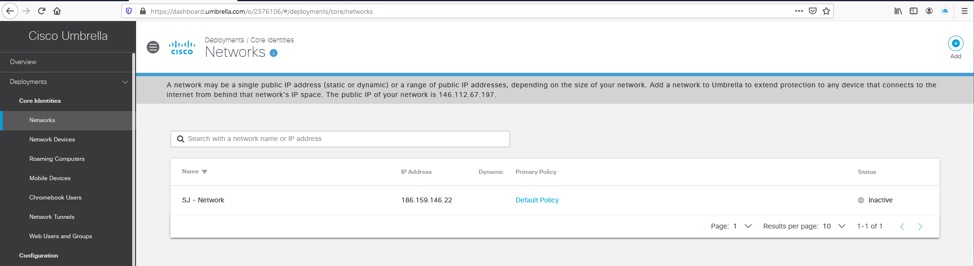

1. Verificare che l'IP pubblico utilizzato dall'interfaccia esterna ASA sia registrato come rete nel dashboard Umbrella.

2. Se la rete non esiste, aggiungerla e confermare l'indirizzo IP pubblico usato dall'interfaccia ASA. L'oggetto Network utilizzato per il tunnel deve essere definito con una subnet mask /32.

Immagine5.png

Immagine5.png

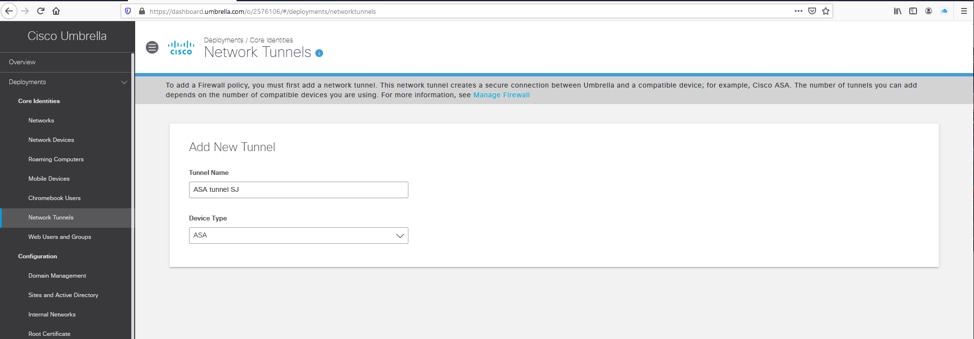

Passaggio 3: Crea nuovo tunnel ASA

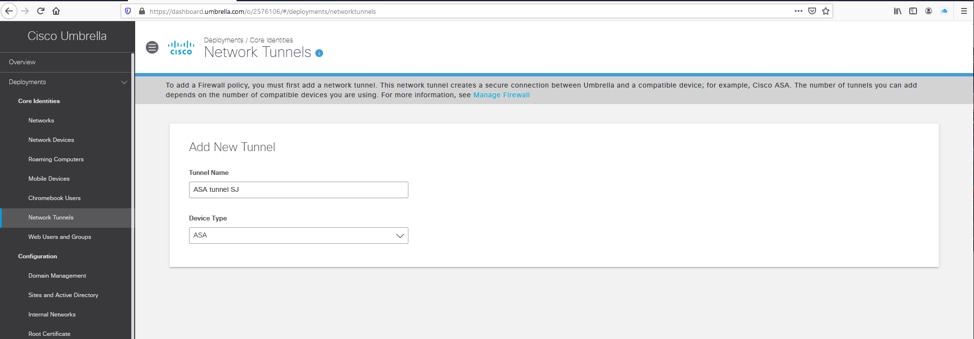

1. Nel dashboard Umbrella in Distribuzioni/tunnel di rete, creare un nuovo tunnel selezionando l'opzione Aggiungi.

Immagine6.png

Immagine6.png

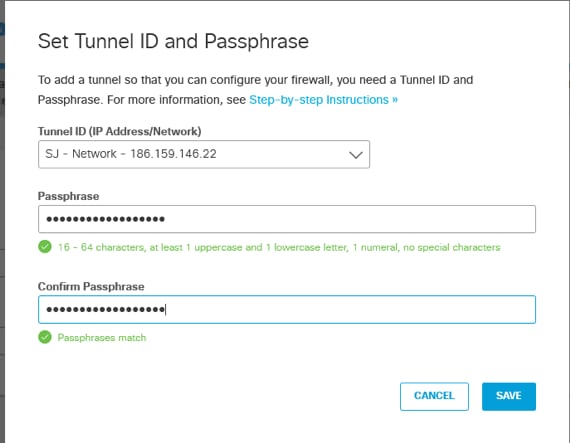

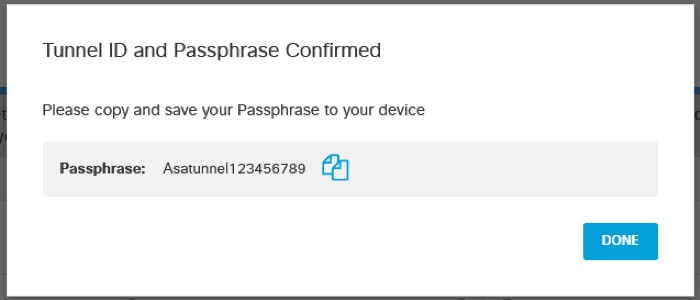

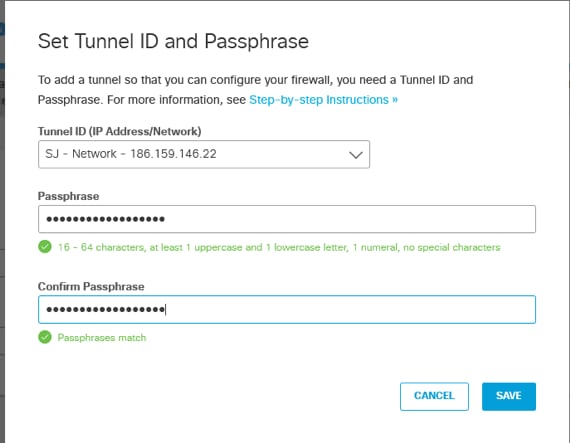

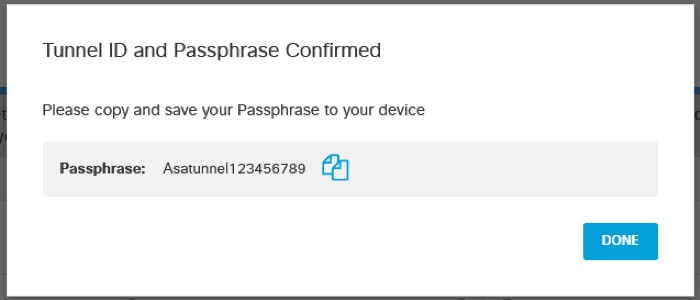

2. Selezionare l'ID tunnel in base alla rete che corrisponde all'IP pubblico dell'interfaccia esterna dell'ASA e impostare una passphrase per l'autenticazione PSK.

Picture7.png

Picture7.png

Immagine8.png

Immagine8.png

Picture9.png

Picture9.png

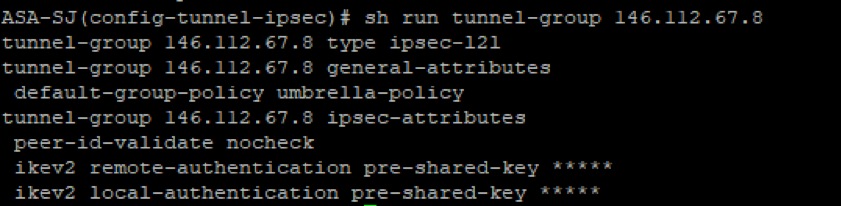

Passaggio 4: Crea nuovo gruppo di tunnel

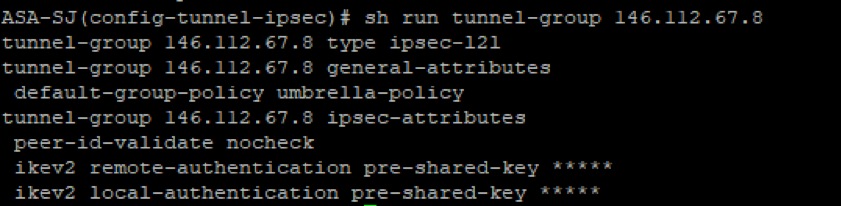

1. Sull'appliance ASA, creare un nuovo gruppo di tunnel utilizzando il nuovo headend IP per Umbrella e specificare la passphrase definita nel dashboard Umbrella per l'autenticazione PSK.

2. L'elenco aggiornato dei centri dati e degli indirizzi IP Umbrella per gli headend è disponibile nella documentazione Umbrella.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

Picture10.png

Picture10.png

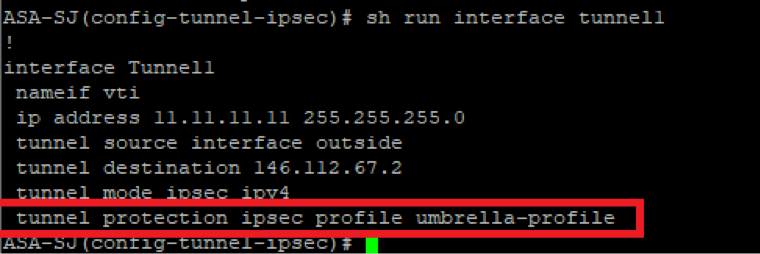

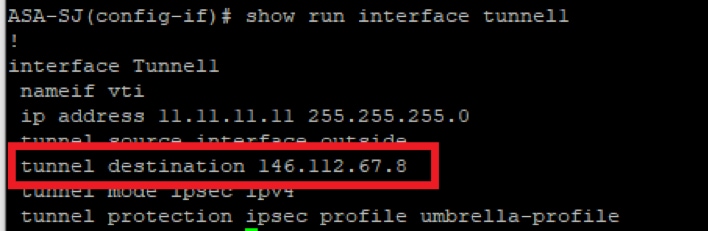

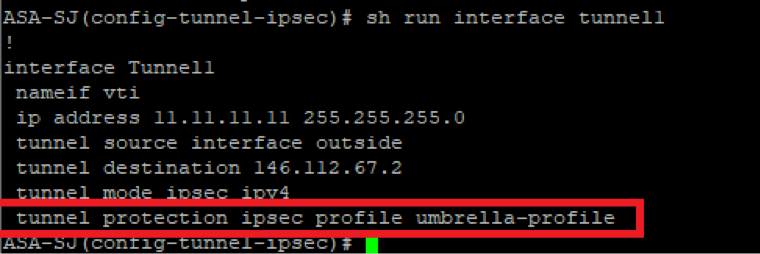

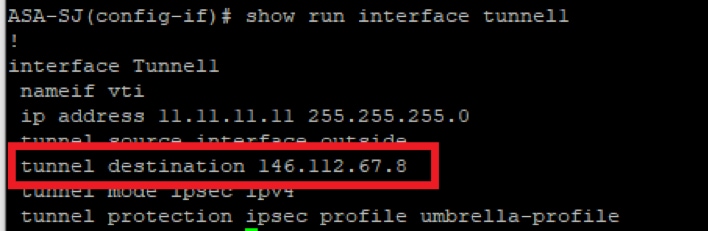

Passaggio 5: Individuare il profilo IPSec utilizzato per l'interfaccia del tunnel

1. Cerca il "profilo IPSec crittografico" in uso nell'interfaccia del tunnel per la configurazione basata sul percorso sull'headend Umbrella (il numero è sostituito dall'ID usato per l'interfaccia del tunnel con Umbrella):

show run interface tunnel#

Picture11.png

Picture11.png

2. Se non si è certi dell'ID del tunnel, è possibile usare questo comando per verificare le interfacce del tunnel esistenti e determinare quella usata per la configurazione basata sul tunnel Umbrella:

show run interface tunnel

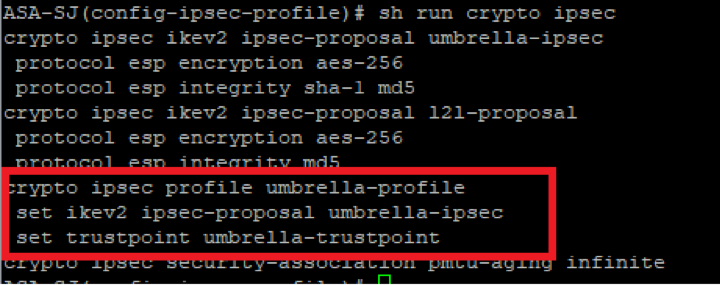

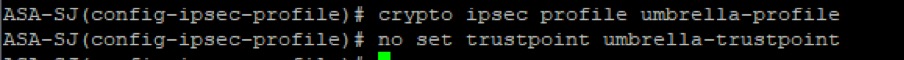

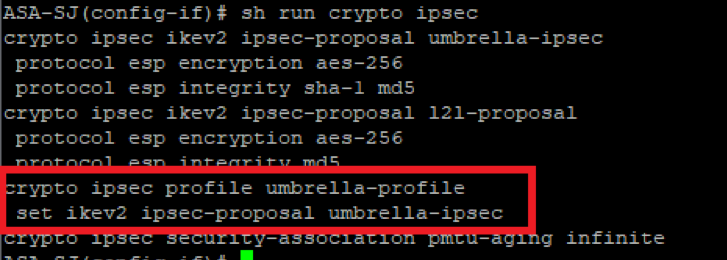

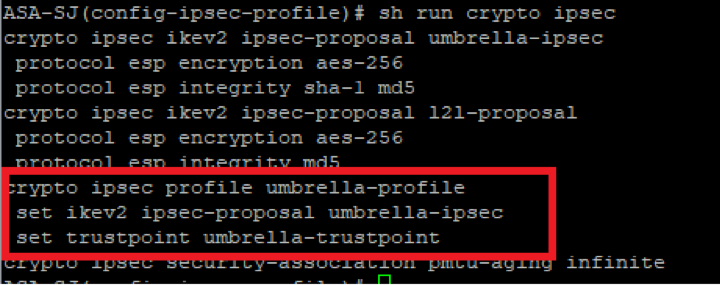

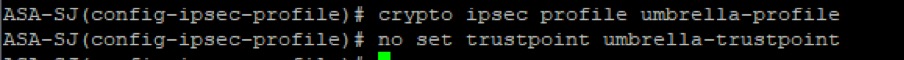

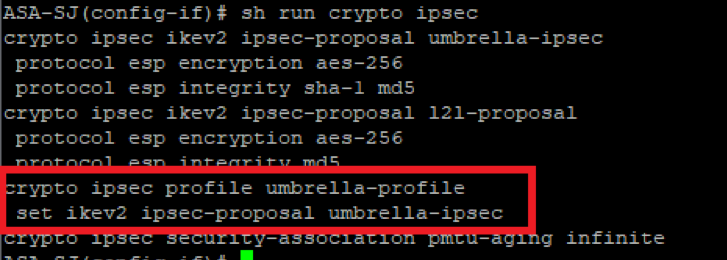

Passaggio 6: Rimuovi punto di trust precedente dal profilo IPSec

1. Rimuovere il trust point dal profilo IPSec che fa riferimento all'autenticazione RSA per il tunnel. È possibile verificare la configurazione utilizzando questo comando:

show crypto ipsec

Picture12.png

Picture12.png

2. Continuare a rimuovere il trust point con questi comandi:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Picture13.png

Picture13.png

3. Confermare che il trust point è stato rimosso dal profilo IPSec di crittografia:

Picture14.png

Picture14.png

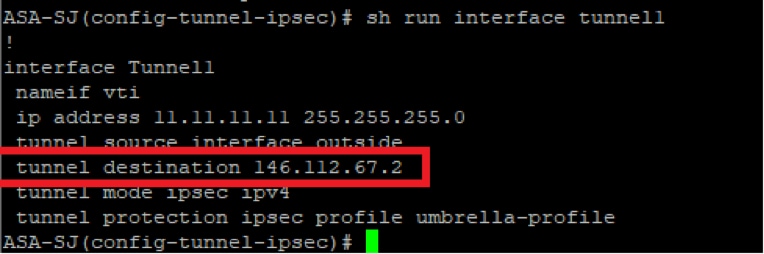

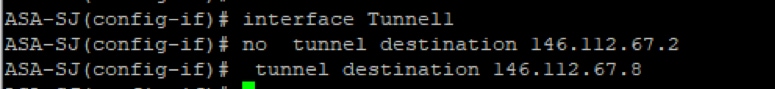

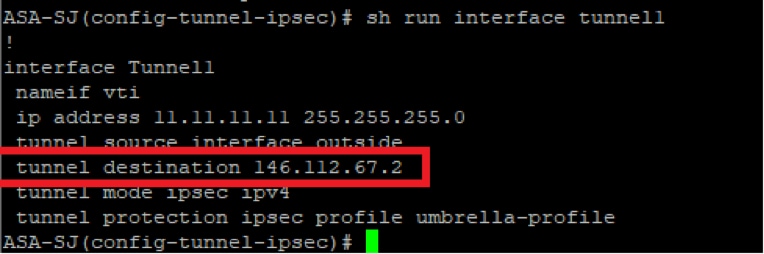

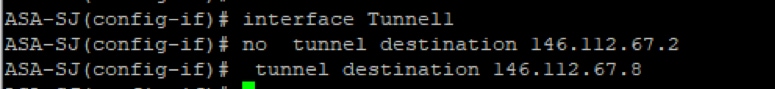

Passaggio 7: Aggiorna interfaccia tunnel con nuovo IP headend Umbrella

1. Sostituire la destinazione dell'interfaccia del tunnel con il nuovo indirizzo IP dell'headend Umbrella che termina con .8.

- È possibile utilizzare questo comando per verificare la destinazione corrente in modo che venga sostituita con l'indirizzo IP dei nuovi intervalli di indirizzi IP del data center, disponibili nella documentazione Umbrella:

show run interface tunnel

Picture15.png

Picture15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Picture16.png

Picture16.png

2. Confermare la modifica con il comando:

show run interface tunnel#

Picture17.png

Picture17.png

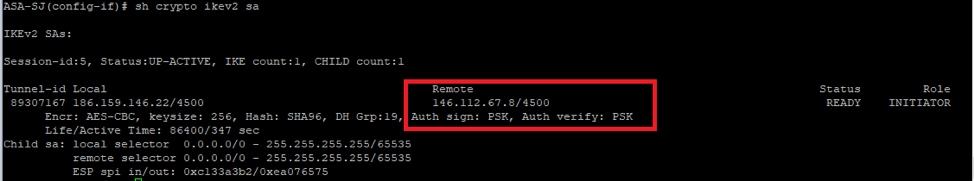

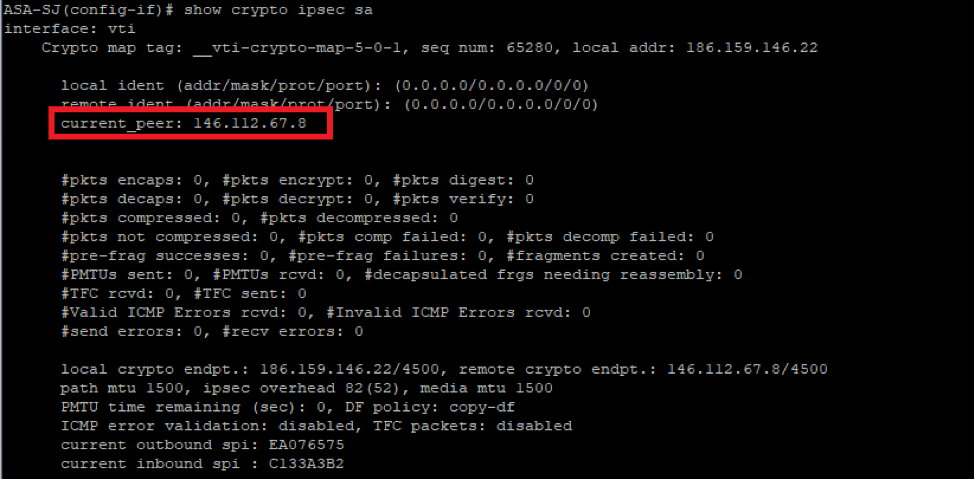

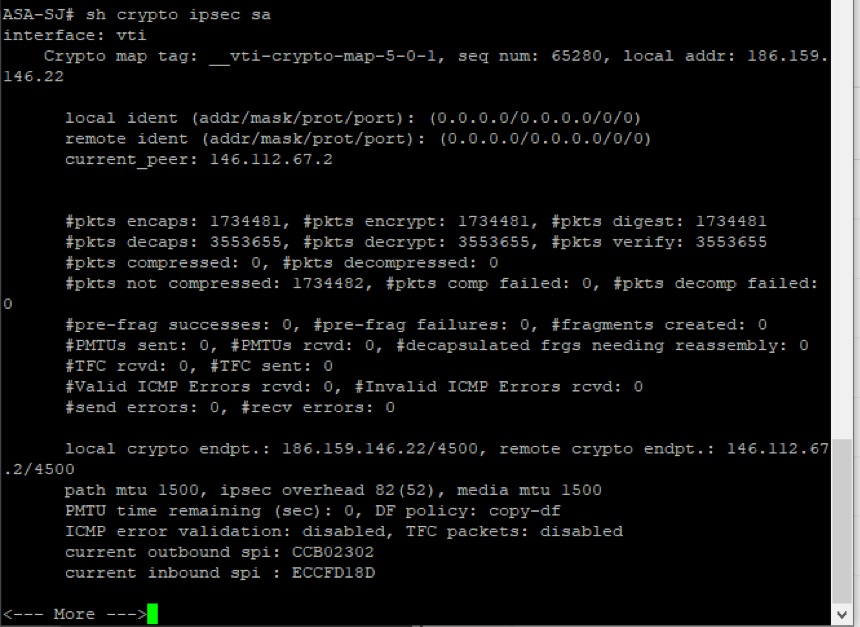

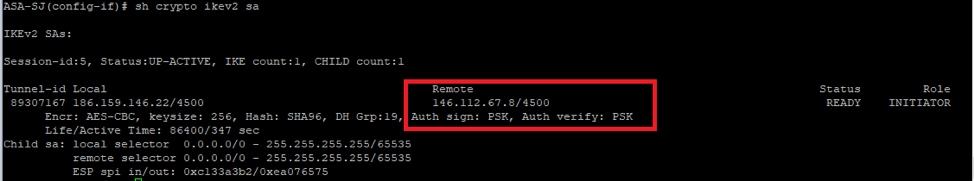

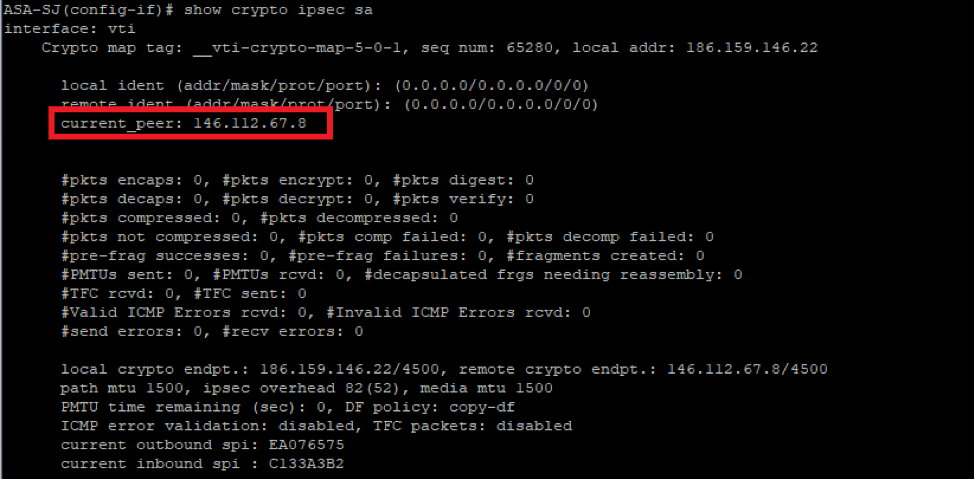

Passaggio 8: Conferma nuova configurazione tunnel stabilita

1. Confermare che la connessione del tunnel a Umbrella sia stata ristabilita correttamente con l'headend IP aggiornato e usare l'autenticazione PSK con questo comando:

show crypto ikev2 sa

Picture18.png

Picture18.png

show crypto ipsec sa

Picture19.png

Picture19.png

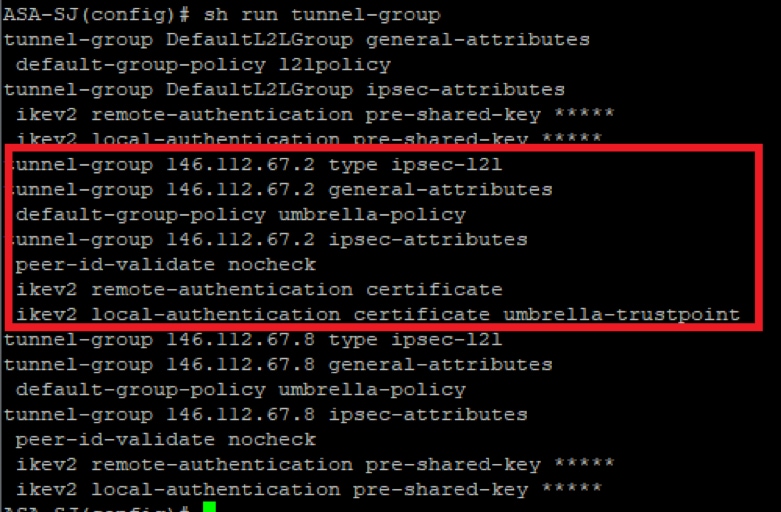

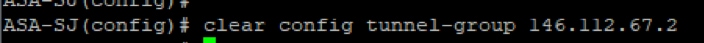

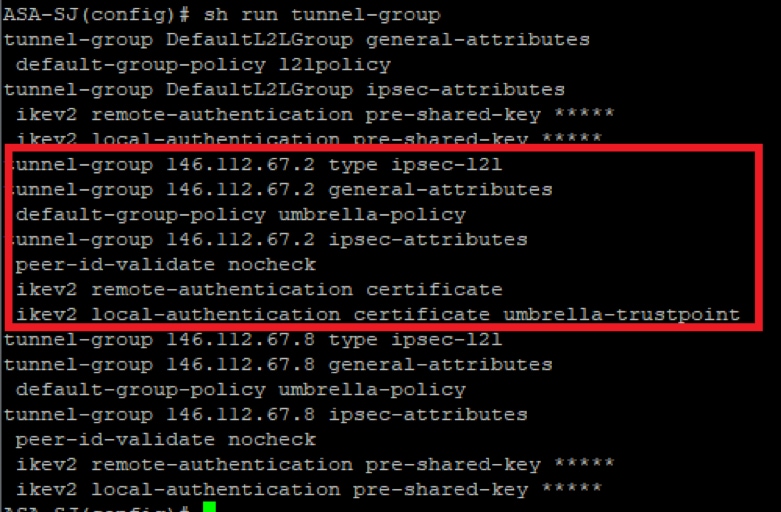

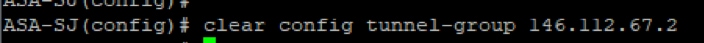

Passaggio 9 (facoltativo): Rimozione del gruppo di tunnel precedente

1. Rimuovere il vecchio gruppo di tunnel che indicava il precedente intervallo IP dell'headend Umbrella .2.

È possibile utilizzare questo comando per identificare il tunnel corretto prima di rimuovere la configurazione:

show run tunnel-group

Picture20.png

Picture20.png

2. Rimuovere i riferimenti del vecchio gruppo di tunnel utilizzando questo comando:

clear config tunnel-group <UMB DC IP address .2>

Picture21.png

Picture21.png

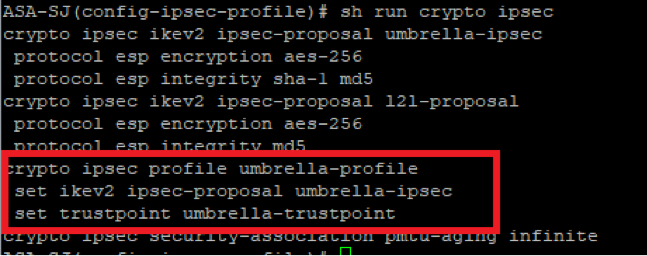

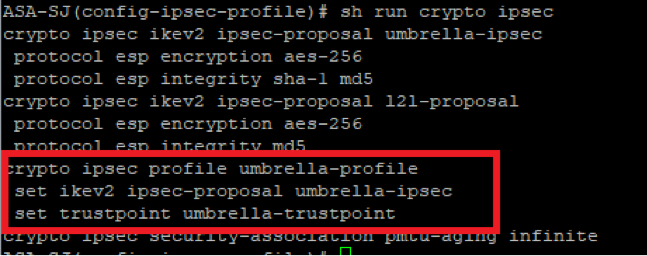

Passaggio 10 (facoltativo): Rimuovi punto di trust precedente

1. Rimuovere eventuali riferimenti al trust point utilizzato in precedenza con la configurazione basata sul tunnel Umbrella con questo comando:

sh run crypto ipsec

Il nome descrittivo utilizzato per il trust point è disponibile quando si controlla il "profilo IPSec di crittografia":

Picture22.png

Picture22.png

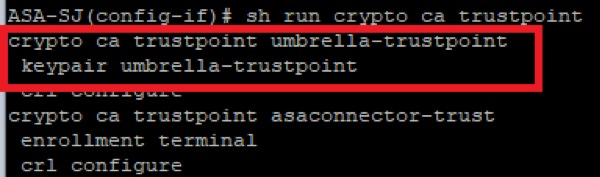

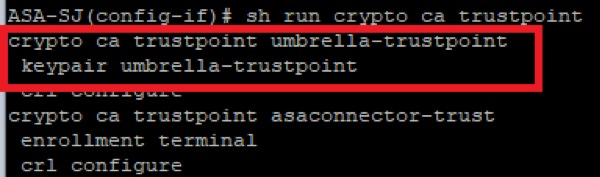

2. È possibile eseguire questo comando per confermare la configurazione del trust point. Verificare che il nome descrittivo corrisponda alla configurazione utilizzata nel comando crypto ipsec profile:

sh run crypto ca trustpoint

Picture23.png

Picture23.png

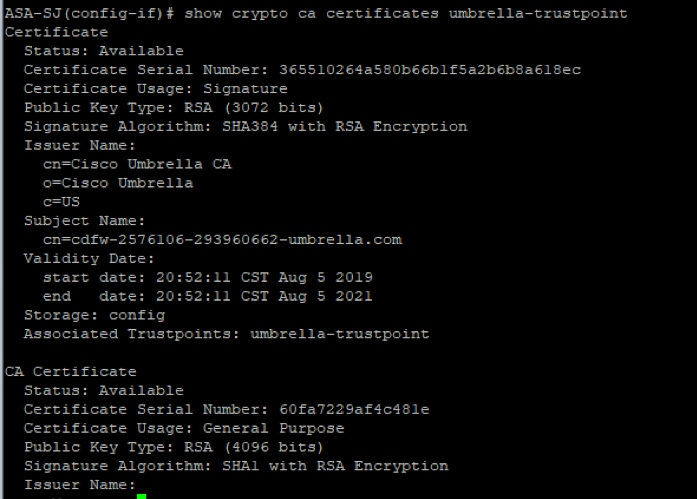

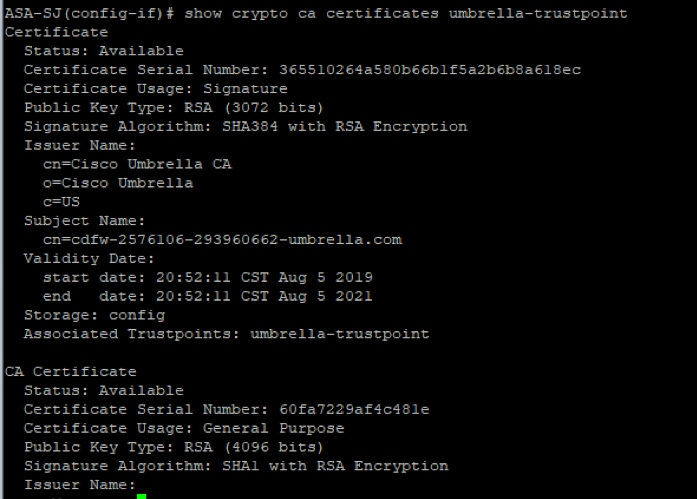

3. Per ottenere ulteriori dettagli sul certificato, utilizzare il comando:

show crypto ca certificate <trustpoint-name>

Picture24.png

Picture24.png

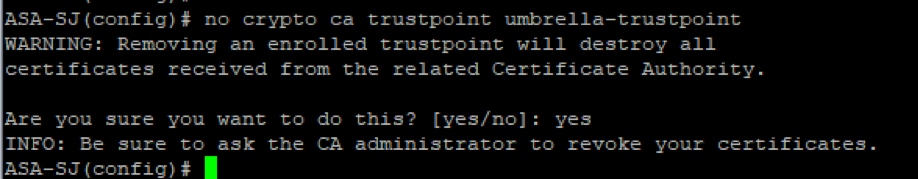

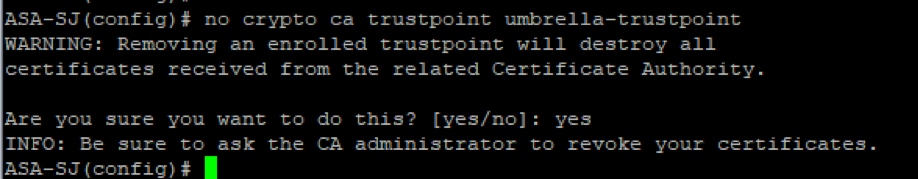

4. Rimuovere il trust point con il comando:

no crypto ca trustpoint <trustpoint-name>

Picture25.png

Picture25.png

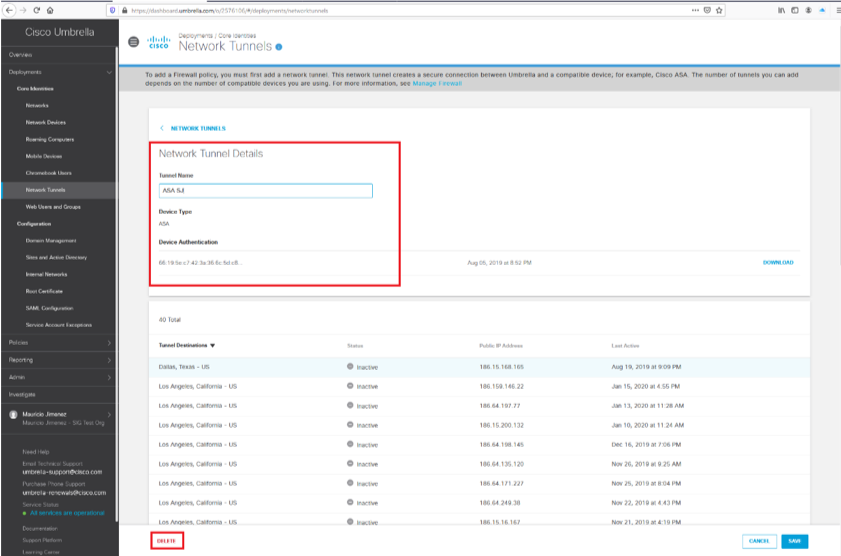

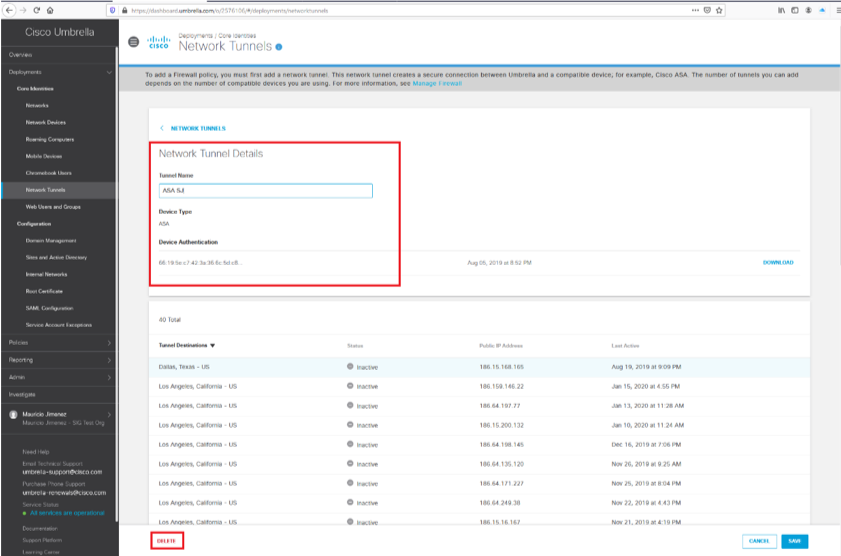

Passaggio 11 (facoltativo): Elimina tunnel di rete precedente

1. Eliminare il tunnel di rete precedente dal dashboard Umbrella passando a Dettagli tunnel di rete e selezionando Elimina.

Picture26.png

Picture26.png

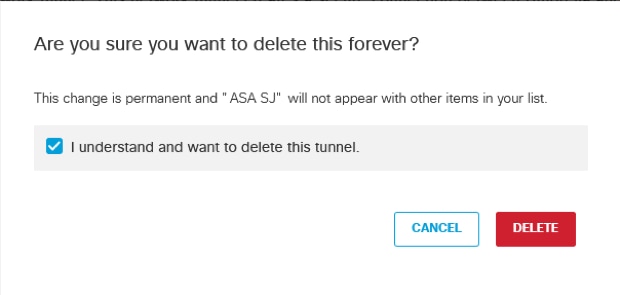

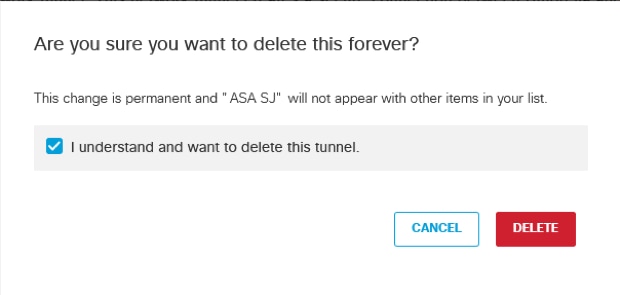

2. Confermare l'eliminazione selezionando l'opzione Comprendo e voglio eliminare questo tunnel nel popup, quindi selezionare Elimina.

Picture27.png

Picture27.png

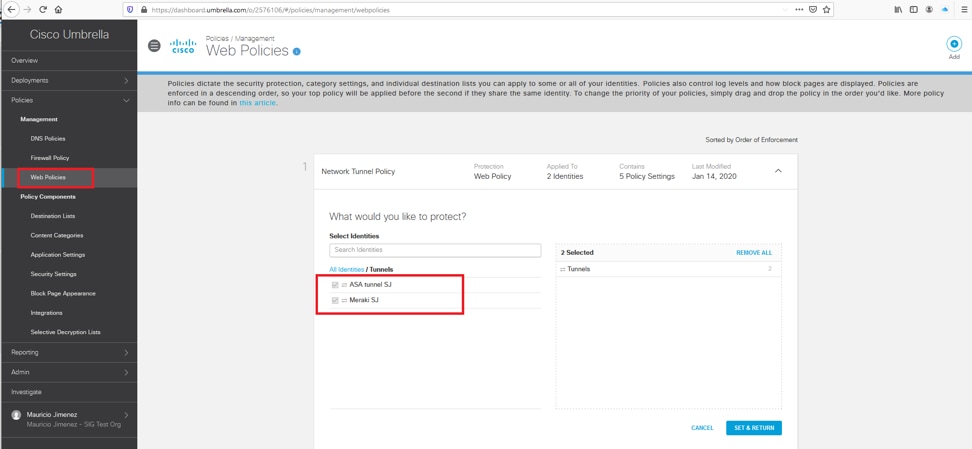

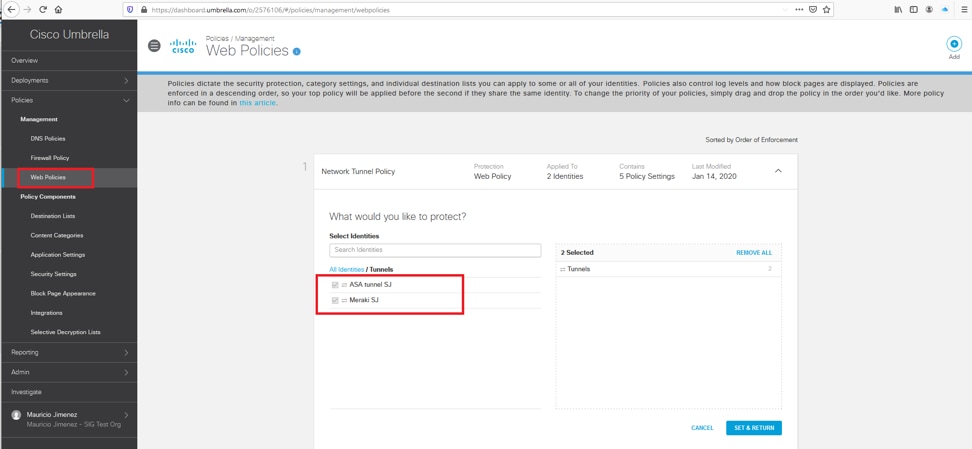

Passaggio 12: Aggiorna criteri Web con nuova identità tunnel

Confermare che i criteri Web abbiano l'identità aggiornata con il nuovo tunnel di rete:

1. Nel pannello di controllo Ombrello, passare a Criteri > Gestione > Criteri Web.

2. Consulta la sezione Tunnel e conferma che i tuoi criteri Web hanno l'identità aggiornata con il nuovo tunnel di rete.

Picture28.png

Picture28.png

Feedback

Feedback