Introduzione

Questo documento descrive come integrare Cisco Umbrella con NetIQ per Single Sign-On (SSO) con SAML.

Panoramica sull'integrazione di Umbrella SAML per NetIQ

La configurazione di SAML con NetIQ differisce dalle altre integrazioni SAML in quanto non si tratta di un processo a uno o due clic nella procedura guidata, ma richiede modifiche in NetIQ per funzionare correttamente. Questo documento descrive le modifiche dettagliate che è necessario apportare per far funzionare SAML e NetIQ. Per questo motivo, queste informazioni vengono fornite "così come sono" e sono state sviluppate in collaborazione con i clienti esistenti. Il supporto disponibile per questa soluzione è limitato e il supporto Cisco Umbrella non è in grado di offrire assistenza oltre a quanto descritto in generale.

Per ulteriori informazioni su come l'integrazione SAML funziona con Umbrella, leggere la nostra recensione qui: Introduzione a Single Sign-On.

115000348788

115000348788

Prerequisiti

Di seguito è riportata la procedura per eseguire la configurazione iniziale di SAML: Integrazioni delle identità: Prerequisiti. Una volta completati i passaggi, tra cui il download dei metadati di Cisco Umbrella, è possibile continuare a utilizzare queste istruzioni specifiche di NetIQ per completare la configurazione.

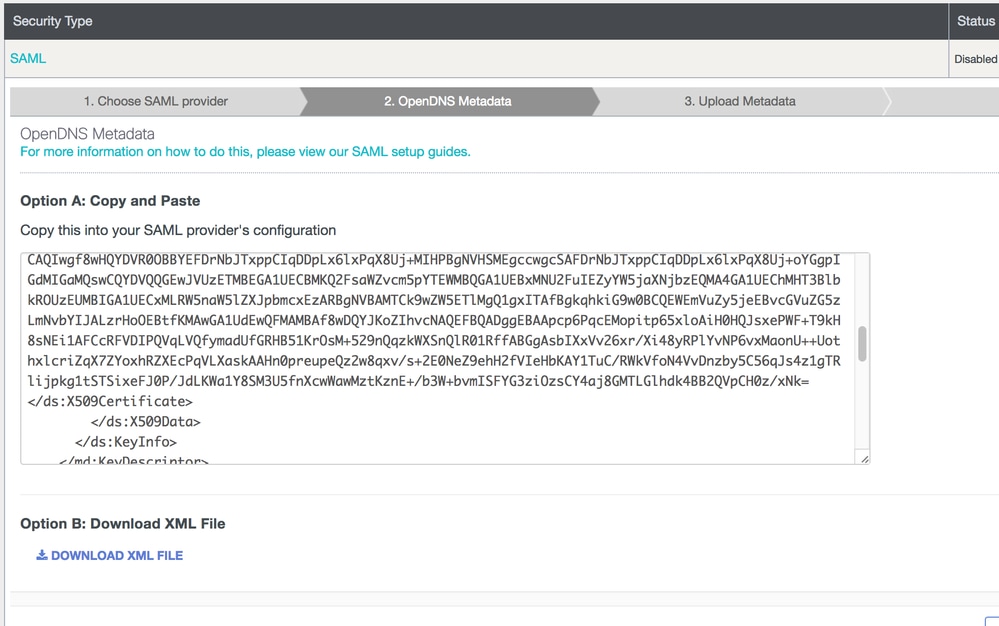

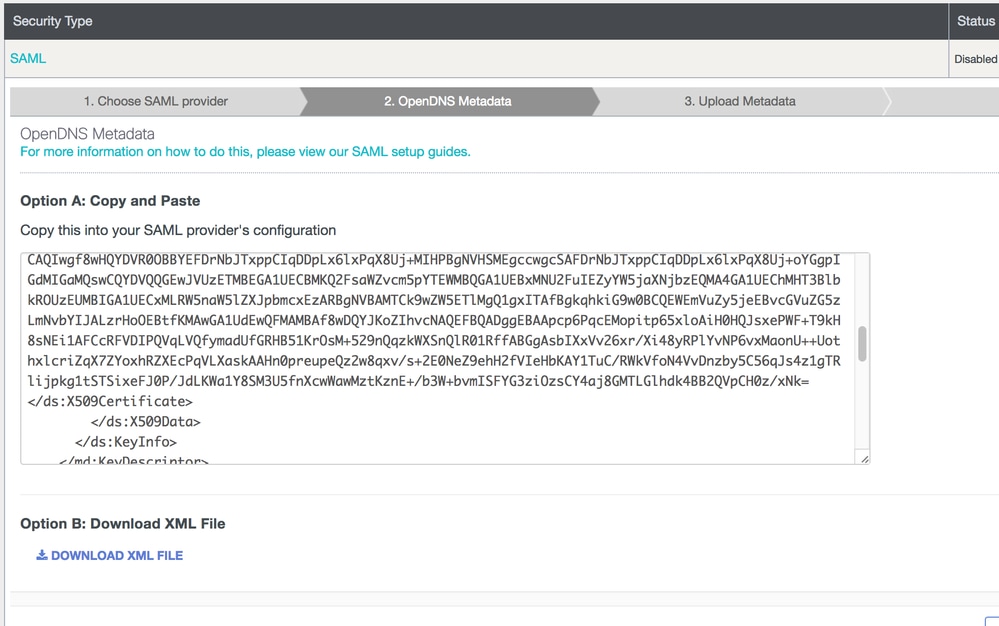

I metadati sono disponibili nella procedura guidata per la configurazione di SAML di Cisco Umbrella (Impostazioni > Autenticazione > SAML).

115001332488

115001332488

Importa metadati e certificato Cisco Umbrella

- Aprire i metadati di Cisco Umbrella (scaricati nei prerequisiti) in un editor di testo ed estrarre il certificato X509. Il certificato inizia con ds:X509Certificate e termina con /ds:X509Certificate - una copia dall'inizio alla fine.

- Salvare il nuovo file come CiscoUmbrella.cer.

- Convertire il certificato x509 in PKCS7 / PEM. I metodi disponibili variano, ma questo comando consente di:

openssl x509 -in CiscoUmbrella.cer -out CiscoUmbrella.pem -outform PEM

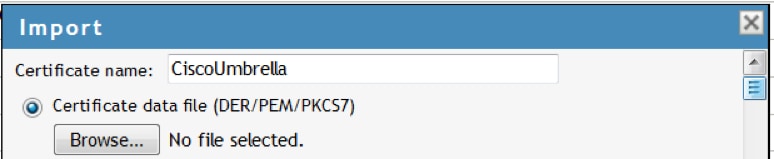

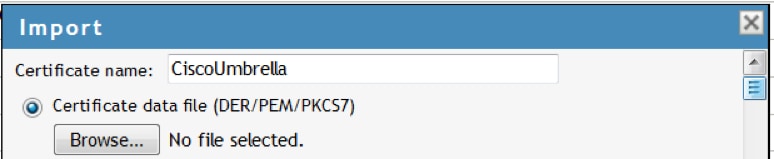

- In NetIQ, avviare NAM in Trusted Roots.

- Selezionare Nuovo > Sfoglia e importa CiscoUmbrella.pem.

115000349367

115000349367

Creazione di un gruppo di attributi

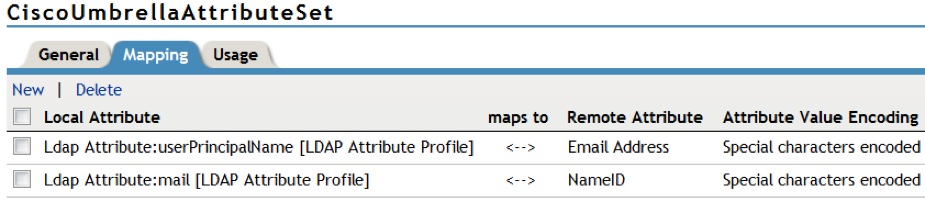

- Andare a Identity Server > NetIQ NAM.

- Fare clic su Serie attributi.

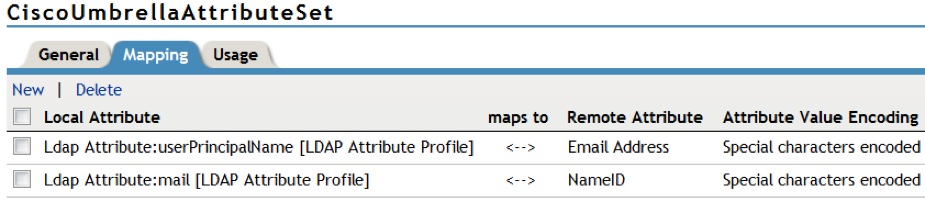

- Selezionare Nuovo ed eseguire il mapping degli attributi LDAP:

115000349567

115000349567

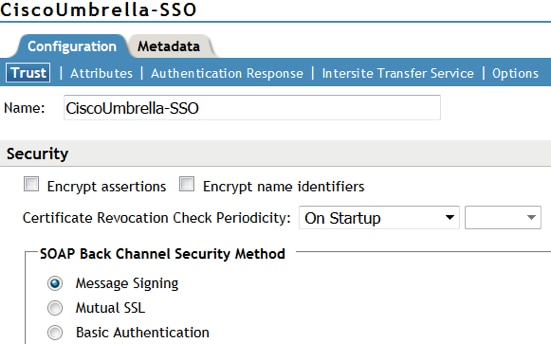

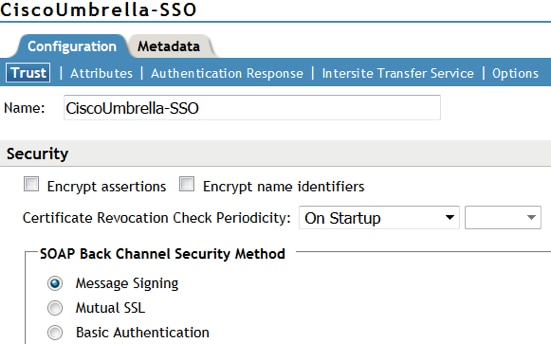

Crea un nuovo provider di trust

- Andare alla scheda Generale IDP e selezionare SAML 2.0.

- Selezionare Crea nuovo provider di trust.

115000348788

115000348788

115000349827

115000349827

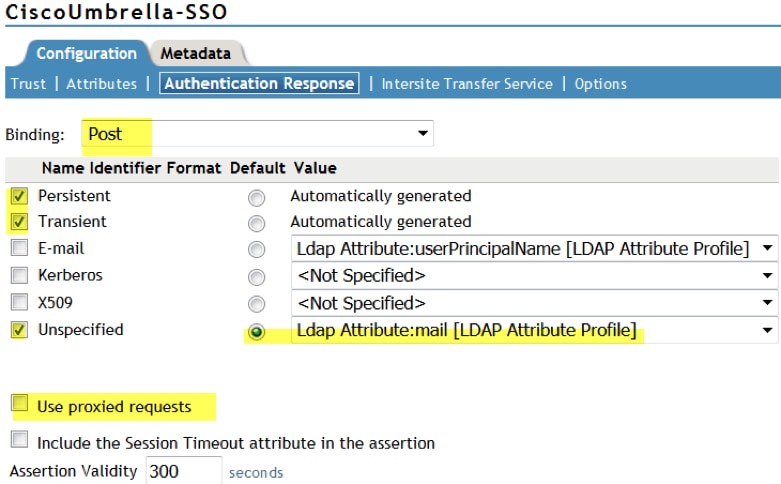

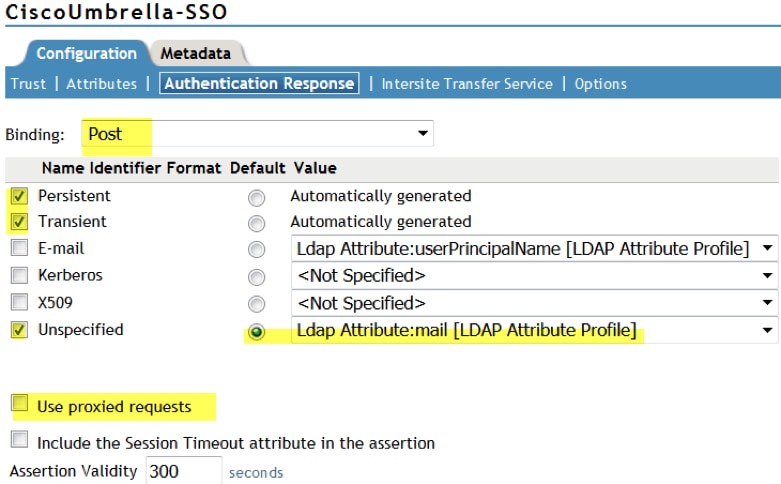

- Selezionare l'attributo appena creato e scegliere Invia con autenticazione. Per Risposta autenticazione scegliere Post-binding, Persistente, Transitorio e Non specificato.

- Seleziona attributo LDAP: mail [LDAP Attribute Profile] (Profilo attributi LDAP) e impostarlo come predefinito.

115000355688

115000355688

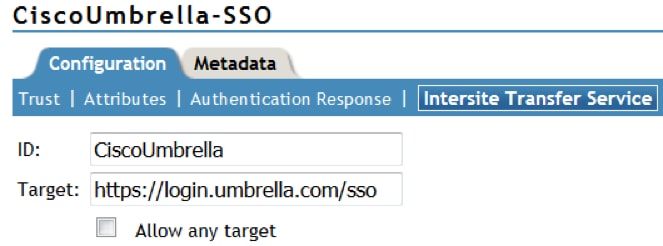

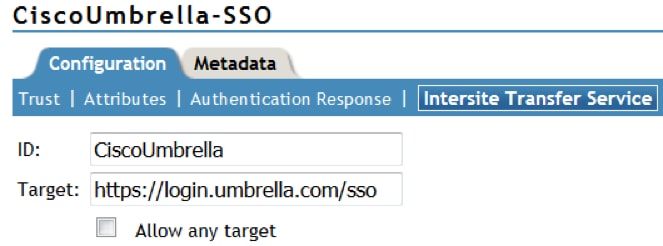

- Passare a Configurazione > Servizio di trasferimento tra siti. Assegnare al file un nome simile a Cisco Umbrella SAML e aggiungere l'URL di accesso a Cisco Umbrella SSO come destinazione (https://login.umbrella.com/sso).

115000356827

115000356827

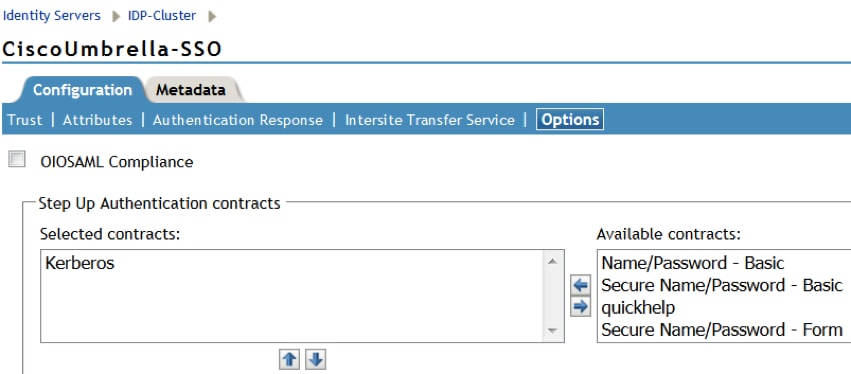

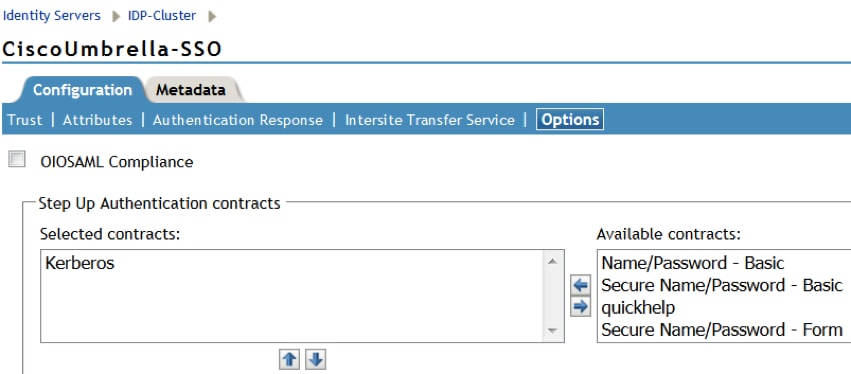

- Andare a Configurazione > Opzioni e scegliere Kerberos come contratto selezionato:

115000356068

115000356068

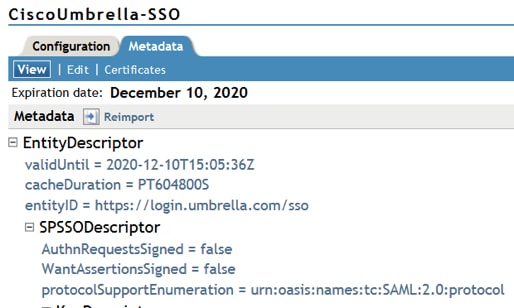

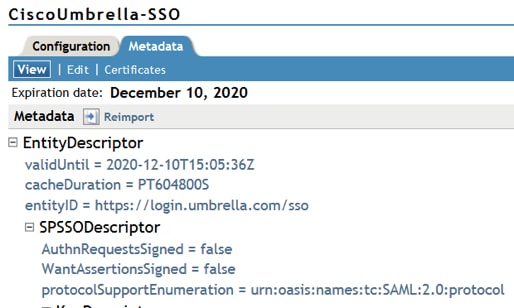

- Aprire il file Cisco Umbrella Metadata. Aggiornare il campo EntityDescription validoUntil a una data futura, ad esempio 2020-12-10T20:50:59Z (come mostrato nello screenshot).

- Tornare a NetIQ > Metadati e importare il file di metadati aggiornato.

115000357147

115000357147

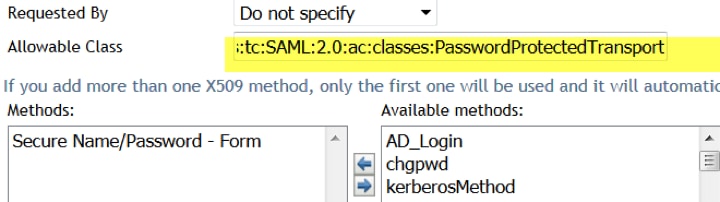

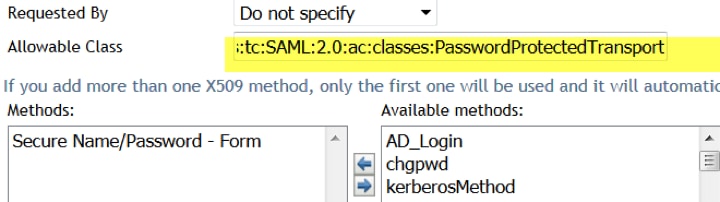

- Aggiungere una classe all'asserzione. L'asserzione Cisco Umbrella richiede la classe

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- Andare a Locale > Contratti e selezionare Nome sicuro/Password e aggiungere al campo Classe consentita, quindi aggiungere la classe sopra:

115000357247

115000357247

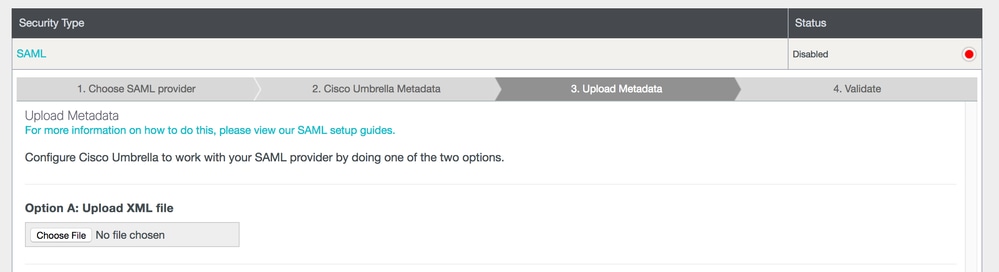

- Aggiornare Identity Services e Access Gateway per verificare che siano validi e aggiornati, quindi scaricare i metadati NetIQ.

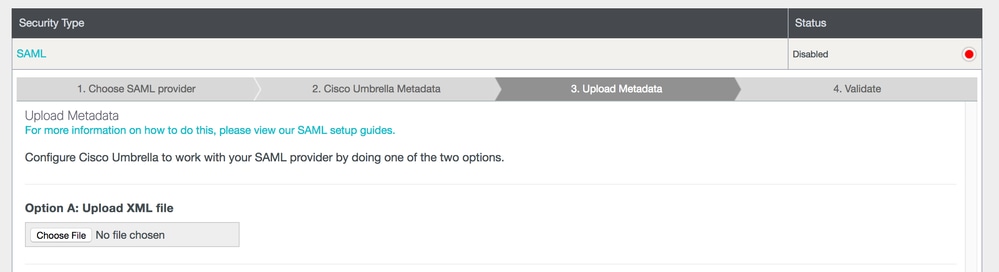

- Usare i metadati scaricati per eseguire la procedura guidata SAML "Altro" di Cisco Umbrella. Il passo 3 è il punto in cui viene richiesto di caricare i metadati:

115001186107

115001186107

Feedback

Feedback