Introduzione

In questo documento viene descritto come distribuire il connettore di sicurezza utilizzando Intune.

Panoramica

Questa è una guida dettagliata su come ottenere il dispositivo iOS/iPadOS MDM-manage tramite Intune e spingere il profilo tramite Apple Configurator

È inoltre possibile fare riferimento alla documentazione di registrazione di Intune e alla guida PDF qui

Nota: questo metodo mostra come eseguire la MDM dei dispositivi tramite Intune e Apple Configurator

Note importanti:

Se stai eseguendo il MDM sui tuoi dispositivi sorvegliati tramite l'app Portale aziendale, puoi iniziare dal Passo 14.

Questo articolo viene fornito così com'è il 12/04/2023, il supporto Umbrella non garantisce che queste istruzioni rimarranno valide dopo questa data ed è soggetto a modifiche in base agli aggiornamenti di Microsoft Intune e Apple iOS.

Procedura

- Accedere al portale di Azure e cercare "Intune". In alternativa, accedere al sito https://intune.microsoft.com/Error/UE_404?aspxerrorpath=/ ed effettuare il login

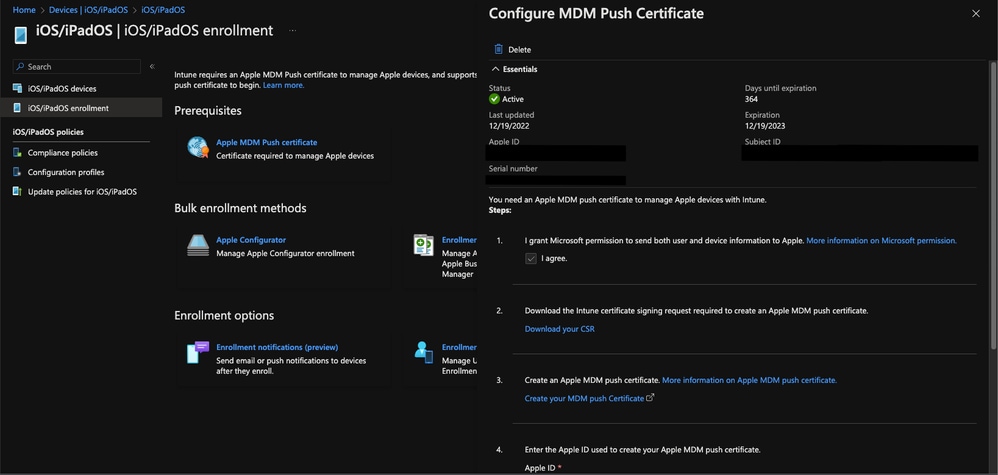

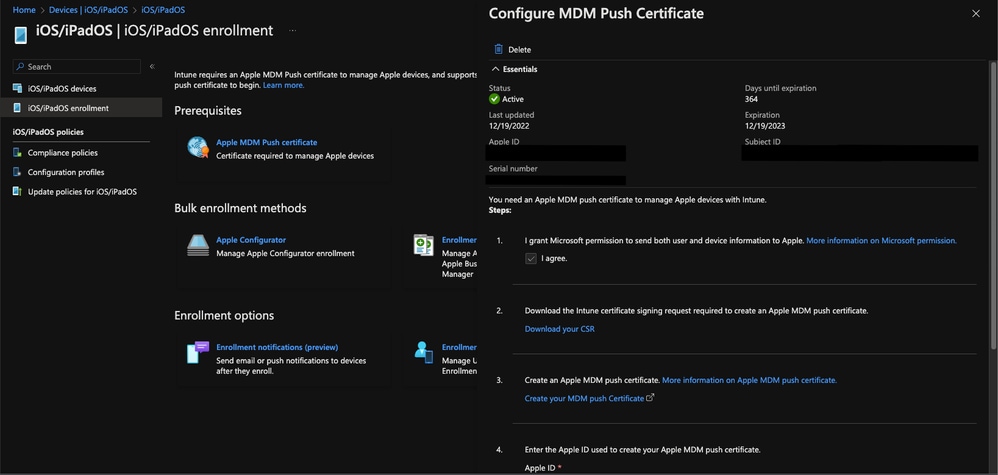

- Nella home page di Intune, andare su Dispositivi —> iOS/iPadOS —> Registrazione di iOS/iPadOS —> Certificato Apple MDM Push e fare clic su "Scarica CSR"

11752925317012

11752925317012

- Fare quindi clic su "Create your MDM push Certificate" (Crea certificato push MDM), che reindirizza l'utente a https://identity.apple.com/pushcert/

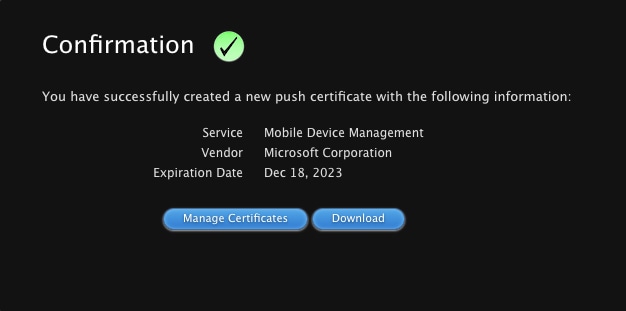

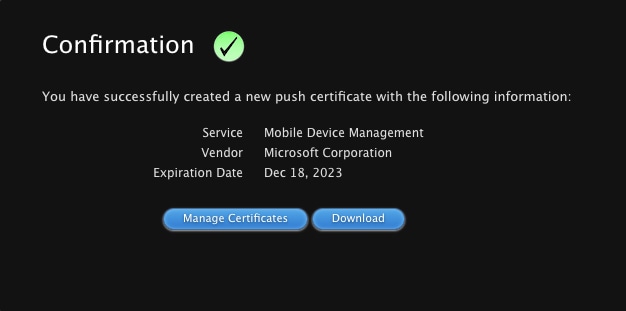

- Sul portale Apple Push Certificates, andare su "Crea certificato" e caricare il file IntuneCSR.csr appena scaricato. Una volta caricato correttamente il file CSR, fare clic su "Download" per scaricare il file Privacy Enhanced Mail (.pem) e procedere al passaggio successivo

11752968667924

11752968667924

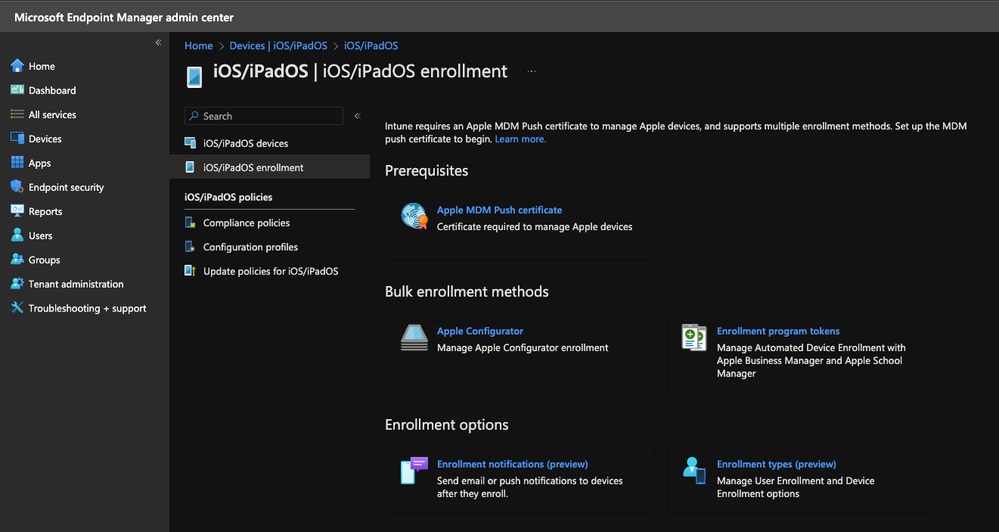

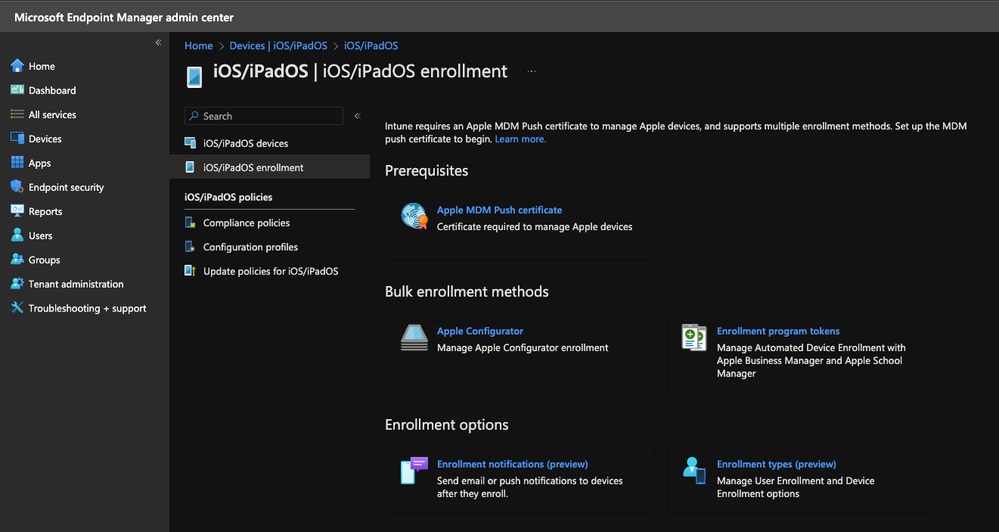

- Immettere l'indirizzo e-mail dell'account Apple ID utilizzato per accedere al portale Apple Push Certificates e caricare il file .pem in "Apple MDM push certificate" e premere "Upload". Se il caricamento ha esito positivo, vengono visualizzate le altre opzioni per lo sblocco dei "metodi di registrazione in blocco".

11752971407380

11752971407380

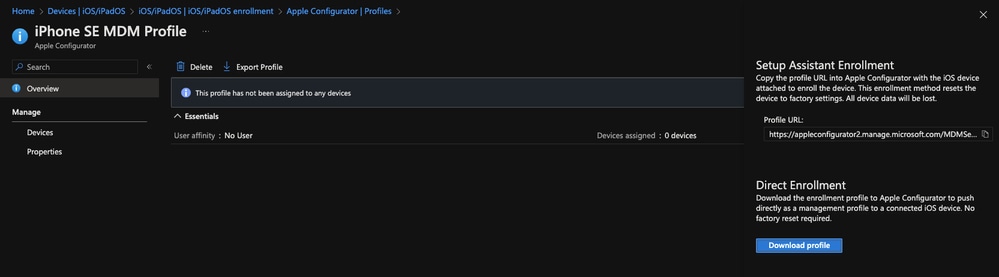

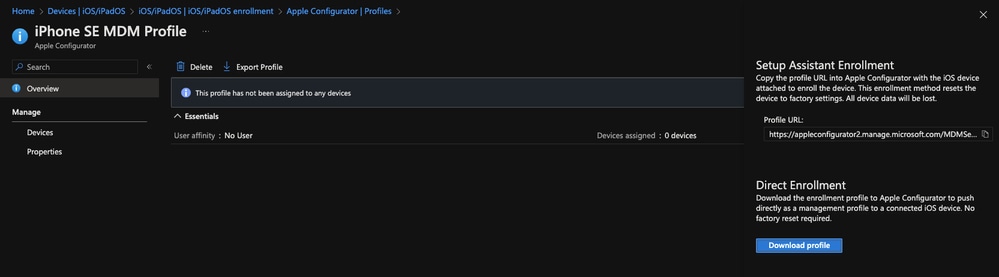

- Selezionare Apple Configurator —> Profiles —> Create (Crea) e creare un nuovo profilo. Assegnare un nome significativo e per Affinità utente selezionare "Registra senza affinità utente". Una volta creato il profilo, fare clic sul profilo appena creato e selezionare "Esporta profilo", quindi "Scarica profilo" sul lato destro

11753020728596

11753020728596

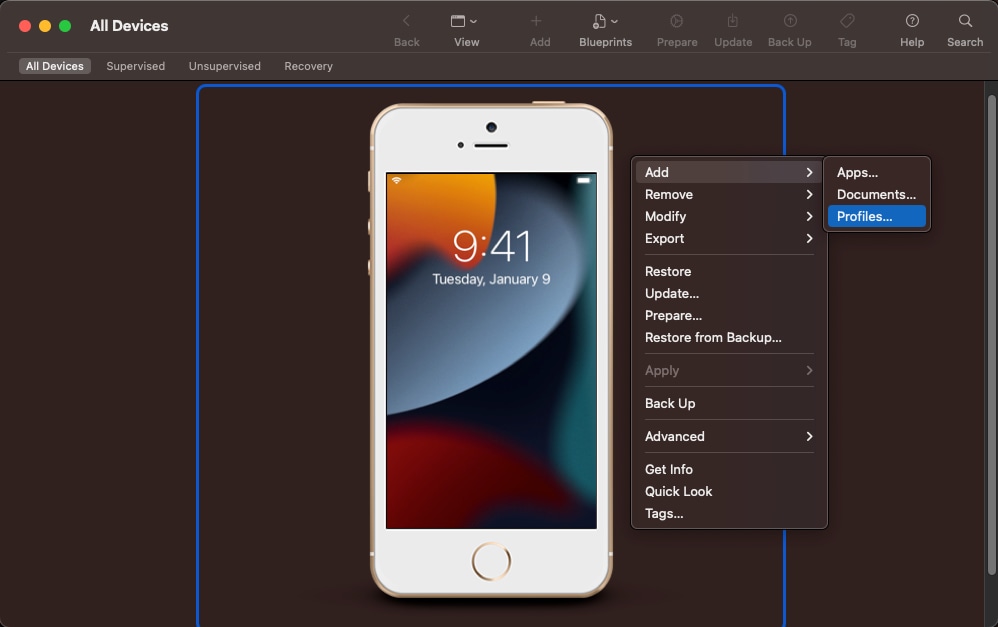

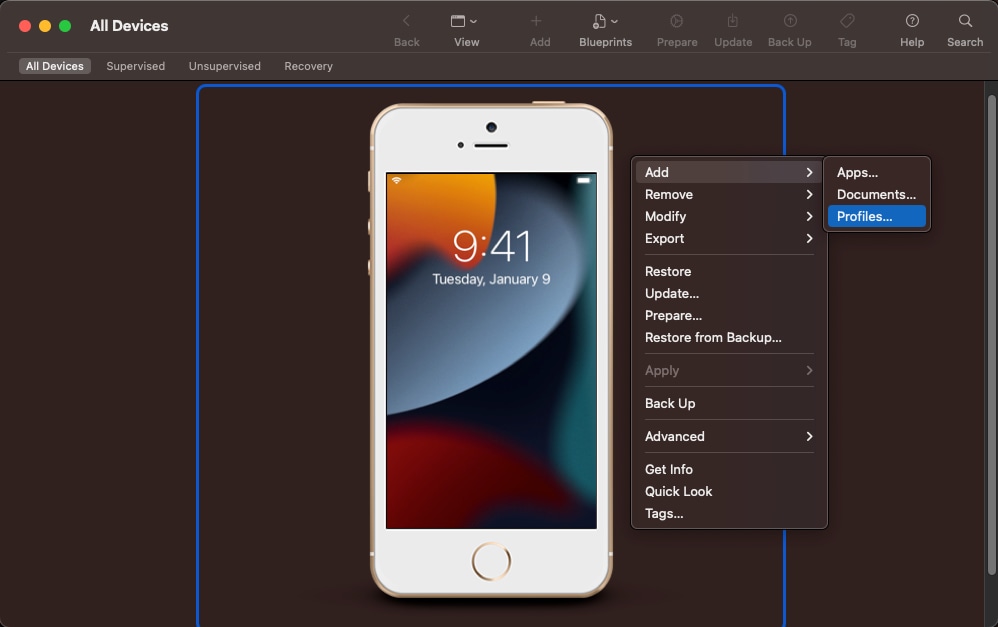

- Scaricare e avviare "Apple Configurator" sul macOS dall'App Store e collegare il telefono tramite cavo Lightning. Fare clic con il pulsante destro del mouse sul dispositivo in Apple Configurator, selezionare Add —> Profiles, quindi selezionare il file profile.mobileconfig appena scaricato

11753024446100

11753024446100

Windows alternativo: Utilità di configurazione iPhone

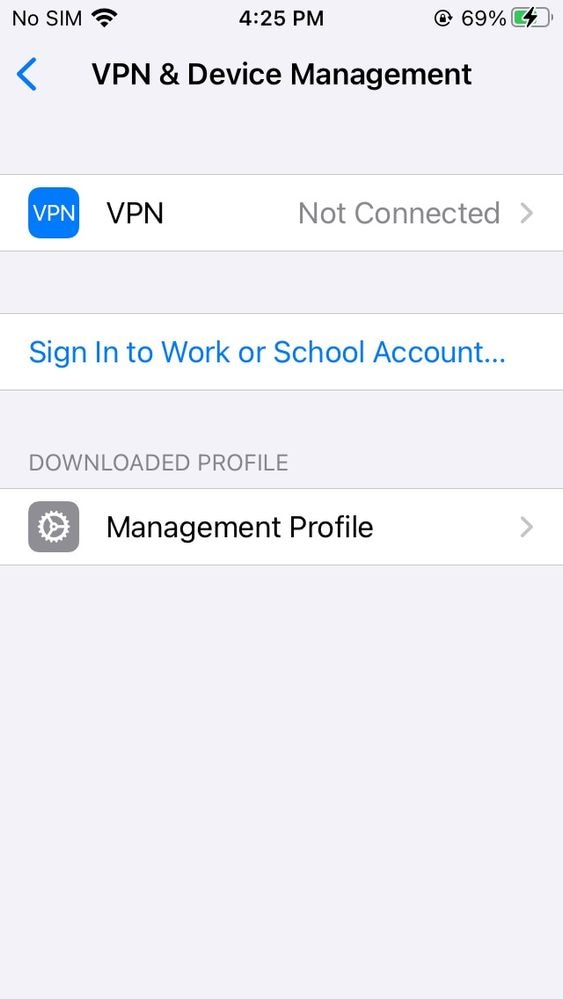

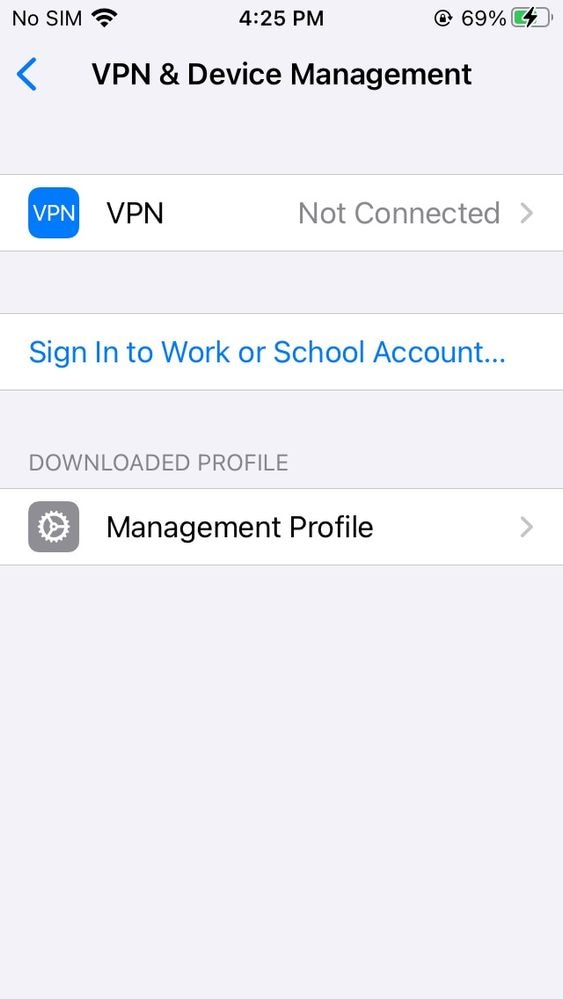

- Al termine della sincronizzazione, sul dispositivo iOS/iPadOS passare all'app Impostazioni e passare a Generale —> Gestione VPN e dispositivi —> Profilo di gestione

11753486730900

11753486730900

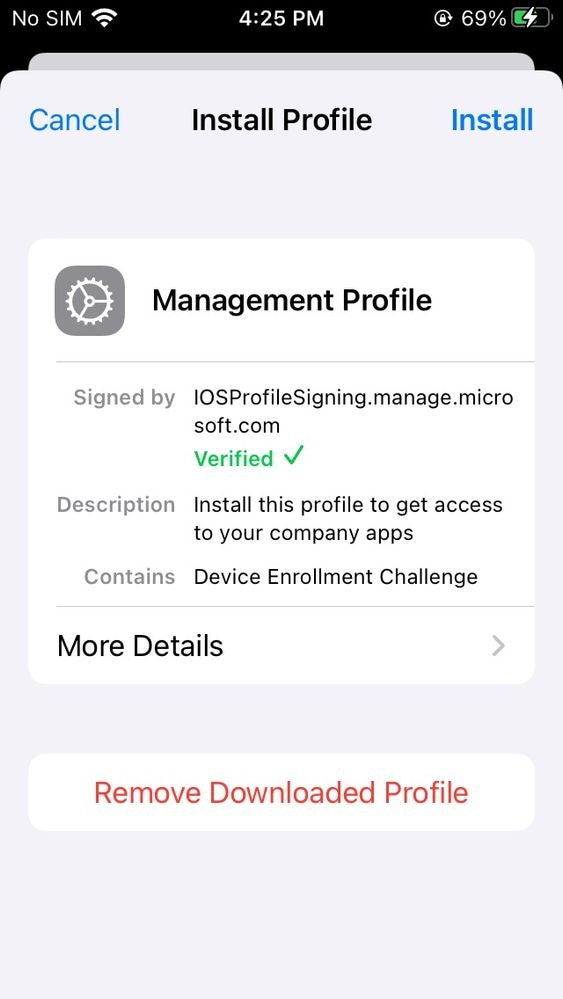

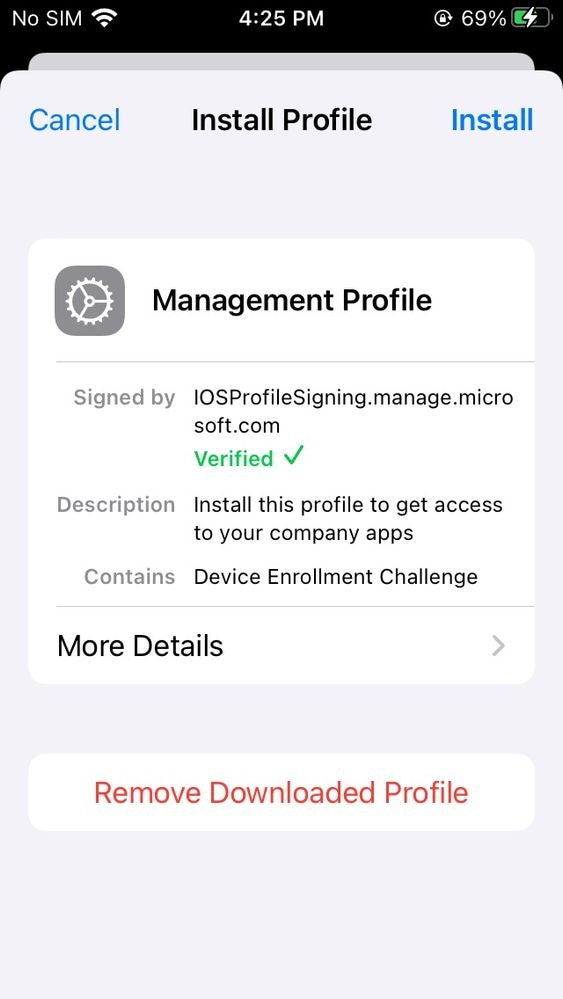

- In alto a destra, fare clic su Installa

11753538844948

11753538844948

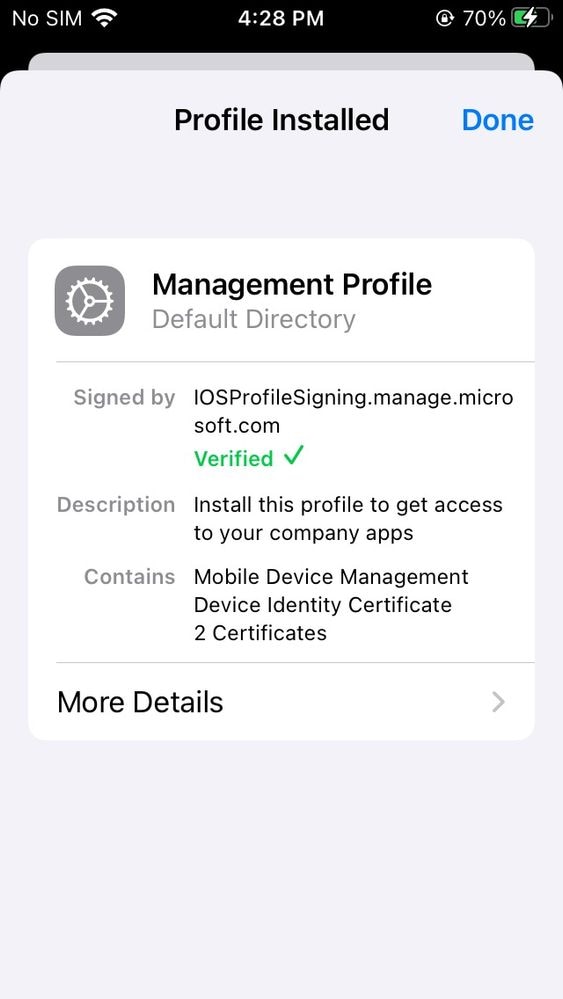

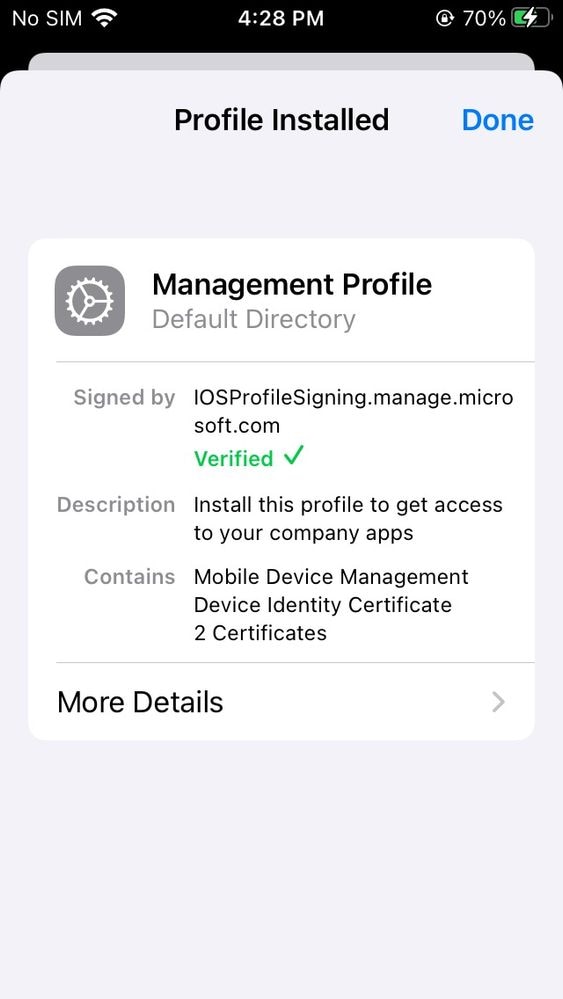

- Se viene visualizzato un prompt di Gestione remota, selezionare Trust (Considera attendibile) e lasciare che l'installazione del profilo venga completata

11753535457044

11753535457044

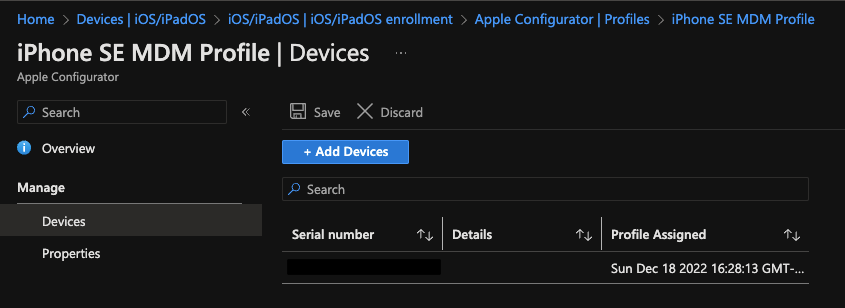

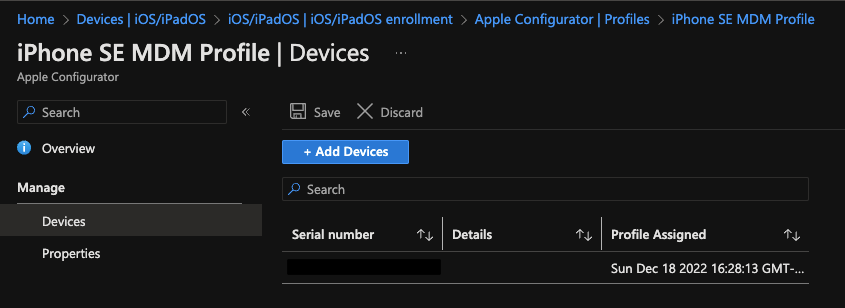

- Per verificare che il profilo sia stato esportato e installato correttamente nel dispositivo iOS, tornare a Intune e in "Dispositivi" è ora visualizzato il nuovo dispositivo iOS aggiunto

11753595983892

11753595983892

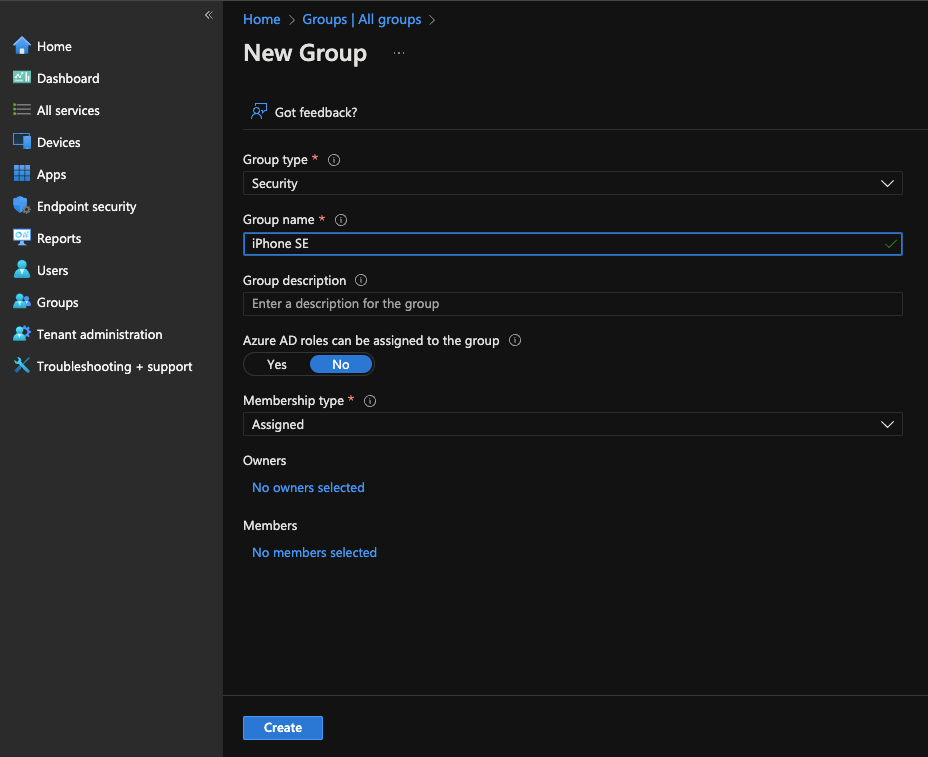

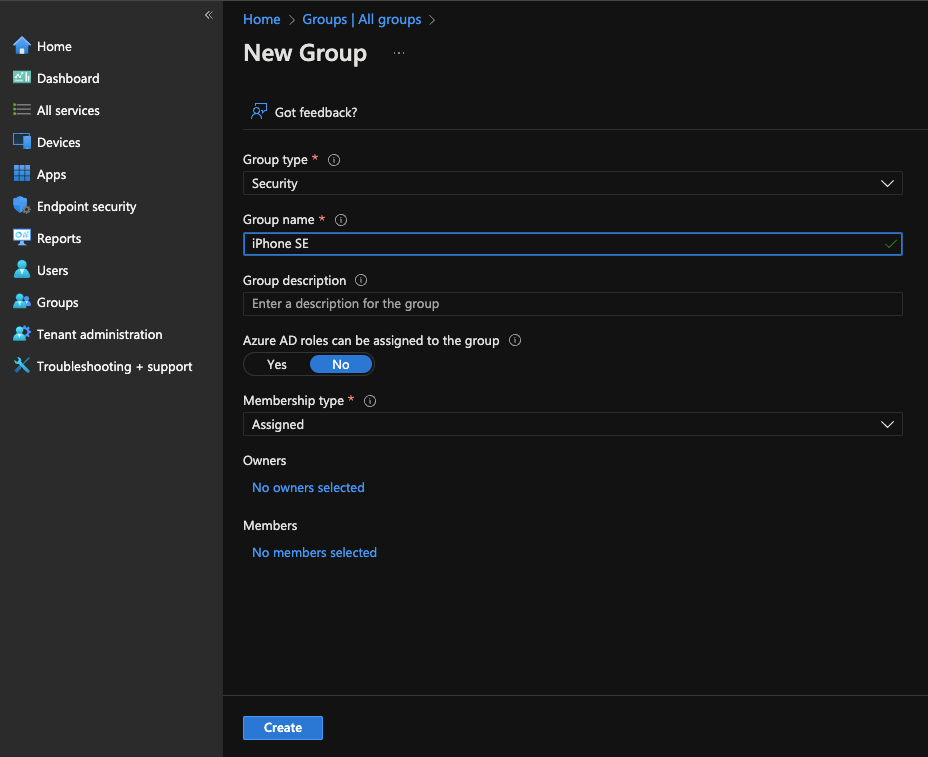

- Ora che il dispositivo è registrato con MDM, passare a Gruppi —> Tutti i gruppi —> Nuovo gruppo e creare un nuovo gruppo e assegnare il dispositivo. Assicurarsi che il tipo di gruppo sia "Protezione" e non Microsoft 365

11753690347284

11753690347284

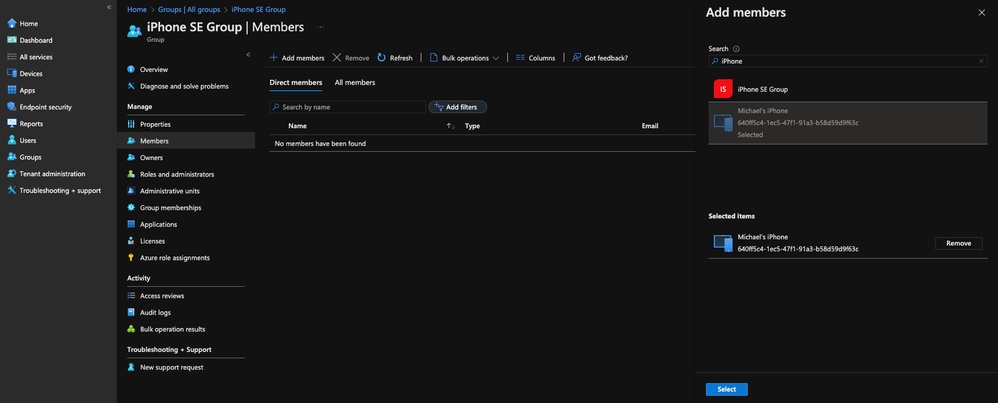

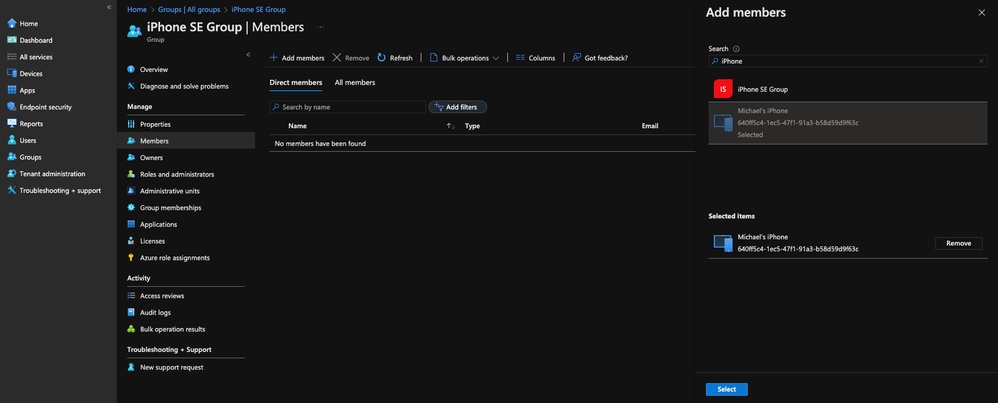

- Fare clic sul gruppo appena creato e passare a Membri —> Aggiungi membri. Individuare il dispositivo MDM su cui si desidera installare l'app Cisco Security Connector, nell'elenco e aggiungerlo al gruppo appena creato

11753692550036

11753692550036

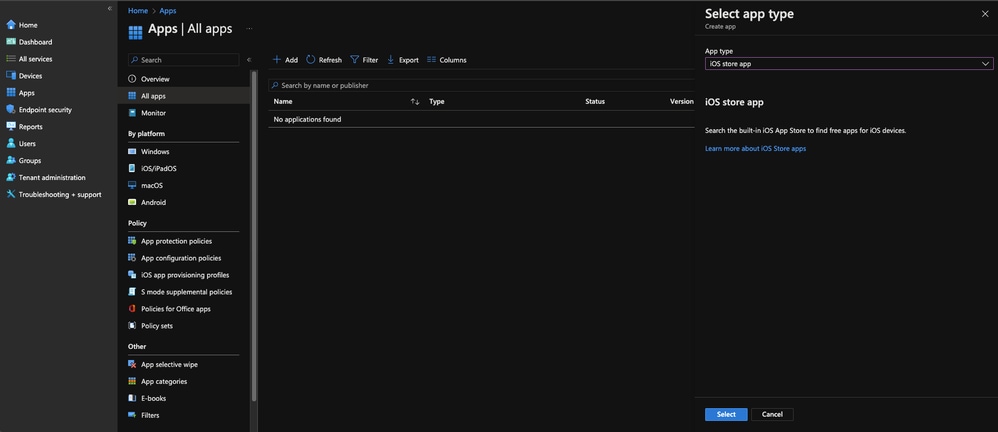

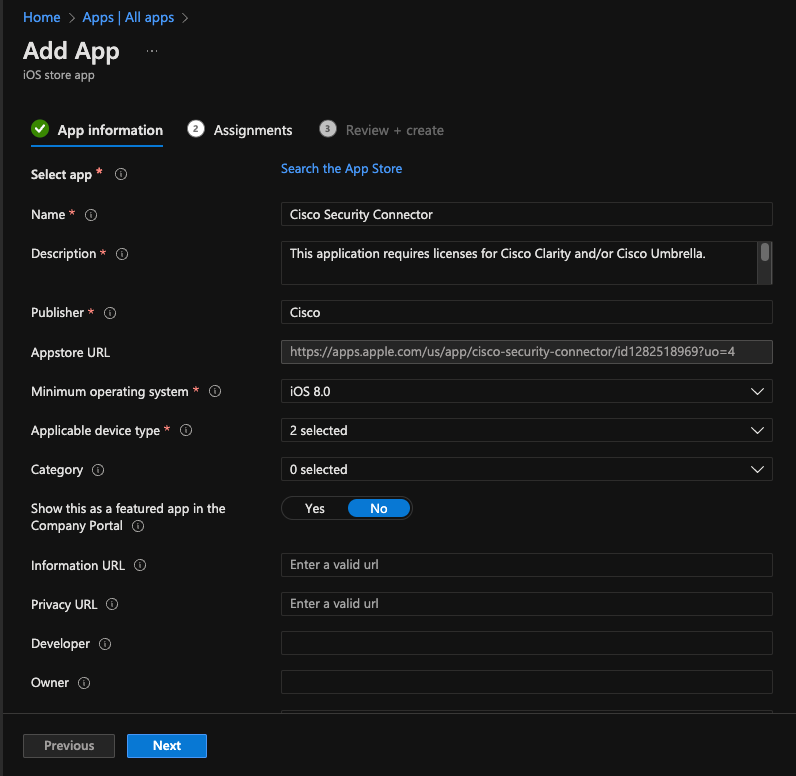

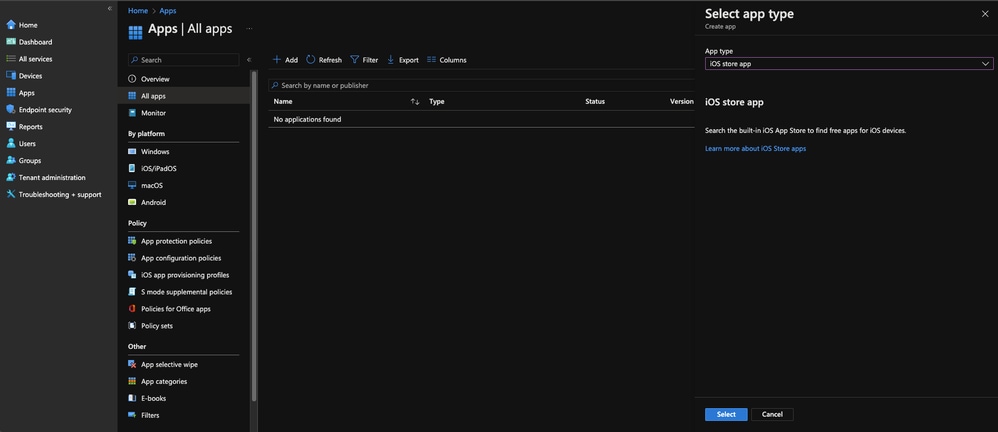

- Vai ad Apps —> All apps —> Add. Quindi per il tipo di app, selezionare "iOS store app" e confermare facendo clic su "Seleziona"

11753797372436

11753797372436

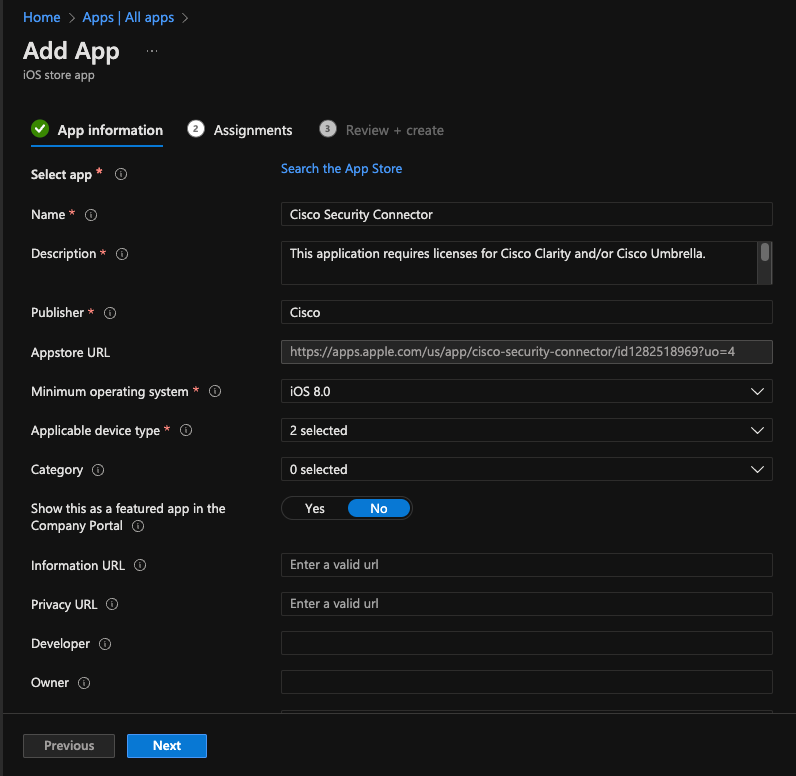

- Selezionare "Cerca App Store" e immettere "Cisco Security Connector" nella barra di ricerca e selezionare l'app "Cisco Security Connector" facendo clic su "Seleziona"

11753844054420

11753844054420

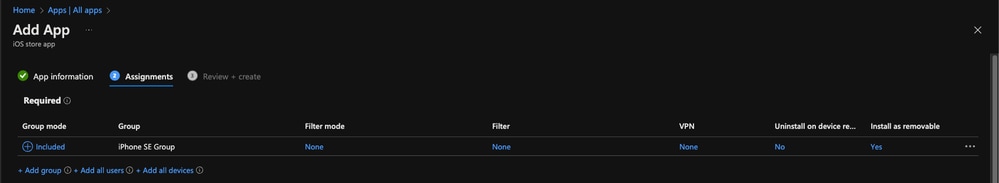

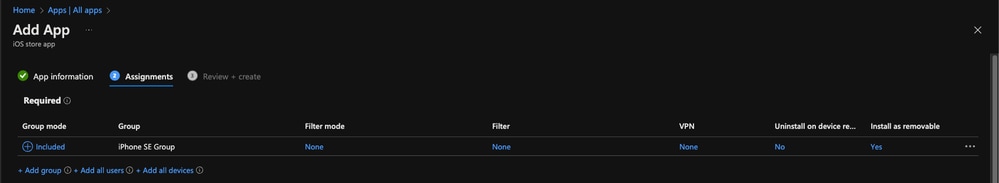

- In Assegnazioni, aggiungere il gruppo creato nei passaggi precedenti che contiene il dispositivo MDM, quindi procedere con Revisione e creazione

11753839516692

11753839516692

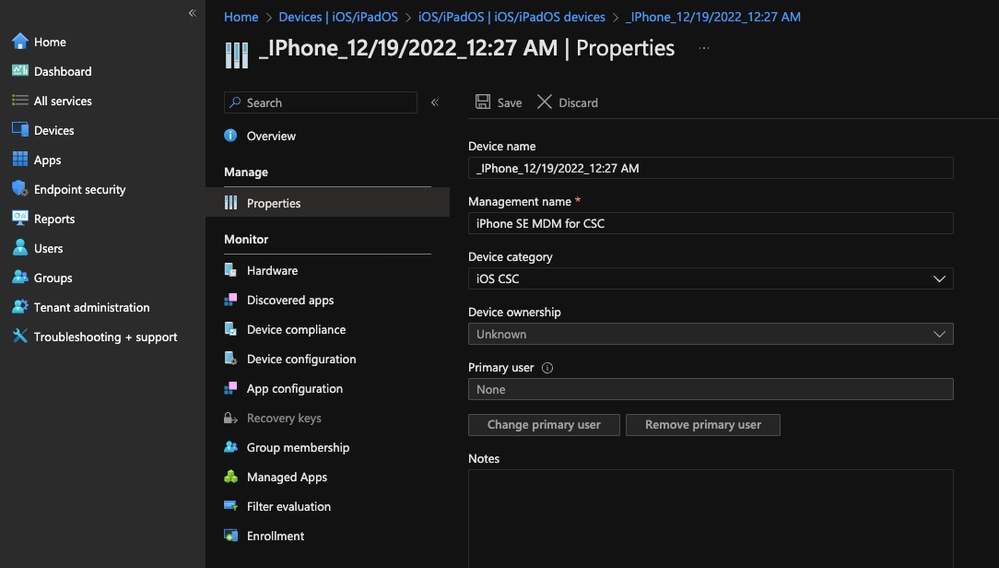

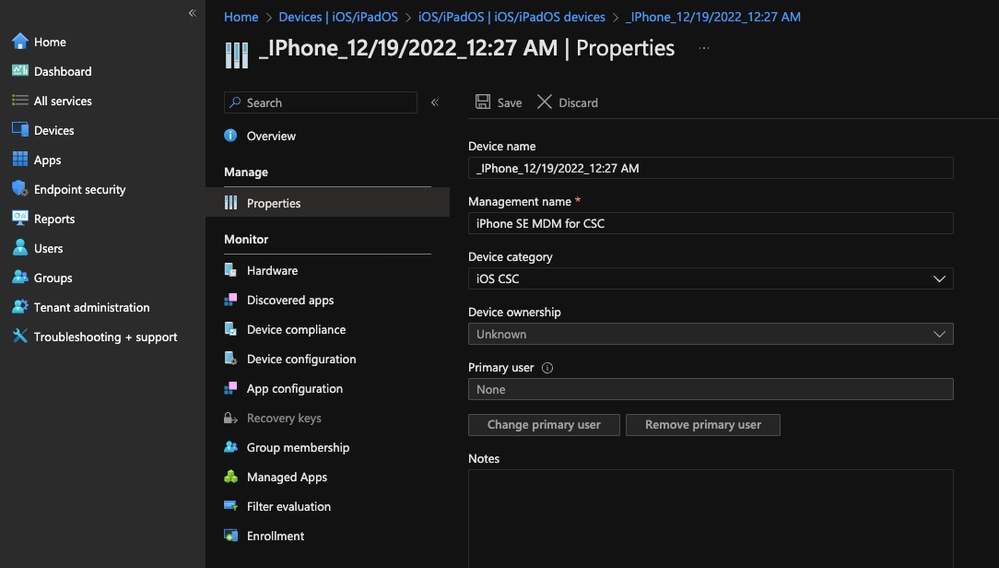

- [Passaggio facoltativo] Vai a Dispositivi —> iOS/iPadOS —> Dispositivi iOS/iPadOS —> Proprietà —> Categoria dispositivo, crea un profilo e assegnalo al dispositivo

11753916236820

11753916236820

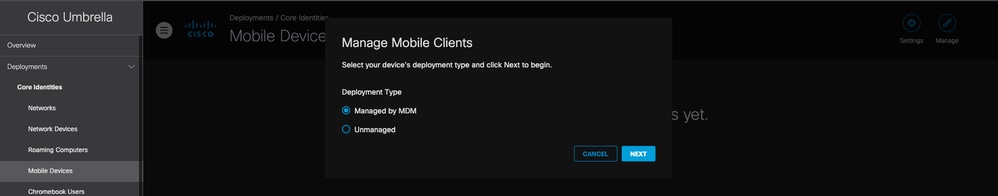

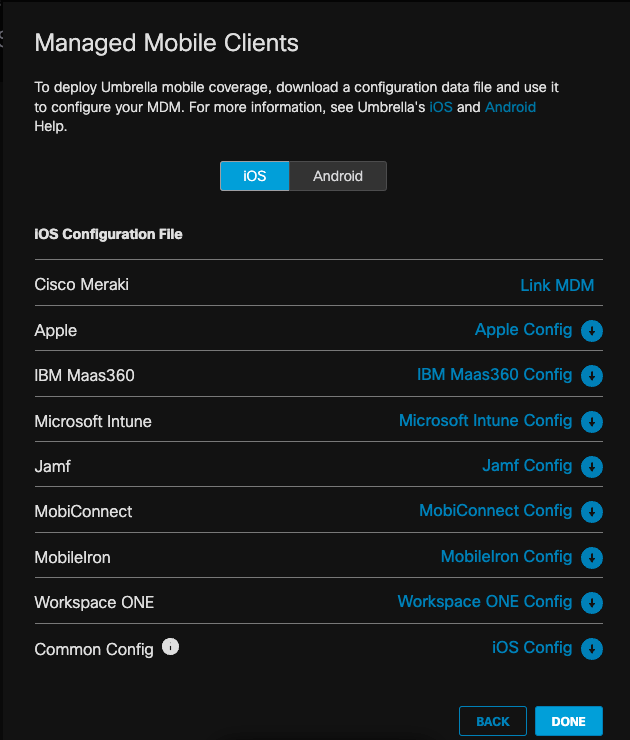

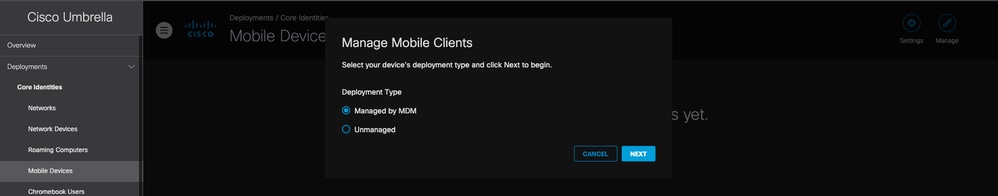

- Accedere al dashboard di Cisco Umbrella, in Implementazioni —> Identità principali —> Dispositivi mobili —> in alto a destra: Gestisci —> Gestito da MDM

11753923081492

11753923081492

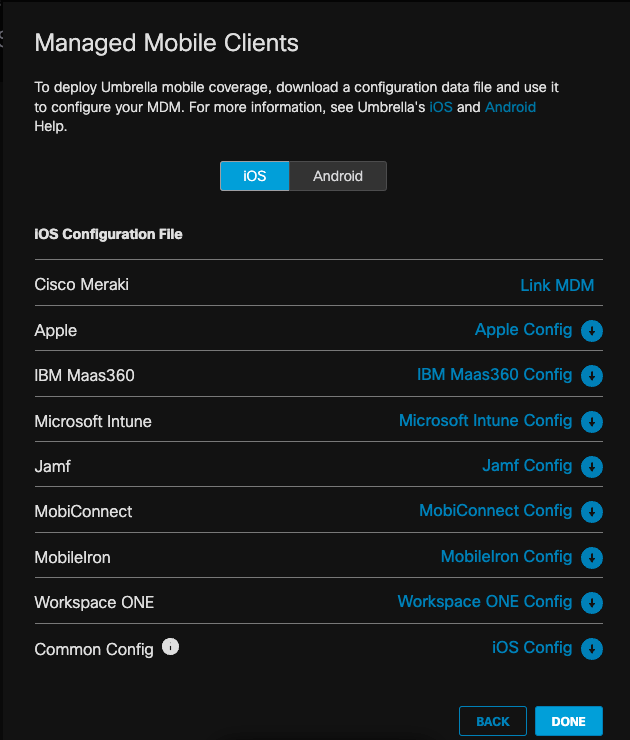

- Quindi andare su iOS —> Download della configurazione di Microsoft Intune. Immetti il tuo indirizzo e-mail a cui desideri che gli utenti passino quando selezionano "Segnala un problema" nell'app Cisco Security Connector

11753924523540

11753924523540

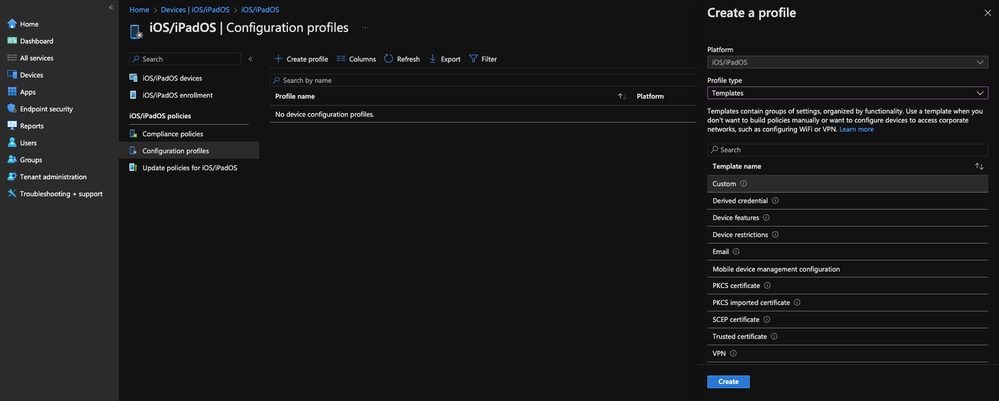

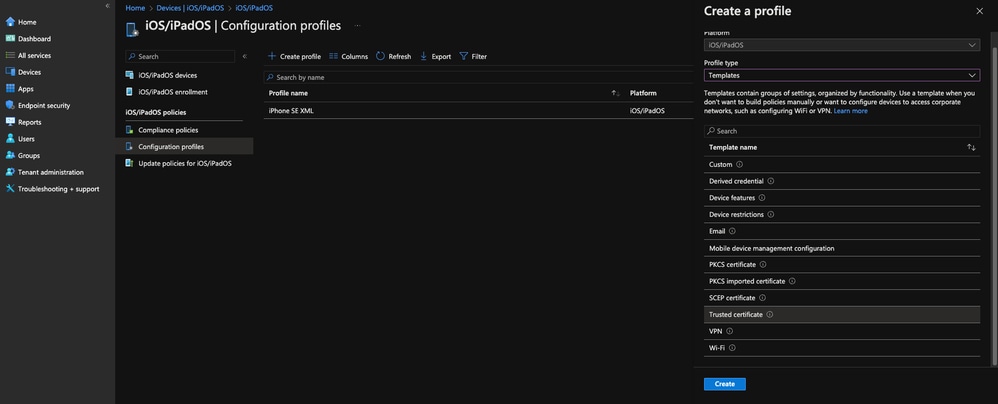

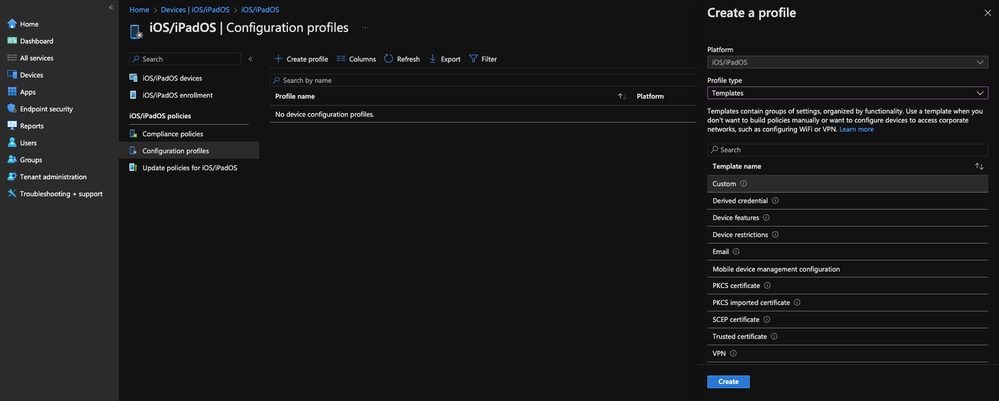

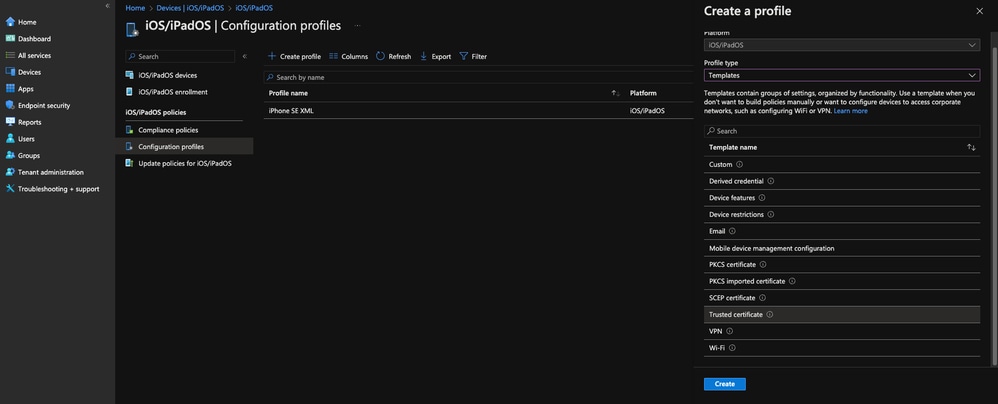

- Tornare al portale di Intune, in Dispositivi —> iOS/iPadOS —> Profili di configurazione —> Crea profilo —> Modelli —> Personalizzati

11753988354964

11753988354964

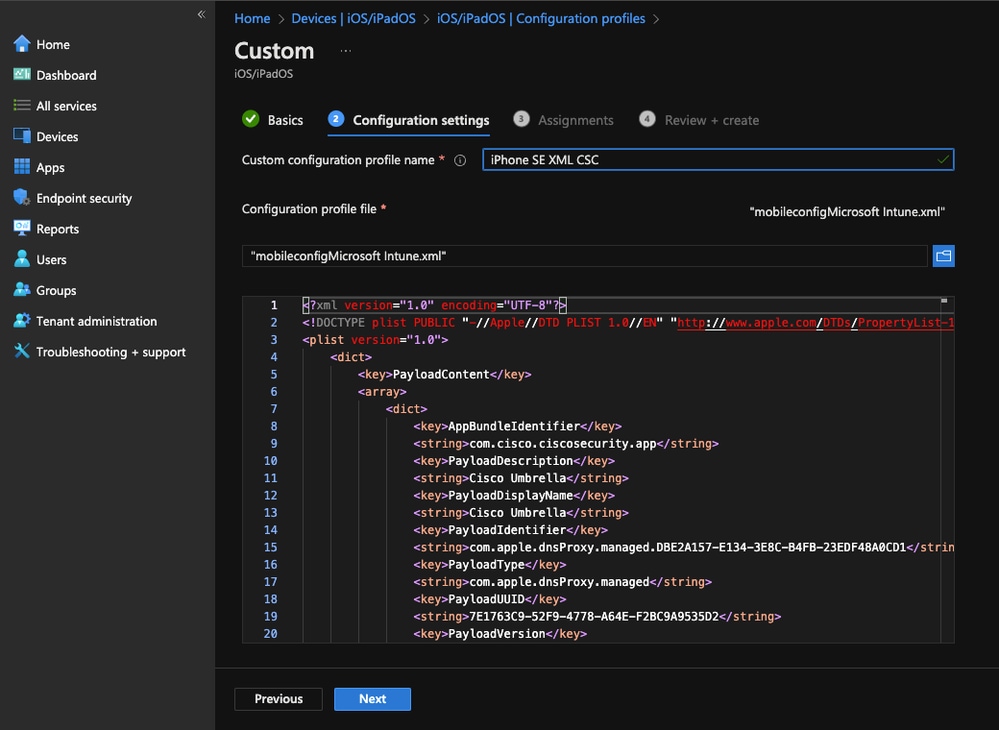

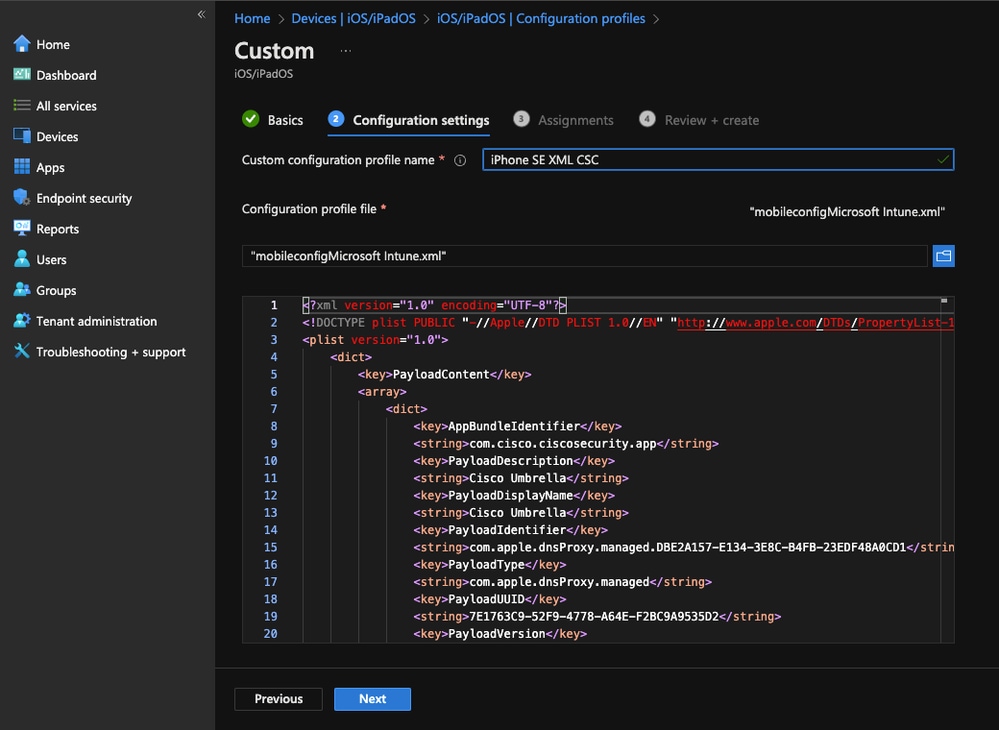

- Assegnare un nome significativo al profilo di configurazione. Nel Passaggio 2 - Impostazioni di configurazione, caricare il file XML appena scaricato dal dashboard Cisco Umbrella

11754000962196

11754000962196

- In Assegnazioni, assegnare il gruppo creato in precedenza che contiene il dispositivo MDM e selezionare "Revisione e creazione".

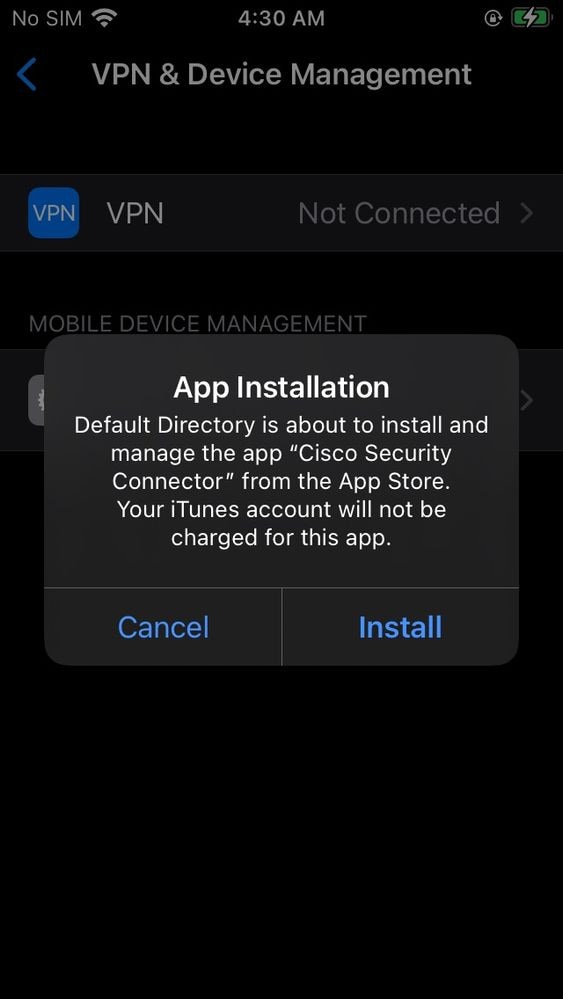

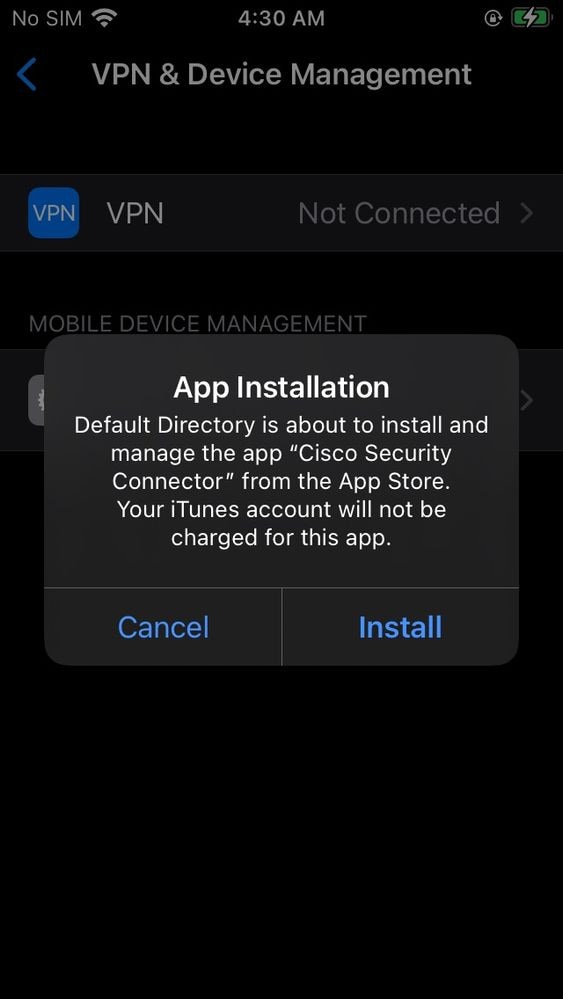

- Tornare ai dispositivi iOS/iPadOS, selezionare il dispositivo MDM e fare clic su Sincronizza nella parte superiore. Verrà visualizzata una schermata popup sul dispositivo MDM iOS/iPadOS per installare l'app Cisco Security Connector

11754070231572

11754070231572

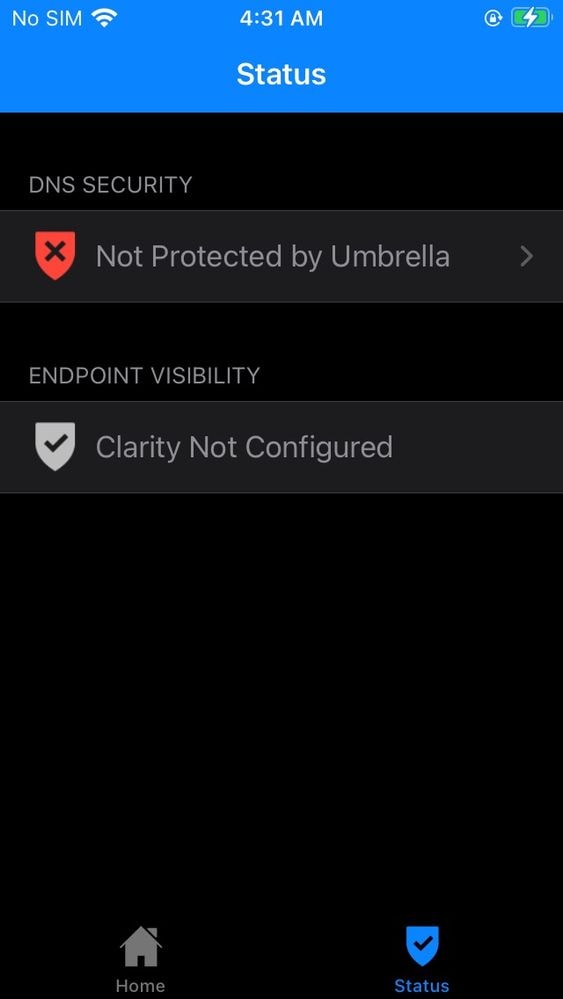

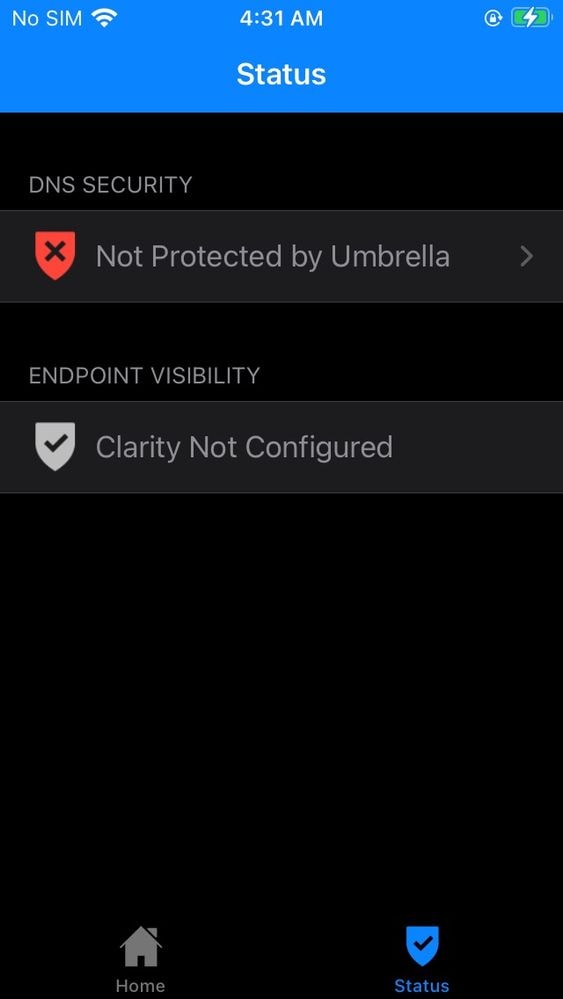

- Avvia l'app Cisco Security Connector sul dispositivo iOS/iPadOS. Potresti vedere il "Non Protetto da Umbrella"

11754074006164

11754074006164

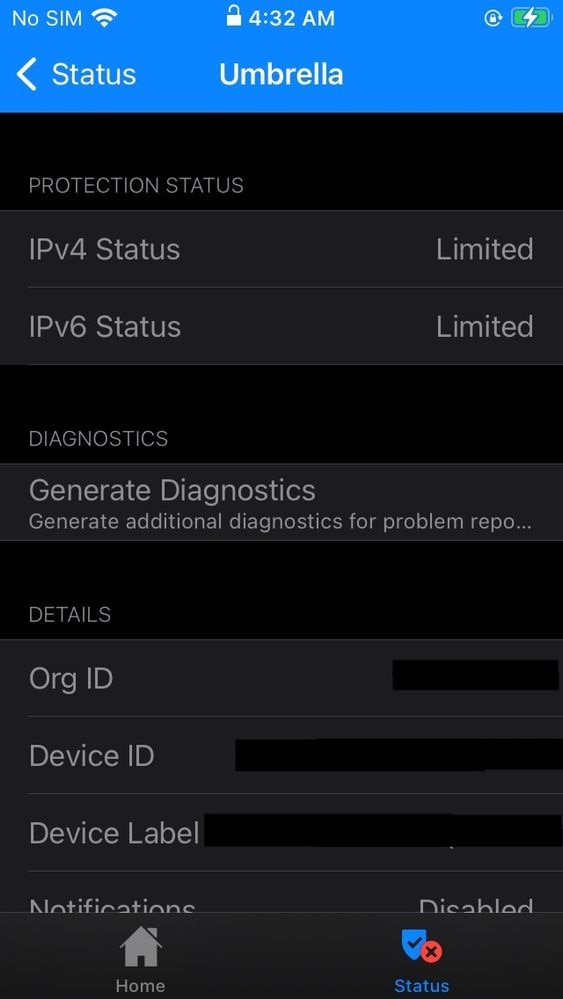

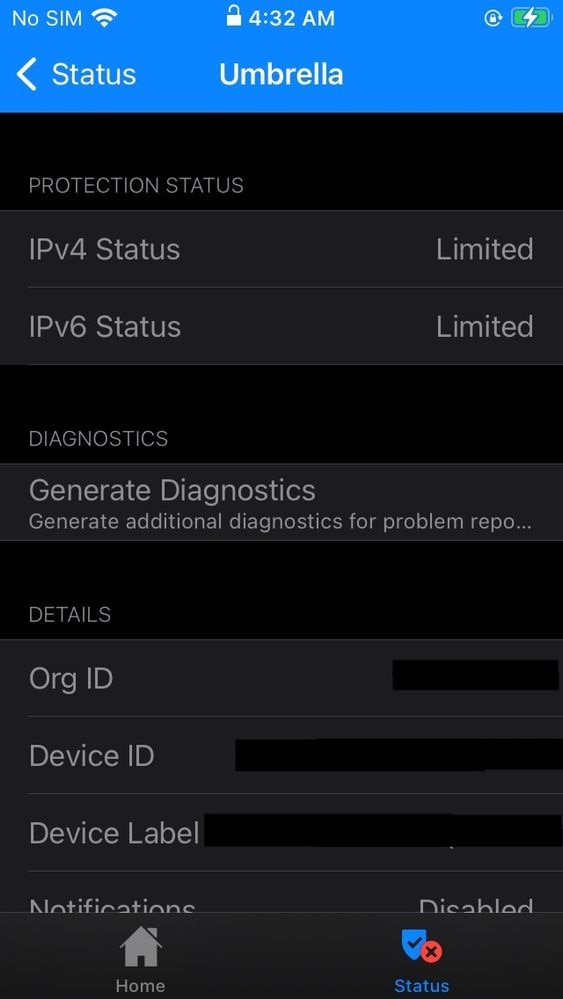

- Quando si fa clic su di esso, lo stato IPv4 e lo stato IPv6 potrebbero visualizzare "Limitato". Per vedere un cambiamento di stato devi accendere/spegnere la rete cellulare WiFi o LTE. I passaggi successivi prevedono la distribuzione del certificato radice Cisco Umbrella - necessario per la corretta visualizzazione delle pagine dei blocchi.

11754133161492

11754133161492

- Accedere al dashboard Umbrella, in Distribuzioni —> Certificato radice, scaricare il certificato radice Umbrella (file cer)

- Tornare al portale di Intune, in Dispositivi —> iOS/iPadOS —> Profili di configurazione, creare un nuovo profilo (come al passaggio 21) per il certificato radice Umbrella

- Per "Tipo di profilo", selezionare Modelli —> Certificato attendibile

11754159037460

11754159037460

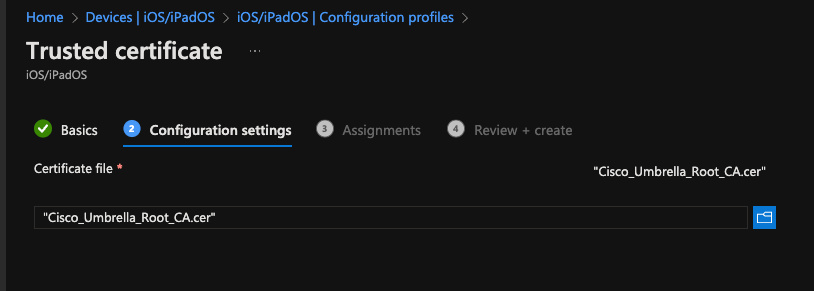

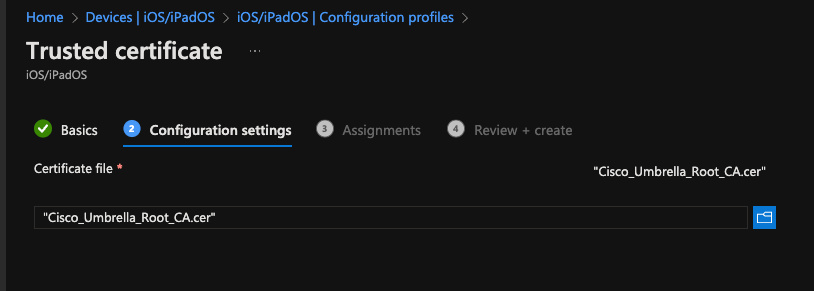

- Nel passo 2 - Impostazioni di configurazione, caricare il certificato radice Umbrella appena scaricato dal passo 27

11754204605460

11754204605460

- Per Passaggio 3 - Assegnazioni, selezionare il gruppo che contiene il dispositivo MDM iOS/iPadOS e fare clic su "Avanti" e su "Crea"

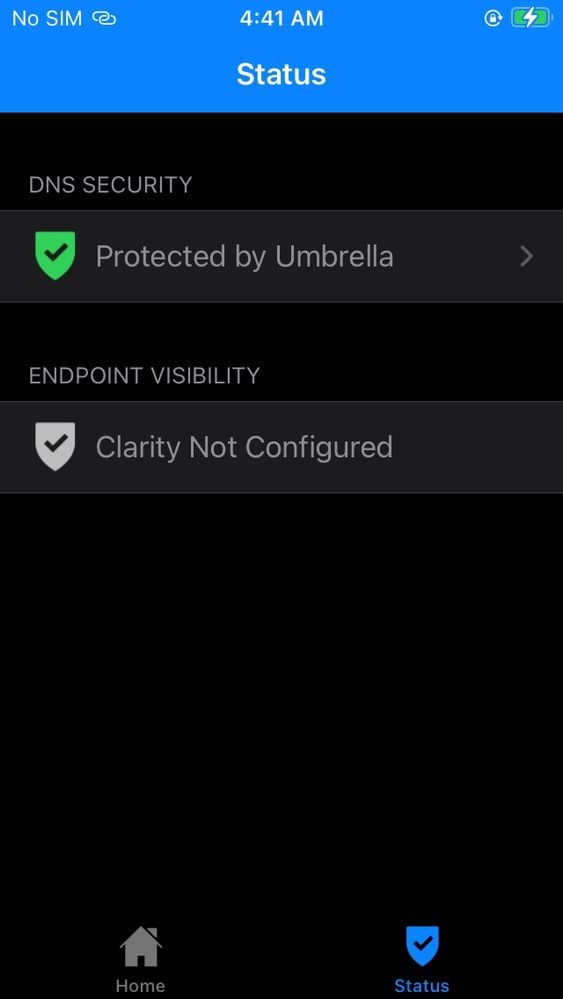

- Tornare ai dispositivi iOS/iPadOS e selezionare il dispositivo MDM e premere di nuovo sync nella parte superiore (come al punto 24)

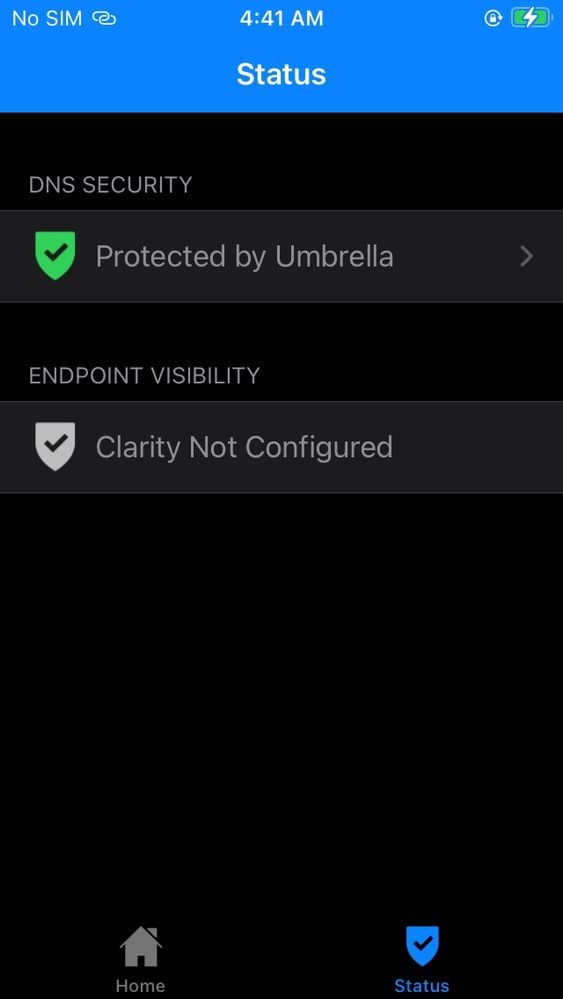

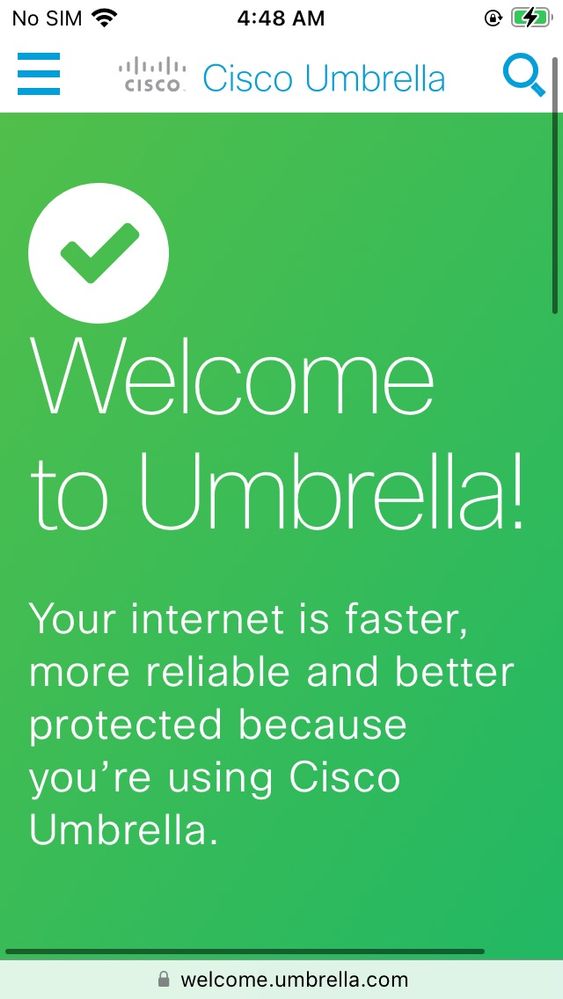

- Chiudere e riavviare l'app Cisco Security Connector. Lo stato visualizzato è "Protetto da Umbrella"

11754354334868

11754354334868

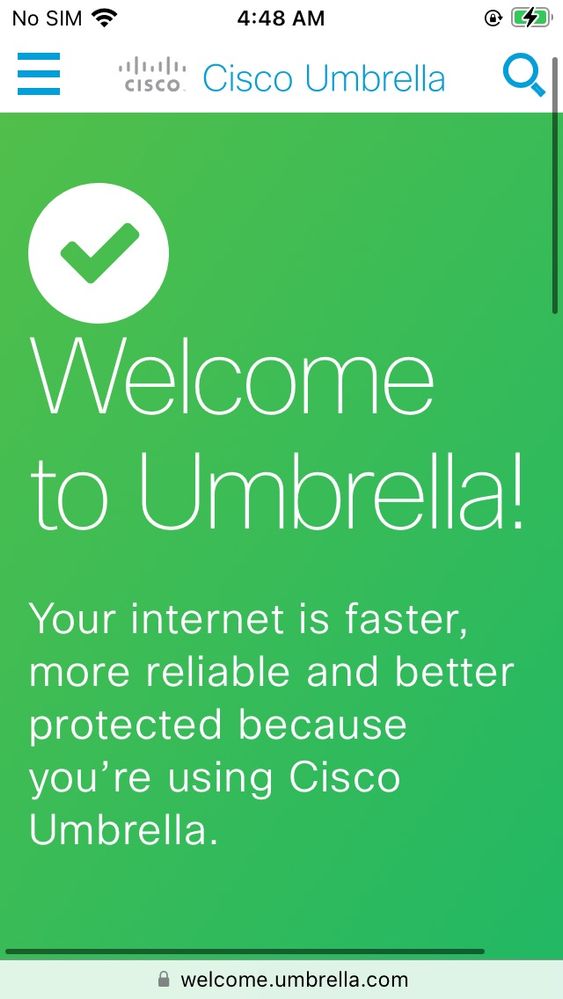

- Per verificare di essere protetti da Cisco Umbrella, visitare welcome.umbrella.com in Safari

11754461786132

11754461786132

NOTA: potrebbe essere necessario disconnettersi e riconnettersi a WiFI per visualizzare il cambiamento di stato. In alternativa, è possibile collegarsi all'hotspot mobile e/o a una rete WiFi diversa, quindi tornare alla stessa rete per visualizzare un cambiamento di stato

Limitazioni

- Se il dispositivo iOS/iPadOS è stato rimosso da MDM di Intune nelle ultime 24 ore e si prova ad aggiungerlo di nuovo, non viene popolato in "Membri" per quando si cerca di individuare il dispositivo per i "Gruppi" nel Passaggio 14.

- Non è possibile avere alcuna impostazione "Applicazioni limitate" che limiti l'app Umbrella e/o qualsiasi impostazione "Mostra o nascondi" per nascondere l'app Umbrella applicata nel profilo di configurazione del dispositivo.(In Amministrazione Intune > Dispositivi > iOS/iPadOS > Configurazione)

Risoluzione dei problemi

- Come raccogliere i log di diagnostica di Cisco Security Connector

- Errore funzione "Nessun messaggio di posta elettronica amministratore" nel registro CSC

- CSC Stato "Non protetto" sulle reti mobili

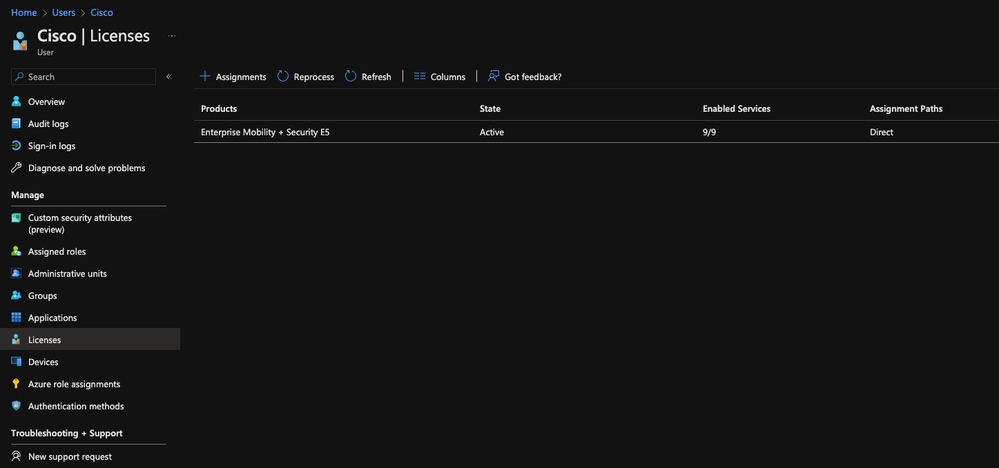

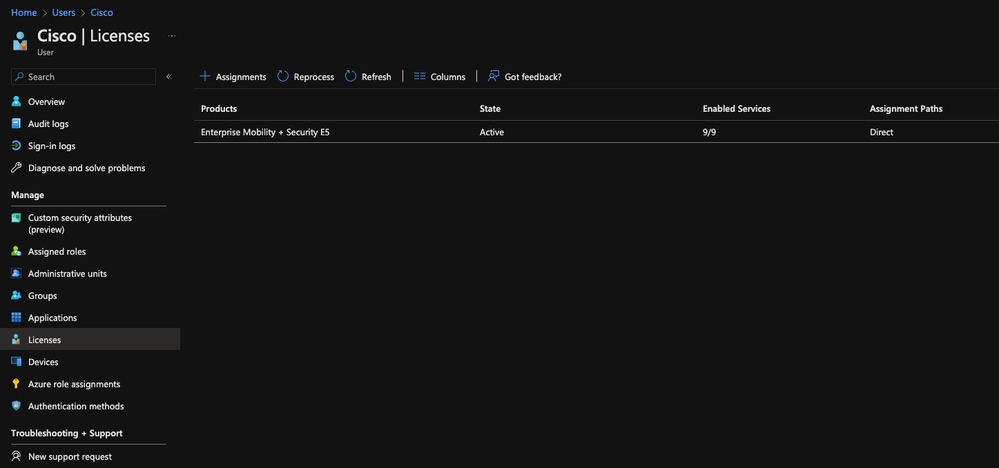

In caso di errore: "Nome utente non riconosciuto. L'utente non è autorizzato a usare Microsoft Intune, passare al portale di Azure, in "Utenti" e selezionare il nome utente o l'account che si sta utilizzando per configurare Intune, passare a "Licenze" e verificare che all'utente sia stata assegnata una licenza Intune attiva

11754557401748

11754557401748

Log

Per impostazione predefinita, la password dei log è bypass_email_filters. È inoltre possibile trovare il file UmbrellaProblemReport.txt

Feedback

Feedback