Introduzione

In questo documento viene descritto come risolvere i problemi relativi alle applicazioni diverse dai browser in Cisco Umbrella.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano su Cisco Umbrella.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Panoramica

In questo articolo vengono illustrate le procedure ottimali e la procedura di risoluzione dei problemi per la configurazione di applicazioni non basate su browser per il funzionamento con Umbrella Secure Web Gateway. Nella maggior parte dei casi, non è necessario apportare modifiche alla configurazione. Alcune applicazioni, tuttavia, non funzionano correttamente con le funzioni di sicurezza/ispezione (come la decrittografia SSL) ed è necessario aggiungere delle eccezioni per fare in modo che l'applicazione funzioni con un proxy Web. Ciò vale sia per Umbrella SWG che per altre soluzioni di proxy Web.

Ciò è utile nei casi in cui funziona la versione del sito Web/browser di un'applicazione, ma non la versione desktop/mobile dell'applicazione.

Problemi di compatibilità

Le applicazioni possono essere incompatibili per i seguenti motivi:

|

Installazione CA radice Umbrella

|

La CA radice Cisco Umbrella deve essere sempre considerata attendibile per le connessioni TLS senza errori.

- Soluzione: Per le applicazioni non Web, verificare che la CA radice Cisco Umbrella sia attendibile nell'archivio certificati del sistema/computer locale.

|

|

Blocco certificato

|

Il PKP (Certificate Pinning) si verifica quando l'applicazione si aspetta di ricevere una foglia precisa (o certificato CA) per convalidare l'handshake TLS. L'applicazione non può accettare un certificato generato da un proxy Web e non è compatibile con le funzioni di decrittografia SSL.

Per ulteriori informazioni sulle applicazioni notoriamente interessate dall'associazione dei certificati, vedere: Informazioni sul blocco della chiave pubblica e del certificato

|

|

Supporto versione TLS

|

L'applicazione può utilizzare una versione TLS / crittografia precedente non supportata da SWG per motivi di sicurezza.

- Soluzione: Evitare che il traffico venga inviato a Umbrella usando la funzionalità Domini esterni (PAC/AnyConnect) o le esclusioni VPN (Tunnel) (vedere la sezione Avviso dopo la tabella).

|

|

Protocollo non Web

|

Alcune applicazioni utilizzano protocolli non http(s), ma inviano comunque questi dati su porte Web comuni intercettate da SWG. Il gruppo SWG non riesce a capire questo traffico.

- Soluzione: Consultare il fornitore dell'applicazione per determinare gli indirizzi di destinazione / gli intervalli IP utilizzati dal software. Questo software deve essere escluso da SWG con domini esterni (PAC/AnyConnect) o esclusioni VPN (tunnel) (vedere la tabella Avviso dopo).

|

|

autenticazione SAML

|

La maggior parte delle applicazioni non basate su browser non è in grado di eseguire l'autenticazione SAML. Umbrella non contesta le applicazioni non browser per SAML e pertanto i criteri di filtro basati su User/Group non possono corrispondere.

- Soluzione: Abilitare la funzione IP Surrogates in modo che le informazioni utente possano essere memorizzate nella cache per l'utilizzo con applicazioni non browser.

- Alternativa: Consenti applicazione/dominio in una regola Web basata sulle identità di rete o tunnel (non utenti/gruppi).

|

|

Richieste intervallo HTTP

|

Alcune applicazioni utilizzano le richieste HTTP "Byte-Range" per il download dei dati; significa che viene scaricata solo una piccola parte del file alla volta. Queste richieste sono disabilitate per motivi di sicurezza in SWG perché questa tecnica può essere utilizzata anche per evitare il rilevamento antivirus.

- Soluzione (HTTPS): Ignora l'applicazione o il dominio dalla decrittografia SSL* in Umbrella utilizzando gli elenchi di decrittografia selettiva.

- Soluzione (HTTP): Ignorare l'applicazione o il dominio da Anti-Virus scanning* utilizzando una regola Web con l'opzione Override Security.

- Alternativa: Contatta il supporto Umbrella se desideri che le richieste Range siano abilitate per impostazione predefinita* per la tua organizzazione.

|

|

Compatibilità proxy esplicita

|

Alcune applicazioni non rispettano le impostazioni del proxy di sistema (ad es. file PAC) e non sono generalmente compatibili con proxy Web espliciti. Queste applicazioni non eseguono il routing attraverso Umbrella SWG in una distribuzione di file PAC.

- Soluzione: L'applicazione deve essere consentita tramite il firewall della rete locale. Consultare il fornitore dell'applicazione per i dettagli sulle destinazioni/porte da consentire.

|

Avviso: La creazione di queste eccezioni può disabilitare le funzioni di ispezione della sicurezza, tra cui la scansione antivirus, la scansione DLP, i controlli tenant, il controllo del tipo di file e l'ispezione URL. Eseguire questa operazione solo se si desidera considerare attendibile l'origine di questi file. La necessità aziendale dell'applicazione deve essere valutata in base all'impatto sulla sicurezza della disattivazione di queste funzionalità.

Applicazioni Microsoft 365

La funzionalità Compatibilità di Microsoft 365 esclude automaticamente alcuni domini Microsoft dalle funzioni di decrittografia SSL e di applicazione delle policy. Questa funzionalità può essere abilitata per risolvere i problemi con la versione Desktop delle app Microsoft. Per ulteriori informazioni, vedere Gestire le impostazioni globali.

Nota: La caratteristica di compatibilità di Microsoft 365 non esclude tutti i domini Microsoft. Umbrella utilizza i suggerimenti di Microsoft per l'elenco dei domini che devono essere esclusi dal filtro. Per ulteriori informazioni, vedere Nuove categorie di endpoint di Office 365.

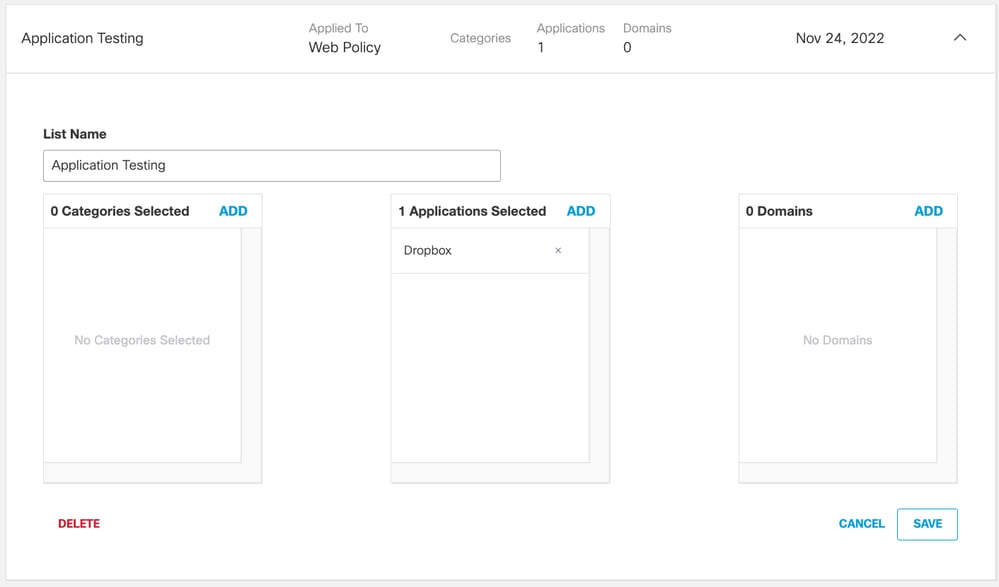

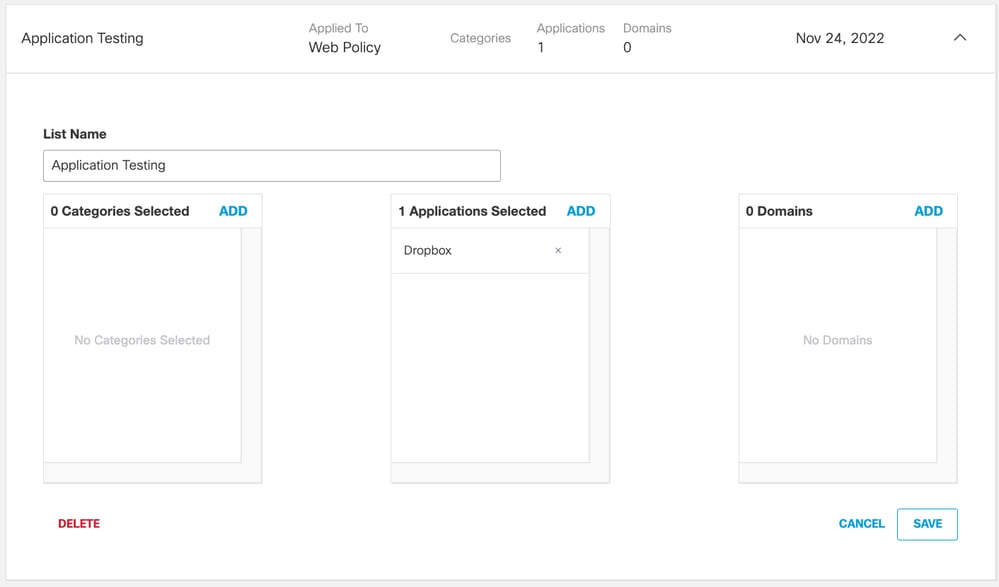

Bypass associazione certificato

Il Pinning del certificato (PKP) è una causa comune di problemi di compatibilità delle app. Cisco fornisce un elenco completo delle applicazioni denominate che possono essere configurate in modo da ignorare la decrittografia SSL e risolvere il problema. La decrittografia selettiva può essere configurata in Criteri > Elenchi di decrittografia selettiva.

Nella maggior parte dei casi, l'amministratore può risolvere i problemi di associazione dei certificati semplicemente escludendo l'applicazione in base al nome. Questo significa che questi problemi possono essere risolti senza dover imparare o mantenere elenchi di domini.

In alternativa, è possibile ignorare le applicazioni in base al dominio o all'indirizzo IP di destinazione. Contattare il fornitore dell'applicazione per determinare l'elenco di domini/IP applicabile o vedere Identificare le esclusioni per il blocco del certificato.

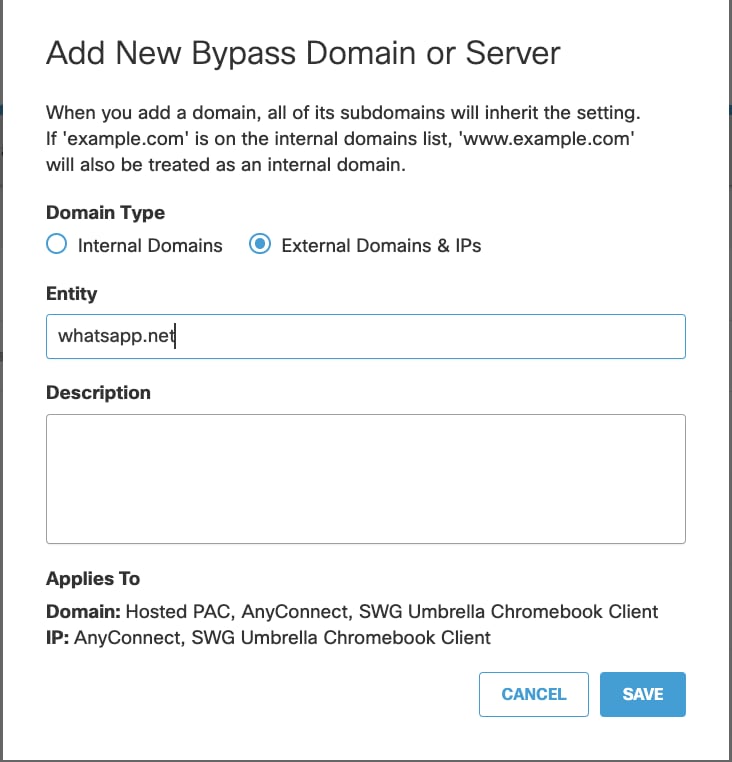

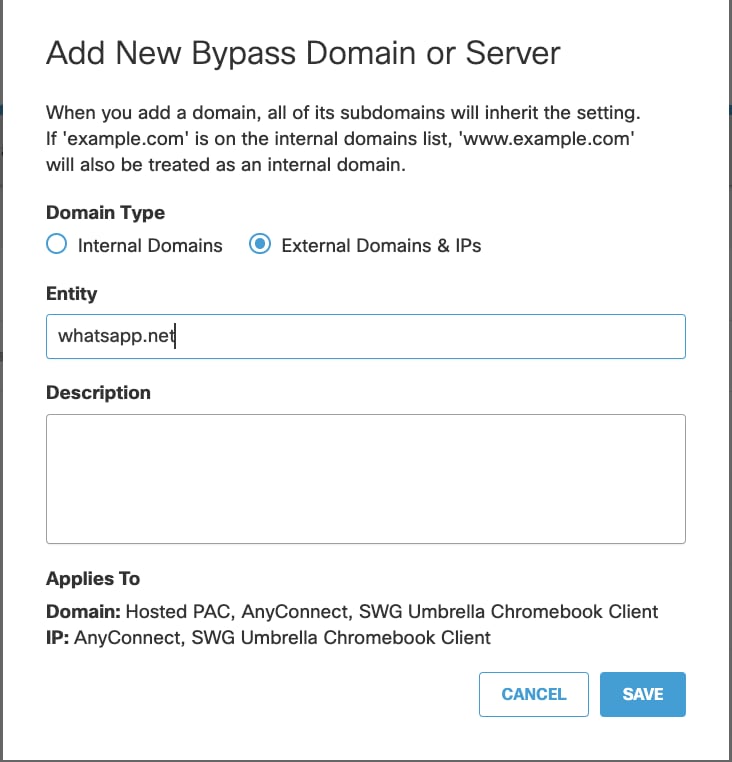

Bypass compatibilità TLS

Le versioni TLS legacy o personalizzate sono una causa comune dei problemi di compatibilità delle app. Per risolvere questi problemi, è possibile escludere il traffico proveniente da Umbrella in Distribuzioni > Gestione domini > Domini esterni e IP. In una distribuzione tunnel il traffico può essere escluso solo aggiungendo eccezioni nella configurazione VPN.

Contattare il fornitore dell'applicazione per determinare l'elenco applicabile di domini/IP da escludere o vedere "Identificare le esclusioni per le versioni TLS incompatibili" (più avanti in questo articolo).

Risoluzione dei problemi (avanzata)

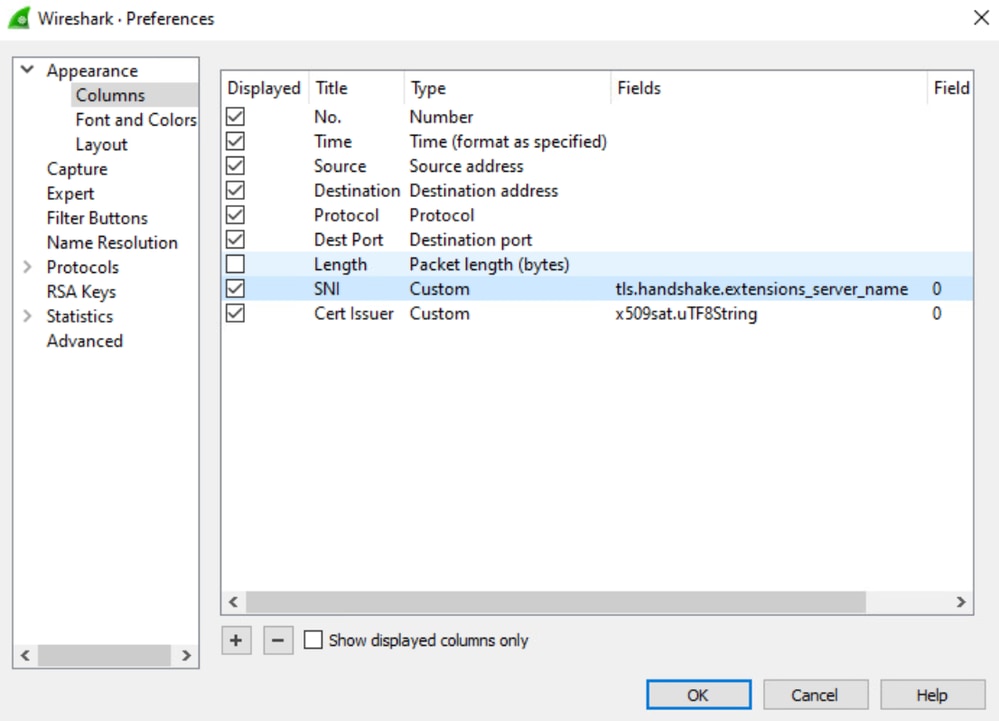

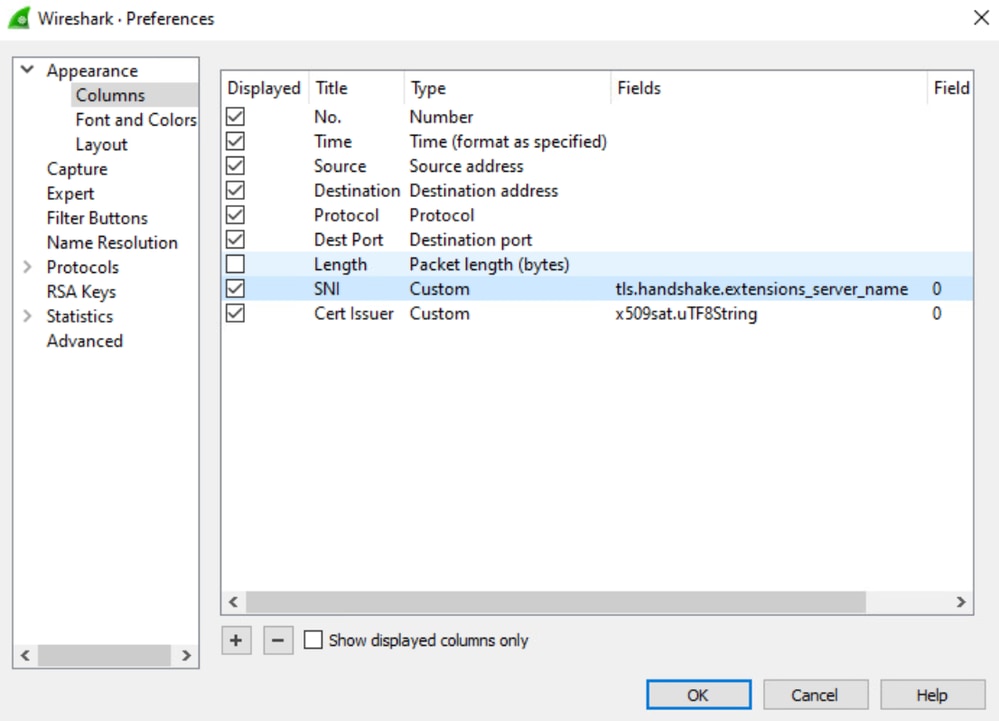

Le rimanenti istruzioni in questo articolo utilizzano le acquisizioni di pacchetti di Wireshark (www.wireshark.org) per la risoluzione dei problemi. Wireshark consente di identificare i domini utilizzati dalle applicazioni per l'implementazione di esclusioni personalizzate. Prima di iniziare, aggiungere le seguenti colonne personalizzate in Wireshark:

1. Scaricare Wireshark da www.wireshark.org.

2. Selezionare Modifica > Preferenze > Colonne.

3. Creare colonne di tipo Personalizzato con i seguenti campi:

http.host

tls.handshake.extensions_server_name

x509sat.uTF8String

Per acquisire un pacchetto, attenersi alle seguenti istruzioni o vedere Acquisire il traffico di rete con Wireshark.

1. Eseguire Wireshark come amministratore.

2. Selezionare le interfacce di rete appropriate in Acquisizione > Opzioni.

- Per le distribuzioni PAC/tunnel, eseguire l'acquisizione sulla normale interfaccia di rete LAN.

- Per le implementazioni AnyConnect, eseguire l'acquisizione sull'interfaccia di rete LAN e sull'interfaccia di loopback.

3. Chiudere tutte le altre applicazioni ad eccezione di quella in cui si è verificato il problema.

4. Scaricare la cache DNS: ipconfig /flushdns

5. Avviare la cattura di Wireshark.

6. Riprodurre rapidamente il problema e fermare la cattura di Wireshark.

Identifica le esclusioni per il blocco del certificato

Il blocco del certificato viene applicato al client, pertanto il comportamento esatto e i passaggi di risoluzione differiscono per ogni applicazione. Nell'output di acquisizione, cercare i segnali rivelatori di un errore di connessione TLS:

- Una connessione TLS è stata chiusa o reimpostata rapidamente (RST o FIN).

- È in corso un tentativo ripetuto di connessione TLS.

- Il certificato per la connessione TLS è stato rilasciato da Cisco Umbrella ed è quindi in corso di decrittografia.

Questi filtri Wireshark di esempio possono aiutare a visualizzare i dettagli importanti delle connessioni TLS.

Tunnel/AnyConnect

tcp.port eq 443 && (tls.handshake.extensions_server_name || tls.handshake.certificate || tcp.flags.reset eq 1 || tcp.flags.fin eq 1)

Concatenamento PAC/proxy

tcp.port eq 443 && (http.request.method eq CONNECT || tcp.flags.reset eq 1)

In questo esempio, l'applicazione desktop DropBox è interessata dall'associazione del certificato quando si tenta di connettersi a client.dropbox.com.

Nota: Dopo aver aggiunto le esclusioni necessarie, è possibile ripetere questi passaggi più volte per identificare tutte le destinazioni utilizzate dall'applicazione.

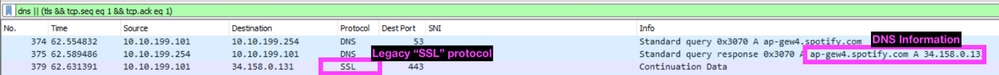

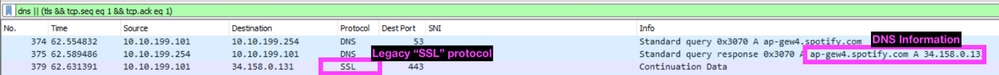

Identifica le esclusioni per le versioni TLS non compatibili

Cercare connessioni SSL/TLS che non utilizzano i protocolli TLS1.2+ obbligatori supportati da Umbrella SWG. Può includere protocolli legacy (TLS1.0 o versioni precedenti) o protocolli personalizzati personalizzati implementati da un'applicazione.

Questo filtro di esempio mostra i pacchetti di handshake TLS iniziali insieme alle query DNS.

Tunnel/AnyConnect

dns || (tls && tcp.seq eq 1 && tcp.ack eq 1)

Concatenamento PAC/proxy

dns || http.request.method eq CONNECT

In questo esempio, l'applicazione desktop Spotify sta tentando di connettersi a ap-gew4.spotify.com utilizzando un protocollo "SSL" non standard o legacy che non può essere inviato tramite SWG.

Nota: Dopo aver aggiunto le esclusioni necessarie, è possibile ripetere questi passaggi più volte per identificare tutte le destinazioni utilizzate dall'applicazione.

Feedback

Feedback