Introduzione

In questo documento vengono descritte le autorizzazioni necessarie per gli utenti di OpenDNS_Connector.

Nota: In linea con gli sforzi di ripersonalizzazione, il presunto nome utente di Active Directory "OpenDNS_Connector" è stato recentemente aggiornato in "Cisco_Connector".

Panoramica

Lo script di Windows Connector in genere imposta le autorizzazioni necessarie per l'utente di Cisco_Connector. Tuttavia, in ambienti AD rigorosi, ad alcuni amministratori potrebbe non essere consentito eseguire gli script VB nei propri controller di dominio e pertanto potrebbe essere necessario replicare manualmente le azioni dello script di configurazione di Windows. In questo articolo vengono illustrate in dettaglio le autorizzazioni che è necessario impostare per il controller di dominio.

Nota: Ai fini di questo articolo, si presume che Cisco_Connector sia il sAMAccountName dell'account Connector in Active Directory. Se si utilizza invece un nome personalizzato, utilizzare le stesse istruzioni con sAMAccountName dell'account del connettore invece di Cisco_Connector.

Se l'utente Cisco_Connector non dispone di autorizzazioni sufficienti per operare, nel dashboard di un connettore AD verrà visualizzato uno stato di avviso o di errore e il messaggio elencato al passaggio del mouse sull'avviso sarà Accesso negato a uno dei controller di dominio registrati.

Verificare che l'utente Cisco_Connector sia un membro dei gruppi AD:

- Controller di dominio di sola lettura organizzazione

- Lettori del registro eventi (solo se l'implementazione include le appliance virtuali)

Inoltre, l'utente Cisco_Connector deve appartenere ai gruppi "Domain Users" e "Users". Per verificare l'appartenenza al gruppo dell'utente Cisco_Connector, usare il comando:

dsquery utente -samid Cisco_Connector | dsget utente -memberof -espansione

Umbrella AD Connector esegue due attività principali per le quali sono necessarie queste autorizzazioni. In primo luogo, estrae le informazioni LDAP da Active Directory per consentire la creazione di criteri basati sul gruppo AD e la visualizzazione di nomi utente e nomi di gruppo AD nel dashboard Umbrella. L'autorizzazione Replica modifiche directory consente questa operazione.

In secondo luogo, raccoglie gli eventi di accesso dai controller di dominio, passandoli alle appliance virtuali. In questo modo, le appliance virtuali possono creare le mappature IP-utente e quindi identificare gli utenti. Tutte le autorizzazioni si applicano a questo oggetto, ad eccezione dell'autorizzazione Replica modifiche directory. Queste autorizzazioni sono necessarie solo se la distribuzione include gli accessori virtuali nello stesso sito Umbrella dei controller di dominio.

Nota: Oltre a impostare le autorizzazioni richieste per l'utente Cisco_Connector, lo script di configurazione del controller di dominio registra anche un controller di dominio effettuando chiamate API a Umbrella. Se si modificano manualmente le autorizzazioni anziché utilizzare lo script di configurazione, anche questa registrazione deve essere eseguita manualmente. Fare riferimento alla documentazione di Umbrella su come aggiungere manualmente i controller di dominio nel dashboard Umbrella.

Autorizzazioni richieste

- Replica modifiche directory

- Lettori registro eventi

- Amministrazione remota

- Criterio di controllo

Replica modifiche directory

Questa autorizzazione consente all'utente Cisco_Connector di eseguire query su LDAP. Si tratta dell'autorizzazione richiesta in genere concessa con il gruppo "Controller di dominio di sola lettura organizzazione". Fornisce al dashboard ombrello le informazioni necessarie per visualizzare i nomi degli oggetti AD e per determinare l'appartenenza ai gruppi. Il connettore richiede i seguenti attributi:

cn - Il nome comune.

dn - Nome distinto.

dNSHostName: il nome del dispositivo così come è registrato nel DNS.

posta: indirizzi e-mail associati all'utente.

memberOf: i gruppi che includono l'utente.

objectGUID: ID gruppo dell'oggetto. Questa proprietà viene inviata a Secure Access come hash.

primaryGroupId: ID del gruppo primario disponibile per gli utenti e i gruppi.

primaryGroupToken: token di gruppo primario disponibile solo per i gruppi. Le password o gli hash delle password non vengono recuperati. Secure Access utilizza

dati primaryGroupToken nei criteri di accesso, nella configurazione e nel report. Questi dati sono inoltre necessari per ogni utente o per il filtro per computer.

sAMAccountName: il nome utente utilizzato per accedere a Cisco AD Connector.

userPrincipalName: il nome principale dell'utente.

Dalle classi oggetto seguenti:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

Il gruppo predefinito "Controller di dominio di sola lettura organizzazione" deve fornire questa autorizzazione e pertanto l'utente Cisco_Connector deve essere membro di questo gruppo. È possibile verificare le autorizzazioni del gruppo o specificare le autorizzazioni specifiche per l'utente Cisco_Connector (se il gruppo non fornisce queste autorizzazioni):

- Aprire lo snap-in Utenti e computer di Active Directory

- Scegliere Caratteristiche avanzate dal menu Visualizza.

- Fare clic con il pulsante destro del mouse sull'oggetto dominio, ad esempio "company.com", e quindi scegliere Proprietà.

- Nella scheda Protezione selezionare Controller di dominio di sola lettura organizzazione o l'utente Cisco_Connector.

- Se necessario, è possibile aggiungere l'utente "Cisco_Connector" facendo clic su "Aggiungi".

- Nella finestra di dialogo Seleziona utenti, computer o gruppi selezionare l'account utente desiderato e quindi fare clic su Aggiungi.

- Fare clic su OK per tornare alla finestra di dialogo Proprietà.

- Fare clic per selezionare le caselle di controllo Replica modifiche directory e Leggi dall'elenco.

- Fare clic su Apply (Applica), quindi su OK.

- Chiudere lo snap-in.

Nota: In uno scenario di dominio padre/figlio, il "controller di dominio di sola lettura organizzazione" esiste solo nel dominio padre. In questo caso, è necessario aggiungere manualmente le autorizzazioni per Cisco_Connector, come mostrato.

Lettori registro eventi

Questa modifica è necessaria solo se l'installazione include le appliance virtuali nello stesso sito Umbrella del controller di dominio. L'appartenenza a questo gruppo consente all'utente Cisco_Connector di leggere gli eventi di accesso dai registri eventi.

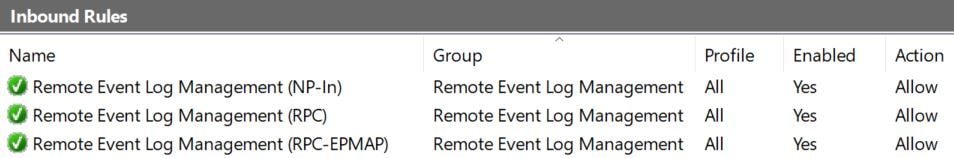

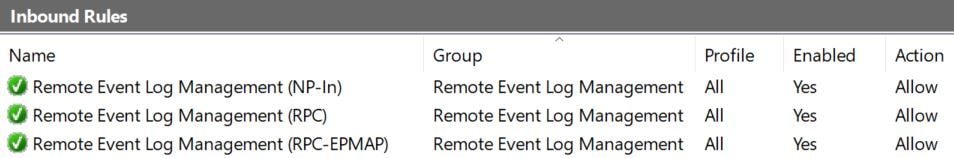

Nel computer del controller di dominio, nelle impostazioni di Windows Advanced Firewall verificare che siano consentite le regole in entrata per la gestione remota del registro eventi (NP-In, RPC e RPC-EPMAP). Umbrella AD Connector potrebbe registrare un errore che indica che il server RPC non è disponibile e potrebbe non essere in grado di leggere gli eventi di accesso se queste regole non sono consentite.

360090909832

360090909832

È inoltre possibile attivare queste regole tramite questo comando:netsh advfirewall set rule group="Gestione remota registro eventi" new enable=yes

Amministrazione remota

Amministrazione remota è necessaria per consentire al connettore di leggere gli eventi di accesso nel controller di dominio. Questa autorizzazione è necessaria solo se la distribuzione include le appliance virtuali nello stesso sito Umbrella del controller di dominio.

Dal prompt dei comandi eseguire i comandi seguenti:

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

Criterio di controllo

Questa modifica è necessaria solo se l'installazione include le appliance virtuali nello stesso sito Umbrella del controller di dominio. I criteri di controllo definiscono quali eventi vengono registrati nel registro eventi del controller di dominio. Connector richiede che gli eventi di accesso riusciti vengano registrati in modo che gli utenti possano essere mappati ai propri indirizzi IP.

Nei normali ambienti Windows Server 2008+, è necessario configurare l'impostazione legacy "Controlla eventi di accesso". In particolare, il criterio "Controlla eventi di accesso" deve essere impostato su "Operazione riuscita". È possibile verificare questa condizione eseguendo questo comando al prompt dei comandi:

GPRESULT /z

Questo criterio è definito come oggetto Criteri di gruppo. Per modificarlo, modificare i Criteri di gruppo appropriati per il controller di dominio (in genere i "Criteri controller di dominio predefiniti") e impostare questi criteri in modo da includere gli eventi "Operazione riuscita":

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

Assicurarsi di aggiornare i Criteri di gruppo nel controller di dominio dopo aver apportato questa modifica.

Tuttavia, in Windows Server 2008 è stata introdotta anche la configurazione avanzata dei criteri di controllo. Sebbene sia ancora possibile utilizzare i criteri di controllo di Windows legacy, questi vengono ignorati se viene definito uno dei criteri di controllo avanzati. Per informazioni sull'interazione tra i due criteri di revisione, consultare la documentazione Microsoft.

Per gli scopi del Connettore, se sono stati definiti criteri di controllo avanzati (compresi quelli non correlati specificamente all'accesso), è NECESSARIO utilizzare i criteri di controllo avanzati.

È necessario impostare il criterio di controllo avanzato per tutti i controller di dominio che utilizzano Criteri di gruppo. Modificare i Criteri di gruppo appropriati per il controller di dominio, in genere i Criteri controller di dominio predefiniti, e passare alla sezione seguente:

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

In questa sezione, impostare i criteri in modo da includere gli eventi "Operazione riuscita" e "Operazione non riuscita":

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

Assicurarsi di aggiornare i Criteri di gruppo nel controller di dominio dopo aver apportato questa modifica.

Nota: Se si distribuisce il connettore AD con appliance virtuali, le modifiche delle regole del firewall e le impostazioni dei criteri di controllo devono essere eseguite in tutti i controller di dominio nel dominio con cui il connettore comunica.

Se dopo aver confermato/modificato le impostazioni di cui sopra, si continuano a visualizzare messaggi di accesso negato nel dashboard, inviare a Umbrella Support i log del connettore come indicato in questo articolo: Fornire supporto con i registri del connettore AD

Quando si forniscono queste informazioni al supporto, includere l'output di questi due comandi:

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm

Feedback

Feedback