Introduzione

In questo documento viene descritto come configurare le policy di bypass di Secure Web Appliance (SWA/WSA) per garantire la corretta funzionalità delle applicazioni Cisco Webex in condizioni di implementazione speciali.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Async OS per Secure Web Appliance versione 14.x o successive.

- Accesso degli utenti amministratori all'interfaccia grafica (GUI) di Secure Web Appliance.

- Accesso degli utenti di amministrazione all'interfaccia CLI (Command Line Interface) di Secure Web Appliance.

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Problema

In base alla documentazione pubblica di Webex relativa ai requisiti di rete per i servizi Webex, il server proxy deve essere configurato in modo da consentire al traffico di segnalazione Webex di accedere ai domini o agli URL elencati nel documento. Secure Web Appliance soddisfa i requisiti della maggior parte degli ambienti abilitando la casella di controllo Webex Application Bypass nelle impostazioni di bypass; tuttavia, potrebbero essere necessarie alcune configurazioni aggiuntive su Secure Web Appliance per evitare interruzioni del servizio nell'applicazione Webex. Per tali scenari è consigliabile eseguire i passaggi seguenti:

Bypass scansione applicazione Webex

La funzione Cisco Webex: Bypass Scanning è il primo passo per abilitare il traffico delle applicazioni Webex a passare senza filtri attraverso Secure Web Appliance. Deve essere abilitata in tutti gli ambienti e gli scenari di distribuzione in cui gli utenti delle applicazioni desktop o mobili Webex gestiscono il traffico Web tramite proxy Secure Web Appliance.

Passaggi per abilitare il bypass della scansione delle applicazioni Webex:

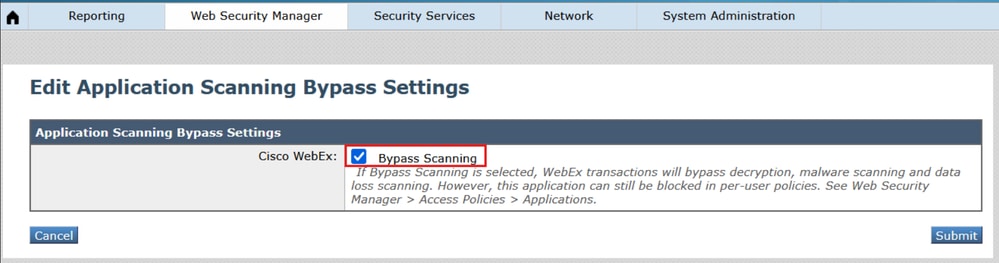

- Nell'interfaccia utente di WSA, selezionare Web Security Manager > Bypass Settings > Edit Application Bypass Settings.

- Selezionare la casella corrispondente a "Cisco WebEx".

1_wsa_bypass_scanning_settings

1_wsa_bypass_scanning_settings - Invia e conferma modifiche

Quando questa impostazione è abilitata, il traffico trasparente non viene ignorato come previsto dopo l'aggiunta degli FQDN all'elenco di esclusione in Secure Web Appliance. Al contrario, il traffico dell'applicazione Webex viene ancora inoltrato tramite il proxy Secure Web Appliance, ma viene trasmesso non appena viene decriptato con il tag decisionale "PASSTHRU_AVC". Di seguito è riportato un esempio di come questa informazione potrebbe essere visualizzata nei log degli accessi:

1761695285.658 55398 192.168.100.100 TCP_MISS/200 4046848 TCP_CONNECT 3.161.225.70:443 - DIRECT/binaries.webex.com - PASSTHRU_AVC_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_meet",9.0,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_meet",-,"-","Online Meetings","-","WebEx","Presentation / Conferencing","Unknown","-",584.40,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

Considerazioni per ambienti unici

In alcuni scenari sono necessarie configurazioni aggiuntive perché l'app Webex funzioni quando il traffico viene inoltrato tramite Secure Web Appliance.

Scenario 1: I domini Webex devono essere esentati dall'autenticazione

Ciò è particolarmente evidente negli ambienti in cui i surrogati IP non sono abilitati nel profilo di identificazione e viene utilizzato il reindirizzamento trasparente. In base alla documentazione esistente, l'app Webex è in grado di eseguire l'autenticazione NTLMSSP su workstation appartenenti a un dominio in cui il proxy è definito in modo esplicito. In caso contrario, è buona norma configurare una categoria personalizzata per i domini Webex e escluderli dall'autenticazione.

Procedura per esentare i domini Webex dall'autenticazione:

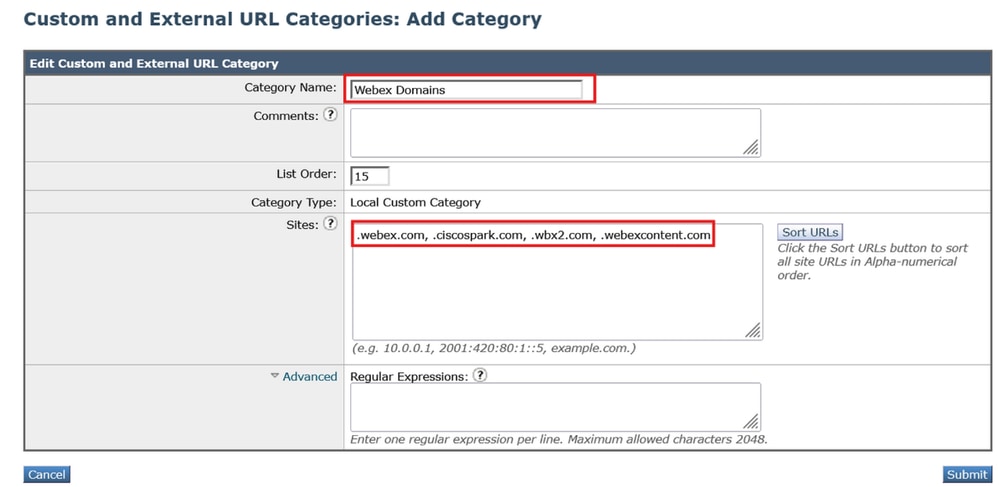

- Nell'interfaccia utente di WSA, selezionare Web Security Manager > Custom and External URL Categories > Add Category (Aggiungi categoria).

- Assegnare un nome alla nuova categoria e inserire i domini seguenti nella sezione Siti:

.webex.com, .ciscospark.com, .wbx2.com, .webexcontent.com

2_wsa_custom_url_category

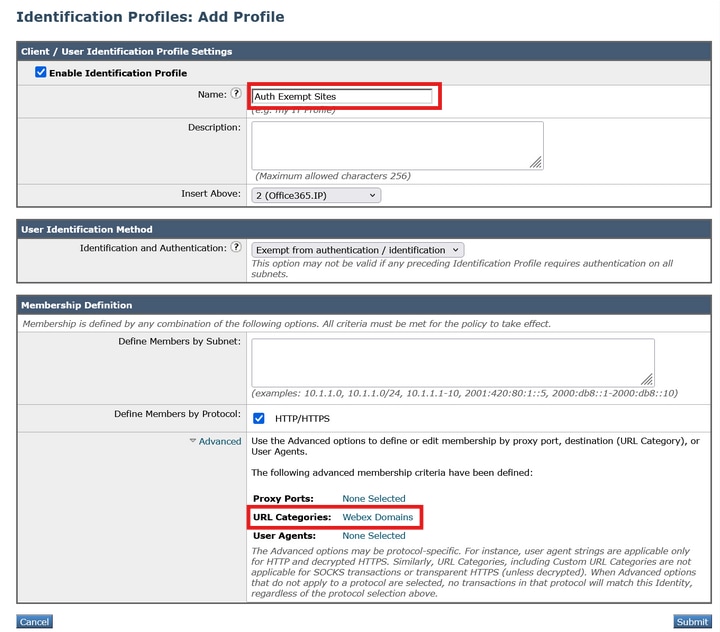

2_wsa_custom_url_category - Fare clic su Invia. Passare quindi a Web Security Manager > Profili di identificazione > Aggiungi profilo di identificazione

- Assegnare un nome al nuovo profilo e nella sezione Avanzate di Categorie URL selezionare la nuova categoria creata nel passaggio 2

3_wsa_id_profile

3_wsa_id_profile - Assicurarsi che Identification and Authentication (Identificazione e autenticazione) nel nuovo profilo sia impostato su Exempt from authentication / identification (Esenzione da autenticazione/identificazione)

- Inviare e confermare le modifiche.

Scenario 2: I domini Webex Content non sono completamente onorati per il bypass di decrittografia.

Esistono alcuni sottodomini correlati a webexcontent.com che non passano automaticamente alla decrittografia quando il bypass di analisi dell'applicazione Webex è abilitato. Il contenuto servito da questi domini è considerato attendibile dall'app Webex quando viene decrittografato, a condizione che il certificato di decrittografia di Secure Web Appliance sia già stato aggiunto all'archivio dei certificati radice attendibili del dispositivo o sia firmato in altro modo da un'autorità di certificazione interna già considerata attendibile dal dispositivo che esegue l'app Webex. Tuttavia, se il dispositivo non è gestito e il certificato di decrittografia di Secure Web Appliance non è attendibile, è necessario configurare questi domini in modo che passthrough al momento della decrittografia.

Quando è in atto una distribuzione di reindirizzamento trasparente e sono presenti più file SWA con lo spoofing IP dei client utilizzati per i gruppi di reindirizzamento, è possibile configurare il traffico in modo che venga reindirizzato a Secure Web Appliance in base all'IP di destinazione. Analogamente, il traffico di ritorno dai server Web è configurato in modo da essere reindirizzato tramite Secure Web Appliance in base all'indirizzo di origine. Quando l'appliance Web sicura è configurata per stabilire connessioni al server Web utilizzando l'indirizzo IP risolto tramite ricerca DNS, il traffico di ritorno può essere inavvertitamente reindirizzato a un'appliance Web sicura diversa e successivamente eliminato. Questo problema riguarda non solo Webex, ma anche altre applicazioni di streaming video, a causa dell'uso di indirizzi IP rotanti sui server Web.

Passi per configurare la funzione pass-through sulla decrittografia per tutti i domini Webex:

- Verificare che il comando Webex Application Scanning Bypass sia abilitato, come indicato nelle istruzioni precedenti.

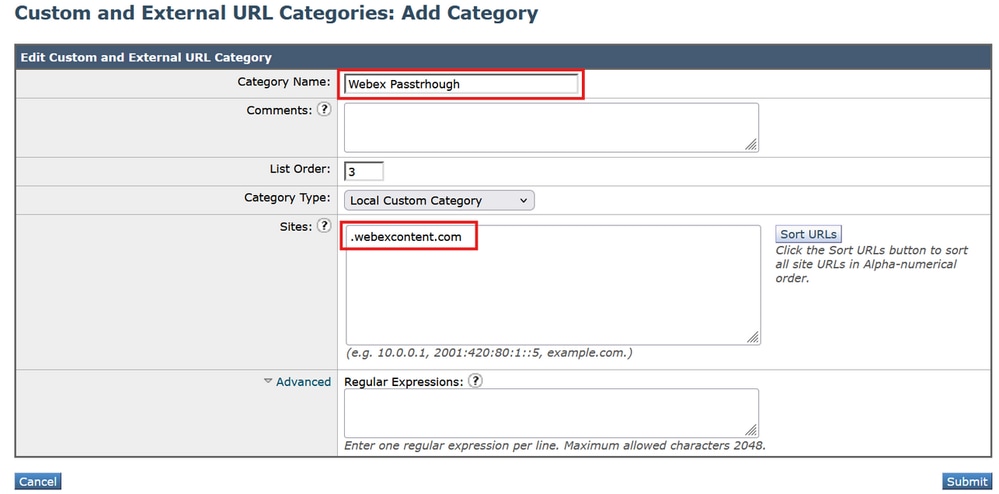

- Nell'interfaccia utente di WSA, selezionare Web Security Manager > Custom and External URL Categories > Add Category (Aggiungi categoria).

- Assegnare un nome alla nuova categoria e inserire il dominio successivo nella sezione Siti:

.webexcontent.com

categoria_url_4_wsa

categoria_url_4_wsa

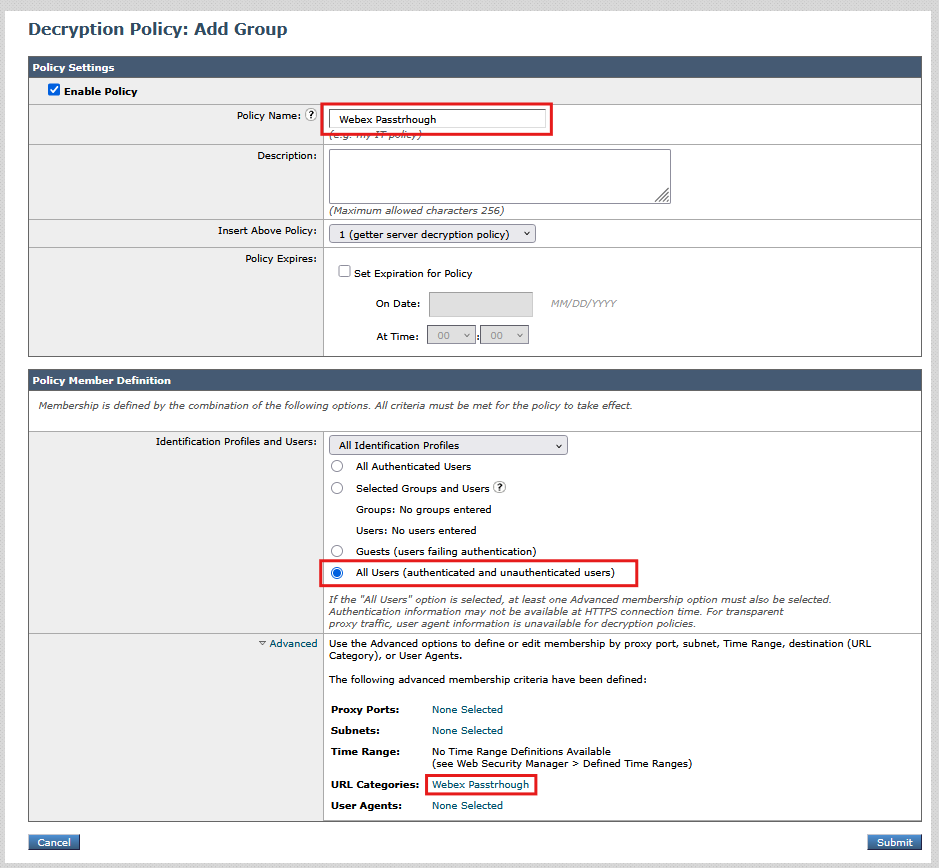

- Fare clic su Invia. Passare a Web Security Manager > Criteri di decrittografia > Aggiungi criterio

- Assegnare un nome al nuovo criterio, impostare Profili di identificazione e Utenti su "Tutti gli utenti" e nella sezione Avanzate per Categorie URL selezionare la nuova categoria creata nel passaggio 3

5_wsa_deryption_policy

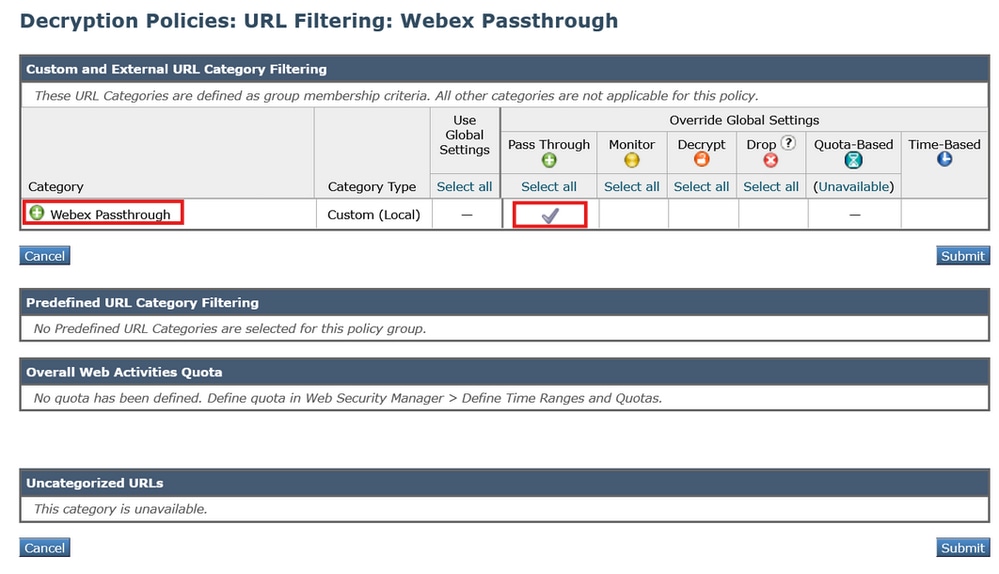

5_wsa_deryption_policy - Fare clic su Invia. Quindi, fare clic sulla sezione Filtro URL e impostare la categoria personalizzata creata nel passaggio 3 su "Pass Through".

6_wsa_url_filtering

6_wsa_url_filtering - Inviare e confermare le modifiche.

Se vengono distribuiti più appliance Web sicure per il reindirizzamento trasparente e lo spoofing IP dei client è abilitato, esistono due soluzioni:

- Impostare i servizi WCCP in uscita e di ritorno per il bilanciamento del carico in base all'indirizzo del client anziché dell'indirizzo del server.

- Nella CLI di WSA, impostare advancedproxyconfig > DNS > "Find web server by" (Trova server Web per) per utilizzare sempre l'indirizzo IP fornito dal client sulle connessioni al server Web (opzioni 2 e 3). Per ulteriori informazioni su questa impostazione, vedere la sezione relativa al DNS nella guida alle procedure consigliate per l'utilizzo di appliance Web sicure.

Verifica

Al termine delle impostazioni pass-through, il traffico Webex verrà elaborato sui log degli accessi come Pass-through in base alle policy:

1763752739.797 457 192.168.100.100 TCP_MISS/200 6939 TCP_CONNECT 135.84.171.165:443 - DIRECT/da3-wxt08-us.bcld.webex.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",121.47,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 135.84.171.165; Port: 40767; Auth: NONE]

1763752853.942 109739 192.168.100.100 TCP_MISS/200 7709 TCP_CONNECT 170.72.245.220:443 - DIRECT/avatar-a.wbx2.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.56,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 170.72.245.220; Port: 40845; Auth: NONE]

1763752862.299 109943 192.168.100.100 TCP_MISS/200 8757 TCP_CONNECT 18.225.2.59:443 - DIRECT/highlights.us-east-2.intelligence.webex.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.64,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 18.119.170.197; Port: 40855; Auth: NONE]

1763752870.293 109949 192.168.100.100 TCP_MISS/200 8392 TCP_CONNECT 170.72.245.190:443 - DIRECT/retention-a.wbx2.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.61,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 170.72.245.190; Port: 40862; Auth: NONE]

Esaminare e monitorare l'applicazione webex; se vengono segnalati rallentamenti o interruzioni del servizio, esaminare di nuovo i log degli accessi e verificare che tutto il traffico sul lato webex sia elaborato correttamente.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

December 04, 2025

|

Versione iniziale |

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.