Introduzione

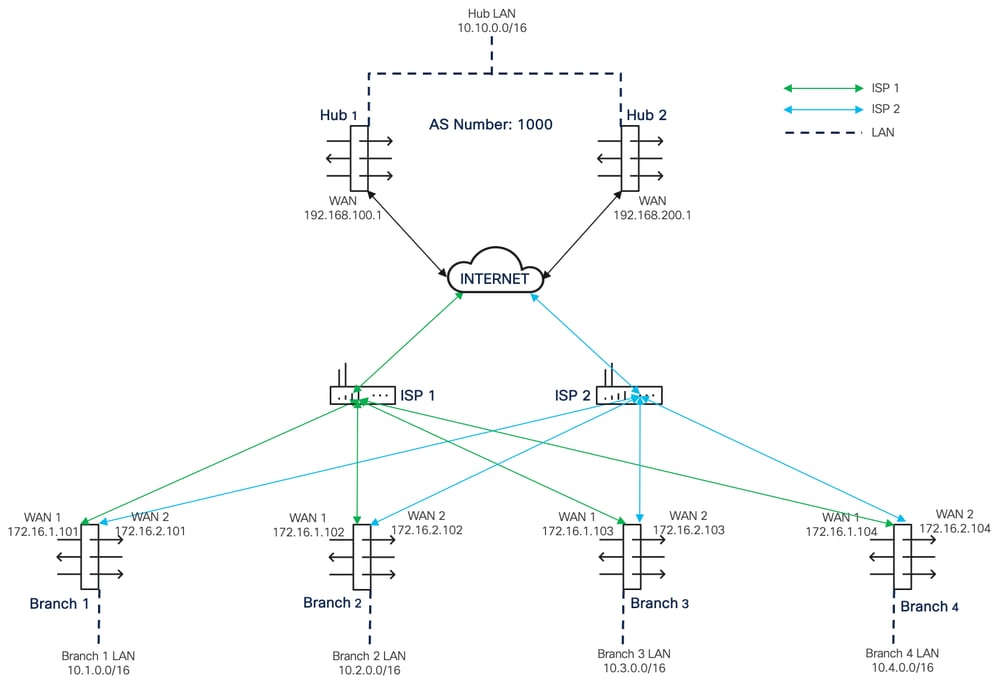

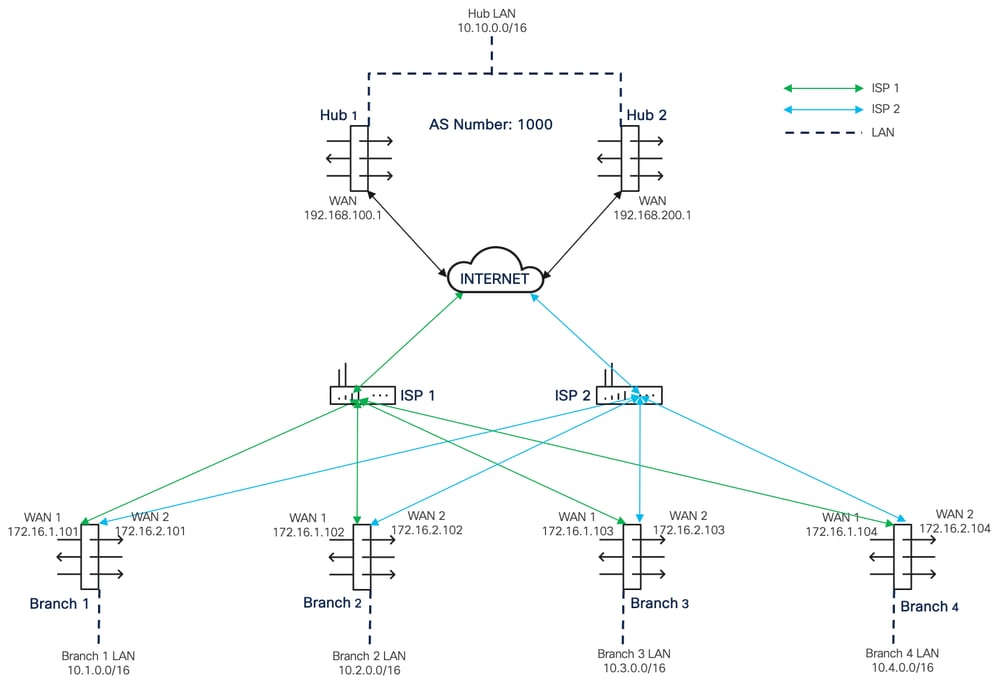

Questo documento descrive come configurare una topologia con due ISP con due hub e quattro spoke nella stessa area usando la procedura guidata SD-WAN.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Firewall Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Software-defined WAN (SD-WAN)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- FTD versione 7.6.0

- FMC versione 7.6.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Piattaforme software e hardware supportate

|

Responsabile

|

FTD

|

Piattaforme supportate

|

|

|

-

FTD hub >= 7.6.0

-

FTD raggio >= 7.3.0

|

Tutte le piattaforme che FMC >= 7.6.0 può gestire

|

Configurazione

Esempio di rete

Diagramma della topologia di rete

Diagramma della topologia di rete

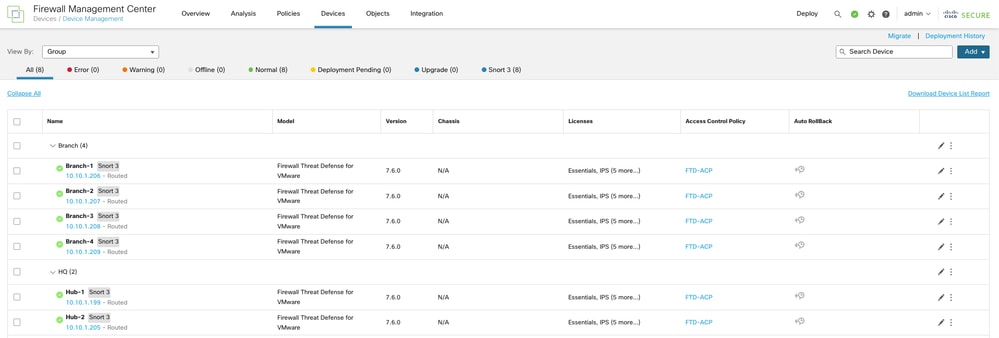

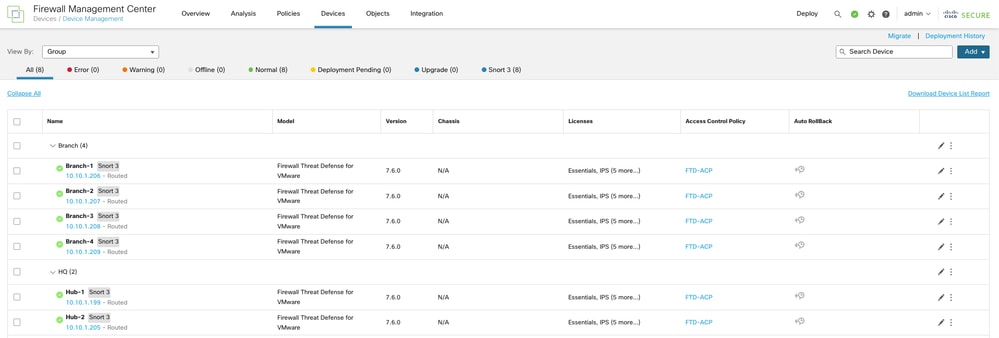

Elenco di dispositivi

Elenco di dispositivi

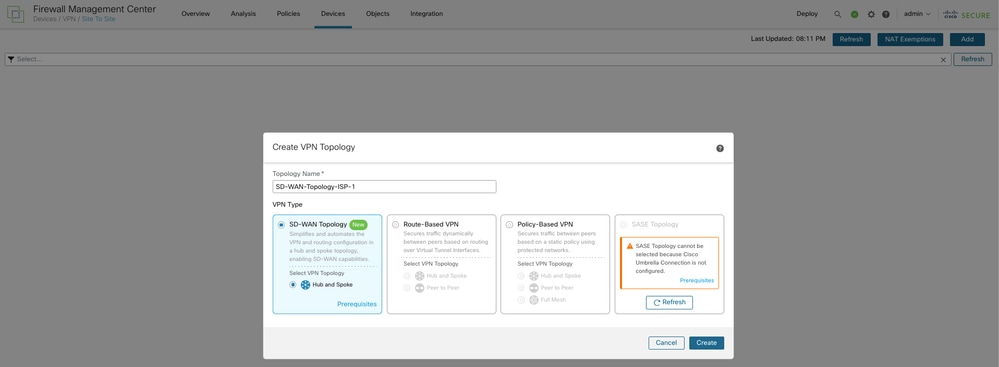

Passaggio 1. Creare una topologia SD-WAN con WAN-1 come interfaccia VPN

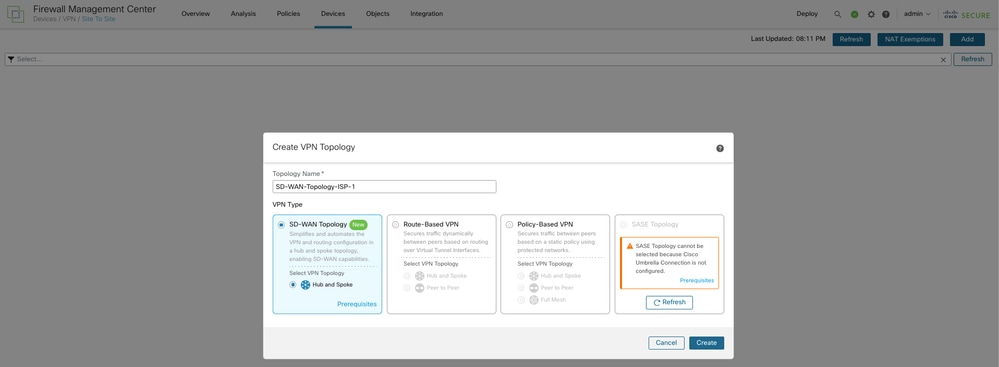

Selezionare Dispositivi > VPN > Sito - Sito. Scegliere Add, quindi immettere un nome appropriato nel campo Topology Name (Nome topologia) per la prima topologia con WAN-1 come interfaccia VPN. Fare clic su SD-WAN Topology>Create (Crea).

Creazione di una topologia SD-WAN con WAN-1 come interfaccia VPN

Creazione di una topologia SD-WAN con WAN-1 come interfaccia VPN

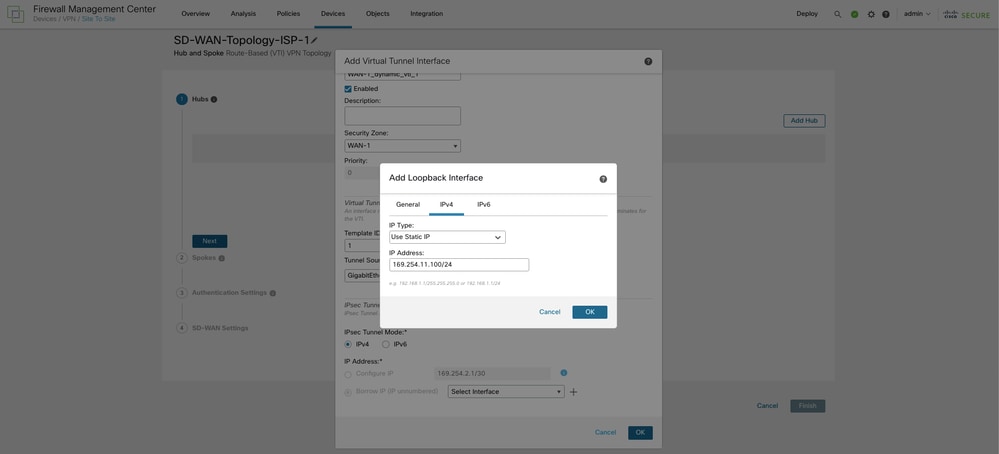

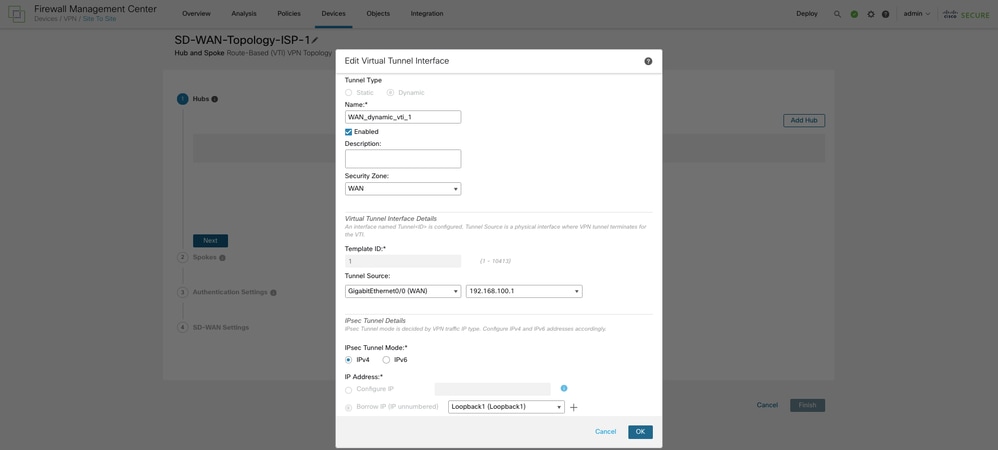

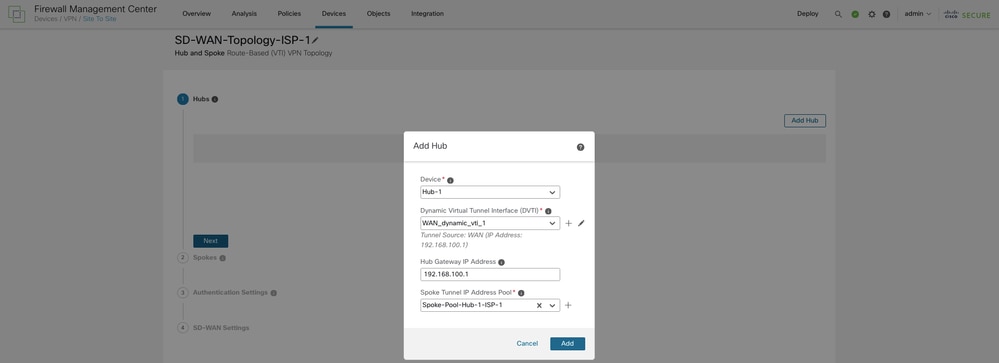

Passaggio 2. Configurare l'interfaccia DVTI (Dynamic Virtual Tunnel Interface) sull'hub primario

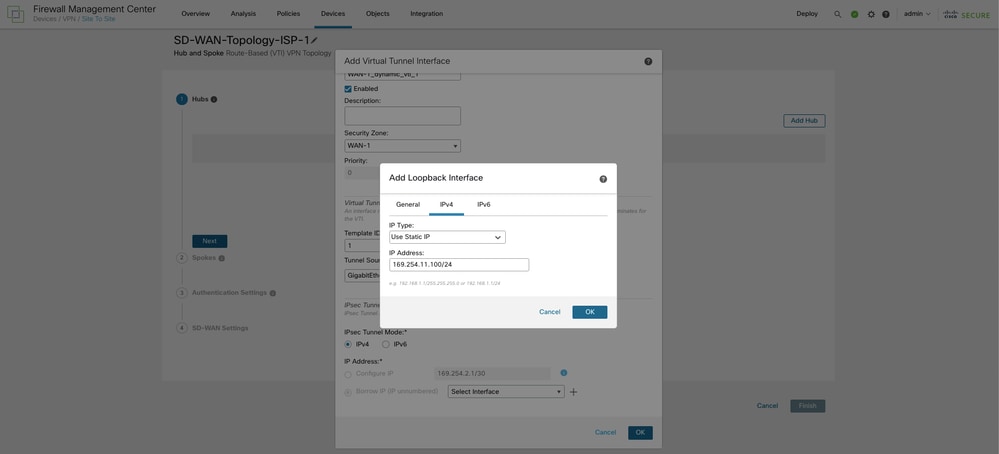

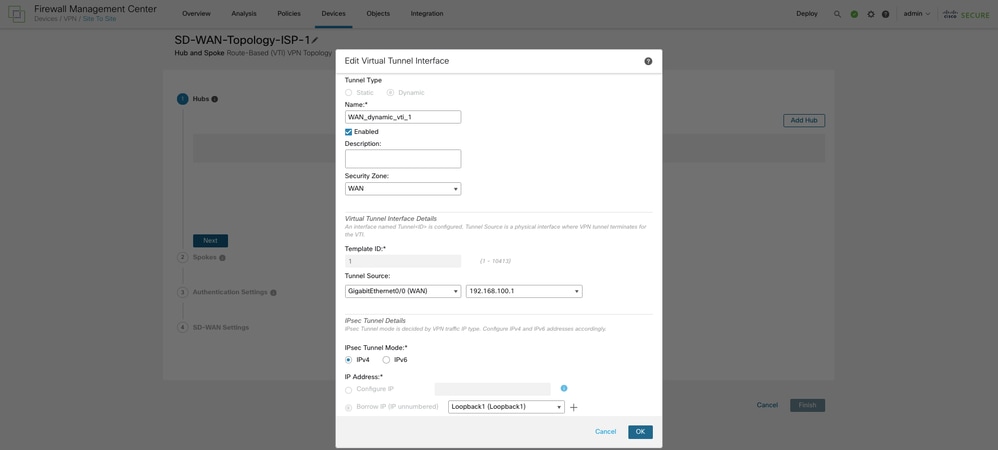

Fare clic su Add Hub e scegliere l'hub principale dall'elenco a discesa Device (Dispositivo). Fare clic sull'icona + accanto a DVTI (Dynamic Virtual Tunnel Interface). Configurare un nome, un'area di sicurezza e un ID modello e assegnare WAN-1 come interfaccia origine tunnel per DVTI.

Scegliere un'interfaccia fisica o di loopback dall'elenco a discesa Indirizzo IP prestito. Nella topologia corrente, la tecnologia DVTI eredita un indirizzo IP dell'interfaccia di loopback. Fare clic su OK.

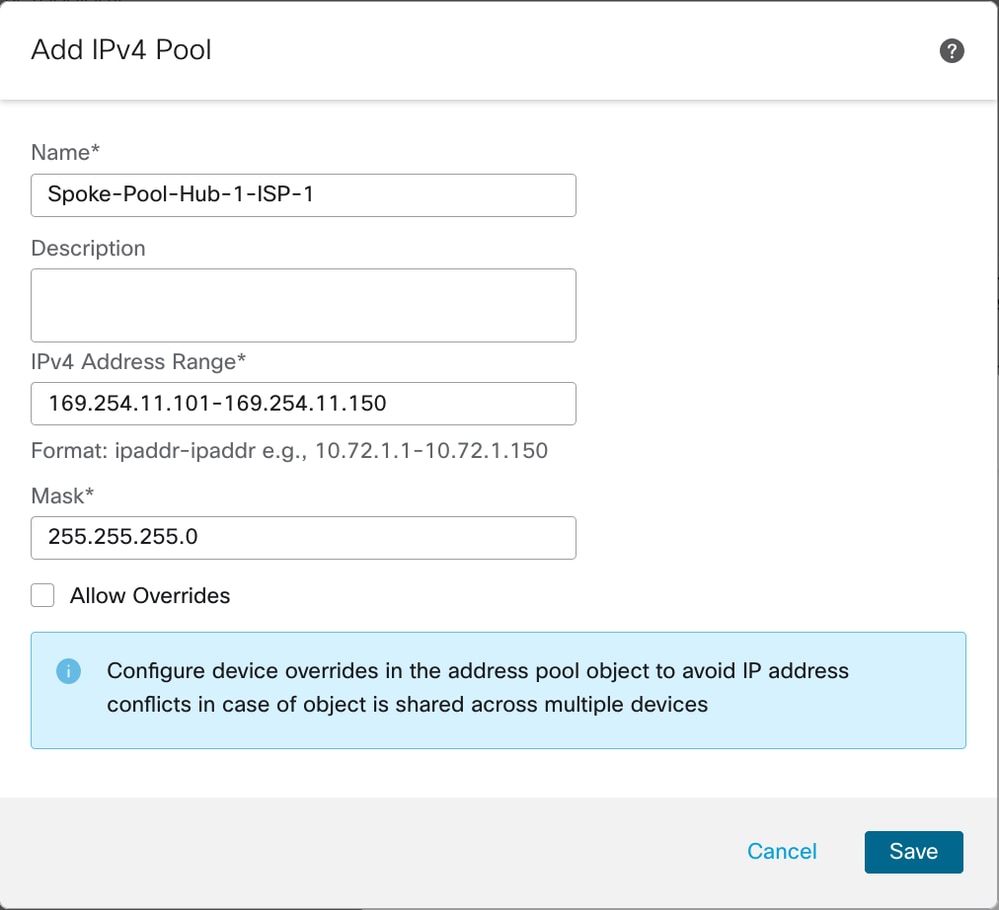

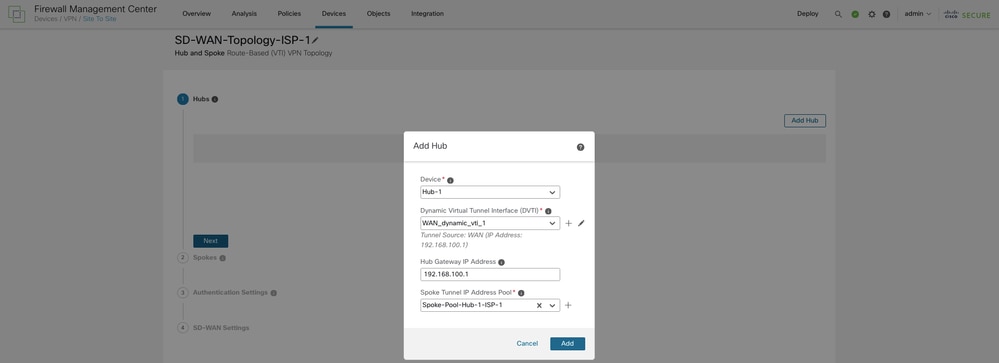

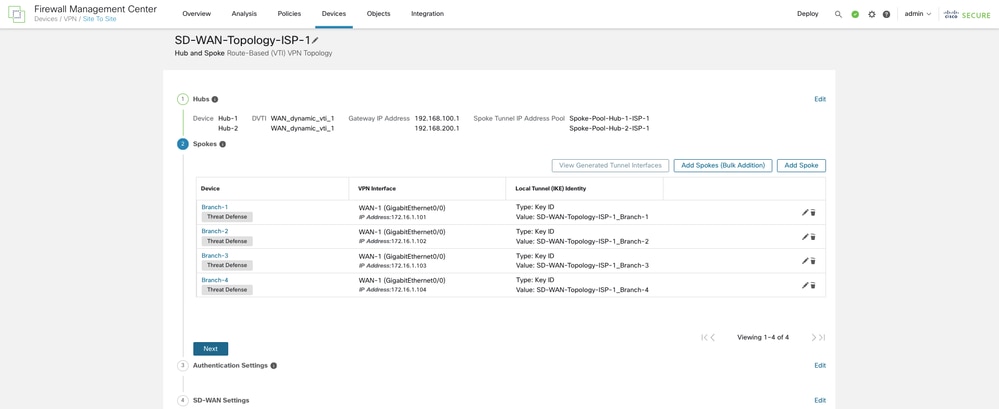

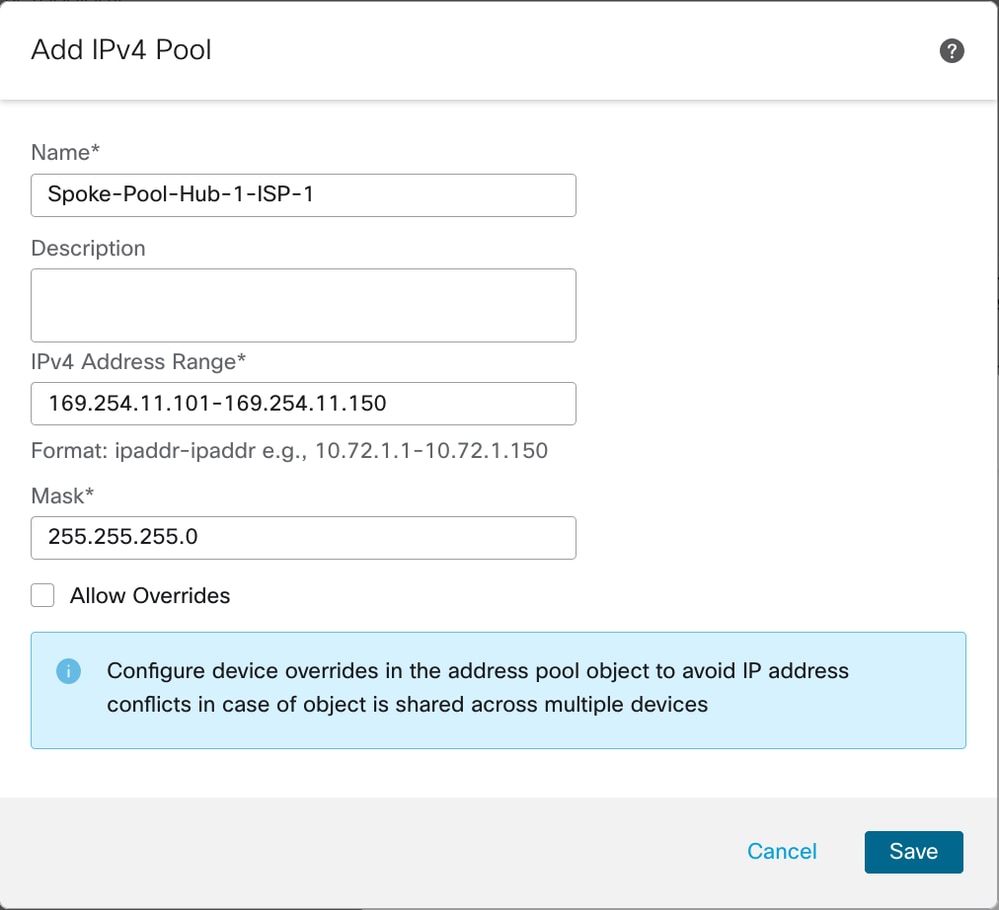

Per creare un nuovo pool di indirizzi, scegliere un pool di indirizzi o fare clic sull'icona + accanto a Pool di indirizzi IP del tunnel spoke. Quando si aggiungono spoke, la procedura guidata genera automaticamente interfacce tunnel spoke e assegna indirizzi IP a tali interfacce spoke da questo pool di indirizzi IP.

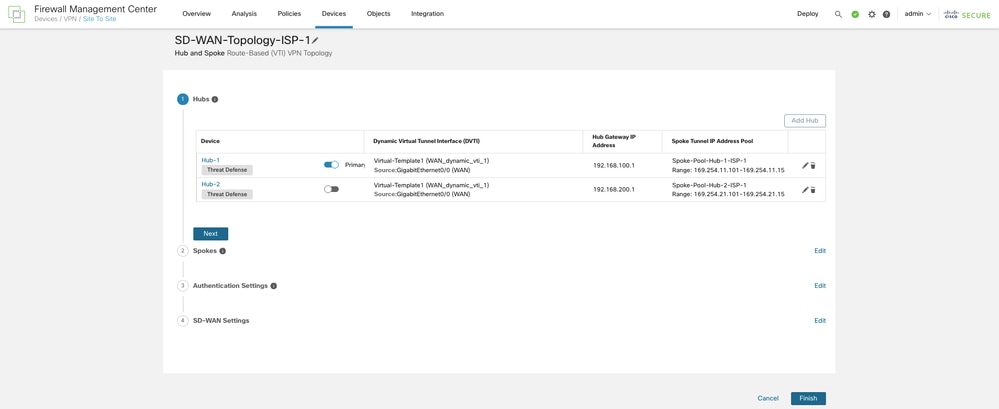

Una volta completata la configurazione dell'hub primario, scegliere Aggiungi per salvare l'hub primario nella topologia.

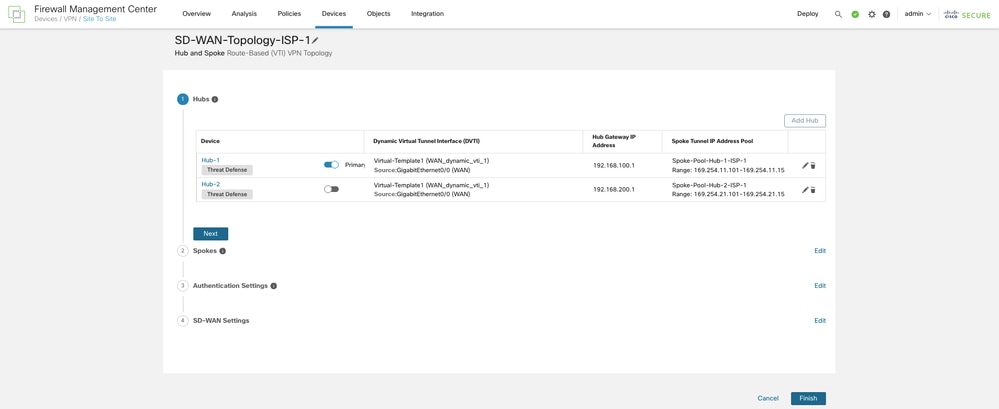

Passaggio 3. Configurare la tecnologia DVTI sull'hub secondario

Scegliere nuovamente Add Hub per configurare l'hub secondario nella topologia con WAN-1 come interfaccia VPN ripetendo i passaggi 1 e 2. Fare clic su Avanti.

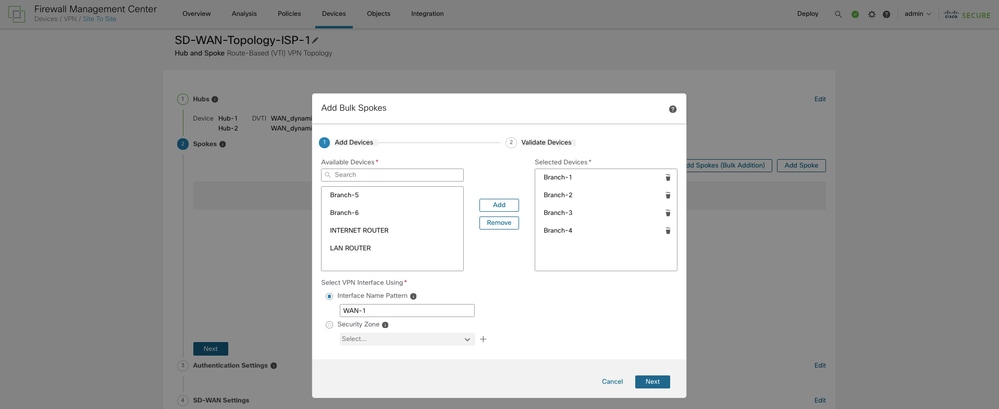

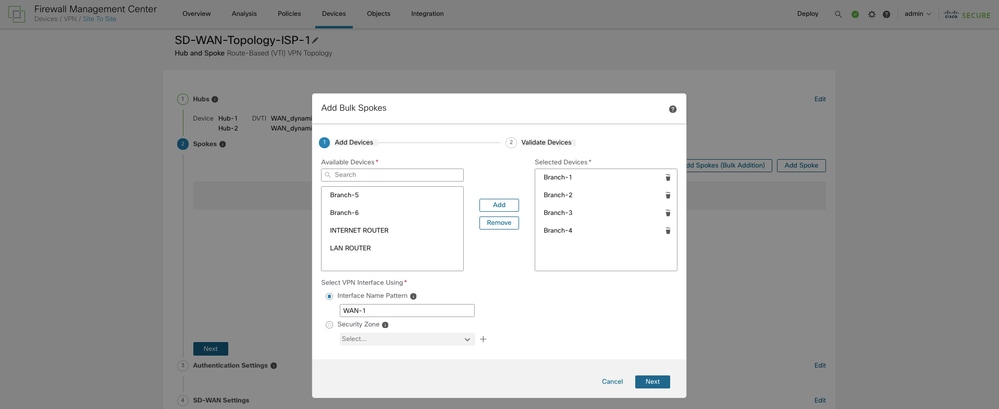

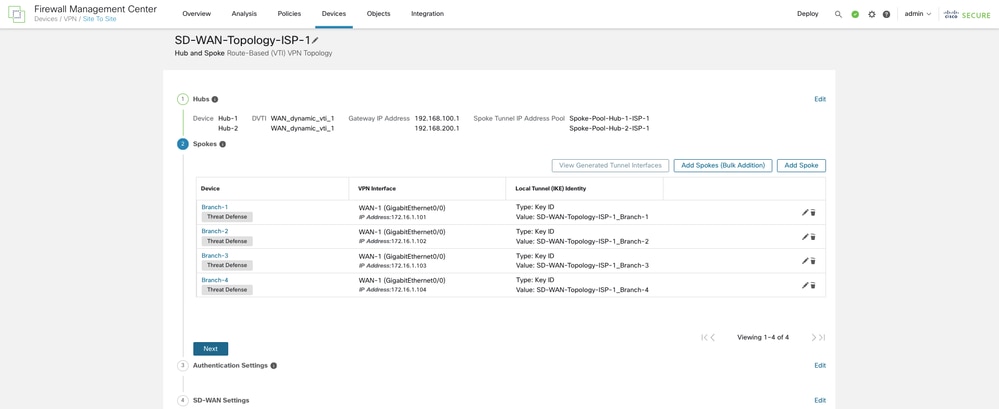

Passaggio 4. Configurazione dei raggi

Scegliere Aggiungi spoke per aggiungere un dispositivo a spoke singolo oppure fare clic su Aggiungi spoke (aggiunta di massa) per aggiungere più spoke alla topologia. La topologia corrente utilizza quest'ultima opzione per aggiungere più FTD di diramazione alla topologia. Nella finestra di dialogo Aggiungi raggi ausiliari, scegliete gli FTD necessari per aggiungerli come raggi. Scegliere un modello di nome interfaccia comune che corrisponda al nome logico della WAN-1 su tutti i spoke o all'area di sicurezza associata alla WAN-1.

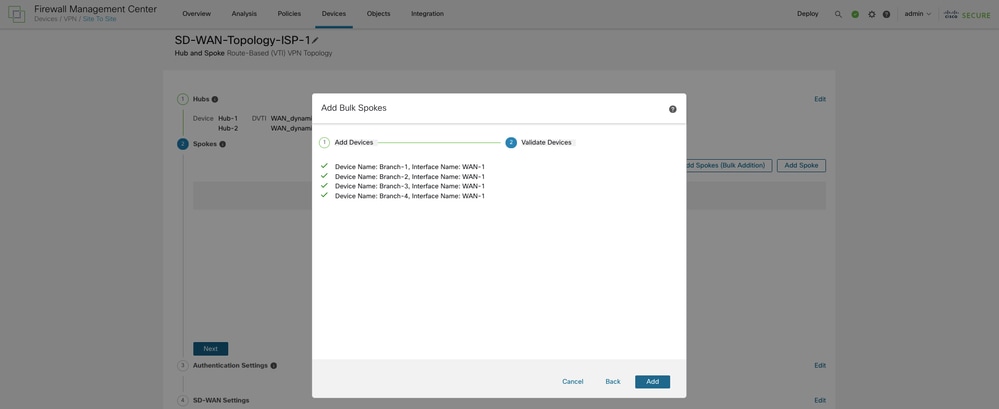

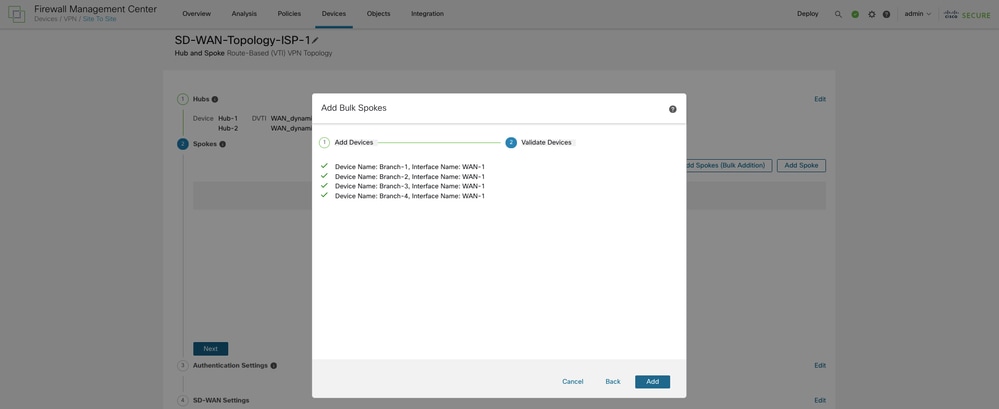

Fare clic su Avanti per verificare se gli spoke dispongono di interfacce con il pattern o l'area di sicurezza specificati.

Scegliere Add (Aggiungi). La procedura guidata sceglie automaticamente l'hub DVTI come indirizzo IP di origine del tunnel per ogni spoke.

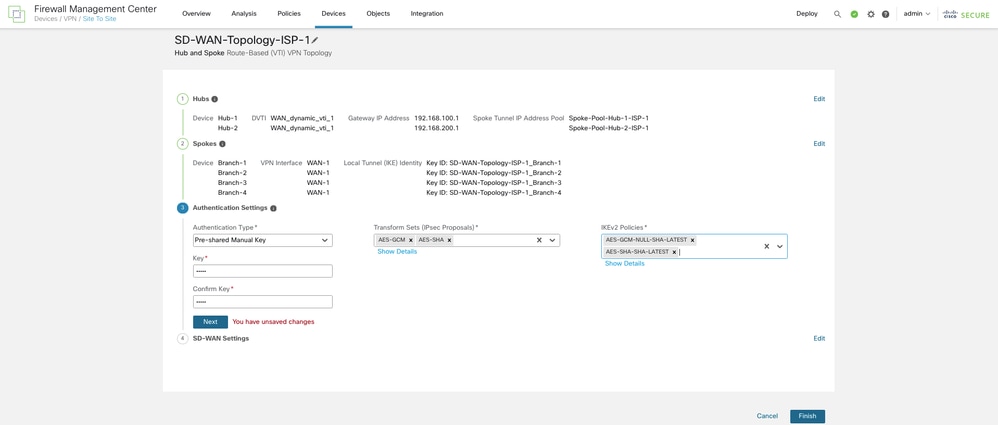

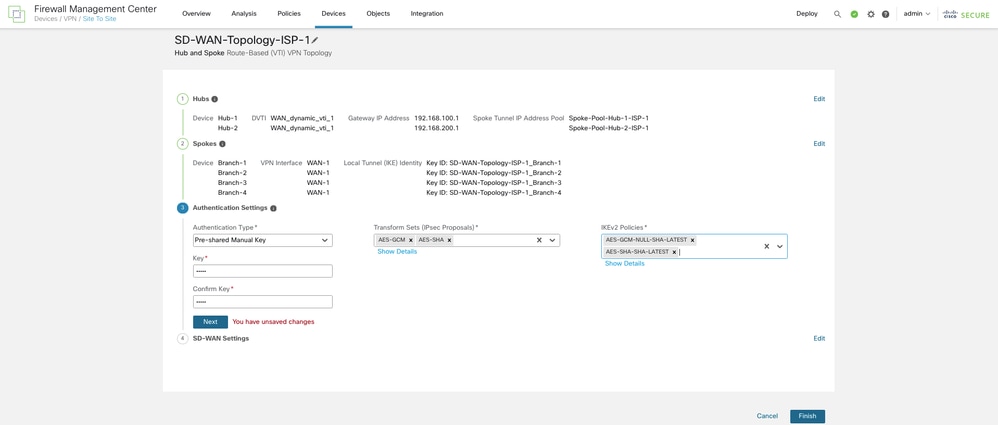

Passaggio 5. Configurazione delle impostazioni di autenticazione

Per configurare le impostazioni di autenticazione, fare clic su Avanti. Per l'autenticazione dei dispositivi, è possibile scegliere una chiave precondivisa manuale, una chiave precondivisa generata automaticamente o un certificato nell'elenco a discesa Tipo di autenticazione. Selezionare uno o più algoritmi dagli elenchi a discesa Set di trasformazioni e Criteri IKEv2.

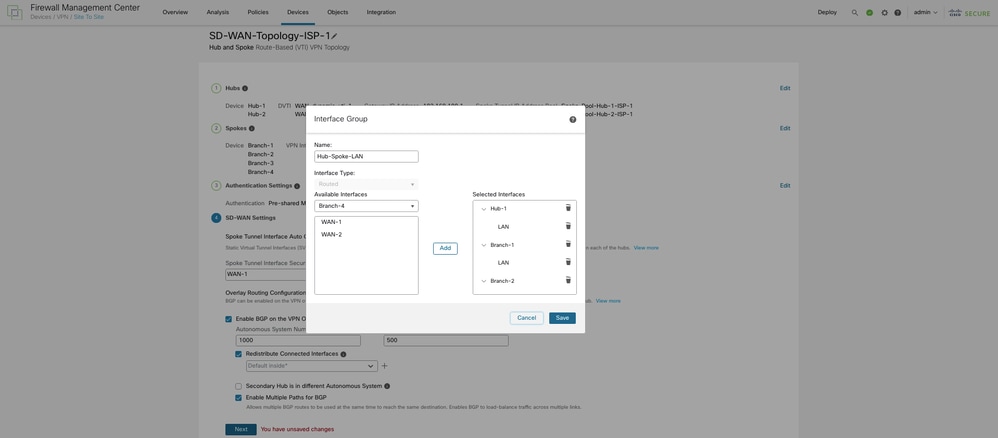

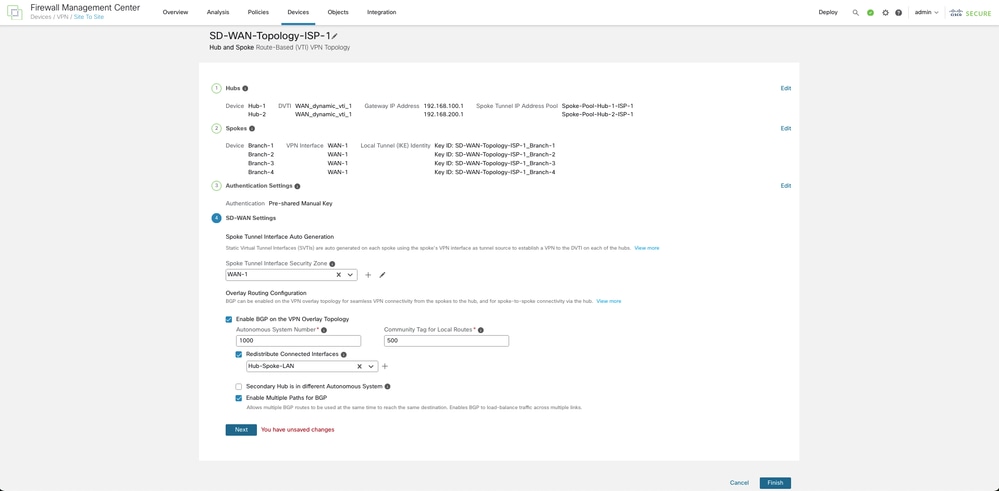

Passaggio 6. Configurare le impostazioni SD-WAN

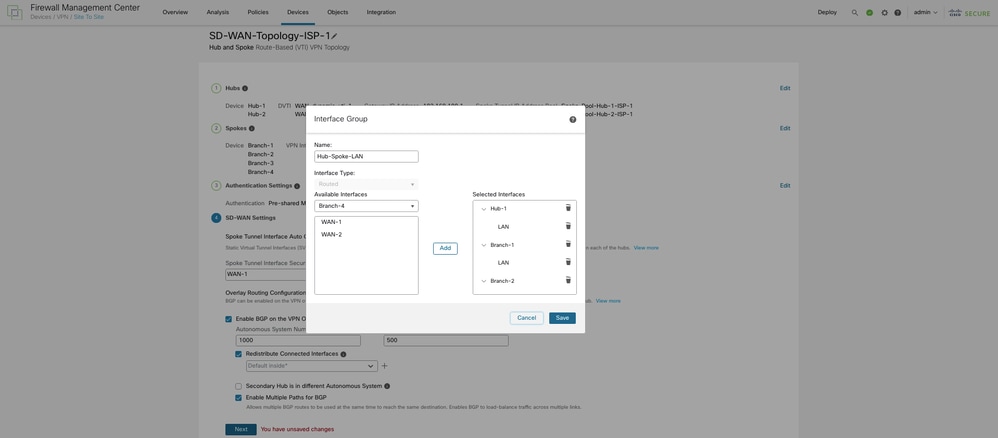

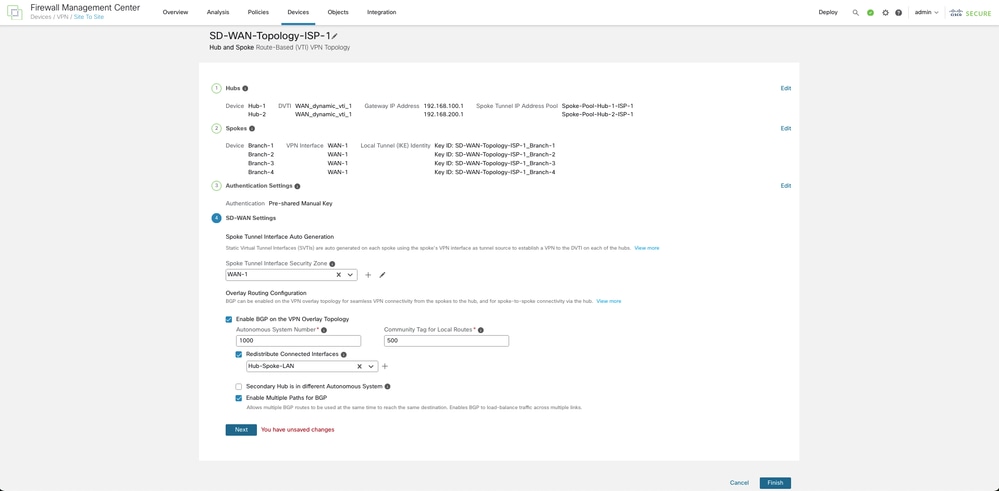

Per configurare le impostazioni SD-WAN, fare clic su Next (Avanti). Questo passaggio comporta la generazione automatica di interfacce tunnel spoke e la configurazione del Border Gateway Protocol (BGP) della rete di overlay. Dall'elenco a discesa Area di sicurezza interfaccia tunnel spoke, scegliere un'area di sicurezza o fare clic su + per creare un'area di sicurezza alla quale la procedura guidata aggiunga automaticamente le SVTI (Static Virtual Tunnel Interfaces) generate automaticamente dallo spoke.

Selezionare la casella di controllo Abilita BGP sulla topologia di overlay VPN per automatizzare le configurazioni BGP tra l'interfaccia del tunnel di overlay. Nel campo Numero sistema autonomo, immettere un numero AS (Autonomous System). Selezionare la casella di controllo Ridistribuisci interfacce connesse e scegliere un gruppo di interfacce dall'elenco a discesa oppure scegliere + per creare un gruppo di interfacce con interfacce LAN connesse degli hub e degli spoke per la ridistribuzione della route BGP nella topologia di overlay.

Nel campo Tag community per percorsi locali, immettere l'attributo community BGP per contrassegnare i percorsi locali connessi e ridistribuiti. Questo attributo consente di applicare facilmente filtri di route. Selezionare la casella di controllo Hub secondario in sistema autonomo diverso se si dispone di un hub secondario in un SA diverso. Infine, selezionare la casella di controllo Enable Multiple Paths for BGP per consentire a BGP di bilanciare il carico del traffico su più collegamenti.

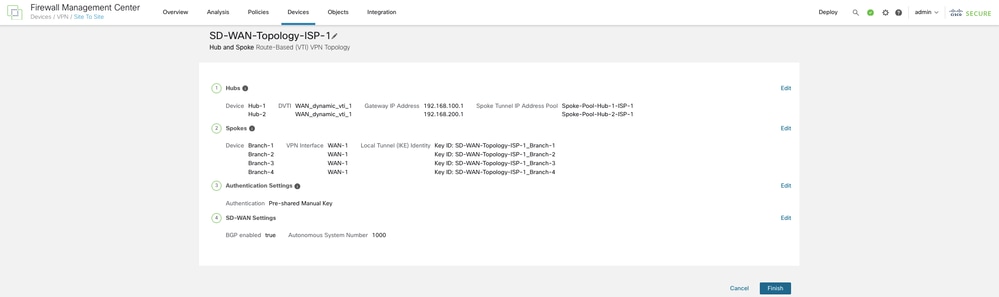

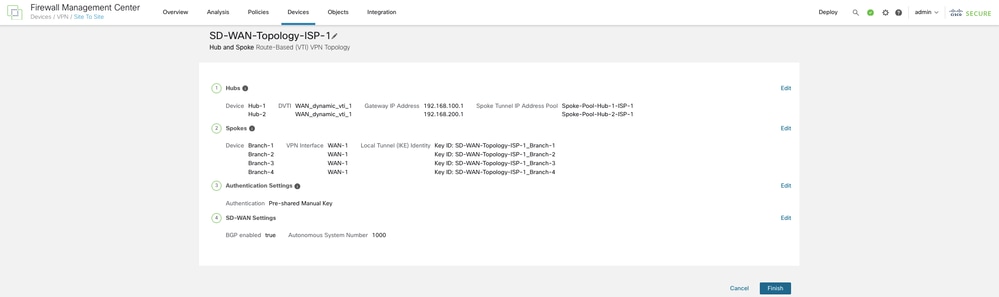

Per salvare e convalidare la topologia SD-WAN, fare clic su Finish (Fine).

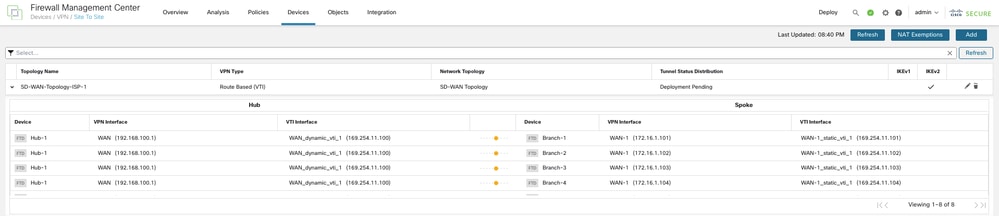

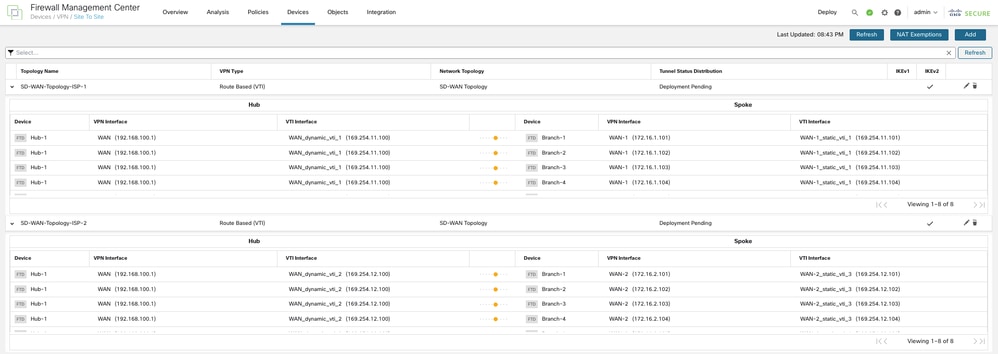

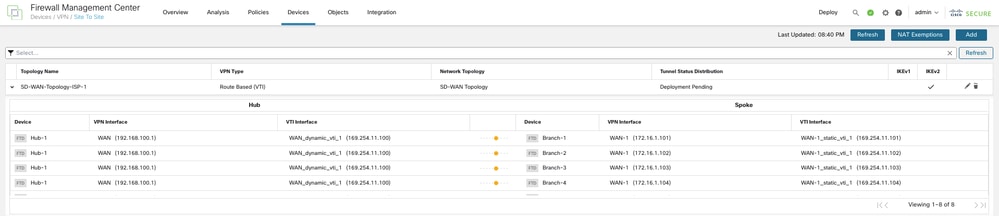

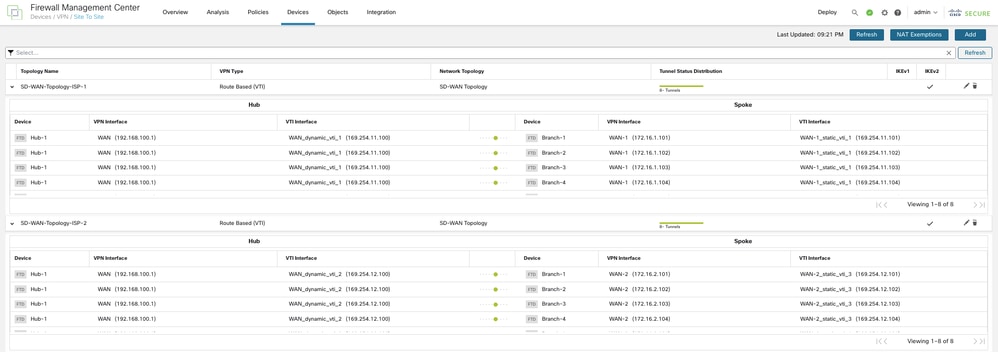

È possibile visualizzare la topologia in Dispositivi > VPN da sito a sito. Il numero totale di tunnel nella prima topologia SD-WAN è 8.

Passaggio 7. Creare una topologia SD-WAN con WAN-2 come interfaccia VPN

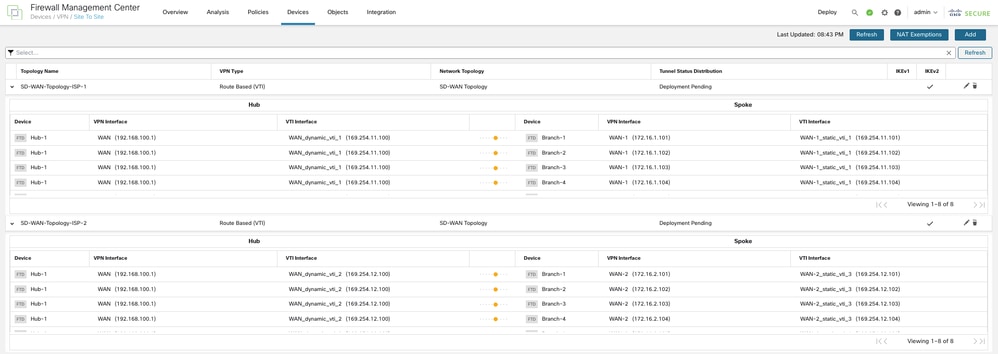

Ripetere i passaggi da 1 a 6 per configurare una topologia SD-WAN con WAN-2 come interfaccia VPN. Il numero totale di tunnel nella seconda topologia SD-WAN è 8. Le topologie finali devono essere simili all'immagine mostrata:

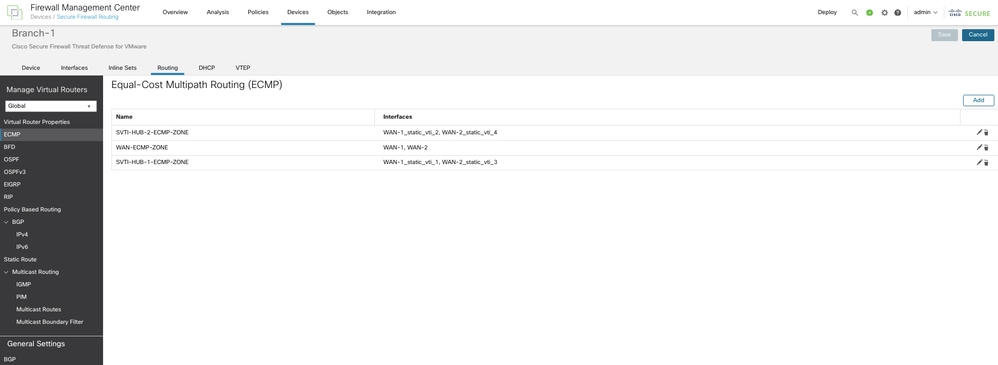

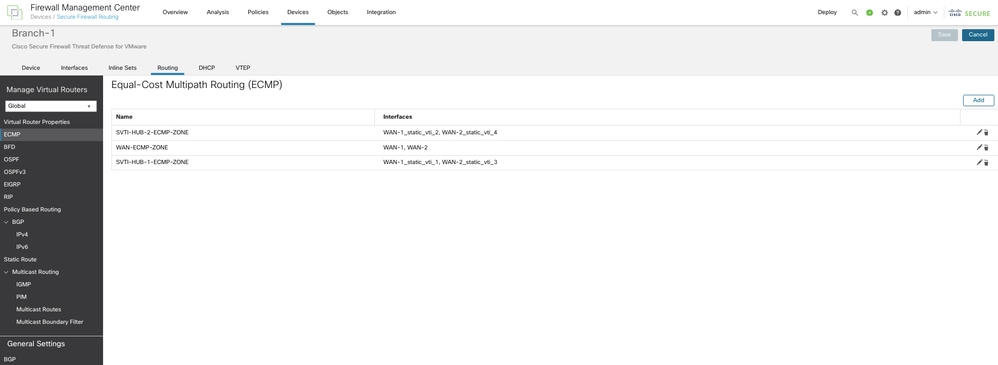

Passaggio 8. Configurazione delle zone ECMP (Equal-Cost Multi-Path)

Su ciascuna diramazione, selezionare Routing > ECMP e configurare le zone ECMP per le interfacce WAN e gli SVTI che si connettono all'hub principale e secondario, come mostrato. In questo modo è possibile fornire ridondanza dei collegamenti e abilitare il bilanciamento del carico del traffico VPN.

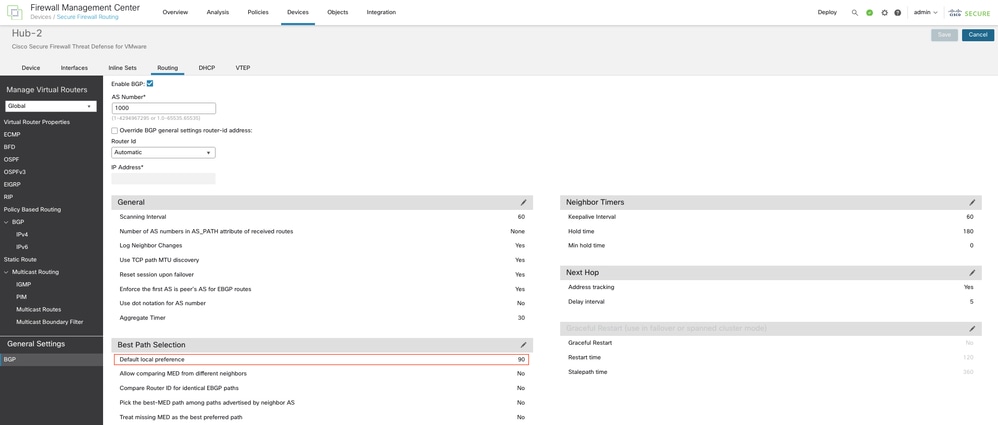

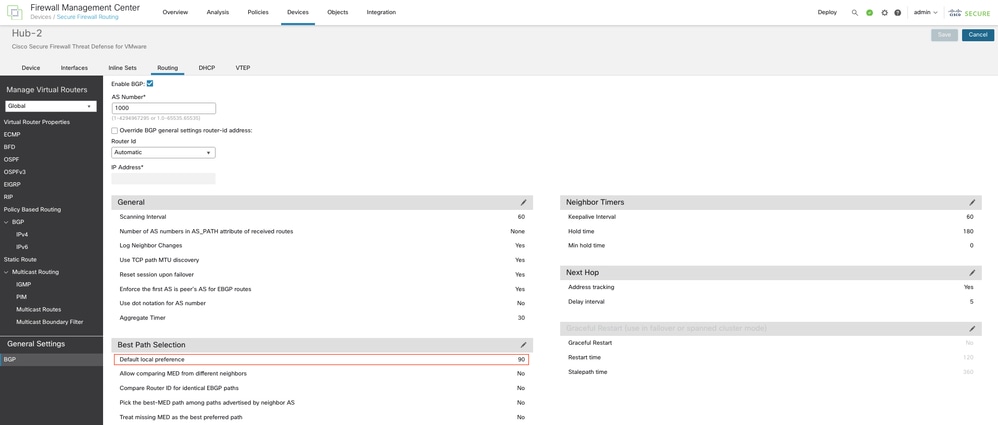

Passaggio 9. Modificare la preferenza locale BGP sull'hub

Selezionare Routing > General Settings > BGP sull'hub secondario. Fare clic su Abilita BGP, configurare il numero AS e impostare il valore della preferenza locale predefinita in Selezione miglior percorso su un valore inferiore a quello configurato sull'hub primario. Fare clic su Save (Salva). In questo modo le route verso l'hub principale vengono preferite rispetto alle route verso l'hub secondario. Quando l'hub primario diventa inattivo, subentrano i percorsi verso l'hub secondario.

Distribuire le configurazioni su tutti i dispositivi.

Verifica

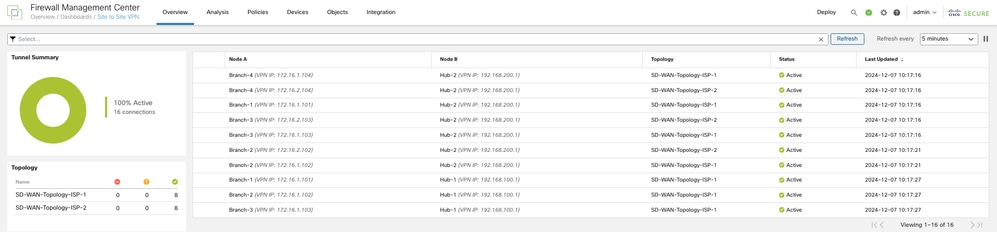

Verifica degli stati del tunnel

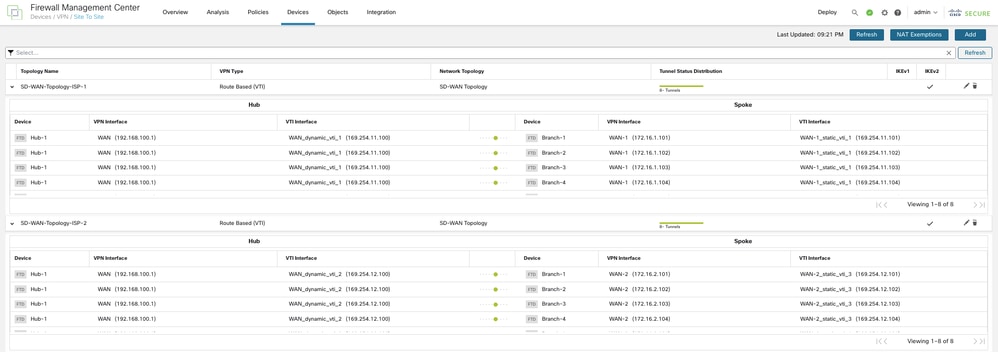

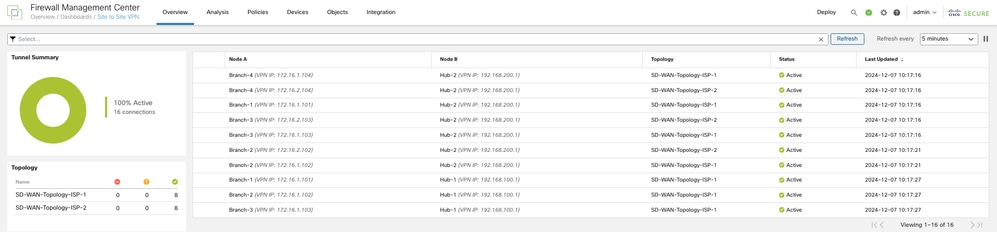

Per verificare se i tunnel VPN delle topologie SD-WAN sono attivi, selezionare Dispositivo > VPN > Da sito a sito.

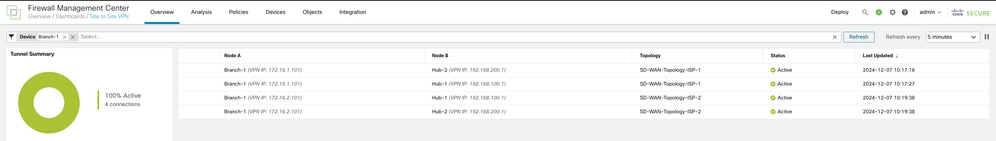

Per visualizzare i dettagli dei tunnel VPN SD-WAN, scegliere Panoramica > Dashboard > VPN da sito a sito.

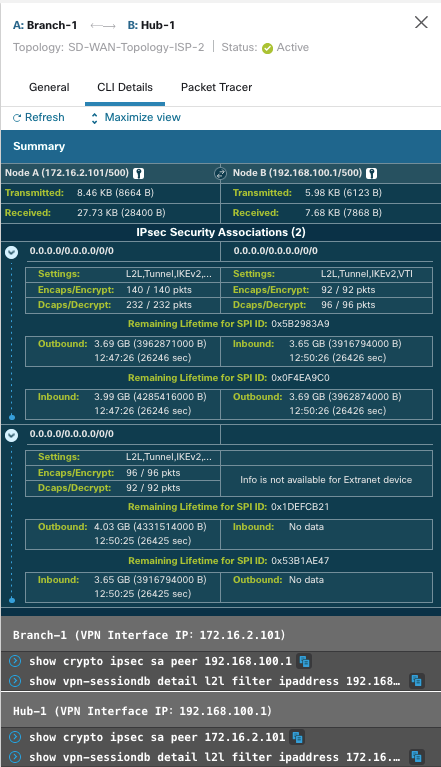

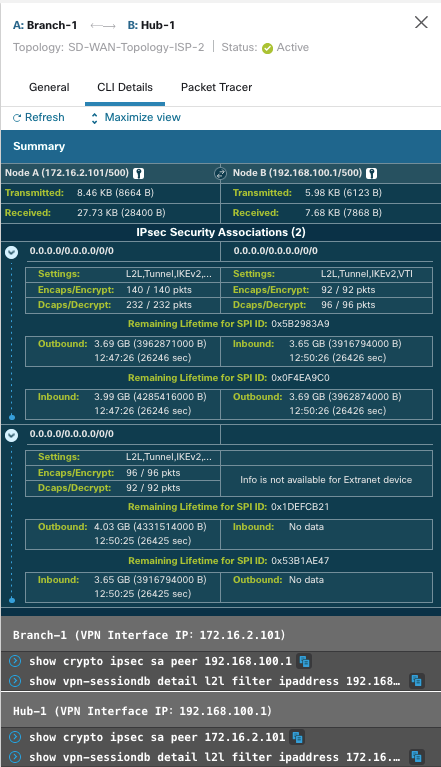

Per visualizzare ulteriori dettagli su ciascun tunnel VPN:

- Passare il mouse su un tunnel.

- Fare clic su Visualizza informazioni complete (

). Verrà visualizzato un riquadro con i dettagli del tunnel e altre azioni.

). Verrà visualizzato un riquadro con i dettagli del tunnel e altre azioni.

- Fare clic sulla scheda CLI Details (Dettagli CLI) nel riquadro laterale per visualizzare i comandi show e i dettagli delle associazioni di sicurezza IPsec.

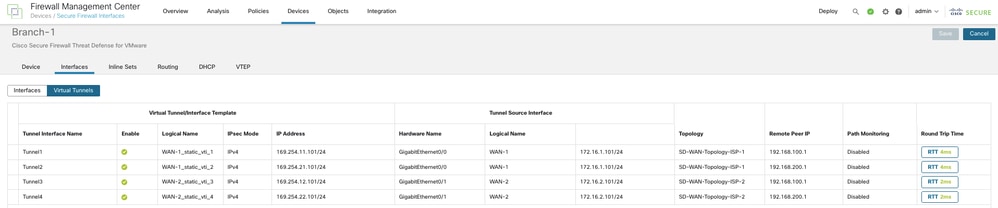

Verifica delle VTI (Virtual Tunnel Interfaces)

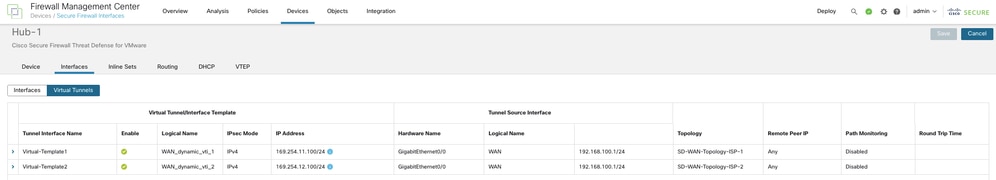

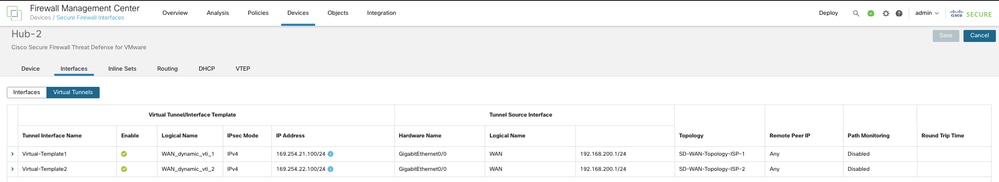

Per visualizzare le VTI dinamiche degli hub e le VTI statiche dei spoke:

- Selezionare Dispositivi > Gestione dispositivi.

- Scegliere l'icona di modifica per un hub o un dispositivo spoke.

- Fare clic sulla scheda Interfaccia.

- Fare clic sul pulsante Tunnel virtuali scheda.

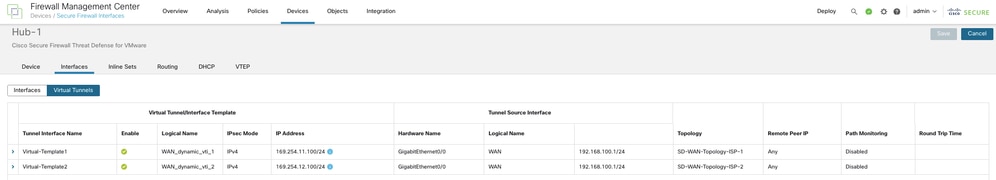

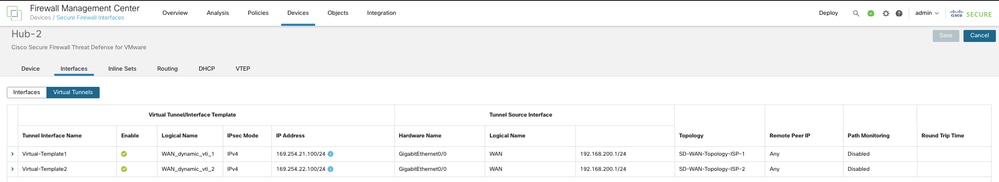

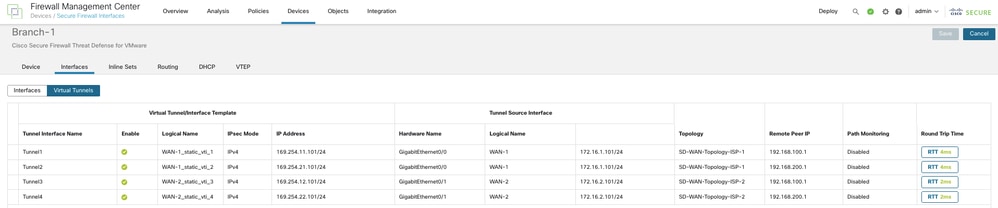

Per ciascuna VTI, è possibile visualizzare dettagli quali nome, indirizzo IP, modalità IPsec, dettagli dell'interfaccia di origine del tunnel, topologia e IP peer remoto.

DVTI sull'hub principale:

DVTI sull'hub secondario:

SVTI sull'intervento:

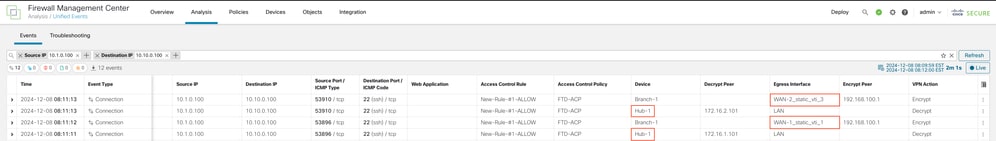

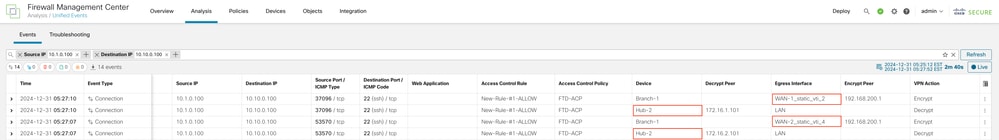

Per verificare il bilanciamento del carico, la ridondanza ISP doppio e la ridondanza a livello di hub, viene utilizzato solo il traffico dalla diramazione 1 all'hub. Di seguito sono riportati i dettagli dell'installazione:

10.1.0.0.100 - Client nella rete connessa alla filiale 1

10.10.0.0.100 - Client nella rete connessa all'hub

WAN-1_static_vti_1 - Da SVTI a Hub 1 tramite ISP 1

WAN-2_static_vti_3 - Da SVTI a Hub 1 tramite ISP 2

WAN-1_static_vti_2 - Da SVTI a Hub 2 tramite ISP 1

WAN-2_static_vti_4 - Da SVTI a Hub 2 tramite ISP 2

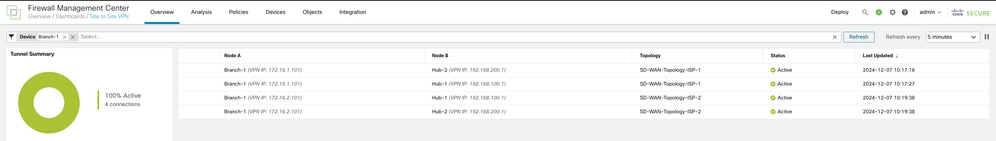

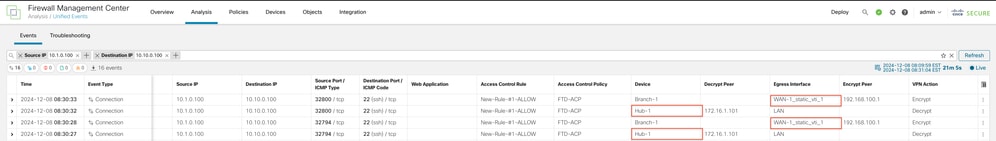

Verifica del bilanciamento del carico del traffico VPN

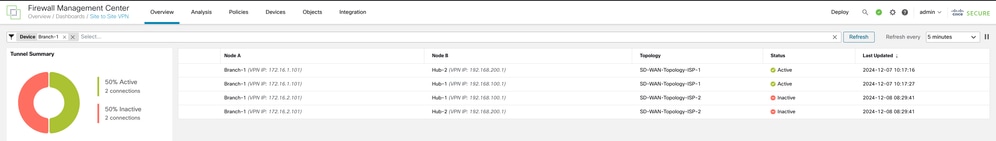

Lo stato del tunnel può essere visualizzato nel dashboard della VPN da sito a sito. Idealmente, tutti i tunnel devono essere attivi:

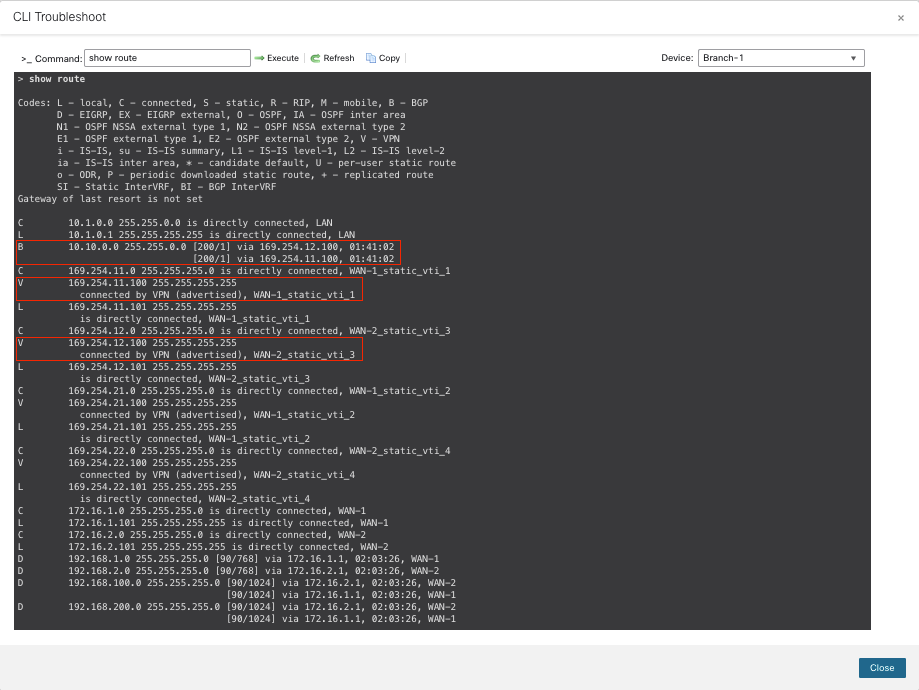

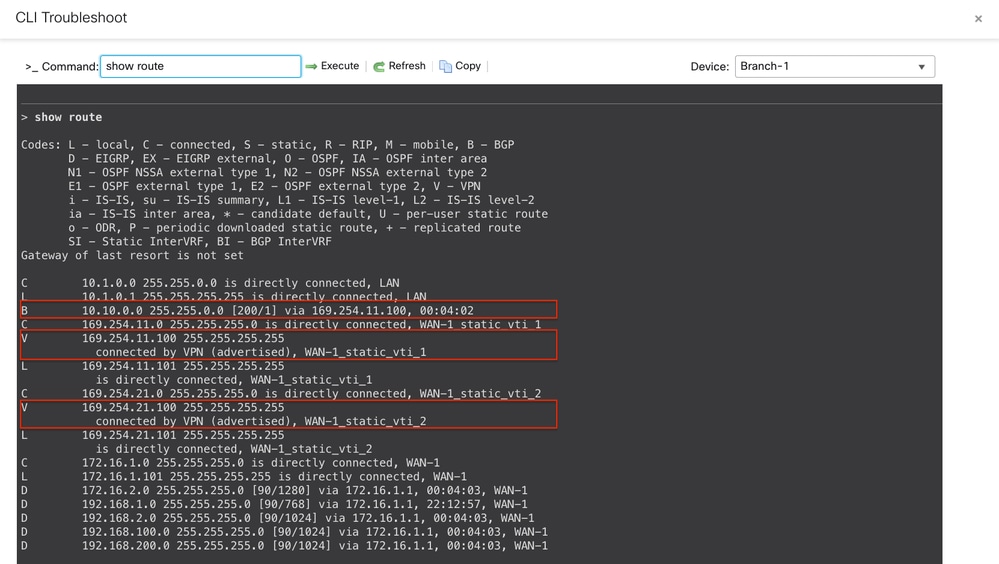

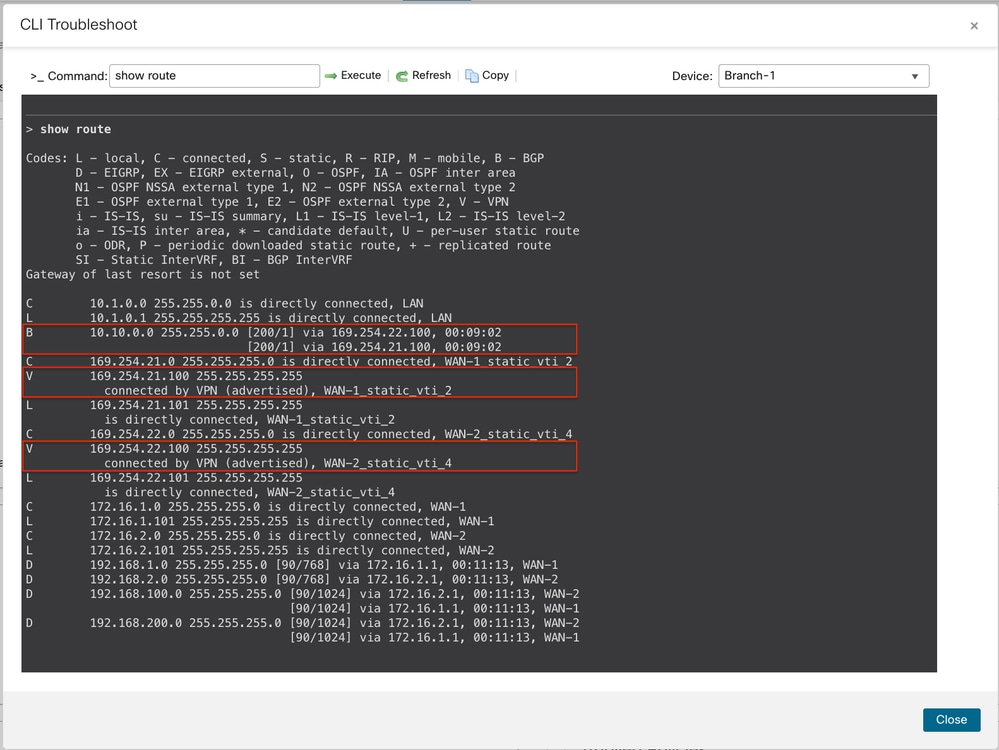

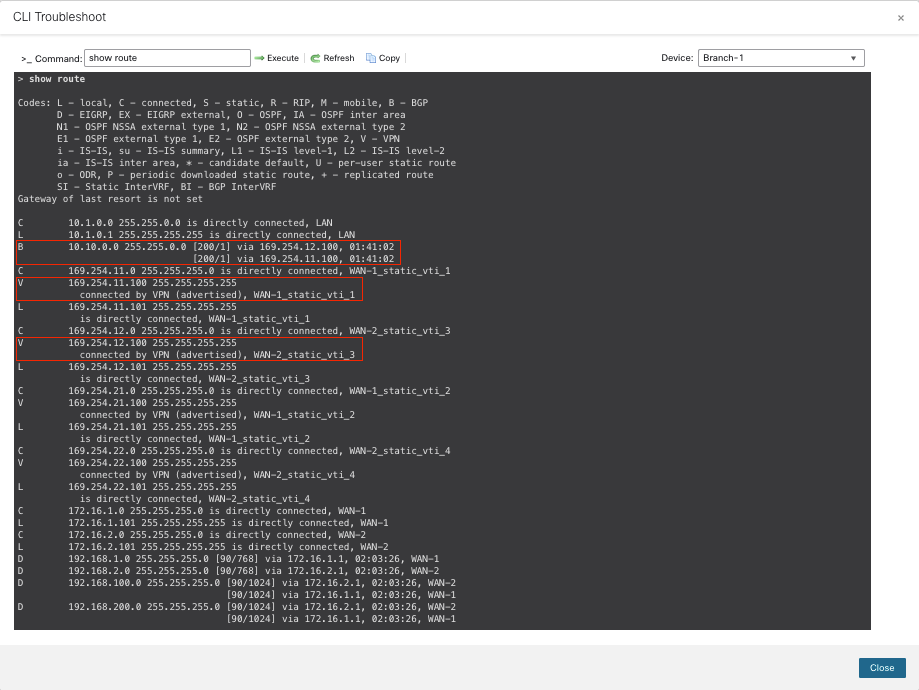

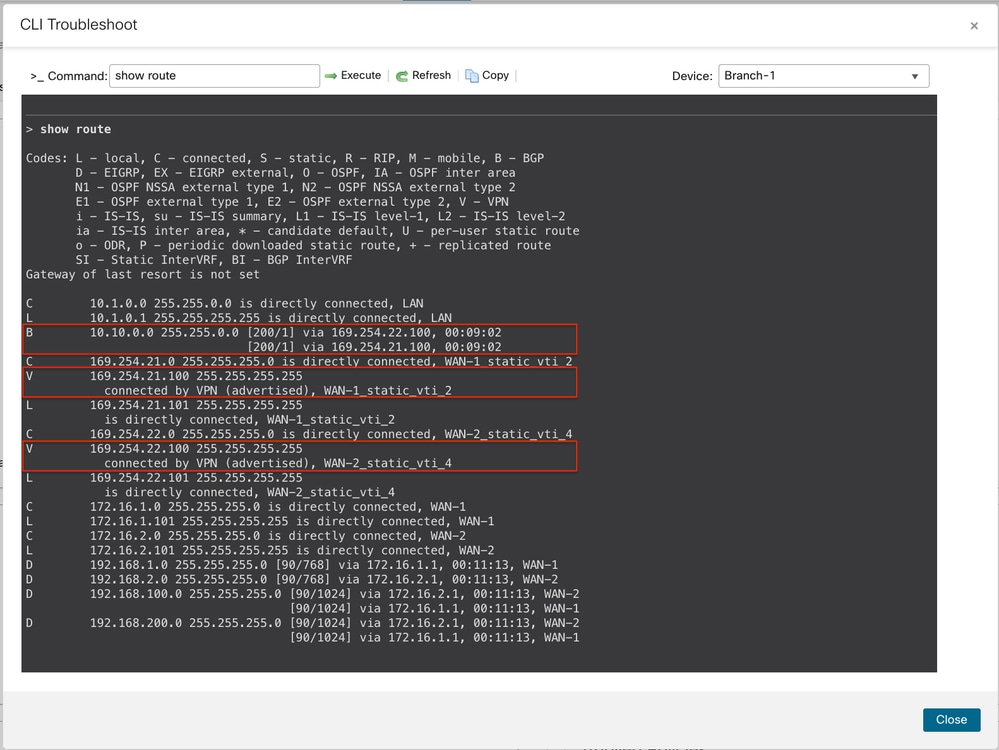

Le route all'hub principale sono preferibili. Il comando show route sulla filiale 1 indica che il traffico VPN è con carico bilanciato tra i due SVTI sull'ISP 1 e sull'ISP 2 e diretti all'hub principale:

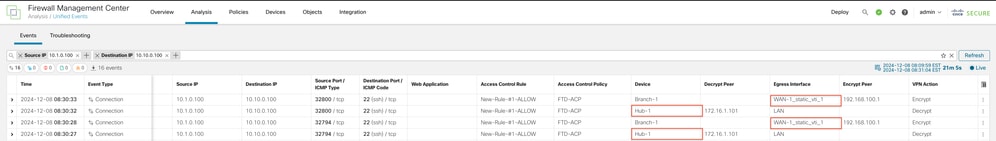

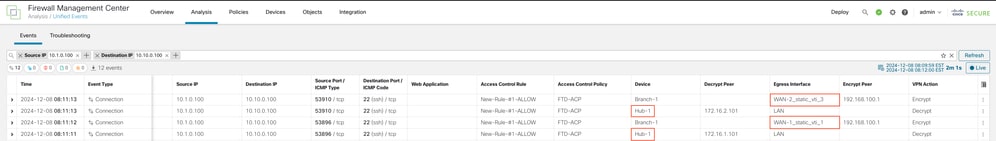

L'interfaccia in uscita utilizzata per il traffico VPN effettivo può essere rilevata in Eventi unificati:

Verifica della ridondanza di due ISP

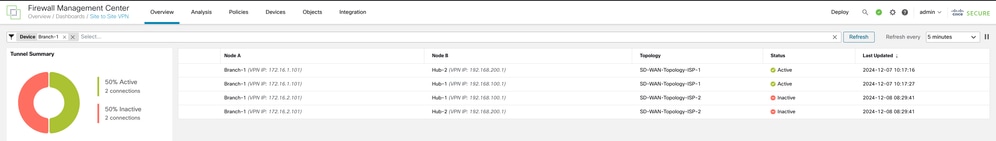

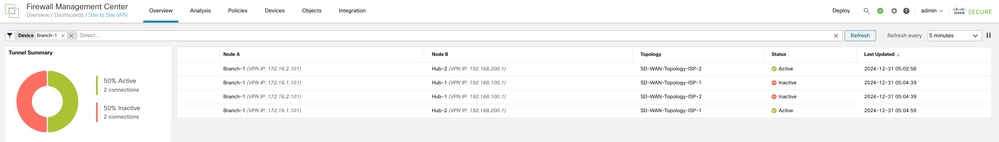

Quando l'ISP-2 non è attivo, lo stato del tunnel indica che i tunnel tramite ISP-1 sono attivi:

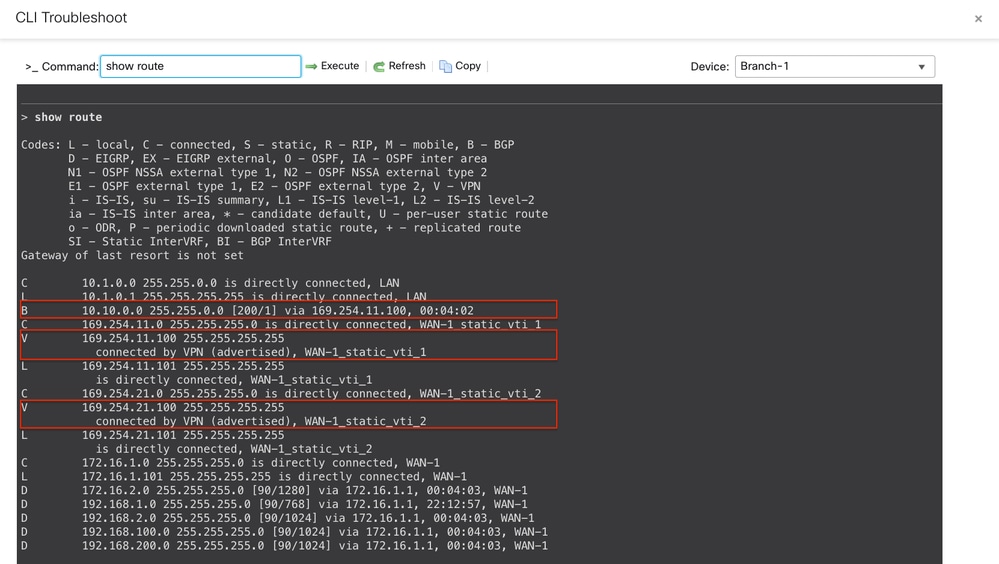

Le route all'hub principale sono preferibili. Il comando show route sulla filiale 1 indica che il traffico VPN viene instradato tramite SVTI sull'ISP-1 all'hub principale:

L'interfaccia in uscita utilizzata per il traffico VPN effettivo può essere rilevata in Eventi unificati:

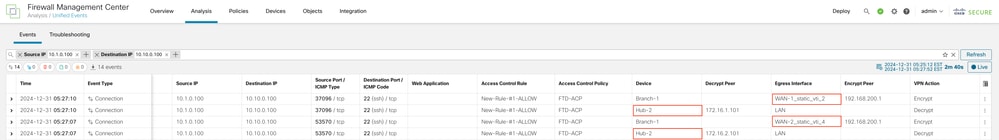

Verifica ridondanza a livello di hub

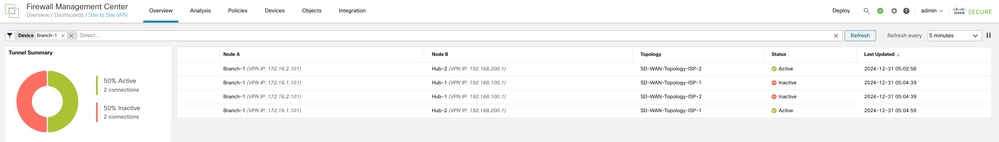

Quando l'hub primario è inattivo, lo stato del tunnel indica che i tunnel verso l'hub secondario sono attivi:

Poiché l'hub primario non è attivo, vengono preferiti i percorsi all'hub secondario. Il comando show route sulla filiale 1 indica che il traffico VPN è con carico bilanciato tra i due SVTI sull'ISP 1 e sull'ISP 2 e diretti all'hub secondario:

L'interfaccia in uscita utilizzata per il traffico VPN effettivo può essere rilevata in Eventi unificati:

Feedback

Feedback