Introduzione

In questo documento viene descritto come configurare WCCP su FTD e le relative procedure di risoluzione dei problemi.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Protocollo WCCP (Web Cache Communications Protocol) versione 2 (v2)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Secure Firewall Management Center (FMCv) v7.4.2

- Secure Firewall Threat DefenseVirtual (FTDv) v7.4.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Il protocollo WCCP (Web Cache Communication Protocol) viene utilizzato per reindirizzare il traffico Web a un server cache. È in genere implementato nei dispositivi di rete, ad esempio router e firewall Cisco, per reindirizzare le richieste HTTP, HTTP e FTD su HTTP a un server proxy.

WCCP è disponibile in diverse versioni, tra cui WCCP v1, v2 e v3, ognuna delle quali offre funzionalità avanzate e scalabilità.

Come funziona

- Il computer utente Win10-0 effettua una richiesta HTTPS.

- In questo caso, il firewall FTD è il gateway per il PC utente. Riceve la richiesta HTTP/HTTPS.

- FTD riconosce che la porta di destinazione è 443 e reindirizza il traffico alla DMZ

- DMZ incapsula il pacchetto con il GRE e inoltra la richiesta al server proxy.

- Il server proxy cerca nella propria cache o avvia una nuova connessione al server originale e risponde direttamente al computer dell'utente.

Esempio di rete

Topologia della rete

Topologia della rete

Configurazioni

In questa procedura viene illustrata la configurazione di WCCP su FMC. Il traffico con le porte 80 e 443 deve essere reindirizzato dalla zona interna alla zona DMZ.

Nota: Nel documento vengono descritti i passaggi per l'ID servizio dinamico. Le informazioni sulla porta sono state acquisite dal client WCCP.

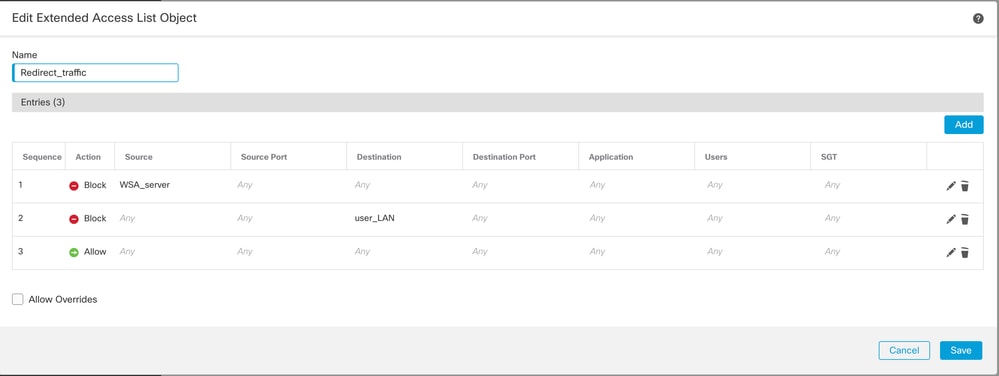

Passaggio 1: Accedere alla GUI di FMC e selezionare Oggetto > Gestione oggetti > Elenco accessi > Esteso > Aggiungi elenco accessi esteso.

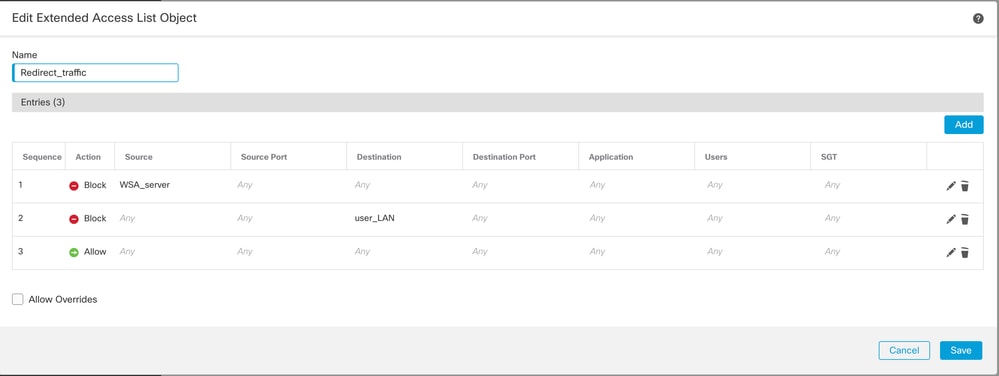

Creare due elenchi degli accessi estesi.

1) Creare un elenco degli accessi per reindirizzare il traffico degli utenti e fare clic su Salva.

Reindirizza traffico utente

Reindirizza traffico utente

Nota: Questo elenco degli accessi garantisce la presenza di un Action Block per il traffico proveniente dal client WCCP verso l'FTD, in modo da evitare loop nella rete.

È inoltre possibile creare un'altra istruzione con il blocco di azioni per garantire che la comunicazione tra gli host interni non venga inviata al server proxy.

Il rendiconto finale deve consentire tutto il resto del traffico idoneo per il reindirizzamento al proxy.

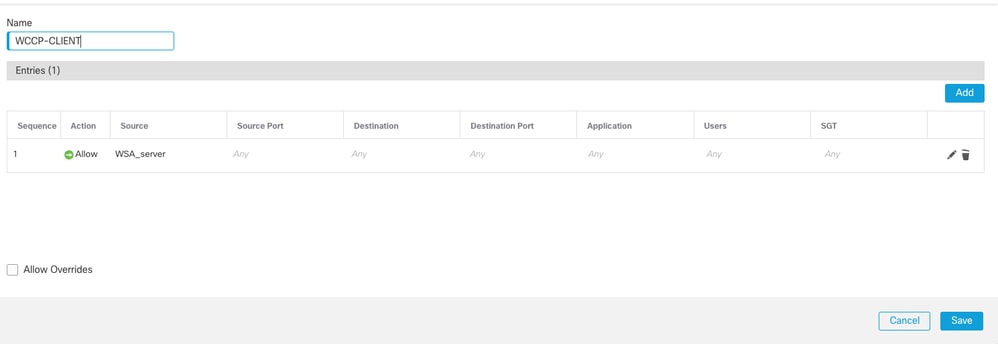

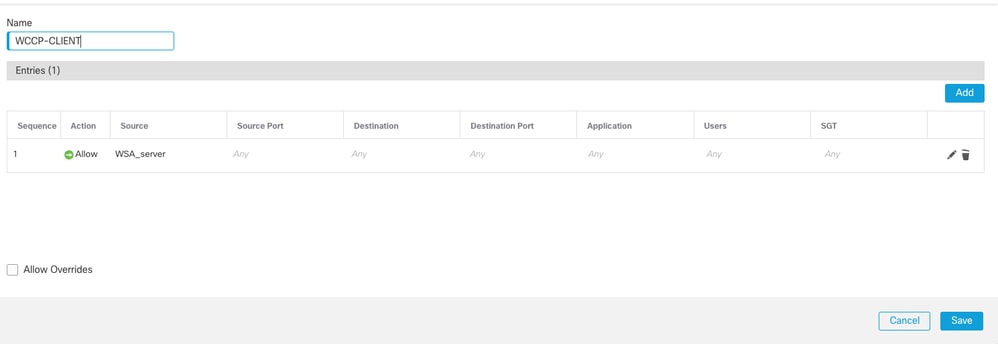

2) Creare un elenco degli accessi per identificare il client WCCP e fare clic su Salva.

Elenco degli accessi per identificare il client WCCP

Elenco degli accessi per identificare il client WCCP

Nota: Configurazione di un elenco degli accessi esteso per includere gli indirizzi IP del server WCCP.

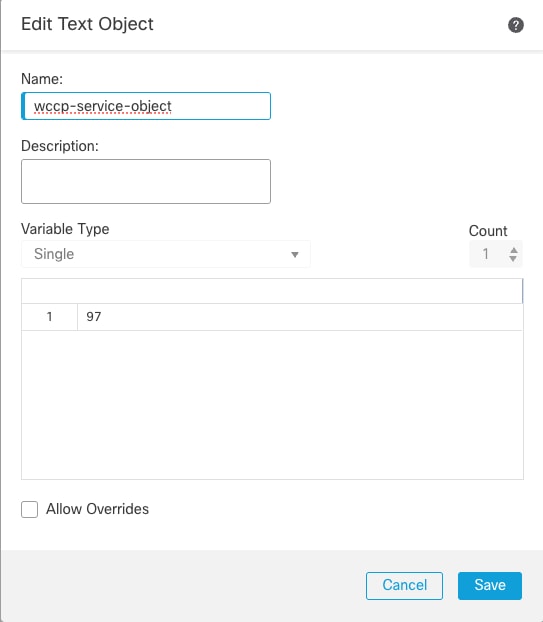

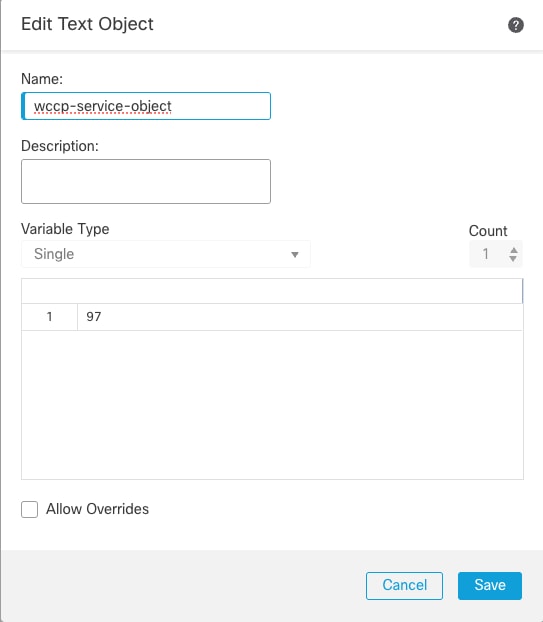

Passaggio 2: Passare a Oggetto > Gestione oggetti > FlexConfig > Oggetto testo > Aggiungi oggetto testo per aggiungere il servizio WCCP e salvare.

Creazione oggetto servizio wccp in corso

Creazione oggetto servizio wccp in corso

Nota: In questo esempio, l'ID servizio è 97. È consigliabile selezionare un ID servizio compreso tra 90 e 97, poiché si tratta di ID servizio personalizzati che in genere non sono in conflitto con altri ID servizio assegnati a protocolli specifici.

Per ulteriori informazioni, consultare il documento WCCP sull'appliance ASA: Concetti, limitazioni e configurazione

Passaggio 3:

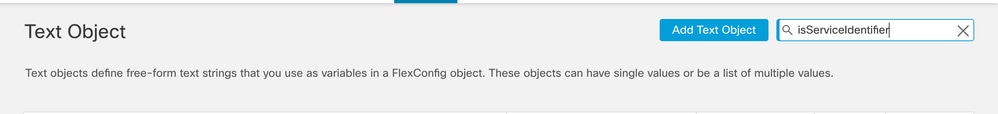

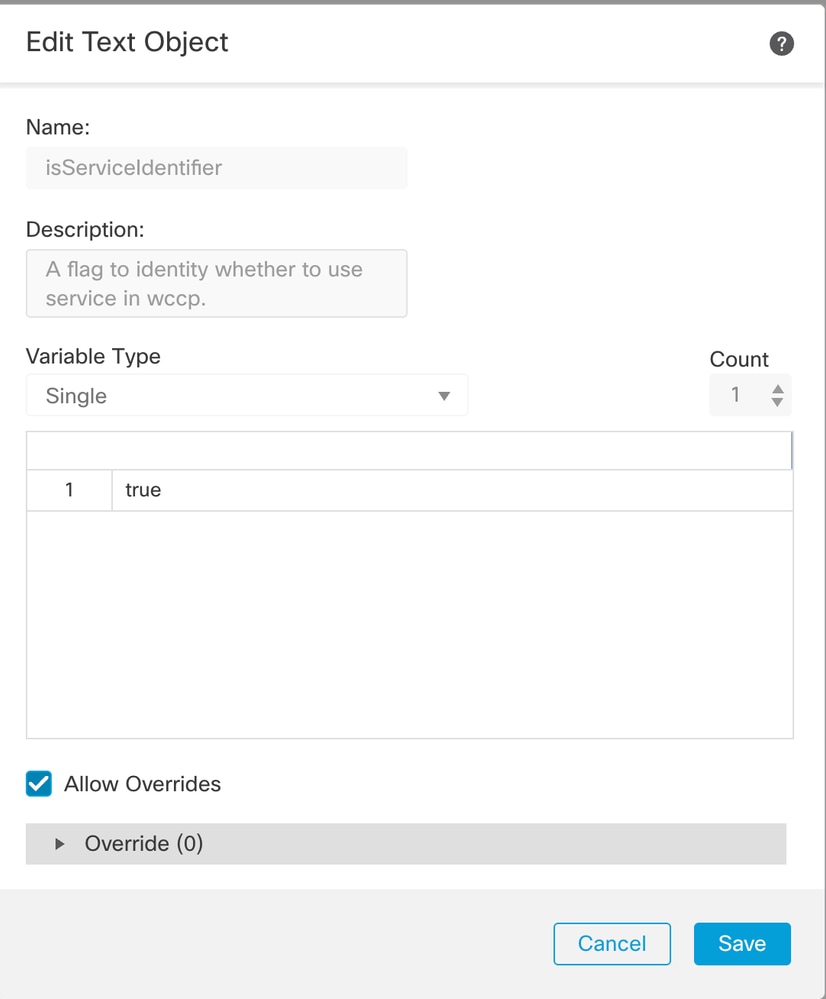

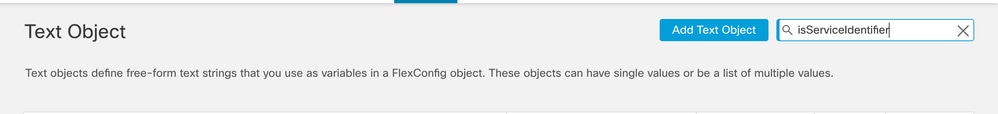

- Passare a Oggetto > Gestione oggetti > FlexConfig > Oggetto testo e Cerca isServiceIdentifer.

Cerca isServiceIdentifer

Cerca isServiceIdentifer

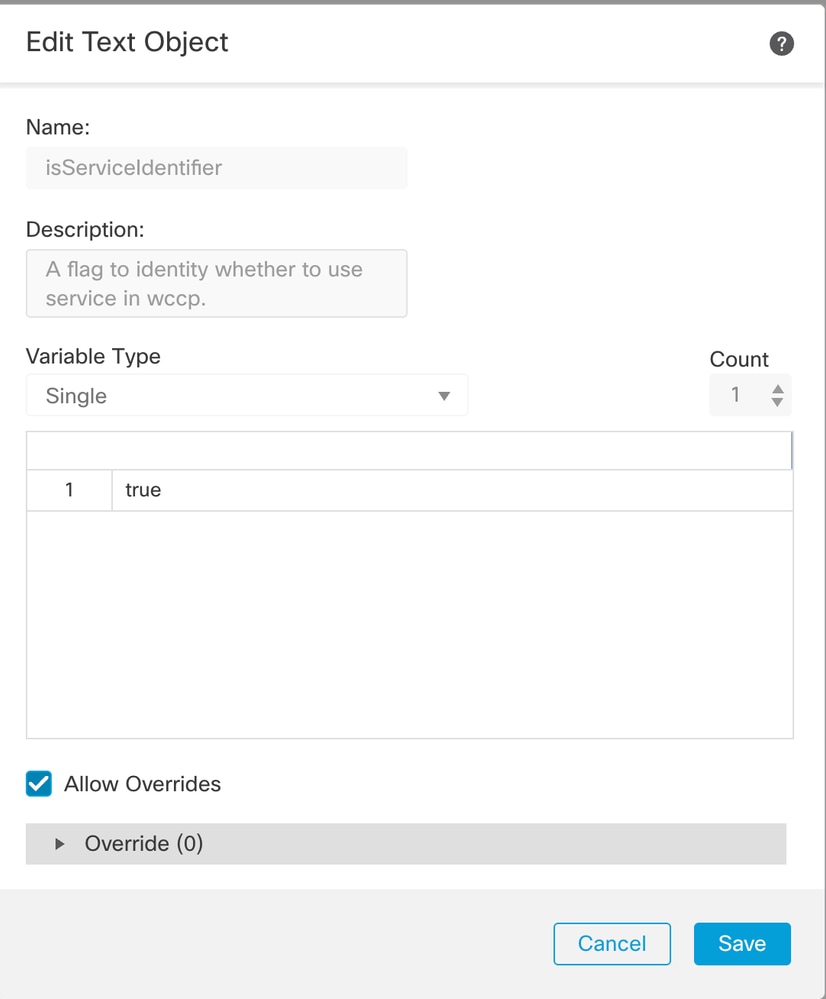

Modificare il valore da false a true

Modificare il valore da false a true

Nota: È inoltre possibile creare un oggetto Text definito dall'utente mostrato nel Passaggio 2.

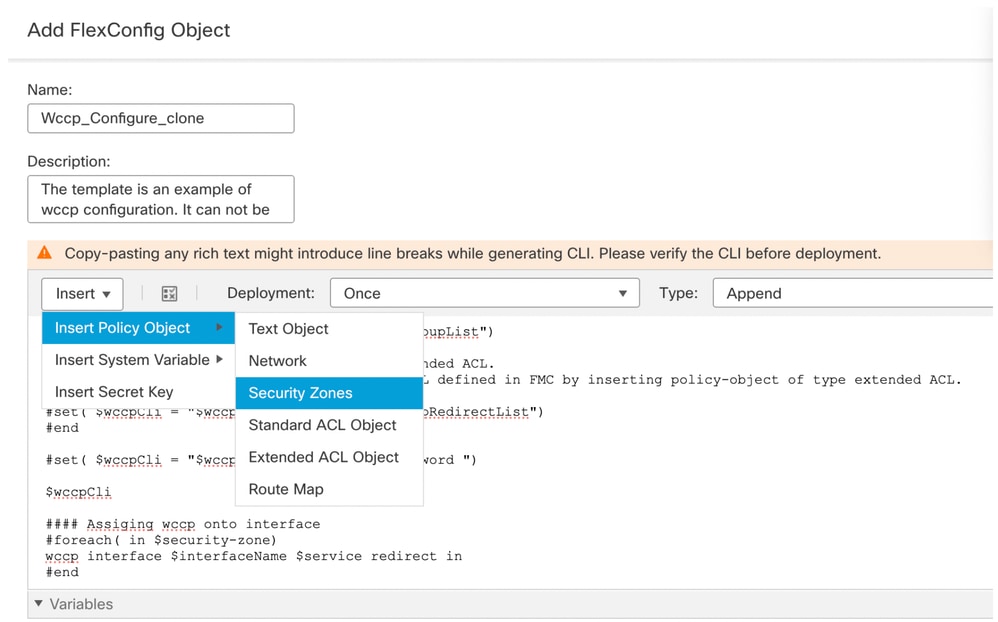

Passaggio 4:

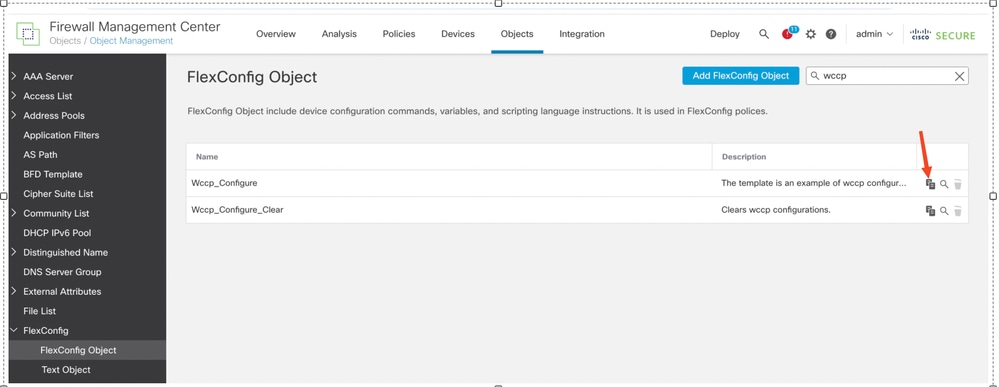

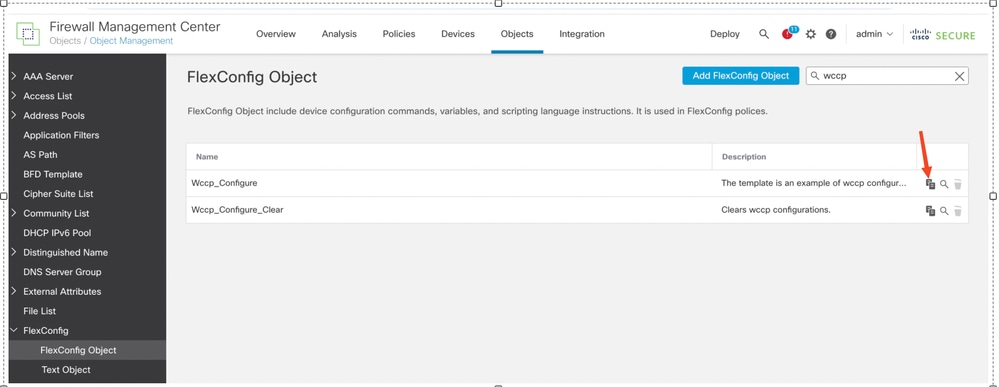

- Selezionare Oggetto > Gestione oggetti > Configurazione flessibile > Oggetto FlexConfig.

- Cerca la parola chiave wccp.

- Fare clic sull'opzione Clona per il modello Wccp_Configure.

Clonare il modello wccp_configure

Clonare il modello wccp_configure

Nota: L'oggetto FlexConfig ha un modello predefinito: Wccp_Configure. Impossibile collegare il modello al dispositivo. Dovete clonarla.

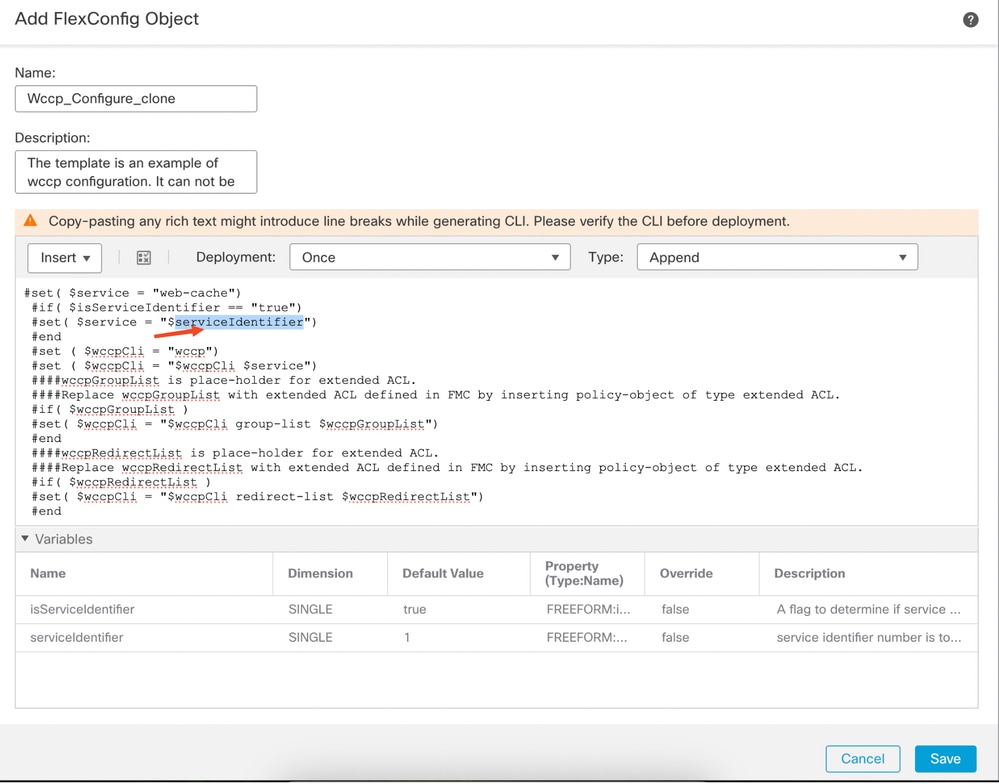

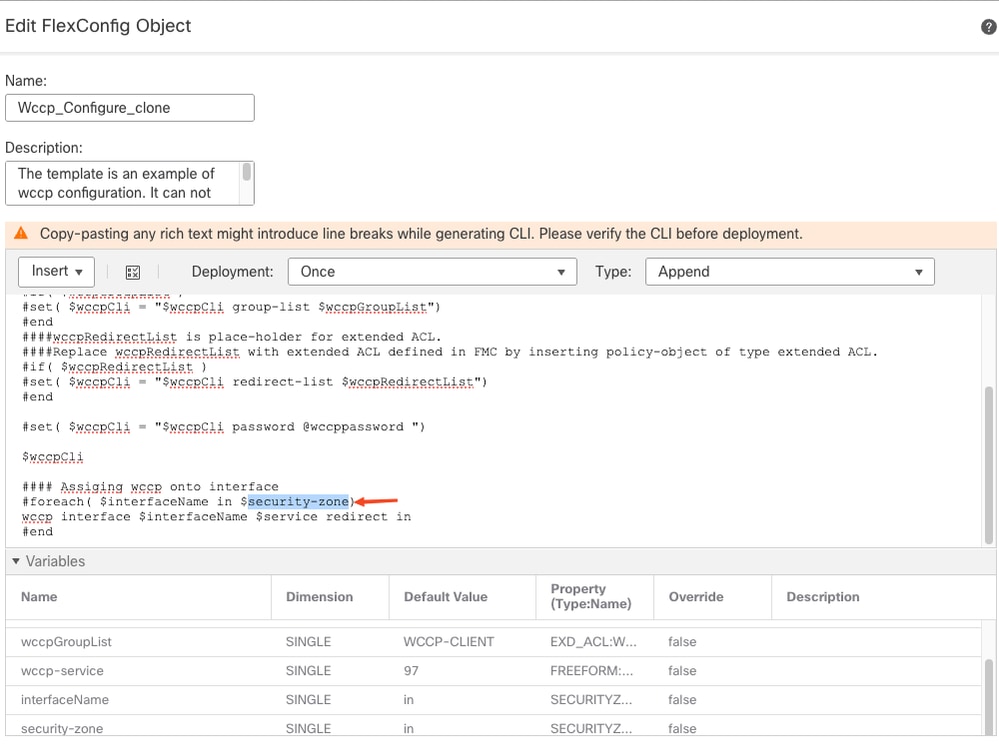

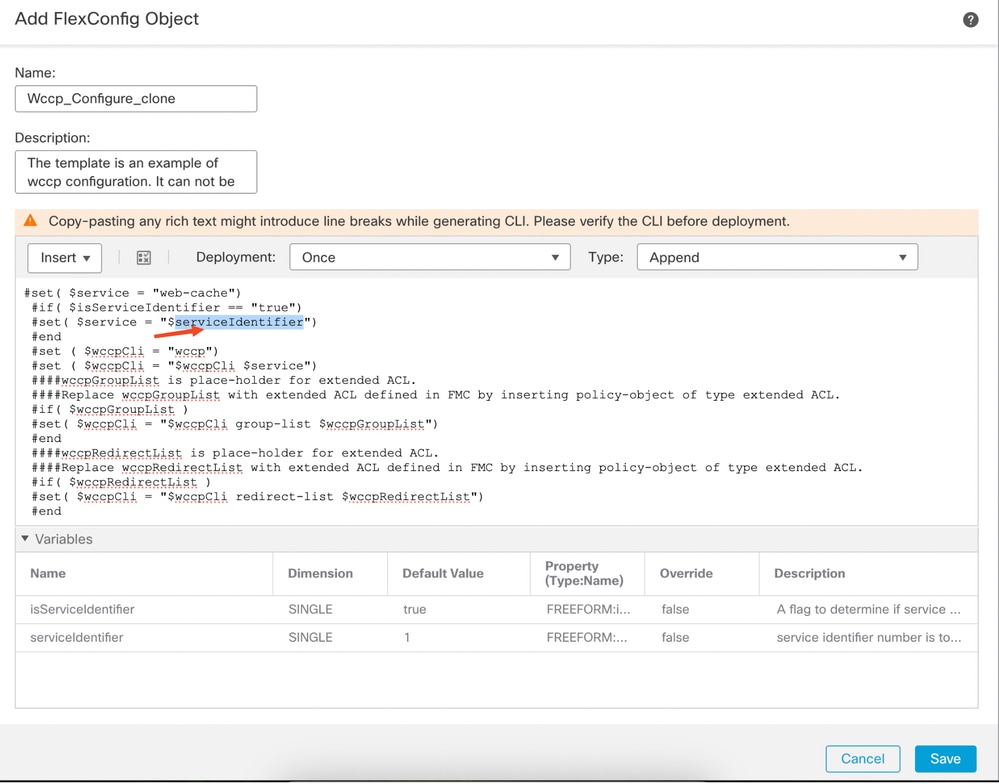

Passaggio 5:

- Rimuovere le variabili $serviceIdentifier dalla terza riga e fornire una variabile personalizzata.

Rimuovi l'identificatore del servizio

Rimuovi l'identificatore del servizio

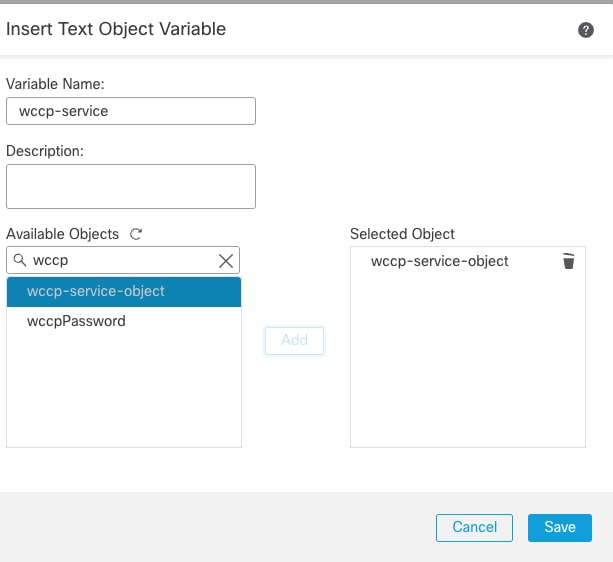

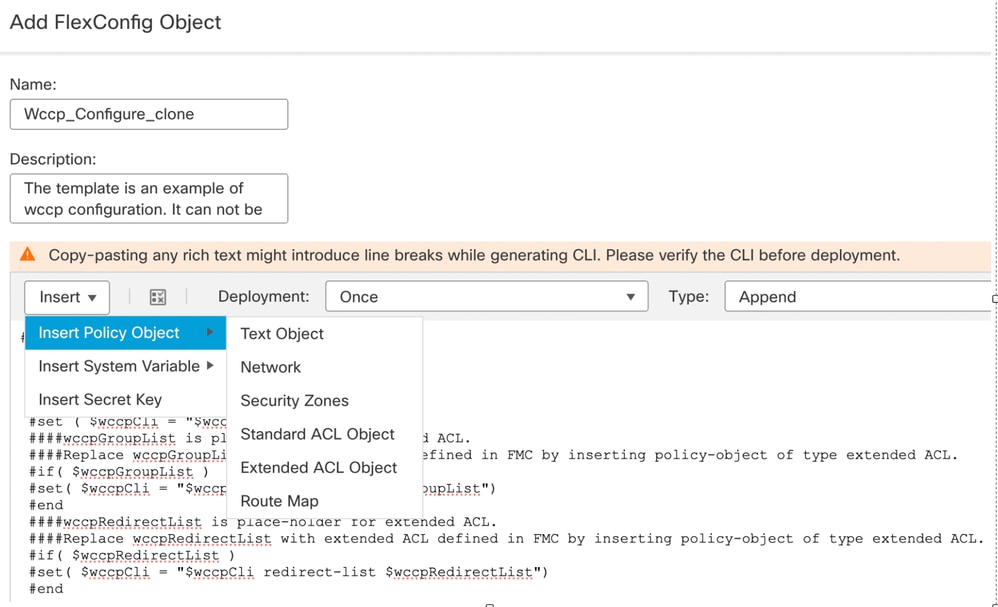

- Inserire l'oggetto Textwccp-service come variabile creata nel passaggio 2.

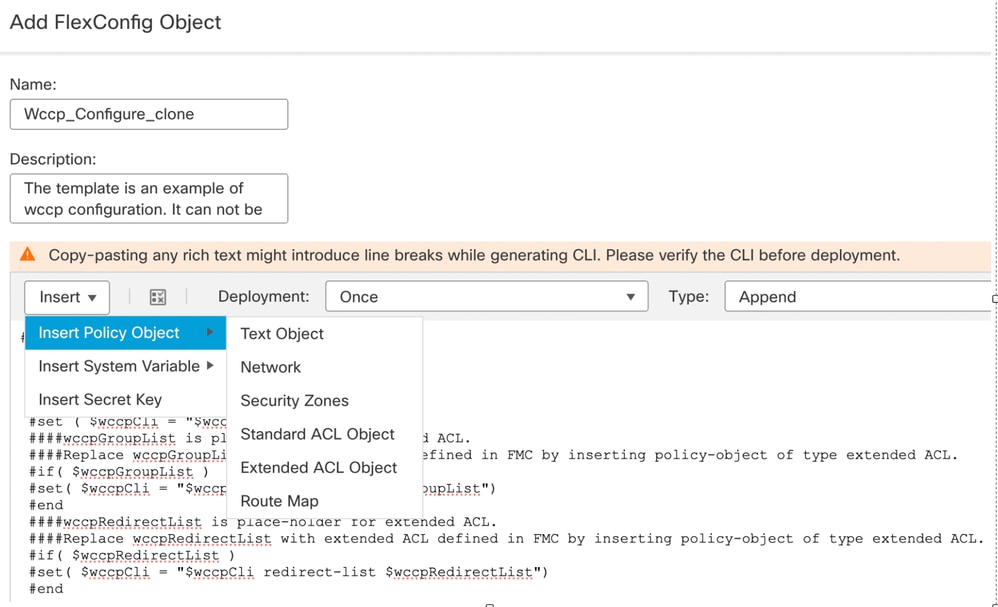

- Dal menu a discesa, selezionare Inserisci > Inserisci oggetto criterio > Oggetto testo

Inserire l'oggetto wccp-service come variabile

Inserire l'oggetto wccp-service come variabile

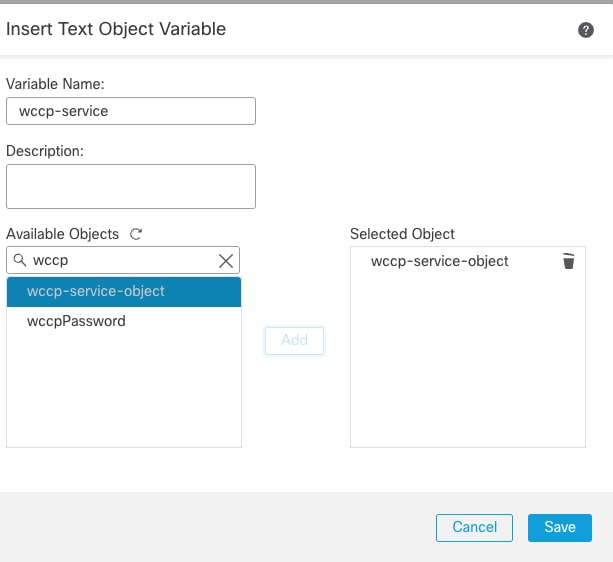

- Fornire un servizio Variable Namewccp.

- Cercare wccp-service-object in Oggetto disponibile.

- Aggiungere l'oggetto e salvarlo.

Aggiungi oggetto wccp-service

Aggiungi oggetto wccp-service

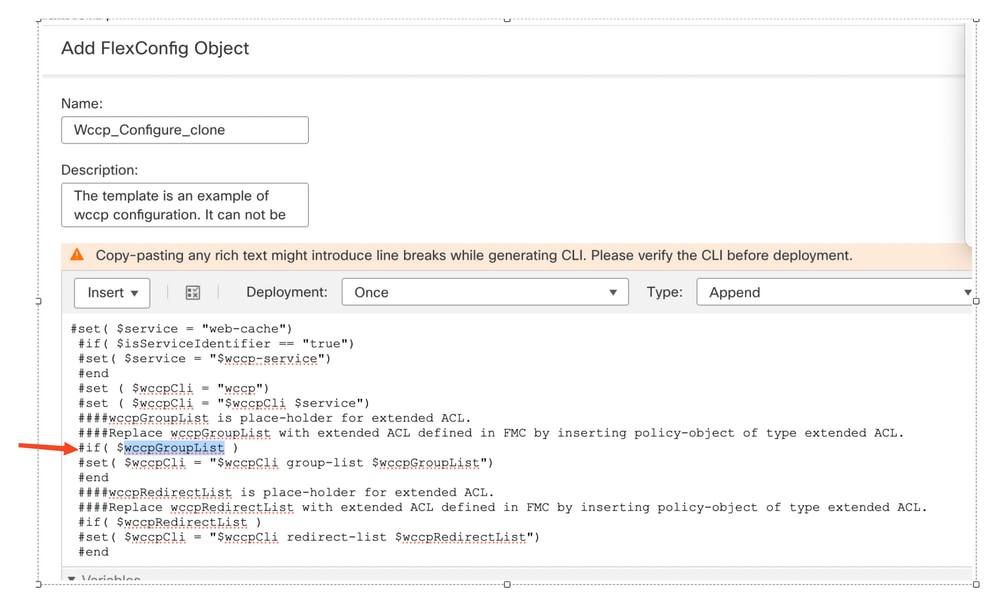

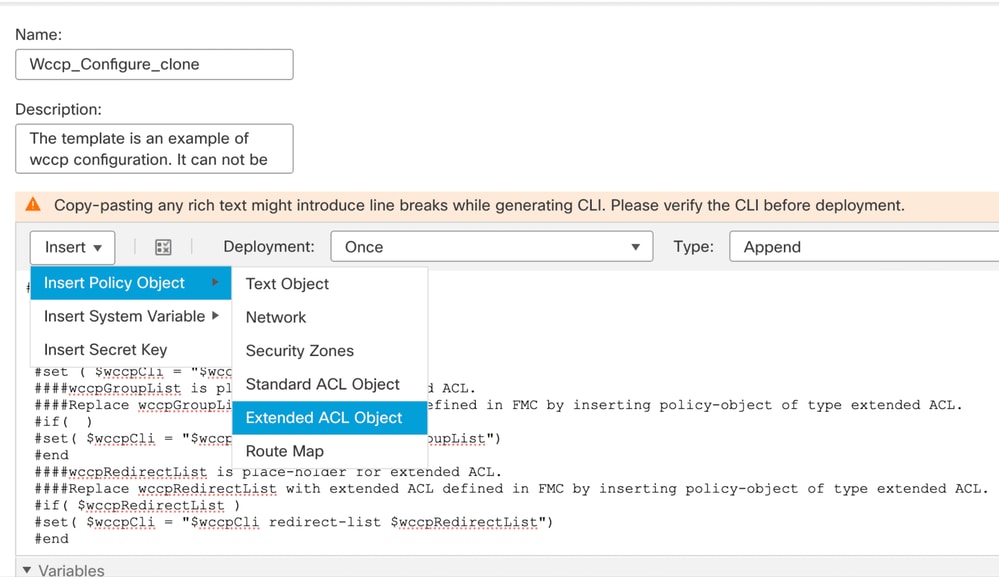

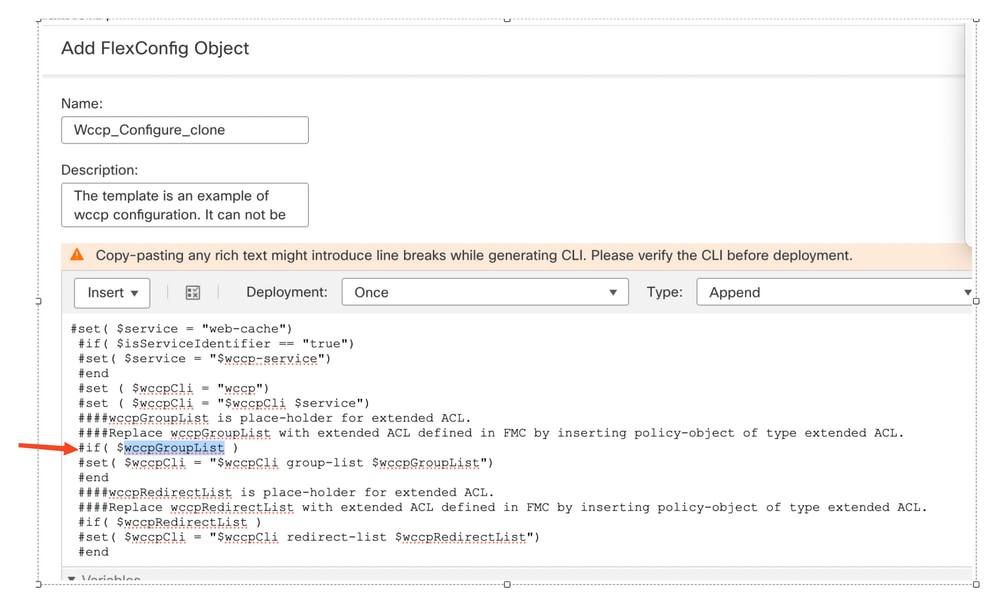

Passaggio 6:

- Copiare il nome della variabile wccpGroupList e fornire una variabile personalizzata.

Rimuovi variabile wccpGroupList predefinita

Rimuovi variabile wccpGroupList predefinita

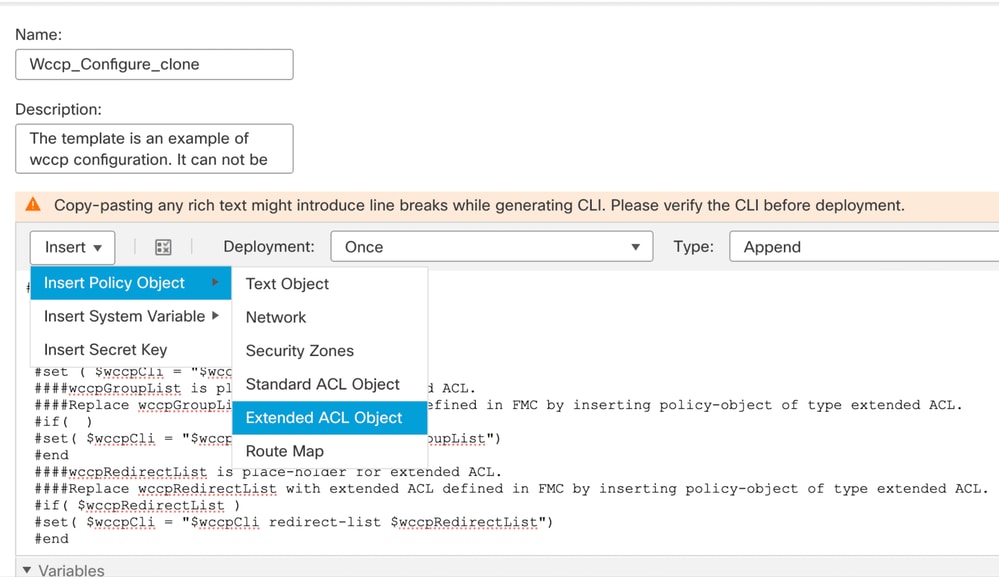

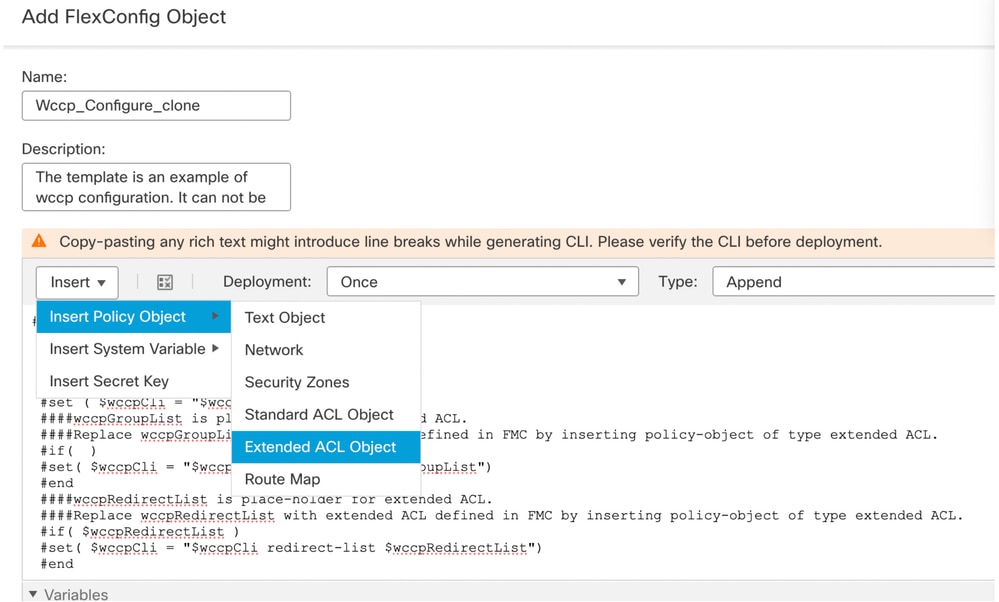

- Dal menu a discesa Inserisci > Inserisci oggetto criterio > Oggetto ACL esteso.

Aggiunta dell'ACL esteso wccpGrouplist

Aggiunta dell'ACL esteso wccpGrouplist

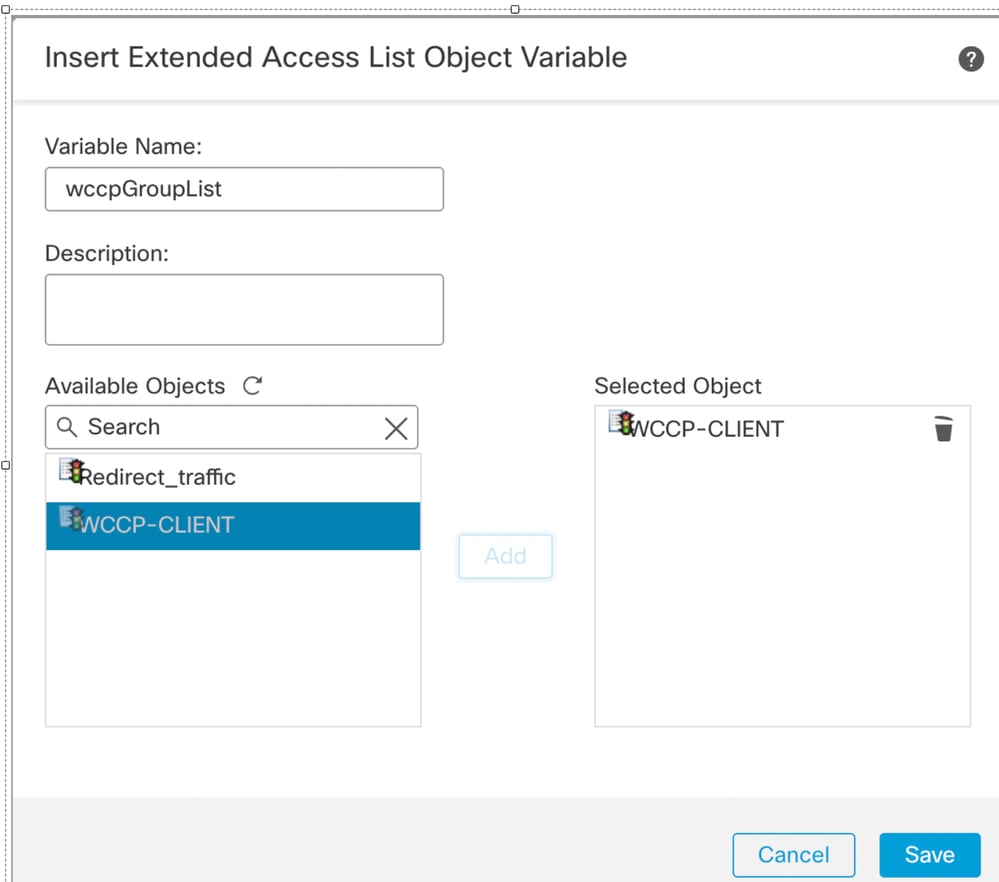

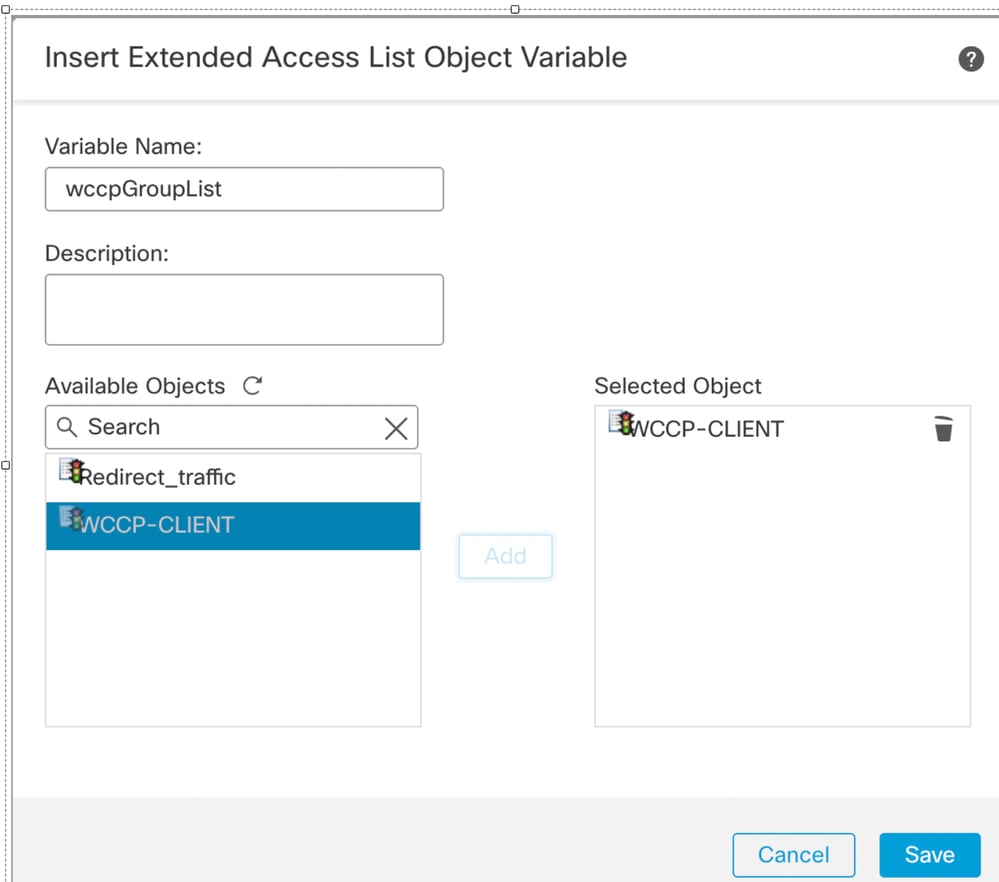

- Incollare il nome wccpGroupList copiato nel passaggio precedente della sezione Nome variabile.

- Cercare WCCP-CLIENT in Oggetti disponibili creati nel passaggio 1.

- Aggiungi e salva.

Aggiungi elenco esteso WCCP-CLIENT

Aggiungi elenco esteso WCCP-CLIENT

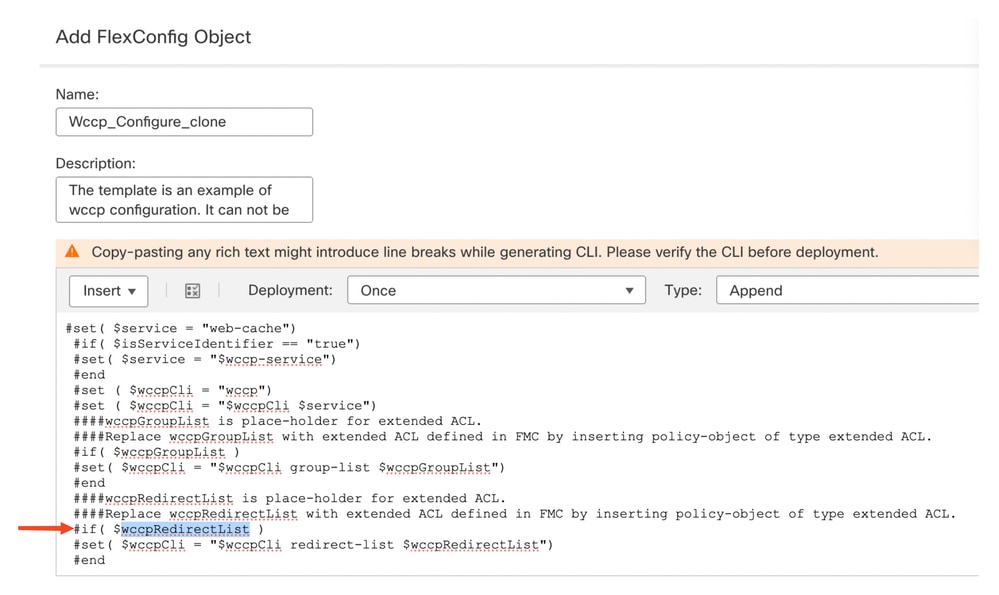

Passaggio 7:

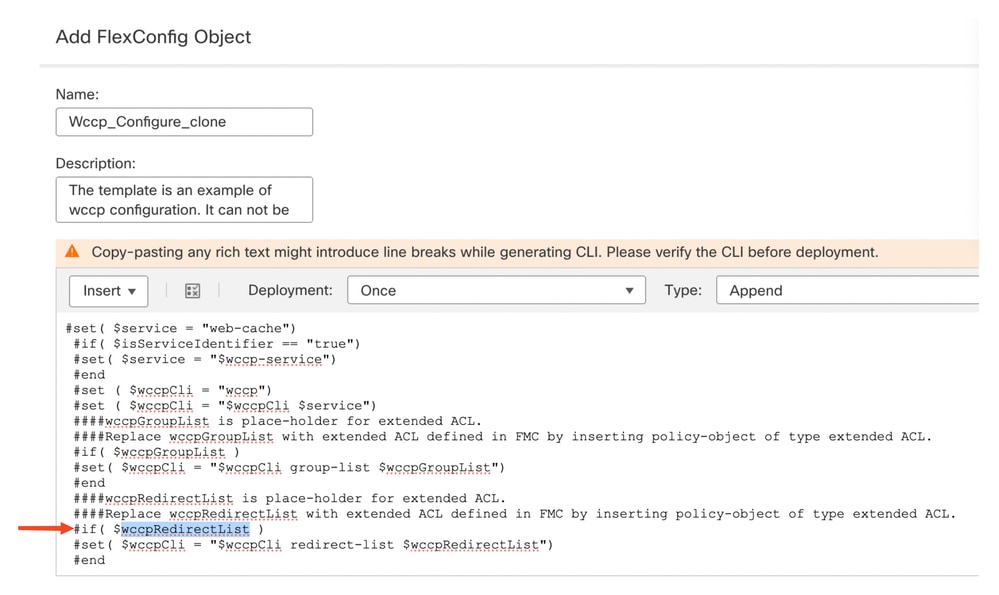

- Selezionare wccpRedirectList per copiare e fornire una variabile personalizzata.

Rimuovi wccpRedirectList

Rimuovi wccpRedirectList

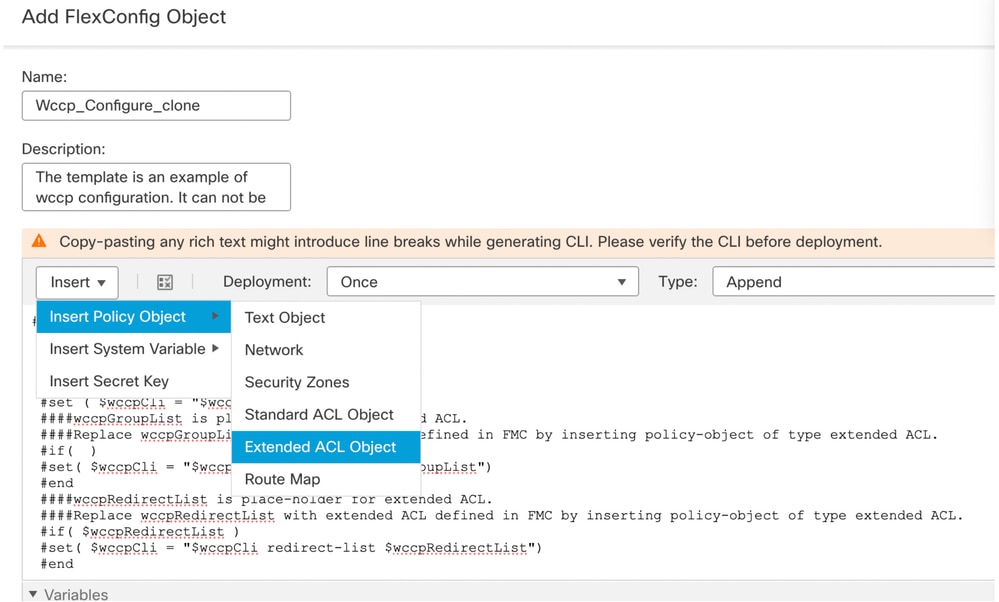

- Dal menu a discesa, selezionare Inserisci > Inserisci oggetto criterio > Oggetto ACL esteso.

Seleziona oggetto ACL esteso per wccpRedirectList

Seleziona oggetto ACL esteso per wccpRedirectList

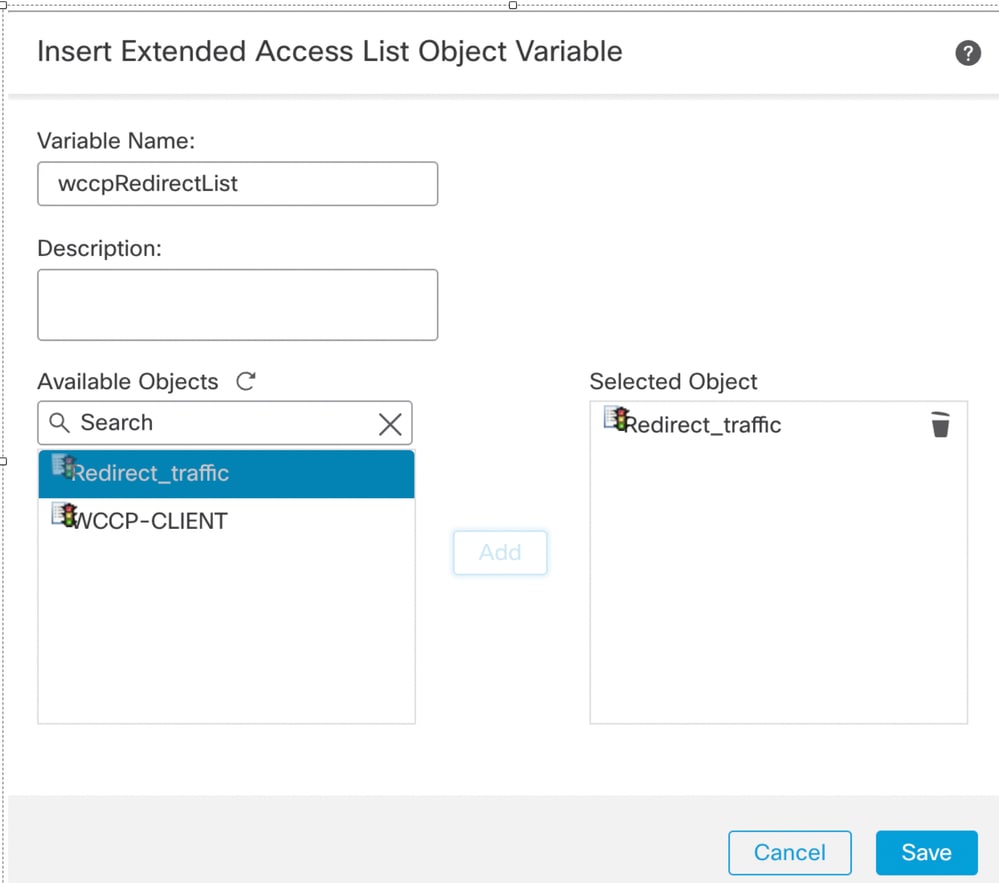

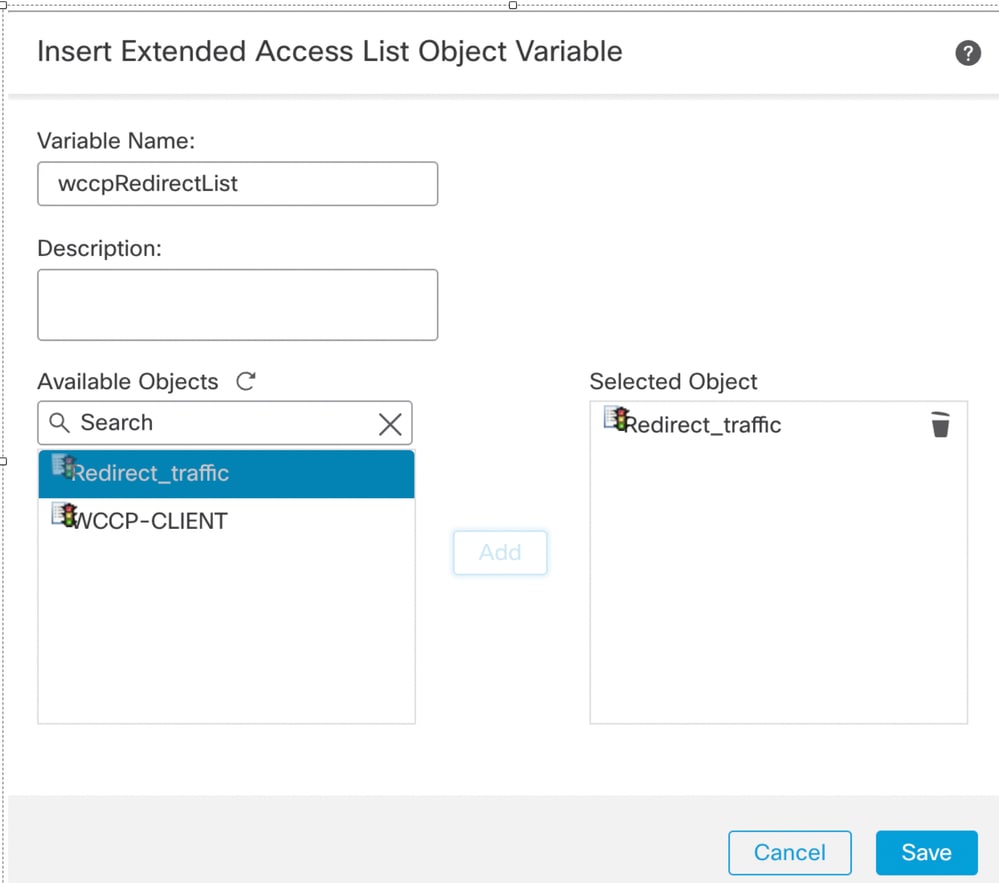

- Incollare wccpRedirectList in Nome variabile.

- Cercare Redirect_traffic in Oggetto disponibile.

- Selezionare Aggiungi e Salva.

Aggiungi ACL Redirect_traffic

Aggiungi ACL Redirect_traffic

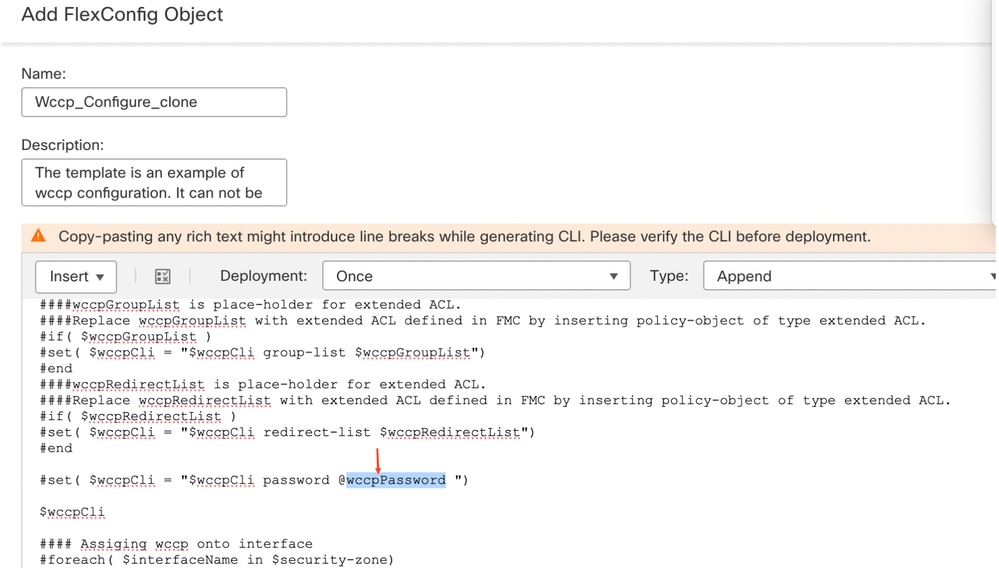

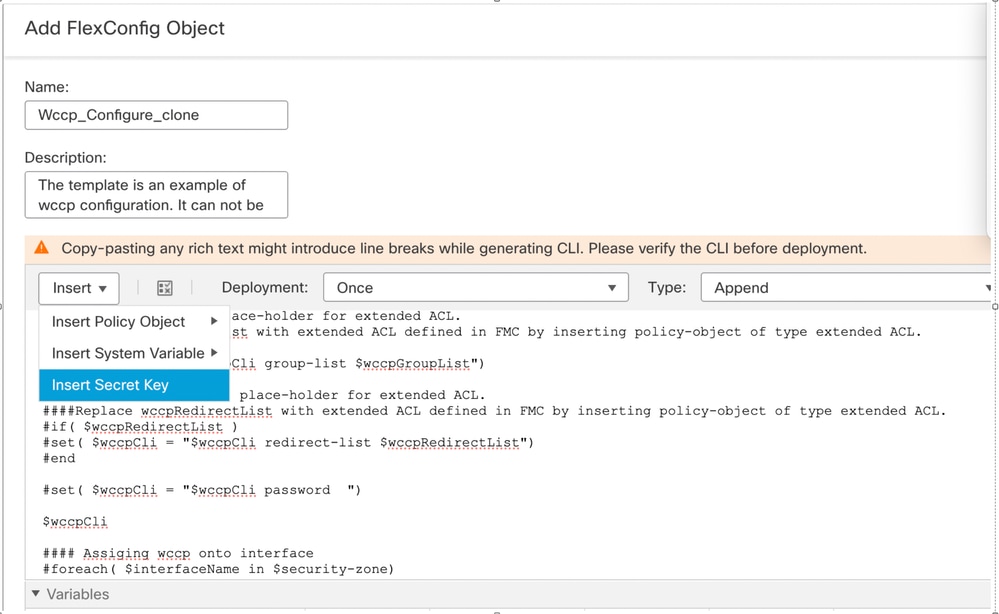

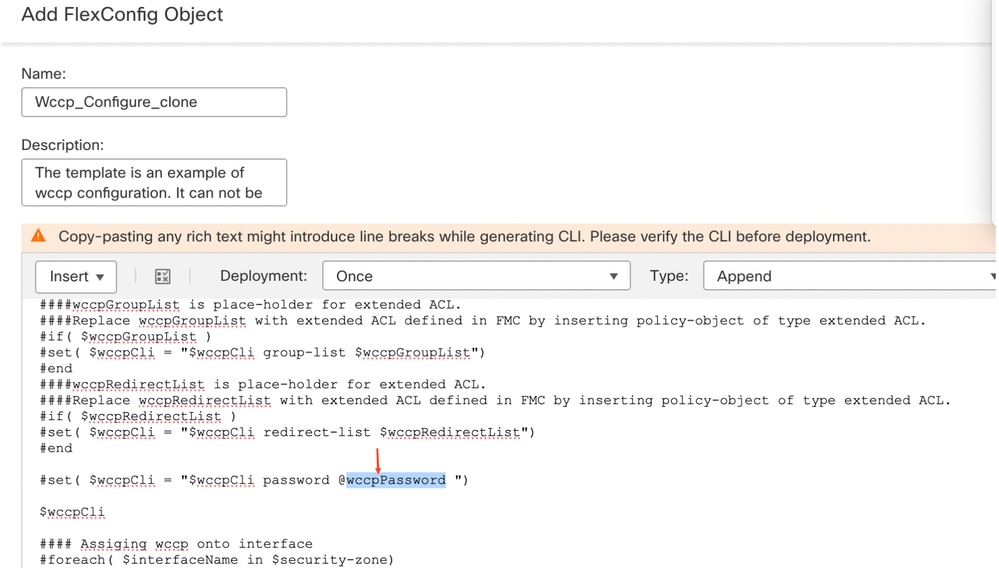

Passaggio 8:

wccppassword predefinita rimossa

wccppassword predefinita rimossa

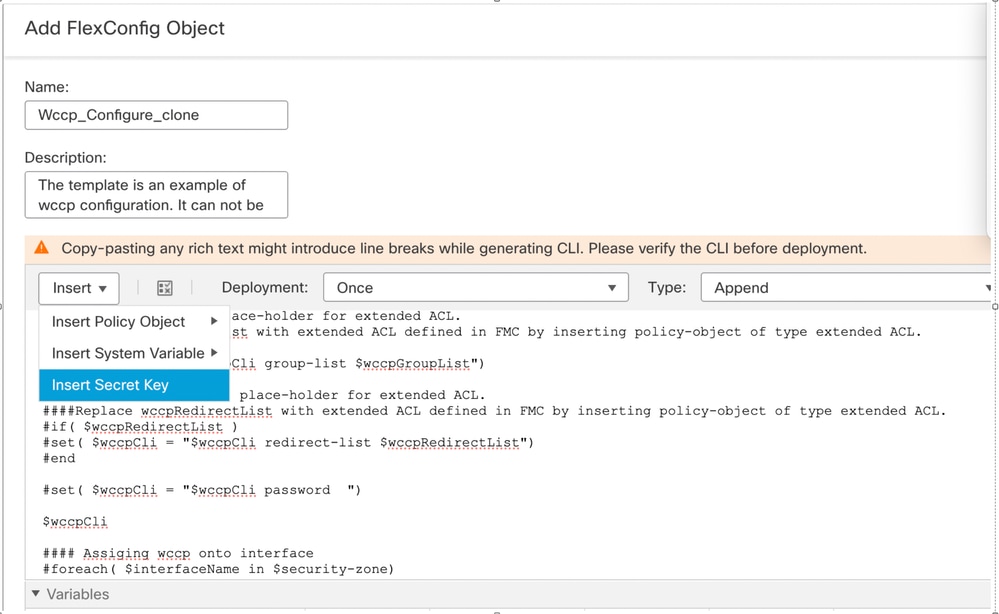

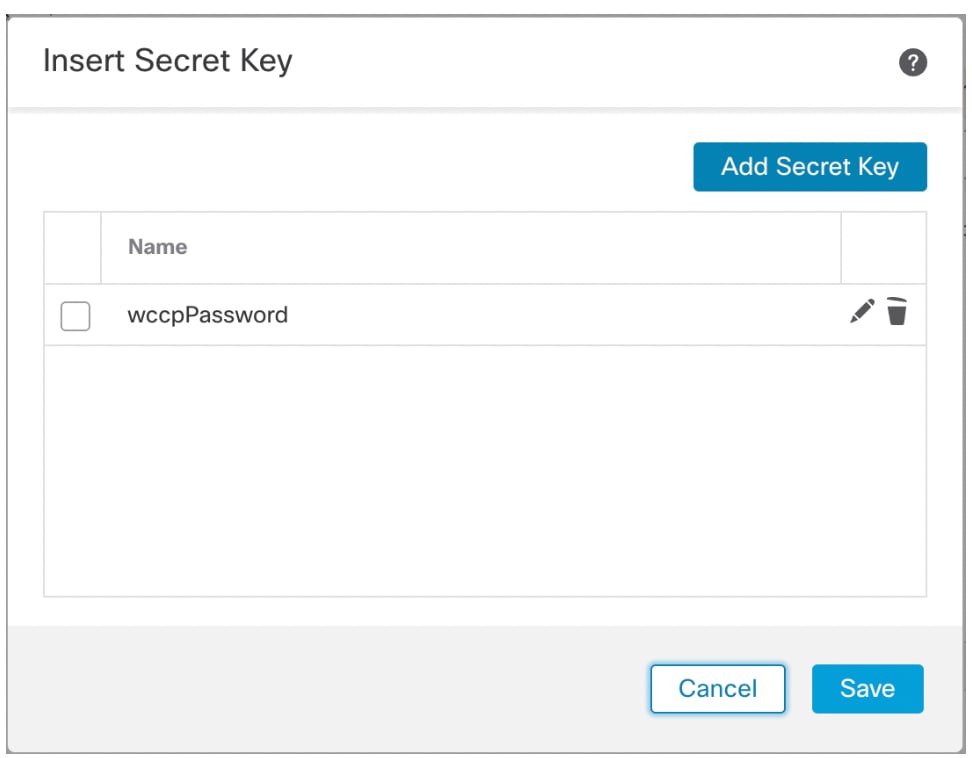

- Selezionare Chiave dal menu a discesa Inserisci > Inserisci chiave segreta.

Seleziona chiave segreta

Seleziona chiave segreta

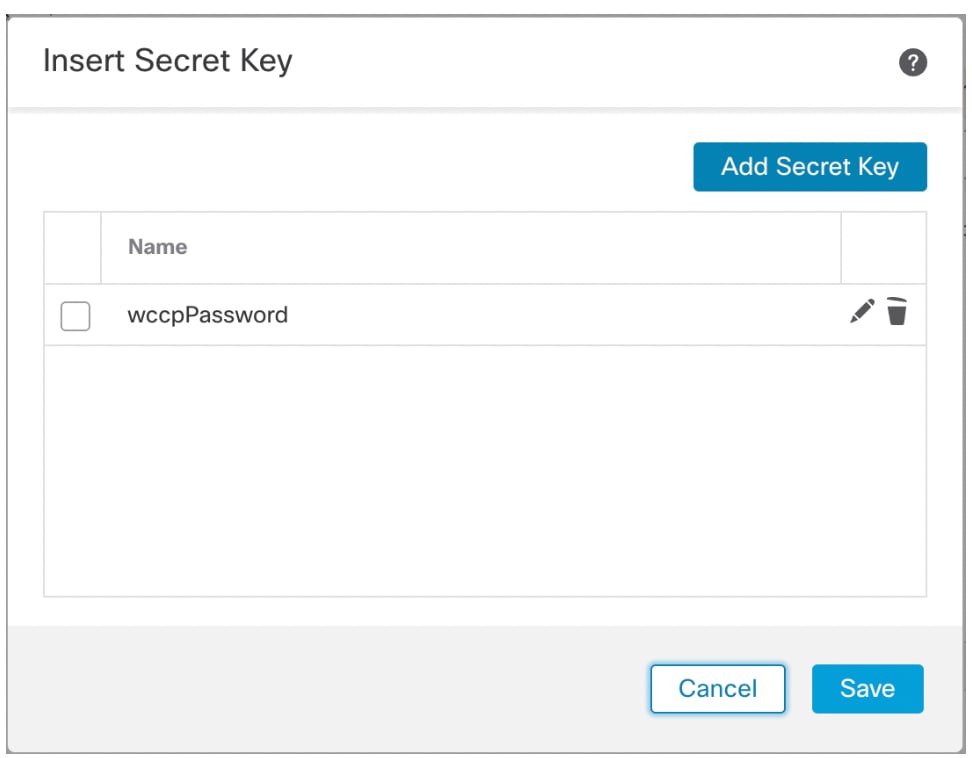

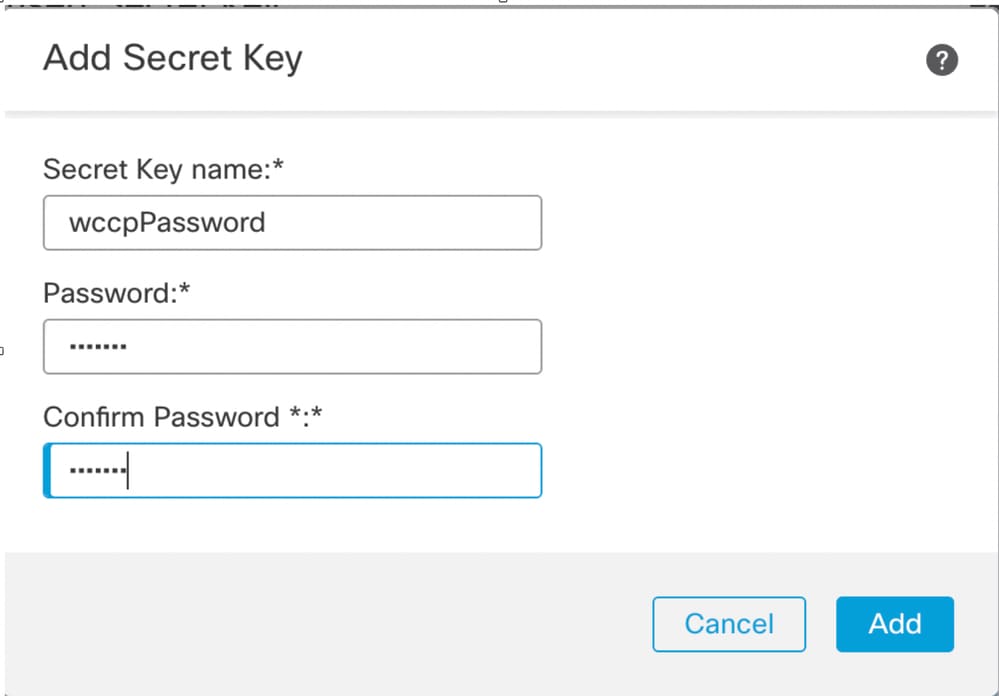

- Fare clic su Aggiungi chiave privata.

Aggiungi chiave segreta

Aggiungi chiave segreta

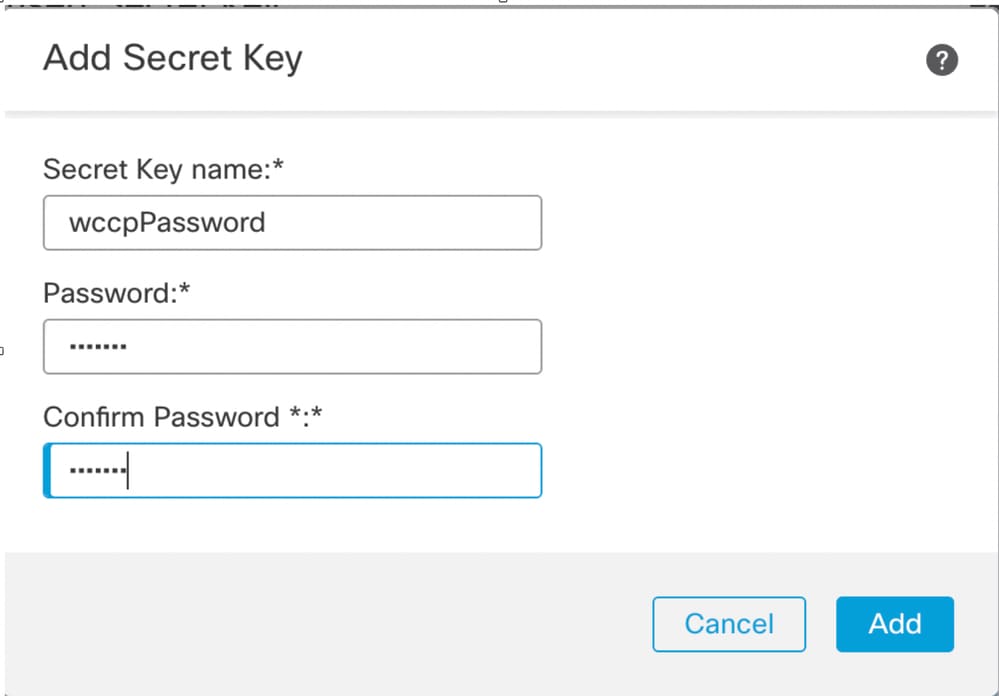

- Immettere un nome in Nome chiave segreta.

- Immettere la password.

- Immettere la stessa password in Conferma password, quindi fare clic su Aggiungi.

Aggiungi chiave segreta definita dall'utente

Aggiungi chiave segreta definita dall'utente

Nota: Nell'esempio, l'interfaccia interna appartiene all'area di sicurezza di.

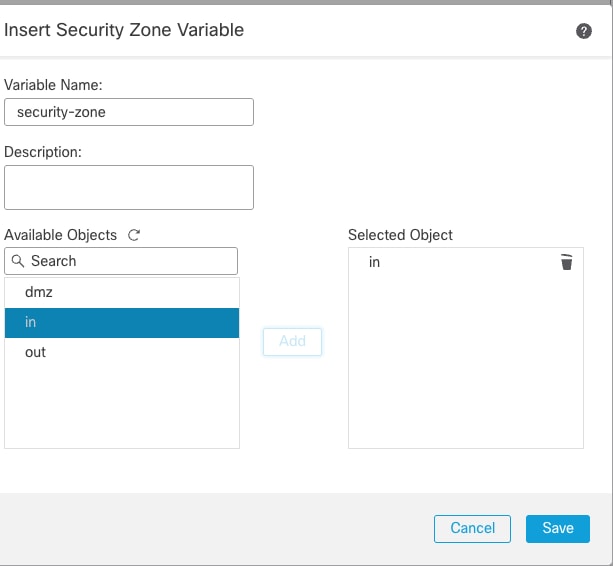

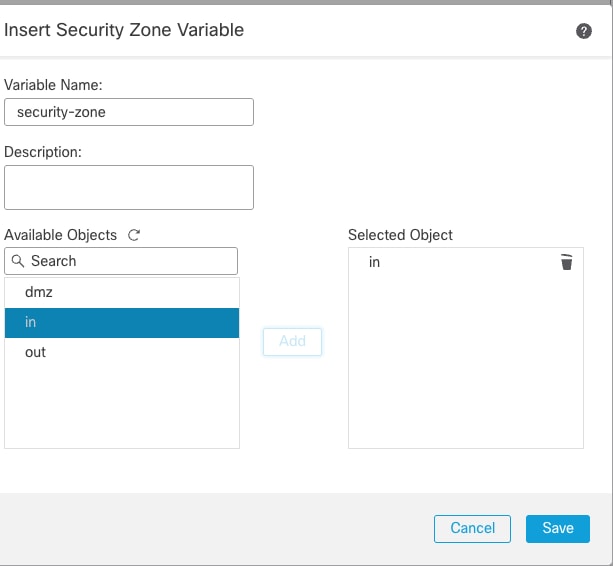

Passaggio 9:

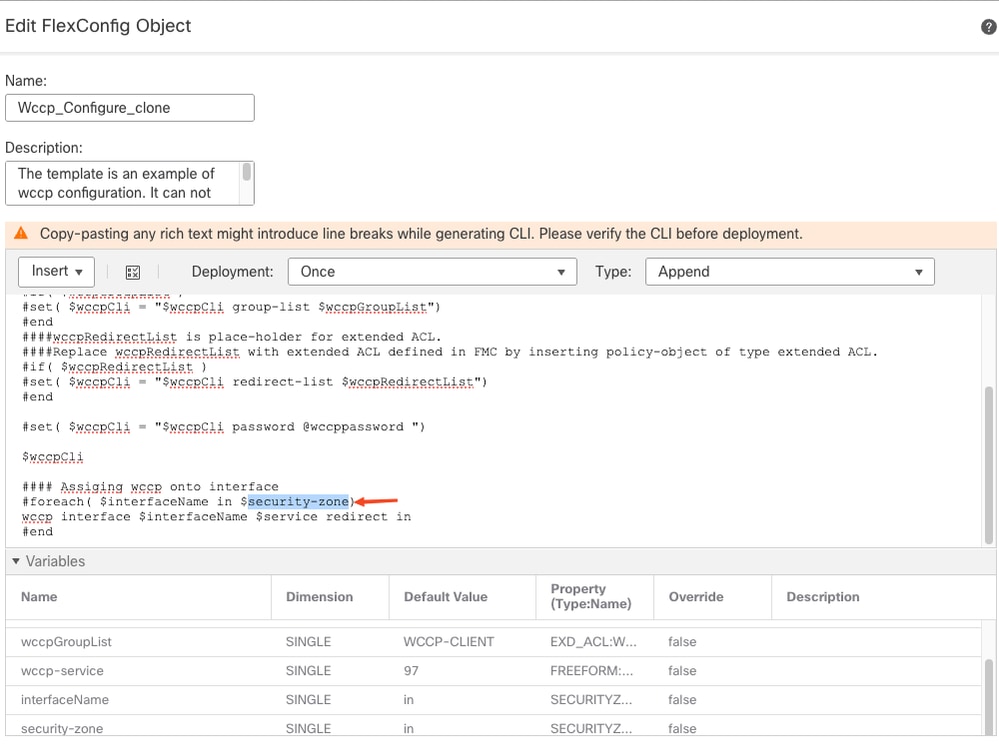

- Copiare l'area di protezione predefinita e sostituire $ l'area di protezione con una variabile personalizzata.

Copiare il nome dell'area di protezione

Copiare il nome dell'area di protezione

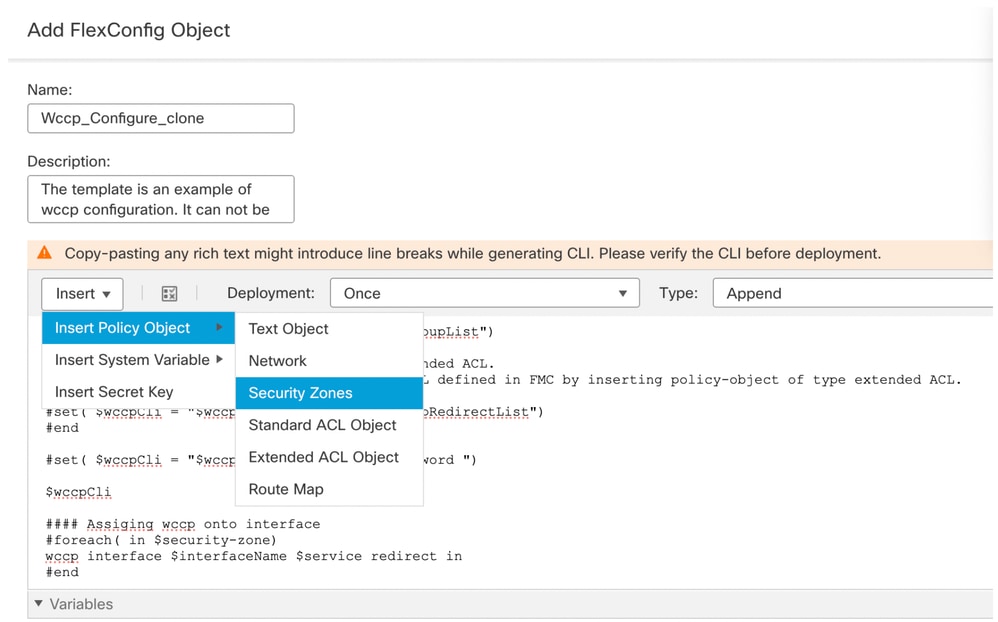

- Selezionare Aree di protezione dal menu a discesa e Inserisci > Inserisci oggetto criterio.

Selezionare l'area di protezione

Selezionare l'area di protezione

- Incolla il nome della variabile come area di protezione

- Da Oggetti disponibili, selezionare l'interfaccia da aggiungere.

- Fare clic su Save (Salva).

Aggiunta dell'area di protezione

Aggiunta dell'area di protezione

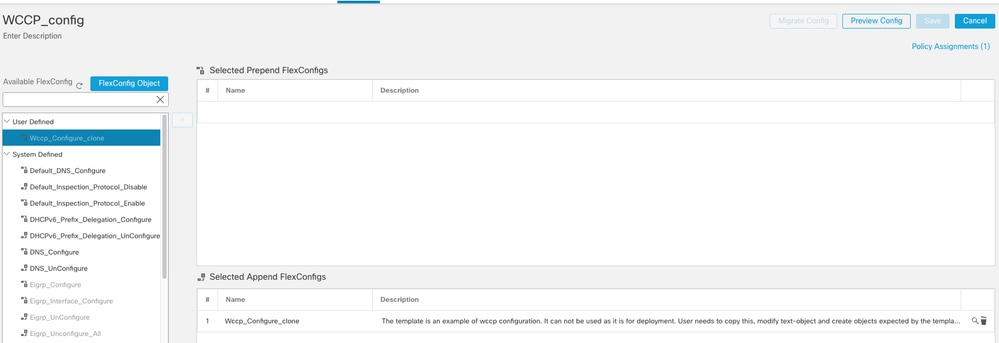

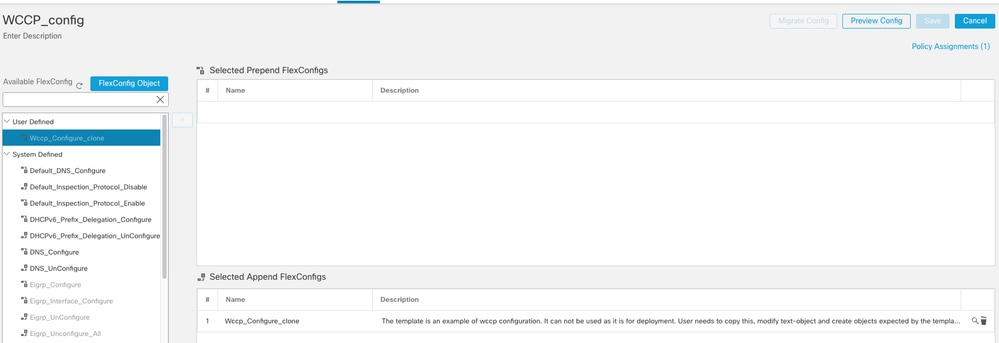

Passaggio 10:

- Selezionare Dispositivi > FlexConfig, fare clic su Nuovo criterio o Modificare un criterio esistente.

- Selezionare l'oggetto Wccp_configure_clone configurato e fare clic su > per assegnarlo.

- Fare clic su Save (Salva).

Nota: Per un nuovo criterio, assicurarsi di assegnare il criterio al dispositivo FTD. Per un criterio esistente, il criterio deve essere già stato assegnato.

Assegnare la configurazione FlexConfig al dispositivo

Assegnare la configurazione FlexConfig al dispositivo

Passo 11: passare a Distribuisci > Selezionare il dispositivo FTD > fare clic su Distribuisci.

Verifica

Passaggio 1: Verificare la configurazione in esecuzione.

Accedere alla CLI FTD ed eseguire il comando show running-config wccp.

Esempio di configurazione:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

Per verificare che la password della configurazione sia corretta, eseguire i comandi.

1) system support diagnostic-cli

2) enable

3) Premere Invio senza password

4) more system:running-config | include wccp

Passaggio 2: Verifica dello stato WCCP

Eseguire il comando show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

Eseguire il comando show wccp 97 service

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

Nota: L'ID servizio è 97. Assicurarsi di poter visualizzare il numero di porta appreso dal client WCCP in Porte: sezione.

3) Run the command show wccp 97 view

Risoluzione dei problemi

Passaggio 1: Verificare che l'FTD disponga del percorso dalla stessa interfaccia che ha ricevuto la richiesta WCCP dal server proxy.

nell'esempio, il traffico viene reindirizzato all'interfaccia edmz.

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

Nota: Qui 10.xx.xx.xx è IP server proxy, 255.yyyy.yyy è Netmask, 10.zz.zz.z è il gateway hop successivo.

Passaggio 2: Riprendere le clip sull'interfaccia interna e dmz per assicurarsi che il traffico venga reindirizzato.

Acquisizione sull'interfaccia interna per la porta 443

capture capinside interface inside trace detail match tcp any any eq 443

Acquisisci su interfaccia dmz:

capture capdmz interface dmz trace detail match gre any any

Nota: Sull'interfaccia dmz, è necessario filtrare con il protocollo GRE. Il pacchetto di reindirizzamento è incapsulato nel pacchetto GRE al client wcp.

Passaggio 3: Debug per wccp

Eseguire i comandi:

debug wccp event

debu wccp packet

Il bug Cisco IDCSCvn90518 è stato generato per consentire il supporto della modalità nativa FDM e FMC per la configurazione WCCP.

Feedback

Feedback