Introduzione

In questo documento viene descritta la procedura di configurazione necessaria per integrare Cisco Secure Email (CES) con la quarantena Microsoft 365.

Premesse

Nelle moderne infrastrutture di posta elettronica vengono solitamente implementati più livelli di sicurezza, che possono determinare la messa in quarantena dei messaggi da parte di sistemi diversi. Per migliorare l'esperienza utente e mantenere flussi di lavoro di notifica coerenti, si consiglia di centralizzare la gestione della quarantena in un'unica piattaforma.

Questa guida illustra il processo di reindirizzamento dei messaggi indesiderati, come spam e posta grigia, rilevati da Cisco CES alla quarantena per gli utenti di Microsoft 365.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Un tenant attivo nel gateway CES

- Un tenant attivo in Microsoft Exchange online

- Accesso ai servizi Microsoft 365 (O365)

- Una licenza di Microsoft 365 Defender (necessaria per configurare i criteri e le notifiche di quarantena)

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione di Microsoft 365 (O365)

Configurare innanzitutto Microsoft 365 per ricevere e gestire i messaggi in quarantena.

Abilita notifiche di quarantena in Microsoft Exchange Online

Sono disponibili diverse opzioni di configurazione per controllare il modo in cui i messaggi vengono indirizzati alla quarantena di Microsoft 365.

Se l'obiettivo è impedire agli utenti finali di accedere ai messaggi in quarantena o di ricevere notifiche di quarantena, è possibile implementare una regola del flusso di posta (trasporto) che reindirizza i messaggi direttamente alla quarantena.

Se invece gli utenti finali devono ricevere notifiche di quarantena e devono essere in grado di rilasciare messaggi, è necessario modificare di conseguenza la configurazione della regola. In questo scenario, il valore del livello di probabilità di posta indesiderata deve essere impostato su 9, che indica che il messaggio è indesiderato con un livello di probabilità elevato e abilita le notifiche utente e la funzionalità di rilascio.

Queste configurazioni sono descritte in dettaglio nella documentazione ufficiale di Microsoft. Configurazione di Notifica quarantena Microsoft.

Nell'esempio viene illustrata la configurazione che consente agli utenti finali di ricevere notifiche di quarantena e messaggi di rilascio.

Regola Crea un flusso di posta

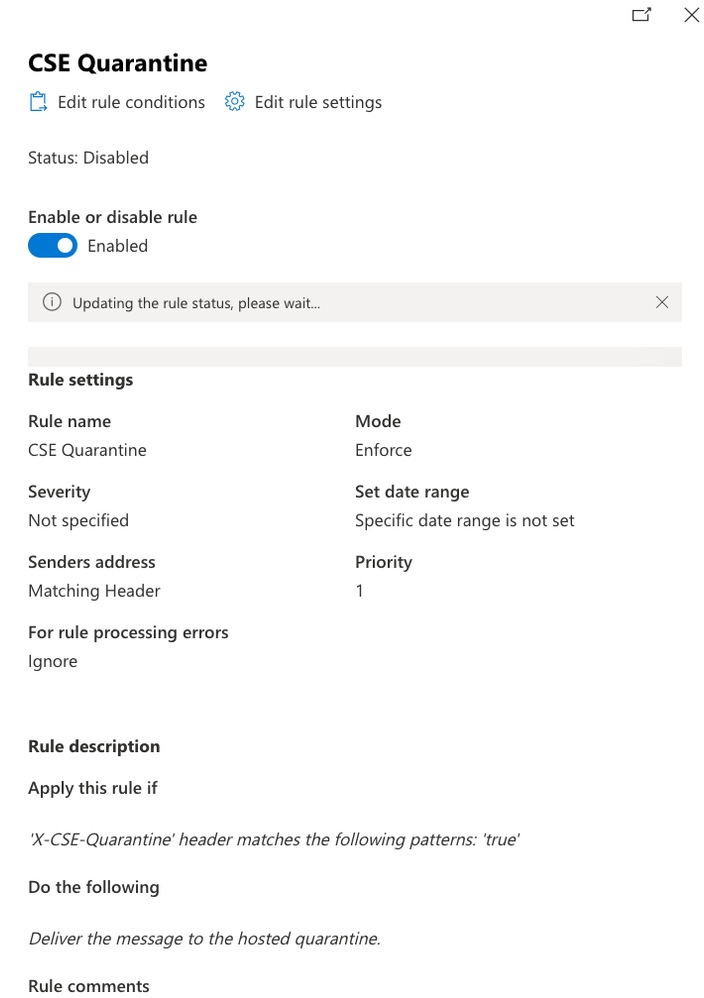

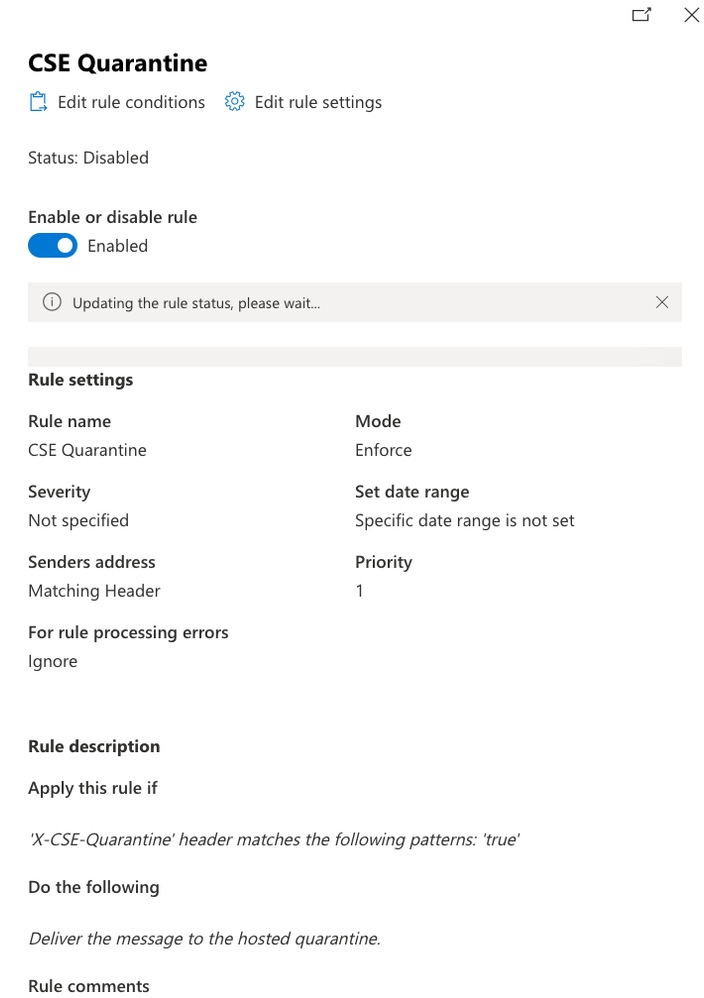

Una volta attivate le notifiche, configurare una regola che reindirizzi i messaggi contrassegnati dal gateway CES alla quarantena ospitata da Microsoft.

- Aprire l'interfaccia di amministrazione di Microsoft Exchange.

- Dal menu a sinistra, passare a Flusso posta > Regole.

- Fare clic su Aggiungi regola, quindi scegliere Crea nuova regola.

- Impostare il nome della regola su Regola quarantena CSE.

- In Applica la regola se, scegliere L'intestazione del messaggio, quindi scegliere corrispondenze pattern di testo.

- Nel nome dell'intestazione, immettere X-CSE-Quarantine e impostare il valore su true.

- In Effettuare le seguenti operazioni, scegliere Modifica le proprietà del messaggio, Imposta il livello di probabilità di posta indesiderata, quindi 9.

- Salvare la configurazione.

- Dopo il salvataggio, verificare che la regola sia attivata.

Nell'immagine potete vedere come appare la regola.

Regola Microsoft

Regola Microsoft

Configurazione di Cisco Secure Email

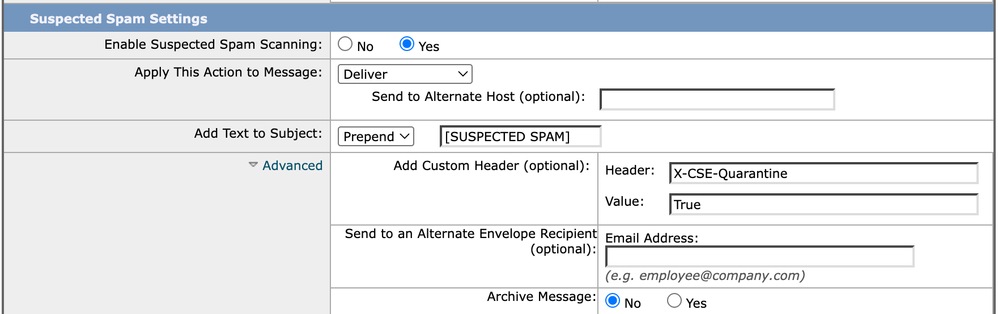

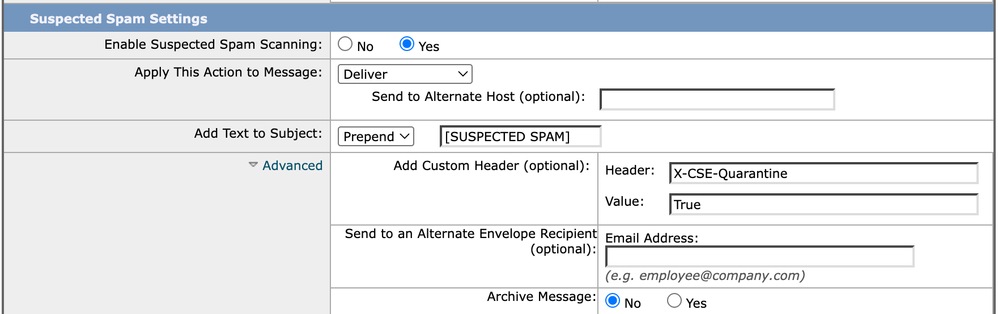

In Cisco CES, un'intestazione personalizzata (X-CSE-Quarantine: true) può essere aggiunto a qualsiasi messaggio che deve essere reindirizzato alla quarantena di Microsoft. Questi messaggi possono essere contrassegnati da qualsiasi filtro o motore di contenuti in CES. Nell'esempio, questo valore è configurato per i messaggi con posta indesiderata sospetti.

- Aprire Cisco Secure Email Management Console.

- Selezionare Mail Policies > Incoming Mail Policies (Policy di posta > Criteri posta in arrivo).

- Modificare i criteri desiderati (ad esempio, scegliere il criterio predefinito).

- Fare clic sulle impostazioni della posta indesiderata per il criterio scelto.

- In Sospetto posta indesiderata modificare l'azione da Quarantena a Consegna.

- Fare clic su Avanzate e aggiungere un'intestazione personalizzata:

- Nome intestazione: X-CSE-Quarantine

- Valore: true (stesso valore utilizzato nella regola di Microsoft)

- Per applicare la configurazione, fare clic su Submit (Invia), quindi su Commit delle modifiche.

Nell'immagine è possibile vedere l'aspetto della configurazione.

Configurazione CES

Configurazione CES

Verifica

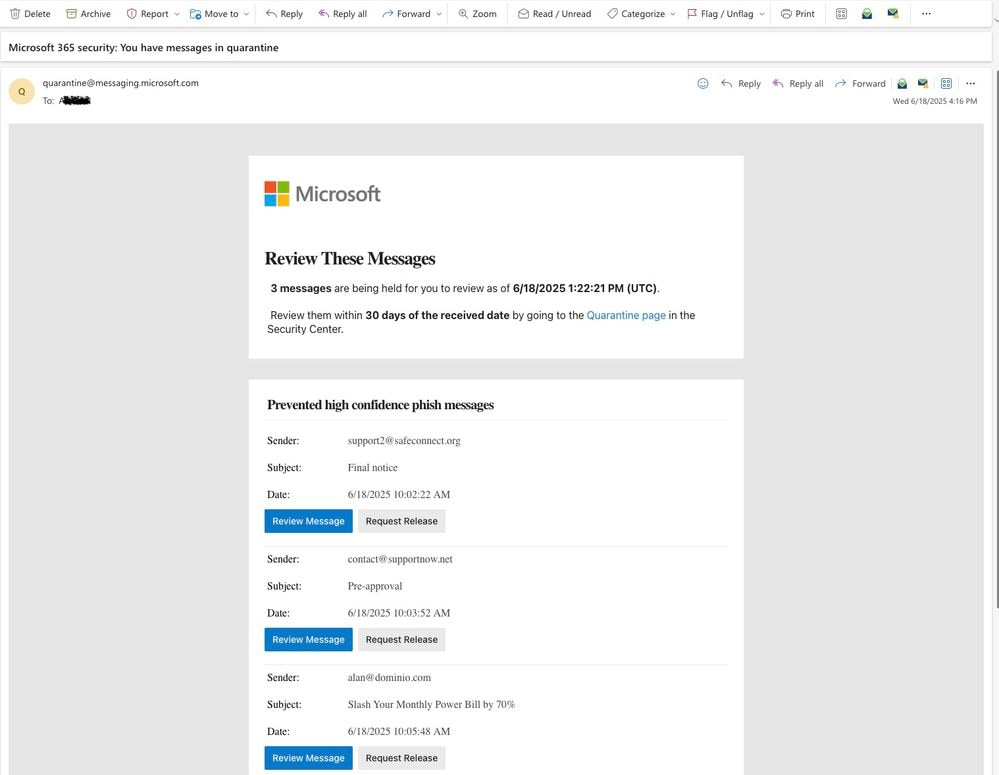

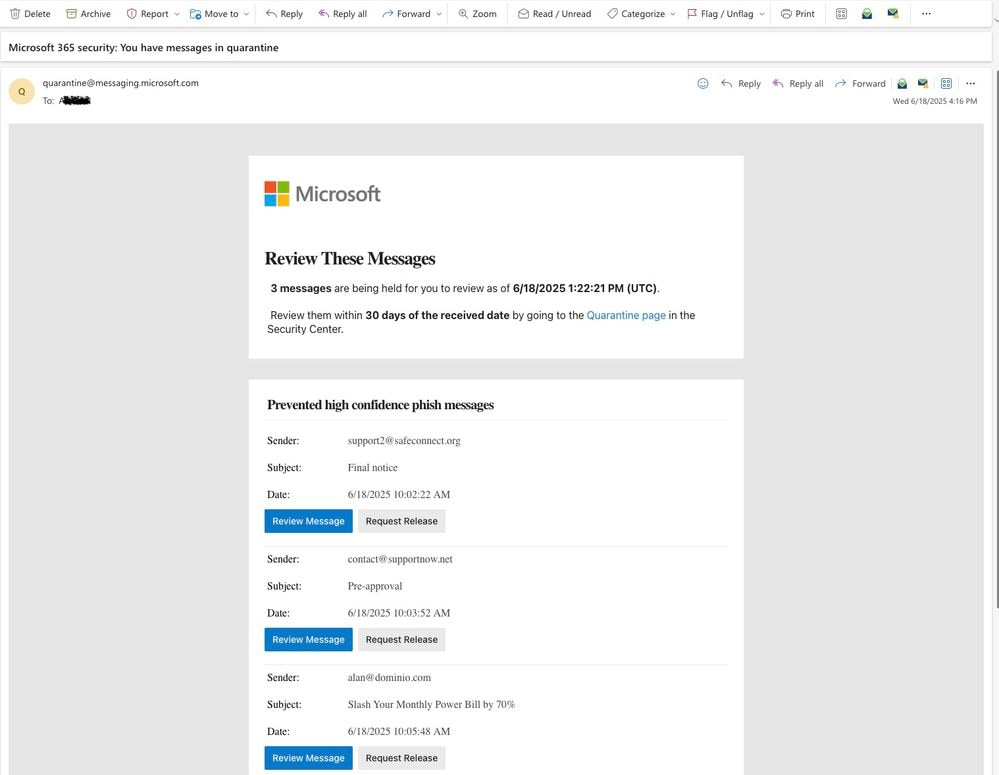

Da questo momento in poi, le e-mail identificate da Cisco CES come potenziali spam verranno contrassegnate con l'intestazione personalizzata. Microsoft 365 rileva questo tag e reindirizza il messaggio alla quarantena Microsoft.

Gli utenti riceveranno notifiche di quarantena in base alla configurazione di Microsoft 365.

Risoluzione dei problemi

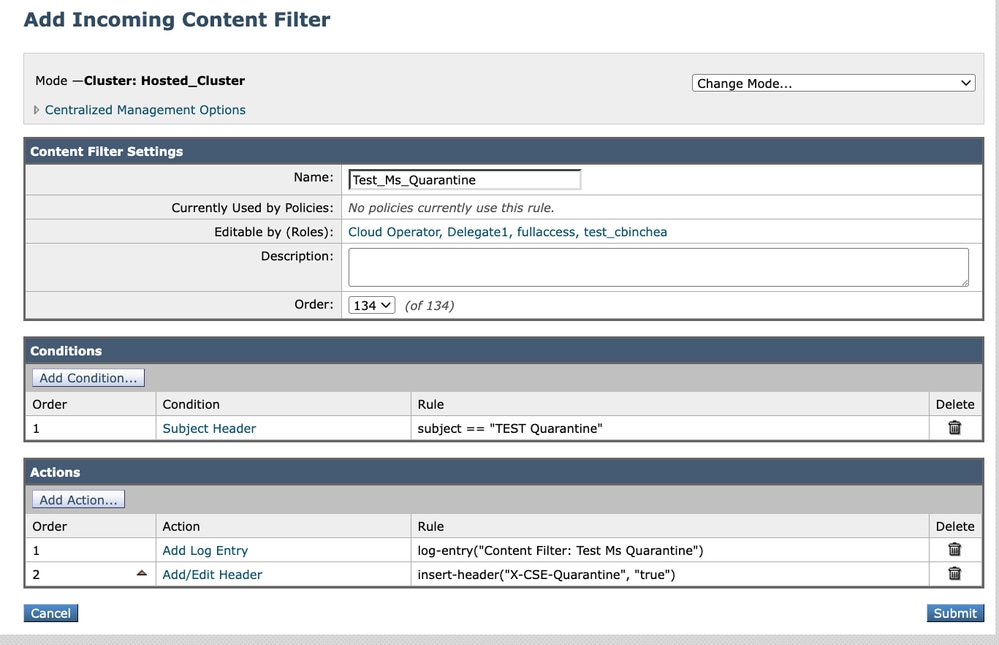

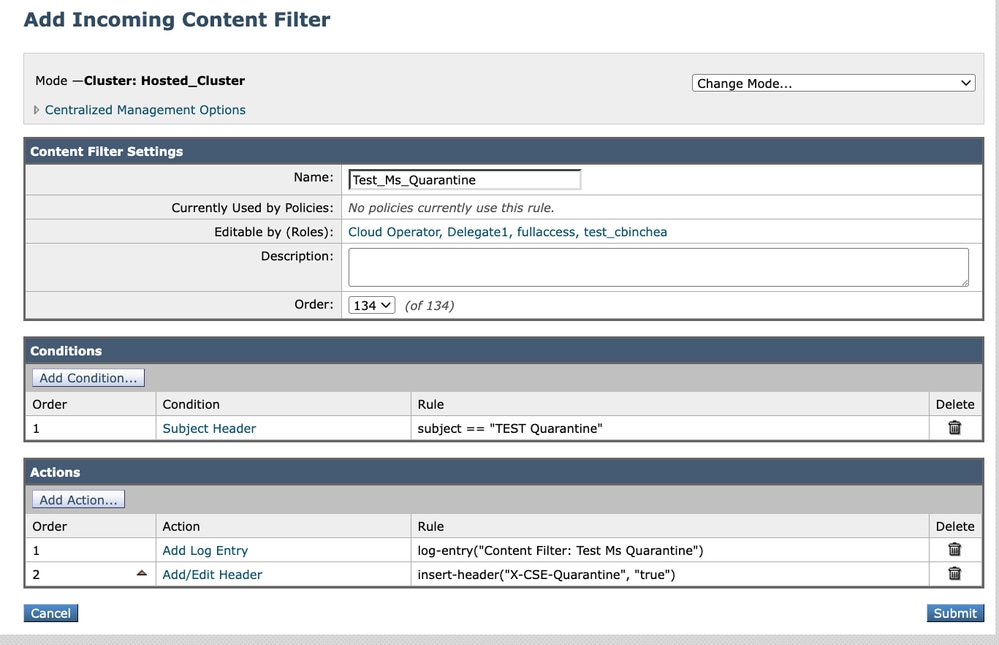

Per convalidare l'efficacia della configurazione e confermare che il messaggio venga instradato alla quarantena desiderata, è possibile creare un filtro contenuti in arrivo per inserire la stessa intestazione quando l'oggetto del messaggio corrisponde a una parola chiave o a un criterio specifico.

Implementando questo filtro, il gateway di posta elettronica sicuro (SEG) aggiunge l'intestazione designata, consentendo a Microsoft 365 di elaborare il messaggio in base alla logica standard anti-spam e di replicare in modo efficace il comportamento che può verificarsi se l'intestazione viene iniettata dal motore di filtro della posta indesiderata nativo.

Di seguito è riportato l'esempio di un filtro contenuti:

Test filtro contenuto

Test filtro contenuto

Feedback

Feedback