Introduzione

In questo documento viene descritta l'autenticazione SAML con il provider di identità di Azure per più profili di connessione su FTD Cisco gestito da FMC.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione client sicura su Next-Generation Firewall (NGFW) gestito da Firepower Management Center (FMC)

- Valori SAML e metatada.xml

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Firepower Threat Defense (FTD) versione 7.4.0

- FMC versione 7.4.0

- ID di Azure Microsoft Entra con SAML 2.0

- Cisco Secure Client 5.1.7.80

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questa configurazione consente a FTD di autenticare gli utenti client sicuri utilizzando due diverse applicazioni SAML nell'idp di Azure con un singolo oggetto SAML configurato in FMC.

In un ambiente Microsoft Azure, più applicazioni possono condividere lo stesso ID entità. Ogni applicazione, in genere mappata a un gruppo di tunnel diverso, richiede un certificato univoco, che richiede la configurazione di più certificati all'interno della configurazione IdP del lato FTD in un singolo oggetto IdP SAML. Tuttavia, Cisco FTD non supporta la configurazione di più certificati in un oggetto SAML IdP, come descritto nell'ID bug Cisco CSCvi29084.

Per superare questo limite, Cisco ha introdotto la funzione di sostituzione del certificato IdP, disponibile dalla versione 7.1.0 di FTD e dalla versione 9.17.1 di ASA. Questo miglioramento offre una soluzione permanente al problema e integra le soluzioni esistenti descritte nel report del bug.

Configurazioni

In questa sezione viene descritto il processo di configurazione dell'autenticazione SAML con Azure come provider di identità (IdP) per più profili di connessione su Cisco Firepower Threat Defense (FTD) gestiti da Firepower Management Center (FMC). La funzionalità di sostituzione del certificato IdP viene utilizzata per impostare questa opzione in modo efficace.

Panoramica della configurazione:

Sull'FTD Cisco devono essere configurati due profili di connessione:

In questo esempio di configurazione, l'URL del gateway VPN (Cisco Secure Client FQDN) è impostato su nigarapa2.cisco.com

Configurazione

Configurazione in Azure IdP

Per configurare in modo efficace le applicazioni SAML enterprise per Cisco Secure Client, verificare che tutti i parametri siano impostati correttamente per ogni gruppo di tunnel eseguendo i seguenti passaggi:

Accedere alle applicazioni SAML Enterprise:

Passare alla console di amministrazione del provider SAML in cui sono elencate le applicazioni enterprise.

Selezionare l'applicazione SAML appropriata:

Identificare e selezionare le applicazioni SAML corrispondenti ai gruppi di tunnel Cisco Secure Client che si desidera configurare.

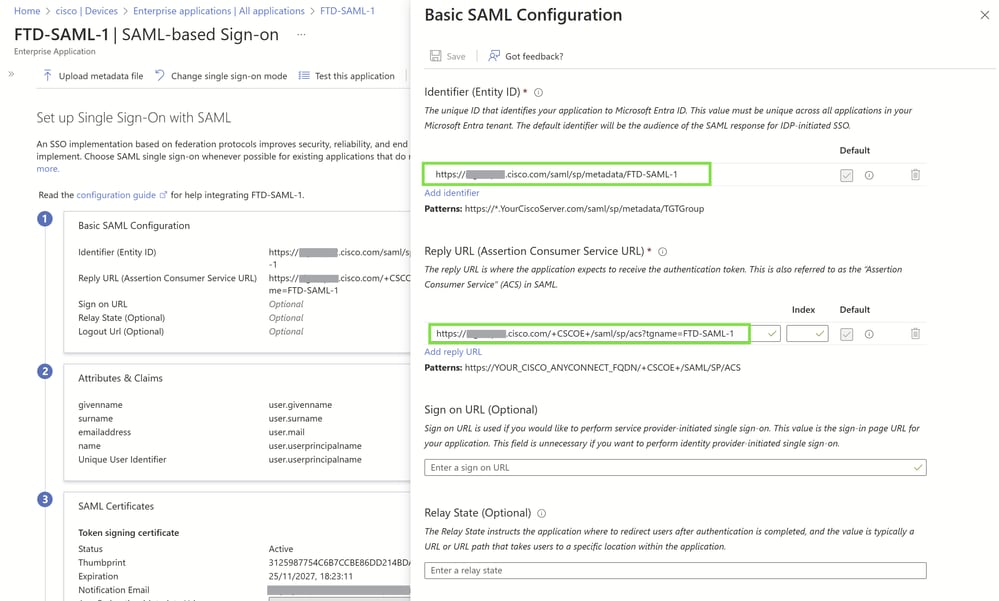

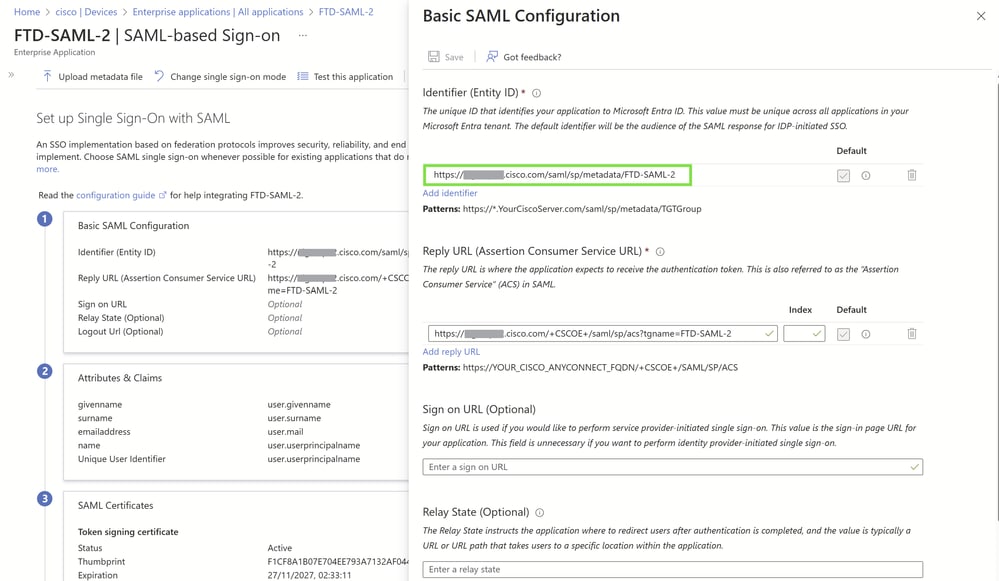

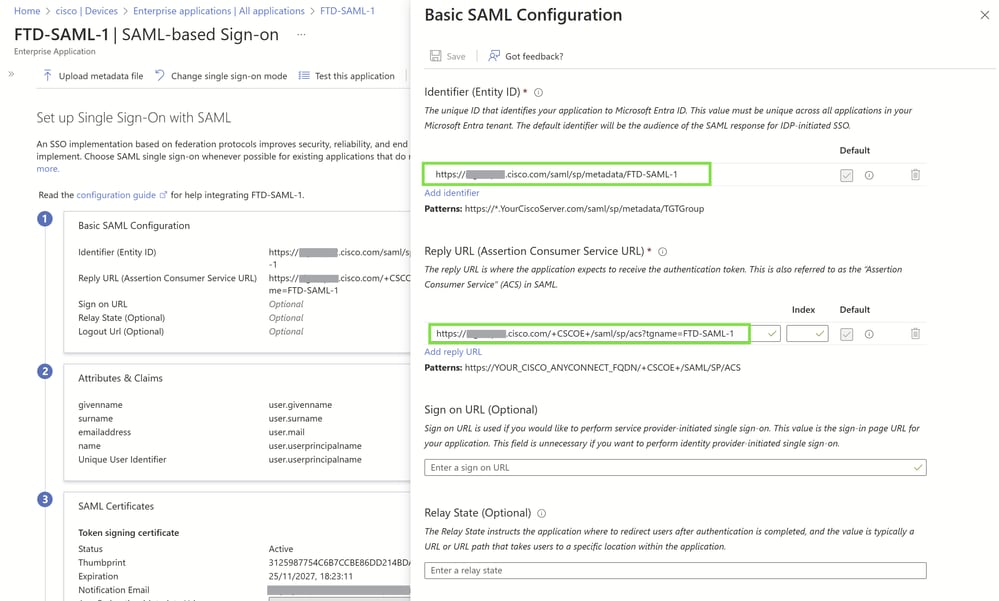

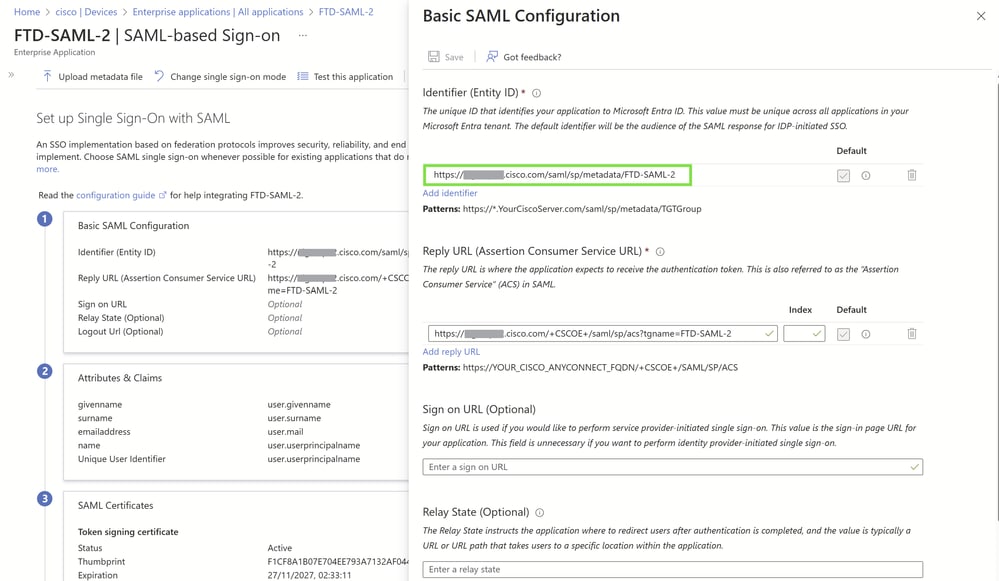

Configurare l'identificatore (ID entità):

Impostare l'identificatore (ID entità) per ogni applicazione. Deve essere l'URL di base, ossia il nome di dominio completo (FQDN) di Cisco Secure Client.

Impostare l'URL di risposta (URL servizio consumer asserzione):

Configurare l'URL di risposta (URL del servizio consumer di asserzione) utilizzando l'URL di base corretto. Verificare che sia allineato all'FQDN di Cisco Secure Client.

Aggiungere il profilo di connessione o il nome del gruppo di tunnel all'URL di base per garantire la specificità.

Verifica della configurazione:

Verificare che tutti gli URL e i parametri siano stati immessi correttamente e corrispondano ai rispettivi gruppi di tunnel.

Salvare le modifiche e, se possibile, eseguire un test di autenticazione per verificare che la configurazione funzioni come previsto.

Per ulteriori informazioni, fare riferimento a "Add Cisco Secure Client from the Microsoft App Gallery" (Aggiungi Cisco Secure Client dalla Microsoft App Gallery) nella documentazione di Cisco: Configurazione della VPN client sicura ASA con Microsoft Azure MFA tramite SAML

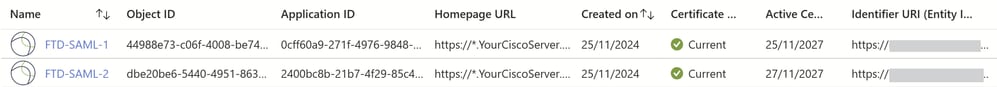

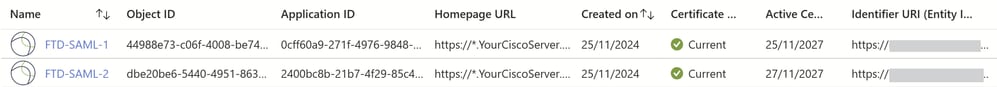

FTD-SAML-1

FTD-SAML-2

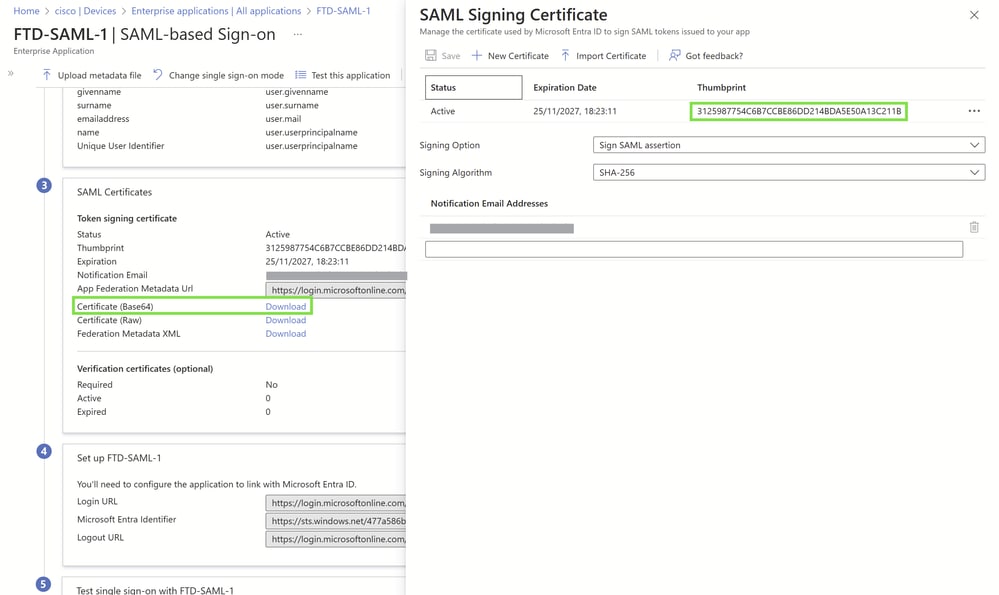

Verificare di disporre delle informazioni e dei file necessari per configurare l'autenticazione SAML con Microsoft Entra come provider di identità:

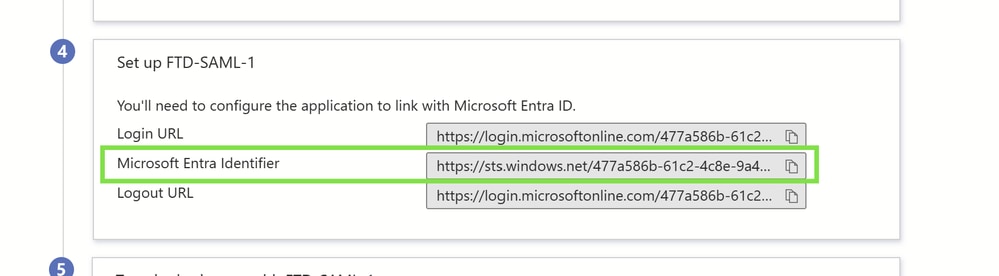

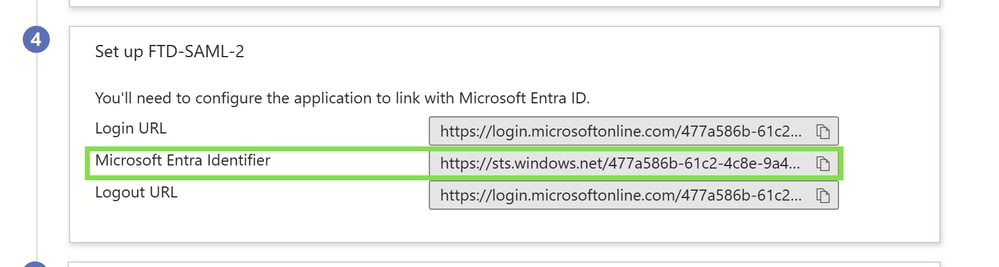

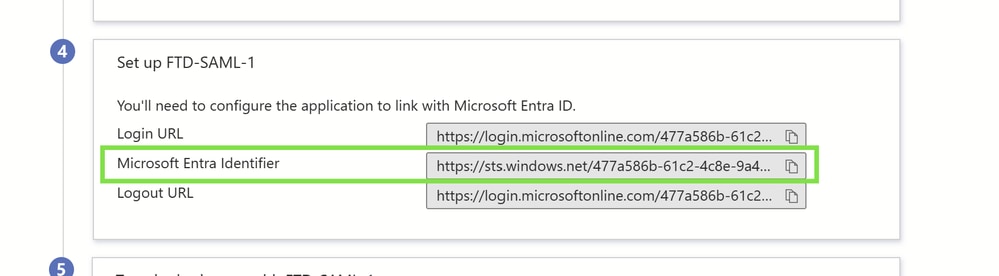

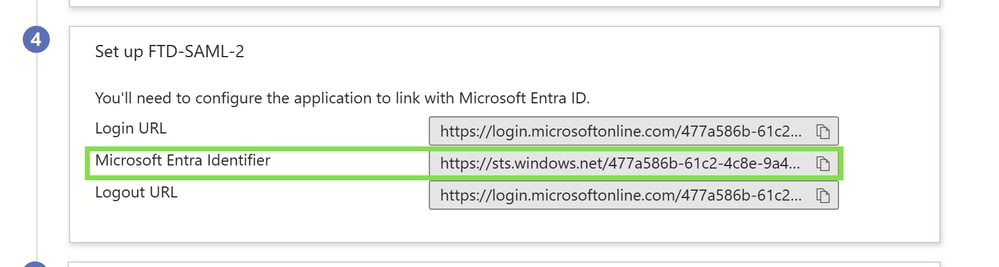

Individuare il codice identificativo Microsoft Entra:

Accedere alle impostazioni di entrambe le applicazioni SAML enterprise all'interno del portale Microsoft Entra.

Si noti l'identificatore Microsoft Entra, che rimane coerente in entrambe le applicazioni ed è fondamentale per la configurazione SAML.

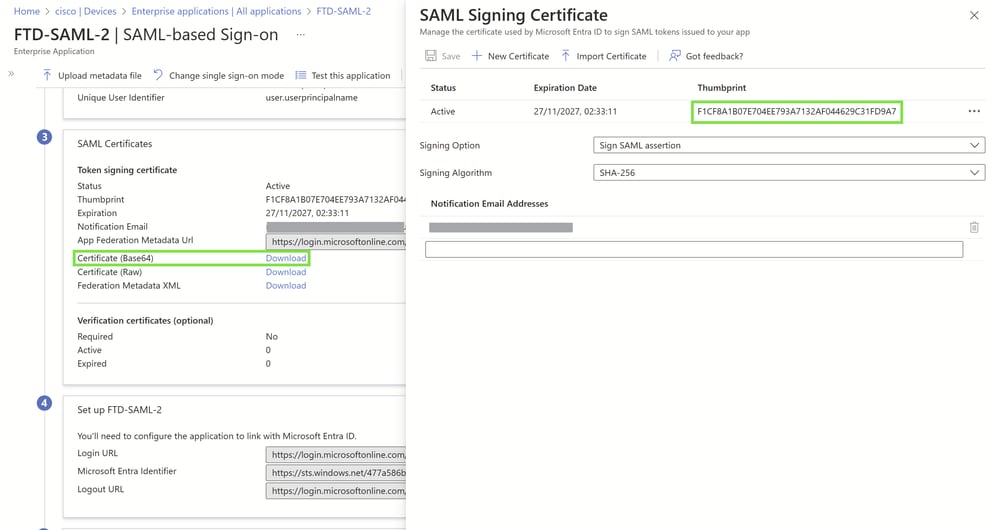

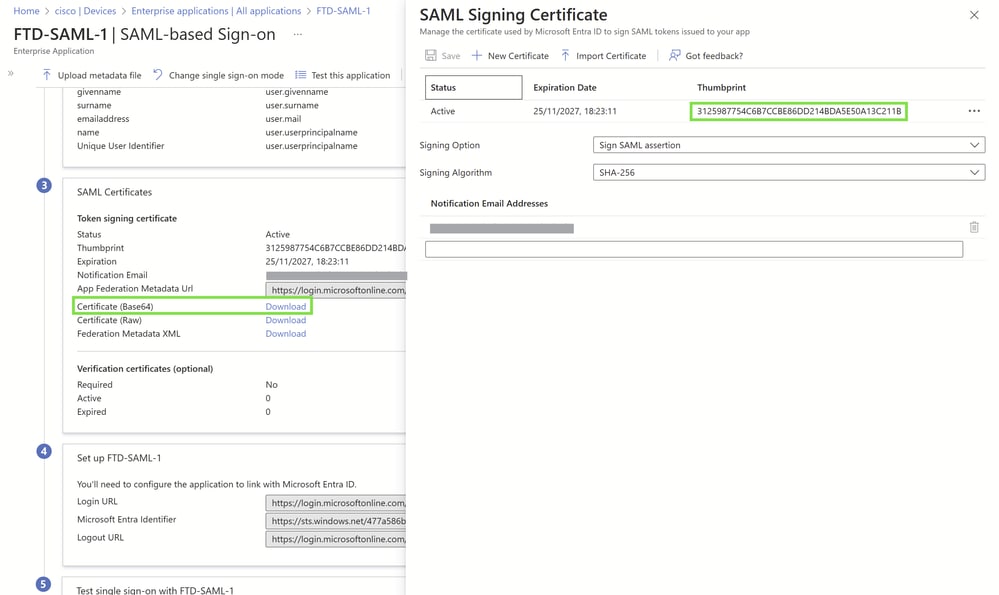

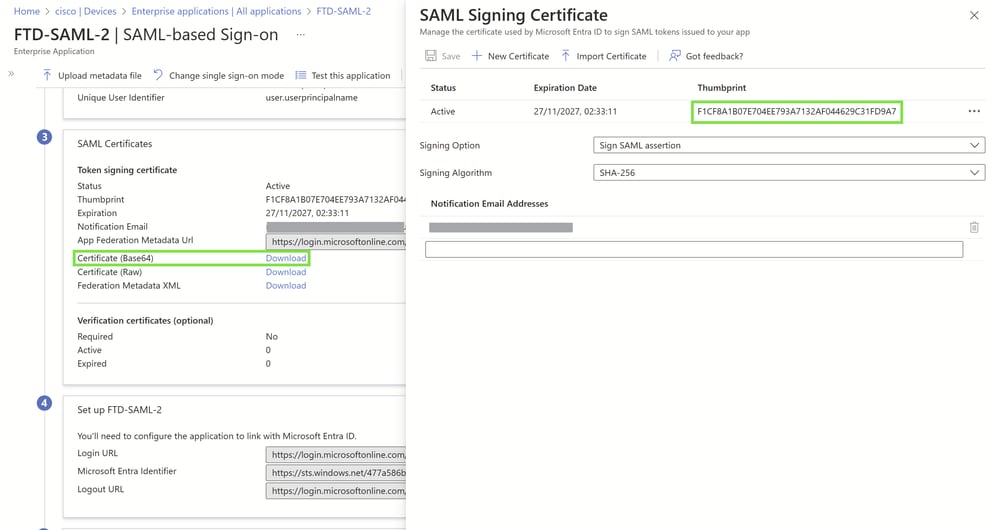

Scarica certificati IdP Base64:

Passare a ciascuna applicazione SAML enterprise configurata.

Scaricare i rispettivi certificati IdP con codifica Base64. Questi certificati sono essenziali per stabilire la fiducia tra il provider di identità e la configurazione della VPN Cisco.

Nota: Tutte queste configurazioni SAML necessarie per i profili di connessione FTD possono anche essere originate dai file metadata.xml forniti dal provider di identità per le rispettive applicazioni.

Nota: Per utilizzare un certificato IdP personalizzato, è necessario caricare il certificato IdP generato in modo personalizzato sia in IdP che in FMC. Per Azure IdP, verificare che il certificato sia nel formato PKCS#12. Nel CCP, caricare solo il certificato di identità dall'IdP, non il file PKCS#12. Per istruzioni dettagliate, fare riferimento alla sezione "Upload the PKCS#12 File on Azure and FDM" nella documentazione di Cisco: Configurazione di più profili RAVPN con autenticazione SAML in FDM

Configurazione sul FTD tramite FMC

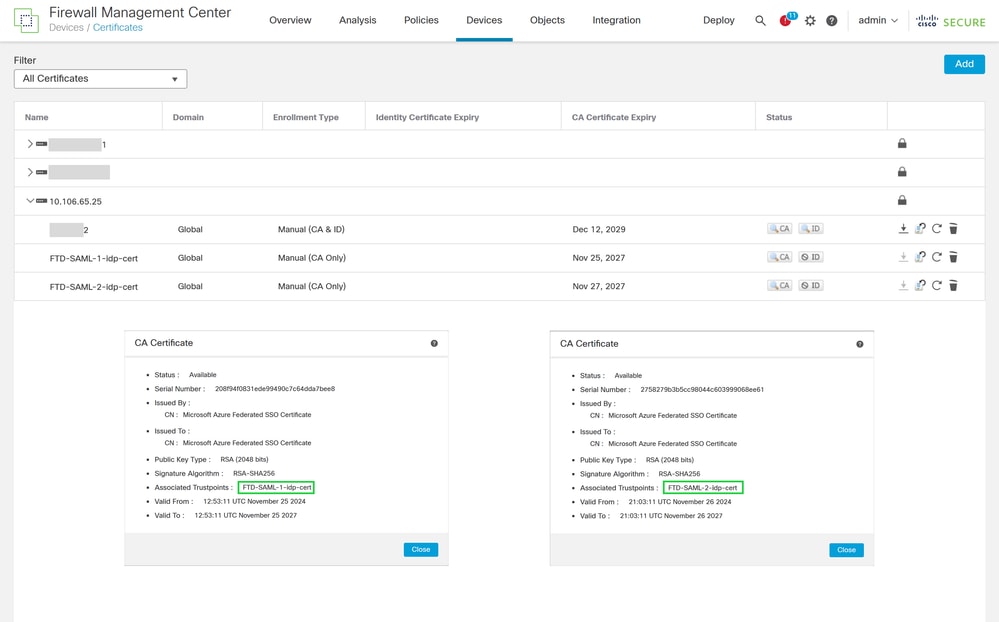

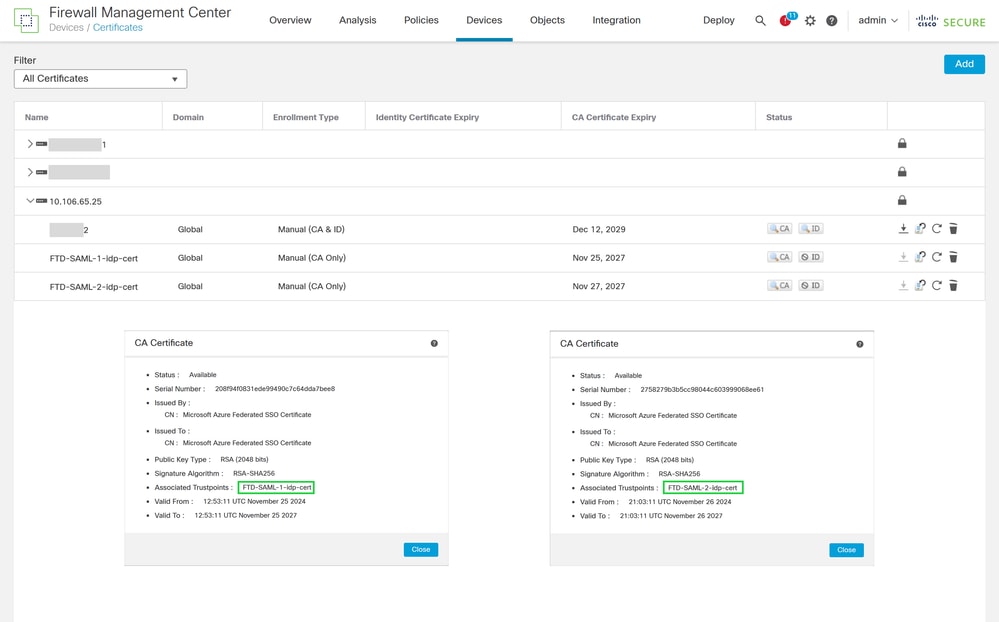

Registra certificati IdP:

Passare alla sezione Gestione certificati in FMC e registrare i certificati IdP con codifica Base64 scaricati per entrambe le applicazioni SAML. Questi certificati sono fondamentali per stabilire la fiducia e abilitare l'autenticazione SAML.

Per istruzioni dettagliate, fare riferimento alle prime due fasi in "Configurazione sull'FTD tramite FMC" nella documentazione Cisco disponibile all'indirizzo: Configurare Secure Client con autenticazione SAML su FTD Gestito tramite FMC.

Nota: L'immagine è stata modificata in modo da visualizzare entrambi i certificati contemporaneamente per una migliore visualizzazione. Non è possibile aprire entrambi i certificati contemporaneamente nel CCP.

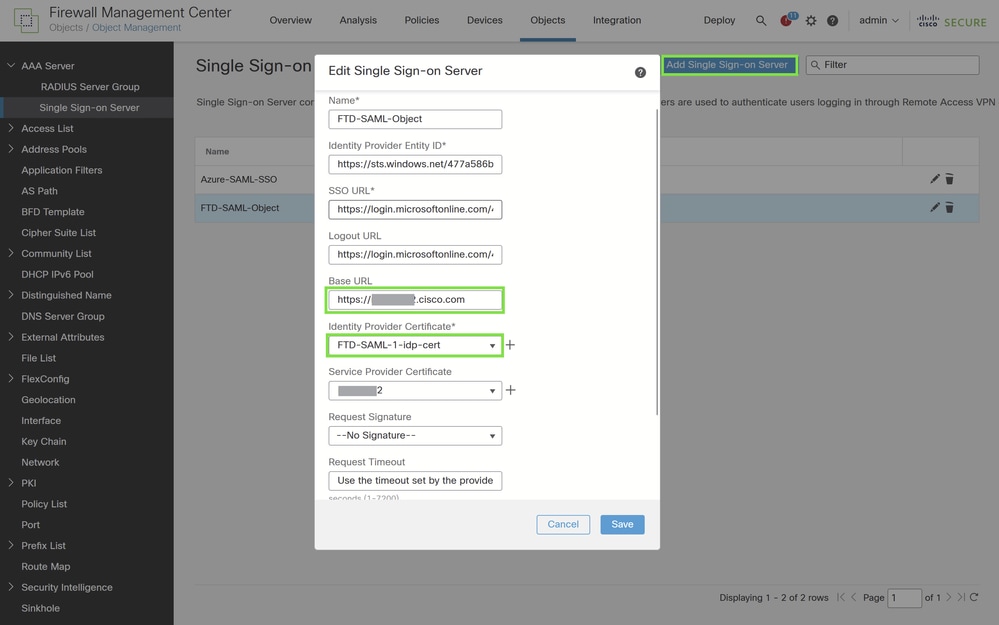

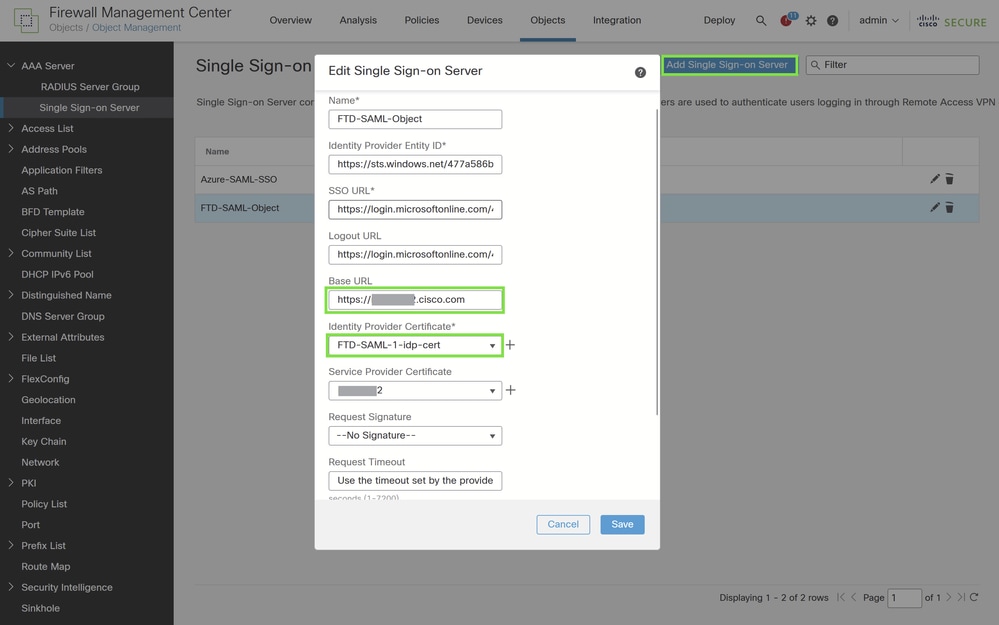

Configurazione delle impostazioni del server SAML su Cisco FTD tramite FMC

Per configurare le impostazioni del server SAML su Cisco Firepower Threat Defense (FTD) tramite Firepower Management Center (FMC), implementare i seguenti passaggi:

- Passare alla configurazione del server Single Sign-on:

- Passare a Oggetti > Gestione oggetti > Server AAA > Server Single Sign-On.

- Fare clic su Aggiungi server Single Sign-on per avviare la configurazione di un nuovo server.

- Configurare le impostazioni del server SAML:

- Utilizzando i parametri raccolti dalle applicazioni SAML enterprise o dal file metadata.xml scaricato dal provider di identità (IdP), immettere i valori SAML necessari nel modulo Nuovo server Single Sign-on.

- I parametri chiave da configurare includono:

- ID entità provider SAML: entityID da metadata.xml

- URL SSO: SingleSignOnService da metadata.xml.

- URL di disconnessione: SingleLogoutService da metadata.xml.

- URL DI BASE: FQDN del certificato ID SSL FTD.

- Certificato provider di identità: Certificato di firma IdP.

- Nella sezione Certificato provider di identità allegare uno dei certificati IdP registrati

- In questo caso, utilizziamo il certificato IdP dell'applicazione FTD-SAML-1.

- Certificato provider di servizi: Certificato di firma FTD.

Nota: Nella configurazione corrente, solo il certificato del provider di identità può essere sostituito dall'oggetto SAML nelle impostazioni del profilo di connessione. Purtroppo, funzionalità quali "Richiesta di riautenticazione IdP all'accesso" e "Abilita IdP accessibile solo sulla rete interna" non possono essere abilitate o disabilitate singolarmente per ciascun profilo di connessione.

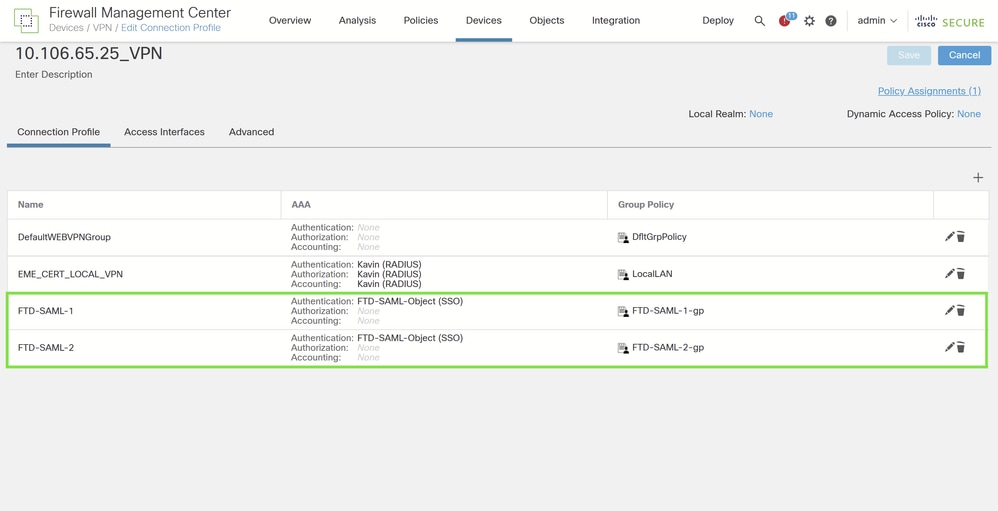

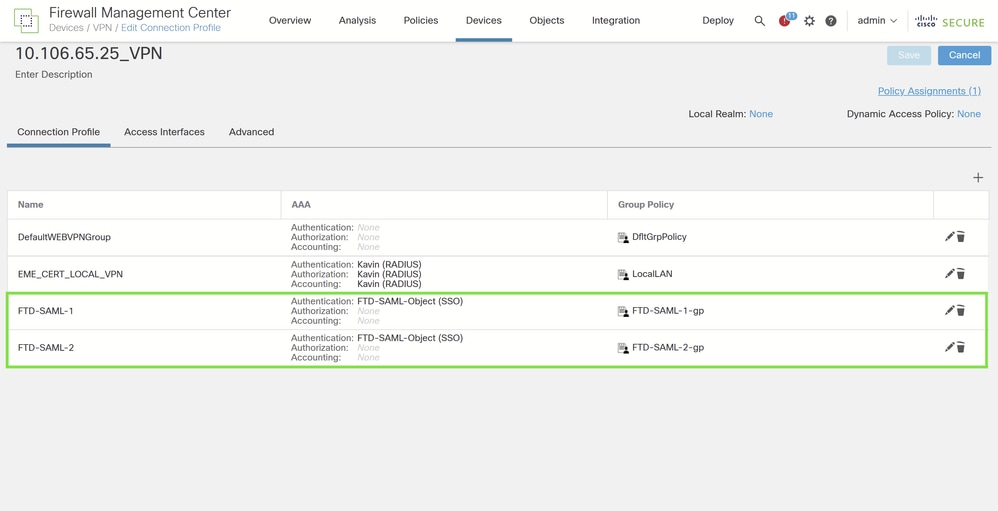

Configurazione dei profili di connessione su Cisco FTD tramite FMC

Per completare la configurazione dell'autenticazione SAML, è necessario configurare i profili di connessione con i parametri appropriati e impostare l'autenticazione AAA su SAML utilizzando il server SAML configurato in precedenza.

Per istruzioni più dettagliate, fare riferimento alla quinta fase in "Configurazione sull'FTD tramite FMC" nella documentazione di Cisco: Configurare Secure Client con autenticazione SAML su FTD Gestito tramite FMC.

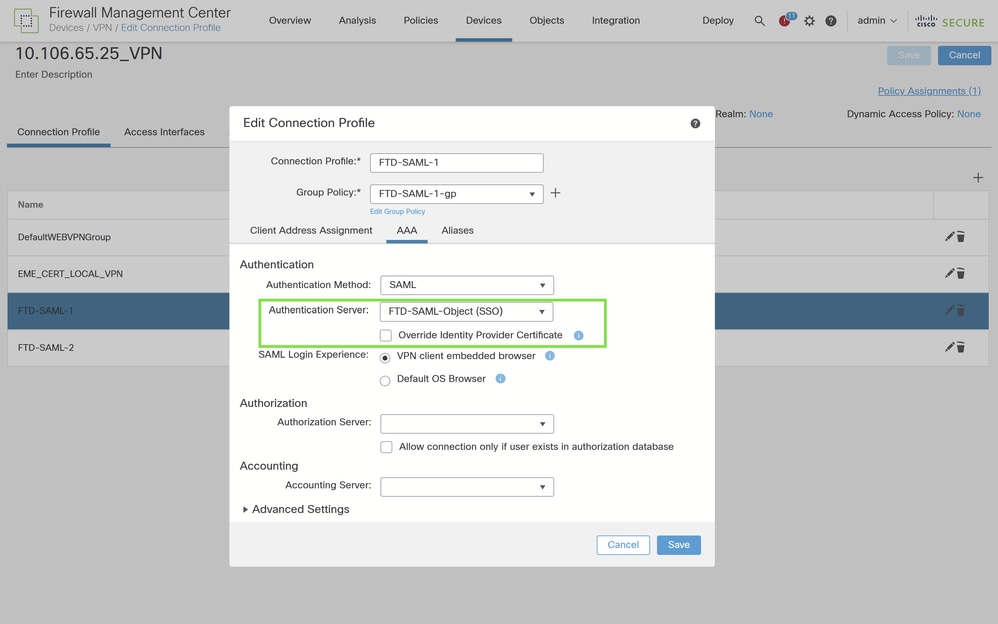

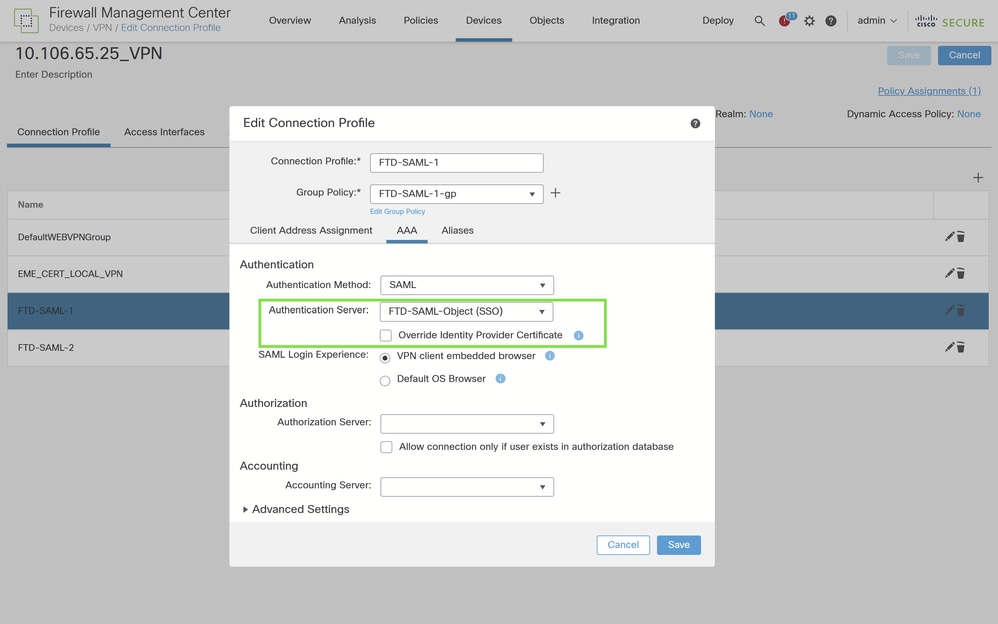

Estratto della configurazione AAA per il primo profilo di connessione

Di seguito è riportata una panoramica delle impostazioni di configurazione AAA per il primo profilo di connessione:

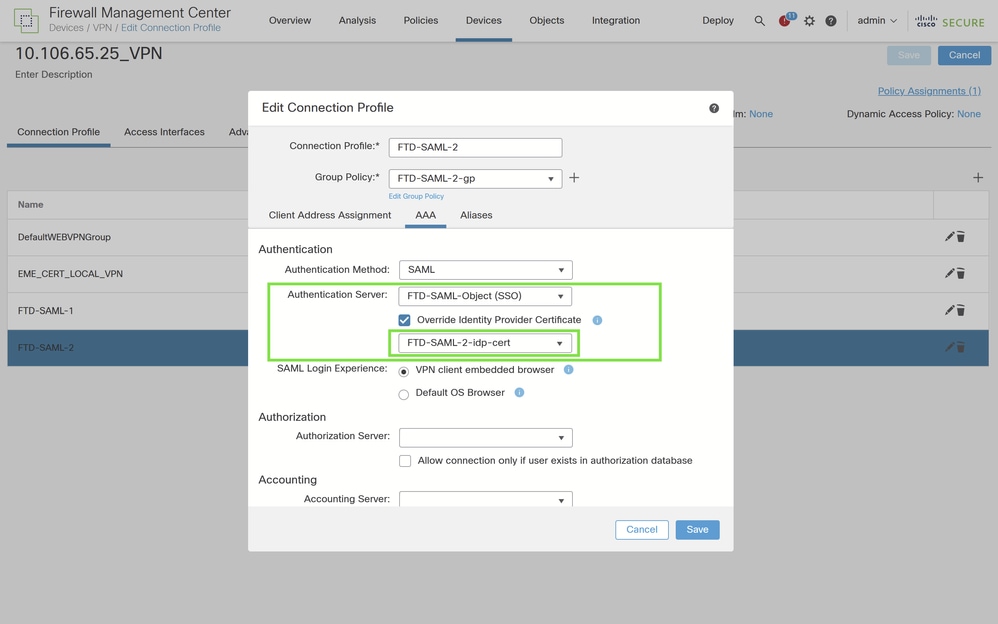

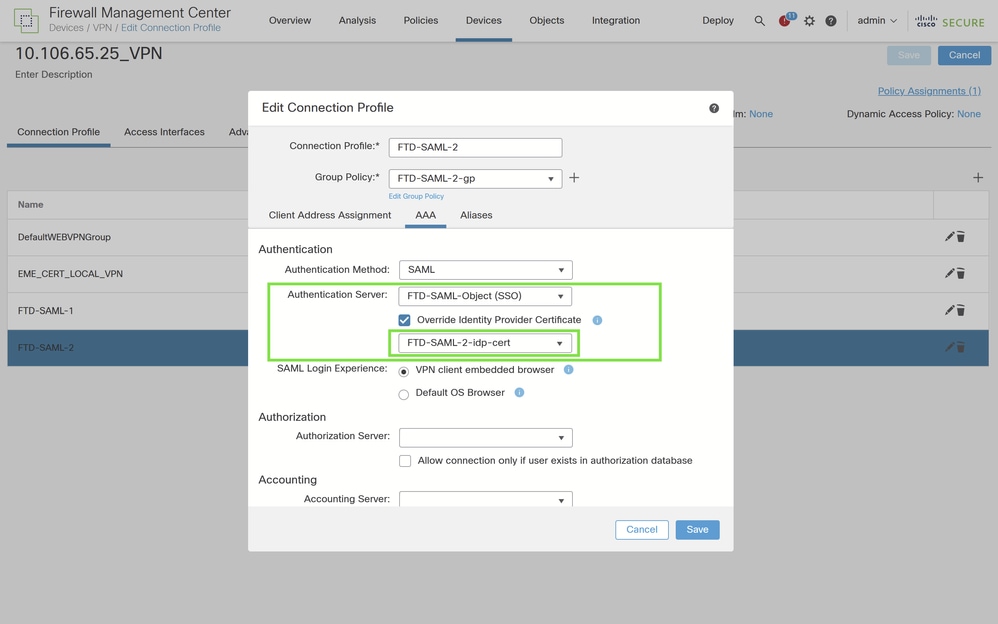

Configurazione dell'override del certificato IdP per il secondo profilo di connessione su Cisco FTD

Per assicurarsi che venga utilizzato il certificato del provider di identità (IdP) corretto per il secondo profilo di connessione, abilitare la sostituzione del certificato del provider di identità eseguendo i passaggi seguenti:

Nelle impostazioni del profilo di connessione, individuare e abilitare l'opzione "Ignora certificato provider di identità" per consentire l'utilizzo di un certificato IdP diverso da quello configurato per il server SAML.

Dall'elenco dei certificati IdP registrati, selezionare il certificato specificamente registrato per l'applicazione FTD-SAML-2. Questa opzione garantisce che, quando viene effettuata una richiesta di autenticazione per questo profilo di connessione, venga utilizzato il certificato IdP corretto.

Distribuzione della configurazione

IndividuareDeploy > Deploymente selezionare l'FTD appropriato per applicare le modifiche alla VPN di autenticazione SAML.

Verifica

Configurazione sulla riga di comando FTD

firepower# sh run webvpn

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

Secure Client image disk0:/csm/Secure Client-win-4.10.08025-webdeploy.pkg 1 regex "Windows"

Secure Client enable

saml idp https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

url sign-in https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

url sign-out https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

base-url https://nigarapa2.cisco.com

trustpoint idp FTD-SAML-1-idp-cert

trustpoint sp nigarapa2

no signature

force re-authentication

tunnel-group-list enable

cache

disable

error-recovery disable

firepower#

firepower# sh run tunnel-group FTD-SAML-1

tunnel-group FTD-SAML-1 type remote-access

tunnel-group FTD-SAML-1 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-1-gp

tunnel-group FTD-SAML-1 webvpn-attributes

authentication saml

group-alias FTD-SAML-1 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

firepower#

firepower# sh run tunnel-group FTD-SAML-2

tunnel-group FTD-SAML-2 type remote-access

tunnel-group FTD-SAML-2 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-2-gp

tunnel-group FTD-SAML-2 webvpn-attributes

authentication saml

group-alias FTD-SAML-2 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

saml idp-trustpoint FTD-SAML-2-idp-cert

firepower#

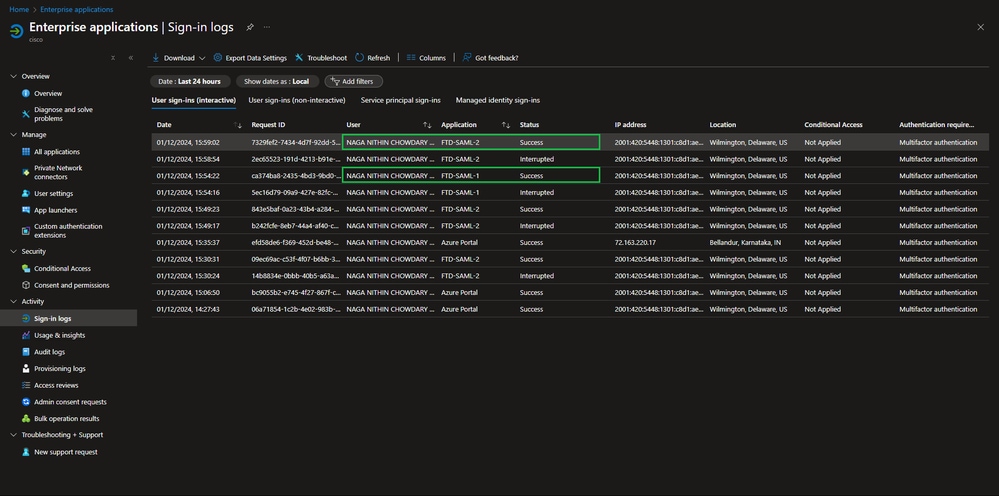

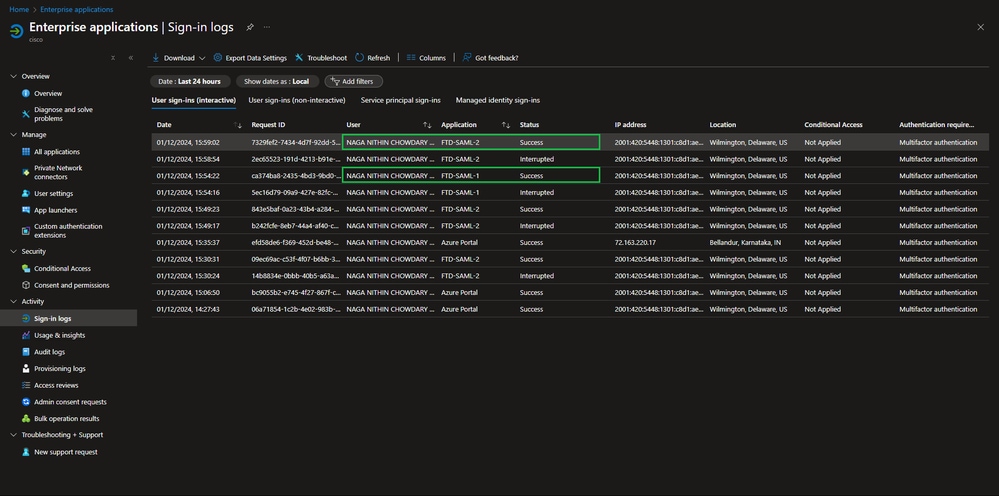

Registri di accesso da identificatore entra di Azure

Accedere alla sezione Log di accesso in applicazione enterprise. Cercare le richieste di autenticazione relative ai profili di connessione specifici, ad esempio FTD-SAML-1 e FTD-SAML-2. Verificare che l'autenticazione venga eseguita correttamente tramite le applicazioni SAML associate a ogni profilo di connessione.

Accedi a Azure IdP

Accedi a Azure IdP

Risoluzione dei problemi

- È possibile risolvere i problemi relativi all'utilizzo di DART dal PC utente Secure Client.

- Per risolvere un problema di autenticazione SAML, utilizzare questo comando di debug:

firepower# debug webvpn saml 255

- Verificare la configurazione di Secure Client come spiegato in precedenza; questo comando può essere utilizzato per controllare il certificato.

firepower# show crypto ca certificate

Feedback

Feedback