Introduzione

In questo documento viene descritta la configurazione della VPN ad accesso remoto su Firepower Threat Defense (FTD) gestita da Firepower Management Center (FMC) con autenticazione del certificato.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Registrazione manuale dei certificati e nozioni di base su SSL (Secure Sockets Layer)

- CCP

- Conoscenze base di autenticazione per VPN ad accesso remoto

- CA (Certification Authority) di terze parti come Entrust, Geotrust, GoDaddy, Thawte e VeriSign

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Secure Firepower Threat Defense versione 7.4.1

- FMC versione 7.4.1

- Secure Client versione 5.0.05040

- Microsoft Windows Server 2019 come server CA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

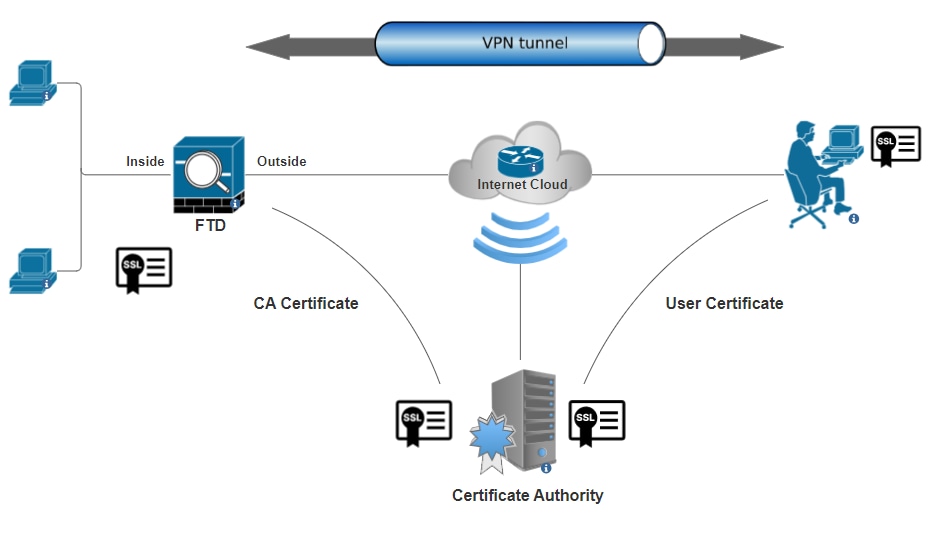

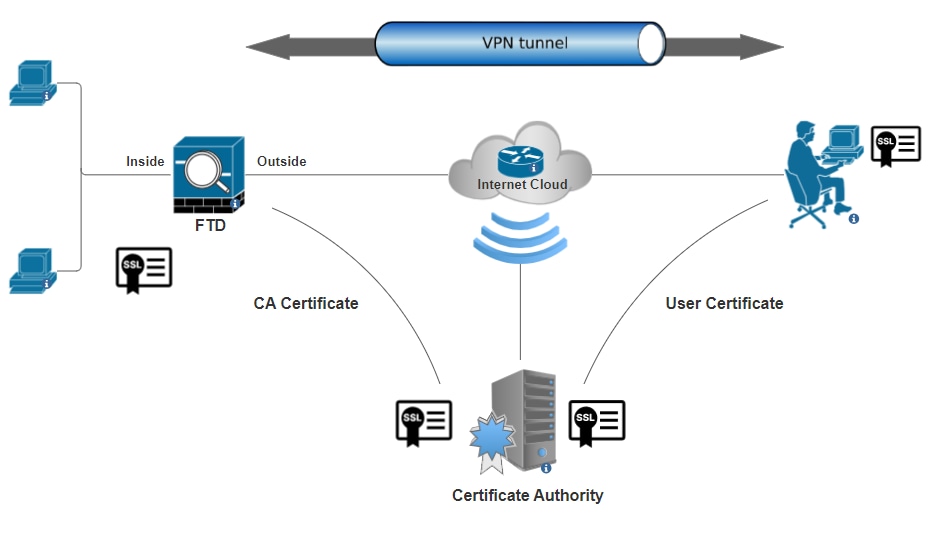

Esempio di rete

Esempio di rete

Esempio di rete

Configurazioni

Crea/Importa un certificato utilizzato per l'autenticazione del server

Nota: Nel CCP è necessario un certificato dell'Autorità di certificazione (CA) prima di poter generare il CSR. Se CSR viene generato da un'origine esterna (OpenSSL o di terze parti), il metodo manuale ha esito negativo ed è necessario utilizzare il formato del certificato PKCS12.

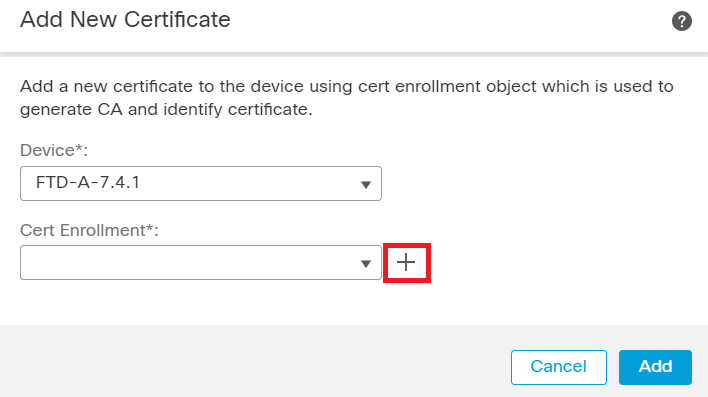

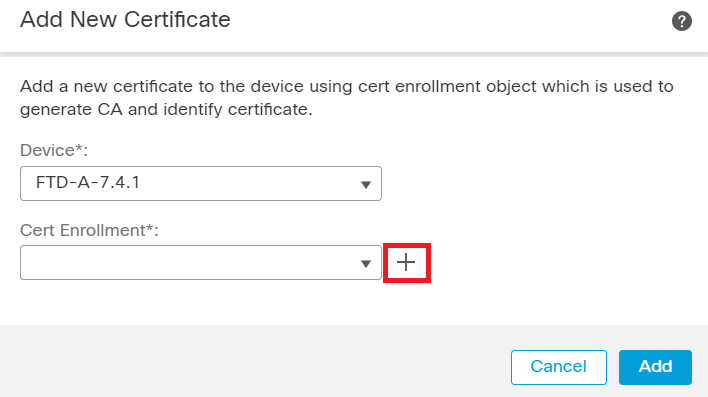

Passaggio 1. Passare aDevices > Certificatese fare clic suAdd. Scegliere Dispositivo e fare clic sul segno più (+) in Registrazione certificato.

Aggiungi registrazione certificato

Aggiungi registrazione certificato

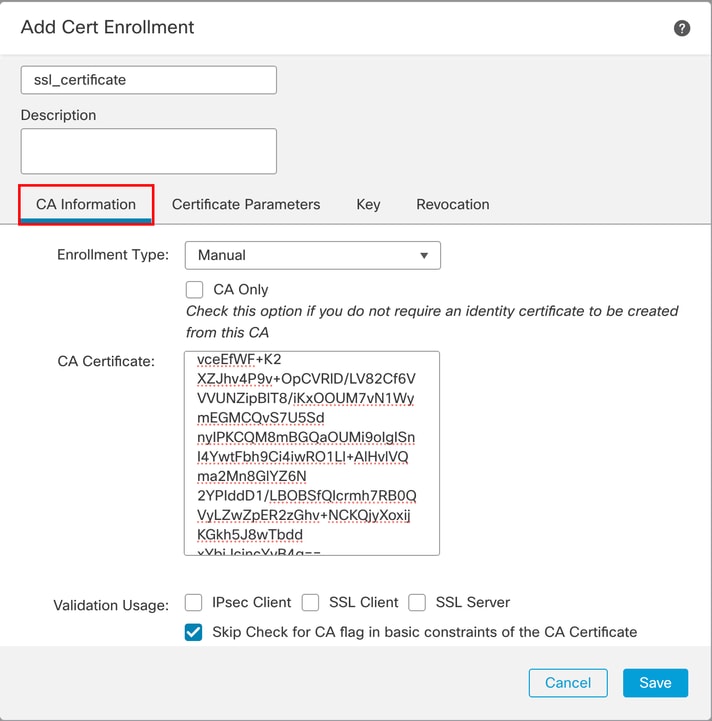

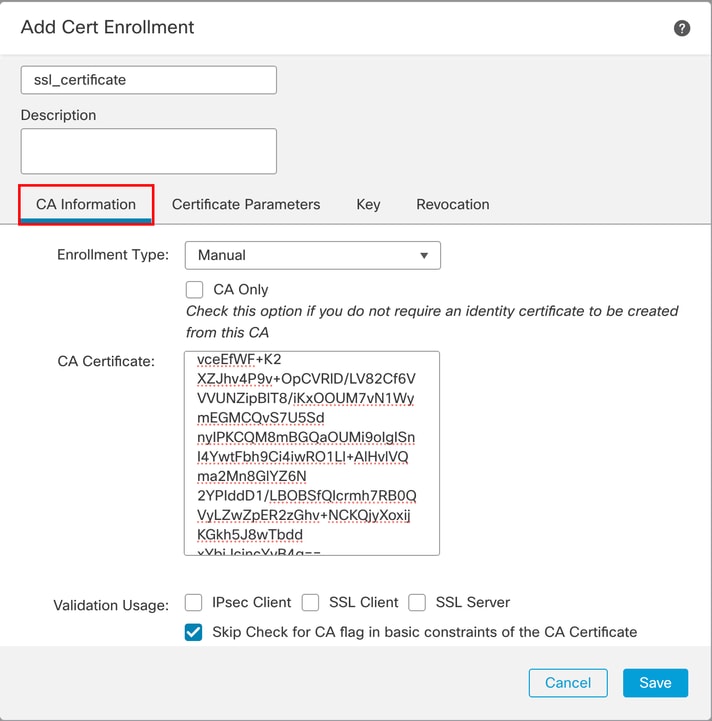

Passaggio 2. InCA Information, scegliere Tipo di registrazione comeManuale incollare il certificato CA utilizzato per firmare il CSR.

Aggiungi informazioni sulla CA

Aggiungi informazioni sulla CA

Passaggio 3. Scegliere Skip Check for CA flag in basic constraints of the CA Certificate as shown in the earlier image.

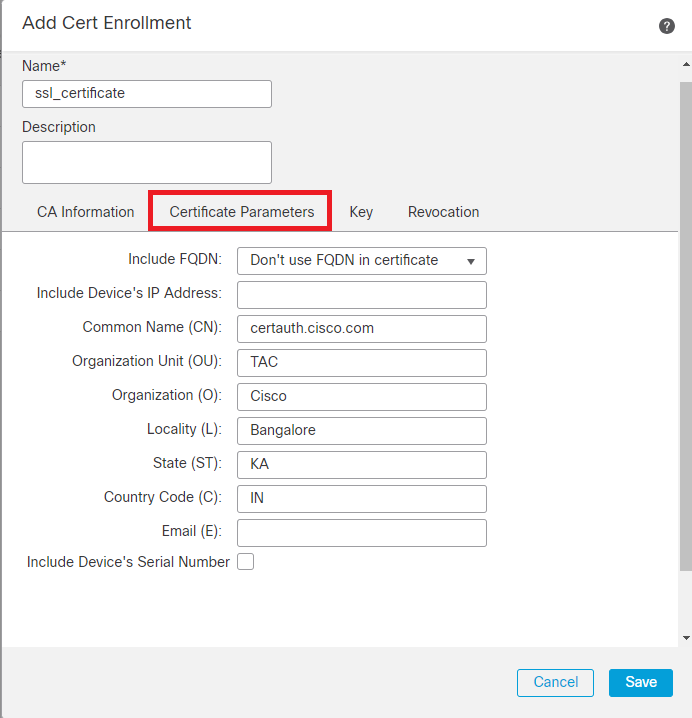

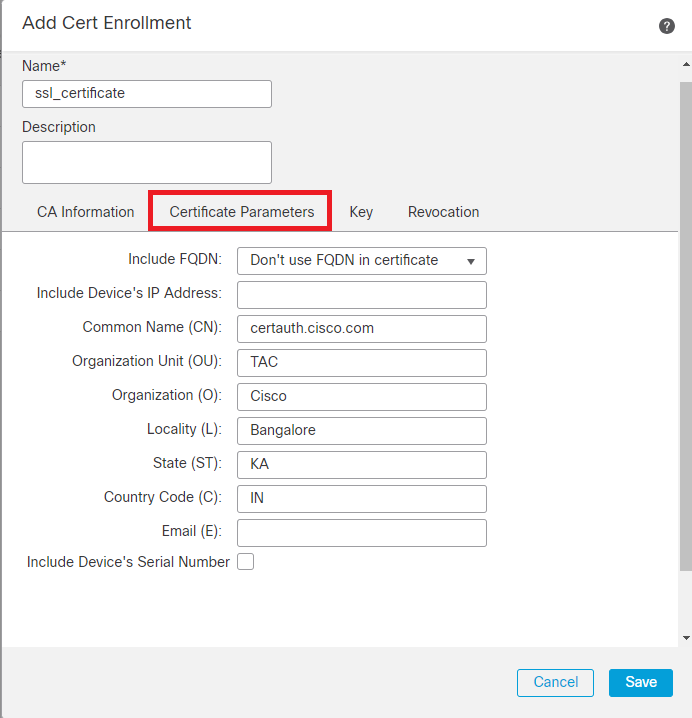

Passaggio 4. InCertificate Parameters, immettere i dettagli relativi al nome del soggetto.

Aggiungi parametri certificato

Aggiungi parametri certificato

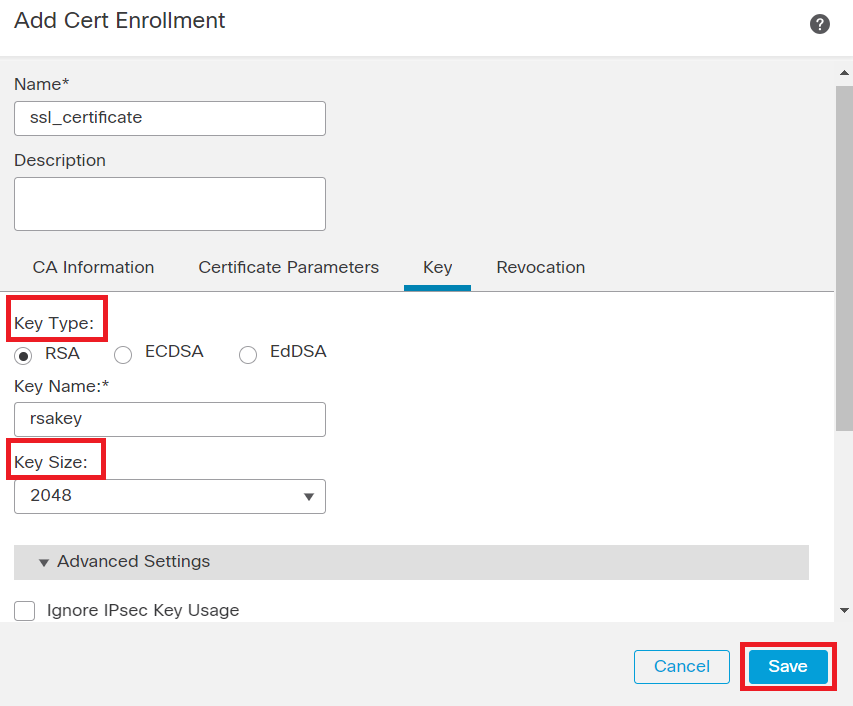

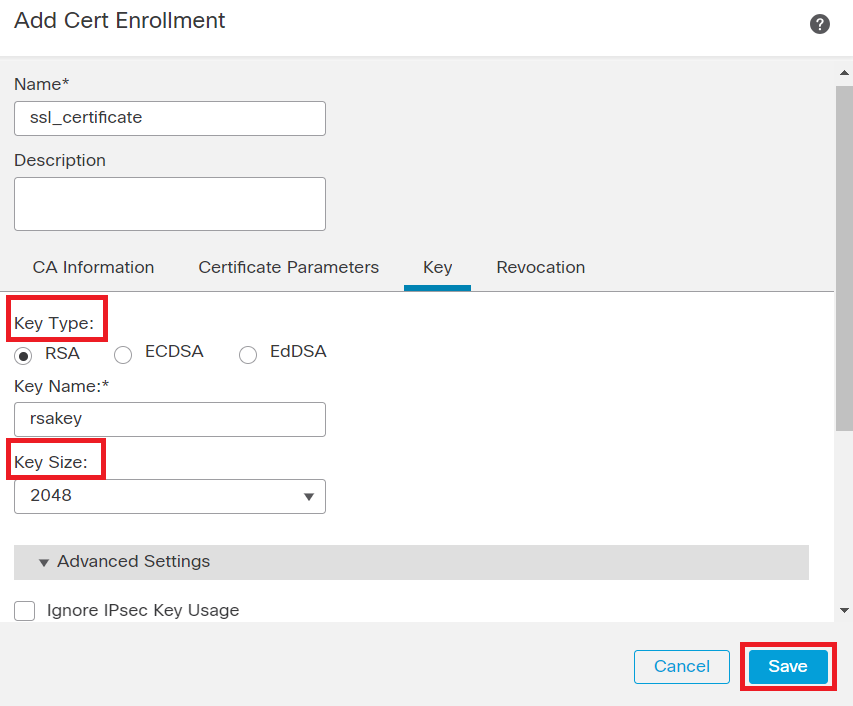

Passaggio 5. InKeyscegliere il tipo di chiave RSA con un nome e una dimensione. Fare clicSavesu.

Nota: Per il tipo di chiave RSA, la dimensione minima della chiave è 2048 bit.

Aggiungi chiave RSA

Aggiungi chiave RSA

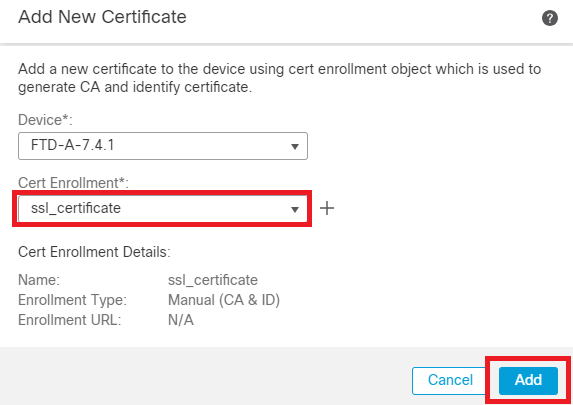

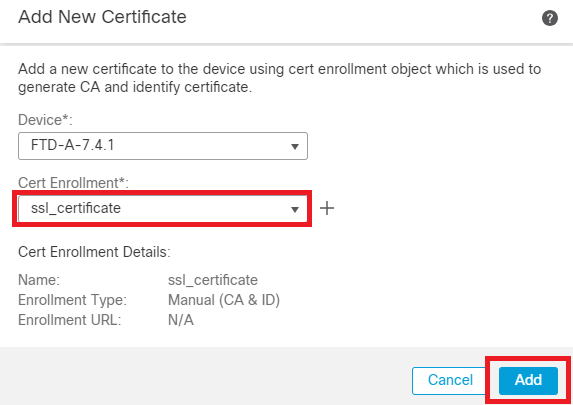

Passaggio 6. InCert Enrollment, scegliere il trust point dall'elenco a discesa appena creato e fare clic suAdd.

Aggiungi nuovo certificato

Aggiungi nuovo certificato

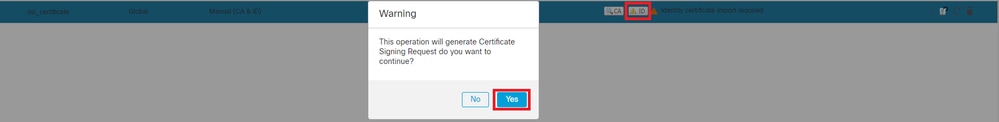

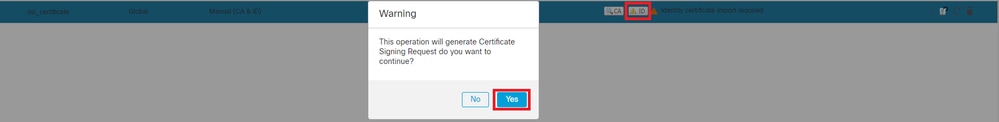

Passaggio 7. Per generare il CSR, fare clic su ID, quindi suYesin un altro prompt.

Genera CSR

Genera CSR

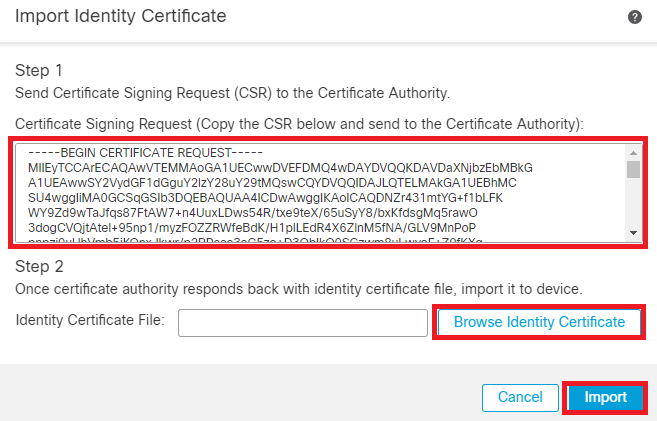

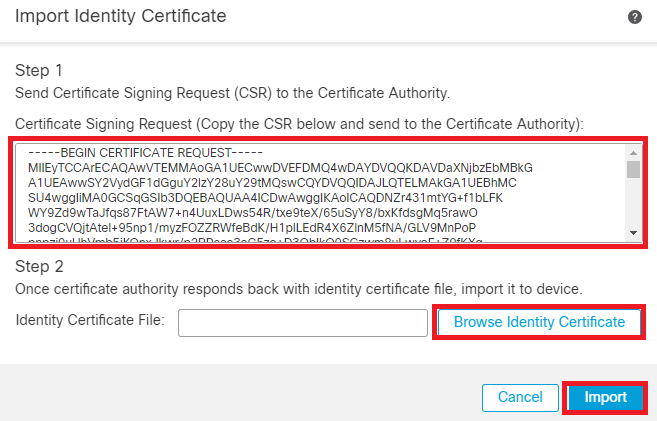

Passaggio 8. Copiare il CSR e firmarlo dall'autorità di certificazione. Una volta che il certificato di identità è stato rilasciato dalla CA, importarlo facendo clic suBrowse Identity Certificatee quindi suImport.

Importa certificato ID

Importa certificato ID

Nota: Se il rilascio del certificato di identità richiede tempo, è possibile ripetere il passaggio 7 in seguito. Verrà generato lo stesso CSR ed è possibile importare il certificato ID.

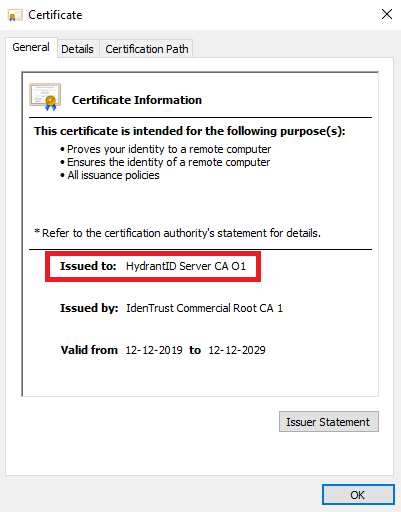

Aggiungi certificato CA attendibile/interno

Passaggio 1. PassareDevices > Certificatesa e fare clic suAdd.

Scegliere Dispositivo e fare clic sul segno più (+) in Registrazione certificato.

In questo caso, auth-risaggar-ca viene utilizzato per rilasciare i certificati di identità/utente.

auth-risaggar-ca

auth-risaggar-ca

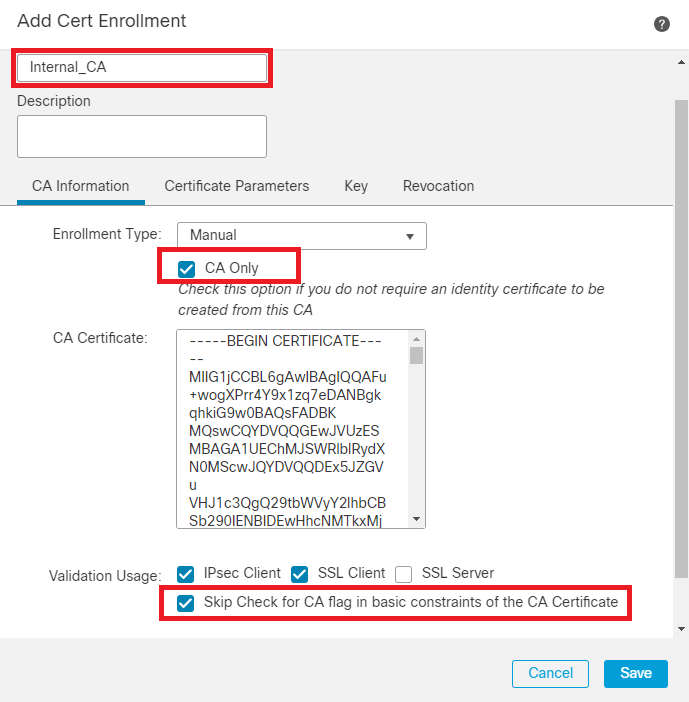

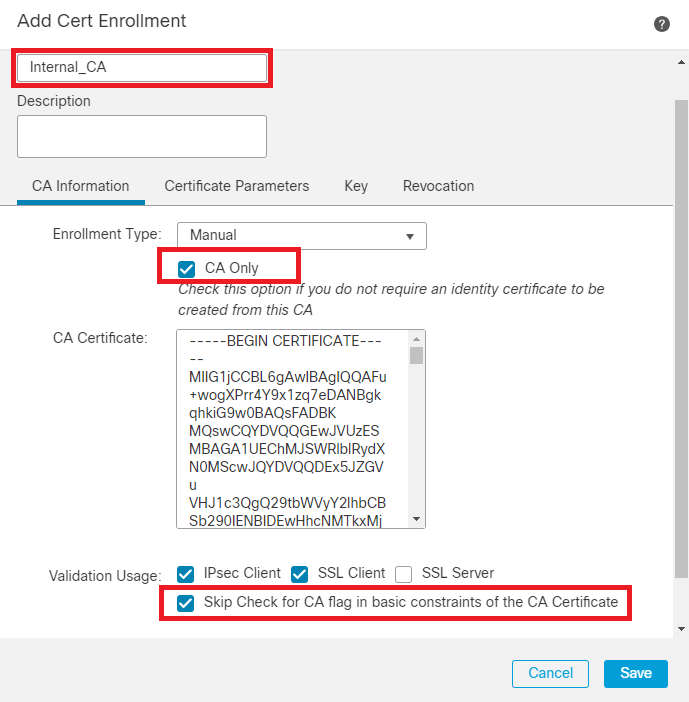

Passaggio 2. Inserire un nome di trust e scegliereManualcome tipo di iscrizione inCA information.

Passaggio 3. ControllareCA Onlye incollare il certificato CA attendibile/interna in formato pem.

Passaggio 4. Selezionare Skip Check for CA flag in basic constraints of the CA Certificatee fare clic suSave.

Aggiungi Trustpoint

Aggiungi Trustpoint

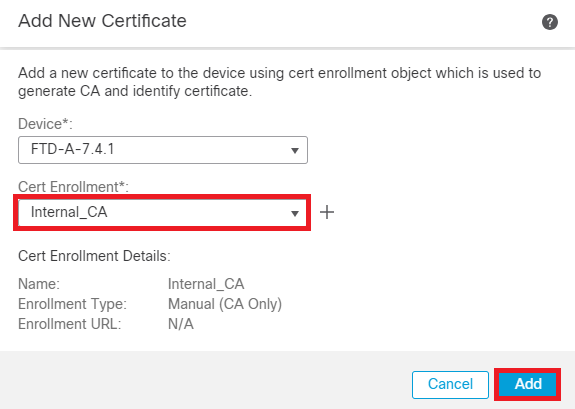

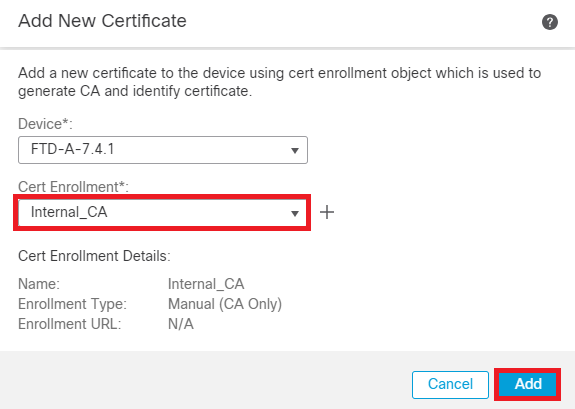

Passaggio 5. InCert Enrollment, scegliere il trust point dall'elenco a discesa appena creato e fare clic suAdd.

Aggiungi CA interna

Aggiungi CA interna

Passaggio 6. Il certificato aggiunto in precedenza viene visualizzato come:

Certificato aggiunto

Certificato aggiunto

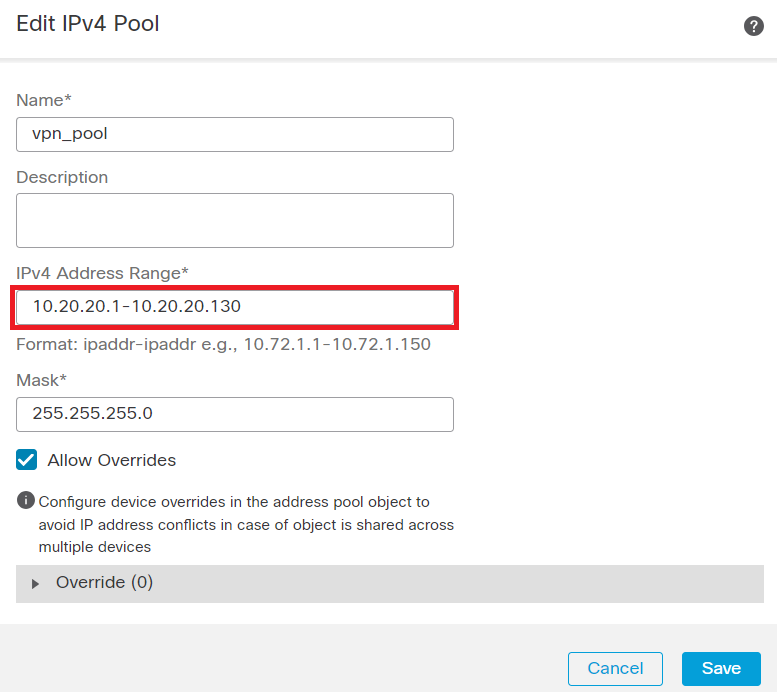

Configura pool di indirizzi per utenti VPN

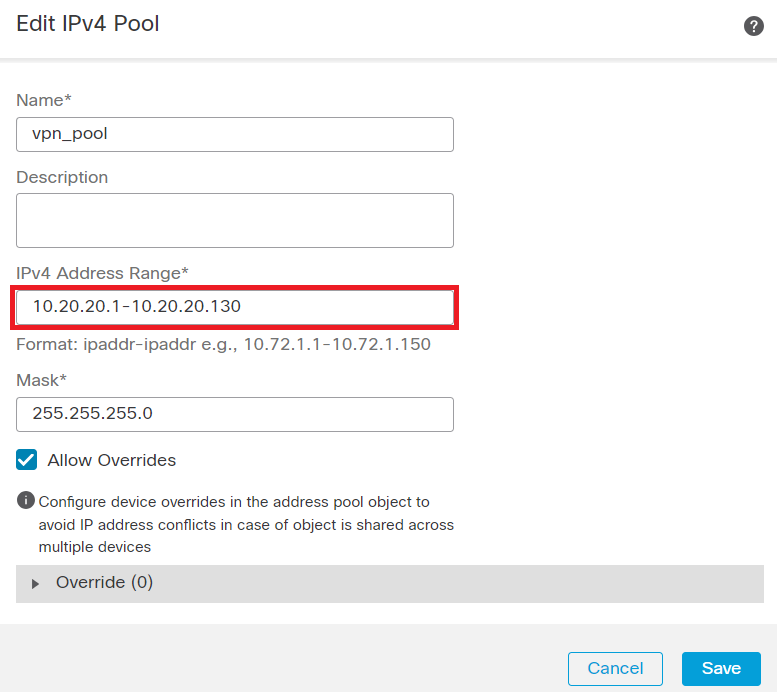

Passaggio 1. Passare aObjects > Object Management > Address Pools > IPv4 Pools.

Passaggio 2. Immettere il nome e l'intervallo di indirizzi IPv4 con una maschera.

Aggiungi pool IPv4

Aggiungi pool IPv4

Carica immagini client sicure

Passaggio 1. Scaricare webdeploy secure client images in base al sistema operativo dal sito software Cisco.

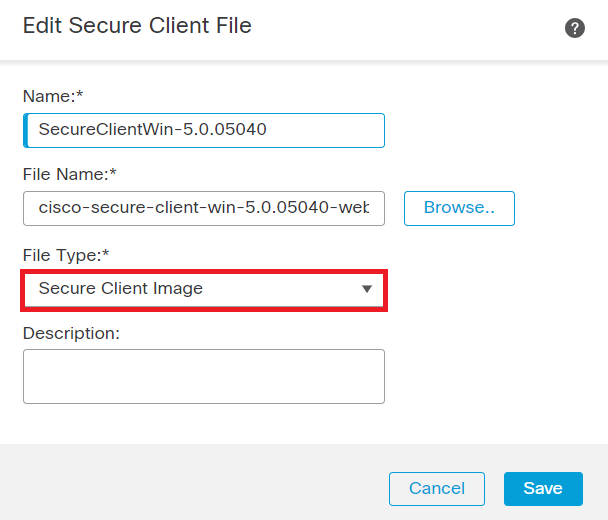

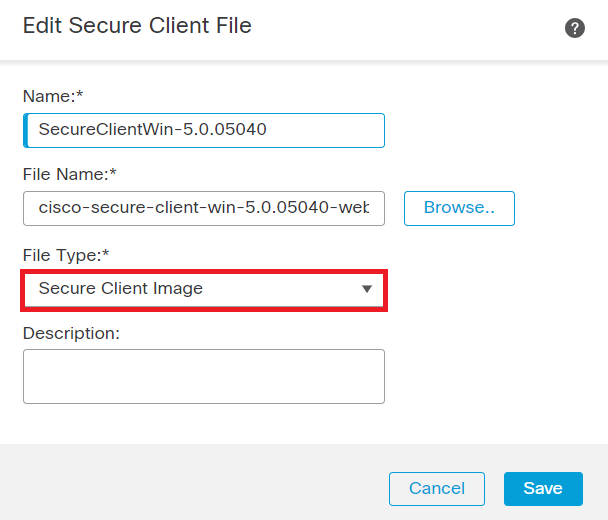

Passaggio 2. Passare aObjects > Object Management > VPN > Secure Client File > Add Secure Client File.

Passaggio 3. Immettere il nome e scegliere il file Secure Client dal disco.

Passaggio 4. Scegliere il tipo di fileSecure Client Imagee fare clic suSave.

Aggiungi immagine client sicura

Aggiungi immagine client sicura

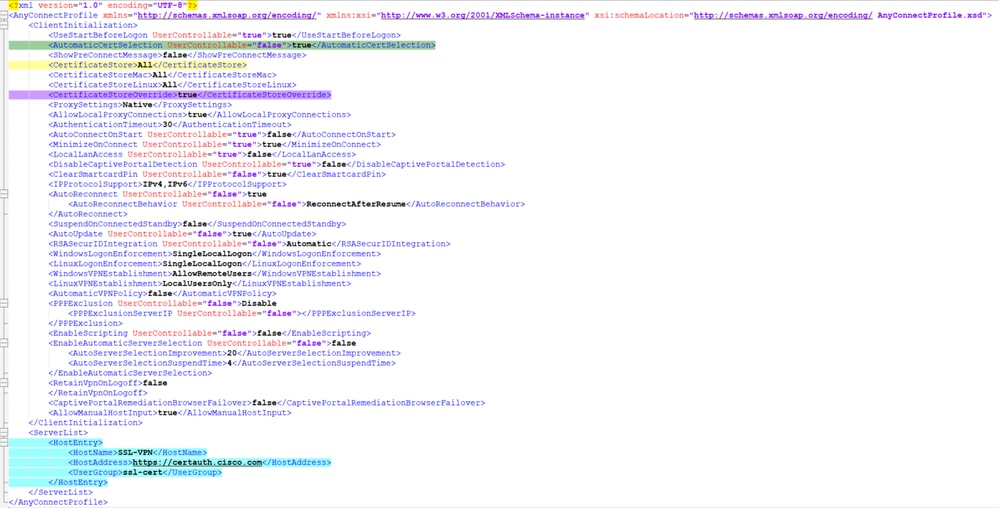

Crea e carica profilo XML

Passaggio 1. Scaricare e installare Secure ClientProfile Editordal sito software Cisco.

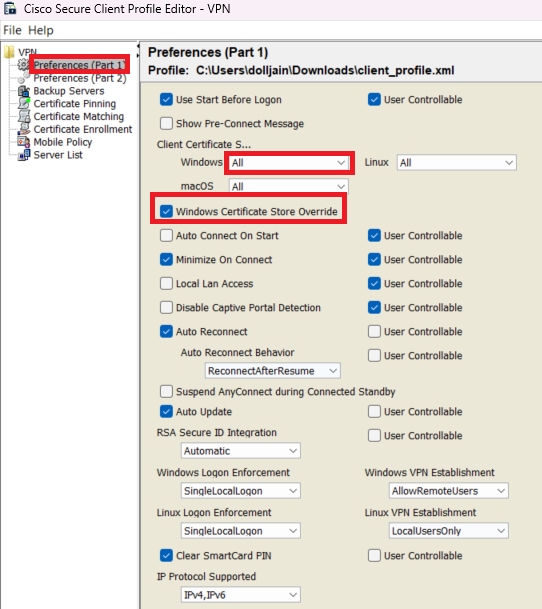

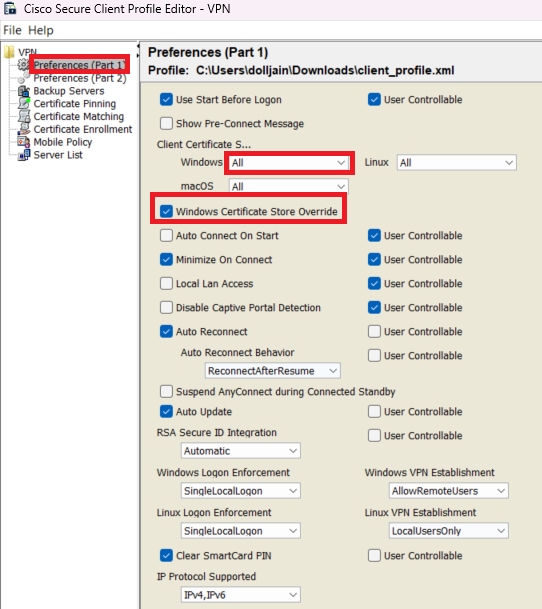

Passaggio 2. Creare un nuovo profilo e scegliereAlldall'elenco a discesa Selezione certificato client. Controlla principalmente gli archivi certificati che Secure Client può utilizzare per archiviare e leggere i certificati.

Altre due opzioni disponibili sono:

- Computer - Client protetto è limitato alla ricerca di certificati nell'archivio certificati del computer locale di Windows.

- Utente - Client protetto è limitato alla ricerca di certificati nell'archivio certificati utente locale di Windows.

Imposta sostituzione archivio certificati comeTrue.

In questo modo un amministratore può indirizzare Secure Client all'utilizzo dei certificati nell'archivio certificati del computer Windows (sistema locale) per l'autenticazione dei certificati client. L'override dell'archivio certificati si applica solo a SSL, in cui la connessione viene avviata per impostazione predefinita dal processo dell'interfaccia utente. Quando si utilizza IPSec/IKEv2, questa funzionalità del profilo client protetto non è applicabile.

Aggiungi preferenze (Parte1)

Aggiungi preferenze (Parte1)

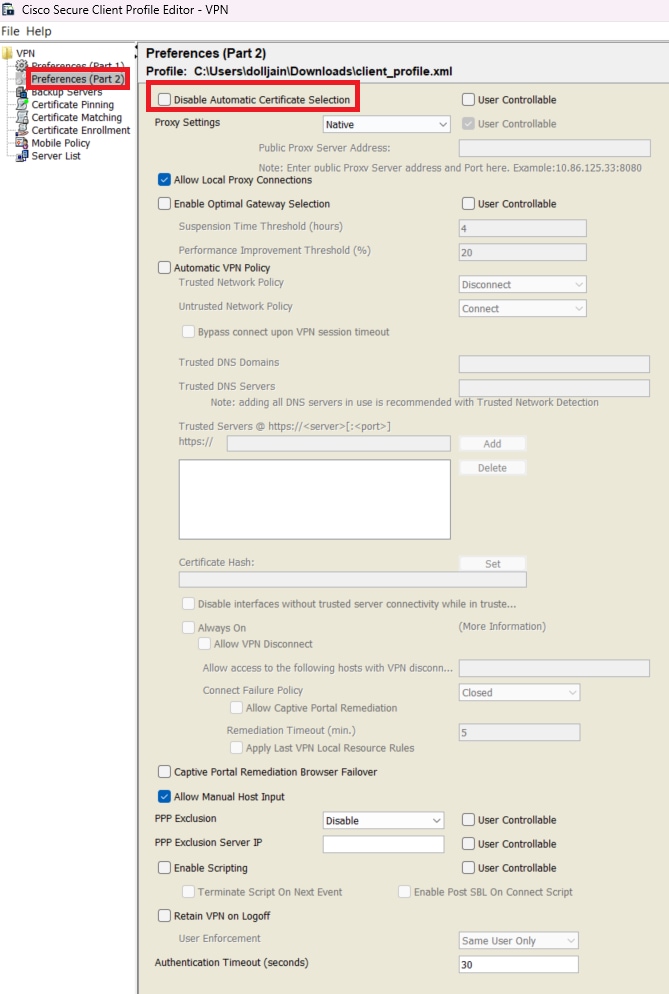

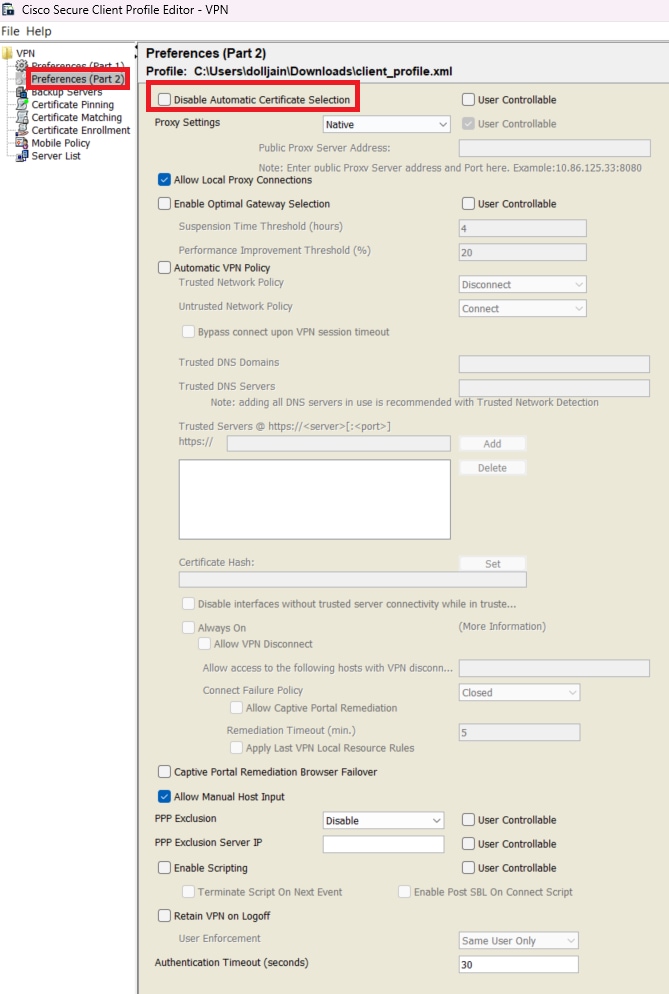

Passaggio 3. (Facoltativo) Deselezionare l'opzioneDisable Automatic Certificate Selectionin quanto evita la richiesta all'utente di scegliere il certificato di autenticazione.

Aggiungi preferenze (Parte2)

Aggiungi preferenze (Parte2)

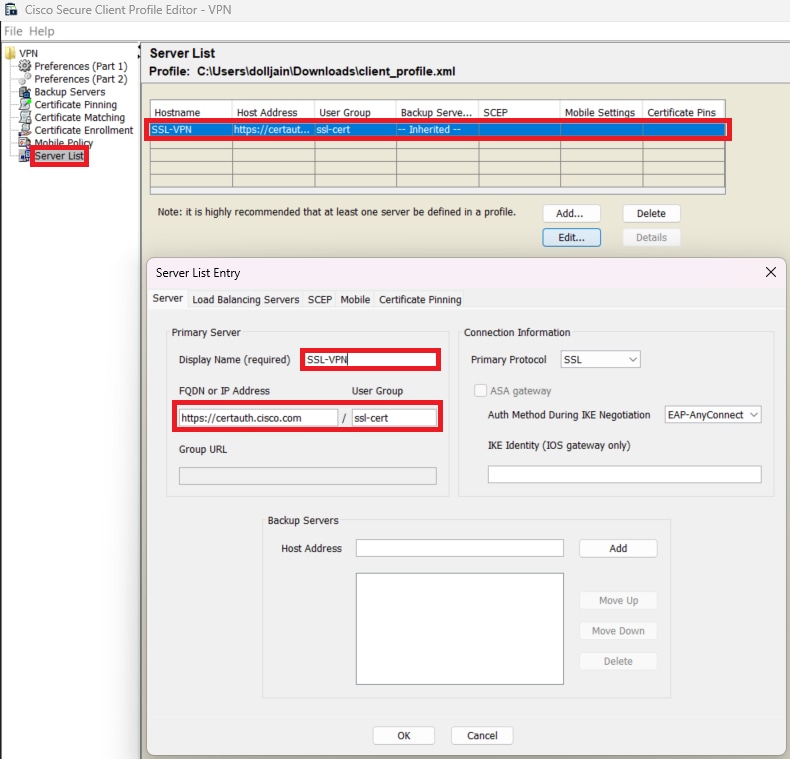

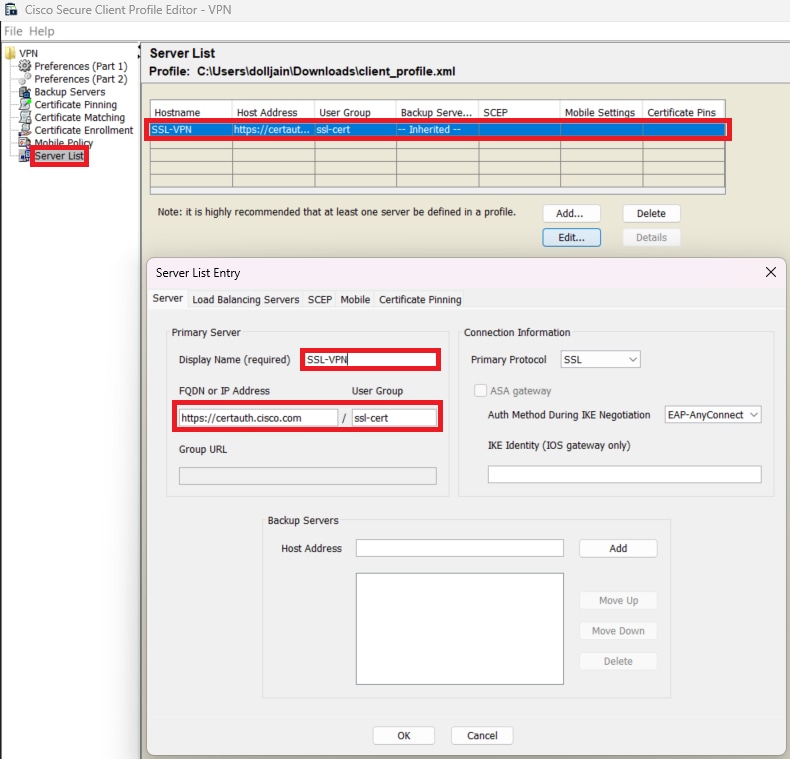

Server List EntryPassaggio 4. Creare un profilo per la configurazione di un profilo nella VPN client sicura specificando group-alias e group-url nell'elenco dei server e salvare il profilo XML.

Aggiungi elenco server

Aggiungi elenco server

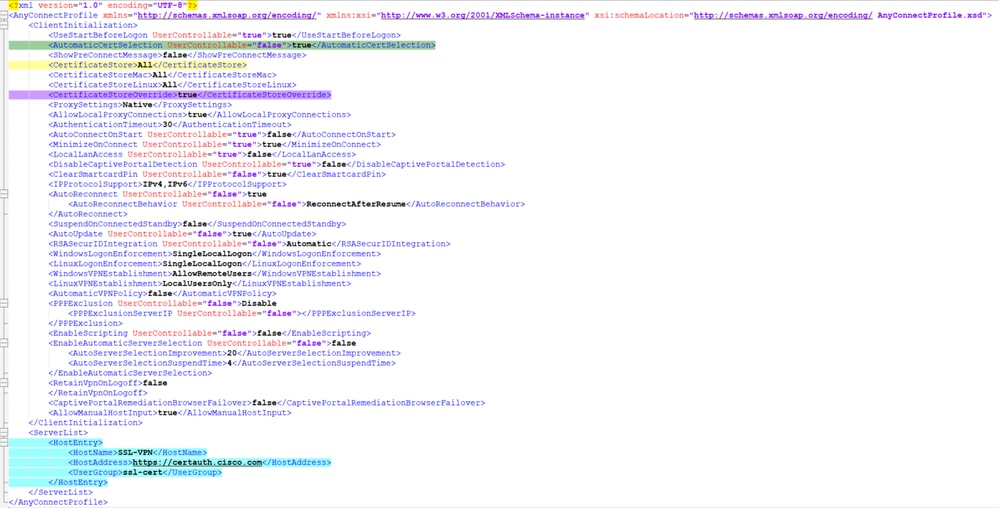

Passaggio 5. Infine, il profilo XML è pronto per essere utilizzato.

Profilo XML

Profilo XML

Posizione dei profili XML per vari sistemi operativi:

- Windows - C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

- MacOS - /opt/cisco/anyconnect/profile

- Linux - /opt/cisco/anyconnect/profile

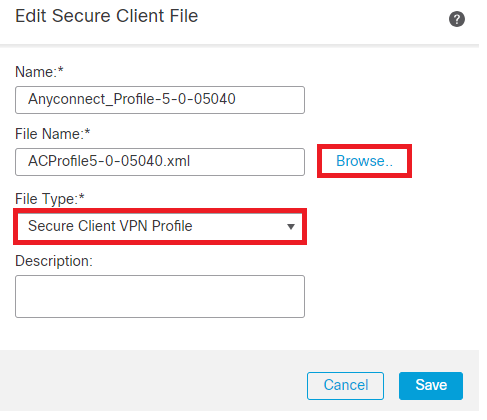

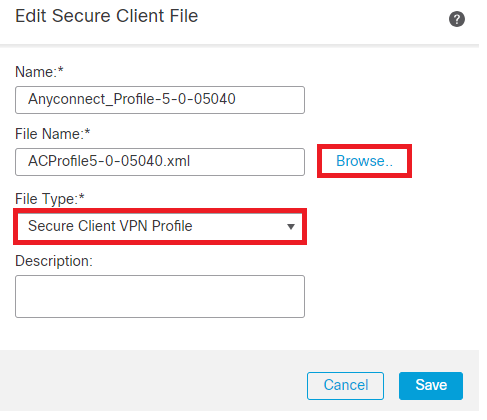

Passaggio 6. Passare aObjects > Object Management > VPN > Secure Client File > Add Secure Client Profile.

Immettere il nome del file e fare clic suBrowseper scegliere il profilo XML. Fare clic su .Save

Aggiungi profilo VPN client sicuro

Aggiungi profilo VPN client sicuro

Configurazione VPN di accesso remoto

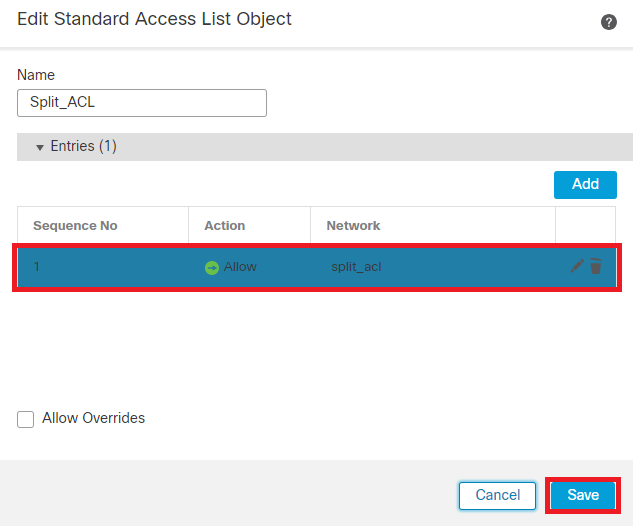

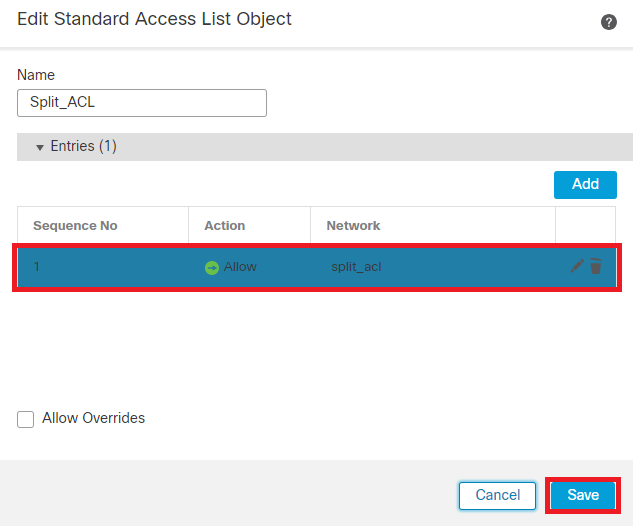

Passaggio 1. Creare un ACL in base ai requisiti per consentire l'accesso alle risorse interne.

IndividuareObjects > Object Management > Access List > Standarde fare clic suAdd Standard Access List.

Aggiungi ACL standard

Aggiungi ACL standard

Nota: Questo ACL viene utilizzato da Secure Client per aggiungere route sicure alle risorse interne.

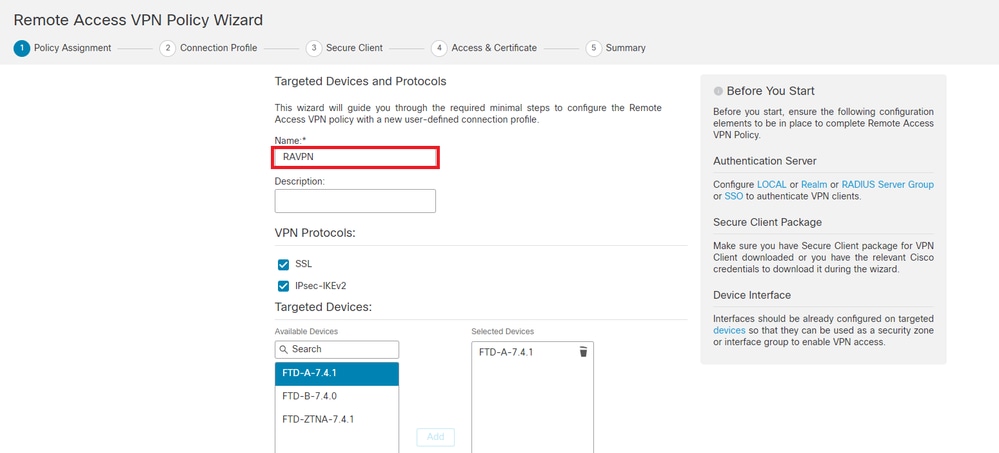

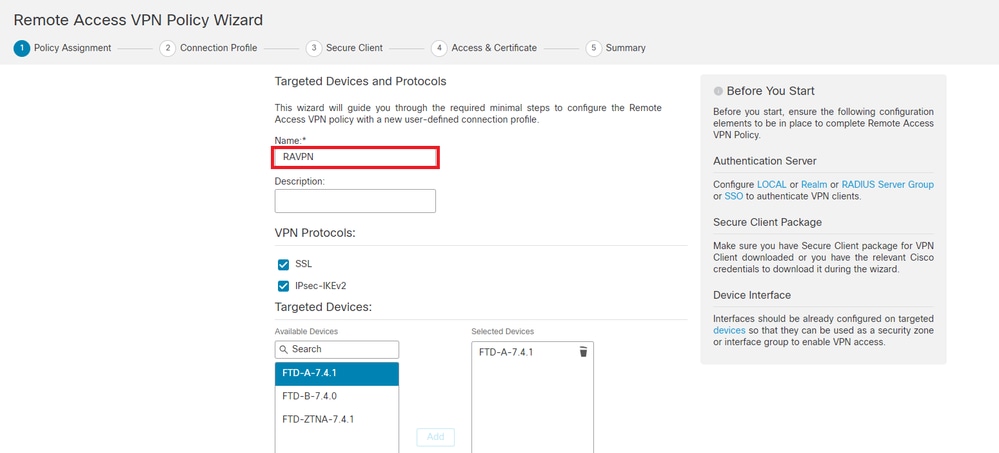

Passaggio 2. IndividuareDevices > VPN > Remote Accesse fare clic suAdd.

Passaggio 3. Immettere il nome del profilo, quindi scegliere il dispositivo FTD e fare clic su Avanti.

Aggiungi nome profilo

Aggiungi nome profilo

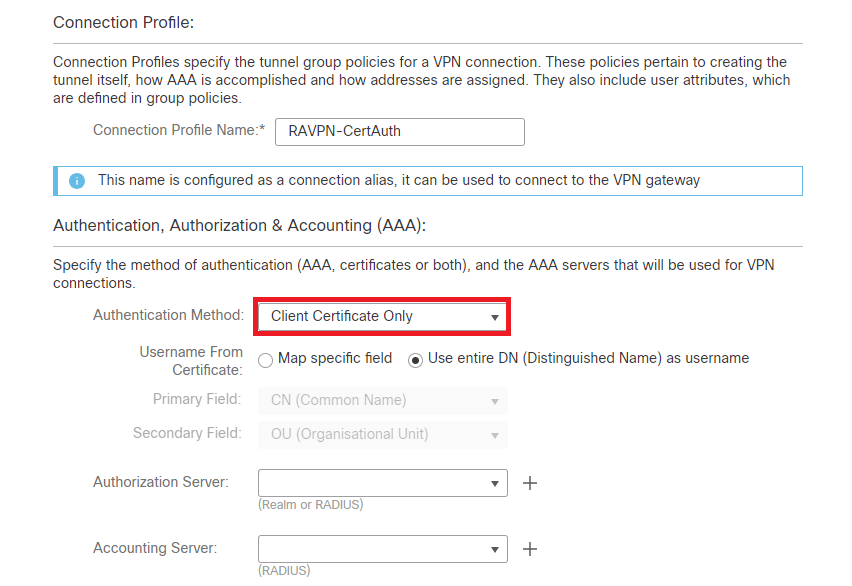

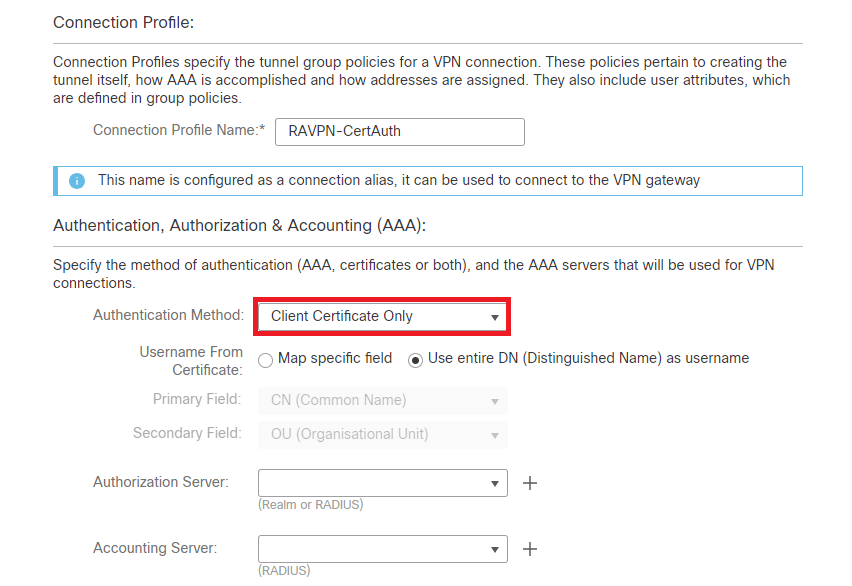

Passaggio 4. Inserire il metodoConnection Profile Namee scegliere il metodo di autenticazione comeClient Certificate Onlyin Autenticazione, autorizzazione e accounting (AAA).

Seleziona metodo di autenticazione

Seleziona metodo di autenticazione

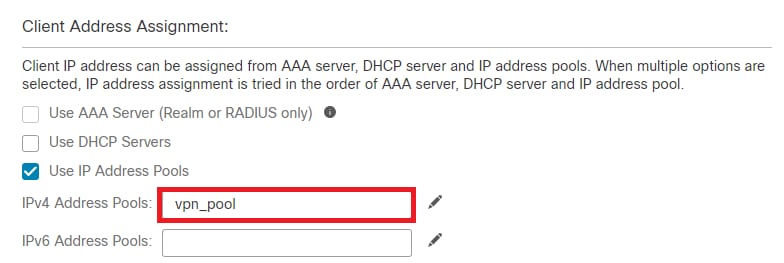

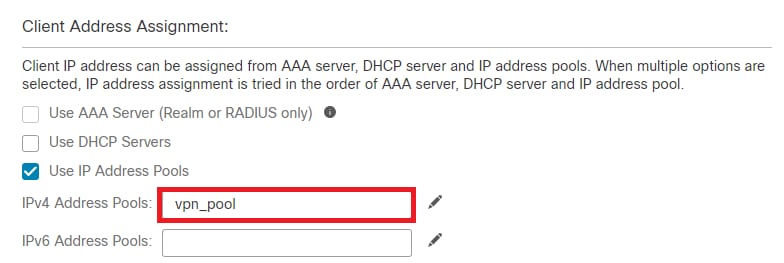

Passaggio 5. Fare clic suUse IP Address Pools in Assegnazione indirizzo client e scegliere il pool di indirizzi IPv4 creato in precedenza.

Seleziona assegnazione indirizzo client

Seleziona assegnazione indirizzo client

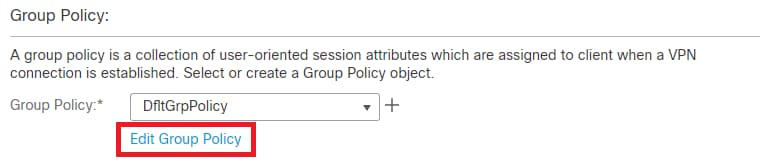

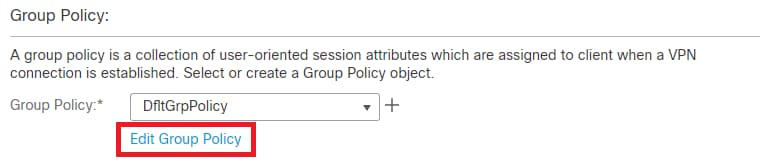

Passaggio 6. Modificare i Criteri di gruppo.

Modifica Criteri di gruppo

Modifica Criteri di gruppo

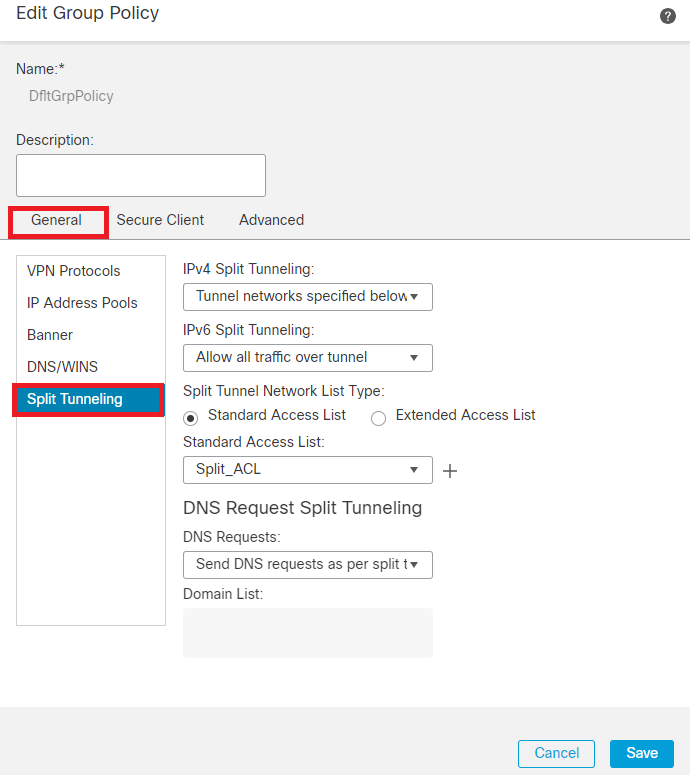

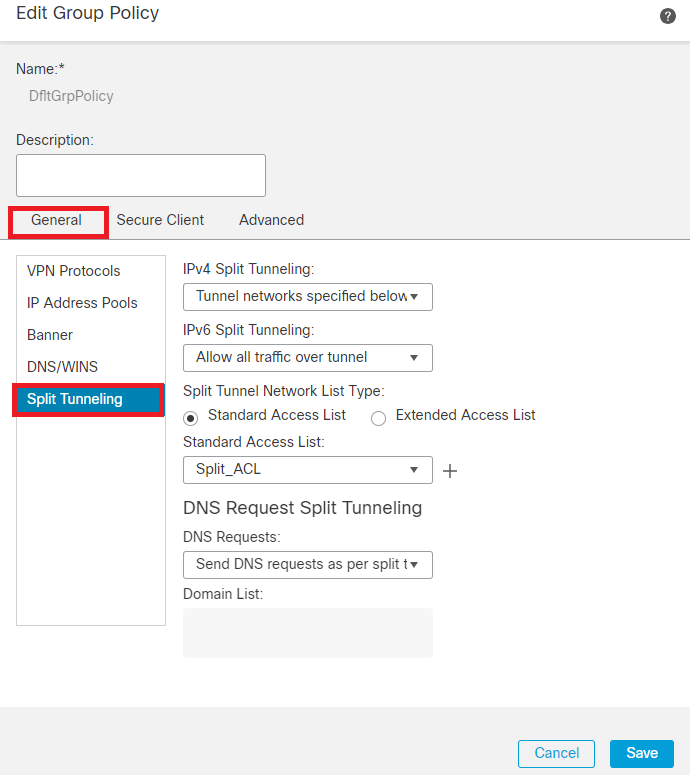

Passaggio 7. Passare aGeneral > Split Tunneling, scegliereTunnel networks specified belowe quindiStandard Access Listin Tipo di elenco reti tunnel suddivisi.

Selezionare l'ACL creato in precedenza.

Aggiungi tunneling ripartito

Aggiungi tunneling ripartito

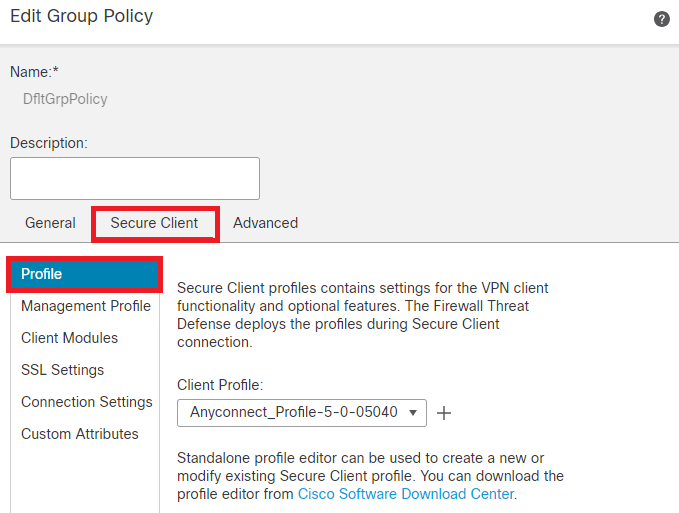

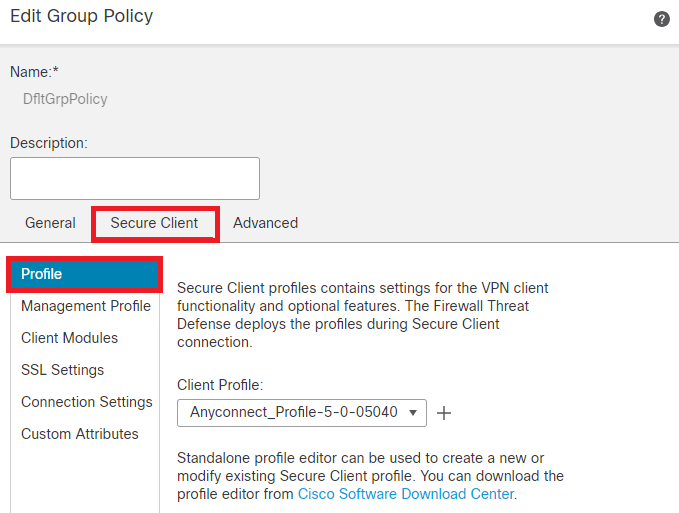

Passaggio 8. Passare aSecure Client > Profile, scegliereClient Profile e fare clic suSave.

Aggiungi profilo client sicuro

Aggiungi profilo client sicuro

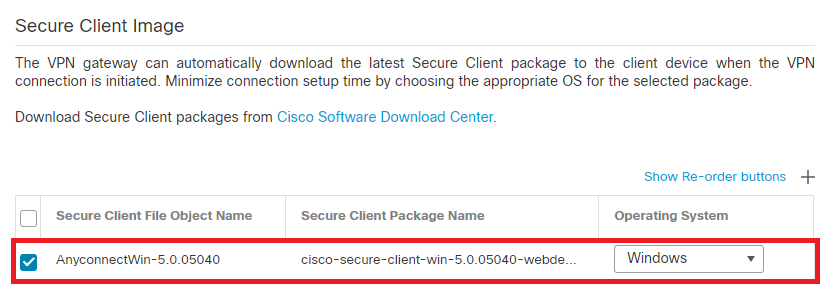

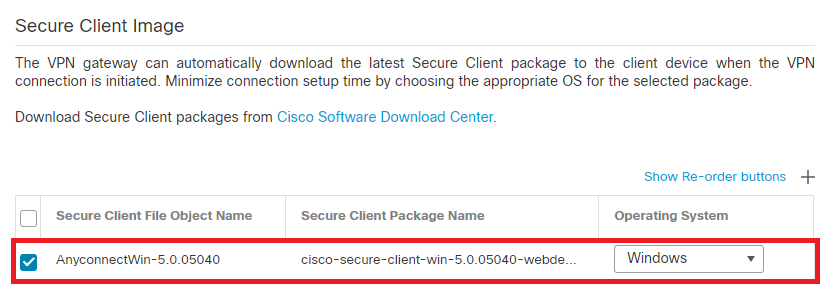

Passaggio 9. Fare clic suNext, quindi scegliereSecure Client Imagee fare clic suNext.

Aggiungi immagine client sicura

Aggiungi immagine client sicura

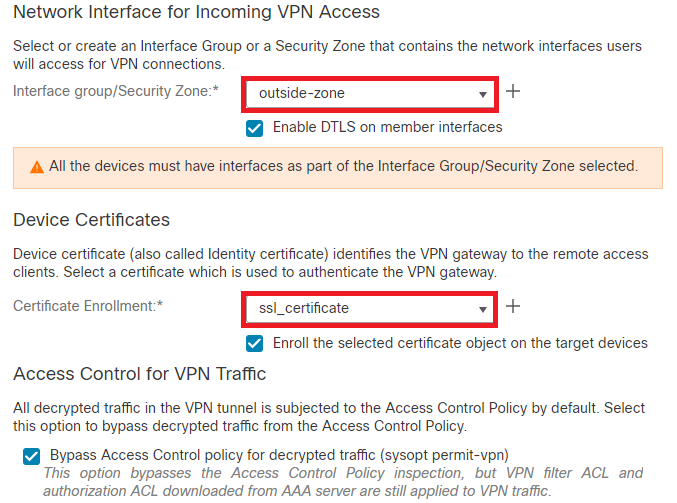

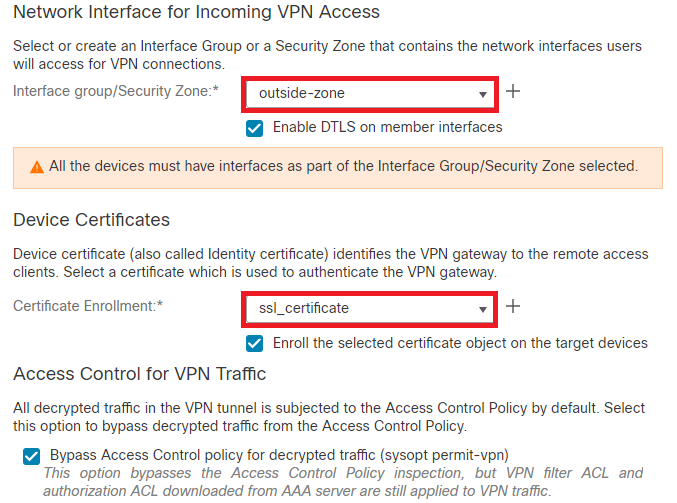

Passaggio 10. Scegliere l'interfaccia di rete per l'accesso VPN, scegliereDevice Certificatese selezionare syspot allow-vpn, quindi fare clic suNext.

Aggiungi controllo di accesso per traffico VPN

Aggiungi controllo di accesso per traffico VPN

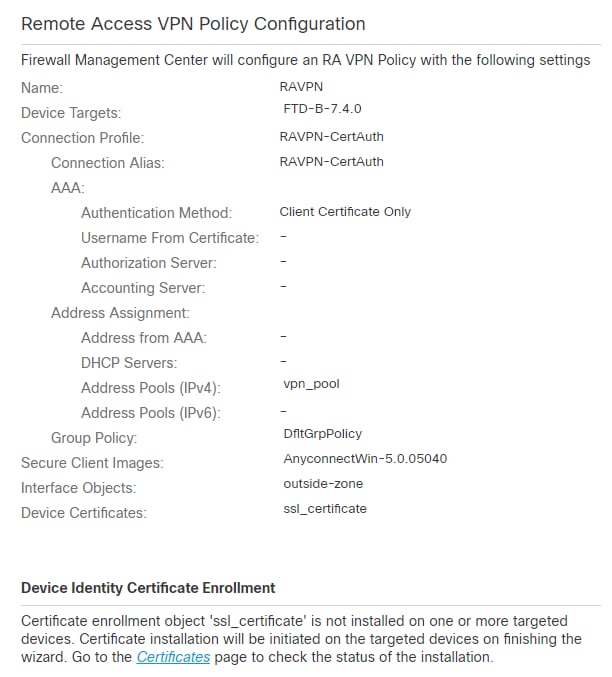

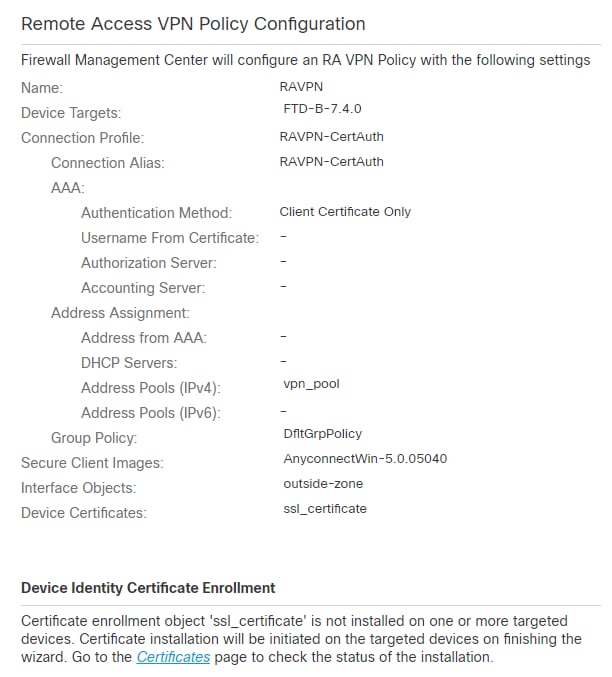

Passaggio 11. Infine, esaminare tutte le configurazioni e fare clic suFinish

Configurazione criteri VPN di Accesso remoto

Configurazione criteri VPN di Accesso remoto

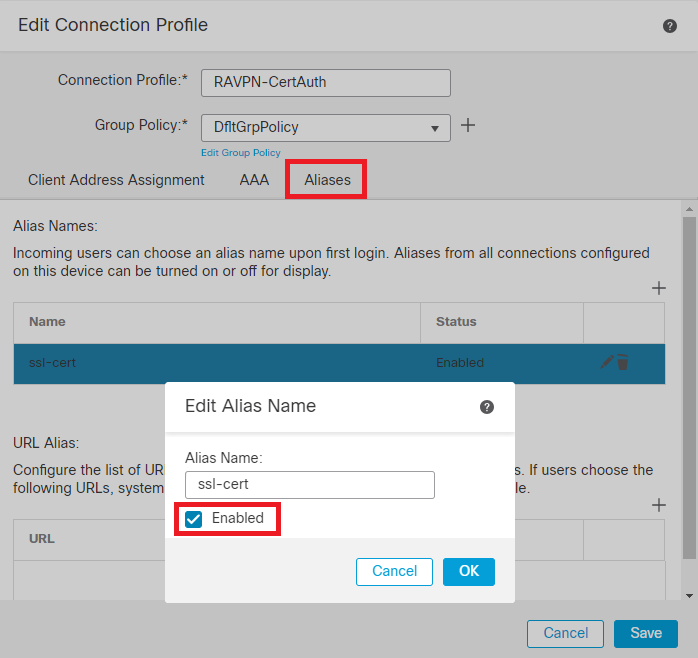

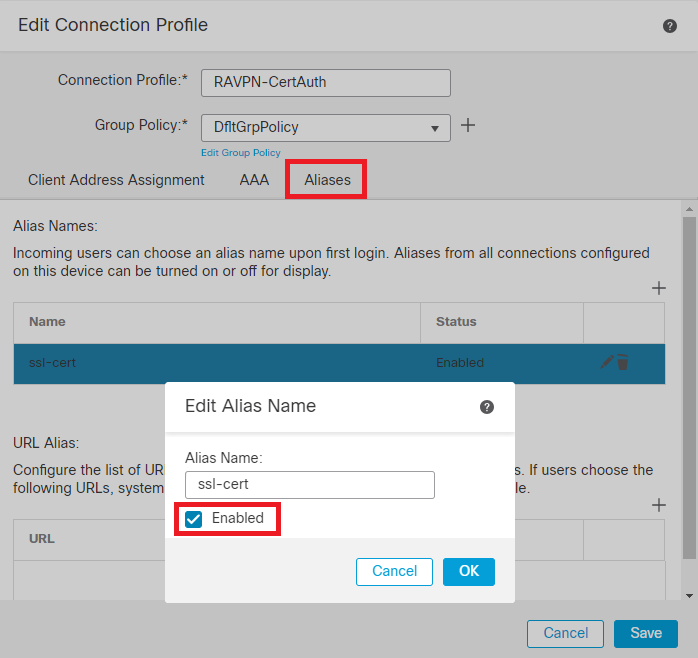

Passaggio 12. Al termine della configurazione iniziale della VPN ad accesso remoto, modificare il profilo di connessione creato e passare aAliases.

Passaggio 13. Configuraregroup-aliasfacendo clic sull'icona più (+).

Modifica alias gruppo

Modifica alias gruppo

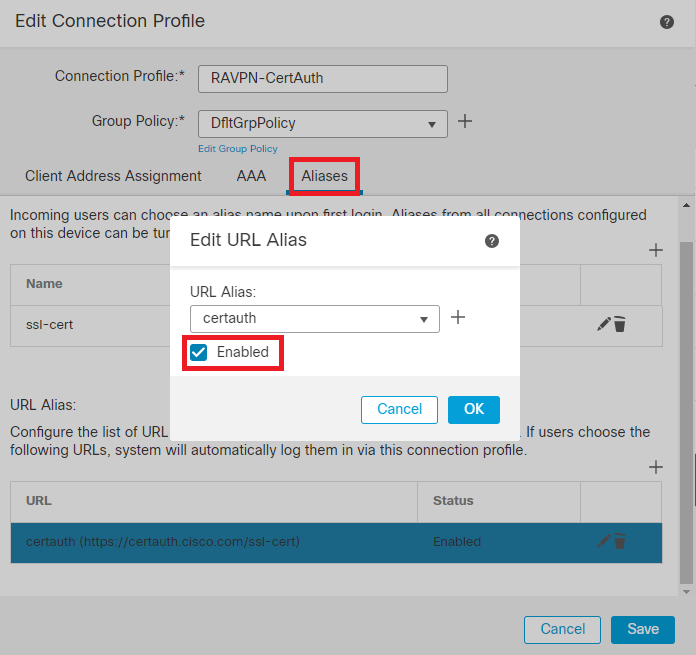

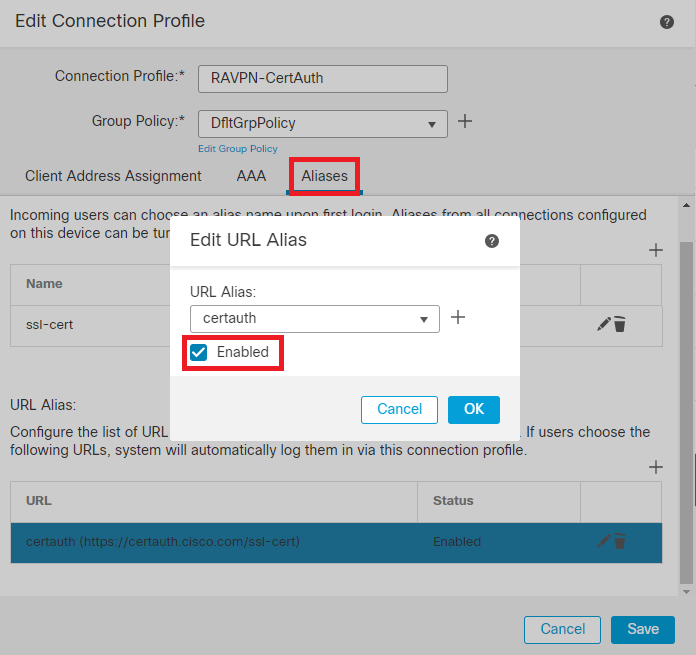

Passaggio 14. Configuraregroup-urlfacendo clic sull'icona più (+). Utilizzare lo stesso URL di gruppo configurato in precedenza nel profilo client.

Modifica URL gruppo

Modifica URL gruppo

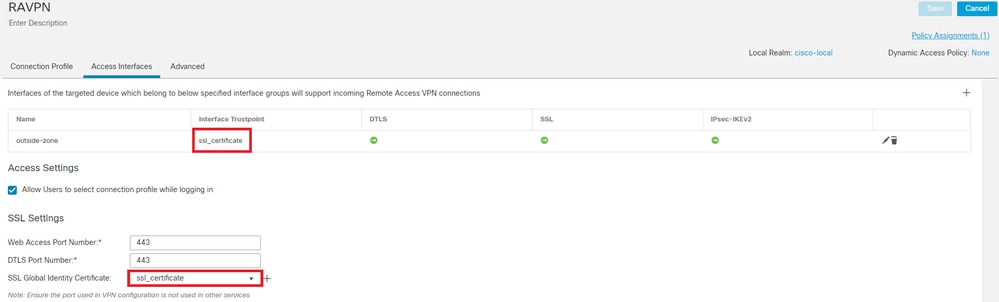

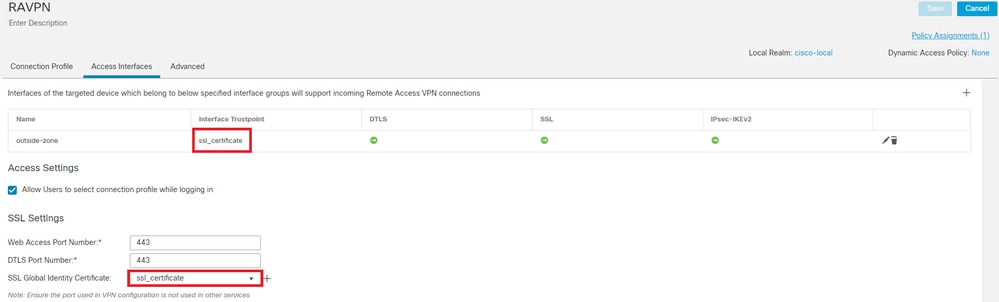

Passaggio 15. Passare ad Interfacce di accesso. ScegliereInterface TruspointeSSL Global Identity Certificatesotto le impostazioni SSL.

Modifica interfacce di accesso

Modifica interfacce di accesso

Passaggio 16. Fare clicSavesu e distribuire le modifiche.

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

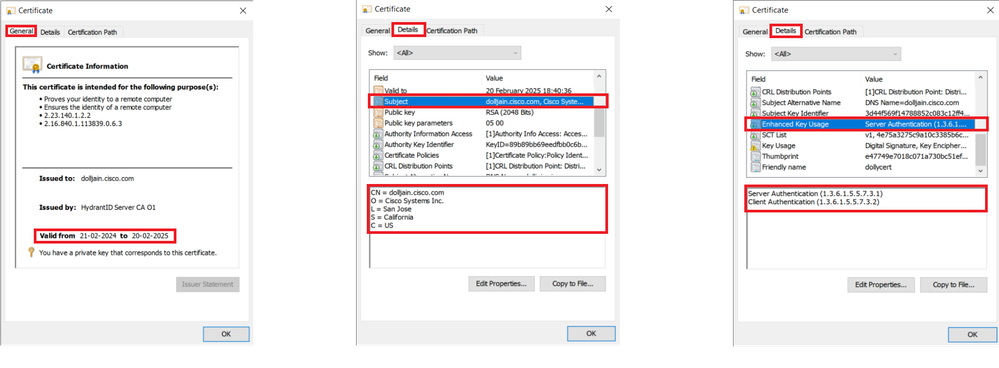

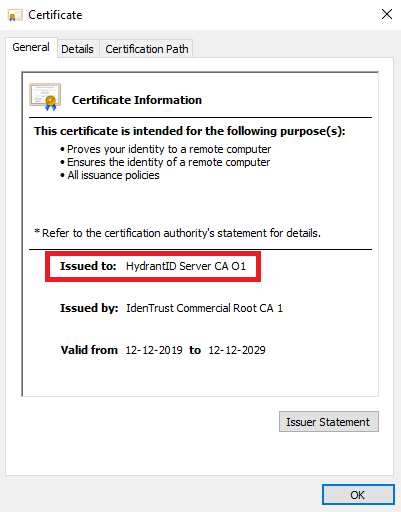

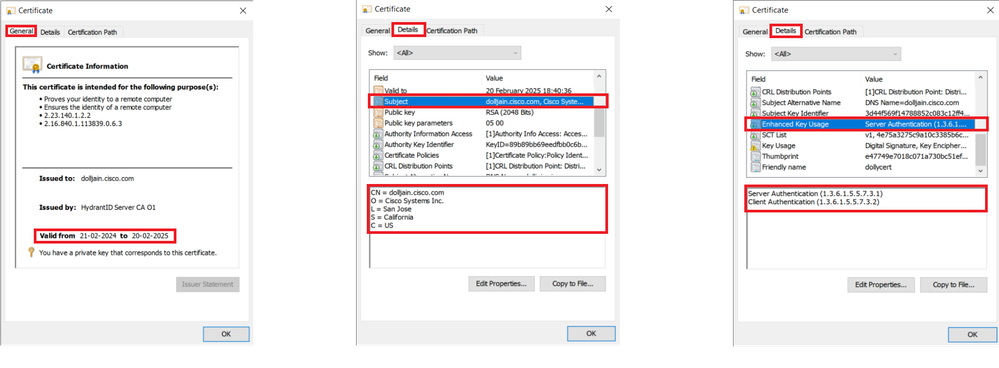

1. Nel PC client sicuro il certificato deve essere installato con una data valida, un oggetto e l'utilizzo chiavi avanzato (EKU) nel PC dell'utente. Questo certificato deve essere rilasciato dalla CA il cui certificato è installato sull'FTD, come mostrato in precedenza. In questo caso, il certificato di identità o utente è rilasciato da auth-risaggar-ca.

Caratteristiche principali del certificato

Caratteristiche principali del certificato

Nota: Il certificato client deve avere l'EKU di autenticazione client.

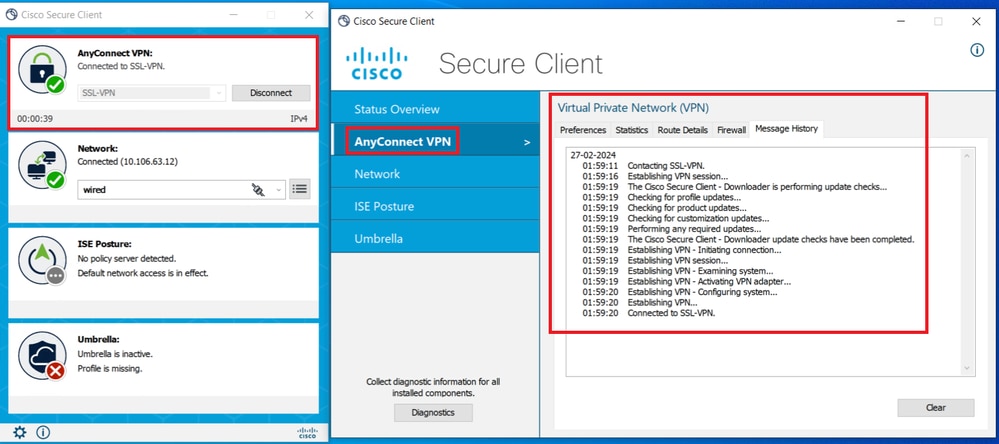

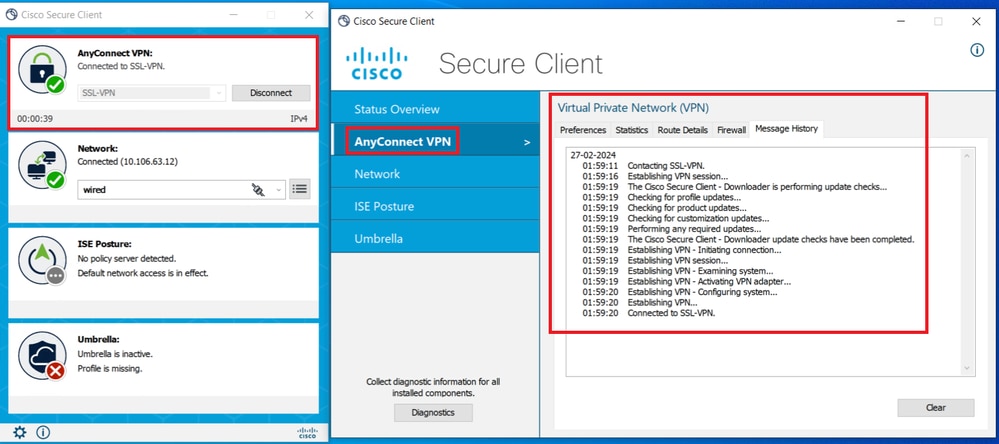

2. Secure Client deve stabilire la connessione.

Connessione client sicura riuscita

Connessione client sicura riuscita

3. Eseguireshow vpn-sessiondb anyconnectper confermare i dettagli di connessione dell'utente attivo nel gruppo di tunnel utilizzato.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dolljain.cisco.com Index : 8

Assigned IP : 10.20.20.1 Public IP : 72.163.X.X

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256

Bytes Tx : 14402 Bytes Rx : 9652

Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth

Login Time : 08:32:22 UTC Mon Mar 18 2024

Duration : 0h:03m:59s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5de050000800065f7fc16

Security Grp : none Tunnel Zone : 0

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

1. I debug possono essere eseguiti dalla CLI diagnostica dell'FTD:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Fare riferimento a questa guida per i problemi comuni.

Feedback

Feedback