Una licenza di Device Administration consente di utilizzare i servizi TACACS+ su un nodo di Policy Service. In un'implementazione standalone ad alta disponibilità (HA), una licenza di Device Administration consente di utilizzare i servizi TACACS+ su un singolo nodo Policy Service nella coppia HA.

Configurazione di TACACS+ over TLS 1.3 su un dispositivo Nexus con ISE

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive un esempio per TACACS+ over TLS con Cisco Identity Services Engine (ISE) come server e un dispositivo Cisco NX-OS come client.

Panoramica

Il protocollo [RFC8907] TACACS+ (Terminal Access Controller System Plus) consente l'amministrazione centralizzata dei dispositivi per router, server di accesso alla rete e altri dispositivi di rete tramite uno o più server TACACS+. Fornisce servizi di autenticazione, autorizzazione e accounting (AAA), specificamente progettati per casi di utilizzo in cui è richiesta l'amministrazione di dispositivi.

TACACS+ over TLS 1.3 [RFC846] migliora il protocollo introducendo un livello di trasporto sicuro, per la protezione dei dati altamente sensibili. Questa integrazione garantisce riservatezza, integrità e autenticazione per la connessione e il traffico di rete tra i client e i server TACACS+.

Utilizzo della Guida

Questa guida divide le attività in due parti per consentire ad ISE di gestire l'accesso amministrativo per i dispositivi di rete basati su Cisco NX-OS.

· Parte 1 - Configurazione di ISE per l'amministrazione dei dispositivi

· Parte 2 - Configurazione di Cisco NX-OS per TACACS+ over TLS

Prerequisiti

Requisiti

Prerequisiti per configurare TACACS+ over TLS:

- Un'Autorità di certificazione (CA) per firmare il certificato utilizzato da TACACS+ over TLS per firmare i certificati ISE e i dispositivi di rete.

- Il certificato radice dell'Autorità di certificazione (CA).

-

I dispositivi di rete e ISE hanno una raggiungibilità DNS e possono risolvere i nomi host.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ISE VMware virtual appliance, release 3.4 patch 2.

- Switch Nexus 9000 modello C9364D-GX2A, Cisco NX-OS versione 10.6(1)+.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Licenze

Configurare ISE per Device Admin

Genera richiesta di firma del certificato per autenticazione server TACACS+

Passaggio 1. Accedere al portale Web di amministrazione di ISE utilizzando uno dei browser supportati.

Per impostazione predefinita, ISE utilizza un certificato autofirmato per tutti i servizi. Il primo passaggio consiste nella generazione di una richiesta di firma del certificato (CSR) per la firma da parte dell'Autorità di certificazione (CA).

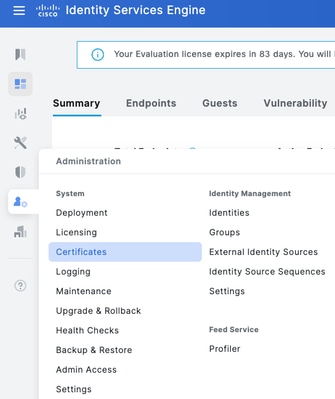

Passaggio 2. Passare ad Amministrazione > Sistema > Certificati.

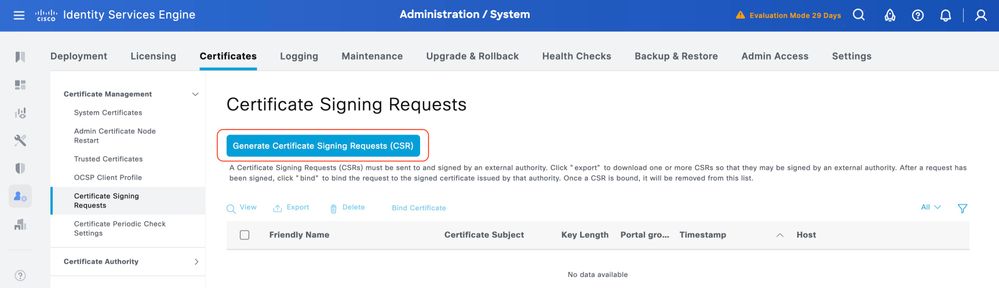

Passaggio 3. In Richieste di firma del certificato fare clic su Genera richiesta di firma del certificato.

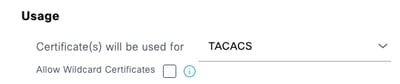

Passaggio 4. Selezionare TACACS in Usage.

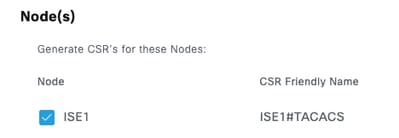

Passaggio 5. Selezionare i PSN con TACACS+ abilitato.

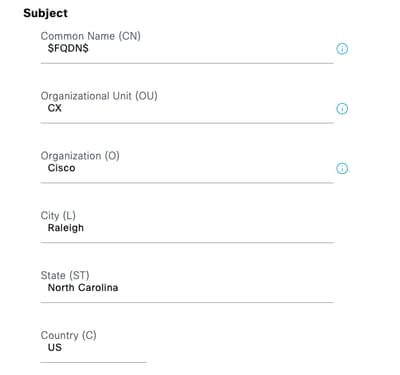

Passaggio 6. Inserire le informazioni appropriate nei campi Oggetto.

Passaggio 7. Aggiungere il nome DNS e l'indirizzo IP in Nome alternativo soggetto (SAN).

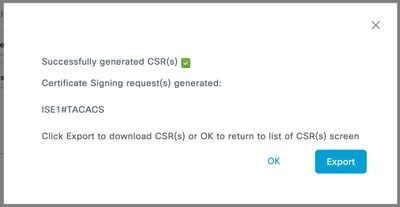

Passaggio 8. Fare clic su Genera, quindi su Esporta.

A questo punto, è possibile far firmare il certificato (CRT) all'autorità di certificazione (CA).

Carica certificato CA radice per autenticazione server TACACS+

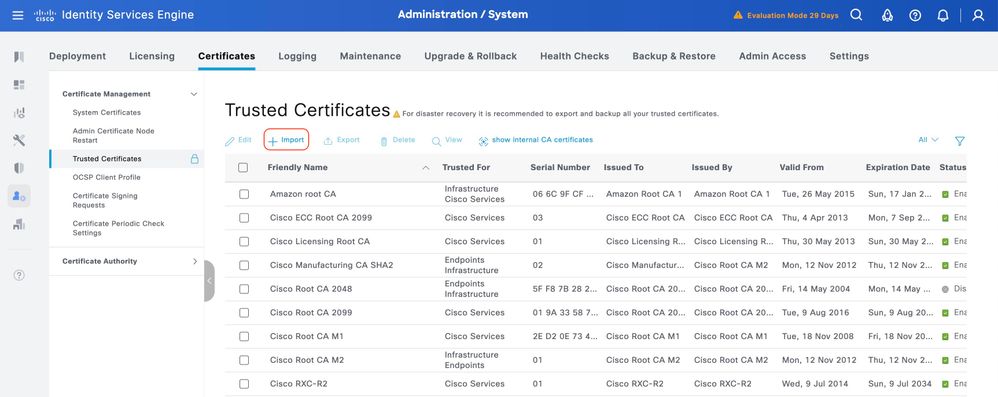

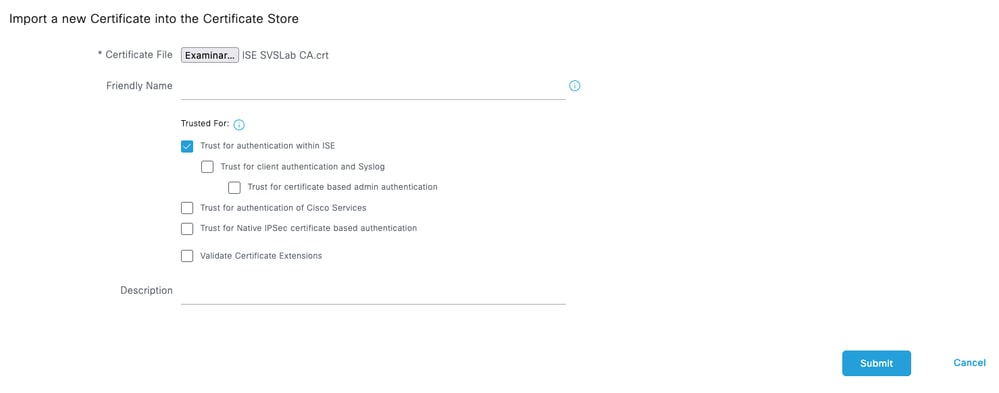

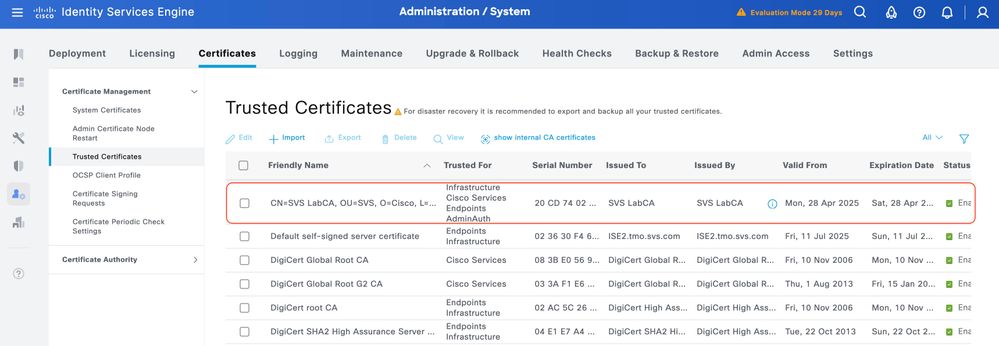

Passaggio 1. Passare ad Amministrazione > Sistema > Certificati. In Certificati attendibili fare clic su Importa.

Passaggio 2. Selezionare il certificato emesso dall'Autorità di certificazione (CA) che ha firmato la richiesta TACACS di firma del certificato (CSR). Assicurarsi che l'opzione Trust for Authentication in ISE sia abilitata.

Fare clic su Invia. Il certificato deve essere visualizzato in Certificati attendibili.

Associare la richiesta di firma del certificato (CSR) firmata a ISE

Una volta firmata la richiesta di firma del certificato (CSR), è possibile installare il certificato firmato in ISE.

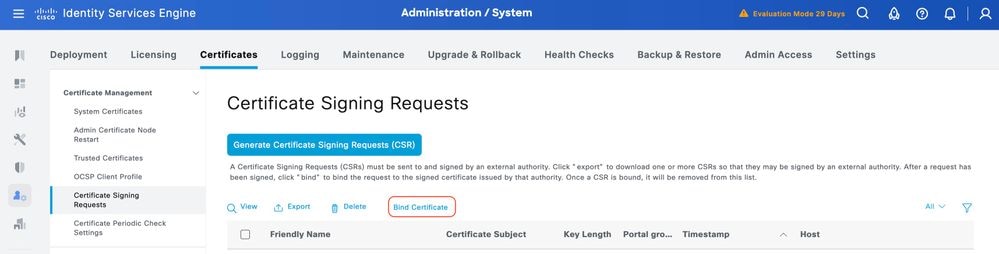

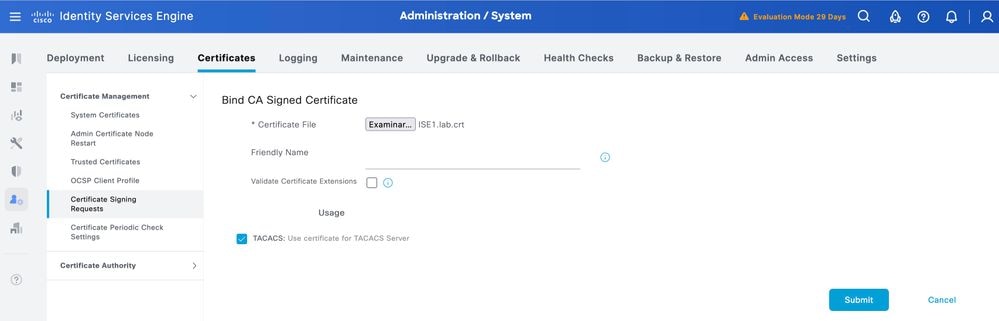

Passaggio 1. Passare ad Amministrazione > Sistema > Certificati. In Richieste di firma del certificato, selezionare il CSR TACACS generato nel passaggio precedente e fare clic su Associa certificato.

Passaggio 2. Selezionare il certificato firmato e assicurarsi che la casella di controllo TACACS in Uso rimanga selezionata.

Passaggio 3. Fare clic su Sottometti. Se viene visualizzato un avviso relativo alla sostituzione del certificato esistente, fare clic su Sì per continuare.

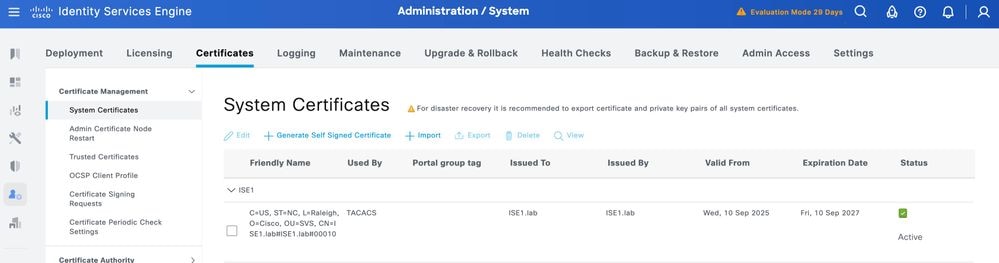

A questo punto è necessario installare correttamente il certificato. È possibile verificare questa condizione in Certificati di sistema.

Abilita TLS 1.3

TLS 1.3 non è abilitato per impostazione predefinita in ISE 3.4.x. Deve essere attivata manualmente.

Passaggio 1. Passare ad Amministrazione > Sistema > Impostazioni.

Passaggio 2. Fare clic su Impostazioni protezione, selezionare la casella di controllo accanto a TLS1.3 in Impostazioni versione TLS, quindi fare clic su Salva.

Avviso: Quando si modifica la versione TLS, il server applicazioni Cisco ISE viene riavviato su tutti i computer di implementazione di Cisco ISE.

Abilita amministrazione dispositivi su ISE

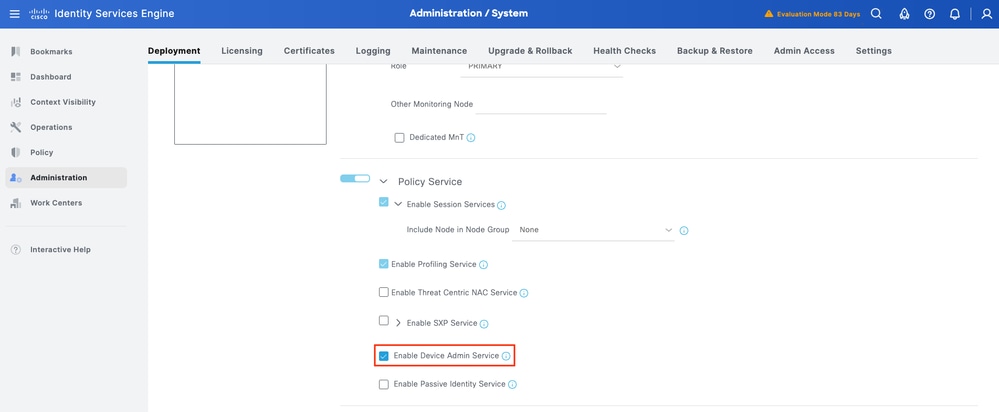

Il servizio Device Administration (TACACS+) non è abilitato per impostazione predefinita su un nodo ISE. Abilitare TACACS+ su un nodo PSN.

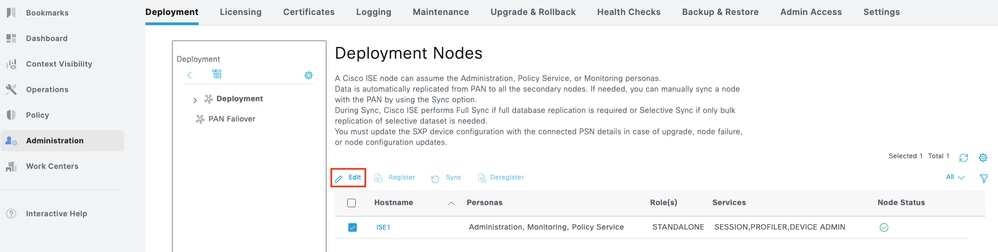

Passaggio 1. Passare a Amministrazione > Sistema > Distribuzione. Selezionare la casella di controllo accanto al nodo ISE e fare clic su Modifica.

Passaggio 2. In General Settings, scorrere verso il basso e selezionare la casella di controllo accanto a Enable Device Admin Service.

Passaggio 3. Salvare la configurazione. Device Admin Service è ora abilitato su ISE.

Abilita TACACS su TLS

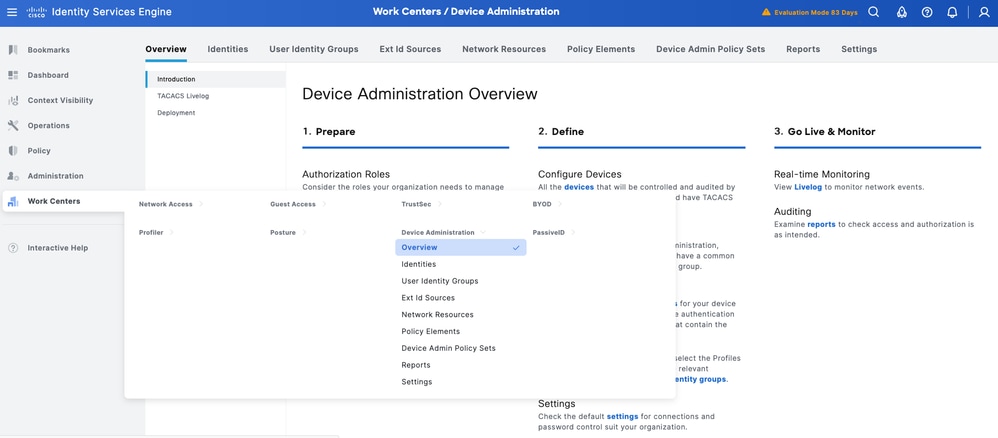

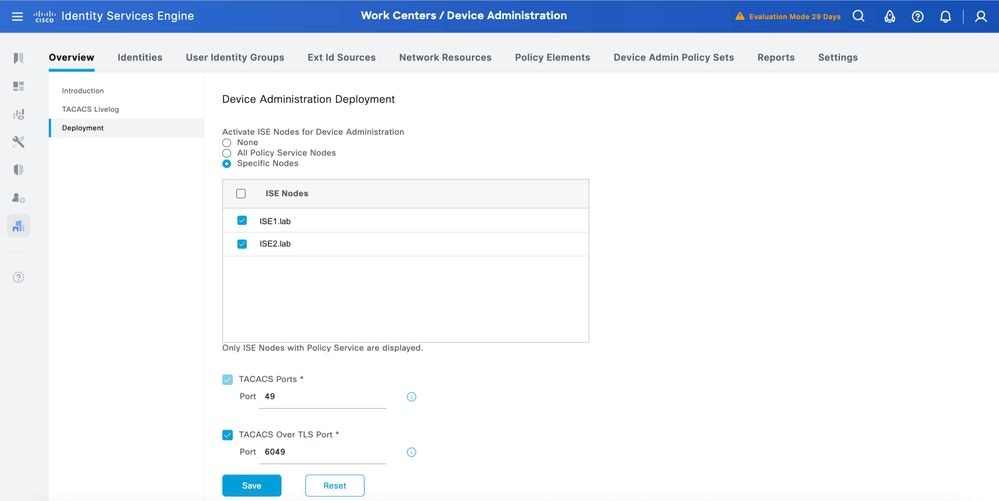

Passaggio 1. Passare a Centri di lavoro > Amministrazione dispositivi > Panoramica.

Passaggio 2. Fare clic su Distribuzione. Selezionare i nodi PSN in cui si desidera abilitare TACACS su TLS.

Passaggio 3. Mantenere la porta predefinita 6049 o specificare una porta TCP diversa per TACACS over TLS, quindi fare clic su Save (Salva).

Prerequisiti e attività varie di ISE

Dispositivi di rete e gruppi di dispositivi di rete

ISE fornisce un potente raggruppamento di dispositivi con più gerarchie di gruppi di dispositivi. Ogni gerarchia rappresenta una classificazione distinta e indipendente dei dispositivi di rete.

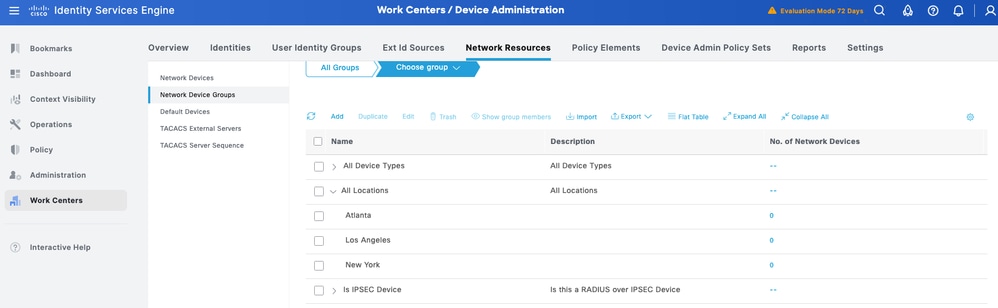

Passaggio 1. Passare a Centri di lavoro > Amministrazione dispositivi > Risorsa di rete. Fare clic su Gruppi di dispositivi di rete.

Tutti i tipi di dispositivo e Tutti i percorsi sono gerarchie predefinite fornite da ISE. È possibile aggiungere gerarchie personalizzate e definire i vari componenti per l'identificazione di un dispositivo di rete che potrà essere utilizzato successivamente nella condizione del criterio.

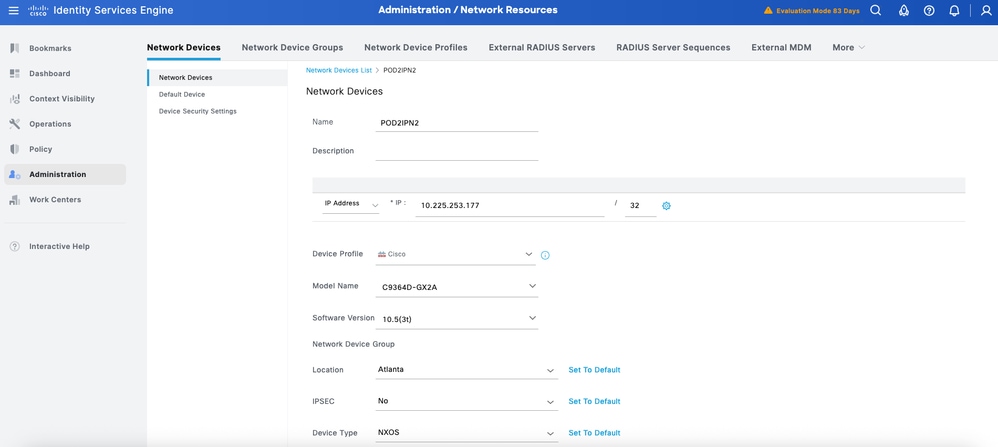

Passaggio 2. Aggiungere ora un dispositivo NS-OX come dispositivo di rete. Passare a Centri di lavoro > Amministrazione dispositivi > Risorse di rete. Fare clic su Add (Aggiungi) per aggiungere un nuovo dispositivo di rete POD2IPN2.

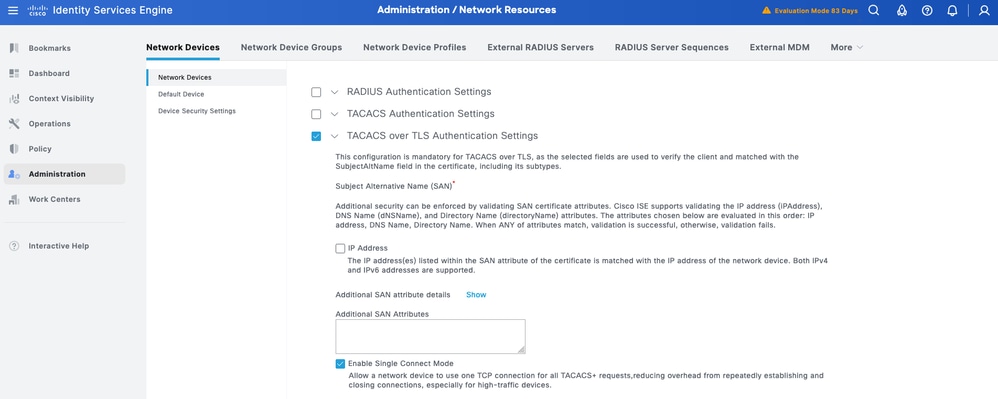

Passaggio 3. Immettere l'indirizzo IP del dispositivo e accertarsi di mappare la posizione e il tipo di dispositivo per il dispositivo. Infine, abilitare le impostazioni di autenticazione TACACS+ over TLS.

Suggerimento: Per evitare di riavviare la sessione TCP ogni volta che si invia un comando al dispositivo, si consiglia di abilitare la modalità di connessione singola.

Configura archivi identità

In questa sezione viene definito un archivio identità per gli amministratori dei dispositivi, che può essere costituito dagli utenti interni ISE e da qualsiasi origine identità esterna supportata. In questo esempio viene utilizzato Active Directory (AD), un'origine identità esterna.

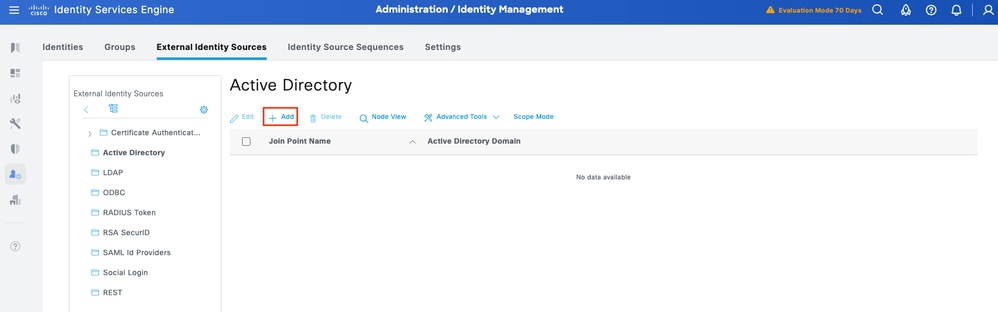

Passaggio 1. Passare a Amministrazione > Gestione delle identità > Archivi identità esterni > Active Directory. Fare clic su Aggiungi per definire un nuovo punto di giunzione AD.

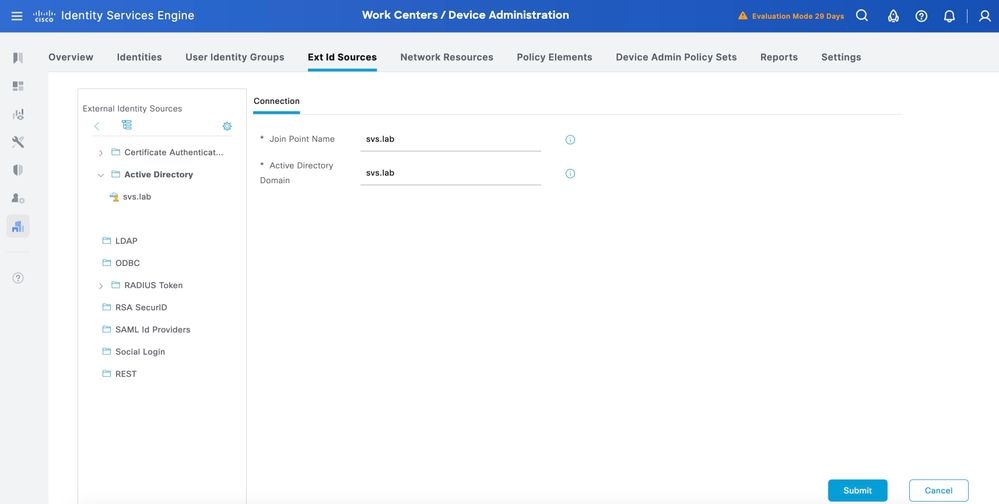

Passaggio 2. Specificare il nome del punto di join e il nome del dominio Active Directory e fare clic su Invia.

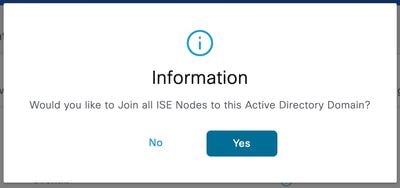

Passaggio 3. Fare clic su Sì quando viene richiesto se si desidera aggiungere tutti i nodi ISE a questo dominio Active Directory.

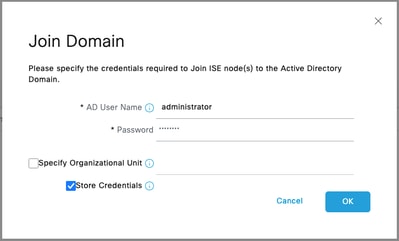

Passaggio 4. Inserire le credenziali con privilegi di join AD e Join ISE to AD. Controllare lo Stato per verificare che sia operativo.

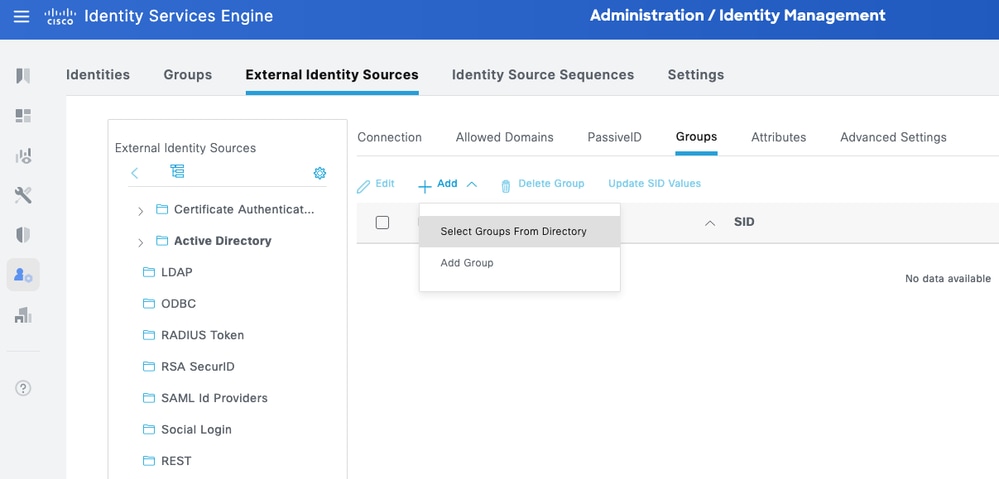

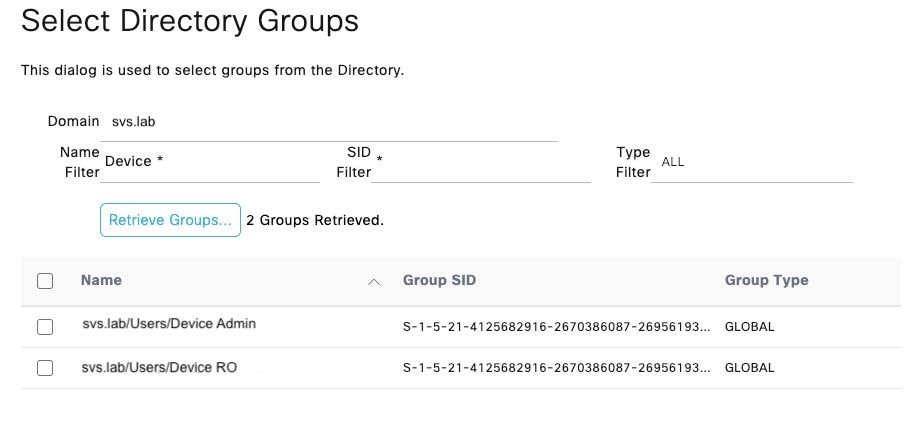

Passaggio 5. Passare alla scheda Gruppi e fare clic su Aggiungi per ottenere tutti i gruppi necessari in base ai quali gli utenti sono autorizzati per l'accesso al dispositivo. In questo esempio vengono illustrati i gruppi utilizzati nei criteri di autorizzazione in questa guida.

Configurazione dei profili della shell TACACS+

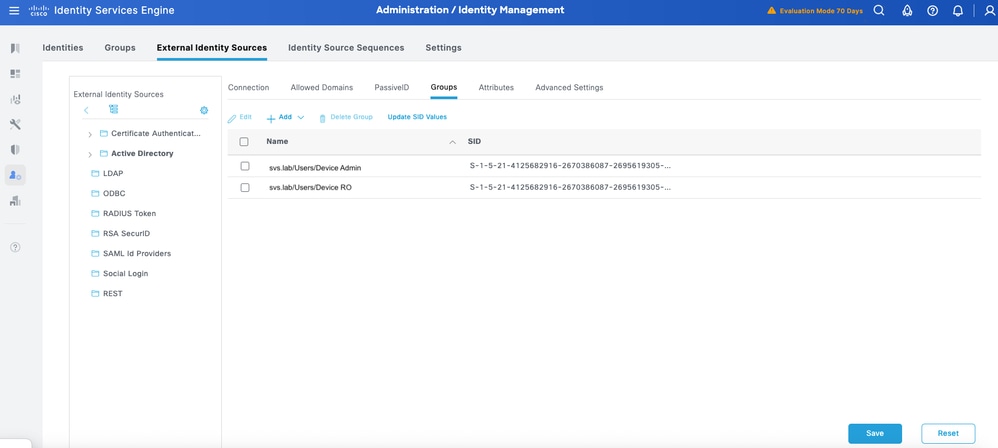

A differenza dei dispositivi Cisco IOS, che utilizzano i livelli di privilegio per l'autorizzazione, i dispositivi Cisco NX-OS implementano il controllo degli accessi basato sui ruoli (RBAC). In ISE, è possibile mappare i profili TACACS+ ai ruoli utente sui dispositivi Cisco NX-OS usando le attività comuni di tipo Nexus.

I ruoli predefiniti sui dispositivi NX-OS variano a seconda della piattaforma NX-OS. Due comuni sono:

- network-admin - il ruolo predefinito network admin dispone dell'accesso in lettura e scrittura completo a tutti i comandi sullo switch; disponibile nel contesto di dispositivo virtuale predefinito (VDC) solo se i dispositivi (ad esempio, Nexus 7000) dispongono di più VDC. Utilizzare il comando CLI di NX-OS show cli syntax roles network-admin per visualizzare l'elenco completo dei comandi disponibili per questo ruolo.

- operatore di rete - il ruolo amministratore di rete predefinito ha accesso in lettura completo a tutti i comandi sullo switch; disponibile nel VDC predefinito solo se i dispositivi (ad esempio, Nexus 7000) dispongono di più VDC. Utilizzare il comando NX-OS CLI show cli syntax roles network-operator per visualizzare l'elenco completo dei comandi disponibili per questo ruolo.

Successivamente, vengono definiti due profili TACACS: NXOS Admin e NXOS HelpDesk.

Amministratore NX-OS

Passaggio 1. Aggiungere un altro profilo e denominarlo NX-OS Admin.

Passo 2: selezionare Obbligatorio dall'elenco a discesa Imposta attributi come. Selezionare Administrator da Network-role in Common Tasks.

Passaggio 3. Fare clic su Invia per salvare il profilo.

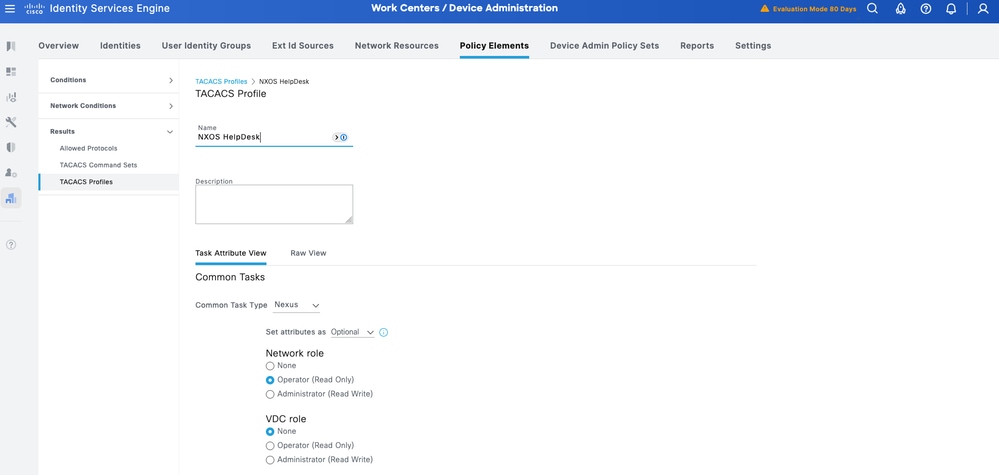

HelpDesk NX-OS

Passaggio 1. Dall'interfaccia utente di ISE, selezionare Work Center > Device Administration > Policy Elements > Results > TACACS Profiles. Aggiungere un nuovo profilo TACACS e denominarlo NXOS HelpDesk. Andare all'elenco a discesa Tipo di task comune e scegliere Nexus.

È possibile visualizzare le modifiche del modello specifiche del ruolo utente. È possibile selezionare queste opzioni corrispondenti al ruolo utente da configurare.

Passo 2: selezionare Obbligatorio dall'elenco a discesa Imposta attributi come. Selezionare Operatore da ruolo di rete in Operazioni comuni.

Passaggio 3. Fare clic su Salva per salvare il profilo.

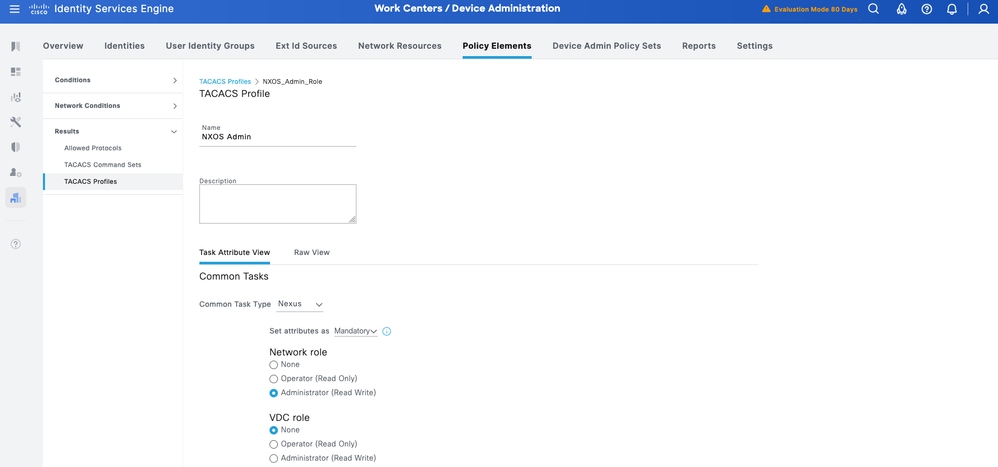

Configura set di criteri di amministrazione dispositivi

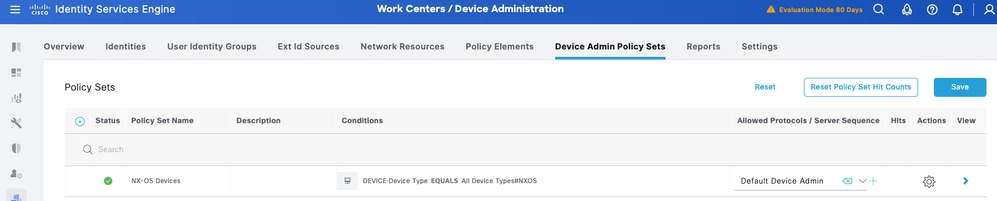

I set di criteri sono attivati per impostazione predefinita per l'amministrazione dei dispositivi. I set di criteri possono dividere i criteri in base ai tipi di dispositivo in modo da semplificare l'applicazione dei profili TACACS. Ad esempio, i dispositivi Cisco IOS utilizzano livelli di privilegi e/o set di comandi, mentre i dispositivi Cisco NX-OS utilizzano attributi personalizzati.

Passaggio 1. Passare a Centri di lavoro > Amministrazione dispositivi > Set di criteri di amministrazione dispositivi. Aggiungere un nuovo set di criteri per i dispositivi NX-OS. In condizione, specificare DEVICE:Device Type EQUALS All Device Types#NXOS. In Protocolli consentiti, selezionare Amministratore di dispositivo predefinito.

Passaggio 2. Fare clic su Salva e sulla freccia destra per configurare questo set di criteri.

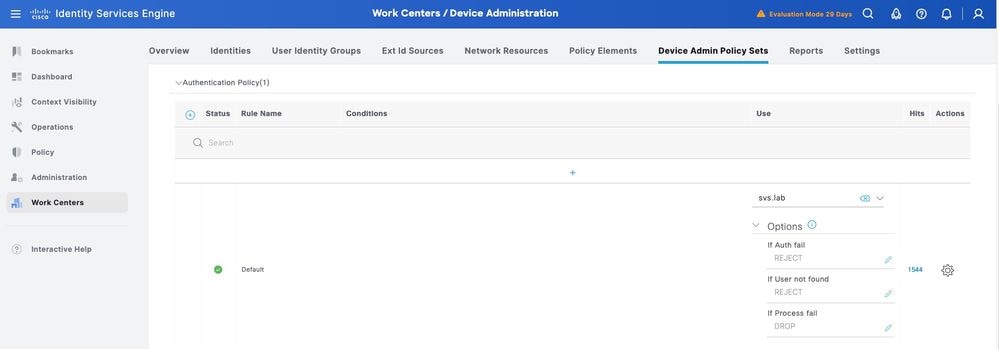

Passaggio 3. Creare il criterio di autenticazione. Per l'autenticazione, utilizzare AD come archivio ID. Accettate le opzioni di default in Se autenticazione (If Auth fail), Se utente (If User not found) e Se processo (If Process fail).

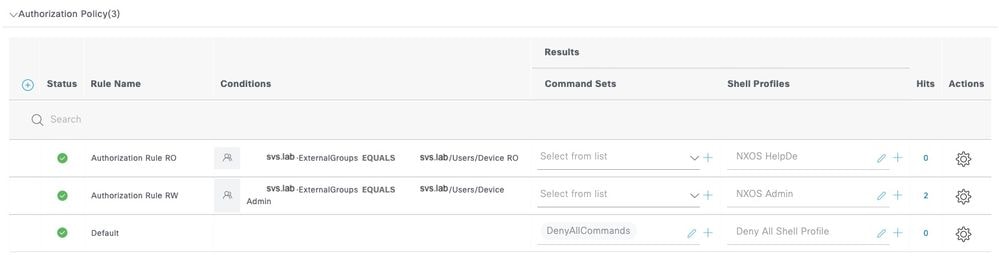

Passaggio 4. Definire il criterio di autorizzazione.

Creare i criteri di autorizzazione in base ai gruppi di utenti in Active Directory (AD).

Ad esempio:

· Agli utenti del gruppo AD Device Admin viene assegnato il profilo TACACS di NXOS Admin.

· Agli utenti del gruppo AD Device RO viene assegnato il profilo TACACS dell'HelpDesk di NXOS.

Configurazione di Cisco NX-OS per TACACS+ over TLS

Nota: Per ulteriori informazioni, consultare la guida alla configurazione della sicurezza di NX-OS - https://www.cisco.com/c/en/us/td/docs/dcn/nx-os/nexus9000/106x/configuration/security/cisco-nexus-9000-series-nx-os-security-configuration-guide-release-106x/m-configuring-tacacs.html

Verifica della versione del software e delle configurazioni di base

Sugli switch Nexus 9000, TACACS+ over TLS 1.3 è supportato da NX-OS versione 10.6(1)F. Verificare che la versione corrente del software sia in linea con questa.

Software

BIOS: version 01.18

NXOS: version 10.6(1) [Feature Release]

Host NXOS: version 10.6(1)

BIOS compile time: 04/25/2025

NXOS image file is: bootflash:///nxos64-cs.10.6.1.F.bin

NXOS compile time: 7/31/2025 12:00:00 [08/12/2025 21:18:15]

NXOS boot mode: LXC

Attenzione: Verificare che la connessione alla console sia raggiungibile e funzioni correttamente.

Suggerimento: Per evitare di essere bloccati dal dispositivo, si consiglia di configurare un utente temporaneo e modificare i metodi di autenticazione e autorizzazione AAA in modo da usare le credenziali locali anziché TACACS durante le modifiche alla configurazione.

Configurazione server TACACS+

Passaggio 1. Configurazione iniziale.

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server host 10.225.253.209 key 7 "F1whg.123"

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Metodo 1 - coppia di chiavi generata dal dispositivo

Questo metodo utilizza coppie di chiavi generate dal dispositivo per la gestione dei certificati. Questo implica la generazione di una chiave nel dispositivo, la generazione di CSR (richiesta di firma del certificato) e, una volta firmato il CSR, l'installazione del certificato firmato nel dispositivo, inclusa l'installazione del certificato CA attendibile.

Se si desidera utilizzare il metodo della coppia di chiavi generata da CA (metodo di installazione PFX), fare riferimento al metodo 2.

Configurazione del punto di trust

Passaggio 1. Creare un'etichetta di chiave, nel caso specifico utilizzare una coppia di chiavi ECC.

POD2IPN2(config)# crypto key generate ecc label ec521-label exportable modulus 521

Passaggio 2. Associare il punto di trust.

POD2IPN2(config)# crypto ca trustpoint ec521-tp

POD2IPN2(config-trustpoint)# ecckeypair ec521-label

Passaggio 3. Installare la chiave pubblica CA.

POD2IPN2(config)# crypto ca authenticate ec521-tp

input (cut & paste) CA certificate (chain) in PEM format;

end the input with a line containing only END OF INPUT :

-----BEGIN CERTIFICATE-----

MIIFlDCCA3ygAwIBAgIIIM10AsTaN/UwDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNDI4MTcwNTAwWhcNMzUwNDI4MTcwNTAwWjBqMQswCQYDVQQGEwJV

UzEXMBUGA1UECBMOTm9ydGggQ2Fyb2xpbmExEDAOBgNVBAcTB1JhbGVpZ2gxDjAM

BgNVBAoTBUNpc2NvMQwwCgYDVQQLEwNTVlMxEjAQBgNVBAMTCVNWUyBMYWJDQTCC

AiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBAJvZUOyn2vIn6gKbx3M7vaRq

2YjwZlzSH6EkEvxnJTy+kksiFD33GyHQepk7vfp4NFU5OtQ4HC7t/A0v9grDa3QW

VwvV4MBbJhFM3s0J/ejgDYcMZhIAaPy0Zo5WLboOkXEiKjPLatkXojB8FVrhLF3O

jMBSqwa4/Wlniy5S+7s4FFxsCf20COWfBAsnrs0tatIIhmcnx+VLJP7MRm8f0w4m

mutNo7IhbJSrgAFXmjlbBjMmgspObULo/wxMHdTbtPBf11HRHTkNIo3qy04UADL2

WpoGhgT/FaxxBo2UBcnYVaP+jjRE0NYT973MCbVAAxtNVU6bEBR0z+LWniACzupm

+qh23SL43uW5A3iSw/BuU1E9p7B0e8oDNKU6gXlojKyLP/gC7j8AeP03ir+KZui8

b8X4iYn/67SbzZFhwxn3chkW4JYhQ4AImW1An2Q1+DMoZL7zRtSqQ3g9ZqRIMzQN

gJ+kQXe7QtT/u6m1MrtjE3gAEVpL334rTIxy9hpKZIkB86t2ZA3JX8CLsbCa13sA

z1XCoONX+6a1ekmXuAOI+t3c1sNbN2AtFi4cJovTA01xh60I4QnK+MNQKpTjt/E4

ydHl0rrurXsZummj9QBnkX4pqY7cDLHhdMKpbjDwg7jVLl783nTc9wYptQEPi5sw

83g9EMgKV0ARIiVUa/qlAgMBAAGjPjA8MAwGA1UdEwQFMAMBAf8wEQYJYIZIAYb4

QgEBBAQDAgAHMBkGCWCGSAGG+EIBDQQMFgpTVlMgTGFiIENBMA0GCSqGSIb3DQEB

CwUAA4ICAQAIT308oL2L6j/7Kk9VdcouuaBsN9o2pNEk3KXeZ8ykarNoxa87sFYr

AwXIwfAtk8uEHfnWu1QcZ3LkEJM9rHVCZuKsYd3D6qojo54HTpxRLgo5oKOdGayi

iSEkSSX9qyfLfINHR2JSVqJU6jLsy86X7q7RmIPMS7XfHzuddFNI4YDoXRX67X+v

O+ja6zTQqjO6lqJhmrSkyFbYf/ZTpe4d1OzJsZjNsNOr8bF9nOA/7qNZLp3Z3cpU

PU0KdbiSvRqnPw3e8TfITVmAzcx8COI2SrYFMSUazolVBvDy+xRKxyAtMbneGz6n

YdykCimThCKoKwp/pWpYBEqIEOf5ay1PKURO/8aj/B7aluJapXkmnj5qPeGhN0pB

Q9r14reov4so2EspkXS7CrH9yGfpIyTprokz1UvZBZ8vloI7YZmjFmem+5rT6Gnk

eU/lX7nV61SYG5W5K+I8uaKuyBHOMn7Amy3DYL5c5GJBqxpSZERbLXV+Q1tIgRU8

8ggzlPOdsS/i6Lo7ypYX0eB9HgVDCkzQsLXQuHGj/2WsgPgdRcjkvnyURk4Jx+Ib

xDrmo7e0XPpSW4l72a6Kl8CR3U2Cr4wsuvndPEq/qd2NRSBWffF0XE/AJHQG7STT

HaXLU9r2Ko603oecu8ysGTwLlIt/9T1/FOb0xZRugWcpJrVoTgDGuA==

-----END CERTIFICATE-----

END OF INPUT

Fingerprint(s): SHA1

Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

Do you accept this certificate? [yes/no]:yes

POD2IPN2(config)#

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Passaggio 4. Generare una richiesta di certificato di identità del commutatore (CSR).

POD2IPN2(config)# crypto ca enroll ec521-tp

Create the certificate request ..

Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:C1sco.123

The subject name in the certificate will be the name of the switch.

Include the switch serial number in the subject name? [yes/no]:yes

The serial number in the certificate will be: FDO26490P4T

Include an IP address in the subject name [yes/no]:yes

ip address:10.225.253.177

Include the Alternate Subject Name ? [yes/no]:no

The certificate request will be displayed...

-----BEGIN CERTIFICATE REQUEST-----

MIIBtjCCARcCAQAwKTERMA8GA1UEAwwIUE9EMklQTjIxFDASBgNVBAUTC0ZETzI2

NDkwUDRUMIGbMBAGByqGSM49AgEGBSuBBAAjA4GGAAQBGYT0iw7OvqIKQ/a22Lkg

Na9IhqWQvetjxKq485gqTSBEo6LzpkOhPAGE4jBveNHxYeIA7PfNWvJ7xTBWjDNX

/IYBm6E7Hd7q42OmCe8Mef+bqJBdJ9wzpyEjhI2lIIoXt4814nBxObkIWWyR5cZN

IiXTLk8P4IMZvPq8jRnELRxd8RGgSTAYBgkqhkiG9w0BCQcxCwwJQzFzY28uMTIz

MC0GCSqGSIb3DQEJDjEgMB4wHAYDVR0RAQH/BBIwEIIIUE9EMklQTjKHBArh/bEw

CgYIKoZIzj0EAwIDgYwAMIGIAkIAtzQ/knrW2ovCVoHAuq1v2cr0n3NenS/44lul

+3H1y52vn4Rm4CGU3wkzXU3qGO3YjhNjCXjhp3+uN2afFf1Wf3ECQgC4bumHVsfj

b5rwPIC5tvXS/A8upqIzqc0yt3OhpaDDOTWzzvZY7qFflCOl5p6pvUpHigqoZNg5

9xhNdM1CQSykOg==

-----END CERTIFICATE REQUEST-----

Passaggio 5. Firmare il CSR con CA e importare il certificato di identità dello switch firmato da CA.

POD2IPN2(config)# crypto ca import ec521-tp certificate

input (cut & paste) certificate in PEM format:

-----BEGIN CERTIFICATE-----

MIIDzTCCAbWgAwIBAgIIC6zS76XYDm8wDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNTA3MTkxMDAwWhcNMjYwNTA3MTkxMDAwWjApMREwDwYDVQQDDAhQ

T0QySVBOMjEUMBIGA1UEBRMLRkRPMjY0OTBQNFQwgZswEAYHKoZIzj0CAQYFK4EE

ACMDgYYABAEZhPSLDs6+ogpD9rbYuSA1r0iGpZC962PEqrjzmCpNIESjovOmQ6E8

AYTiMG940fFh4gDs981a8nvFMFaMM1f8hgGboTsd3urjY6YJ7wx5/5uokF0n3DOn

ISOEjaUgihe3jzXicHE5uQhZbJHlxk0iJdMuTw/ggxm8+ryNGcQtHF3xEaNAMD4w

HgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTAcBgNVHREBAf8EEjAQgghQ

T0QySVBOMocECuH9sTANBgkqhkiG9w0BAQsFAAOCAgEANWGb6zm9TDPaM1yhPMx7

8uai/pF7VQC8NSCdOKqr4w4+695ZjJuzqFL3msodOQK0EdgxpQ4+pEa5msRtK0i8

mms2X/Px3/EShxoHrZO1PUXNTyZidXpGd/yTrdQAl5JzpW4pEudrbCJMZEEYtqoP

wD+4OE8vKoYEgyWlDrpRZOZG1usZczuUhLZ8orkjXMhWC26Q5aqiCKkyg10Nt6nb

liToeYy2Q0cTesSZCKvRBv6Ewj5JuSLemURyB4GHY+LT+A9UNmEUM2n+OSVEL329

3hS0qd/YVaEuxjjlg7jNiZb+UsW7IRx3Q8Rouo++ISACpH/PJ61LnlVxhXombiS6

INoa0GvQONrl+lFT8ADIdZ/Ukd5Ubhc9bh/sYzf4MWtkK1wVO16Hv7vGpSMYonD6

a271im+tJPyKnnezQ6OykzlGqsL/Ta6JOdip/fEYp8UmRq9InDh23gDjqrojWL7k

1R/bZpc+baMYXd/2pohHMSN0sKN3zNrJTlnuk5KCqFx//4P7mAoyZYiTIDp1pkYS

VK65fJKD+pYxIhSP9wN8rnwtzSCWb0Z78sg006Y6wIXyTP0UB3FWhD+GxtTkmEce

ZnAQbgxpgrg5lhpAEVabpC/zRU4UzTuBmv/WoY12zwXCr5WLXEOWtIe8CwFjSnch

lfKuuebdZkbwz72r7OyyX/U=

-----END CERTIFICATE-----

POD2IPN2(config)#

Verificare che il certificato di identità dello switch sia registrato.

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

certificate:

subject=CN = POD2IPN2, serialNumber = FDO26490P4T

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=0BACD2EFA5D80E6F

notBefore=May 7 19:10:00 2025 GMT

notAfter=May 7 19:10:00 2026 GMT

SHA1 Fingerprint=CA:B2:BF:3F:ED:2F:06:0B:C1:E4:DC:21:9F:9D:54:61:98:32:C5:13

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Metodo 2 - coppia di chiavi generata da CA (metodo PFX)

Se si importano le chiavi, nonché i certificati dei dispositivi e delle CA direttamente in formato PKCS#12 anziché in formato CSR, è possibile utilizzare questo metodo.

Questo metodo può essere utile se i certificati e le chiavi vengono gestiti da un'autorità di certificazione PKI (Infrastruttura a chiave pubblica) certificata in quanto può ridurre i costi operativi di gestione dei certificati.

Configurazione del punto di trust

Passaggio 1. Creare un trust point client.

POD2IPN1(config)# crypto ca trustpoint svs

Passaggio 2. Copiare il file PKCS#12 (formato PFX) in bootflash e importare il file utilizzando il comando crypto ca import.

Nota: Verificare che il file PKCS#12 contenga la catena di certificati completa e la chiave privata come file crittografato

Suggerimento: Verificare il file PKCS#12 utilizzando questi comandi su una shell.

openssl pkcs12 -info -in <pfx file> -nodes

file <pfx file> ---> should say data

POD2IPN1(config)# crypto ca import svs pkcs12 bootflash:pod2ipn1-new.pfx

POD2IPN1#

POD2IPN1# show crypto ca certificates svs

Trustpoint: svs

certificate:

subject=C = US, ST = NC, L = RTP, O = Cisco, OU = SVS, CN = pod2ipn1, emailAddress = test@cisco.com

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=35BBC2517EEA3EF5

notBefore=May 20 20:16:00 2025 GMT

notAfter=May 20 20:16:00 2026 GMT

SHA1 Fingerprint=AA:4A:11:7A:97:B8:E4:B8:C6:F6:F0:94:29:F3:5F:AE:AB:95:6A:E3

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

Passaggio 3. Configurare TLS per TACACS, gruppi di server e configurazioni AAA come indicato nel metodo 1.

Configurazione TACACS+ TLS

Attenzione: Eseguire le modifiche alla configurazione tramite la console con le credenziali locali.

Passaggio 1. Configurare i TAC globali.

POD2IPN2(config)# tacacs-server secure tls

Passaggio 2. Modificare la porta ISE in porta TLS con cui è configurato il server ISE.

POD2IPN2(config)# tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

Passaggio 3. Associare il server ISE configurato sullo switch al trust point per la connessione TLS.

POD2IPN2(config)# tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

Passaggio 4. Creare il gruppo di server TACACS.

POD2IPN2(config)# aaa group server tacacs+ tacacs2

POD2IPN2(config-tacacs+)# server 10.225.253.209

POD2IPN2(config-tacacs+)# use-vrf management

Passaggio 5. Verificare la configurazione.

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server secure tls

tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Passaggio 6. Verificare l'utente remoto prima di configurare l'autenticazione AAA.

POD2IPN2# test aaa group tacacs2

user has been authenticated

POD2IPN2#

Configurazione AAA

Attenzione: Accertarsi che l'autenticazione dell'utente remoto sia stata eseguita correttamente prima di procedere con le configurazioni AAA.

Passaggio 1. Configurare l'autenticazione remota AAA.

POD2IPN2(config)# aaa authentication login default group tacacs2

Passaggio 2. Configurare l'autorizzazione remota AAA dopo aver verificato il comando.

Attenzione: Accertarsi di visualizzare authorization-status come "AAA_AUTHOR_STATUS_PASS_ADD.

POD2IPN2# test aaa authorization command-type config-commands default usercommand "feature bgp"

sending authorization request for: user: pamemart, author-type:3, cmd "feature bgp"

user pamemart, author type 3, command: feature bgp, authorization-status:0x1(AAA_AUTHOR_STATUS_PASS_ADD)

Passaggio 3. Configurare il comando AAA e l'autorizzazione config-command.

POD2IPN2(config)# aaa authorization config-commands default group tacacs2 local

POD2IPN2(config)# aaa authorization commands default group tacacs2 local

Processo di rinnovo del certificato

In questa sezione viene descritto il processo di rinnovo del certificato quando i certificati configurati devono essere sostituiti o stanno per scadere.

Nota: Non è necessario rimuovere il trust point dalla configurazione TACAC durante il rinnovo.

Passaggio 1. Verificare le date di validità del certificato

POD2IPN2# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=CN = POD2IPN2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=09DD28B44BDA6FFA4D261926A4B54DD45C8B8F4E

notBefore=Jul 17 02:52:28 2025 GMT

notAfter=Jul 17 02:52:27 2026 GMT

SHA1 Fingerprint=AE:12:62:D4:73:BB:4B:77:B5:E2:B5:71:91:0B:38:AC:8F:42:F6:41

purposes: sslserver sslclient

<snip>

Passaggio 2. Eliminare certificati e coppie di chiavi dal trust point.

Attenzione: Le fasi di eliminazione devono essere eseguite in questo ordine.

POD2IPN2(config)# crypto ca trustpoint KF_TP

POD2IPN2(config-trustpoint)# delete certificate force

POD2IPN2(config-trustpoint)# no rsakeypair KF_TP

POD2IPN2(config-trustpoint)# delete ca-certificate

POD2IPN2(config-trustpoint)# exit

POD2IPN2(config)# no crypto key generate rsa label KF_TP exportable modulus 4096

POD2IPN2(config-trustpoint)# show crypto ca certificate KF_TP

Trustpoint: KF_TP

POD2IPN2(config-trustpoint)#

Passaggio 3. Importare nuovi certificati dal file PFX.

POD2IPN2(config)# crypto ca importpkcs12 bootflash:

Passaggio 4. Verificare i nuovi certificati

POD2IPN2(config)# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=C = us, ST = nc, L = rtp, O = cisco, OU = svs, CN = pod2ipn2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=6D6171F6DB2DD08C613937887E631D5CD35EDA18

notBefore=Aug 14 13:52:52 2025 GMT

notAfter=Aug 14 13:52:51 2026 GMT

SHA1 Fingerprint=4E:8A:CA:C7:E4:9D:05:83:6A:A7:27:FD:10:02:75:35:3F:05:37:96

purposes: sslserver sslclient

<snip>

Passaggio 5. Test di autenticazione AAA

POD2IPN2# test aaa group

user has been authenticated

Test e risoluzione dei problemi di accesso utente per NX-OS

Convalide

Convalida della configurazione NX-OS.

POD2IPN2# show crypto ca certificates

POD2IPN2# show crypto ca trustpoints

POD2IPN2# show tacacs-server statistics <server ip>

Per visualizzare le connessioni utente e i ruoli, utilizzare questi comandi.

show users

show user-account [<user-name>]

A sample output is shown below:

POD2IPN1# show users

NAME LINE TIME IDLE PID COMMENT

Admin-ro pts/5 May 15 23:49 . 16526 (10.189.1.151) session=ssh *

POD2IPN1# show user-account Admin-ro

user:Admin-ro

roles:network-operator

account created through REMOTE authentication

Credentials such as ssh server key will be cached temporarily only for this user account

Local login not possible...

Risoluzione dei problemi

Di seguito vengono riportati alcuni utili debug per la risoluzione dei problemi relativi a TACACS+:

debug TACACS+ aaa-request

2016 Jan 11 03:03:08.652514 TACACS[6288]: process_aaa_tplus_request:Checking for state of mgmt0 port with servergroup demoTG

2016 Jan 11 03:03:08.652543 TACACS[6288]: process_aaa_tplus_request: Group demoTG found. corresponding vrf is management

2016 Jan 11 03:03:08.652552 TACACS[6288]: process_aaa_tplus_request: checking for mgmt0 vrf:management against vrf:management of requested group

2016 Jan 11 03:03:08.652559 TACACS[6288]: process_aaa_tplus_request:port_check will be done

2016 Jan 11 03:03:08.652568 TACACS[6288]: state machine count 0

2016 Jan 11 03:03:08.652677 TACACS[6288]: is_intf_up_with_valid_ip(1258):Proper IOD is found.

2016 Jan 11 03:03:08.652699 TACACS[6288]: is_intf_up_with_valid_ip(1261):Port is up.

2016 Jan 11 03:03:08.653919 TACACS[6288]: debug_av_list(797):Printing list

2016 Jan 11 03:03:08.653930 TACACS[6288]: 35 : 4 : ping

2016 Jan 11 03:03:08.653938 TACACS[6288]: 36 : 12 : 10.1.100.255

2016 Jan 11 03:03:08.653945 TACACS[6288]: 36 : 4 : <cr>

2016 Jan 11 03:03:08.653952 TACACS[6288]: debug_av_list(807):Done printing list, exiting function

2016 Jan 11 03:03:08.654004 TACACS[6288]: tplus_encrypt(659):key is configured for this aaa sessin.

2016 Jan 11 03:03:08.655054 TACACS[6288]: num_inet_addrs: 1 first s_addr: -1268514550 10.100.1.10 s6_addr : fd49:42a0:033a:22e9::/64

2016 Jan 11 03:03:08.655065 TACACS[6288]: non_blocking_connect(259):interface ip_type: IPV4

2016 Jan 11 03:03:08.656023 TACACS[6288]: non_blocking_connect(369): Proceeding with bind

2016 Jan 11 03:03:08.656216 TACACS[6288]: non_blocking_connect(388): setsockopt success error:22

2016 Jan 11 03:03:08.656694 TACACS[6288]: non_blocking_connect(489): connect() is in-progress for server 10.1.100.21

2016 Jan 11 03:03:08.679815 TACACS[6288]: tplus_decode_authen_response: copying hostname into context 10.1.100.21

Attenzione: Bash-shell deve essere abilitato e l'utente deve disporre delle autorizzazioni di accesso.

Abilitare il debug SSL.

touch '/bootflash/.enable_ssl_debugs'

Mostra contenuto file di debug.

cat /tmp/ssl_wrapper.log.*

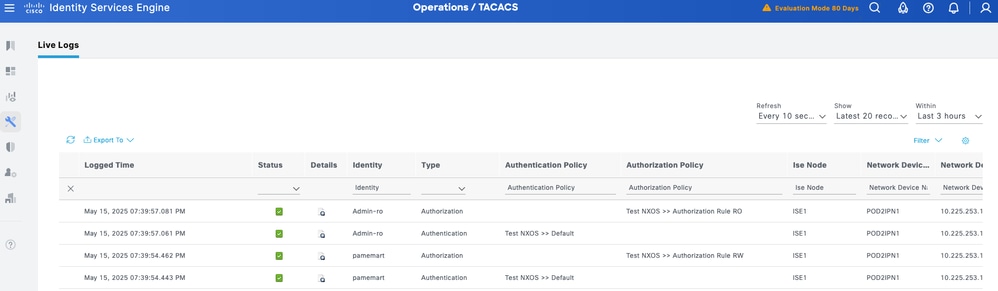

Dalla GUI di ISE, selezionare Operations > TACACS Livelog. In questa sezione vengono acquisite tutte le richieste di autenticazione e autorizzazione TACACS e il pulsante Dettagli fornisce informazioni dettagliate sul motivo per cui una particolare transazione ha avuto esito positivo o negativo.

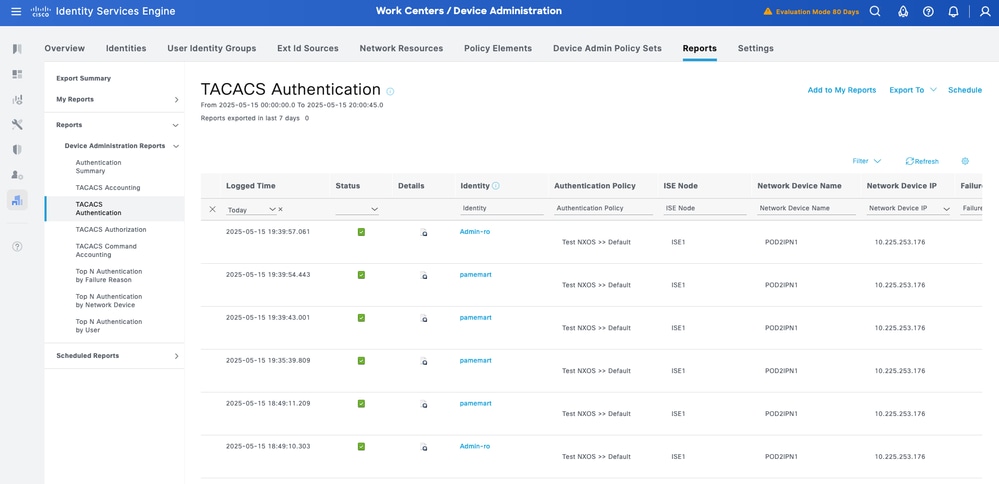

Per i rapporti storici: Passare a Centri di lavoro > Amministrazione dispositivi > Report > Amministrazione dispositivi per ottenere i report di autenticazione, autorizzazione e accounting.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

19-Feb-2026

|

Aggiornato il tipo di documento e le informazioni aggiunte. |

2.0 |

20-Jan-2026

|

Aggiornato per l'elenco dei componenti utilizzati e dei collaboratori. |

1.0 |

11-Sep-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Pam Martinez BarajasTecnico di consulenza Cisco

- Pravardhan KalkurArchitetto consegna cliente

- Garrett FincherTecnico di consulenza Cisco

Feedback

Feedback