Configurazione dell'autenticazione e dell'autorizzazione esterne di FDM con ISE tramite RADIUS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritta la procedura per integrare Cisco Firepower Device Manager (FDM) con Identity Services Engine (ISE) per autenticare gli utenti amministratori con il protocollo RADIUS per l'accesso GUI e CLI.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Firepower Device Manager (FDM)

- Identity Services Engine (ISE)

- protocollo RADIUS

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Dispositivo Firepower Threat Defense (FTD), tutte le piattaforme Firepower Device Manager (FDM) versione 6.3.0+

- ISE versione 3.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Interoperabilità

- Server RADIUS con utenti configurati con ruoli utente

- I ruoli utente devono essere configurati sul server RADIUS con cisco-av-pair

- Cisco-av-pair = fdm.userrole.authority.admin

- ISE può essere utilizzato come server RADIUS

Licenze

Nessuna licenza specifica richiesta, la licenza di base è sufficiente

Premesse

Questa funzionalità consente agli utenti di configurare l'autenticazione esterna con RADIUS e più ruoli utente per tali utenti.

Supporto RADIUS per Management Access con 3 ruoli utente definiti dal sistema:

- SOLA_LETTURA

- READ_WRITE (non è possibile eseguire azioni critiche del sistema come Upgrade, Restore e così via)

- ADMIN

È possibile testare la configurazione del server RADIUS, monitorare le sessioni utente attive ed eliminare una sessione utente.

La funzione è stata implementata in FDM versione 6.3.0. Prima della versione 6.3.0, FDM era in grado di supportare un solo utente (admin).

Per impostazione predefinita, Cisco Firepower Device Manager autentica e autorizza gli utenti in locale, in modo da disporre di un metodo di autenticazione e autorizzazione centralizzato e da poter utilizzare Cisco Identity Service Engine tramite il protocollo RADIUS.

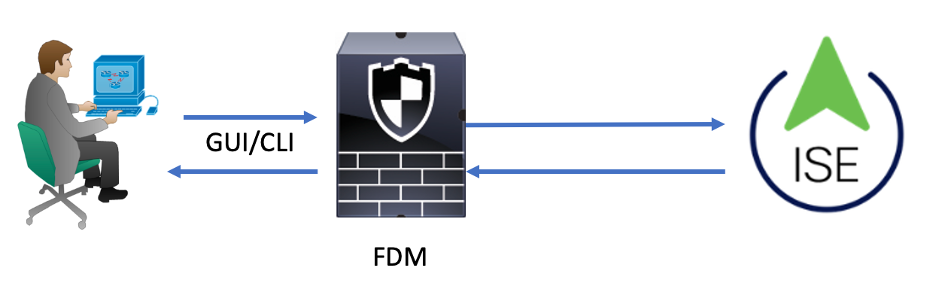

Esempio di rete

Nell'immagine seguente viene illustrato un esempio di topologia di rete

Processo:

- L'utente Admin introduce le proprie credenziali.

- Processo di autenticazione attivato e ISE convalida le credenziali localmente o tramite Active Directory.

- Una volta completata l'autenticazione, ISE invia un pacchetto Permit per le informazioni di autenticazione e autorizzazione a FDM.

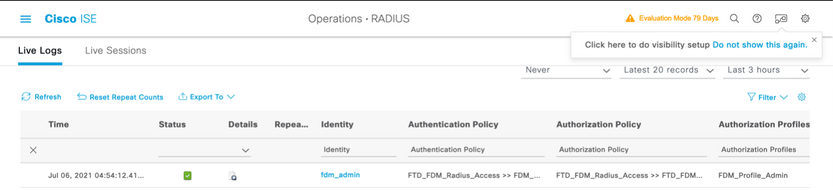

- L'account viene eseguito su ISE e l'autenticazione viene eseguita correttamente dal vivo.

Configurazione

Configurazione di FDM

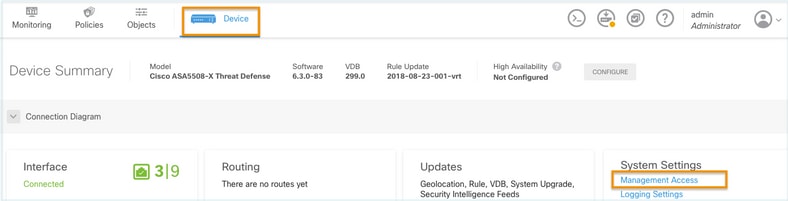

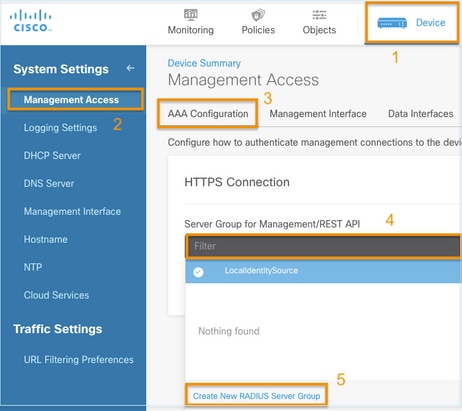

Passaggio 1. Accedere a FDM e selezionare Dispositivo > Impostazioni di sistema > scheda Accesso gestione

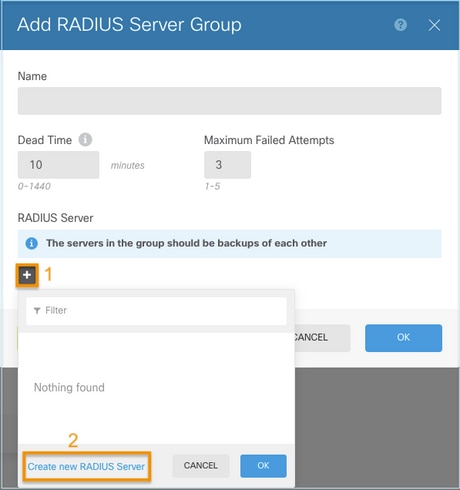

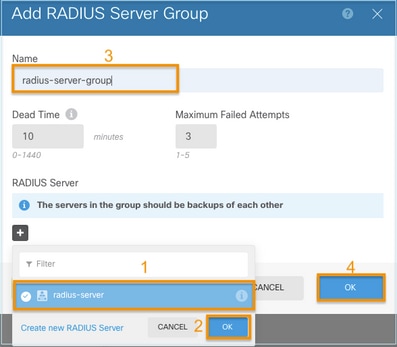

Passaggio 2. Creazione di un nuovo gruppo di server RADIUS

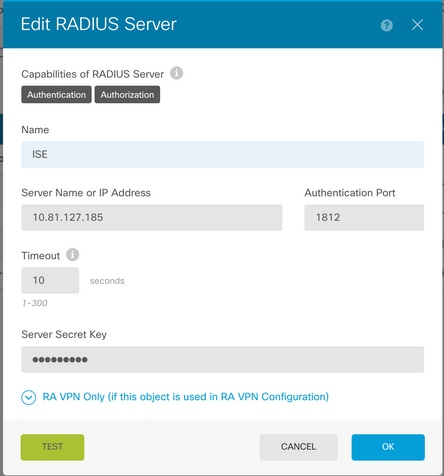

Passaggio 3. Creare un nuovo server RADIUS

Passaggio 4. Aggiungere un server RADIUS al gruppo di server RADIUS

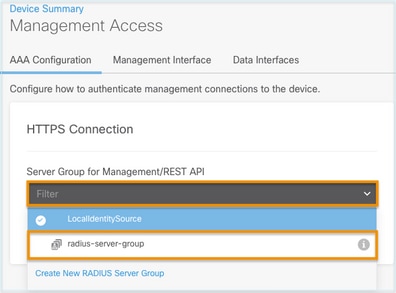

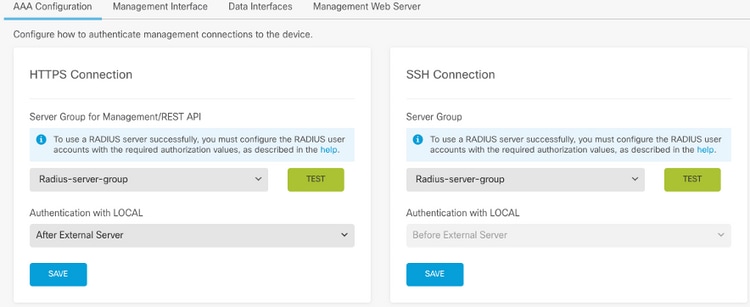

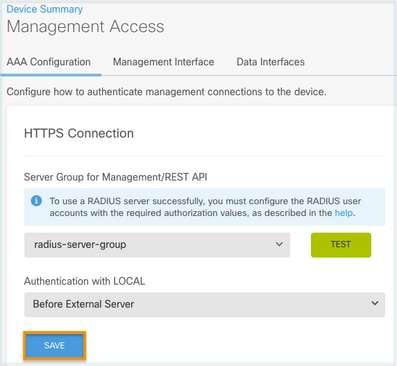

Passaggio 5. Selezionare il gruppo creato come gruppo di server per la gestione

Passaggio 6. Salvare la configurazione

Configurazione di ISE

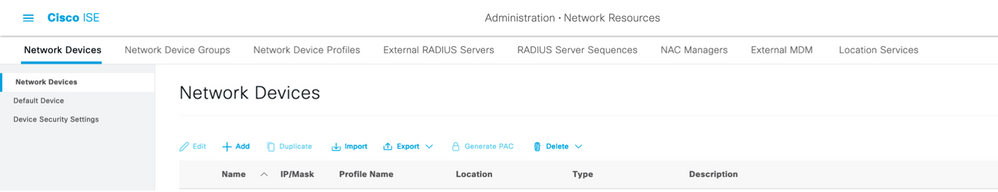

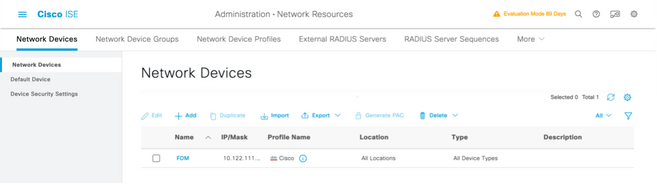

Passaggio 1. Icona tre linee nell'angolo superiore sinistro e selezionare Amministrazione > Risorse di rete > Dispositivi di rete

nell'angolo superiore sinistro e selezionare Amministrazione > Risorse di rete > Dispositivi di rete

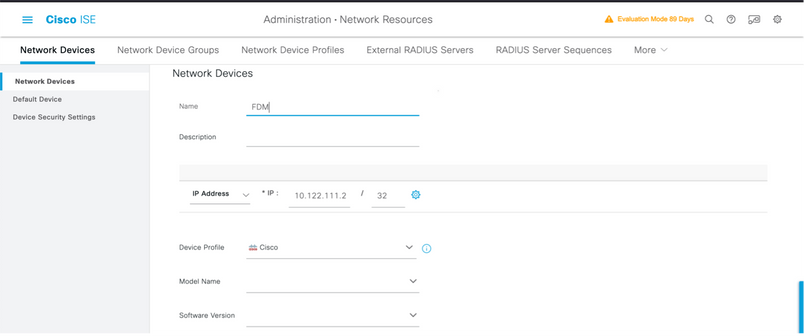

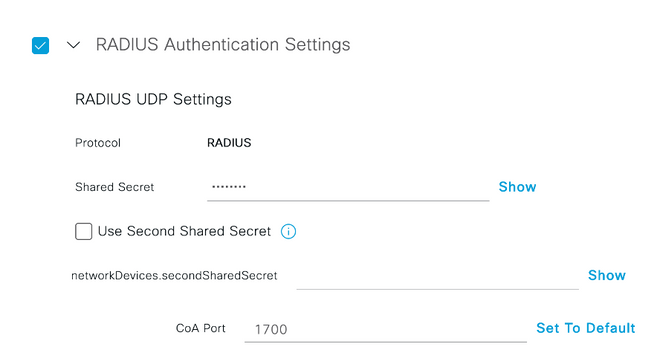

Passaggio 2. Selezionare il pulsante +Aggiungi e definire il nome del dispositivo di accesso alla rete e l'indirizzo IP, quindi selezionare la casella di controllo RADIUS e definire un segreto condiviso. Seleziona all'invio

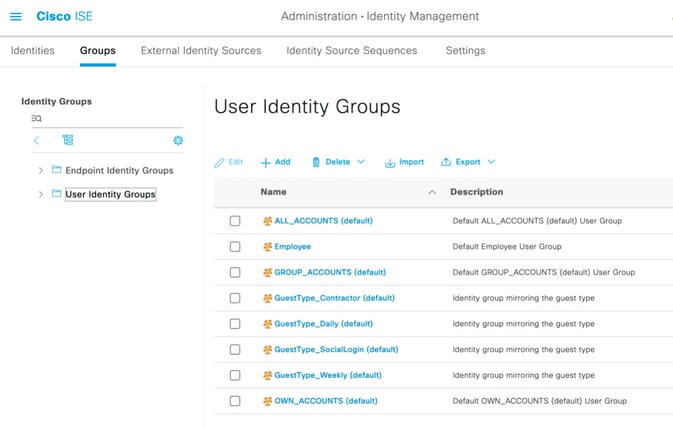

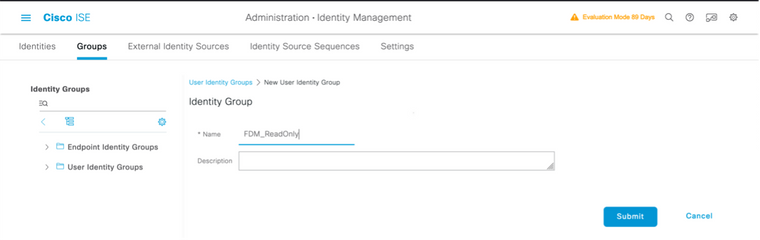

Passaggio 3. Icona tre righe nell'angolo superiore sinistro e selezionare Amministrazione > Gestione delle identità > Gruppi

nell'angolo superiore sinistro e selezionare Amministrazione > Gestione delle identità > Gruppi

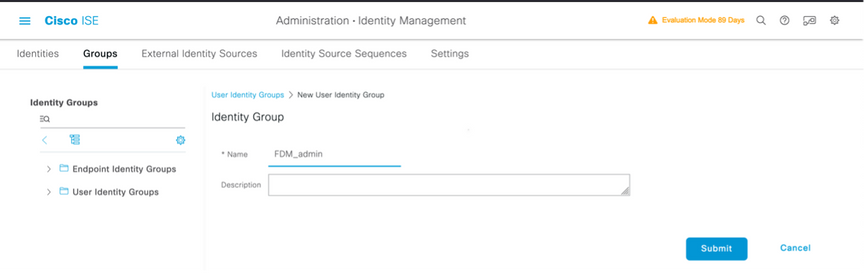

Passaggio 4. Selezionare Gruppi identità utente e scegliere il pulsante +Aggiungi. Definire un nome e selezionarlo in Invia

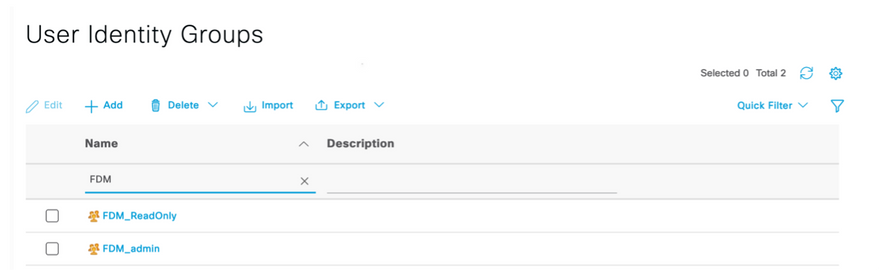

Nota: In questo esempio, sono stati creati i gruppi di identità FDM_Admin e FDM_ReadOnly, è possibile ripetere il passo 4 per ogni tipo di utente amministratore utilizzato in FDM.

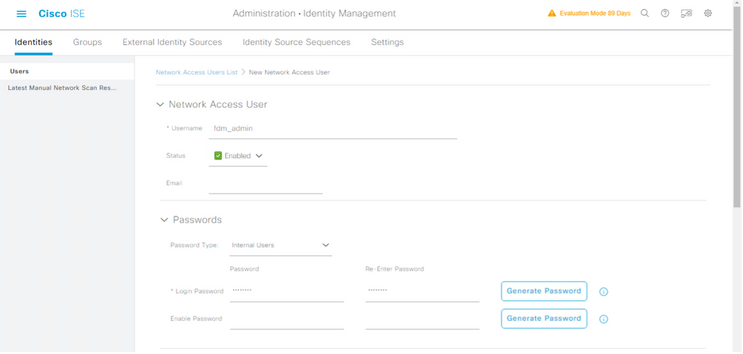

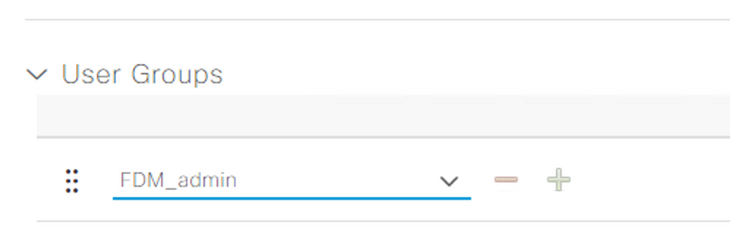

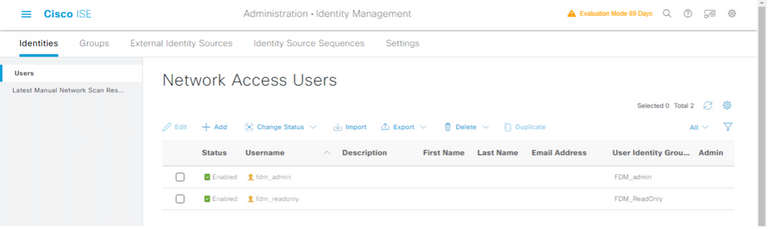

Passaggio 5. Passare a tre linee posizionate nell'angolo superiore sinistro e selezionare Amministrazione > Gestione delle identità > Identità. Selezionare +Aggiungi e definire nome utente e password, quindi selezionare il gruppo a cui appartiene l'utente. In questo esempio, gli utenti fdm_admin e fdm_readonly sono stati creati e assegnati rispettivamente ai gruppi FDM_Admin e FDM_ReadOnly.

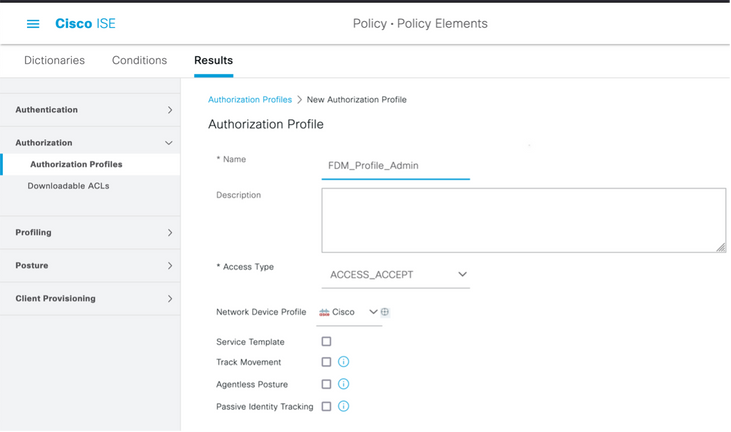

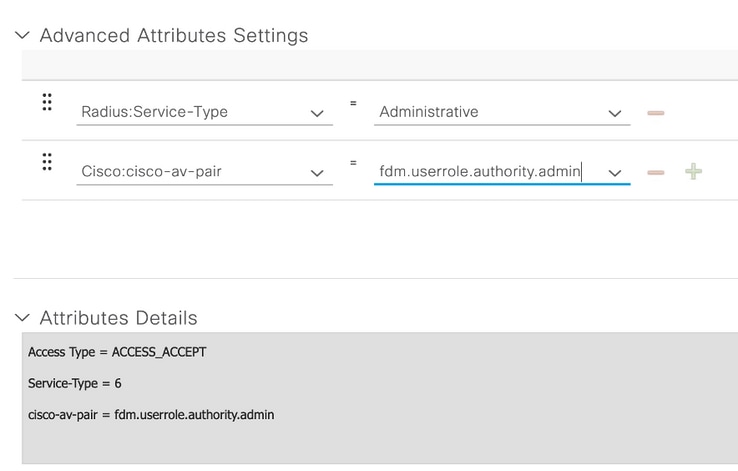

Passaggio 6. Selezionare l'icona a tre righe nell'angolo superiore sinistro e passare a Criterio > Elementi criterio > Risultati > Autorizzazione > Profili di autorizzazione, selezionare +Aggiungi, definire un nome per il profilo di autorizzazione. Selezionare Radius Service-type e Amministrativo, quindi selezionare Cisco-av-pair e incollare il ruolo che l'utente amministratore ottiene, in questo caso, l'utente riceve un privilegio di amministratore completo (fdm.userrole.authority.admin). Selezionare Invia. Ripetere questo passaggio per ogni ruolo, utente di sola lettura configurato come un altro esempio in questo documento.

Nota: Assicurarsi che l'ordine della sezione Advanced attributes sia quello dell'esempio delle immagini, in modo da evitare risultati imprevisti quando si esegue il login con GUI e CLI.

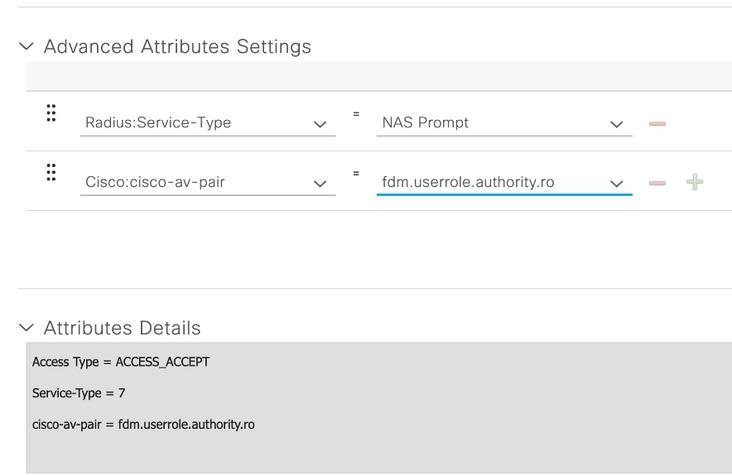

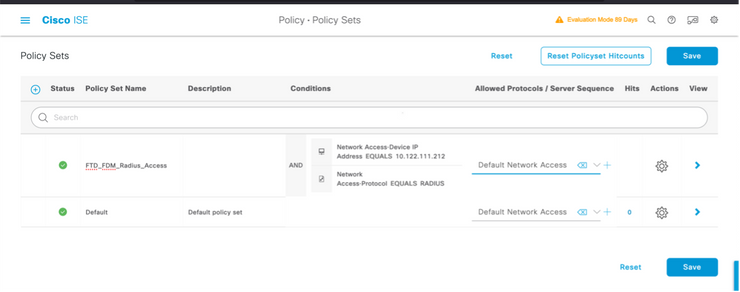

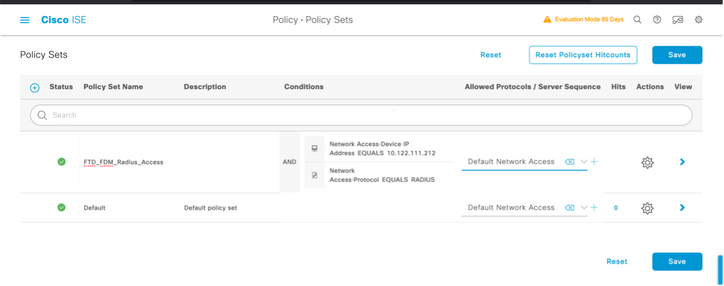

Passaggio 8. Selezionare l'icona a tre righe e passare a Criterio > Set di criteri. Selezionare il  accanto al titolo Set di criteri, definire un nome e selezionare il pulsante + al centro per aggiungere una nuova condizione.

accanto al titolo Set di criteri, definire un nome e selezionare il pulsante + al centro per aggiungere una nuova condizione.

Passaggio 9. Nella finestra Condizione, selezionare per aggiungere un attributo, quindi selezionare Icona Dispositivo di rete seguito da Indirizzo IP dispositivo di accesso alla rete. Selezionare Valore attributo e aggiungere l'indirizzo IP di FDM. Aggiungere una nuova condizione e selezionare Accesso rete seguito da Protocollo, selezionare RADIUS e selezionare Usa al termine.

Passaggio 10. In Consenti protocolli, sezione, selezionare Device Default Admin. Seleziona al salvataggio

Passaggio 11. Fare clic sulla freccia destra  icona del set di criteri per la definizione dei criteri di autenticazione e autorizzazione

icona del set di criteri per la definizione dei criteri di autenticazione e autorizzazione

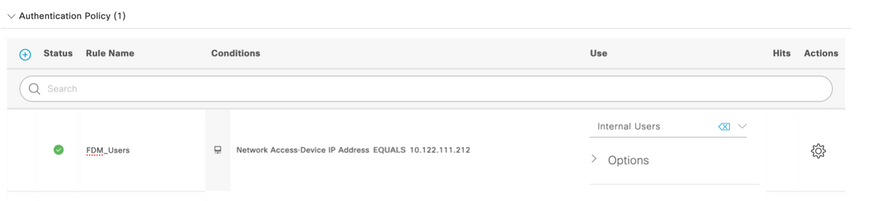

Passaggio 12. Selezionare il In prossimità del titolo del criterio di autenticazione, definire un nome e selezionare il segno + al centro per aggiungere una nuova condizione. Nella finestra Condizione, selezionare per aggiungere un attributo, quindi fare clic su Icona Periferica di rete seguita da Indirizzo IP periferica di accesso alla rete. Selezionare Valore attributo e aggiungere l'indirizzo IP di FDM. Selezionare una volta utilizzato

In prossimità del titolo del criterio di autenticazione, definire un nome e selezionare il segno + al centro per aggiungere una nuova condizione. Nella finestra Condizione, selezionare per aggiungere un attributo, quindi fare clic su Icona Periferica di rete seguita da Indirizzo IP periferica di accesso alla rete. Selezionare Valore attributo e aggiungere l'indirizzo IP di FDM. Selezionare una volta utilizzato

Passaggio 13. Selezionare Utenti interni come archivio identità e scegliere Salva

Nota: È possibile modificare l'archivio identità in archivio AD se ISE è aggiunto a un Active Directory.

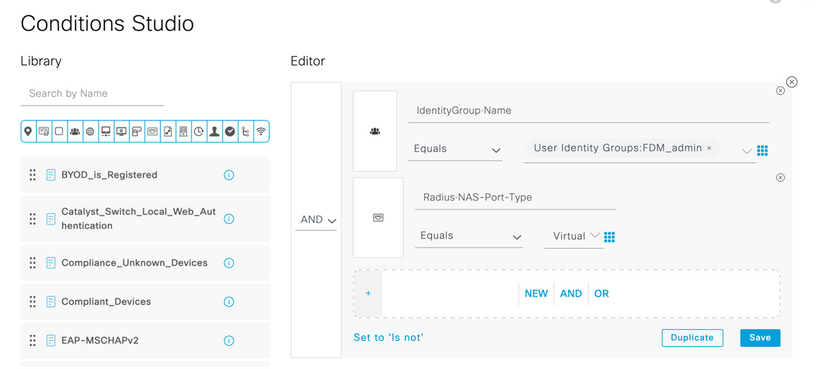

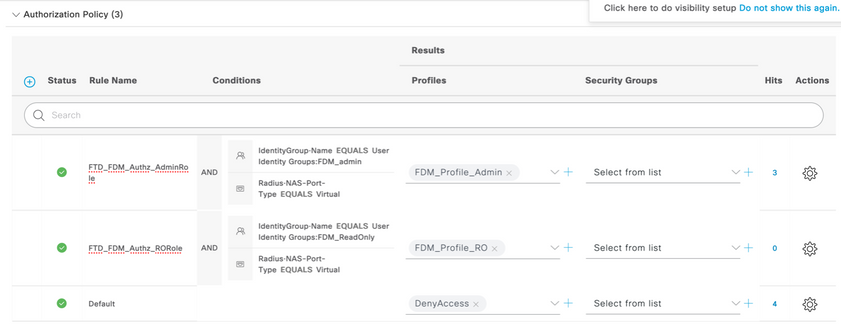

Passaggio 14. Selezionare il posizionato accanto al titolo del criterio di autorizzazione, definire un nome e selezionare il segno + al centro per aggiungere una nuova condizione. Nella finestra Condizione, selezionare per aggiungere un attributo, quindi selezionare l'icona Gruppo di identità seguita da Utente interno: Gruppo di identità. Selezionare il gruppo FDM_Admin, selezionare l'opzione AND insieme all'opzione NEW per aggiungere una nuova condizione, selezionare l'icona della porta seguita da RADIUS NAS-Port-Type:Virtual e selezionare l'opzione Use.

posizionato accanto al titolo del criterio di autorizzazione, definire un nome e selezionare il segno + al centro per aggiungere una nuova condizione. Nella finestra Condizione, selezionare per aggiungere un attributo, quindi selezionare l'icona Gruppo di identità seguita da Utente interno: Gruppo di identità. Selezionare il gruppo FDM_Admin, selezionare l'opzione AND insieme all'opzione NEW per aggiungere una nuova condizione, selezionare l'icona della porta seguita da RADIUS NAS-Port-Type:Virtual e selezionare l'opzione Use.

Passaggio 15. In Profili, selezionare il profilo creato al passaggio 6, quindi scegliere Salva

Ripetere i passaggi 14 e 15 per il gruppo FDM_ReadOnly

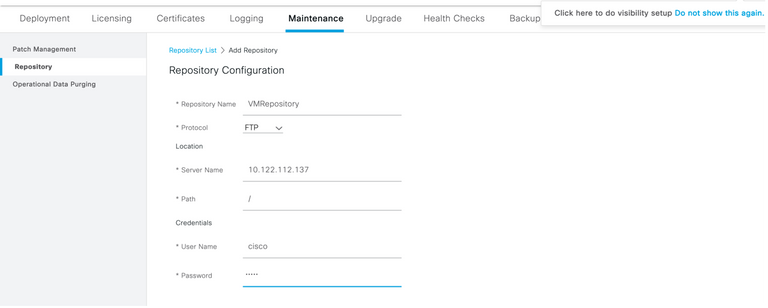

Passaggio 16 (facoltativo). Passare all'icona a tre righe nell'angolo superiore sinistro e selezionare Amministrazione > Sistema > Manutenzione > Repository e selezionare +Aggiungi per aggiungere un repository utilizzato per memorizzare il file di dump TCP per la risoluzione dei problemi.

Passaggio 17 (facoltativo). Definire un nome repository, un protocollo, un nome server, un percorso e le credenziali. Al termine, selezionare Invia.

Verifica

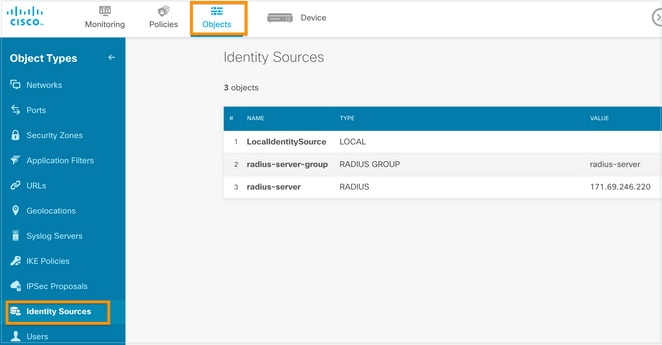

Passaggio 1.Passare a Oggetti > scheda Origini identità e verificare la configurazione del server e del server RADIUS

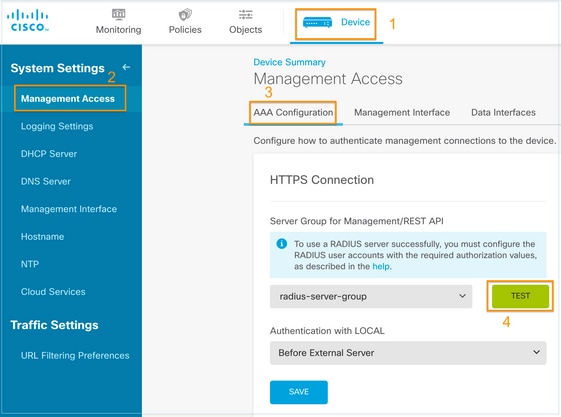

Passaggio 2. Passare a Periferica > Impostazioni di sistema > scheda Accesso gestione e selezionare il pulsante TEST

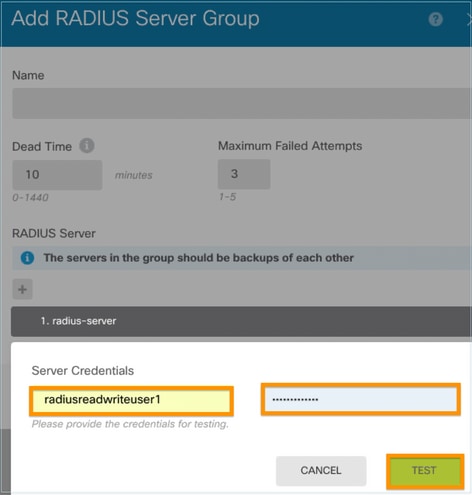

Passaggio 3. Inserire le credenziali utente e selezionare il pulsante TEST

Passaggio 4. Aprire una nuova finestra del browser e digitare https.//FDM_ip_Address, utilizzare il nome utente e la password fdm_admin creati nel passaggio 5 della sezione di configurazione ISE.

È possibile verificare l'esito positivo del tentativo di accesso ai log live di ISE RADIUS

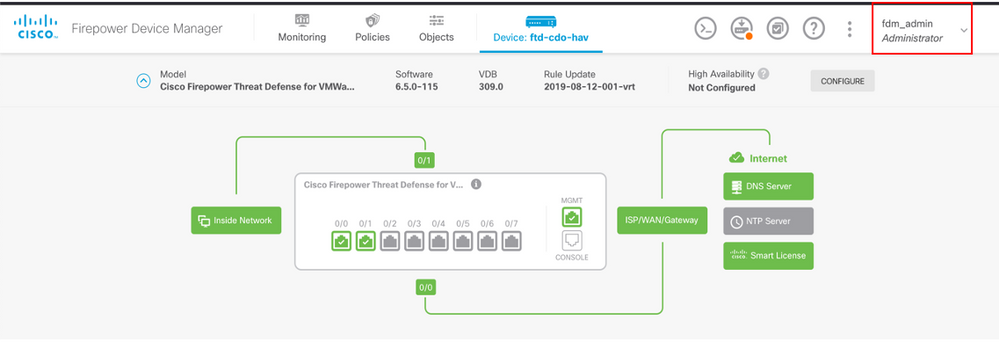

L'utente amministratore può anche essere rivisto su FDM nell'angolo superiore destro

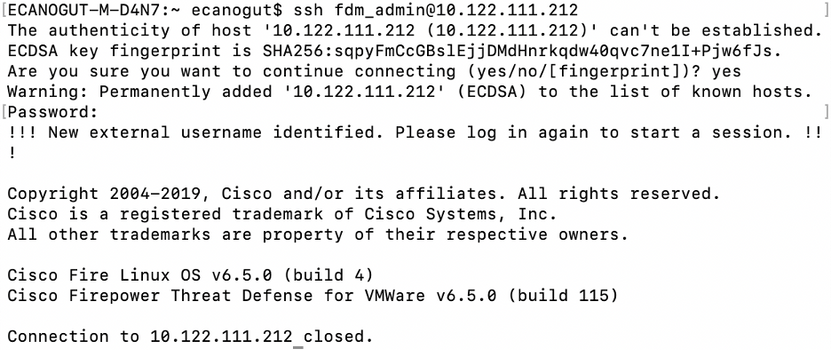

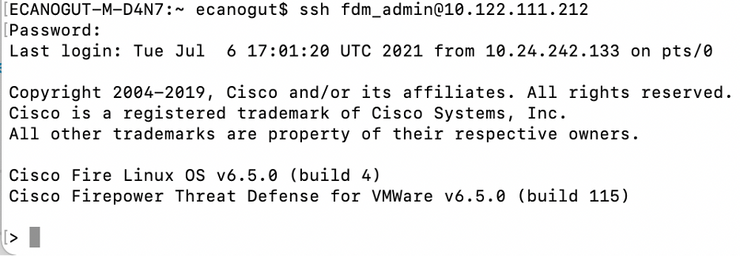

Cisco Firepower Device Manager CLI (utente amministratore)

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

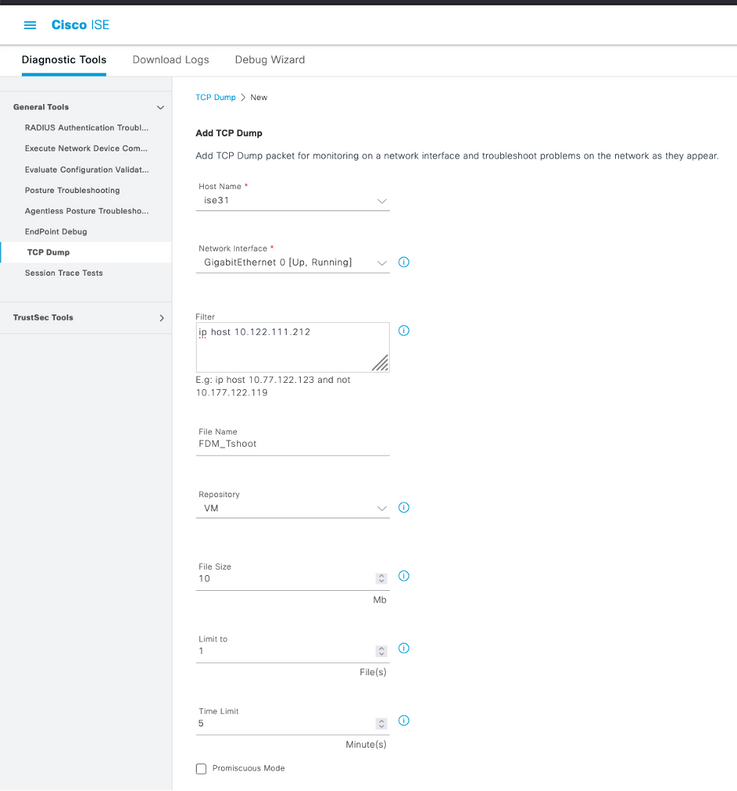

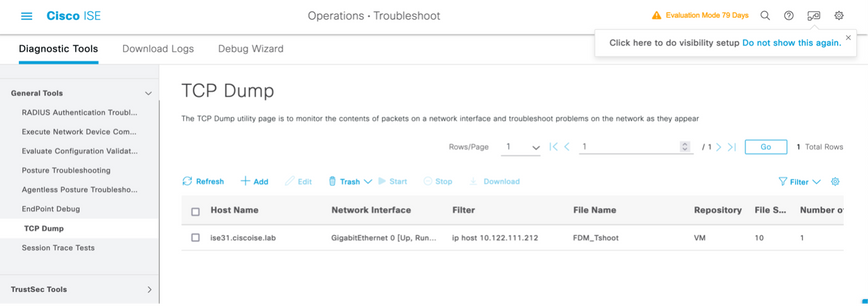

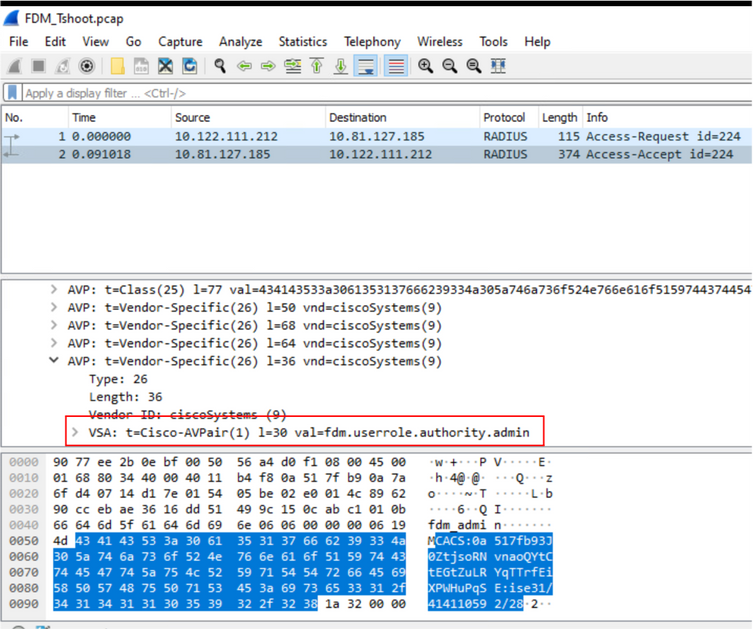

Convalida della comunicazione con lo strumento TCP Dump su ISE

Passaggio 1. Accedere ad ISE e selezionare l'icona a tre righe nell'angolo superiore sinistro, quindi selezionare Operazioni > Risoluzione dei problemi > Strumenti diagnostici.

Passaggio 2. In Strumenti generali selezionare TCP Dump, quindi fare clic su Add+. Selezionare Nome host, Nome file interfaccia di rete, Repository e, facoltativamente, un filtro per raccogliere solo il flusso di comunicazione dell'indirizzo IP di FDM. Selezionare Salva ed esegui

Passaggio 3. Accedere all'interfaccia utente di FDM e digitare le credenziali dell'amministratore.

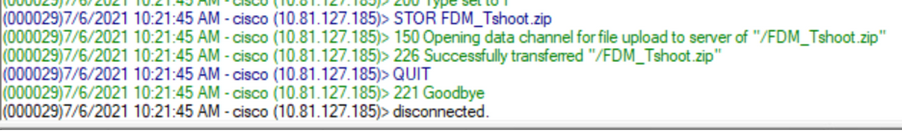

Passaggio 4. Su ISE, selezionare il pulsante Stop e verificare che il file pcap sia stato inviato al repository definito.

Passaggio 5. Aprire il file pcap per verificare la corretta comunicazione tra FDM e ISE.

Se nel file pcap non sono visualizzate voci, convalidare le opzioni successive:

- L'indirizzo IP ISE destro è stato aggiunto alla configurazione FDM

- Se al centro si trova un firewall, verificare che la porta 1812-1813 sia autorizzata.

- Controllare la comunicazione tra ISE e FDM

Convalida della comunicazione con il file generato da FDM.

Nella pagina Risoluzione dei problemi relativi ai file generati dal dispositivo FDM cercare le parole chiave:

- HelperAccessoPasswordFdm

- NGFWDefaultUserMgmt

- GestoreStatoOrigineAAAA

- GestioneOriginiIdentitàRadius

Tutti i log relativi a questa funzione sono disponibili in /var/log/cisco/ngfw-onbox.log

Riferimenti:

Problemi comuni

Caso 1 - Autenticazione esterna non funzionante

- Verifica secretKey, port o hostname

- Configurazione errata di AVP su RADIUS

- Il server può trovarsi in un "tempo di inattività"

Caso 2 - Test IdentitySource non riuscito

- Assicurarsi che le modifiche apportate all'oggetto siano state salvate

- Verificare che le credenziali siano corrette

Limitazioni

- FDM consente un massimo di 5 sessioni FDM attive.

- La creazione dei risultati della 6a sessione nella 1a sessione è stata revocata

- Il nome di RadiusIdentitySourceGroup non può essere "LocalIdentitySource"

- Massimo 16 RadiusIdentitySources in un RadiusIdentitySourceGroup

- Una configurazione errata degli AVP su RADIUS comporta il rifiuto dell'accesso a FDM

Domande e risposte

Q: Questa funzionalità funziona in modalità di valutazione?

A: Sì

Q: Se due utenti di sola lettura eseguono l'accesso, dove hanno accesso all'utente di sola lettura 1, e accedono da due browser diff. Come si mostra? Cosa succede?

A: Le sessioni di entrambi gli utenti vengono visualizzate nella pagina Sessioni utente attive con lo stesso nome. Ogni voce mostra un singolo valore per il timestamp.

Q: Qual è il comportamento del server RADIUS esterno in caso di rifiuto di accesso e "nessuna risposta" se l'autenticazione locale è stata configurata per il secondo?

A: È possibile provare l'autenticazione LOCALE anche se si ottiene il rifiuto di accesso o nessuna risposta se l'autenticazione locale è stata configurata per seconda.

Q: In che modo ISE differenzia una richiesta RADIUS per l'accesso amministrativo da una richiesta RADIUS per l'autenticazione di un utente VPN per Autorità registrazione

A: ISE non distingue una richiesta RADIUS per utenti Admin da RAVPN. FDM analizza l'attributo cisco-avpair per stabilire come autorizzare l'accesso amministratore. ISE invia tutti gli attributi configurati per l'utente in entrambi i casi.

Q: Ciò significa che i log ISE non sono in grado di distinguere tra un accesso amministratore FDM e lo stesso utente che accede alla VPN ad accesso remoto sullo stesso dispositivo. Esiste un attributo RADIUS passato ad ISE nella richiesta di accesso su cui ISE può scrivere la chiave?

A: Si tratta degli attributi RADIUS upstream che vengono inviati dall'FTD all'ISE durante l'autenticazione RADIUS per RAVPN. Questi non vengono inviati come parte della richiesta di accesso alla gestione dell'autenticazione esterna e possono essere utilizzati per differenziare un log di amministrazione FDM in rispetto al login utente RAVPN.

146 - Nome gruppo tunnel o nome profilo connessione.

150 - Tipo di client (valori applicabili: 2 = AnyConnect Client SSLVPN, 6 = AnyConnect Client IPsec VPN (IKEv2).

151 - Tipo di sessione (valori applicabili: 1 = VPN SSL client AnyConnect, 2 = VPN IPSec client AnyConnect (IKEv2).

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

07-Jul-2021

|

Versione iniziale |

Contributo dei tecnici Cisco

- Anita PietrzykSpecialista del successo dei clienti

- Emmanuel CanoCisco Professional Services

- Horacio ArroyoCisco Professional Services

Feedback

Feedback