Configurazione di Device Sensor per la profilatura ISE

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare Device Sensor in modo che possa essere usato a scopo di profiling su ISE.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Protocollo Radius

- Protocollo CDP (Cisco Discovery Protocol) e LLDP (Link Layer Discovery Protocol)

- Cisco Identity Service Engine (ISE)

- Cisco Catalyst Switch 9300

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 3.4 patch 3

- Cisco Catalyst Switch 9300-48P versione 17.12.4

- Cisco IP Phone 8811 versione 12.8.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Device Sensor è una funzionalità delle periferiche di accesso utilizzata per raccogliere dati raw degli endpoint da periferiche di rete utilizzando protocolli quali Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) e Dynamic Host Configuration Protocol (DHCP). I dati dell'endpoint sono utili per completare la funzionalità di profilatura dei dispositivi di accesso alla rete. Una volta raccolte, le informazioni possono essere incapsulate nei pacchetti di accounting radius e inviate a un server di profiling, che in questo articolo sarà ISE.

Nota: Device Sensor esegue la profilatura solo dei dispositivi che si trovano a un hop di distanza dalla funzionalità NAD (Network Access Device).

Una volta raccolte, le informazioni possono essere incapsulate nell'accounting radius e inviate a un server di profiling. In questo articolo, ISE è usato come server di profiling.

Configurazione

Passaggio 1. Configurazione AAA standard

Per configurare l'autenticazione, l'autorizzazione e l'accounting (AAA), attenersi alla seguente procedura:

- Abilitare il protocollo AAA con il comando aaa new-model e abilitare 802.1X a livello globale sullo switch

- Configurare il server Radius e abilitare l'autorizzazione dinamica (Cambia autorizzazione - CoA)

- Abilitare i protocolli CDP e LLDP. Aggiungi configurazione autenticazione switchport

-

Aggiungi configurazione autenticazione switchport

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Nota: è necessario configurare lo switch per inviare gli attributi specifici del fornitore (VSA) Cisco all'ISE.

Questi attributi possono essere inviati all'interno dei pacchetti di accounting configurando il comando seguente:

radius-server vsa send accountingPassaggio 2. Configurare Device Sensor

1. Determinare gli attributi CDP/LLDP necessari per la profilatura del dispositivo. Nel caso di Cisco IP Phone 8811, è possibile utilizzare quanto segue:

- Attributo LLDP SystemDescription

- Attributo CDP CachePlatform

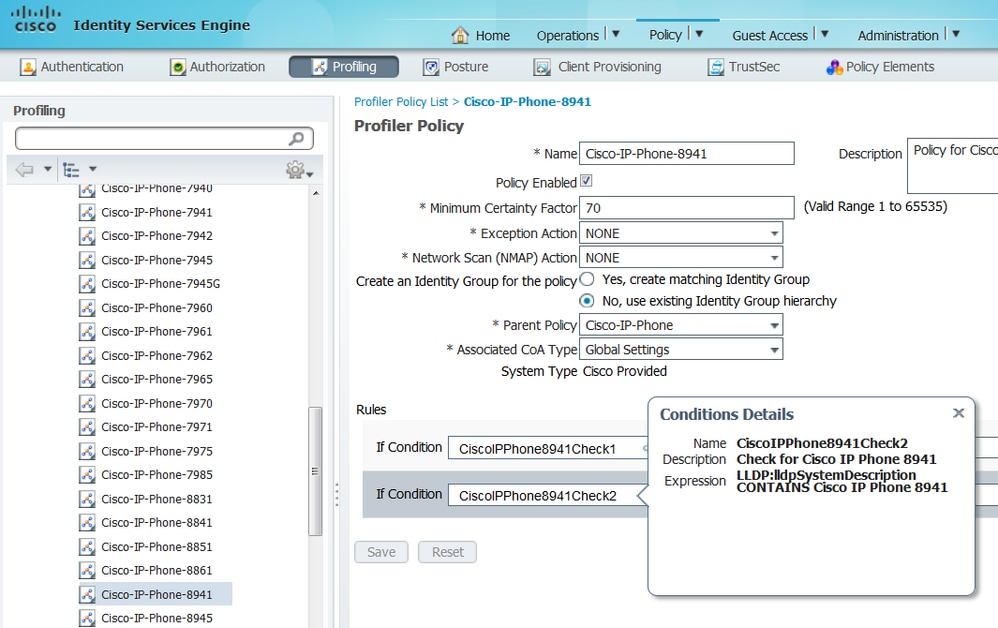

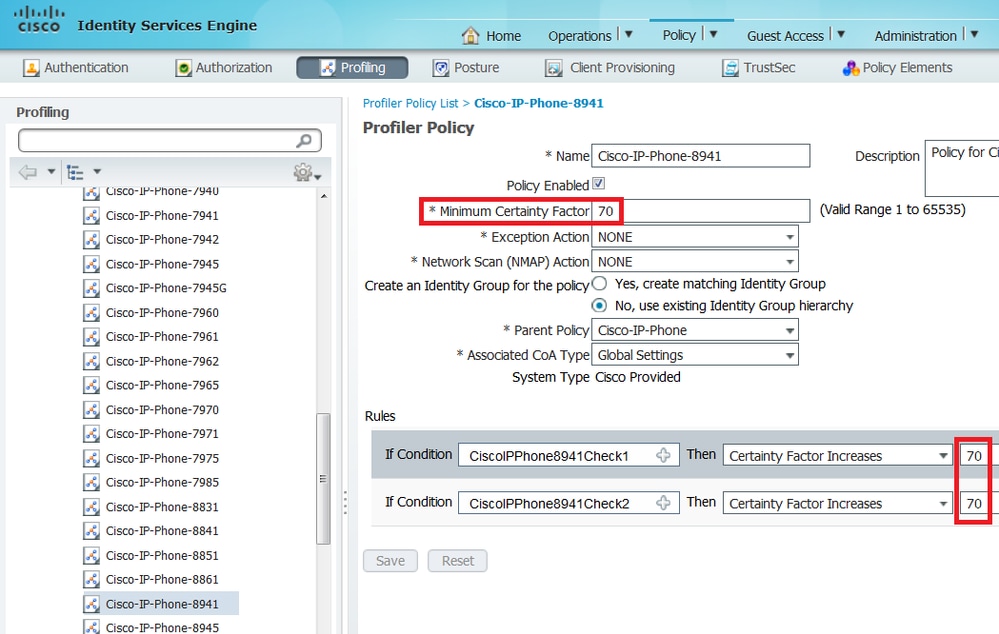

È possibile verificare gli attributi utilizzati per profilare il dispositivo verificando i criteri del profiler. A tale scopo, è possibile passare a Centri di lavoro > Profiler > Criteri di profilatura e selezionare il criterio di profilatura che si desidera associare.

Nello screenshot seguente è possibile vedere che la Minimum Cercerty Factory richiesta per il profiling dell'endpoint come Cisco-IP-Phone-8811 è 70. Pertanto, poiché entrambi gli attributi forniscono un aumento di 70, è sufficiente ottenerne solo uno:

Nota: per essere profilato come uno specifico Cisco IP Phone, è necessario soddisfare le condizioni minime per tutti i profili padre. Ciò significa che il profiler deve corrispondere a Cisco-Device (fattore di certezza minimo 10) e Cisco-IP-Phone (fattore di certezza minimo 20). Anche se il profiler corrisponde a questi due profili, deve comunque essere profilato come uno specifico Cisco IP Phone poiché ogni modello di telefono IP ha un fattore di certezza minimo di 70. Il dispositivo viene assegnato al profilo per il quale ha il fattore di certezza più alto.

2.Configurare due elenchi di filtri: una per CDP e un'altra per LLDP. Indicano quali attributi devono essere inclusi nei messaggi di accounting Radius. Questo passaggio è facoltativo.

3. Creare due specifiche di filtro per CDP e LLDP. In filter-spec è possibile indicare l'elenco degli attributi che devono essere inclusi o esclusi dai messaggi di accounting. Nell'esempio sono inclusi i seguenti attributi:

-

nome-dispositivo e tipo-piattaforma da CDP

- descrizione del sistema da LLDP

È possibile configurare altri attributi da trasmettere via Radius ad ISE, se necessario. Anche questo passaggio è facoltativo.

4.Aggiungere il comando device-sensor notification all-changes per attivare gli aggiornamenti ogni volta che i TLV vengono aggiunti, modificati o rimossi per la sessione corrente.

5.Per inviare effettivamente le informazioni raccolte tramite la funzionalità Device Sensor, è necessario indicare esplicitamente allo switch di effettuare questa operazione con il comando device-sensor accounting.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Passaggio 3. Configurare la profilatura su ISE

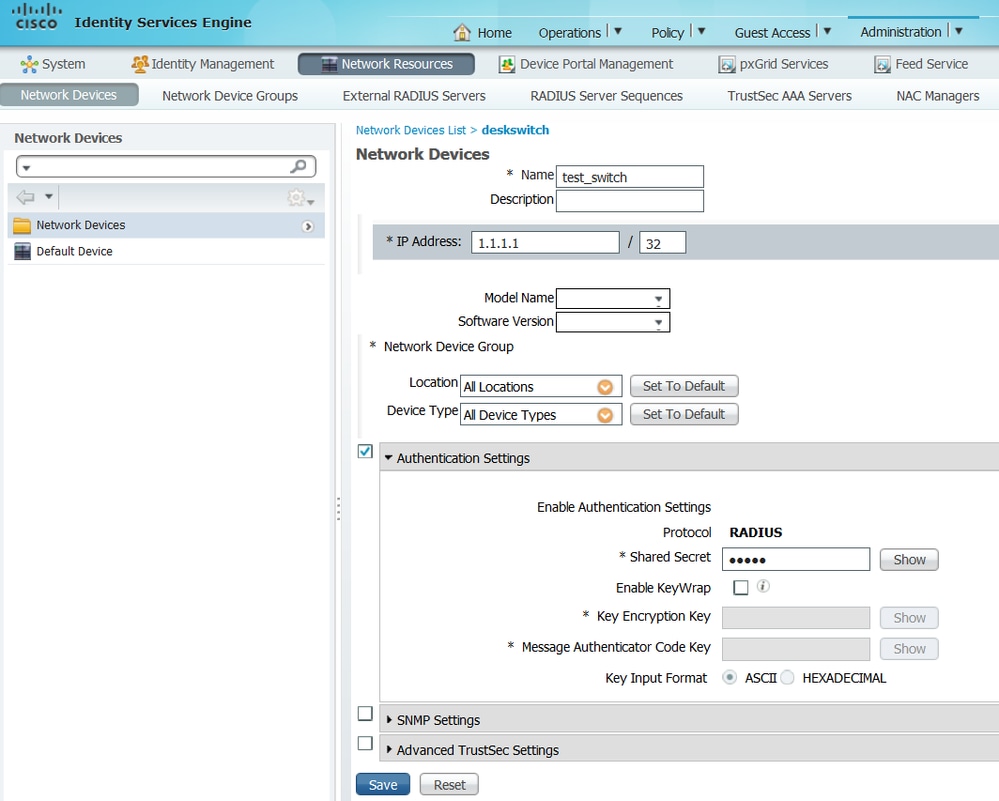

1. Aggiungere lo switch come dispositivo di rete in Amministrazione > Risorse di rete > Dispositivi di rete. Utilizzare la chiave del server radius dello switch come segreto condiviso in Impostazioni di autenticazione:

2. Abilitare il servizio di profilatura sul nodo ISE. A tale scopo, passare a Amministrazione > Sistema > Distribuzione, scegliere il nodo ISE e nella scheda Servizio criteri abilitare l'opzione Servizio di profilatura. Se è necessario eseguire la profilatura su più PSN, è possibile abilitare questo servizio per ognuno di essi. Tenere tuttavia presente che più probe si aggiungono e più nodi si abilita il servizio di profiling, maggiore sarà il successo in termini di prestazioni, in modo da renderli saggiamente disponibili.

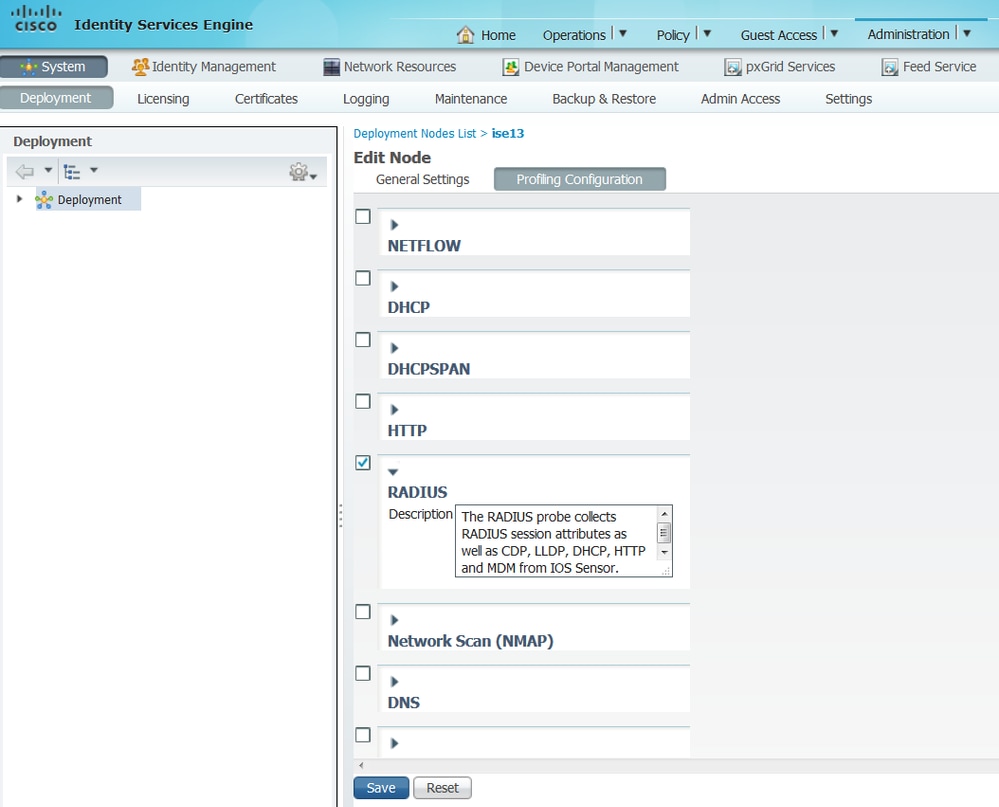

3. Abilitare la sonda Radius sul nodo di profilatura. A tale scopo, selezionare Amministrazione > Sistema > Distribuzione, scegliere il nodo ISE e fare clic sulla scheda Configurazione profilo.

4. Impostare il tipo CoA (Change of Authorization) su Reauth per applicare la riautenticazione dell'endpoint quando viene profilato. Verificare inoltre che Filtro attributi endpoint sia selezionato. A tale scopo, selezionare Amministrazione > Sistema > Impostazioni > Profilatura.

Nota: È buona norma abilitare il filtro degli attributi degli endpoint nelle distribuzioni di produzione per evitare problemi di prestazioni quando vengono raccolti troppi dati del profiler non necessari. Per aggiungere all'elenco degli attributi un attributo attualmente non presente, è possibile creare una nuova condizione e un nuovo criterio del profiler che utilizzi l'attributo. L'attributo verrà aggiunto automaticamente alla lista bianca degli attributi archiviati e replicati.

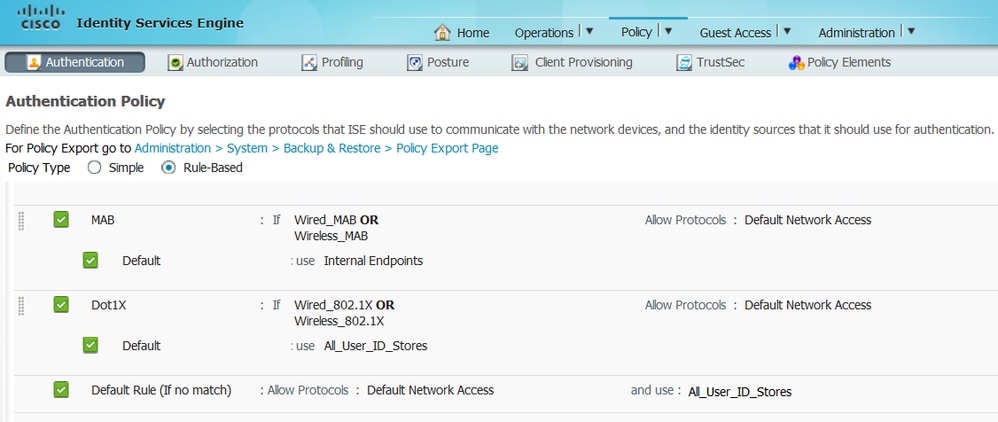

5. Configurare le regole di autenticazione ISE:

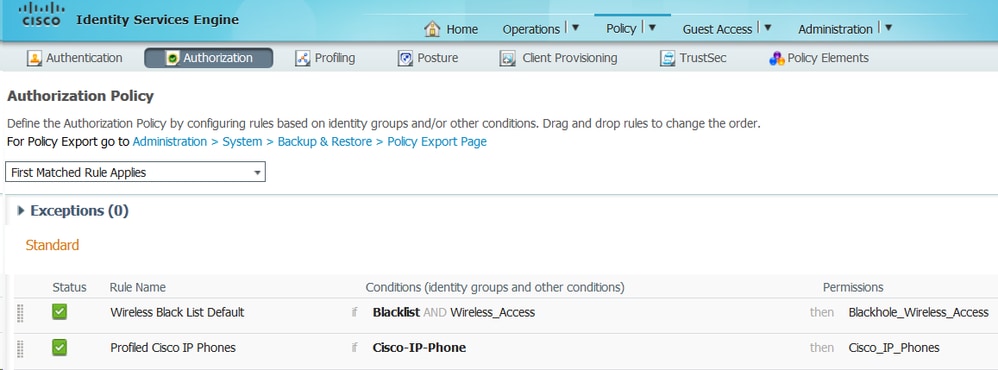

6. Configurare le regole di autorizzazione ISE. Viene usata la regola Cisco-IP-Phone con profilo preconfigurato su ISE:

È possibile configurare un criterio di autorizzazione che agirà come criterio di intercettazione, consentendo agli endpoint di essere autorizzati nella rete (con accesso limitato) per garantire che gli attributi vengano inviati nei pacchetti di accounting. Inoltre, creare un altro criterio che verrà confrontato una volta che i dispositivi sono stati profilati, assicurandosi che possano accedere alle risorse necessarie nella rete.

Verifica

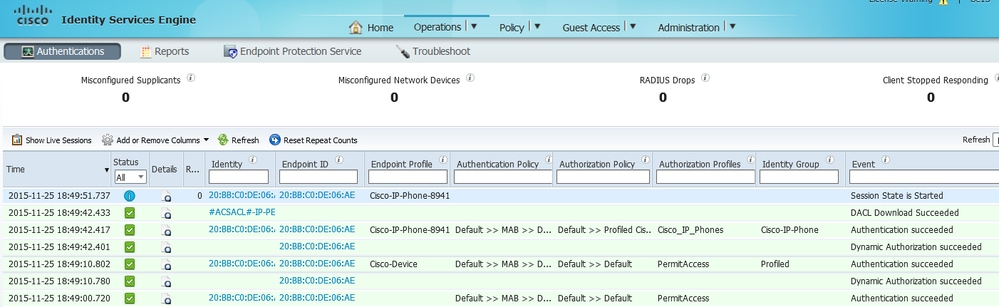

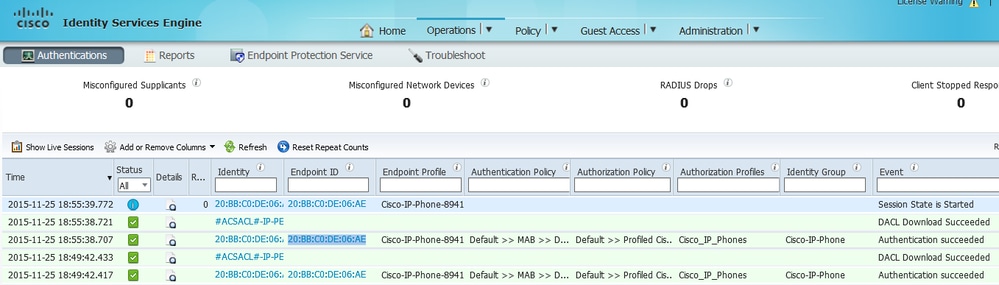

Per verificare se la profilatura funziona correttamente, fare riferimento a Operazioni > Raggio > Live Logs su ISE:

In primo luogo, si prevede che l'autenticazione non riesca perché è stato configurato l'ordine dei metodi di autenticazione sullo switch in modo che sia dot1x seguito da MAB. Pertanto, quando l'autenticazione dot1x ha esito negativo, il telefono IP tenta di eseguire l'autenticazione tramite MAB e l'autenticazione ha esito positivo alle 24.36.14. In questo log live, possiamo vedere che il dispositivo è profilato come un dispositivo Cisco poiché l'OUI contiene la parola "Cisco", che corrisponde ai criteri di profilatura predefiniti di Cisco-Device. In seguito, poiché il dispositivo ha accesso alla rete, gli attributi CDP e LLDP verranno inviati nei pacchetti di accounting Radius. Pertanto, alle 24:36:15, il dispositivo viene profilato e ISE invia un messaggio CoA per forzare la riautenticazione dell'endpoint. Una volta stabilita la licenza, il dispositivo si autentica nella rete e rispetta la policy di autorizzazione corretta, riservata esclusivamente ai telefoni IP Cisco.

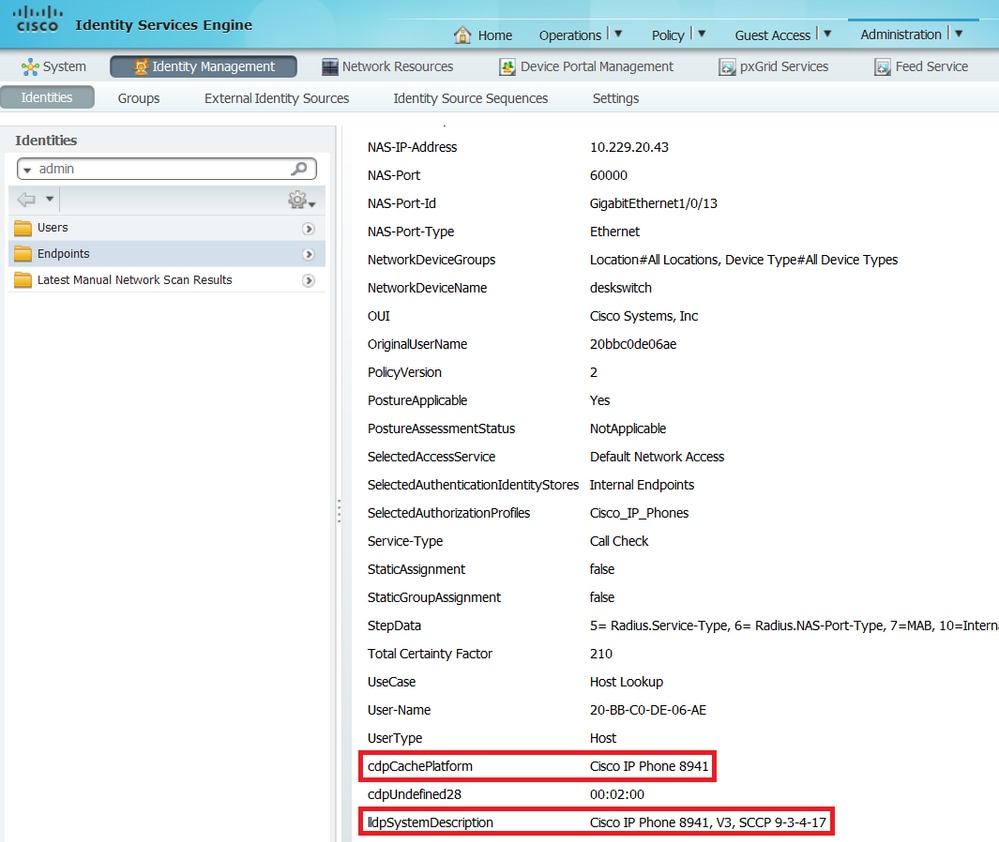

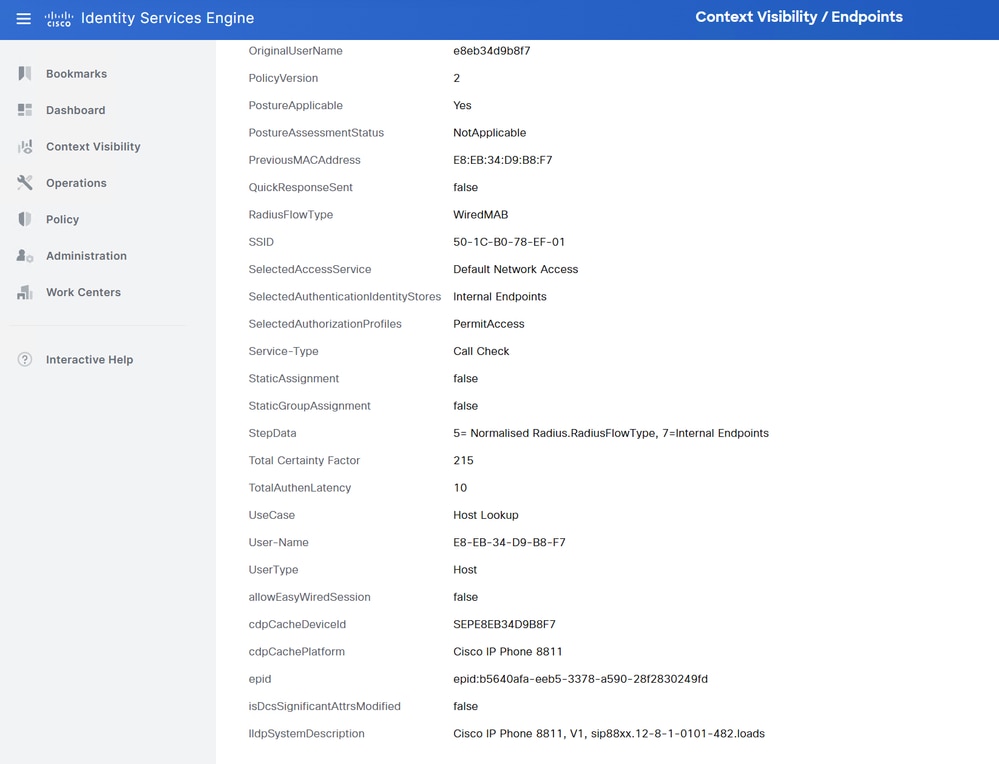

In Amministrazione > Gestione delle identità > Identità > Endpoint, è possibile filtrare in base all'indirizzo MAC dell'endpoint testato e visualizzare il tipo di attributi raccolti dalla sonda Radius e i relativi valori:

Come si può osservare, in questo scenario il fattore di certezza totale calcolato è 215. Viene dal fatto che l'endpoint ha anche trovato la corrispondenza del profilo Cisco-Device (con un fattore di certezza totale di 30) e del profilo Cisco-IP-Phone (con un fattore di certezza totale di 45). Inoltre, il profiler ha soddisfatto entrambe le condizioni nel profilo Cisco-IP-Phone-8811, il fattore di certezza per questo profilo è 140 (70 per ciascun attributo in base alla policy di profiling). Per riassumere: 30+45+70+70=215.

Risoluzione dei problemi

Passaggio 1. Verificare le informazioni raccolte da CDP/LLDP

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Se non è possibile visualizzare i dati raccolti, verificare quanto segue:

- Verificare lo stato della sessione di autenticazione sullo switch (l'operazione deve avere esito positivo).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Verificare se i protocolli CDP e LLDP sono abilitati. Verificare se sono presenti comandi non predefiniti relativi a CDP/LLDP e come questi possano influire sul recupero degli attributi dall'endpoint.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Verificare nella guida alla configurazione dell'endpoint se supporta CDP/LLDP e così via.

Passaggio 2. Controllare la cache dei sensori del dispositivo

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Se non vengono visualizzati dati in questo campo o se le informazioni non sono complete, verificare i comandi del sensore dispositivo; in particolare, elenchi di filtri e specifiche di filtro.

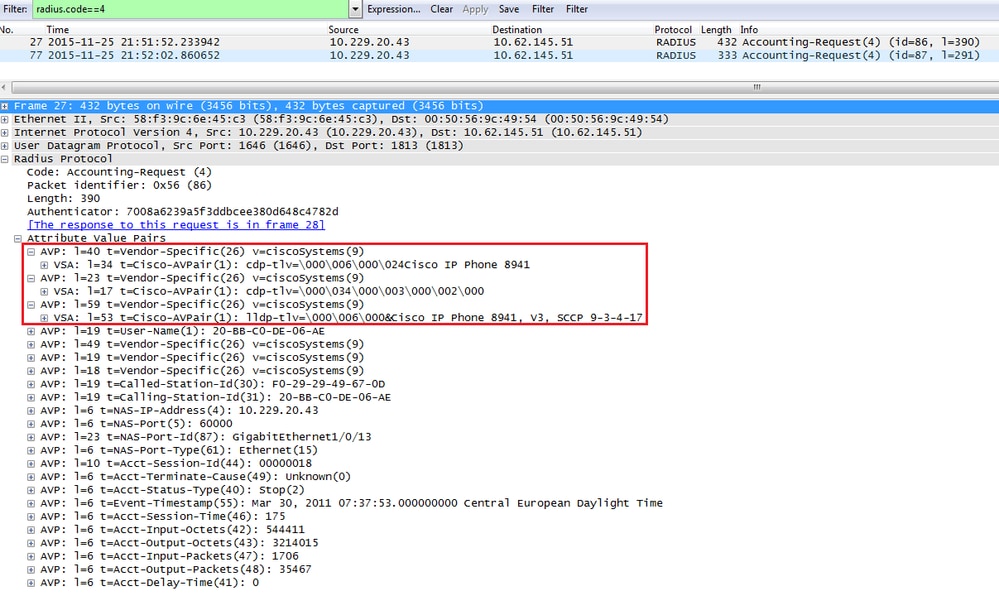

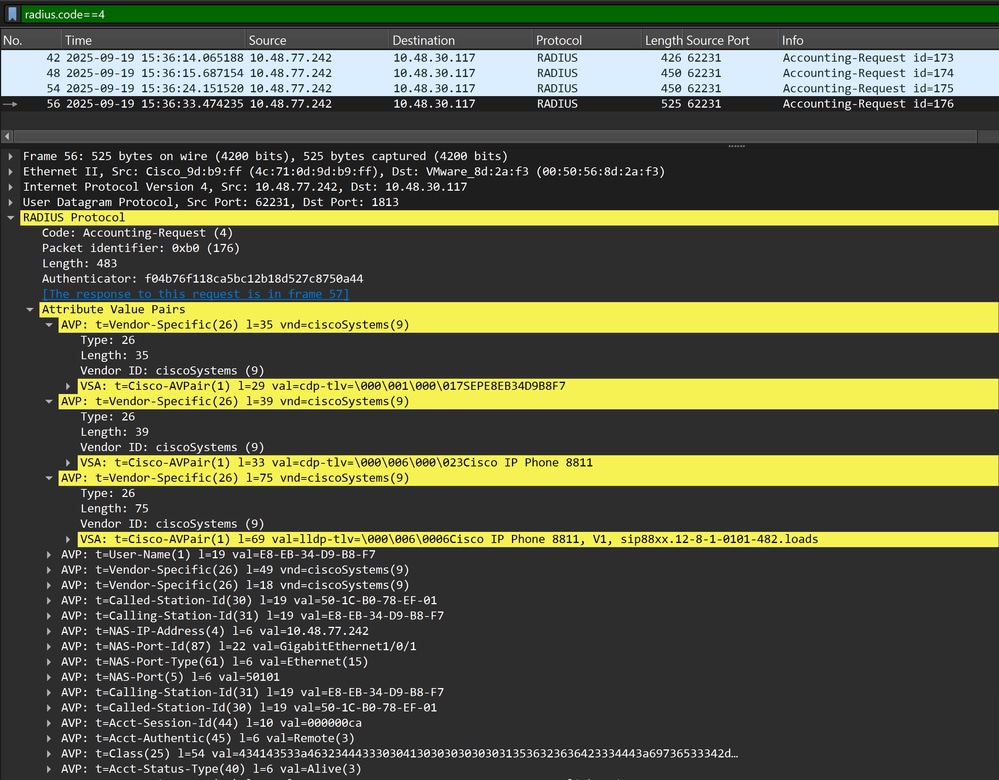

Passaggio 3. Verificare se gli attributi sono presenti in Radius Accounting

È possibile verificare questa condizione usando il comando sullodebug radiusswitch o eseguendo l'acquisizione dei pacchetti tra lo switch e ISE.

Debug Radius

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticePer disattivare i debug, è possibile eseguire il comando seguente:

Switch#set platform software trace all noticePer visualizzare i log:

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutAcquisizione pacchetti

Passaggio 4. Verifica dei debug del profiler sull'ISE

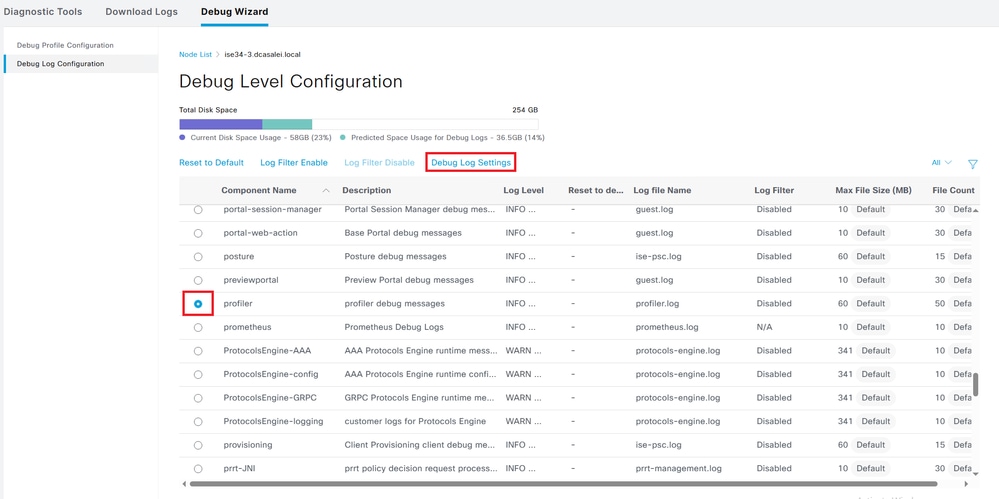

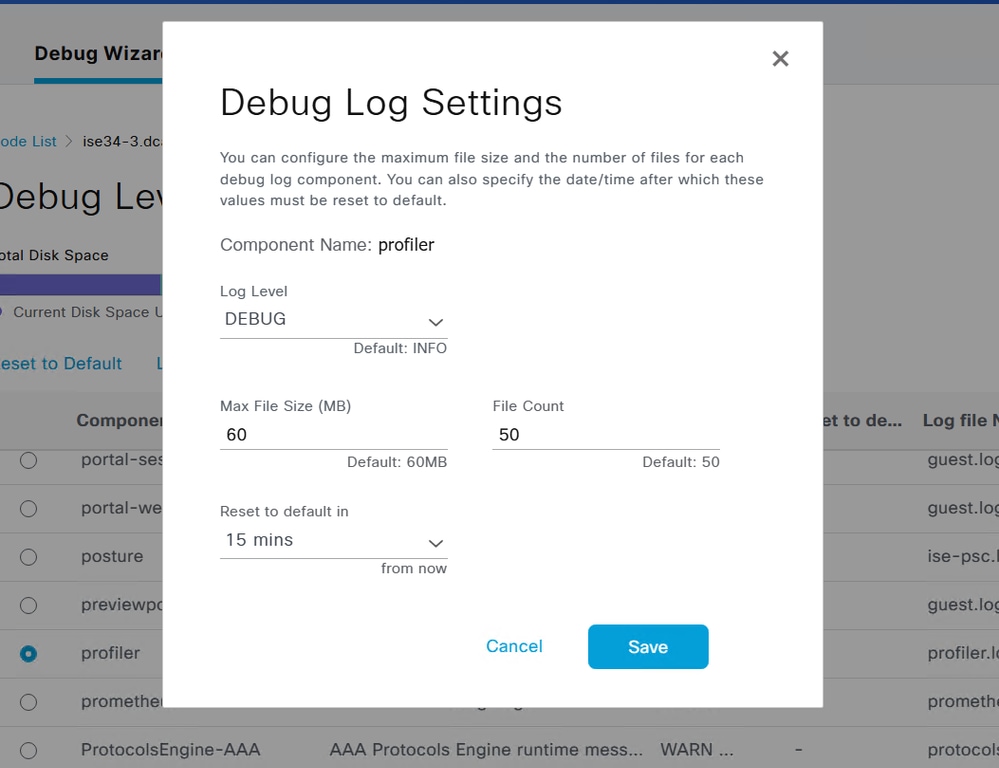

Se gli attributi sono stati inviati dallo switch, è possibile verificare se sono stati ricevuti con ISE. Per verificare questa condizione, abilitare i debug del profiler per il nodo PSN corretto (Amministrazione > Sistema > Registrazione > Configurazione log di debug > PSN > profiler > debug) ed eseguire di nuovo l'autenticazione dell'endpoint.

Cercare le informazioni seguenti:

- Debug che indica che la sonda radius ha ricevuto gli attributi:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Debug che indica che gli attributi sono stati analizzati correttamente:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Debug che indica che gli attributi vengono elaborati dal server di inoltro:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Nota: Un server d'inoltro archivia gli endpoint nel database Cisco ISE insieme ai relativi dati di attributi, quindi notifica all'analizzatore i nuovi endpoint rilevati sulla rete. L'analizzatore classifica gli endpoint nei gruppi di identità degli endpoint e archivia gli endpoint con i profili corrispondenti nel database.

Passaggio 5. Creazione del profilo dei nuovi attributi e assegnazione dei dispositivi

In genere, dopo l'aggiunta di nuovi attributi alla raccolta esistente per un dispositivo specifico, il dispositivo o l'endpoint viene aggiunto alla coda di profilatura per verificare se è necessario assegnargli un profilo diverso in base ai nuovi attributi:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseInformazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

02-Oct-2025

|

Formattazione aggiornata, intestazioni e lingue distorte |

3.0 |

14-Aug-2024

|

Formattazione aggiornata, alcuni miglioramenti grammaticali. |

1.0 |

14-Dec-2015

|

Versione iniziale |

Contributo dei tecnici Cisco

- Piotr BorowiecResponsabile consegna cliente

Feedback

Feedback