Integrazione di ISE 3.3 con DNAC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive le procedure per integrare ISE 3.3 con Cisco DNA Center (DNAC) usando le connessioni pxGrid.

Prerequisiti

- Accesso in lettura/scrittura ERS.

- Nessun server proxy tra ISE e Catalyst Center.

- PxGrid deve essere abilitato su ISE.

- Per l'integrazione è necessario il nome FQDN, non solo un indirizzo IP (certificato).

- Se si utilizza un certificato rilasciato dall'organizzazione, è necessario utilizzare VIP + IP reale per il cluster Catalyst Center.

- Le credenziali CLI su ISE non sono più utilizzate per l'integrazione, ma è supportato solo l'accesso basato su API.

- È richiesta la raggiungibilità IP.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Identity Services Engine 3.3

- Cisco DNA

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Identity Services Engine versione 3.3

-

Cisco DNA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La soluzione SD-Access viene fornita tramite una combinazione di Cisco Catalyst Center, Cisco® Identity Services Engine (ISE) e piattaforme per dispositivi cablati e wireless con funzionalità fabric.

L'automazione, l'analisi, la visibilità e la gestione di Cisco Catalyst Center sono possibili tramite il software Cisco Catalyst Center. SD-Access fa parte di questo software ed è utilizzato per progettare, fornire, applicare policy e facilitare la creazione di una rete di campus wireless e cablata intelligente con garanzia.

ISE è un componente integrante di SD-Access per l'implementazione di una policy di controllo dell'accesso alla rete. ISE esegue l'implementazione delle policy, consentendo la mappatura dinamica di utenti e dispositivi a gruppi scalabili e semplificando l'applicazione delle policy di sicurezza end-to-end. ISE mostra agli utenti e ai dispositivi un'interfaccia semplice e flessibile. ISE si integra con Cisco Catalyst Center utilizzando le API Cisco Platform Exchange Grid (pxGrid) e Representative State Transfer (REST) per le notifiche degli eventi degli endpoint e l'automazione delle configurazioni delle policy su ISE.

È essenziale comprendere che Cisco Identity Services Engine (ISE) è una parte vitale di Cisco DNA Center. Offre servizi di base basati sulle finalità, quali:

1. AAA (RADIUS e TACACS+)

2. Visibilità della rete

3. Caricamento di utenti e dispositivi

4. Politiche di sicurezza

5. Macro e micro segmentazione

Per utilizzare questi servizi, Cisco DNA Center deve essere integrato con ISE per stabilire una relazione di fiducia. Questa guida fornisce istruzioni dettagliate per il completamento del processo di integrazione.

Configurazione

Configurazione di ISE

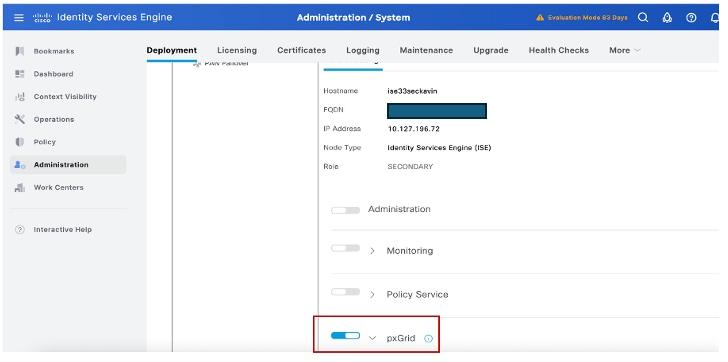

Passaggio 1: Pxgrid deve essere abilitato su ISE.

Il servizio PxGrid deve essere abilitato in Sistema > Distribuzione > Modifica nodo > PxGrid, come mostrato nell'immagine:

Nota: Nel caso di un ambiente distribuito, è possibile eseguire pxgrid persona su due nodi ISE. In un ambiente distribuito è consigliabile eseguire la persona pxgrid su nodi non amministrativi.

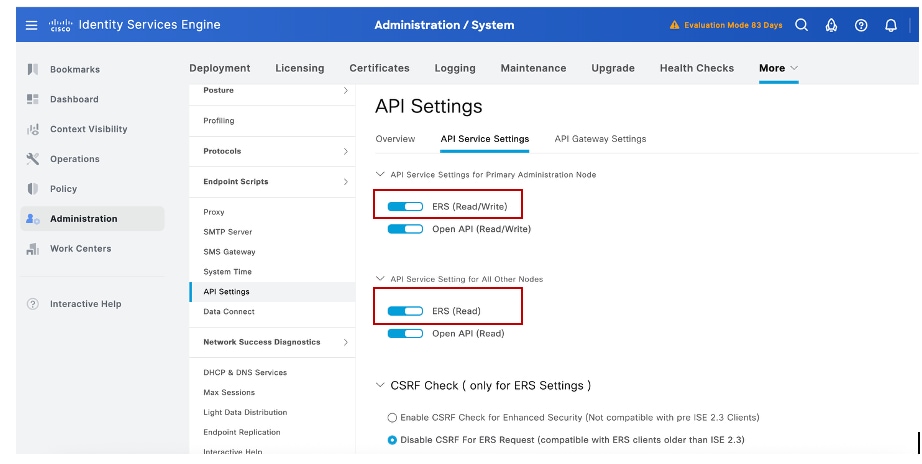

Passaggio 2: Abilita lettura/scrittura servizi RESTful (ERS):

Per abilitare i servizi REST (Representative State Transfer) e API (Application Programming Interface) su ISE, è necessario abilitare ERS Read/Write in Amministrazione > Sistema > Impostazioni > Impostazioni ERS > Abilita ERS per Read/Write, come mostrato nell'immagine:

Nota: In un ambiente ISE distribuito, assicurarsi che l'opzione Abilita ERS per lettura sia selezionata. In caso contrario, la sessione ERS può essere attivata dall'amministratore primario ma non da quello secondario.

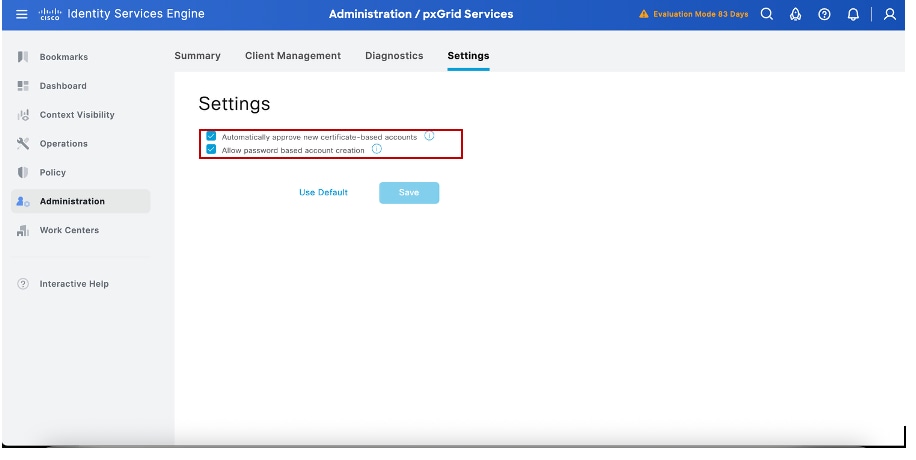

Passaggio 3: Assicurarsi che entrambe le impostazioni siano abilitate come mostrato in Amministrazione > pxGrid Services > Impostazioni.

Abilitare Approva automaticamente nuovi account basati su certificato.

Abilita la creazione di account basata su password.

Ciò consente l'approvazione automatica dei client pxGrid.

Cisco DNA Configuration

Passaggio 1: Accedi a Cisco DNAGUI.

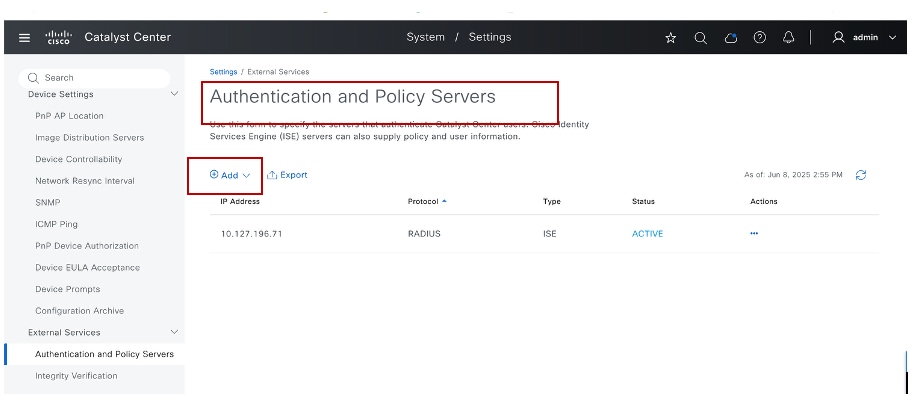

Passaggio 2: Passare a Impostazioni di sistema > Impostazioni > Autenticazione e server delle policy.

Passaggio 3: Fare clic su Add. Dal menu a discesa, selezionare ISE:

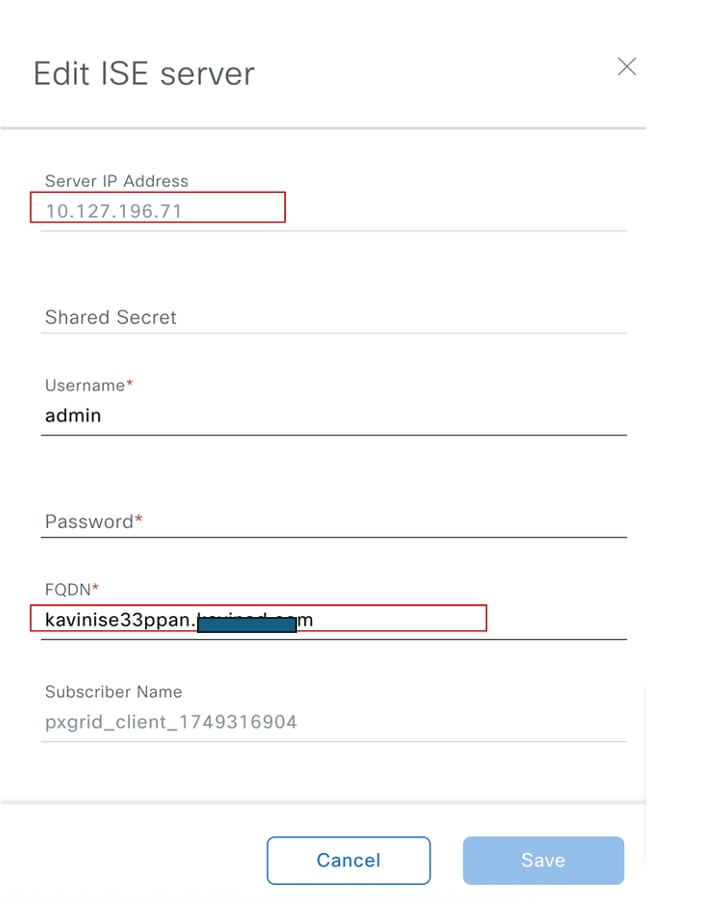

Passaggio 4: Aggiungere tutti i dettagli come mostrato:

Indirizzo IP server: indirizzo IP del nodo Amministrazione primaria ISE.

Segreto condiviso Questo è il segreto condiviso Radius per gli switch quando vengono trasferiti all'ISE da Cisco DNA come dispositivi di rete.

Nome utente /Password: Credenziali amministratore ISE.

FQDN: FQDN del nodo di amministrazione primario ISE.

Nome sottoscrittore: Questo è il nome mostrato in Pxgrid Services su ISE quando Cisco DNA inizia una richiesta di abbonamento ad ISE Pxgrid.

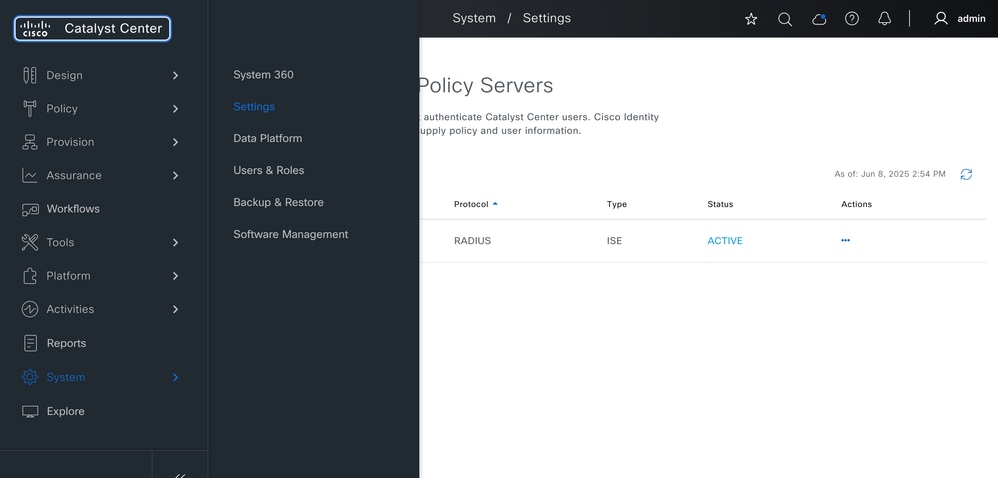

Verifica

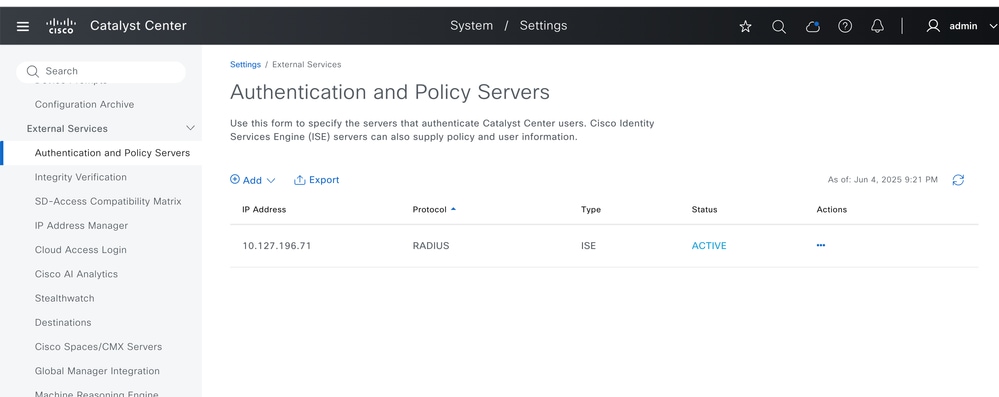

- Passa aImpostazioni di sistema > Impostazioni > Server di autenticazione e criteri.

- Lo stato dell'integrazione di ISE risulterebbe Attivo.

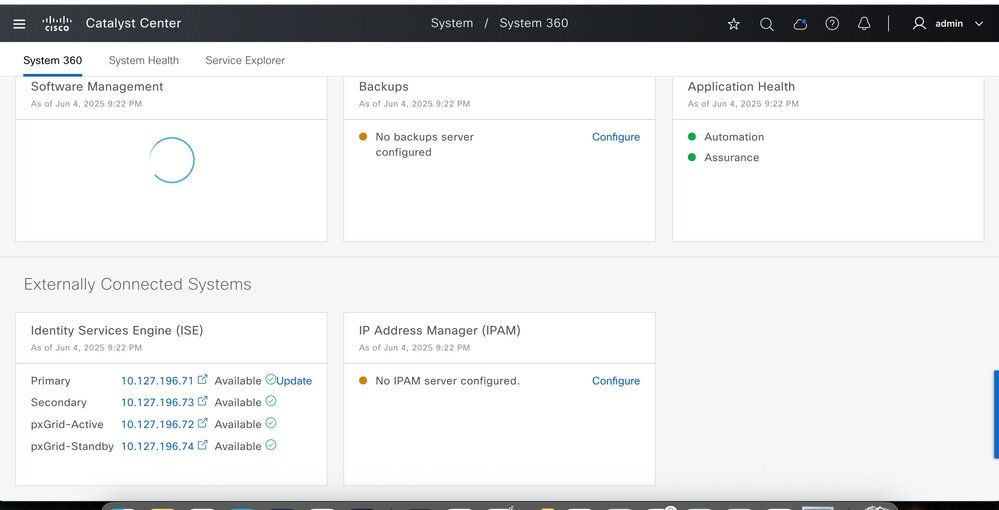

Selezionare Settings >System 360:

I server ISE vengono visualizzati come Disponibili in Sistemi connessi esternamente, come mostrato di seguito:

Risoluzione dei problemi

Impostare questi componenti a livello di debug in ISE:

- PxGrid

- Infrastruttura

- Ers

Nota: Prima di avviare l'integrazione Cisco DNA-ISE, aggiungere una coda ai log del servizio con questi comandi:

I log possono essere controllati in tempo reale su Cisco DNA CLI utilizzando questi comandi:

- log di servizio maglev$ - rf ise-bridge

- maglev$ log del servizio magctl -rf network-design -c network-design-service

Sezione A: Flusso di messaggi di log su Cisco DNA per una corretta integrazione

Passaggio 1: Recupero delle credenziali ISE.

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41.905 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.impl.AARasClientImpl | AAARasClientImpl - creazione api. UUID RBAC - Null | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41.917 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41.917 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Fase: Recupero di iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41.917 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41.917 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Chiamata al servizio GO per ISE trust CREATE | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41.917 | INFORMAZIONI | MessageListenerContainer-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Creazione del payload API per chiamare il servizio GO per la richiesta CREATE di ISE con IP: 10.127.196.71 e nome host: l | correlationId=1978f306-0857-467d-b974-644a163f742

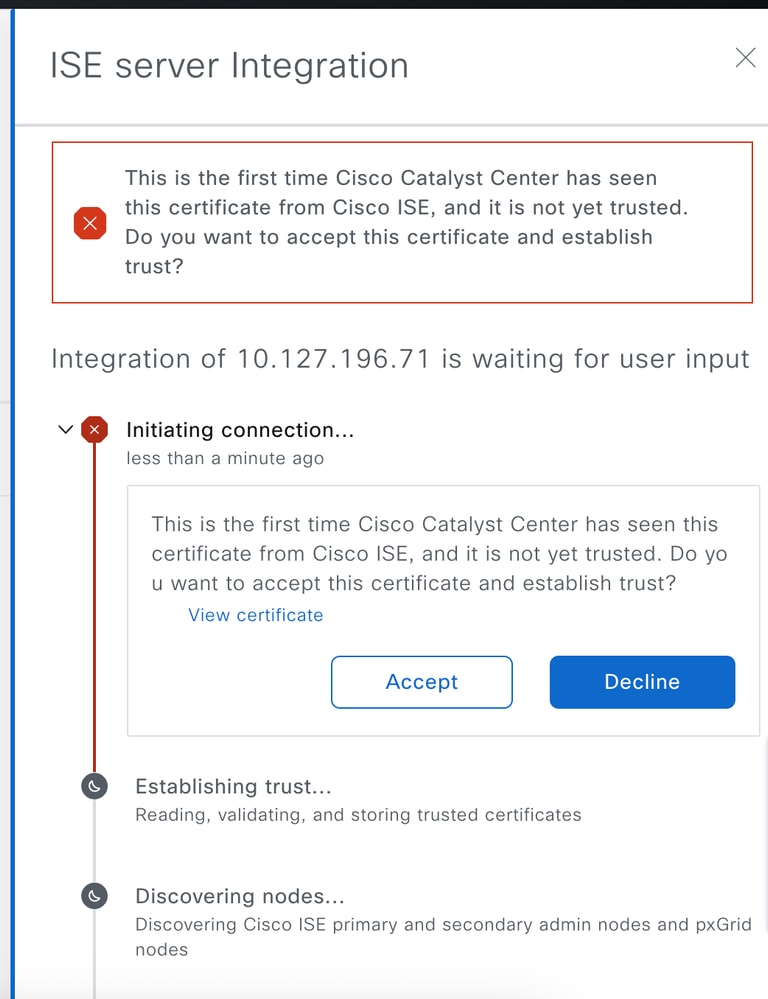

Passaggio 2: Errore certificato in attesa di accettazione se il certificato è autofirmato e non attendibile.

06/07 17:21:42 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [DEBUG] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44.730 | INFORMAZIONI | qtp480903748-238 | | c.c.a.c.s.c.IseIntegrationStatusController | Aggiornamento dello stato di integrazione ISE per il StepName =INITIATE_CONNECTION_TO_ISE | correlationId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44.964 | ERRORE | MessageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | Certificato in attesa di accettazione utente {0} | correlationId=1978f306-0857-467d-b974-644a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"codice":"NCND80015"}}

all'indirizzo com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classi/:na]

all'indirizzo com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.configureTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

all'indirizzo com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.configureTrust(CiscoISEManager.java:184) ~[classes/:na]

all'indirizzo com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classi/:na]

all'indirizzo com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classi/:na]

at com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classi/:na]

at com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

all'indirizzo org.aspectj.runtime.refly.JoinPointImpl.continue(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

at com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

at com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

all'indirizzo org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

all'indirizzo org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFORMAZIONI | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | Valore DB recuperato per MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-23 14:18:11.381,multiCisco DNAFeatureEnabled=false,instanceUuid=7f606daa-ca05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=66c88fc4104bfamp7 | correlationId=5888c4bb-f407-4771-97e6-e5c9a9e08746

Passaggio 3: Accettazione certificato richiamata.

17:22:05,574 | INFORMAZIONI | qtp480903748-909 | | c.c.a.c.s.controller.AAController | Certificato in ingresso accettato dall'utente?: vero | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.581 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | Entrata nella fase di conferma del certificato utente | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.605 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.605 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Fase: Recupero di iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.605 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.605 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Chiamata al servizio GO per il trust ISE CERT_ACCEPT | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05.605 | INFORMAZIONI | MessageListenerContainer-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Compilazione del payload API per chiamare il servizio GO per la richiesta CERT_ACCEPT di ISE con IP: 10.127.196.71 e nome host: | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

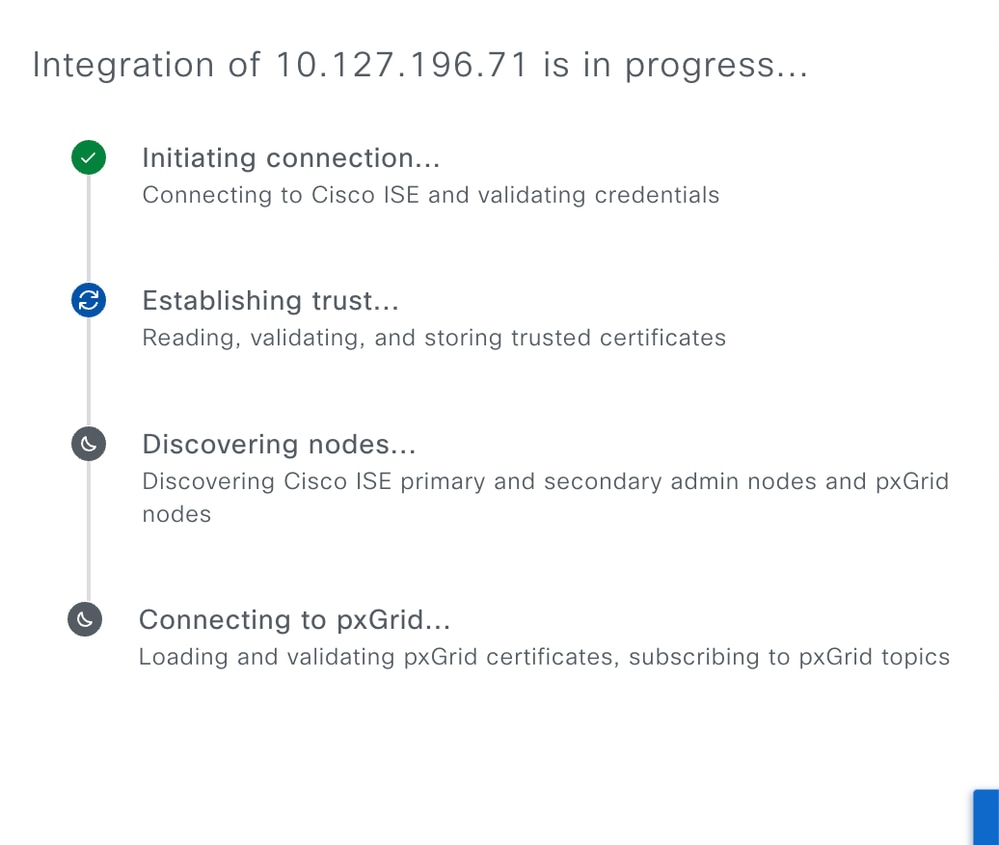

Passaggio 4: Creazione della fiducia.

2025-06-07 17:22:06.365 | INFORMAZIONI | qtp480903748-246 | | c.c.a.c.s.c.IseIntegrationStatusController | Aggiornamento dello stato di integrazione ISE per il StepName =INITIATE_CONNECTION_TO_ISE | correlationId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06.375 | INFORMAZIONI | qtp480903748-909 | | c.c.a.c.s.c.IseIntegrationStatusController | Aggiornamento dello stato di integrazione ISE per il StepName =CREATING_TRUST_WITH_ISE | correlationId=fbba646c-bdae-4554-8c70-0a5836f4c860

Passaggio 5: Verifica della configurazione di ISE ERS in corso.

2025/06/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","correlationId":","level":"info","msg":"Configurazione ERS corrente su ISE {XMLName:{Spazio: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"ISE Connection Manager"}

Passaggio 6: Convalida della versione ISE.

2025/06/07 17:22:07 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [DEBUG] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","correlationId":","level":"info","msg":" La versione di ISE è {Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}

Passaggio 7: Recupero delle informazioni di telemetria.

2025/06/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":","level":"info","msg":"Telemetria ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":","level":"info","msg":"Controlla e abilita openAPI sui nodi ISE","packagename":"ISE Connection Manager"}

Passaggio 8: Recupero dello stato dell'API da ISE.

2025/06/07 17:22:10 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [DEBUG] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":","level":"info","msg":"OpenAPI è già abilitato, {true}","packagename":"ISE Connection Manager"}

Passaggio 9: Stabilimento del trust con ISE completato.

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":","level":"info","msg":"Aggiornamento dello stato complessivo su trusted","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","correlationId":","level":"info","msg":"Invio dell'aggiornamento dello stato del nodo a NDS. Payload {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\",\"descrizione\":\\\\\",\\\\" <STED\"}],\"indirizzoIP\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","nome pacchetto":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Stato aggiornamento nodo a NDS, codice risposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Invio di certificati a NDS","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Aggiunta di {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Invio dell'aggiornamento dello stato del nodo a NDS. Payload [{\"numeroSerie\":\"17487437175958362366089997042\",\"emittente\":\"CN=l\",\"tipoOperazione\":\"CREATE\"}]","nomePacchetto":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"Stato aggiornamento nodo a NDS, codice risposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"Aggiornamento del passaggio ISE STABILENDO_TRUST_WITH_ISE con stato COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"Invio richiesta a NDS {\"StepName\":\"CREATING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

Passaggio 10: Individuazione di nodi nell'implementazione ISE.

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":","level":"info","msg":"Aggiornamento del passaggio ISE DISCOVERING_NODES con stato IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":","level":"info","msg":"Invio richiesta a NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","correlationId":","level":"info","msg":"Passaggio integrazione ISE inviato a NDS, http response code=200","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":","level":"info","msg":"66c88fc4104bfb741d052de9:b745dd4f-2a22-47d8-a216-6a5a85f369 Received 4 nodes from ISE","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":","level":"info","msg":"Aggiunta del nodo PAN primario localize33ppan/10.127.196.71, ruolo PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

2025/06/07 17:22:12 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"Aggiunta nodo PAN secondario i

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"Aggiunta nodo primario MnT

2025/06/07 17:22:13 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","correlationId":","level":"info","msg":"Aggiunta nodo pxgrid

2025/06/07 17:22:14 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","correlationId":","level":"info","msg":"Aggiunta nodo PSN isepxgrid2025.localad.com/10.127.196.74","packagename":"ISE Connection Manager"}

2025/06/07 17:22:15 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","correlationId":","level":"info","msg":"Aggiunta nodo PSN l/10.127.196.71","packagename":"ISE Connection Manager"}

Passaggio 11: Individuazione dei nodi completata.

2025/06/07 17:22:17 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","correlationId":","level":"info","msg":"Invio dell'aggiornamento dello stato del nodo a NDS. Payload {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"49523db-e1d5-c53d-1e20-01f8509a3c28\\\",\\\\\":\\\\\\\,\,\,\,\,\\,\,\,\,\,\,\,\, Stato\":\"TRUSTED\"}],\"indirizzoIP\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","nomepacchetto":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"Stato aggiornamento nodo a NDS, codice risposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"Updating ISE Step DISCOVERING_NODES with status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"Invio richiesta a NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

Passaggio 12: Recupero dei certificati locali ISE.

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":","level":"info","msg":"GetCertChainForISERole , role EAP and node l","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":","level":"info","msg":"Recupero dei certificati locali da ISE 10.127.196.71","packagename":"Certificate Manager"}

2025/06/07 17:22:17 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [DEBUG] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"Creazione catena di certificati per certificati foglia. Nodo=10.127.196.71;cname=","packagename":"Gestione certificati"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"Il certificato è autofirmato. Subject=CN and Issuer=CN, skip cert chain build","packagename":"Gestione certificati"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","correlationId":","level":"info","msg":"Inserito correttamente in iseCerts","packagename":"DAL"}

2025/06/07 17:22:19 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

Passaggio 13: Controllo connessione Pxgrid.

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"PxGrid è abilitato","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"Aggiornamento del passaggio ISE PXGRID_CONNECTION con stato IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"Invio richiesta a NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"Post ISE integration Step to NDS, http response code=200","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"Recupero e compilazione della catena di certificati di amministratore per il nodo 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"Recupero certificato server per 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"catena di certificati server recuperata per 10.127.196.72, lunghezza catena 4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"Verificare se il peer ha fornito una catena di certificati completa, lunghezza catena=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"Build/update cert-chain for Node=10.127.196.72;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"Inserimento in ise-bridge certpool. Issuer=CN=CA nodo Servizi certificati - localize33ppan; Subject=CN=CA secondaria endpoint Servizi certificati - ise33seclocal; Numero di serie=336164adf99b4663b51c7d8787b671e2","packagename":"Gestione certificati"}

2025/06/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","correlationId":","level":"info","msg":"Invio dell'aggiornamento dello stato del nodo a NDS. Payload {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade0239\",\"descrizione\":\\\"\"TRUSTED\"}],\"indirizzoIP\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","nomepacchetto":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","correlationId":","level":"info","msg":"Stato aggiornamento nodo a NDS, codice risposta 200 OK","packagename":"ndsutil"}

Passaggio 14: Aggiornamento certificato.

{"asctime":"2025-06-07T17:22:22.585Z","correlationId":","level":"info","msg":"Recupera certificati endpoint da ISE , \u0026{CertTemplateName:pxGrid_Certificate_Template Format:PKCS8_CHAIN Password: RichiestaCertificato:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}}","packagename":"PxGridClient"}

2025/06/07 17:22:22 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","correlationId":","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","correlationId":","level":"info","msg":"Inserito correttamente in iseCerts","packagename":"DAL"}

Passaggio 15: Attivazione client Pxgrid.

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"PrivateKey caricato correttamente dai certificati dell'endpoint","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"Numero di voci del certificato nella catena di certificati del client 1 ","packagename":"PxGridClient"}

2025/06/07 17:22:24 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"Got Response 200 , per URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"RISPOSTA ATTIVAZIONE ACCOUNT OTTENUTO: \u0026{AccountState:ENABLED Versione:2.0}","nomepacchetto":"PxGridClient"}

2025/06/07 17:22:25 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"Got Response 200 , per URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"Provare a connettere il servizio pubsub \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"URL servizio Web ISE Pubsub: wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"PxGridClient"}

2025/06/07 17:22:26 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"Got Response 200 , per URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"Tentativo di connessione a wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"Connessione a wss://10.127.196.72:8910/pxgrid/ise/pubsub riuscita","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"Impostazione come nodo pxgrid attivo","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":","level":"info","msg":"Aggiornamento del passaggio ISE PXGRID_CONNECTION con stato COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":","level":"info","msg":"Invio richiesta a NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

Passaggio 16: download di Trustsec SGT.

{"asctime":"2025-06-07T17:22:34.370Z","correlationId":","level":"info","msg":"BULK DOWNLOADING FOR SERVICE com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":","level":"info","msg":"Bulkdownload URL: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":","level":"info","msg":"Tentativo di download in blocco di com.cisco.ise.config.trustsec tramite https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

2025/06/07 17:22:34 [DEBUG] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Got Response 200 , per URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Aggiornamento della cache del gruppo di sicurezza","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"SG bulkdownload data, ACA non è ancora registrato per esso, non eseguire push a RMQ","packagename":"Subscribers"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Sottoscrizione completata a tutti gli argomenti e download bulk completati","packagename":"ISE Connection Manager"}

Sezione B: Flusso dei messaggi di registro su ISE (ISE PSC log)

Passaggio 1: Recupero dei dettagli del nodo.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::: - Autenticazione di base riuscita. Utente: admin

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][]] ers.app.impl.handlers.NodeCRUDHandler -::::- INFORMAZIONI SUL DEBUG — RISULTATO com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][]] ers.app.impl.handlers.NodeCRUDHandler -::::- INFORMAZIONI SUL DEBUG — RISULTATO com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][]] ers.app.impl.handlers.NodeCRUDHandler -::::- INFORMAZIONI SUL DEBUG — RISULTATO com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- Richiesta GET ALL resources per il tipo di risorsa 'node' completata

Passaggio 2: Verifica della versione su ISE.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::: - Autenticazione di base riuscita. Utente: admin

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -:::- L'autenticazione è basata su password, ignorando l'autenticazione basata su certificato

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- ## RateLimitFilter Servlet => Continua con la richiesta ERS, Il numero di bucket corrente è: 49

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- #### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/isversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- #### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::: - #### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

Passaggio 3: Recupero delle informazioni di telemetria.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::: - Autenticazione di base riuscita. Utente: admin

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -:::- L'autenticazione è basata su password, ignorando l'autenticazione basata su certificato

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- ## RateLimitFilter Servlet => Continua con la richiesta ERS, Il numero di bucket corrente è: 49

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -:::::- In GET ALL API

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- La richiesta GET ALL di risorse per il tipo di risorsa 'telemetryinfo' è stata completata

Passaggio 4: Le richieste basate su REST vengono utilizzate da ISE per recuperare informazioni nell'integrazione.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::: - Autenticazione di base riuscita. Utente: admin

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- ## RateLimitFilter Servlet => Continua con la richiesta ERS, Il numero di bucket corrente è: 49

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

27-Jun-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Divya SinhaTecnico di consulenza

Feedback

Feedback