Configurare la postura della VPN Linux con ISE 3.3

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive come configurare la postura della VPN Linux con Identity Services Engine (ISE) e Firepower Threat Defense (FTD).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Client

- VPN ad accesso remoto su Firepower Threat Defense (FTD)

- Identity Services Engine (ISE)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Ubuntu 22,04

- Cisco Secure Client 5.1.3.62

- Cisco Firepower Threat Defense (FTD) 7.4.1

- Cisco Firepower Management Center (FMC) 7.4.1

- Cisco Identity Services Engine (ISE) 3.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Topologia

Topologia

Configurazioni su FMC/FTD

Passaggio 1. Configurazione della connettività tra client, FTD, FMC e ISE completata. Come enroll.cisco.com si usa per gli endpoint che eseguono la sonda per il reindirizzamento (per i dettagli, fare riferimento ai documenti CCO del flusso di postura e al confronto degli stili di postura ISE per le versioni precedenti e successive alla 2.2). Verificare che il percorso del traffico verso enroll.cisco.com su FTD sia configurato correttamente.

Passaggio 2. Scaricare il nome del pacchetto cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg da Cisco Software Download e assicurarsi che il file sia valido dopo il download confermando che il checksum md5 del file scaricato è lo stesso della pagina di download del software Cisco.

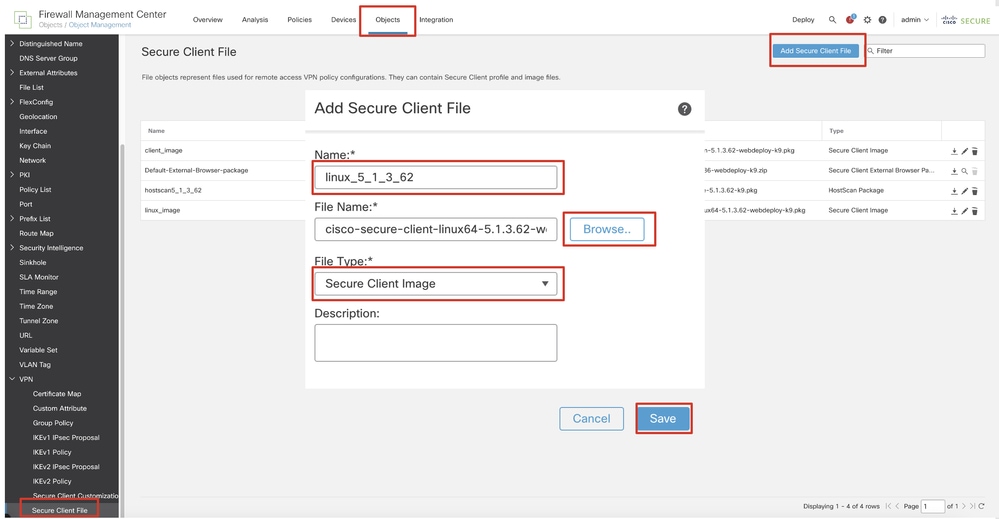

Passaggio 3. Passare a Objects > Object Management > VPN > Secure Client File. Fare clic suAdd Secure Client File, fornire il nome, sfogliare File Name per selezionare cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg, selezionare Secure Client Image in elenco a discesaFile Type. Quindi fate clic su Save.

Immagine_client_caricamento_protetto_FMC

Immagine_client_caricamento_protetto_FMC

Passaggio 4. Passare a Objects > Object Management > Network.

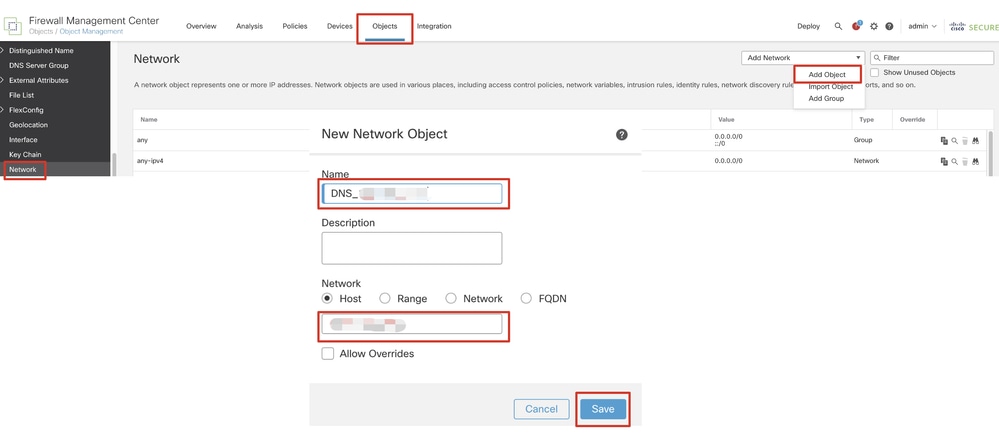

Passaggio 4.1. Creare un oggetto per il server DNS. Fare clic su Add Object, specificare il nome e l'indirizzo IP DNS disponibile. Fare clic su .Save

FMC_Aggiungi_Oggetto_DNS

FMC_Aggiungi_Oggetto_DNS

Nota: il server DNS configurato qui deve essere utilizzato per gli utenti VPN.

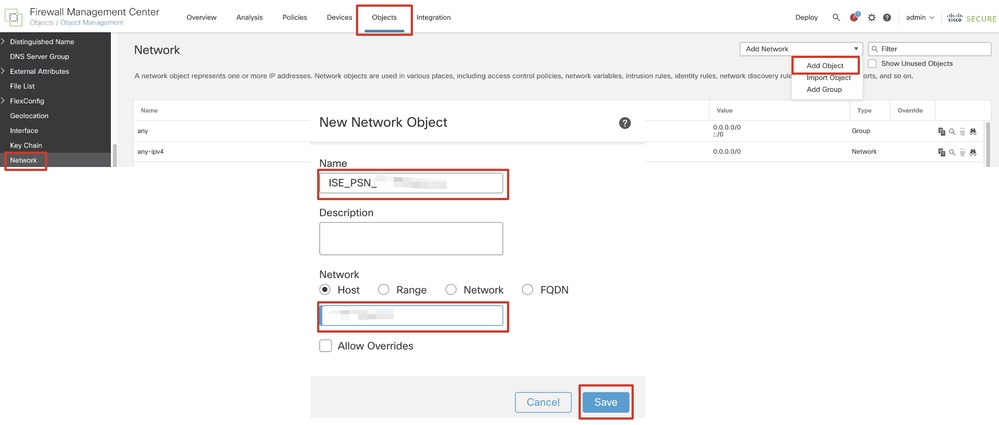

Passaggio 4.2. Crea un oggetto per ISE PSN. Fare clic su Add Object, fornire il nome e l'indirizzo IP PSN ISE disponibile. Fare clic su .Save

FMC_Add_Object_ISE

FMC_Add_Object_ISE

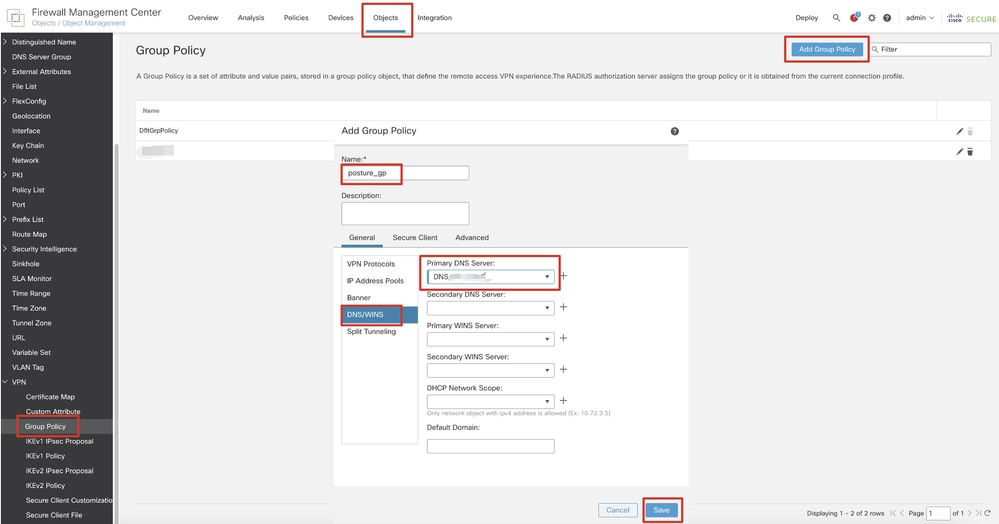

Passaggio 5. Passare a Objects > Object Management > VPN > Group Policy. Fare clic su .Add Group Policy Fare clic su DNS/WINS, selezionare l'oggetto del server DNS in Primary DNS Server. Quindi fate clic su Save.

FMC_Add_Group_Policy

FMC_Add_Group_Policy

Nota: verificare che il server DNS utilizzato in Criteri di gruppo VPN sia in grado di risolvere il nome di dominio completo del portale di provisioning dei client ISE e enroll.cisco.com.

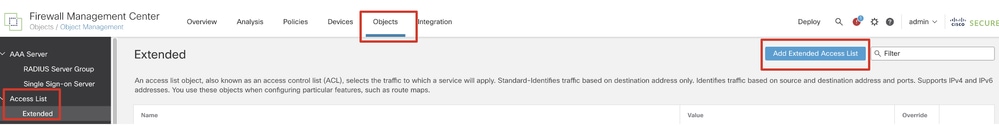

Passaggio 6. Passare a Objects > Object Management > Access List > Extended. Fare clic su .Add Extended Access List

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

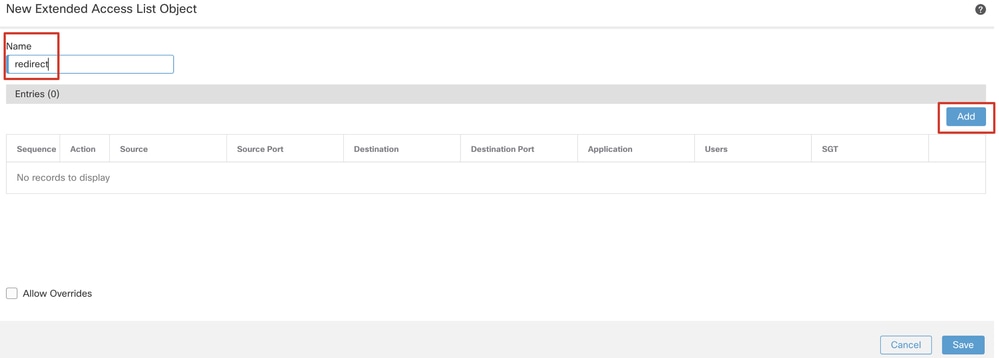

Passaggio 6.1. Specificare il nome dell'ACL di reindirizzamento. Questo nome deve essere uguale a quello specificato nel profilo di autorizzazione ISE. Fare clic su .Add

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

Passaggio 6.2. Blocca il traffico DNS, il traffico verso l'indirizzo IP PSN ISE e i server di correzione per escluderli dal reindirizzamento. Consentire il resto del traffico. Questo attiva il reindirizzamento. Fare clic su .Save

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

Nota: come esempio del server di monitoraggio e aggiornamento viene utilizzato l'FTP di destinazione in questo esempio di ACL di reindirizzamento.

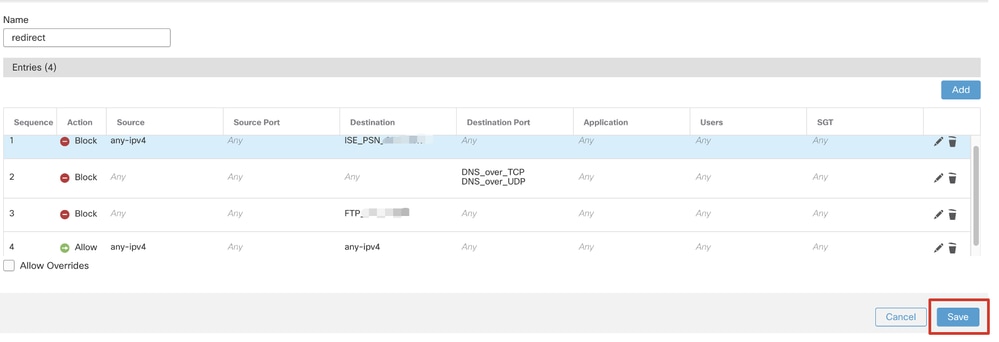

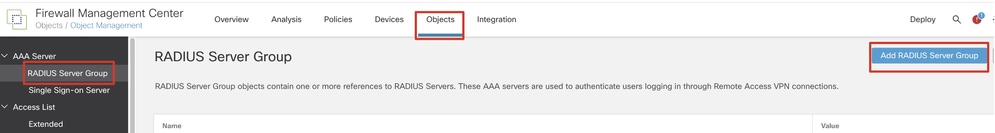

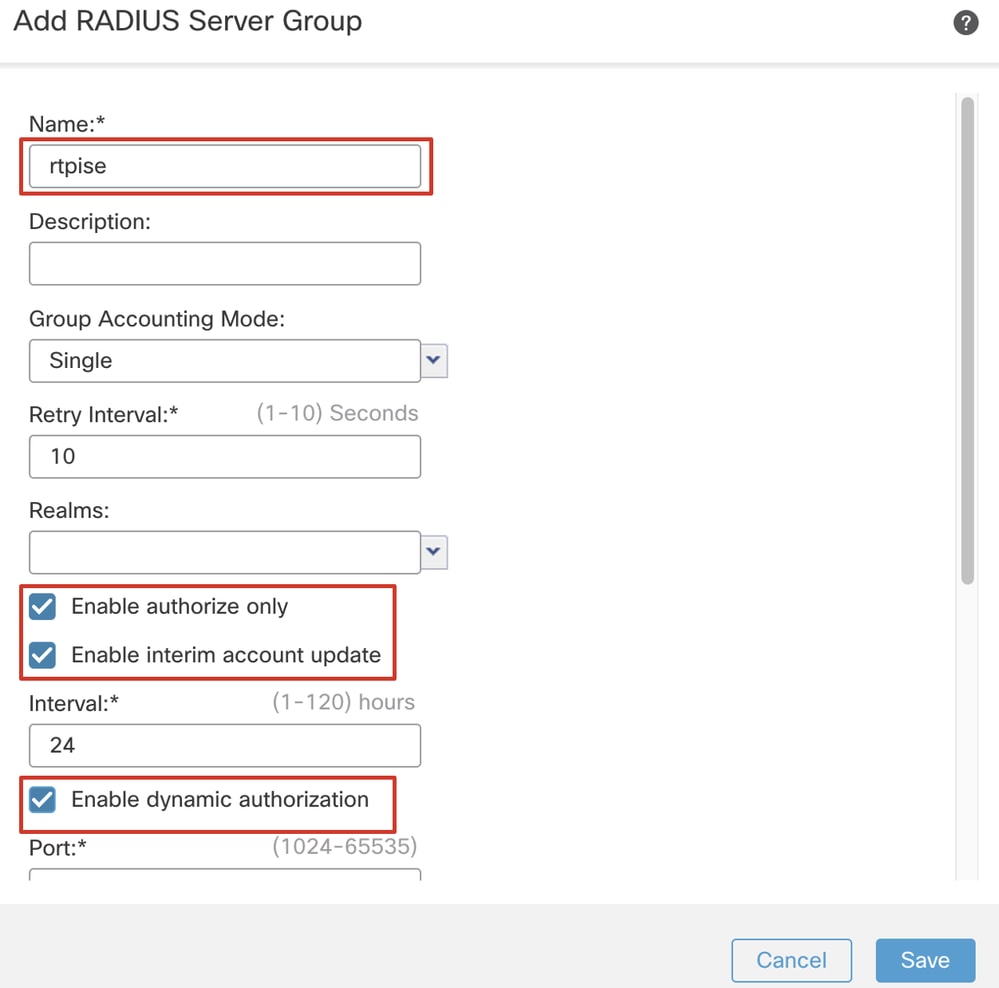

Passaggio 7. Passare a Objects > Object Management > RADIUS Server Group. Fare clic su .Add RADIUS Server Group

FMC_Add_New_Radius_Server_Group

FMC_Add_New_Radius_Server_Group

Passaggio 7.1. Fornire nome, controlloEnable authorize only, controllo Enable interim account update, controllo Enable dynamic authorization.

FMC_Add_New_Radius_Server_Group_Part

FMC_Add_New_Radius_Server_Group_Part

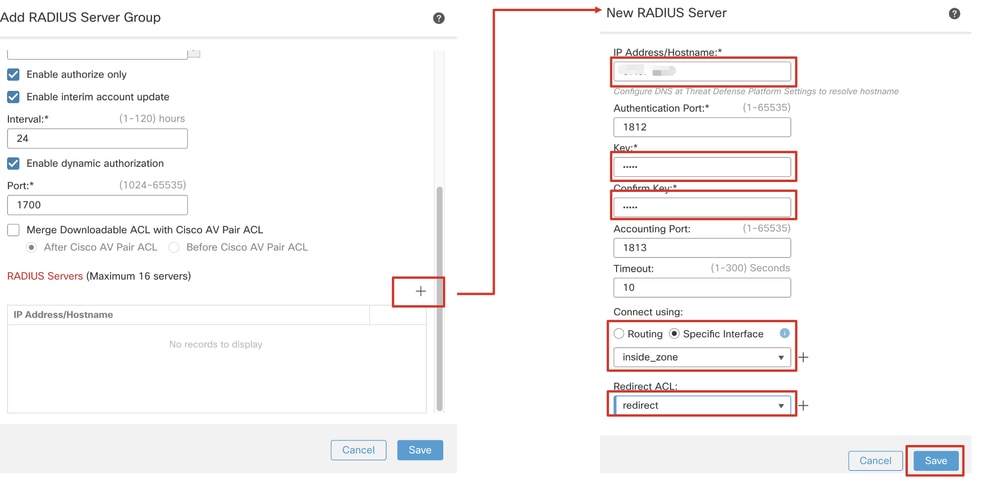

Passaggio 7.2. Fare clic sull'Plus icona per aggiungere un nuovo server RADIUS. Fornire il numero di serie del servizio (PSN)IP Address/Hostname, Key per l'ISE. Selezionare il nome per la specific interface connessione. Selezionare la Redirect ACLvoce. Quindi fare clic su Saveper salvare il nuovo server radius. Quindi fare nuovamente clicSave su per salvare il nuovo gruppo di server radius.

FMC_Add_New_Radius_Server_Group_Part

FMC_Add_New_Radius_Server_Group_Part

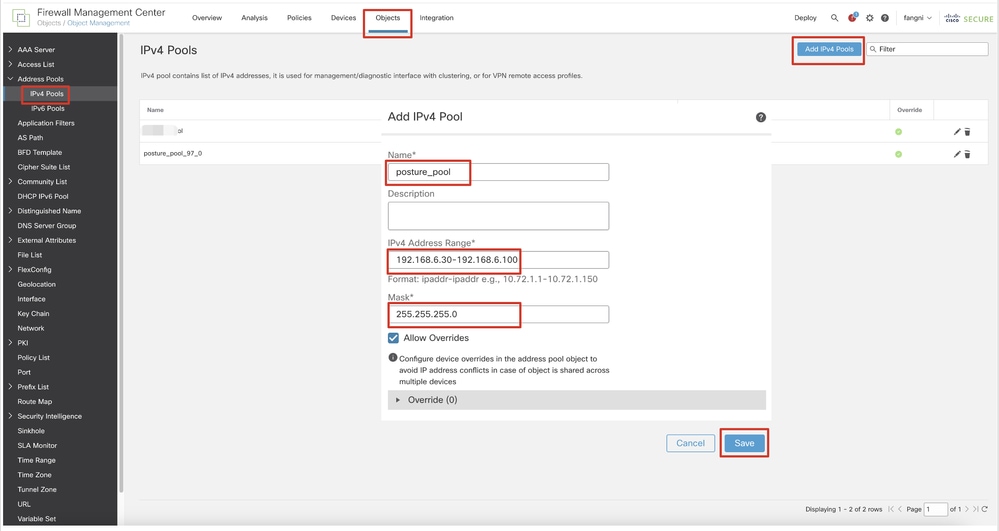

Passaggio 8. Passare a Objects > Object Management > Address Pools > IPv4 Pools. Fare clic su Add IPv4 Pools e specificare Name, IPv4 Address Rangee Mask. Quindi fate clic su Save.

FMC_Add_New_Pool

FMC_Add_New_Pool

Passaggio 9. Passare a Certificate Objects > Object Management > PKI > Cert Enrollment. Fare clic suAdd Cert Enrollment, fornire un nome e selezionare Self Signed Certificatein Enrollment Type. Fare clic sulla Certificate Parameters scheda e specificare Common Name e Country Code. Quindi fate clic su Save.

FMC_Add_New_Cert_Enroll

FMC_Add_New_Cert_Enroll

Passaggio 10. Passare a Devices > Certificates. Fare clic suAdd, selezionare il nome FTD in Device, selezionare l'iscrizione configurata in precedenza in Cert Enrollment. Fare clic su .Add

FMC_Add_New_Cert_To_FTD

FMC_Add_New_Cert_To_FTD

Passaggio 11. Passare a Devices > VPN > Remote Access. Fare clic su .Add

Passaggio 11.1. Fornire il nome e aggiungere l'FTD a Selected Devices. Fare clic su .Next

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

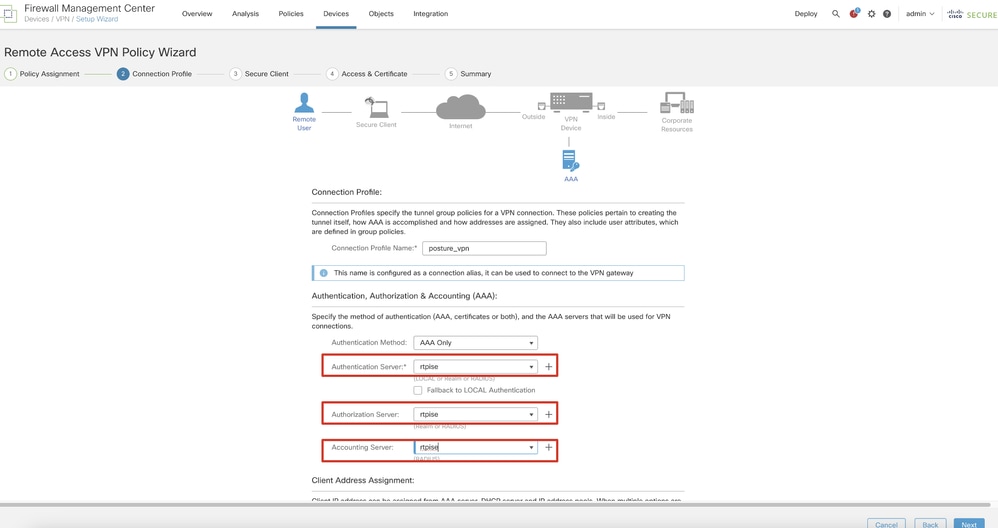

Passaggio 11.2. Selezionare il gruppo di server radius configurato in precedenza in Authentication Server, Authorization Server, Accounting Server. Scorrere la pagina verso il basso.

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

Passaggio 11.3. Selezionare il nome del pool configurato in precedenza in IPv4 Address Pools. Selezionare Criteri di gruppo configurati in precedenza in Group Policy. Fare clic su Next.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

Passaggio 11.4. Selezionare la casella di controllo dell'immagine Linux. Fare clic su .Next

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

Passaggio 11.5. Selezionare l'interfaccia dell'interfaccia VPN. Selezionare l'iscrizione certificato registrata in FTD nel passaggio 9. Fare clic su .Next

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

Passaggio 11.6. Confermare le informazioni correlate nella pagina di riepilogo. Se tutto funziona, fare clic su Finish. Se è necessario apportare modifiche, fare clic su Back.

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

Passaggio 12. Distribuire la nuova configurazione in FTD per completare la configurazione della VPN di accesso remoto.

FMC_Deploy_FTD

FMC_Deploy_FTD

Configurazioni su ISE

Configurazioni su ISEPassaggio 13. Passare a Work Centers > Posture > Network Devices. Fare clic su .Add

ISE_Add_New_Devices

ISE_Add_New_Devices

Passaggio 13.1. Fornire le informazioni Name, IP Addresse scorrere la pagina verso il basso.

ISE_Add_New_Devices_1

ISE_Add_New_Devices_1

Passaggio 13.2. Selezionare la casella di spunta di RADIUS Authentication Settings. Fornire il Shared Secret. Fare clic su .Submit

ISE_Add_New_Devices_2

ISE_Add_New_Devices_2

Passaggio 14. Scaricare il nome del pacchetto cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg da Cisco Software Download e accertarsi che il file sia valido confermando che il checksum md5 del file scaricato è lo stesso della pagina di download del software Cisco. Download del nomecisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg del pacchetto completato nel passaggio 1.

Passaggio 15. Passare a Work Centers > Posture > Client Provisioning > Resources. Fare clic su .Add Selezionare Agent resources from local disk.

ISE_Upload_Resource

ISE_Upload_Resource

Passaggio 15.1. Selezionare Cisco Provided Package. Fare clicChoose File per caricare cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg. Fare clic su .Submit

ISE_Upload_Resources_1

ISE_Upload_Resources_1

Nota: ripetere il passo 14. per caricare cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg.

Passaggio 16. Passare a Work Centers > Posture > Client Provisioning > Resources. Fare clic su .Add Selezionare Agent Posture Profile.

ISE_Add_Agent_Posture_Profile

ISE_Add_Agent_Posture_Profile

Passaggio 16.1. Fornire il Name, Server name rules e mantenere il resto come valore predefinito. Fare clic su .Save

Nome: linux_agent_profile

Regole nome server: *.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

Passaggio 17. Passare a Work Centers > Posture > Client Provisioning > Resources. Fare clic su .Add Selezionare Agent Configuration.

ISE_Add_Agent_Configuration

ISE_Add_Agent_Configuration

Passaggio 17.2. Configurare i dettagli:

Seleziona pacchetto agente: CiscoSecureClientDesktopLinux 5.1.3.062

Nome: linux_agent_config

Modulo conformità: Cisco Secure Client Compliance Module Linux 4.3.3139.0

Selezionare la casella di controllo VPN, Diagnostic and Reporting Tool

Selezione profilo ISE Posture: linux_agent_profile

Fare clic su .Submit

ISE_Add_Agent_Configuration_1

ISE_Add_Agent_Configuration_1

Passaggio 18. Passare a Work Centers > Posture > Client Provisioning > Client Provisioning Policy. Fare clic Edit alla fine del nome di una regola. Selezionare Insert new policy below.

ISE_Add_New_Provisioning_Policy

ISE_Add_New_Provisioning_Policy

Passaggio 18.1. Configurare i dettagli:

Nome regola: Linux

Sistemi operativi: Linux All

Risultati: linux_agent_config

Fare clic su Done e su Save.

ISE_Add_New_Provisioning_Policy_1

ISE_Add_New_Provisioning_Policy_1

Passaggio 19. Passare a Work Centers > Posture > Policy Elements > Conditions > File. Fare clic su .Add

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

Passaggio 19.1. Configurare i dettagli:

Nome: linux_demo_file_exist

Sistemi operativi: Linux All

Tipo di file: FileExistence

Percorso file: home, Desktop/test.txt

Operatore file: esistente

Fare clic su .Submit

ISE_Add_New_File_Condition_1

ISE_Add_New_File_Condition_1

Passaggio 20. Passare a Work Centers > Posture > Policy Elements > Requirements. Fare clic Edit alla fine del nome di una regola. Selezionare Insert new Requirement.

ISE_Add_New_Posture_Requirement

ISE_Add_New_Posture_Requirement

Passaggio 20.1. Configurare i dettagli:

Nome: Test_exist_linux

Sistemi operativi: Linux All

Modulo conformità: 4.x o versioni successive

Tipo di postura: agente

Condizioni: linux_demo_file_exist

Fare clic su Done e su Save.

ISE_Add_New_Posture_Requirement_1

ISE_Add_New_Posture_Requirement_1

Nota: al momento, solo gli script shell sono supportati per gli agenti Linux come correzione.

Passaggio 21. Passare a Work Centers > Posture > Policy Elements > Authorization Profiles. Fare clic su .Add

Passaggio 21.1. Configurare i dettagli:

Nome: known_redirect

Selezionare la casella di controllo Web Redirection(CWA,MDM,NSP,CPP)

Seleziona Client Provisioning(Posture)

ACL: reindirizzamento

Valore: Portale di provisioning client (predefinito)

ISE_Add_New_Authorization_Profile_Redirect_1

ISE_Add_New_Authorization_Profile_Redirect_1

Nota: questo reindirizzamento del nome ACL deve corrispondere al nome ACL corrispondente configurato su FTD.

Passaggio 21.2. Ripetere l'operazione Add per creare altri due profili di autorizzazione per gli endpoint non conformi e conformi con i dettagli.

Nome: non_compliant_profile

Nome DACL: DENY_ALL_IPv4_TRAFFIC

Nome: compliant_profile

Nome DACL: PERMIT_ALL_IPv4_TRAFFIC

Nota: il DACL per gli endpoint conformi o non conformi deve essere configurato in base ai requisiti effettivi.

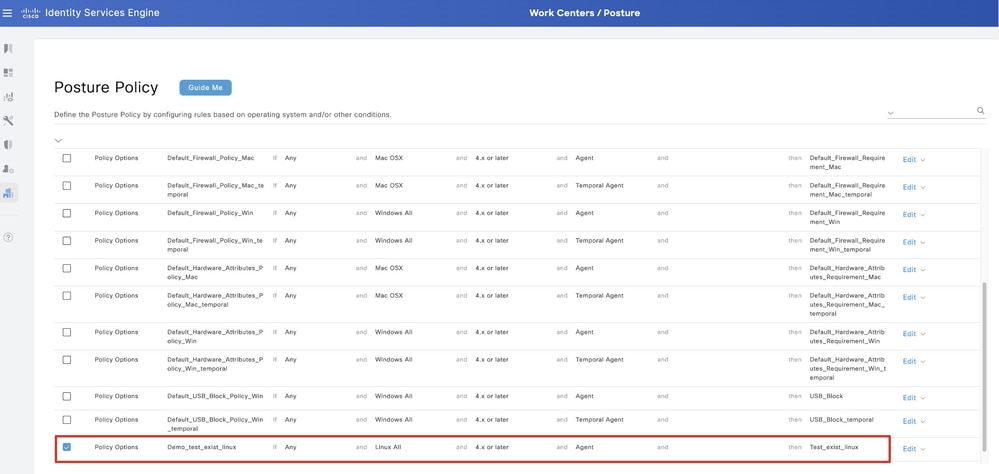

Passaggio 22. Passare a Work Centers > Posture > Posture Policy. Fare clic Edit alla fine di qualsiasi regola. Selezionare Insert new policy.

ISE_Add_New_Posture_Policy

ISE_Add_New_Posture_Policy

Passaggio 22.1. Configurare i dettagli:

Nome regola: Demo_test_exist_linux

Gruppi di identità: qualsiasi

Sistemi operativi: Linux All

Modulo conformità: 4.x o versioni successive

Tipo di postura: agente

Requisiti: Test_exist_linux

Fare clic su Done e su Save.

ISE_Add_New_Posture_Policy_1

ISE_Add_New_Posture_Policy_1

Passaggio 23. Passare a Work Centers > Posture > Policy Sets. Fare clic per Insert new row above.

ISE_Add_New_Policy_Set

ISE_Add_New_Policy_Set

Passaggio 23.1. Configurare i dettagli:

Nome set di criteri: postura firewall

Condizioni: Indirizzo IP del dispositivo di accesso alla rete EQUALs [Indirizzo IP FTD]

Fare clic su . Save

ISE_Add_New_Policy_Set_1

ISE_Add_New_Policy_Set_1

Passaggio 23.2. Fare clic> per immettere il set di criteri. Creare nuove regole di autorizzazione per lo stato conforme alla postura, non conforme e sconosciuto. Fare clic su .Save

Conforme con compliant_profile

Non conforme con non_compliant_profile

Sconosciuto con known_redirect

ISE_Add_New_Policy_Set_2

ISE_Add_New_Policy_Set_2

Configurazioni su Ubuntu

Configurazioni su UbuntuPassaggio 24. Accedere al client Ubuntu tramite la GUI. Aprire il browser per accedere al portale VPN. Nell'esempio, questo valore è demo.example.com.

Accesso Ubuntu_Browser_VPN

Accesso Ubuntu_Browser_VPN

Passaggio 25. Fare clic su .Download for Linux

Ubuntu_Browser_VPN_Download_1

Ubuntu_Browser_VPN_Download_1

Il nome del file scaricato è cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu_Browser_VPN_Download_2

Ubuntu_Browser_VPN_Download_2

Passaggio 26. Scaricare il certificato VPN tramite il browser e rinominare il file in <certificato>.crt. Questo è l'esempio di come utilizzare firefox per scaricare il certificato.

Ubuntu_Browser_VPN_Cert_Download

Ubuntu_Browser_VPN_Cert_Download

Passaggio 27. Aprire il terminale sul client Ubuntu. Passarepath home/user/Downloads/ a per installare Cisco Secure Client.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$Passaggio 28. Considera attendibile il certificato del portale VPN nel client Ubuntu.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

demo-example-com.crt: OKPassaggio 29. Aprire Cisco Secure Client sul client Ubuntu e connettere la VPN a demo.example.com.

Ubuntu_Secure_Client_Connected

Ubuntu_Secure_Client_Connected

Passaggio 30. Aprire il browser per accedere a tutti i siti Web da cui viene attivato il reindirizzamento al portale CCP ISE. Scaricare il certificato dal portale ISE CPP e rinominare il file in <certificato>.crt. Questo è un esempio di come usare Firefox per scaricare.

Ubuntu_Browser_CPP_Cert_Download

Ubuntu_Browser_CPP_Cert_Download

Passaggio 30.1. Considerare attendibile il certificato del portale CPP ISE sul client Ubuntu.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.Passaggio 31. Fare clic su Start sul portale ISE CPP.

Ubuntu_Browser_CPP_Start

Ubuntu_Browser_CPP_Start

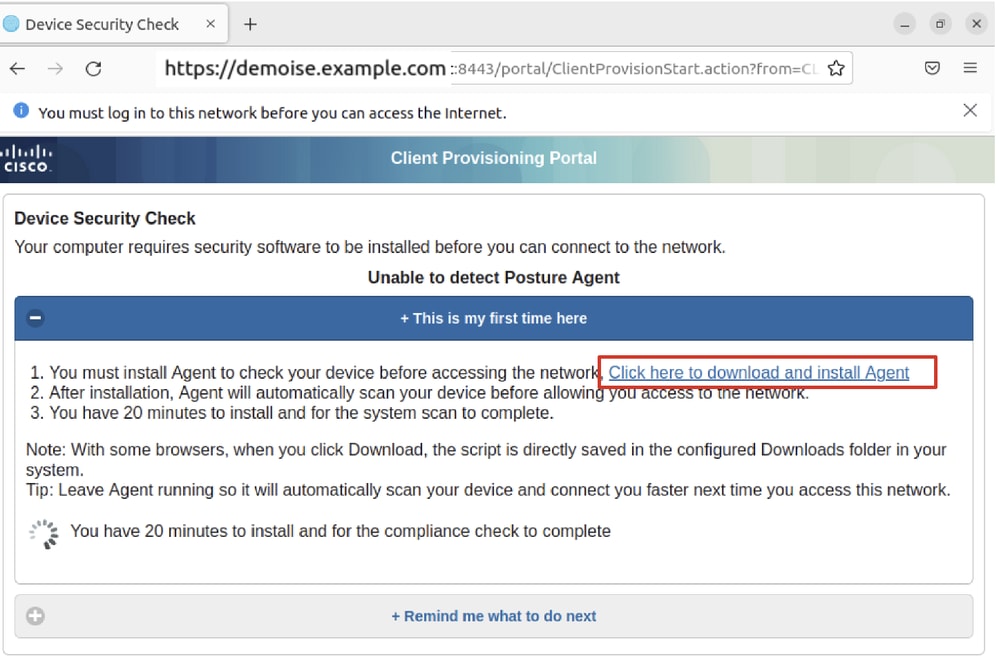

Passaggio 32. Click here to download and install Agent.

Ubuntu_Browser_CPP_Download_Posture

Ubuntu_Browser_CPP_Download_Posture

Passaggio 33. Aprire il terminale sul client Ubuntu. Passare al percorso home/user/Downloads/ per installare il modulo di postura.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

Installation is completed.Passaggio 34. Nell'interfaccia utente del client Ubuntu, uscire da Cisco Secure Client e riaprirlo. Il modulo ISE Posture è stato installato ed eseguito correttamente.

Ubuntu_Secure_Client_ISE_Posture_Installed

Ubuntu_Secure_Client_ISE_Posture_Installed

Passaggio 35. Aprire il terminale sul client Ubuntu. Passare a pathhome/user/Desktop , creare un test.txt file che soddisfi la condizione configurata in ISE.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txtVerifica

VerificaFare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Passaggio 1. Connettere la VPN a demo.example.com sul client Ubuntu.

Verify_Ubuntu_Secure_Client_Connected

Verify_Ubuntu_Secure_Client_Connected

Passaggio 2. Controllare lo stato di ISE Posture sul client Ubuntu.

Verify_Ubuntu_Secure_Client_Compliant

Verify_Ubuntu_Secure_Client_Compliant

Passaggio 3. Controllare Radius Live Log su ISE. Passare a Operations > RADIUS Live Log.

Verifica_ISE_LiveLog

Verifica_ISE_LiveLog

Passaggio 4. Passare alla CLI FTD tramite SSH o console.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3Risoluzione dei problemi

Risoluzione dei problemiLe informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Per il flusso della postura e la risoluzione dei problemi di Cisco Secure Client e ISE, consultare i documenti CCO Confronto tra stili di postura ISE per versioni precedenti e successive alla 2.2 e Risoluzione dei problemi di gestione e postura delle sessioni ISE.

Informazioni correlate

Informazioni correlate Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

01-Jul-2024

|

Versione iniziale |

Contributo dei tecnici Cisco

- Mark NiCisco Technical Leader

- Chao FengCisco Technical Leader

Feedback

Feedback