Introduzione

In questo documento vengono descritte le configurazioni per visualizzare la quarantena di Cisco Secure Email Gateway Spam in una cassetta postale condivisa in Exchange Online (O365).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Implementazione dell'autenticazione SAML (Security Assertion Markup Language) per l'accesso alla quarantena della posta indesiderata

- Informazioni su utenti e cassette postali condivise in Exchange Online

- Assegnazione degli utenti alle caselle di posta condivise necessarie

- Accesso al portale EntraID per creare un'applicazione

- Accesso alla console di report Cisco Cloud Email Security (CES) per attivare il servizio Cassette postali condivise

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Sono disponibili anche configurazioni alternative per gestire tali messaggi di posta elettronica. Tra queste, l'abilitazione delle notifiche SPAM per consentire il rilascio della posta elettronica senza autenticazione o la creazione di criteri personalizzati per reindirizzare i messaggi contrassegnati alla cartella Posta indesiderata della cassetta postale corrispondente in Exchange Online.

Configurazione

Una volta soddisfatti tutti i requisiti, è possibile eseguire la procedura di configurazione seguente:

Passaggio 1. Creazione di un'applicazione in EntraID

Prima di configurare Cisco Secure Email Gateway, stabilire l'accesso necessario in EntraID:

- Accedere a EntraID.

- Scegliere Registrazioni app.

- Fare clic su Nuova registrazione e utilizzare 'Cisco CES Shared Mailbox' come nome.

- Scegliere Account solo in questa directory organizzativa (solo emailsecdemo - Singolo tenant).

- In URL di reindirizzamento, scegliere Web e immettere il collegamento all'area di quarantena della posta indesiderata, nel formato likehttps://XXXXX-YYYY.iphmx.com/.

- Fare clic su Registra.

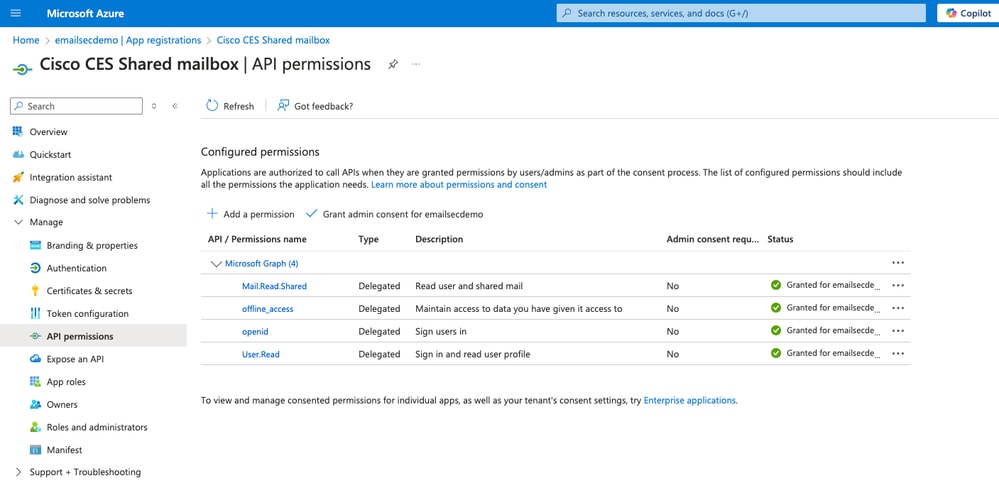

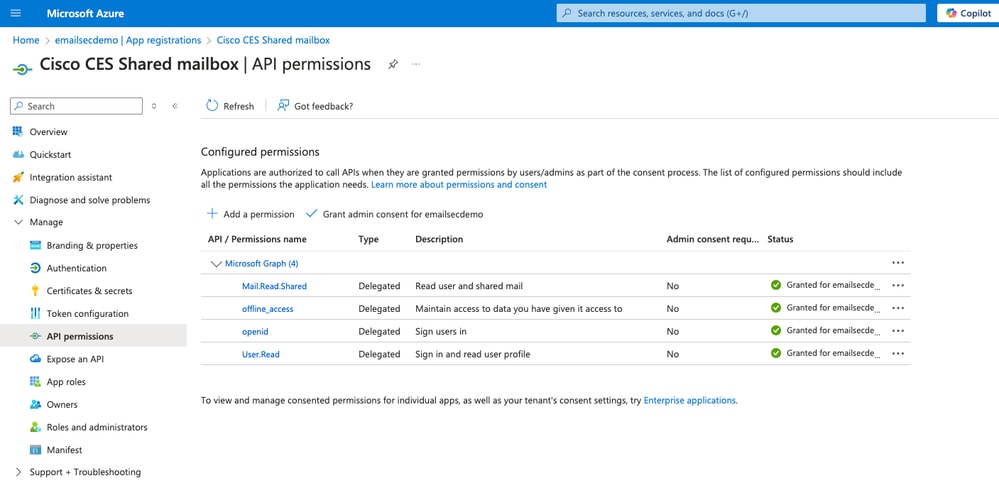

Assegna autorizzazioni

- Aprire l'applicazione appena creata.

- Passare a Autorizzazioni API.

- Assegnare le seguenti autorizzazioni di Microsoft Graph:

Mail.Read.Shared: Delegato, consente la lettura della posta utente e condivisa

accesso_offline: Delegato, consente di mantenere l'accesso ai dati concessi

openid: Delegato, consente agli utenti di accedere

User.Read: Delegato, consente di accedere e leggere il profilo utente

- Infine, fare clic su Concedi il consenso dell'amministratore per emailsecdemo.

Crea credenziali

- Nella schermata Panoramica dell'applicazione, passare a Credenziali client.

- Creare un segreto client e salvarne il valore in un luogo sicuro, poiché scompare dopo il salvataggio.

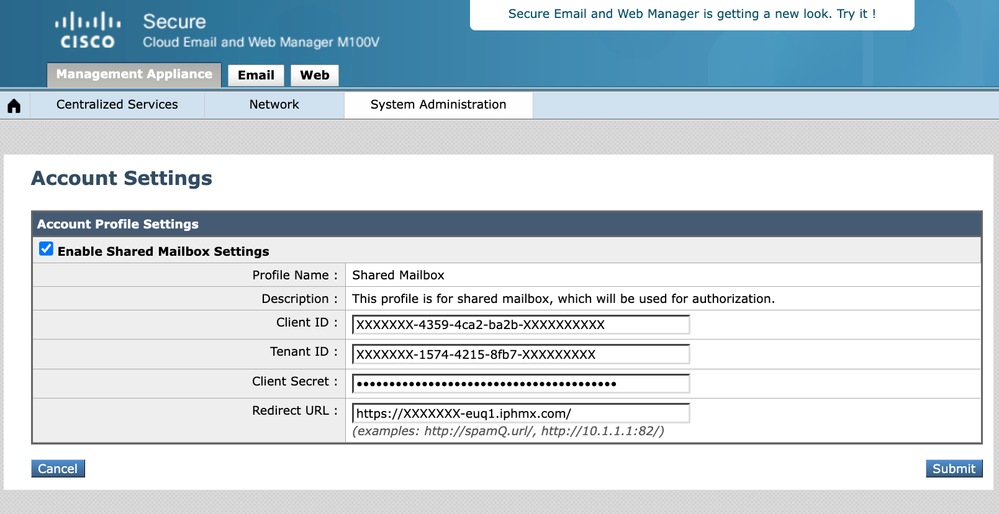

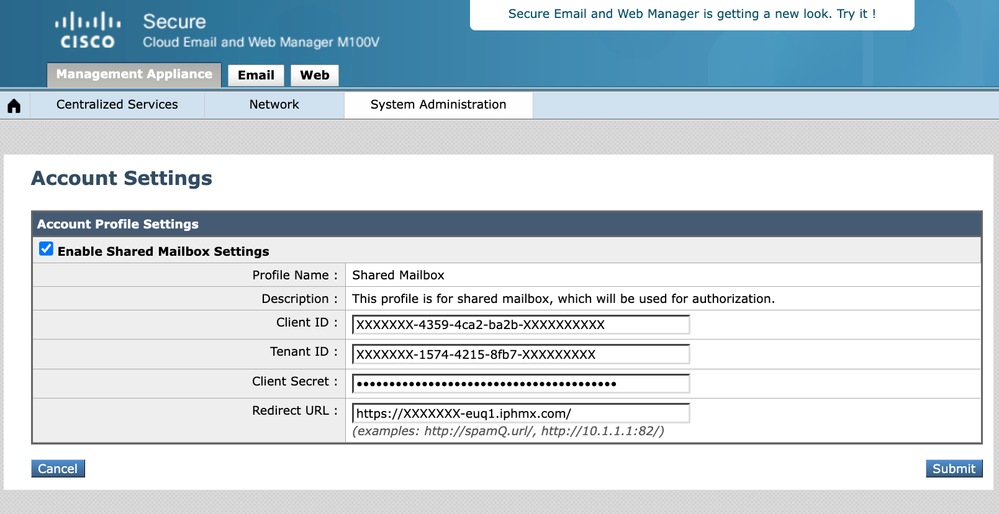

Passaggio 2. Configurare Cisco Cloud Email Security

- Aprire la console di reporting e accedere a Amministrazione sistema > Impostazioni account.

- Attiva e configura il servizio Cassette postali condivise.

- Fare clic su Modifica impostazioni, abilitare il servizio e aggiungere i campi obbligatori. Utilizzare le informazioni dell'applicazione creata in EntraID e Client Secret.

- Configurare l'URL di reindirizzamento in modo coerente con la configurazione EntraID.

- Fare clic su Invia e verificare se un utente ha accesso a una cassetta postale condivisa.

Test

Eseguire un test con un utente che ha accesso a una cassetta postale condivisa.

Nella quarantena della posta indesiderata è disponibile una nuova opzione Visualizza messaggi per la cassetta postale, che consente di aggiungere tutte le cassette postali condivise a cui si ha accesso.

- Aprire la quarantena e accedere con un utente normale che utilizza SAML.

- Fare clic su Visualizza messaggi per la cassetta postale.

- Scrivere l'indirizzo di posta elettronica della cassetta postale condivisa a cui l'utente ha accesso e fare clic su Aggiungi cassetta postale.

- Fare clic su Visualizza messaggi per la cassetta postale e scegliere la cassetta postale condivisa da rivedere.

Ulteriori informazioni

Nel registro GUI di quarantena della posta indesiderata, è possibile verificare quando un utente rilascia un'e-mail. Se autenticato, è possibile identificare l'autore del rilascio. Per le cassette postali condivise, analizza l'ID di traccia del log e verifica quale utente ha lo stesso ID:

Wed Jan 15 20:00:43 2025 Info: req:68.232.128.211 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW releasing MIDs [2587]

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 303 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /Search HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: login:68.69.70.212 user:shared1@domainabc.comsession:5RwUAJcoaVYxN6nZ3xcW email: shared1@domainabc.comThe HTTPS session has been established successfully.

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:shared1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Nel log viene mostrato che sia user1@domainabc.com che shared1@domainabc.com utilizzano lo stesso identificatore di sessione 5RwUAJcoaVYxN6nZ3xcW. Ciò significa che entrambi gli utenti condividono o utilizzano la stessa sessione nel sistema. Ciò indica che shared1 agisce nella sessione avviata in origine da user1.

Feedback

Feedback