Configurazione dell'autenticazione computer e utente con EAP-TTLS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare l'autenticazione computer e utente con EAP-TTLS (EAP-MSCHAPv2) su Secure Client NAM e Cisco ISE.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti prima di procedere con questa distribuzione:

- Cisco Identity Services Engine (ISE)

- NAM (Secure Client Network Analysis Module)

- Protocolli EAP

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Identity Services Engine (ISE) versione 3.4

- Switch C9300 con software Cisco IOS® XE, versione 16.12.01

- Windows 10 Pro versione 22H2 19045.3930

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

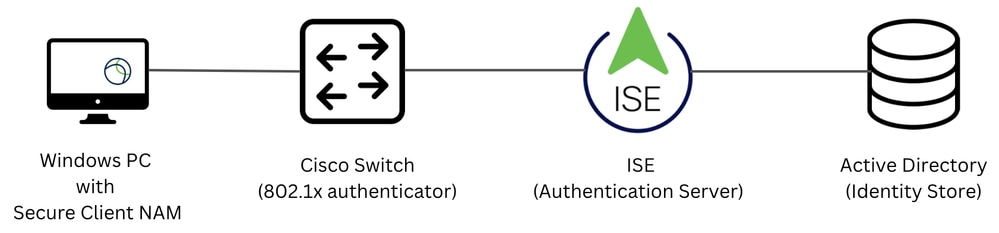

Topologia della rete

Topologia della rete

Topologia della rete

Configurazione

Configurazioni

Parte 1: Scaricare e installare Secure Client NAM (Network Access Manager)

Passaggio 1. Andare a Cisco Software Download. Nella barra di ricerca del prodotto, immettere Secure Client 5.

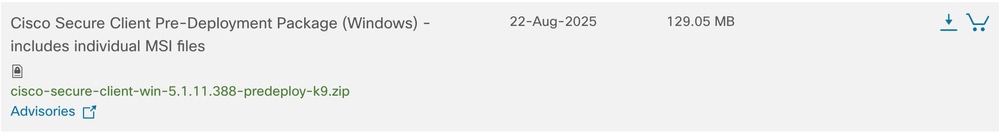

In questo esempio di configurazione viene utilizzata la versione 5.1.11.388. L'installazione viene eseguita utilizzando il metodo pre-distribuzione.

Nella pagina di download, individuare e scaricare Cisco Secure Client Pre-Deployment Package (Windows).

File zip pre-distribuzione

File zip pre-distribuzione

Nota: Cisco AnyConnect è stato dichiarato obsoleto e non è più disponibile sul sito di download del software Cisco.

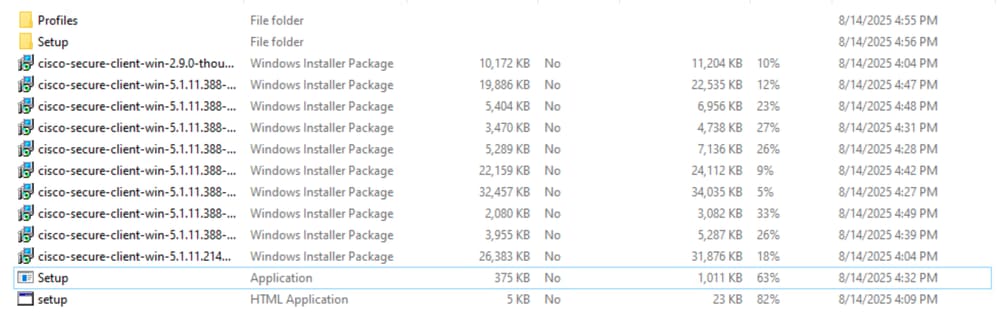

Passaggio 2. Una volta scaricati ed estratti, fare clic su Setup.

File Zip Predeployment

File Zip Predeployment

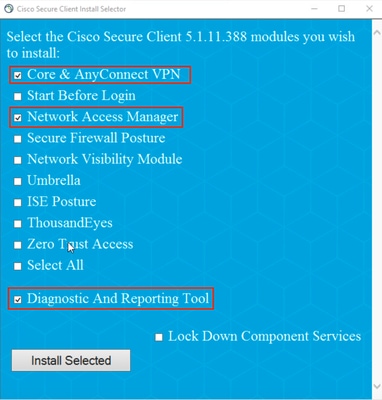

Passaggio 3. Installare i moduli Core e AnyConnect VPN, Network Access Manager e i moduli Diagnostica e Report.

Secure Client Installer

Secure Client Installer

Fare clic su Install Selected (Installa selezionati).

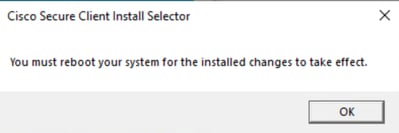

Passaggio 4. Dopo l'installazione è necessario riavviare il sistema. Fare clic su OK e riavviare il dispositivo.

Popup richiesto Riavvio

Popup richiesto Riavvio

Parte 2: Scarica e installa l'Editor di profili Secure Client NAM

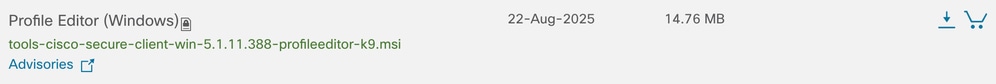

Passaggio 1. L'Editor di profili si trova nella stessa pagina di download di Secure Client. In questo esempio di configurazione viene utilizzata la versione 5.1.11.388.

Editor di profili

Editor di profili

Scaricare e installare l'Editor di profili.

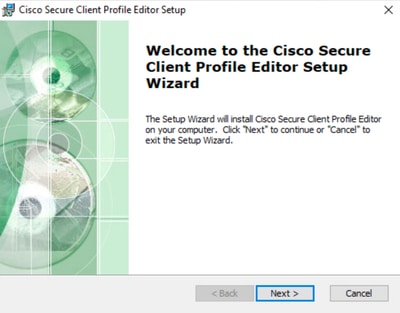

Passaggio 2. Eseguire il file MSI.

Avvio installazione Editor di profili

Avvio installazione Editor di profili

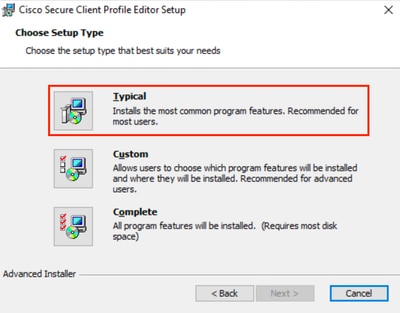

Passaggio 3. Utilizzare l'opzione di installazione Tipica e installare NAM Profile Editor.

Installazione dell'Editor di profili

Installazione dell'Editor di profili

Parte 3: Consenti accesso alle credenziali della cache di Windows da parte di NAM

Per impostazione predefinita, in Windows 10, Windows 11 e Windows Server 2012 il sistema operativo impedisce a Network Access Manager (NAM) di recuperare la password del computer necessaria per l'autenticazione del computer. Di conseguenza, l'autenticazione del computer tramite la password del computer non funziona a meno che non venga applicata una correzione del Registro di sistema.

Per consentire a NAM di accedere alle credenziali del computer, applicare la correzione dell'KB 2743127 Microsoft sul desktop del client.

Attenzione: La modifica non corretta del Registro di sistema di Windows può causare gravi problemi. Assicurarsi di eseguire il backup del Registro di sistema prima di apportare modifiche.

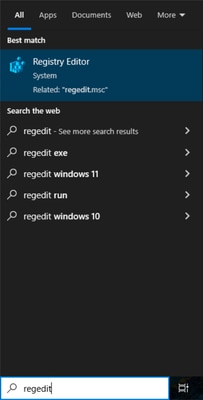

Passaggio 1. Nella barra di ricerca di Windows, immettere regedit, quindi fare clic su Editor del Registro di sistema.

Editor del Registro di sistema nella barra di ricerca

Editor del Registro di sistema nella barra di ricerca

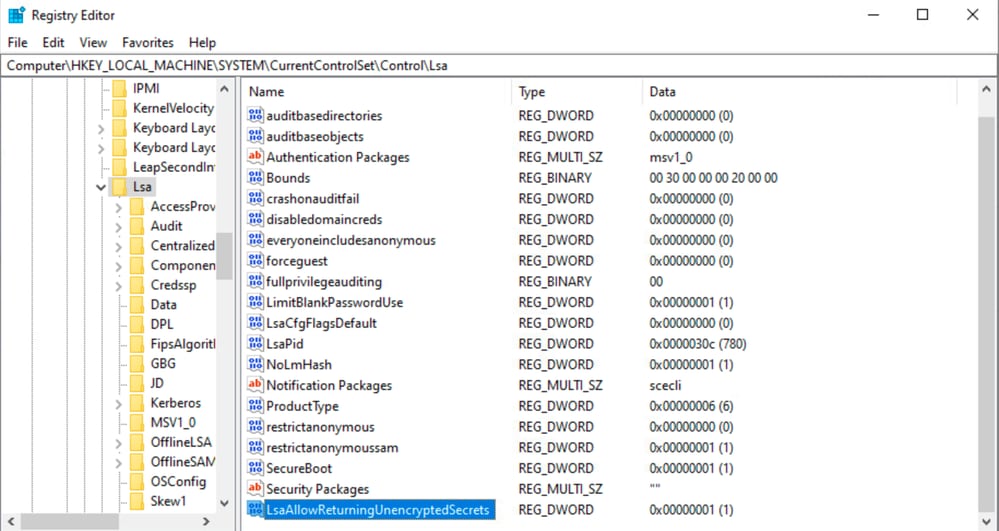

Passaggio 2. Nell'Editor del Registro di sistema, selezionare HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > Lsa.

Passaggio 3. Fare clic con il pulsante destro del mouse su Lsa, scegliere Nuovo > Valore DWORD (32 bit) e denominarlo LsaAllowReturnUnencryptedSecrets.

Lsa Registry DWORD

Lsa Registry DWORD

Passaggio 4. Fare doppio clic su LsaAllowReturnUnencryptedSecrets, impostare il valore su 1, quindi fare clic su OK.

Finestra Modifica DWORD

Finestra Modifica DWORD

Parte 4: Configurare il profilo NAM utilizzando l'Editor profili NAM

Passaggio 1. Aprire l'Editor di profili NAM.

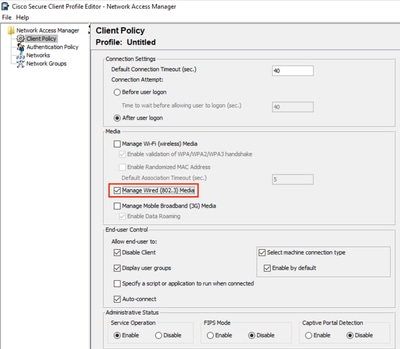

Passaggio 2. In Criterio client:

- Verificare che Gestione supporti cablati (802.3) sia abilitato.

- Se si utilizza WiFi, verificare che Gestione supporti Wi-Fi (wireless) sia abilitato con la convalida dell'handshake WPA/WPA2/WPA3.

- Mantenete tutte le altre opzioni come impostazioni predefinite.

Criterio client Editor profili NAM

Criterio client Editor profili NAM

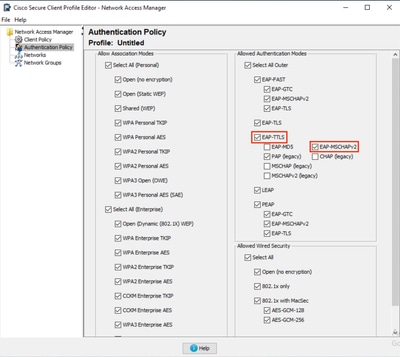

Passaggio 3. Nei criteri di autenticazione:

-

Assicurarsi che i metodi richiesti siano selezionati.

-

Nell'esempio, utilizzare EAP-TTLS con EAP-MSCHAPv2. Accertarsi quindi che questi metodi siano selezionati.

Criterio di autenticazione dell'Editor di profili NAM

Criterio di autenticazione dell'Editor di profili NAM

Parte 5: Configurazione di una rete cablata per EAP-TTLS

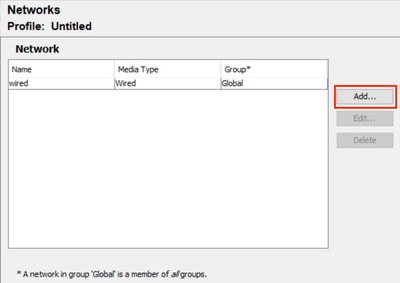

Passaggio 1. In Reti è presente una rete cablata predefinita. Per questo esempio, creare una nuova rete per EAP-TTLS.

Fare clic su Add per creare una nuova rete.

Rete predefinita editor profili NAM

Rete predefinita editor profili NAM

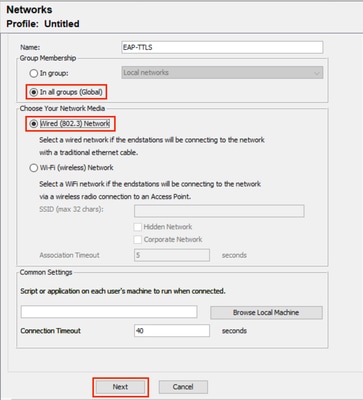

Assegnare il nome al profilo di rete. In questo esempio, il nome della rete è EAP-TTLS.

Selezionare GlobalforGroup Membership. Selezionare Rete cablata (802.3) in Supporto di rete e fare clic su Avanti.

NAM Profile Editor - Nuova rete

NAM Profile Editor - Nuova rete

Passaggio 2. In Livello di protezione, scegliere Autenticazione rete (per l'autenticazione 802.1X).

Configurazione di rete dell'Editor di profili NAM

Configurazione di rete dell'Editor di profili NAM

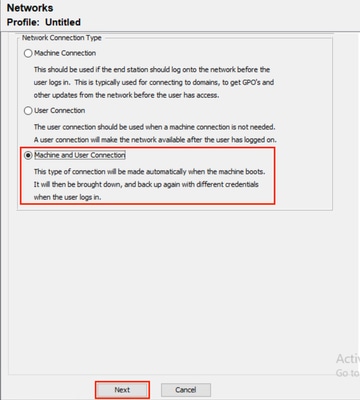

Passaggio 3. Per Tipo di connessione, scegliere Connessione computer e utente. Fare clic su Avanti.

Autenticazione utente e computer dell'Editor di profili NAM

Autenticazione utente e computer dell'Editor di profili NAM

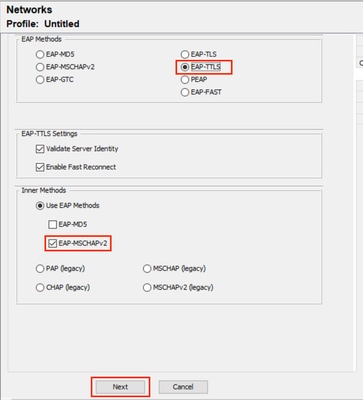

Passaggio 4. Selezionare EAP-TTLS come metodo EAP generale.

Tra i vari metodi interni esistenti per EAP-TTLS, selezionare Usa metodi EAP e selezionare EAP-MSCHAPv2.

Fare clic su Avanti per passare alla sezione Certificato.

Autenticazione computer editor profili NAM

Autenticazione computer editor profili NAM

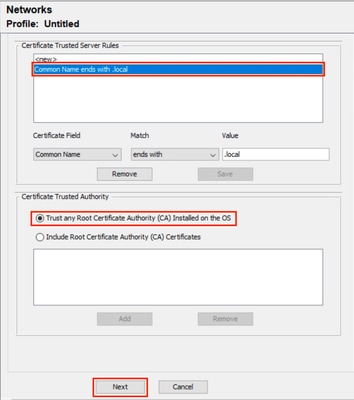

Passaggio 5. Configurare le regole di convalida dei certificati

-

In Regole server trusted certificato configurare una regola in base al nome comune del certificato del server.

È inoltre possibile specificare il nome comune del certificato di autenticazione EAP Policy Service Node (PSN).

In questo esempio, il certificato del nodo PSN viene emesso da varshaah.varshaah.local. Pertanto, viene utilizzata la regola Nome comune termina con .local. Questa regola convalida il certificato presentato dal server durante il flusso EAP-TTLS. -

In Autorità di certificazione attendibile sono disponibili due opzioni.

Con questa opzione, il dispositivo Windows considera attendibile qualsiasi certificato EAP firmato da un certificato incluso in Certificati - Utente corrente > Autorità di certificazione radice attendibili > Certificati (gestiti dal sistema operativo).

In questo scenario viene utilizzata l'opzione Considera attendibile qualsiasi CA radice installata nel sistema operativo anziché aggiungere un certificato CA specifico. - Fare clic su Avanti per continuare.

Certificati dell'Editor di profili NAM

Certificati dell'Editor di profili NAM

Passaggio 6. Nella sezione Credenziali computer, selezionare Usa credenziali computer, quindi fare clic su Avanti.

Credenziali dell'editor di profili NAM

Credenziali dell'editor di profili NAM

Passaggio 7. Sezione Configurazione autenticazione utente.

-

Selezionare EAP-TTLS in Metodi EAP.

-

In Metodi interni, selezionare Usa metodi EAP, quindi selezionare EAP-MSCHAPv2.

-

Fare clic su Next (Avanti).

Autenticazione utente editor profili NAM

Autenticazione utente editor profili NAM

Passaggio 8. In Certificati, configurare le stesse regole di convalida dei certificati descritte nel passaggio 5.

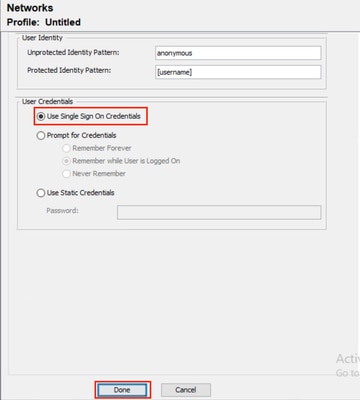

Passaggio 9. In Credenziali utente, selezionare Usa credenziali Single Sign-On, quindi fare clic su Fine.

Credenziali utente dell'Editor di profili NAM

Credenziali utente dell'Editor di profili NAM

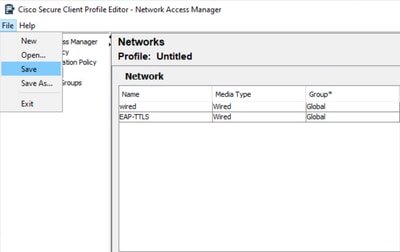

Parte 6: Salvataggio del file di configurazione di rete

Passaggio 1. Fare clic su File > Salva.

Configurazione di rete salvata dall'Editor profili NAM

Configurazione di rete salvata dall'Editor profili NAM

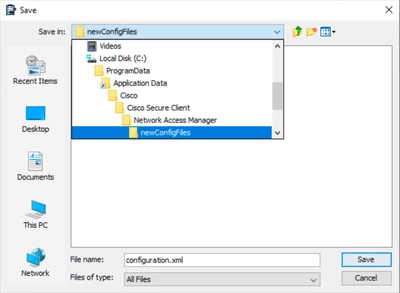

Passaggio 2. Salvare il file come configuration.xml nella cartella newConfigFiles.

Salva configurazione di rete

Salva configurazione di rete

Parte 7: Configurazione del server AAA sullo switch

C9300-1#sh run aaa

!

aaa authentication dot1x default group labgroup

aaa authorization network default group labgroup

aaa accounting dot1x default start-stop group labgroup

aaa accounting update newinfo periodic 2880

!

!

!

!

aaa server radius dynamic-author

client 10.76.112.135 server-key cisco

!

!

radius server labserver

address ipv4 10.76.112.135 auth-port 1812 acct-port 1813

key cisco

!

!

aaa group server radius labgroup

server name labserver

!

!

!

!

aaa new-model

aaa session-id common

!

!C9300-1(config)#dot1x system-auth-control

Nota: il comando dot1x system-auth-control non viene visualizzato nell'output show running-config, ma è necessario per abilitare 802.1X a livello globale.

Configurare l'interfaccia dello switch per 802.1X:

C9300-1(config)#do sh run int gig1/0/44

Building configuration...

Current configuration : 242 bytes

!

interface GigabitEthernet1/0/44

switchport access vlan 96

switchport mode access

device-tracking

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication host-mode multi-auth

authentication periodic

mab

dot1x pae authenticator

endParte 8: Configurazioni ISE

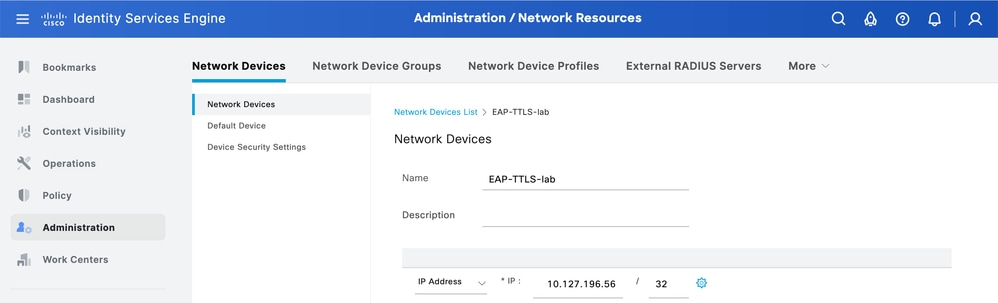

Passaggio 1. Configurare lo switch su ISE.

Selezionare Amministrazione > Risorse di rete > Dispositivi di rete e fare clic su Aggiungi.

Immettere qui il nome dello switch e l'indirizzo IP.

Aggiunta del dispositivo di rete ISE

Aggiunta del dispositivo di rete ISE

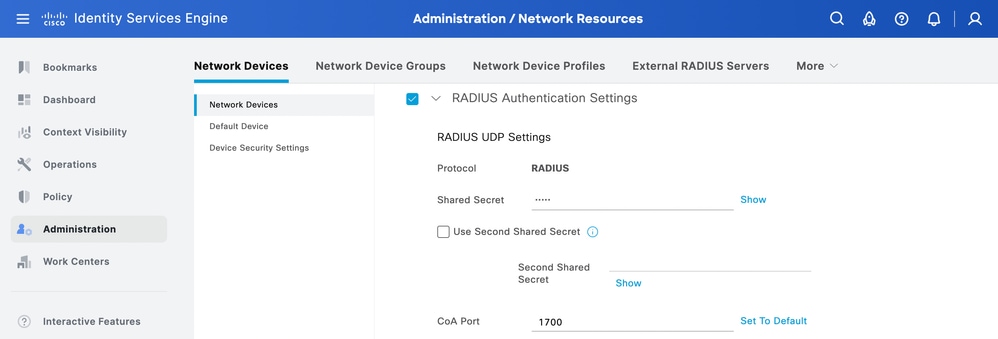

Immettere il segreto condiviso RADIUS, lo stesso di quello configurato in precedenza sullo switch.

RADIUS Shared Secret ISE

RADIUS Shared Secret ISE

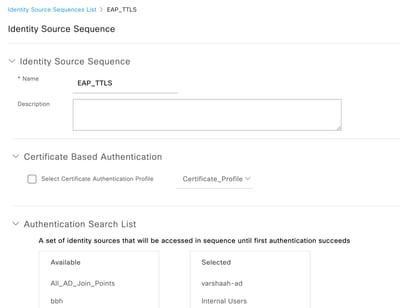

Passaggio 2. Configurare la sequenza di origine dell'identità.

-

Passare a Amministrazione > Gestione delle identità > Sequenze origini identità.

-

Fare clic su Aggiungi per creare una nuova sequenza di origine identità.

- Configurare le origini di identità nell'elenco di ricerca autenticazione.

ISE Identity Source Sequence

ISE Identity Source Sequence

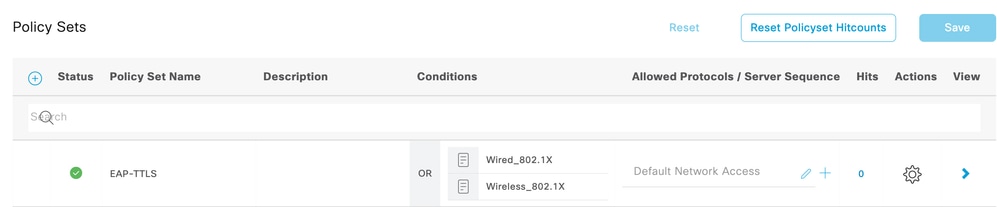

Passaggio 3. Configurare il set di criteri.

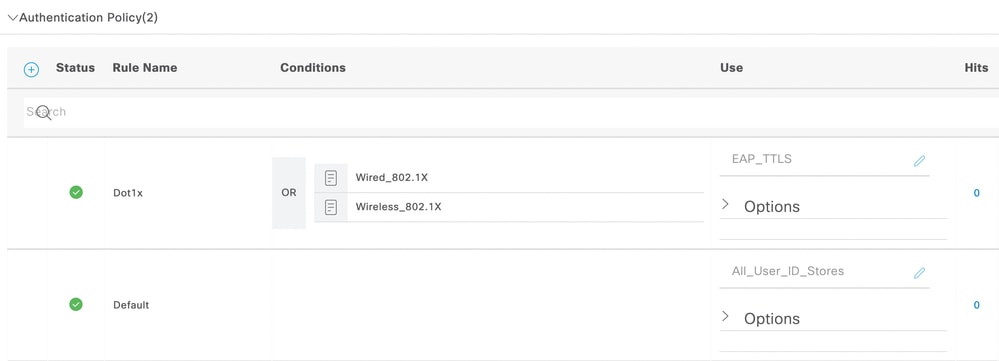

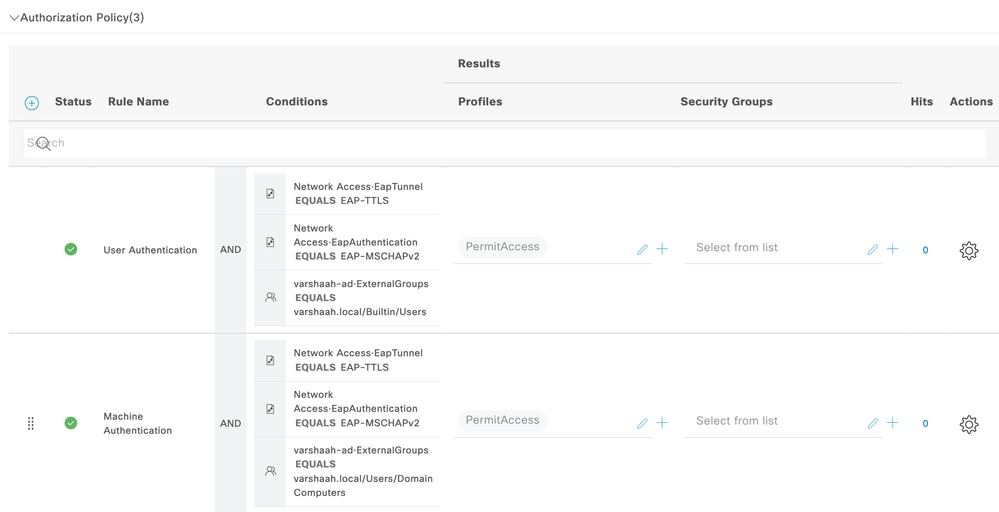

Passare a Criterio > Set di criteri e creare un nuovo set di criteri. Configurare le condizioni come Wired_802.1x O Wireless_802.1x. Per Protocolli consentiti, scegliere Accesso di rete predefinito:

Set di criteri EAP-TTLS

Set di criteri EAP-TTLS

Creare il criterio di autenticazione per dot1x e scegliere la sequenza di origine dell'identità creata al passaggio 4.

Criterio di autenticazione EAP-TTLS

Criterio di autenticazione EAP-TTLS

Per i criteri di autorizzazione, creare la regola con tre condizioni. La prima condizione verifica la condizione di utilizzo del tunnel EAP-TTLS. La seconda condizione verifica che EAP-MSCHAPv2 sia utilizzato come metodo EAP interno. La terza condizione verifica il rispettivo gruppo AD.

Criteri di autorizzazione dot1x

Criteri di autorizzazione dot1x

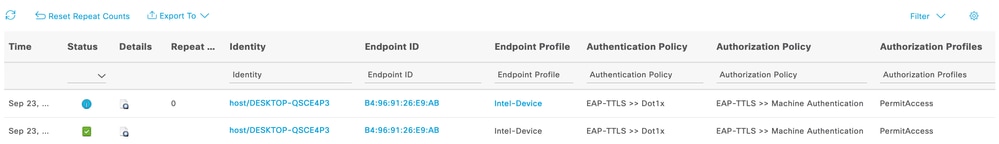

Verifica

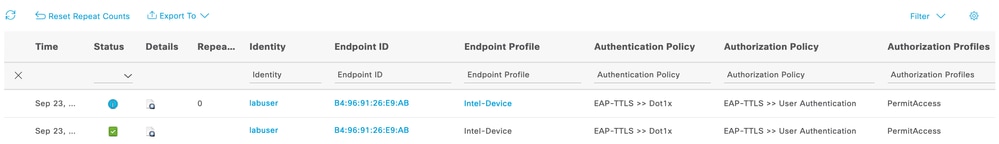

È possibile riavviare il computer con Windows 10 oppure disconnettersi e accedere. Ogni volta che viene visualizzata la schermata di accesso a Windows, viene attivata l'autenticazione del computer.

Autenticazione Live Log Machine

Autenticazione Live Log Machine

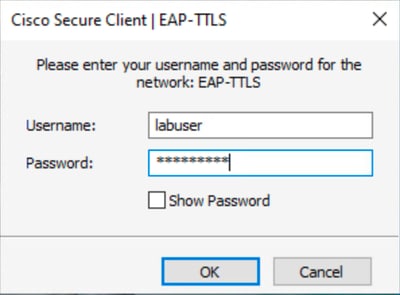

Quando si accede al PC con le credenziali, viene attivata l'autenticazione dell'utente.

Credenziali di autenticazione utente

Credenziali di autenticazione utente

Nota: In questo esempio vengono utilizzate le credenziali utente di Active Directory per l'autenticazione. In alternativa, è possibile creare un utente interno in Cisco ISE e usare le credenziali per eseguire l'accesso.

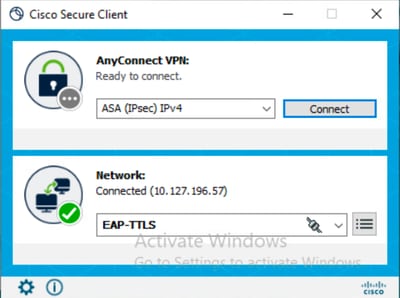

Dopo l'immissione e la verifica delle credenziali, l'endpoint viene connesso alla rete con l'autenticazione dell'utente.

EAP-TTLS connesso

EAP-TTLS connesso

Autenticazione utente Live Log

Autenticazione utente Live Log

Analisi dei Live Log ISE RADIUS

In questa sezione vengono illustrate le voci del registro attivo RADIUS per la corretta autenticazione del computer e dell'utente.

Autenticazione computer

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24431 Authenticating machine against Active Directory - varshaah-ad

24325 Resolving identity - host/DESKTOP-QSCE4P3

...

...

24343 RPC Logon request succeeded - DESKTOP-QSCE4P3$@varshaah.local

24470 Machine authentication against Active Directory is successful - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - host/DESKTOP-QSCE4P3

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

Autenticazione utente

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - labuser@varshaah.local

...

...

24343 RPC Logon request succeeded - labuser@varshaah.local

24402 User authentication against Active Directory succeeded - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - labuser

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

Analizza registri NAM

I registri NAM, soprattutto dopo aver attivato la registrazione estesa, contengono una grande quantità di dati, la maggior parte dei quali sono irrilevanti e possono essere ignorati. In questa sezione vengono elencate le righe di debug per illustrare i passaggi eseguiti da NAM per stabilire una connessione di rete. Quando si analizza un registro, queste frasi chiave possono essere utili per individuare una parte del registro relativa al problema.

Autenticazione computer

2160: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: 8021X (3) recvd EAP TTLS frame (dot1x_util.c 303)Il client riceve un pacchetto EAP-TTLS dallo switch di rete, avviando la sessione EAP-TTLS. Questo è il punto di partenza per il tunnel di autenticazione del computer.

2171: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

2172: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

2173: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)Il client riceve il file Server Hello da ISE e inizia a convalidare il certificato del server (CN=varshaah.varshaah.local). Il certificato viene trovato nell'archivio di attendibilità del client e aggiunto per la convalida.

2222: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Validating the server: varshaah.varshaah.local

2223: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Server certificate validated: varshaah.varshaah.localConvalida del certificato del server completata. Creazione del tunnel TLS.

2563: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine current state USER_T_NOT_DISCONNECTED, received auth request AUTHENTICATION_PASSED

2564: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: NET (0) SscfApiClass::EnablePortBlocking( {B4467C9A-0EBD-4181-B8CD-6D64F3831F30}, False ): Unblocking interface (cimdIo.cpp 291)

2565: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine new state USER_T_NOT_DISCONNECTEDSegnali client passati dall'autenticazione. L'interfaccia viene sbloccata e la macchina a stati interni passa a USER_T_NOT_DISCONNECTED, a indicare che la macchina può ora passare il traffico.

2609: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_CONNECTING, received adapterState = authenticated

2610: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) 0020 00 00 00 00 00 00 0A 7F C4 01 .......... (cimdIo.cpp 6080)

2611: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: Clearing the connection duration timer

2612: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=76 (cimdEvt.c 622)

2613: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: port authentication succeeded

2614: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (2) cdiEvt:(3,1) dataLen=42 (cimdEvt.c 358)

2615: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_AUTHENTICATEDL'adattatore segnala l'autenticazione e il NAM AccessStateMachine passa ad ACCESS_AUTHENTICATED. Conferma che l'autenticazione del computer è stata completata e che il computer dispone dell'accesso completo alla rete.

Autenticazione utente

100: DESKTOP-QSCE4P3: Sep 25 2025 14:01:26.669 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_STARTED

Il client NAM avvia il processo di connessione EAP-TTLS.

195: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Binding adapter Intel(R) I350 Gigabit Network Connection and machine auth for network EAP-TTLS

198: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_ATTACHED

NAM associa la scheda fisica alla rete EAP-TTLS e passa allo stato ACCESS_ATTACHED, verificando che la scheda sia pronta per l'autenticazione.

204: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_ATTACHED, received userEvent = CONNECT

247: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3680][comp=SAE]: STATE (3) S_enterStateAux called with state = CONNECTING (dot1x_sm.c 142)

Il client passa da ATTACHED a CONNECTING, iniziando lo scambio 802.1X.

291: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.388 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) Sent start frame (dot1x_sm.c 117)Il client invia un comando EAPOL-Start per attivare il processo di autenticazione.

331: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: PORT (3) net: RECV (status: UP, AUTO) (portMsg.c 686)

332: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) recvd EAP IDENTITY frame (dot1x_util.c 266)

340: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: EAP (0) EAP State: EAP_STATE_IDENTITY (eap_auth_client.c 940)

Lo switch richiede un'identità e il client si prepara a rispondere con un'identità esterna.

402: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9580]: EAP-CB: credential requested: sync=80, session-id=1, handle=04C96A74, type=AC_CRED_SESSION_START

422: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: processing credential request: sync=80, session-id=1, eap-handle=04C96A74, eap-level=0, auth-level=0, protected=0, type=CRED_REQ_SESSION_START

460: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request completed, response sent: sync=80Il NAM invia l'identità esterna. Per impostazione predefinita, questo valore è anonimo, a indicare che lo scambio è per l'autenticazione utente (non computer).

488: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP suggested by server: eapTtls

489: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP requested by client: eapTtls

490: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: EAP methods sent: sync=3

491: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request 3: state transition: PENDING -> RESPONDED

Sia il client che il server concordano di utilizzare EAP-TTLS come metodo esterno.

660: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client hello (eap_auth_tls_p.c 395)

661: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

Il client invia Client Hello e riceve Server Hello, che include il certificato ISE.

706: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: 8021X (4) recvd EAP TTLS frame (dot1x_util.c 303)

717: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

718: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

719: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)

726: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL_ERROR_WANT_X509_LOOKUP (eap_auth_tls_p.c 194)

Viene presentato il certificato del server. Il client cerca il file CN varshaah.varshaah.local, trova una corrispondenza e convalida il certificato. L'handshake viene sospeso durante il controllo del certificato X.509.

729: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (2) EAP_EVENT_CRED_REQUEST queued (eapCredProcess.c 496)

730: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (2) EAP: CRED_REQUEST (eapMessage.c 355)

1110: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Received username/password response

1111: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: ...resumedIl tunnel è stato stabilito. NAM richiede e prepara l'identità e le credenziali protette per l'autenticazione interna.

1527: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client key exchange (eap_auth_tls_p.c 395)

1528: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write change cipher spec (eap_auth_tls_p.c 395)

1573: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSL negotiation finished successfully (eap_auth_tls_p.c 395)

1574: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: SSL handshake done (eap_auth_tls_p.c 426)

1575: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: New session. (eap_auth_tls_p.c 434)Handshake TLS completato. È stato stabilito un tunnel sicuro per l'autenticazione interna.

1616: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-6-INFO_MSG: %[tid=9664]: Protected identity/(Username) sent.

1620: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_UNPROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_PROTECTED_IDENTITY_SENT

1689: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_SENT -> AUTH_STATE_PROTECTED_IDENTITY_ACCEPTEDL'identità protetta (nome utente) viene inviata e accettata da ISE.

1708: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9456][comp=SAE]: EAP (1) deferred password request (eapRequest.c 148)

1738: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.758 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Protected password sent.

1741: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.200 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_CREDENTIAL_SENT

ISE richiede la password. NAM invia la password protetta all'interno del tunnel TLS.

1851: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_CREDENTIAL_SENT -> AUTH_STATE_SUCCESS

1852: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) dot1x->eapSuccess is True (dot1x_sm.c 352)

1853: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

1854: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) SUCCESS (dot1x_sm.c 358)

1855: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)ISE convalida la password, invia EAP-Success e le transizioni NAM a AUTHENTICATED. A questo punto, l'autenticazione dell'utente è completa e al client è consentito l'accesso alla rete.

Risoluzione dei problemi

Per risolvere i problemi di Network Access Manager (NAM) con Cisco ISE e l'integrazione dello switch, è necessario raccogliere i log da tutti e tre i componenti: Secure Client (NAM), Cisco ISE e lo switch.

Registri Secure Client (NAM)

-

Abilitare la registrazione estesa NAM attenendosi alla seguente procedura.

-

Riprodurre il problema. Se il profilo di rete non è applicabile, eseguire Ripristino configurazione di rete in Client protetto.

-

Raccogliere il bundle DART utilizzando lo strumento di diagnostica e reporting (DART).

Registri Cisco ISE

Abilitare questi debug su ISE per acquisire l'autenticazione e le interazioni delle directory:

-

runtime-AAA

- nsf

- sessione nsf

Cambia log

Debug di base

request platform software trace rotate all

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 eap-all debug

debug radius all

Debug avanzati (se necessario)

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 pre-all debug

Comandi show

show version

show debugging

show running-config aaa

show authentication session interface gix/x details

show dot1x interface gix/x

show aaa servers

show platform software trace message smd switch active R0

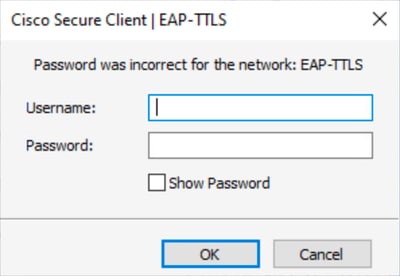

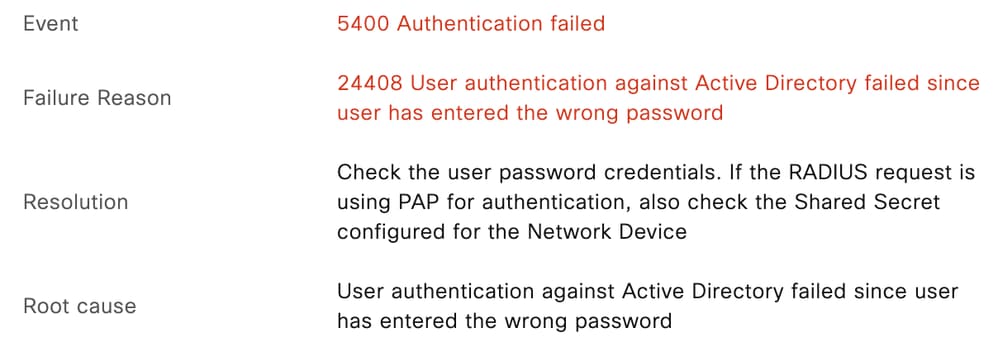

Errore di autenticazione utente a causa di credenziali non valide

Quando un utente immette credenziali non corrette, Secure Client visualizza una password generica non corretta per la rete: Messaggio EAP-TTLS. L'errore visualizzato sullo schermo non specifica se il problema è dovuto a un nome utente o a una password non validi.

Errore di password non corretta

Errore di password non corretta

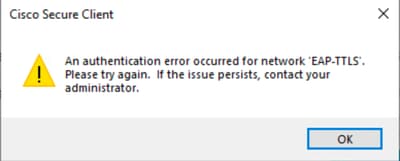

Se l'autenticazione non riesce due volte consecutivamente, Secure Client visualizza questo messaggio: Si è verificato un errore di autenticazione per la rete 'EAP-TTLS'. Riprova. Se il problema persiste, contattare l'amministratore.

Problema di autenticazione utente

Problema di autenticazione utente

Per identificare la causa, esaminare i registri NAM.

1. Password non corretta:

Quando un utente immette una password non corretta, nei log NAM vengono visualizzate voci simili a questo output:

3775: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: MSCHAP_FAILURE received (eap_auth_mschapv2_c.c 776) 3776: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: State: MSCHAP_STATE_R_RESULT (eap_auth_mschapv2_c.c 783) 3777: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.922 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: Error: MSCHAP_ERROR_AUTHENTICATION_FAILURE (eap_auth_mschapv2_c.c 616)

Nei log live di Cisco ISE, l'evento corrispondente viene visualizzato come:

Password non corretta

Password non corretta

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity 10

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 0

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge 0

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response 0

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - varshaah-ad 0

24430 Authenticating user against Active Directory - varshaah-ad 0

24325 Resolving identity - labuser@varshaah.local 4

24313 Search for matching accounts at join point - varshaah.local 0

24319 Single matching account found in forest - varshaah.local 0

24323 Identity resolution detected single matching account 0

24344 RPC Logon request failed - STATUS_WRONG_PASSWORD, ERROR_INVALID_PASSWORD, labuser@varshaah.local 20

24408 User authentication against Active Directory failed since user has entered the wrong password - varshaah-ad 1

...

...

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed 0

...

...

12976 EAP-TTLS authentication failed 0

...

...

11003 Returned RADIUS Access-Reject

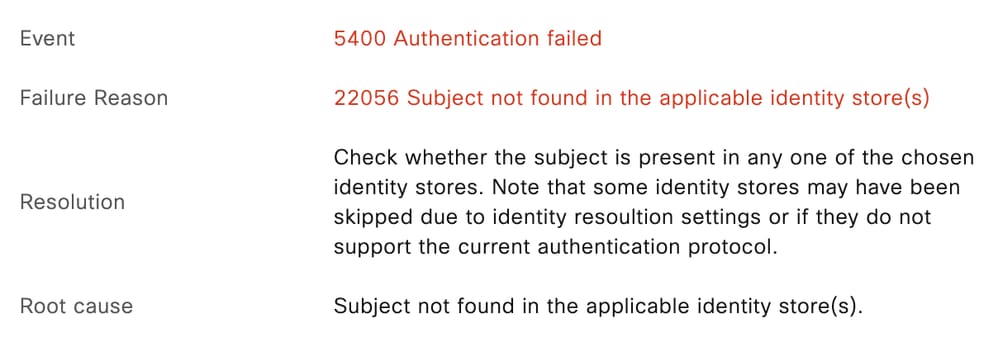

2. Nome utente errato:

Quando un utente immette un nome utente non corretto, nei log NAM vengono visualizzate voci simili a questo output:

3788: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (4) EAP status: AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED (eapMessage.c 79) 3789: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300]: EAP-CB: EAP status notification: session-id=1, handle=051558CC, status=AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED

Nei log live di Cisco ISE, l'evento corrispondente viene visualizzato come:

Nome utente non corretto

Nome utente non corretto

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - All_AD_Join_Points

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - user@varshaah.local

24313 Search for matching accounts at join point - varshaah.local

...

...

24352 Identity resolution failed - ERROR_NO_SUCH_USER

24412 User not found in Active Directory - varshaah-ad

...

...

15013 Selected Identity Source - Internal Users

24210 Looking up User in Internal Users IDStore - user

24216 The user is not found in the internal users identity store

...

...

22056 Subject not found in the applicable identity store(s)

22058 The advanced option that is configured for an unknown user is used

22061 The 'Reject' advanced option is configured in case of a failed authentication request

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed

...

...

12976 EAP-TTLS authentication failed 0

...

...

11504 Prepared EAP-Failure 1

11003 Returned RADIUS Access-Reject

Difetti noti

| ID bug | Descrizione |

| Cisco bug ID 63395 | ISE 3.0: impossibile individuare l'archivio ID REST dopo il riavvio dei servizi |

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

06-Oct-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Varshaah KarkalaTecnico di consulenza

Feedback

Feedback