Introduzione

In questo documento vengono descritte le esclusioni, come identificarle e le best practice per crearle sull'endpoint sicuro Cisco.

Esclusione di responsabilità

Le informazioni fornite in questo documento si basano sui sistemi operativi Windows, Linux e macOS.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Panoramica

Dopo aver letto questo documento, è necessario comprendere:

- Definizione di esclusione e tipi di esclusione disponibili per Cisco Secure Endpoint.

- Come preparare il connettore per l'ottimizzazione dell'esclusione.

- Come identificare le esclusioni potenzialmente forti.

- Come creare nuove esclusioni in Cisco Secure Endpoint Console.

- Quali sono le procedure ottimali per creare esclusioni?

Che cosa sono le esclusioni?

Un set di esclusione è un elenco di directory, estensioni di file, percorsi di file, processi, nomi di minacce, applicazioni o indicatori di compromissione che non si desidera vengano analizzati o condannati dal connettore. Le esclusioni devono essere create con attenzione per garantire un equilibrio tra prestazioni e sicurezza in un computer quando è abilitata la protezione degli endpoint, ad esempio Secure Endpoint. In questo articolo vengono descritte le esclusioni per Secure Endpoint Cloud, TETRA, SPP e MAP.

Ogni ambiente è unico, così come l'entità che lo controlla, che varia da regole rigide a regole aperte. Le esclusioni devono pertanto essere adattate a ogni situazione.

Le esclusioni possono essere classificate in due modi, Esclusioni gestite da Cisco ed Esclusioni personalizzate.

Esclusioni gestite da Cisco

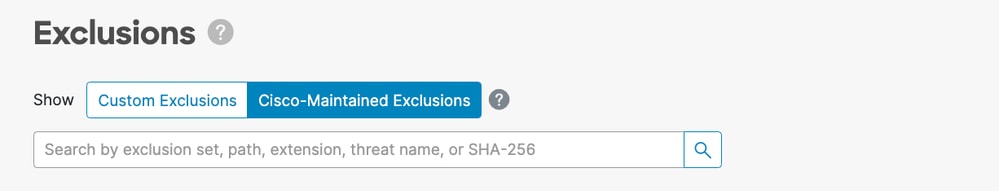

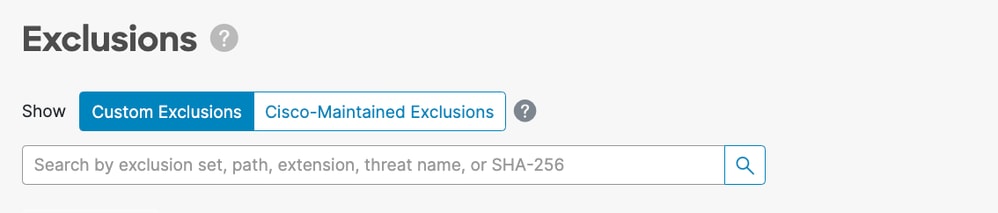

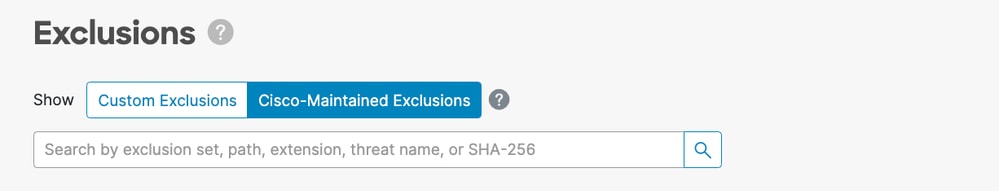

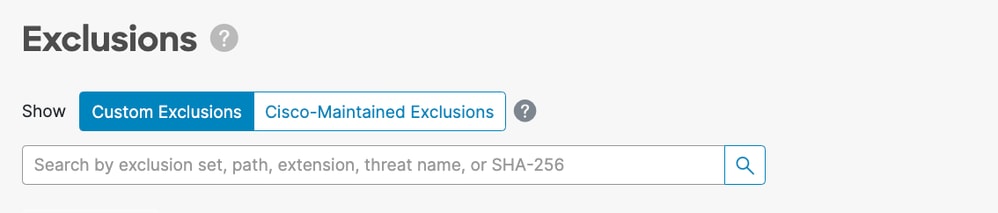

Le esclusioni gestite da Cisco sono esclusioni create sulla base di ricerche e che sono state sottoposte a test rigorosi su sistemi operativi, programmi e altri software di sicurezza di uso comune. È possibile visualizzare queste esclusioni selezionando Esclusioni gestite da Cisco in Secure Endpoint Console nella pagina Esclusioni:

Cisco monitora gli elenchi di esclusione consigliati pubblicati dai fornitori di antivirus e aggiorna le esclusioni gestite da Cisco in modo da includere le esclusioni consigliate.

Nota: Alcuni fornitori di soluzioni audio/video non pubblicano le esclusioni consigliate. In questo caso, è necessario contattare il fornitore AV per richiedere un elenco di esclusioni consigliate e aprire una richiesta di assistenza per aggiornare le esclusioni gestite da Cisco.

Esclusioni personalizzate

Le esclusioni personalizzate sono esclusioni create da un utente per uno Use Case personalizzato in un endpoint. È possibile visualizzare queste esclusioni selezionando Esclusioni personalizzate nella Console endpoint sicuro nella pagina Esclusioni.

Tipi di esclusione

Esclusioni di processo

Le esclusioni dei processi consentono agli amministratori di escludere i processi dai motori supportati. I motori che supportano le esclusioni di processo su ciascuna piattaforma sono descritti nella tabella seguente:

| Sistema operativo |

Motore |

| Scansione dei file |

Protezione dei processi di sistema |

Protezione da attività dannose |

Protezione comportamentale |

| Windows |

ľaddio |

ľaddio |

ľaddio |

ľaddio |

| Linux |

ľaddio |

} |

} |

ľaddio |

| macOS |

ľaddio |

} |

} |

ľaddio |

MacOS e Linux

Quando si crea un'esclusione di processo, è necessario specificare un percorso assoluto. È inoltre possibile specificare un utente facoltativo. Se si specifica sia un percorso che un utente, è necessario che siano soddisfatte entrambe le condizioni per escludere il processo. Se non si specifica un utente, l'esclusione del processo viene applicata a tutti gli utenti.

Nota: Su macOS e Linux, le esclusioni dei processi si applicano a tutti i motori.

Caratteri jolly processo:

I connettori Secure Endpoint Linux e macOS supportano l'utilizzo di un carattere jolly all'interno dell'esclusione Process. Questo permette una copertura più ampia con meno esclusioni, ma può anche essere pericoloso se troppo viene lasciato indefinito. È necessario utilizzare il carattere jolly solo per includere il numero minimo di caratteri necessario per l'esclusione.

Uso del carattere jolly per macOS e Linux:

- Il carattere jolly è rappresentato da un unico asterisco (*)

- È possibile utilizzare il carattere jolly al posto di un singolo carattere o di una directory completa.

- Il posizionamento del carattere jolly all'inizio del percorso non è considerato valido.

- Il carattere jolly funziona tra due caratteri definiti, barre o caratteri alfanumerici.

Esempi:

| Esclusione |

Risultato previsto |

| /Libreria/Java/JavaVirtualMachines/*/java |

Esclude Java in tutte le sottocartelle di JavaVirtualMachines |

| /Library/Jibber/j*bber |

Esclude il processo per jabber, jibber, jobber e così via |

Windows

Quando si crea un'esclusione di processo, è possibile fornire un percorso assoluto e/o un SHA-256 dell'eseguibile di processo. Se si specificano sia un percorso che SHA-256, affinché il processo venga escluso è necessario che siano soddisfatte entrambe le condizioni.

In Windows, è inoltre possibile utilizzare CSIDL o KNOWNFOLDERID all'interno del percorso per creare esclusioni di processo.

Attenzione: I processi figlio creati da un processo escluso non sono esclusi per impostazione predefinita. Per escludere processi aggiuntivi durante la creazione di un'esclusione di processo, selezionare Applica a processi figlio.

Limitazioni:

- Se la dimensione del file del processo è maggiore della dimensione massima del file di analisi impostata nel criterio, l'SHA-256 del processo non viene calcolato e l'esclusione non funziona. Utilizzare un'esclusione di processo basata su percorso per i file di dimensioni superiori alla dimensione massima del file di digitalizzazione.

- Windows Connector impone un limite di 500 esclusioni di processo per tutti i tipi di esclusione di processo.

Nota: In Windows, le esclusioni dei processi vengono applicate per motore. Se la stessa esclusione deve essere applicata a più motori, l'esclusione Process deve essere duplicata in questo caso per ogni motore applicabile.

Caratteri jolly processo:

I connettori di Windows per endpoint sicuri supportano l'utilizzo di un carattere jolly nell'esclusione Process. Questo permette una copertura più ampia con meno esclusioni, ma può anche essere pericoloso se troppo viene lasciato indefinito. È necessario utilizzare il carattere jolly solo per includere il numero minimo di caratteri necessario per l'esclusione.

Utilizzo del carattere jolly per Windows:

- Il carattere jolly viene rappresentato con un unico asterisco (*) o con un doppio asterisco (**)

- Unico asterisco (*):

- È possibile utilizzare il carattere jolly al posto di un singolo carattere o di una directory completa.

- Il posizionamento del carattere jolly all'inizio del percorso non è considerato valido.

- Il carattere jolly funziona tra due caratteri definiti, barre o caratteri alfanumerici.

- L'inserimento del carattere jolly alla fine di un percorso esclude tutti i processi in tale directory ma non le sottodirectory.

- Doppio asterisco (**):

- Può essere posizionato solo alla fine di un tracciato.

- L'inserimento del carattere jolly alla fine di un percorso esclude tutti i processi in tale directory e tutti i processi nelle sottodirectory.

- Questo permette un set di esclusione molto più grande con input minimo, ma lascia anche un buco di sicurezza molto grande per la visibilità. Utilizzare questa funzione con estrema cautela.

Esempi:

| Esclusione |

Risultato previsto |

| C:\Windows\*\Tiworker.exe |

Esclude tutti i processi di Tiworker.exe trovati nelle sottodirectory di Windows |

| C:\Windows\P*t.exe |

Esclude Pot.exe, Pat.exe, P1t.exe e così via |

| C:\Windows\*chickens.exe |

Esclude tutti i processi nella directory di Windows che terminano con chickens.exe |

| C:\* |

Esclude tutti i processi nell'unità C: ma non nelle sottodirectory |

| C:\** |

Esclude tutti i processi sull'unità C: unità |

Esclusioni di minacce

Le esclusioni delle minacce consentono di escludere un particolare nome di minaccia dall'attivazione degli eventi. È necessario utilizzare l'esclusione di minacce solo se si è certi che gli eventi siano il risultato di un rilevamento di falsi positivi. In questo caso, utilizzare il nome esatto della minaccia dall'evento come esclusione di minaccia. Tenere presente che se si utilizza questo tipo di esclusione, anche un rilevamento vero-positivo del nome della minaccia non viene rilevato, messo in quarantena o generato un evento.

Nota: Le esclusioni di minacce non distinguono tra maiuscole e minuscole. Esempio:W32.Zombies.NotAVirus e w32.zombies.notavirus corrispondono entrambi allo stesso nome di minaccia.

Avviso: Non escludere minacce a meno che un'indagine approfondita non abbia confermato che il nome della minaccia è falso positivo. Le minacce escluse non vengono più inserite nella scheda Eventi per la revisione e il controllo.

Esclusioni di percorsi

Le esclusioni di percorso sono quelle utilizzate più di frequente, in quanto i conflitti tra applicazioni in genere comportano l'esclusione di una directory. Potete creare un'esclusione di tracciato utilizzando un tracciato assoluto. In Windows è inoltre possibile utilizzare CSIDIL o KNOWNFOLDERID per creare esclusioni di percorso.

Ad esempio, per escludere un'applicazione AV nella directory Programmi di Windows, il percorso di esclusione potrebbe essere uno dei seguenti:

C:\Program Files\MyAntivirusAppDirectory

CSIDL_PROGRAM_FILES\MyAntivirusAppDirectory

FOLDERID_ProgramFiles\MyAntivirusAppDirectory

Nota: Le esclusioni di percorso sono ricorsive ed escludono anche tutte le sottodirectory.

Corrispondenze parziali percorso (solo Windows)

Se nell'esclusione del percorso non è specificata una barra finale, il connettore di Windows eseguirà una corrispondenza parziale nei percorsi. Mac e Linux non supportano corrispondenze parziali di percorso.

Ad esempio, se si applicano le seguenti esclusioni di percorso in Windows:

C:\Program Files

C:\test

Tutti questi percorsi vengono quindi esclusi:

C:\Program Files

C:\Program Files (x86)

C:\test

C:\test123

La modifica dell'esclusione da C:\test a C:\test\ impedisce l'esclusione di C:\test123.

Esclusioni estensione file

Le esclusioni delle estensioni di file consentono di escludere tutti i file con una determinata estensione.

Considerazioni principali:

- L'input previsto in Secure Endpoint Console è .extension

- Se non è stato aggiunto alcun punto, la Secure Endpoint Console lo precede automaticamente all'estensione del file.

- Nelle estensioni non viene fatta distinzione tra maiuscole e minuscole.

Ad esempio, per escludere tutti i file di database di Microsoft Access, è possibile creare l'esclusione seguente:

.MDB

Nota: Le estensioni di file standard sono disponibili nell'elenco predefinito. Non è consigliabile eliminare queste esclusioni, in quanto potrebbero causare modifiche alle prestazioni dell'endpoint.

Esclusioni con caratteri jolly

Le esclusioni di caratteri jolly sono uguali alle esclusioni di Percorso o Estensione file, con la differenza che è possibile utilizzare un asterisco (*) per rappresentare un carattere jolly all'interno del percorso o dell'estensione.

Ad esempio, se si desidera escludere le macchine virtuali su macOS dall'analisi, è possibile immettere la seguente Esclusione percorso:

/Users/johndoe/Documents/Virtual Machines/

Tuttavia, questa esclusione è valida solo per un utente, pertanto sostituire il nome utente nel percorso con un asterisco e creare un'esclusione con caratteri jolly invece di escludere questa directory per tutti gli utenti:

/Users/*/Documents/Virtual Machines/

Attenzione: Le esclusioni con caratteri jolly non si fermano ai separatori di percorso, pertanto possono causare esclusioni non intenzionali. Ad esempioC:\*\test escludeC:\sample\test eC:\1\test** oC:\sample\test123.

Avviso: Se si inizia un'esclusione con un asterisco, è possibile che si verifichino problemi di prestazioni. Rimuovere o modificare tutte le esclusioni che iniziano con un asterisco per ridurre l'impatto sulla CPU.

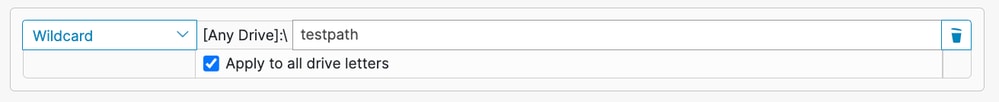

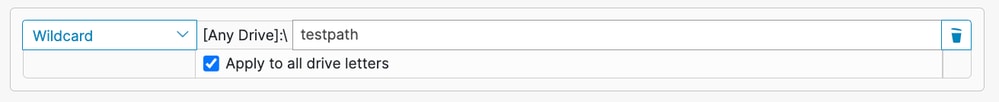

Windows

Quando si creano esclusioni con caratteri jolly in Windows, è possibile scegliere Applica a tutte le lettere di unità. Se si seleziona questa opzione, l'esclusione dei caratteri jolly viene applicata a tutte le unità collegate.

Se si creasse manualmente la stessa esclusione, sarebbe necessario anteporla a ^[A-Za-z], ad esempio:

^[A-Za-z]\testpath

In entrambi gli esempi, i percorsi C:\testpath e D:\testpath sono esclusi.

Quando si seleziona Applica a tutte le lettere di unità per l'esclusione dei caratteri jolly, la Secure Endpoint Console genera automaticamente il valore ^[A-Za-z].

Esclusioni eseguibili (solo Windows)

Le esclusioni dei file eseguibili si applicano solo ai connettori Windows con la prevenzione degli attacchi abilitata. L'esclusione di un eseguibile esclude alcuni eseguibili dalla protezione mediante la prevenzione degli attacchi. È necessario escludere un eseguibile da Exploit Prevention solo se si verificano problemi o problemi di prestazioni.

È possibile controllare l'elenco dei processi protetti ed escludere dalla protezione specificandone il nome eseguibile nel campo Esclusione applicazione. Le esclusioni degli eseguibili devono corrispondere esattamente al nome dell'eseguibile nel formato nome.exe. I caratteri jolly non sono supportati.

Nota: È possibile escludere solo le applicazioni utilizzando le esclusioni di file eseguibili tramite Secure Endpoint Console. Qualsiasi esclusione relativa alle DLL richiede l'apertura di una richiesta di assistenza per la creazione di un'esclusione.

Trovare le esclusioni corrette per la prevenzione dell'utilizzo è un processo molto più intenso rispetto a qualsiasi altro tipo di esclusione e richiede test approfonditi per ridurre al minimo eventuali problemi di sicurezza.

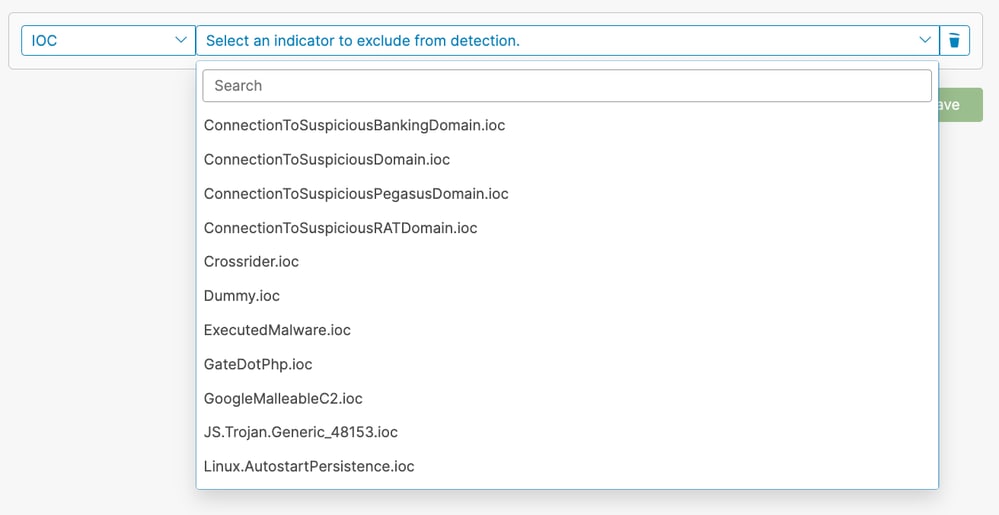

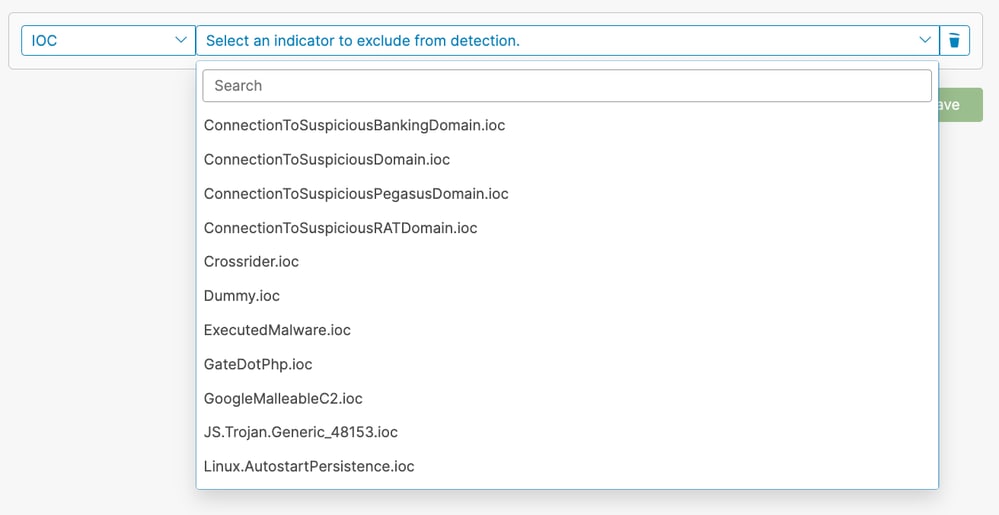

Esclusioni IOC (solo Windows)

Le esclusioni IOC consentono di escludere le indicazioni cloud di compromessi. Ciò può essere utile se si dispone di un'applicazione personalizzata o interna che non può essere firmata e determina l'attivazione frequente di determinati COI. Secure Endpoint Console fornisce un elenco di indicatori tra cui scegliere per le esclusioni IOC.

È possibile selezionare gli indicatori da escludere mediante un elenco a discesa:

Nota: Se si esclude un IOC con un livello di gravità alto o critico, si perde la visibilità su di esso e si potrebbe lasciare l'organizzazione a rischio. È necessario escludere questi IOC solo se si verifica un numero elevato di rilevamenti di falsi positivi per esso.

CSIDL e KNOWNFOLDERID (solo Windows)

I valori CSIDL e KNOWNFOLDERID vengono accettati e incoraggiati durante la scrittura delle esclusioni di percorsi e processi per Windows. I valori CSIDL/KNOWNFOLDERID sono utili per creare esclusioni di processi e percorsi per ambienti che utilizzano lettere di unità alternative.

Quando si utilizza CSIDL/KNOWNFOLDERID, è necessario tenere in considerazione alcune limitazioni. Se nell'ambiente i programmi vengono installati su più di una lettera di unità, il valore CSIDL/KNOWNFOLDERID fa riferimento solo all'unità contrassegnata come posizione di installazione predefinita o nota.

Ad esempio, se il sistema operativo è installato in C:\ ma il percorso di installazione di Microsoft SQL è stato modificato manualmente in D:\, l'esclusione basata su CSIDL/KNOWNFOLDERID nell'elenco di esclusione gestito non si applica a tale percorso. Ciò significa che è necessario immettere un'esclusione per ogni esclusione di percorso o processo non presente nell'unità C:\, poiché l'utilizzo di CSIDL/KNOWNFOLDERID non ne esegue il mapping.

Per ulteriori informazioni, fare riferimento a questa documentazione di Windows:

Nota: KNOWNFOLDERID è supportato solo in Windows Connector 8.1.7 e versioni successive. Nelle versioni precedenti di Windows Connector vengono utilizzati valori CSIDL.

Nota: I valori KNOWNFOLDERID fanno distinzione tra maiuscole e minuscole. È ad esempio necessario utilizzare il valore FOLDERID_ProgramFiles e non il valore non valido valueFolderID_programfiles.

Prepara connettore per sintonizzazione esclusione

Per preparare il connettore per l'ottimizzazione dell'esclusione, è necessario:

- Impostare un gruppo e un criterio da eseguire in modalità di debug.

- Eseguire i computer nel nuovo gruppo di debug in base alle normali operazioni aziendali, concedendo il tempo necessario per ottenere dati di registro del connettore sufficienti.

- Genera dati diagnostici sul connettore da utilizzare per identificare le esclusioni.

Per istruzioni sull'attivazione della modalità di debug e sulla raccolta dei dati di diagnostica su sistemi operativi diversi, consultare i seguenti documenti:

Identifica esclusioni

MacOS e Linux

I dati diagnostici generati in modalità di debug forniscono due file utili per la creazione di esclusioni: fileops.txt ed excel.txt. Il file fileops.txt è utile per la creazione di esclusioni di percorsi, estensioni di file o caratteri jolly, mentre il file excs.txt è utile per la creazione di esclusioni di processi.

Creazione di esclusioni di processo

Il file excel.txt elenca i percorsi eseguibili che hanno attivato Secure Endpoint per l'esecuzione di una scansione dei file. A ogni percorso è associato un conteggio che indica quante volte è stato digitalizzato e l'elenco è ordinato in ordine decrescente. È possibile utilizzare questo elenco per determinare i processi con un volume elevato di eventi di esecuzione e quindi utilizzare il percorso del processo per le esclusioni dell'artigianato. Tuttavia, non è consigliabile escludere i programmi di utilità generale (ad esempio /usr/bin/grep) o gli interpreti (ad esempio /usr/bin/ruby).

Se un programma di utilità generale o un interprete sta generando un volume elevato di scansioni di file, è possibile eseguire ulteriori ricerche per cercare di creare esclusioni più mirate:

- Escludi il processo padre: determinare quale applicazione sta eseguendo il processo (ad esempio, trovare il processo padre che sta eseguendo grep) ed escludere questo processo padre. Ciò deve essere fatto, se e solo se, il processo padre può essere trasformato in una esclusione di processo sicura. Se l'esclusione padre si applica ai figli, vengono escluse anche le chiamate a qualsiasi figlio dal processo padre.

- Escludi il processo per un utente specifico: determinare quale utente sta eseguendo il processo. Se il processo viene eseguito a un volume elevato da un utente specifico, è possibile escludere il processo solo per tale utente specifico (ad esempio, se un processo viene chiamato a un volume elevato dalla radice dell'utente, è possibile escludere il processo, ma solo per la radice dell'utente specificato, ciò consente a Secure Endpoint di monitorare le esecuzioni di un determinato processo da qualsiasi utente che non sia la radice).

Output di esempio di excs.txt:

33 /usr/bin/bash

23 /usr/bin/gawk

21 /usr/bin/wc

21 /usr/bin/sleep

21 /usr/bin/ls

19 /usr/bin/pidof

17 /usr/bin/sed

14 /usr/bin/date

13 /usr/libexec/gdb

13 /usr/bin/iconv

11 /usr/bin/cat

10 /usr/bin/systemctl

9 /usr/bin/pgrep

9 /usr/bin/kmod

7 /usr/bin/rm

6 /usr/lib/systemd/systemd-cgroups-agent

6 /usr/bin/rpm

4 /usr/bin/tr

4 /usr/bin/sort

4 /usr/bin/find

Creazione di esclusioni di percorsi, estensioni di file e caratteri jolly

Il file fileops.txt elenca i percorsi in cui le attività di creazione, modifica e ridenominazione dei file attivate da Secure Endpoint consentono di eseguire scansioni dei file. A ogni percorso è associato un conteggio che indica quante volte è stato digitalizzato e l'elenco è ordinato in ordine decrescente. Un modo per iniziare a utilizzare le esclusioni di percorso consiste nel trovare i percorsi di file e cartelle digitalizzati con maggiore frequenza dal file fileops.txt e quindi valutare la possibilità di creare regole per tali percorsi. Sebbene un conteggio elevato non significhi necessariamente che il percorso deve essere escluso (ad esempio, una directory in cui sono archiviati i messaggi di posta elettronica può essere analizzata spesso ma non deve essere esclusa), l'elenco rappresenta un punto di partenza per identificare i candidati all'esclusione.

Output di esempio di fileops.txt:

31 /Users/eugene/Library/Cookies/Cookies.binarycookies

24 /Users/eugene/.zhistory

9 /Users/eugene/.vim/.temp/viminfo

9 /Library/Application Support/Apple/ParentalControls/Users/eugene/2018/05/10-usage.data

5 /Users/eugene/Library/Cookies/HSTS.plist

5 /Users/eugene/.vim/.temp/viminfo.tmp

4 /Users/eugene/Library/Metadata/CoreSpotlight/index.spotlightV3/tmp.spotlight.state

3 /Users/eugene/Library/WebKit/com.apple.Safari/WebsiteData/ResourceLoadStatistics/full_browsing_session_resourceLog.plist

3 /Library/Logs/Cisco/supporttool.log

2 /private/var/db/locationd/clients.plist

2 /Users/eugene/Desktop/.DS_Store

2 /Users/eugene/.dropbox/instance1/config.dbx

2 /Users/eugene/.DS_Store

2 /Library/Catacomb/DD94912/biolockout.cat

2 /.fseventsd/000000000029d66b

1 /private/var/db/locationd/.dat.nosync0063.arg4tq

Una regola pratica consiste nel considerare qualsiasi elemento con un'estensione di file di registro o di diario come candidato di esclusione appropriato.

Motore di protezione comportamentale

Il motore di protezione comportamentale è stato introdotto nel connettore Linux versione 1.2.0 e nel connettore macOS versione 1.24.0; a partire da queste versioni, il connettore è in grado di rilevare un'attività di sistema prevalentemente elevata e quindi di generare il guasto 18.

Le esclusioni dei processi vengono applicate a tutti i motori e alle scansioni dei file. Applicare l'esclusione dei processi ai processi benigni molto attivi per correggere questo errore. Generato dai dati di diagnostica della modalità di debug, il file top.txt può essere utilizzato per determinare i processi più attivi del sistema. Fare riferimento alle linee guida Secure Endpoint Mac/Linux Connector Fault 18 per i passaggi di correzione dettagliati.

Inoltre, le esclusioni dei processi possono impedire il rilevamento di difetti comportamentali falsi positivi da software innocui. Per i rilevamenti di falsi positivi in Secure Endpoint Console, è possibile escludere il processo per migliorare la creazione di report.

Windows

Il sistema operativo Windows è più complesso, sono disponibili più opzioni di esclusione a causa dei processi padre e figlio. Ciò indica che è necessaria una revisione più approfondita per identificare i file a cui si è avuto accesso, ma anche i programmi che li hanno generati.

Fare riferimento a questo Windows Tuning Tool dalla pagina GitHub di Cisco Security per ottenere ulteriori dettagli su come analizzare e ottimizzare le prestazioni di Windows con Secure Endpoint.

Creazione di regole di esclusione in Secure Endpoint Console

Attenzione: Comprendere sempre i file e i processi prima di scrivere un'esclusione per evitare vulnerabilità di sicurezza sull'endpoint.

Completare la procedura seguente per creare una nuova regola di esclusione utilizzando Secure Endpoint Console:

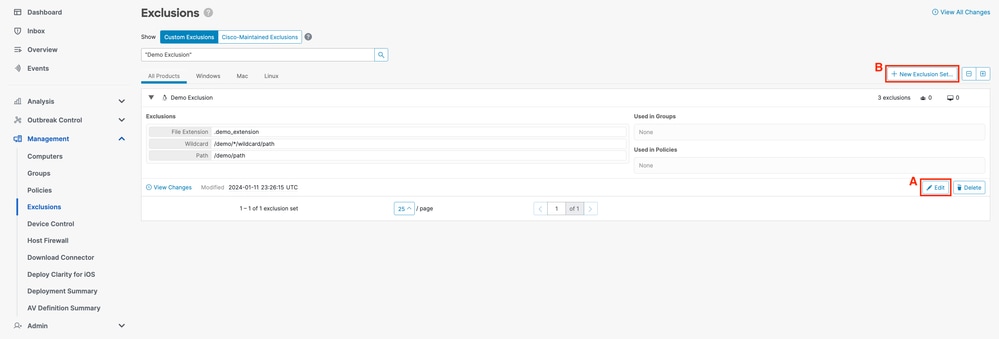

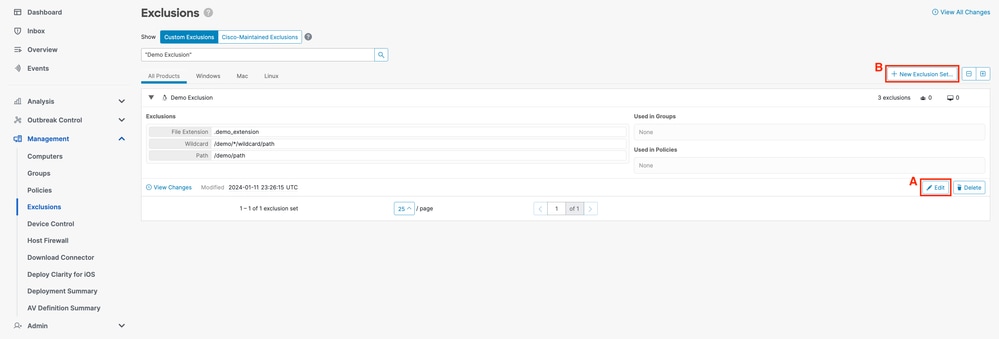

- In Secure Endpoint Console passare alla pagina Criteri selezionando Gestione -> Esclusioni. Entrambi:

(A) individuare la serie di esclusione da modificare e fare clic su Modifica, oppure

(B) fare clic su + Nuovo set di esclusione....

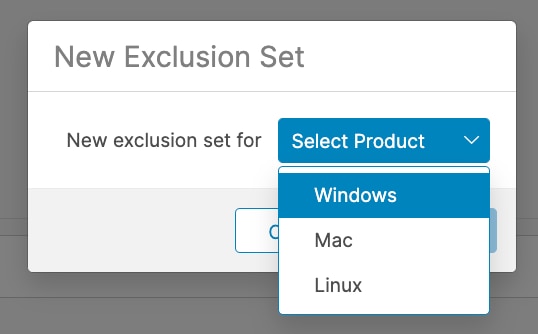

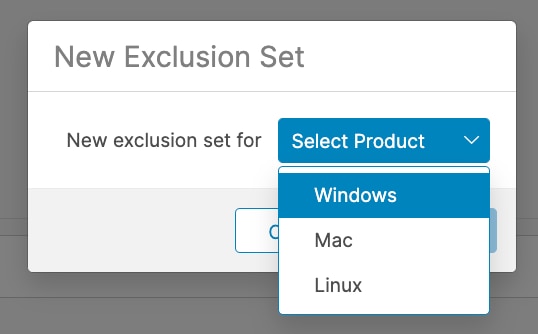

- Nel popup Nuovo set di esclusione, selezionare un sistema operativo per cui creare il set di esclusione. Fare clic su Crea.

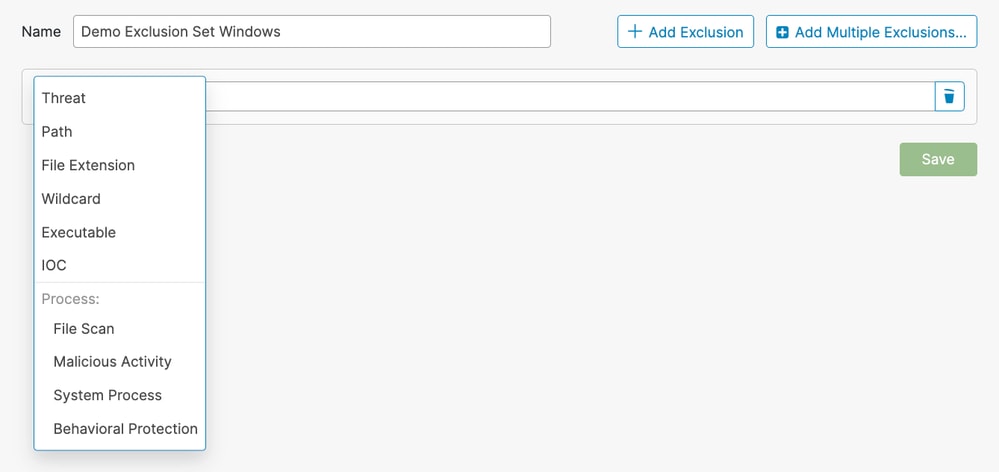

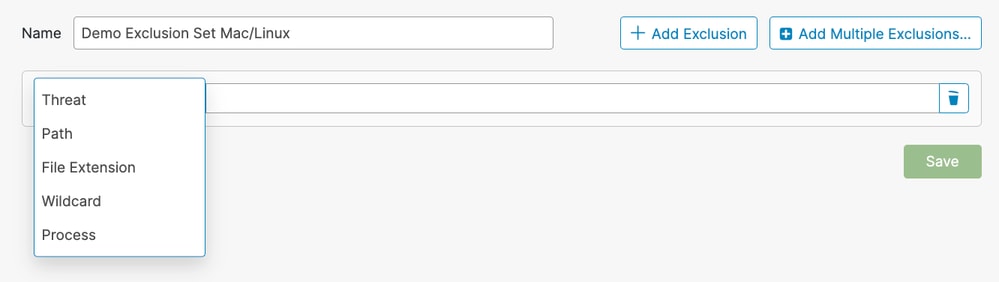

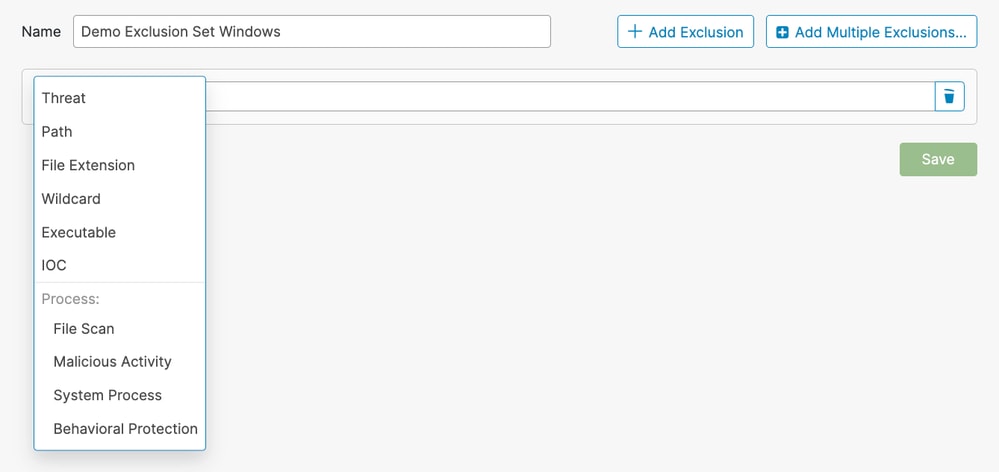

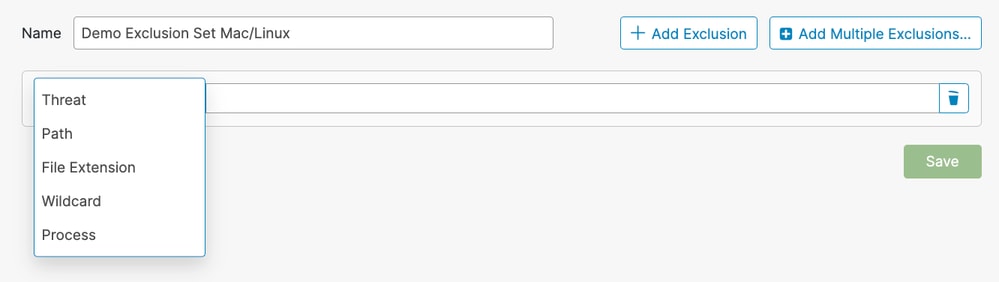

- Viene eseguito il reindirizzamento a una pagina Nuovo set di esclusione. Fare clic su + Aggiungi esclusione e selezionare il tipo di esclusione dall'elenco a discesa Seleziona tipo.

Windows:

Mac/Linux:

- Compilare i campi obbligatori per il tipo di esclusione selezionato.

- Ripetere i passaggi 2 e 3 per aggiungere altre regole oppure fare clic su Salva per salvare il set di esclusione.

Procedure ottimali

Attenzione: Prestare attenzione quando si creano esclusioni in quanto riducono il livello di protezione fornito da Cisco Secure Endpoint. I file esclusi non vengono sottoposti a hashing, non vengono scansionati o non sono disponibili nella cache o nel cloud, l'attività non viene monitorata e mancano informazioni dai motori di back-end, dalla traiettoria del dispositivo e dall'analisi avanzata.

Le esclusioni devono essere utilizzate solo in istanze mirate, ad esempio problemi di compatibilità con applicazioni specifiche o problemi di prestazioni che altrimenti non potrebbero essere migliorati.

Quando si creano esclusioni, è necessario attenersi ad alcune procedure consigliate:

- Creare esclusioni solo per i problemi comprovati.

- Non presumere che un'esclusione sia necessaria a meno che non sia stato dimostrato che si è trattato di un problema che non può essere affrontato altrimenti.

- I problemi di prestazioni, i falsi positivi o i problemi di compatibilità delle applicazioni devono essere esaminati attentamente e risolti prima di applicare un'esclusione.

- Preferire le esclusioni di processo alle esclusioni di percorso/estensione file/caratteri jolly.

- Le esclusioni dei processi consentono di escludere in modo più diretto attività software innocue rispetto all'utilizzo di una combinazione di esclusioni di percorsi, estensioni di file e caratteri jolly per ottenere lo stesso risultato.

- Si consiglia di sostituire le esclusioni Path, File Extension e Wildcard che riguardano gli eseguibili dei programmi con le corrispondenti esclusioni Process, quando possibile.

- Evitare le esclusioni di ampia portata.

- Non escludere parti grandi dell'endpoint, ad esempio l'intera unità C.

- Utilizzare il percorso completo del file anziché il solo nome.

- Utilizzare la traiettoria del dispositivo, Secure Endpoint Diagnostics Data e Windows Tuning Tool per analizzare e determinare le esclusioni specifiche.

- Evitare di utilizzare in modo eccessivo le esclusioni dei caratteri jolly.

- Prestare attenzione quando si creano esclusioni con caratteri jolly. Utilizzare esclusioni più specifiche quando possibile.

- Utilizzare la quantità minima di caratteri jolly in un'esclusione; solo le cartelle che sono realmente variabili devono utilizzare un carattere jolly.

- Evitare di escludere Programmi di utilità generali e interpreti.

- Non è consigliabile escludere programmi di utilità generale o interpreti.

- Se non è necessario escludere programmi di utilità generali o interpreti, fornire un utente di processo (solo macOS/Linux).

- Ad esempio, evitare di scrivere esclusioni che includono python, java, ruby, bash e sh.

- Evitare esclusioni duplicate.

- Prima di creare un'esclusione, verificare se l'esclusione esiste già nelle esclusioni personalizzate o nelle esclusioni gestite da Cisco.

- La rimozione delle esclusioni duplicate migliora le prestazioni e riduce la gestione operativa delle esclusioni.

- Verificare che il percorso specificato in un'esclusione di processo non sia coperto da un'esclusione di percorso/estensione di file/carattere jolly.

- Evitare di escludere i processi comunemente utilizzati negli attacchi di malware.

- Rimuovi esclusioni non aggiornate

- Controlla regolarmente l'elenco di esclusione e conserva traccia del motivo per cui sono state aggiunte alcune esclusioni.

- Rimuovi esclusioni per compromissione

- È necessario rimuovere le esclusioni se un connettore è compromesso per riottenere la massima sicurezza e visibilità.

- Le azioni automatizzate possono essere utilizzate per applicare policy più sicure ai connettori dopo l'infezione. Se un connettore viene compromesso, è necessario spostarlo in un gruppo che contiene un criterio senza esclusioni per garantire il massimo livello di protezione.

- Per ulteriori informazioni su come configurare in modo proattivo l'azione automatizzata "Sposta il computer in un gruppo dopo un compromesso", fare riferimento a Identificazione delle condizioni per l'attivazione di azioni automatiche in un endpoint sicuro.

- Aumenta la protezione per gli elementi esclusi

- Quando le esclusioni sono assolutamente necessarie, prendere in considerazione quali tattiche di mitigazione possono essere adottate, ad esempio abilitando la protezione da scrittura per aggiungere alcuni livelli di protezione per gli elementi esclusi.

- Creare esclusioni in modo intelligente

- Ottimizzare le regole scegliendo il processo padre di livello più alto che identifica in modo univoco l'applicazione da escludere e utilizzare l'opzione Applica a processo figlio per ridurre al minimo il numero di regole.

- Non escludere mai il processo di avvio

- Il processo di avvio (avviato su macOS, init o sistemato su Linux) è responsabile dell'avvio di tutti gli altri processi sul sistema ed è al vertice della gerarchia dei processi.

- L'esclusione del processo di avvio e di tutti i relativi processi secondari disabiliterebbe in modo efficace il monitoraggio degli endpoint sicuri.

- Specificare l'utente del processo quando possibile (solo macOS/Linux)

- Se il campo utente viene lasciato vuoto, l'esclusione si applica a qualsiasi processo che esegue il programma specificato.

- Mentre un'esclusione che si applica a qualsiasi utente è più flessibile, questo ampio ambito potrebbe involontariamente escludere attività che devono essere monitorate.

- La specifica dell'utente è particolarmente importante per le regole che si applicano ai programmi condivisi, quali i motori di runtime (ad esempio, java) e gli interpreti di script (ad esempio, bash, python).

- Se si specifica l'ambito dei limiti utente e si indica a Secure Endpoint di ignorare istanze specifiche durante il monitoraggio di altre istanze.

Esclusioni non consigliate

Anche se è impossibile conoscere ogni possibile vettore di attacco che un avversario può utilizzare, ci sono alcuni vettori di attacco di base che devono essere monitorati. Per mantenere una buona postura di sicurezza e una buona visibilità, si sconsiglia l'utilizzo di queste esclusioni:

| AcroRd32.exe |

| addinprocess.exe |

| addinprocess32.exe |

| addinutil.exe |

| bash.exe |

| bginfo.exe |

| bitsadmin.exe |

| cdb.exe |

| csi.exe |

| dbghost.exe |

| dbgsvc.exe |

| dnx.exe |

| dotnet.exe |

| excel.exe |

| fsi.exe |

| fsiAnyCpu.exe |

| iexplore.exe |

| java.exe |

| kd.exe |

| lxssmanager.dll |

| msbuild.exe |

| mshta.exe |

| ntkd.exe |

| ntsd.exe |

| outlook.exe |

| psexec.exe |

| powerpnt.exe |

| powershell.exe |

| rcsi.exe |

| svchost.exe |

| schtasks.exe |

| system.management.automation.dll |

| windbg.exe |

| winword.exe |

| wmic.exe |

| wuauclt.exe |

| 0,7z |

| bat |

| bin |

| .cab |

| cmd |

| .com |

| cpl |

| DLL |

| exe |

| fla |

| gif |

| .gz |

| hta |

| inf |

| java |

| jar |

| job |

| .jpeg |

| .jpg |

| js |

| ko |

| .ko.gz |

| msi |

| ocx |

| png |

| ps1 |

| py |

| .rar |

| reg |

| scr |

| sys |

| .tar |

| tmp |

| url |

| vbe |

| vbs |

| wsf |

| .zip |

| sbattere |

| java |

| pitone |

| pitone 3 |

| sh |

| zsh |

| / |

| /bin |

| /sbin |

| /usr/lib |

| C: |

| C:\ |

| C:\* |

|

| D:\ |

| D:\* |

| C:\Program Files\Java |

| C:\Temp\ |

| C:\Temp\* |

| C:\Users\ |

| C:\Users\* |

| C:\Windows\Prefetch |

| C:\Windows\Prefetch\ |

| C:\Windows\Prefetch\* |

| C:\Windows\System32\Spool |

| C:\Windows\System32\CatRoot2 |

| C:\Windows\Temp |

| C:\Windows\Temp\ |

| C:\Windows\Temp\* |

| C:\Program Files\<nome società>\ |

| C:\Program Files (x86)\<nome società>\ |

| C:\Users\<NomeProfiloUtente>\AppData\Local\Temp\ |

| C:\Users\<NomeProfiloUtente>\AppData\LocalLow\Temp\ |

Nota: Non si tratta di un elenco esaustivo di esclusioni da evitare, ma fornisce informazioni sui vettori di attacco di base. Mantenere la visibilità di percorsi, estensioni di file e processi è fondamentale.

Informazioni correlate

Feedback

Feedback