Introduzione

In questo documento viene spiegato cos'è un server RADIUS e come funziona.

Prerequisiti

Requisiti

Non sono previsti prerequisiti specifici per questo documento.

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Premesse

Il protocollo RADIUS (Remote Authentication Dial-In User Service) è stato sviluppato da Livingston Enterprises, Inc. come protocollo di autenticazione e accounting del server di accesso.

- La specifica RADIUS RFC 2865 ha reso la specifica RFC 2138 obsoleta.

- La specifica RADIUS per l'accounting RFC 2866 ha reso obsoleta la specifica RFC 2139.

La comunicazione tra un server NAS (Network Access Server) per l'accesso alla rete e un server RADIUS si basa sul protocollo UDP (User Datagram Protocol). In genere, il protocollo RADIUS è considerato un servizio senza connessione.

I problemi relativi alla disponibilità, alla ritrasmissione e ai timeout del server vengono gestiti dai dispositivi RADIUS anziché dal protocollo di trasmissione.

RADIUS è un protocollo client/server

Il client RADIUS è in genere un server NAS, il server RADIUS è in genere un processo daemon eseguito su una macchina UNIX o Windows NT.

Il client trasmette le informazioni utente ai server RADIUS designati e agisce sulla risposta restituita.

I server RADIUS ricevono le richieste di connessione dell'utente, autenticano l'utente e restituiscono le informazioni di configurazione necessarie al client per fornire il servizio all'utente.

Un server RADIUS può agire come client proxy per altri server RADIUS o altri tipi di server di autenticazione.

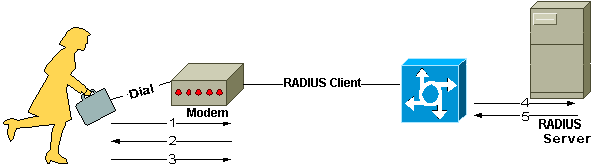

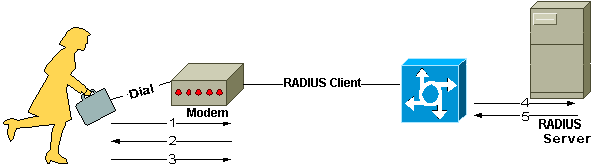

Nella figura viene mostrata l'interazione tra un utente dial-in e il client e il server RADIUS.

Interazione tra l'utente dial-in e il client e il server RADIUS

Interazione tra l'utente dial-in e il client e il server RADIUS

-

L'utente avvia l'autenticazione PPP sul server NAS.

-

Il server NAS richiede il nome utente e la password (Password Authentication Protocol [PAP]) o la stringa challenge (Challenge Handshake Authentication Protocol [CHAP]).

-

L'utente risponde.

-

Il client RADIUS invia il nome utente e la password criptata al server RADIUS.

-

Il server RADIUS risponde accettando la richiesta, rifiutandola o inviando una stringa challenge.

-

Il client RADIUS agisce in base ai servizi e ai relativi parametri forniti con l'accettazione o il rifiuto della richiesta.

Autenticazione e autorizzazione

Il server RADIUS può supportare diversi metodi per autenticare un utente. Quando gli viene fornito il nome utente e la password originali dall'utente, può supportare PPP, PAP o CHAP, l'accesso a UNIX e altri meccanismi di autenticazione.

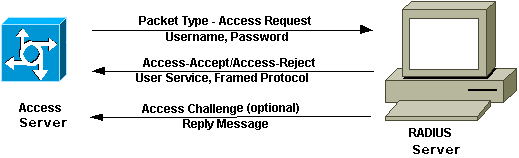

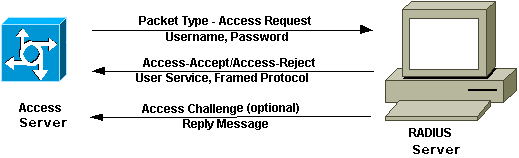

In genere, un accesso utente è costituito da una richiesta di accesso (Access-Request) proveniente dal server NAS e indirizzata al server RADIUS e dalla risposta del server che può essere di accettazione (Access-Accept) o di rifiuto (Access-Reject).

Il pacchetto Access-Request contiene il nome utente, la password criptata, l'indirizzo IP del server NAS e la porta. All'inizio, RADIUS veniva implementata con la porta UDP numero 1645, che entrava in conflitto con il servizio di metrica dei dati.

A causa di questo conflitto, la RFC 2865 ha ufficialmente assegnato al server RADIUS il numero di porta 1812. La maggior parte dei dispositivi e delle applicazioni Cisco supporta entrambi i numeri di porta.

Il formato della richiesta fornisce anche informazioni sul tipo di sessione che l'utente desidera avviare.

Ad esempio, se la richiesta viene presentata in modalità carattere, l'inferenza è Service-Type = Exec-User; se la richiesta viene presentata in modalità pacchetto PPP, l'inferenza è Service Type = Framed User e Framed Type = PPP.

Quando il server RADIUS riceve la richiesta di accesso dal server NAS, cerca in un database il nome utente menzionato.

Se il nome utente non esiste nel database, viene caricato un profilo predefinito oppure il server RADIUS respinge immediatamente la richiesta (Access-Reject).

Il messaggio Access-Reject può essere accompagnato da un messaggio di testo che ne descrive il motivo.

In RADIUS, l'autenticazione e l'autorizzazione vanno di pari passo. Se il nome utente viene trovato e la password è corretta, il server RADIUS restituisce una risposta di accettazione (Access-Accept) che include un elenco di coppie attributo-valore con la descrizione dei parametri da utilizzare per la sessione. In genere, i parametri includono il tipo di servizio (shell o con frame), il tipo di protocollo, l'indirizzo IP da assegnare all'utente (statico o dinamico), l'elenco degli accessi da applicare o un percorso statico da installare nella tabella di routing del server NAS. Le informazioni di configurazione nel server RADIUS definiscono cosa può essere installato sul server NAS.

Nella figura viene illustrata la sequenza di autenticazione e autorizzazione RADIUS.

Sequenza di autenticazione e autorizzazione RADIUS

Sequenza di autenticazione e autorizzazione RADIUS

Amministrazione

Le funzionalità di accounting del protocollo RADIUS possono essere utilizzate indipendentemente dall'autenticazione o dall'autorizzazione RADIUS.

Le funzioni di accounting RADIUS consentono l'invio dei dati all'inizio e alla fine dei servizi con l'indicazione della quantità di risorse (ad esempio tempo, pacchetti, byte e così via) utilizzate durante la sessione.

Un provider di servizi Internet (ISP) può utilizzare il software RADIUS per il controllo degli accessi e l'accounting per soddisfare esigenze di sicurezza e fatturazione particolari.

Sulla maggior parte dei dispositivi Cisco, la porta di accounting per RADIUS è 1646, ma è possibile usare anche la porta 1813 (a causa delle modifiche apportate dalla RFC 2139).

Le transazioni tra il client e il server RADIUS vengono autenticate utilizzando un segreto condiviso, che non viene mai inviato sulla rete.

Inoltre, le password utente che devono essere inviate dal client al server RADIUS vengono criptate per eliminare la possibilità che qualcuno, spiando una rete non sicura, possa scoprire la password dell'utente.

Informazioni correlate

Feedback

Feedback