Introduzione

Questo documento descrive la configurazione per eseguire un NAT statico dal VRF lato servizio al VRF di trasporto su un router Cisco IOS-XE SD-WAN.

Prerequisiti

È necessario utilizzare i dispositivi Cisco IOS-XE SD-WAN sulla versione 17.2.1 o successive.

Consigli

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Software Cisco Defined Wide Area Network (SD-WAN)

- NAT (Network Address Translation)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Introduzione

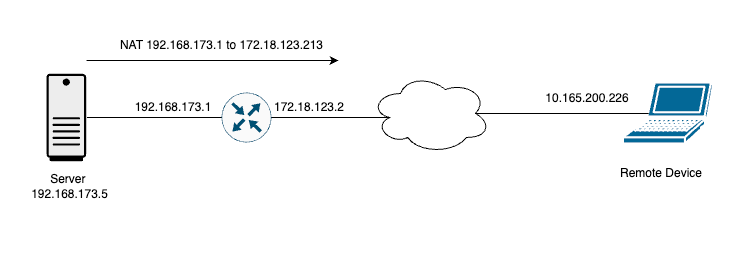

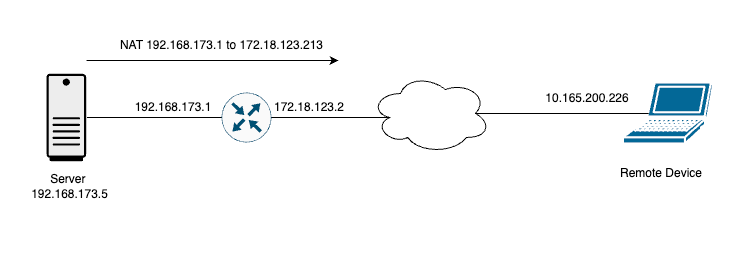

Per configurare il servizio per il trasporto di NAT statico descritto in questo documento, viene utilizzata questa topologia.

Configurazione

Questa configurazione può essere eseguita tramite la CLI del router o tramite un modello aggiuntivo di vManage CLI.

È necessaria la configurazione dell'overload NAT

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

Configurare un'istruzione NAT statica

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

Configurare una route in VRF (Virtual Routing and Forwarding), reindirizzando il traffico al VRF globale per il traffico in uscita. In questo caso, l'indirizzo IP è 10.165.200.226 as seen in the last output (NAT translations) on this article.

ip nat route vrf <source vrf> <remote_device_IP> 255.255.255.255 global

Nota: Non è necessario che si tratti di un percorso specifico verso un host remoto, ma è necessario che vi sia un percorso NAT che punti al VRF globale per qualsiasi host o prefisso che richiede l'accesso dall'host sottostante al server.

Abilitare NAT sull'interfaccia:

interface

ip nat outside

Esempio di configurazione:

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 10.165.200.226 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

Verifica

Una volta completata la configurazione, la funzionalità può essere verificata con il comando show ip nat translation.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

Nell'output di cui sopra, si osserva che ora le conversioni NAT sul router sono riuscite. Per eseguire il test, è stata eseguita una sessione ssh sul PC stesso da un altro dispositivo nel file vrf di trasporto.

Feedback

Feedback