Verifica dell'inoltro VPN per il layer 3 MPLS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive il processo per verificare la connettività end-to-end su una rete VPN MPLS di layer 3.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza del routing IP di base

- Conoscenza della riga di comando di Cisco IOS® XE e Cisco IOS® XR

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Router con software Cisco IOS XR

- Router con software Cisco IOS XE

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Lo scopo di questo documento è quello di dimostrare i passaggi di verifica e risoluzione dei problemi di base per controllare la connettività e l'inoltro tra due router CE (Customer Edge) interconnessi con BGP (Border Gateway Protocol) da una rete VPN MPLS Layer 3 con una combinazione di router Cisco IOS XE e Cisco IOS XR che agiscono come router PE (Provider Edge) e P (Provider).

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

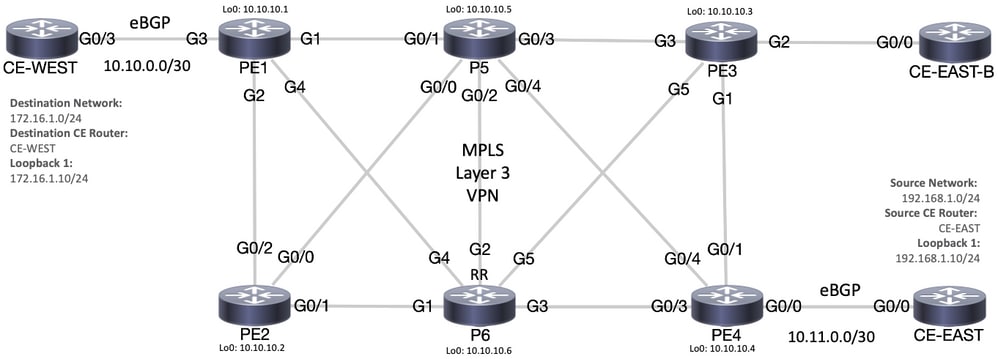

Topologia

Diagramma topologia MPLS

Diagramma topologia MPLS

Risoluzione dei problemi

Informazioni iniziali

Rete di origine: 192.168.1.0/24

Router CE di origine: CE-EAST

Rete di destinazione: 172.16.1.0/24

Router CE di destinazione: CE-WEST

In base alle informazioni iniziali e alla topologia, la raggiungibilità deve avere esito positivo tra l'indirizzo di origine 192.168.1.10 rappresentato da Loopback1 sul router CE-EAST e l'indirizzo di destinazione 172.16.1.10 rappresentato da Loopback1 sul router CE-WEST:

CE-EAST#show run interface loopback1

Building configuration...

Current configuration : 66 bytes

!

interface Loopback1

ip address 192.168.1.10 255.255.255.0

end

CE-WEST#show run interface loopback 1

Building configuration...

Current configuration : 65 bytes

!

interface Loopback1

ip address 172.16.1.10 255.255.255.0

endLa raggiungibilità ICMP e un traceroute sono stati usati per iniziare a controllare la connettività tra questi indirizzi di origine e di destinazione, ma dai successivi output si può vedere che non è andata a buon fine:

CE-EAST#ping 172.16.1.10 source loopback1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.10, timeout is 2 seconds:

Packet sent with a source address of 192.168.1.10

.....

Success rate is 0 percent (0/5)

CE-EAST#traceroute 172.16.1.10 source loop1 probe 1 numeric

Type escape sequence to abort.

Tracing the route to 172.16.1.10

VRF info: (vrf in name/id, vrf out name/id)

1 10.11.0.2 2 msec

2 *

3 10.10.0.2 [MPLS: Label 16 Exp 0] 9 msec

4 *

5 *

6 *

7 *

8 *

9 *

10 *

11 *

12 *

13 *

14 *

15 *

16 *

17 *

18 *

19 *

20 *

21 *

22 *

23 *

24 *

25 *

26 *

27 *

28 *

29 *

30 *

CE-EAST#

Nota: durante la risoluzione dei problemi, l'uso di un traceroute quando collegato a una rete MPLS può essere meno efficace in quanto alcuni provider di servizi tendono a configurare il comando no mpls ip propagate-ttl forward in Cisco IOS XE o il comando mpls ip-ttl-propagate disable in Cisco IOS XR per nascondere tutti i LSR (Label Switch Router) nel core (ad eccezione dei router PE in entrata e in uscita).

Durante la revisione dello stato del router CE di origine, poiché questo router non dispone di VRF (Virtual Route Forwarding) e non riconosce MPLS, è necessario verificare RIB (Routing Information Base), CEF (Cisco Express Forwarding) e BGP. Nei prossimi output, è possibile osservare che esiste una voce di routing nota tramite BGP alla subnet di destinazione 172.16.1.0/24 e raggiungibile tramite l'interfaccia Gigabit Ethernet0/0:

CE-EAST#show ip route 172.16.1.10

Routing entry for 172.16.1.0/24

Known via "bgp 65001", distance 20, metric 0 <<<<<

Tag 65500, type external

Last update from 10.11.0.2 3d01h ago

Routing Descriptor Blocks:

* 10.11.0.2, from 10.11.0.2, 3d01h ago

Route metric is 0, traffic share count is 1

AS Hops 2

Route tag 65500

MPLS label: none

CE-EAST#show ip cef 172.16.1.10

172.16.1.0/24

nexthop 10.11.0.2 GigabitEthernet0/0 <<<<<

CE-EAST#Poiché il router CE-EAST di origine ha un percorso verso la destinazione installato nel RIB, è tempo di esaminare il router perimetrale del provider PE4 (in entrata PE), come mostrato nella topologia. A questo punto, vengono configurati i distinguitori VRF e route, nonché l'importazione e l'esportazione route target, come mostrato nelle successive uscite:

RP/0/0/CPU0:PE4#show run vrf EAST

Mon Sep 11 20:01:54.454 UTC

vrf EAST

address-family ipv4 unicast

import route-target 65000:1 65001:1 65001:2 ! export route-target 65001:1

!

!

!

RP/0/0/CPU0:PE4#show run router bgp

Mon Sep 11 20:06:48.164 UTC

router bgp 65500

address-family ipv4 unicast

!

address-family vpnv4 unicast

!

neighbor 10.10.10.6

remote-as 65500

update-source Loopback0

address-family vpnv4 unicast

!

!

vrf EAST

rd 65001:1

address-family ipv4 unicast

!

neighbor 10.11.0.1

remote-as 65001

address-family ipv4 unicast

route-policy PASS in

route-policy PASS out

!

!

!

!

RP/0/0/CPU0:PE4#Dall'output precedente si può vedere che il nome VRF "EAST" è stato definito con l'importazione route-target per 6500:1, ora è possibile controllare la tabella di routing VRF e questo aiuta a determinare se PE4 ha un percorso all'indirizzo IP di destinazione 172.16.1.10:

RP/0/0/CPU0:PE4#show route vrf EAST 172.16.1.10

Mon Sep 11 19:58:28.128 UTC

Routing entry for 172.16.1.0/24

Known via "bgp 65500", distance 200, metric 0

Tag 65000, type internal

Installed Sep 8 18:28:46.303 for 3d01h

Routing Descriptor Blocks

10.10.10.1, from 10.10.10.6

Nexthop in Vrf: "default", Table: "default", IPv4 Unicast, Table Id: 0xe0000000

Route metric is 0

No advertising protos.

RP/0/0/CPU0:PE4#Poiché questo PE è un dispositivo Cisco IOS XR, la parola chiave "detail" può essere utilizzata alla fine del comando show route vrf <nome> per visualizzare alcune informazioni aggiuntive, ad esempio l'etichetta VPNv4 imposta da MP-BGP (Multiprotocol BGP) e l'indirizzo RD (Route Distinguisher) di origine dal prefisso:

RP/0/0/CPU0:PE4#show route vrf EAST 172.16.1.10 detail

Mon Sep 11 20:21:48.492 UTC

Routing entry for 172.16.1.0/24

Known via "bgp 65500", distance 200, metric 0

Tag 65000, type internal

Installed Sep 8 18:28:46.303 for 3d01h

Routing Descriptor Blocks

10.10.10.1, from 10.10.10.6

Nexthop in Vrf: "default", Table: "default", IPv4 Unicast, Table Id: 0xe0000000

Route metric is 0

Label: 0x10 (16) <<<<<

Tunnel ID: None

Binding Label: None

Extended communities count: 0

Source RD attributes: 0x0000:65000:1 <<<<<

NHID:0x0(Ref:0)

Route version is 0x5 (5)

No local label

IP Precedence: Not Set

QoS Group ID: Not Set

Flow-tag: Not Set

Fwd-class: Not Set

Route Priority: RIB_PRIORITY_RECURSIVE (12) SVD Type RIB_SVD_TYPE_REMOTE

Download Priority 3, Download Version 36

No advertising protos.

RP/0/0/CPU0:PE4#Ora, diamo un'occhiata al prefisso BGP VPNv4 che è stato importato nel VRF, notare che questa è la stessa etichetta 16 dell'output precedente e ha anche la community estesa 6500:1. Inoltre, è importante notare che la versione 10.10.10.1 è l'hop successivo che PE4 deve essere in grado di eseguire per eseguirvi una ricorsione della route. L'indirizzo successivo "da 10.10.10.6" è il peer BGP utilizzato da PE4 per apprendere questo prefisso (in questo scenario è il Route Reflector P6):

RP/0/0/CPU0:PE4#show bgp vpnv4 unicast vrf EAST 172.16.1.10

Mon Sep 11 22:42:28.114 UTC

BGP routing table entry for 172.16.1.0/24, Route Distinguisher: 65001:1

Versions:

Process bRIB/RIB SendTblVer

Speaker 48 48

Last Modified: Sep 8 18:28:46.314 for 3d04h

Paths: (1 available, best #1)

Not advertised to any peer

Path #1: Received by speaker 0

Not advertised to any peer

65000

10.10.10.1 (metric 20) from 10.10.10.6 (10.10.10.1) <<<<<

Received Label 16

Origin IGP, metric 0, localpref 100, valid, internal, best, group-best, import-candidate, imported

Received Path ID 0, Local Path ID 0, version 48

Extended community: RT:65000:1 <<<<<

Originator: 10.10.10.1, Cluster list: 10.10.10.6

Source AFI: VPNv4 Unicast, Source VRF: default, Source Route Distinguisher: 65000:1 <<<<< Esaminando il file CEF con la parola chiave precise-route a livello VRF, è possibile avere un'idea dell'interfaccia di uscita dei pacchetti. Questo comando può anche fornire alcuni dettagli importanti, in quanto mostra le due etichette imposte al prefisso, 24001 e 16, in quanto l'etichetta 16 proviene da BGP VPNv4 e l'etichetta 24001 da LDP (Label Distribution Protocol):

RP/0/0/CPU0:PE4#show cef vrf EAST exact-route 192.168.1.10 172.16.1.10

Mon Sep 11 22:48:15.241 UTC

172.16.1.0/24, version 36, internal 0x5000001 0x0 (ptr 0xa12dc74c) [1], 0x0 (0x0), 0x208 (0xa155b1b8)

Updated Sep 8 18:28:46.323

local adjacency 10.0.0.16

Prefix Len 24, traffic index 0, precedence n/a, priority 3

via GigabitEthernet0/0/0/4

via 10.10.10.1/32, 3 dependencies, recursive [flags 0x6000]

path-idx 0 NHID 0x0 [0xa15c3f54 0x0]

recursion-via-/32

next hop VRF - 'default', table - 0xe0000000

next hop 10.10.10.1/32 via 24010/0/21

next hop 10.0.0.16/32 Gi0/0/0/4 labels imposed {24001 16} <<<<<Nel passaggio successivo, il comando show bgp vpnv4 unicast viene usato per verificare le route VPNv4 apprese dal server PE. Questo output mostra le informazioni prima dell'importazione del prefisso VPNv4 nel VRF. Tenere presente che la tecnologia RT (Route Target) configurata (per questo esempio, le tecnologie RT importate sono 65000:1, 65001:1, 65001:2) indica le route e a quale VRF vengono importate:

RP/0/0/CPU0:PE4#show bgp vpnv4 unicast

Fri Sep 15 02:15:15.463 UTC

BGP router identifier 10.10.10.4, local AS number 65500

BGP generic scan interval 60 secs

Non-stop routing is enabled

BGP table state: Active

Table ID: 0x0 RD version: 0

BGP main routing table version 85

BGP NSR Initial initsync version 1 (Reached)

BGP NSR/ISSU Sync-Group versions 0/0

BGP scan interval 60 secs

Status codes: s suppressed, d damped, h history, * valid, > best

i - internal, r RIB-failure, S stale, N Nexthop-discard

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 65000:1

*>i172.16.1.0/24 10.10.10.1 0 100 0 65000 i <<<<<

*>i172.16.2.0/24 10.10.10.1 0 100 0 65000 i

Route Distinguisher: 65001:1 (default for vrf EAST)

* i0.0.0.0/0 10.10.10.3 0 100 0 65001 i

*> 10.11.0.1 0 0 65001 i

*>i172.16.1.0/24 10.10.10.1 0 100 0 65000 i

*>i172.16.2.0/24 10.10.10.1 0 100 0 65000 i

*> 192.168.1.0/24 10.11.0.1 0 0 65001 i

*>i192.168.2.0/24 10.10.10.3 0 100 0 65001 i

*> 192.168.3.0/24 10.11.0.1 0 0 65001 i

Route Distinguisher: 65001:2

*>i0.0.0.0/0 10.10.10.3 0 100 0 65001 i

*>i192.168.2.0/24 10.10.10.3 0 100 0 65001 i

Processed 10 prefixes, 11 paths

In questo esempio, la tabella VPNv4 può essere piccola, ma in un ambiente di produzione invece di esaminare tutti i prefissi VPNv4, è possibile limitare la verifica al RD specifico e al prefisso con il comando successivo:

RP/0/0/CPU0:PE4#show bgp vpnv4 unicast rd 65000:1 172.16.1.10

Mon Sep 11 22:54:04.967 UTC

BGP routing table entry for 172.16.1.0/24, Route Distinguisher: 65000:1

Versions:

Process bRIB/RIB SendTblVer

Speaker 46 46

Last Modified: Sep 8 18:28:46.314 for 3d04h

Paths: (1 available, best #1)

Not advertised to any peer

Path #1: Received by speaker 0

Not advertised to any peer

65000

10.10.10.1 (metric 20) from 10.10.10.6 (10.10.10.1)

Received Label 16

Origin IGP, metric 0, localpref 100, valid, internal, best, group-best, import-candidate, not-in-vrf

Received Path ID 0, Local Path ID 0, version 46

Extended community: RT:65000:1

Originator: 10.10.10.1, Cluster list: 10.10.10.6A questo punto, il control plane MP-BGP ha il prefisso di destinazione e le etichette LDP e VPNv4 rispettivamente {24001/16}, l'interfaccia di uscita per questo traffico sembra essere Gi0/0/0/4 e l'hop successivo in cui il traffico deve essere inoltrato è 10.10.10.1. Esiste un'altra opzione per verificare l'interfaccia di uscita preferita? È il momento di esaminare la tabella di inoltro MPLS o LFIB (Label Forwarding Information Base). Con il comando show mpls forwarding vengono visualizzate due voci verso la destinazione 10.10.10.1 (Loopback0 da PE1), un percorso con un'interfaccia in uscita Gi0/0/0/4 e un hop successivo 10.0.0.16 (router P5) dove l'etichetta in uscita imposta è 24001 e un altro percorso attraverso Gi0/0/0/3 con un hop successivo 10.0.0.13 (router P6) e un'etichetta in uscita di 23:

RP/0/0/CPU0:PE4#show mpls forwarding

Mon Sep 11 23:28:33.425 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24000 Unlabelled 192.168.1.0/24[V] Gi0/0/0/0 10.11.0.1 1096

24001 Unlabelled 192.168.3.0/24[V] Gi0/0/0/0 10.11.0.1 56056

24002 Unlabelled 0.0.0.0/0[V] Gi0/0/0/0 10.11.0.1 0

24003 Pop 10.10.10.6/32 Gi0/0/0/3 10.0.0.13 7778512

24004 Pop 10.0.0.4/31 Gi0/0/0/3 10.0.0.13 0

24005 Pop 10.0.0.8/31 Gi0/0/0/3 10.0.0.13 0

24006 Pop 10.10.10.5/32 Gi0/0/0/4 10.0.0.16 3542574

24007 Pop 10.0.0.10/31 Gi0/0/0/3 10.0.0.13 0

Pop 10.0.0.10/31 Gi0/0/0/4 10.0.0.16 0

24008 Pop 10.0.0.6/31 Gi0/0/0/4 10.0.0.16 0

24009 Pop 10.0.0.0/31 Gi0/0/0/4 10.0.0.16 0

24010 23 10.10.10.1/32 Gi0/0/0/3 10.0.0.13 22316 <<<<<

24001 10.10.10.1/32 Gi0/0/0/4 10.0.0.16 42308 <<<<<

24011 18 10.10.10.2/32 Gi0/0/0/3 10.0.0.13 0

24003 10.10.10.2/32 Gi0/0/0/4 10.0.0.16 0

24012 17 10.0.0.2/31 Gi0/0/0/3 10.0.0.13 0

24005 10.0.0.2/31 Gi0/0/0/4 10.0.0.16 0

24013 Pop 10.10.10.3/32 Gi0/0/0/1 10.0.0.20 3553900

24014 Pop 10.0.0.14/31 Gi0/0/0/1 10.0.0.20 0

Pop 10.0.0.14/31 Gi0/0/0/4 10.0.0.16 0

24015 Pop 10.0.0.18/31 Gi0/0/0/1 10.0.0.20 0

Pop 10.0.0.18/31 Gi0/0/0/3 10.0.0.13 0

RP/0/0/CPU0:PE4#show mpls forwarding prefix 10.10.10.1/32

Mon Sep 11 23:30:54.685 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24010 23 10.10.10.1/32 Gi0/0/0/3 10.0.0.13 3188

24001 10.10.10.1/32 Gi0/0/0/4 10.0.0.16 6044

RP/0/0/CPU0:PE4#show mpls forwarding prefix 10.10.10.1/32 detail hardware egress

Mon Sep 11 23:36:06.504 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24010 23 10.10.10.1/32 Gi0/0/0/3 10.0.0.13 N/A

Updated: Sep 8 20:27:26.596

Version: 39, Priority: 3

Label Stack (Top -> Bottom): { 23 }

NHID: 0x0, Encap-ID: N/A, Path idx: 0, Backup path idx: 0, Weight: 0

MAC/Encaps: 14/18, MTU: 1500

Outgoing Interface: GigabitEthernet0/0/0/3 (ifhandle 0x000000a0)

Packets Switched: 0

24001 10.10.10.1/32 Gi0/0/0/4 10.0.0.16 N/A

Updated: Sep 8 20:27:26.596

Version: 39, Priority: 3

Label Stack (Top -> Bottom): { 24001 }

NHID: 0x0, Encap-ID: N/A, Path idx: 1, Backup path idx: 0, Weight: 0

MAC/Encaps: 14/18, MTU: 1500

Outgoing Interface: GigabitEthernet0/0/0/4 (ifhandle 0x000000c0)

Packets Switched: 0

Dagli output precedenti è chiaro che ci sono due opzioni di percorso dove il traffico può essere bilanciato dal carico, ma ci sono un paio di modi che possono aiutare a determinare quale è il percorso preferito. In un caso, è possibile usare il comando show cef precise-route <indirizzo IP di origine> <indirizzo IP di destinazione> aggiungendo Loopback0 da PE di origine e Loopback0 da PE di destinazione. Come mostrato nell'output successivo, il percorso preferito è attraverso Gi0/0/0/4:

RP/0/0/CPU0:PE4#show cef exact-route 10.10.10.4 10.10.10.1

Mon Sep 11 23:49:44.558 UTC

10.10.10.1/32, version 39, internal 0x1000001 0x0 (ptr 0xa12dbdbc) [1], 0x0 (0xa12c18c0), 0xa28 (0xa185307c)

Updated Sep 8 20:27:26.596

local adjacency 10.0.0.16

Prefix Len 32, traffic index 0, precedence n/a, priority 3

via GigabitEthernet0/0/0/4

via 10.0.0.16/32, GigabitEthernet0/0/0/4, 9 dependencies, weight 0, class 0 [flags 0x0] <<<<<

path-idx 1 NHID 0x0 [0xa16765bc 0x0]

next hop 10.0.0.16/32

local adjacency

local label 24010 labels imposed {24001}Un'altra opzione consiste nel verificare innanzitutto il LIB (Label Information Base) e ottenere il binding LDP della destinazione Loopback0 (10.10.10.1 che appartiene al PE di uscita) utilizzando il comando show mpls ldp bindings <prefix/mask>, e una volta che l'etichetta di binding locale viene trovata da tale output, utilizzare il valore di etichetta nel comando show mpls forwarding precise-route label <label> ipv4 <source IP> <destination IP> detail per trovare il percorso preferito:

RP/0/0/CPU0:PE4#show mpls ldp bindings 10.10.10.1/32

Wed Sep 13 17:18:43.007 UTC

10.10.10.1/32, rev 29

Local binding: label: 24010 <<<<<

Remote bindings: (3 peers)

Peer Label

----------------- ---------

10.10.10.3:0 24

10.10.10.5:0 24001

10.10.10.6:0 23

RP/0/0/CPU0:PE4#show mpls forwarding exact-route label 24010 ipv4 10.10.10.4 10.10.10.1 detail

Wed Sep 13 17:20:06.342 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24010 24001 10.10.10.1/32 Gi0/0/0/4 10.0.0.16 N/A <<<<<

Updated: Sep 12 14:15:37.009

Version: 198, Priority: 3

Label Stack (Top -> Bottom): { 24001 }

NHID: 0x0, Encap-ID: N/A, Path idx: 1, Backup path idx: 0, Weight: 0

Hash idx: 1

MAC/Encaps: 14/18, MTU: 1500

Outgoing Interface: GigabitEthernet0/0/0/4 (ifhandle 0x000000c0)

Packets Switched: 0

Via: Gi0/0/0/4, Next Hop: 10.0.0.16

Label Stack (Top -> Bottom): { 24001 }

NHID: 0x0, Encap-ID: N/A, Path idx: 1, Backup path idx: 0, Weight: 0

Hash idx: 1

MAC/Encaps: 14/18, MTU: 1500

Outgoing Interface: GigabitEthernet0/0/0/4 (ifhandle 0x000000c0)Successivamente, è importante controllare il router dell'hop successivo che si trova nella corsia dati, per questo particolare esempio il router da verificare è P5 (con interfaccia 10.0.0.16). La prima posizione in cui iniziare la ricerca è la tabella di inoltro MPLS, dove l'etichetta locale per il prefisso 10.10.10.1 deve essere 24001:

RP/0/0/CPU0:P5#show mpls forwarding

Thu Sep 14 20:07:16.455 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24000 Pop 10.10.10.6/32 Gi0/0/0/2 10.0.0.11 361906

24001 Pop 10.10.10.1/32 Gi0/0/0/1 10.0.0.0 361002 <<<<<

24002 Pop 10.0.0.4/31 Gi0/0/0/1 10.0.0.0 0

Pop 10.0.0.4/31 Gi0/0/0/2 10.0.0.11 0

24003 Pop 10.10.10.2/32 Gi0/0/0/0 10.0.0.6 360940

24004 Pop 10.0.0.8/31 Gi0/0/0/0 10.0.0.6 0

Pop 10.0.0.8/31 Gi0/0/0/2 10.0.0.11 0

24005 Pop 10.0.0.2/31 Gi0/0/0/0 10.0.0.6 0

Pop 10.0.0.2/31 Gi0/0/0/1 10.0.0.0 0

24006 Pop 10.10.10.4/32 Gi0/0/0/4 10.0.0.17 361230

24007 Pop 10.0.0.12/31 Gi0/0/0/2 10.0.0.11 0

Pop 10.0.0.12/31 Gi0/0/0/4 10.0.0.17 0

24008 Pop 10.10.10.3/32 Gi0/0/0/3 10.0.0.15 361346

24009 Pop 10.0.0.20/31 Gi0/0/0/3 10.0.0.15 0

Pop 10.0.0.20/31 Gi0/0/0/4 10.0.0.17 0

24010 Pop 10.0.0.18/31 Gi0/0/0/2 10.0.0.11 0

Pop 10.0.0.18/31 Gi0/0/0/3 10.0.0.15 0

RP/0/0/CPU0:P5#show mpls forwarding labels 24001

Thu Sep 14 20:07:42.584 UTC

Local Outgoing Prefix Outgoing Next Hop Bytes

Label Label or ID Interface Switched

------ ----------- ------------------ ------------ --------------- ------------

24001 Pop 10.10.10.1/32 Gi0/0/0/1 10.0.0.0 361060

RP/0/0/CPU0:P5#Dall'output precedente si può vedere che la voce LFIB per il prefisso 10.10.10.1/32 mostra "Pop" come etichetta in uscita, il che significa che questo router è il Penultimate Hop Popping (PHP). Mostra anche che il traffico deve essere inviato attraverso Gi0/0/0/1 sulla base delle informazioni LFIB, e questo può essere verificato anche durante l'osservazione di CEF. Il successivo output del comando CEF per il routing esatto mostra l'etichetta Null implicito come etichetta imposta, anche in questo caso, a causa del fatto che l'hop successivo connesso in corrispondenza di Gi0/0/0/1 è l'ultimo router del percorso dello switch di etichette ed è anche il PE rivolto verso il sito di destinazione (CE-WEST). Questo è anche il motivo per cui il router P5 sta rimuovendo e non imponendo un'altra etichetta al pacchetto. Grazie a questo processo, il router in uscita PE1 riceverà un pacchetto senza un'etichetta LDP:

RP/0/0/CPU0:P5#show cef exact-route 10.10.10.4 10.10.10.1

Thu Sep 14 20:25:57.269 UTC

10.10.10.1/32, version 192, internal 0x1000001 0x0 (ptr 0xa1246394) [1], 0x0 (0xa122b638), 0xa20 (0xa155b550)

Updated Sep 12 14:15:38.009

local adjacency 10.0.0.0

Prefix Len 32, traffic index 0, precedence n/a, priority 3

via GigabitEthernet0/0/0/1

via 10.0.0.0/32, GigabitEthernet0/0/0/1, 9 dependencies, weight 0, class 0 [flags 0x0]

path-idx 0 NHID 0x0 [0xa166e280 0xa166e674]

next hop 10.0.0.0/32

local adjacency

local label 24001 labels imposed {ImplNull} <<<<<L'ultimo punto in cui verificare il percorso del parametro etichetta è PE1. Osservando la tabella di inoltro MPLS, si nota che non esiste alcuna voce per il prefisso 10.10.10.1/32 nel file LFIB:

PE1#show mpls forwarding-table

Local Outgoing Prefix Bytes Label Outgoing Next Hop

Label Label or Tunnel Id Switched interface

16 No Label 172.16.1.0/24[V] 12938 Gi3 10.10.0.1

17 No Label 172.16.2.0/24[V] 0 Gi3 10.10.0.1

18 Pop Label 10.0.0.6/31 0 Gi1 10.0.0.1

Pop Label 10.0.0.6/31 0 Gi2 10.0.0.3

19 Pop Label 10.0.0.8/31 0 Gi2 10.0.0.3

Pop Label 10.0.0.8/31 0 Gi4 10.0.0.5

20 Pop Label 10.0.0.10/31 0 Gi1 10.0.0.1

Pop Label 10.0.0.10/31 0 Gi4 10.0.0.5

21 Pop Label 10.0.0.12/31 0 Gi4 10.0.0.5

22 Pop Label 10.0.0.14/31 0 Gi1 10.0.0.1

23 Pop Label 10.0.0.16/31 0 Gi1 10.0.0.1

24 Pop Label 10.0.0.18/31 0 Gi4 10.0.0.5

25 24009 10.0.0.20/31 0 Gi1 10.0.0.1

22 10.0.0.20/31 0 Gi4 10.0.0.5

26 Pop Label 10.10.10.2/32 0 Gi2 10.0.0.3

27 24008 10.10.10.3/32 0 Gi1 10.0.0.1

24 10.10.10.3/32 0 Gi4 10.0.0.5

28 24006 10.10.10.4/32 0 Gi1 10.0.0.1

25 10.10.10.4/32 0 Gi4 10.0.0.5

29 Pop Label 10.10.10.5/32 0 Gi1 10.0.0.1

Local Outgoing Prefix Bytes Label Outgoing Next Hop

Label Label or Tunnel Id Switched interface

30 Pop Label 10.10.10.6/32 0 Gi4 10.0.0.5

31 [T] Pop Label 1/1[TE-Bind] 0 drop

[T] Forwarding through a LSP tunnel.

View additional labelling info with the 'detail' optionCome si è appreso, la causa di questo comportamento è che il prefisso (10.10.10.1/32) appartiene a PE1 e il router ha assegnato anche un'etichetta Null implicita a questo prefisso connesso. È possibile verificare questa condizione tramite il comando show mpls ldp bindings:

PE1#show run interface loopback 0

Building configuration...

Current configuration : 66 bytes

!

interface Loopback0

ip address 10.10.10.1 255.255.255.255

end

PE1#show mpls ldp bindings 10.10.10.1 32

lib entry: 10.10.10.1/32, rev 24

local binding: label: imp-null

remote binding: lsr: 10.10.10.6:0, label: 23

remote binding: lsr: 10.10.10.5:0, label: 24001

remote binding: lsr: 10.10.10.2:0, label: 24000Poiché PE1 è un router Cisco IOS XE, l'uso del comando show bgp vpnv4 unicast all o show bgp vpnv4 unicast rd <value> <destination IP> può aiutare a identificare e confermare che il prefisso di destinazione 172.16.1.0/24 viene imparato correttamente tramite MP-BGP. L'output di questi comandi visualizza il prefisso dopo l'esportazione:

PE1#show bgp vpnv4 unicast all

BGP table version is 61, local router ID is 10.10.10.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 65000:1 (default for vrf WEST)

*>i 0.0.0.0 10.10.10.3 0 100 0 65001 i

*bi 10.10.10.4 0 100 0 65001 i

*> 172.16.1.0/24 10.10.0.1 0 0 65000 i <<<<<

*> 172.16.2.0/24 10.10.0.1 0 0 65000 i

*>i 192.168.1.0 10.10.10.4 0 100 0 65001 i

*>i 192.168.2.0 10.10.10.3 0 100 0 65001 i

*>i 192.168.3.0 10.10.10.4 0 100 0 65001 i

Route Distinguisher: 65001:1

*>i 0.0.0.0 10.10.10.4 0 100 0 65001 i

*>i 192.168.1.0 10.10.10.4 0 100 0 65001 i

*>i 192.168.3.0 10.10.10.4 0 100 0 65001 i

Route Distinguisher: 65001:2

Network Next Hop Metric LocPrf Weight Path

*>i 0.0.0.0 10.10.10.3 0 100 0 65001 i

*>i 192.168.2.0 10.10.10.3 0 100 0 65001 i

PE1#show bgp vpnv4 unicast rd 65000:1 172.16.1.10

BGP routing table entry for 65000:1:172.16.1.0/24, version 2

Paths: (1 available, best #1, table WEST)

Additional-path-install

Advertised to update-groups:

6

Refresh Epoch 2

65000

10.10.0.1 (via vrf WEST) from 10.10.0.1 (172.16.2.10) <<<<<

Origin IGP, metric 0, localpref 100, valid, external, best

Extended Community: RT:65000:1 , recursive-via-connected <<<<<

mpls labels in/out 16/nolabel

rx pathid: 0, tx pathid: 0x0

Updated on Sep 15 2023 18:27:23 UTCAnalogamente, osservando il prefisso BGP VPNv4 sul VRF, che è il prefisso ricevuto da CE-WEST, con l'uso del comando show bgp vpnv4 unicast vrf <nome> <prefix>, nell'output viene mostrata l'etichetta MP-BGP 16 che è stata trasferita sul PE4 in entrata e sull'esportazione RT configurata come 6500:1:

PE1#show bgp vpnv4 unicast vrf WEST 172.16.1.10

BGP routing table entry for 65000:1:172.16.1.0/24, version 2

Paths: (1 available, best #1, table WEST)

Additional-path-install

Advertised to update-groups:

6

Refresh Epoch 2

65000

10.10.0.1 (via vrf WEST) from 10.10.0.1 (172.16.2.10)

Origin IGP, metric 0, localpref 100, valid, external, best

Extended Community: RT:65000:1 , recursive-via-connected <<<<<

mpls labels in/out 16/nolabel <<<<<

rx pathid: 0, tx pathid: 0x0

Updated on Sep 15 2023 18:27:23 UTC

PE1#show run vrf WEST

Building configuration...

Current configuration : 478 bytes

vrf definition WEST

rd 65000:1

route-target export 65000:1 <<<<<

route-target import 65000:1

route-target import 65001:1

route-target import 65001:2

!

address-family ipv4

exit-address-family

!

!

interface GigabitEthernet3

vrf forwarding WEST

ip address 10.10.0.2 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65500

!

address-family ipv4 vrf WEST

neighbor 10.10.0.1 remote-as 65000

neighbor 10.10.0.1 activate

exit-address-family

!

endL'ultima informazione da controllare in questo PE sono le voci RIB e CEF a livello di VRF sull'IP di destinazione, a differenza della voce vista in PE4 che non c'è un'etichetta sul RIB per il prefisso 172.16.1.0/24, il motivo è che questa è la route in arrivo dal CE e questo viene appreso tramite eBGP e inserito nella tabella di routing VRF prima che questo prefisso venga esportato in VPNv4. È possibile verificare questa condizione tramite i comandi show ip route vrf <nome> <prefix> e show ip cef vrf <nome> <prefix>, come mostrato di seguito:

PE1#show ip route vrf WEST 172.16.1.10

Routing Table: WEST

Routing entry for 172.16.1.0/24

Known via "bgp 65500", distance 20, metric 0

Tag 65000, type external

Last update from 10.10.0.1 1w0d ago

Routing Descriptor Blocks:

* 10.10.0.1, from 10.10.0.1, 1w0d ago, recursive-via-conn

opaque_ptr 0x7F8B4E3E1D50

Route metric is 0, traffic share count is 1

AS Hops 1

Route tag 65000

MPLS label: none

PE1#show ip cef vrf WEST 172.16.1.10

172.16.1.0/24

nexthop 10.10.0.1 GigabitEthernet3A questo punto, è stato confermato che il prefisso di destinazione 172.16.1.0/24 è stato appreso correttamente dall'origine del traffico CE (CE-EAST), che è stato propagato correttamente tramite MP-BGP e che le etichette dei loopback PE e Ps sono state apprese attraverso il percorso di commutazione dell'etichetta. Tuttavia, la raggiungibilità tra l'origine e la destinazione non ha successo e c'è ancora un ultimo router da verificare. Per prima cosa, controllare il router è la tabella di routing. Tenere presente che in questa tabella deve essere visualizzato il prefisso IP di origine 192.168.1.0/24:

CE-WEST#show ip route 192.168.1.10

% Network not in table CE-WEST#Il "Network not in table" è chiaramente il problema, la tabella BGP può anche essere verificata ma dopo aver cercato il prefisso non c'è nemmeno:

CE-WEST#show ip bgp

BGP table version is 41, local router ID is 172.16.2.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 172.16.1.0/24 0.0.0.0 0 32768 i

*> 172.16.2.0/24 0.0.0.0 0 32768 i

CE-WEST#Tornando indietro, è possibile verificare se il router perimetrale del provider (PE1) sta annunciando il prefisso al router adiacente eBGP CE-WEST. A tale scopo, è possibile utilizzare il comando show bgp vpnv4 unicast vrf <nome> neighbors <indirizzo IP>route annunciate, come mostrato di seguito:

PE1#show bgp vpnv4 unicast vrf WEST neighbors 10.10.0.1 advertised-routes

BGP table version is 61, local router ID is 10.10.10.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 65000:1 (default for vrf WEST)

*>i 0.0.0.0 10.10.10.3 0 100 0 65001 i

*>i 192.168.1.0 10.10.10.4 0 100 0 65001 i <<<<<

*>i 192.168.2.0 10.10.10.3 0 100 0 65001 i

*>i 192.168.3.0 10.10.10.4 0 100 0 65001 i

Total number of prefixes 4In base al passaggio precedente, è possibile confermare che il router PE1 sta pubblicizzando correttamente il prefisso CE-WEST, quindi è il momento di esaminare i vicini BGP sul lato CE:

CE-WEST#show ip bgp neighbors

BGP neighbor is 10.10.0.2, remote AS 65500, external link

BGP version 4, remote router ID 10.10.10.1

BGP state = Established, up for 1w4d

Last read 00:00:40, last write 00:00:43, hold time is 180, keepalive interval is 60 seconds

Neighbor sessions:

1 active, is not multisession capable (disabled)

Neighbor capabilities:

Route refresh: advertised and received(new)

Four-octets ASN Capability: advertised and received

Address family IPv4 Unicast: advertised and received

Enhanced Refresh Capability: advertised and received

Multisession Capability:

Stateful switchover support enabled: NO for session 1

Message statistics:

InQ depth is 0

OutQ depth is 0

Sent Rcvd

Opens: 1 1

Notifications: 0 0

Updates: 3 17

Keepalives: 19021 18997

Route Refresh: 2 0

Total: 19029 19019

Do log neighbor state changes (via global configuration)

Default minimum time between advertisement runs is 30 seconds

For address family: IPv4 Unicast

Session: 10.10.0.2

BGP table version 41, neighbor version 41/0

Output queue size : 0

Index 3, Advertise bit 0

3 update-group member

Inbound path policy configured

Route map for incoming advertisements is FILTER <<<<<

Slow-peer detection is disabled

Slow-peer split-update-group dynamic is disabled

Sent Rcvd

Prefix activity: ---- ----

Prefixes Current: 2 0

Prefixes Total: 4 23

Implicit Withdraw: 2 13

Explicit Withdraw: 0 10

Used as bestpath: n/a 0

Used as multipath: n/a 0

Used as secondary: n/a 0

Outbound Inbound

Local Policy Denied Prefixes: -------- -------

route-map: 0 4

Bestpath from this peer: 18 n/a

Total: 18 4

Number of NLRIs in the update sent: max 2, min 0

Last detected as dynamic slow peer: never

Dynamic slow peer recovered: never

Refresh Epoch: 3

Last Sent Refresh Start-of-rib: 4d23h

Last Sent Refresh End-of-rib: 4d23h

Refresh-Out took 0 seconds

Last Received Refresh Start-of-rib: 4d23h

Last Received Refresh End-of-rib: 4d23h

Refresh-In took 0 seconds

Sent Rcvd

Refresh activity: ---- ----

Refresh Start-of-RIB 1 2

Refresh End-of-RIB 1 2

Address tracking is enabled, the RIB does have a route to 10.10.0.2

Route to peer address reachability Up: 1; Down: 0

Last notification 1w5d

Connections established 3; dropped 2

Last reset 1w4d, due to Peer closed the session of session 1

External BGP neighbor configured for connected checks (single-hop no-disable-connected-check)

Interface associated: GigabitEthernet0/3 (peering address in same link)

Transport(tcp) path-mtu-discovery is enabled

Graceful-Restart is disabled

SSO is disabled

Connection state is ESTAB, I/O status: 1, unread input bytes: 0

Connection is ECN Disabled, Mininum incoming TTL 0, Outgoing TTL 1

Local host: 10.10.0.1, Local port: 179

Foreign host: 10.10.0.2, Foreign port: 39410

Connection tableid (VRF): 0

Maximum output segment queue size: 50

Enqueued packets for retransmit: 0, input: 0 mis-ordered: 0 (0 bytes)

Event Timers (current time is 0x4D15FD56):

Timer Starts Wakeups Next

Retrans 19027 1 0x0

TimeWait 0 0 0x0

AckHold 19012 18693 0x0

SendWnd 0 0 0x0

KeepAlive 0 0 0x0

GiveUp 0 0 0x0

PmtuAger 0 0 0x0

DeadWait 0 0 0x0

Linger 0 0 0x0

ProcessQ 0 0 0x0

iss: 1676751051 snduna: 1677112739 sndnxt: 1677112739

irs: 2109012892 rcvnxt: 2109374776

sndwnd: 16061 scale: 0 maxrcvwnd: 16384

rcvwnd: 15890 scale: 0 delrcvwnd: 494

SRTT: 1000 ms, RTTO: 1003 ms, RTV: 3 ms, KRTT: 0 ms

minRTT: 0 ms, maxRTT: 1000 ms, ACK hold: 200 ms

uptime: 1036662542 ms, Sent idletime: 40725 ms, Receive idletime: 40925 ms

Status Flags: passive open, gen tcbs

Option Flags: nagle, path mtu capable

IP Precedence value : 6

Datagrams (max data segment is 1460 bytes):

Rcvd: 37957 (out of order: 0), with data: 19014, total data bytes: 361883

Sent: 37971 (retransmit: 1, fastretransmit: 0, partialack: 0, Second Congestion: 0), with data: 19027, total data bytes: 361687

Packets received in fast path: 0, fast processed: 0, slow path: 0

fast lock acquisition failures: 0, slow path: 0

TCP Semaphore 0x0F3194AC FREE L'output precedente rivela che esiste una mappa route applicata agli annunci in ingresso con il nome "FILTER". Dopo aver esaminato la configurazione della mappa route, viene visualizzata una clausola match che punta a un prefisso-elenco con un'istruzione allow per 192.168.0.0/16. Tuttavia, ciò non è corretto in quanto il prefisso-elenco consente solo tale prefisso specifico e non tutti quelli che possono essere inclusi in questo intervallo:

CE-WEST#show route-map FILTER

route-map FILTER, permit, sequence 10

Match clauses:

ip address prefix-lists: FILTER

Set clauses:

Policy routing matches: 0 packets, 0 bytes

CE-WEST#show ip prefix-list FILTER

ip prefix-list FILTER: 1 entries

seq 5 permit 192.168.0.0/16 <<<<<

CE-WEST#show run | i ip prefix-list

ip prefix-list FILTER seq 5 permit 192.168.0.0/16Con una piccola modifica alla configurazione prefix-list, il percorso verso 192.168.1.10 è ora installato nel RIB:

CE-WEST#show run | i ip prefix-list

ip prefix-list FILTER seq 5 permit 192.168.0.0/16 le 32 <<<<<

CE-WEST#show ip bgp

BGP table version is 44, local router ID is 172.16.2.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 172.16.1.0/24 0.0.0.0 0 32768 i

*> 172.16.2.0/24 0.0.0.0 0 32768 i

*> 192.168.1.0 10.10.0.2 0 65500 65001 i <<<<<

*> 192.168.2.0 10.10.0.2 0 65500 65001 i

*> 192.168.3.0 10.10.0.2 0 65500 65001 i

CE-WEST#show ip route 192.168.1.10

Routing entry for 192.168.1.0/24 <<<<<

Known via "bgp 65000", distance 20, metric 0

Tag 65500, type external

Last update from 10.10.0.2 00:00:37 ago

Routing Descriptor Blocks:

* 10.10.0.2, from 10.10.0.2, 00:00:37 ago

Route metric is 0, traffic share count is 1

AS Hops 2

Route tag 65500

MPLS label: noneVerifica

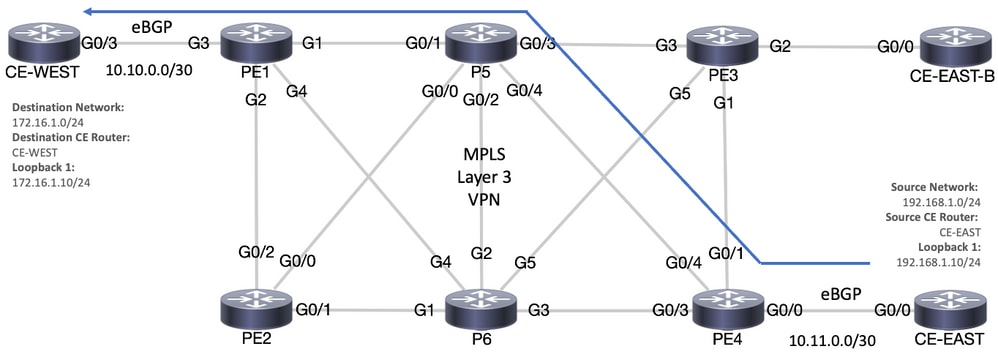

A questo punto, la raggiungibilità tra l'origine e la destinazione ha esito positivo e si può verificare che il traceroute sia passato attraverso lo stesso percorso di Label Switch tracciato sulla rete MPLS:

Percorso di inoltro

Percorso di inoltro

CE-EAST#ping 172.16.1.10 source loopback 1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.1.10, timeout is 2 seconds: Packet sent with a source address of 192.168.1.10 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 7/7/9 ms <<<<< CE-EAST#traceroute 172.16.1.10 source loop1 probe 1 numeric Type escape sequence to abort. Tracing the route to 172.16.1.10 VRF info: (vrf in name/id, vrf out name/id) 1 10.11.0.2 2 msec 2 10.0.0.16 [MPLS: Labels 24001/16 Exp 0] 9 msec 3 10.10.0.2 [MPLS: Label 16 Exp 0] 8 msec 4 10.10.0.1 9 msecRP/0/0/CPU0:P5#show ipv4 interface brief Wed Sep 20 18:23:47.158 UTC Interface IP-Address Status Protocol Vrf-Name Loopback0 10.10.10.5 Up Up default MgmtEth0/0/CPU0/0 unassigned Shutdown Down default GigabitEthernet0/0/0/0 10.0.0.7 Up Up default GigabitEthernet0/0/0/1 10.0.0.1 Up Up default <<<<< GigabitEthernet0/0/0/2 10.0.0.10 Up Up default GigabitEthernet0/0/0/3 10.0.0.14 Up Up default GigabitEthernet0/0/0/4 10.0.0.16 Up Up default <<<<< RP/0/0/CPU0:P5#

Comandi di verifica Cisco IOS XE

MPLS/LDP

show mpls interfaces

show mpls forwarding-table

show mpls ldp bindings [destination prefix]

show mpls ldp neighbor [neighbor address]

clear mpls ldp neighbor [neighbor address|*]

RIB and CEF show ip vrf [detail]

show run vrf

show ip route [destination prefix]

show ip route vrf <name> [destination prefix]

show ip cef vrf <name> [destination prefix]

show ip cef exact-route <source IP> <destination IP>

show ip cef vrf <name> exact-route <source IP> <destination IP>

BGP/VPNv4 show ip bgp [neighbors] <neighbor address>

show bgp vpnv4 unicast all [summary|destination prefix]

show bgp vpnv4 unicast all neighbor <neighbor address> advertised-routes

show bgp vpnv4 unicast vrf <name> neighbors <neighbor IP> advertised-routes

show bgp vpnv4 unicast vrf <name> <prefix>

show bgp vpnv4 unicast rd <value> <destination IP>Comandi di verifica Cisco IOS XR

MPLS/LDP show mpls interfaces

show mpls forwarding

show mpls ldp bindings [destination prefix/mask]

show mpls ldp neighbor [neighbor address]

show mpls forwarding prefix [destination prefix/mask]

show mpls forwarding prefix [destination prefix/mask] detail hardware egress

clear mpls ldp neighbor [neighbor address]

RIB and CEF show vrf [name|all]

show run vrf [name]

show route [destination prefix]

show route vrf <name> [destination prefix]

show cef vrf <name> [destination prefix]

show cef exact-route <source IP> <destination IP>

show cef vrf <name> exact-route <source IP> <destination IP>

BGP/VPNv4 show bgp vpnv4 unicast [summary|destination prefix/mask]

show bgp vpnv4 unicast neighbors <neighbor address> advertised-routes

show bgp vpnv4 unicast vrf <name> [prefix]

show bgp vrf <name> neighbors <neighbor IP> advertised-routes

show bgp vpnv4 unicast rd [value|all] [destination IP]Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

21-Sep-2023

|

Versione iniziale |

Contributo dei tecnici Cisco

- Julio JimenezCisco TAC Engineer

- Juan RangelCisco TAC Engineer

Feedback

Feedback